簡介

本文檔介紹用於最佳化Wi-Fi 7效能和充分利用6 GHz頻譜的設計和配置指南。

CX設計手冊

CX設計手冊由Cisco CX的專家與其他部門的工程師合作編寫,並由思科的專家進行同行審查;這些指南以思科領先實踐以及多年來從無數客戶實施中獲得的知識和經驗為基礎。根據本文檔的建議設計和配置網路有助於避免常見缺陷並改善網路操作。

為什麼選擇6 GHz和Wi-Fi 7

6 GHz頻段於2020年可用於WLAN運營,並且是Wi-Fi 6E認證所必需的。雖然Wi-Fi 6在2.4 GHz和5 GHz頻段中運行,但Wi-Fi 6E使用相同的IEEE 802.11ax標準,但將其功能擴展到6 GHz頻段,前提是滿足特定要求。

新的Wi-Fi 7認證基於IEEE 802.11be標準,支援2.4 GHz、5 GHz和6 GHz頻段的操作。Wi-Fi 7還引入了新的功能和增強功能,與以前的認證相比。

支援6 GHz頻段和/或Wi-Fi 7具有特定要求,通常需要新的配置和RF設計,尤其是與使用Wi-Fi 6的2.4 GHz和5 GHz頻段的既定做法相比。

例如,正如使用過時的WEP安全阻止在802.11a/b/g之後採用802.11標準一樣,新標準也強制實施更嚴格的安全先決條件,以鼓勵部署更安全的網路。

相反,6 GHz頻段的引入提供了更清潔的頻率、改進的效能以及對新使用案例的支援。它還支援更無縫地實施現有應用,如語音和視訊會議。

6 GHz操作和Wi-Fi 7的基本要求

這些是6 GHz和Wi-Fi 7操作認證中寫的安全要求。

6 GHz頻段要求

6 GHz頻段僅允許WPA3或增強型開放式WLAN,這意味著以下安全選項之一:

- 採用802.1X驗證的WPA3-Enterprise

- WPA3對等同時身份驗證(SAE)(又稱WPA3 — 個人),帶密碼。SAE-FT(SAE with Fast Transition)是另一種可能的AKM,實際上建議使用,因為SAE握手並非無關緊要,而FT允許跳過更長的交換。

- 機會無線加密(OWE)增強型開放式

根據WPA3 v3.4規範(第11.2節),6 GHz不支援增強型開放過渡模式,但許多供應商(包括思科至IOS® XE 17.18)尚未實施該模式。因此,在技術上,在5 GHz上配置開放式SSID、在5 GHz和6 GHz上配置相應的增強型開放式SSID(兩者均啟用了轉換模式)是可能的,而且所有這些都不符合標準規範。但是,在這樣的場景中,必須預期我們寧願配置不帶轉換模式且僅在6 GHz上可用的增強型開放式SSID(支援6 GHz的客戶端通常也支援增強型開放式),同時保持我們的常規開放式SSID在5 GHz上且也不支援轉換模式。

除了802.11w/保護管理幀(PMF)實施之外,WPA3-Enterprise沒有新的特定密碼或演算法要求。許多供應商(包括思科)認為802.1X-SHA256或「FT + 802.1X」(實際上是802.1X,頂部有SHA256和快速過渡)僅符合WPA3,而普通802.1X(使用SHA1)則被視為WPA2的一部分,因此不適合/支援6 GHz。

Wi-Fi 7要求

通過802.11be標準的Wi-Fi 7認證,Wi-Fi聯盟提高了安全要求。其中有些協定允許使用802.11be資料速率和協定改進,而其他一些協定則專門支援多鏈路操作(MLO),允許相容裝置(客戶端和/或AP)使用多個頻段,同時保持相同的關聯。

一般來說,Wi-Fi 7會要求以下安全型別之一:

- WPA3-Enterprise with AES(CCMP128)和802.1X-SHA256或FT + 802.1X(仍然使用SHA256,即使其命名沒有明確顯示)。 較新的WPA3規範將要求移至GCMP256演算法。這會在客戶端之間造成一些行為差異,其中有些客戶端嘗試使用AES128執行Wi-Fi 7企業版,而有些客戶端則希望已經執行GCMP256了。

- WPA3 — 個人,帶GCMP256和SAE-EXT-KEY和/或FT + SAE-EXT-KEY(AKM 24或25)。 Wi-Fi 6E使用常規AES(CCMP128)強制使用WPA3 SAE和/或FT + SAE,並且沒有額外的擴展金鑰使用;這表示專門為Wi-Fi 7引入了新密碼。

- 使用GCMP256增強型開放/OWE。雖然仍可以在同一個SSID上配置AES(CCMP128),但使用AES 128的客戶端不支援Wi-Fi 7。在Wi-Fi 7之前,大多數支援增強型開放的客戶端僅使用AES 128,因此這是一個新的、更強大的要求。對於6 GHz支援,不允許轉換模式。

無論選擇哪種安全型別,都需要保護管理幀(PMF)和信標保護來支援WLAN上的Wi-Fi 7。

因為Wi-Fi 7在撰寫本文時仍是一個最新的認證,並且儘早發佈,所以許多供應商從一開始就沒有強制執行這些安全要求。

最近,思科已逐步實施符合Wi-Fi 7認證的配置選項。以下是版本特定的行為:

IOS XE 17.15.3及更高版本17.15.x

在此分支中,所有WLAN都以Wi-Fi 7 SSID進行廣播,前提是Wi-Fi 7在全球範圍內啟用,且無論安全設定如何。

客戶端可以關聯為支援Wi-Fi 7,並實現Wi-Fi 7資料速率,無論其使用何種安全方法,只要它仍然受WLAN支援。但是,如果客戶端符合Wi-Fi 7安全性的嚴格要求,或者被拒絕,則客戶端只能關聯為MLO功能(在一個或多個頻段上)。

當一些早期的Wi-Fi 7客戶端無法支援更安全的密碼(如GCMP256)嘗試將具有Wi-Fi 7 MLO功能的WLAN關聯到安全設定與Wi-Fi 7要求不匹配時,這可能會造成問題。在這種情況下,由於安全設定無效(仍允許在WLAN下設定),使用者端會遭到拒絕。

IOS XE 17.18.1及更高版本

如果您的WLAN符合Wi-Fi7標準,則自動啟用信標保護,無論您是否啟用該覈取方塊。

17.18.1及更高版本的Cisco IOS XE僅將WLAN通告為Wi-Fi 7和MLO(如果WLAN設定啟用了相應的安全要求)。例如,僅通告SAE而非SAE-EXT的WLAN廣播為MLO-incapable。

17.18分支引入了802.11be配置檔案的功能,該配置檔案將連線到WLAN配置檔案,以控制每個SSID甚至每個無線電Wi-Fi 7的啟用。

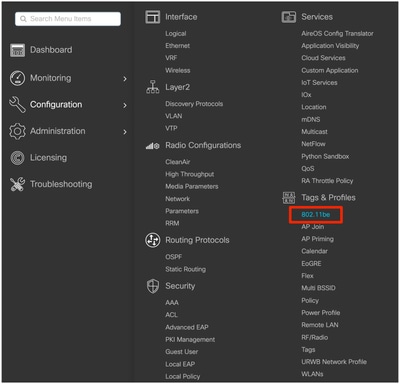

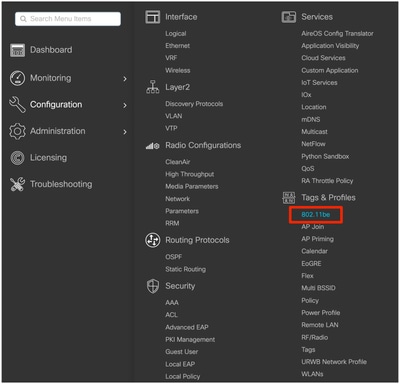

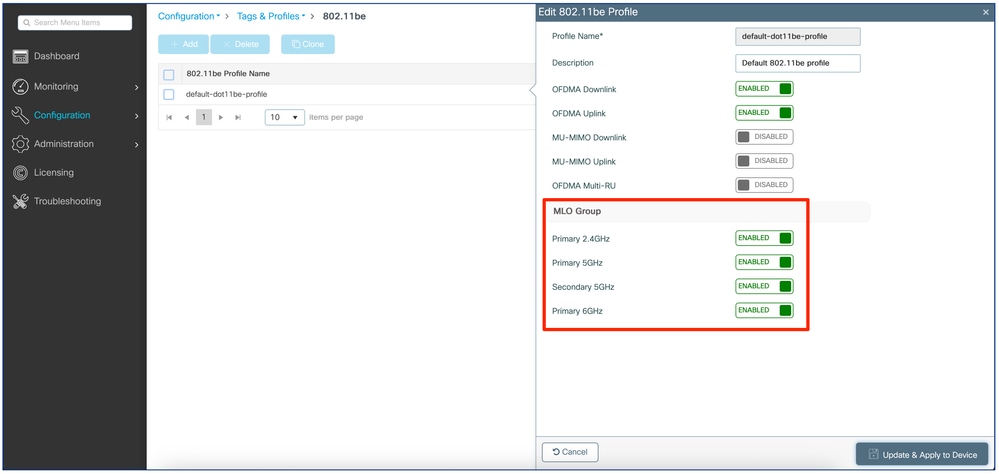

在Configuration > Tags & Profiles > 802.11be下新增了一個新的專用選單,其中預設存在預配置的802.11be Profile,其名稱為「default-dot11be-profile」。

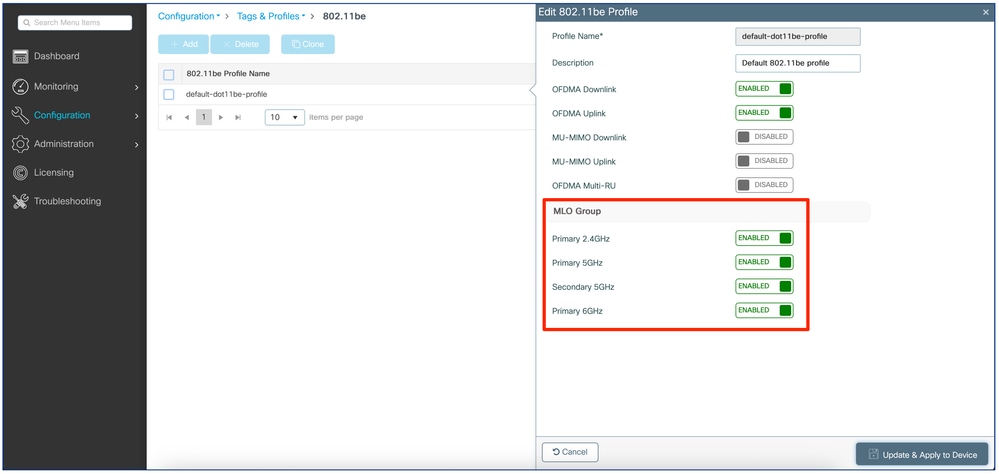

啟用或禁用Wi-Fi 7的四個主要設定位於「MLO組」部分下。通過禁用所有四個無線接入點,我們將對802.11be無線接入點的無線區域網配置檔案的所有頻段禁用Wi-Fi 7。通過僅啟用部分或全部,我們在WLAN配置檔案的相應頻段/無線電上啟用Wi-Fi 7,我們將802.11be配置檔案附加到該無線頻段/無線電上。

「default-dot11be-profile」在所有無線電上啟用MLO和Wi-Fi 7,並且預設情況下會連線到任何WLAN配置檔案。

通過建立一個新的802.11be配置檔案(禁用所有「MLO組」設定),並將其連線到某些特定的WLAN配置檔案,例如,我們可以為我們的某些SSID選擇性地禁用Wi-Fi 7。

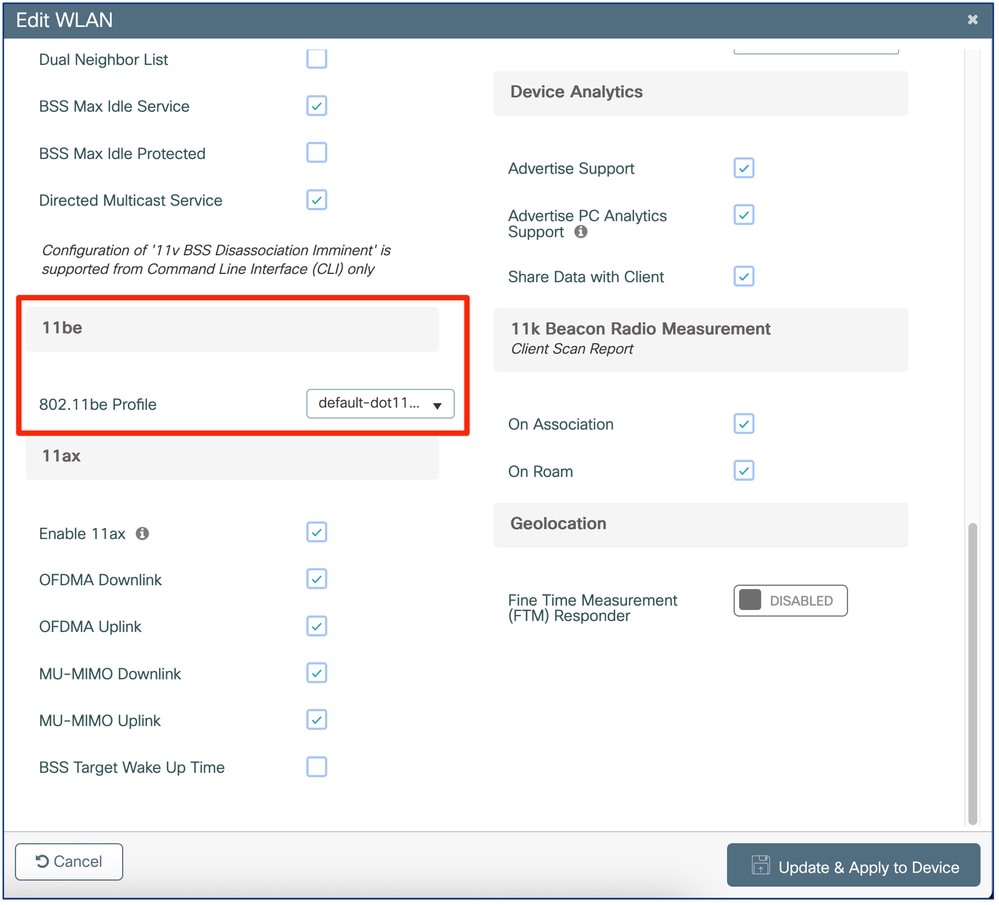

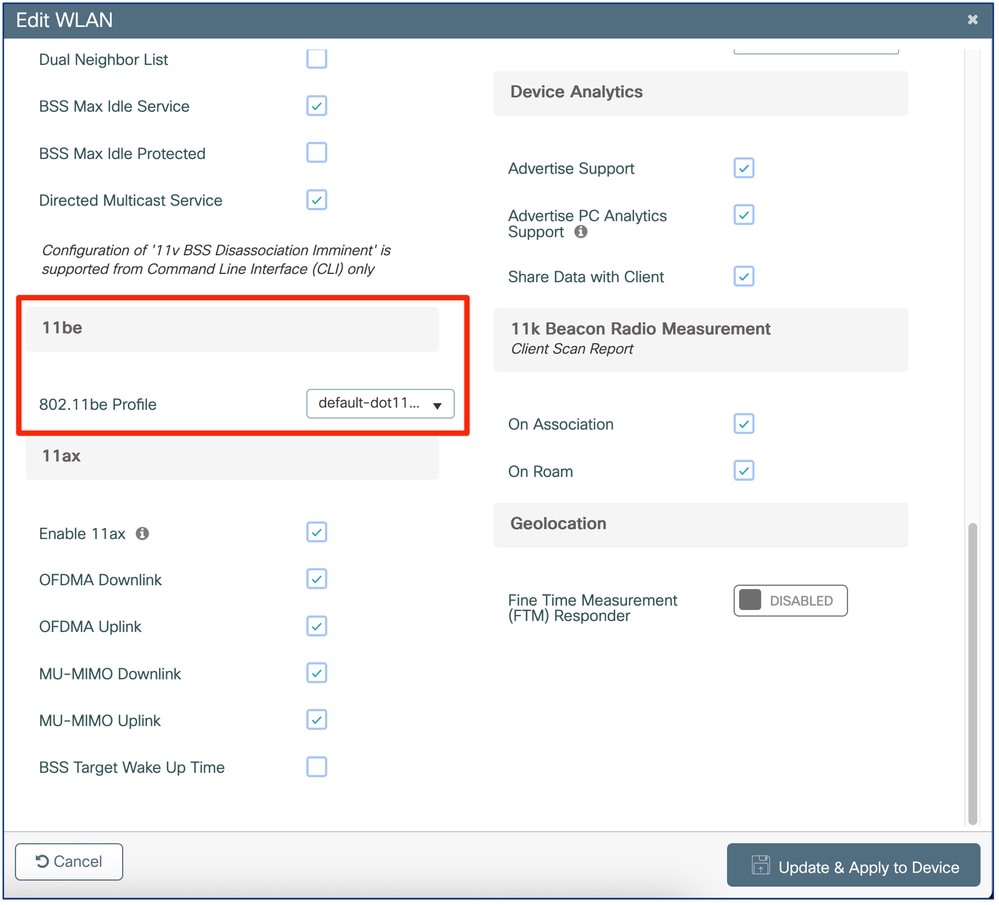

在每個WLAN配置檔案的「Advanced」設定頁籤下,會附加相應的802.11be配置檔案:

如示例所示,預設情況下將「default-dot11be-profile」附加到任何WLAN配置檔案。

附註:如果在控制器上未全域性啟用Wi-Fi 7(如後所述),則會禁用所有WLAN配置檔案的Wi-Fi 7,並且不應用802.11be配置檔案。

17.18.2在WLAN編輯頁面中引入了一個小型嚮導,它可以幫助您直觀顯示您的WLAN是否符合Wi-Fi7標準,並顯示缺失的內容:

17.18.2安全嚮導

17.18.2安全嚮導

6 GHz覆蓋的無線電設計注意事項

本部分無意成為現場勘測的完整規範指南,但簡要介紹為6 GHz覆蓋進行設計時的一些基本考慮事項,尤其是當已經存在要遷移到Wi-Fi 6E或7的2.4/5 GHz安裝時。

對於我們以前在2.4和/或5 GHz上使用的任何新Wi-Fi部署,6 GHz上的新無線專案也必須包括相應的專用6 GHz站點勘測。

當pre-Wi-Fi 6E/7 AP已針對特定的5 GHz覆蓋範圍和需求進行定位時,在某些情況下,我們可以期望用支援Wi-Fi 6E/7的AP來取代它們,並且仍然可以在6 GHz上獲得良好的覆蓋範圍。為了讓這一理論起作用,我們的現有AP必須已提供滿足預期需求(僅資料、語音、特定應用等)的正確5 GHz覆蓋範圍,同時至少已在其最大限制下有3-4個傳輸功率級別。AP通常有7到8個功率級別,每個功率級別將傳輸功率除一半。這意味著當AP使用它們允許的傳輸功率範圍的介質時,有一個比較舒適的位置。

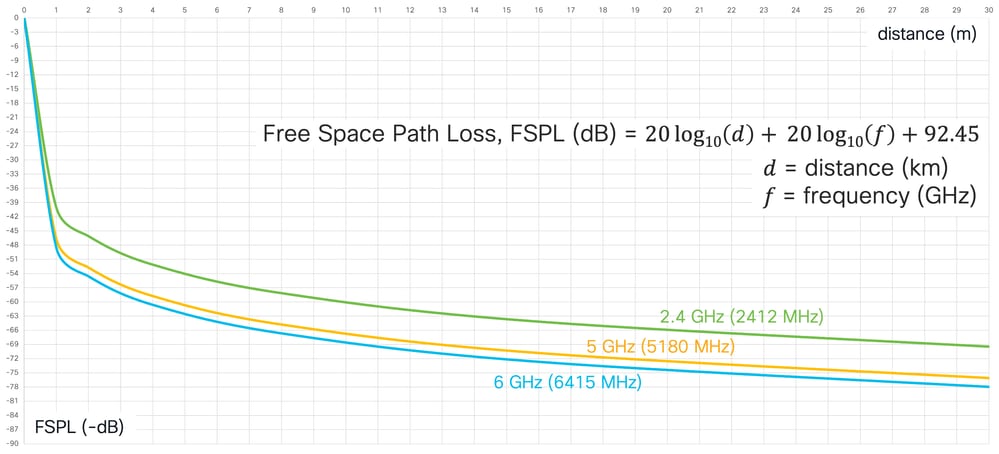

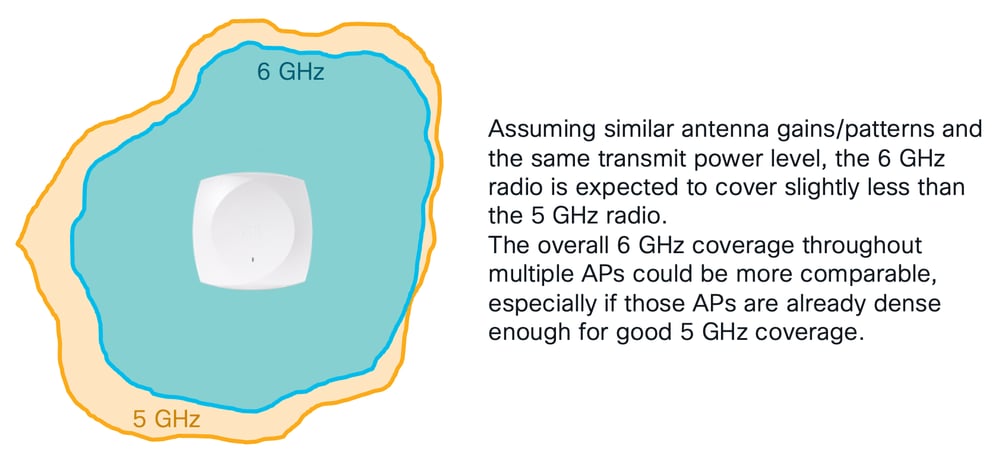

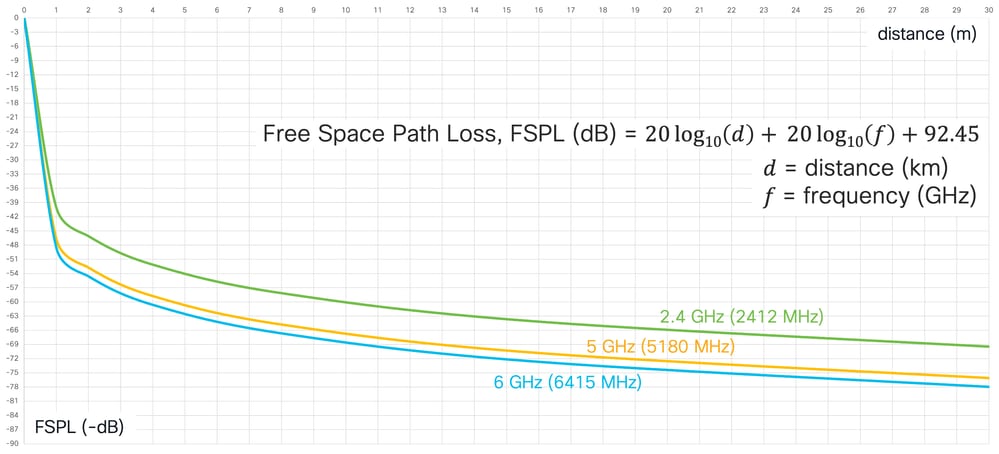

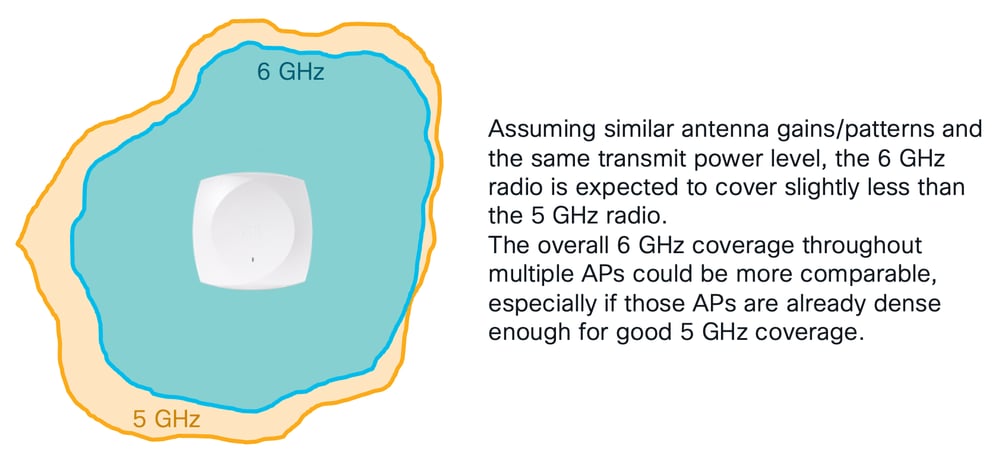

根據自由空間損耗計算,6GHz訊號比5GHz訊號衰減2dB。此外,6 GHz訊號受障礙物的影響也比5 GHz訊號更大。

當Cisco AP將發射功率增加/減少一個級別時,其增加/減少的幅度為3 dB。從功率級別4(例如,發射功率為11 dBm)到功率級別3的AP將其發射功率提高至14 dBm(功率級別4為11 dBm,功率級別3為14 dBm,這只是一般示例,因為對於相同的功率級別編號,不同型號/代的AP在dBm中的發射功率值可能略有不同)。

例如,如果之前的Wi-Fi 6E/7 AP已經在4級電源上提供5 GHz的良好覆蓋範圍,那麼具有類似5 GHz無線電模式的較新Wi-Fi 6E/7 AP可以取代之前的AP,而不會對現有的5 GHz網路產生任何顯著影響。

此外,新型Wi-Fi 6E/7 AP的6 GHz無線電只需提高一個發射功率電平(即3 dB),就可以提供與5 GHz無線電類似的覆蓋範圍。

如果AP 5 GHz無線電已在其最大功率水準下3-4個功率水準正確覆蓋5 GHz,則對應的6 GHz無線電可在其最大功率水準下設定2-3個功率水準,以實現可比覆蓋範圍。此假設在國家法規的條件下工作,其中部署了5 GHz和6 GHz覆蓋範圍,允許6 GHz無線電和EIRP的功率高於5 GHz(可能還考慮通道聚合和特定AP模型:請參考每個AP型號的電源設定表,以瞭解特定於國家/地區的資訊)。

此外,如果6 GHz無線電在低於其最大功率水準的2-3個功率水準下已提供正確的覆蓋,它仍可能會在特殊情況下提高幾個電平,例如嘗試避開臨時的意外覆蓋漏洞(鄰居AP故障、未通知的障礙、新的RF需求等)。

在Wi-Fi 6E/7之前的版本和Wi-Fi 6E/7 AP之間的漫遊行為

在同一個覆蓋區域部署支援不同標準和/或頻段的AP始終不是推薦的做法,尤其是當這些不同代的AP以「鹽和胡椒」方式(即,在同一區域中混合)安裝時。

雖然無線控制器可以處理來自一組多個AP型號的操作(例如,動態通道分配、傳輸功率控制、PMK快取分配等),但在不同標準甚至不同頻帶之間移動的客戶端並不總是能夠正確處理這些操作,例如,它們可能會遇到漫遊問題。

此外,由於採用了較新的標準,Wi-Fi 6E/7 AP支援WPA3的GCMP256密碼。但是,對於某些Wi-Fi 6 AP和早期型號來說,情況並非總是如此。對於需要同時配置AES(CCMP128)和GCMP256密碼的密碼/WPA3 — 個人及增強型開放/OWE SSID,某些Wi-Fi 6(如9105、9115和9120系列)不支援GCMP256,且只能為關聯的客戶端(包括支援Wi-Fi 6E/7的客戶端)提供AES(CCMP128)密碼。如果這些Wi-Fi 6E/7客戶端需要從支援GCMP256的相鄰Wi-Fi 6E/7 AP漫遊/漫遊到相鄰Wi-Fi 6E/7 AP,它們必須經歷全新的關聯,因為透明漫遊不支援AES(CCMP128)和GCMP256之間的重新協商密碼。此外,一般來說,AP在同一區域提供不同功能並不是最佳選擇:此部署不允許客戶端在移動時可靠地使用這些功能,並且可能會導致粘滯或斷開。

雖然此場景必須代表一個角落(corner)情況,但我們仍然要記住,在WLAN下配置了GCMP256密碼後,在9105/9115/9120 AP和9130/9124/916x/917x AP之間漫遊的Wi-Fi 6E/7客戶端將無法實現,因為這些後一個系列支援GCMP256,而前一個系列不支援。

6 GHz上40 MHz或更高的通道寬度也會導致支援6 GHz的客戶端粘性,這些客戶端可能會拒絕與其他頻段重新關聯。這肯定是不在同一漫遊區域混合使用6 GHz功能的AP和非6 GHz功能的AP的另一個原因。

在全球啟用Wi-Fi 7

在IOS XE上全域性啟用Wi-Fi 7

安裝或升級到支援Wi-Fi 7的IOS XE版本時,預設情況下全域性禁用對Wi-Fi 7的支援。

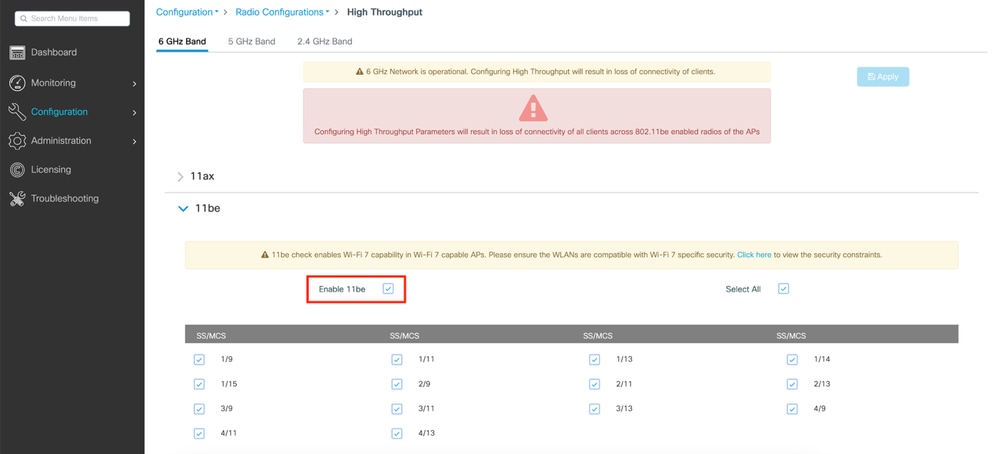

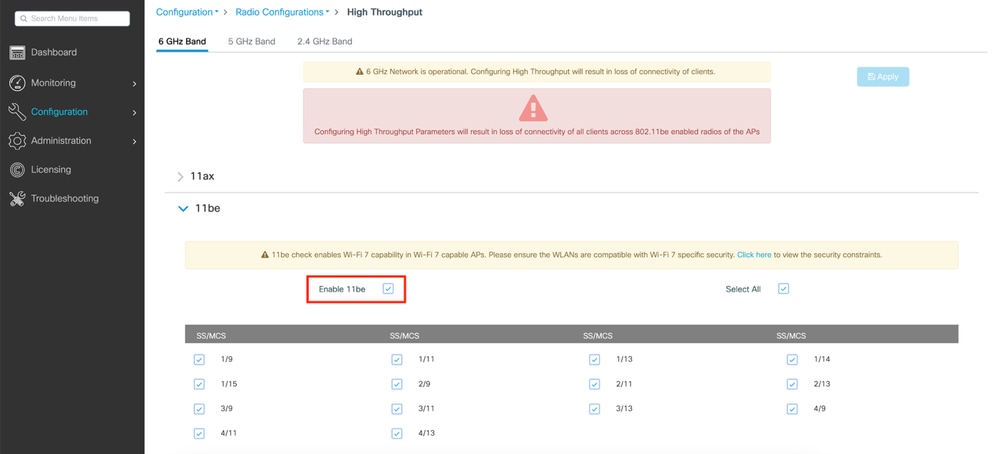

要啟用它,我們需要導航到每個2.4/5/6 GHz頻段的High Throughput配置選單下,並選中啟用11be的覈取方塊。

另一種方法是在終端配置模式下通過SSH/控制檯運行這三個命令列:

ap dot11 24ghz dot11be

ap dot11 5ghz dot11be

ap dot11 6ghz dot11be

如警告說明所述,在嘗試修改這些設定時,更改802.11be支援的狀態會導致Wi-Fi 7 AP無線電上的所有客戶端短暫失去連線。如果您要執行MLO(這意味著客戶端同時連線到多個頻段),則需要在您希望客戶端連線的所有頻段上啟用11be。不必啟用所有頻段,但僅建議用於效能。

在Cisco Meraki控制面板上全域性啟用Wi-Fi 7

首次向Cisco Meraki控制面板網路新增支援Wi-Fi 7的AP(例如CW9178I、CW9176I/D1)時,預設的RF配置檔案支援802.11be操作。

要啟用它,我們需要在Wireless > Radio Settings下導航,按一下RF Profile頁籤,然後選擇分配給AP的配置檔案(預設值:「基本室內配置檔案」(用於室內AP)。

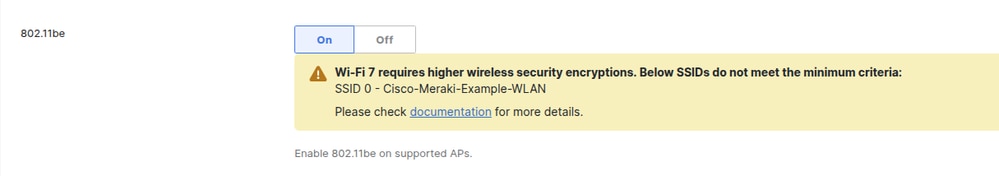

在General 一節中,啟用802.11be (on),如下螢幕截圖所示:

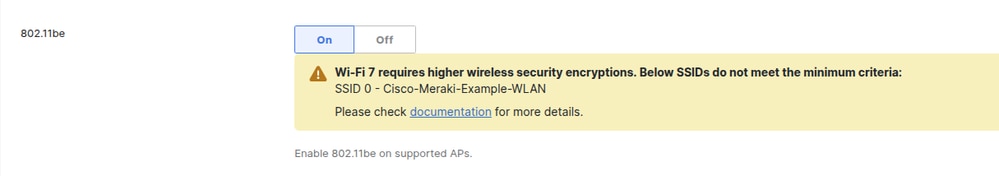

如果配置了一個或多個WLAN的安全設定低於Wi-Fi 7規範要求的安全設定,控制面板將顯示一個橫幅提示使用者,如下圖所示。

雖然控制面板允許儲存配置,但在確保符合Wi-Fi 7要求之前,不會在標籤的SSID上啟用Wi-Fi 7。

寫本文時,網路中啟用的所有WLAN必須滿足Wi-Fi 7規範要求,才能在韌體版本MR 31.1.x及更高版本上啟用(此行為將在未來版本的韌體MR 32.1.x中更改)。

一旦SSID配置滿足Wi-Fi 7最低標準,標語即消失。

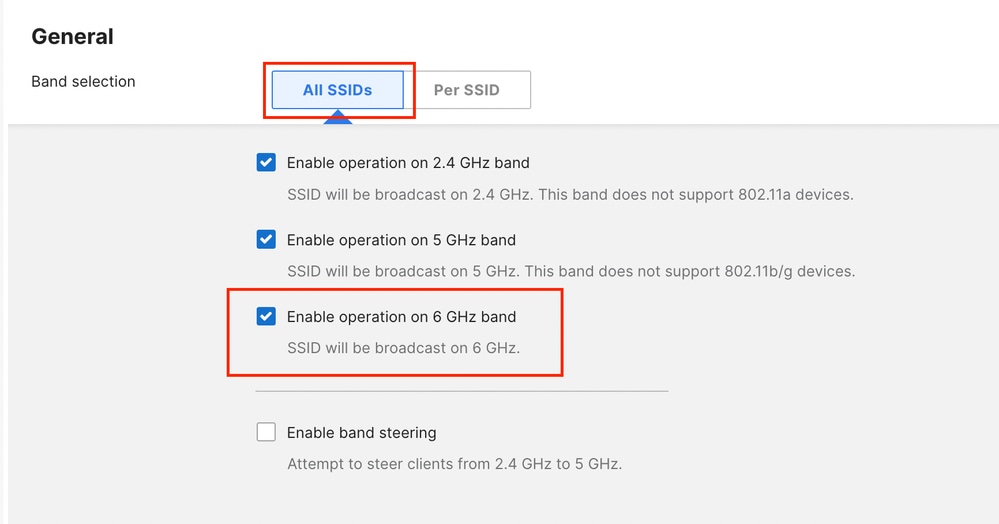

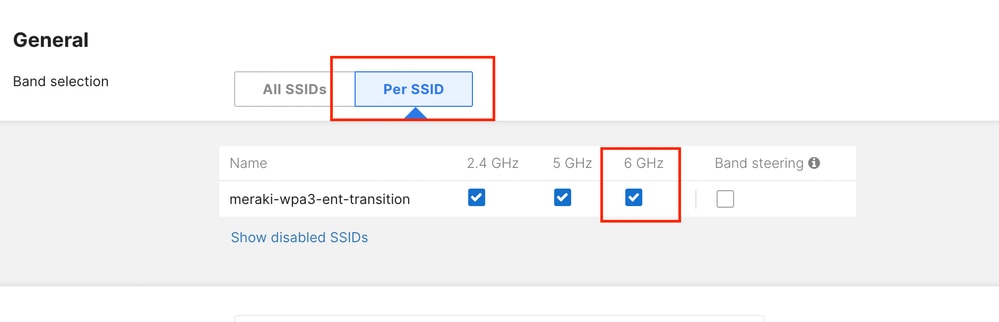

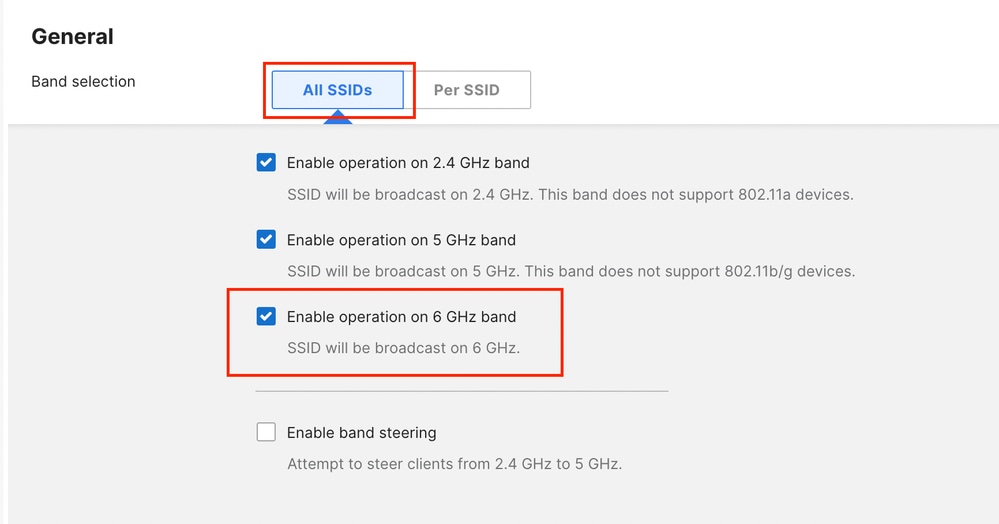

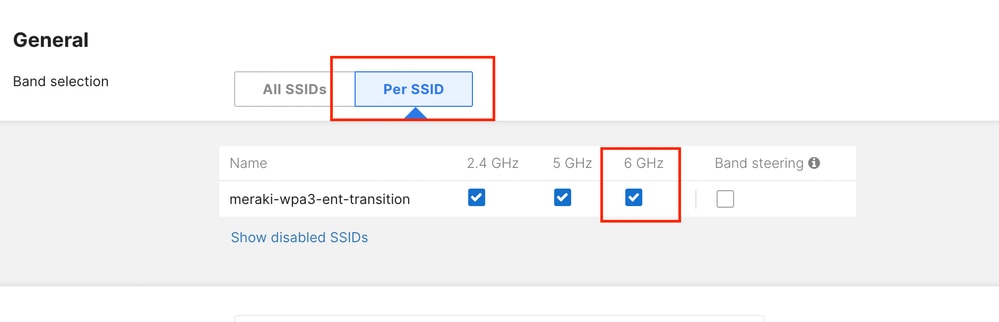

在同一個RF配置檔案中,確保在AP上啟用6 GHz操作。

這可以針對所有SSID進行批次操作,也可以針對單個SSID進行。

請注意,頻段控制僅在2.4和5 GHz之間可用。

為所有SSID啟用6 GHz的示例。

單SSID的6 GHz啟用示例。

使用案例

802.1X/WPA3 — 企業網路

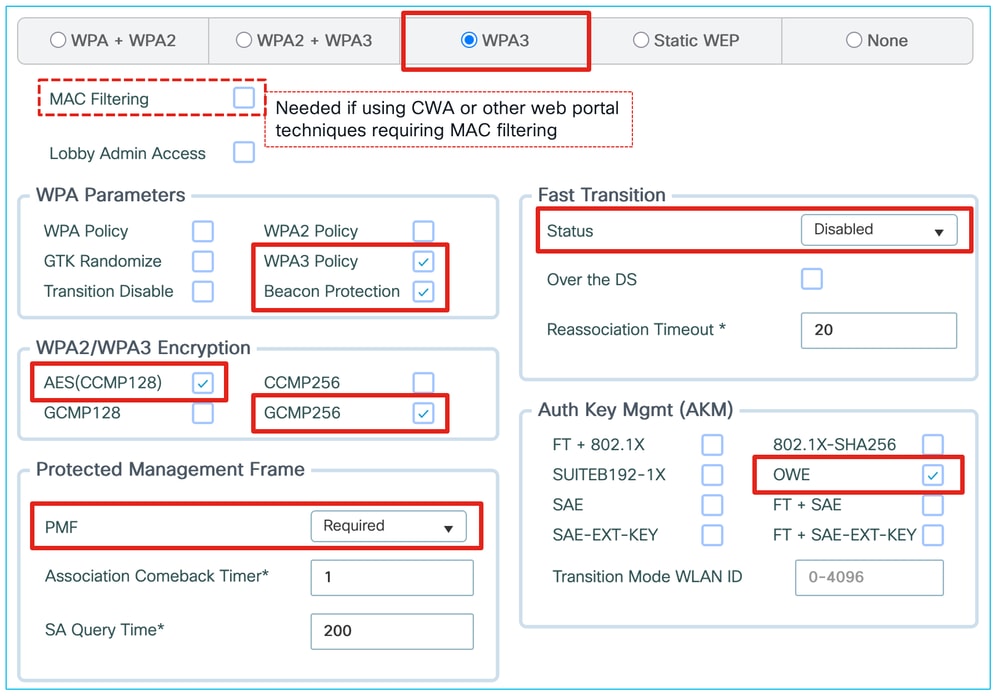

IOS XE上的WPA3 — 企業配置

基於具有802.1X身份驗證的WPA2/3的企業WLAN最容易遷移到6 GHz。

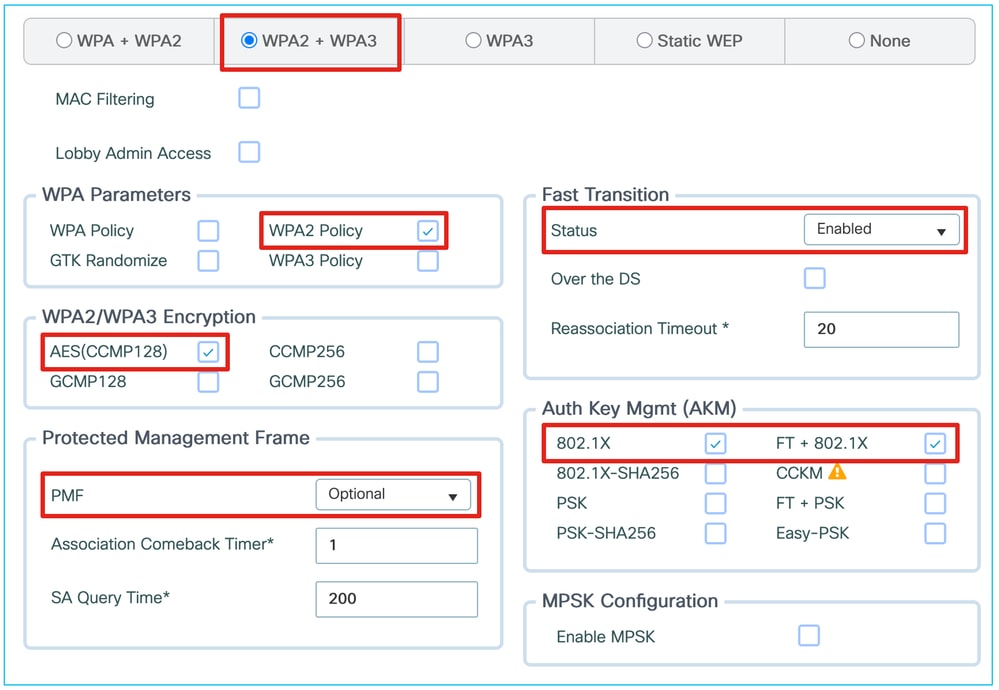

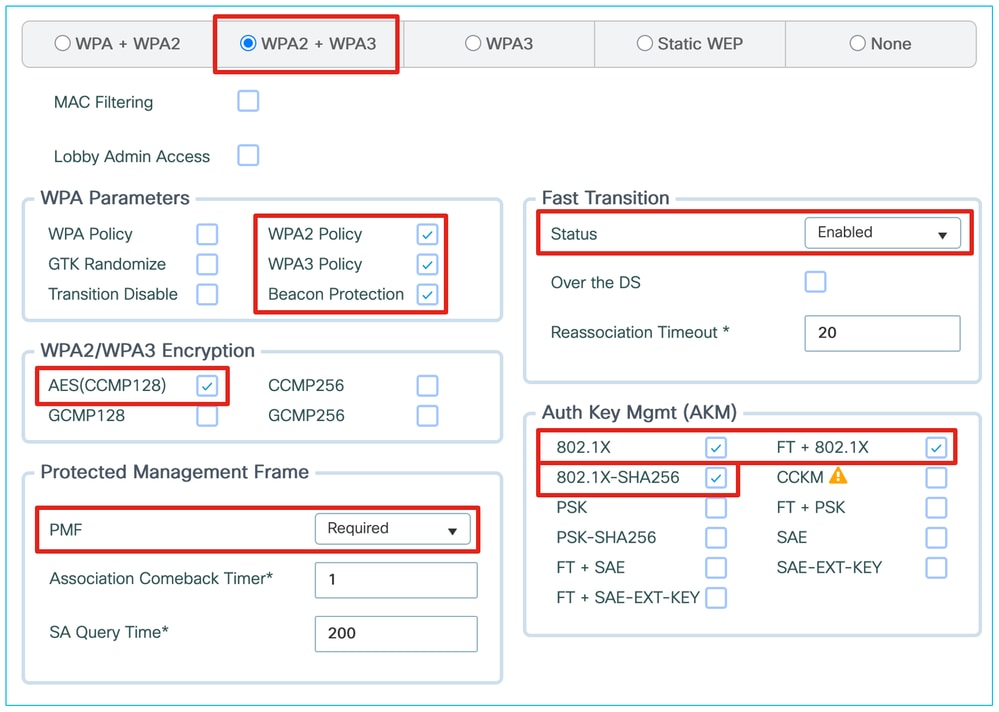

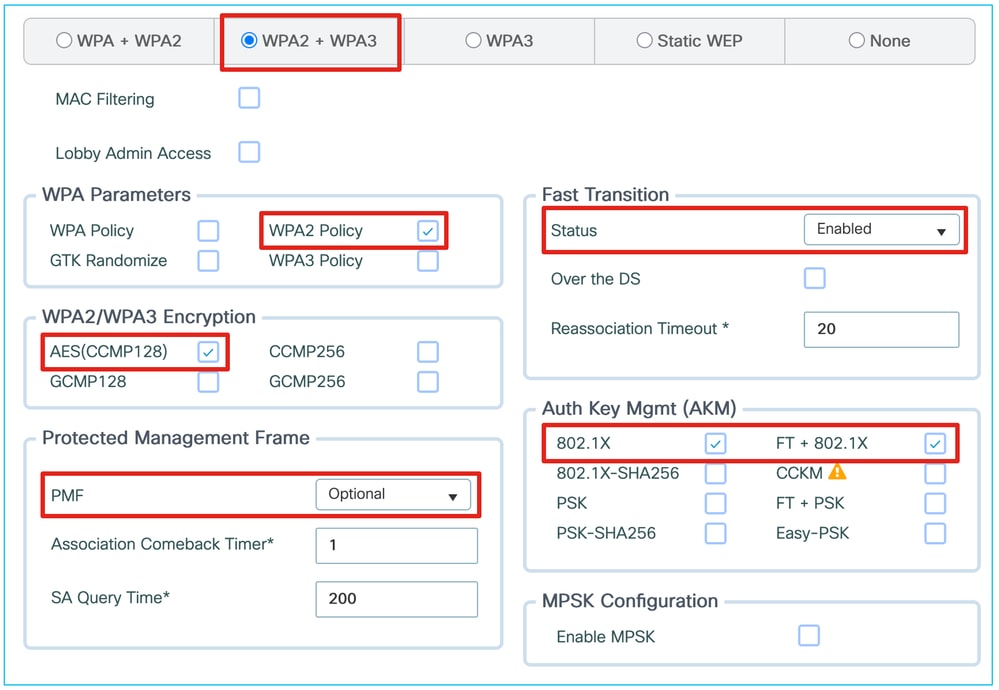

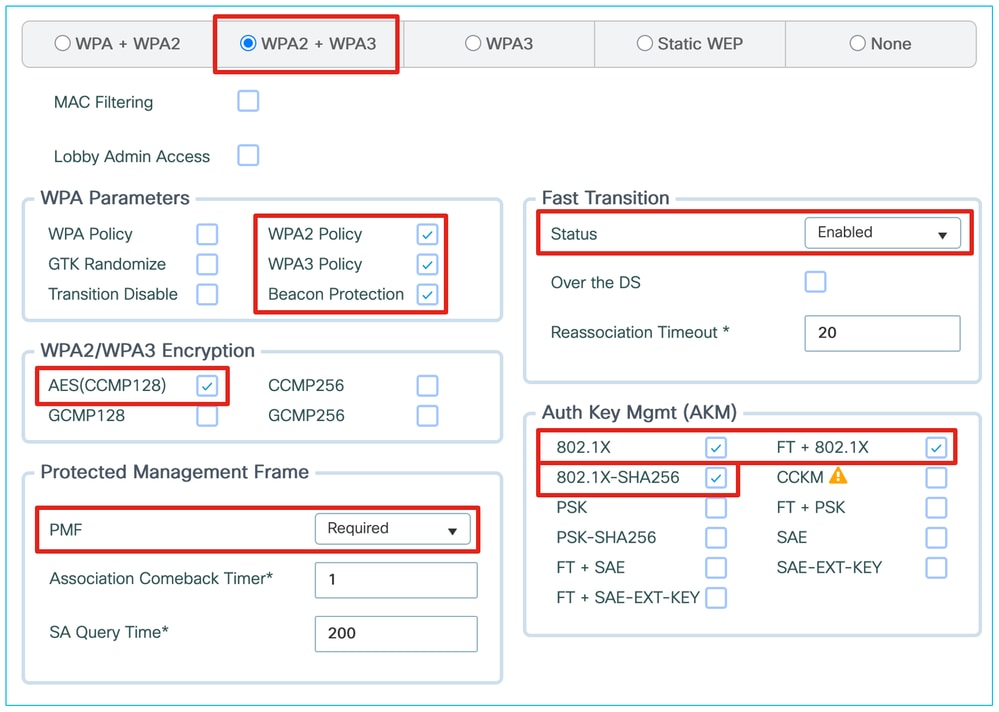

為6 GHz啟用802.1X SSID只需要啟用PMF支援(即使可選),以及802.1X-SHA256和/或FT + 802.1X AKM(兩者均符合WPA3)。

我們可以繼續在同一個WLAN上為標準802.1X(SHA1)提供WPA2,而且僅在5GHz頻段上通告。支援Wi-Fi 7需要啟用信標保護;WPA2 802.1X(SHA1)可以作為向後相容選項保留在WLAN中。

雖然通過啟用AES128和GCMP256,通過將PMF設定為可選並允許WPA2 AKM(如常規802.1X),您可以潛在地為許多裝置「相容」而保持開啟大門,但這會導致客戶端面臨多種可能性,並且如果客戶端宣告支援Wi-Fi7,但不知何故選擇不符合Wi-Fi7的安全設定組合,AP將被迫拒絕客戶端,這實際上可能導致相容性問題。

但是,IOS XE 17.18.2及更低版本不支援企業SSID的GCMP256,主要建議是為主要運行Windows11筆記型電腦的企業環境保留這種使用情形。

運行17.18.3或更高版本後,您可以啟用GCMP256並正確支援更廣泛的流動裝置類別(如果SSID聲稱是Wi-Fi7但僅支援AES128,則某些客戶端會拒絕連線)。

Meraki雲控制面板支援GCMP256,並且需要它才能在SSID上啟用Wi-Fi7。Wi-Fi7客戶端僅支援AES128沒問題,但經過認證的Wi-Fi 7 AP必須同時提供AES128和GCMP256。

從具有以下L2安全設定的典型WPA2 SSID:

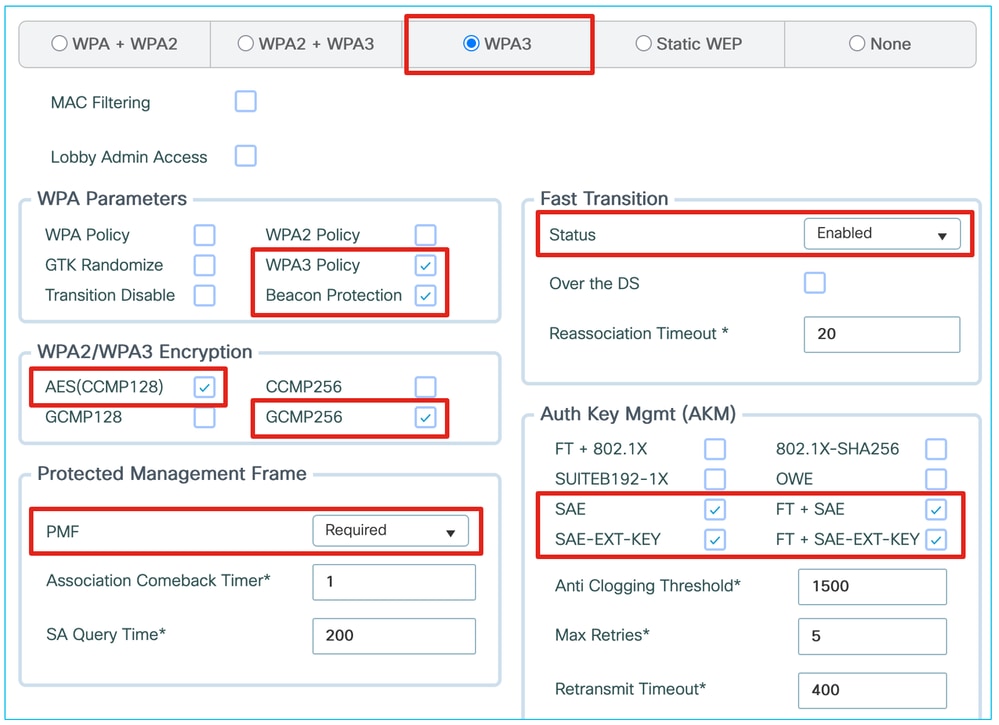

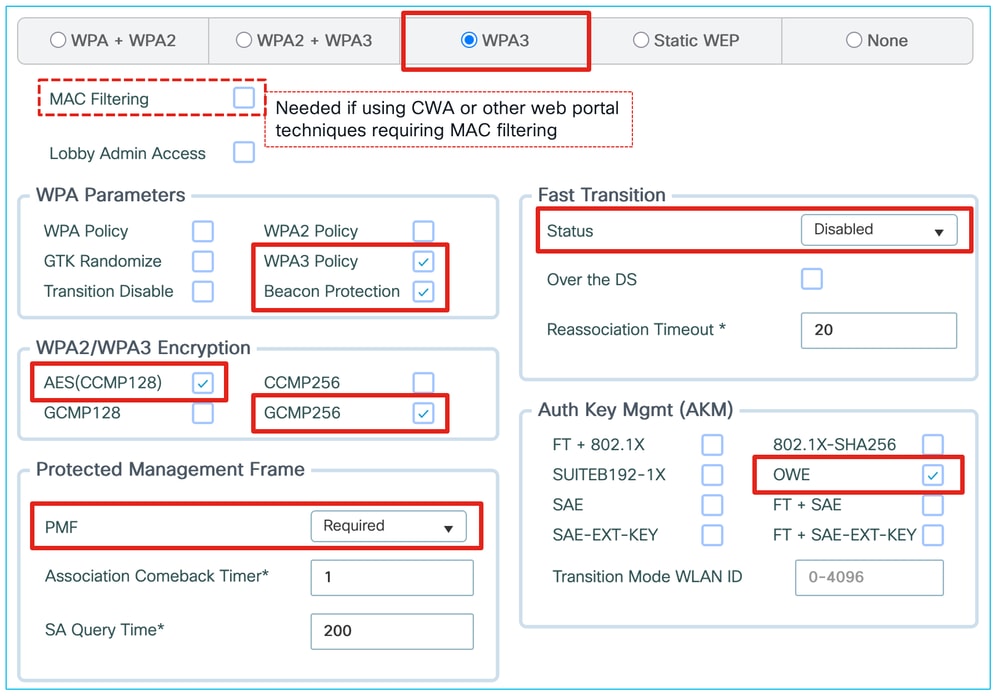

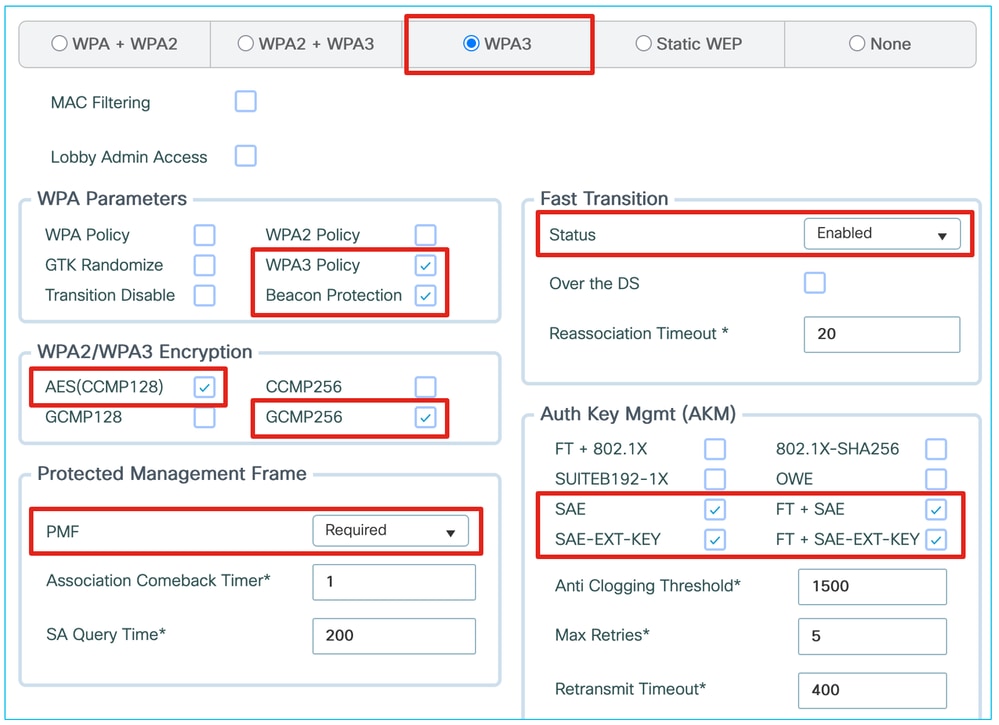

我們可以遷移WPA3、6 GHz和部分Wi-Fi 7支援的配置,如下所示:

最後一個螢幕捕獲缺少GCMP256以獲得正確的Wi-Fi7支援。如果客戶端提供這麼多不同的密碼,並儘快遷移到採用AES128+GCMP256的完整WPA3 WLAN,也可能出現問題。

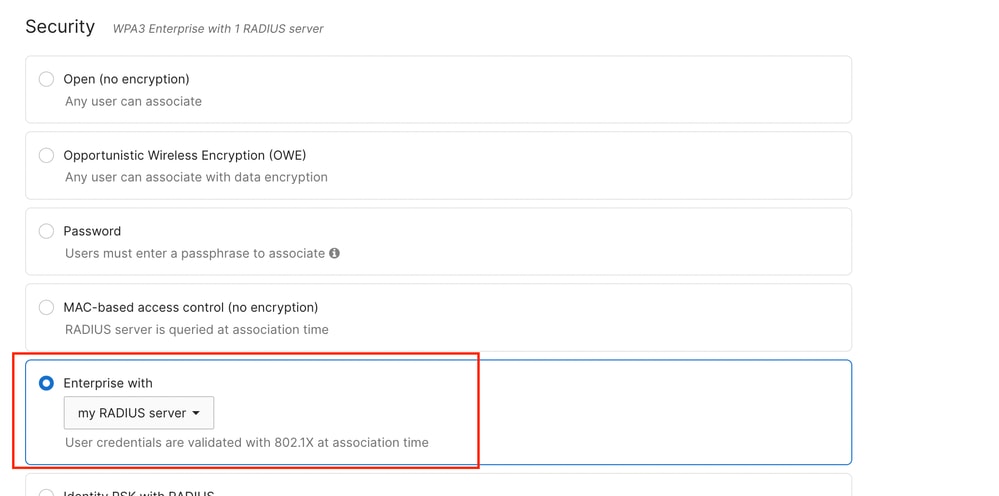

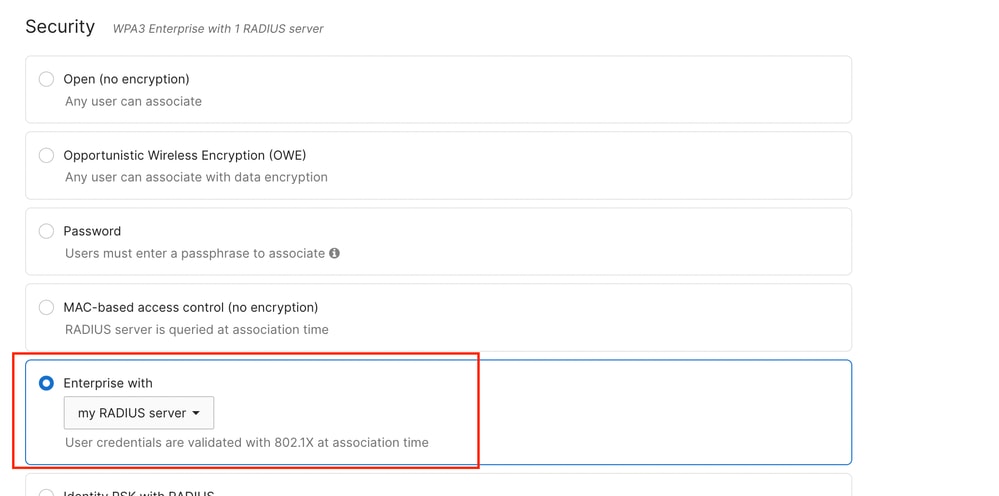

WPA3-Cisco Meraki控制面板上的企業配置

在撰寫本文時,WPA3-Enterprise操作僅適用於外部RADIUS伺服器(也稱為「我的RADIUS伺服器」)。

WPA3-Enterprise不能用於Meraki雲身份驗證。

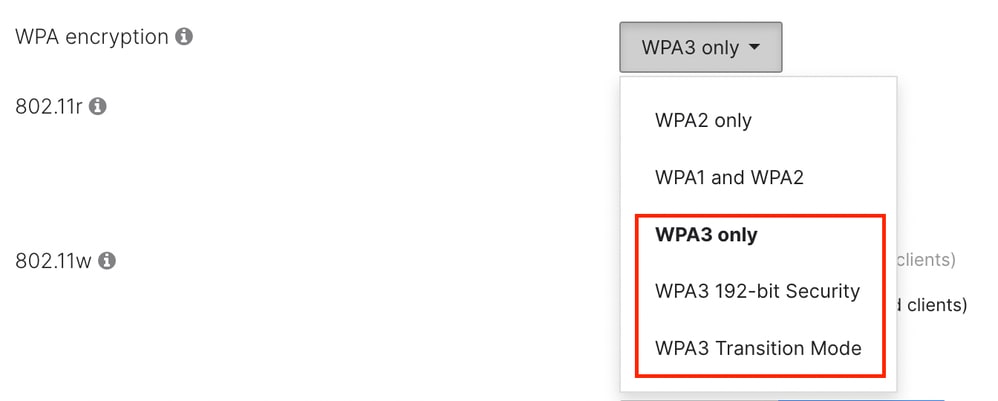

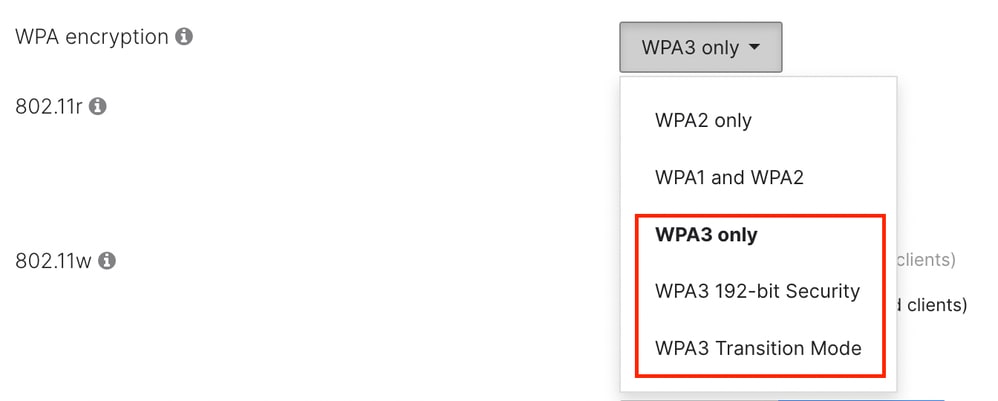

從MR 31.x開始,WPA型別包括:

- 「僅限WPA3」,它使用與WPA2相同的密碼,但需要802.11w(PMF)。

- 'WPA3 192-bit',它僅允許使用帶有切片TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384、TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384或TLS_DHE_RSA_WITH_AES_256_GCM_SHA384的EAP-TLS。此模式需要在RADIUS伺服器上配置相同的清理程式以啟用此模式。

- 「WPA3過渡模式」(也稱為混合模式),它允許在WPA3所用的同一WLAN上共存WPA2客戶端。

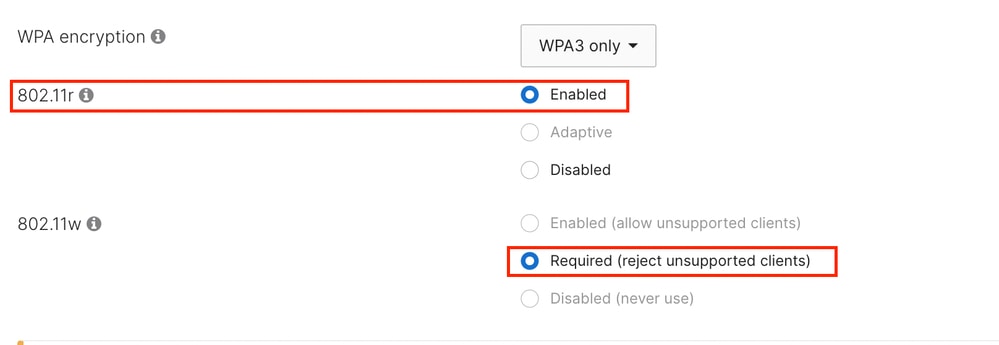

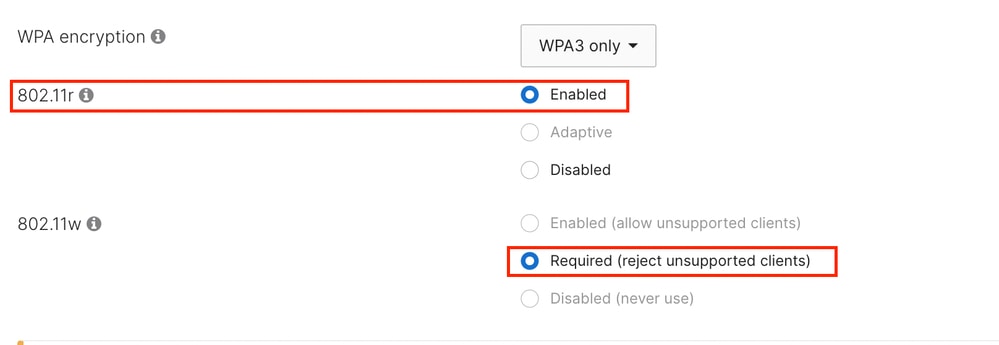

使用「WPA3 only」或「WPA3 192-bit Security」時,PMF對於所有客戶端都是強制性的。

在大多數應用中,FT(802.11r)雖然不是強制性的,但在使用外部RADIUS伺服器時,必須更好地啟用FT(802.11r)以緩解漫遊和重新身份驗證延遲的影響。

6 GHz操作需要啟用PMF(802.11w)。

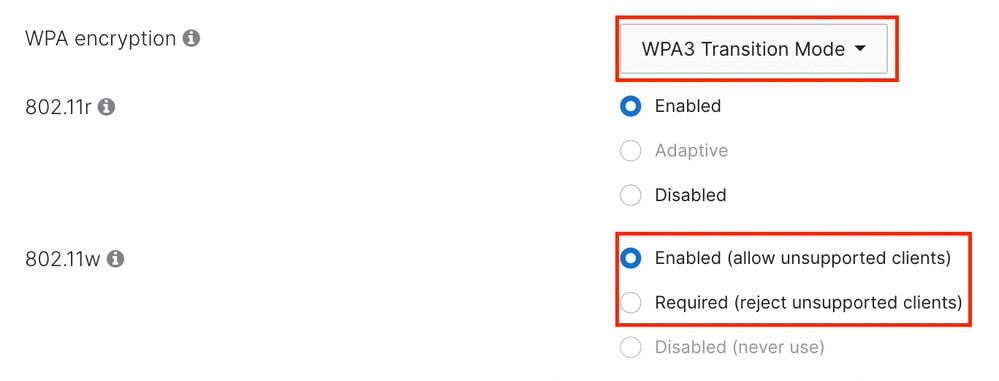

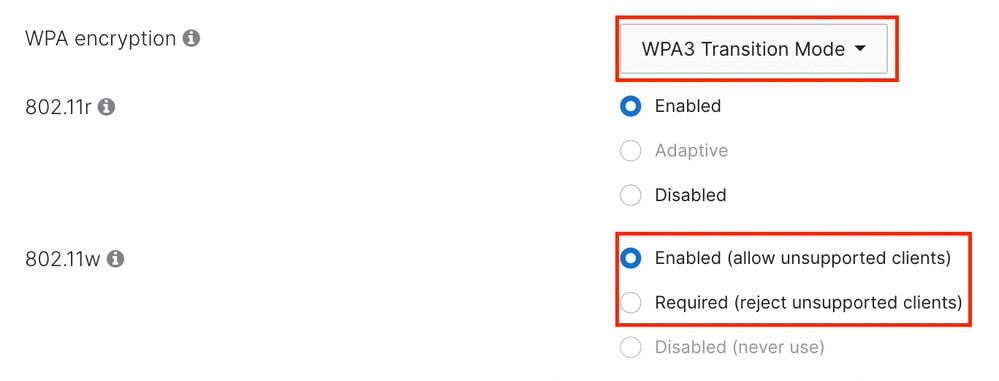

選擇WPA3過渡模式時,所有能夠使用WPA3的客戶端都預設使用PMF。所有在6 GHz上運行的客戶端都使用WPA3。

在此模式下,您可以選擇使用WPA2的舊版客戶端是否必須使用PMF(需要802.11w ),或者選擇此功能是否可選(啟用802.11w )。

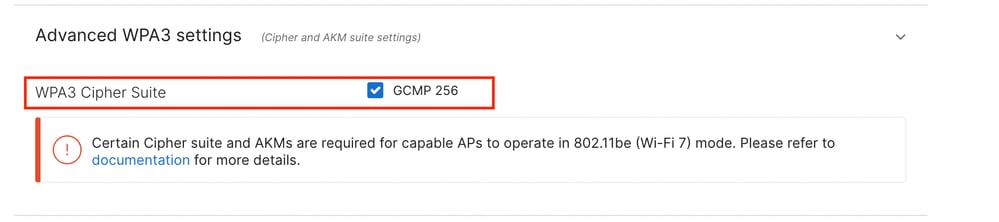

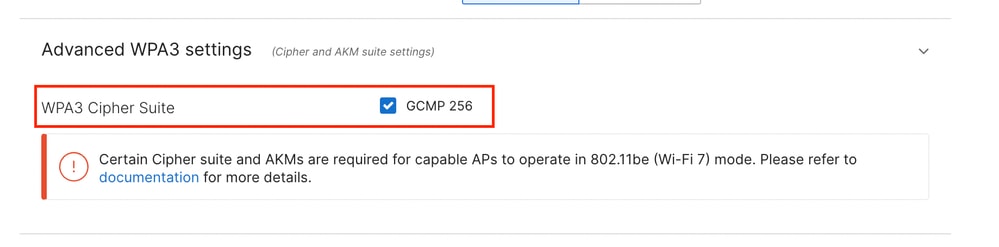

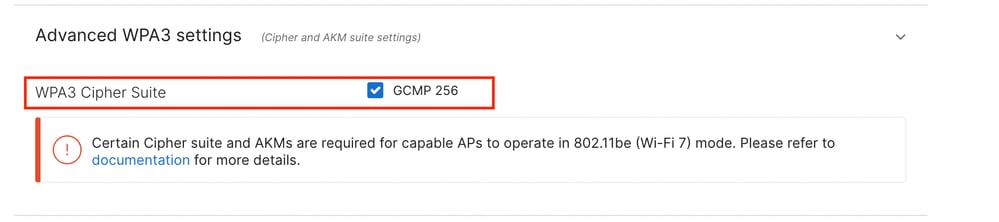

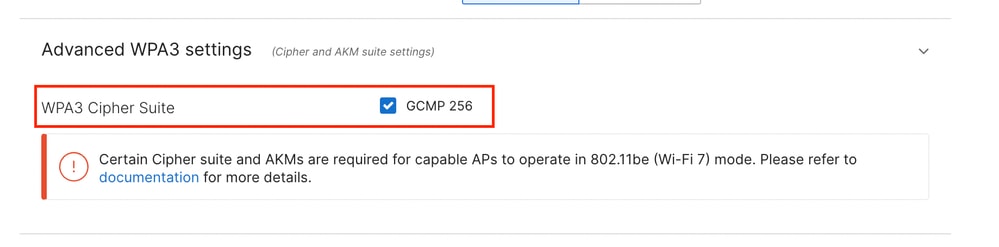

無論WPA3選擇如何,Cisco Meraki AP都要求啟用GCMP 256密碼套件才能在Wi-Fi 7模式下運行。

此外,當AP在Wi-Fi 7模式下運行時,預設情況下在2.4、5和6 GHz上啟用信標保護。

密碼短語/WPA3 — 個人/IoT網路

為6 GHz啟用密碼短語SSID(最多支援Wi-Fi 6E)非常簡單,並且如果需要,需要SAE和/或FT + SAE,以及其他WPA2 PSK AKM。但是,對於Wi-Fi 7支援,認證要求新增SAE-EXT-KEY和/或FT + SAE-EXT-KEY AKM以及GCMP256密碼。

Cisco IOS XE 17.18.1及更高版本仍允許您在上述四個SAE AKM之上配置WPA2-PSK。但是,這引起了同一SSID上可能存在過多的AKM的擔憂(僅從錯誤的客戶端驅動程式角度,因為標準中支援此功能)。建議您在實踐中驗證WPA2客戶端是否可以處理WLAN上啟用的所有AKM。在這種情況下,決定作為WPA2連線的客戶端不允許執行MLO或Wi-Fi7,但與SAE-EXT連線的客戶端允許執行MLO和Wi-Fi7。WLAN本身仍會通告Wi-Fi 7和MLO功能。

在這種情況下,我們可以使用SAE、FT + SAE、SAE-EXT-KEY和FT + SAE-EXT-KEY配置專用的WPA3-only SSID,為較新版本的Wi-Fi 6E和Wi-Fi 7客戶端提供AES(CCMP128)和GCMP256密碼。

在所有這些情況下,我們強烈建議使用SAE時啟用FT。與WPA2 PSK 4次握手相比,SAE幀交換在資源方面成本高昂,而且時間更長。

一些裝置製造商,比如蘋果,期望僅在啟用FT時使用SAE,如果不可用,可以拒絕連線。

IOS XE上的WPA3-SAE配置

附註:如果在WLAN上啟用(FT +)SAE,並且Wi-Fi 7客戶端嘗試與其關聯而不是(FT +)SAE-EXT-KEY,則會拒絕該請求。只要(FT +)也啟用SAE-EXT-KEY,Wi-Fi 7客戶端無論如何都必須使用後一個AKM,而且此問題一定不會發生。

儘管在僅WPA-3的WLAN之上使用僅帶PSK的傳統WLAN會增加總SSID數量,但它允許保持一個SSID的最大相容性,在這種情況下我們可能禁用可能影響相容性的其他高級功能,這些功能對許多IoT場景很有幫助,同時通過另一個SSID為較新的裝置提供最大特性和效能。如果您在圖片中有較舊或更敏感的IoT裝置,則這可能是一個首選方案。如果您沒有IoT裝置,則採用單一過渡模式WLAN會更有效,因為您只通告一個SSID。

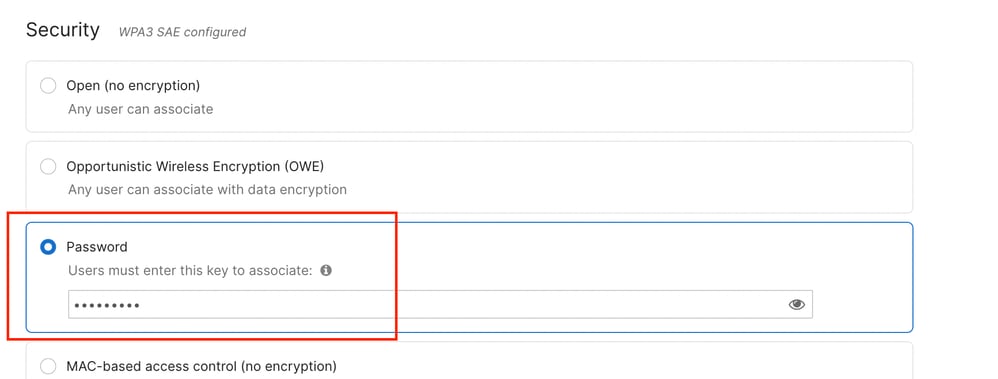

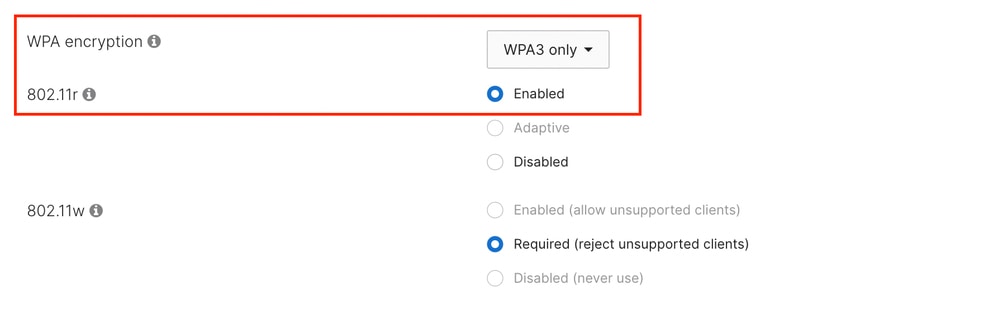

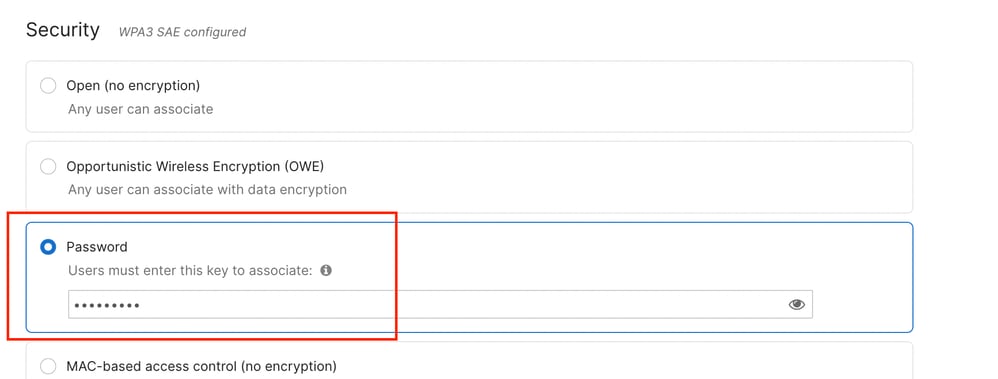

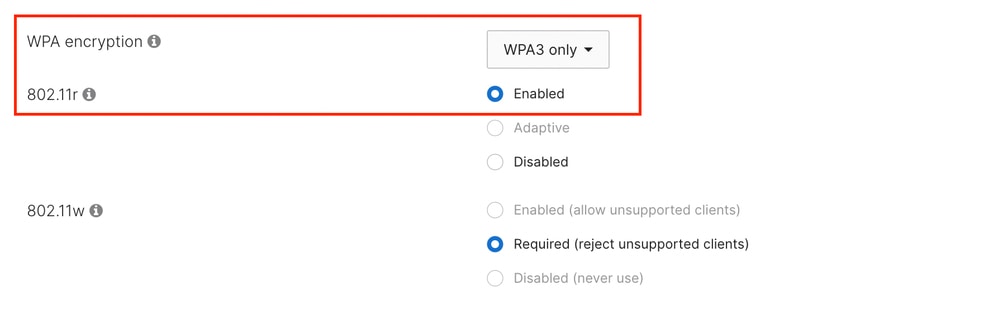

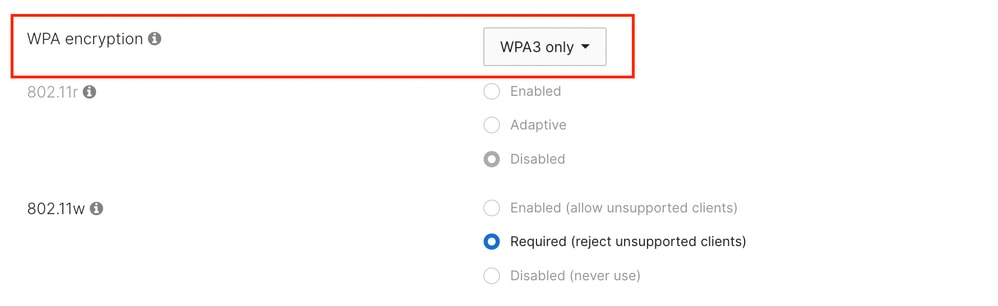

Cisco Meraki控制面板上的WPA3-SAE配置

對於韌體MR 30.x,唯一支援的WPA型別為「僅WPA3」,控制面板不允許您選擇其他方法。

在此配置中,PMF是必需的,而使用SAE時,建議啟用FT(802.11r)。

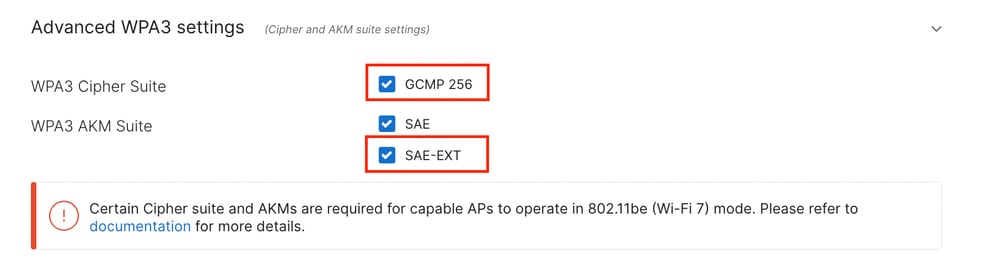

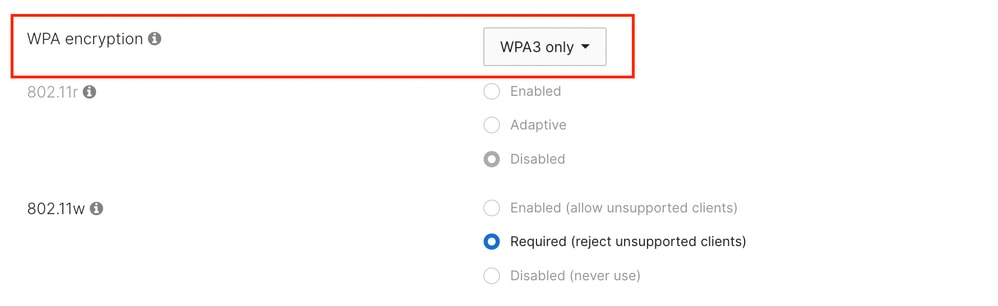

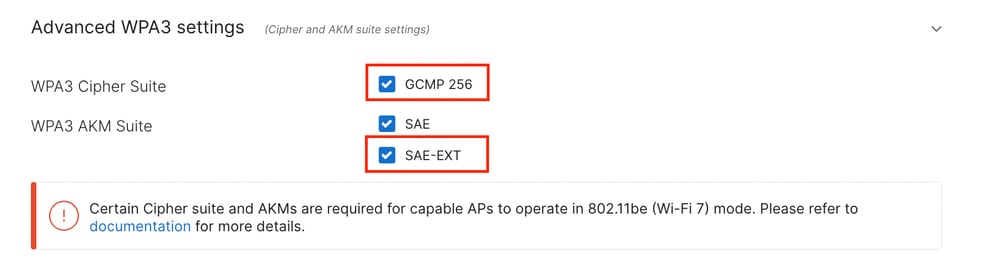

要允許Wi-Fi 7操作,必須在配置SSID時啟用GCMP 256精簡套件和SAE-EXT AKM套件。

預設情況下,它們處於禁用狀態,並且可以在「高級WPA3設定」下啟用。

寫本文時,網路中啟用的所有WLAN都必須滿足Wi-Fi 7規範要求,才能在韌體版本MR31.1.x及更高版本上啟用。

這意味著按照前面所述配置的Wi-Fi 7 SSID不能與使用WPA2-Personal或WPA3-SAE過渡模式的其他SSID共存。

如果在儀表板網路中配置了WPA2-Personal SSID,則所有Wi-Fi 7 AP都將恢復為Wi-Fi 6E操作。

此行為在未來的韌體MR 32.1.x版本中更改。

開放/增強型開放/OWE/訪客網路

訪客網路有多種風格。通常,它們不需要802.1X憑證或密碼短語進行連線,而且可能意味著啟動顯示頁面或輸入網站,這可能要求憑證或代碼。這通常通過開放式SSID以及本地或外部訪客門戶解決方案來處理。但是,在6 GHz上或用於Wi-Fi 7支援時,不允許使用具有開放安全(無加密)的SSID。

第一種非常保守的方法是最多將訪客網路專用於5 GHz頻段和Wi-Fi 6。這就為公司裝置保留了6 GHz頻段,解決了複雜性問題並帶來了最大的相容性,儘管不高達Wi-Fi 6E/7的效能。

如果增強型開放是一款出色的隱私保護方法,同時能夠保持「開放」體驗(終端使用者無需輸入任何802.1X憑證或密碼),則直到今天,它在端點之間的支援仍然有限。某些客戶端仍不支援此功能,即使它們支援,這種技術也並不總是能順利處理(裝置可以將連線顯示為非安全,而實際上它是安全的,或者可以將其顯示為受保護的口令,即使不需要使用OWE的口令)。如果訪客網路需要在所有訪客不受控制的裝置上工作,則僅提供增強型開放SSID可能為時過早,建議通過單獨的SSID提供這兩種選項:5 GHz的開放埠和5 GHz和6 GHz的OWE埠,如果這也需要,則兩者後面都使用相同的強制網路門戶。必須注意的是,他們必須使用不同的SSID名稱,因為根據802.11標準定義,SSID名稱用於標識客戶端可以無縫漫遊的所有BSS,因此,使用具有相同SSID名稱的不同安全設定的SSID是非法且危險的。Wi-Fi 6E、6 GHz(即使軟體上仍允許使用過渡模式)或Wi-Fi 7不支援過渡模式,因此不建議採用此解決方案。OWE仍支援所有門戶重定向技術(內部或外部Web身份驗證、中央Web身份驗證……)。

IOS XE上的OWE配置

如果我們要向訪客提供6 GHz服務,建議使用增強型開放/OWE(機會無線加密)建立單獨的SSID。 它可以提供兩種AES(CCMP128)密碼,最大相容至Wi-Fi 6E客戶端,並為支援Wi-Fi 7的客戶端提供GCMP256位。

目前,許多移動客戶端為OWE/增強型開放提供部分或不那麼使用者友好的支援。與您的客戶一起測試以衡量支援。

有兩個獨立的訪客WLAN(一個開放和一個增強型OWE/開放)看起來就像一個解決方案(尤其是如果只在6Ghz上保持OWE安全訪客,而只在5GHz上保持完全開放的),但這要求您將這兩個訪客WLAN分離到不同的子網,否則開放式WLAN會通過在同一子網中未加密來抵消另一個安全WLAN的安全優勢。

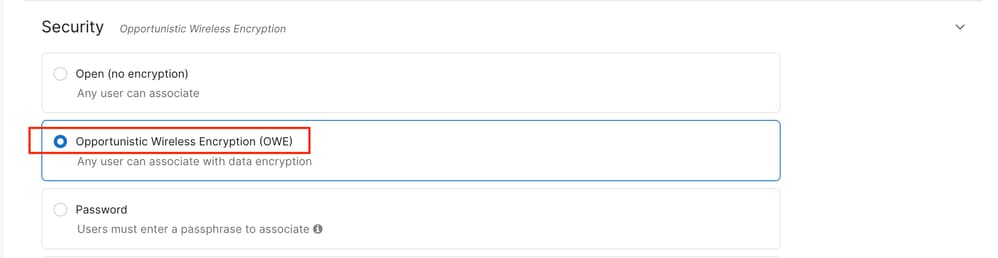

Cisco Meraki控制面板上的OWE配置

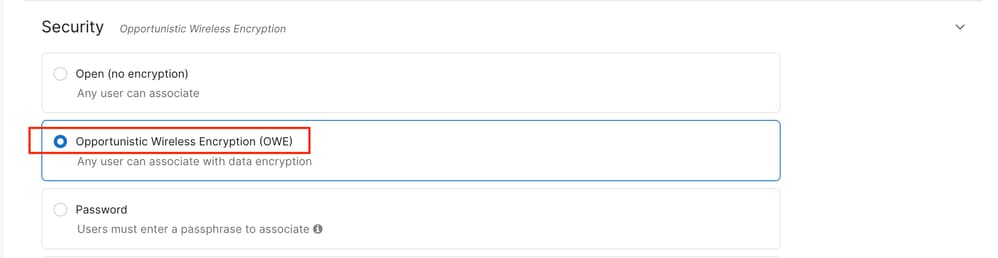

與IOS XE上的操作類似,建議在Cisco Meraki控制面板上建立一個單獨的訪客SSID,該訪客的SSID具有在6 GHz上運行的增強型開放/OWE。

您可以在無線>存取控制中再次配置此功能,然後選擇「機會性無線加密(OWE)」作為安全方法。

運行韌體至MR31時,唯一支援的WPA型別為「僅WPA3」,控制面板不允許您選擇其他方法。

PMF在此配置中是必需的,而FT(802.11r)不能啟用。

請注意,「WPA3 only」標籤超載,因為OWE不是WPA3標準的一部分;但是,此配置是指沒有轉換模式的OWE。

OWE轉換模式作為MR 32.1.x未來版本的一部分提供。

預設情況下,AES(CCMP128)密碼已啟用,以便最大相容至Wi-Fi 6E客戶端。

GCMP256位可以與CCMP128一起啟用,以符合Wi-Fi 7要求。

其他WPA3和相關選項

雖然WPA3選項在《WPA3部署指南》中進行了最詳細的描述和介紹,但本節介紹一些與6 GHz和Wi-Fi 7支援特別相關的WPA3額外建議。

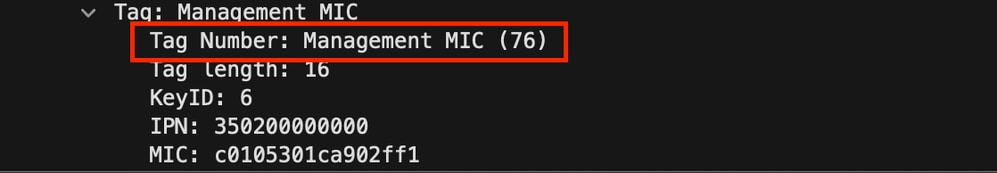

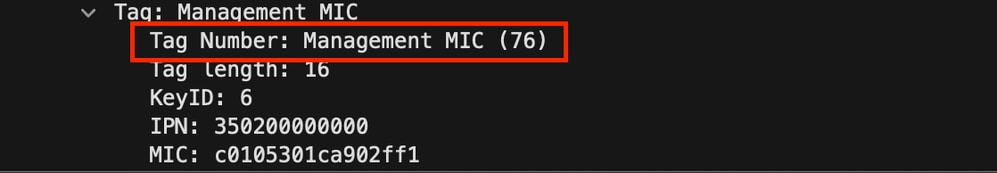

信標保護

這是一個可解決此漏洞的功能,惡意攻擊者可在該漏洞中傳輸信標而不是合法接入點,同時修改某些欄位以更改已關聯客戶端的安全性或其他設定。信標保護是信標中的一個額外資訊元素(管理MIC),充當信標本身的簽名,以證明它是合法接入點傳送的,並且沒有被篡改。只有具有WPA3加密金鑰的關聯客戶端才能驗證信標的合法性;探測客戶端無法對其進行驗證。信標中的其他資訊元素必須被不支援它的客戶端忽略(這是指非Wi-Fi 7客戶端),並且通常不會導致相容性問題(除非客戶端驅動程式程式設計不佳)。

在17.18之後,如果您的WLAN符合Wi-Fi7,則信標保護元素將自動啟用,無論您是否啟用信標保護覈取方塊

此螢幕截圖顯示管理MIC資訊元素內容的示例:

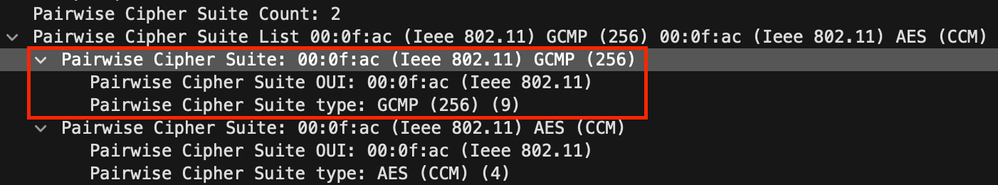

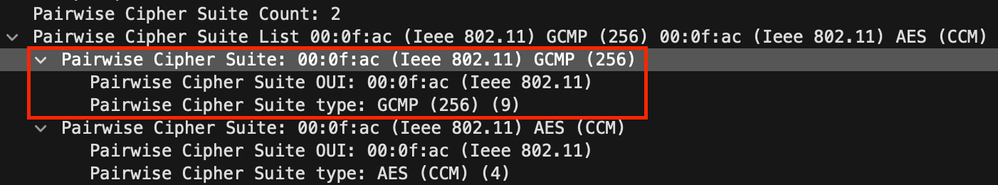

GCMP256

在Wi-Fi 7認證之前,大多數客戶端都實施AES(CCMP128)密碼加密。CCMP256和GCMP256是與SUITE-B 802.1X AKM相關的非常特殊的變體。雖然市場上的某些第一代Wi-Fi 7客戶端聲稱支援Wi-Fi 7,但有時仍不實施GCMP256加密,如果Wi-Fi 7 AP按照預期執行標準,阻止這些客戶端在沒有適當的GCMP256支援的情況下進行連線,那麼這可能成為一個問題。

啟用GCMP256後,WLAN信標幀中的強健安全網路元素(RSNE)會通告Pairwise Chiper套件清單中的功能,如下所示。

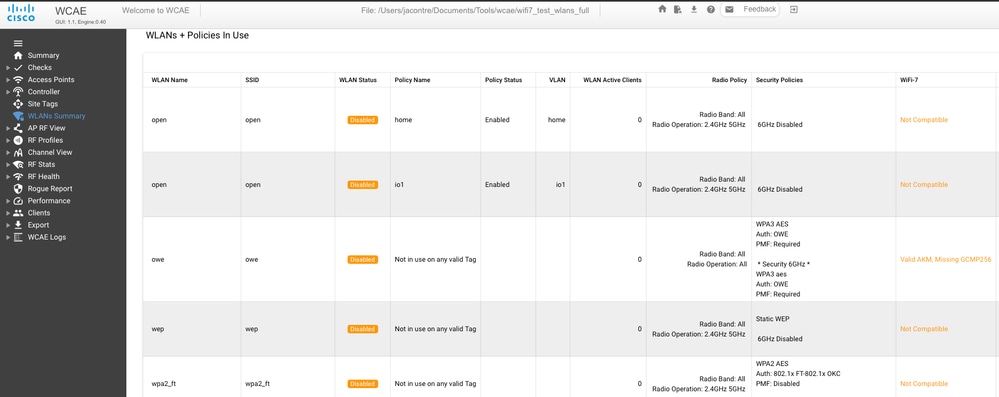

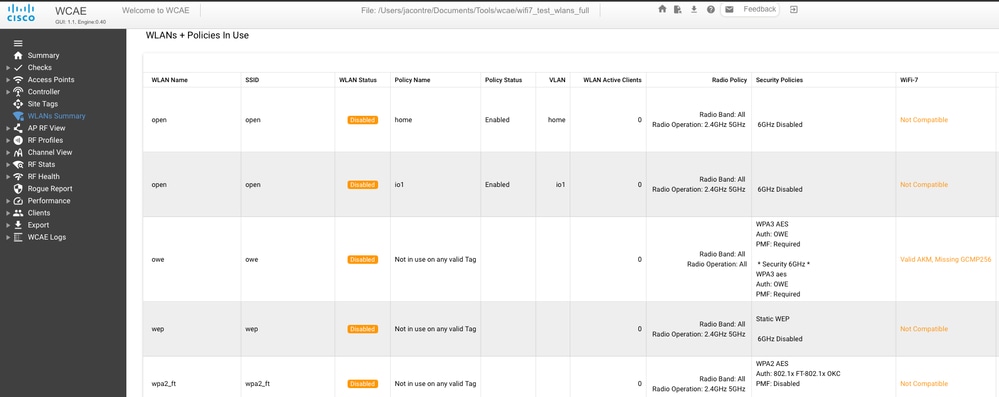

疑難排解和驗證

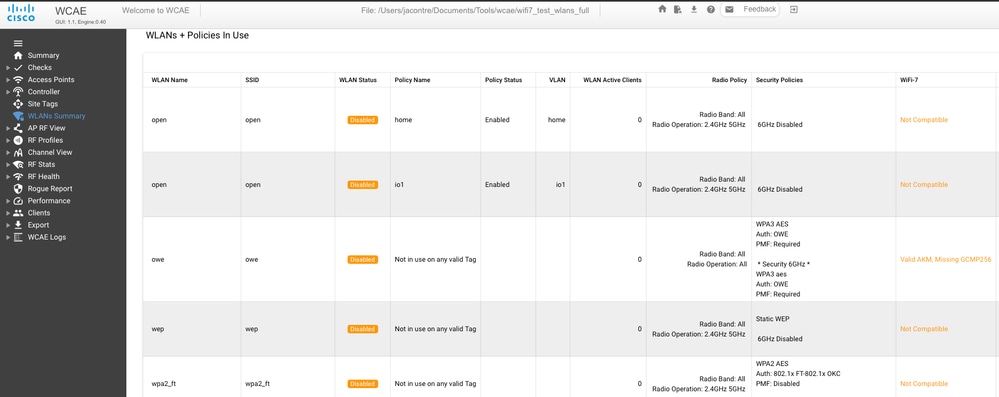

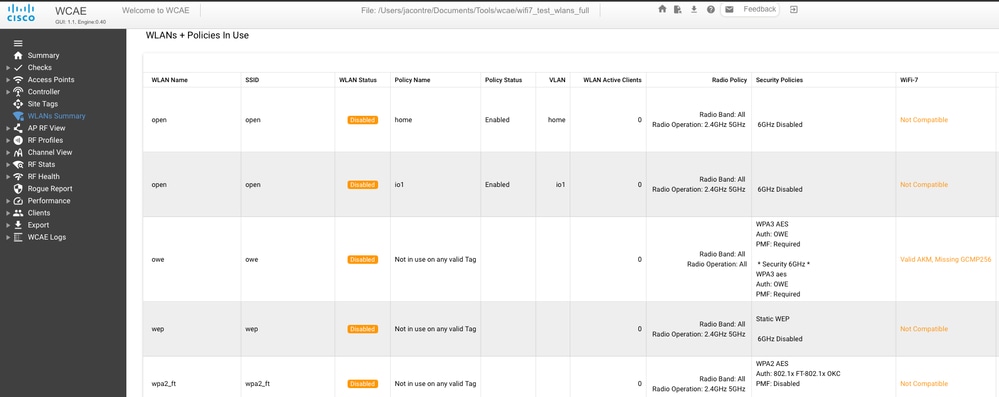

Wireless Configuration Analyzer Express最新版本(https://developer.cisco.com/docs/wireless-troubleshooting-tools/wireless-config-analyzer-express-gui/)具有一個Wi-Fi 7就緒性檢查,可以評估您的9800配置是否有前面提到的所有Wi-Fi 7要求。

如果您仍然懷疑您的配置是否為Wi-Fi 7就緒,則WCAE會讓您知道問題所在。

故障排除核對表

- Web UI(在R32或17.18.2及更高版本中)告訴您您的WLAN是否符合Wi-Fi 7標準。確保安全設定符合本文檔的幫助。

- 確保客戶端支援Wi-Fi7。如果是Windows筆記型電腦,則至少需要Windows 11 24h2。確保無線介面卡驅動程式已更新。

- Windows中的「netsh wlan show drivers」命令在列出無線介面卡的功能和驗證其狀態時非常有用。

- 如果是筆記型電腦,請轉至介面卡設定並驗證是否已啟用11be模式。為了相容,許多介面卡11be在最初幾天被禁用,並且操作為11ax。

- 如果有疑問,請執行無線資料包捕獲,以驗證:

- AP正在信標中廣播EHT資訊元素。當信標以傳統速率傳送時,任何甚至不需要支援Wi-Fi 7的監聽器都可以捕獲此資訊。

- 如果AP正確廣播了EHT,則客戶端必須在其關聯請求中傳送EHT元素。如果沒有,則表示客戶端未找到與Wi-Fi 7相容的AP安全設定,或者客戶端在介面卡屬性中禁用了其802.11be設定

參考資料

- Cisco Systems。"WPA3加密和配置指南。"

- Meraki WPA3指南

意見

意見