簡介

本檔案介紹如何為Lobby Ambassador使用者的RADIUS和TACACS+外部驗證設定Catalyst 9800無線控制器。

必要條件

需求

思科建議您瞭解以下主題:

- 9800無線LAN控制器大廳管理員概念

- 驗證、授權及記帳(AAA)RADIUS概念

- TACACS+概念

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Catalyst 9800無線控制器系列(Catalyst 9800-CL)

- Cisco IOS® XE直布羅陀版16.12.1s

- 身分識別服務引擎(ISE)2.3.0

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

大堂大使由網路管理員建立。Lobby Ambassador能夠在無線LAN控制器(WLC)中建立訪客使用者專案,包括使用者名稱、密碼、說明和存留時間。它還可以刪除訪客使用者。Lobby Ambassador可以通過圖形使用者介面(GUI)或命令列介面(CLI)建立訪客使用者。

設定

網路圖表

網路圖表

網路圖表

本檔案中的組態以兩個大堂大使為基礎,第一個大堂大使為命名大堂,其根據RADIUS伺服器進行驗證,第二個大堂大使為命名大堂Tac,其根據TACACS+進行驗證。兩者都可以在WLC中設定訪客使用者。

大堂大使RADIUS身份驗證

在無線區域網控制器上配置RADIUS伺服器

WLC GUI

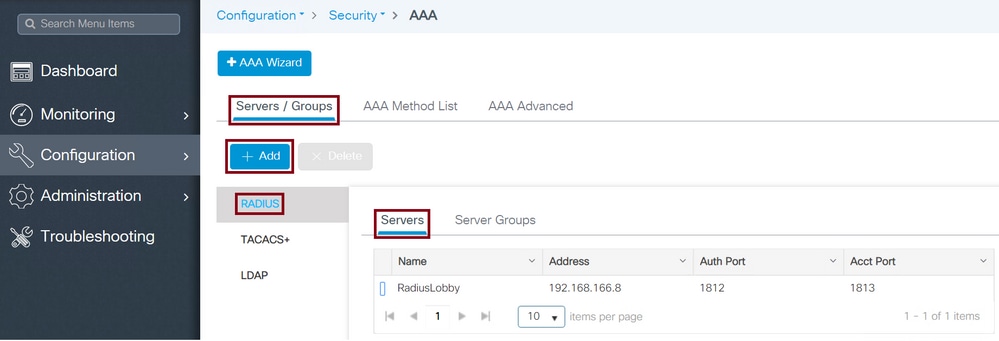

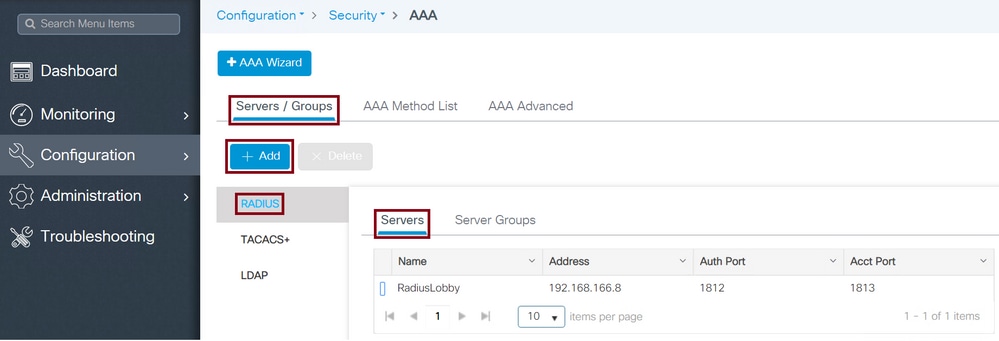

導覽至Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Add,如下圖所示。

WLC上的RADIUS伺服器

WLC上的RADIUS伺服器

開啟配置視窗時,必需的配置引數是RADIUS服務器名稱、RADIUS服務器IP地址和Radius伺服器共用金鑰。任何其他引數都可以保留為預設值,也可以根據需要進行配置。

WLC CLI

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

將RADIUS伺服器新增到伺服器組

WLC GUI

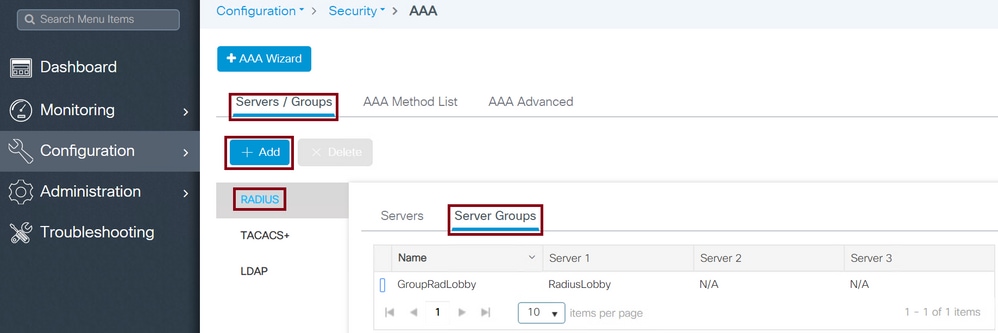

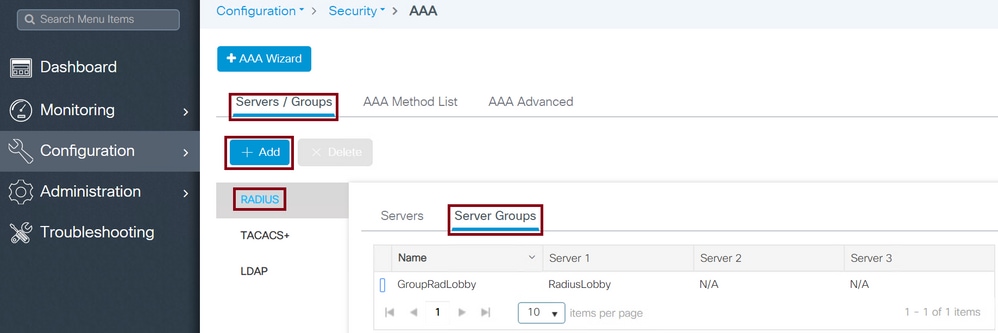

導覽至Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add,如下圖所示。

伺服器組上的Radius伺服器

伺服器組上的Radius伺服器

開啟配置視窗時,為組配置Name,將已配置的RADIUS伺服器從Available Servers清單移動到Assigned Servers清單。

WLC CLI

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

建立AAA身份驗證方法清單

WLC GUI

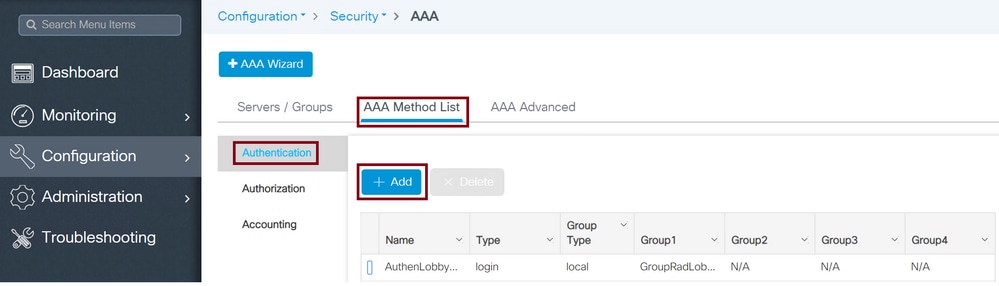

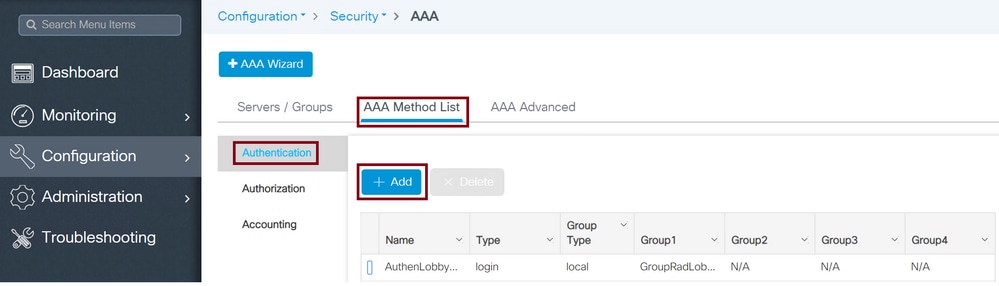

導覽至Configuration > Security > AAA > AAA Method List > Authentication > + Add,如下圖所示。

身份驗證方法清單

身份驗證方法清單

開啟配置視窗時,配置名稱,選擇Type選項作為Login,並分配先前建立的Server Group。Group Type可以選為Local或Group

AAA方法清單組型別Local First

如果組型別為Local,則WLC首先檢查使用者是否存在於本地資料庫中,然後僅在本地資料庫中找不到Lobby Ambassador使用者時返回到伺服器組。

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

附註:使用AAA方法清單組型別Local First時,請注意Cisco錯誤ID CSCvs87163。

AAA方法清單組型別組

選中Group Type as Group和no fallback to local選項,將使WLC針對伺服器組檢查使用者,並且不簽入其本地資料庫。

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

具有回退的AAA方法清單組型別組

如果選中Group Type as Group和Fallback To Local選項,則WLC會針對伺服器組檢查使用者,並對本地資料庫執行查詢,除非RADIUS伺服器超時響應。如果Radius伺服器回應即使使用拒絕,WLC也不會觸發本機驗證。

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

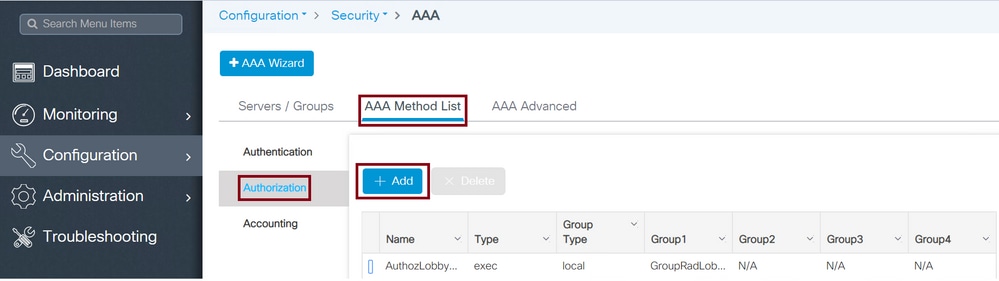

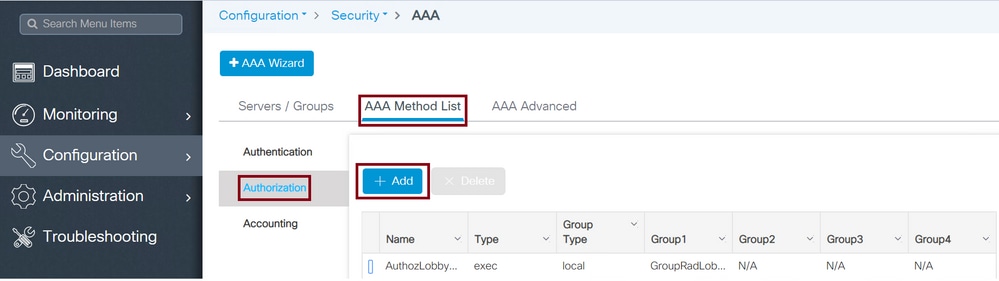

建立AAA授權方法清單

WLC GUI

導覽至 「組態」>「安全性」>「AAA」>「AAA 方法清單」>「授權」>「+ 新增」(如圖所示)。

授權方法清單

授權方法清單

當開啟配置視窗以提供Name時,選擇type選項作為exec,並分配先前建立的Server Group。

組型別的應用方式與「建立AAA方法清單」一節中介紹的方法相同。

WLC CLI

AAA方法清單組型別Local First。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

AAA方法清單組型別組。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

AAA方法列出具有回退的組型別組。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

AAA方法列出分配

將AAA Authentication和Authorization Method分配給WLC的超文字傳輸協定(HTTP)和Virtual TeleType(VTY)。

這些步驟無法從GUI完成,因此需要從CLI完成。

HTTP配置。

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

建議重新啟動HTTP服務。

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY配置。

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

由於Cisco錯誤ID CSCvu29748,運行17.3.3或17.14和17.15之前版本的WLC必須通過CLI配置如下所示的配置。如果WLC執行的版本是17.3.3系列代碼從17.3.4到17.3.8a,或是執行的代碼是17.16.1及以後版本,則不需要此功能。

WLC CLI

Tim-eWLC1(config)#aaa remote username lobby

為Radius身份驗證配置ISE

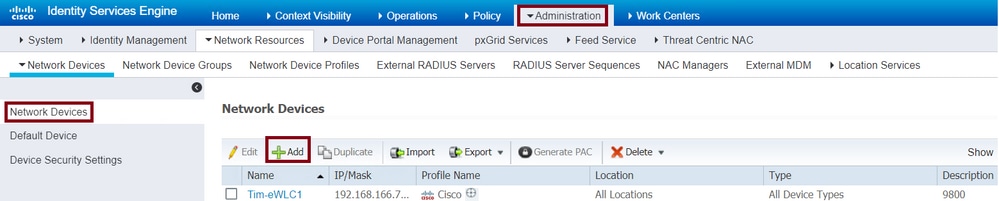

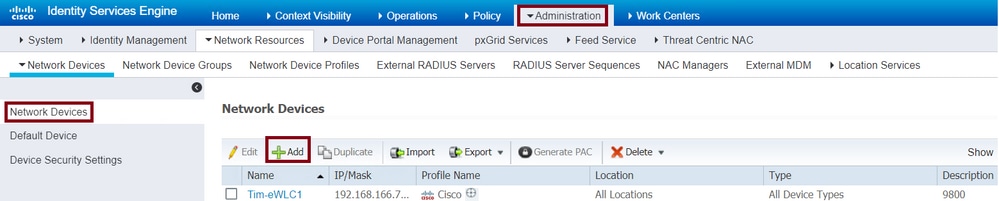

將WLC新增到ISE

導覽至Administration > Network Resources > Network Devices > + Add,如下圖所示。

將WLC新增到ISE

將WLC新增到ISE

開啟配置視窗時,配置名稱、IP ADDRESS、啟用RADIUS身份驗證設定,並在Protocol Radius下輸入Shared Secret。

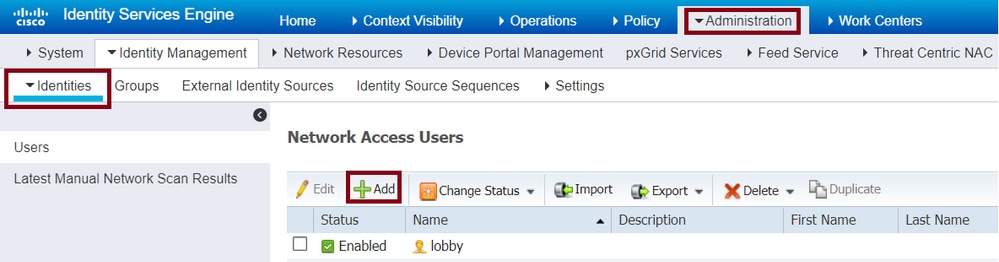

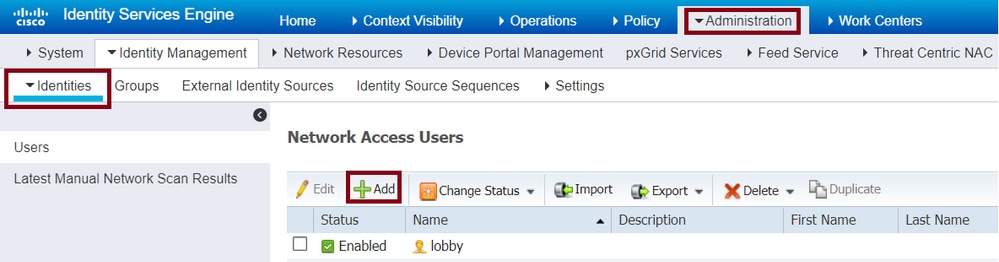

在ISE上建立大廳大使使用者

導覽至Administration > Identity Management > Identities > Users > + Add,如下圖所示。

ISE中的大堂大使使用者名稱和密碼

ISE中的大堂大使使用者名稱和密碼

開啟配置視窗時,請為Lobby Ambassador使用者提供Name和Password,同時確保Status顯示為Enabled。

此使用者名稱和密碼配置是分配給負責在WLC中建立訪客使用者的大廳大使,換句話說,這是網路管理員分配給大廳大使的使用者名稱和密碼。

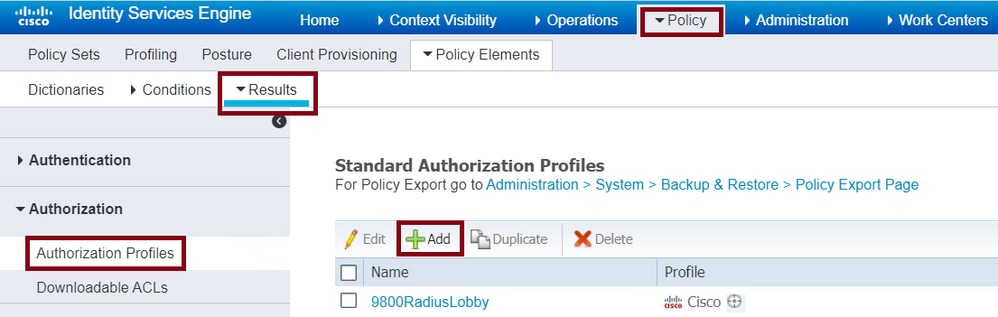

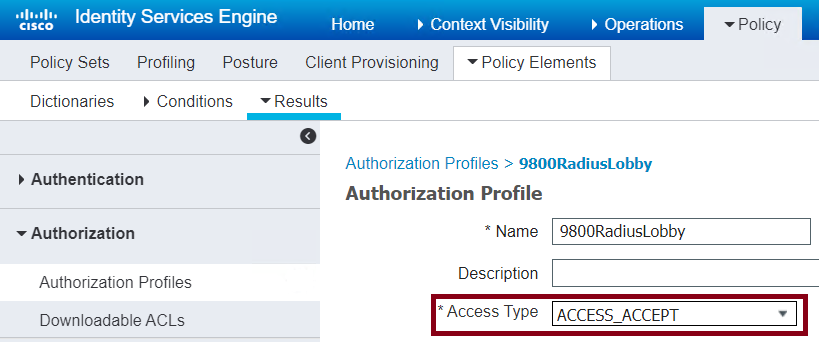

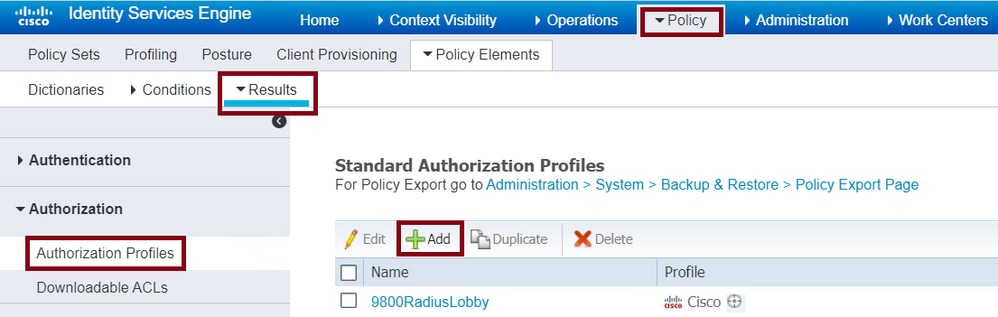

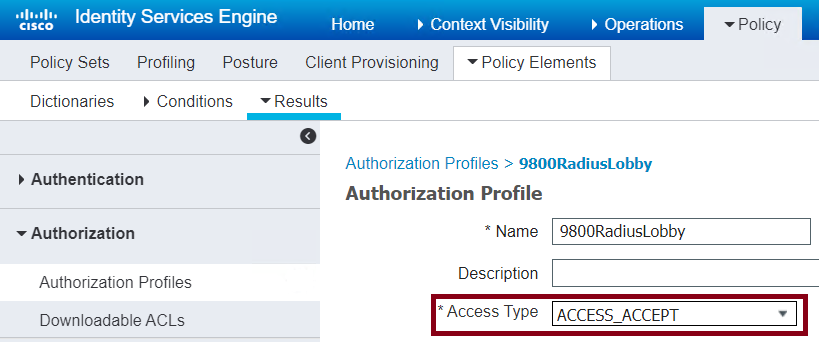

建立結果授權配置檔案

導覽至Policy > Policy Elements > Results > Authorization > Authorization Profiles > + Add,如下圖所示。

ISE中的授權配置檔案

ISE中的授權配置檔案

確保將設定檔設定為傳送Access-Accept,如下圖所示。

訪問型別Access-Accept

訪問型別Access-Accept

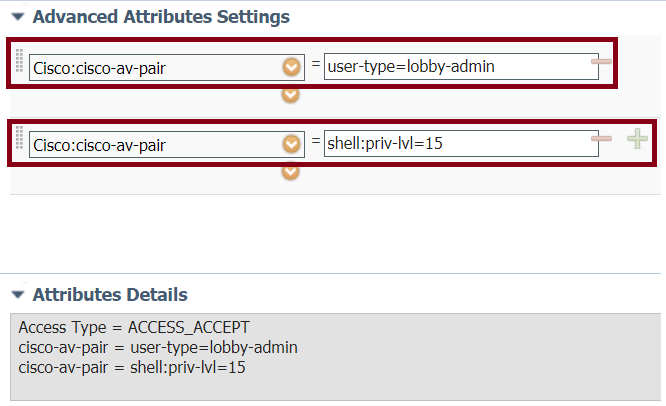

在Advanced Attributes Settings下手動新增屬性。需要這些屬性將使用者定義為大堂大使並提供許可權以允許大堂大使在WLC中進行所需的更改以新增訪客使用者。

ISE中的高級屬性設定

ISE中的高級屬性設定

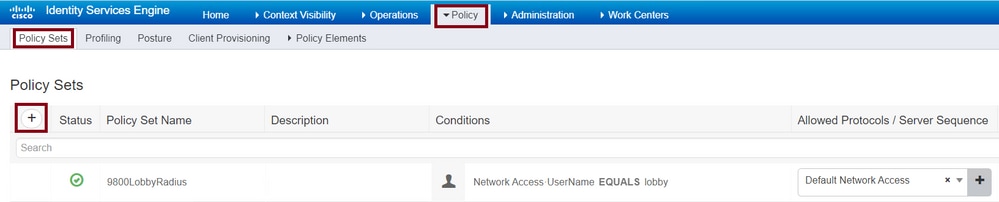

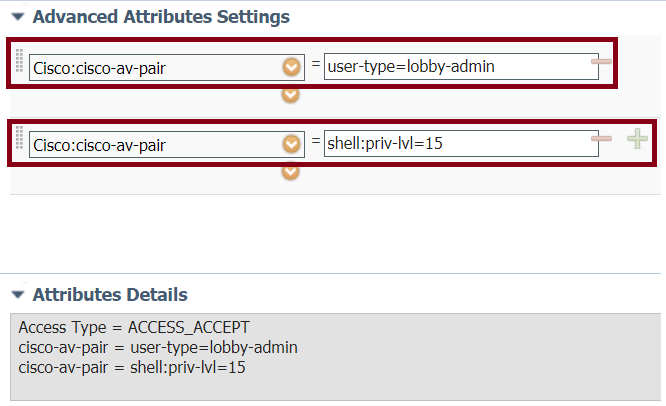

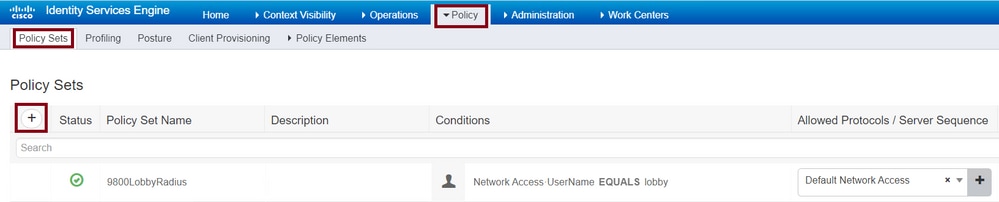

建立身份驗證策略

導覽至Policy > Policy Sets > Add,如下圖所示。

ISE中的身份驗證策略

ISE中的身份驗證策略

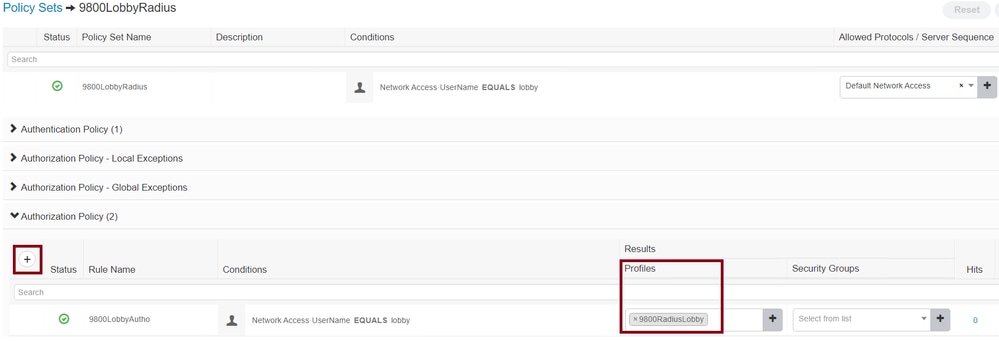

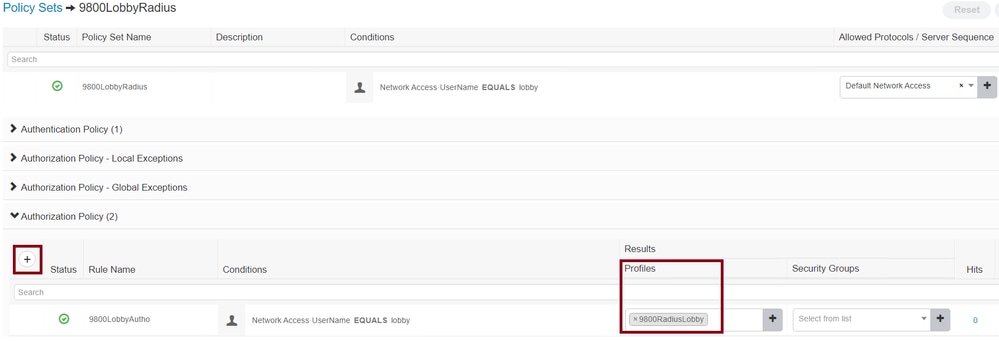

配置策略的條件取決於管理員的決定。本示例中使用的是Network Access-Username條件和預設網路訪問協定。

務必確保在Authorization Policy下選擇了Results Authorization下配置的配置檔案,這樣才能將正確的屬性返回到WLC。

按一下Authorization Policy configured,配置視窗開啟,使用正確的Result Profile配置Authorization Policy。Authentication Policy可以保留為預設值。

授權策略配置

授權策略配置

大堂大使TACACS+驗證

在無線LAN控制器上設定TACACS+伺服器

WLC GUI

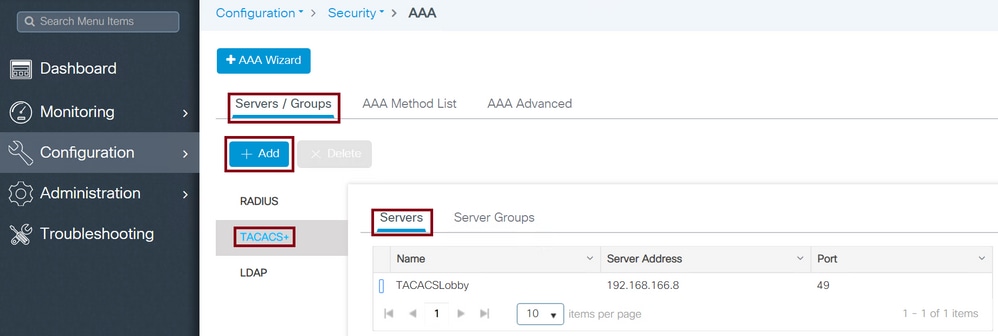

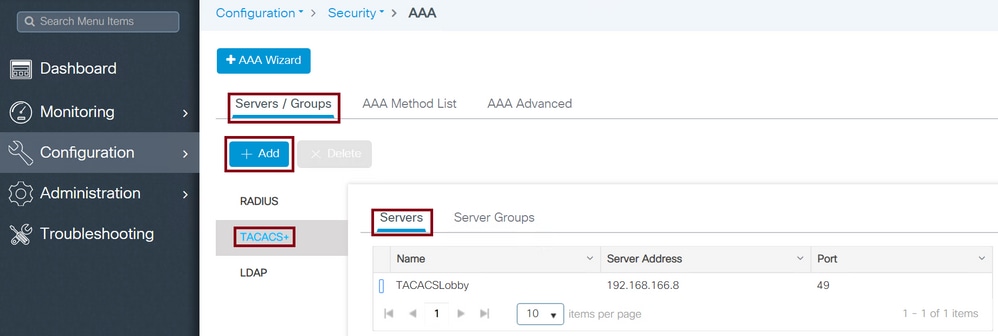

導覽至Configuration > Security > AAA > Servers/Groups > TACACS+ > Servers > + Add,如下圖所示。

將TACACS新增到WLC

將TACACS新增到WLC

當配置視窗開啟時,必需的配置引數是TACACS+ Server Name、TACACS Server IP ADDRESS和Shared Secret。任何其他引數都可以保留為預設值,也可以根據需要進行配置。

WLC CLI

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

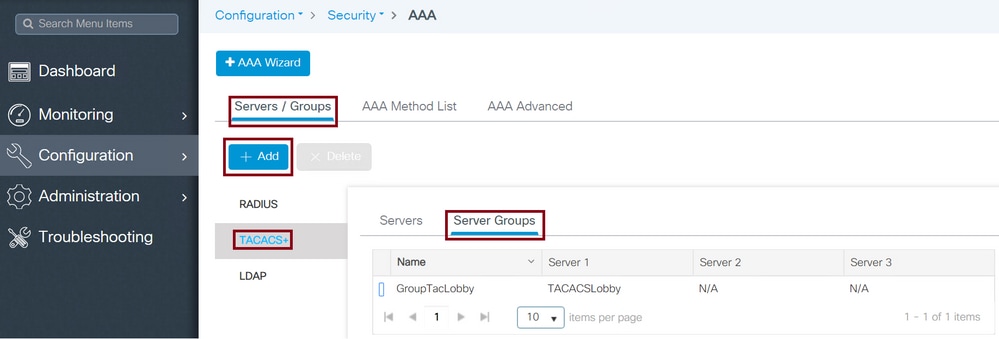

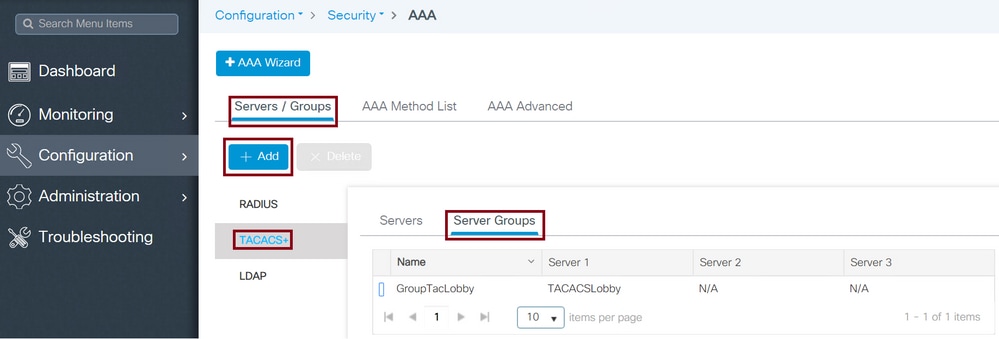

將TACACS+伺服器新增到伺服器組

WLC GUI

導覽至Configuration > Security > AAA > Servers / Groups > TACACS > Server Groups > +Add,如下圖所示。

TACACS伺服器組

TACACS伺服器組

開啟配置視窗時,為組配置一個Name,並將所需的TACACS+伺服器從Available Servers清單移動到Assigned Servers清單。

WLC CLI

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

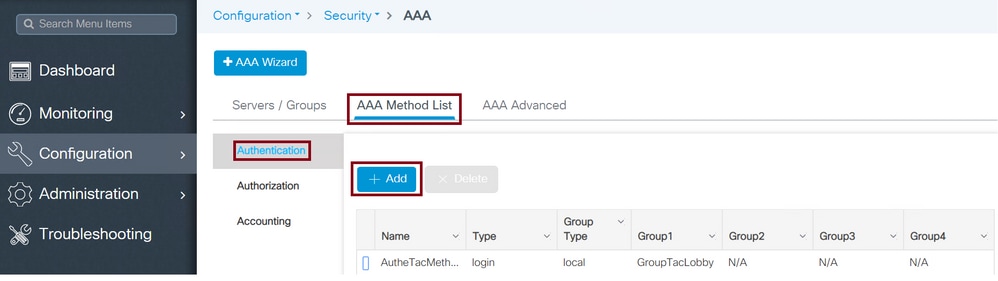

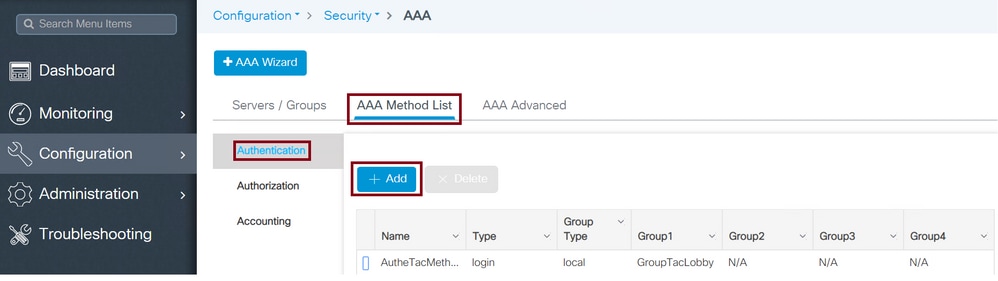

建立身份驗證方法清單

WLC GUI

導覽至Configuration > Security > AAA > AAA Method List > Authentication > +Add,如下圖所示。

TACACS AAA方法清單組態

TACACS AAA方法清單組態

開啟配置視窗時,配置名稱,選擇型別選項作為登入,並分配先前建立的伺服器組。

AAA方法清單組型別

TACACS+驗證支援不同的方法清單型別,例如本機和Group。請參閱名為「建立AAA身份驗證方法清單」的文檔的前一部分,瞭解每種型別。

接下來,使用命令通過CLI配置TACACS+方法清單。

WLC CLI

AAA方法清單組型別Local First。

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

AAA方法清單組型別組。

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

AAA方法列出具有回退的組型別組。

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

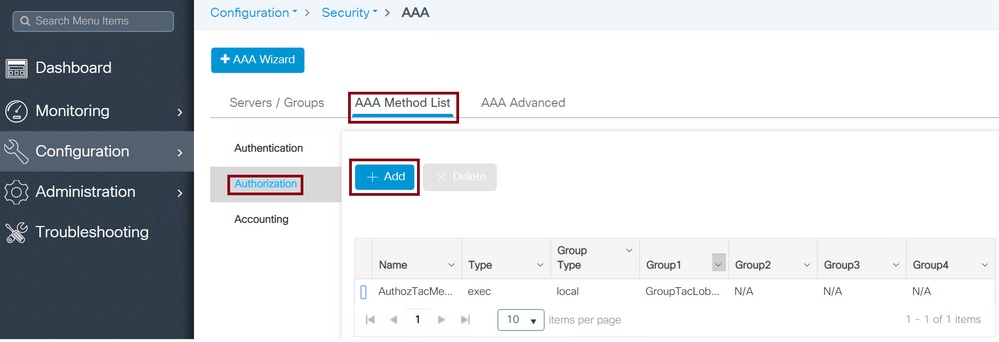

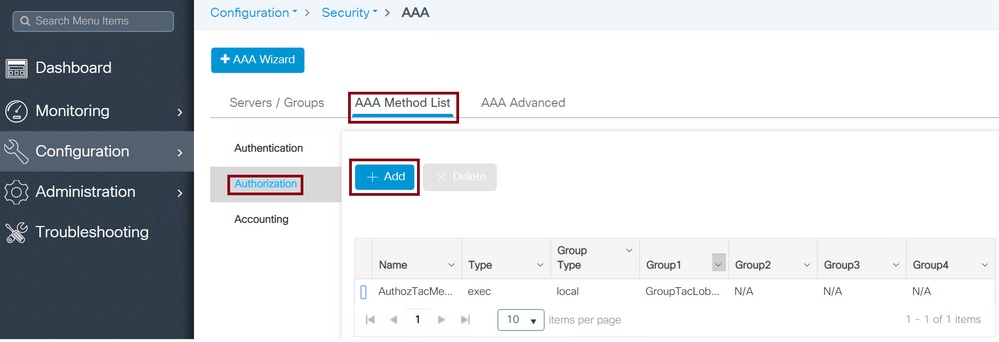

建立AAA授權方法清單

WLC GUI

導覽至 「組態」>「安全性」>「AAA」>「AAA 方法清單」>「授權」>「+ 新增」(如圖所示)。

TACACS授權清單配置

TACACS授權清單配置

開啟配置視窗時,配置名稱,選擇Type選項作為exec,並分配先前建立的Server Group。

組型別的應用方式與「建立AAA方法清單」一節中介紹的方法相同。

WLC CLI

AAA方法清單組型別Local First。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

AAA方法清單組型別組。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

AAA方法列出具有回退的組型別組。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

AAA方法列出分配

將AAA Authentication和Authorization Method分配給WLC的HTTP和VTY。

這些步驟無法從GUI完成,因此需要從CLI完成。

HTTP配置。

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

建議重新啟動HTTP服務。

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY配置。

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

由於Cisco錯誤ID CSCvu29748,因此運行17.3.3或17.14和17.15之前版本的WLC必須配置下一個配置。如果WLC執行的版本是17.3.3系列代碼從17.3.4到17.3.8a,或是執行的代碼是17.16.1及以後版本,則不需要此功能。

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

為TACACS+身份驗證配置ISE

啟用Device Admin

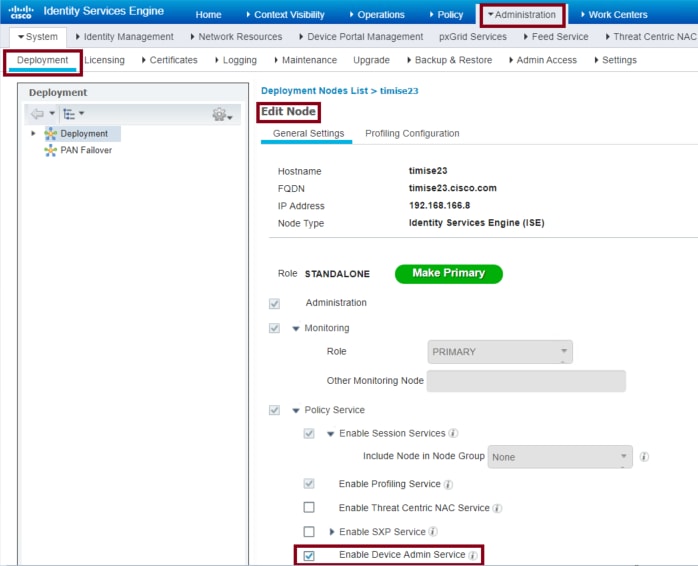

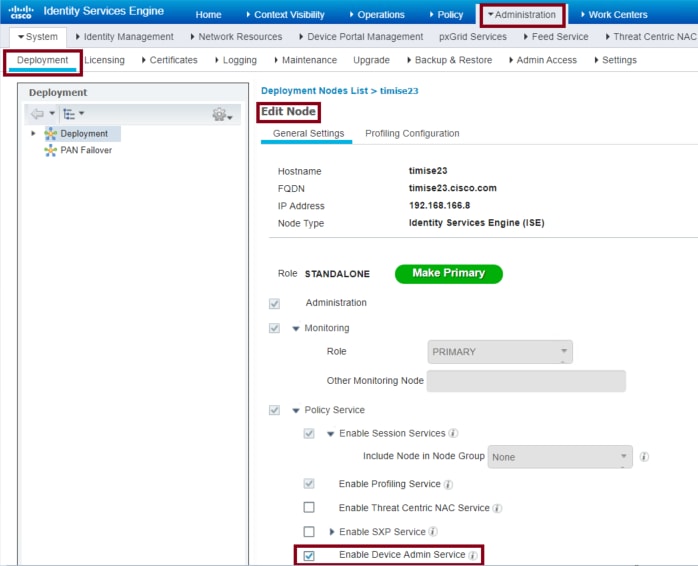

導覽至Administration > System > Deployment,如下圖所示。

適用於TACACS的ISE中的裝置管理員

適用於TACACS的ISE中的裝置管理員

選擇Enable Device Admin Service,並確保它已啟用。

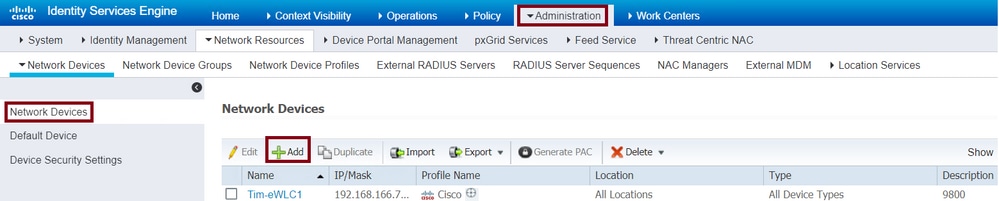

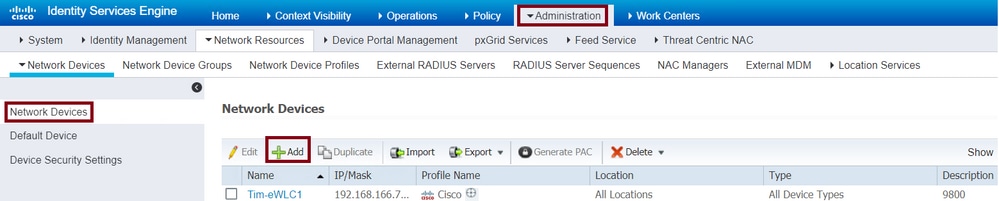

將WLC新增到ISE

導覽至Administration > Network Resources > Network Devices > + Add,如下圖所示。

將WLC新增到ISE

將WLC新增到ISE

當開啟配置視窗配置名稱、IP地址時,啟用TACACS+身份驗證設定,並輸入共用金鑰。

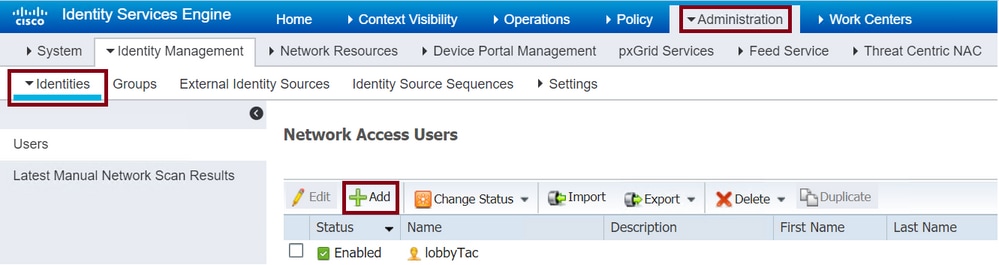

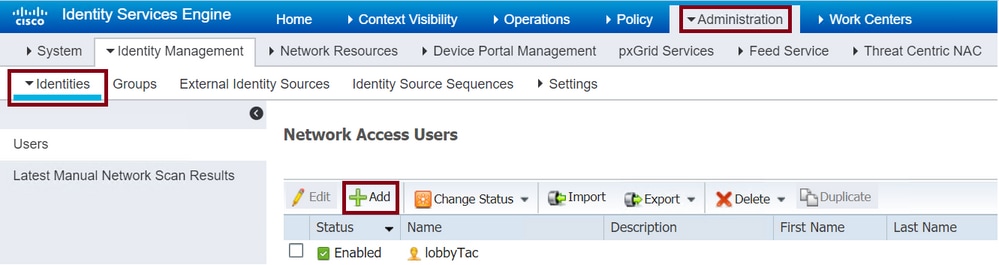

在ISE上建立大廳大使使用者

導覽至Administration > Identity Management > Identities > Users > + Add,如下圖所示。

ISE中的大堂大使使用者名稱和密碼

ISE中的大堂大使使用者名稱和密碼

開啟配置視窗時,請為Lobby Ambassador使用者提供Name和Password,同時確保Status顯示為Enabled。

此使用者名稱和密碼組態指派給負責在WLC中建立訪客使用者的大堂大使。換句話說,這是網路管理員分配給大堂大使的使用者名稱和密碼。

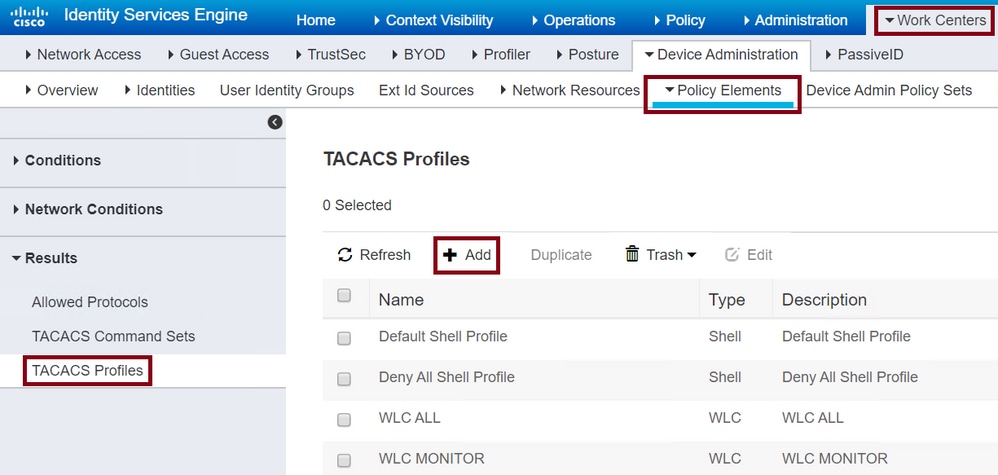

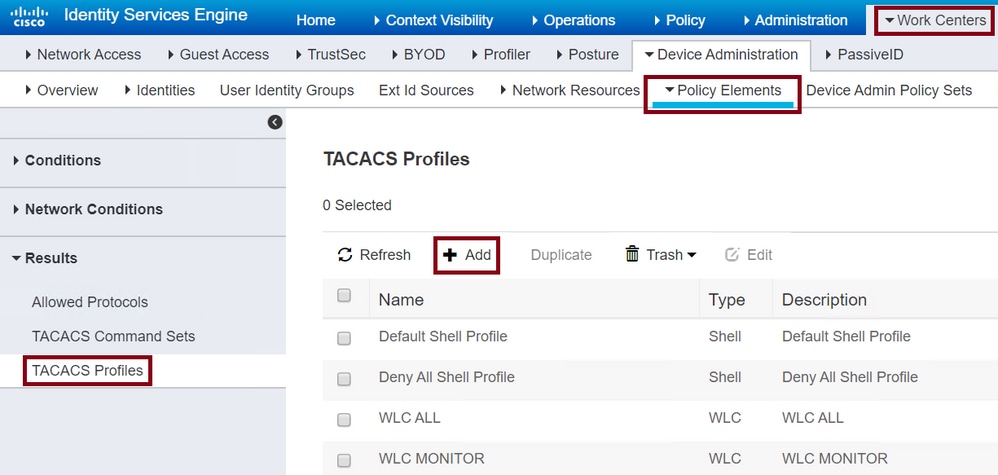

建立結果TACACS+配置檔案

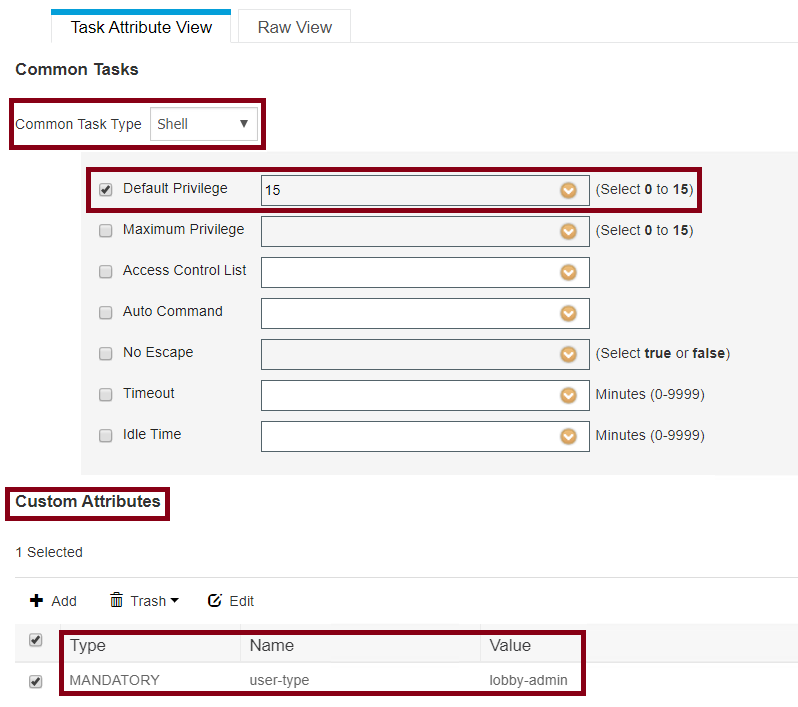

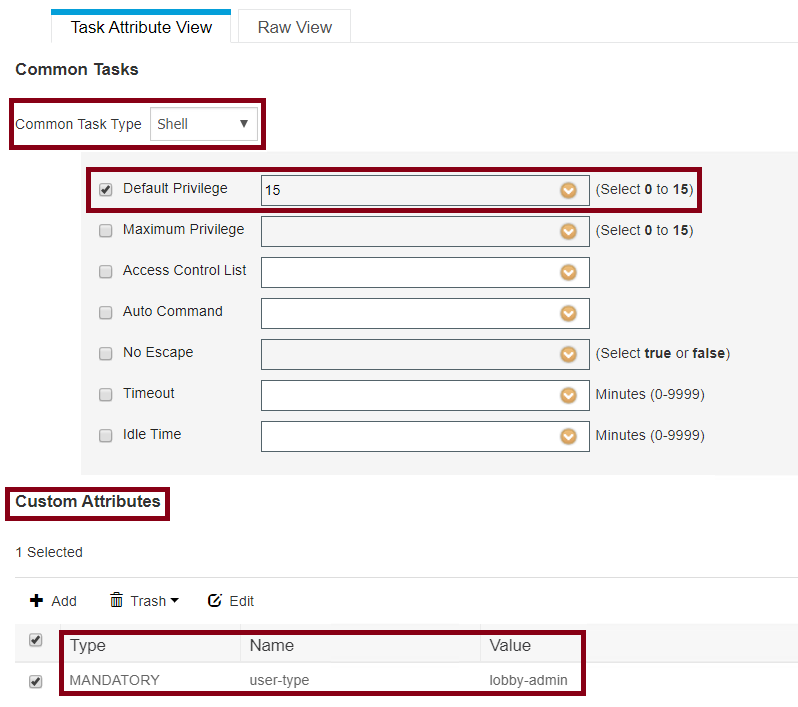

導覽至Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles,如下圖所示。

TACACS設定檔

TACACS設定檔

按一下+Add後,配置視窗將開啟,如下圖所示。請為配置檔案配置Name。

確保將Common Task Type選為Shell,將Default Privileged 15和Custom Attribute配置為Type Mandatory,將Name配置為user-type,將Value配置為lobby-admin。

TACACS配置檔案外殼配置

TACACS配置檔案外殼配置

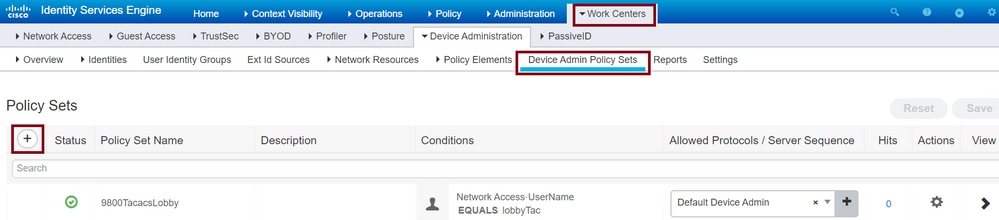

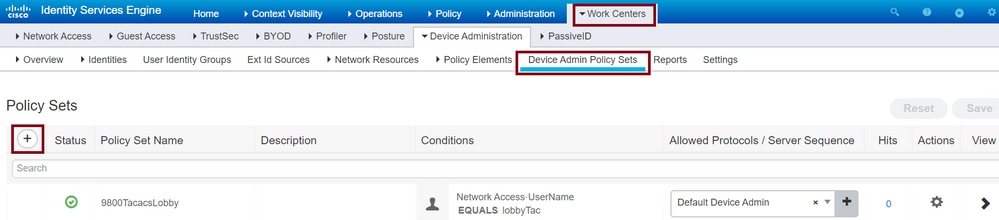

建立策略集

導覽至Work Centers > Device Administration > Device Admin Policy Set,如下圖所示

TACACS策略集配置

TACACS策略集配置

配置策略的條件取決於管理員的決定。本文檔使用Network Access-Username條件和預設裝置管理協定。必須保證在Authorization Policy下選擇了Results Authorization下配置的配置檔案,這樣才能將正確的屬性返回到WLC。

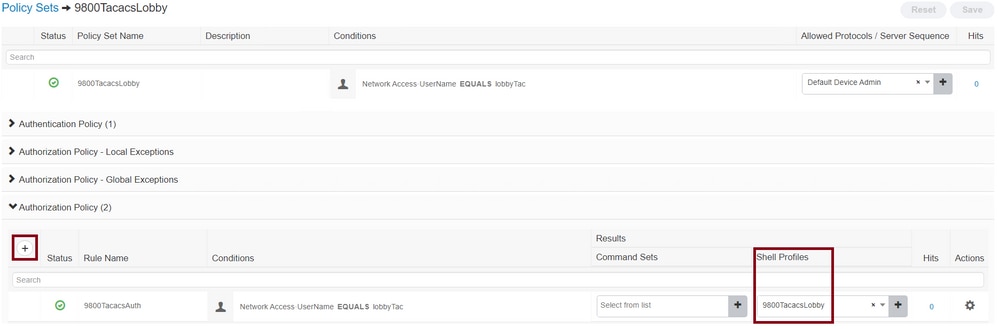

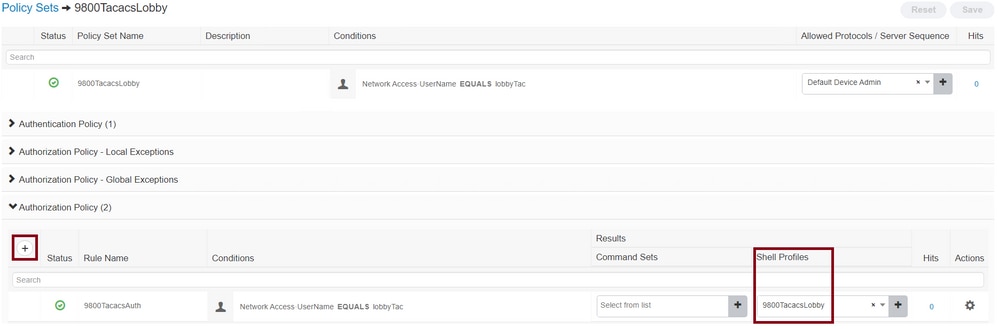

按一下Policy configured(配置的策略),此時將開啟配置視窗。使用正確的Shell配置檔案配置授權策略。可以將身份驗證策略保留為預設值,如下圖所示。

TACACS策略集授權配置

TACACS策略集授權配置

驗證

使用本節內容,確認您的組態是否正確。

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

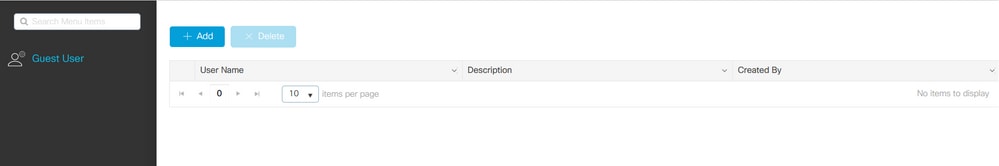

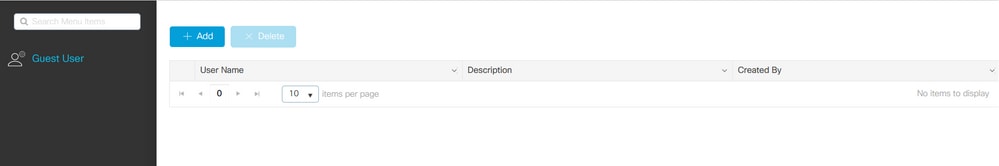

這是使用AAA Radius或TACACS+成功驗證後,Lobby Ambassador圖形使用者介面(GUI)的樣子。

來自WLC的大廳大使檢視

來自WLC的大廳大使檢視

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

AAA Radius驗證

針對RADIUS驗證,可以使用以下偵錯:

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

確保從調試中選擇了正確的方法清單。此外,ISE伺服器返回正確的屬性,具有正確的使用者名稱、使用者型別和許可權。

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

TACACS+ 驗證

若是TACACS+驗證,可以使用以下偵錯:

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

確保使用正確的使用者名稱和ISE IP地址處理身份驗證。此外,必須看到PASS狀態。在同一調試中,身份驗證階段過後立即顯示授權過程。在此授權階段,確保使用正確的使用者名稱以及正確的ISE IP地址。調試中會看到在ISE上配置的屬性,以及具有許可權的大廳大使使用者。

驗證階段示例:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

授權階段示例:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

先前提到的RADIUS和TACACS+的偵錯範例包含成功登入大堂管理員的主要步驟。

若要停用偵錯功能,可以使用以下命令:

Tim-eWLC1#undebug all

意見

意見