簡介

本文檔介紹通過Cisco Unified Communications Manager(CUCM)的CAPF線上功能自動註冊和續訂。

必要條件

需求

思科建議您瞭解以下主題:

- 思科整合通訊管理員

- X.509憑證

- Windows伺服器

- Windows Active Directory(AD)

- Windows Internet資訊服務(IIS)

- NT(新技術)LAN管理員(NTLM)驗證

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- CUCM版本12.5.1.10000-22

- Windows Server 2012 R2

- IP電話CP-8865/韌體:SIP 12-1-1SR1-4和12-5-1SR2。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本文說明該功能的設定和相關資源以供其他研究之用。

驗證伺服器時間和日期

確保Windows伺服器配置了正確的日期、時間和時區,因為它影響伺服器根CA(證書頒發機構)證書及其頒發的證書的有效時間。

更新伺服器電腦名稱

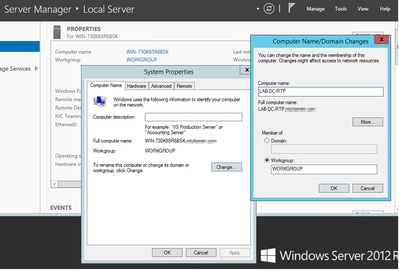

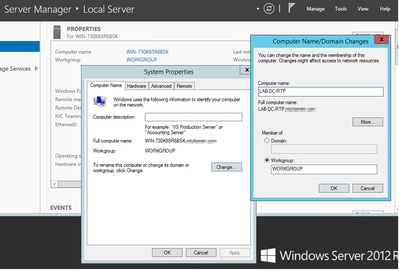

預設情況下,伺服器電腦名具有隨機名稱,如WIN-730K65R6BSK。啟用AD域服務之前需要做的第一件事是,確保在安裝結束時,將伺服器電腦名更新為所需的伺服器主機名和根CA頒發者名稱;否則,在安裝AD服務後,需要執行許多額外步驟來更改此設定。

- 導航到Local Server,選擇Computer name以開啟System Properties

- 選擇「更改」按鈕並鍵入新的電腦名稱:

設定

AD服務、使用者和證書模板

啟用和配置Active Directory服務

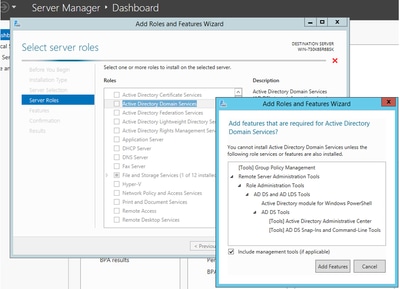

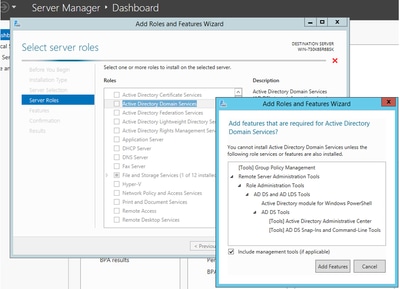

- 在伺服器管理器中選擇Add Roles and Features選項,選擇Role-based或feature-based installation,並從池中選擇伺服器(池中必須只有一個),然後選擇Active Directory域服務:

- 繼續選擇「下一步」按鈕,然後選擇「安裝」

- 安裝完成後,選擇「關閉」按鈕

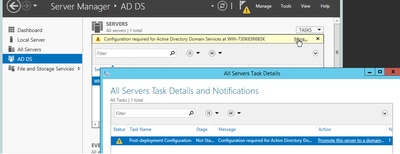

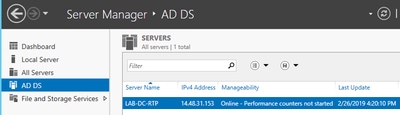

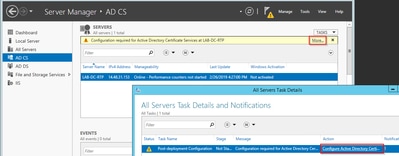

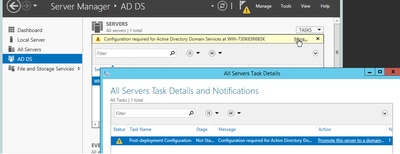

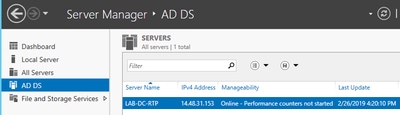

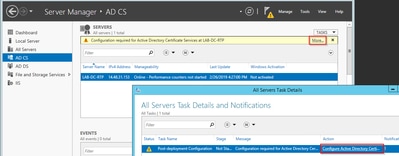

- 「伺服器管理器」(Server Manager)>「AD DS」(AD DS)下將出現一個警告頁籤,標題是「Active Directory域服務所需的配置」(Configuration required for Active Directory Domain Services);選擇更多連結,然後選擇可用的操作以啟動安裝嚮導:

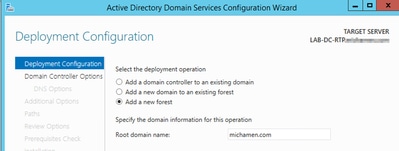

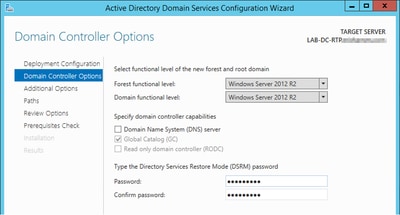

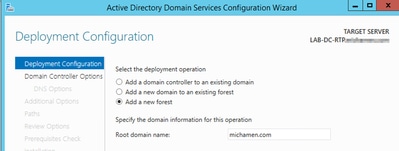

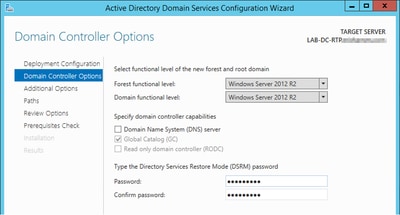

- 完成域設定嚮導中的提示,新增具有所需根域名的新林,並取消選中DNS框(如果可用),定義DSRM密碼。

- 需要指定NetBIOS域名(本實驗中使用了MICHAMEN1)。

- 完成嚮導。然後伺服器重新啟動以完成安裝。

- 然後需要在下次登入時指定新域名。例如MICHAMEN1\Administrator。

啟用和配置證書服務

- 在「伺服器管理器」中,選擇「新增角色和功能」

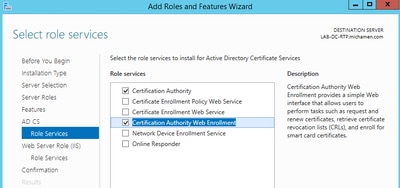

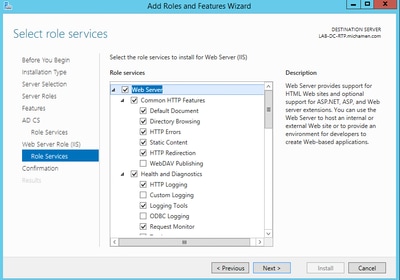

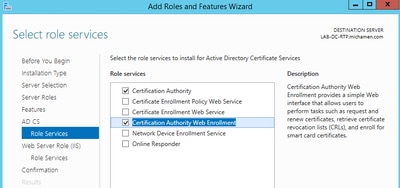

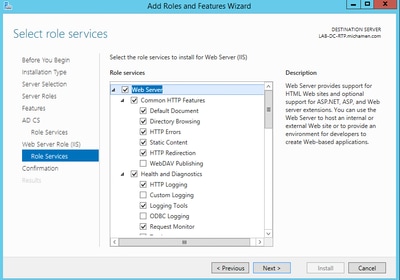

- 選擇Active Directory證書服務並新增所需的功能(所有可用功能均從為此實驗啟用的角色服務中選擇)

- 對於角色服務,請檢查證書頒發機構Web註冊

- 「伺服器管理器」(Server Manager)>「AD DS」(AD DS)下必須出現一個警告頁籤,標題是「Active Directory證書服務所需的配置」(Configuration required for Active Directory Certificate Services);選擇更多連結,然後選擇可用操作:

- 在AD-CS安裝後配置嚮導中,導航到以下步驟:

- 選擇證書頒發機構和證書頒發機構Web註冊角色

- 選擇具有下列選項的企業CA:

- 根CA

- 建立新的私鑰

- 使用私鑰 — SHA1和預設設定

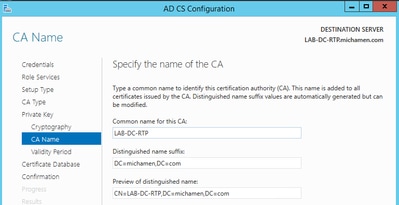

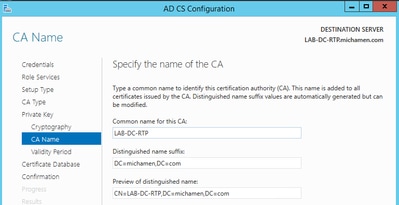

- 為CA設定公用名稱(必須與伺服器的主機名匹配):

- 將有效期設定為5年(如果需要,還可以設定更多)

- 通過嚮導的其餘部分選擇「下一步」按鈕

為CiscoRA建立證書模板

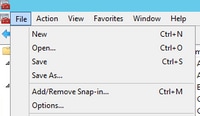

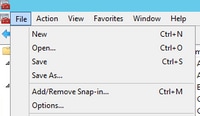

- 開啟MMC。選擇Windows Start徽標,然後在「運行」中鍵入mmc

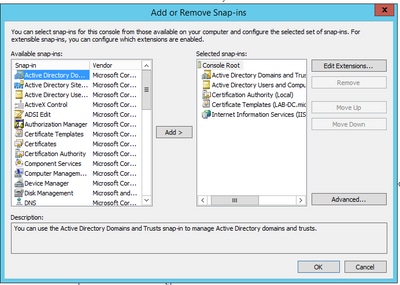

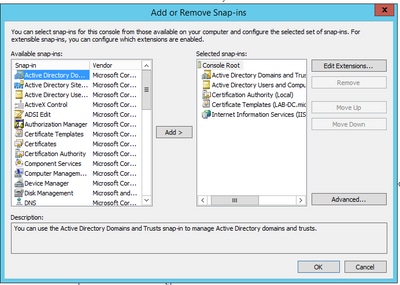

- 開啟MMC視窗並新增管理單元(用於配置的不同點),然後選擇OK:

- 選擇「檔案」>「儲存」並將此控制檯會話儲存到案頭以快速重新訪問

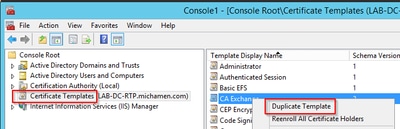

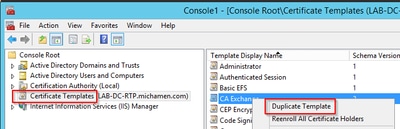

- 從管理單元中,選擇證書模板

- 建立或克隆模板(最好是「根證書頒發機構」模板(如果有),並將其命名為CiscoRA

- 修改模板。按一下右鍵它並選擇「屬性」

- 選擇「常規」標籤,並將有效期設定為20年(如果需要,也可以設定其它值)。 在此頁籤中,確保模板「顯示名稱」和「名稱」值匹配

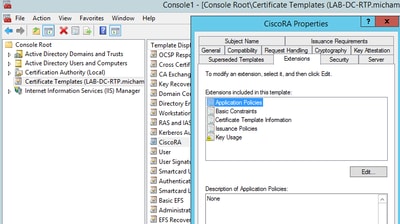

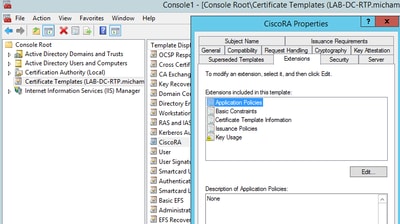

- 選擇「擴展」頁籤,突出顯示「應用程式策略」,然後選擇「編輯」

- 刪除在出現的視窗中顯示的所有策略

- 選擇「主題名稱」頁籤,然後選擇「在請求中供應」單選按鈕

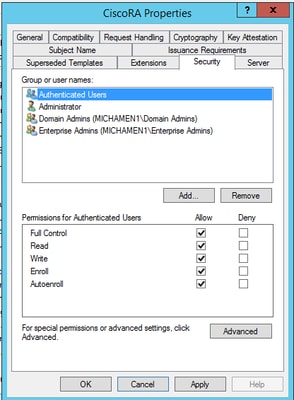

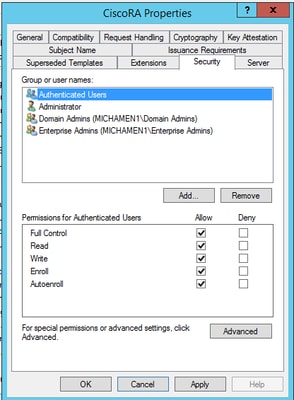

- 選擇「安全性」頁籤,並根據對組/使用者名稱的需要授予許可權。

附註:在本示例中,為了簡便起見,所有使用者都授予了完全許可權,但這具有安全影響。在生產環境中,只能將寫和註冊許可權授予需要這些許可權的使用者和組。有關詳細資訊,請參閱Microsoft文檔。

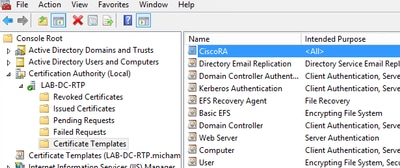

使證書模板可供頒發

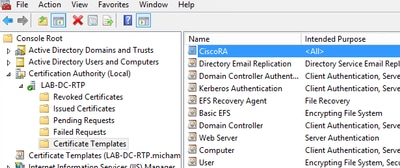

- 在MMC管理單元中,選擇「證書頒發機構」並展開資料夾樹以找到「證書模板」資料夾

- 在包含「名稱」和「目標用途」的框架中的空白處按一下右鍵

- 選擇要頒發的新證書和證書模板

- 選擇新建立和編輯的CiscoRA模板

Active Directory CiscoRA帳戶建立

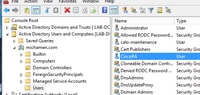

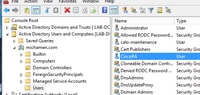

- 導航到MMC管理單元,然後選擇Active Directory使用者和電腦

- 在最左邊窗格中的樹中選擇Users資料夾

- 在包含「名稱」、「型別」和「說明」的框架中的空白處按一下右鍵

- 選擇「新建」和「使用者」

- 使用使用者名稱/密碼建立CiscoRA帳戶(本實驗使用ciscoRA/Cisco123),並在顯示密碼時選中「密碼永不過期」覈取方塊

IIS身份驗證和SSL繫結配置

啟用NTLM身份驗證

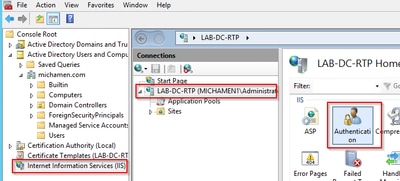

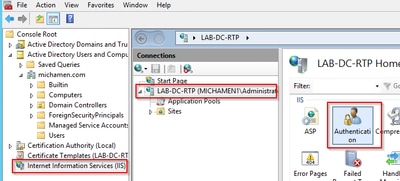

- 導航到MMC管理單元,然後在Internet資訊服務(IIS)管理器管理單元下選擇伺服器名稱

- 功能清單顯示在下一幀中。按兩下身份驗證功能圖示

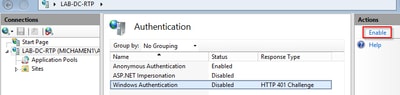

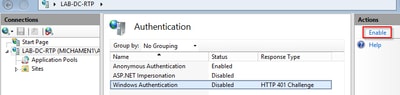

- 突出顯示Windows身份驗證,然後從操作框架(右窗格)中選擇啟用選項

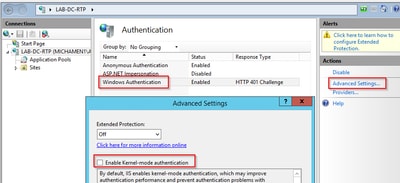

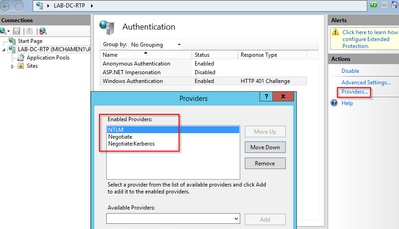

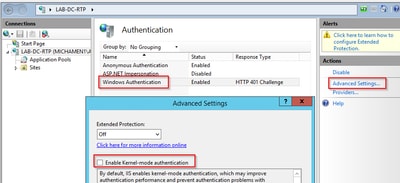

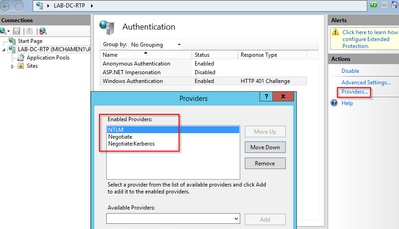

- 操作窗格顯示「高級設定」選項;選中並取消選中Enable Kernel-mode authentication

- 選擇Providers(提供程式)並排序NTML(NTML),然後Negotiate(協商)。

生成Web伺服器的身份證書

如果尚未出現這種情況,您需要為Web服務生成證書和身份證書,該證書由CA簽名,因為Web伺服器證書是自簽名的,CiscoRA無法連線到該服務:

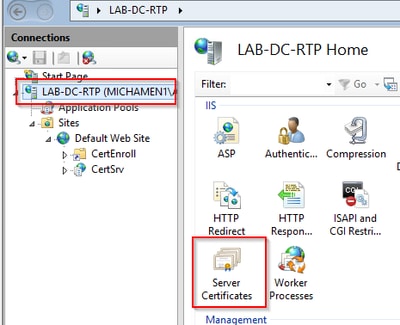

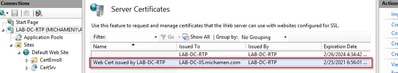

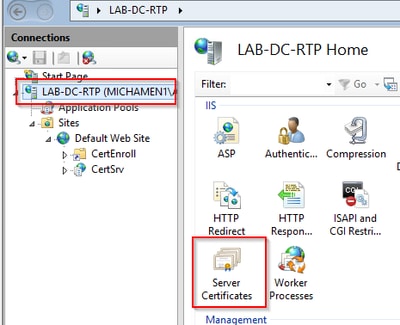

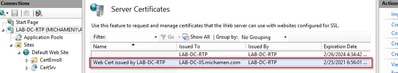

- 從IIS管理單元選擇Web伺服器,然後按兩下「伺服器證書」功能圖示:

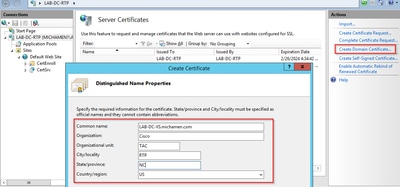

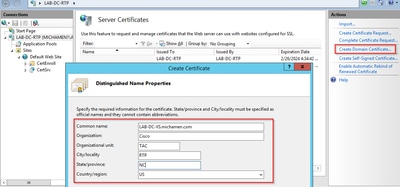

- 預設情況下,您可以看到其中列出的一個憑證;即自簽名的根CA證書;從操作選單中選擇建立域證書選項。在配置嚮導中輸入值,以建立新證書。確保公用名稱是可解析的FQDN(完全限定域名),然後選擇「下一步」:

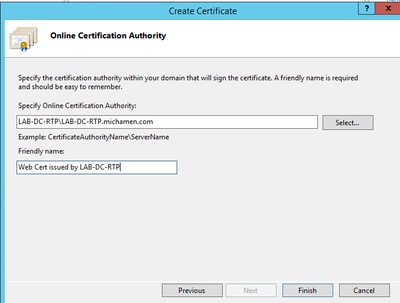

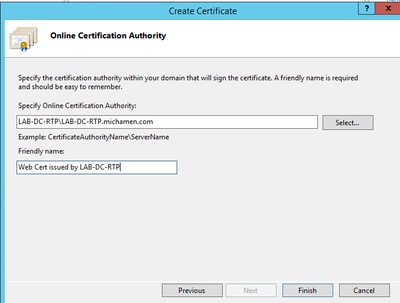

- 選擇您的根CA的證書作為頒發者,然後選擇「完成」:

- 您可以同時檢視列出的CA證書和Web伺服器身份證書:

Web伺服器SSL繫結

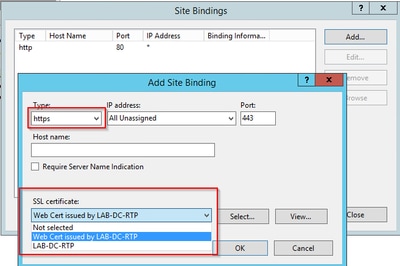

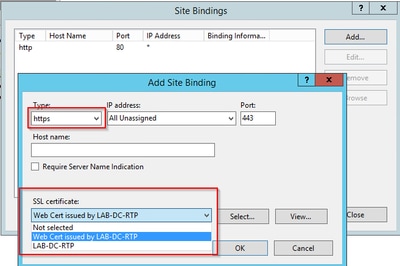

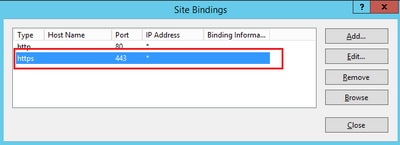

- 在樹檢視中選擇一個站點(您可以使用預設網站或使其更細化到特定站點),然後從「操作」窗格中選擇「繫結」。此時將顯示繫結編輯器,允許您建立、編輯和刪除網站的繫結。選擇Add以將新的SSL繫結新增到站點。

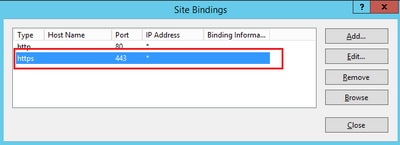

- 新繫結的預設設定被設定為埠80上的HTTP。在「型別」下拉選單中選擇https。從SSL Certificate下拉選單中選擇在上一節中建立的自簽名證書,然後選擇OK。

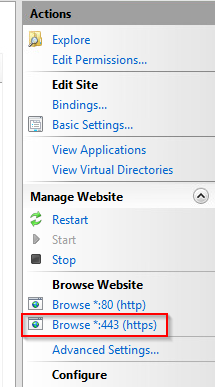

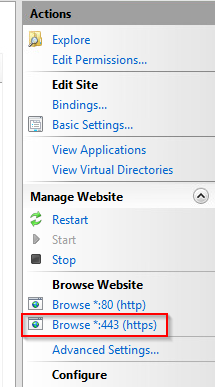

- 現在,您的站點上有新的SSL繫結,剩下的只是從選單中選擇Browse *:443(https)選項來驗證其是否正常工作,並確保預設的IIS網頁使用HTTPS:

- 請記得在配置更改後重新啟動IIS服務。使用操作窗格中的「重新啟動」選項。

CUCM配置

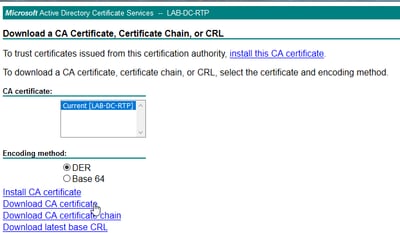

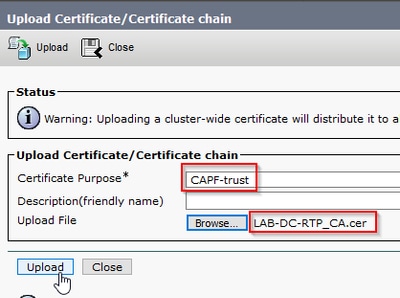

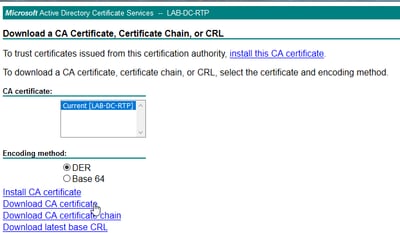

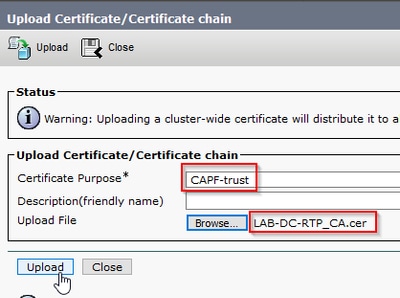

- 從OS Administration頁面導航到Security > Certificate Management,然後選擇Upload Certificate/Certificate chain按鈕以上傳用途設定為CAPF-trust的CA證書。

...此時,上傳與CallManager-trust相同的CA證書也是個好主意,因為如果端點啟用安全訊號加密,則需要CA證書;如果群集處於混合模式,則可能會出現此情況。

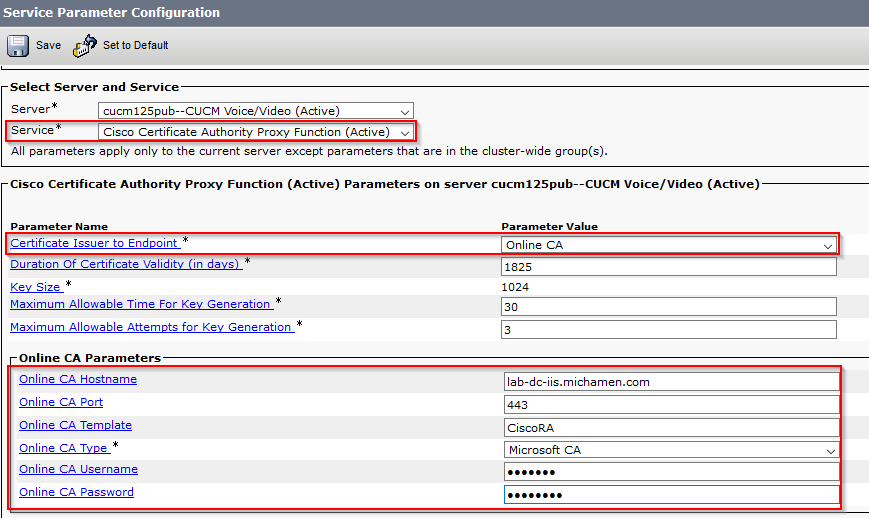

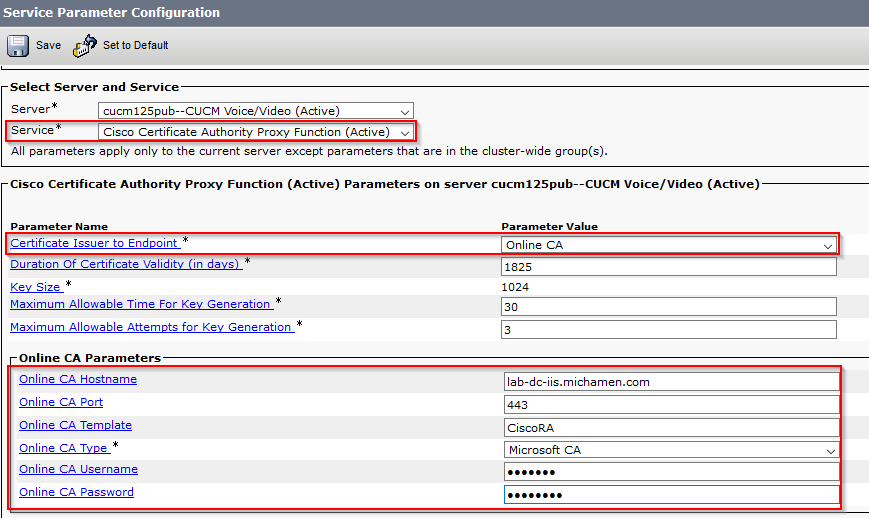

- 導航到System > Service Parameters。在伺服器欄位中選擇Unified CM Publisher伺服器,在服務欄位中選擇Cisco Certificate Authority Proxy功能

- 將Certificate Issuer to Endpoint的值設定為Online CA,並在Online CA Parameters欄位中輸入值。確保使用Web伺服器FQDN、之前建立的證書模板的名稱(CiscoRA)、作為Microsoft CA的CA型別以及使用之前建立的CiscoRA使用者帳戶的憑據

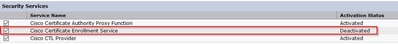

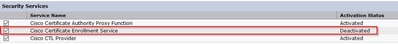

- 彈出視窗通知您需要重新啟動CAPF服務。但是首先,通過Cisco Unified Serviceability > Tools > Service Activation啟用Cisco Certificate Enrollment Service,在伺服器欄位選擇Publisher並選中Cisco Certificate Enrollment Service覈取方塊,然後選擇Save按鈕:

驗證

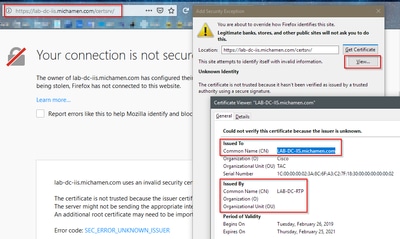

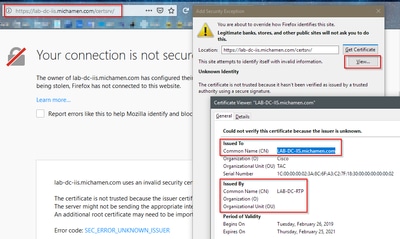

驗證IIS證書

- 從連線到伺服器的PC的Web瀏覽器(最好與CUCM發佈伺服器位於同一網路)導航至URL:

https://YOUR_SERVER_FQDN/certsrv/

- 顯示證書不受信任警報。新增例外並檢查證書。確保它與預期的FQDN匹配:

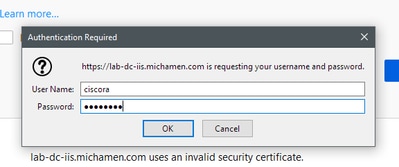

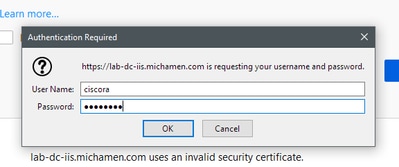

- 接受例外後,需要進行驗證;此時,您需要使用之前為CiscoRA帳戶配置的憑據:

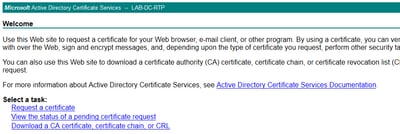

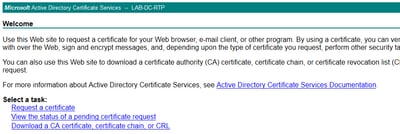

- 經過身份驗證後,您必須能夠檢視AD CS(Active Directory證書服務)歡迎頁面:

驗證CUCM配置

執行您執行的步驟,以便在其中一個電話上安裝LSC證書。

步驟1.開啟CallManager Administration頁,依次開啟裝置和電話

步驟2.選擇「查詢」按鈕以顯示電話

步驟3.選擇要安裝LSC的電話

步驟4.向下滾動到證書頒發機構代理功能(CAPF)資訊

步驟5.從「Certificate Operation(證書操作)」中選擇「Install/Upgrade(安裝/升級)」。

步驟6.選擇Authentication Mode。(通過Null字串可以進行測試)

步驟7.滾動到頁面頂部,為電話選擇儲存,然後選擇應用配置。

步驟8.電話重新啟動並註冊回後,使用LSC狀態過濾器確認LSC已成功安裝。

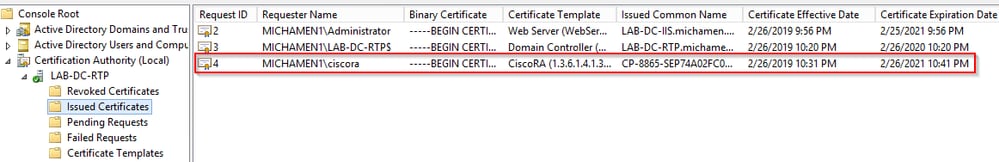

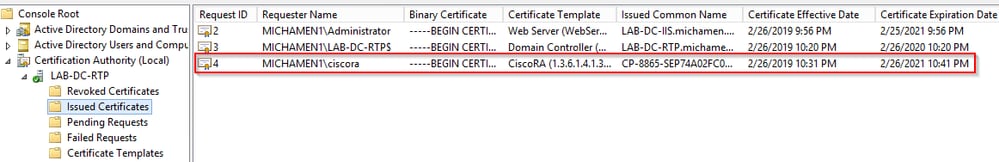

- 從AD伺服器端,開啟MMC並展開證書頒發機構管理單元以選擇「已頒發的證書」資料夾

- 電話條目顯示在摘要檢視內,以下是顯示的一些詳細資訊:

- 請求ID:唯一序列號

- 請求者名稱:必須顯示已配置的CiscoRA帳戶的使用者名稱

- 證書模板:必須顯示所建立的CiscoRA模板的名稱

- 已頒發的公用名:必須顯示附加在裝置名稱中的電話型號

- 證書生效日期和證書到期日期

相關連結

意見

意見