簡介

本文檔介紹如何在Firepower裝置管理器(FDM)託管安全防火牆7.7.0中配置內聯集的硬體旁路。

必要條件

需求

思科建議您瞭解以下主題:

- 內嵌集

- 安全防火牆3100系列

- Firepower裝置管理器圖形使用者介面(GUI)

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 運行v7.7.0的思科安全防火牆3100。

- 思科安全防火牆裝置管理器v7.7.0。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

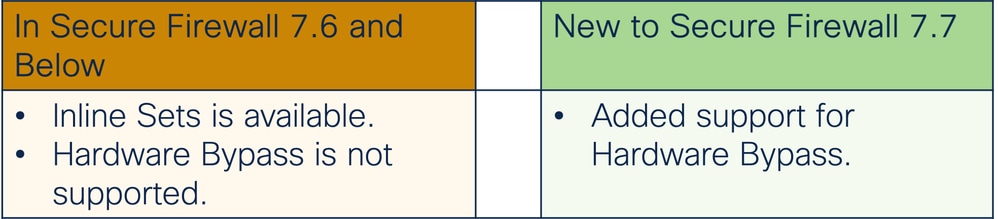

內嵌集功能是在7.4.1中新增到FDM的。內嵌集在L2網路上啟用檢測,而無需路由:在內嵌配對模式下設定 FTD 介面

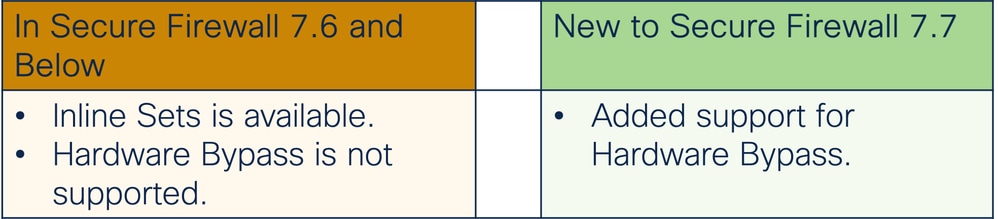

與此版本之前的版本相比

安全防火牆7.0繞過功能

安全防火牆7.0繞過功能

快訊

- 硬體檢測旁路可確保斷電期間流量繼續在內嵌介面配對之間流動。

- 此功能用於在出現軟體或硬體故障時保持網路連線。

- Hardware Bypass現在可用於FDM 3100系列平台的內聯集。

部署方案

- 此功能如何應用於生產設定?

- 內嵌集用於IPS(或IDS)使用案例。

- 無需路由配置即可啟用流量檢測。如果裝置通過硬體旁路發生故障,則允許流量。

- .實用示例:

- 快速輕鬆地在任何地方設定第2層網路檢查 — 無需第3層。

- 對於完全隔離的網路(無Internet訪問)至關重要。

- 用於獨立防火牆的深度資料包檢測的透明內嵌插入 — 現有生產第2層架構。

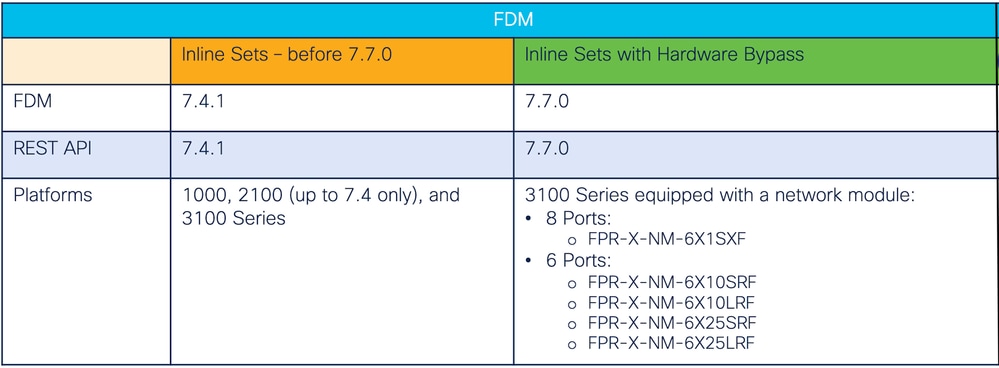

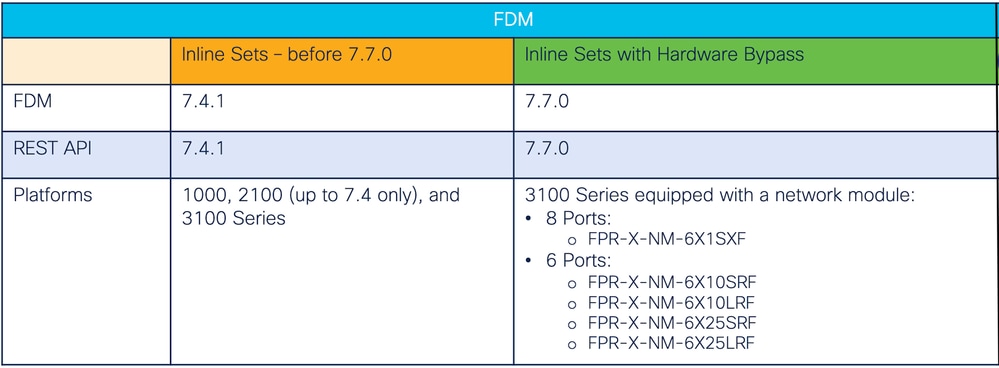

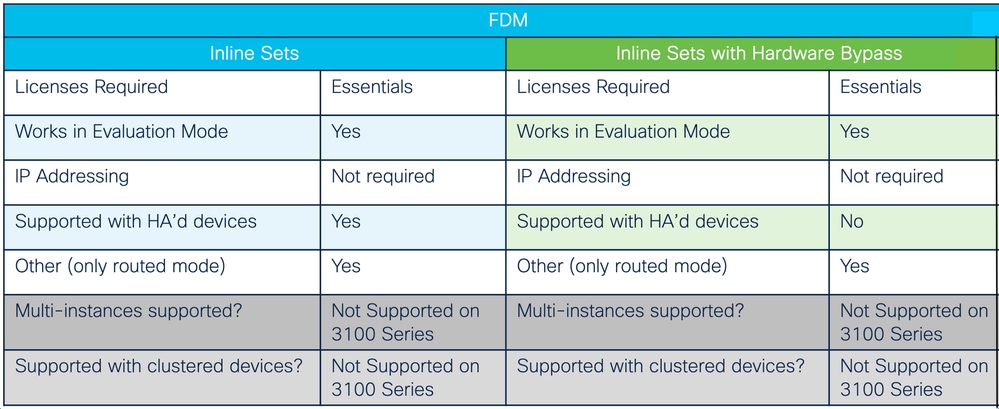

基礎知識:支援的平台,許可

軟體和硬體版本

軟體和硬體

軟體和硬體

支援的其他方面

許可和相容性

許可和相容性

功能說明和演練

功能功能說明

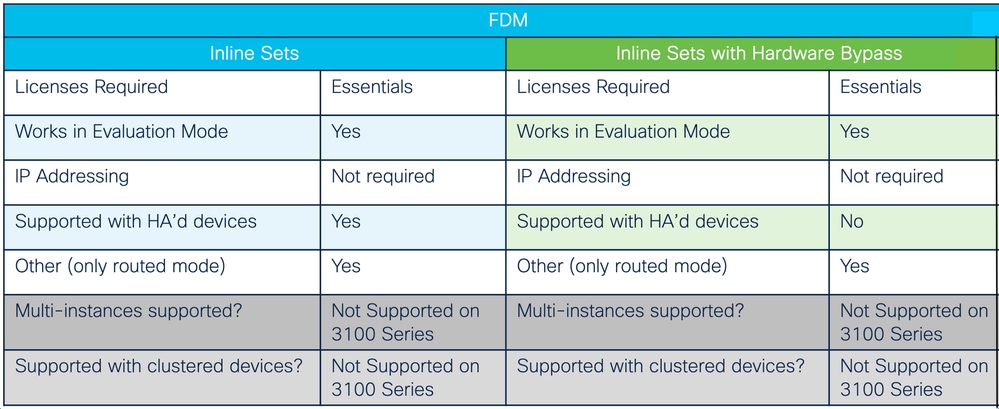

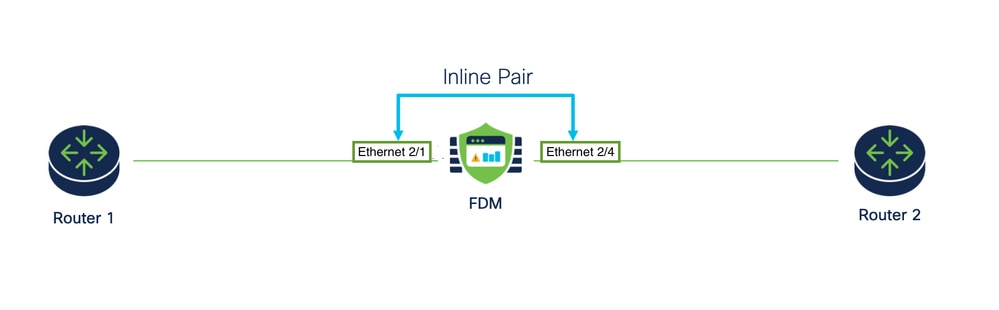

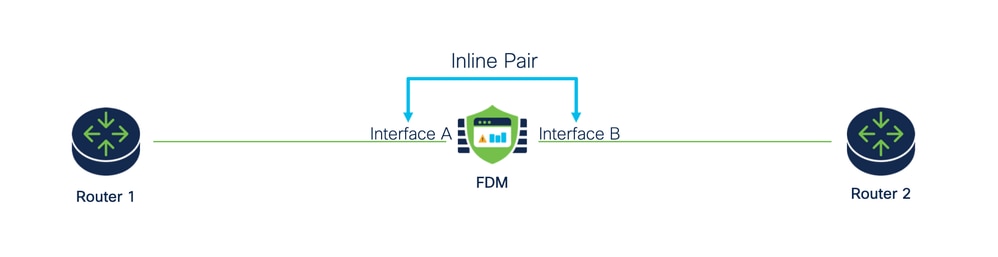

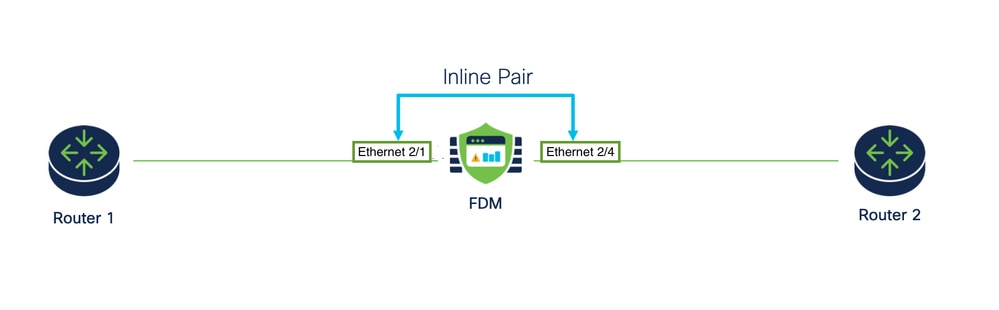

內嵌集網路圖表

內嵌集網路圖表

- 流量僅使用物理連線通過介面A和B從路由器1流向路由器2。

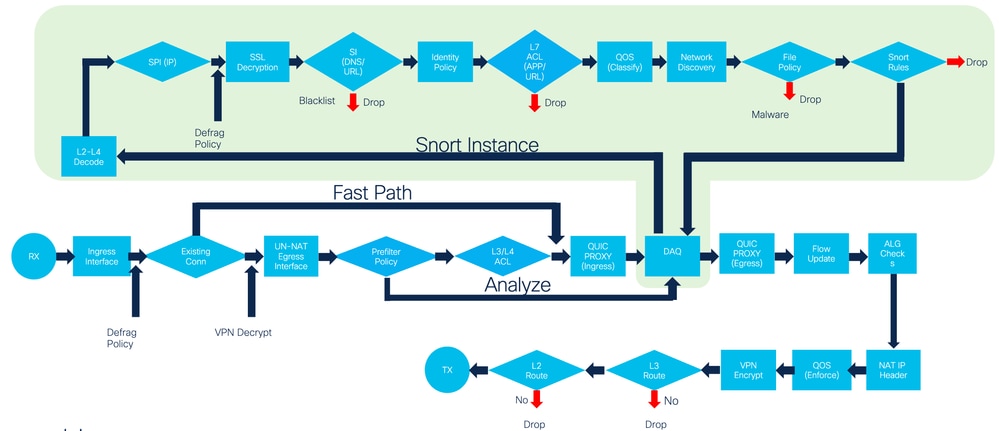

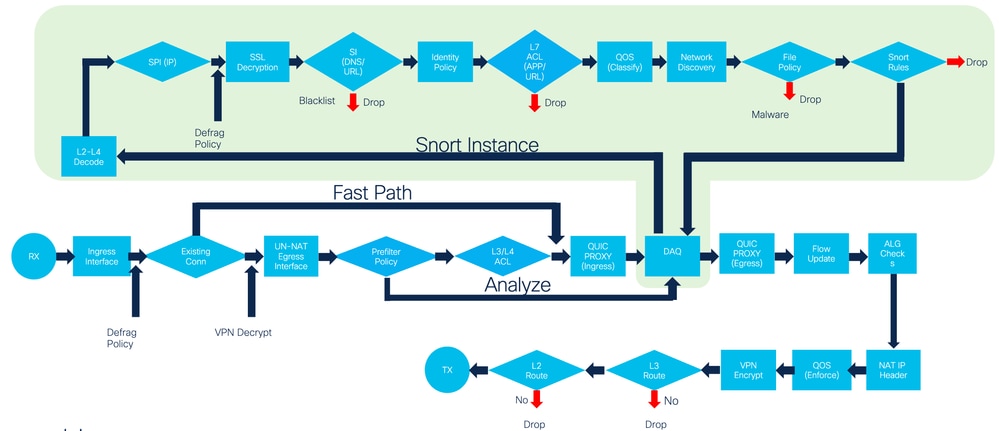

- FDM內聯集資料包處理流程圖:

流程圖

流程圖

- 內嵌集:

- 硬體旁路:

- 在預定的物理介面對上支援具有硬體旁路的內聯集:

乙太網1和2

乙太網2和3

乙太網4和5

乙太網5和6

- 介面支援:

- 作為內嵌配對一部分的介面:

必須命名。

沒有任何iP、DHCP或PPPoE配置。

不能處於被動模式。

不能是管理介面。

一次只能用於一個內嵌配對。

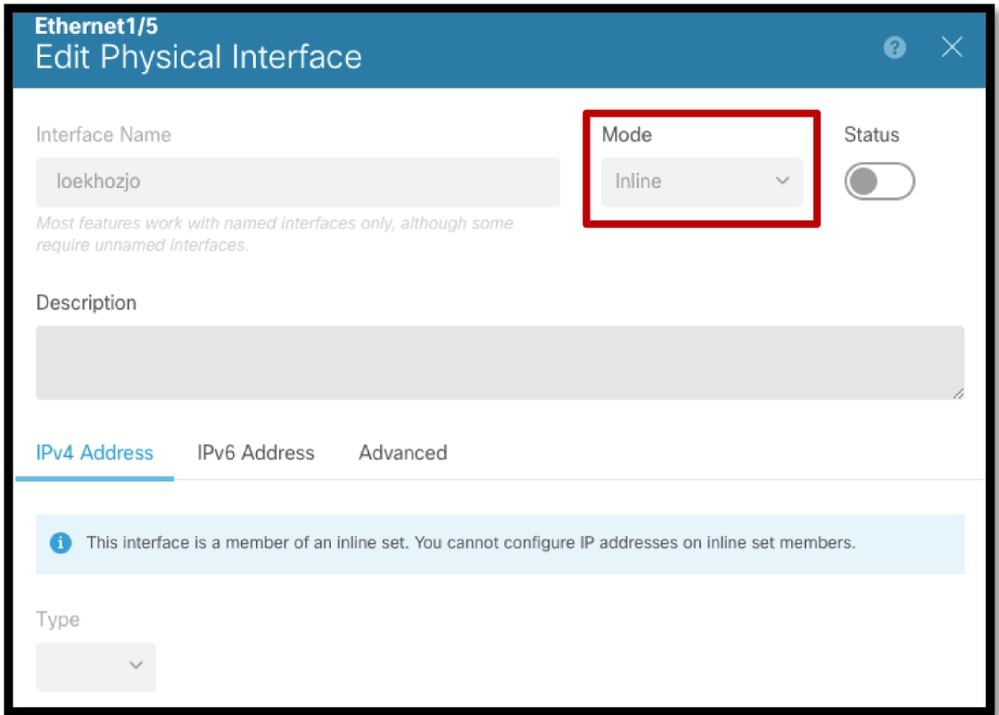

- 內嵌模式詳細資訊

- 內聯模式可用於物理介面、EtherChannel和安全區域。

- 在內嵌配對中使用介面和EtherChannel時,會自動為其設定內嵌模式。

- 內嵌模式可防止對相關的介面和EtherChannel進行變更,直到將它們從內嵌配對中移除。

- 處於內聯模式的介面可以與設定為內聯模式的安全區域關聯。

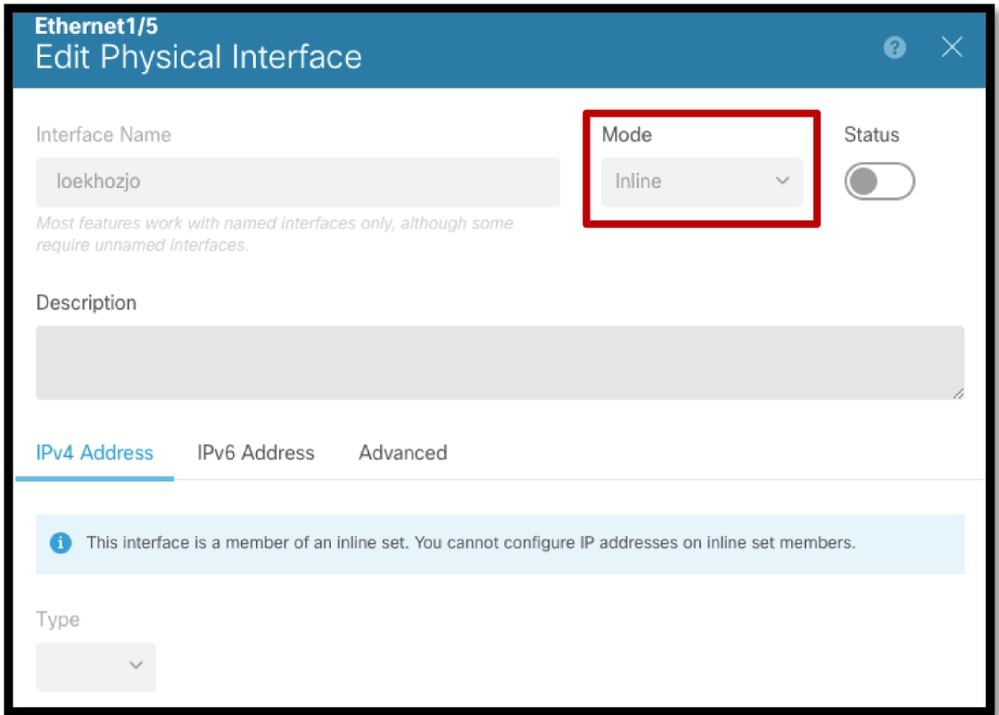

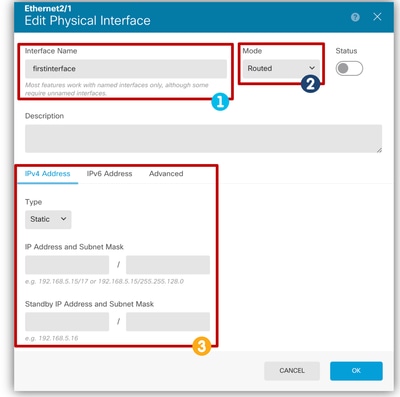

- 內嵌模式GUI

- Edit Interface對話方塊反映介面或EtherChannel處於內聯模式。

- 當介面處於內聯模式時,不允許在介面上更改。Edit Physical Interface(或Edit EtherChannel)對話方塊為只讀。

在GUI中編輯介面

在GUI中編輯介面

- 升級、匯入/匯出、備份/還原、部署

- 升級影響

使用者可以不受任何限制地升級FDM。

從早期版本升級時,現有內聯集對象已配置其旁路欄位設定為Disabled。

- 進口/出口影響

匯入和匯出內嵌集對象。

- 備份/恢復

在備份/還原期間處理內嵌集對象。

- 部署

對象正常部署。

實施了具體錯誤。

設定

網路圖表

網路圖表

網路圖表

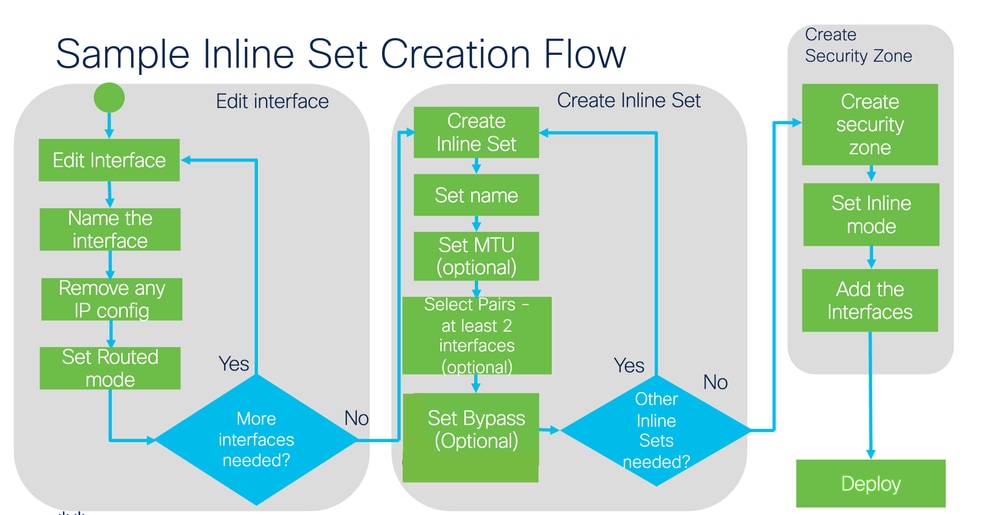

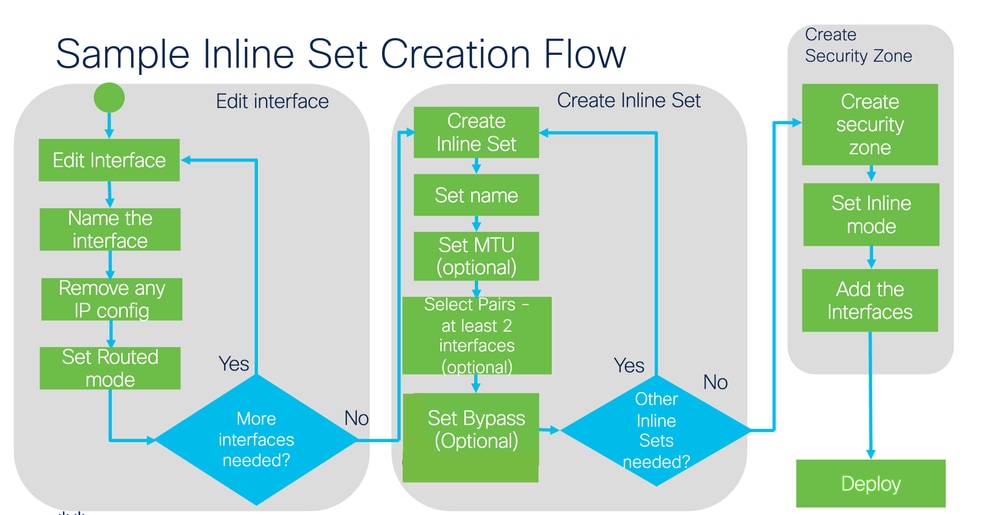

內嵌集建立流

內嵌集建立流

組態

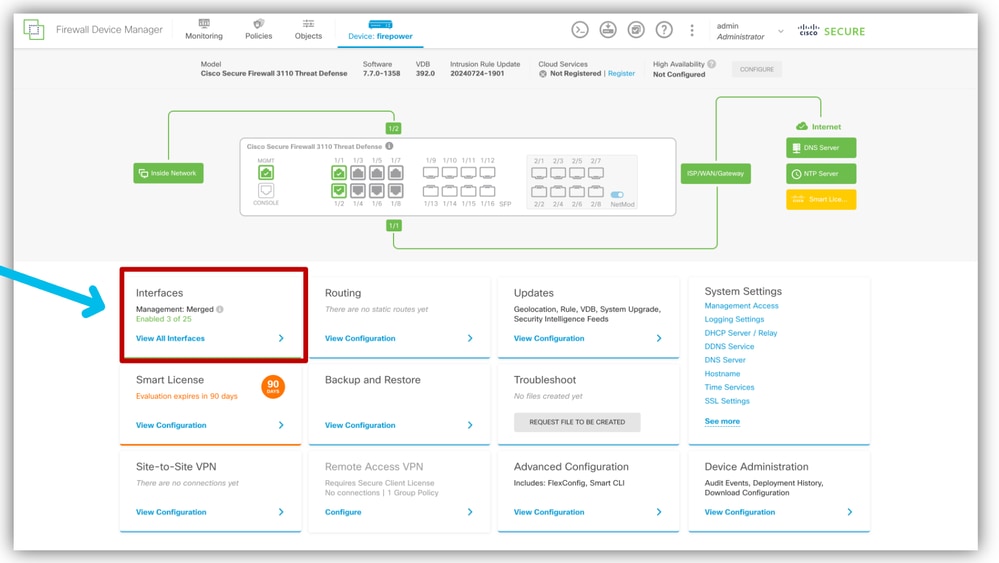

本節介紹在FDM上配置硬體旁路的步驟

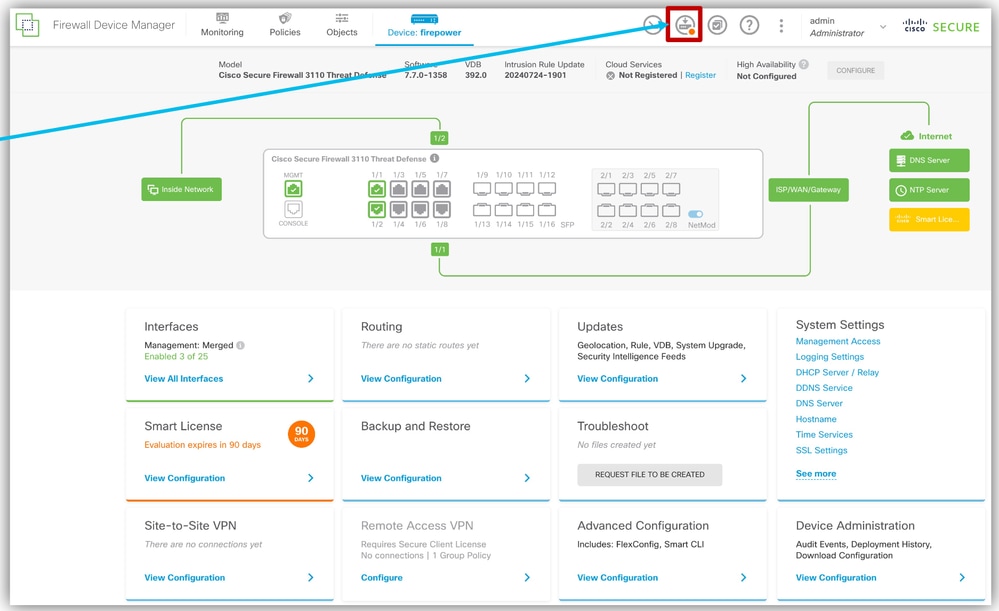

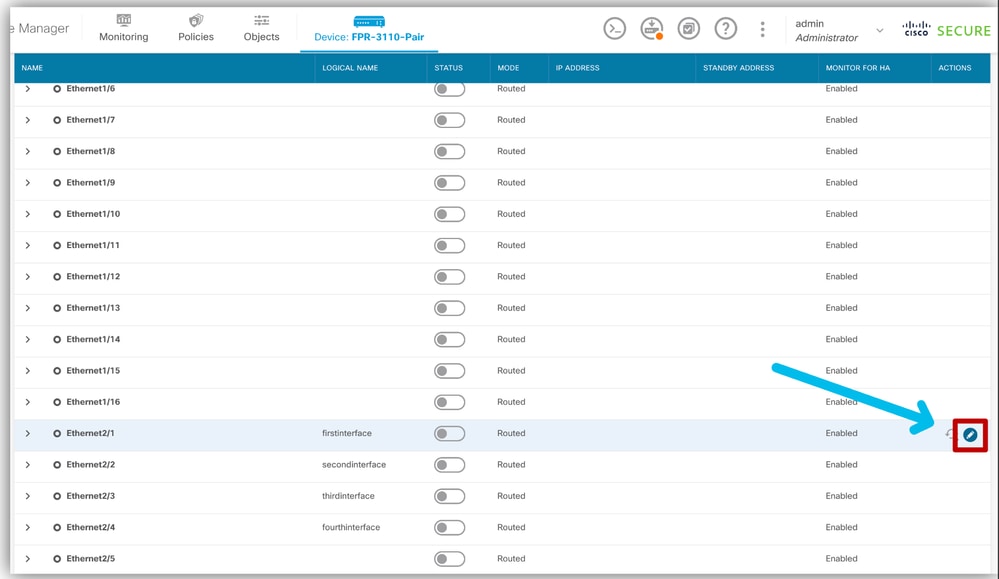

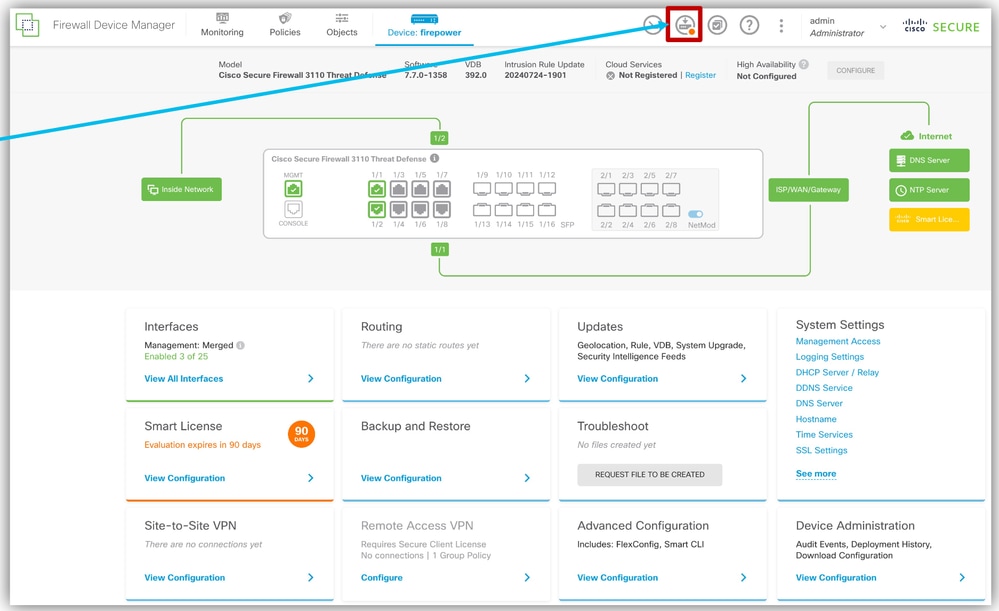

第1步:編輯介面。

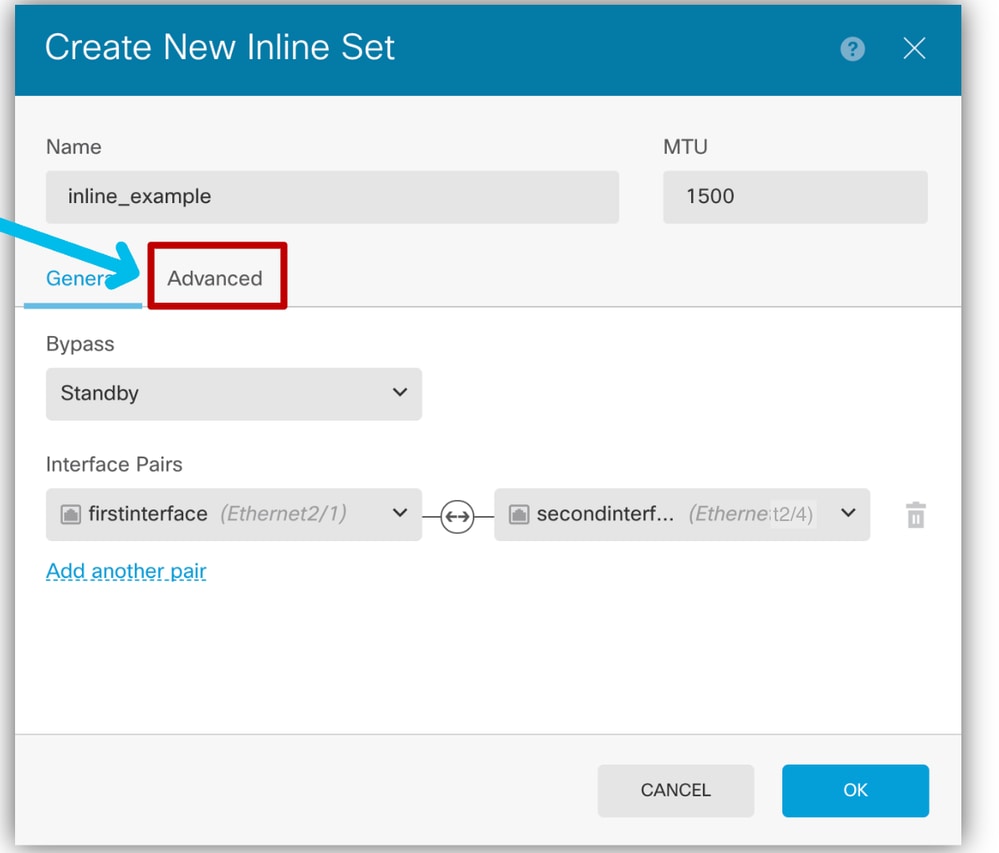

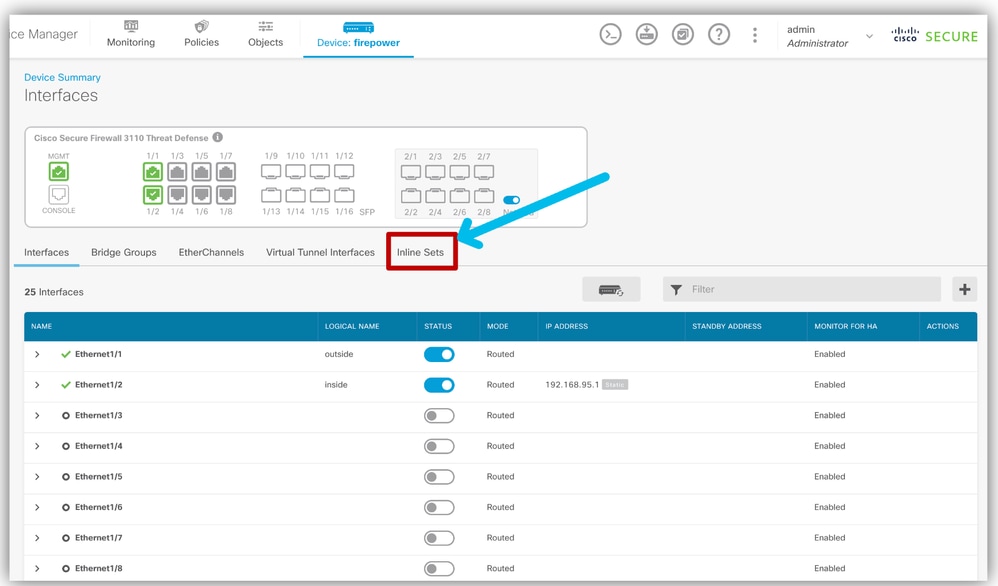

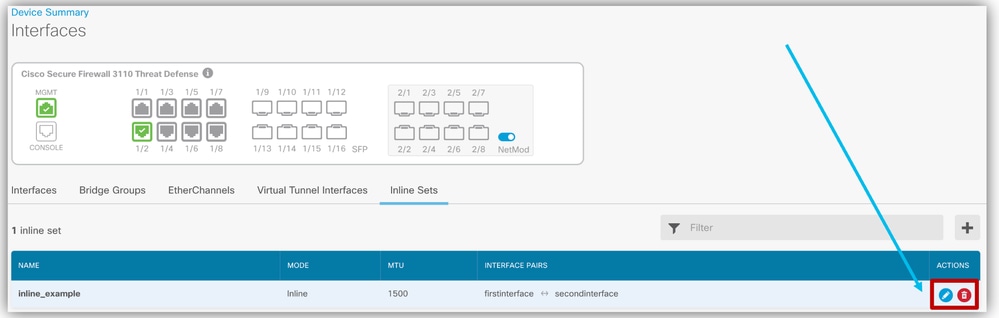

步驟 2:建立內嵌集。

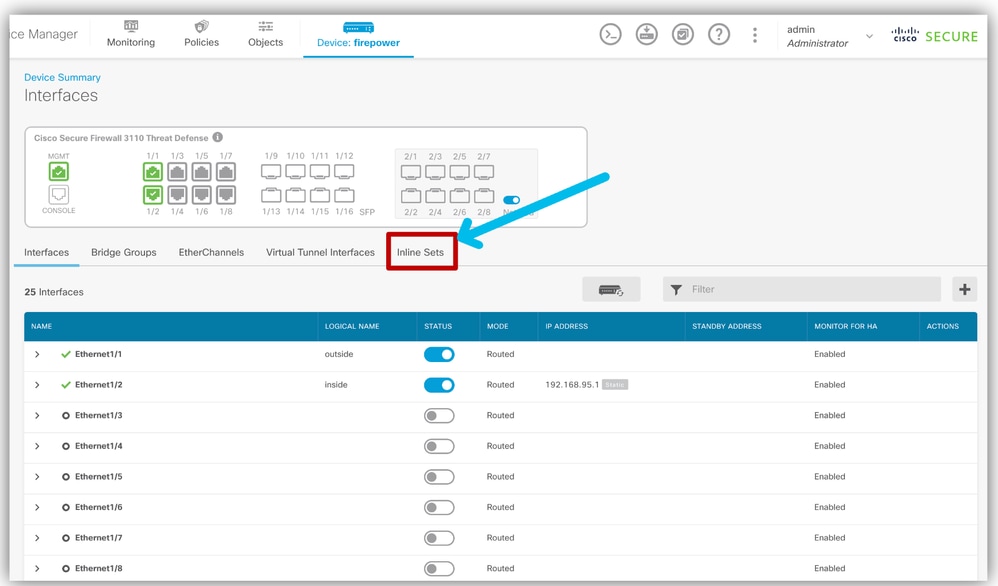

- 導航到Device > Interfaces > Inline sets頁籤。

導航到Inline Sets頁籤

導航到Inline Sets頁籤

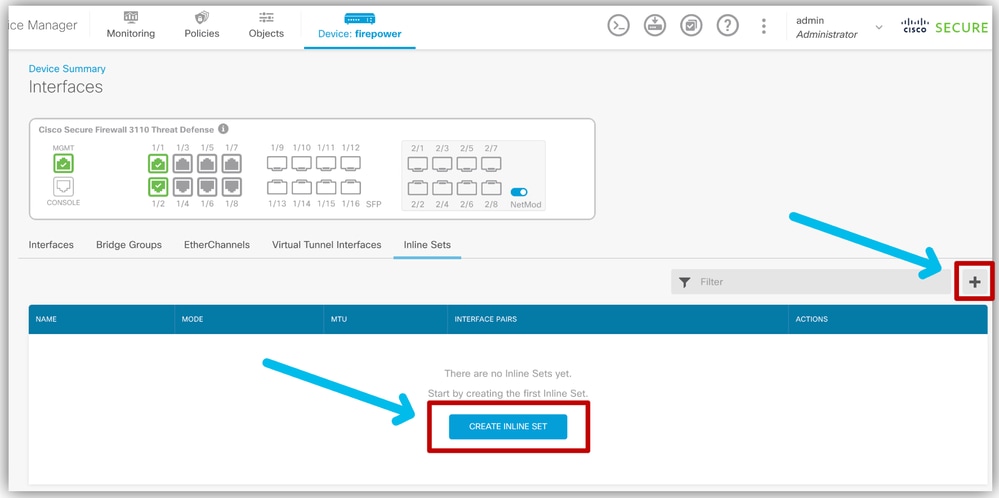

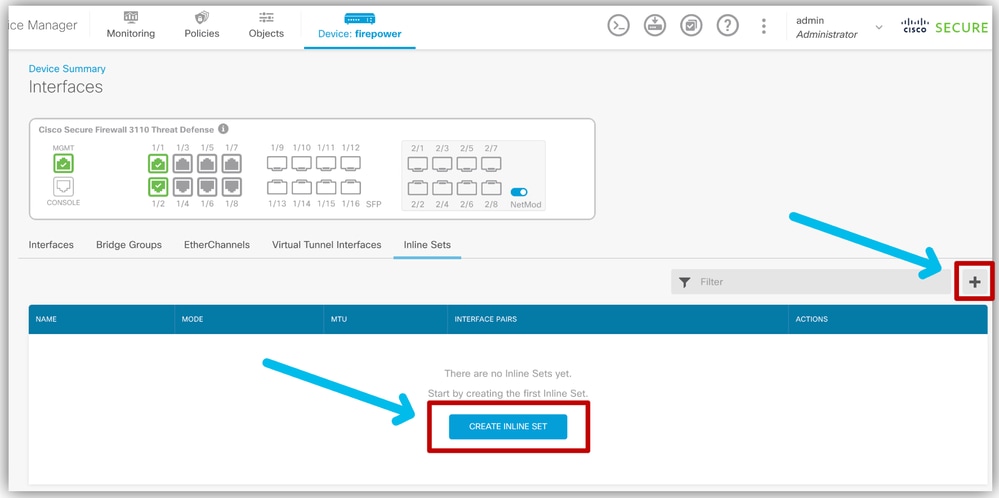

- 新增新的內嵌集。

- 按一下+圖示或Create Inline Set按鈕。

建立內嵌集

建立內嵌集

.

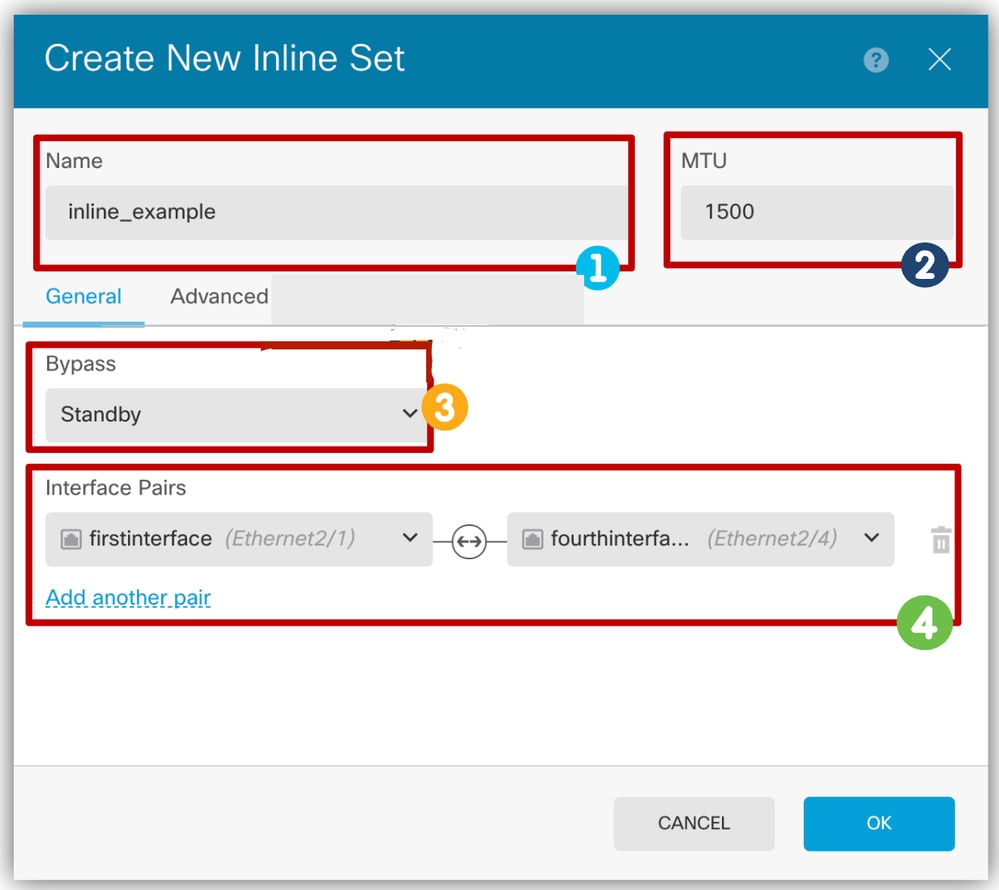

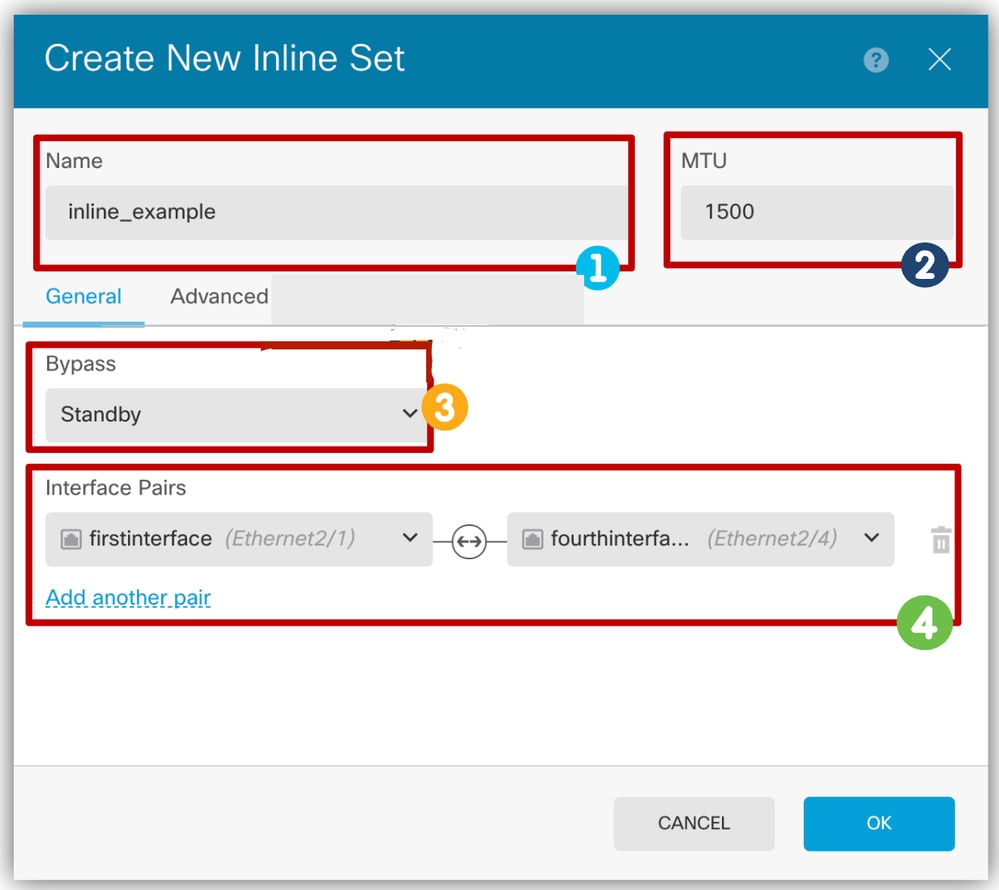

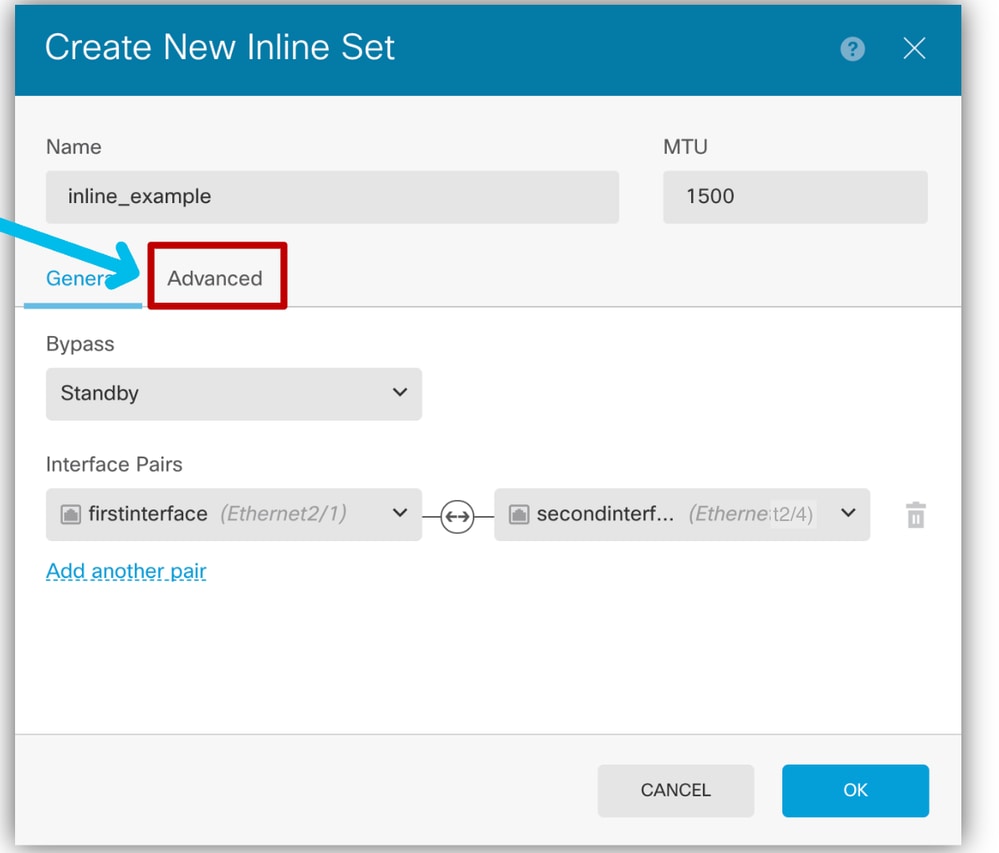

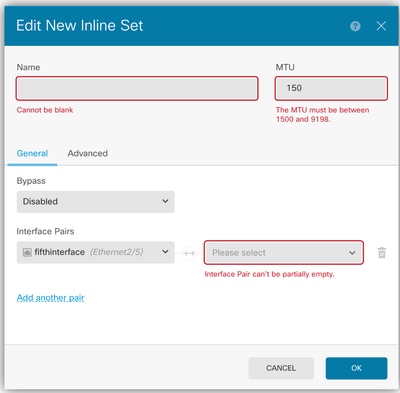

- 配置基本設定。

- 設定名稱。

- 設定所需的MTU(可選)。 預設值為1500,這是支援的最小MTU。

- 選擇hardware Bypass(下一部分提供了詳細資訊)。為Bypass新增了一個新的下拉選單。

- 在Interface Pairs部分中選擇interfaces。

- 已命名的介面可供選擇。如果需要更多配對,請按一下Add another pair連結.

配置設定

配置設定

硬體旁路

功能和限制

- 硬體旁路可確保斷電期間流量繼續在內聯介面對之間流動。此功能可用於在軟體或硬體出現故障時保持網路連線。

- 只有內聯集支援硬體旁路埠。

- 高可用性模式下不支援硬體旁路。

- 硬體旁路模式:

- DISABLED — 在支援的介面上禁用旁路。不受支援介面的預設模式。

- STANDBY — 在備用狀態下,介面將保持正常運行狀態,直到發生觸發事件。

- BYPASS FORCE — 手動強制介面對進行旁路檢查。

Snort失效開放與硬體旁路

- 硬體旁路功能允許流量在硬體故障期間流動,包括完全斷電和某些有限的軟體故障。

- 觸發「Snort失效開放」的軟體故障不會觸發「硬體旁路」。

硬體旁路觸發器

在以下情況下可以觸發硬體旁路:

- 應用程式崩潰

- 應用程式重新啟動

- 裝置崩潰

- 裝置重新啟動或升級

- 裝置功率損耗

- 手動觸發

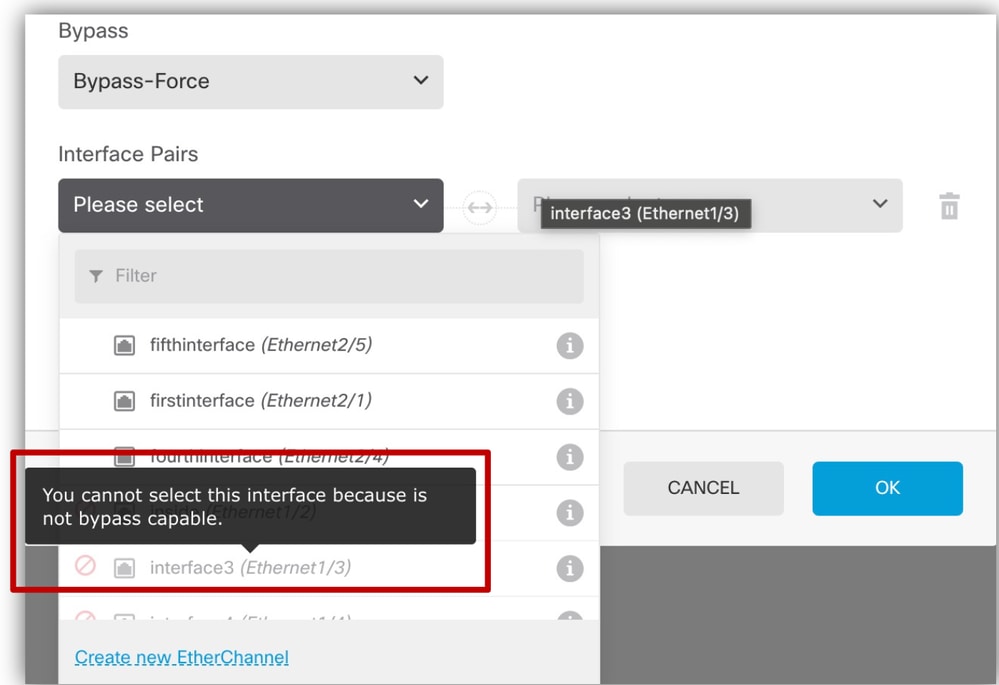

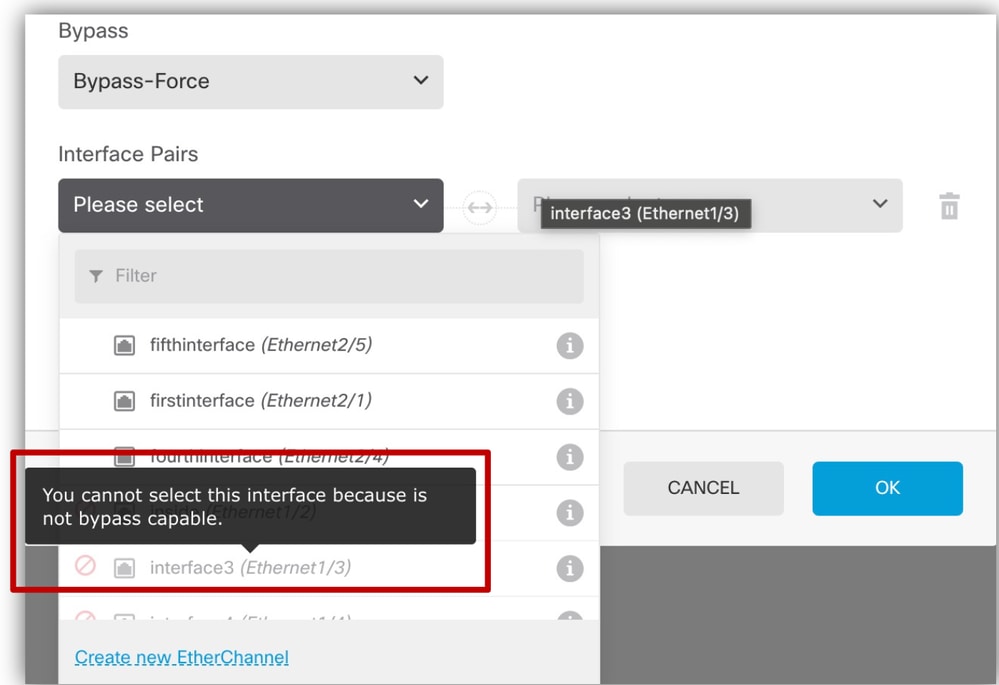

要檢視哪些介面支援Hardware Bypass:

- 在FDM GUI中,如果選中「旁路」:

- 支援它的介面是可選的。

- 不支援的介面呈灰色顯示。

- 在本範例中,Ethernet1/3在下圖中顯示為灰色:

驗證硬體旁路支援

驗證硬體旁路支援

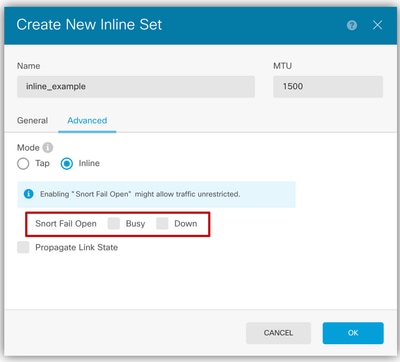

步驟 3:配置內嵌集高級設定。

- 導航到Device > Interfaces > Inline sets頁籤,或編輯已建立的內聯集。

- 導覽至Advanced選項卡。

- 「高級」頁籤允許您配置內聯集的選項設定。

- 按一下Advanced頁籤。

配置內嵌集

配置內嵌集

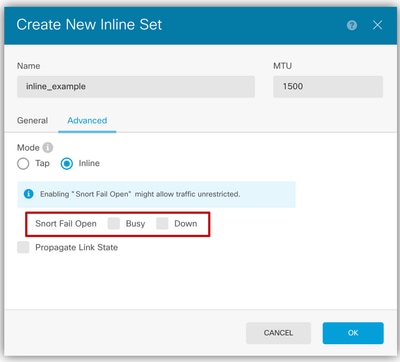

- 模式

- Tap:設定為內嵌分流器模式,如果啟用分流器模式,則禁用Snort失效開放。

- 內嵌

選擇模式

選擇模式

-

Snort失效開放設定。

- 選擇所需的Snort失效開放設定。

- 無、一個或兩個。可以設置Busy和Down選項。

- Snort失效開放允許在Snort進程繁忙或關閉時新流量和現有流量未經檢查就通過(啟用)或丟棄(禁用)。

Snort失效開放和傳播連結狀態

Snort失效開放和傳播連結狀態

-

傳播連結狀態.

- 當其中一個介面關閉時,傳播連結狀態會自動關閉內嵌配對中的第二個介面。當被關閉的介面恢復運行時,第二個介面也會自動恢復。

-

按一下「OK」以建立內嵌集。

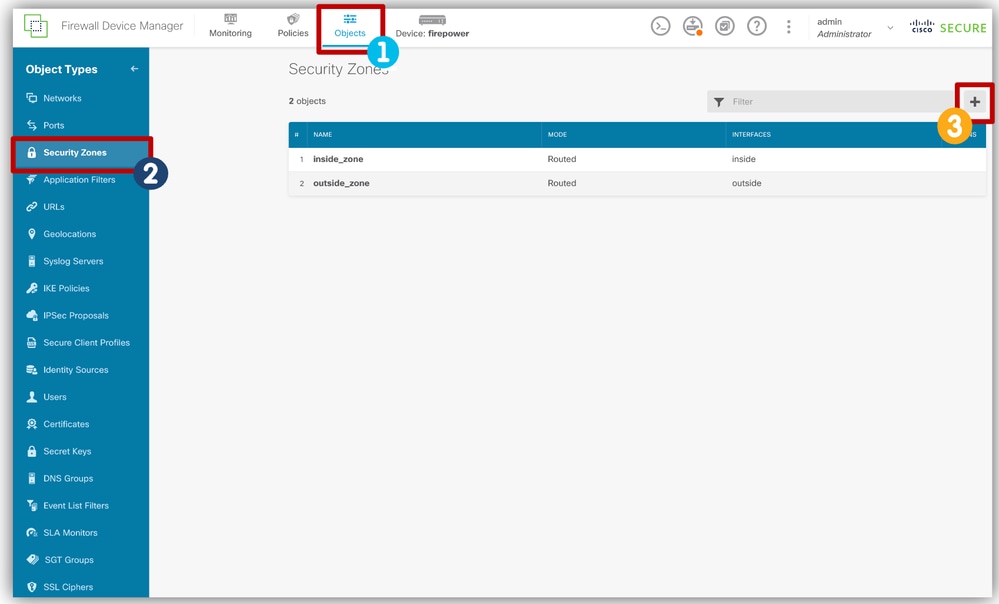

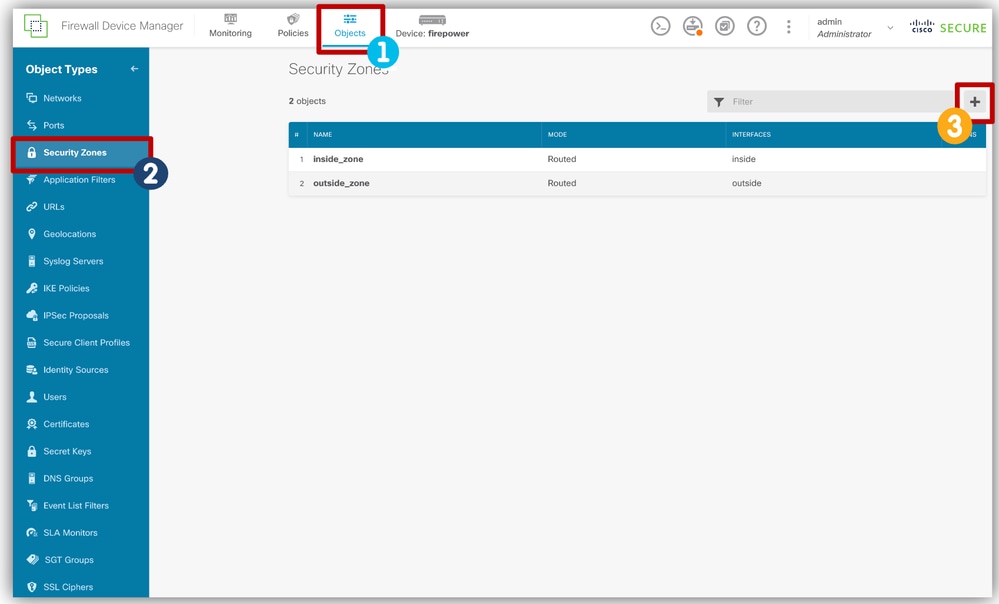

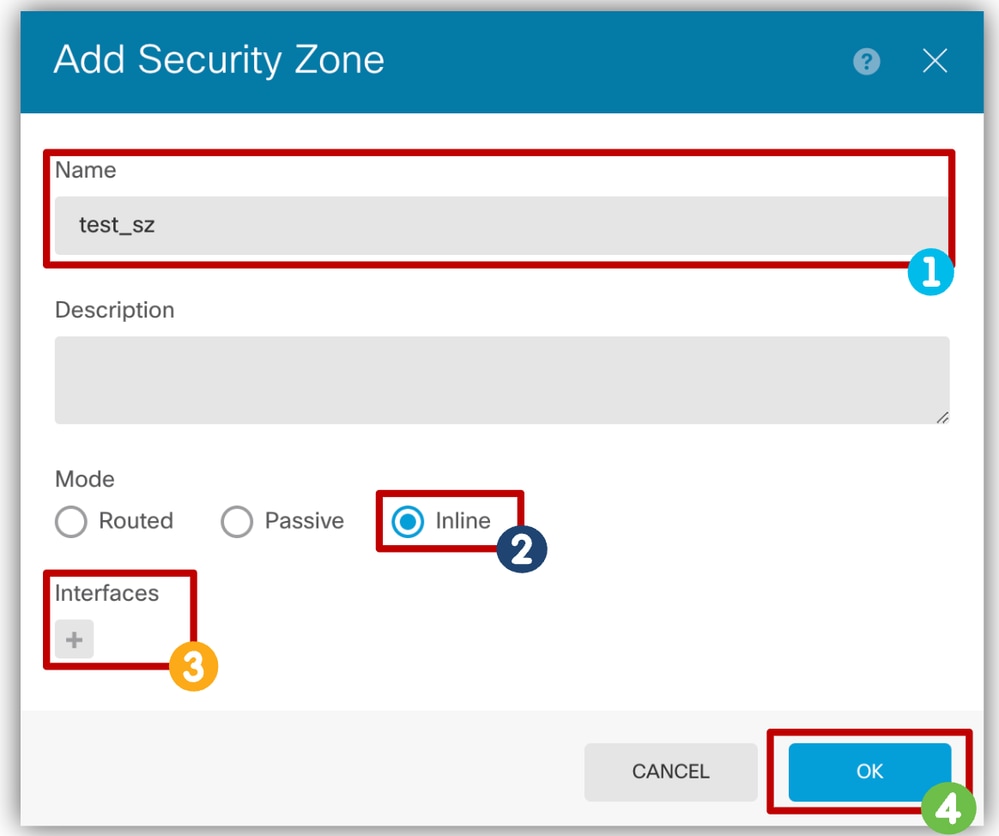

第4步:應用於安全區域(可選)。

- 從頂部導航欄導航至對象。

- 從左側導覽中選擇Security Zones:

- 按一下+以新增安全區域。

新增安全區域

新增安全區域

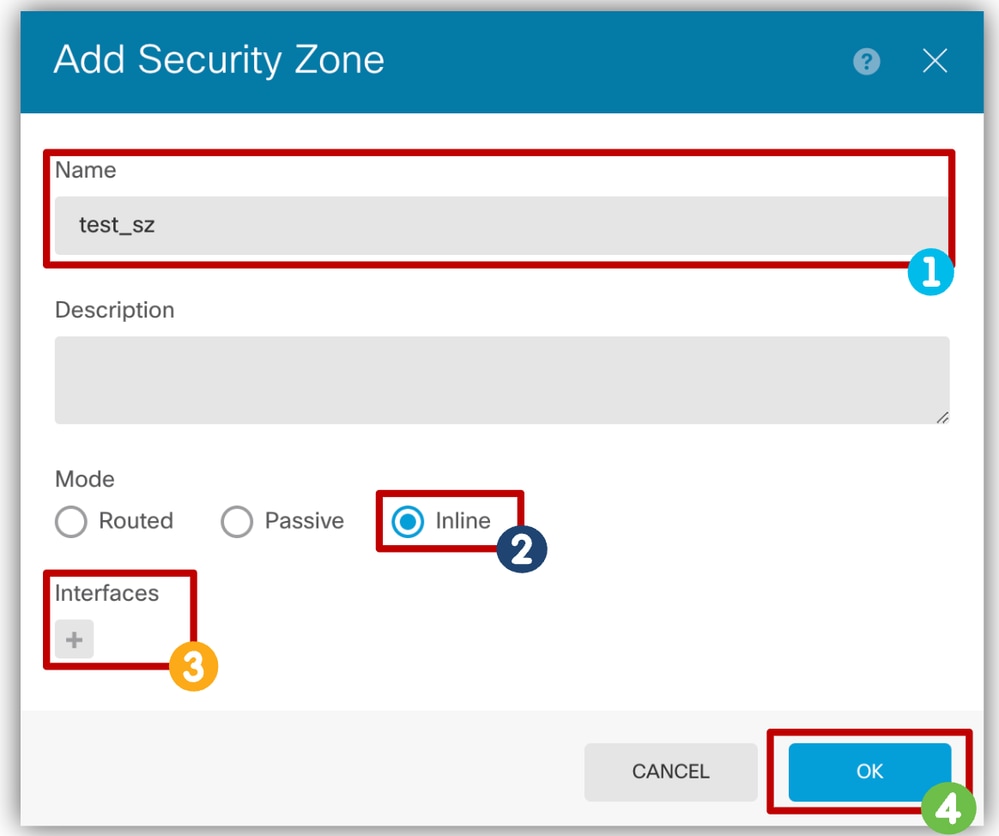

配置安全區域(可選)

- 命名安全區域。

- 選擇Inline Mode。

安全區域和介面需要具有相同的模式。

- 選擇Interfaces,這些介面是內聯集的一部分。

- 按一下「OK」(確定)。

配置安全區域

配置安全區域

附註:對於介面,將介面新增到內嵌配對後,模式會自動更改為Inline。

步驟 4:部署

- 導覽至Deployment索引標籤並部署。

部署更改

部署更改

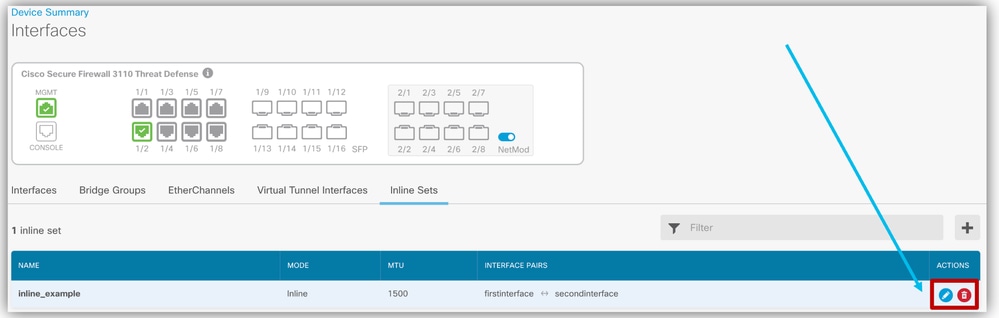

- 編輯和刪除內聯集。

- 導航到Device > Interfaces > Inline sets頁籤。

- 「編輯」和「刪除」按鈕可用於內聯集。

編輯和刪除內嵌集

編輯和刪除內嵌集

FDM裝置REST API

REST API端點

- 獲取:/devices/default/inlinesets

獲取所有現有內嵌集的清單。

- GET :/devices/default/inlinesets/{objID}

按特定內嵌集對象的ID獲取該對象。

- POST:/devices/default/inlinesets

建立新的內嵌集。

- PUT:/devices/default/inlinesets/{objID}

按其ID更新現有內嵌集對象。

- 刪除:/devices/default/inlinesets/{objID}

按其ID刪除現有內嵌集對象。

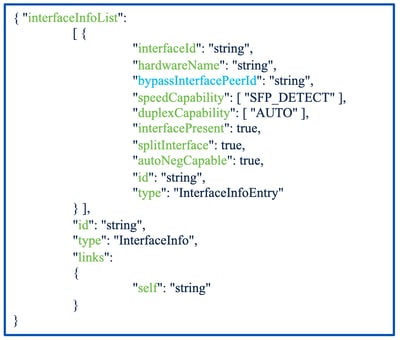

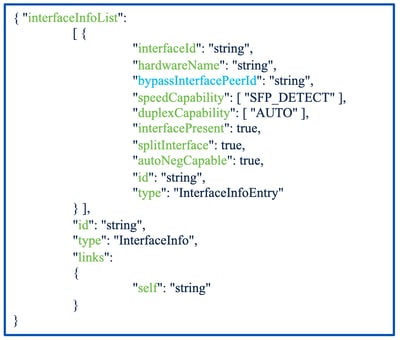

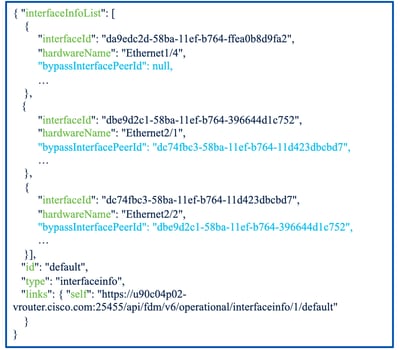

- GET :/operational/interfaceinfo/{objID}

獲取所有InterfaceInfoentities的清單。

- 為了支援Hardware Bypass,向InterfaceInfo API新增了一個新欄位。

介面資訊REST API型號

- 新增了一個新的欄位bypassInterfacePeerIdd以幫助硬體旁路整合。

- 此欄位表示當前介面的硬體旁路介面對的ID。

- 值:

- 空 — 介面不支援旁路。

- ID — 介面支援旁路。

介面資訊REST API

介面資訊REST API

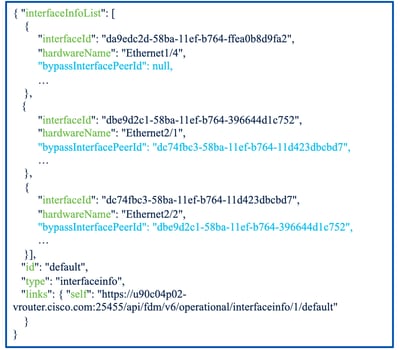

Interface Info REST API示例

- 介面資訊REST API示例。

- 無硬體旁路支援的介面(Ethernet 1/4)。

- 支援硬體旁路的介面配對(Ethernet2/1和Ethernet 2/2)。

Interface Info REST API示例

Interface Info REST API示例

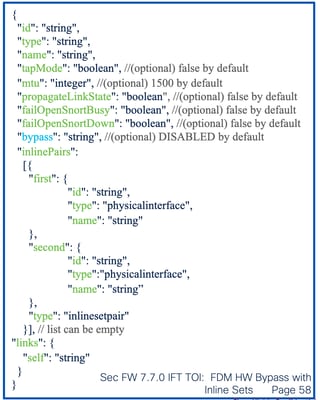

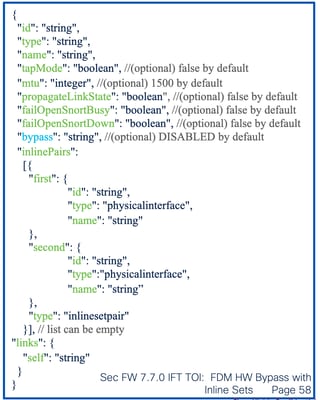

內嵌集REST API型號

- 內嵌集模型包括:

- 類型

- 名稱

- Tap Mode

- MTU

- 傳播連結狀態

- 失效開放Snort忙

- 繞過值:DISABLED、STANDBY、BYPASS_FORCE

內嵌集REST API

內嵌集REST API

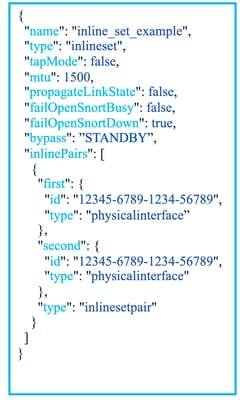

內嵌集REST API示例

內嵌集REST API示例

內嵌集REST API示例

附註:對於其他「旁路」模式,請將STANDBY替換為DISABLED或BYPASS_FORCE。

設定和部署內嵌集

1.獲取介面ID(有關負載示例,請參見API Explorer)。

GET/devices/default/interfaces

2.建立內嵌集(有關負載示例,請參見API Explorer)。

POST/devices/default/inlinesets

3.建立安全區域(有關負載示例,請參見API Explorer)(可選)。

POST/對象/安全區域

4.部署到裝置(有關負載示例,請參閱API資源管理器)。

POST/操作/部署

使用硬體旁路配置和部署內聯集

1.獲取介面ID和有關硬體旁路介面對的資訊(有關負載示例,請參見API Explorer)。

GET/operational/interfaceinfo/{objId}

2.建立內嵌集(有關負載示例,請參見API Explorer)。

POST/devices/default/inlinesets

3.建立安全區域(有關負載示例,請參見API Explorer)(可選)。

POST/對象/安全區域

4.部署到裝置(有關負載示例,請參閱API資源管理器)。

POST/操作/部署

編輯內嵌集

1.獲取介面ID(有關負載示例,請參見API Explorer)。

GET/devices/default/interfaces

2.獲取內嵌集。

GET/devices/default/inlinesets

3.編輯內嵌集(有關負載示例,請參見API Explorer)。

PUT/devices/default/inlinesets/{objId}

4.部署到裝置(有關負載示例,請參閱API資源管理器)。

POST/操作/部署

驗證

> show running-config inline-set

inline-set test_inline_0

interface-pair test2 test1

inline-set test_inline_1

hardware-bypass standby

interface-pair test27 test28

inline-set test_inline_2

hardware-bypass bypass

interface-pair test26 test25

> show inline-set

Inline-set test_inline_0

Mtuis 1600 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/3 "test1"

Current-Status: DOWN

Interface: Ethernet1/4 "test2"

Current-Status: DOWN

Bridge Group ID: 519

> show inline-set

Inline-set test_inline_1

Mtuis 1500 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is standby

Interface-Pair[1]:

Interface: Ethernet2/7 "test27"

Current-Status: DOWN

Interface: Ethernet2/8 "test28"

Current-Status: DOWN

Bridge Group ID: 618

> show inline-set

Inline-set test_inline_1

Mtuis 1500 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is bypass

Interface-Pair[1]:

Interface: Ethernet2/6 "test26"

Current-Status: DOWN

Interface: Ethernet2/5 "test25"

Current-Status: DOWN

Bridge Group ID: 610

> show interface

...

Interface Ethernet1/7 "", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

Available but not configured via nameif

...

Interface Ethernet2/7 "", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

Hardware bypass is supported with interface Ethernet2/8

Available but not configured via nameif

...

Interface Ethernet2/8 "", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

Hardware bypass is supported with interface Ethernet2/7

Available but not configured via nameif

疑難排解

指令

- show running-config inline-set

- show inline-set

- 顯示介面

- 系統支援跟蹤

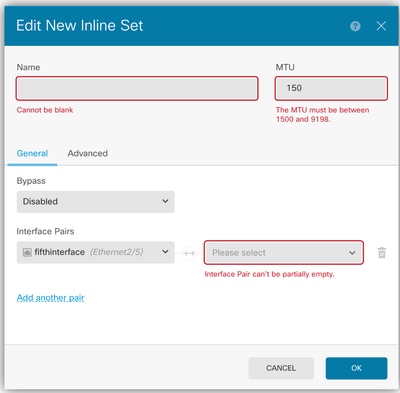

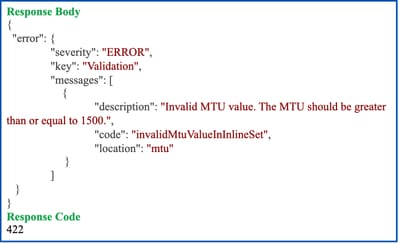

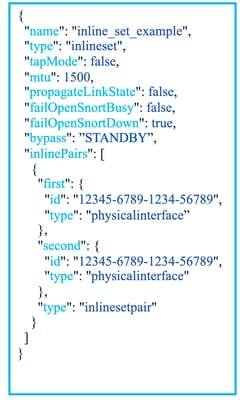

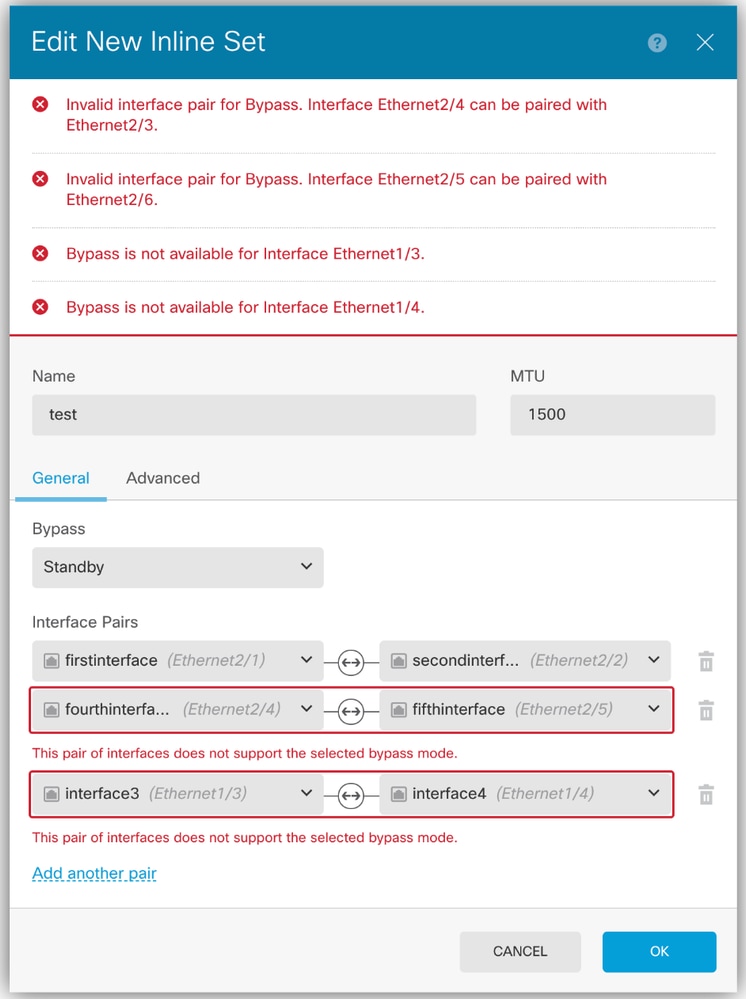

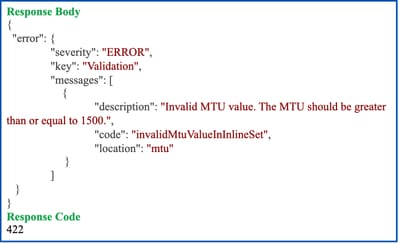

Inline Set — 建立時的驗證

- 每個欄位的GUI上均顯示錯誤。

- 必須填寫名稱。

- MTU大小必須至少為1500。

- 必須選取對中的兩個介面。

MTU大小

MTU大小

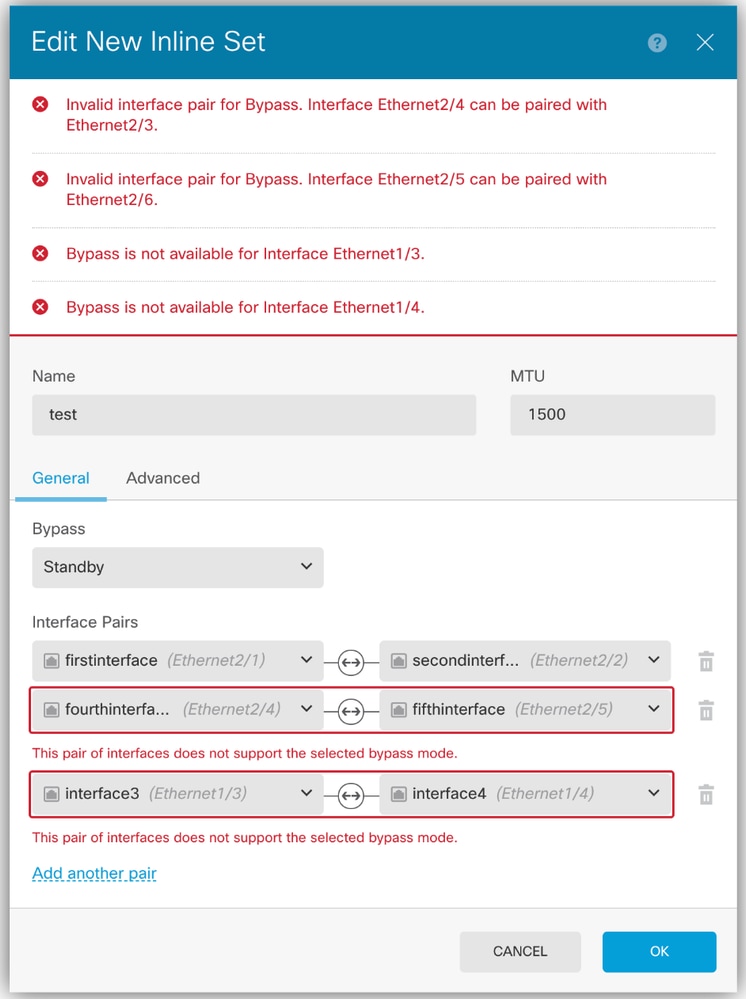

硬體旁路 — 建立時驗證

- 啟用旁路時,每個欄位的GUI上都會顯示新錯誤:

- 所有介面都必須支援Bypass。

- 所有介面對都必須使用預定的介面對。

GUI驗證

GUI驗證

附註:第一對(Ethernet2/1-Ethernet2/2)有效。

REST API響應顯示錯誤

REST API驗證

REST API驗證

此版本的實作限制

- 內嵌集:僅可用於物理介面和EtherChannel。

- 使用硬體旁路的內嵌集:只能用於物理介面,並且需要網路模組。

內嵌介面上不支援的防火牆功能

- DHCP伺服器

- DHCP中繼

- DHCP使用者端

- TCP攔截

- 路由

- NAT

- VPN

- 應用

- 檢查

- Qos

- Netflow

從CLI驗證日誌

root@FPR-3110-Pair:/home/admin# cd /ngfw/var/log/cisco/

root@FPR-3110-Pair:/ngfw/var/1og/cisco# cat ngfw-onbox.log | grep "InlineSet"

2024-08-28 12:35:00 ajp-nio-8009-exec-1: ERROR InlineSetValidator: 548 - Invalid

interface pair for Bypass. Interface Ethernet2/4 can be paired with Ethernet2/3.

2024-08-28 12:35:00 ajp-nio-8009-exec-1: ERROR InlineSetValidator:548 - Invalid

interface pair for Bypass. Interface Ethernet2/5 can be paired with Ethernet2/6.

2024-08-28 12:35:00 ajp-nio-8009-exec-1: ERROR InlineSetValidator:541 - Bypass

is not available for Interface Ethernet1/3.

2024-08-28 12:35:00 ajp-nio-8009-exec-1: ERROR InlineSetValidator:541 - Bypass

is not available for Interface

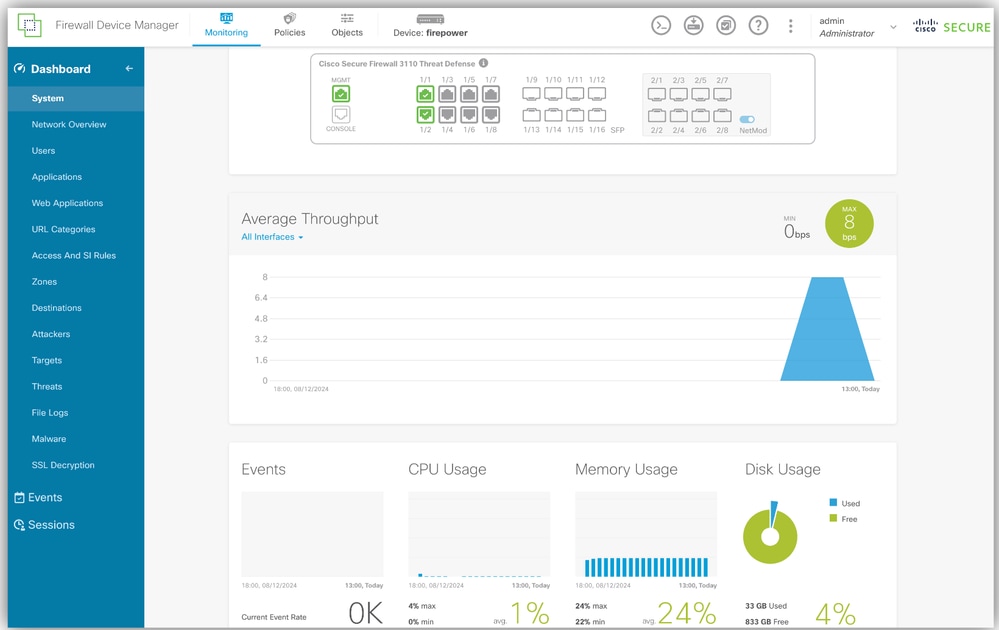

- 驗證來自GUI的流量。

- 事件在GUI上顯示。

- 此處可以監控流量傳輸的正確性。

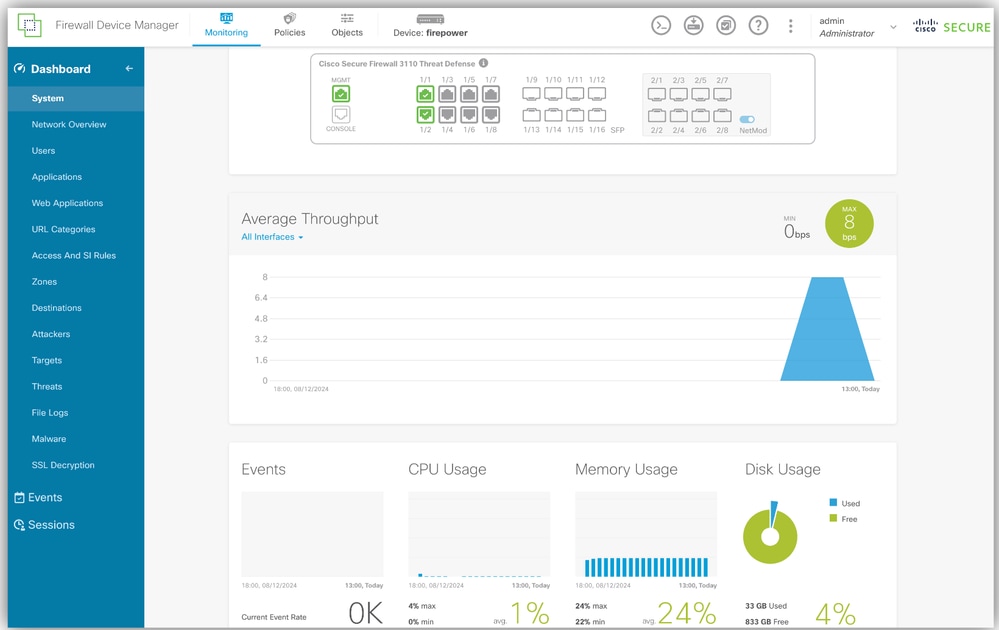

- 導航到監控>系統。

FDM監控

FDM監控

> system support trace

Enable firewall-engine-debug too? [n]:

Please specify an IP protocol: ICMP

Please specify a client IP address:

Please specify a server IP address:

Monitoring packet tracer debug messages

[ packets show up here ]

常見問題

Q:FDM上的內嵌集是否支援HA?

A:不支援不帶旁路的內聯集。

不支援帶有旁路的內聯集。

Q:是否在內嵌集對上封鎖了跨距樹狀目錄BPDU?

A:不,它們沒有被阻止。

Q:3100是否支援FTW卡?

A:是,自3100系列在7.1/9.17中推出以來,一直支援FTW網路模組。從7.7.0開始提供硬體旁路。

Q:對於3100 FTW卡,是否支援FMC上禁用、待機或旁路強制的旁路模式?

A:從7.7.0開始,3100台裝置上的FTW卡支援硬體旁路。

Q:如果流量在埠通道上也是非對稱的,是否支援帶有埠通道的內聯集?

A:不會對PortChannel已設定的速度執行驗證,因此只要FTD支援速度,就必須支援它。

Q:如果Snort無法進行檢測,是否支援failopen?

A:請參閱Firepower Management Center配置指南中有關此設定的文檔。

相關資訊

意見

意見