簡介

本文檔介紹將Cisco Secure Email(CES)與Microsoft 365隔離區整合所需的配置步驟。

背景資訊

在現代電子郵件基礎架構中,通常部署多個安全層,這可能導致郵件被不同系統隔離。為了增強使用者體驗和維護一致的通知工作流,建議在單個平台中集中隔離管理。

本指南概述了將Cisco CES檢測到的垃圾郵件(如垃圾郵件和灰色郵件)重定向到Microsoft 365使用者隔離區的過程。

必要條件

需求

思科建議您瞭解以下主題:

- CES網關中的活動租戶

- Microsoft Exchange Online中的活動租戶

- 訪問Microsoft 365(O365)服務

- Microsoft 365 Defender許可證(配置隔離策略和通知時需要)

採用元件

本文件所述內容不限於特定軟體和硬體版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

配置Microsoft 365(O365)

首先設定Microsoft 365,以便接收和管理隔離的郵件。

在Microsoft Exchange Online中啟用隔離通知

有多個配置選項用於控制郵件如何定向到Microsoft 365隔離區。

如果目標是防止終端使用者訪問隔離郵件或接收隔離通知,則可以通過實施郵件流(傳輸)規則將郵件直接重定向到隔離來達到此目的。

相反,如果要求終端使用者接收隔離通知並能夠釋放郵件,則必須相應地調整規則配置。在此方案中,必須將垃圾郵件可信度(SCL)值設定為9,該值將郵件指定為高可信度垃圾郵件,並啟用使用者通知和釋放功能。

這些配置在Microsoft的官方文檔中有詳細說明;Microsoft隔離通知配置。

該示例說明了允許終端使用者接收隔離通知和釋放郵件的配置。

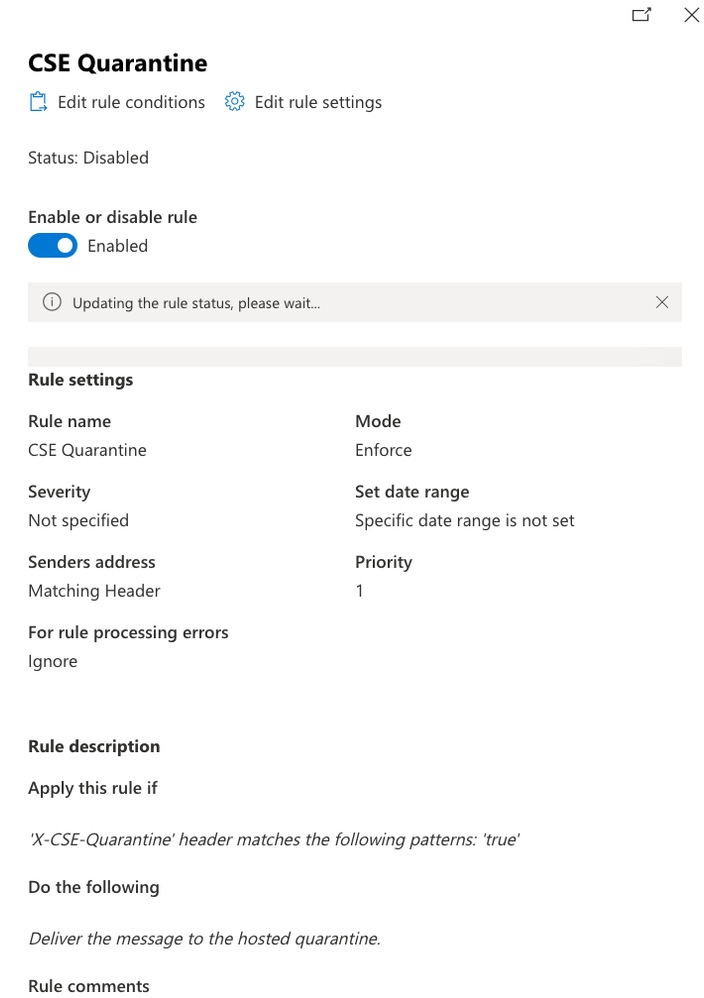

建立郵件流程規則

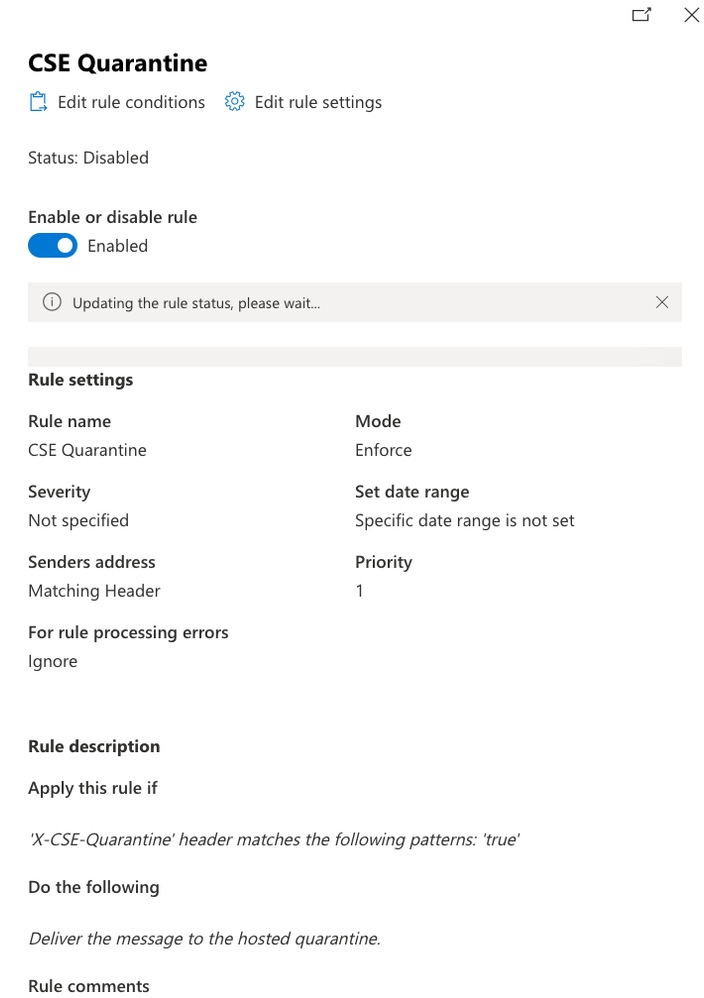

通知處於活動狀態後,請配置一條規則,將由CES網關標籤的郵件重定向到Microsoft託管的隔離區。

- 開啟Microsoft Exchange管理中心。

- 從左側選單中,導航到Mail Flow > Rules。

- 按一下Add a rule,然後選擇Create a new rule。

- 將規則名稱設定為CSE Quarantine Rule。

- 在Apply this rule if下,選擇The message header,然後選擇matches text patterns。

- 在報頭名稱中輸入X-CSE-Quarantine,然後將值設定為匹配true。

- 在Do the following下,選擇Modify the message properties、Set the spam confidence Level,然後9。

- 儲存組態。

- 儲存後,請確保規則已啟用。

在圖片中,您可以看到規則的外觀。

Microsoft Rule

Microsoft Rule

配置思科安全電子郵件

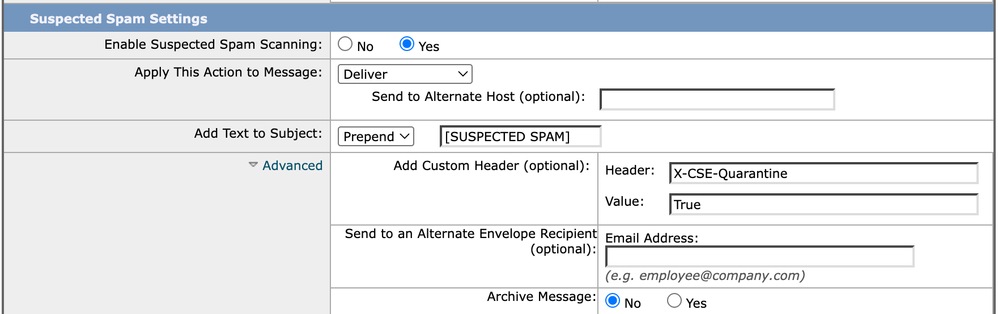

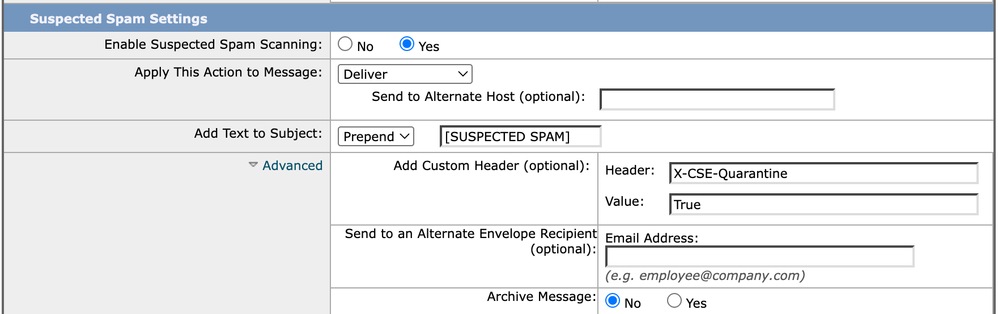

在Cisco CES中,自定義報頭(X-CSE-Quarantine:true)可以新增到必須重定向到Microsoft隔離區的任何郵件中。CES中的任何內容過濾器或引擎都可以標籤這些郵件。在本示例中,它配置為可疑垃圾郵件。

- 開啟Cisco Secure Email Management Console。

- 導航到Mail Policies > Incoming Mail Policies。

- 編輯要修改的策略(例如,選擇Default Policy)。

- 按一下所選策略的垃圾郵件設定。

- 在「可疑垃圾郵件」下,將操作從隔離更改為傳送。

- 按一下Advanced並新增自定義標題:

- 標頭名稱:X-CSE-Quarantine

- 值:true(與Microsoft規則中使用的值相同)

- 按一下「Submit」,然後「Commit Changes」以套用組態。

在此圖中,您可以看到組態的外觀。

CES配置

CES配置

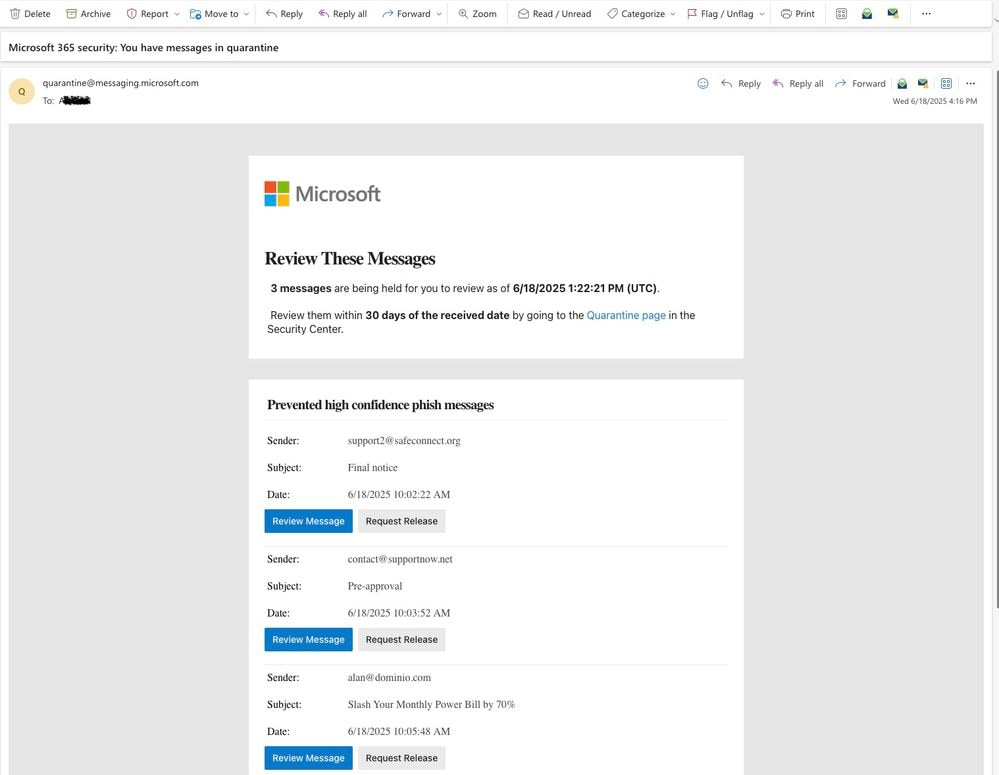

驗證

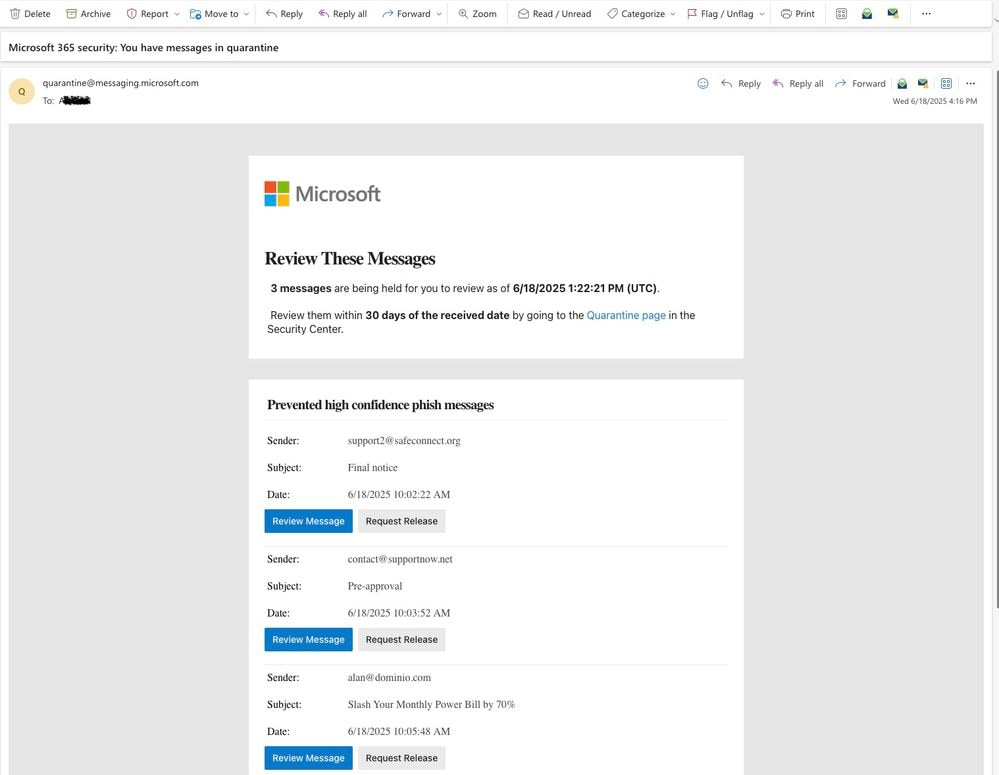

從此以後,Cisco CES識別為潛在垃圾郵件的電子郵件將使用自定義標題進行標籤。Microsoft 365檢測到此標籤,並將郵件重定向到Microsoft隔離區。

使用者將根據Microsoft 365配置接收隔離通知。

疑難排解

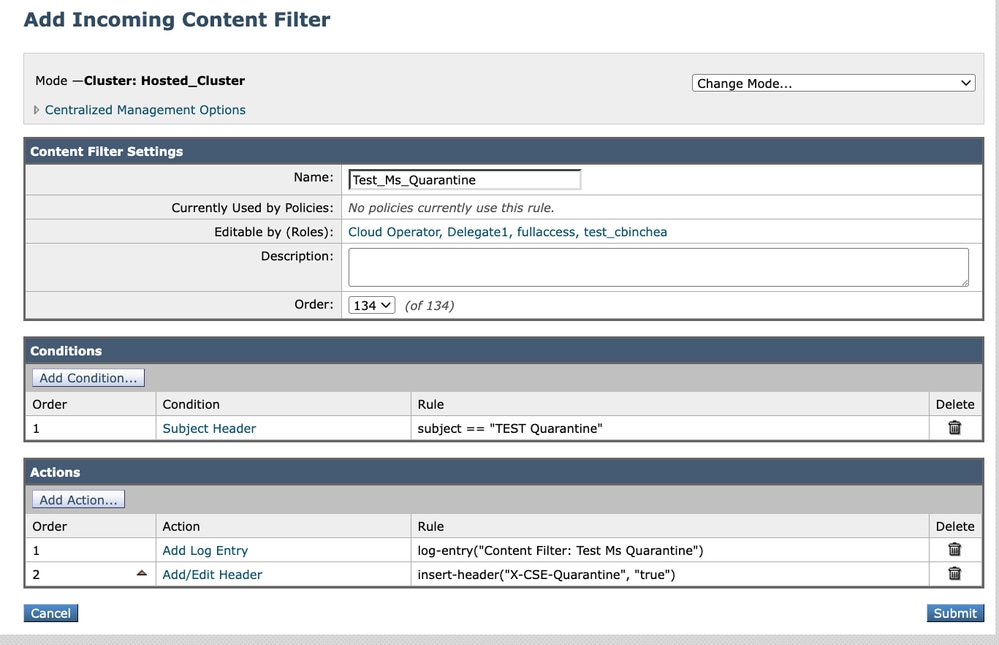

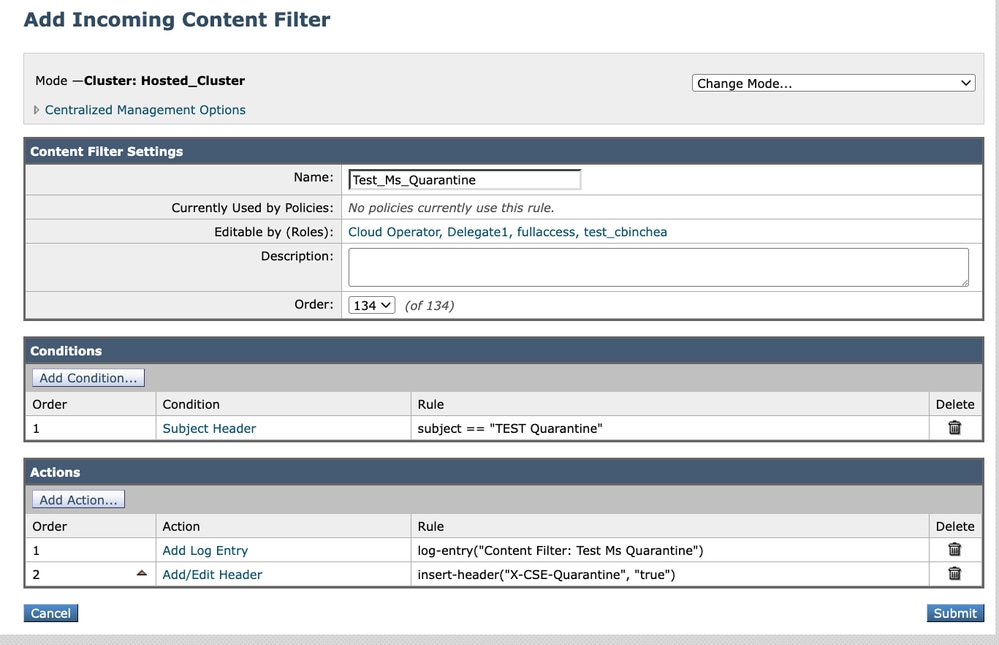

為了驗證配置的有效性並確認Microsoft將郵件路由到預期的隔離區,可以建立傳入內容過濾器,以便在郵件主題與特定關鍵字或模式匹配時插入相同的標頭。

通過實施此過濾器,安全郵件網關(SEG)會附加指定的報頭,從而允許Microsoft 365按照標準反垃圾郵件邏輯處理郵件 — 有效複製在報頭由本機垃圾郵件過濾引擎注入時可能發生的行為。

以下是內容過濾器的範例:

內容篩選器測試

內容篩選器測試

意見

意見