簡介

本文檔介紹如何使用SD-WAN自動隧道為安全網際網路訪問配置安全訪問。

背景資訊

隨著組織越來越多地採用基於雲的應用並支援分散式員工,網路架構必須不斷發展以提供安全、可靠和可擴展的資源訪問。安全存取服務邊緣(SASE)是將網路和安全整合到單一雲端交付服務的架構,將SD-WAN功能與高級安全功能(例如安全網路閘道(SWG)、雲端存取安全代理(CASB)、DNS層安全、零信任網路存取(ZTNA)或用於安全遠端存取的整合VPN結合在一起。

通過自動隧道將Cisco安全接入與SD-WAN相整合,使組織能夠安全、高效地路由網際網路流量。SD-WAN提供跨分散式位置的智慧路徑選擇和最佳化連線,而Cisco安全訪問確保所有流量在到達網際網路之前根據公司安全策略進行檢查和保護。

通過自動化SD-WAN裝置和安全訪問之間的隧道配置,組織可以簡化部署、提高可擴充性,並確保無論使用者身在何處都能實施一致的安全措施。此整合是現代SASE架構的關鍵元件,可實現分支機構、遠端站點和移動使用者的安全網際網路訪問。

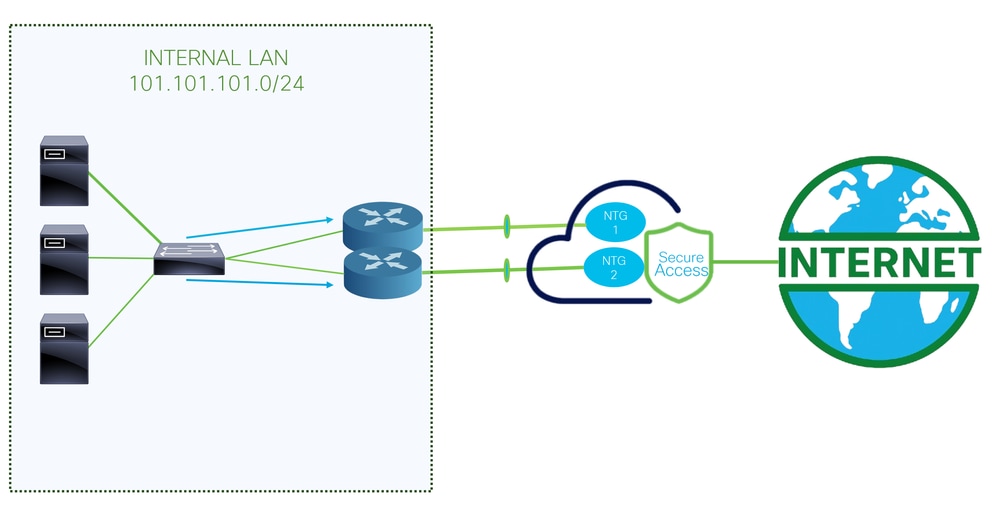

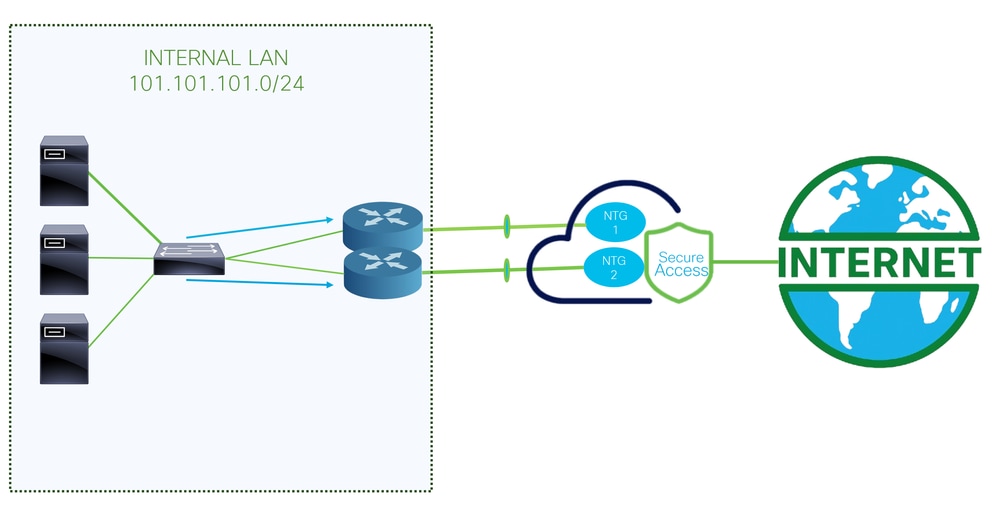

網路圖表

以下是此組態範例使用的架構。您可以看到,有兩台邊緣路由器:

如果選擇將策略部署到兩個不同的裝置,則將為每台路由器配置一個NTG,並在安全接入端啟用NAT。這允許兩台路由器透過通道從同一來源傳送流量。通常不允許這樣做;但是,對這些隧道啟用NAT選項允許兩個邊緣路由器傳送源自同一源地址的流量。

必要條件

需求

- 安全訪問知識

- Cisco Catalyst SD-WAN管理器版本20.15.1和Cisco IOS XE Catalyst SD-WAN版本17.15.1或更高版本

- 路由和交換的中級知識

- ECMP知識

- VPN知識

採用元件

- 安全訪問租戶

- Catalyst SD-WAN管理器版本20.18.1和Cisco IOS XE Catalyst SD-WAN版本17.18.1

- Catalyst SD-WAN管理員

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

安全訪問配置

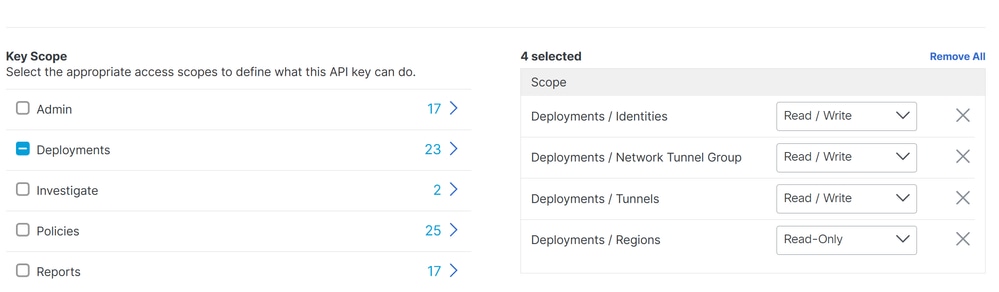

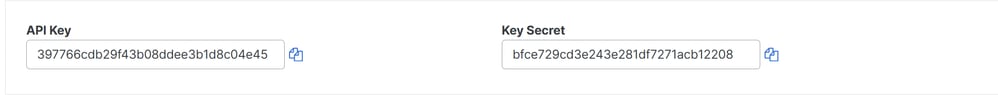

API建立

若要使用安全存取建立自動通道,請檢查以下步驟:

導航到Secure Access Dashboard。

- 按一下

Admin > API Keys

- 按一下

Add

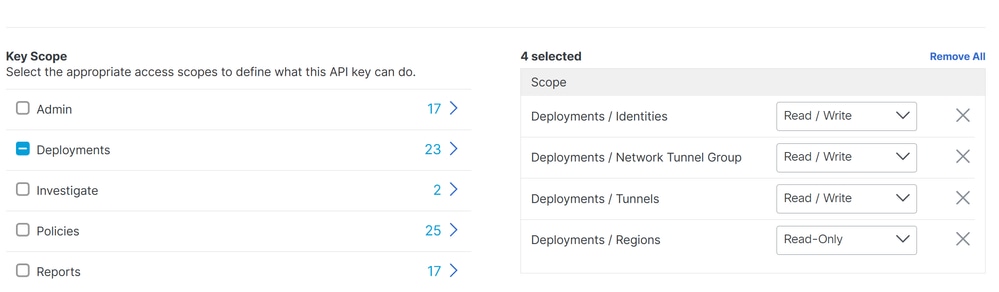

- 選擇下一個選項:

Deployments / Network Tunnel Group:讀取/寫入Deployments / Tunnels:讀取/寫入Deployments / Regions:唯讀Deployments / Identities:讀取/寫入Expiry Date:永不過期

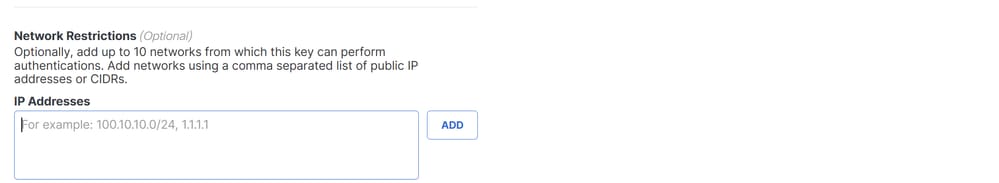

附註:或者,新增最多10個網路,這些網路可使用此金鑰執行身份驗證。使用逗號分隔的公共IP地址或CIDR清單新增網路。

- 單擊

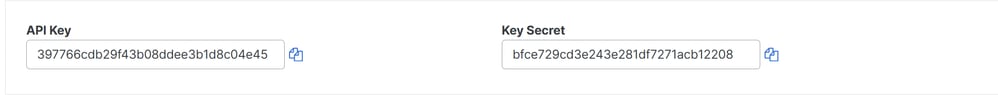

CREATE KEY,完成和的API Key創Key Secret。

注意:在按一下ACCEPT AND CLOSE之前先複製這些內容;否則,您需要再次建立這些檔案,並刪除未複製的檔案。

然後按一下ACCEPT AND CLOSE完成定稿。

SD-WAN配置

API整合

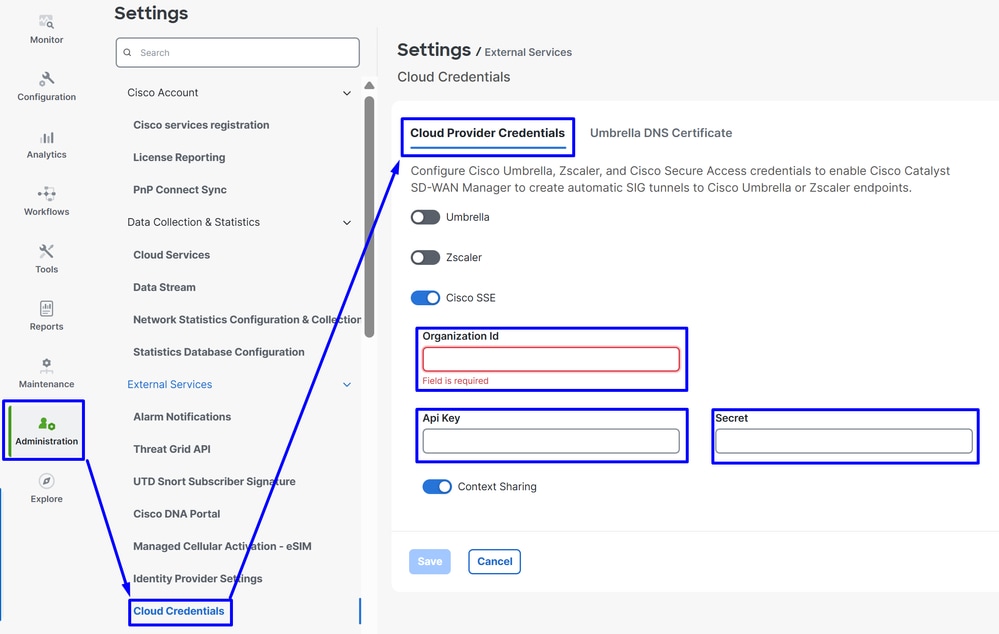

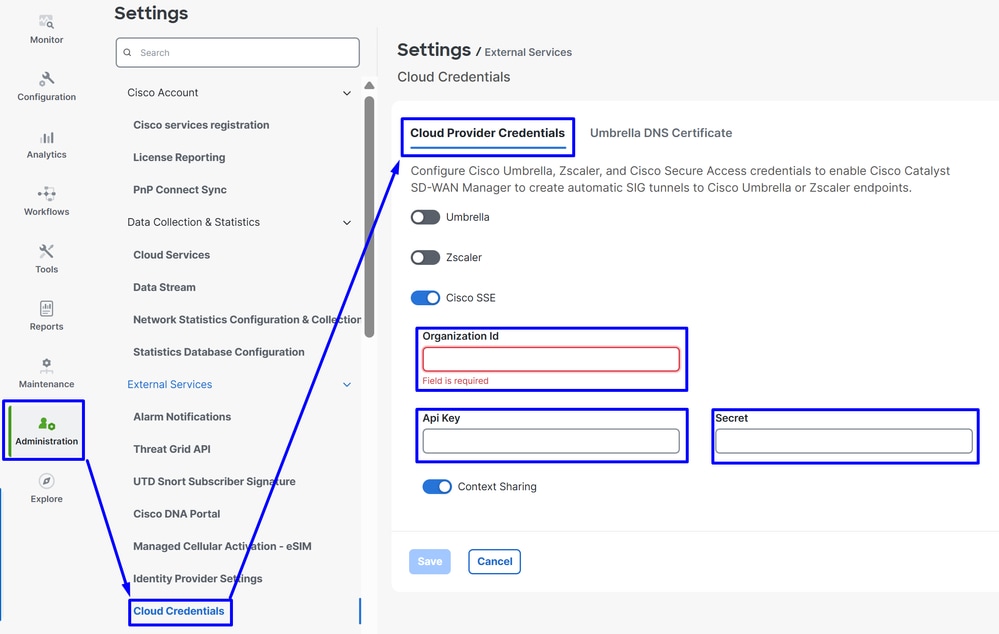

導航到Catalyst SD-WAN Manager:

- 按一下

Administration>Settings > Cloud Credentials

- 然後點選

Cloud Provider Credentials,啟用Cisco SSE並填充API和組織設定

然後,按一下該Save按鈕。

附註:繼續下一步之前,您需要確保SD-WAN管理器和Catalyst SD-WAN邊緣具有DNS解析和網際網路訪問。

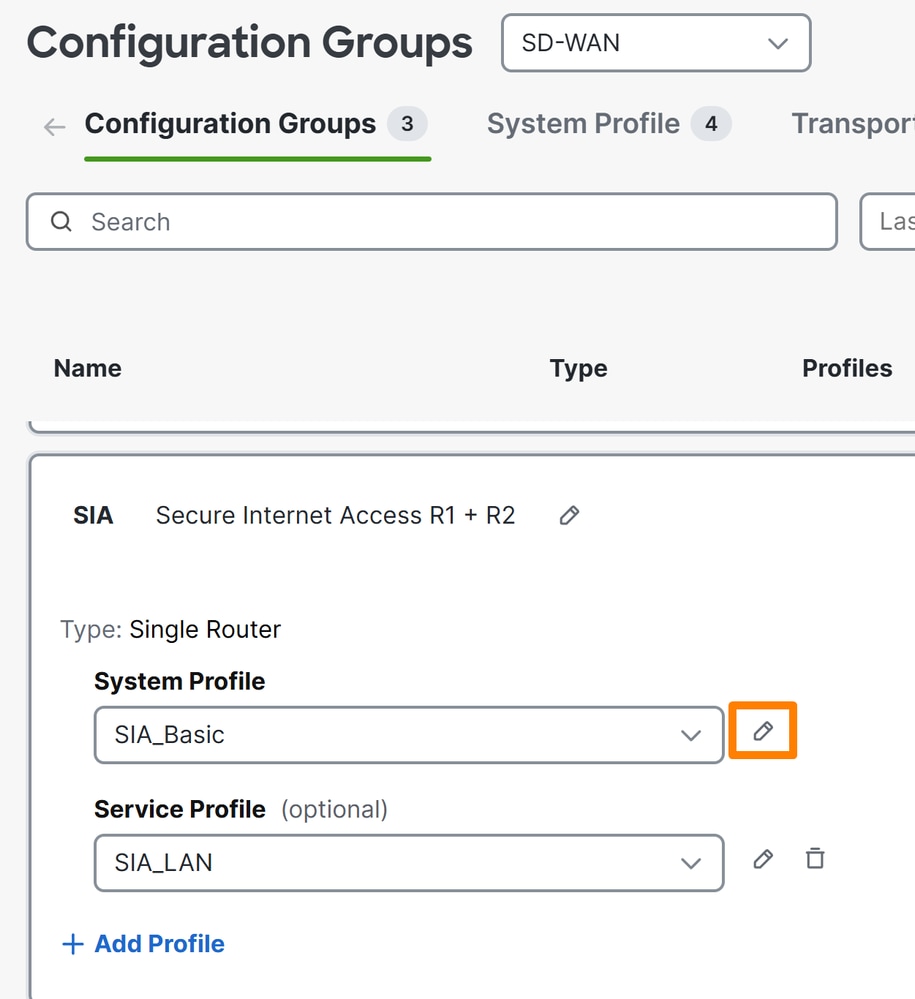

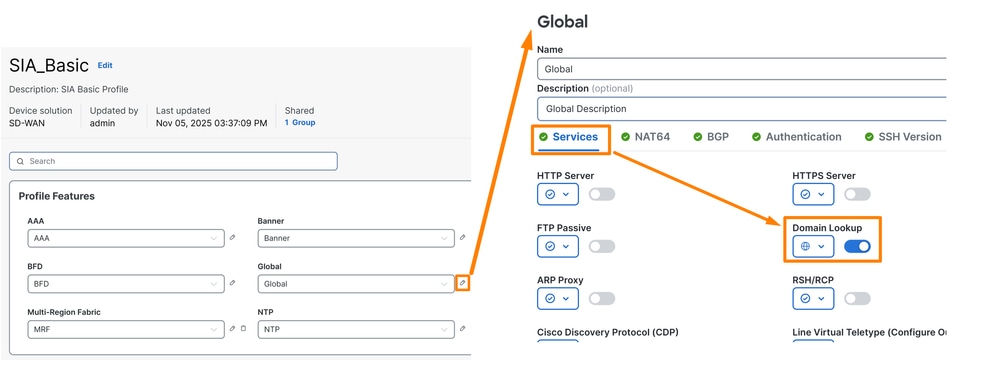

要檢查DNS-Lookup是否已啟用,請導航至:

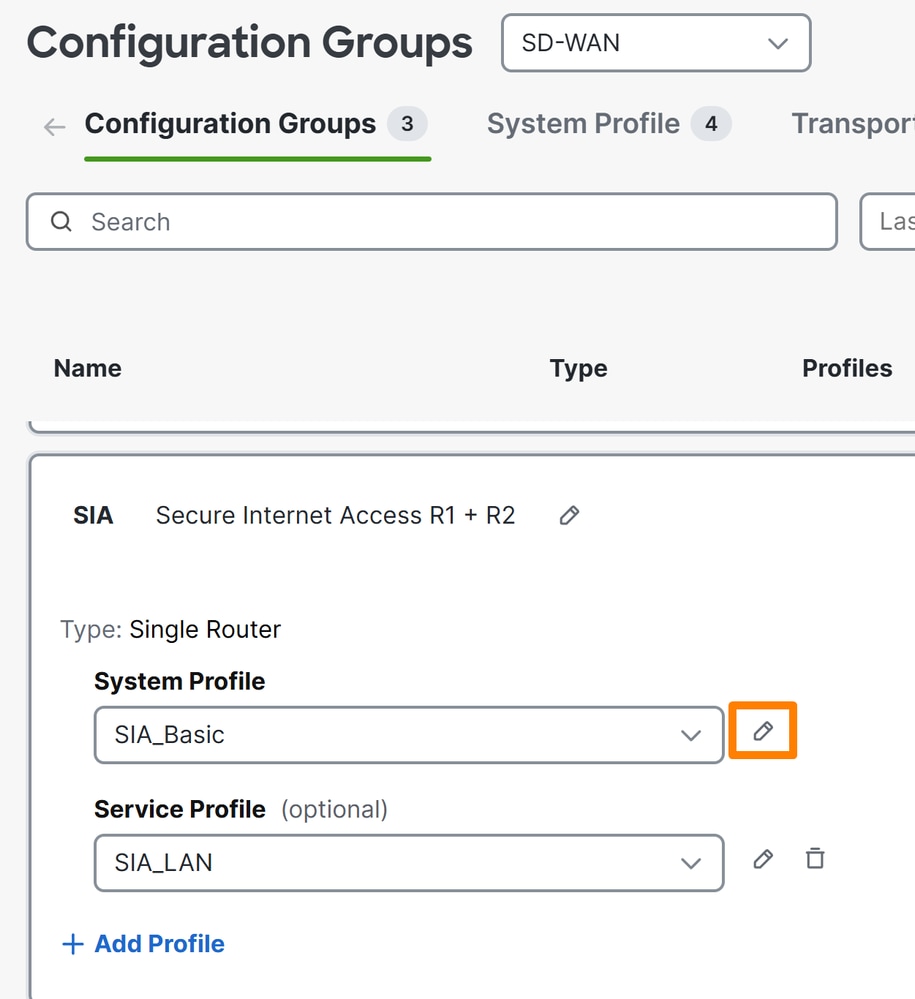

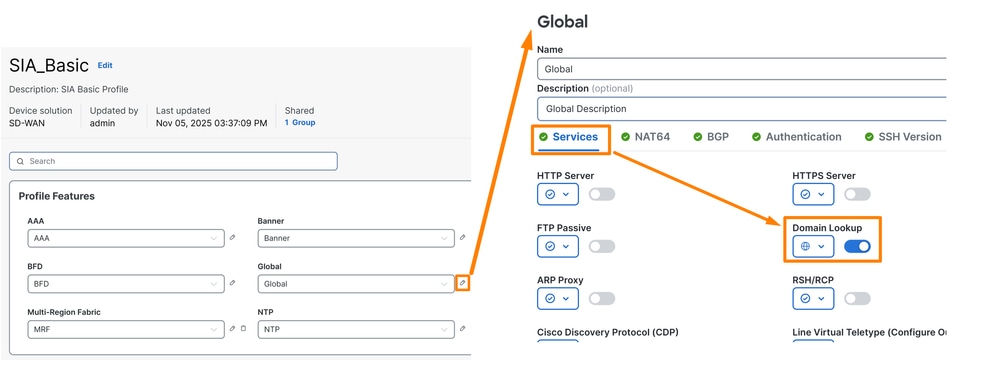

- 按一下Configuration > Configuration Groups

- 按一下邊緣裝置的配置檔案並編輯系統配置檔案

- 然後編輯Global選項,並確保啟用選項Domain Resolution

配置策略組

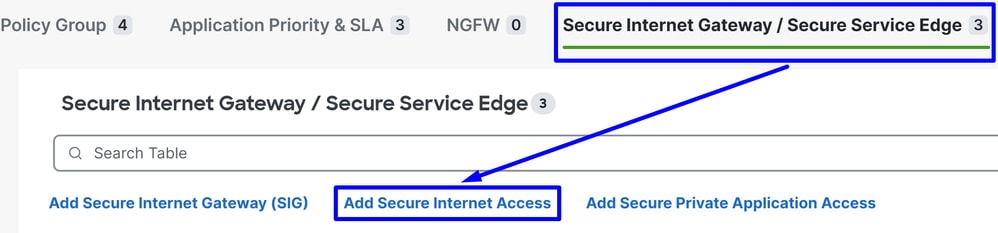

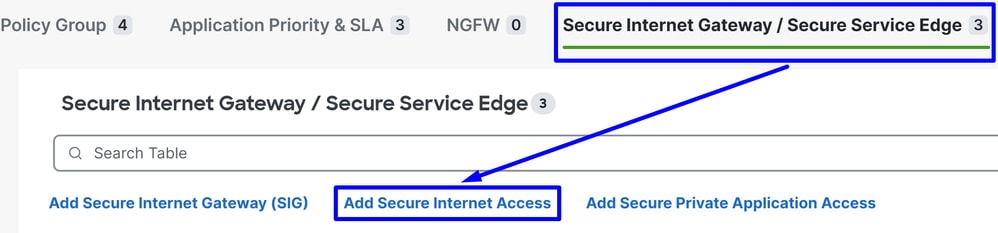

導航到Configuration > Policy Groups:

- 按一下

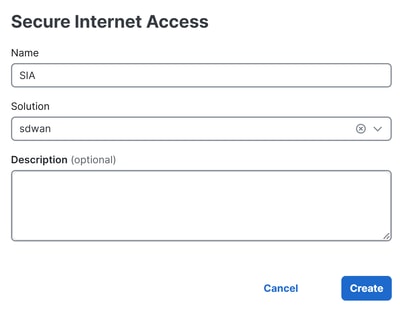

Secure Internet Gateway / Secure Service Edge> Add Secure Internet Access

附註:在低於20.18的版本中,此選項稱為新增安全服務邊緣(SSE)

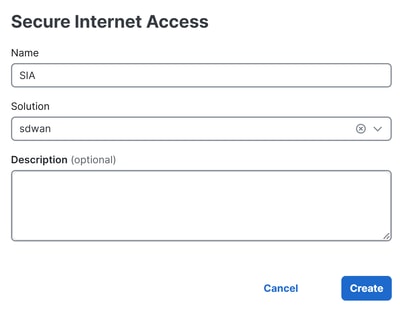

在將Catalyst SD-WAN邊緣中的配置部署後,可以使用以下配置來建立通道:

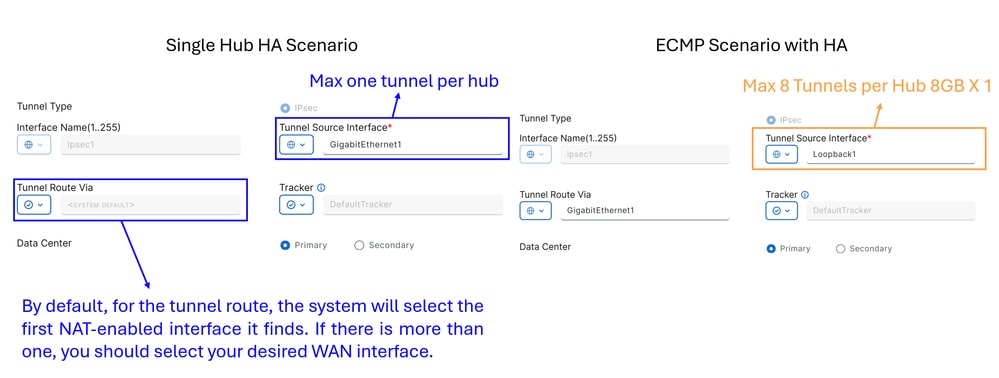

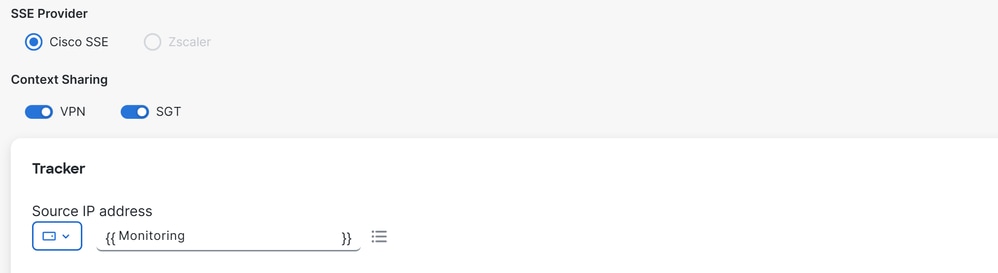

SSE Provider:SSEContext Sharing:選擇VPN或/和SGT取決於您的需求Tracker

Source IP Address:選擇Device Specific(這樣您就可以按裝置對其進行修改,並識別其在部署階段的使用案例)

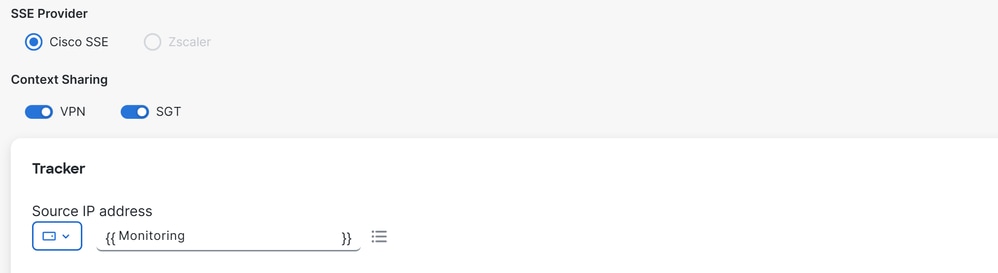

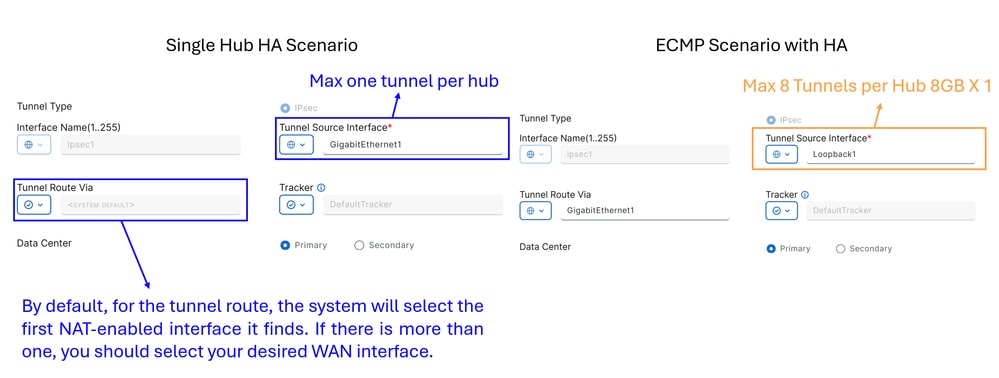

在Configuration步驟中,您建立了隧道:

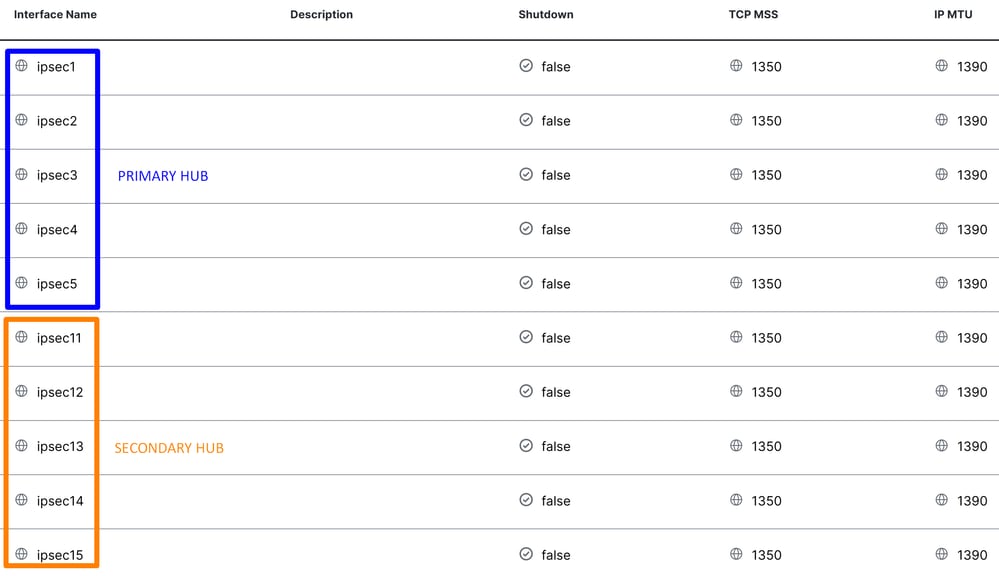

Single Hub HA Scenario:在此方案中,您可以將一個NTG配置為主動式,另一個配置為被動式,每個NTG的最大吞吐量為1GbpsECMP Scenario with HA:在此方案中,您可以為每個集線器配置最多8個隧道,每個NTG支援總共16個隧道。此設定允許隧道間有更高的吞吐量

附註:如果您的網路介面的吞吐量大於1Gbps,並且需要可擴充性,則必須使用環回介面。否則,您可以在裝置上使用標準介面。這是為了從安全訪問端啟用ECMP。

警告:如果要為ECMP方案配置環回介面,必須先在路由器中使用的策略下在Configuration GroupsTransport & Management Profile > 中設定環回介面。

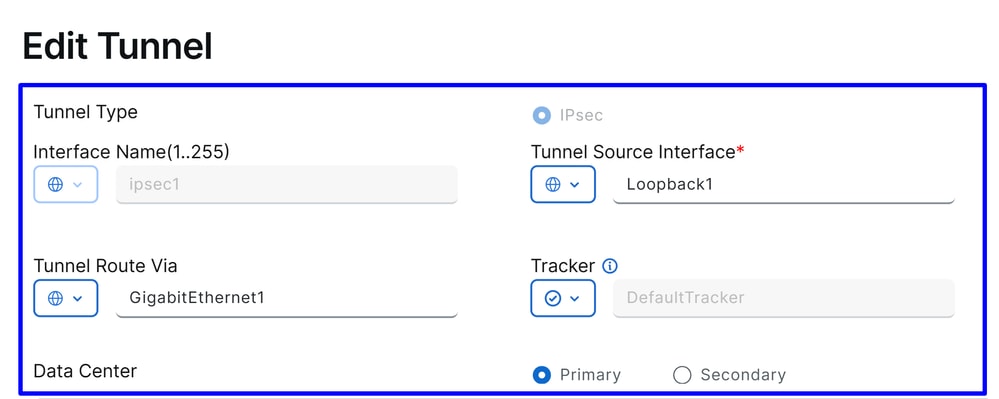

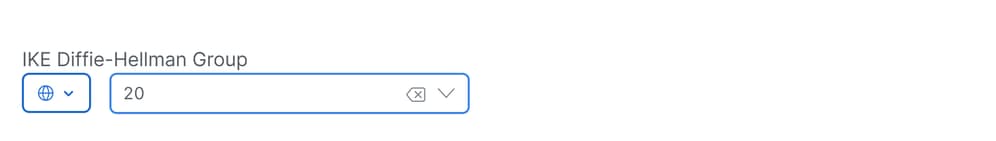

Interface Name:ipsec1、ipsec2、ipsec3等Tunnel Source Interface:選擇Loopback Interfaces(環回介面)或從中建立隧道的特定介面Tunnel Route Via:如果選擇Loopback(環回),則需要選擇要從中路由流量的物理介面。如果不選擇Loopback(環回),此選項顯示為灰色,並使用系統建立的第一個啟用NAT的介面。如果有多個介面,您必須選擇所需的WAN介面Data Center:這表示您在Secure Access中建立連線的集線器

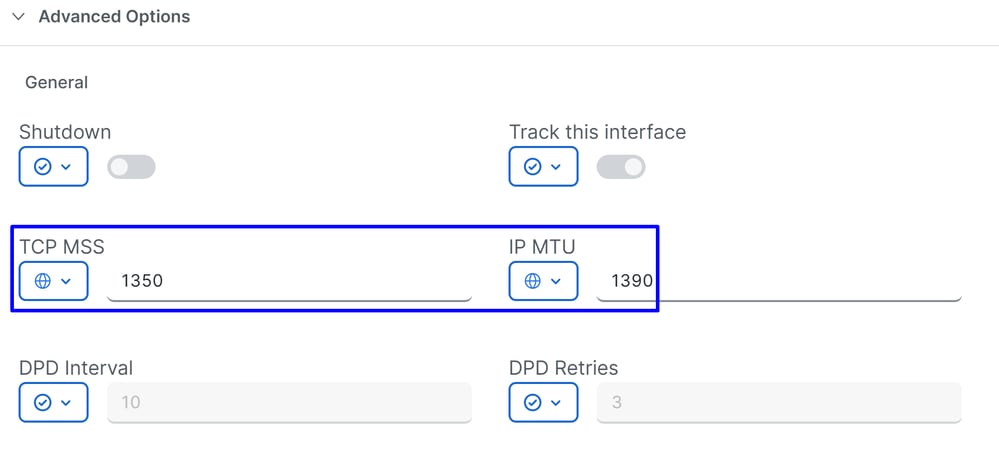

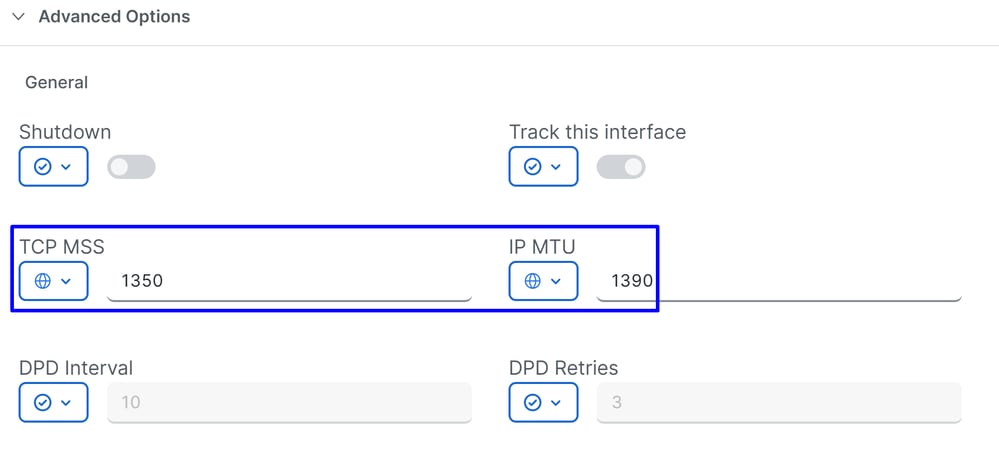

隧道配置的下一部分使用思科提供的最佳實踐來配置隧道。

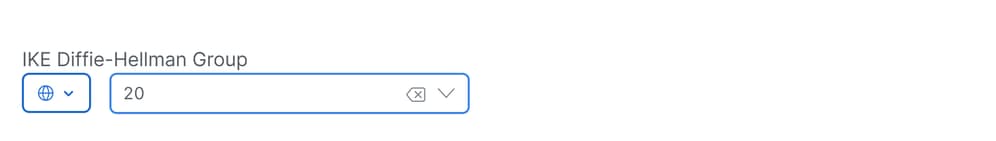

TCP MSS:1350IP MTU:1390IKE Diffie-Hellman Group:20

之後,您必須配置指向輔助資料中心的輔助隧道。

單中心HA方案

這是使用正常方案部署時的最終結果。

ECMP SCENARIO WITH HA

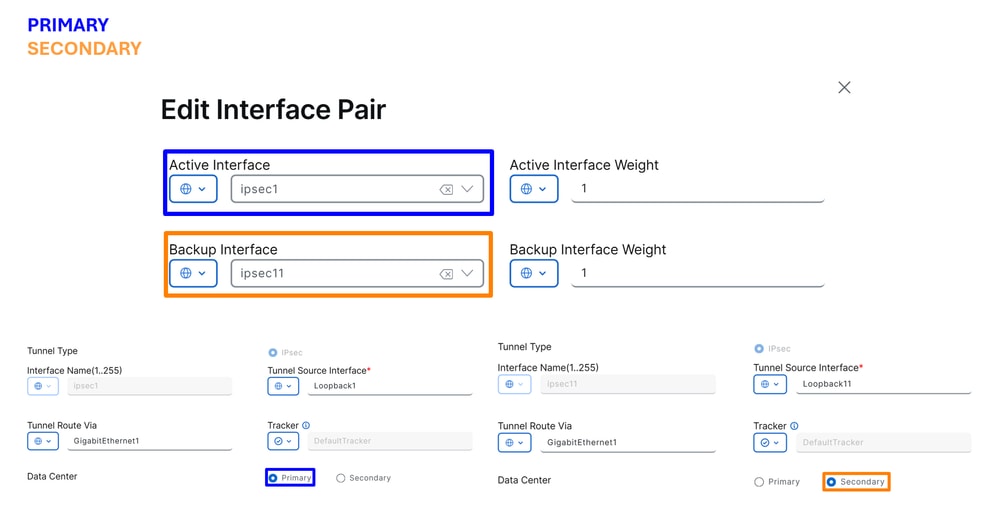

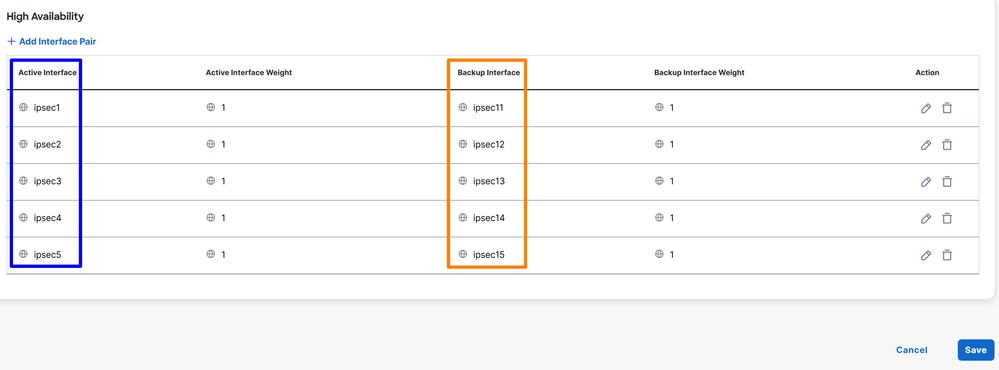

然後,您需要在Secure Internet Policy中配置High Availability。

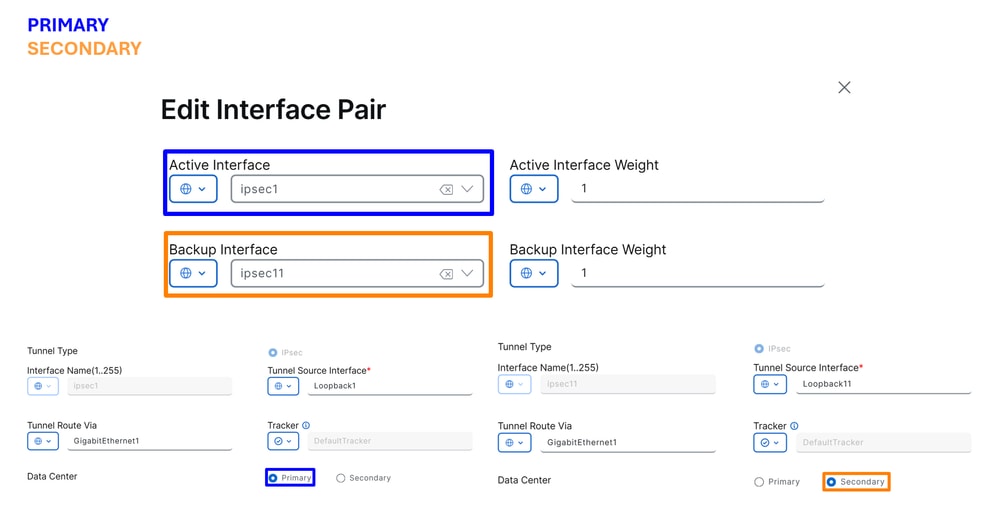

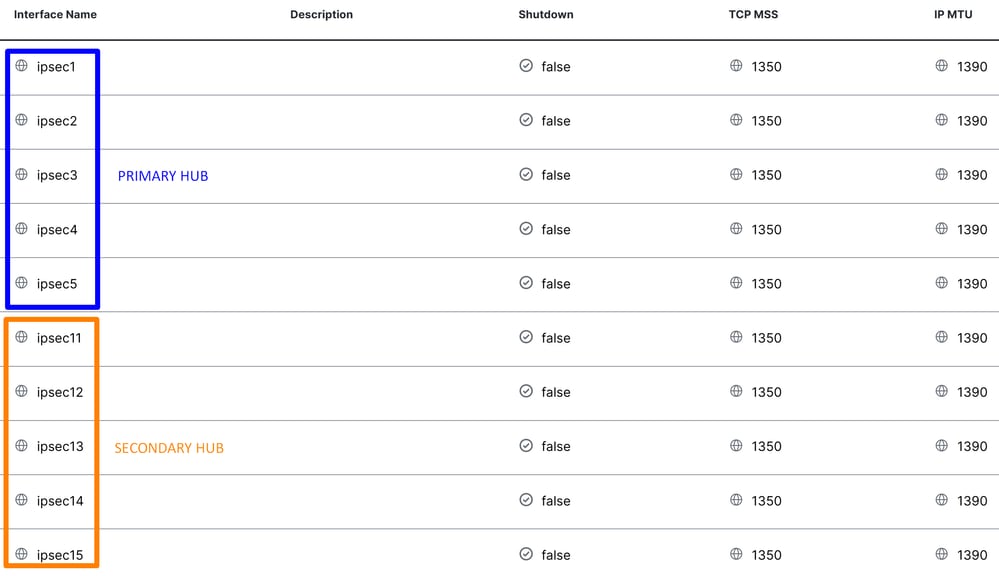

點選Add Interface Pair:

在此步驟中,您需要為正在設定的每個隧道對配置主隧道和輔助隧道。這表示每個通道都有自己的備份。請記住,這些隧道被建立為Primary和Secondary,目的完全相同。

「Active interface」是指主通道,而「Backup interface」是指輔助通道:

Active Interface:主要Backup Interface:次要

警告:如果跳過此步驟,隧道不會啟動,並且不會從路由器建立到安全訪問的連線。

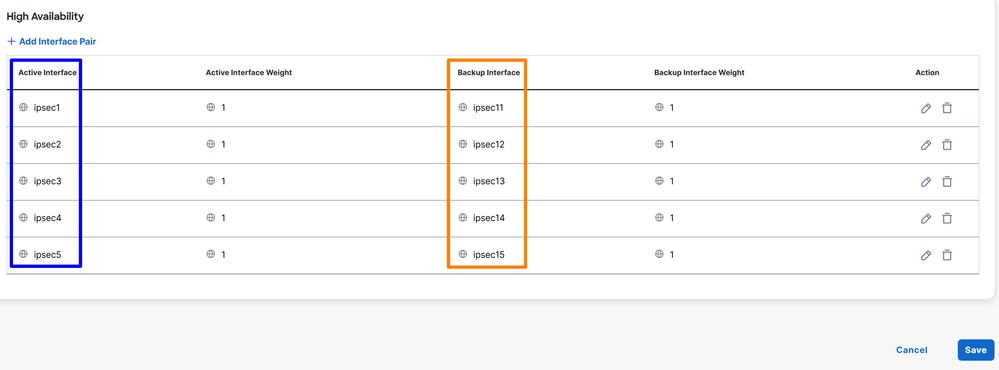

為通道配置高可用性後,將顯示如下圖所示。在本指南使用的實驗示例中,HA中顯示了五個隧道。可以根據需要調整隧道數。

附註:最多8個通道對(16個通道:可在SD-WAN Catalyst vManage中配置8個主節點和8個輔助節點。思科安全訪問最多支援10個隧道對。

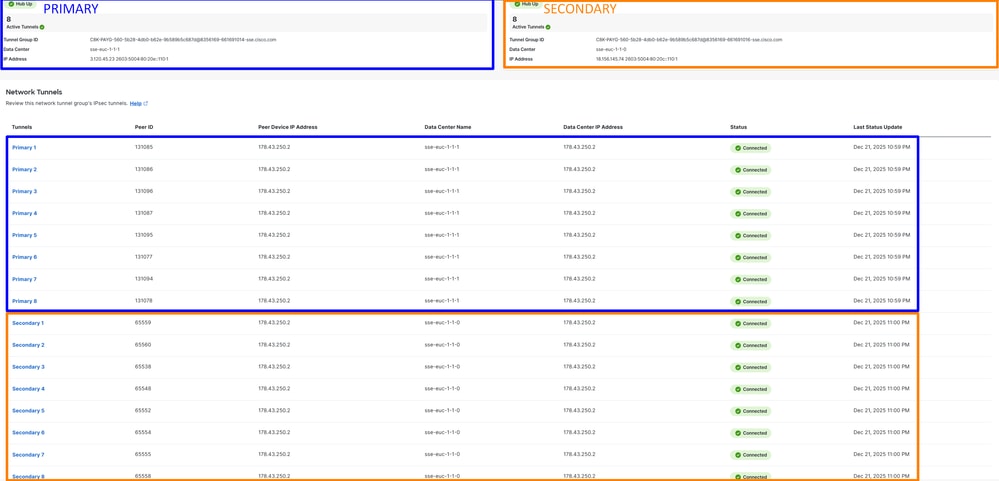

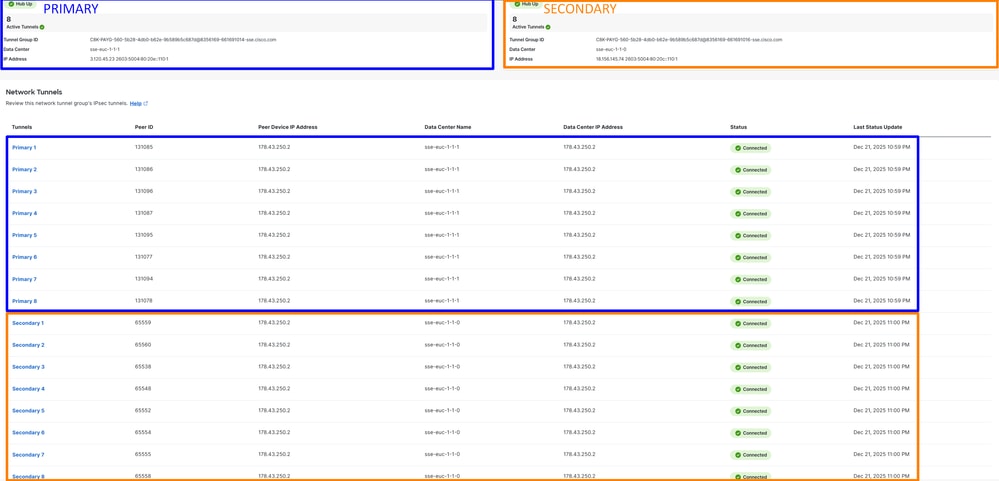

在此之後,如果所有配置都正確,則隧道在SD-WAN管理器和安全訪問中顯示為UP。

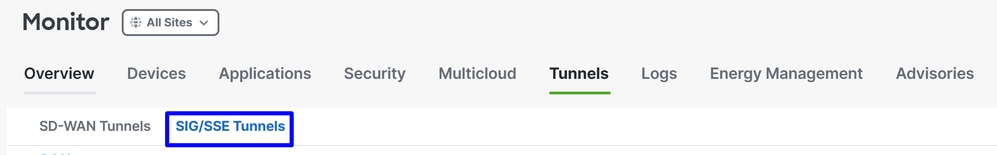

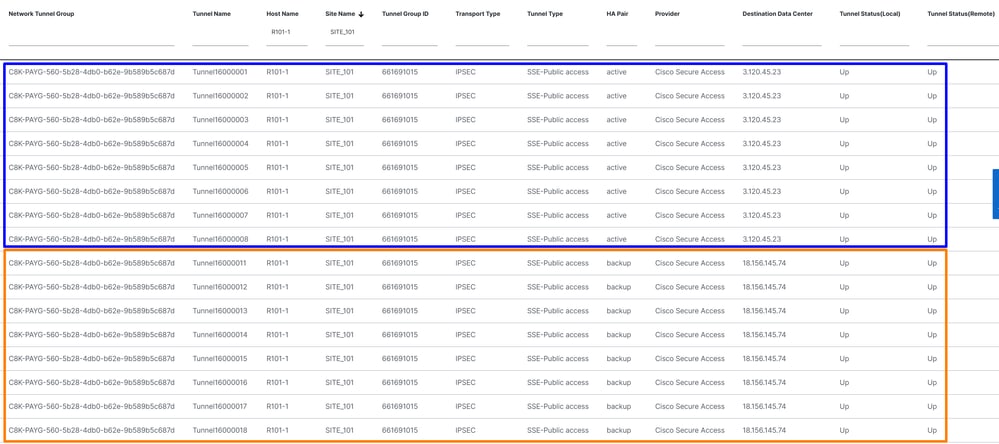

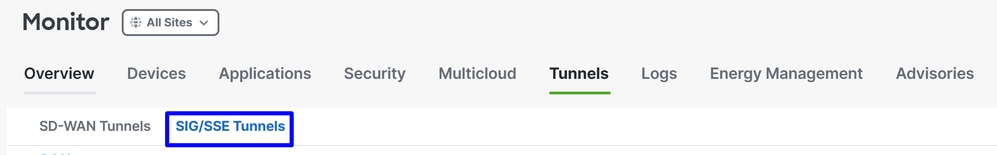

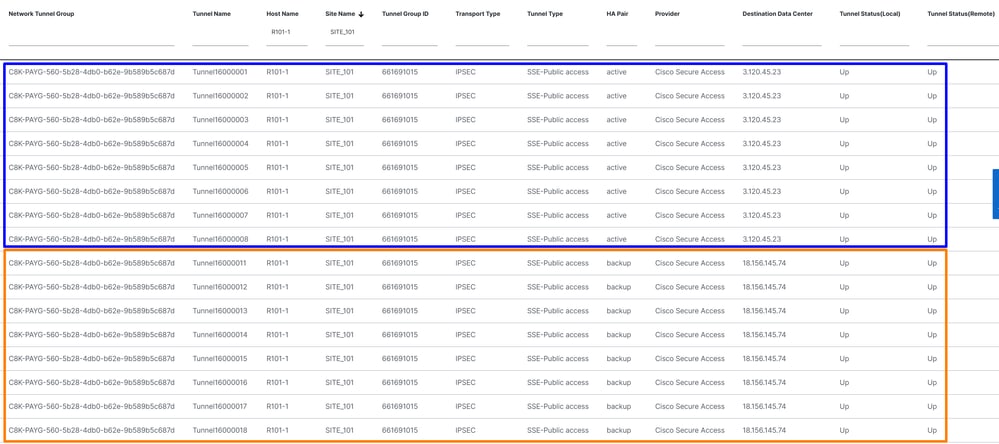

要在SD-WAN中驗證,請檢查後續步驟:

- 按一下

Monitor> Tunnels

- 然後點選

SIG/SSE Tunnels

並且您可以看到建立到Cisco Secure Access UP的隧道。

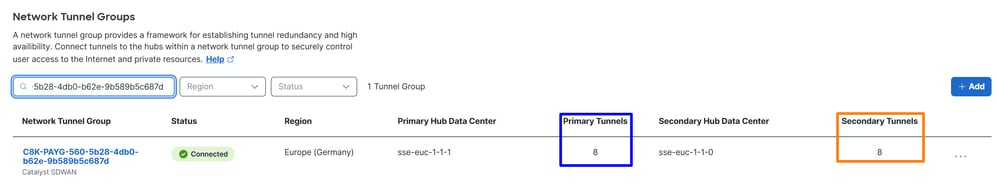

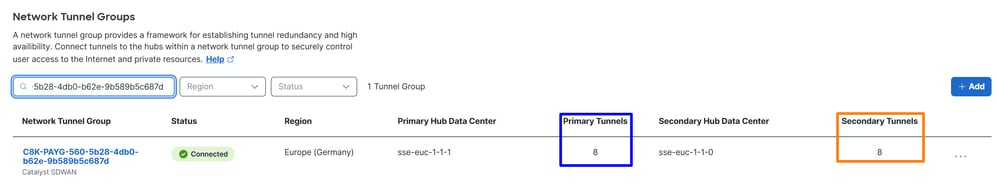

若要進行驗證Secure Access,請檢查後續步驟:

- 按一下

Connect> Network Connections

在詳細檢視中,按一下隧道的名稱:

之後,您可以進入該步驟, Create your Custom Bypass FQDN or APP in SD-WAN

在SD-WAN中建立自定義繞行FQDN或應用(可選)

在某些特殊使用案例中,您需要建立可應用於路由策略的應用旁路和FQDN或IP:

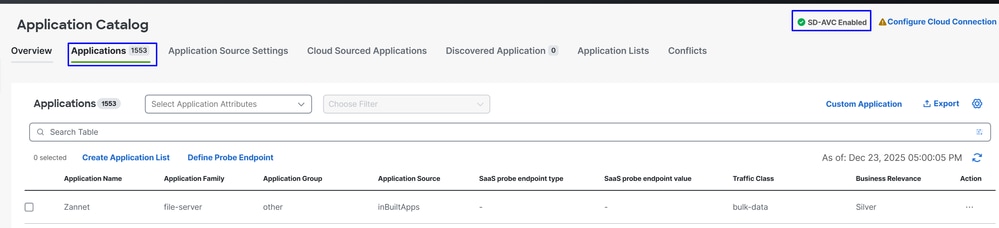

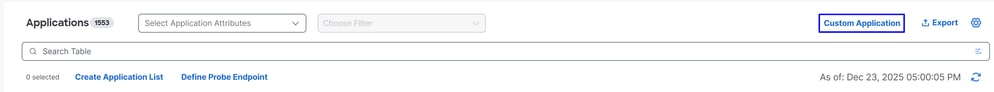

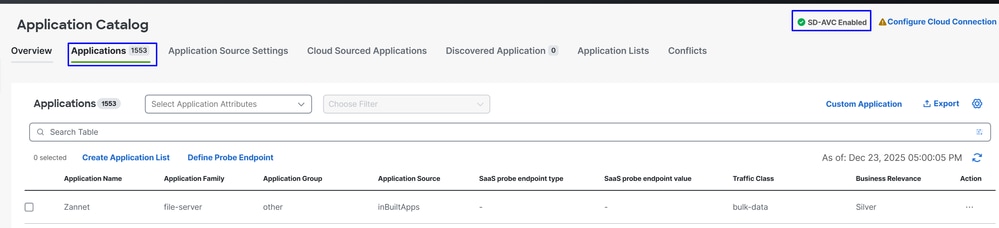

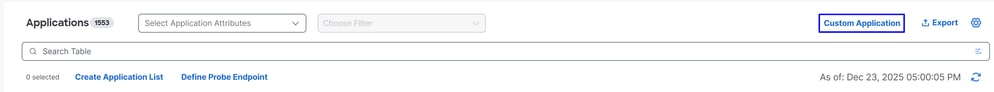

導航到SD-WAN Manager門戶:

- 按一下

Configuration> Application Catalog > Applications

提示:如果運行低於20.15的版本,可在Policy Lists(策略清單)下建立自定義應用程式

附註:為了能夠訪問應用程式目錄,您必須啟用SD-AVC。

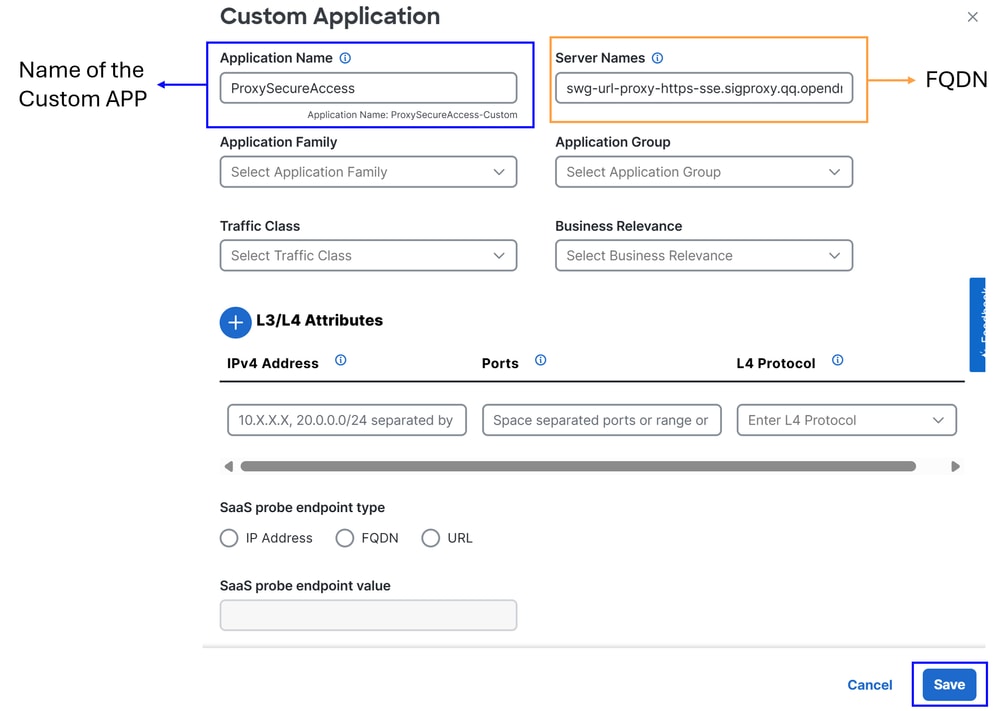

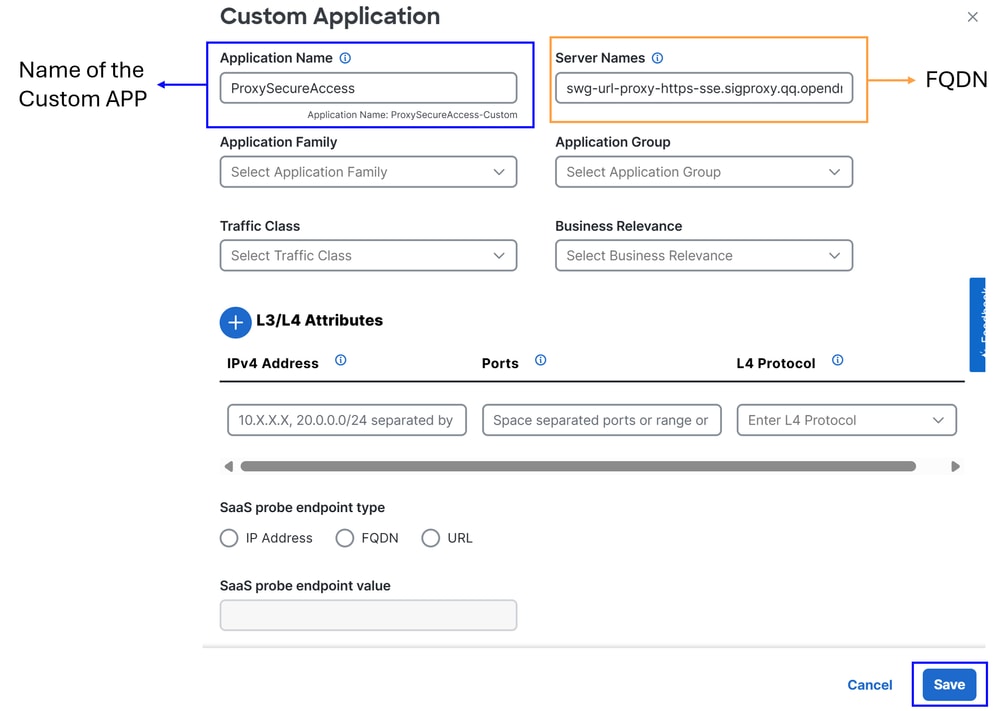

在此階段,使用安全客戶端 — Umbrella模組SWG FQDN配置基本排除:

ProxySecureAccess

Server Name:使用您要繞過的FQDN(在此示例中配置了SWG的FQDN)

- swg-url-proxy-https-sse.sigproxy.qq.opendns.com

- swg-url-proxy-https-ORGID.sseproxy.qq.opendns.com

- 按一下

Save

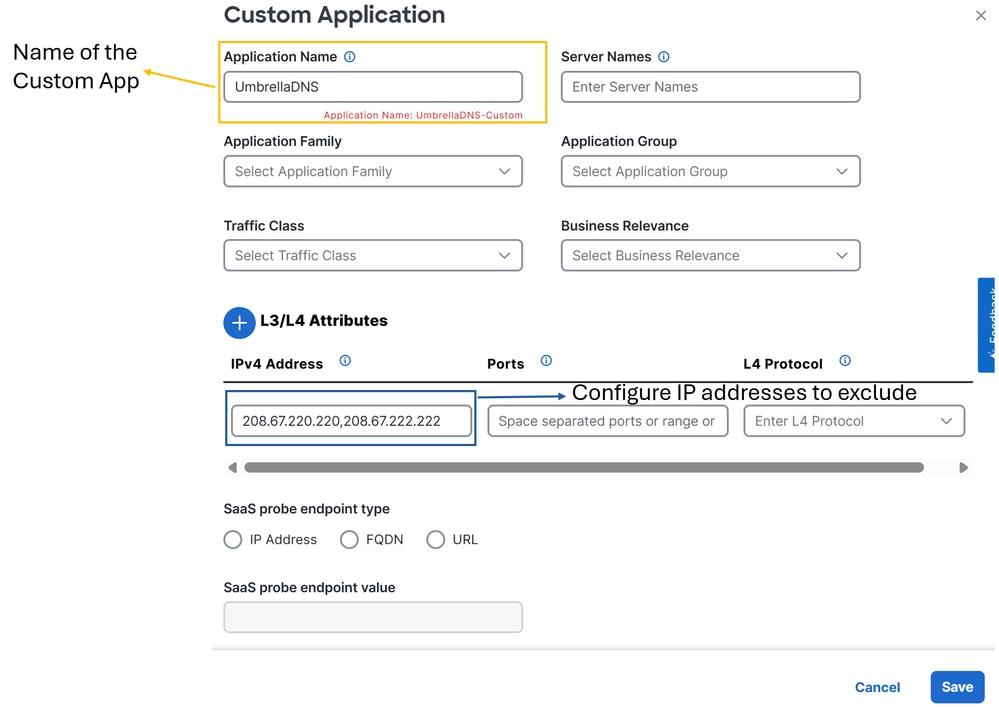

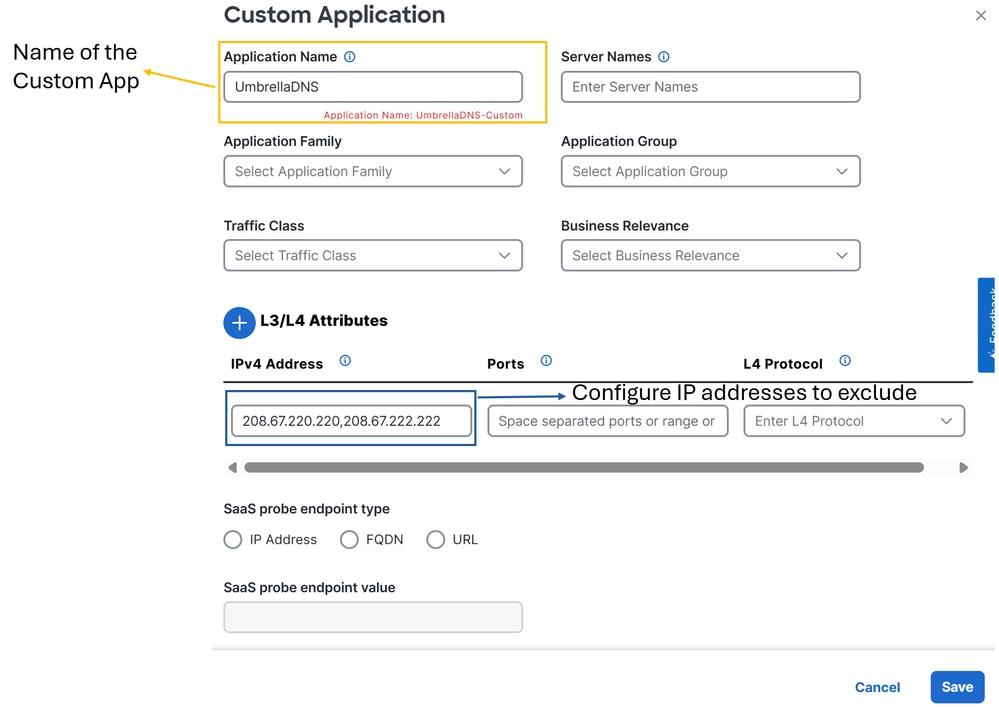

接下來,建立基本排除;在這種情況下,Umbrella DNS伺服器:

UmbrellaDNS

現在,您可以繼續配置路由策略。

路由流量

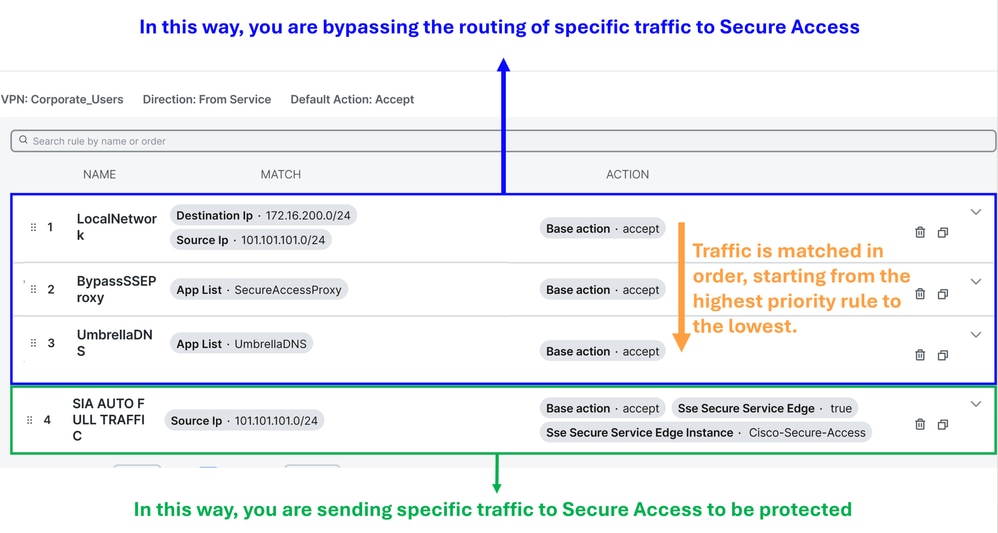

在此步驟中,您需要透過通道路由網際網路流量,以透過思科安全存取對其進行保護。在這種情況下,可以使用靈活的路由策略,允許我們繞過某些流量,從而幫助防止通過安全訪問傳送不需要的流量,或者避免潛在的惡意行為。

首先,定義兩種可以使用的路由方法:

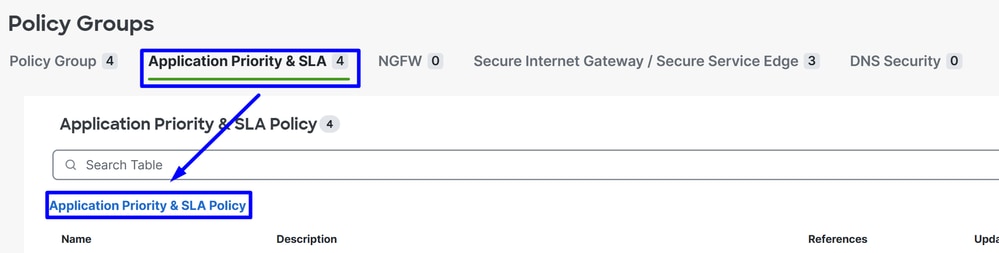

Configuration > Configuration Groups > Service Profile > Service Route:此方法提供到安全訪問的路由,但缺乏靈活性。Configuration > Policy Groups > Application Priority & SLA:此方法在SD-WAN內提供多種路由選項,最重要的是,它允許您繞過特定流量,以便不會通過安全訪問傳送該流量。

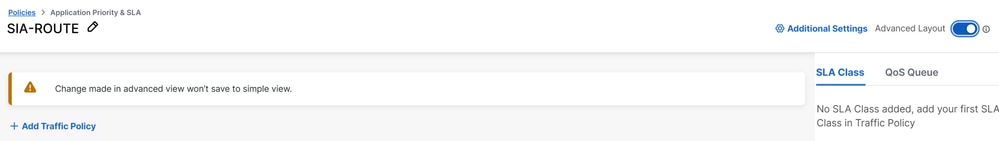

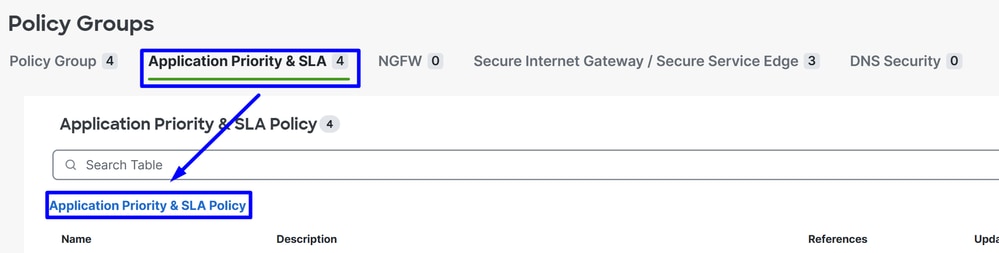

為了獲得靈活性和符合最佳實踐,使用此配置Application Priority & SLA:

- 按一下

Configuration> Policy Groups > Application Priority & SLA

- 然後點選

Application Priority & SLA Policy

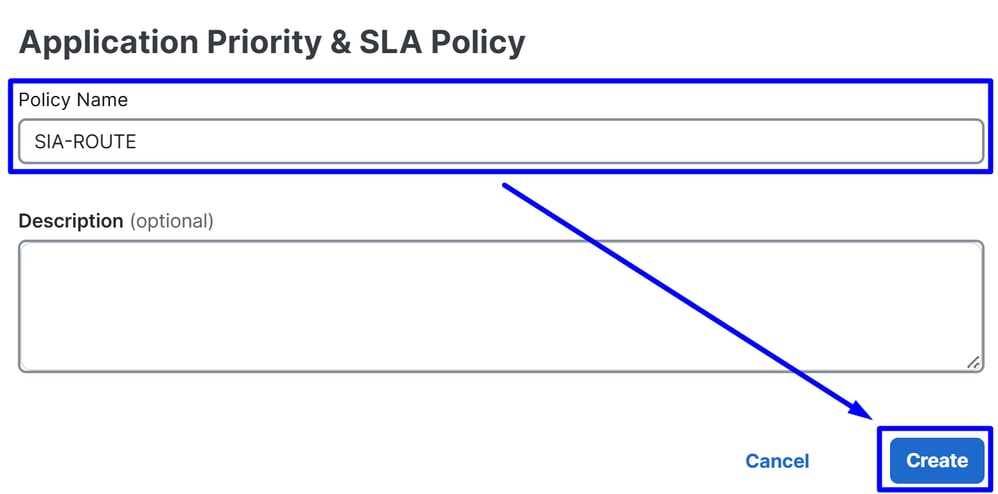

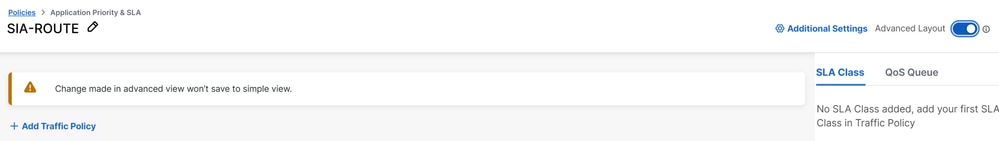

- 啟用

Advanced Layout

- 按一下

+ Add Traffic Policy

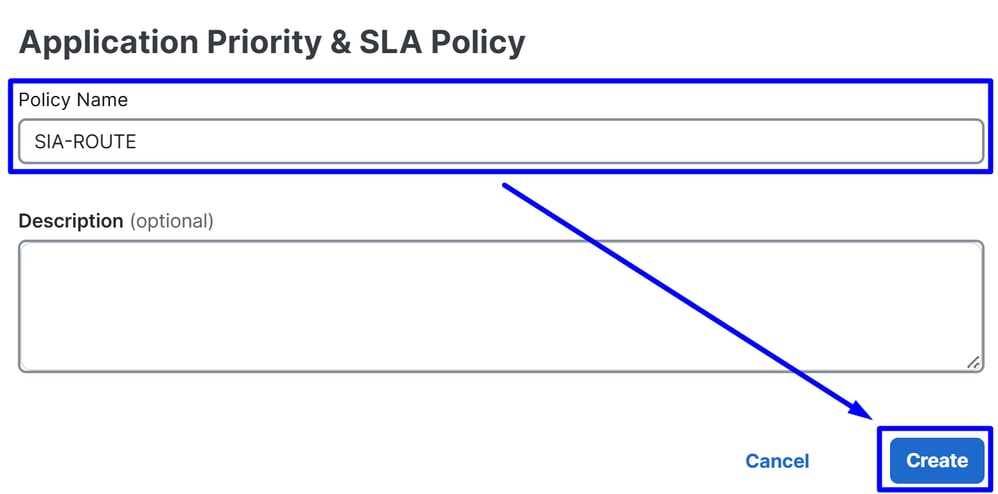

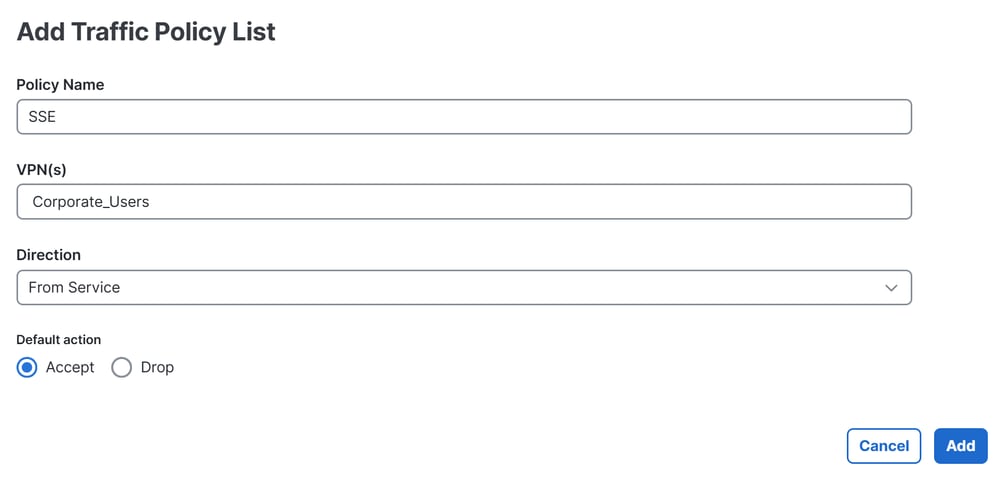

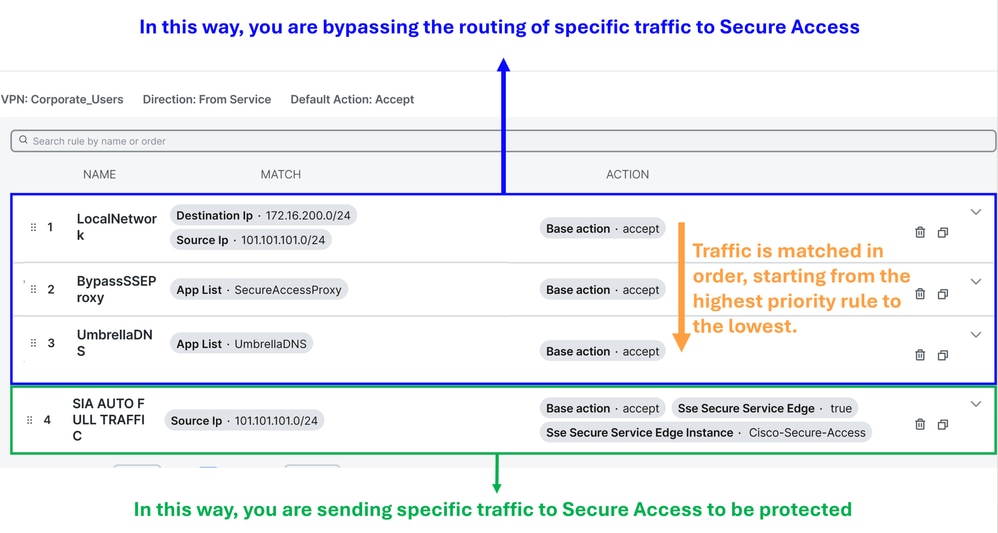

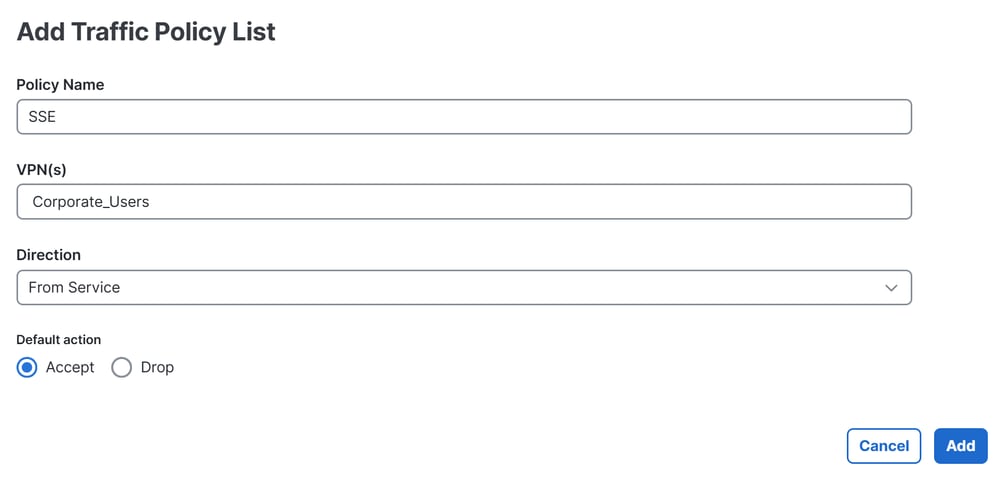

Policy Name:根據此流量策略清單的目的調整此的名稱VPN(s):選擇從中路由流量的使用者的服務VPNDirection:從服務Default action:接受

之後,您可以開始建立流量策略:

Local Network Policy (Optional):來源101.101.101.0/24,目的地172.16.200.0/24。此路由可防止網內流量傳送至思科安全存取。通常,客戶不會這樣做,因為在SD-WAN部署中,內部路由通常由分佈路由器處理。此配置可確保這些子網之間的內部流量不會路由到安全訪問,具體取決於您的場景是否需要安全訪問(可選,取決於您的網路環境)BypassSSEProxy (Optional):此策略可防止在安全客戶端中啟用了Cisco Umbrella模組且啟用了SWG的內部電腦將代理流量傳送回雲。再次將代理流量路由到雲並不是最佳實踐。UmbrellaDNS (Best Practice):此策略可防止通過隧道傳送目的地為Internet的DNS查詢。建議不要通過隧道將DNS查詢傳送到Umbrella解析器(208.67.222.222,208.67.220.220)。SIA AUTO FULL TRAFFIC:此策略將通過您先前建立的SSE隧道將來自源101.101.101.0/24的所有流量路由到網際網路,以確保此流量在雲中受到保護。

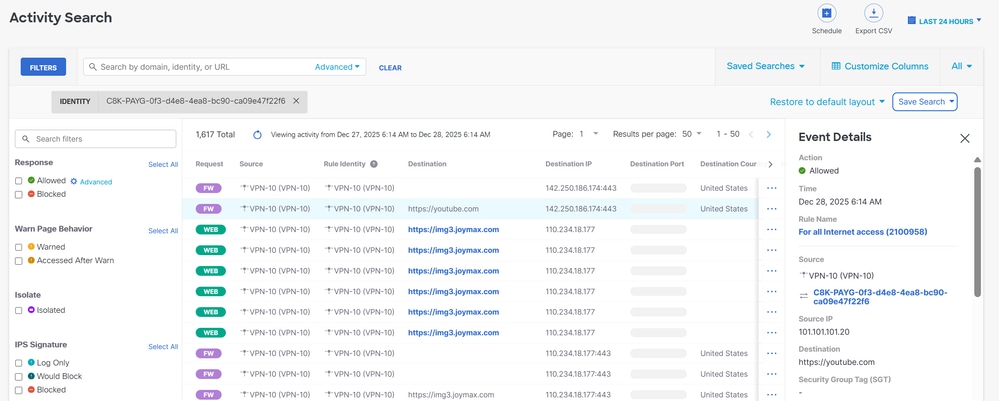

驗證

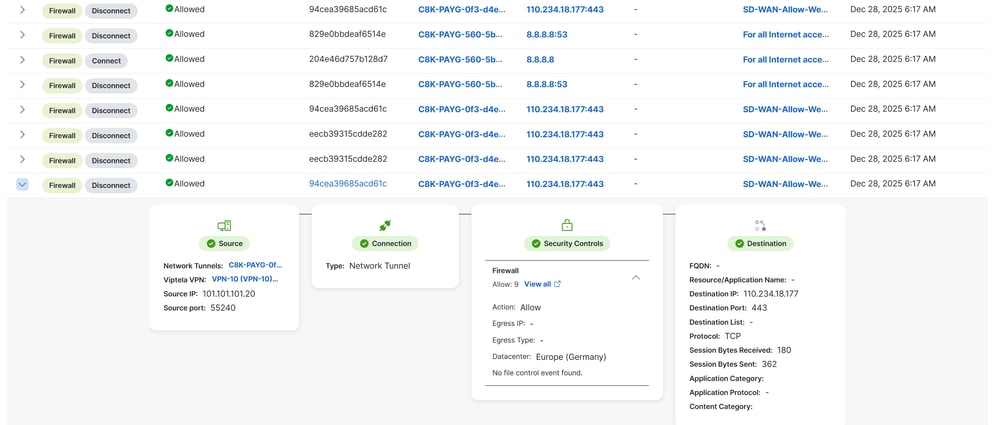

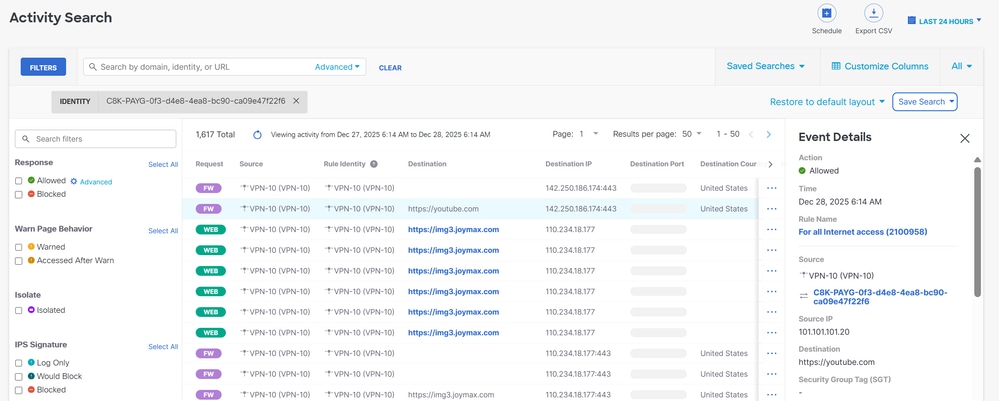

若要驗證流量是否已在通過Cisco Secure Access進行泛洪,請導覽至Events或Activity SearchNetwork-Wide Path Insights,然後按您的通道身分進行過濾:

安全訪問 — 活動搜尋

導覽至Monitor> Activity Search:

安全訪問 — 事件

導覽至Monitor> Events:

附註:請確保您的預設策略已啟用日誌記錄,預設情況下已禁用。

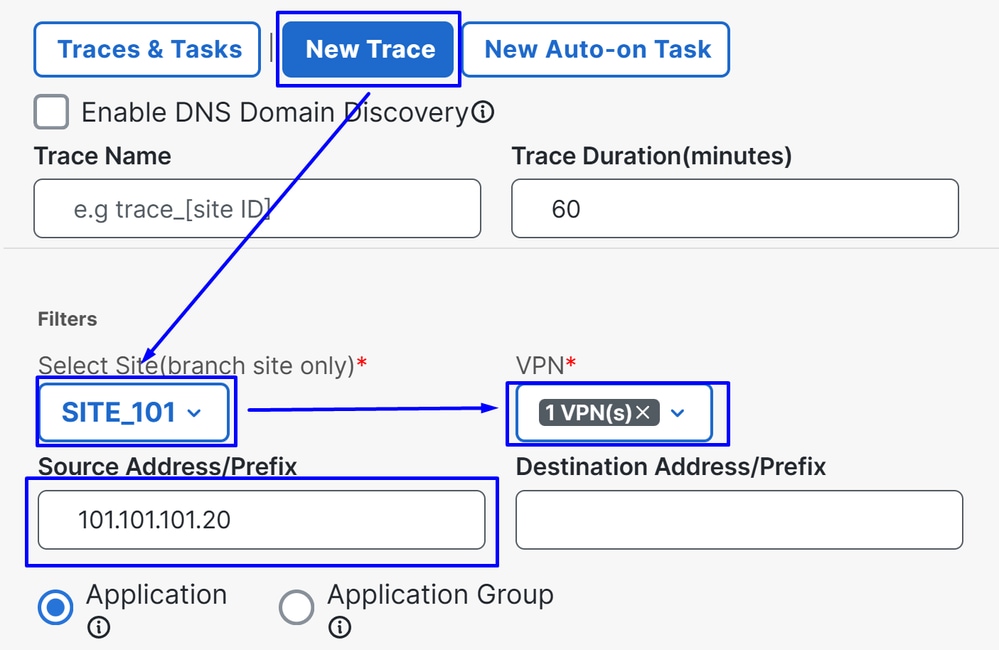

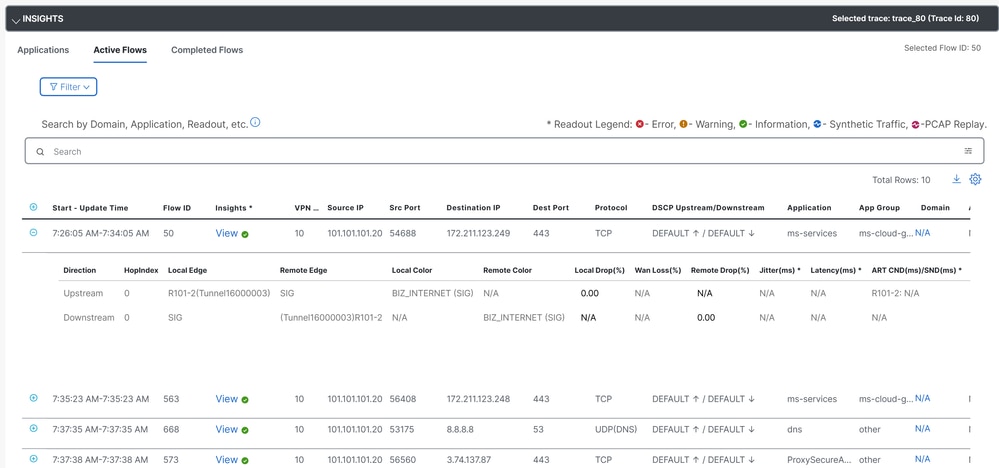

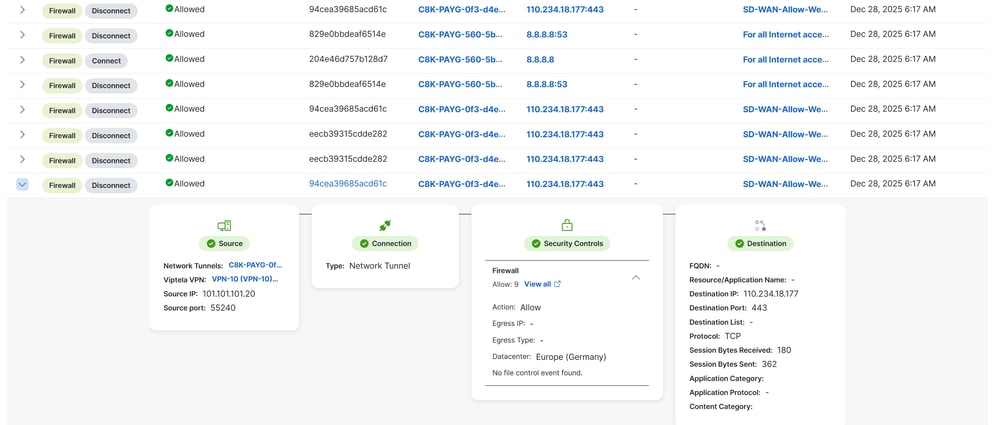

Catalyst SD-WAN管理員 — 網路範圍路徑洞察

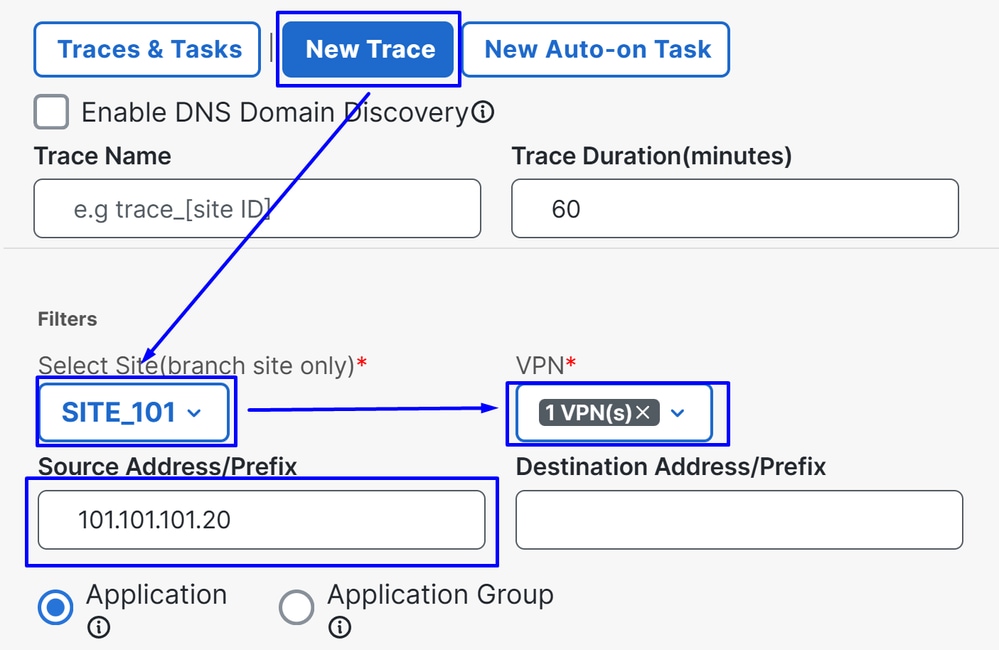

導航到Catalyst SD-WAN Manager:

- 按一下

Tools> Network-Wide Path Insights

- 按一下

New Trace

Site:選擇流量不足的地方VPN:選擇您的流量從哪個子網中丟失的VPN IDSource:將IP設為空或將其設為空以過濾由and選項過濾的Site所有VPN流量

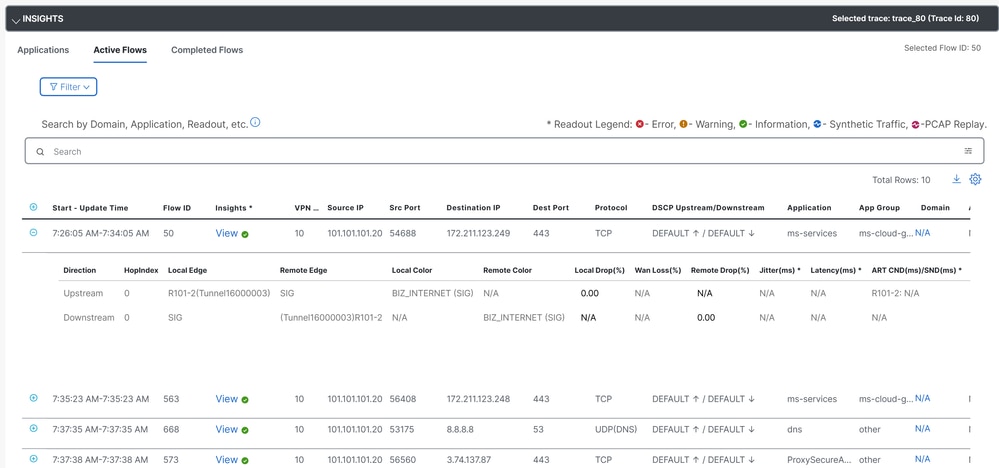

然後在Insights中,您可以看到透過通道泛濫的流量和流向安全存取的流量型別:

相關資訊

意見

意見