為使用Duo SSO的RA-VPNaaS配置安全訪問並使用ISE進行狀態評估

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本文檔介紹如何為使用身份服務引擎(ISE)的遠端訪問VPN使用者配置狀態評估以及使用Duo的安全訪問。

必要條件

需求

思科建議您瞭解以下主題:

- 身分識別服務引擎

- 安全訪問

- 思科安全使用者端

- 雙因素身份驗證指南 — Duo Security

- ISE終端安全評估

- 驗證、授權及記帳

採用元件

本檔案中的資訊是根據:

- 身分識別服務引擎(ISE)版本3.3補丁1

- 安全訪問

- Cisco安全客戶端 — Anyconnect VPN版本5.1.2.42

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

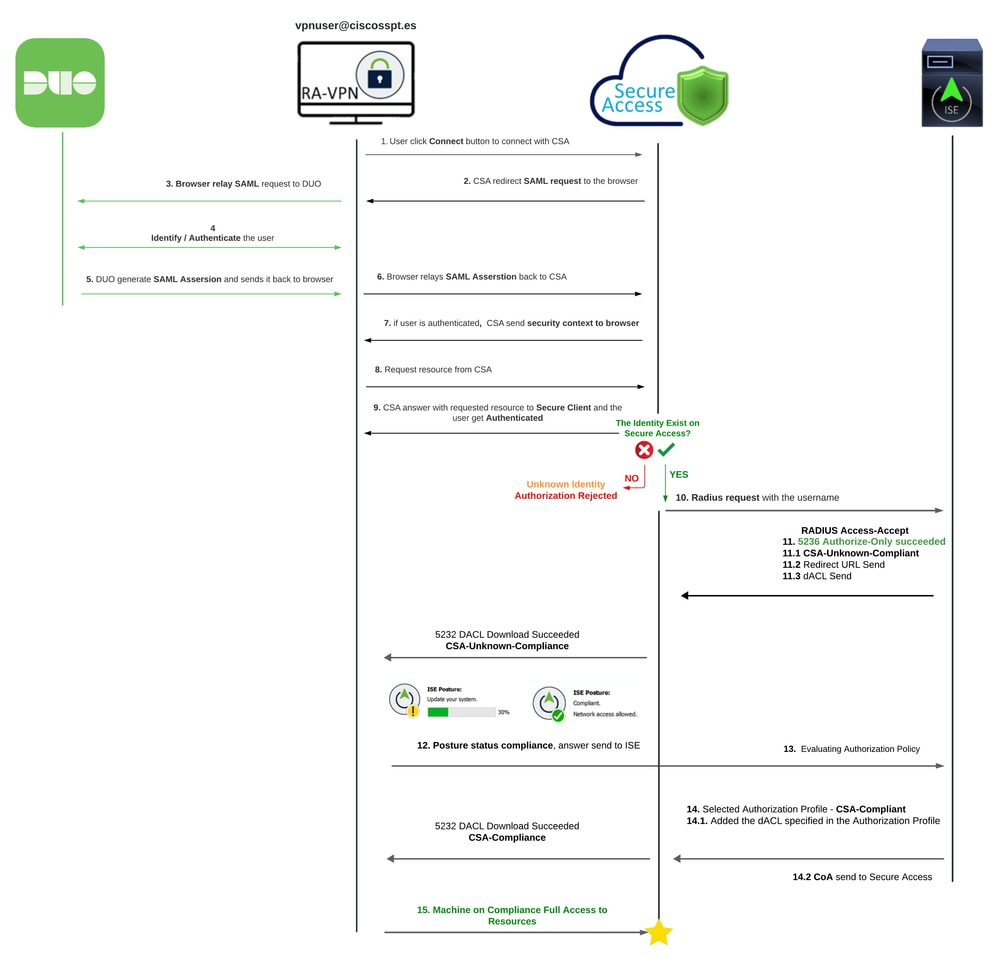

將Duo SAML與思科身份服務引擎(ISE)整合可增強身份驗證流程,為思科安全訪問解決方案新增一層安全保護。Duo SAML提供單點登入(SSO)功能,可簡化使用者登入過程,同時確保高安全標準。

通過Duo SAML驗證後,授權過程由Cisco ISE處理。這允許根據使用者身份和裝置狀態做出動態訪問控制決策。ISE可以實施詳細策略,規定使用者可以訪問哪些資源、從哪些裝置訪問哪些資源、從哪些裝置訪問哪些資源。

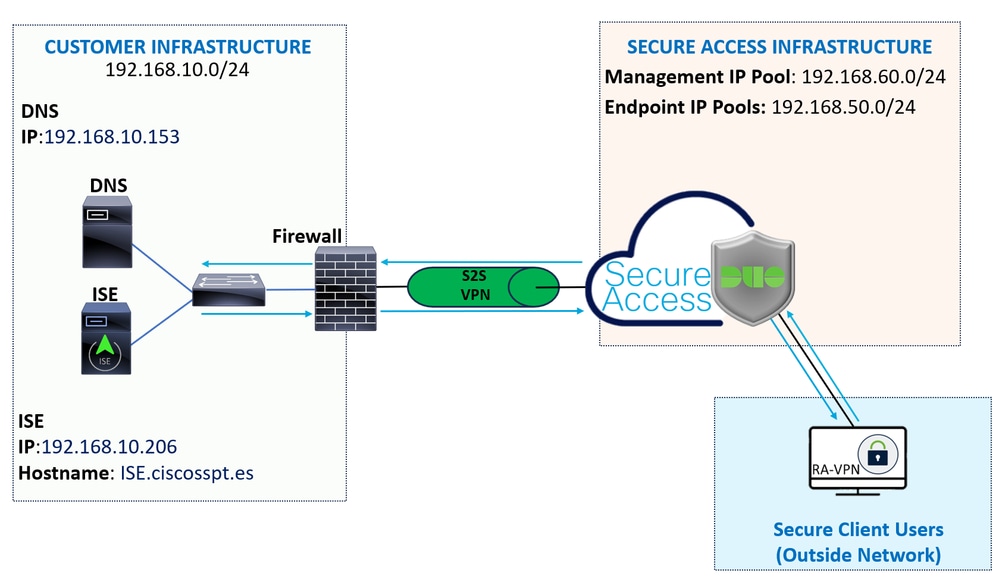

附註:要配置RADIUS整合,您需要確保兩個平台之間都有通訊。

網路圖表

設定

注意:在開始配置過程之前,您必須完成安全訪問和ISE整合的第一步。

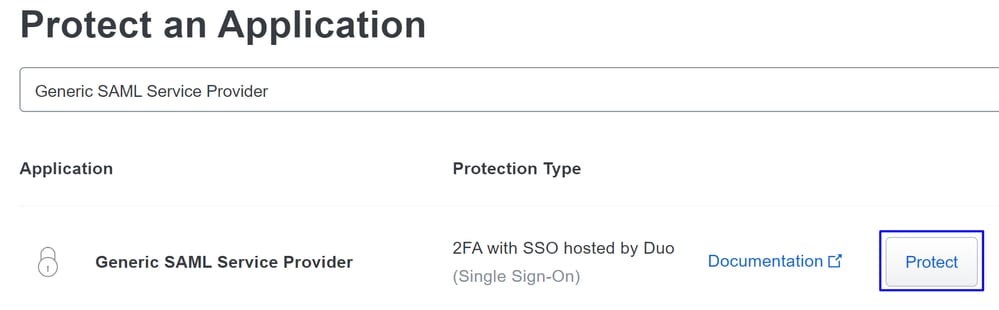

Duo配置

要配置RA-VPN應用,請繼續執行以下步驟:

- 導航至

Applications > Protect an Application - 搜尋

Generic SAML Service Provider - 按一下

Protect

必須在螢幕上顯示應用程式;請記住VPN配置的應用程式名稱。

在這種情況下, Generic SAML Service Provider.

安全訪問配置

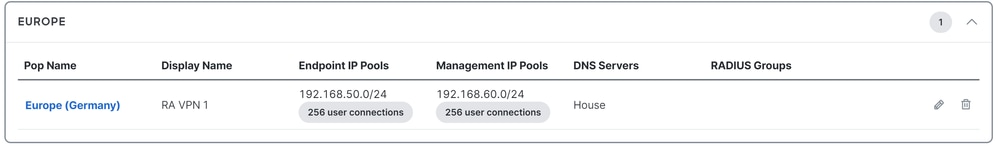

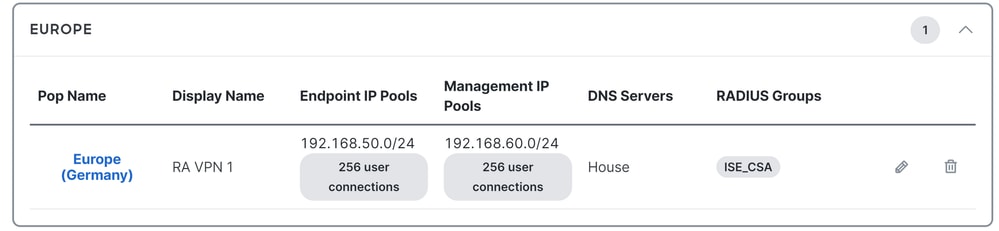

在IP池上配置Radius組

要使用Radius配置VPN配置檔案,請繼續執行以下步驟:

導航到您的Secure Access Dashboard。

- 按一下

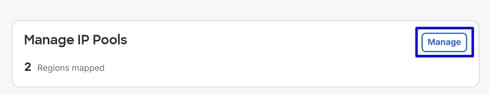

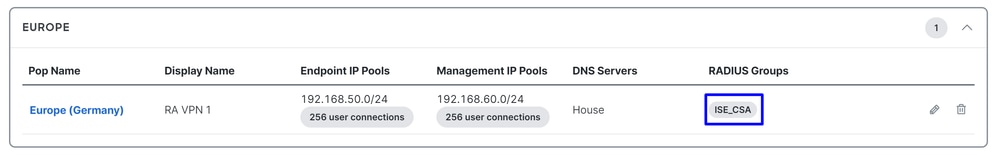

Connect > Enduser Connectivity > Virtual Private Network - 在「Pool Configuration(池配置)(

Manage IP Pools)」下,按一下Manage

- 按一下鉛筆進行編輯

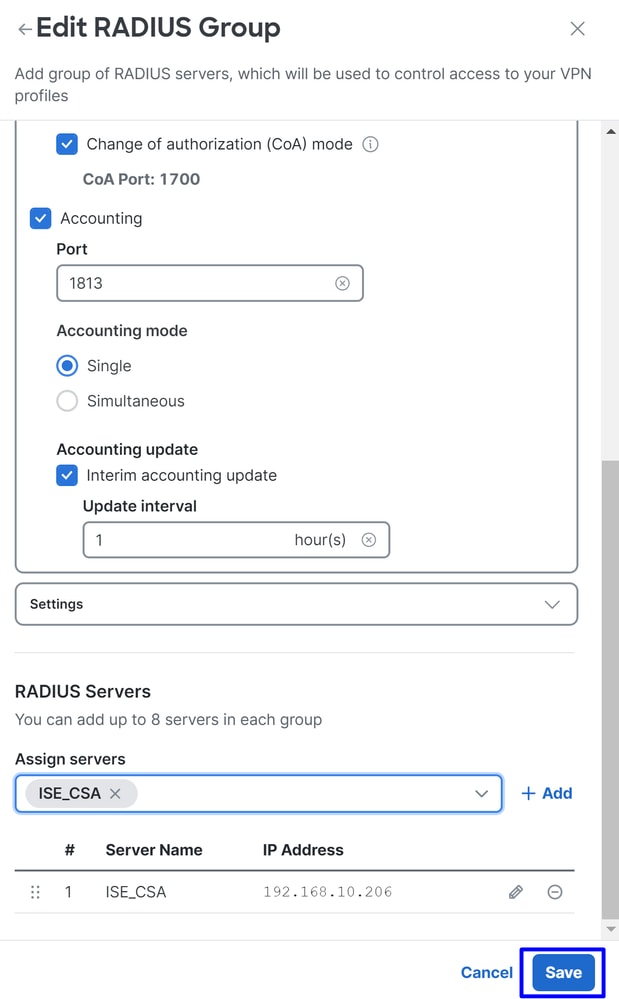

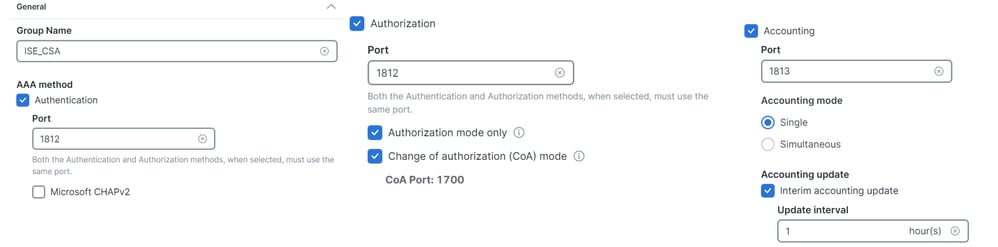

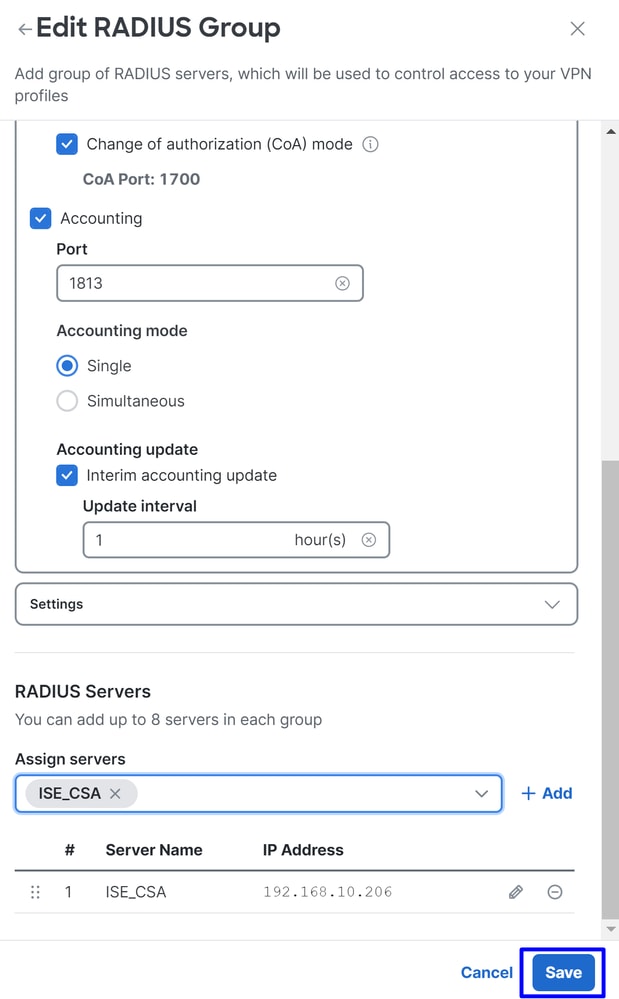

- 在General下,配置以下選項:

Group Name:在Secure Access中為ISE整合配置名稱AAA method

Authentication:預設情況下,Authentication標籤該埠的覈取方塊並選擇該埠,其值為1812- 如果您的身份驗證要求選中覈取方塊

Microsoft Challenge Handshake Authentication Protocol Version 2 (MCHAPv2),

- 如果您的身份驗證要求選中覈取方塊

Authorization: 選中該埠Authorization(預設情況下為1812)的覈取方塊- 標籤和的

Authorization mode Only覈取方塊Change of Authorization (CoA) mode,允許來自ISE的終端安全評估和更改

- 標籤和的

Accounting:選中Authorization覈取方塊,並選擇埠,預設情況下為1813- 選擇

Single or Simultaneous(在單一模式下,記帳資料僅傳送到一台伺服器。在同時模式下,將計帳資料傳送到組中的所有伺服器) - 選中覈取方塊

Accounting update以啟用定期生成RADIUS interim-accounting-update消息。

- 選擇

注意:選擇AuthenticationAuthorization時,和方法都必須使用相同的埠。

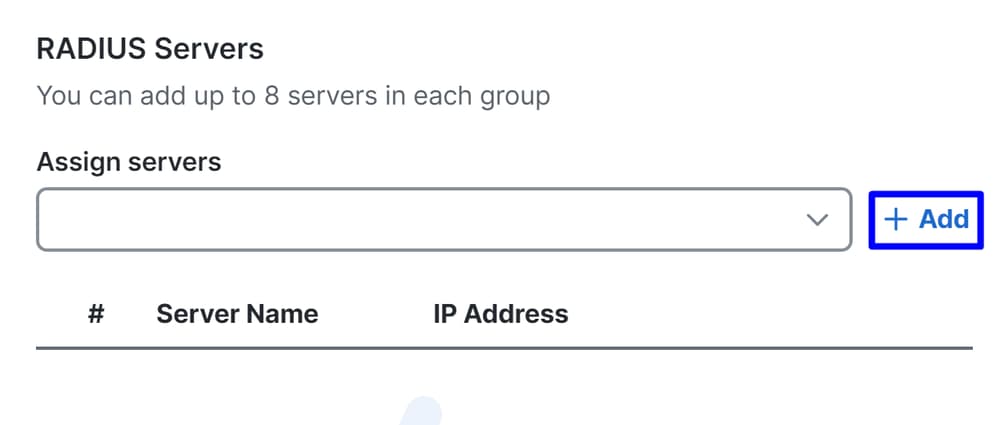

- 之後,您需要在

RADIUS Servers以下部分配置用於通過AAA進行身份驗證的(ISERADIUS Servers): - 按一下

+ Add

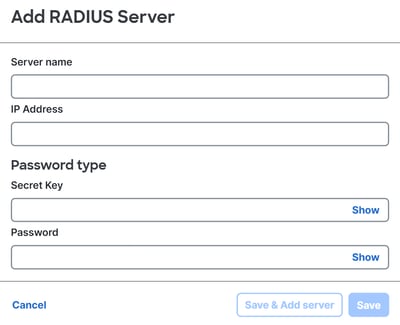

- 然後,配置下一個選項:

Server Name:配置名稱以標識您的ISE伺服器。IP Address:配置可通過安全訪問訪問的思科ISE裝置的IPSecret Key:配置RADIUS金鑰Password:配置Radius密碼

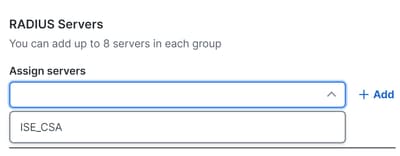

Save在Assign Server選項下點選並分配Radius伺服器,然後選擇您的ISE伺服器:

- 再次

Save按一下以儲存完成的所有配置

現在,您已在IP池下配置了ISE伺服器,您需要在ISE池下配VPN Profiles置。

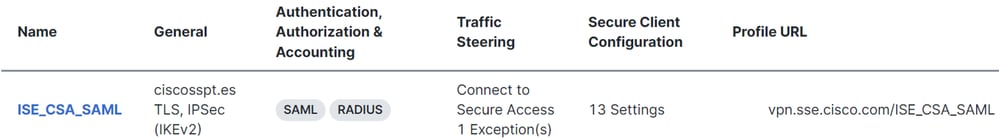

配置VPN配置檔案以使用ISE

要配置VPN配置檔案,請導航至Secure Access Dashboard。

- 按一下

Connect > Enduser Connectivity > Virtual Private Network - 在Click

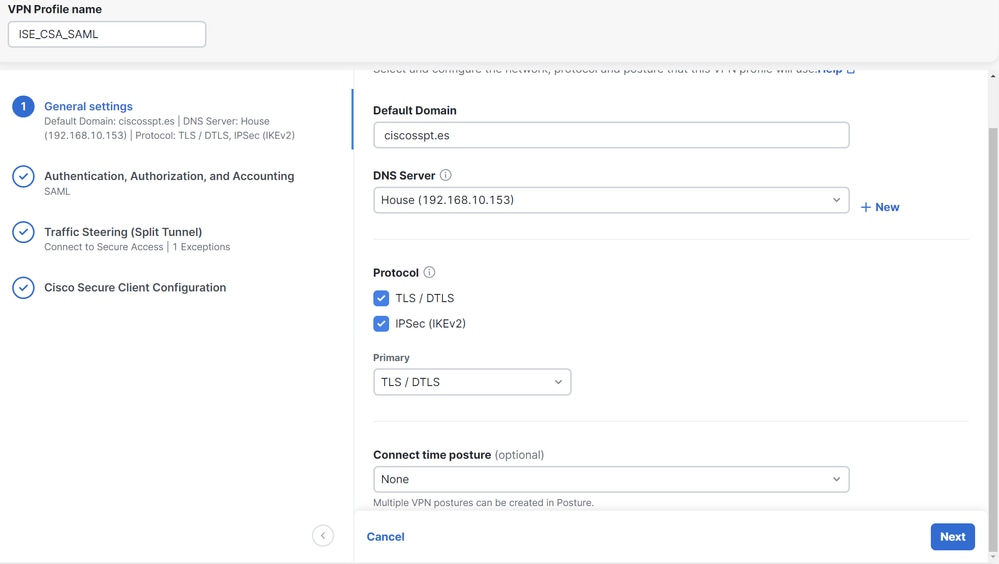

VPN Profiles(按一下)+ Add - 然後配置下一個選項:

常規設定

VPN Profile name:為您的配置檔名稱配置名稱Default Domain:配置您的域。DNS Server:選擇您配置的域名伺服器(DNS)伺服器Protocol:在VPN下配置需要允許的協定Connect Time posture:選擇安全狀態或將其設定為「無」

- 然後,按一下

Next

驗證、授權及記帳

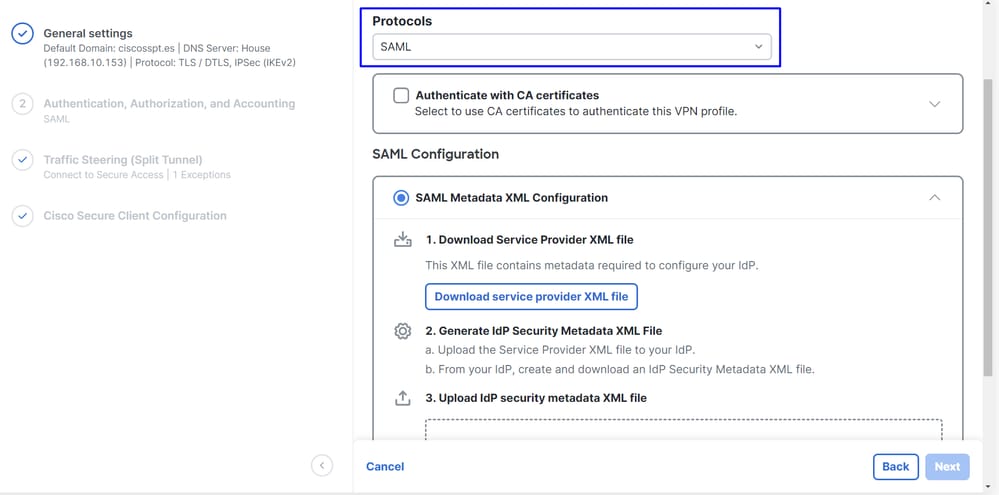

驗證

Authentication

Protocols:選擇SAML

- 按一下

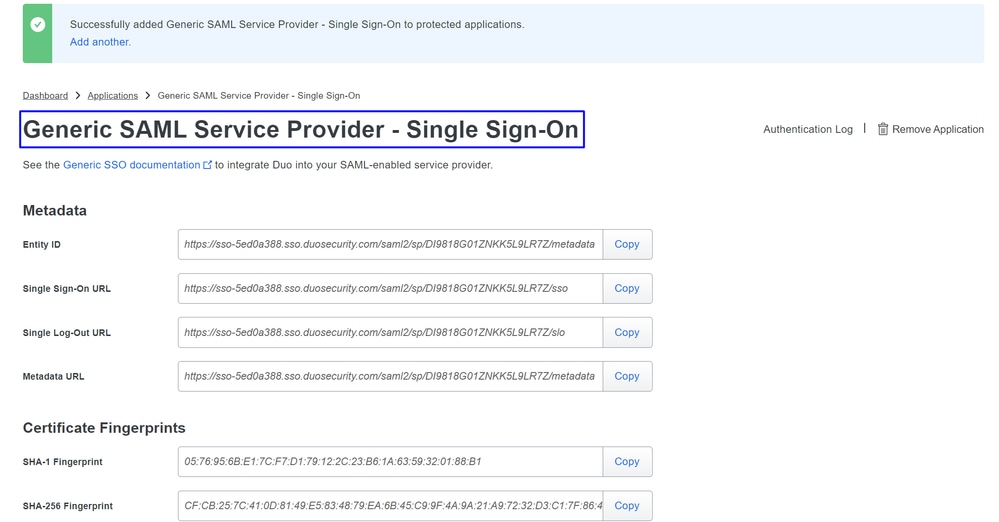

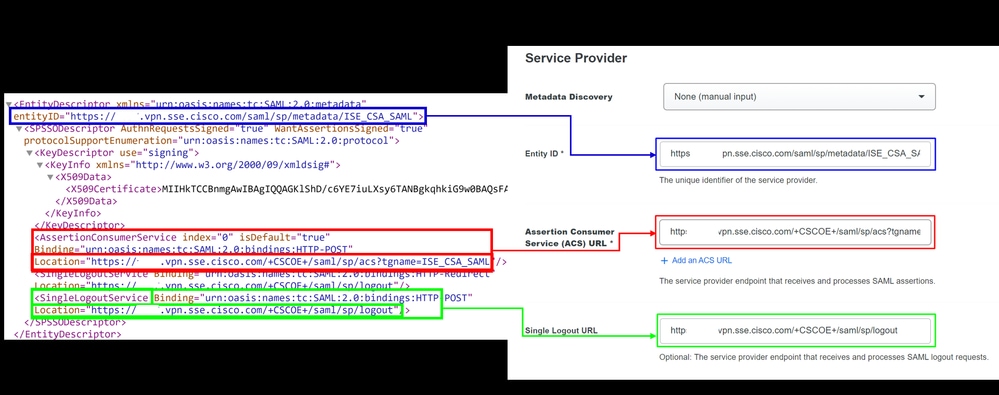

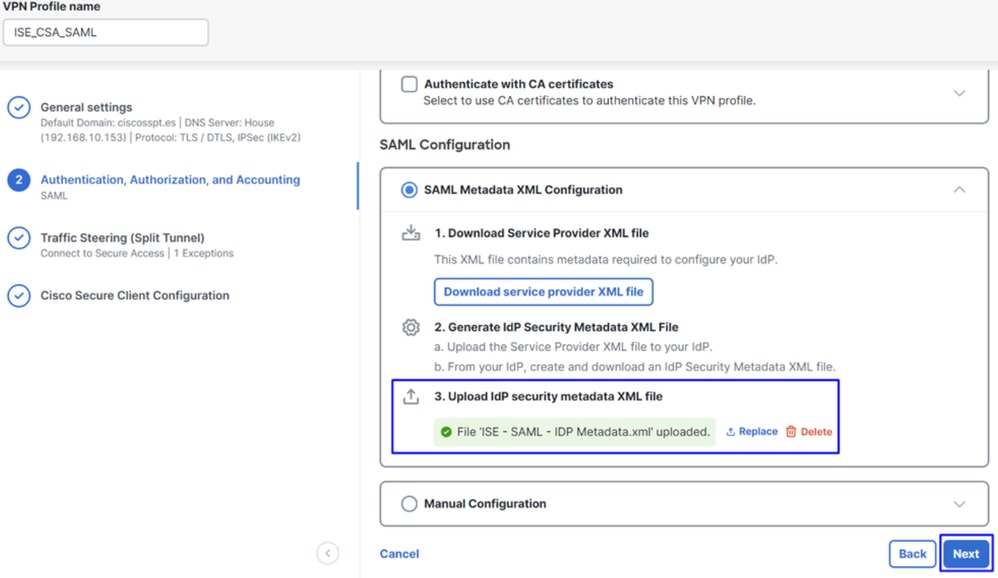

Download Service Provider XML file - 更換在步驟Duo Configuration中配置的應用程式中的資訊

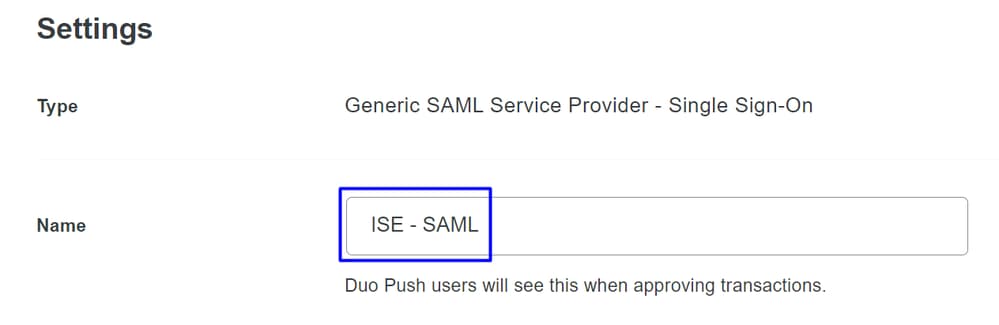

- 配置該資訊後,將Duo的名稱更改為與您正在進行的整合相關的名稱

- 在Duo

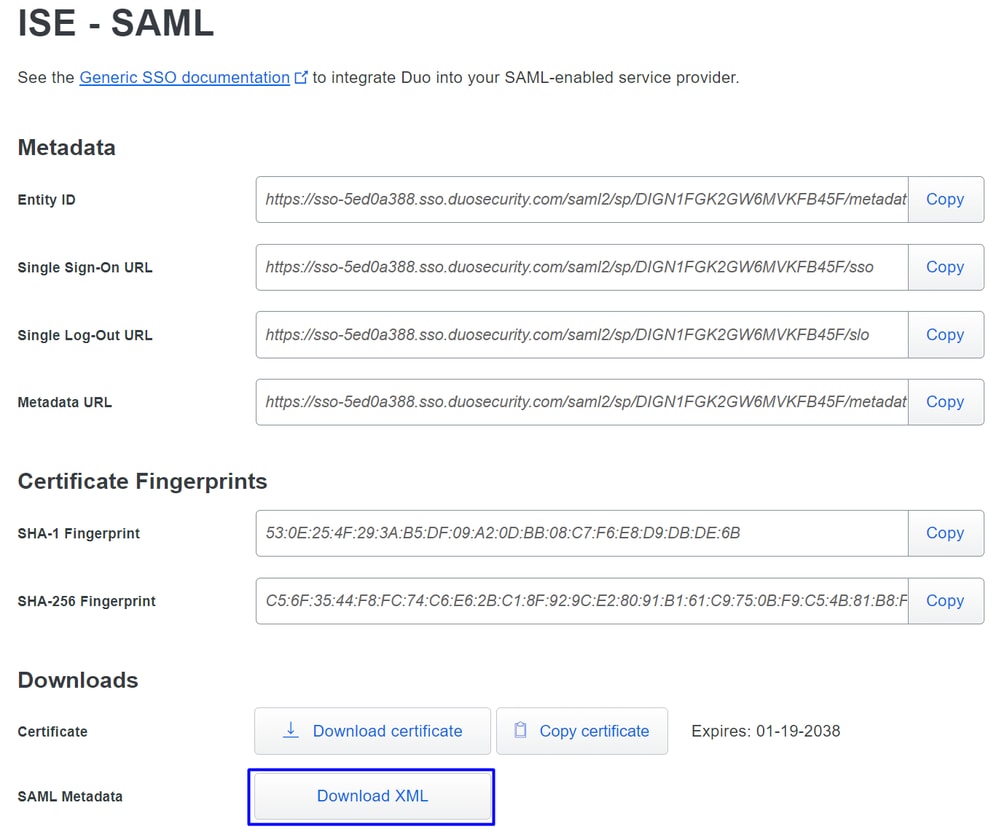

Save上按一下您的應用程式。 - 按一下「儲存」後,必須單

SAML Metadata擊按鈕來下載Download XML

- 上傳選

SAML Metadata項下的「Secure Access(安全訪問)」3. Upload IdP security metadata XML file,然後按一下Next

繼續授權。

附註:使用SAML配置身份驗證後,您將通過ISE對其進行授權,這意味著安全訪問傳送的RADIUS資料包將僅包含使用者名稱。此處不存在密碼欄位。

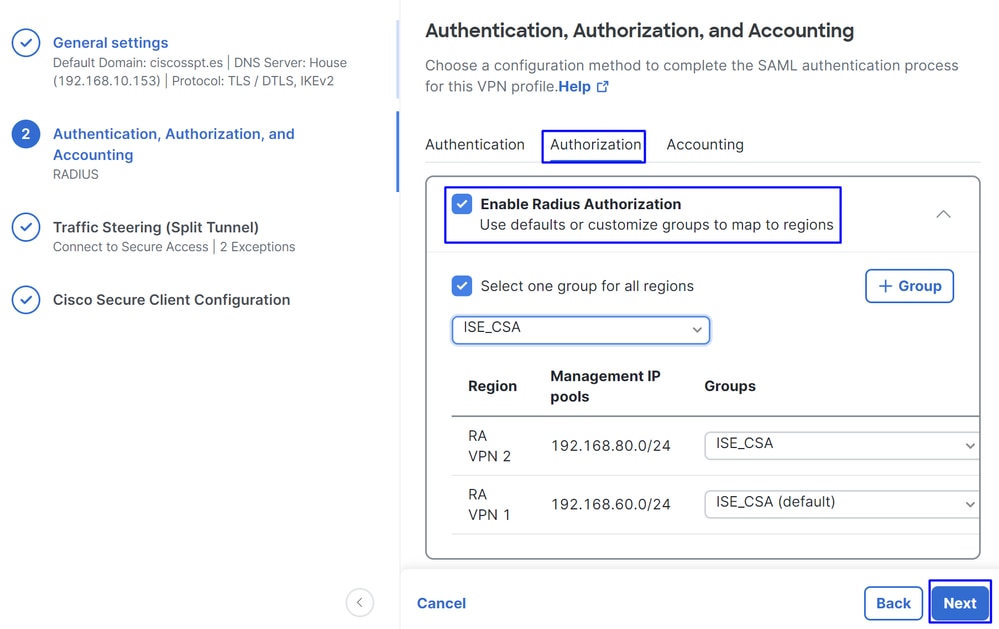

Authorization

AuthorizationEnable Radius Authorization:選中覈取方塊以啟用radius授權- 為所有區域選擇一個組:選中此覈取方塊可為所有遠端訪問 — 虛擬專用網路(RA-VPN)池使用一個特定的RADIUS伺服器,或為每個池分別定義該伺服器

- 按一下

Next

配置完所有部Authorization件後,請繼續Accounting。

附註:如果未啟用,狀Radio Authorization態無法工作。

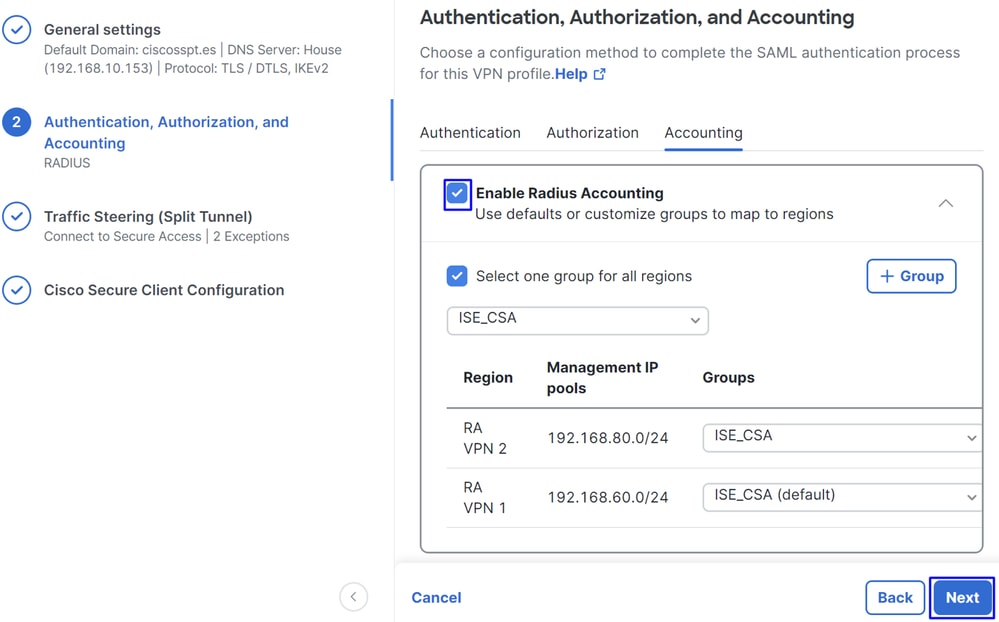

計量

AccountingMap Authorization groups to regions:選擇區域並選擇您的Radius Groups

- 按一下

Next

After you have done configured the Authentication, Authorization and Accounting please continue withTraffic Steering.

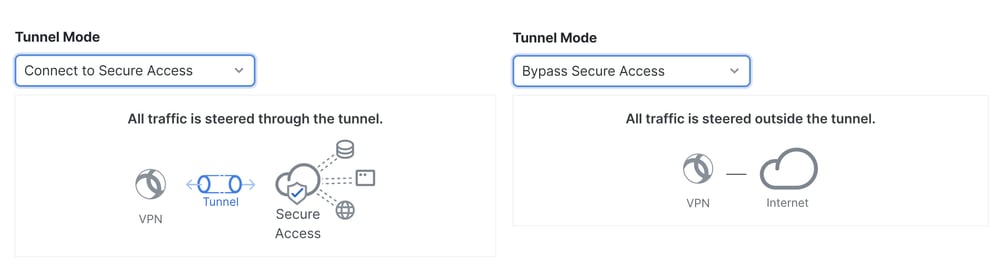

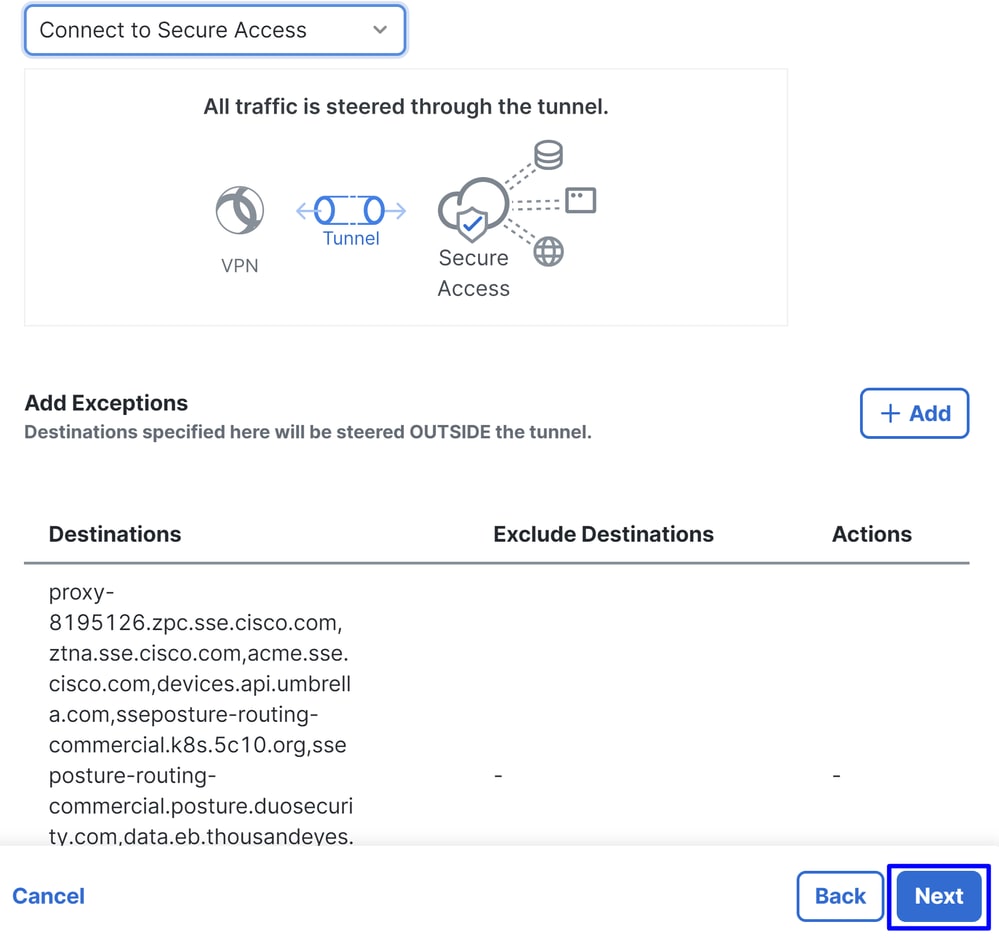

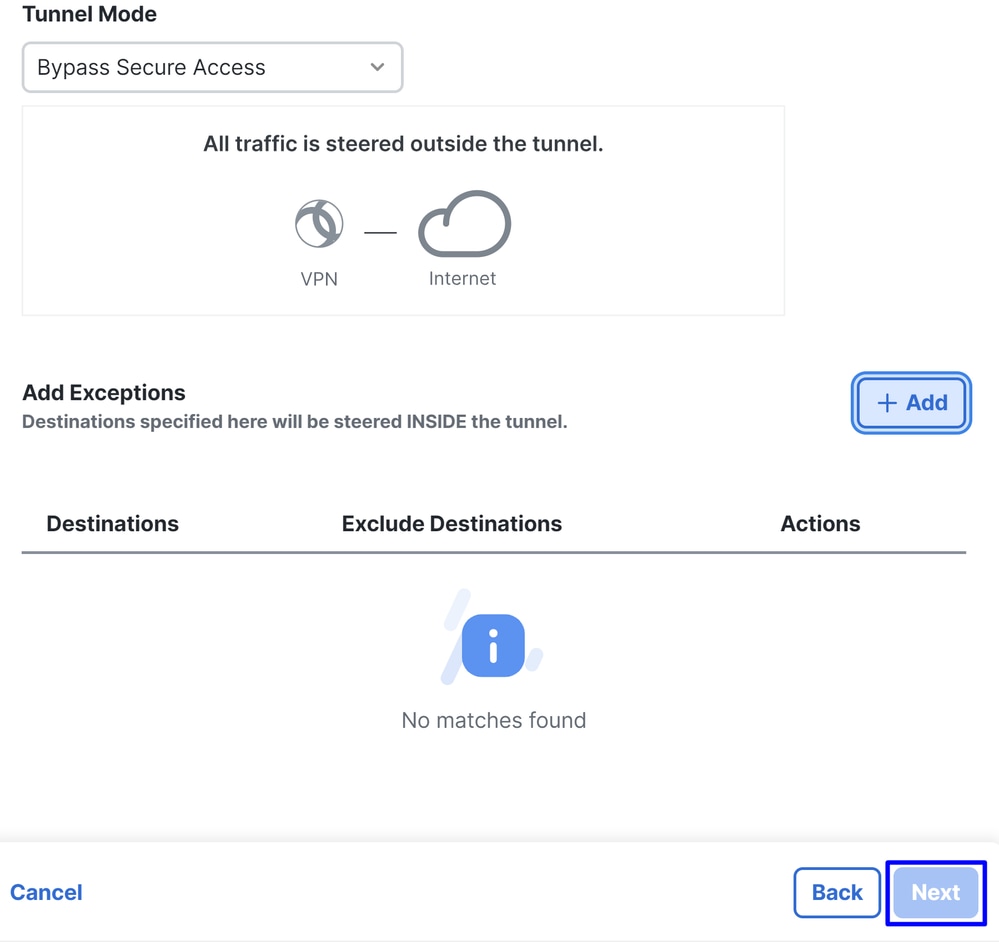

流量控制

在流量控制下,您需要通過安全訪問配置通訊型別。

- 如果您選擇

Connect to Secure Access,則所有Internet流量都通過Secure Access

如果要為Internet域或IP新增例外項,請按一下按鈕,+ Add然後按一下Next按鈕。

- 如果您決定,

Bypass Secure Access則所有Internet流量都會通過Internet提供商,而不是通過Secure Access(無Internet保護)

附註:請在選enroll.cisco.com擇時新增ISE安全狀Bypass Secure Access態。

在此步驟中,選擇希望通過VPN訪問的所有專用網路資源。為此,請按一下,+ Add然後在添Next加所有資源後按一下。

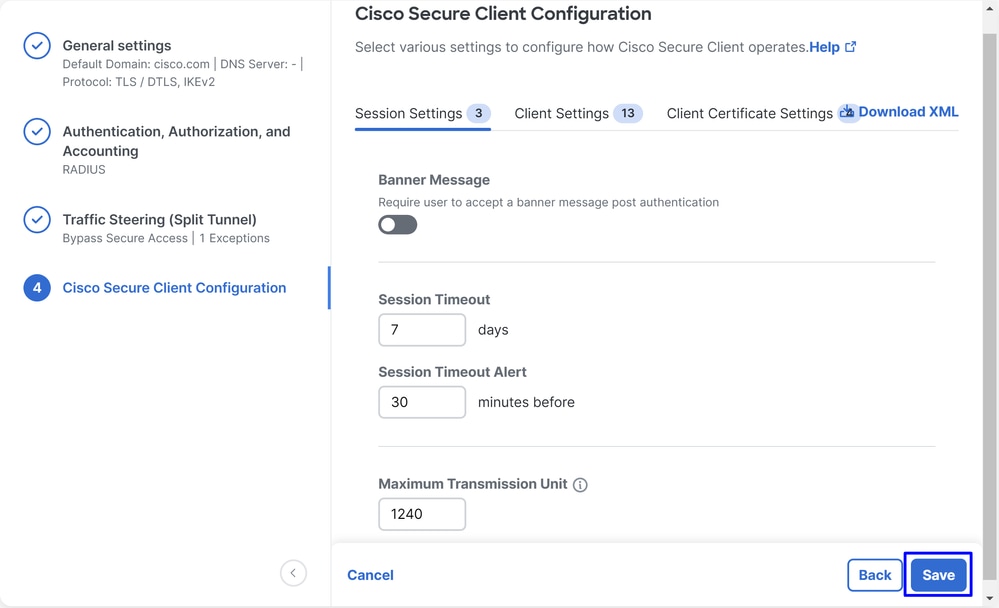

思科安全客戶端配置

在此步驟中,您可以將所有內容都保留為預設值並按一下「Save」,但如果您想進一步自定義配置,請檢視Cisco Secure Client Administrator Guide。

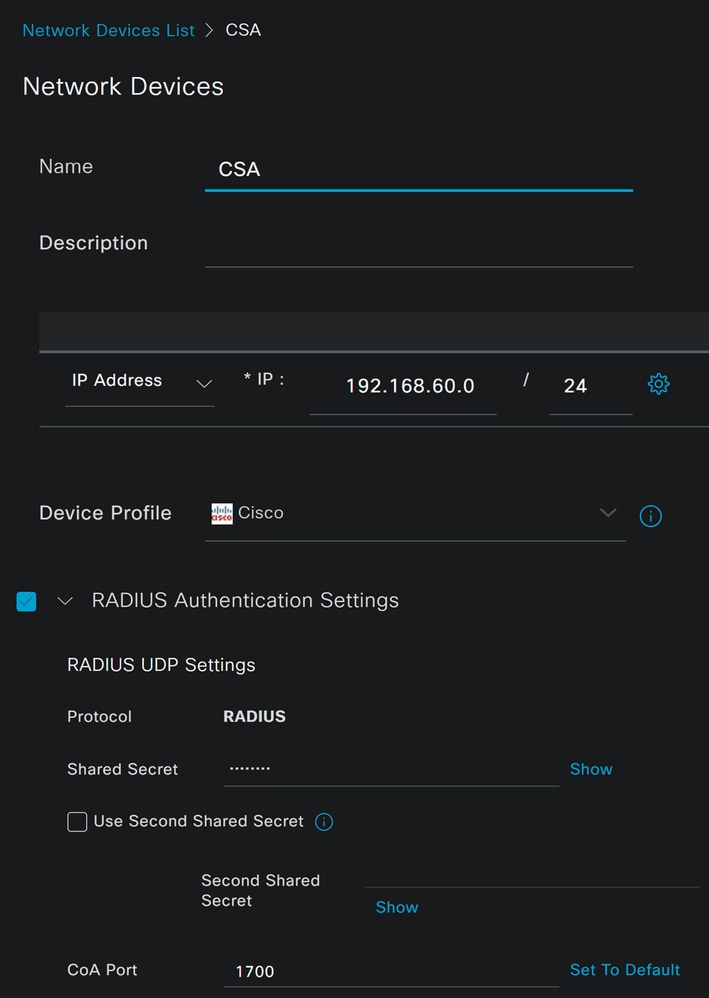

ISE配置

配置網路裝置清單

要通過Cisco ISE配置身份驗證,您需要配置允許的裝置向您的Cisco ISE進行查詢:

- 導航至

Administration > Network Devices - 按一下

+ Add

Name:使用名稱標識安全訪問IP Address:配置步驟Management Interface「IP Pool Region(IP池區域)」的內容Device Profile:選擇CiscoRadius Authentication Settings

Shared Secret:配置在步驟中配置的同一共用金鑰,金鑰CoA Port:讓它成為預設選項;1700也用於安全訪問

按一下後,要Save驗證整合是否正常工作,請繼續建立本地使用者以進行整合驗證。

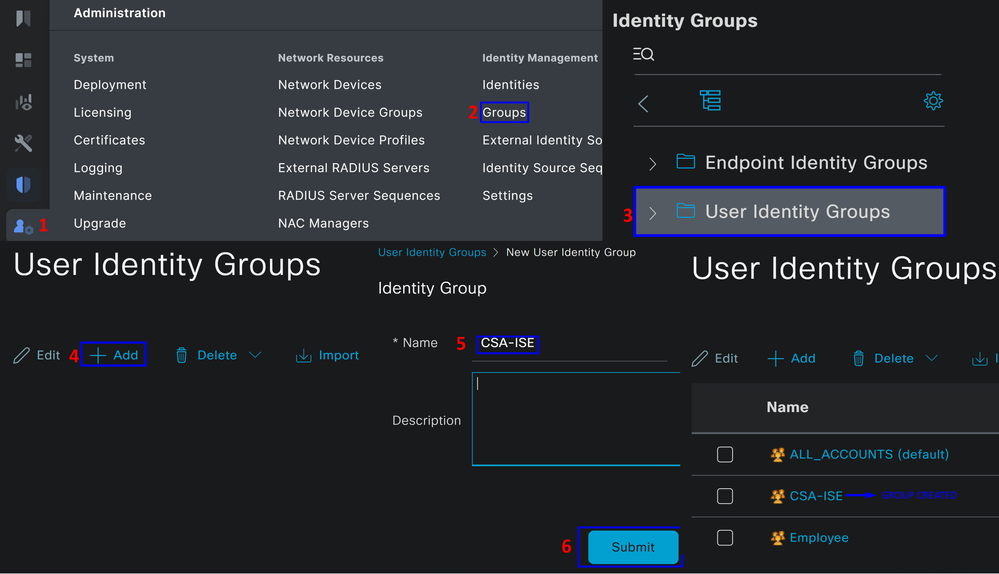

配置組

要配置用於本地使用者的組,請繼續執行以下步驟:

- 點選

Administration > Groups - 按一下

User Identity Groups - 按一下

+ Add - 為組

Name建立並點選Submit

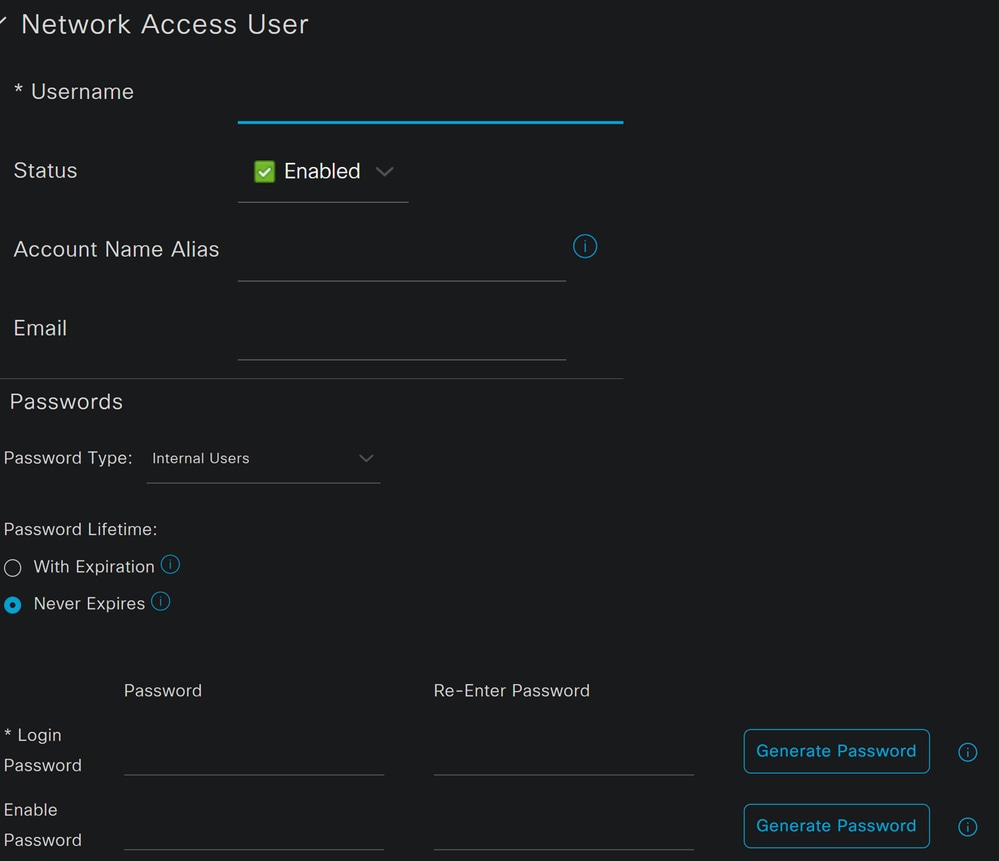

配置本地使用者

要配置本地使用者以驗證整合,請執行以下操作:

- 導航至

Administration > Identities - 按一下

Add +

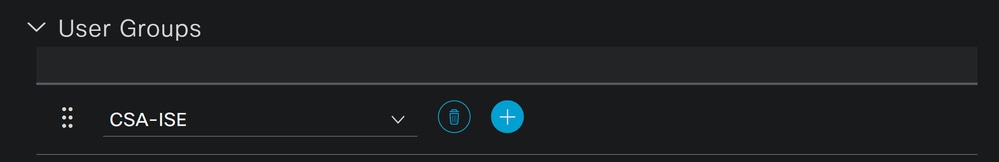

Username:在Secure Access中使用已知UPN調配配置使用者名稱;這取決於步驟必要條件Status:Active(作用中)Password Lifetime:您可以進行設定With ExpirationNever Expires,具體取決於您Login Password:為使用者建立密碼User Groups:選擇在步驟配置組上建立的組

附註:基於身份驗證的UPN設定為在即將推出的安全訪問版本中更改。

之後,您可以進Save行配置並繼續執行步驟Configure Policy Set。

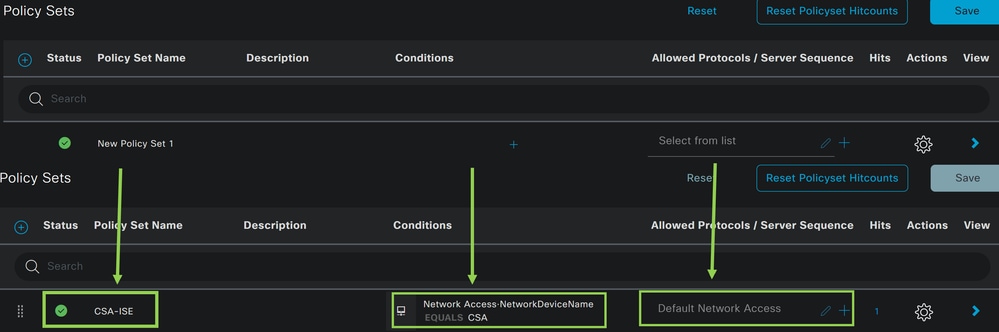

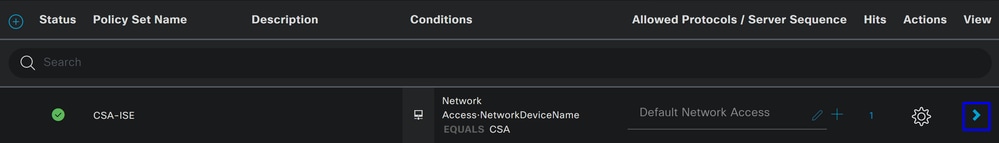

配置策略集

在策略集下,配置ISE在身份驗證和授權期間執行的操作。此案例演示了配置簡單策略以提供使用者訪問許可權的使用案例。首先,ISE驗證RADIUS身份驗證的來源,並檢查ISE使用者資料庫中是否存在身份以提供訪問許可權

要配置該策略,請導航到您的Cisco ISE控制面板:

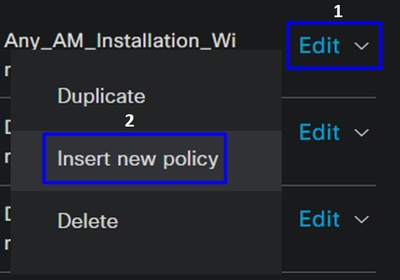

- 按一下

Policy > Policy Sets - 按一下

+可新增新策略集

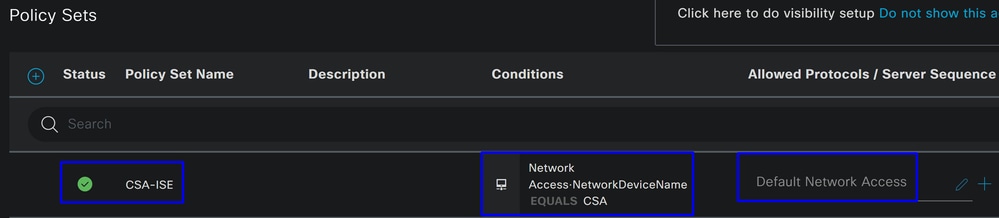

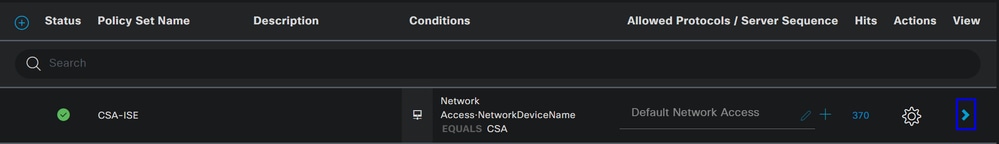

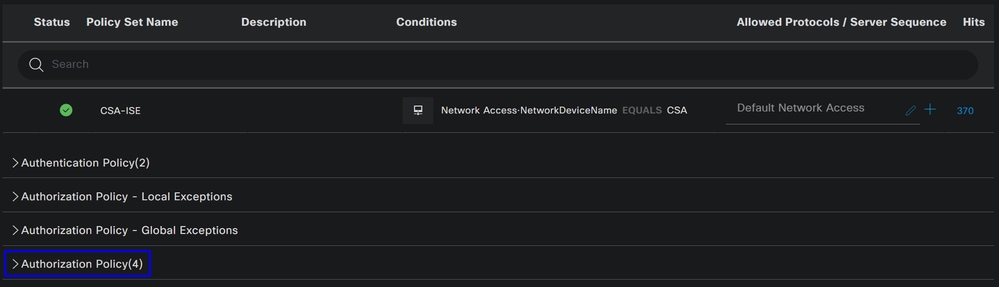

在這種情況下,建立一個新策略集,而不是使用預設策略集。接下來,根據該策略集配置身份驗證和授權。已配置的策略允許訪問配置網路裝置清單中定義的網路裝置,以驗證這些身份驗證的來源CSA Network Device List,然後作為進入策Conditions略。最後,允許使用的協定,如Default Network Access下。

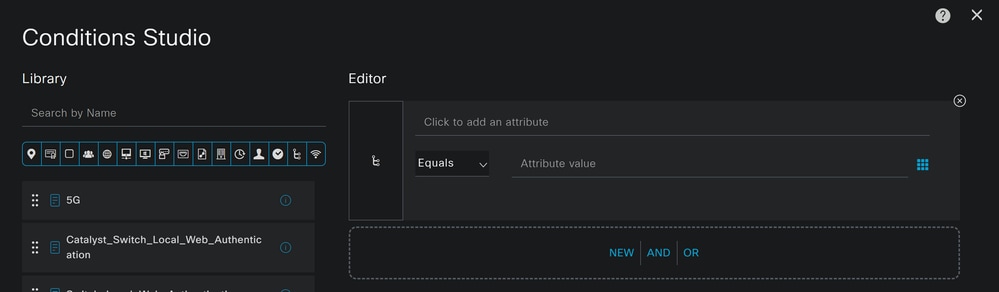

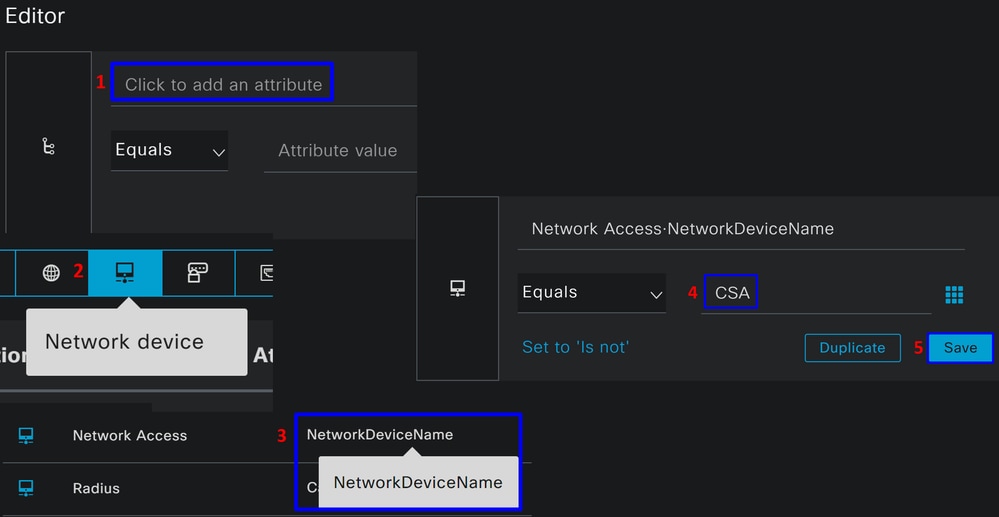

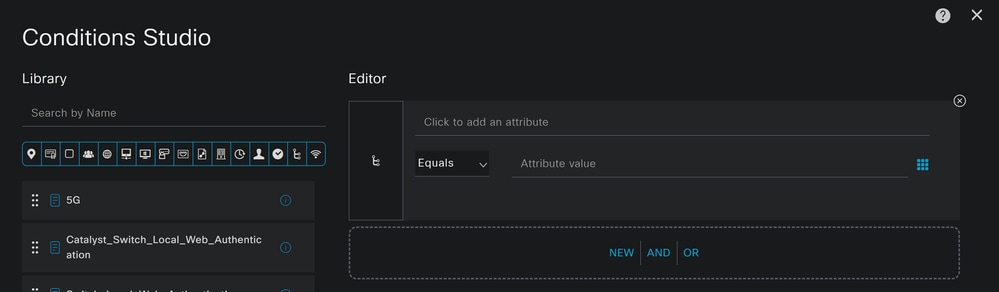

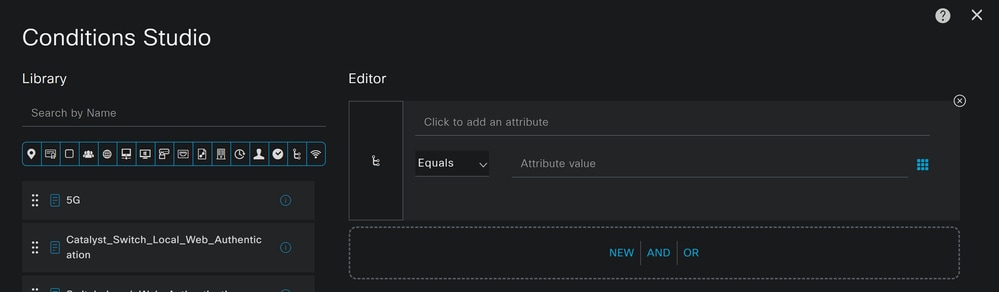

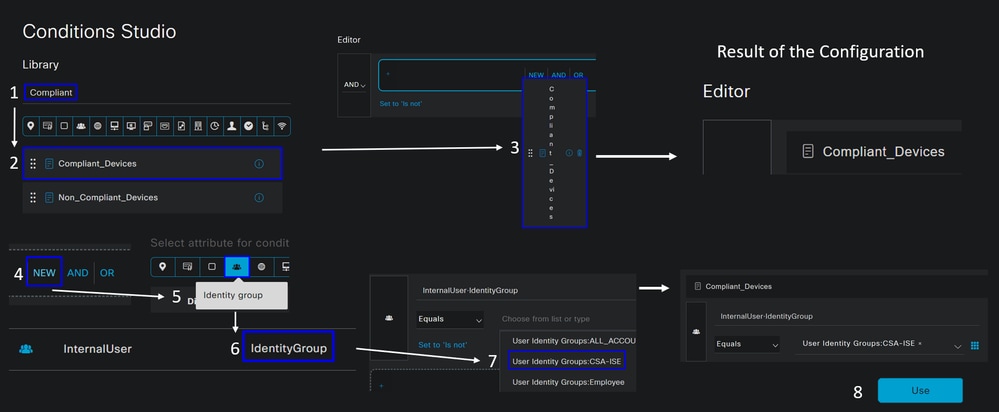

要建立與condition策略集匹配的,請繼續執行以下說明:

- 按一下

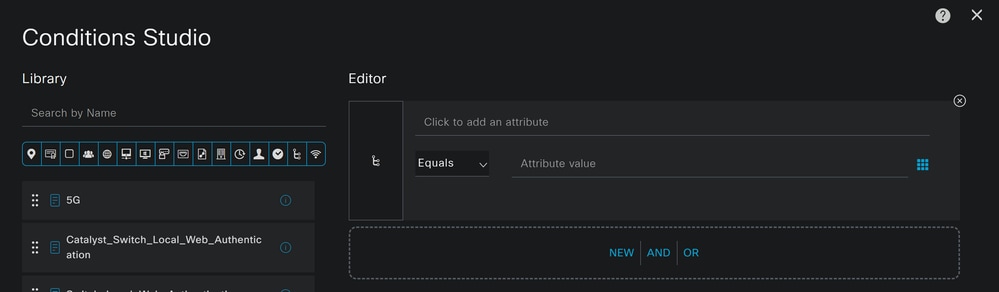

+ - 在下

Condition Studio面,可用的資訊包括:

- 要建立條件,請按一下

Click to add an attribute - 按一下按

Network Device鈕 - 在後面的選項下,按一下 —

Network Access選Network Device Name項 - 在Equals選項下,在步驟Configure Network Devices

Network DeviceList下寫入的名稱 - 按一下

Save

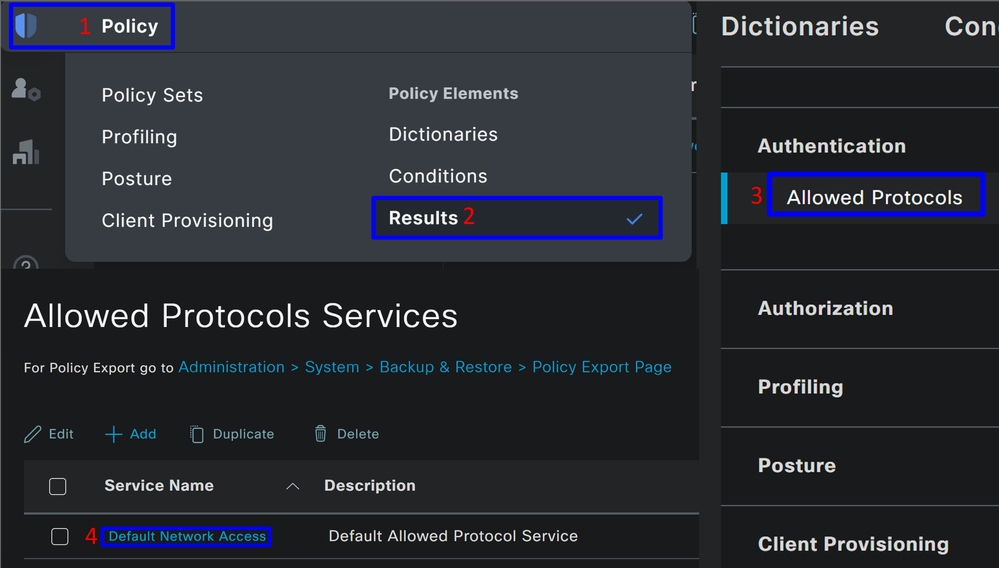

此策略僅批准源發出的請求CSA,以繼續策略集下的設定和設AuthenticationAuthorization CSA-ISE,還會根據允許協定的來驗證允許的 Default Network Access協定。

定義的策略的結果必須是:

- 要驗證允許的

Default Network Access Protocols配置,請繼續執行下面的說明:- 按一下

Policy > Results - 按一下

Allowed Protocols - 按一下

Default Network Access

- 按一下

- 然後,您會看到在

Default Network Access

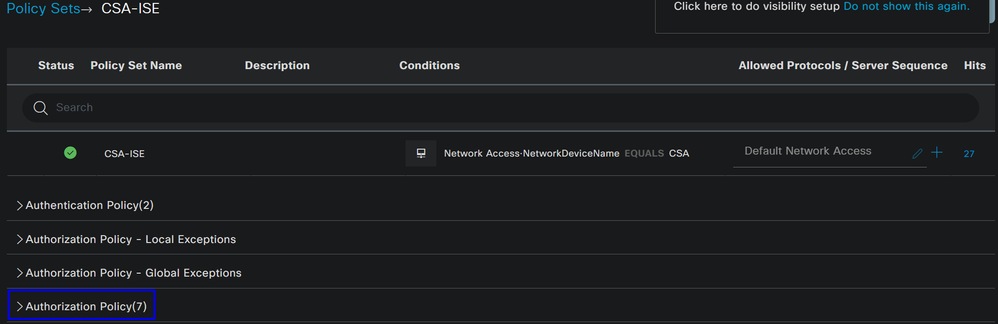

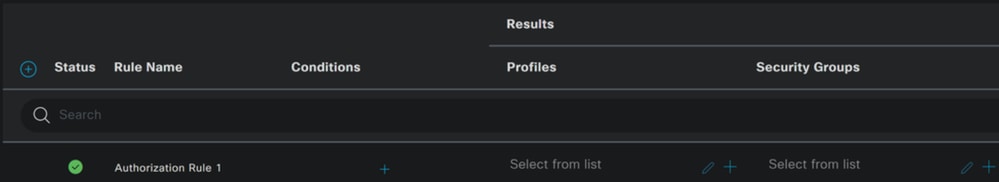

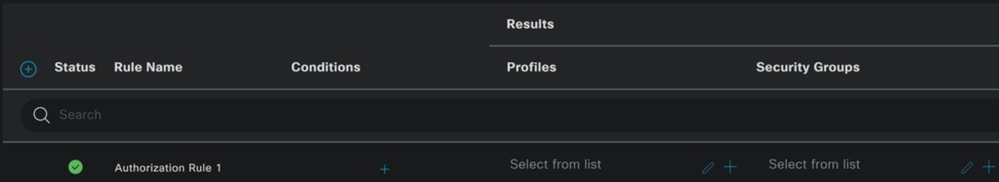

配置策略集授權

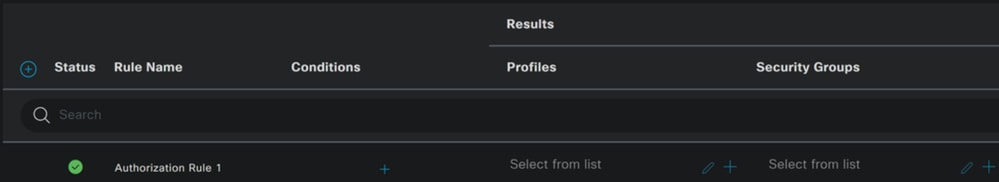

要在下創Authorization建策略,Policy Set請繼續執行以下步驟:

- 按一下

>

- 之後,您會看到顯示的策略

Authorization:

策略與配置策略集步驟中定義的策略相同。

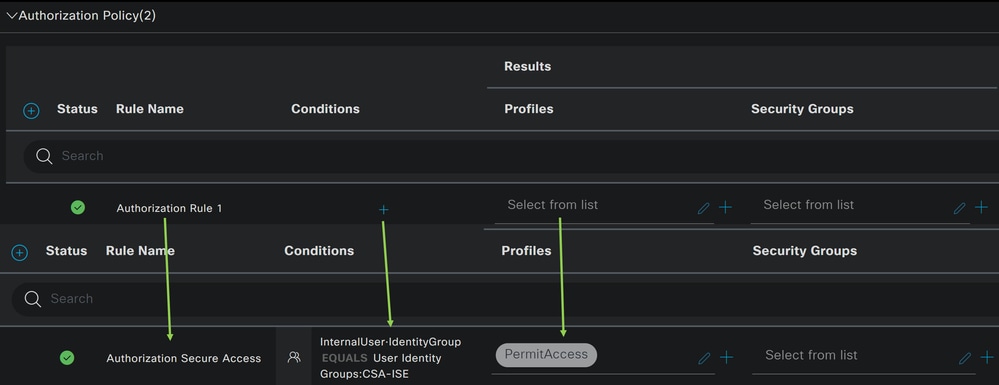

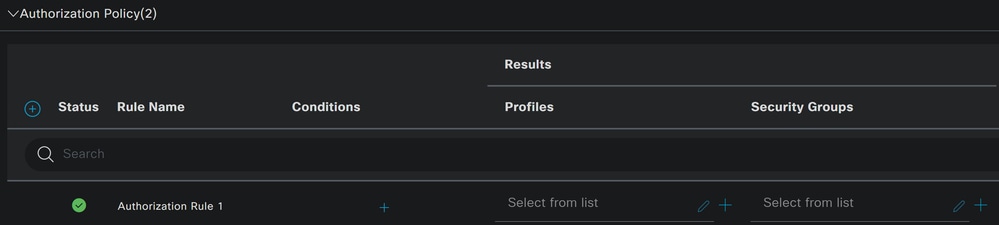

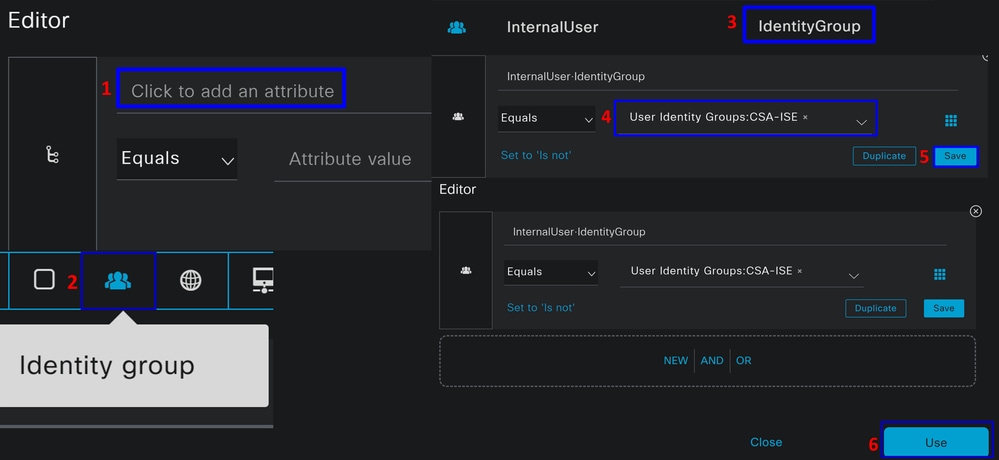

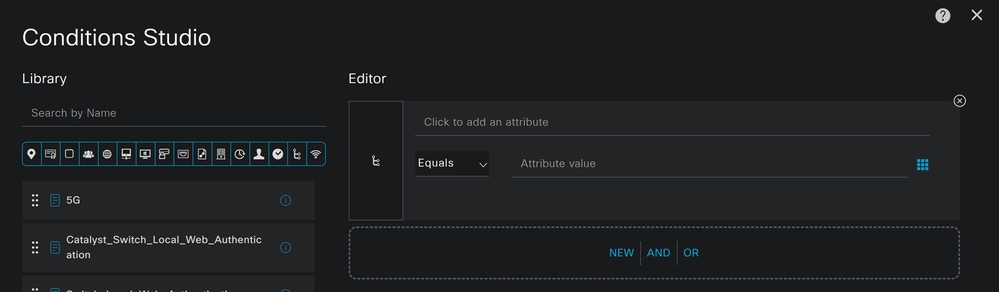

授權策略

您可以通過多種方式配置授權策略。在這種情況下,僅授權在配置組步驟中定義的組中的使用者。請參閱下一個示例來配置授權策略:

- 按一下

Authorization Policy - 按一下以

+定義授權策略,如下所示:

- 對於下一步,請更改

Rule Name,Conditions,然後Profiles - 設定配置

Name名稱以輕鬆識別授權策略時 - 要配置,

Condition請點選+ - 在下

Condition Studio面,您可以找到以下資訊:

- 要建立條件,請按一下

Click to add an attribute - 按一下按

Identity Group鈕 - 在後面的選項下,按一下Internal User -

IdentityGroup選項 - 在該選

Equals項下,使用下拉選單在步驟配置Group組中查詢已批准進行身份驗證的組 - 按一下

Save - 按一下

Use

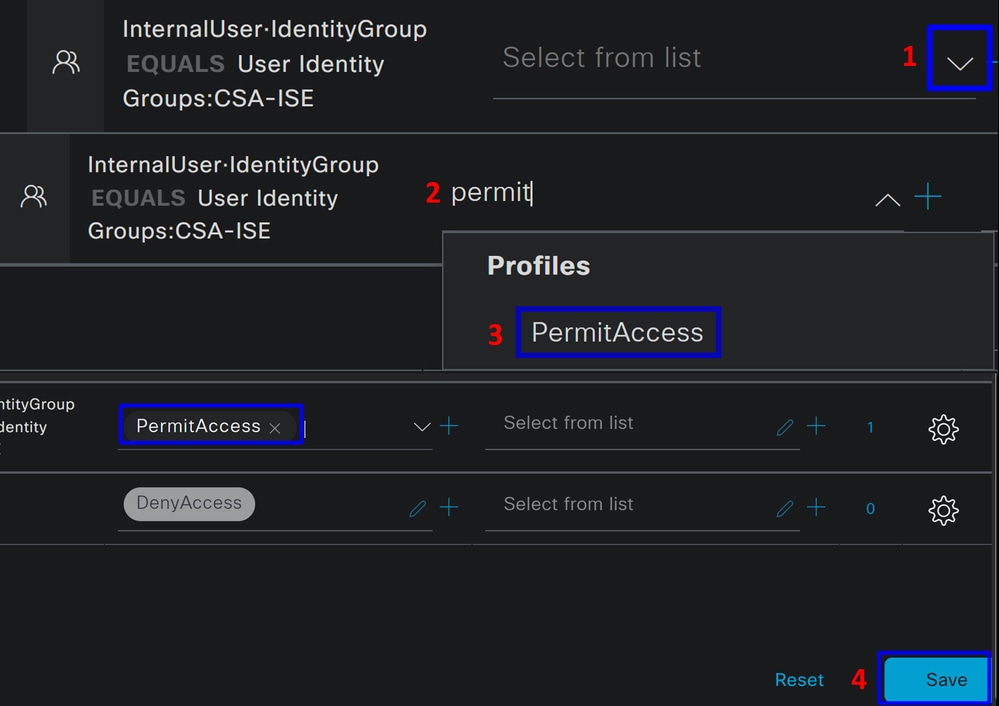

之後,您需要定義 Profiles, which help approve user access under the authorization policy once the user authentication matches the group selected on the policy.

- 在下

Authorization Policy面,按一下下拉按鈕Profiles - 搜尋允許

- 選擇

PermitAccess - 按一下

Save

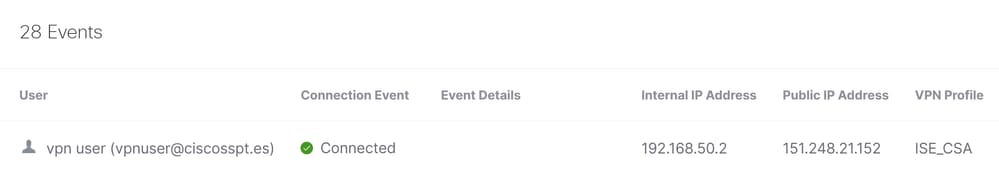

之後,您便定義了策Authorization略。驗證使用者是否連線沒有問題,以及您是否能夠看到安全訪問和ISE上的日誌。

要連線到VPN,可以使用在安全訪問上建立的配置檔案並通過ISE配置檔案通過安全客戶端連線。

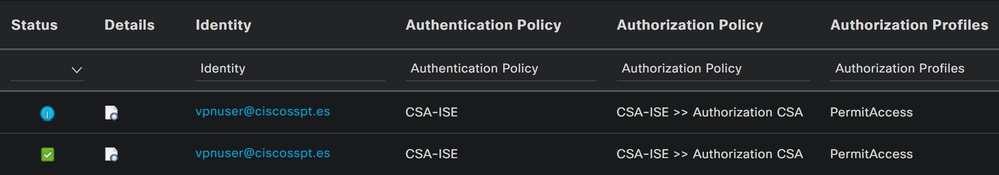

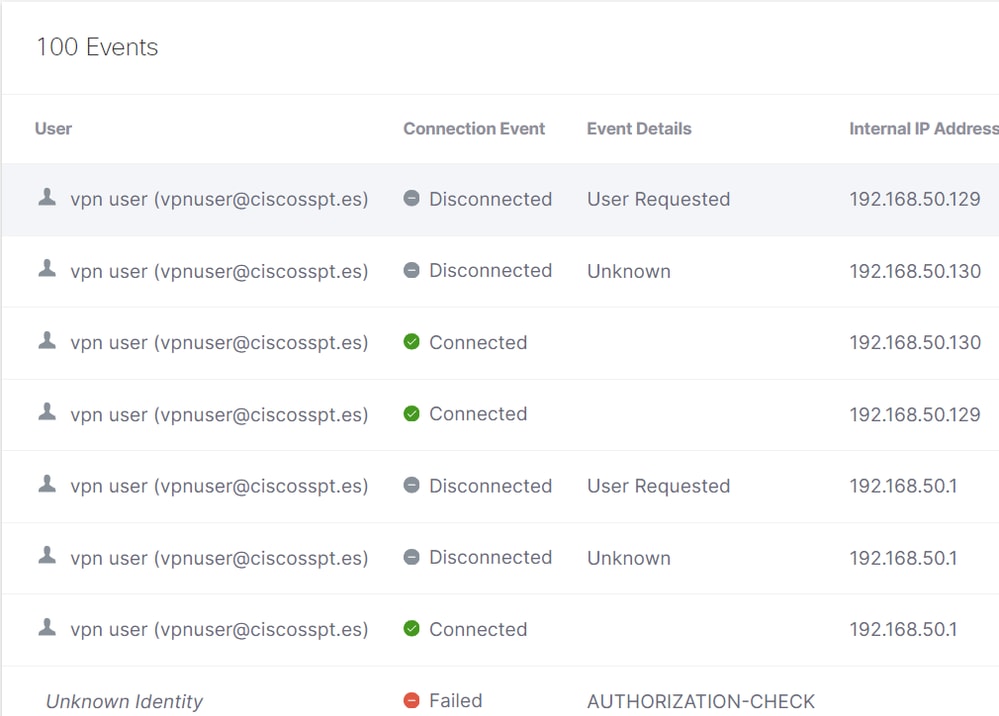

- 身份驗證獲得批准後,日誌如何在Secure Access中顯示?

- 導航到Secure Access Dashboard

- 按一下

Monitor > Remote Access Log

- 身份驗證獲得批准後,日誌在ISE中如何顯示?

- 導航至

Cisco ISE Dashboard - 按一下

Operations > Live Logs

- 導航至

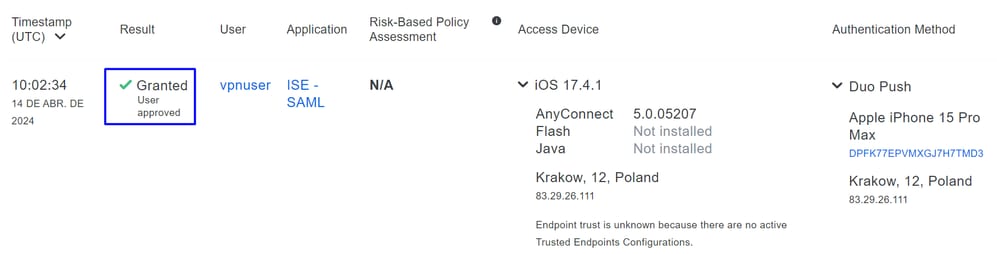

身份驗證獲批後,日誌如何在Duo中顯示?

- 導航至Duo Admin Panel

- 按一下

Reports > Authentication Log

配置Radius本地或Active Directory使用者

配置ISE終端安全評估

在此方案中,建立配置以在授予或拒絕對內部資源的訪問許可權之前驗證端點合規性。

要配置它,請繼續執行以下步驟:

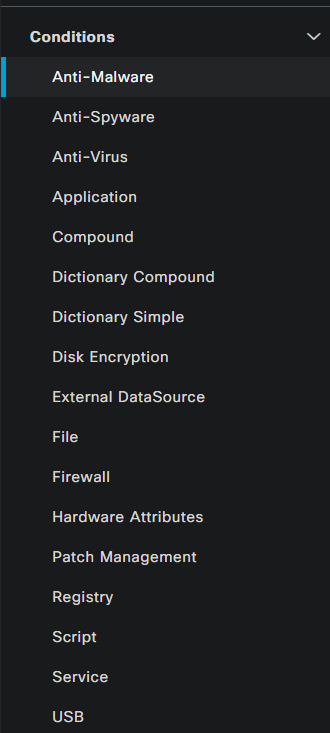

配置狀態條件

- 導航到您的ISE儀表板

- 按一下

Work Center > Policy Elements > Conditions - 按一下

Anti-Malware

附註:您可以在此處找到許多選項,以驗證裝置的狀態並根據內部策略做出正確的評估。

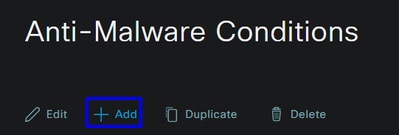

- 在

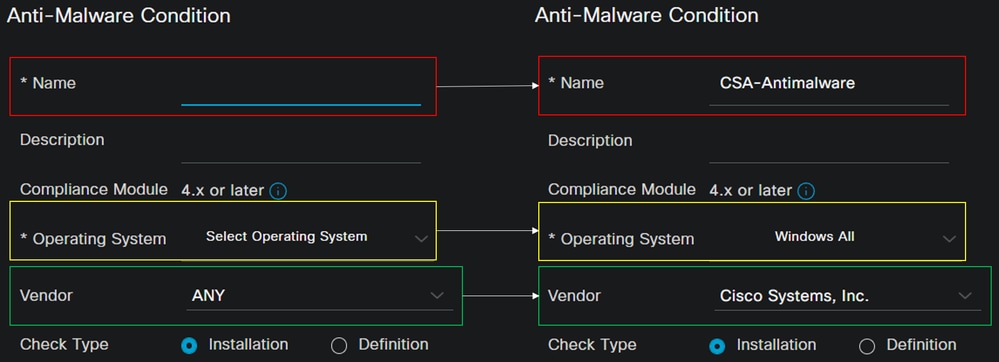

Anti-Malware Conditions下,按一下+ Add

Name:使用名稱識別防惡意軟體條件Operating System:選擇要置於該條件下的作業系統Vendor:選擇供應商或ANYCheck Type:您可以驗證是否已安裝代理或該選項的定義版本。

- 例如

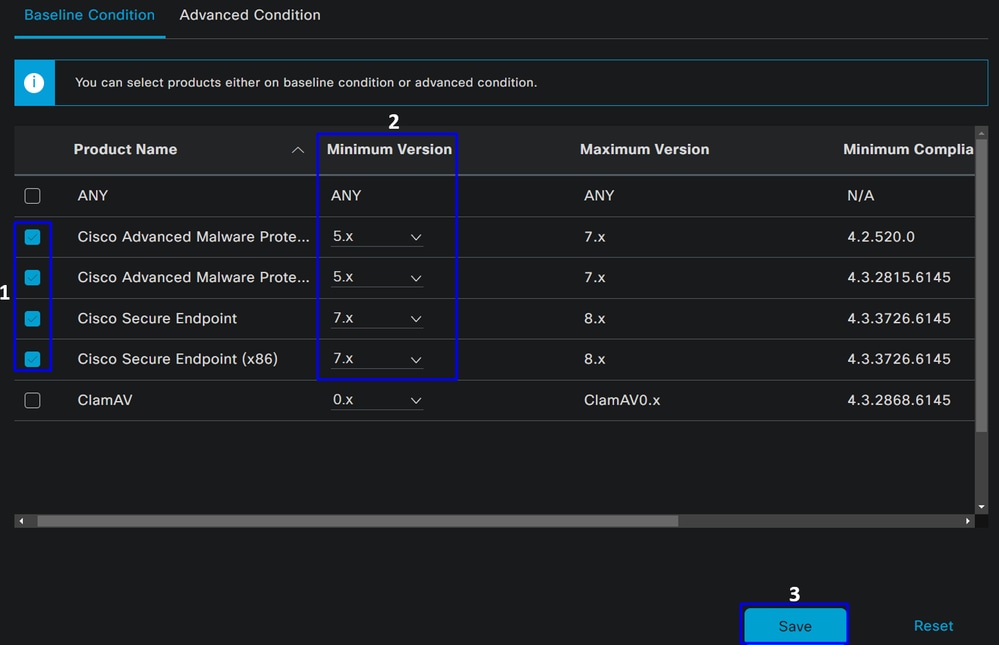

Products for Selected Vendor,您可以在裝置上配置要驗證的反惡意軟體的相關內容。

- 選中要評估的條件的覈取方塊

- 配置要驗證的最低版本

- 按一下「儲存」繼續下一步

配置後,您可以繼續執行中的步驟Configure Posture Requirements。

配置安全評估要求

- 導航到您的ISE儀表板

- 按一下

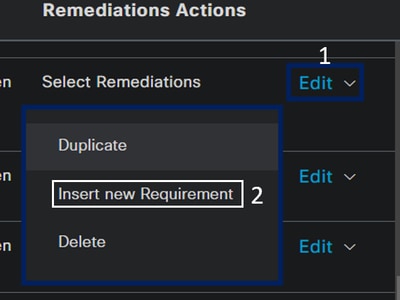

Work Center > Policy Elements > Requeriments - 按一下任

Edit何一項要求,然後按一下Insert new Requirement

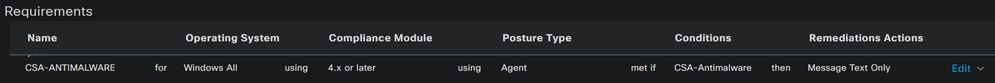

- 在新要求下,配置以下引數:

Name:配置名稱以識別反惡意軟體要求Operating System:在條件步驟作業系統下選擇您選擇的作業系統Compliance Module:您需要確保在條件步驟Anti-Malware Condition下選擇相同的合規性模組Posture Type:選擇代理Conditions:選擇在步驟配置終端安全評估條件下建立的條件Remediations Actions:選擇Message Text Only此示例,或者,如果您有其他補救操作,請使用它- 按一下

Save

配置後,您可以繼續執行步驟, Configure Posture Policy

配置狀態策略

- 導航到您的ISE儀表板

- 按一下

Work Center > Posture Policy - 按一下任

Edit何一個策略,然後按一下Insert new Policy

- 在新策略下,配置以下引數:

Status:選中覈取方塊以啟用策略Rule Name:配置名稱以識別配置的策略Identity Groups:選擇要評估的身份Operating Systems:根據之前配置的條件和要求選擇作業系統Compliance Module:根據之前配置的條件和需求選擇合規性模組Posture Type:選擇代理Requeriments:選擇在步驟配置終端安全評估要求中配置的需求- 按一下

Save

配置客戶端調配

要向使用者提供該ISE模組,請配置客戶端調配為電腦配備ISE終端安全評估模組。這樣,您就可以在安裝代理後驗證電腦狀態。要繼續此過程,請執行以下步驟:

導航到您的ISE儀表板。

- 按一下

Work Center > Client Provisioning - 選擇

Resources

在客戶端調配下,您需要配置三件事:

|

要配置的資源 |

說明 |

|

1. |

安全客戶端Web設定包。 |

|

2. |

Cisco ISE合規性模組 |

|

3. |

控制調配配置檔案。 |

|

3. |

通過設定調配門戶,利用代理配置檔案和代理資源定義調配哪些模組。 |

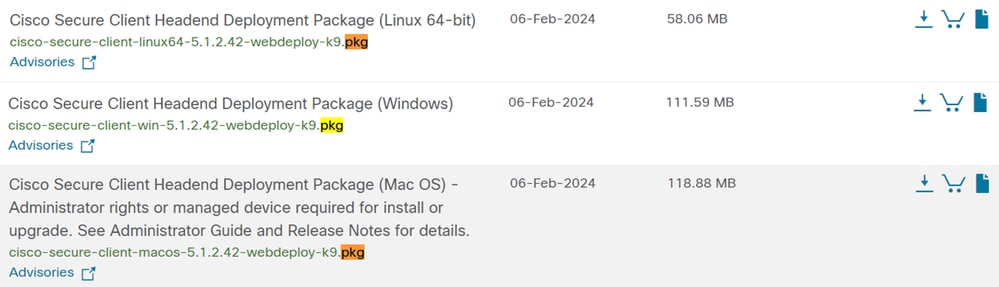

- 要新增新的代理資源,請導航到Cisco Download Portal,然後下載Web部署包;web部署檔案必須是.pkg格式。

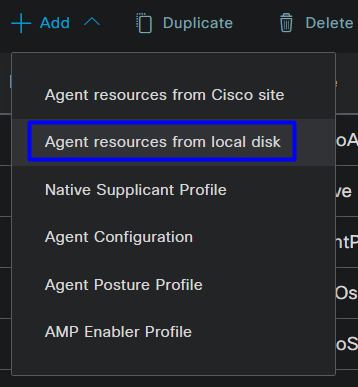

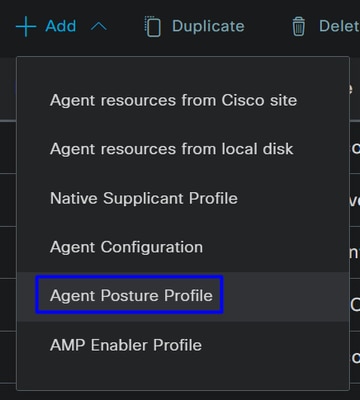

- 按一下

+ Add > Agent resources from local disk並上傳封包

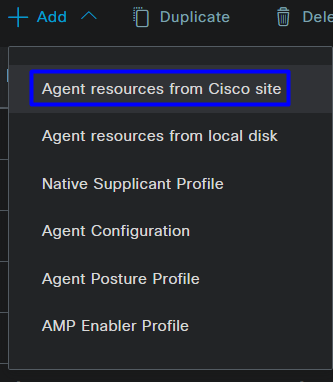

- 按一下

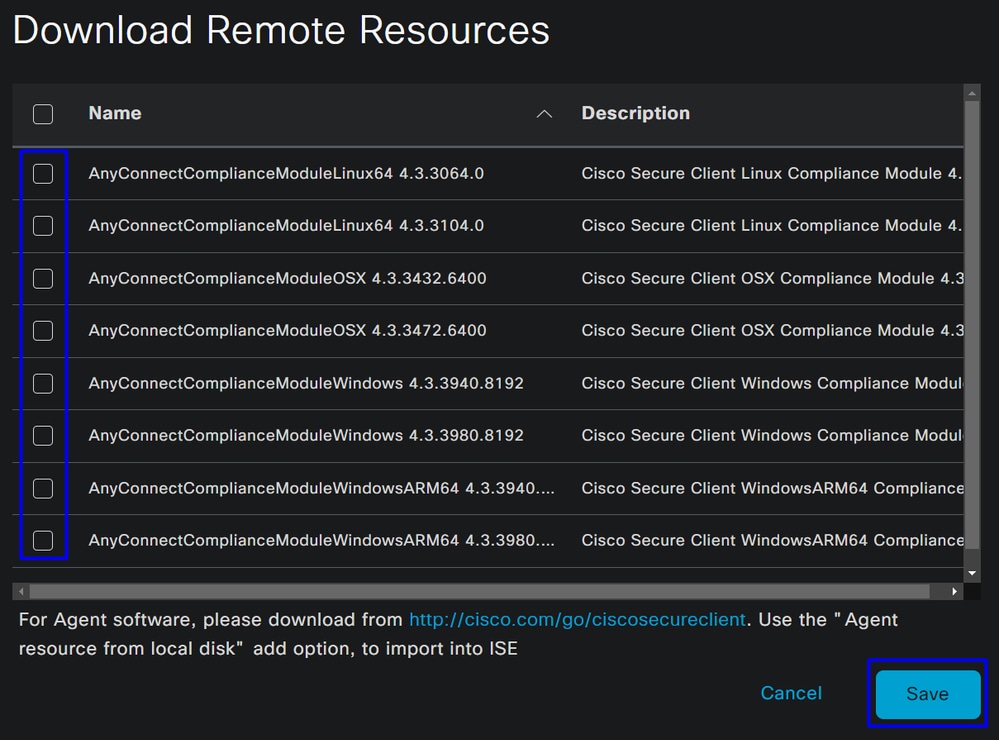

+ Add > Agent resources from Cisco Site

- 選中所需每個合規性模組的覈取方塊,然後按一下

Save

- 按一下

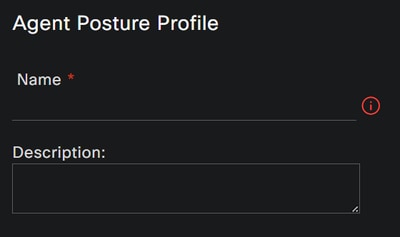

+ Add > Agent Posture Profile

- 為

Name建立Posture Profile

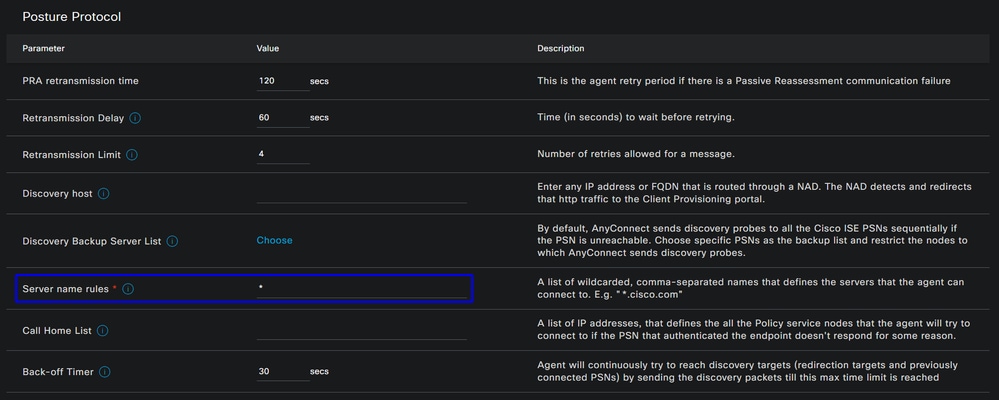

- 在「伺服器名稱規則」下,在

*該規則後Save輸入並按一下

- 按一下

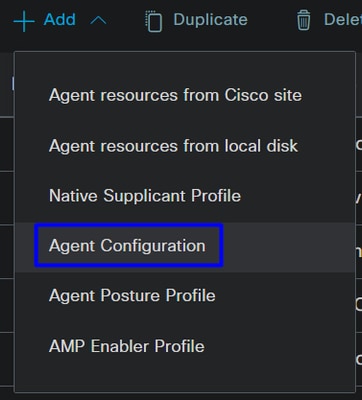

+ Add > Agent Configuration

- 然後,配置以下引數:

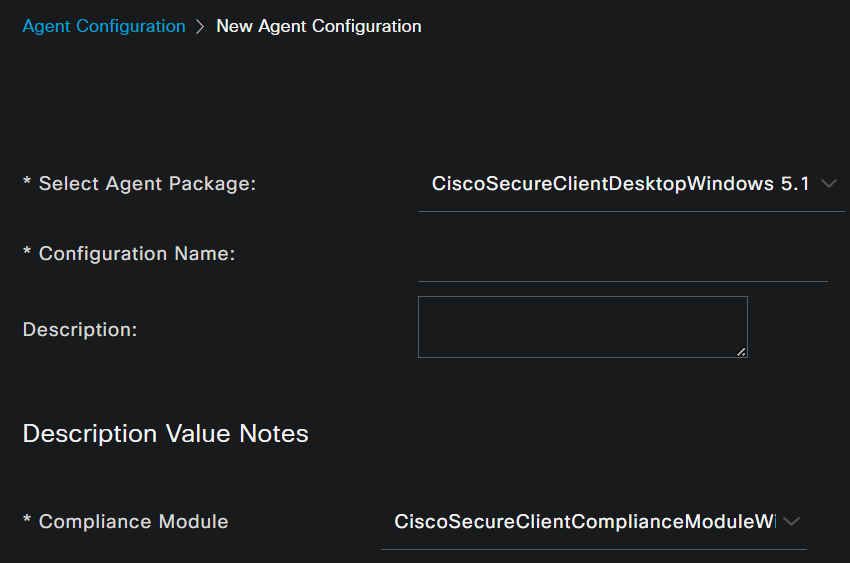

Select Agent Package:選擇在Step1 Download and Upload Agent Resources上上傳的包Configuration Name:選擇一個名稱以識別Agent ConfigurationCompliance Module:選擇在Step2 Download the compliance module上下載的Compliance ModuleCisco Secure Client Module Selection

ISE Posture:選中覈取方塊

Profile Selection

ISE Posture:在第3步配置代理配置檔案中選擇配置的ISE配置檔案

- 按一下

Save

附註:建議每個作業系統(Windows、Mac OS或Linux)都有一個獨立客戶端配置。

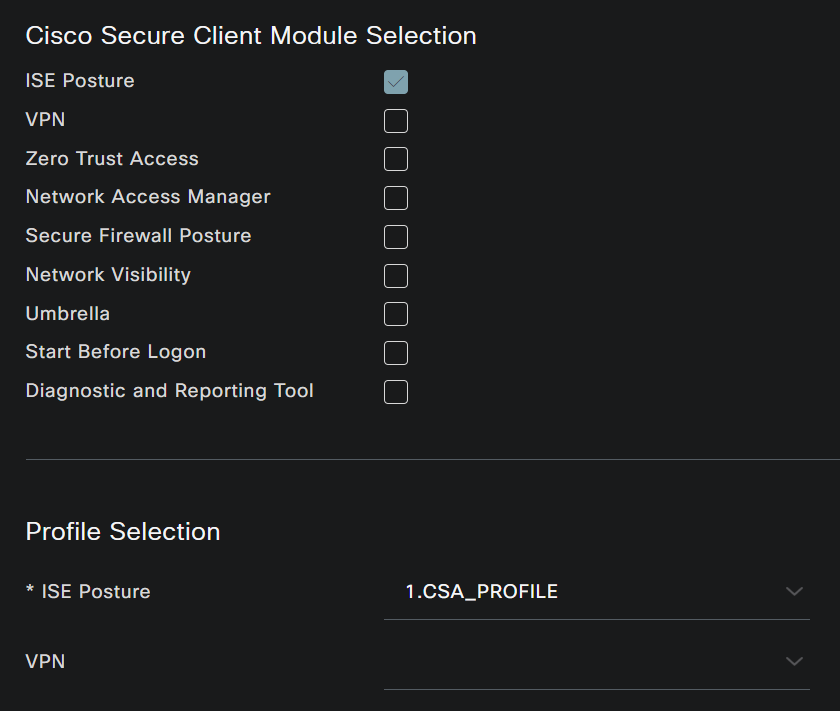

配置客戶端調配策略

要啟用在最後步驟中配置的ISE終端和模組的調配,您需要配置策略進行調配。

- 導航到您的ISE儀表板

- 按一下

Work Center > Client Provisioning

附註:建議每個作業系統(Windows、Mac OS或Linux)都具有一個客戶端配置策略。

Rule Name:根據裝置型別和身份組選擇配置策略名稱,以方便識別每個策略Identity Groups:選擇要對策略進行評估的標識Operating Systems:根據在步驟「選擇代理軟體包」中選擇的代理軟體包選擇作業系統Other Condition:根Network Access據Authentication MethodEQUALS「添加RADIUS組」步驟中配置的方法選擇,或者您可以留空Result:在步驟4配置代理配置中選擇已配置的代理配置Native Supplicant Configuration:選擇Config Wizard和Wizard Profile

- 如果策略未在覈取方塊中列為已啟用,則將其標籤為已啟用。

建立授權配置檔案

授權配置檔案根據身份驗證通過後的使用者狀態限制對資源的訪問。必須驗證授權,以便根據狀態確定使用者可以訪問哪些資源。

|

授權配置檔案 |

說明 |

|

符合使用者要求 — 已安裝代理 — 狀態已驗證 |

|

|

使用者未知相容 — 重定向以安裝代理 — 狀態待驗證待驗證 |

|

|

使用者不相容 — 拒絕訪問 |

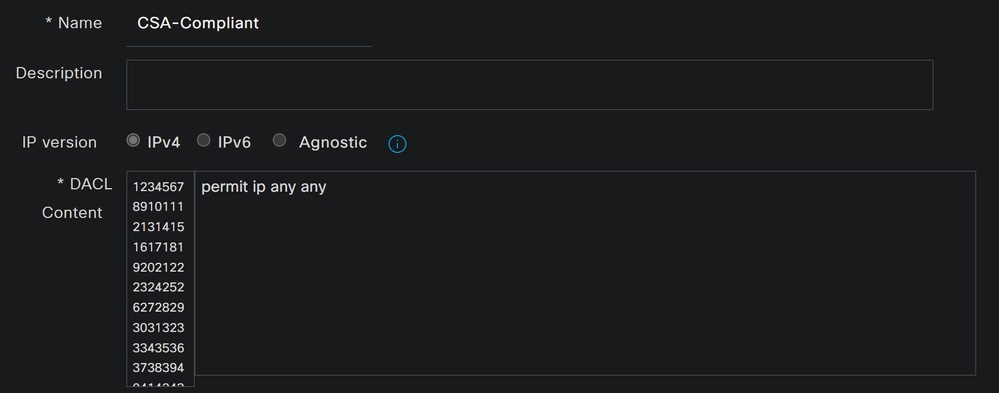

要配置DACL,請導航到ISE控制面板:

Name:新增引用符合DACL的名稱IP version:選擇IPv4DACL Content:

permit ip any any按一下Save並建立未知合規性DACL

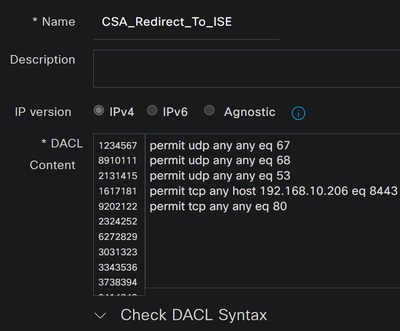

Name:新增引用DACL相容的未知的名稱IP version:選擇IPv4DACL Content:建立一個DACL,通過埠8443對網路、DHCP、DNS、HTTP和調配門戶提供有限的訪問許可權

permit udp any any eq 67

permit udp any any eq 68

permit udp any any eq 53

permit tcp any any eq 80

permit tcp any host 192.168.10.206 eq 8443

附註:在此案例中,IP地址192.168.10.206對應思科身份服務引擎(ISE)伺服器,埠8443被指定用於調配門戶。這表示允許通過埠8443到達IP地址192.168.10.206的TCP流量,從而便於訪問調配門戶。

此時,您擁有建立授權配置檔案所需的DACL。

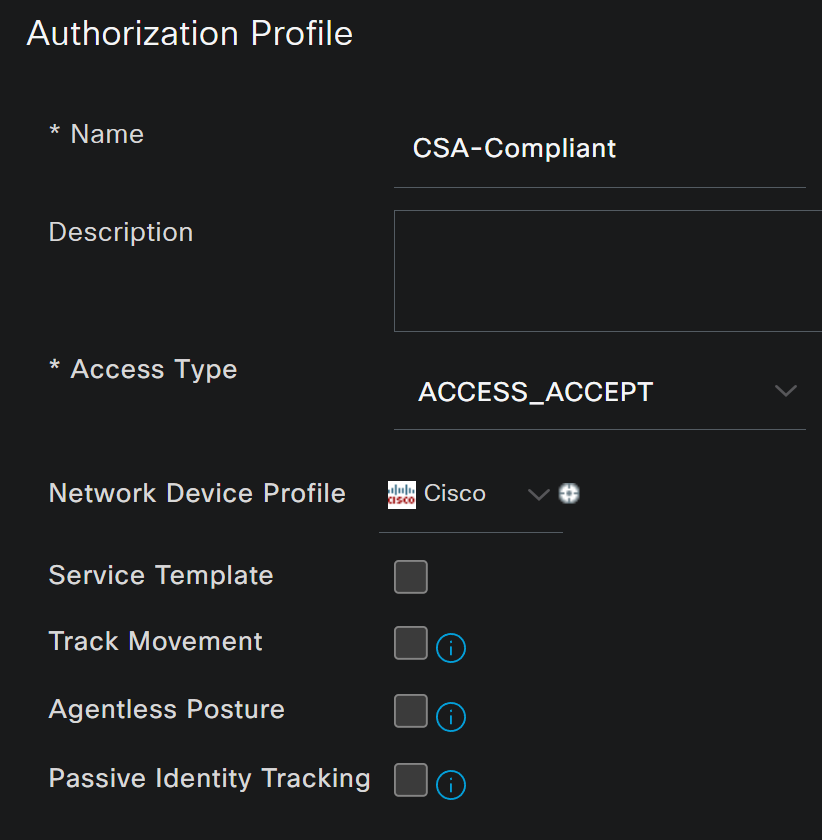

要配置授權配置檔案,請導航到ISE控制面板:

- 按一下

Work Centers > Policy Elements > Authorization Profiles - 按一下

+Add - 建立

Compliant Authorization Profile

Name:建立引用合規授權配置檔案的名稱Access Type:選擇ACCESS_ACCEPT

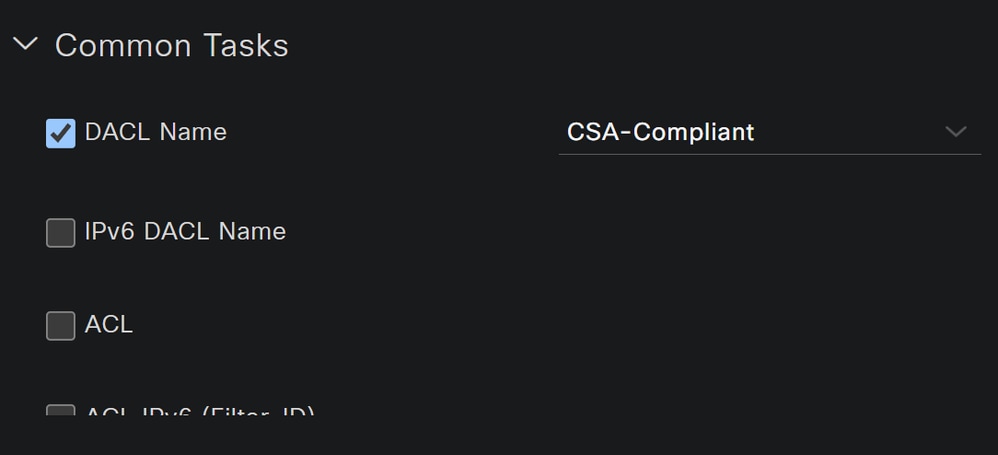

Common TasksDACL NAME:選擇在符合DACL步驟中配置的DACL

按一下Save並建立 Unknown Authorization Profile

- 按一下

Work Centers > Policy Elements > Authorization Profiles - 按一下

+Add - 建立

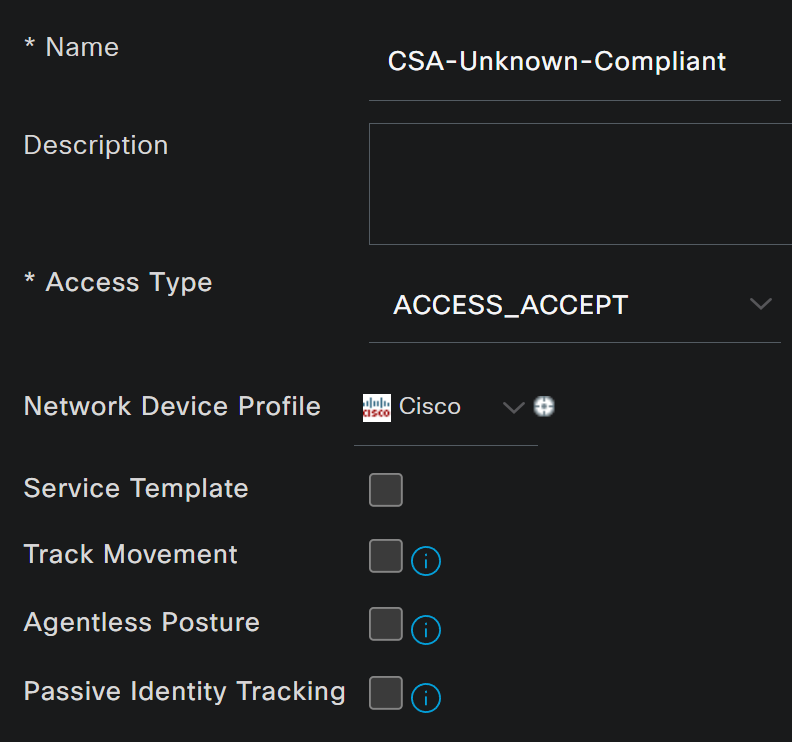

Uknown Compliant Authorization Profile

Name:建立引用未知合規授權配置檔案的名稱Access Type:選擇ACCESS_ACCEPT

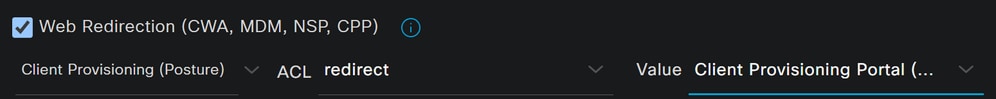

Common TasksDACL NAME:選擇步驟Unknown Compliant DACL中配置的DACLWeb Redirection (CWA,MDM,NSP,CPP)- 選擇

Client Provisioning (Posture) ACL:必須是redirectValue:選擇預設調配門戶,或者如果您定義了另一個門戶,請選擇它

- 選擇

附註:所有部署的Secure Access上的重定向ACL的名稱是redirects。

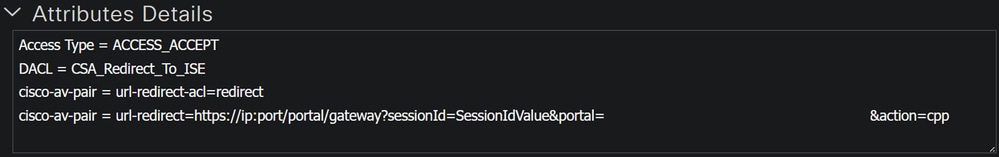

定義完所有這些值後,下必須有一個類似的值Attributes Details。

按一下Save結束配置並繼續執行下一步。

配置狀態策略集

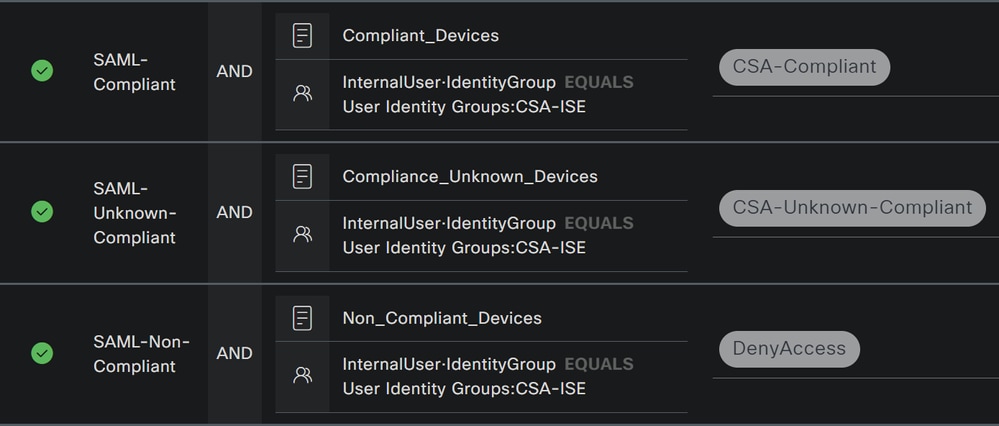

您建立的這三個策略基於您配置的授權配置檔案;因DenyAccess此,您無需再建立一個。

|

策略集 — 授權 |

授權配置檔案 |

|

合規 |

|

|

符合未知規範 |

|

|

不符合 |

導航到您的ISE儀表板

- 按一下

Work Center > Policy Sets - 按一下

>,訪問已建立的策略

- 按一下

Authorization Policy

- 按下一個順序建立接下來的三個策略:

- 按一下

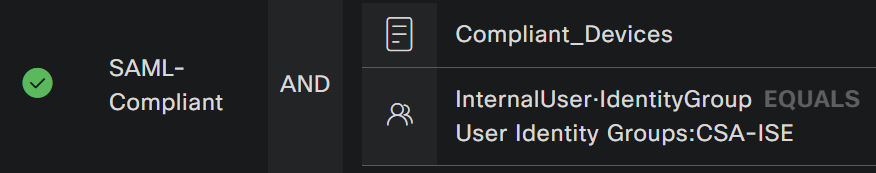

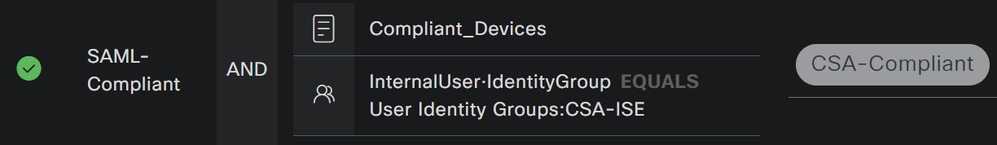

+以定義策CSA-Compliance略:

- 對於下一步,請更改

Rule Name,Conditions,然後Profiles - 將名稱設

Name置為CSA-Compliance - 要配置,

Condition請點選+ - 在下

Condition Studio面,您可以找到以下資訊:

- 要建立條件,請搜尋

compliant - 您必須已經顯示

Compliant_Devices - 拖放在

Editor - 按一下中的

Editor下New - 按一下圖

Identity Group標 - 選擇

Internal User Identity Group - 在

Equals下,選User Identity Group擇要匹配的 - 按一下

Use

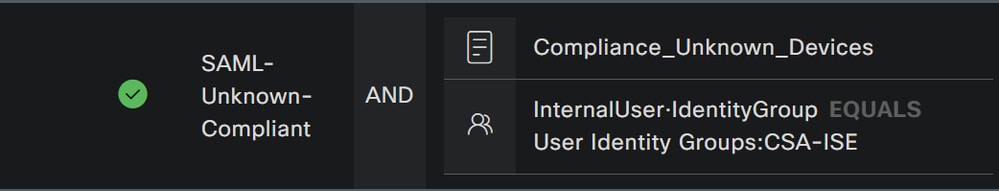

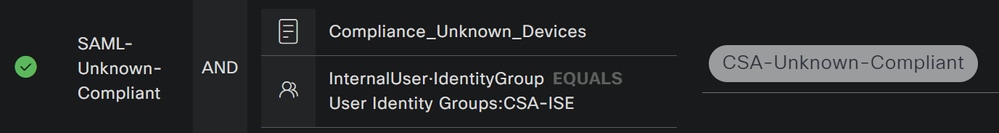

- 因此,您會看到下一張圖片

- 在

Profile「Click under the下拉按鈕下,選擇在步驟中配置的投訴授權配置檔案,Compliant Authorization Profile

現在,您已配Compliance Policy Set置。

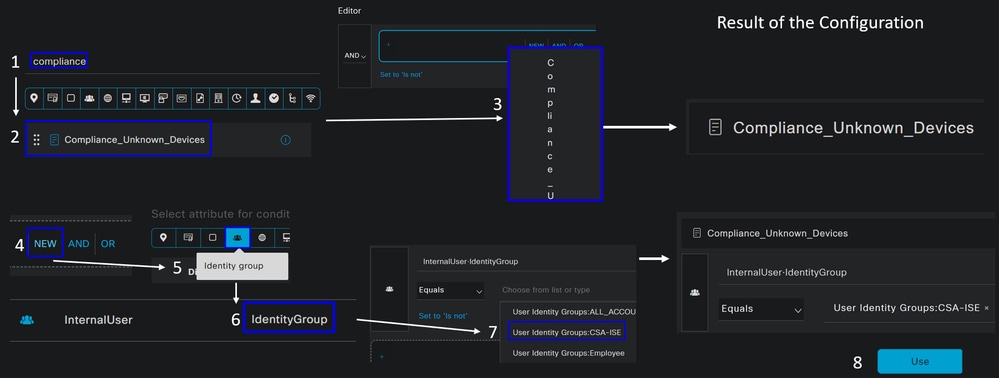

- 對於下一步,請更改

Rule Name,Conditions,然後Profiles - 將名稱設

Name置為CSA-Unknown-Compliance - 要配置,

Condition請點選+ - 在下

Condition Studio面,您可以找到以下資訊:

- 要建立條件,請搜尋

compliance - 您必須已經顯示

Compliant_Unknown_Devices - 拖放在

Editor - 按一下中的

Editor下New - 按一下圖

Identity Group標 - 選擇

Internal User Identity Group - 在

Equals下,選User Identity Group擇要匹配的 - 按一下

Use

- 因此,您會看到下一張圖片

- 在

Profile「Click under the下拉按鈕下,選擇在步驟中配置的投訴授權配置檔案 Unknown Compliant Authorization Profile

現在,您已配Unknown Compliance Policy Set置。

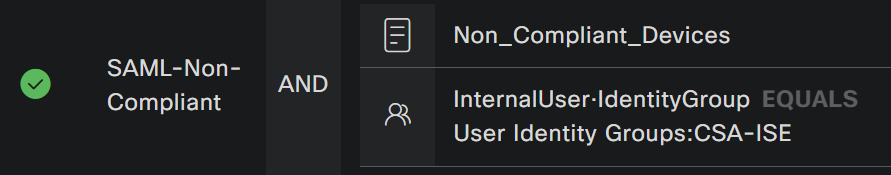

- 按一下

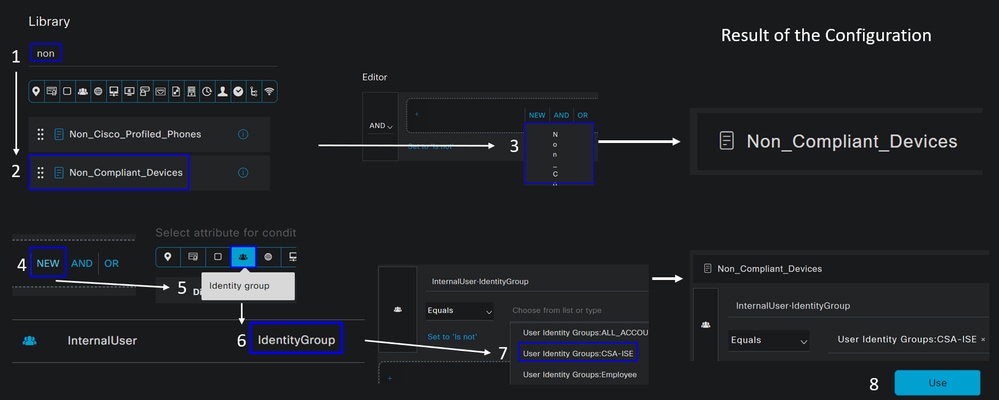

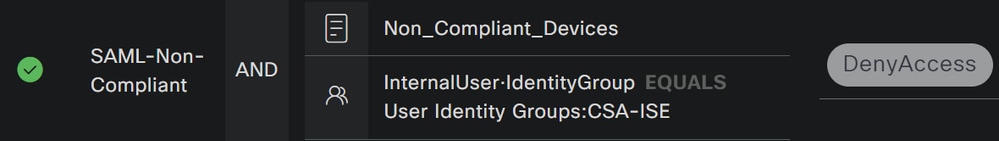

+以定義策CSA- Non-Compliant略:

- 對於下一步,請更改

Rule Name,Conditions,然後Profiles - 將名稱設

Name置為CSA-Non-Compliance - 要配置,

Condition請點選+ - 在下

Condition Studio面,您可以找到以下資訊:

- 要建立條件,請搜尋

non - 您必須已經顯示

Non_Compliant_Devices - 拖放在

Editor - 按一下中的

Editor下New - 按一下圖

Identity Group標 - 選擇

Internal User Identity Group - 在

Equals下,選User Identity Group擇要匹配的 - 按一下

Use

- 因此,您會看到下一張圖片

- 在

Profile下拉按鈕下點選並選擇投訴授權配置檔案DenyAccess

一旦您結束三個配置檔案的配置,您就可以測試與終端安全評估的整合了。

驗證

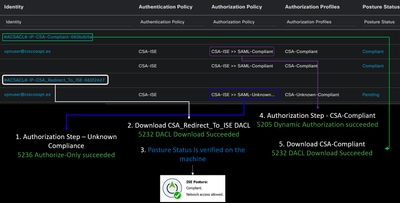

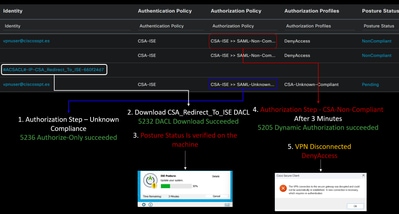

狀態驗證

電腦上的連線

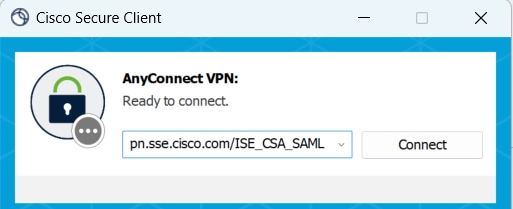

通過安全客戶端連線到安全訪問上提供的FQDN RA-VPN域。

附註:此步驟不能安裝ISE模組。

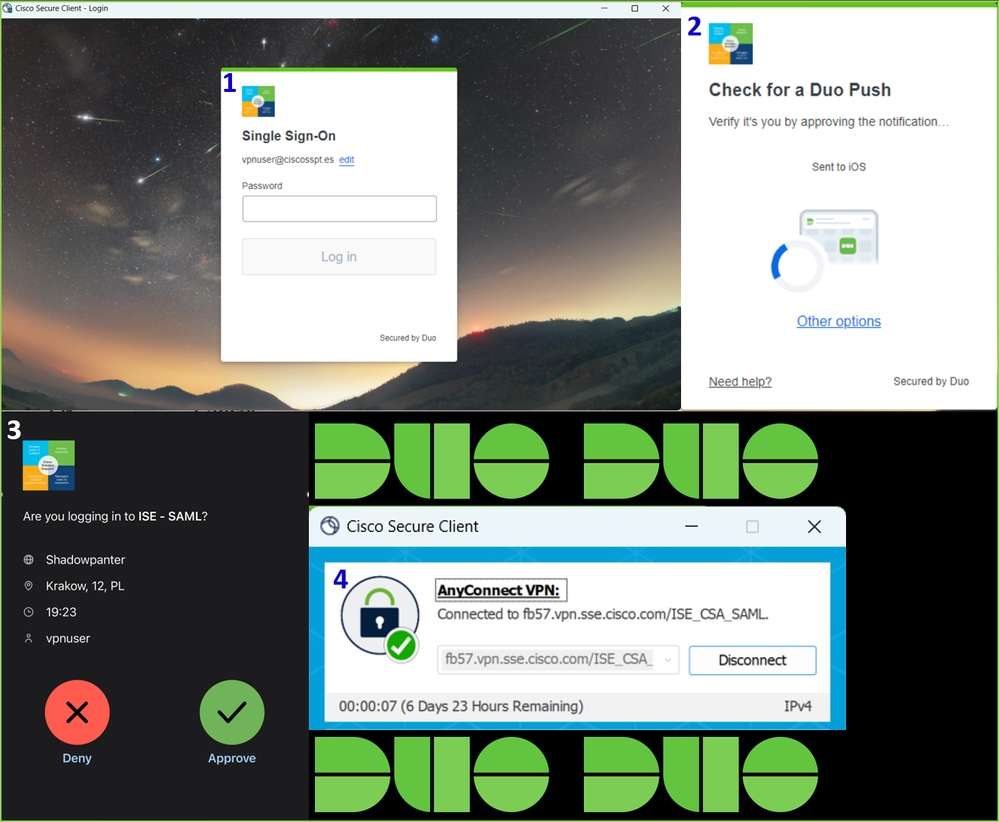

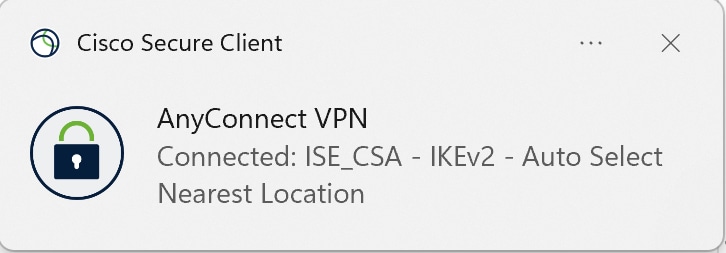

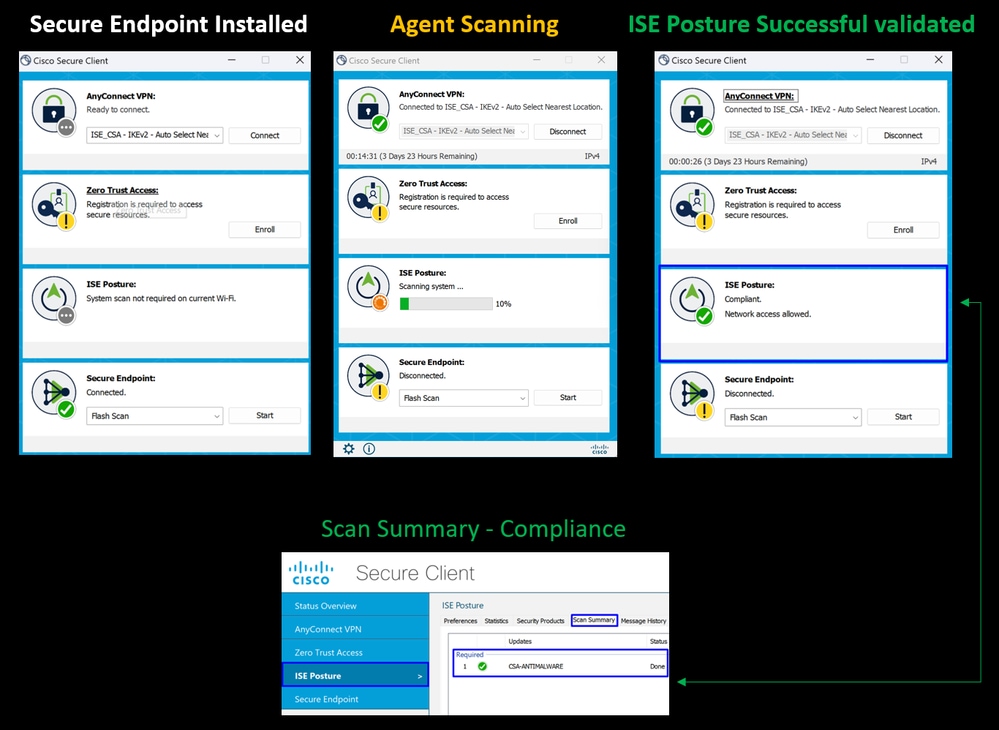

1.使用安全客戶端連線。

2.提供憑證以通過Duo進行身份驗證。

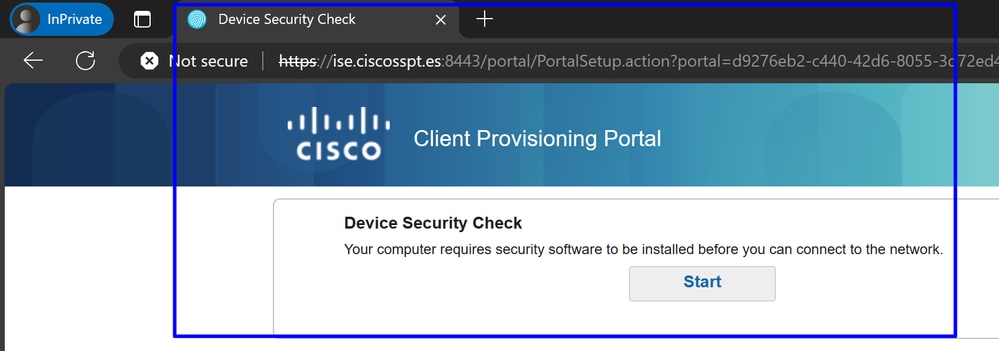

3.此時,您連線到VPN,而且很可能重定向到ISE;否則,您可以嘗試導航到http:1.1.1.1中。

附註:此時,您處於授權 — 策略集CSA-Unknown-Compliance下,因為您未在電腦上安裝ISE終端安全評估代理,並且您被重定向到ISE調配門戶以安裝代理。

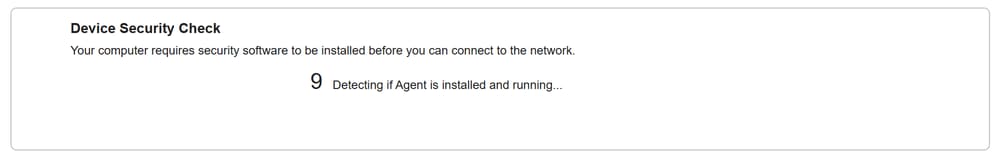

4.按一下「開始」繼續代理程式設定。

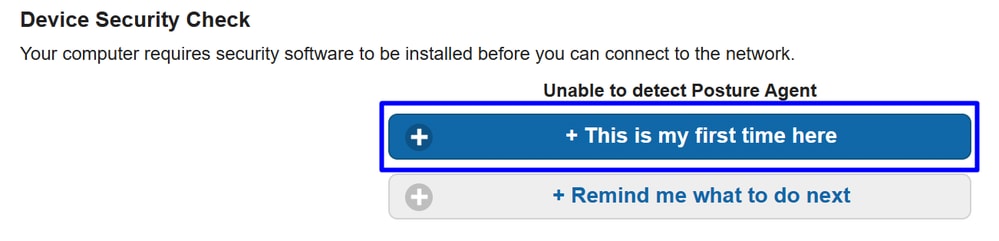

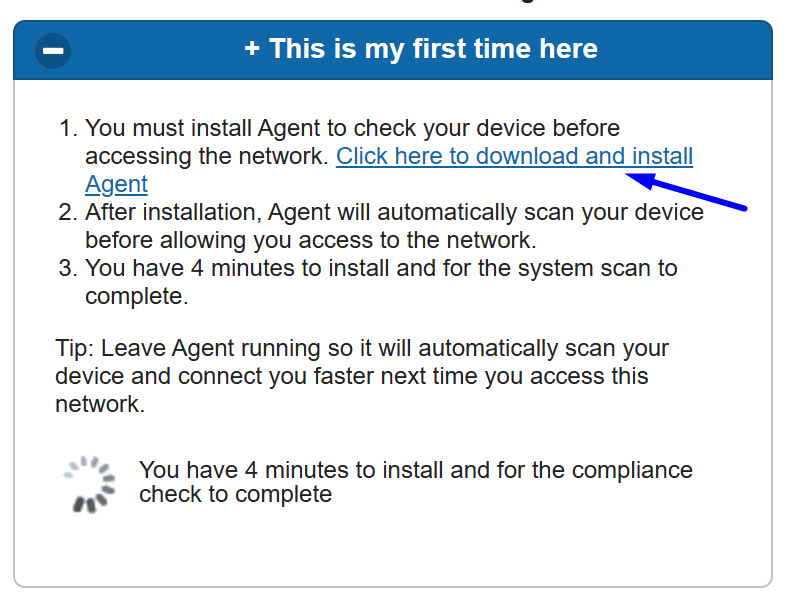

5.按一下+ This is my first time here。

6.按一下 Click here to download and install agent

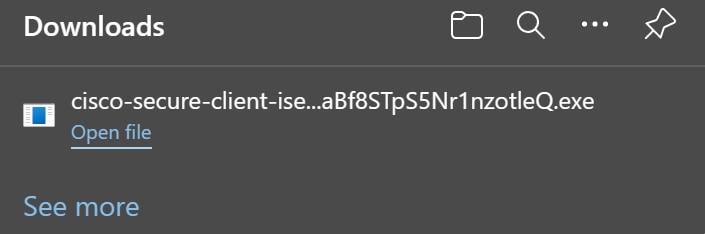

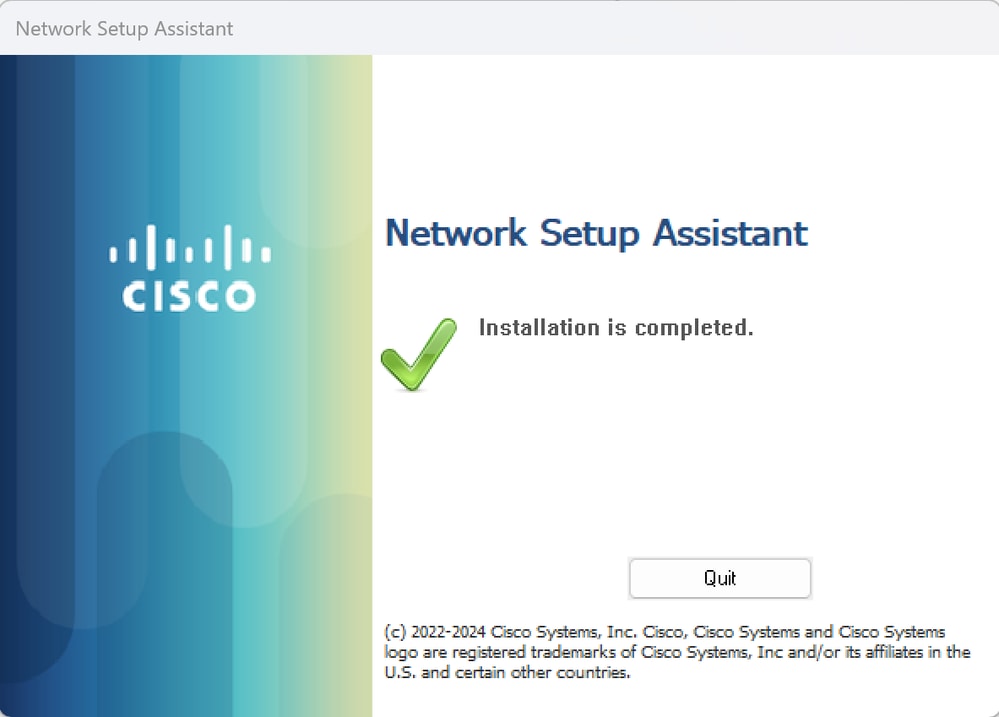

7.安裝代理

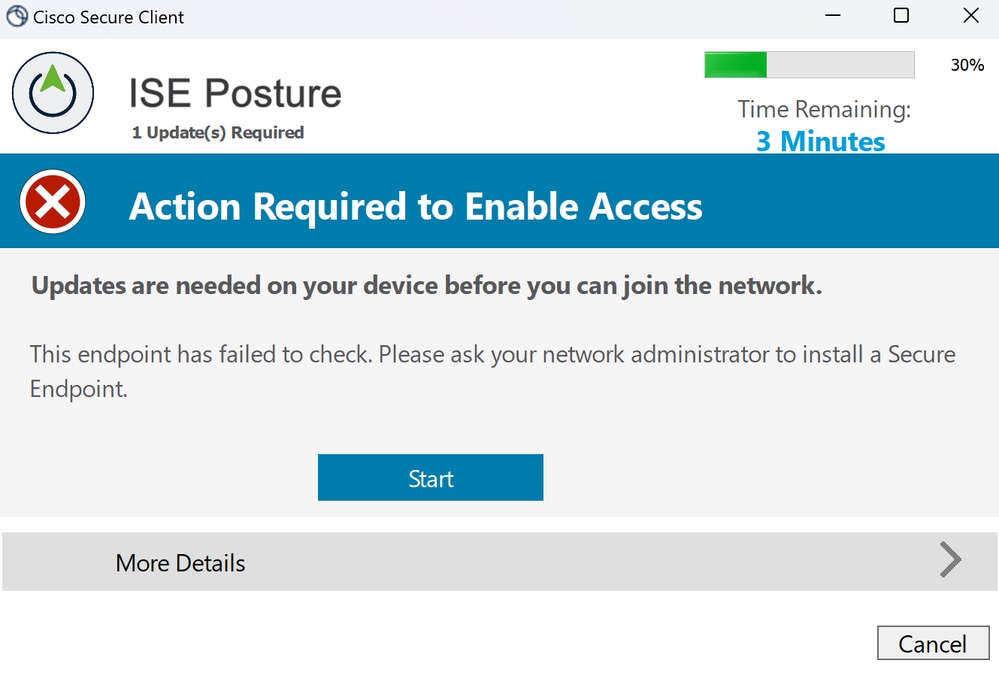

8.安裝代理後,ISE終端安全評估開始驗證電腦的當前狀態。如果未滿足策略要求,將出現一個彈出視窗,引導您實現合規性。

附註:如果您或Cancel,剩餘時間結束,您將自動變為不合規狀態,屬於授權策略集CSA-Non-Compliance的範圍,並立即與VPN斷開連線。

9.安裝安全終端代理並重新連線到VPN。

10.在代理驗證電腦符合要求後,您的狀態將更改為處於投訴狀態,並允許訪問網路上的所有資源。

附註:在符合策略後,您將屬於授權策略集CSA-Compliance的範圍,並且您可以立即訪問所有網路資源。

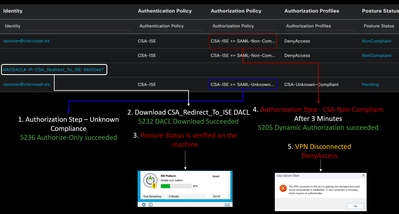

如何在ISE中驗證日誌

要驗證使用者的身份驗證結果,您有兩個遵從性和不遵從性的示例。要在ISE中檢視它,請遵循以下說明:

- 導航到您的ISE儀表板

- 按一下

Operations > Live Logs

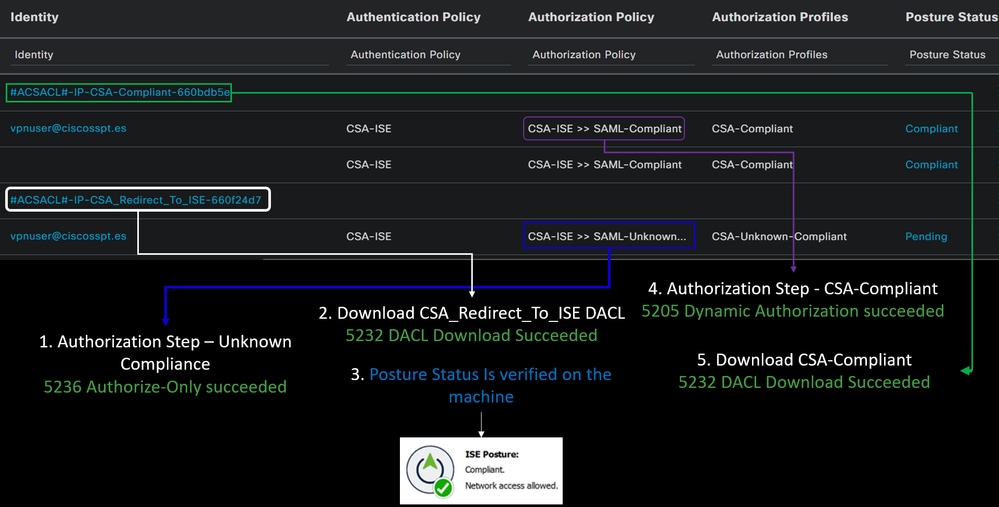

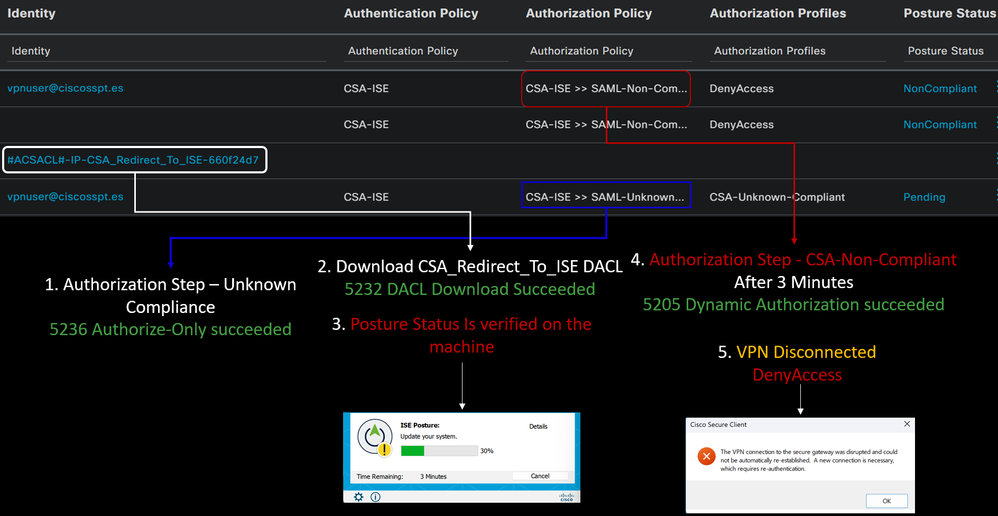

下一個tho方案演示了成功的合規性事件和不合規性事件在下的顯示方Live Logs式:

合規性

不遵約情事

安全訪問和ISE整合的第一步

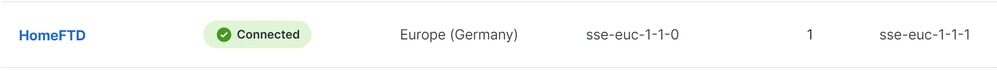

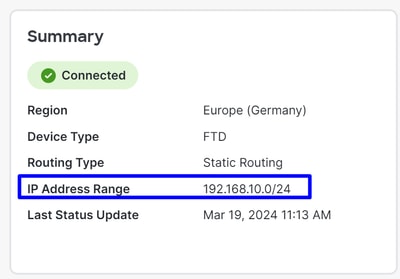

在下一個示例中,思科ISE位於網路192.168.10.0/24下,需要通過隧道可達的網路的配置需要新增到隧道配置下。

若要驗證這一點,請導航到您的Secure Access Dashboard。

- 按一下

Connect > Network Connections - 點選>

Network Tunnel Groups您的通道

- 在summary下,驗證隧道是否配置了您的Cisco ISE所在的地址空間:

Step 2:允許防火牆上的流量。

要允許安全訪問使用您的ISE裝置進行Radius身份驗證,您需要配置從安全訪問到您的網路的規則以及所需的Radius埠:

|

Rule |

來源 |

目的地 |

目的地連線埠 |

|

ISE保護訪問 管理池 |

ISE_Server |

管理IP池(RA-VPN) |

COA UDP 1700(預設連線埠) |

|

ISE的安全訪問管理IP池 |

管理IP池 |

ISE_Server |

身份驗證、授權 UDP 1812(預設埠) 計量 UDP 1813(預設埠) |

|

安全訪問終端IP池到ISE |

終端IP池 |

ISE_Server |

調配門戶 TCP 8443(預設埠) |

|

到DNS伺服器的安全訪問端點IP池 |

終端IP池 |

DNS伺服器 |

DNS UDP與TCP 53 |

附註:如果您想瞭解更多與ISE相關的埠,請檢視使用手冊 — 埠參考。

附註:如果已配置要通過名稱(例如ise.ciscosspt.es)發現的ISE,則需要DNS規則

管理池和終端IP池

要驗證您的管理和終端IP池,請導航到Secure Access Dashboard:

- 按一下

Connect > End User Connectivity - 按一下

Virtual Private Network - 在

Manage IP Pools 按一下Manage

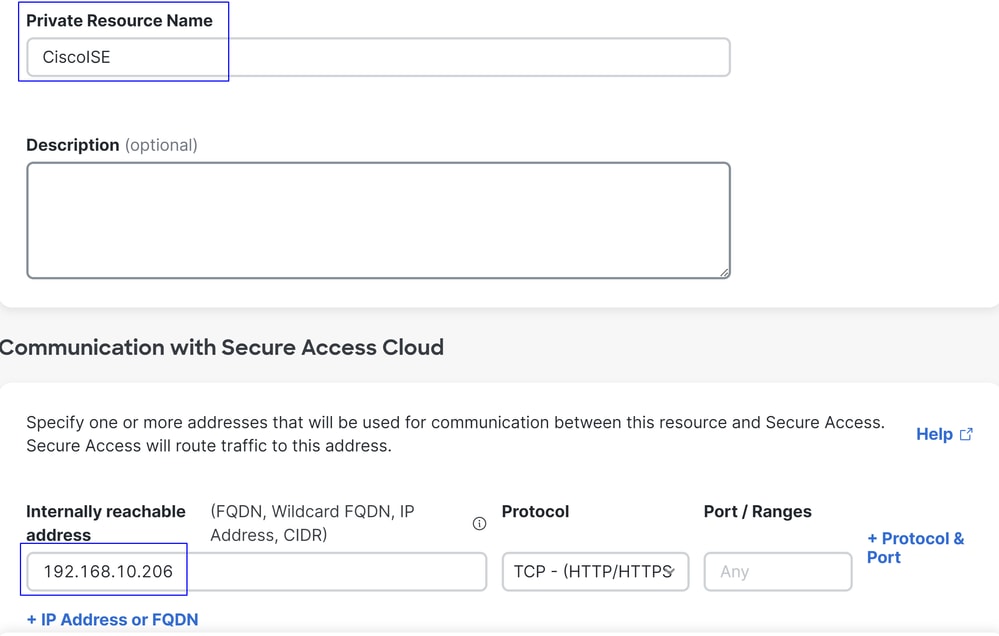

步驟3:驗證您的ISE是否在「專用資源」下配置

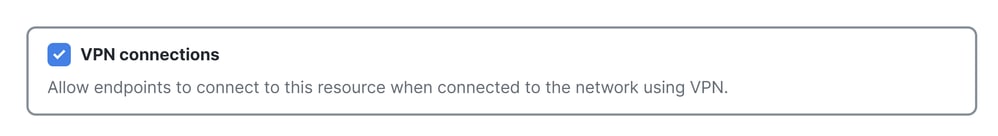

要允許通過VPN連線的使用者導航到ISE Provisioning Portal,您需要確保已將裝置配置為私有資源以提供訪問許可權,該資源用於允許通過VPN自動調配設ISE Posture Module。

要驗證是否正確配置了ISE,請導航至Secure Access Dashboard:

- 按一下

Resources > Private Resources - 點選ISE資源

如果需要,您可以將規則限制到調配門戶埠(8443)。

附註:請確保已選中VPN連線的覈取方塊。

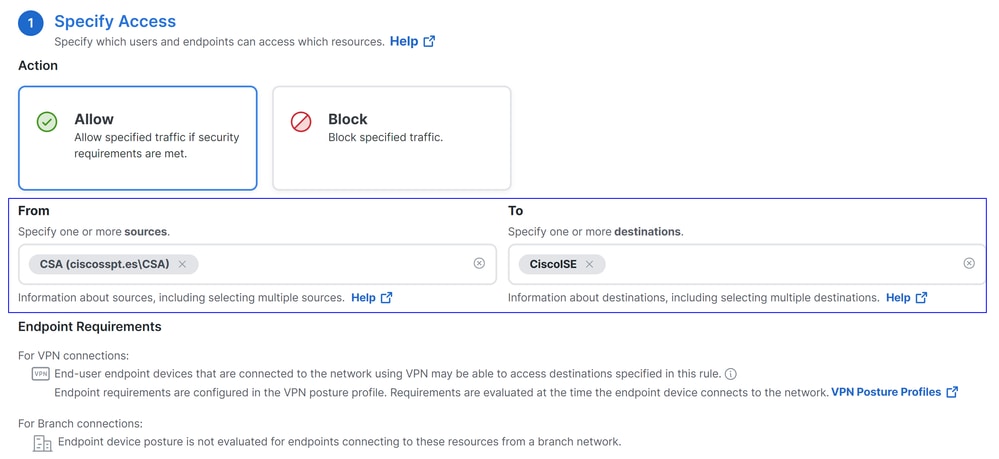

步驟4:在訪問策略下允許ISE訪問

要允許通過VPN連線的使用者導航到ISE Provisioning Portal,您需要確保已配置允許在該規則下配置的使用者訪問在中配置的私有資Access Policy源Step3。

要驗證是否正確配置了ISE,請導航至Secure Access Dashboard:

- 按一下

Secure > Access Policy - 點選配置為允許訪問VPN使用者到ISE的規則

疑難排解

如何下載ISE終端安全評估調試日誌

要下載ISE日誌以驗證與終端安全評估相關的問題,請繼續執行以下步驟:

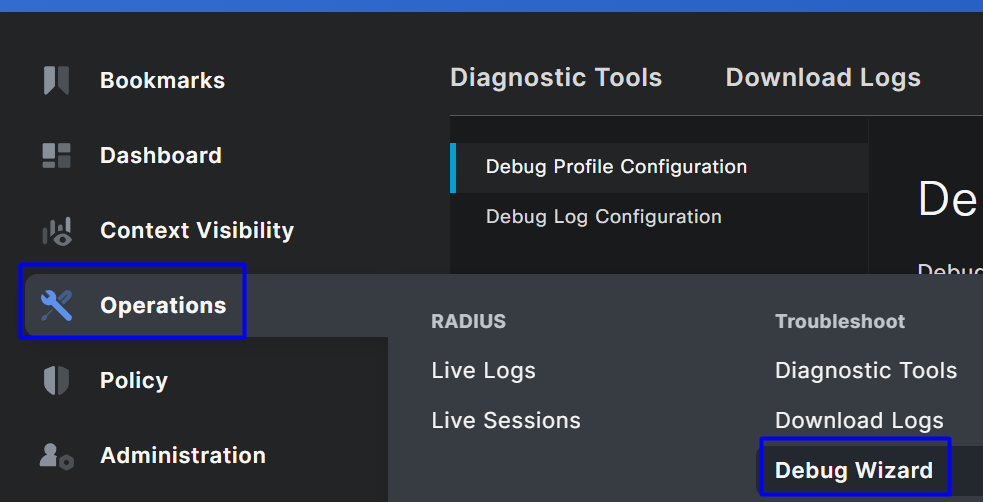

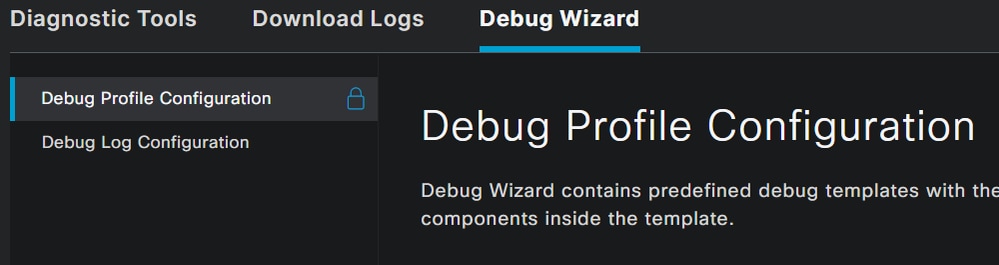

- 導航到您的ISE儀表板

- 按一下

Operations > Troubleshoot > Debug Wizard

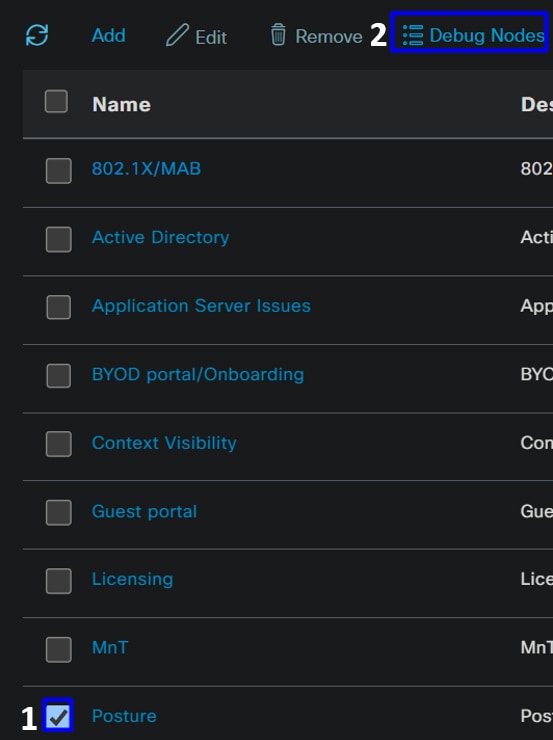

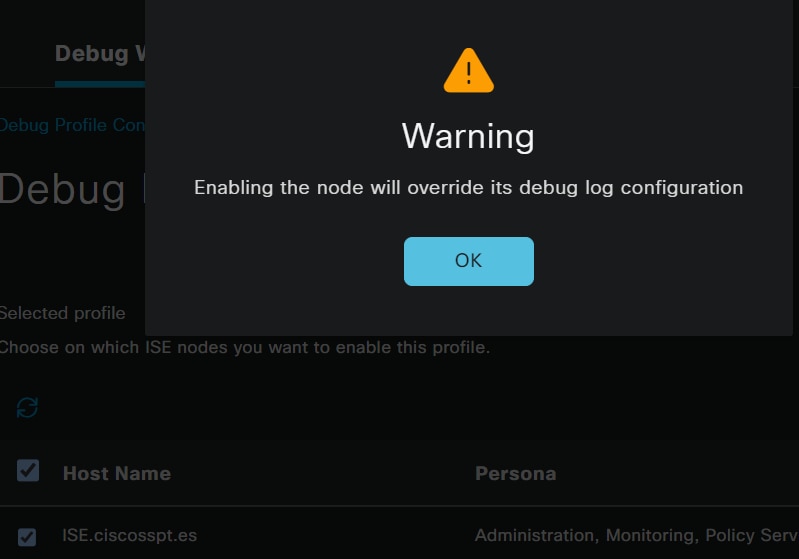

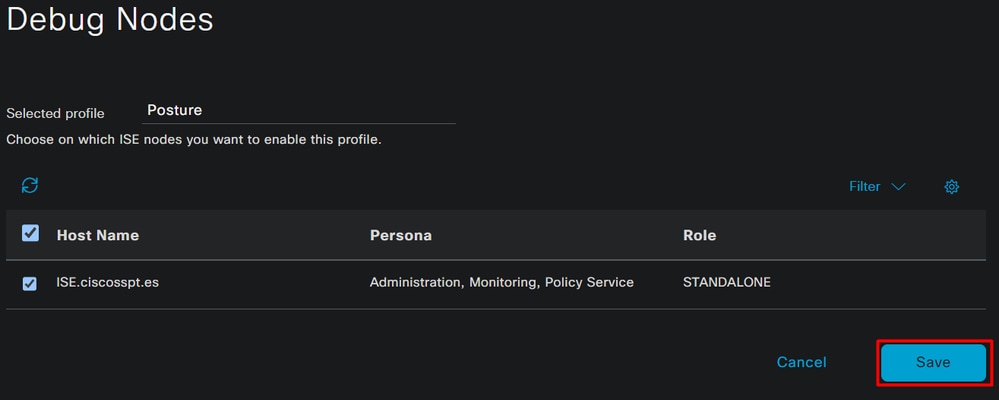

- 選中覈取方塊

Posture > Debug Nodes

- 標籤要在其上啟用調試模式以排除問題的ISE節點的覈取方塊

- 按一下

Save

注意:在此之後,您必須開始重現您的問題;the debug logs can affect the performance of your device.

重現問題後,請繼續執行以下步驟:

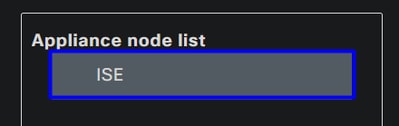

- 按一下

Operations > Download Logs - 選擇要從中獲取日誌的節點

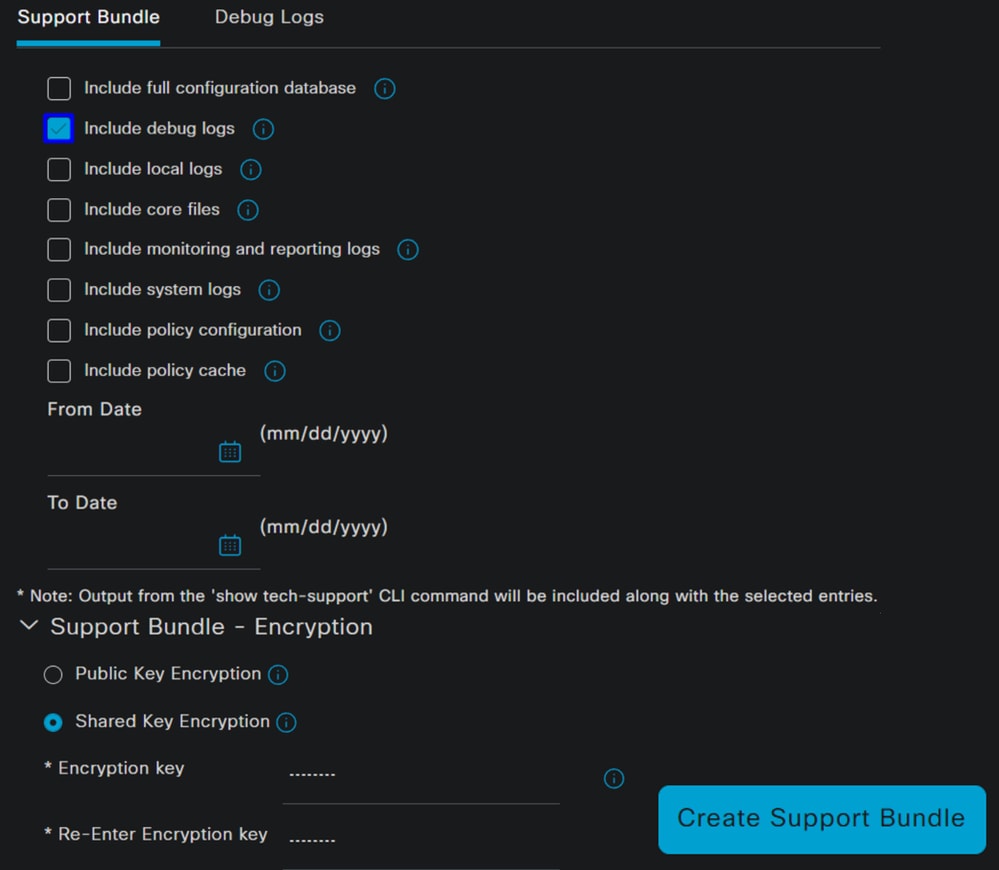

- 在

Support Bundle,選擇下一個選項:

Include debug logs- 在

Support Bundle EncryptionShared Key Encryption- 填充

Encryption key和Re-Enter Encryption key

- 填充

- 按一下

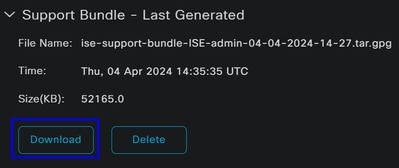

Create Support Bundle - 按一下

Download

警告:禁用在步驟調試配置檔案配置上啟用的調試模式

如何驗證安全訪問遠端訪問日誌

導航到您的Secure Access控制面板:

- 按一下

Monitor > Remote Access Logs

在安全客戶端上生成DART捆綁包

要在您的電腦上生成DART捆綁包,請驗證下一文章:

附註:收集了故障排除部分中說明的日誌後,請開啟案例以TAC繼續分析該資訊。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

14-Apr-2024

|

初始版本 |

由思科工程師貢獻

- Jairo MorenoTechnical Consulting Engineer

意見

意見