簡介 本檔案將介紹以思科身份服務引擎(ISE)作為伺服器、以思科IOS® XE裝置作為使用者端的TACACS+通過TLS的範例。

概觀 終端存取控制器存取控制系統Plus(TACACS+)通訊協定[RFC8907]透過一個或多個TACACS+伺服器,啟用路由器、網路存取伺服器和其他網路裝置的集中化裝置管理。它提供專為裝置管理使用案例定製的身份驗證、授權和記帳(AAA)服務。

使用本指南 本指南將活動分為兩部分,使ISE能夠管理基於Cisco IOS XE的網路裝置的管理訪問。

必要條件 需求 通過TLS配置TACACS+的要求:

證書頒發機構(CA),用於簽署TLS上TACACS+用於簽署ISE和網路裝置證書的證書。

來自證書頒發機構(CA)的根證書。

網路裝置和ISE具有DNS可達性並可解析主機名。

採用元件 本文中的資訊係根據以下軟體和硬體版本:

ISE VMware虛擬裝置,版本3.4補丁2

Cisco IOS XE軟體版本17.18.1+

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

授權

「裝置管理」許可證允許您在策略服務節點上使用TACACS+服務。在高可用性(HA)獨立部署中,裝置管理許可證允許您在HA對中的單個策略服務節點上使用TACACS+服務。

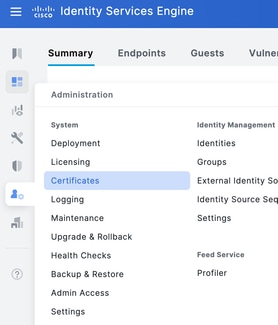

第1部分 — 為裝置管理配置ISE 生成TACACS+伺服器身份驗證的證書簽名請求 步驟1.使用其中一個受支援的瀏覽器登入ISE管 理員Web門戶。

預設情況下,ISE對所有服務使用自簽名證書。第一步是產生憑證簽署請求(CSR),讓我們的憑證授權單位(CA)簽署該請求。

步驟2.導覽至管理>系統>憑證 。

步驟 3. 在Certificate Signing Requests 下,按一下Generate Certificate Signing Request 。

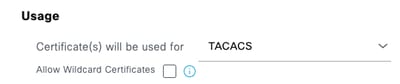

步驟4.選擇TACACS inUsage 。

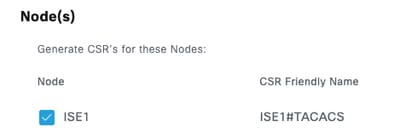

步驟5.選擇將啟用TACACS+的PSN。

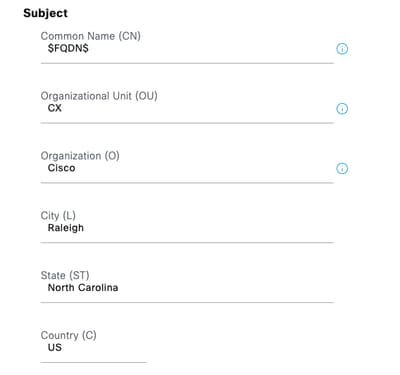

步驟6.使用適當資訊填充Subject 欄位。

步驟7.在使用者替代名稱(SAN) 下新增DNS名稱 和IP位址 。

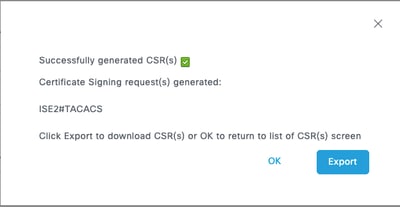

步驟8.按一下Generate ,然後Export 。

現在,您可以讓證書頒發機構(CA)簽署證書(CRT)。

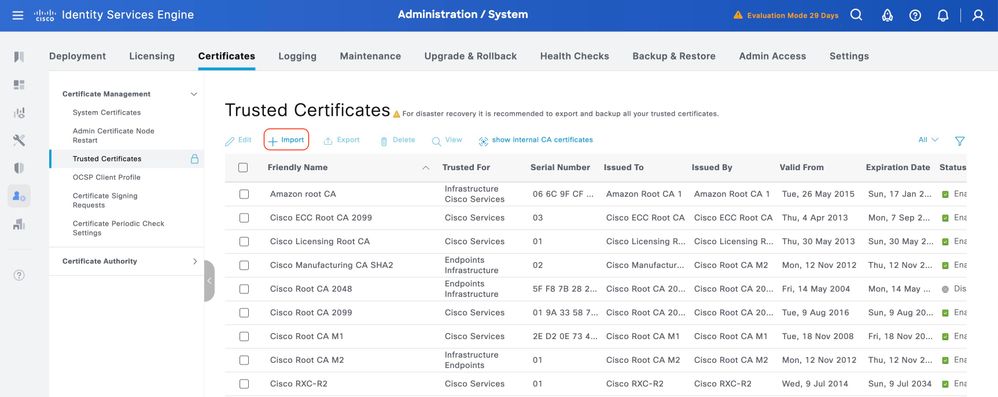

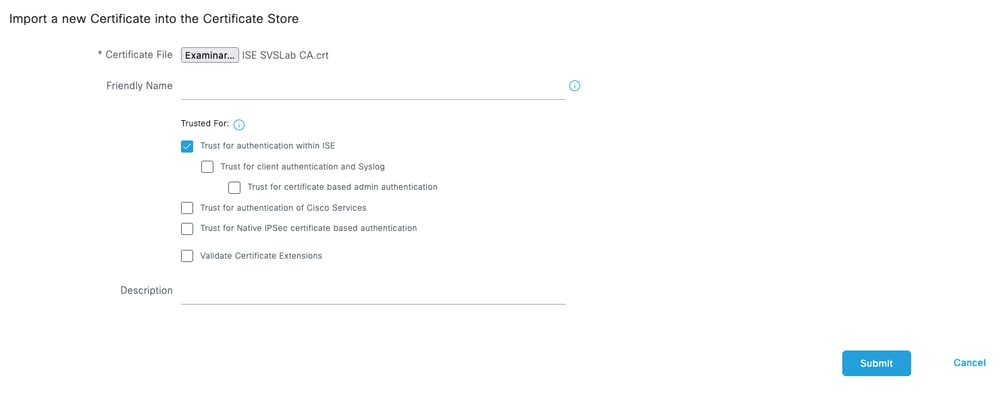

上傳用於TACACS+伺服器身份驗證的根CA證書 步驟1.導覽至Administration > System > Certificates 。在Trusted Certificates 下,按一下Import 。

步驟2.選擇簽署TACACS憑證簽署請求(CSR)的憑證授權單位(CA)發出的憑證 。 確保信任在ISE內進行身份驗證 選項已啟用。

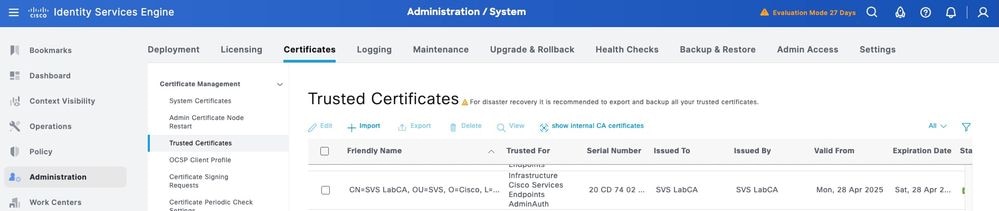

步驟3.按一下Submit 。憑證現在必須出現在Trusted Certificates 下。

將簽名證書簽名請求(CSR)繫結到ISE 簽名證書簽名請求(CSR)後,您可以在ISE上安裝已簽名的證書。

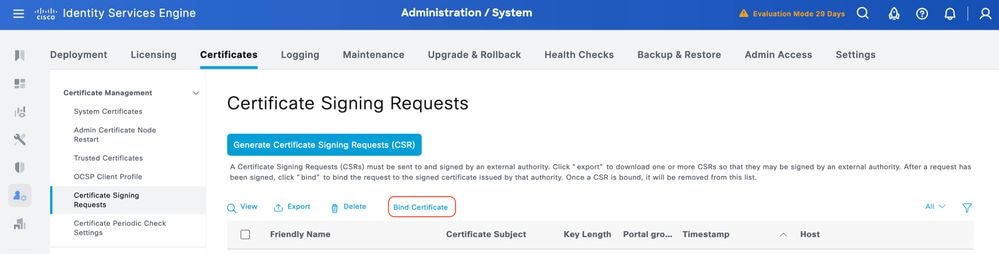

步驟1.導覽至Administration > System > Certificates 。在Certificate Signing Requests 下,選擇在上一步中產生的TACACS CSR ,然後按一下「Bind Certificate 」。

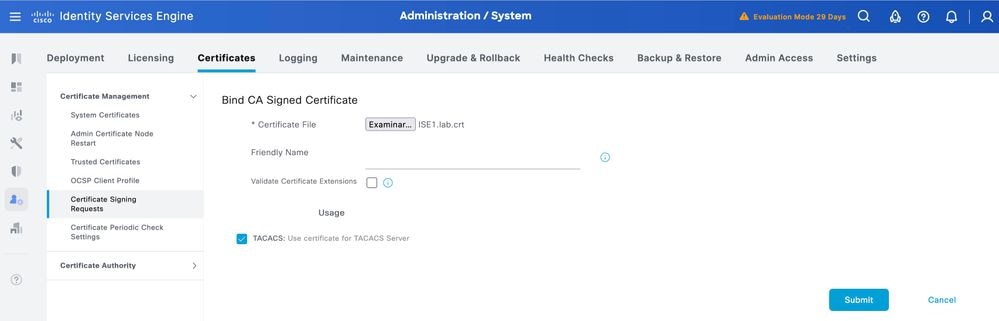

步驟2.選擇已簽名的證書 ,並確保使用 下的TACACS 覈取方塊保持選中狀態。

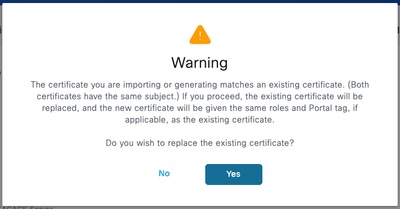

步驟3.按一下「Submit 」。如果您收到有關替換現有證書的警告,請按一下Yes 繼續。

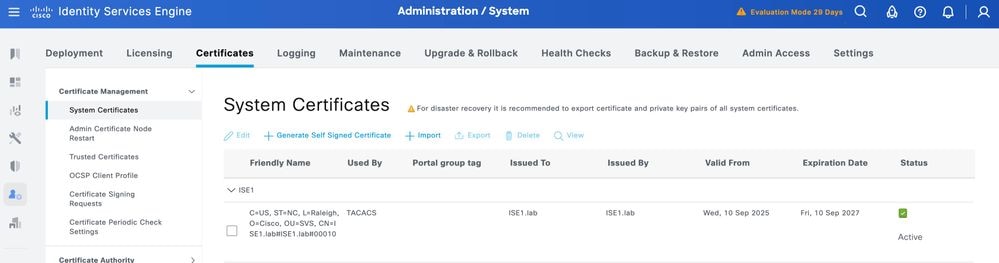

現在必須正確安裝證書。您可以在系統憑證 下驗證這一點。

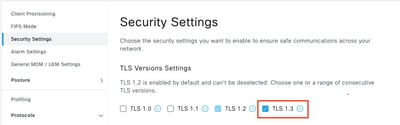

啟用TLS 1.3 ISE 3.4.x中預設未啟用TLS 1.3。必須手動啟用。

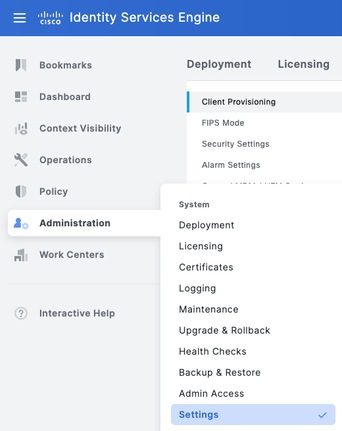

步驟1.導覽至Administration > System > Settings 。

步驟2.按一下Security Settings ,選中TLS Version Settings下的TLS1.3 旁的覈取方塊,然後按一下Save 。

警告: 當您更改TLS版本時,思科ISE應用伺服器在所有思科ISE部署電腦上重新啟動。

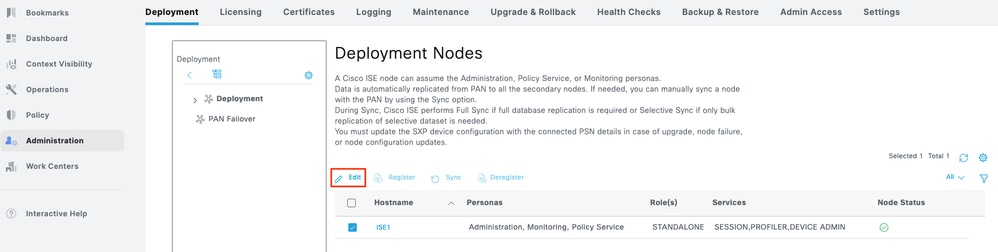

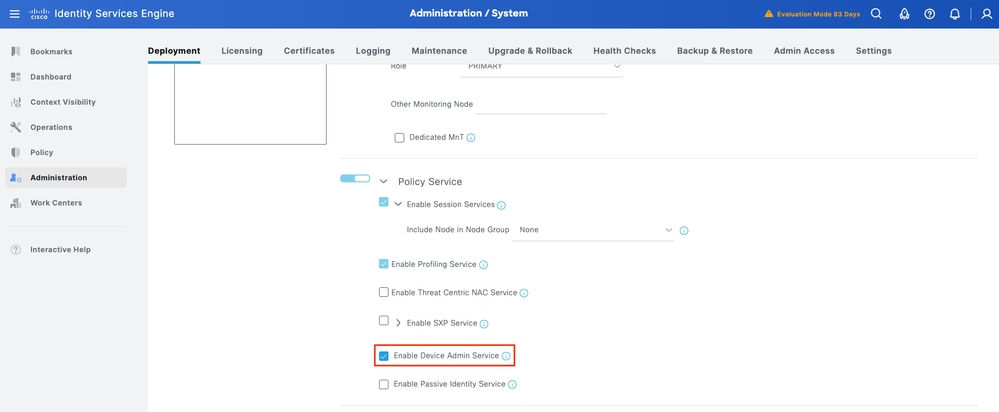

在ISE上啟用裝置管理 裝置管理服務(TACACS+)在ISE節點上預設未啟用。在PSN節點上啟用TACACS+。

步驟1.導航到Administration > System > Deployment 。選中ISE節點旁邊的覈取方塊,然後單擊Edit 。

步驟2.在GeneralSettings 下,向下滾動並選擇Enable Device Admin Service 旁邊的覈取方塊。

步驟3. 儲存 組態。裝置管理服務現在在ISE上啟用。

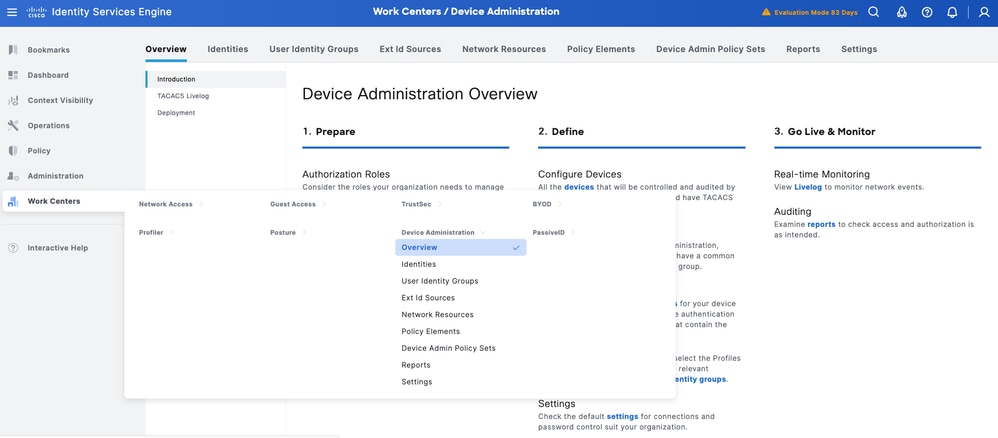

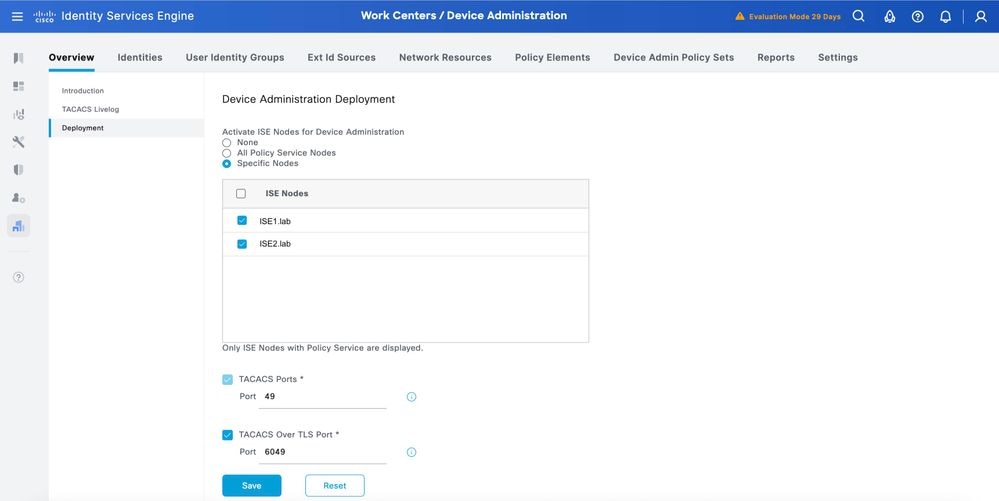

啟用TLS上的TACACS 步驟1.導航至工作中心>裝置管理>概述 。

步驟2.按一下Deployment 。選擇要通過TLS啟用TACACS的PSN 節點。

步驟3.保留預設埠6049 ,或者為TLS上的TACACS指定不同的TCP埠,然後按一下Save 。

建立網路裝置和網路裝置組 ISE提供具有多個裝置組層次結構的強大裝置分組。每個層次代表網路裝置的不同、獨立的分類。

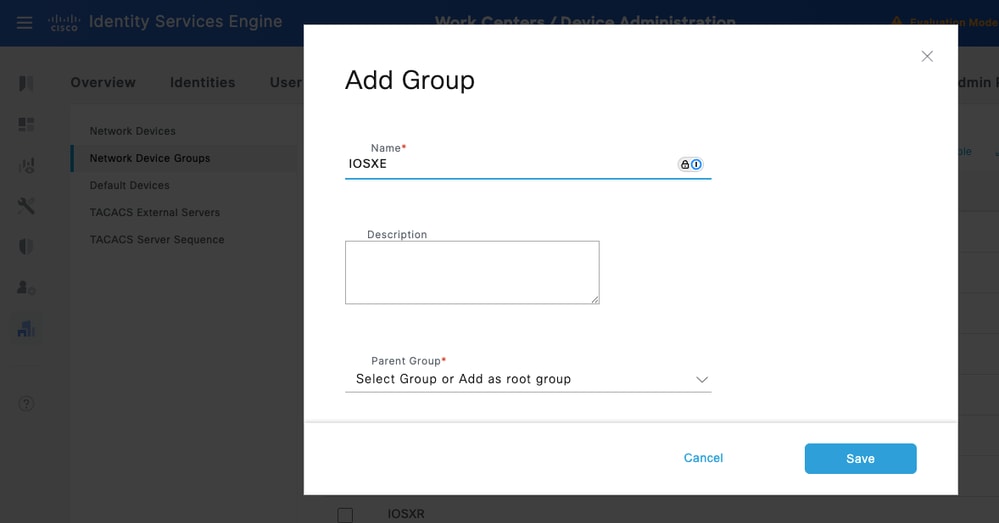

步驟1。導覽至工作中心>裝置管理>網路資源。 按一下Network Device Groups ,然後建立一個名稱為IOS XE 的群組。

提示: 所有裝置型別和所有位置是ISE提供的預設層次結構。您可以新增自己的層次結構並定義各種元件,以標識稍後可在「策略條件」中使用的網路裝置

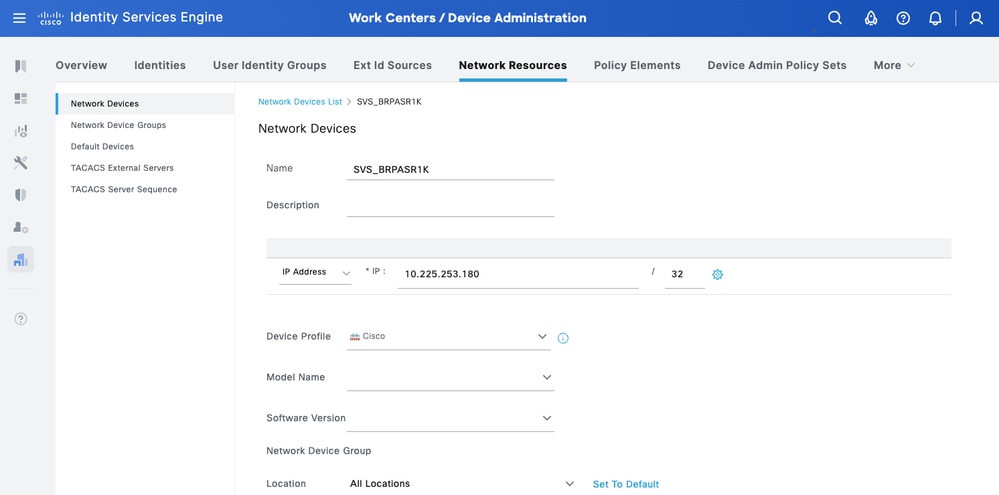

步驟2.現在將Cisco IOS XE裝置新增為網路裝置。導航至工作中心(Work Centers)>裝置管理(Device Administration)>網路資源(Network Resources)>網路裝置(Network Devices )。按一下Add 新增新的網路裝置。對於此測試,它是SVS_BRPASR1K 。

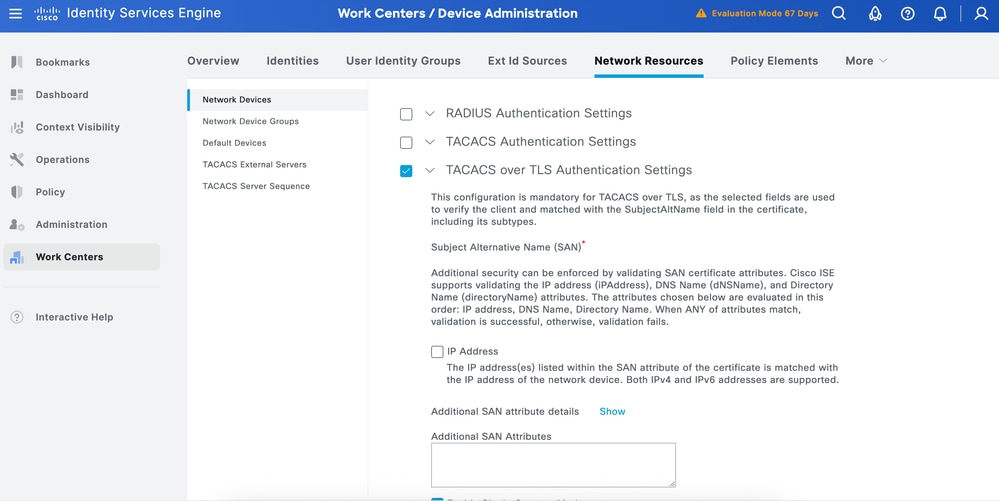

步驟3.輸入裝置的IP地址 ,並確保對映裝置的位置 和裝置型別 (IOS XE)。 最後,啟用TACACS+通過TLS身份驗證設定 。

提示: 建議啟用單一連線模式,以避免每次向裝置傳送命令時重新啟動TCP會話。

配置身份庫 本節為裝置管理員定義身份儲存,可以是ISE內部使用者和任何支援的外部身份源。此處使用Active Directory(AD)(外部身份源)。

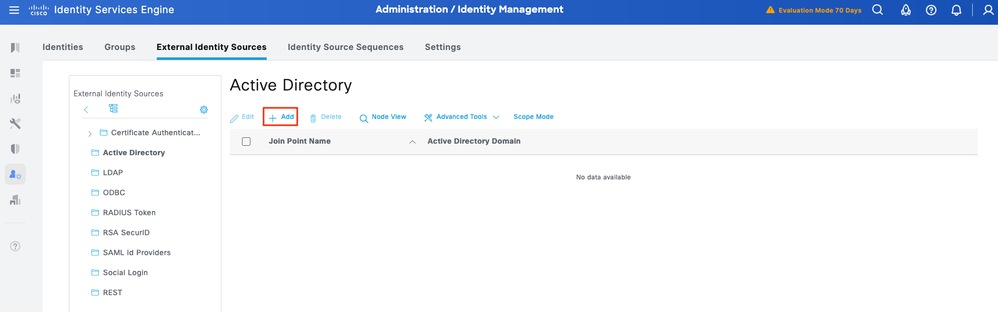

步驟1.導航到管理>身份管理>外部身份庫> Active Directory 。按一下新增 以定義新的AD關節點。

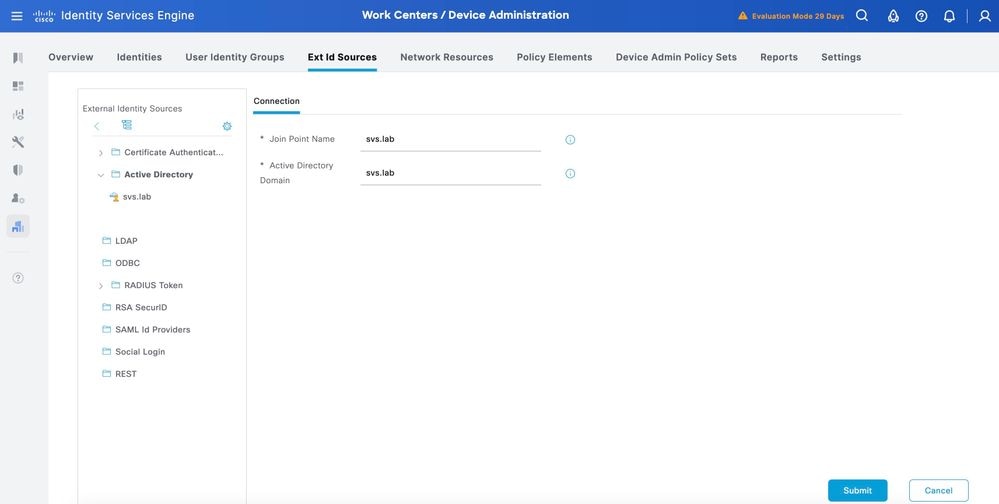

步驟2.指定加入點名稱 和AD域名 ,然後按一下Submit 。

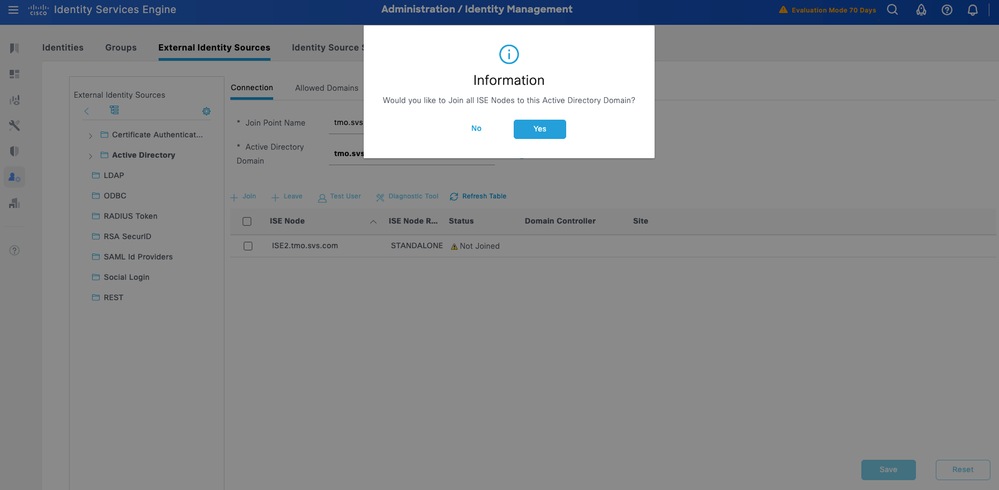

步驟3.出現提示時,按一下Yes Would you like to Join all ISE Nodes to this Active Directory Domain?

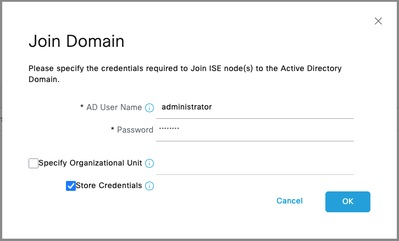

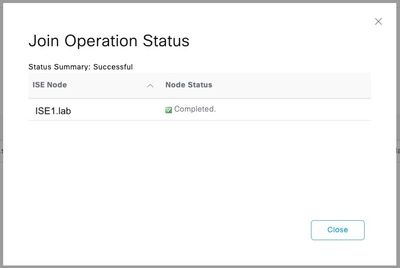

步驟4.輸入具有AD加入許可權的憑證,並輸入Join ISE到AD。檢查「Status(狀態)」以驗證其是否可操作。

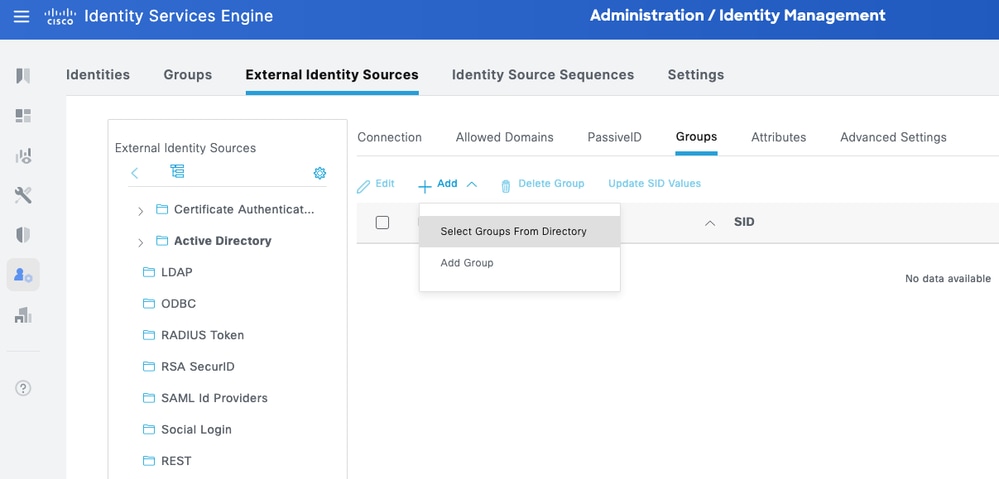

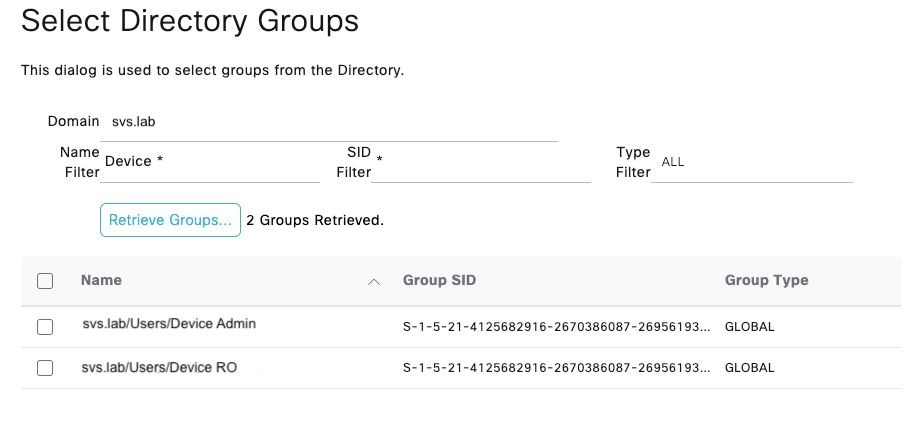

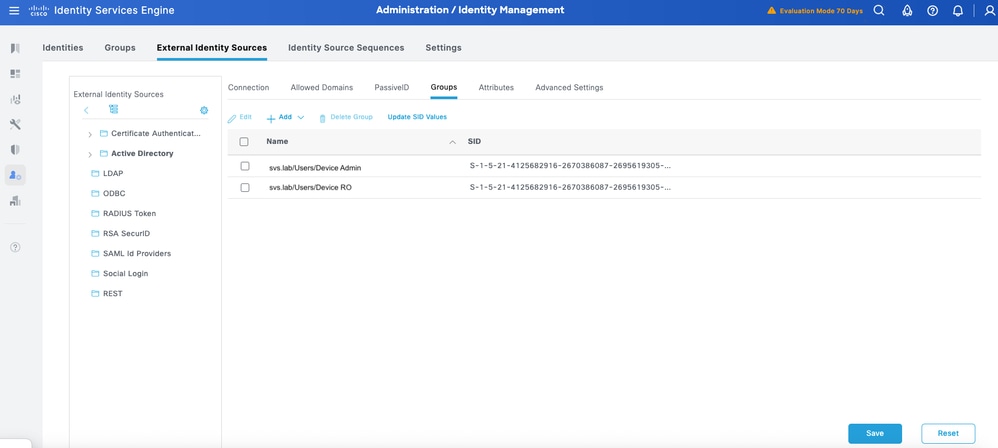

步驟5.導航到Groups 頁籤,然後點選Add 以獲取授權使用者訪問裝置所需的所有組。此示例顯示本指南的授權策略中使用的組

設定TACACS+設定檔 您將將TACACS+配置檔案對映到Cisco IOS XE裝置上的兩個主要使用者角色:

Root System Administrator — 這是裝置中的最高特權角色。具有root系統管理員角色的使用者對所有系統命令和配置功能具有完全管理訪問許可權。

操作員 — 此角色適用於出於監控和故障排除目的而需要系統只讀訪問許可權的使用者。

以下內容定義為兩個TACACS+設定檔:IOS XE_RW和IOSXR_RO。

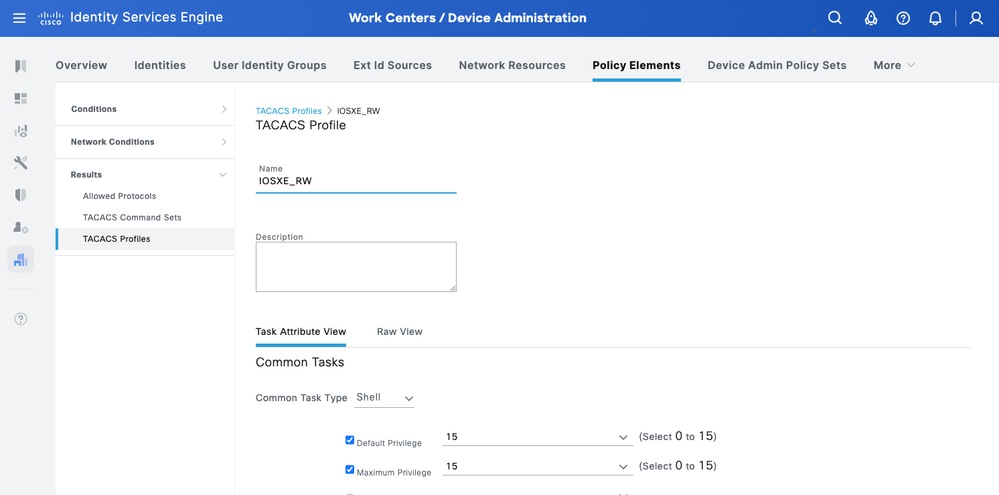

IOS XE_RW — 管理員設定檔 步驟1。導覽至工作中心>裝置管理>原則元素>結果> TACACS設定檔 。新增一個TACACS設定檔,並將其命名為IOS XE_RW 。

步驟2.檢查並設定預設許可權 和最大許可權 為15 。

步驟3.確認設定並儲存 。

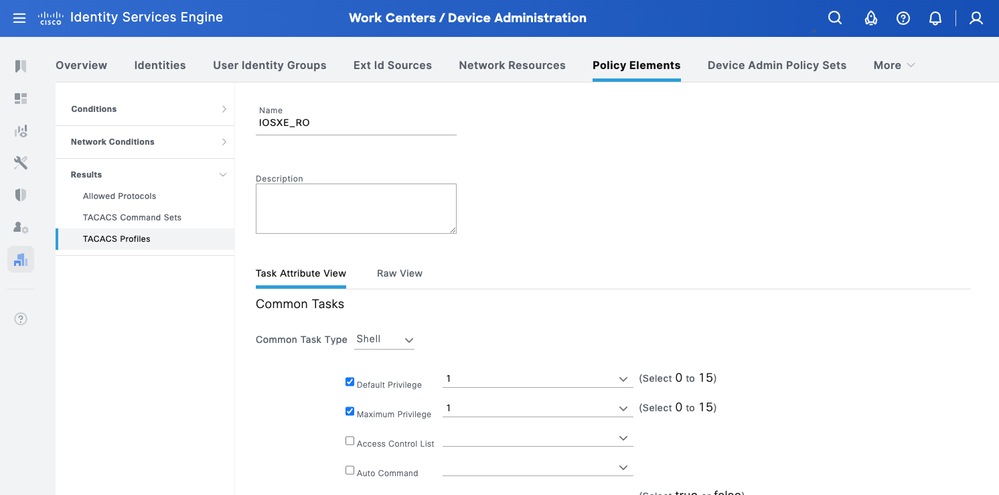

IOS XE_RO — 操作員配置檔案 步驟1。導覽至工作中心>裝置管理>原則元素>結果> TACACS設定檔 。新增一個TACACS設定檔 ,並將其命名為IOS XE_RO 。

步驟2.檢查並設定預設許可權 和最大許可權 為1 。

步驟3.確認設定並儲存 。

配置TACACS+命令集 以下內容定義為兩個TACACS+命令集:CISCO_IOS XE_RW 和CISCO_IOS XE_RO。

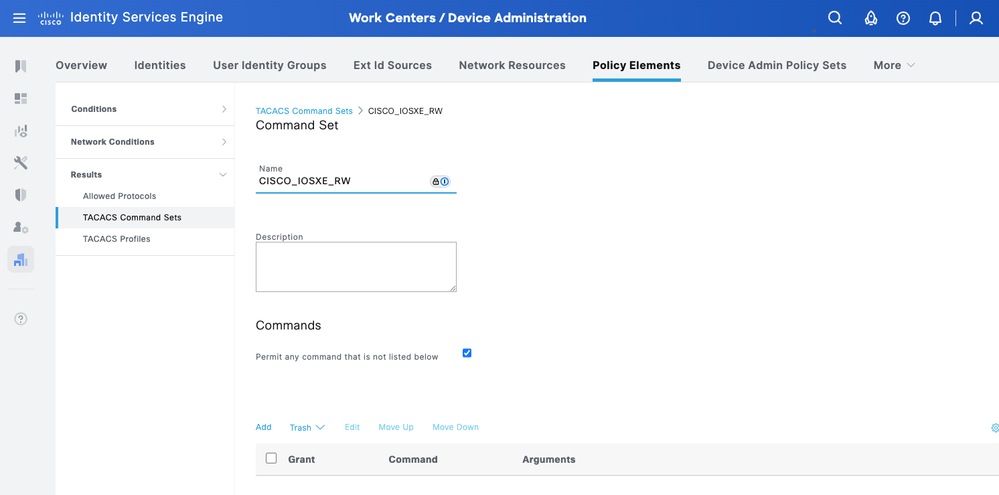

CISCO_IOS XE_RW — 管理員命令集 步驟1。導覽至工作中心>裝置管理>原則元素>結果> TACACS命令集。 新增一個TACACS命令集 ,並將其命名為CISCO_IOS XE_RW 。

步驟2.勾選Permit any command that not listed below 覈取方塊(這將允許管理員角色使用任何命令),然後按一下Save 。

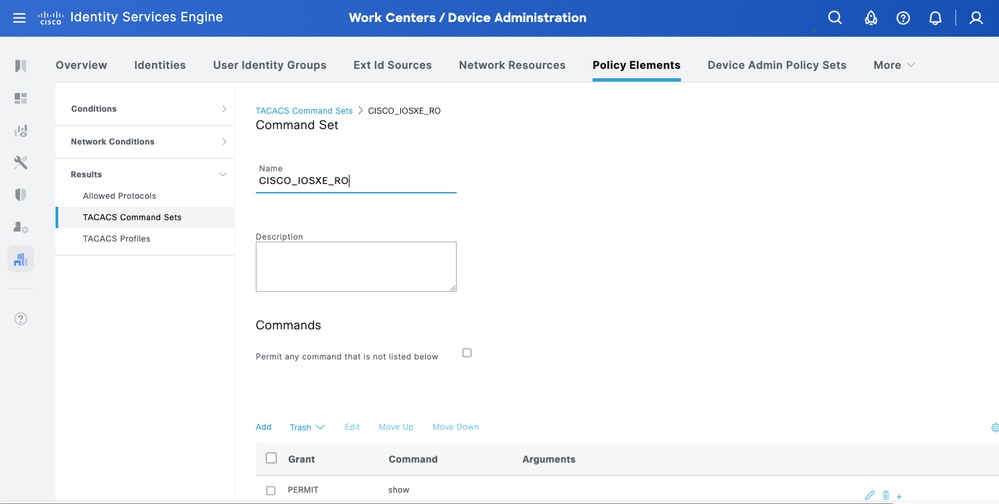

CISCO_IOS XE_RO — 運算子命令集 步驟1.從ISE UI導航至工作中心>裝置管理>策略元素>結果> TACACS命令集 。新增一個TACACS命令集 ,並將其命名為CISCO_IOS XE_RO 。

步驟2.在Commands 區段中,新增一個命令 。

步驟3.從Grant 列的下拉選單中選擇Permit ,然後在Command 列中輸入show ;然後按一下check 箭頭。

步驟4.確認資料,然後按一下Save 。

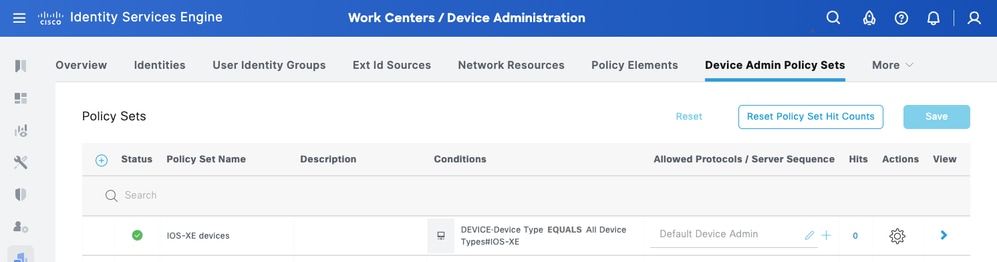

配置裝置管理策略集 預設情況下會啟用「裝置管理」策略集。策略集可以根據裝置型別劃分策略,以簡化TACACS配置檔案的應用。

步驟1.導航至工作中心>裝置管理>裝置管理策略集 。新增新的策略集IOS XE 裝置 。在條件下,指定DEVICE:Device Type EQUALS All Device Types#IOS XE 。在Allowed Protocols 下,選擇Default Device Admin 。

步驟2.按一下Save ,然後按一下右箭頭 配置此策略集。

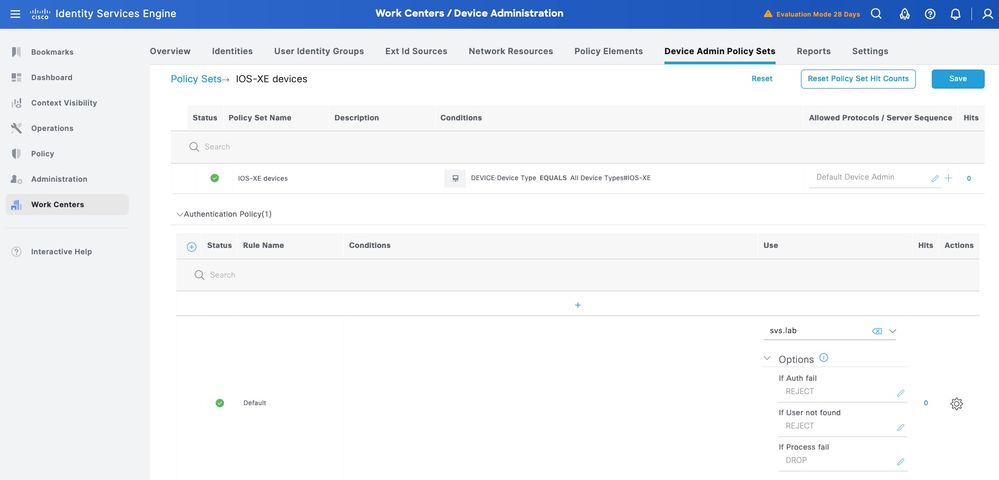

步驟3.建立身份驗證策略 。對於身份驗證,請使用AD 作為ID儲存 。保留If Auth fail 、If User not found 和If Process fail 下的預設選項。

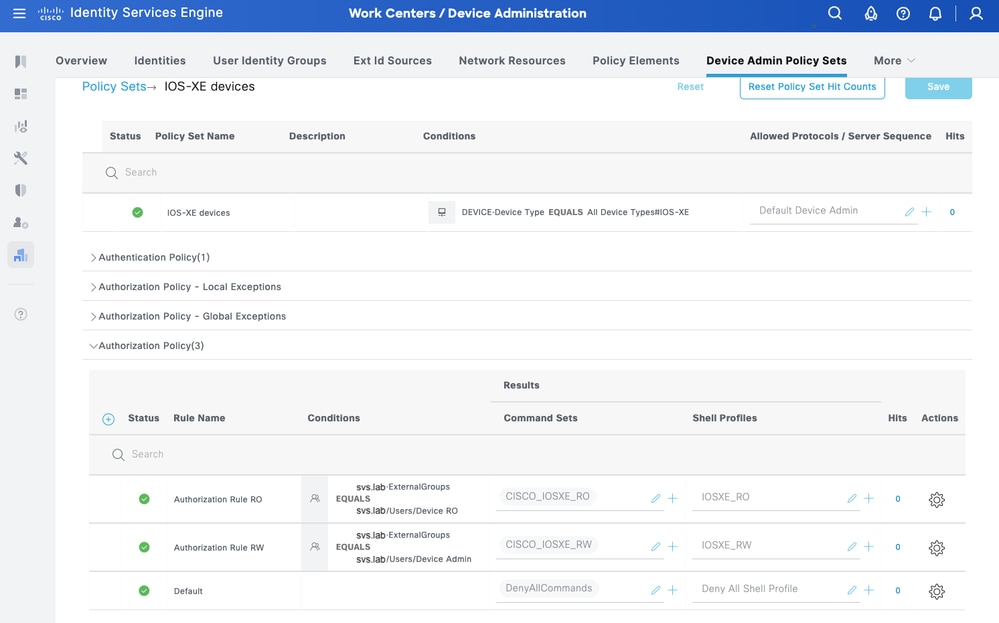

步驟4.定義授權策略。

根據Active Directory(AD)中的使用者組建立授權策略 。

舉例來說:

· AD組裝置RO 中的使用者分配有CISCO_IOSXR_RO IOSXR_RO

· AD組Device Admin 中的使用者分配有CISCO_IOSXR_RW 命令集和IOSXR_RW 外殼配置檔案。

第2部分 — 為使用TLS 1.3的TACACS+配置Cisco IOS XE

提示: 建議配置臨時使用者並更改AAA身份驗證和授權方法,以便在更改配置時使用本地憑證而不是TACACS,以避免被鎖定在裝置之外。

配置方法1 — 裝置生成的金鑰對 TACACS+伺服器組態 步驟1.配置域名 並生成用於路由器信任點的 金鑰對。

ip domain name svs.lab 信任點配置 步驟1. 建立路由器信任點 並關聯金鑰對。

crypto pki trustpoint svs_cat9k 步驟2.通過安裝CA證書驗證信任點 。

cat9k(config)#crypto pki authenticate svs_cat9k yes 步驟3. 產生 憑證簽署請求(CSR)。

cat9k(config)# crypto pki enroll svs_cat9k yes no 步驟4.匯入CA簽名的證書 。

cat9k(config)#crypto pki import svs_cat9k certificate 採用TLS配置的TACACS和AAA 步驟1.建立TACACS伺服器 和AAA組 ,關聯客戶端(路由器)信任點。

tacacs server svs_tacacs 步驟2.配置AAA方法。

aaa authentication login default group svs_tls local enable 組態方法2 - CA產生的金鑰對 如果要以PKCS#12格式而不是CSR方法直接匯入金鑰以及裝置和CA證書,則可以使用此方法。

步驟1.建立客戶端 信任點。

cat9k(config)#crypto pki trustpoint svs_cat9k_25jun17 步驟2.將PKCS#12檔案 複製到bootflash中。

附註: 確保PKCS#12檔案包含完整的證書鏈以及作為加密檔案的私鑰。

注意 :匯入的PKCS#12中的金鑰必須是RSA金鑰(例如:RSA 2048)型別,而不是ECC。

cat9k# copy sftp bootflash: vrf Mgmt-vrf 步驟3.使用import命令匯入PKCS#12檔案 。

cat9k#crypto pki import svs_cat9k_25jun17 pkcs12 bootflash:cat9k-25jun17.pfx password C1sco.123show crypto pki certificates svs_cat9k_25jun17 採用TLS配置的TACACS和AAA 步驟1.建立TACACS伺服器 和AAA組 ,關聯客戶端(路由器)信任點。

tacacs server svs_tacacs 步驟2.配置AAA方法。

aaa authentication login default group svs_tls local enable 驗證 驗證設定.

show tacacs AAA和TACACS+的調試。

debug aaa authentication

意見

意見