簡介

本文檔介紹如何使用現有配置組配置SD-WAN遠端訪問(SDRA)。

必要條件

需求

思科建議您瞭解以下主題:

- 思科軟體定義廣域網路(SD-WAN)

- PublicKey Infrastructure(PKI)

- FlexVPN

- RADIUS伺服器

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- C8000V版本17.12.03a

- vManage版本20.12.03a

- 具有簡單憑證註冊通訊協定(SCEP)的憑證授權單位(CA)伺服器

- AnyConnect安全行動化使用者端版本4.10.04071

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

在管理器上配置證書頒發機構(CA)

本部分指導您通過SD-WAN Manager配置證書頒發機構(CA)伺服器,以進行基於SCEP的自動註冊。

附註:啟用遠端訪問的裝置會收到來自此證書頒發機構的證書。裝置使用證書對遠端訪問客戶端進行身份驗證。

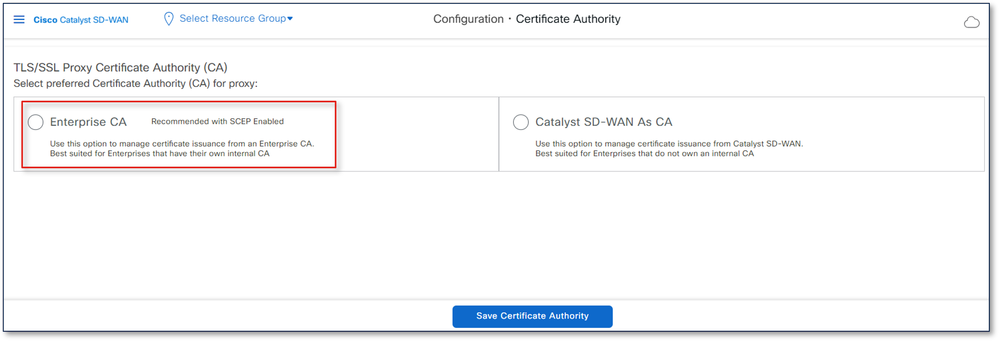

步驟1.導航到企業CA,通過vManage配置CA證書。在vManage GUI上:

Configuration -> Certificate Authority -> Enterprise CA

註:SD-WAN RA功能不支援其他CA選項,如不帶SCEP的企業CA、Cisco vManage as CA和Cisco vManage as intermediate CA

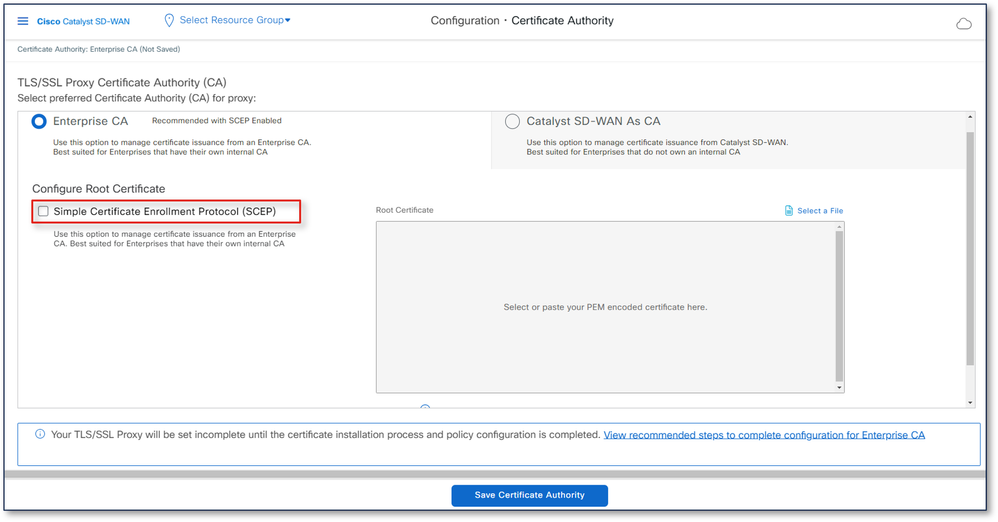

步驟2.顯示企業CA後,選擇SCEP選項。

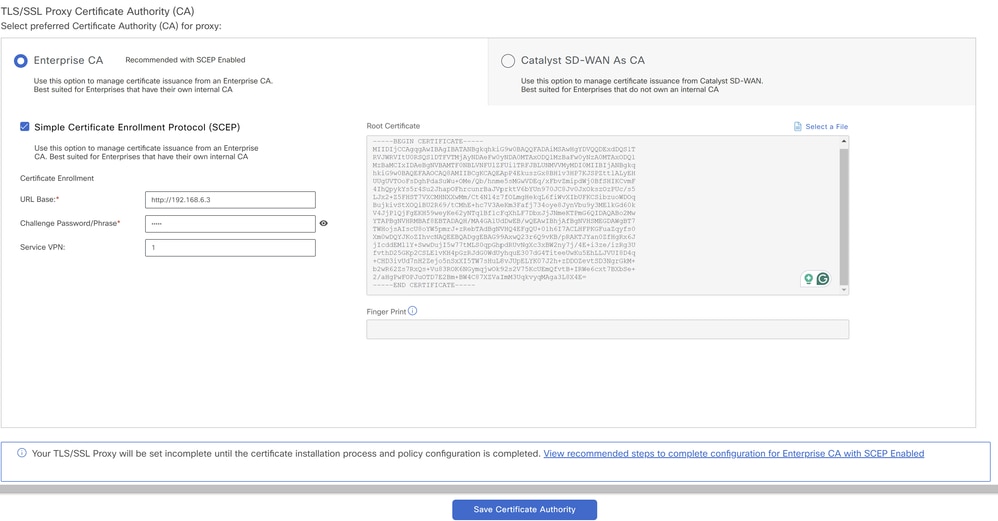

步驟3.將CA憑證複製貼上到Root Certificate方塊。

步驟4.填寫您的CA伺服器資訊:

附註:已將CA伺服器置於服務VRF 1中。 所有SD-WAN RA前端都必須通過服務VRF訪問CA伺服器。

步驟5.按一下Save Certificate Authority以儲存組態。

注意:遠端訪問配置完成並在裝置上實施後,將應用相關CA設定。

將遠端訪問功能配置檔案新增到現有配置組。

通過修改現有配置組來設定遠端訪問。

注意:可以使用CLI附加模板或配置組配置SDRA。但是,它不支援使用功能模板。

在服務VPN上啟用遠端訪問

警告:在服務VPN上啟用遠端訪問是必需的步驟。否則,任何後續的遠端訪問引數(配置檔案/功能)配置都不會傳播到裝置。

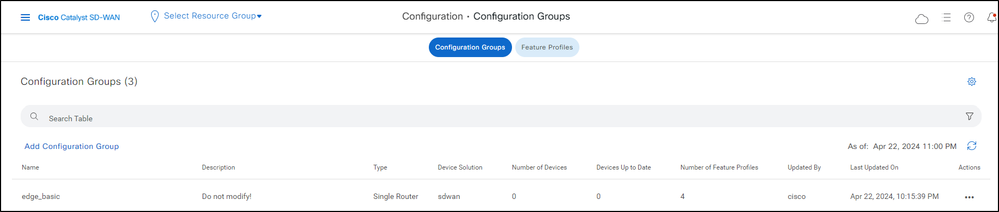

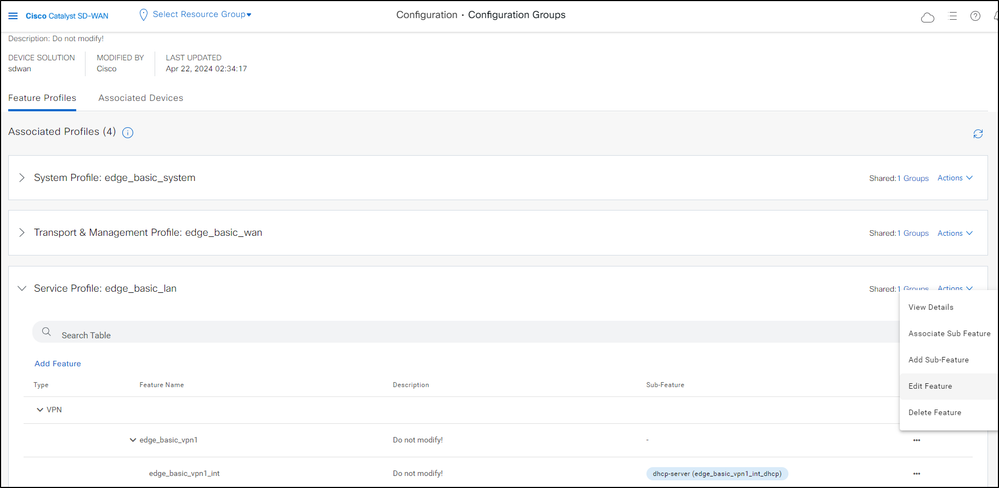

步驟1.在vManage GUI中,導覽至Configuration -> Configuration Groups。按一下先前存在的配置組右側的三個點(...),然後單擊Edit。

步驟2.向下滾動到Service Profile:<name>,然後展開此部分。按一下所需VPN配置檔案右側的三個點(...),然後單擊Edit Feature。

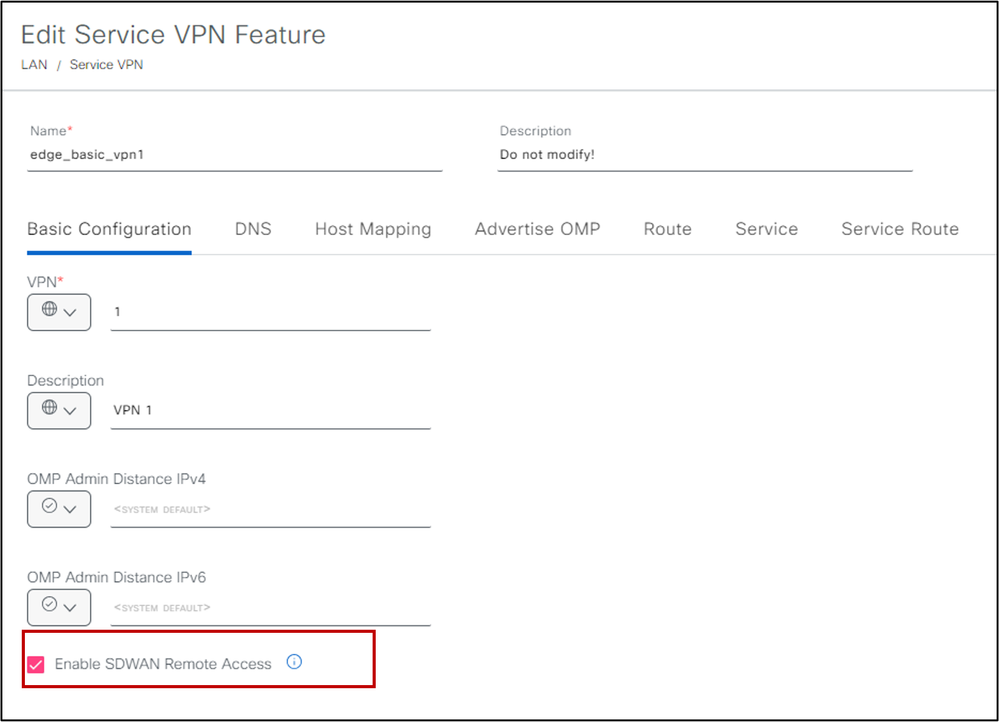

步驟 3.

選中啟用SD-WAN遠端訪問覈取方塊

步驟4.按一下Save。

配置遠端訪問功能

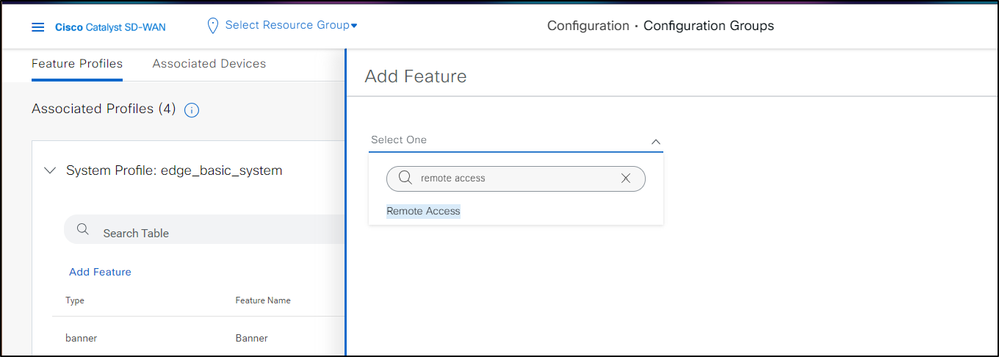

步驟1。在vManage GUI中,導覽至Configuration ->Configuration Groups-> <Config Group Name>。按一下右側的三點(...),然後按一下編輯。

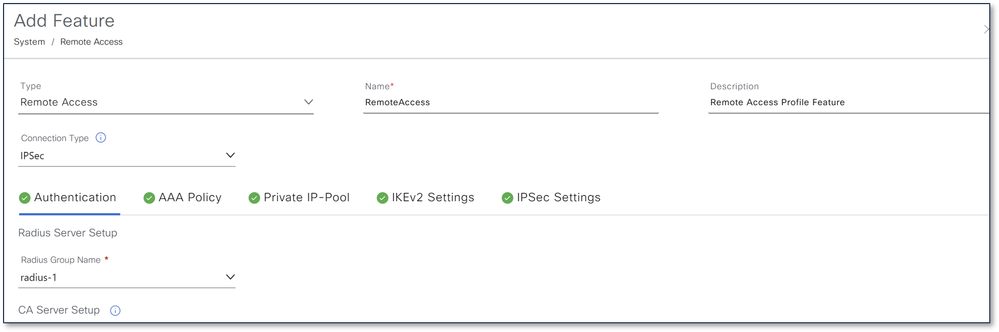

展開System Profile:<Name>部分。按一下Add Features並搜尋Remote Access。

SDRA通訊協定

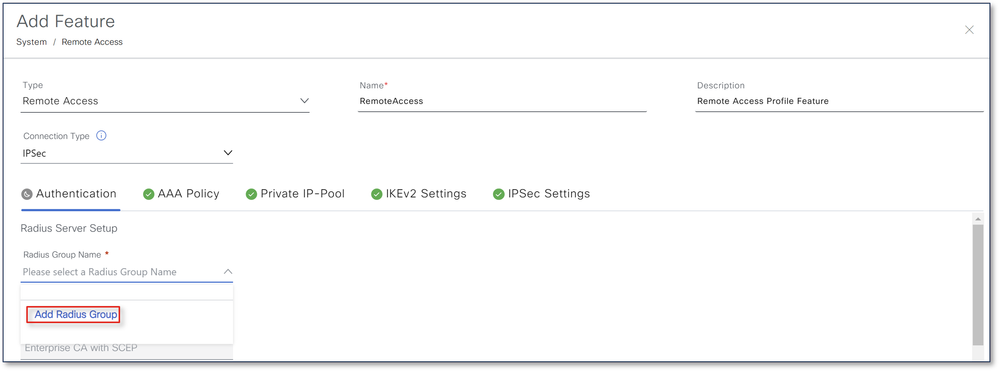

附註:SDRA同時支援IPSec和SSL;但是,本指南指定本實驗使用IPSec,同時指出SSL配置是可選的,並且主要遵循相同的步驟。

設定RADIUS伺服器

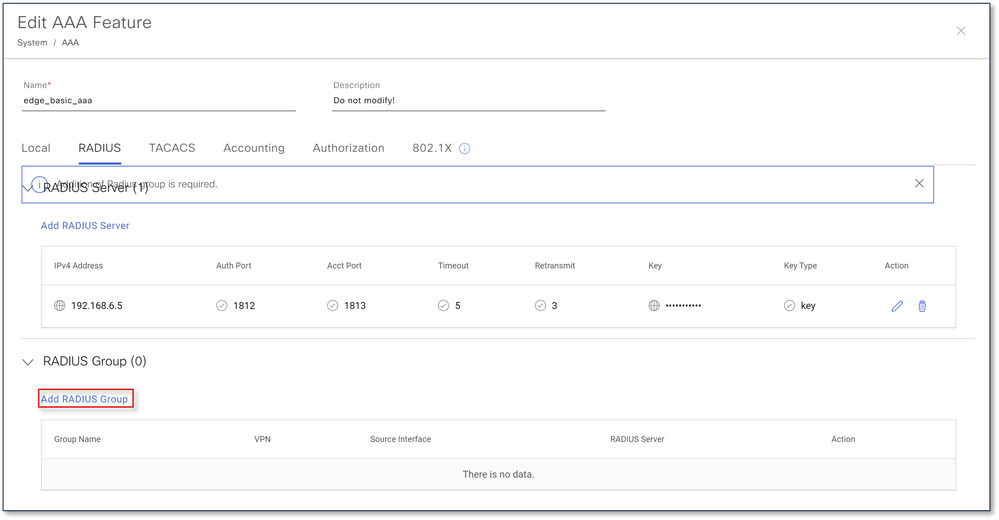

配置的第一部分是配置遠端訪問時的Radius Server Setup。按一下Add Radius Group將其展開,然後按一下Add Radius Group。

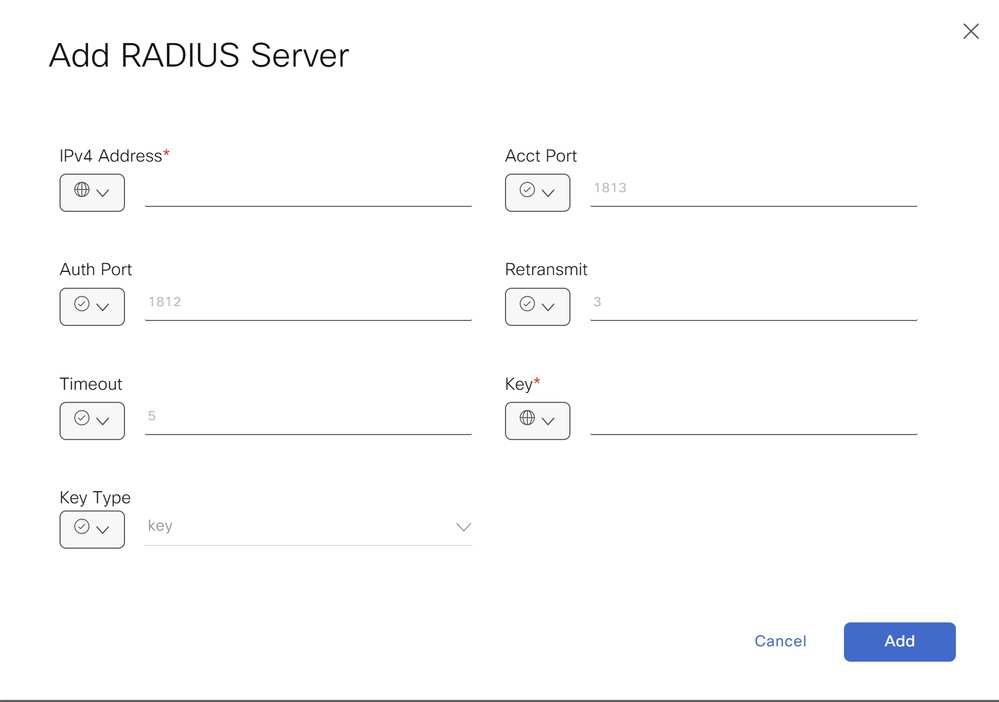

展開RADIUS Server部分,然後按一下Add RADIUS Server。

使用RADIUS IPv4位址和金鑰填寫RADIUS伺服器組態,然後按一下Add,如範例所示。

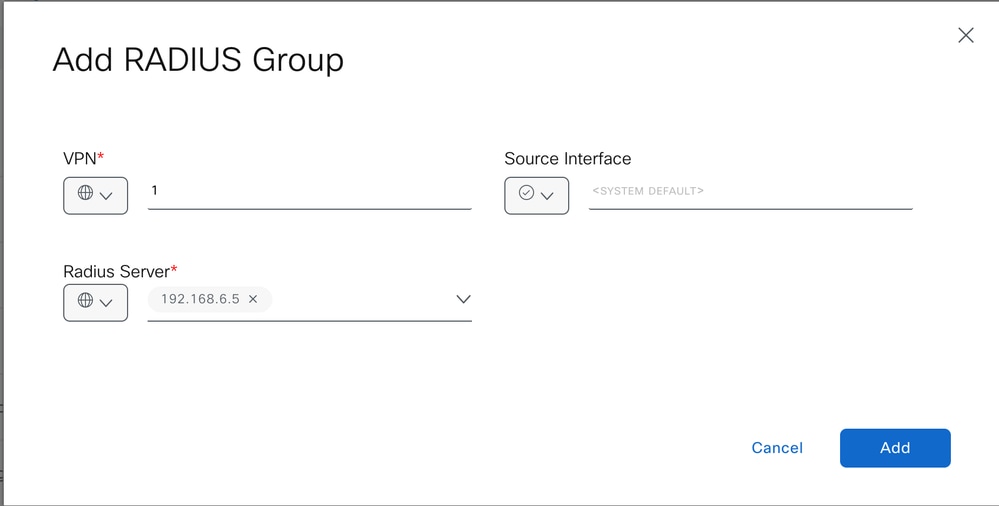

展開RADIUS Group部分,然後按一下Add RADIUS Group。

選擇VPN左側的下拉選單,然後選擇Global(全域性)。

新增先前配置的RADIUS伺服器。

設定RADIUS群組(如圖所示)後,按一下Add以儲存RADIUS群組。

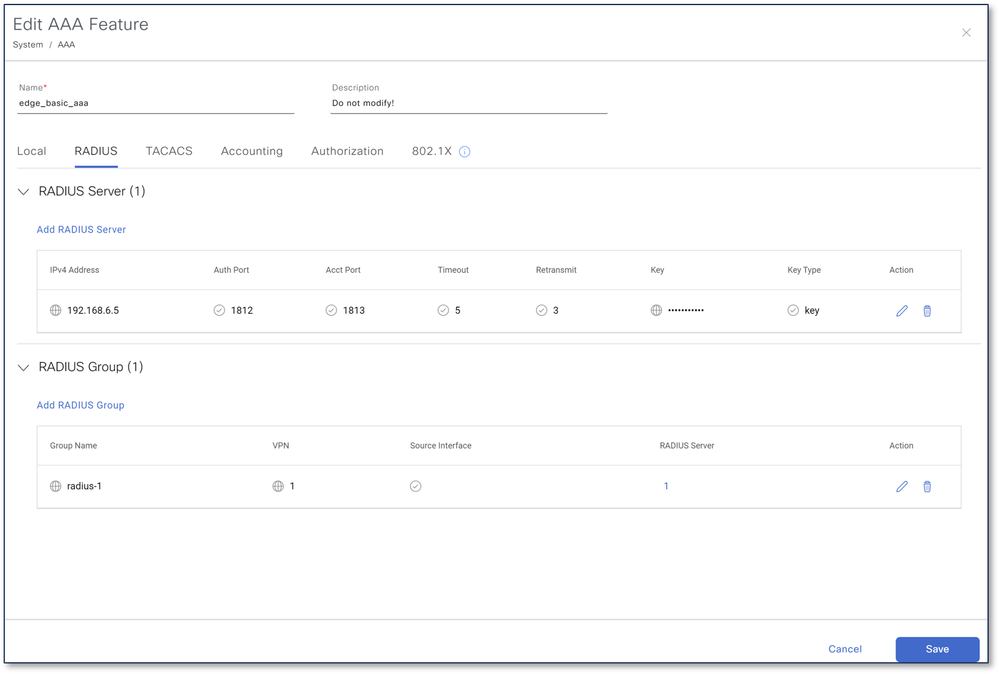

以下是已完成RADIUS設定的範例。按一下「Save」。

附註:SD-WAN RA前端使用RADIUS/EAP伺服器對遠端訪問客戶端進行身份驗證並管理每使用者策略。必須從服務VPN中的所有SD-WAN RA前端訪問RADIUS/EAP伺服器。

CA伺服器設定

下一節是CA Server Setup,但因為此CA是在上一個任務上配置的,所以它會自動拉出它。此處沒有必需的配置。

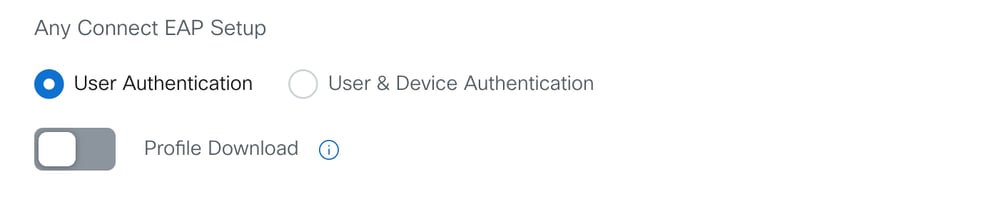

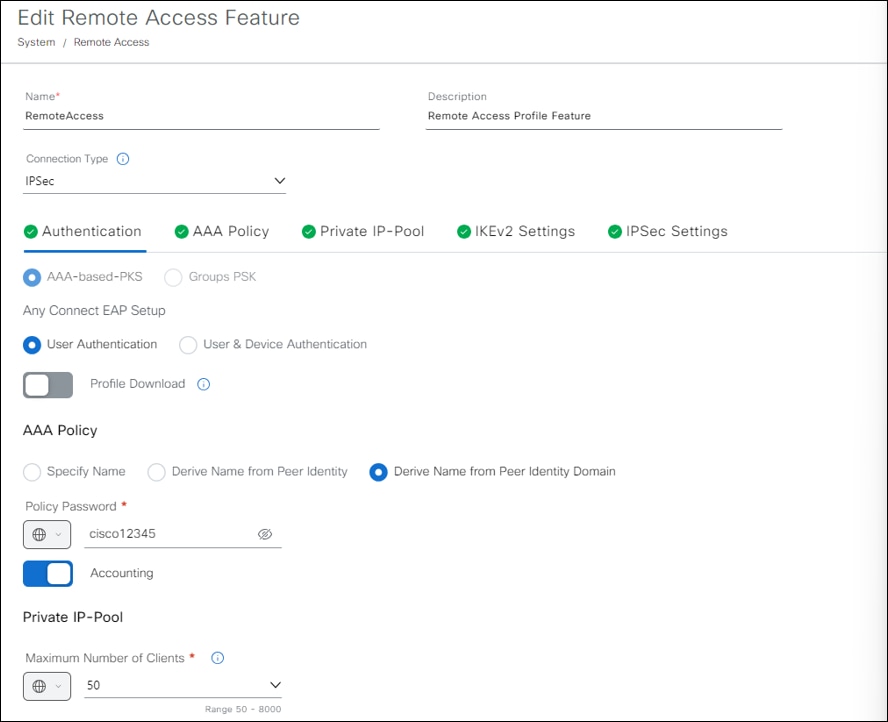

配置AnyConnect EAP設定

下一節是AnyConnect EAP Setup,在此場景中使用者通過身份驗證,因此User Authentication覈取方塊是選定的選項(預設)。

注意:如果需要雙重驗證使用者/密碼和客戶端證書,請選擇User & Device Authentication選項。此配置對應於CLI命令:authentication remote anyconnect-eap aggregate cert-request

設定 AAA 原則

對於本SDRA指南,遠端使用者包含一個電子郵件域,例如sdra-user@test.com。因此,要實現此目的,請選擇從對等身份域派生名稱選項。

在Policy Password欄位中:cisco12345

IKEv2和IPSec設定

您可以保留所有這些配置為預設值,然後按一下onSave。

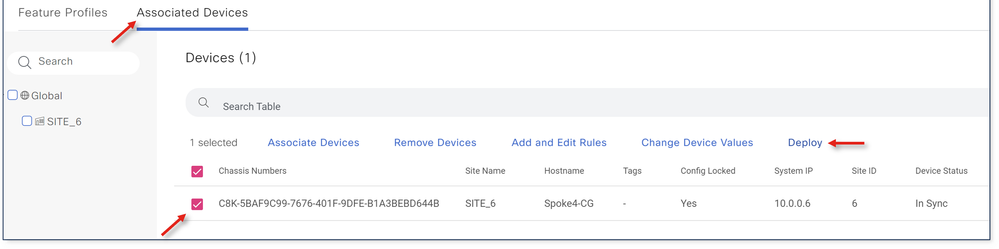

關聯裝置和部署

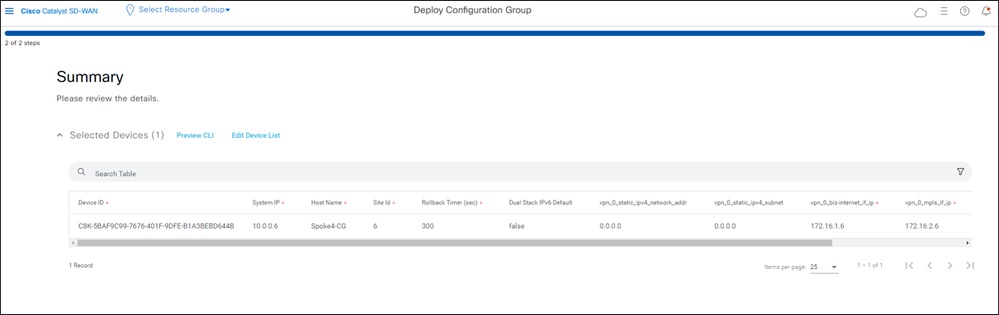

配置遠端訪問後,通過Associated Devices頁籤繼續部署配置。

選中所需裝置的覈取方塊並部署。

ClickNext

SelectPreview CLI

在下一個螢幕中,選擇Deploy(再次部署)。

驗證

請求PKI證書

部署完成後,您需要通過CLI請求RA頭端上的ID證書。

1.登入到CLI RA頭端。

2.驗證是否已使用show run成功部署信任點配置 | sec crypto pki trustpoint命令。

crypto pki trustpoint sdra_trustpoint

enrollment url http://192.168.6.3:80

fingerprint 8F0B275AA454891B706AC5F27610157C4BE4C277

subject-name CN=SDRA-6-10.0.0.6-Spoke4-CG

vrf 1

revocation-check none

rsakeypair sdra_trustpoint 2048

auto-enroll 80

hash sha256

3.驗證CA證書(根證書)是否安裝在sdra_trustpoint上

show crypto pki cert sdra_trustpoint

4.如果沒有關聯的CA證書,請繼續向CA伺服器進行身份驗證

crypto pki authenticate sdra_trustpoint

5.請求用於遠端訪問(RA)連線的邊緣裝置的ID證書

附註:請驗證列出的兩個證書是否已安裝並與sdra_trustpoint正確關聯,以確保遠端訪問功能符合預期。

crypto pki enroll sdra_trustpoint

Spoke4-CG#show crypto pki cert sdra_trustpoint

Certificate

Status: Available

Certificate Serial Number (hex): 03

Certificate Usage: General Purpose

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

Name: Spoke4-CG

hostname=Spoke4-CG

cn=SDRA-6-10.0.0.6-Spoke4-CG

Validity Date:

start date: 21:22:15 UTC Apr 26 2024

end date: 21:22:15 UTC Apr 26 2025

renew date: 21:22:14 UTC Feb 12 2025

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#3.cer

CA Certificate

Status: Available

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

cn=CA-SERVER-SDRA-CLUS2024

Validity Date:

start date: 22:37:07 UTC Apr 22 2024

end date: 22:37:07 UTC Apr 22 2027

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#1CA.cer

加密PKI調試

如果您在請求證書時遇到任何問題,請啟用debug命令以幫助進行故障排除:

debug crypto pki messages

debug crypto pki scep

debug crypto transactions

參考資料:RADIUS屬性

RADIUS伺服器需要設定與遠端存取使用者對應的Cisco attribute-value(AV)配對屬性。

以下是FreeRADIUS使用者設定的範例。

IPSec Cisco AV配對屬性:

test.com Cleartext-Password := "cisco12345"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "ipsec:addr-pool=sdra_ip_pool",

Cisco-AVPair += "ipsec:route-set=prefix 192.168.6.0/24"

SSL Cisco AV配對屬性:

sdra_sslvpn_policy Cleartext-Password := "cisco"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "webvpn:addr-pool=sdra_ip_pool"

相關資訊