簡介

本檔案介紹軟體定義廣域網(SD-WAN)中的安全群組標籤(SGT)內嵌標籤傳播方法。

必要條件

思科建議您瞭解以下主題:

- Cisco Catalyst軟體定義廣域網路(SD-WAN)

- 軟體定義存取(SD-Access)光纖

- 思科識別服務引擎(ISE)

採用元件

本檔案中的資訊是根據:

- Cisco IOS® XE Catalyst SD-WAN邊緣版本17.9.5a

- Cisco Catalyst SD-WAN管理器版本20.12.4。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

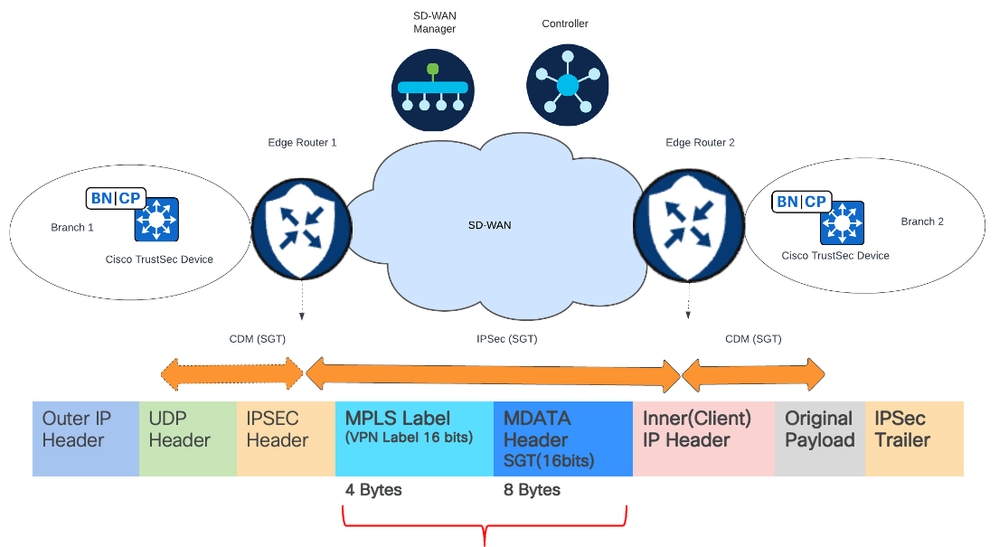

Cisco TrustSec整合

Cisco IOS® XE Catalyst SD-WAN版本17.3.1a支援與Cisco TrustSec整合的SGT傳播。此功能使Cisco IOS® XE Catalyst SD-WAN邊緣裝置可以將分支機構中啟用Cisco TrustSec的交換機生成的安全組標籤(SGT)內聯標籤傳播到Cisco Catalyst SD-WAN網路中的其他邊緣裝置。支援Cisco TrustSec的交換機在分支機構上進行分類和實施,而Cisco IOS® XE Catalyst SD-WAN裝置在邊緣裝置上攜帶內聯標籤。

Cisco Trustsec的基本概念:

- SGT繫結:IP和SGT之間的關聯,所有繫結都是最常見的配置和直接從思科ISE獲取。

- SGT傳播:傳播方法用於在網路跳之間傳播這些SGT

- SGTACL策略:一組規則,用於指定受信任網路中流量源的許可權。

- SGT實施:根據SGT策略實施策略的位置。

SGT傳播方法

SGT傳播方法有:

- SGT傳播內聯標籤。

- SGT傳播安全組標籤交換協定(SXP)

使用內嵌標籤的SGT傳播

使用內聯標籤,使用特殊乙太網幀在網路跳之間傳播這些SGT。對於內聯標籤傳播,分支機構需要配備支援Cisco TrustSec且能夠處理SGT內聯標籤的交換機(Cisco TrustSec裝置)。

範例:

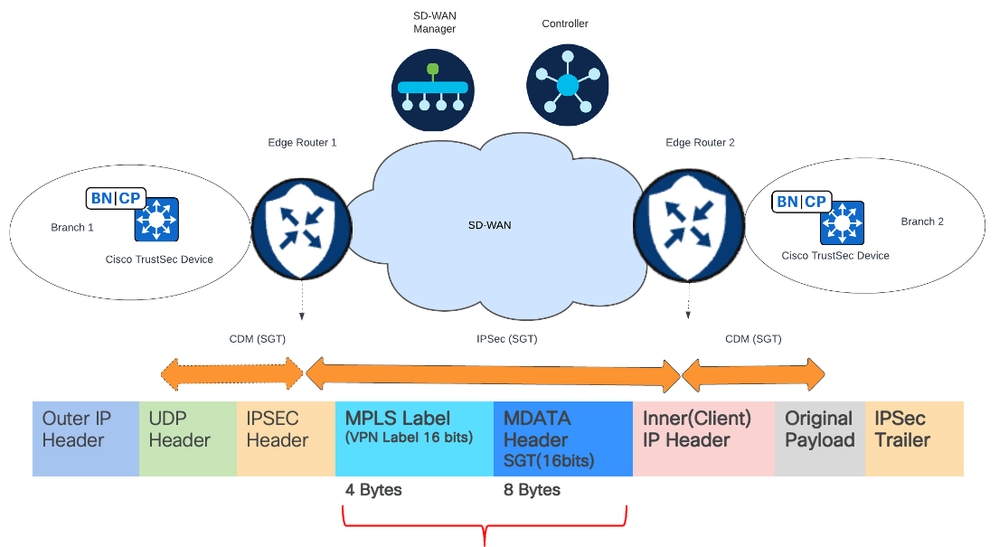

- 分支1和分支2配備了支援Cisco TrustSec的交換機,並且這些分支連線到Cisco IOS XE Catalyst SD-WAN設備。

- 分支中的Cisco TrustSec交換機執行繫結、傳播和實施操作。

- Branch 1中的Cisco TrustSec交換機在通向邊緣路由器1的乙太網CMD幀中執行SGT內聯標籤。

- 然後,邊緣路由器1解封CMD幀,提取SGT,並通過Cisco Catalyst SD-WAN IPSec或GRE通道傳播該幀。

- Cisco Catalyst SD-WAN上的邊緣路由器2從Cisco Catalyst SD-WAN提取SGT,生成乙太網CMD幀,並複製接收的SGT。

- 分支2上的Cisco TrustSec交換機檢查SGT,並根據目標SGT查詢它,以確定流量必須被允許還是被拒絕(執行)。

通過Cisco Catalyst SD-WAN資料包的資料包中攜帶的SGT欄位,並將額外八位元組的資料新增到該資料包中。

通過Cisco Catalyst SD-WAN資料包的資料包中攜帶的SGT欄位,並將額外八位元組的資料新增到該資料包中。

在SD-WAN IPSEC隧道中啟用SGT內聯標籤傳播

SD-WAN IPSEC隧道中SGT內線標籤傳播的網路圖

SD-WAN IPSEC隧道中SGT內線標籤傳播的網路圖

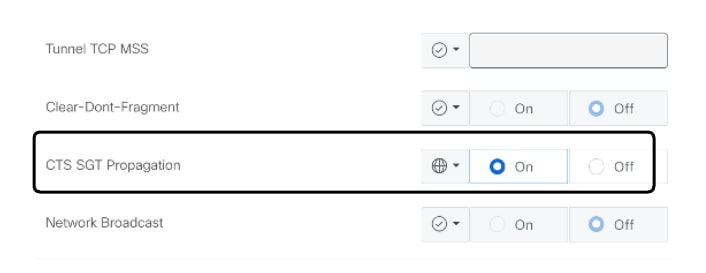

步驟1.在傳輸通道介面(WAN)上啟用SGT內嵌標籤傳播

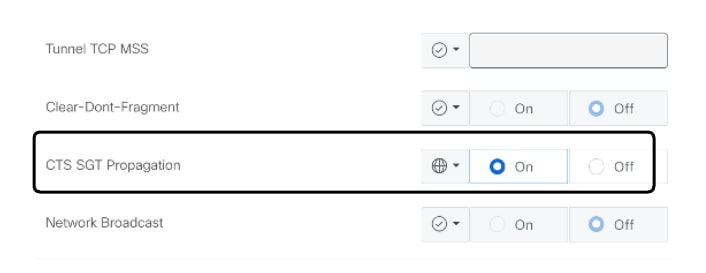

- 要通過SD-WAN ipsec隧道啟用SGT內聯標籤傳播,傳播必須僅在SD-WAN隧道中啟用。

- 登入Cisco Catalyst SD-WAN Manager GUI。

- 導覽至Configuration > Templates > Feature Template > Cisco VPN Interface Ethernet(VPN0)> Click Tunnel。

隧道部分

隧道部分

通道組態

通道組態

等效的CLI命令:

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

cts manual

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

附註:從20.6/17.6.1版本開始,SD-WAN隧道預設禁用SGT傳播(內聯標籤)。

附註:啟用CTS SGT Propagation時,它會暫時導致介面翻動。

附註:啟用CTS SGT Propagation時,如果下一跳無法解封裝包含SGT的CMD幀,則它在物理WAN介面中可能會導致連線問題(如資料包丟棄)。

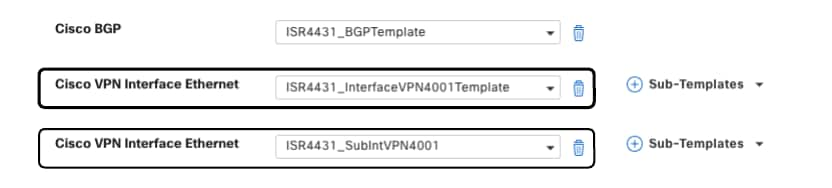

步驟2.在服務介面(LAN)上啟用SGT內嵌標籤傳播

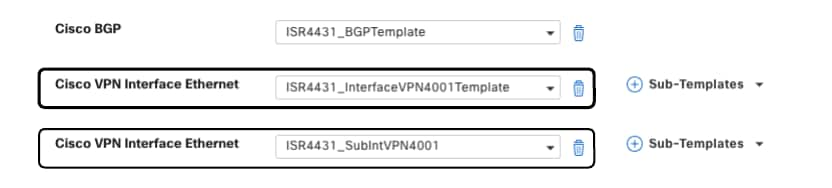

- 導航到Configuration > Templates > Device Template > 服務VPN

- 確定物理介面和子介面的LAN介面功能模板> Cisco VPN介面乙太網(服務VPN)

Cisco VPN介面功能模組(LAN)

Cisco VPN介面功能模組(LAN)

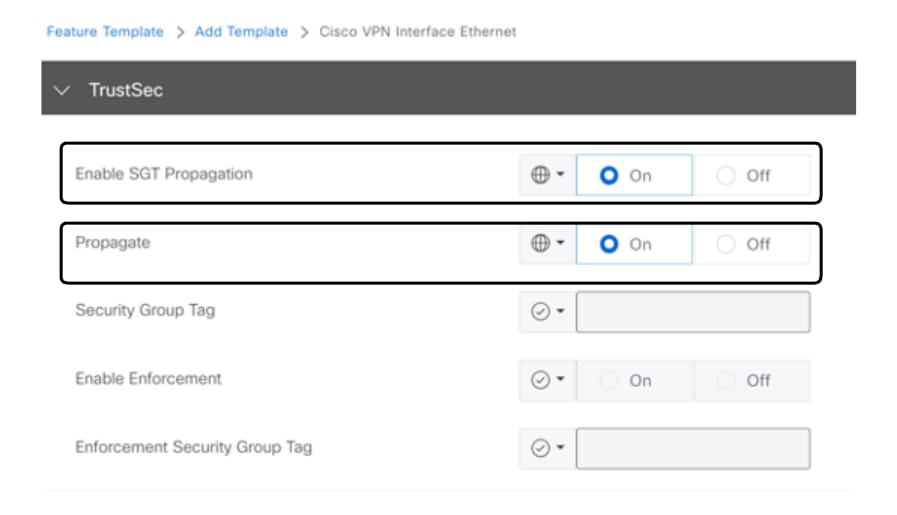

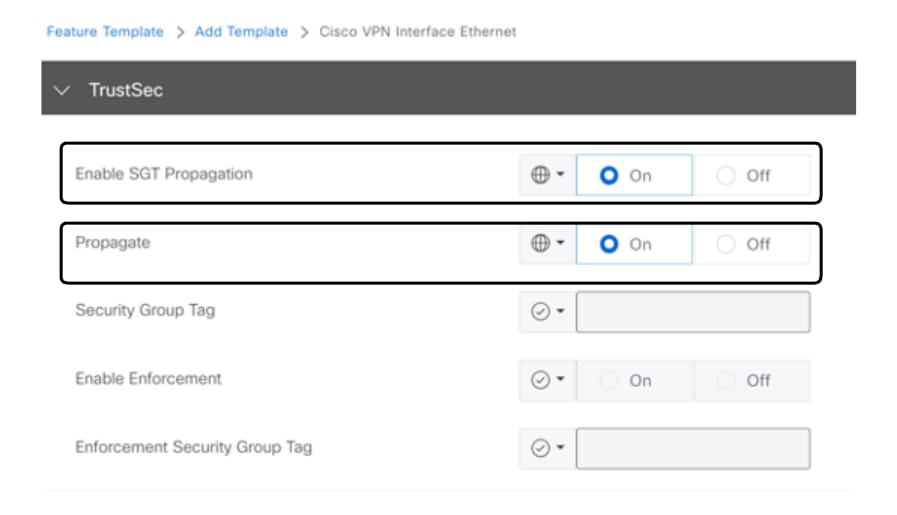

- 導航到Cisco VPN Interface Ethernet(Service VPN)功能模板,按一下TrustSec

TrustSec部分

TrustSec部分

- 確定啟用SGT傳播>選擇ON

- Identify Propagate > Select ON

TrustSec配置

TrustSec配置

等效的CLI命令:

interface GigabitEthernet0/0/3 <<< Physical Interface

vrf forwarding 4001

no ip address

no ip redirects

ip mtu 1500

load-interval 30

negotiation auto

cts manual

arp timeout 1200

interface GigabitEthernet0/0/3.3 <<< Sub-Interface

encapsulation dot1Q 3

vrf forwarding 4001

ip address 192.168.253.2 255.255.255.252

no ip redirects

ip mtu 1500

cts manual

policy static sgt 999 trusted

arp timeout 1200

附註:在Cisco IOS® XE Catalyst SD-WAN裝置上,必須在物理介面和所有子介面上啟用Cisco TrustSec。

附註:本實驗室僅關注於SGT傳播,SGT繫結和SGT實施是在SD-Access交換矩陣網路中進行的。

驗證

運行命令show cts interface

以顯示接口的Cisco TrustSec資訊。

SD-WAN隧道介面。

#show cts interface Tunnel0

Global Dot1x feature is Disabled

Interface Tunnel0:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 1d22h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: NOT APPLICABLE

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

SD-WAN服務LAN介面

#show cts interface GigabitEthernet0/0/3.3

Global Dot1x feature is Disabled

Interface GigabitEthernet0/0/3.3:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 6d14h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 999

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

在服務LAN子介面中配置FIA跟蹤

要識別資料包的SGT,可以通過FIA跟蹤進行驗證。

在已啟用SGT內嵌標籤傳播的LAN介面(GigabitEthernet0/0/3)上設定FIA追蹤條件。

clear platform condition all

debug platform packet-trace packet 2048 fia-trace data-size 2048

debug platform condition interface GigabitEthernet0/0/3.3 both

運行命令debug platform condition start以啟動FIA跟蹤。

運行命令debug platform condition stop以停止FIA跟蹤。

運行命令show platform packet-trace summary,顯示FIA跟蹤資料包。

#show platform packet-trace summ

Pkt Input Output State Reason

0 Gi0/0/3.3 internal0/0/rp:0 PUNT 3 (Layer2 control and legacy)

1 Gi0/0/3.3 internal0/0/rp:0 PUNT 55 (For-us control)

2 Gi0/0/3.3 Gi0/0/0 FWD

3 Gi0/0/3.3 Gi0/0/0 FWD

4 Gi0/0/3.3 Gi0/0/0 FWD

5 Gi0/0/3.3 Gi0/0/0 FWD

6 Gi0/0/3.3 Gi0/0/0 FWD

7 Gi0/0/3.3 Gi0/0/0 FWD

運行命令show platform packet-trace packet

decode

對資料包進行解碼。

在資料包中,識別Feature:SDWAN轉送

#show platform packet-trace packet 2 decode

Packet: 2 CBUG ID: 254

Summary

Input : GigabitEthernet0/0/3.3

Output : GigabitEthernet0/0/0

State : FWD

!... Output is suppressed

Feature: SDWAN Forwarding

SDWAN adj OCE:

Output : GigabitEthernet0/0/0

Hash Value : 0x2c

Encap : ipsec

SLA : 0

SDWAN VPN : 4001

SDWAN Proto : MDATA

Out Label : 1003

Local Color : bronze

Remote Color : gold

FTM Tun ID : 2

!... Output is suppressed

MDATA ver : 0x2

MDATA next proto : IPV4(0x1)

MDATA num : 1

MDATA type : SGT_TYPE(0x1)

MDATA SGT : 5 <<<< Packet incoming with SGT 5 and forwarded by Edge router

相關資訊

意見

意見