CX Agent概述指南3.1版

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

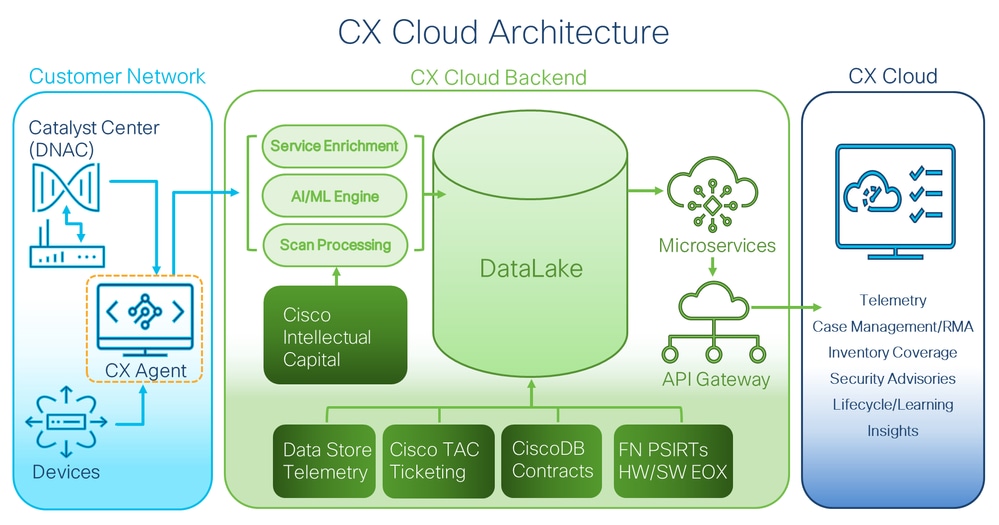

本檔案介紹思科的客戶體驗(CX)代理。思科的CX代理是一個高度可擴展的平台,可從客戶網路裝置收集遙測資料,為客戶提供切實可行的見解。CX代理支援人工智慧(AI)/機器學習(ML)將活動運行配置資料轉換為CX雲(包括成功路徑、智慧網路支援服務(SNTC)和業務關鍵型服務(BCS)或生命週期服務(LCS)產品)中顯示的主動和預測性見解。

本指南僅供CX雲和合作夥伴管理員使用。具有超級使用者管理員(SUA)和管理員角色的使用者擁有執行本指南中所述操作所需的許可權。

本指南專用於CX Agent v3.1.5請參閱Cisco CX Agent頁以訪問以前的版本。

註:本指南中的影象僅供參考。實際內容可能有所不同。

必要條件

CX代理作為虛擬機器(VM)運行,並且可以作為開放式虛擬裝置(OVA)或虛擬硬碟(VHD)下載。

部署要求

- 新安裝需要以下虛擬機器監控程式之一:

- VMware ESXi v5.5或更高版本

- Oracle Virtual Box v5.2.30或更高版本

- Windows虛擬機器監控程式版本2012到2022和版本2025

- 部署VM需要下表中的配置:

|

CX代理部署型別 |

CPU核心數 |

RAM |

硬碟 |

*最大直接資產數量 |

支援的虛擬機器管理程式 |

|

小型OVA |

8C |

16GB |

200GB |

10,000 |

VMware ESXi 、 Oracle VirtualBox和Windows Hyper-V |

|

中型OVA |

16攝氏度 |

32GB |

600GB |

20,000 |

VMware ESXi、Windows Hyper-V |

|

大型OVA |

32攝氏度 |

64GB |

1200GB |

50,000 |

VMware ESXi、Windows Hyper-V |

*除了為每個CX雲代理例項連線20個Cisco Catalyst Center(Catalyst Center)非群集或10個Catalyst Center群集之外,

- 對於使用指定美國資料中心作為主要資料區域來儲存CX雲資料的客戶,CX代理必須能夠連線到此處所示的伺服器,使用完全限定域名(FQDN),並在TCP埠443上使用HTTPS:

- FQDN:agent.us.csco.cloud

- FQDN:ng.acs.agent.us.csco.cloud

- 對於將指定的歐洲資料中心用作儲存CX雲資料的主要資料區域的客戶:cx代理必須能夠使用FQDN和TCP埠443上使用HTTPS連線到此處所示的兩個伺服器:

- FQDN:agent.us.csco.cloud

- FQDN:agent.emea.csco.cloud

- FQDN:ng.acs.agent.emea.csco.cloud

- 對於將指定的亞太地區資料中心用作儲存CX雲資料的主要資料區域的客戶:cx代理必須能夠使用FQDN和TCP埠443上使用HTTPS連線到此處所示的兩個伺服器:

- FQDN:agent.us.csco.cloud

- FQDN:agent.apjc.csco.cloud

- FQDN:ng.acs.agent.apjc.csco.cloud

- 對於使用指定的歐洲和亞太地區資料中心作為其主要資料區域的客戶,連線到FQDN:只有在初始設定期間向CX雲註冊CX雲代理時,才需要agent.us.csco.cloud。成功向CX雲註冊CX雲代理後,不再需要此連線。

- 對於CX雲代理的本地管理,埠22必須可訪問。

- 對於使用FQDN的RADKit和TCP埠443上的HTTPS的客戶:

- 美國FQDN:radkit.us.csco.cloud

- EMEA FQDN:radkit.emea.csco.cloud

- APJC FQDN:radkit.apjc.csco.cloud

- 要啟用RADKit以將輸出附加到服務請求,CX代理必須可以訪問FQDN cxd.cisco.com。

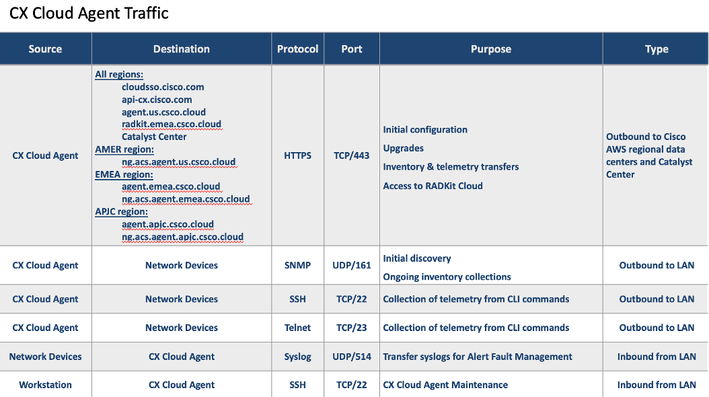

- 下表彙總了必須開啟和啟用CX雲代理才能正常運行的埠和協定:

*除非使用RADKit,否則非強制性。來源

目的地

通訊協定

連接埠

目的

類型

CX Cloud Agent

所有地區:

-

agent.us.csco.cloud

- Catalyst Center

AMER地區:

- ng.acs.agent.us.csco.cloud

- radkit.us.csco.cloud*

歐中非地區:

- agent.emea.csco.cloud

- ng.acs.agent.emea.csco.cloud

- radkit.emea.csco.cloud*

APJC地區:

- agent.apjc.csco.cloud

- ng.acs.agent.apjc.csco.cloud

- radkit.apjc.csco.cloud*

HTTPS

TCP/443

- 初始配置

- 升級

- 庫存和遙測轉移

- 訪問RADKit Cloud

出站到Cisco AWS區域資料中心和Catalyst中心

CX Cloud Agent

網路裝置

SNMP

UDP/161

- 初始發現

- 正在進行的資產收集

出站到LAN

CX Cloud Agent

網路裝置

SSH

TCP/22

從CLI命令收集遙測資料

出站到LAN

CX Cloud Agent

網路裝置

Telnet

TCP/23

從CLI命令收集遙測

出站到LAN

網路裝置

CX Cloud Agent

系統日誌

UDP/514

用於警報故障管理的傳輸系統日誌

來自LAN的傳入

工作站

CX Cloud Agent

SSH

TCP/22

CX雲代理維護

來自LAN的傳入

-

附註:

— 如果在VM環境中啟用了動態主機配置協定(DHCP),則自動檢測到IP;否則,必須提供空閒IPv4地址、子網掩碼、預設網關IP地址和域名服務(DNS)伺服器IP地址。

— 僅支援IPv4。

— 經認證的單節點和高可用性(HA)群集Catalyst Center版本為2.1.2.x到2.2.3.x、2.3.3.x、2.3.5.x、2.3.7.x和Catalyst Center虛擬裝置。

— 如果網路具有SSL攔截,則允許清單CX代理的IP地址。

— 對於所有直連資產,需要15級的SSH許可權。

— 僅使用提供的主機名;不應使用靜態IP地址。

訪問關鍵域

若要啟動 CX Cloud 歷程,使用者需要存取下列網域。僅使用提供的主機名;請勿使用靜態IP地址。

特定於CX雲門戶的域

|

主要網域 |

其他域 |

|

csco.cloud |

cloudfront.net |

|

split.io |

eum-appdynamics.com |

|

appdynamics.com |

|

|

tiqcdn.com |

|

|

jquery.com |

特定於CX Agent VM的域

|

美洲 |

歐洲、中東和非洲 |

亞太地區、日本及中國 |

|

agent.us.csco.cloud |

agent.us.csco.cloud |

agent.us.csco.cloud |

|

ng.acs.agent.us.csco.cloud |

agent.emea.csco.cloud |

agent.apjc.csco.cloud |

|

ng.acs.agent.emea.csco.cloud |

ng.acs.agent.apjc.csco.cloud |

附註:必須在埠443上為指定FQDN啟用重定向的情況下允許出站訪問。

Catalyst Center支援的版本

支援的單節點和HA Cluster Catalyst Center版本為2.1.2.x到2.2.3.x、2.3.3.x、2.3.5.x、2.3.7.x和Catalyst Center虛擬裝置和Catalyst Center虛擬裝置。

支援的瀏覽器

要獲得Cisco.com上的最佳體驗,建議使用以下瀏覽器的最新正式版本:

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

支援的產品清單

要檢視CX Agent支援的產品清單,請參閱支援的產品清單。

升級/安裝CX Agent v3.1.5

- 升級到新版本的現有客戶應參閱升級CX Agent v3.1.5

- 實施全新靈活的OVA v3.1安裝的新客戶應參閱新增CX代理。

將現有VM升級為大中型配置

客戶可以根據網路規模和複雜性使用靈活的OVA選項將其現有的VM配置升級為中或大型。

要將現有VM配置從小型升級到中型或大型,請參閱將CX Agent VM升級到中型和大型配置部分。

升級到CX Agent v3.1.5

現有客戶可以通過啟用自動升級或選擇手動升級其現有版本來升級到最新版本。

附註:本指南中的影象僅供參考。實際內容可能有所不同。

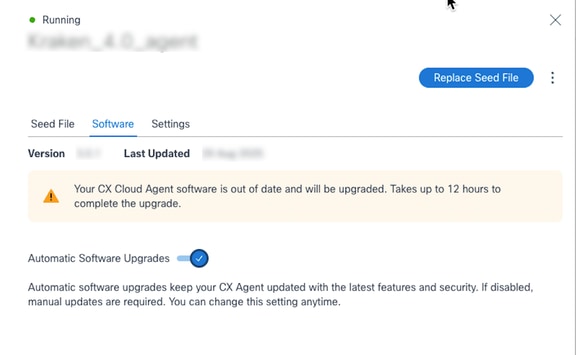

自動升級

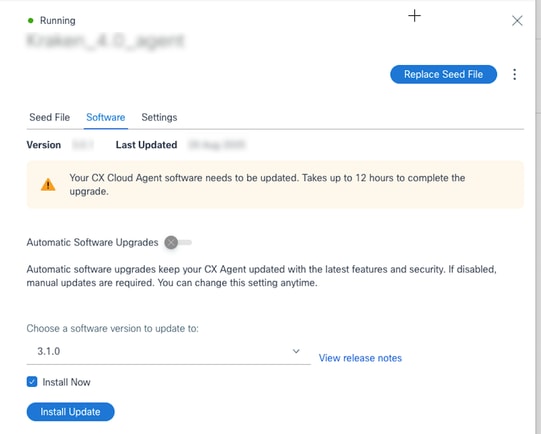

客戶可以啟用Automatic Software Upgrades切換以確保其系統在發佈新版本時進行更新。新安裝預設啟用此選項,但可以隨時修改此選項以與公司策略保持一致,或者在計畫的維護時段安排升級。

注意:預設情況下對現有CX代理例項禁用自動升級,但使用者可以隨時啟用自動升級。

手動升級

如果客戶不希望使用自動升級且未啟用自動軟體升級,可以選擇手動升級。CX Agent支援直接升級到v3.1.5。

要從CX雲安裝CX代理升級v3.1.5,請執行以下操作:

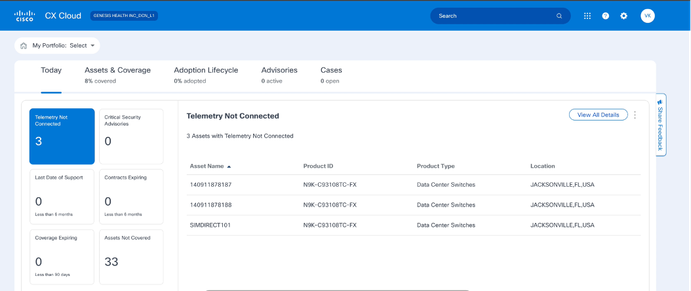

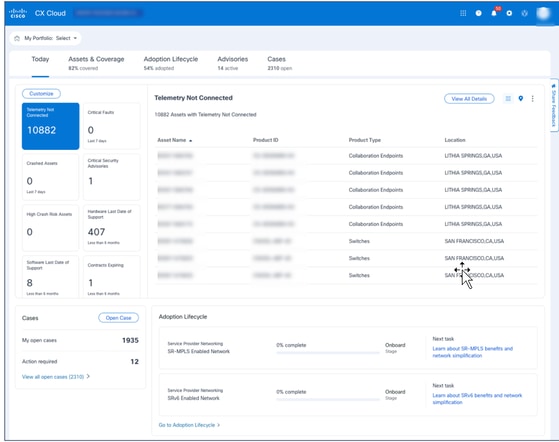

- 登入CX Cloud。系統隨即會顯示Home頁面。

CX雲首頁

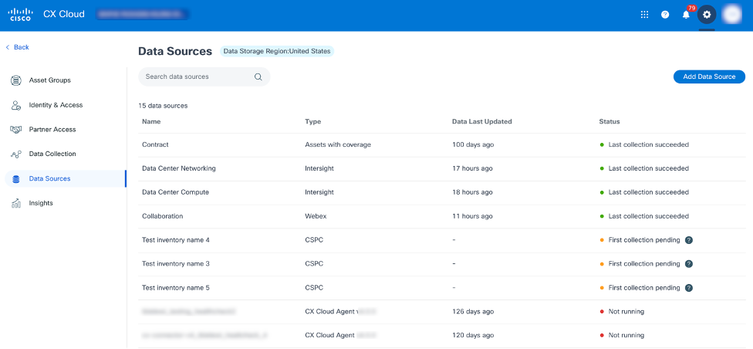

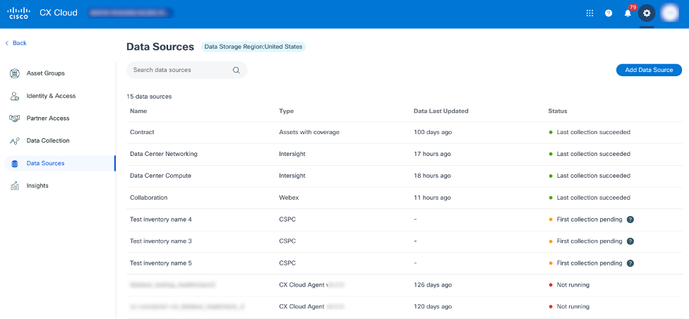

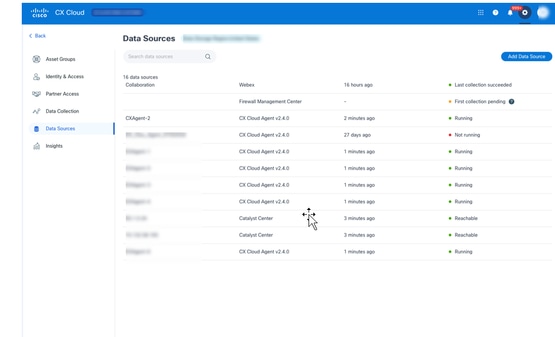

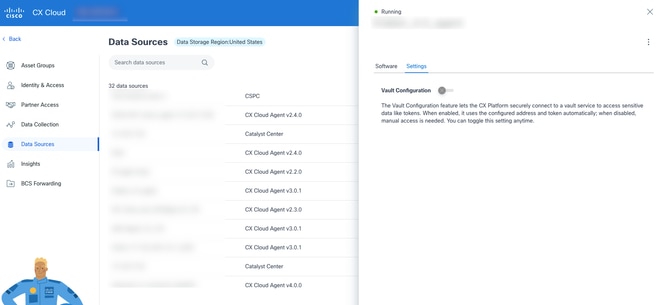

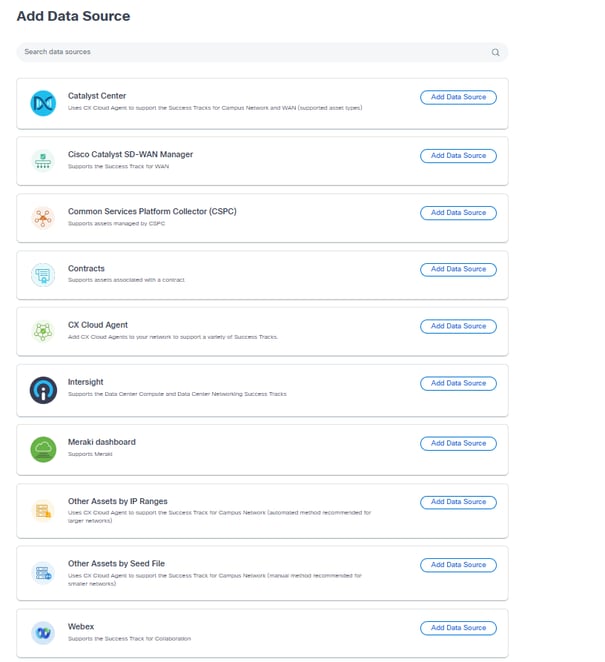

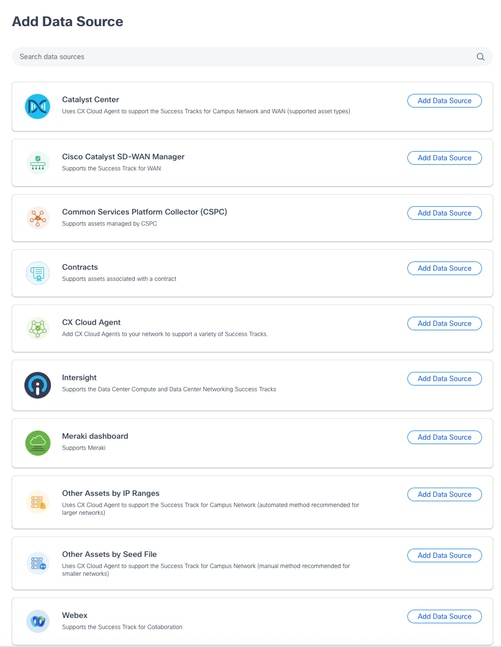

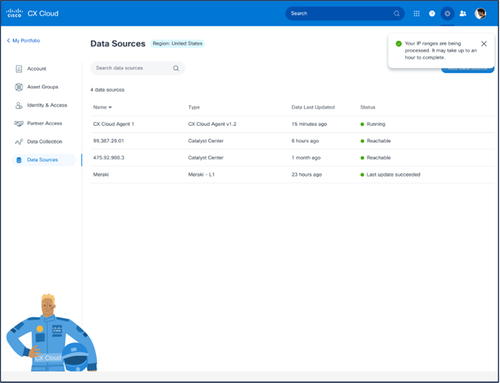

CX雲首頁 - 選擇Admin Center圖標。將開啟資料來源視窗。

資料來源

資料來源 - 按一下CX Agent資料來源。將開啟CX Agent詳細資訊視窗。

安裝版本

安裝版本 - 按一下「Software」索引標籤。

- 按一下「Install version」。

新增CX代理

客戶可以在CX雲中最多新增20個CX代理例項。

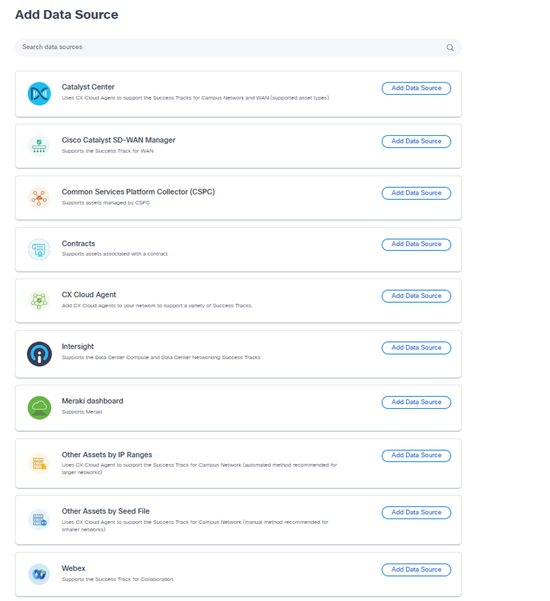

新增CX代理:

- 登入到CX Cloud。系統隨即會顯示Home頁面。

CX雲首頁

CX雲首頁

- 選擇Admin Center圖標。將開啟資料來源視窗。

資料來源

資料來源

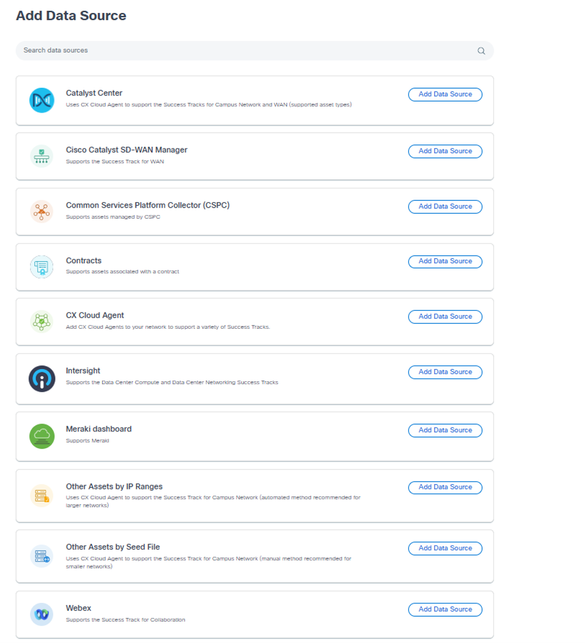

- 按一下Add Data Source。將開啟新增資料來源頁。

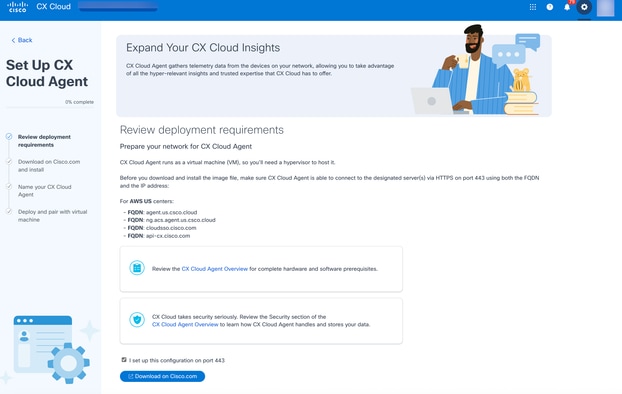

- 在CX Cloud Agent選項中按一下Add Data Source。Set Up CX Agent 視窗開啟。

新增CX代理

新增CX代理

- 檢視稽核部署要求部分,並選中I set up this configuration on port 443覈取方塊。

- 按一下Cisco.com上的「Download」。將在另一個頁籤中開啟軟體下載視窗。

- 下載「CX Agent v3.1.5 OVA」檔案。

注意:在部署虛擬機器後會生成完成CX代理設定所需的配對代碼。

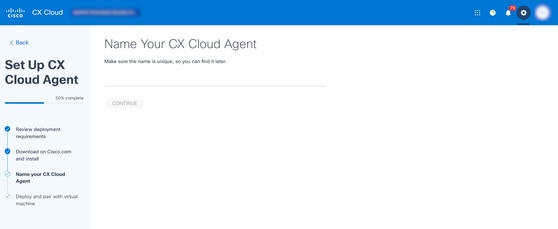

- 在Name Your CX Cloud Agent欄位中輸入CX代理名稱。

名稱CX Agent

名稱CX Agent

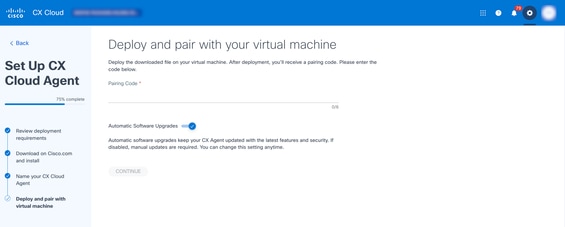

9.按一下繼續。Deploy and pair with your virtual machine視窗開啟。

配對程式碼

配對程式碼

10.輸入部署VM後收到的配對代碼。

11.按一下Continue。系統將顯示註冊進度,然後顯示一條確認消息。

附註:重複上述步驟,新增其他CX Agent例項作為資料來源。

為BCS/LCS配置CX代理

思科的新融合收集功能可簡化BCS/LCS的CX Agent v3.1配置,從而簡化客戶體驗。

BCS/LCS客戶可以訪問CX雲社群,以瞭解有關使用者自註冊及其他相關資訊的更多資訊。

注意:此配置特定於負責為BCS/LCS客戶設定收集器的思科支援工程師。

必要條件

具有超級使用者管理員(SUA)和管理員訪問許可權的支援工程師只能為BCS/LCS執行CX代理配置。

配置CX代理

要配置用於BCS/LCS的CX代理,請聯絡您指定的BCS/LCS技術諮詢工程師。

配置RADKit功能

CX Agent v3.1.5提供可選的RADKit配置,旨在增強CX雲中思科裝置的遠端管理和故障排除。啟用後,授權使用者可以安全地遠端執行資料捕獲、配置和軟體升級等操作。可根據客戶的操作要求隨時啟用或禁用這些設定。

有關RADKit的詳細資訊,請參閱Cisco RADKit。

通過CLI整合RADKit客戶端

要整合RADKit客戶端服務,請建立管理員帳戶並通過完成以下步驟註冊該服務:

注意:以下步驟需要對CX Agent VM的根訪問許可權。

- 使用適當的憑證將終端和安全殼層(SSH)開啟到VM,例如:

ssh your_username@your_vm_ip

- 運行以下命令以啟用網路連線:

kubectl get netpol deny-from-other-namespaces -o yaml > /home/cxcadmin/deny-from-other-namespaces.yaml

kubectl delete netpol deny-from-other-namespaces

- 在本地電腦上,向管理器終結點傳送POST請求以建立管理員帳戶。請求正文應包括:

- admin_name(必需):管理員帳戶的使用者名稱

- 電子郵件(可選):管理員帳戶的電子郵件地址

- full_name(可選):管理員的全名

- description(可選):管理員帳戶的說明

以下示例顯示如何使用cURL傳送此請求:

捲曲 — X POST \

http://<your_vm_ip>:30100/radkitmanager/v1/createAdmin \

-H "Content-Type:application/json" \

-d '{

"admin_name":"admin_user123",

"電子郵件":"admin@example.com",

"full_name":"管理員使用者",

"說明":管理系統的管理員帳戶

}'

成功建立管理員帳戶後,伺服器會以確認消息進行響應,指出已成功建立管理員帳戶。此響應還包括一個臨時密碼,首次登入時必須更改該密碼。但是,如果管理員帳戶已經存在,伺服器將返回400狀態代碼,顯示消息「Admin already created」。

- 開啟Web瀏覽器並導航到RADKit Web UI:https://<your_vm_ip>:30101/。

- 使用管理員使用者名稱(admin_name)和響應中提供的臨時密碼登入。

附註:初次登入時,系統會提示使用者更改密碼。按照螢幕上的說明設定新密碼。

- 在本地電腦上運行RADKit客戶端以註冊服務。

- 身份驗證後,通過運行以下命令生成一次性密碼:

grant_service_otp()

- 在本地電腦上,向管理器終結點傳送POST請求以註冊服務。請求正文應包括:

- OTP(必填):一次性密碼字串

以下示例顯示如何使用cURL傳送此請求:

捲曲 — X POST \

http://<your_vm_ip>:30100/radkitmanager/v1/enrollService \

-H "Content-Type:application/json" \

-d '{

"one_time_password":"PROD:1234-1234-1234"

}'

成功註冊後,將顯示一條確認消息,使用者可以使用管理員帳戶管理RADKit服務。

要禁用網路連線,請運行以下命令:

kubectl apply -f /home/cxcadmin/deny-from-other-namespaces.yaml

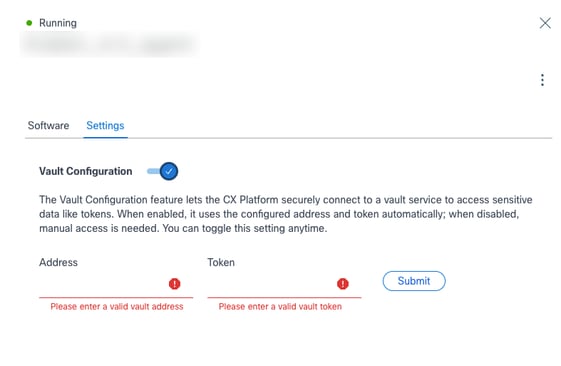

為現有CX代理配置保管庫

可選的保管庫配置功能使CX雲能夠安全地連線到保管庫服務,以便使用最新憑據訪問敏感資料(如令牌和庫存清單)。啟用後,CX雲會自動使用配置的地址和令牌。可以隨時啟用或禁用此設定。目前,僅支援HashiCorp的Vault配置。

可以通過CLI配置Vault。

通過CLI將CX Agent與HashiCorp Vault整合

本節概述在Cisco CX代理和HashiCorp Vault例項之間配置連線的過程。這種整合允許安全儲存和檢索裝置憑證,從而增強了整體安全狀態。

必要條件

- 對CX代理VM的cxcroot訪問許可權

附註:必須開啟支援案例才能訪問cxroot和root使用者。

- 正在運行且可訪問的保管庫例項

與HashiCorp Vault整合

- 要啟用保管庫整合,請運行以下命令:

cxcli agent vault on

- 要禁用保管庫整合,請運行以下命令:

cxcli agent vault off

- 要檢查當前電子倉庫整合狀態,請運行以下命令:

cxcli agent vault status

啟用HashiCorp Vault整合

要啟用保管庫整合,請執行以下操作:

- 使用cxcroot使用者帳戶通過SSH登入到CX代理以訪問CX代理。

- 切換到root使用者,通過運行以下命令提升許可權:

須藤市

3.運行以下命令以檢查當前保管庫整合狀態:

root@cxcloudagent:/home/cxcroot# cxcli agent vault status

已禁用保管庫整合

4.運行以下命令以啟用保管庫整合:

cxcli agent vault on

5.更新以下欄位:

- 儲存庫地址

- 儲存庫根令牌

6.要驗證,請檢查與Vault的整合狀態。響應消息應確認是否已啟用整合:

root@cxcloudagent:/home/cxcroot# cxcli agent vault on

輸入HashiCorp Vault地址:

輸入HashiCorp Vault Token:

已啟用儲存庫整合root@cxcloudagent:/home/cxcroot#

禁用HashiCorp Vault整合

要訪問CX代理,請執行以下操作:

- 使用cxcroot使用者帳戶通過SSH登入到CX代理。

- 切換到root使用者,通過運行以下命令提升許可權:

須藤市

3.運行以下命令以禁用HashiCorp Vault整合:

root@cxcloudagent:/home/cxcroot# cxcli agent vault off

已禁用保管庫整合

root@cxcloudagent:/home/cxcroot# |

HashiCorp保管庫裝置憑證架構

保管庫憑證架構:有關裝置憑據的可用選項和支援的欄位的詳細資訊,請參閱「Vault憑據架構」檔案。

範例:以下是基於架構的JSON憑據的示例:

{

"targetIp": "5.0.1.*",

"credentials": {

"snmpv3": {

"user": "cisco",

"authPassword": "*******",

"authAlgorithm": "MD5",

"privacyPassword": "*******",

"privacyAlgorithm": "AES-256"

},

"telnet": {

"user": "cisco",

"password": "*******",

"enableUser": "cisco",

"enablePassword": "*******"

}

}

}注意:使用者可以在單個憑據JSON檔案中指定多個協定。但是,應避免包含來自同一系列的重複協定(例如,不要在同一憑證檔案中同時包含SNMPv2c和SNMPv3)。

在HashiCorp Vault中配置裝置憑證(第一次)

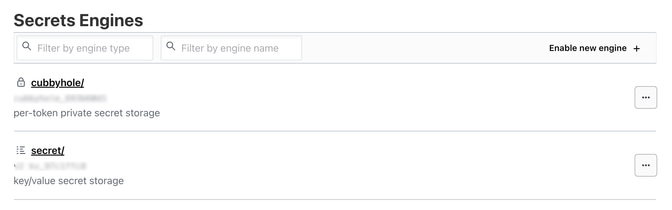

- 登入到Vault例項。

Secret

Secret

- 使用以下路徑建立新的金鑰值金鑰:secret/seed/credentials。

- 選擇key-value secret storage engine(secret/)。

金鑰值金鑰

金鑰值金鑰

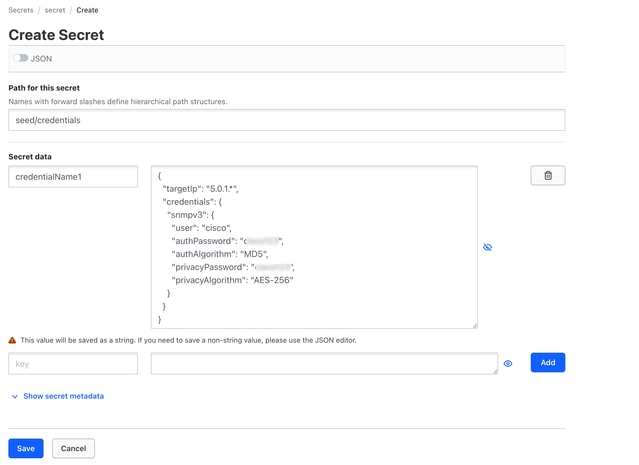

- 按一下Create secret。Create Secret視窗開啟。

客戶端密碼

客戶端密碼

5.更新以下欄位:

- 加密的路徑:種子/憑據

- 機密資料:金鑰 — 價值機密的收集

- 主要:自定義唯一憑證名稱

- 值:憑據JSON

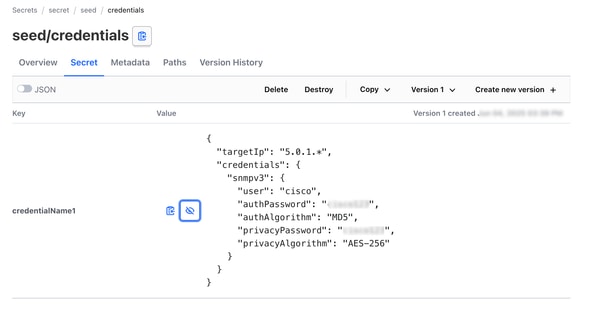

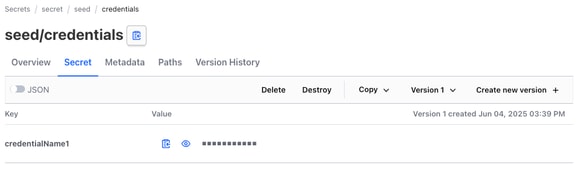

6.按一下儲存。秘密現在應該儲存在HashiCorp Vault。

憑證

憑證

向HashiCorp Vault添加更多憑證

- 登入到HashiCorp保管庫例項。

新增憑據

新增憑據

- 導航到已建立的密碼「secret/seed/credentials」。

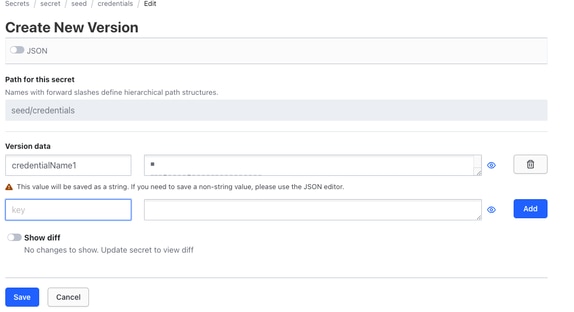

建立版本

建立版本

3.按一下建立新版本。

4.根據需要提供任意數量的鍵值對來新增新的機密。

5.按一下Save。

具有預設憑據的CX雲種子文件

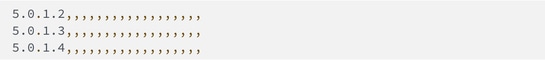

- 簡化種子檔案:使用通過Hashicorp保管庫配置的憑據時,通過忽略敏感資訊來簡化種子檔案

- 僅指定IP地址或主機名:使用者只能傳遞種子檔案中的IP地址或主機名,將其他欄位留空

IP或主機名

IP或主機名

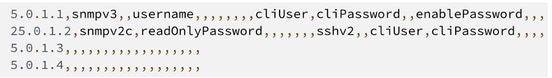

- 使用HashiCorp保管庫和種子檔案憑證:在種子檔案中為某些裝置提供憑據,同時依賴保管庫管理其他裝置的憑據

IP或主機名

IP或主機名

新增Catalyst Center作為資料來源

具有超級管理員使用者角色的使用者可以新增Catalyst Center資料來源。

要新增Catalyst Center作為資料來源:

- 選擇管理中心圖示。將開啟資料來源視窗。

- 按一下Add Data Source。此時將顯示新增資料來源頁。

Catalyst Center

Catalyst Center

- 在Catalyst Center選項中按一下Add Data Source。

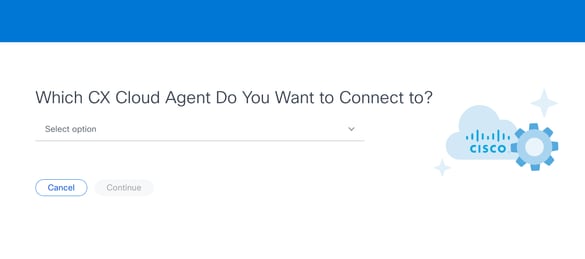

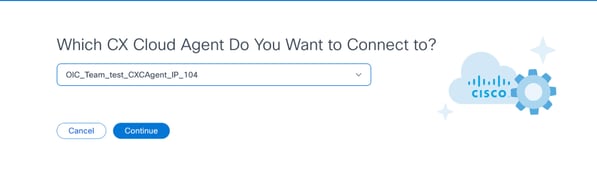

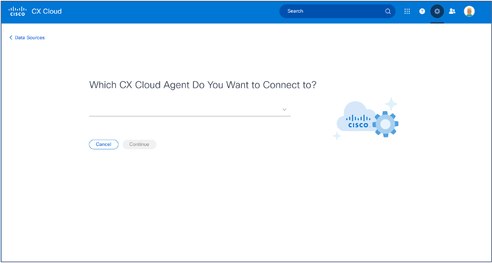

選擇CX代理

選擇CX代理

- 從Which CX Agent Do You Want to Connect to下拉選單中選擇CX Agent。

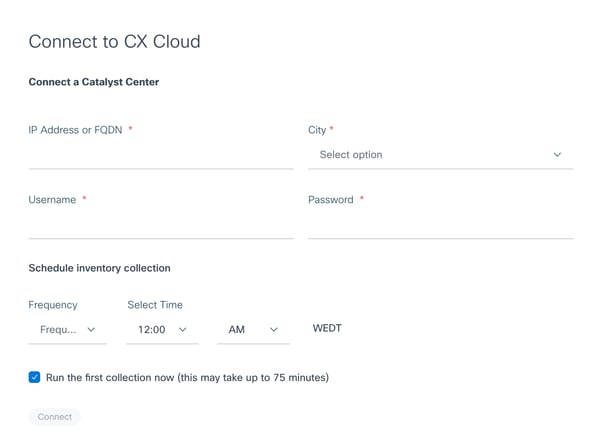

- 按一下「Continue」(繼續)。Connect to CX Cloud 視窗開啟。

頻率

頻率

- 輸入以下詳細資訊:

- 虛擬IP地址或FQDN(即Catalyst Center IP地址)

- 城市(即Catalyst Center的位置)

- 使用者名稱

- 密碼

- 頻率和選擇時間以指示CX代理程式在「計畫資產收集」部分中執行網絡掃描的頻率

附註:選中Run the first collection now覈取方塊以立即運行收集。

- 按一下「Connect」。系統會顯示包含Catalyst Center IP地址的確認。

新增BCS/LCS資料來源

警告:SolarWinds®、Evolved Programmable Network Manager(EPNM)和Application Policy Infrastructure Controller(APIC)資料來源僅用於BCS轉發資產,並且專用於選定的BCS/LCS客戶。

新增SolarWinds®

附註:如果需要新增SolarWinds®資料來源,請與思科支援聯絡以獲得幫助。

選定的BCS/LCS客戶現在可以使用CX Agent功能與SolarWinds®進行外部整合,通過提高自動化功能提供更高的透明度、改進的可管理性和增強的使用者體驗。CX代理收集清單和其他所需資料,以生成各種報告,這些報告的格式、資料完整性和資料準確性與Operational Insights Collector生成的當前報告一致。CX代理支援SolarWinds®整合,它允許BCS/LCS客戶用CX代理替換OIC,以便從Solarwinds®收集資料。

在第一次收集之前,必須在BCS Forwarding中配置CX代理;否則,檔案將保持未處理狀態。有關BCS轉發配置的詳細資訊,請參閱為BCS或LCS配置CX代理部分。

附註:

— 來自同一SolarWinds®例項的多個集合覆蓋以前的檔案(以後上載優先)。

— 支援多個源,但每個SolarWinds®例項必須具有唯一的IP和裝置ID。

新增EPNM

選定的BCS/LCS客戶現在可以使用CX代理功能從外部整合進化的可程式設計網路管理器(EPNM)。 CX代理收集清單和其他所需資料,以生成各種報告,這些報告的格式、資料完整性和資料準確性與OIC生成的當前報告一致。

新增APIC

選定的BCS/LCS客戶現在可以使用CX Agent功能從外部與應用策略基礎設施控制器(APIC)整合。 CX代理收集清單和其他所需資料,以生成各種報告,這些報告的格式、資料完整性和資料準確性與OIC生成的當前報告一致。

新增其他資產作為資料來源

遙測收集已擴展至非由Catalyst Center管理的裝置,使使用者能夠檢視遙測衍生的見解和分析範圍更廣的裝置,並與之互動。在初始CX Agent設定後,使用者可選擇將CX Agent配置為連線到CX Cloud監控的基礎設施中的20個其他Catalyst中心。

使用者可以通過使用種子檔案唯一地標識要合併到CX雲中的裝置,或通過指定IP範圍(CX代理應對其進行掃描)來標識這些裝置。兩種方法都依賴簡單網路管理協定(SNMP)進行發現,並依賴安全外殼(SSH)進行連線。必須正確配置這些引數,才能成功收集遙測資料。

要新增其他資產作為資料來源,請使用以下任一選項:

- 使用種子檔案模板上載種子檔案

- 提供IP地址範圍

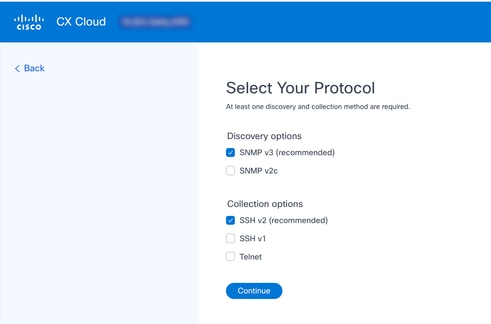

探索通訊協定

基於種子檔案的直接裝置發現和基於IP範圍的發現都依靠SNMP作為發現協定。存在不同版本的SNMP,但CX Agent支援SNMPv2c和SNMPv3,且可以配置任一版本或同時配置兩個版本。使用者必須提供下面完整詳述的相同資訊才能完成配置並啟用SNMP管理的裝置與SNMP服務管理器之間的連線。

SNMPv2c和SNMPv3在安全性和遠端配置模型方面有所不同。SNMPV3使用支援SHA加密的增強型加密安全系統來驗證消息並確保其隱私。建議在所有公用和面向Internet的網路上使用SNMPv3,以防範安全風險和威脅。在CX雲上,最好是配置SNMPv3而不是SNMPv2c,但缺少內建對SNMPv3支援的舊版裝置除外。如果兩個版本的SNMP都是使用者配置的,則CX代理在預設情況下,會嘗試使用SNMPv3與各個裝置通訊,如果通訊無法成功協商,則會恢復為SNMPv2c。

連線通訊協定

作為直接裝置連線設定的一部分,使用者必須指定裝置連線協定的詳細資訊:SSH(或者Telnet)。應使用SSHv2,但缺少相應內建支援的單個舊資產除外。請注意,SSHv1協定包含基本漏洞。當依賴SSHv1時,如果沒有額外的安全性,遙測資料和底層資產可能會因這些漏洞而受到危害。 Telnet也是不安全的。通過telnet提交的憑證資訊(例如,使用者名稱和密碼)不會加密,因此很容易受到危害,並且沒有額外的安全性。

裝置的遙測處理限制

以下是處理裝置的遙測資料時的限制:

- 某些裝置可能在收集摘要中顯示為可訪問,但在CX雲資產頁中不可見。

- 如果種子檔案或IP範圍集合中的裝置也是Catalyst Center清單的一部分,則僅針對Catalyst Center條目報告一次該裝置。種子檔案或IP範圍條目中的相應裝置被跳過,以避免重複。

- CX雲中不支援Cisco IP電話來進行CX代理的資料收集。因此,Cisco IP電話不會顯示在資產清單中。

使用種子檔案新增其他資產

種子檔案是.csv檔案,其中每一行代表一個系統資料記錄。在種子檔案中,每個種子檔案記錄都對應於一個唯一的裝置,CX代理應該從該裝置收集遙測。將從要匯入的種子檔案中捕獲每個裝置條目的所有錯誤或資訊消息,作為作業日誌詳細資訊的一部分。種子檔案中的所有裝置都被視為受管裝置,即使裝置在初始配置時無法訪問。如果要上載新的種子檔案來替換以前的種子檔案,則上次上載的日期將顯示在CX雲中。

如果無法確定PID或序列號,CX代理將嘗試連線到裝置,但可能無法處理每個裝置以在資產頁中顯示。

種子檔案中任何以分號開頭的行都會被忽略。種子檔案中的標題行以分號開頭,可在建立客戶種子檔案時保持原樣(建議選項)或將其刪除。

使用者可以使用與標準CX雲種子檔案相同的方式上傳通用服務平台收集器(CSPC)種子檔案,並且在CX雲中管理任何所需的重新格式化。

對於CX Agent v3.1.5及更高版本,客戶可以以CSPC或CX格式上傳種子檔案;早期的CX Agent版本僅支援CX格式種子檔案。

示例種子檔案(包括列標題)的格式不應以任何方式更改,這一點非常重要。

下表列出了所有必需的種子檔案列以及必須包含在每個列中的資料。

|

種子檔案列 |

列標題/識別符號 |

列的用途 |

|

A |

IP地址或主機名 |

提供裝置的有效、唯一的IP地址或主機名。 |

|

B |

SNMP通訊協定版本 |

SNMP協定是CX代理所必需的,用於客戶網路中的裝置發現。值可以是snmpv2c或snmpv3,但由於安全方面的考慮,建議使用snmpv3。 |

|

思 |

snmpRo :如果col#=3被選為「snmpv2c」,則為必填 |

如果為特定裝置選擇了SNMPv2的舊變體,則必須指定裝置SNMP集合的snmpRO(只讀)憑據。否則,條目可以為空。 |

|

D |

snmpv3使用者名稱:如果col#=3被選為「snmpv3」,則為必填 |

如果選擇了SNMPv3與特定裝置進行通訊,則必須提供相應的登入使用者名稱。 |

|

E |

snmpv3AuthAlgorithm:值可以是MD5或SHA |

SNMPv3通訊協定允許透過訊息摘要(MD5)或安全雜湊演演算法(SHA)進行驗證。 如果裝置配置了安全身份驗證,則必須提供相應的身份驗證演算法。

附註:MD5被認為是不安全的,SHA可以在支援它的所有裝置上使用。 |

|

思 |

snmpv3AuthPassword :密碼 |

如果在裝置上配置了MD5或SHA加密演算法,則需要為裝置訪問提供相關的身份驗證密碼。 |

|

G |

snmpv3PrivAlgorithm:值可以是DES、3DES、AES-128、AES-192、AES-256 |

如果裝置配置了SNMPv3隱私演算法(此演算法用於加密響應),則需要提供相應的演算法。

附註:資料加密標準(DES)使用的56位金鑰太短,無法提供加密安全性,並且三重資料加密標準(3DES)可用於支援它的所有裝置。 |

|

H |

snmpv3PrivPassword :密碼 |

如果在裝置上配置了SNMPv3隱私演算法,則需要為裝置連線提供其各自的隱私密碼。 |

|

I |

snmpv3EngineId :engineID,表示裝置的唯一ID,如果手動在裝置上配置,請指定引擎ID |

SNMPv3 EngineID是表示每個裝置的唯一ID。在收集CX代理的SNMP資料集時,將傳送此引擎ID作為參考。如果客戶手動配置EngineID,則需要提供各自的EngineID。 |

|

J |

cliProtocol:值可以是'telnet'、'sshv1'、'sshv2'。 如果空預設情況下可設定為「sshv2」 |

命令列介面(CLI)用於直接與裝置互動。CX Agent將此協定用於特定裝置的CLI收集。此CLI收集資料用於CX雲中的資產和其他見解報告。建議使用SSHv2;如果沒有其他網路安全措施,SSHv1和Telnet協定本身無法提供足夠的傳輸安全性。 |

|

K |

cliPort :CLI協定埠號 |

如果選擇任何CLI協定,則需要提供其各自的埠號。例如,22表示SSH,23表示telnet。 |

|

L |

cliUser :CLI使用者名稱(可以提供CLI使用者名稱/密碼或BOTH,但兩列(col#=12和col#=13)不能為空。) |

需要提供裝置的相應CLI使用者名稱。CX雲代理在CLI收集期間連線到裝置時使用該功能。 |

|

M |

cliPassword :CLI使用者密碼(可以提供CLI使用者名稱/密碼或BOTH,但兩列(col#=12和col#=13)不能為空。) |

需要提供裝置各自的CLI密碼。CX Agent在CLI收集期間連線到裝置時使用此選項。 |

|

否 |

cliEnableUser |

如果在裝置上配置了enable,則需要提供裝置的enableUsername值。 |

|

O |

cliEnablePassword |

如果在裝置上配置了enable,則需要提供裝置的enablePassword值。 |

|

P |

未來支援(無需輸入) |

保留供將來使用 |

|

Q |

未來支援(無需輸入) |

保留供將來使用 |

|

R |

未來支援(無需輸入) |

保留供將來使用 |

|

S |

未來支援(無需輸入) |

保留供將來使用 |

使用新的種子檔案新增其他資產

使用新的種子檔案新增其他資產:

- 在Admin Center > Data Sources視窗中按一下Add Data Source。

按種子檔案分類的其他資產

按種子檔案分類的其他資產 - 按一下「按種子檔案分類的其他資產」選項中的Add Data Source。

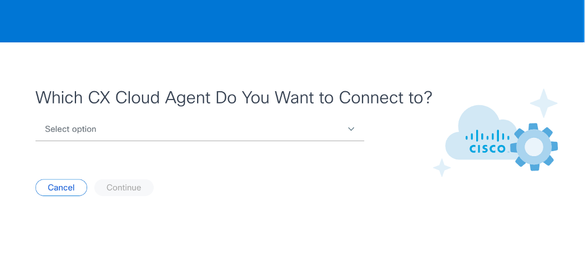

選擇CX代理

選擇CX代理

- 從Which CX Cloud Agent Do You Want to Connect to下拉選單中選擇CX Agent。

- 按一下「Continue」(繼續)。系統隨即會顯示Upload Seed File頁面。

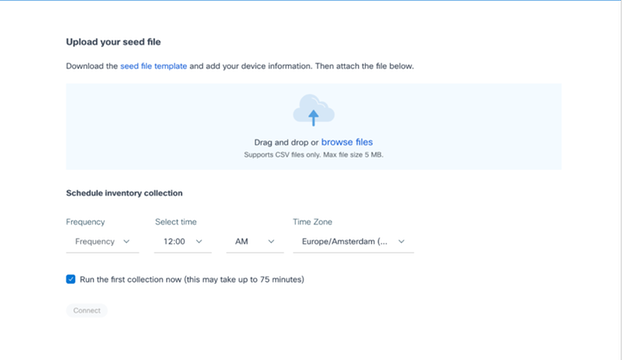

上傳種子檔案

上傳種子檔案 - 點選超連結種子檔案模板,下載該模板。

- 手動輸入資料或將資料匯入到檔案中。完成後,將模板儲存為.csv檔案,以將該檔案匯入CX Agent。

- 拖放或按一下browse 檔案以上傳.csv檔案。

- 上傳檔案後,按一下「Continue」。系統隨即會顯示「Schedule Collection」頁面。

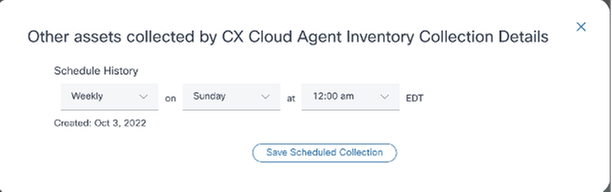

計畫收集

計畫收集 - 按一下Edit圖示。系統隨即會顯示「設定收集計畫」頁。

設定收集計畫

設定收集計畫 - 從以下下拉選單中選擇一個選項:

- 頻率

- 時間

- 天

- 選中Run the first collection now覈取方塊以運行集合。

附註:在完成CX雲的初始配置之前,CX雲代理必須通過處理種子檔案並與所有已識別裝置建立連線來執行第一次遙測收集。收集可以按需啟動,也可以根據此處定義的計畫運行。使用者可以通過選中Run the first collection now覈取方塊來執行第一個遙測連線。根據種子檔案中指定的條目數量和其他因素,此過程可能需要相當長的時間。

- 按一下「Continue」(繼續)。系統將重新顯示Schedule Collection頁面。

- 按一下「Submit」。將開啟「資料來源」視窗,顯示一條確認消息。

使用已修改的種子檔案新增其他資產

要使用當前種子檔案新增、修改或刪除裝置,請執行以下操作:

- 開啟先前建立的種子檔案,進行所需的更改,然後儲存檔案。

附註:要將資源新增到種子檔案,請將這些資源追加到以前建立的種子檔案,然後重新載入該檔案。這是必要的,因為上傳新的種子檔案將替換當前的種子檔案。僅最新上傳的種子檔案用於發現和收集。

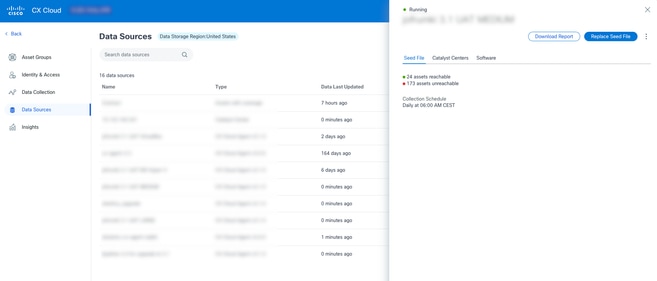

- 在「資料來源」頁中,按一下需要更新種子檔案的CX Agent資料來源。將開啟CX Agent詳細資訊視窗。

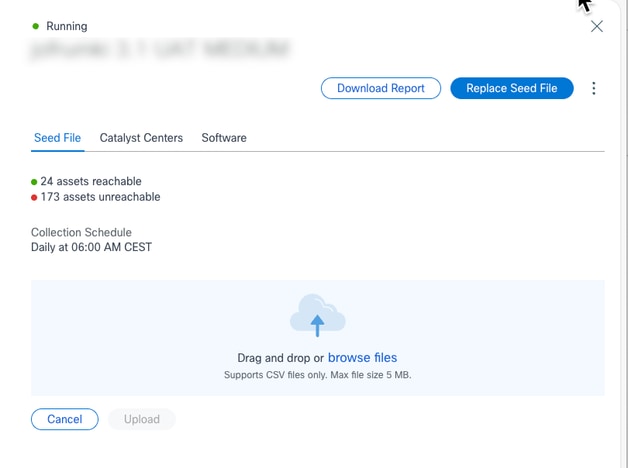

種子檔案

種子檔案 - 按一下替換種子檔案。

替換種子檔案

替換種子檔案 - 拖放或點選browse files以上傳已修改的種子檔案。

- 按一下「Upload」。

種子檔案的預設憑據

CX Agent無需直接在種子檔案中包含敏感密碼。這通過減少機密資訊的洩露,解決客戶關心的關鍵問題,增強了安全性。有關啟用此功能的資訊,請參閱為現有CX代理配置Vault。

使用IP範圍新增其他資產

IP範圍允許使用者識別硬體資產,然後根據IP地址從這些裝置收集遙測資料。通過指定單個網路級IP範圍,可以唯一標識用於遙測收集的裝置,CX代理可以使用SNMP協定掃描該範圍。如果選擇IP範圍來標識直連裝置,則所引用的IP地址可能限製得儘可能多,同時允許覆蓋所有必需的資產。

- 可以提供特定IP,也可以使用萬用字元替換IP的八位組以建立範圍。

- 如果在設定期間識別的IP範圍中未包括特定IP地址,則CX Agent不會嘗試與具有此類IP地址的裝置通訊,也不會從此類裝置收集遙測資料。

- 輸入*.*.*.*使CX Agent可以將使用者提供的憑據用於任何IP。舉例來說:172.16.*.*允許將憑證用於172.16.0.0/16子網中的所有裝置。

- 如果網路或客戶群(IB)有任何變更,則可以修改IP範圍。請參閱編輯IP範圍部分

如果無法確定PID或序列號,CX代理將嘗試連線到裝置,但可能無法處理每個裝置以在資產檢視中顯示。

附註:

按一下Edit IP Address Range啟動按需裝置發現。向指定的IP範圍新增或刪除任何新裝置(內部或外部)時,客戶必須始終按一下編輯IP地址範圍(請參閱編輯IP範圍部分)並完成啟動按需裝置發現所需的步驟,以便將任何新新增的裝置包含到CX代理收集清單中。

使用IP範圍新增裝置需要使用者通過配置UI指定所有適用的憑據。顯示的欄位因在前幾個視窗中選擇的協定而異。如果對同一協定進行了多項選擇(例如,同時選擇SNMPv2c和SNMPv3或同時選擇SSHv2和SSHv1),則CX代理將根據各個裝置的功能自動協商協定選擇。

當使用IP地址連線裝置時,客戶應確保IP範圍內所有相關協定以及SSH版本和Telnet憑證有效,否則連線將失敗。

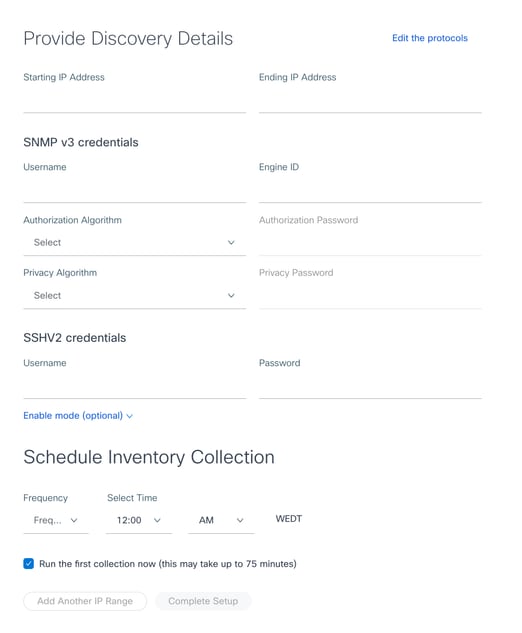

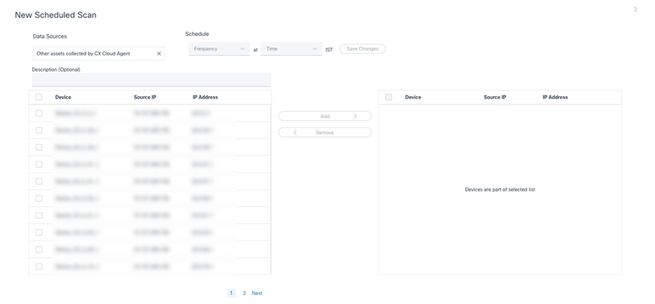

按IP範圍新增其他資產

使用IP範圍新增裝置:

- 選擇管理中心圖示。將打開「資料源」視窗。

- 在Admin Center > Data Sources視窗中按一下Add Data Source。

按IP範圍劃分的其他資產

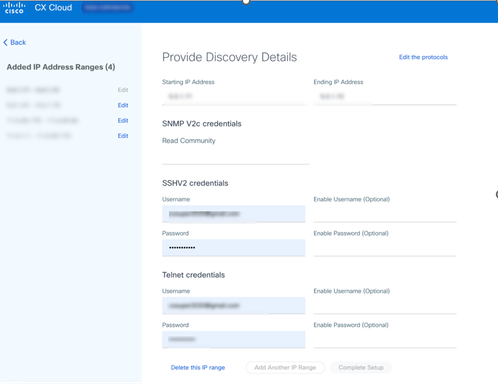

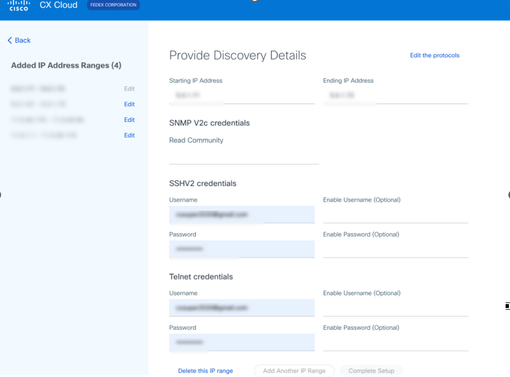

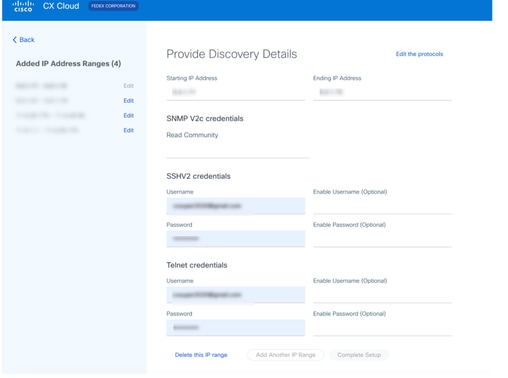

按IP範圍劃分的其他資產 - 按一下Other Assets by IP Range選項中的Add Data Source。將顯示Provide Discovery Details頁。

提供發現詳細資訊

提供發現詳細資訊 - 輸入起始IP地址和結束IP地址。

- 在SNMP和CLI憑據部分輸入所需的詳細資訊。

- 在「Schedule Inventory Collection」部分,從以下下拉選單中選擇選項。

- 頻率

- 時間

- 天

- 選中Run the first collection now覈取方塊以運行集合。

- 或者,選中Automatically rediscover IP range before collection覈取方塊以啟用IP範圍的自動重新發現。

- 按一下Complete Setup。成功部署後將顯示確認。

確認消息

確認消息

編輯IP範圍

編輯IP範圍:

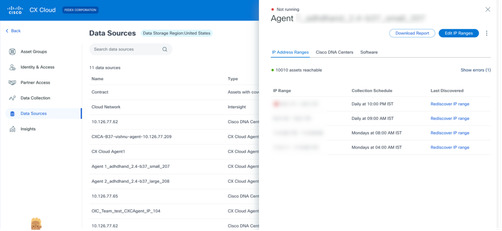

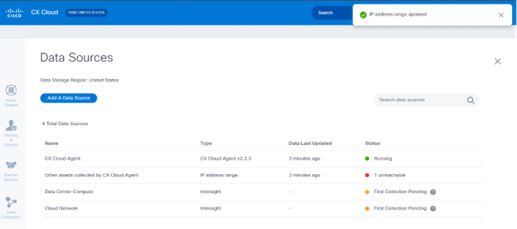

- 定位至「數據源」視窗。

- 按一下需要在Data Sources(資料來源)中編輯IP範圍的CX Agent。將開啟詳細資訊視窗。

IP範圍詳細資訊視窗

IP範圍詳細資訊視窗 - 按一下Edit IP Address Range。

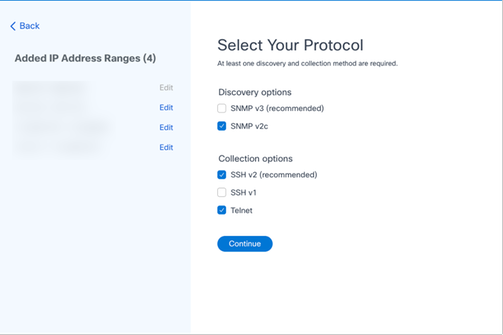

- 按一下Edit the protocols。Select Your Protocol視窗開啟。

選擇您的協定

選擇您的協定 - 選擇適當的覈取方塊以選擇適用的協定,然後按一下Continue導航回到Provide Discovery Details視窗。

提供發現詳細資訊

提供發現詳細資訊

6.根據需要編輯詳細資訊,然後按一下完成設定。Data Sources視窗開啟,顯示一條確認新增新IP地址範圍的消息。

附註:此確認消息不會驗證修改後的範圍內的裝置是否可以訪問,或者其憑證是否被接受。此確認發生在客戶啟動發現過程時。

確認

確認

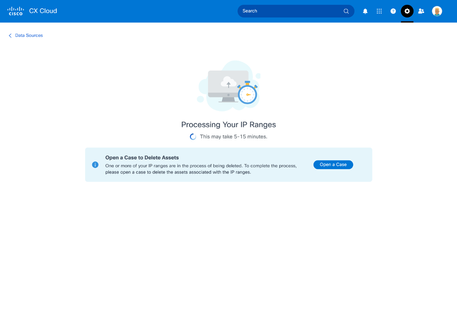

刪除IP範圍

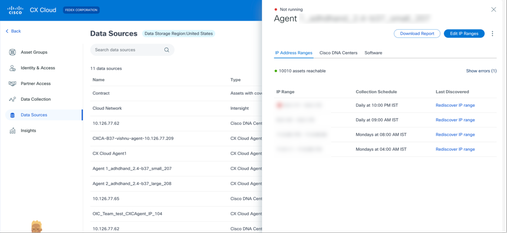

刪除IP範圍:

- 定位至「數據源」視窗。

- 選擇具有需要刪除的IP範圍的各自的CX Agent。將開啟詳細資訊視窗。

編輯IP範圍

編輯IP範圍 - 按一下「Edit IP Ranges」。Provide Discovery Details視窗開啟。

刪除IP範圍

刪除IP範圍

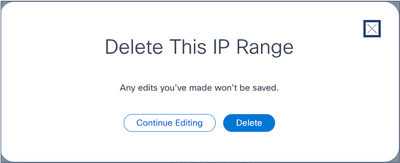

- 按一下Delete this IP range連結。系統會顯示確認消息。

確認刪除消息

確認刪除消息 - 按一下「Delete」。

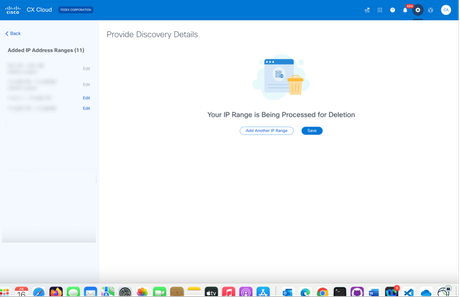

- 按一下「Save」。系統將顯示處理消息。

刪除IP範圍

刪除IP範圍

完成後,將打開「數據源」視窗並顯示確認消息。

關於從多個控制器中發現的裝置

如果Catalyst Center和IP範圍或種子檔案位於同一個CX Agent上,則可能由Cisco Catalyst Center和直接連線到CX Agent的裝置發現某些裝置,從而導致從這些裝置收集重複資料。為避免收集重複資料,且只有一個控制器管理裝置,需要確定CX代理管理裝置的優先順序。

- 如果裝置首先由Cisco Catalyst Center發現,然後由直接裝置連線(使用種子檔案或IP範圍)重新發現,則Cisco Catalyst Center將優先控制裝置。

附註:CDP(思科發現協定)和LLDP(鏈路層發現協定)不包括在重複資料消除過程中。

- 如果首先通過直接裝置連線至CX Agent發現裝置,然後由Cisco Catalyst Center重新發現,則Cisco Catalyst Center優先控制裝置。

使用CDP或LLDP新增其他資產

CDP和LLDP是使裝置能夠自動發現網路中直連裝置資訊的網路協定。當通過CDP或LLDP啟用發現時,CX代理會與網路裝置通訊,以收集有關相鄰裝置的詳細資訊,例如裝置型別、IP地址和連線詳細資訊,而無需手動輸入或預配置。此自動化過程允許CX代理在網路上檢測到新裝置時將它們動態識別並新增到資產中,從而確保即使網路發展時,裝置清單仍保持最新狀態。任何通過CDP或LLDP與裝置發現相關的錯誤或消息都將捕獲為CX雲中作業日誌詳細資訊的一部分。使用CDP或LLDP進行裝置發現可簡化網路管理,減少手動操作,並有助於維護所有連線裝置的準確最新庫存。

使用CDP或LLDP新增其他資產的步驟:

- 選擇Admin Center圖標。將開啟資料來源視窗。

- 按一下Add Data Source。此時將顯示新增資料來源頁。

按CDP/LLDP劃分的其他資產

按CDP/LLDP劃分的其他資產 - 按一下Other Assets by CDP/LLDP選項中的Add Data Source。您要連線到哪個CX雲代理?頁面。

您要連線到哪個CX代理?

您要連線到哪個CX代理? - 從下拉選單中選擇一個選項。

- 按一下「Continue」(繼續)。系統隨即會顯示輸入CDP/LLDP憑證頁面。

輸入CDP/LLDP憑證

輸入CDP/LLDP憑證 - 選中Cisco Discovery Protocol(CDP)或Link Layer Discovery Protocol(LLDP)覈取方塊。

- 輸入種子IP地址和跳數(換句話說,發現過程應經過的跳數)。

- 在Discovery Credentials部分,從Protocol下拉選單中選擇SNMP v3或SNMP v2。

- 輸入SNMP憑證。

- 在Collection Credentials部分,從Protocol下拉選單中選擇SSH v2(建議)。

- 輸入Username和Password。

- 按一下「Continue」(繼續)。此時將顯示Set Collection Schedule頁。

設定收集計畫

設定收集計畫 - 從以下下拉選單中選擇選項:

- 頻率

- 時間

- 天

- 選中Run the first collection now復選框。

- 按一下「Continue」(繼續)。

設定收集計畫(續)

設定收集計畫(續) - 從以下下拉選單中選擇選項:

- 收集時間

- 上午/下午

- 收集日期

- 按一下「Continue」(繼續)。新增資料來源後,將顯示一條確認消息。

編輯CDP或LLDP詳細資訊

編輯CDP或LLDP詳細資訊:

- 定位至「數據源」視窗。

- 按一下需要CX Agent詳細資訊視窗顯示的CX Agent。

CX代理詳細資訊視窗

CX代理詳細資訊視窗 - 按一下Edit Credentials。將顯示編輯自動發現身份證明頁。

編輯自動發現憑據

編輯自動發現憑據 - 進行所需的編輯。

- 按一下「Save Changes」。

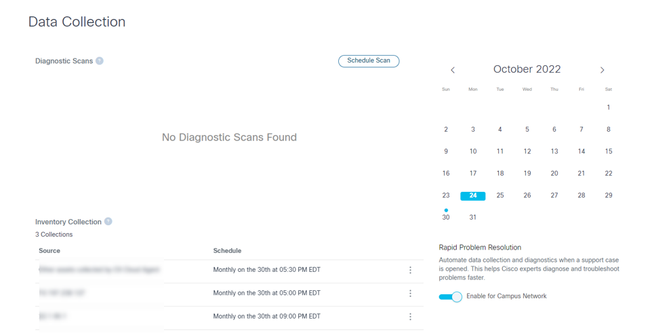

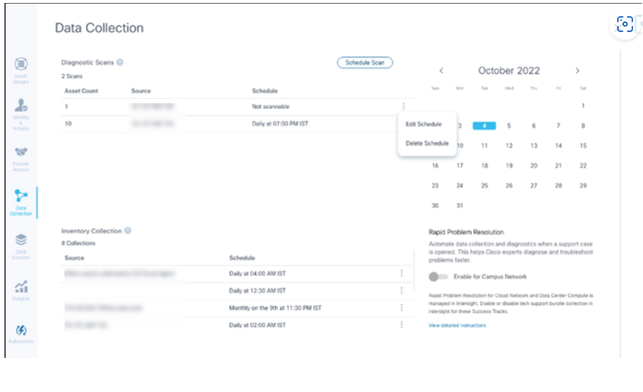

安排診斷掃描

附註:計畫掃描時需要簽名(CX L2)合約型別。

客戶可以在CX雲中安排符合條件的成功跟蹤及其覆蓋裝置的診斷掃描,以填充建議中的優先級錯誤。

附註:思科建議計畫診斷掃描或啟動按需掃描,這些掃描與資產收集計畫至少相隔6-7小時,這樣它們就不會重疊。同時執行多個診斷掃描可能會減慢掃描過程並可能導致掃描失敗。

計畫診斷掃描:

- 在Home頁面上,按一下Settings(齒輪)圖示。

- 在「數據源」頁上,在左窗格中選擇Data Collection。

- 按一下Schedule Scan。

計畫掃描

計畫掃描

- 為此掃描配置計畫。

配置掃描計畫

配置掃描計畫 - 在裝置清單中,選擇要掃描的所有裝置,然後按一下Add。

計畫掃描

計畫掃描 - 計畫完成後,按一下Save Changes。

可以從「資料收集」頁編輯和刪除診斷掃描和資產收集計畫。

具有編輯和刪除計畫選項的資料收集

具有編輯和刪除計畫選項的資料收集

將CX Agent VM升級到大中型配置

升級VM後,無法:

- 從大配置或中型配置縮減到小型配置

- 從大型配置縮減到中型配置

- 從大中型配置升級

在升級VM之前,思科建議拍攝快照,以便在發生故障時進行恢復。有關詳細資訊,請參閱備份和恢復CX雲虛擬機器。

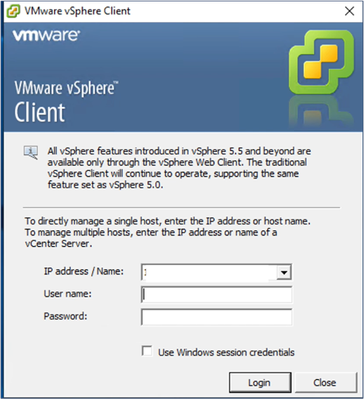

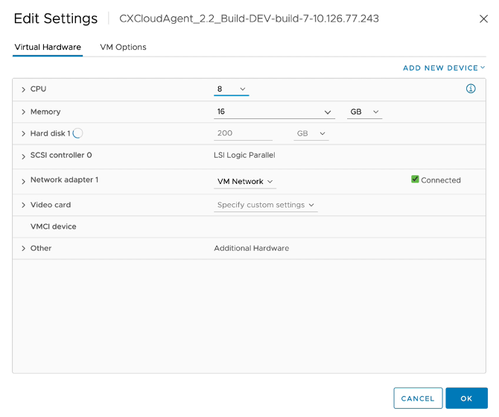

使用VMware vSphere胖客戶端重新配置

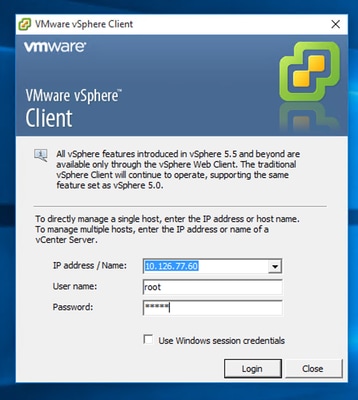

要使用現有的VMware vSphere胖客戶端升級VM配置,請執行以下操作:

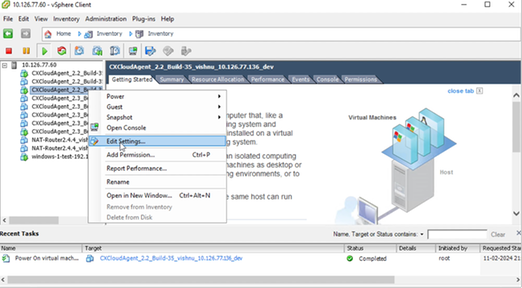

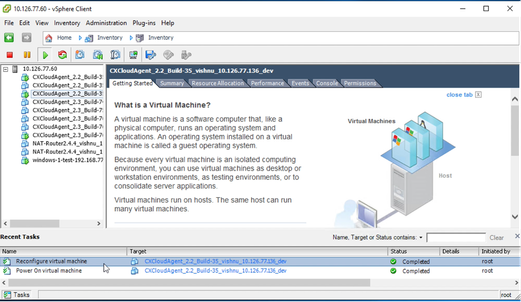

vSphere 用戶端

vSphere 用戶端

- 登入到VMware vSphere客戶端。Home頁顯示VM清單。

編輯設定

編輯設定 - 按一下右鍵目標VM並從選單中選擇Edit Settings。將開啟VM屬性視窗。

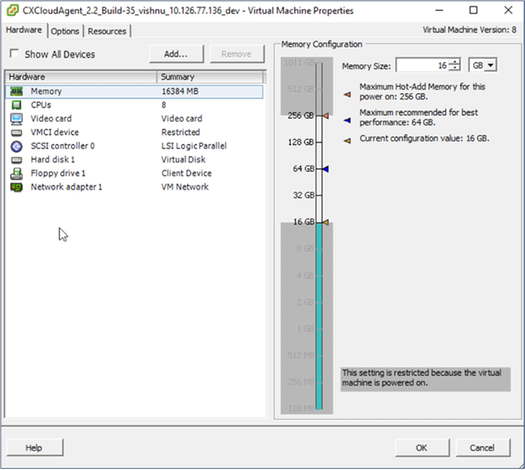

VM屬性

VM屬性 - 按指定更新Memory Size值:

中等:32 GB(32768 MB)

大容量:64 GB(65536 MB) - 選擇CPU並更新指定的值:

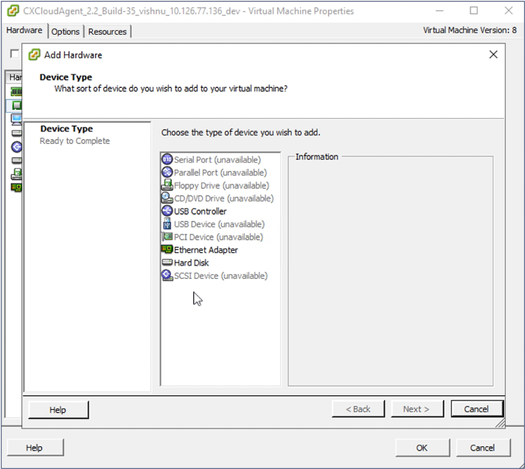

中型:16個核心(8插槽*2個核心/插槽)

大型:32個核心(16插槽*2個核心/插槽) - 按一下「新增」。Add Hardware視窗開啟。

裝置型別

裝置型別 - 選擇Hard Disk作為Device Type。

- 按「Next」(下一步)。

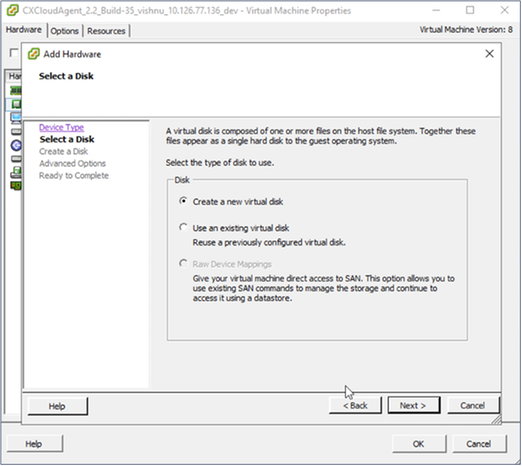

選擇磁碟

選擇磁碟 - 選擇Create a new virtual disk單選按鈕,然後按一下Next。

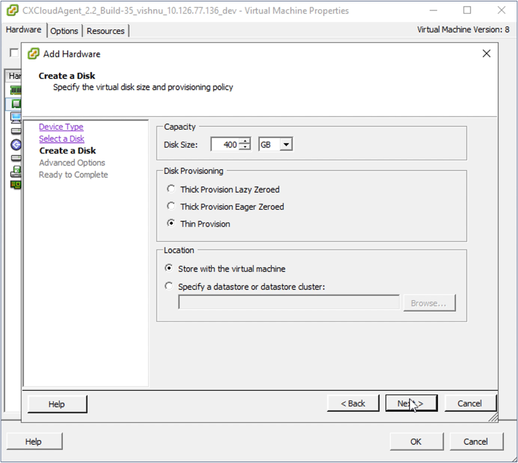

建立磁碟

建立磁碟 - 按指定更新Capacity > Disk Size:

中小型:400 GB(初始大小為200 GB,將總空間增加到600 GB)

小到大:1000 GB(初始大小為200 GB,將總空間增加到1200 GB) - 選擇Disk Provisioning的Thin Provision單選按鈕。

- 按「Next」(下一步)。系統隨即會顯示「Advanced Options」視窗。

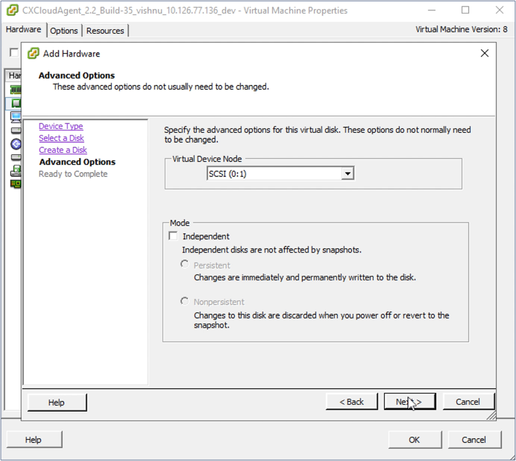

進階選項

進階選項 - 請勿進行更改。按一下下一步繼續。

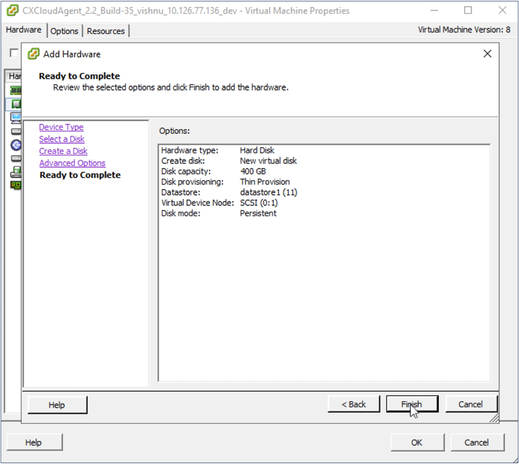

準備完成

準備完成 - 按一下「Finish」(結束)。

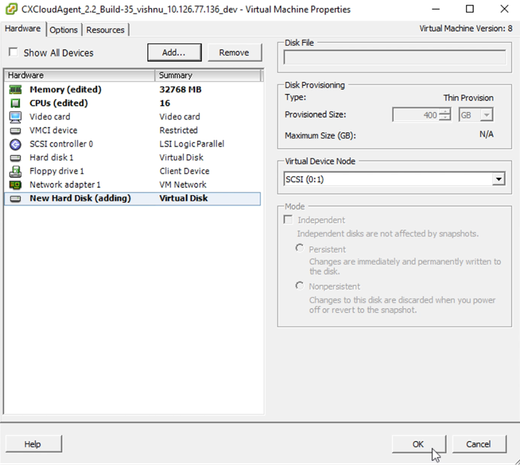

硬體

硬體 - 按一下OK完成重新配置。已完成的重新配置將顯示在最近的任務面板中。

最近的任務

最近的任務

附註:配置更改大約需要五分鐘才能完成。

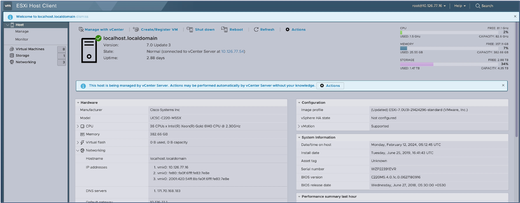

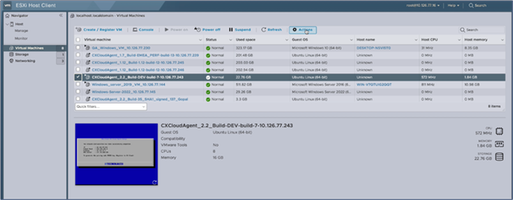

使用Web客戶端ESXi v6.0重新配置

要使用Web客戶端ESXi v6.0更新虛擬機器配置,請執行以下操作:

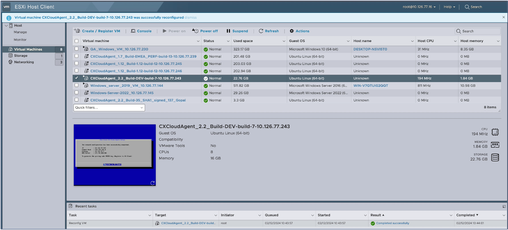

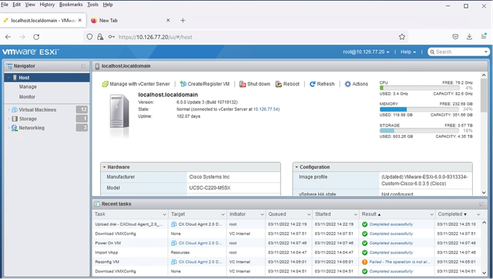

ESXi客戶端

ESXi客戶端

- 登入到VMware ESXi客戶端。系統隨即會顯示Home頁面。

ESXi首頁

ESXi首頁 - 按一下Virtual Machine以顯示VM清單。

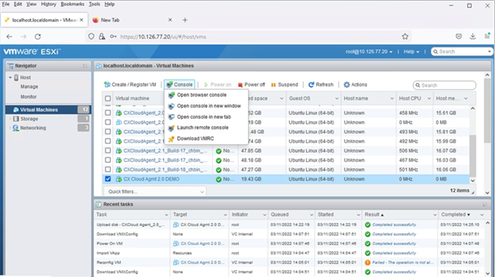

VM清單

VM清單 - 選擇目標虛擬機器。

目標VM

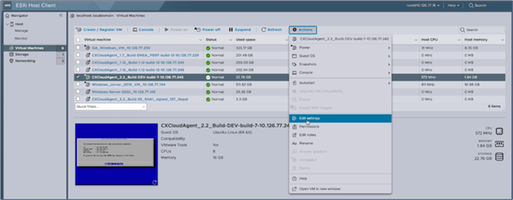

目標VM - 按一下Actions,然後選擇Edit Settings。Edit Settings視窗開啟。

動作

動作 編輯設定

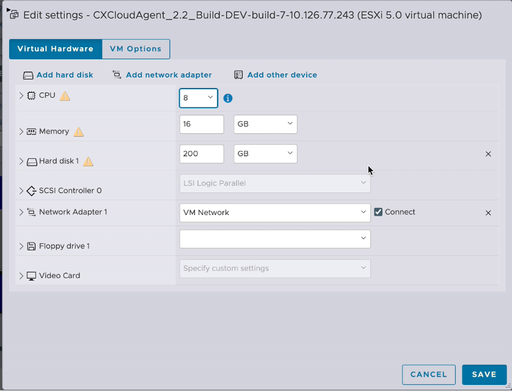

編輯設定 - 按指定更新CPU值:

中型:16個核心(8插槽*2個核心/插槽)

大型:32個核心(16插槽*2個核心/插槽) - 按照指定更新記憶體值:

中:32 GB

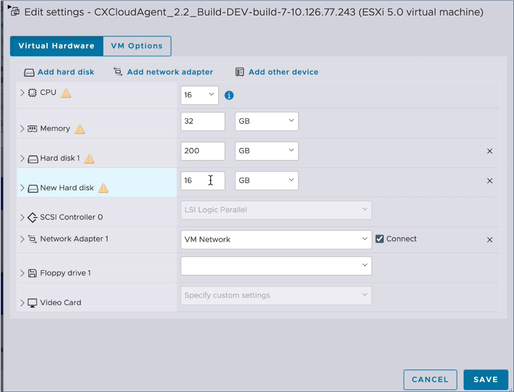

大型:64 GB - 按一下Add hard disk >New standard hard disk。新的硬碟條目將顯示在「編輯設定」窗口中。

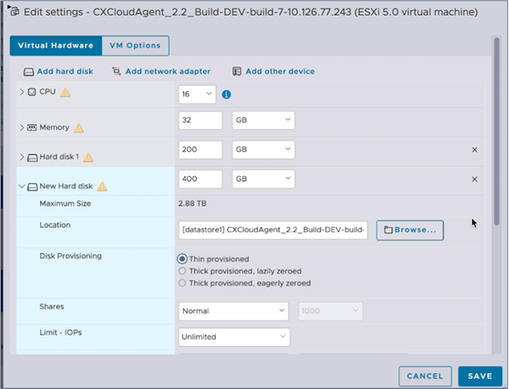

編輯設定

編輯設定 - 按指定更新新硬碟值:

中小型:400 GB(初始大小為200 GB,將總空間增加到600 GB)

小到大:1000 GB(初始大小為200 GB,將總空間增加到1200 GB) - 按一下箭頭展開「New Hard disk(新硬碟)」。此時將顯示屬性。

編輯設定

編輯設定 - 選擇Thin provisioned單選按鈕。

- 按一下「Save」以完成設定。配置更新將顯示在「最近任務」中。

最近的任務

最近的任務

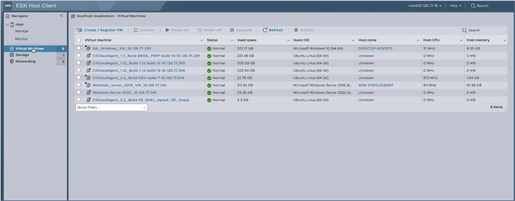

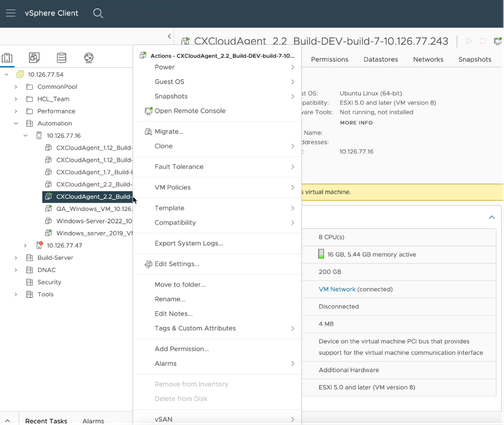

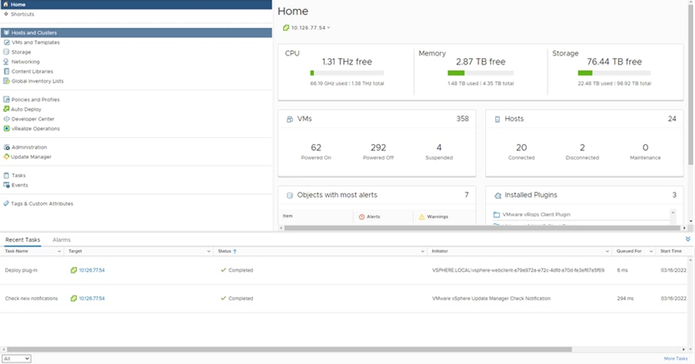

使用Web客戶端vCenter重新配置

使用Web客戶端vCenter更新VM配置:

vCenter

vCenter

- 登入到vCenter。系統隨即會顯示Home頁面。

VM清單

VM清單 - 按一下右鍵目標VM並從選單中選擇編輯設定。Edit Settings視窗開啟。

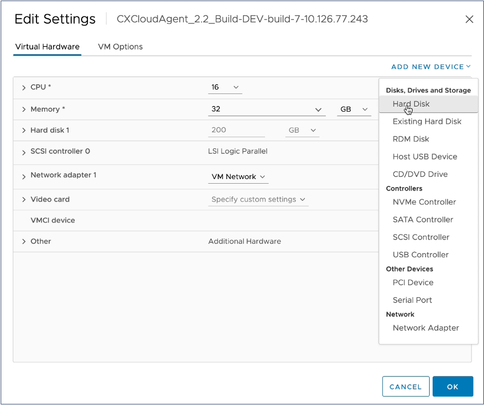

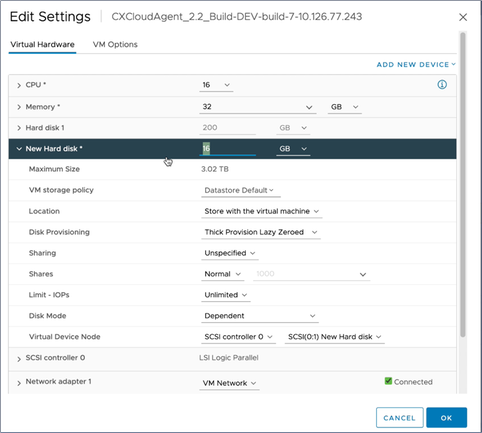

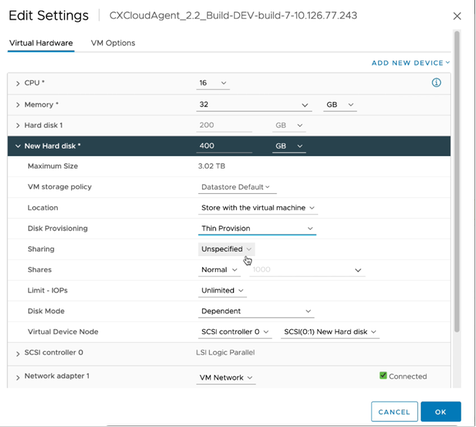

編輯設定

編輯設定 - 按照指定更新CPU值:

中型:16個核心(8插槽*2個核心/插槽)

大型:32個核心(16插槽*2個核心/插槽) - 按照指定更新記憶體值:

中:32 GB

大型:64 GB 編輯設定

編輯設定 - 按一下Add New Device,然後選擇Hard Disk。新增New Hard Disk條目。

編輯設定

編輯設定 - 按指定更新新硬碟記憶體:

中小型:400 GB(初始大小為200 GB,將總空間增加到600 GB)

小到大:1000 GB(初始大小為200 GB,將總空間增加到1200 GB) 編輯設定

編輯設定 - 從Disk Provisioning下拉選單中選擇Thin Provision。

- 按一下「OK」以完成升級。

部署和網路組態

選擇以下任一選項以部署CX代理:

- VMware vSphere/vCenter胖客戶端ESXi 5.5/6.0

- VMware vSphere/vCenter Web Client ESXi 6.0或Web Client vCenter安裝

- Oracle Virtual Box 7.0.12

- Microsoft Hyper-V 安裝

OVA 部署

複雜型用戶端 ESXi 5.5/6.0 安裝

此客戶端允許使用vSphere胖客戶端部署CX代理OVA。

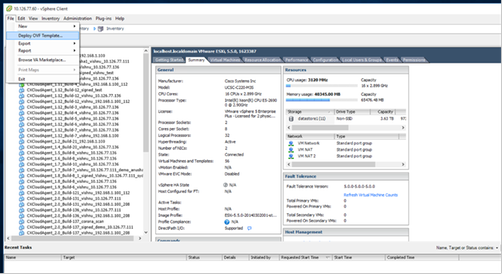

- 下載映像後,啟動VMware vSphere Client並登入。

登入

登入 - 從選單中選擇檔案>部署OVF模板。

vSphere 用戶端

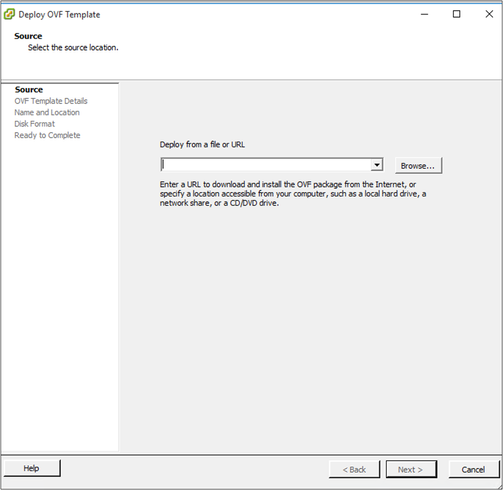

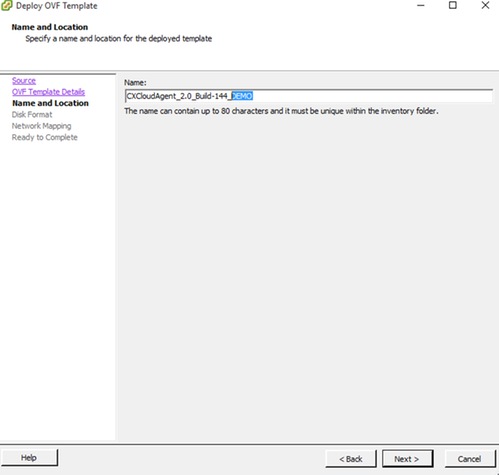

vSphere 用戶端 - 瀏覽以選擇OVA文件,然後按一下下一步。

OVA 路徑

OVA 路徑 - 驗證OVF Details,然後按一下Next。

範本詳細資料

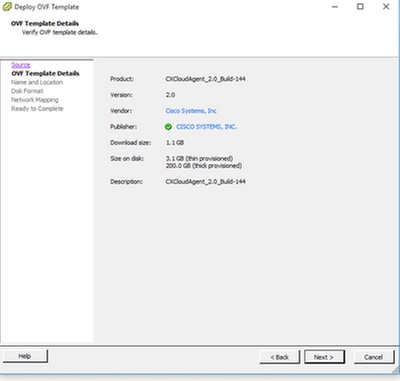

範本詳細資料 - 輸入Unique Name,然後按一下Next。

名稱與位置

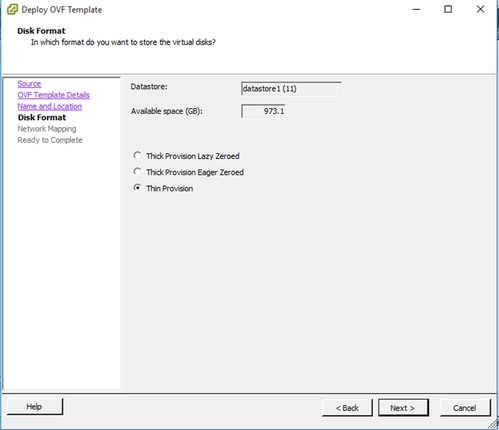

名稱與位置 - 選擇Disk Format,然後按一下Next(建議使用Thin Provision)。

磁碟格式

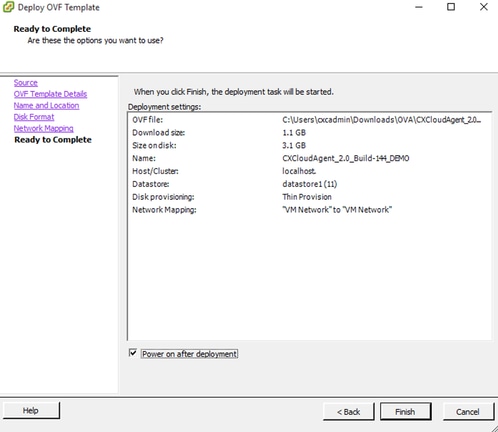

磁碟格式 - 選中Power on after deployment覈取方塊,然後按一下Close。

準備完成

準備完成

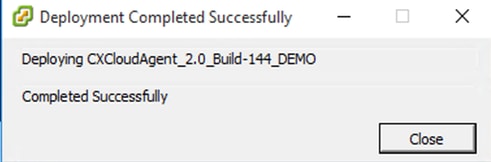

部署過程可能需要幾分鐘時間。成功部署後顯示確認。

部署完成

部署完成 - 選擇已部署的VM,開啟控制檯,然後轉到網路配置以繼續執行後續步驟。

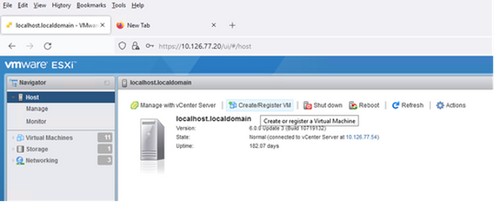

Web 用戶端 ESXi 6.0 安裝

此客戶端使用vSphere Web部署CX雲OVA。

- 使用用於部署VM的ESXi/虛擬機器監控程式憑證登入到VMWare UI。

VMware ESXi 登入

VMware ESXi 登入 - 選擇Virtual Machine > Create / Register VM。

建立 VM

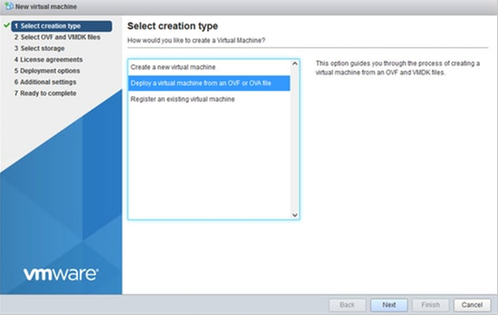

建立 VM - 選取「Deploy a virtual machine from an OVF or OVA file」(從 OVF 或 OVA 檔案部署虛擬機器),並按一下「Next」(下一步)。

選擇建立型別

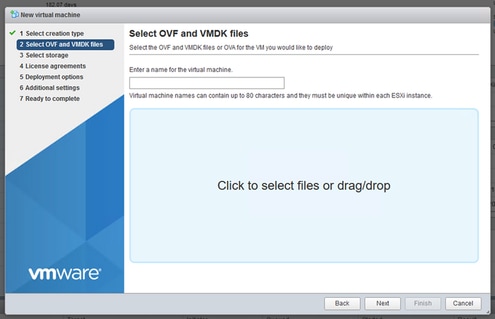

選擇建立型別 - 輸入VM的名稱,瀏覽以選擇檔案,或拖放下載的OVA檔案。

- 按「Next」(下一步)。

OVA 選擇

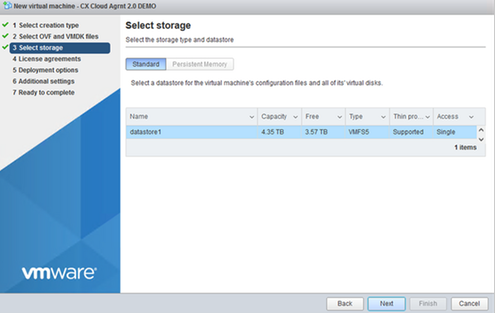

OVA 選擇 - 選取「Standard Storage」(標準儲存裝置),並按一下「Next」(下一步)。

選取儲存裝置

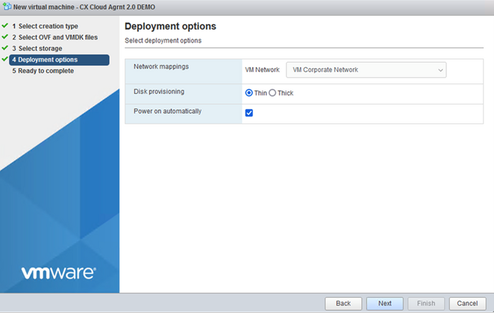

選取儲存裝置 - 選擇適當的部署選項,然後按一下下一步。

部署選項

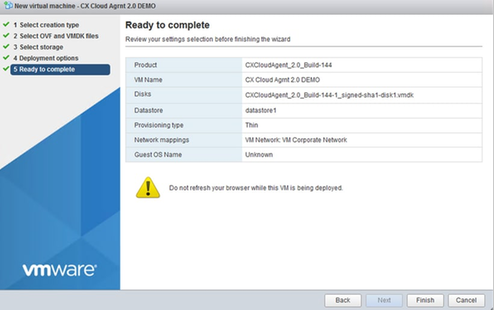

部署選項 - 檢閱設定,並按一下「Finish」(完成)。

準備完成

準備完成 成功完成

成功完成 - 選擇剛部署的VM,然後選擇Console > Open browser console。

主控台

主控台 - 導覽至Network Configuration,繼續執行以下步驟。

Web 用戶端 vCenter 安裝

此客戶端允許使用Web客戶端vCenter部署CX代理OVA。

- 使用ESXi/虛擬機器監控程式憑證登入到vCenter客戶端。

首頁

首頁 - 在Home頁中,按一下Hosts and Clusters。

主機和群集

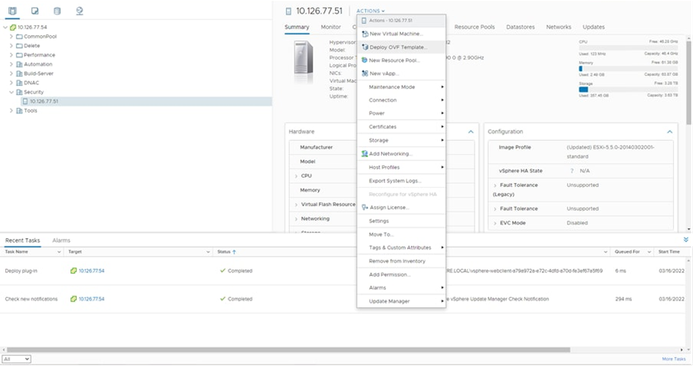

主機和群集 - 選擇VM。然後按一下Action > Deploy OVF Template。

部署OVF

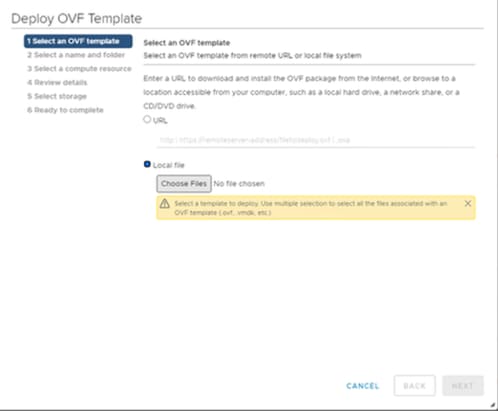

部署OVF - 直接新增URL或瀏覽以選擇OVA檔案。

- 按「Next」(下一步)。

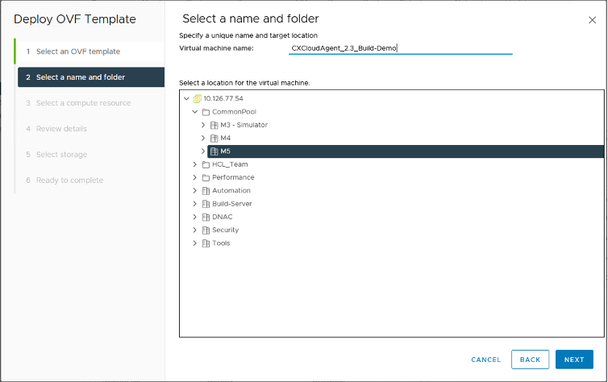

名稱和資料夾

名稱和資料夾 - 輸入唯一的名稱,並在需要時瀏覽到該位置。

- 按「Next」(下一步)。

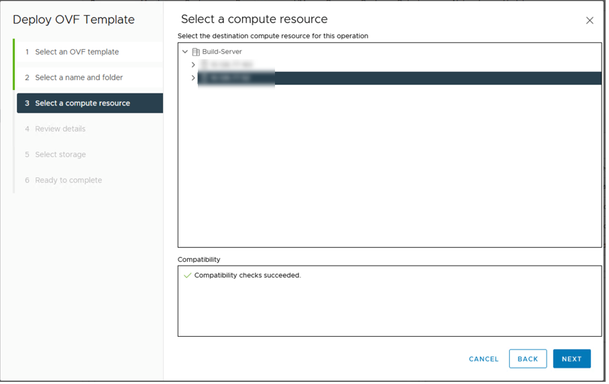

選擇計算資源

選擇計算資源 - 選擇計算資源,然後按一下下一步。

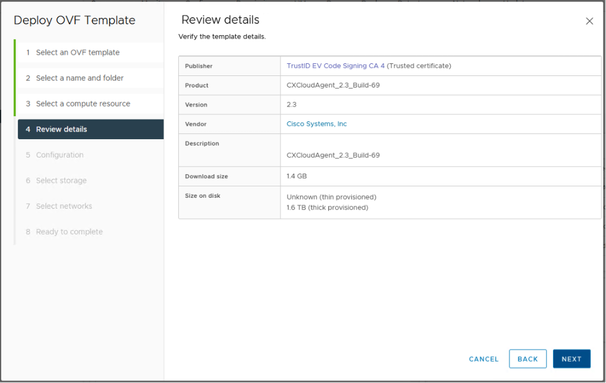

檢閱詳細資料

檢閱詳細資料 - 檢閱詳細資料,並按一下「Next」(下一步)。

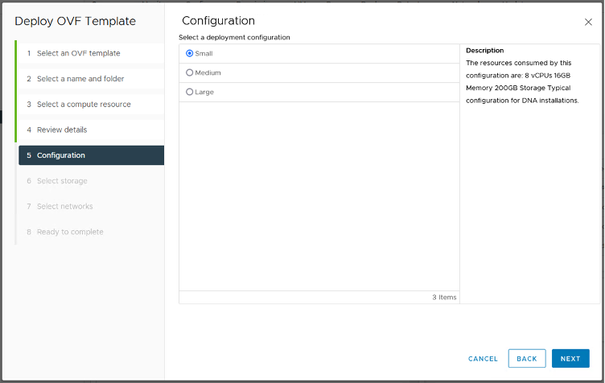

組態

組態 - 選擇部署配置並單擊下一步。

組態

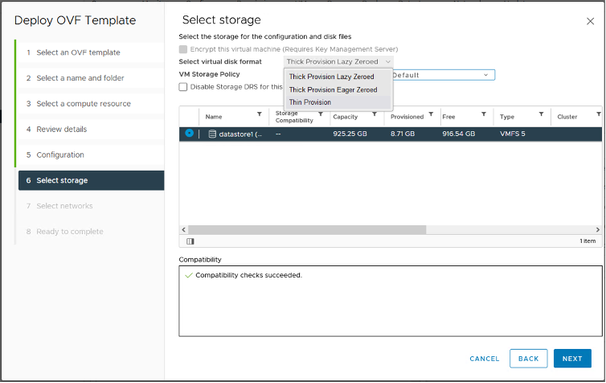

組態 - 從下拉選單中選擇Storage > Select virtual disk format,然後按一下Next。

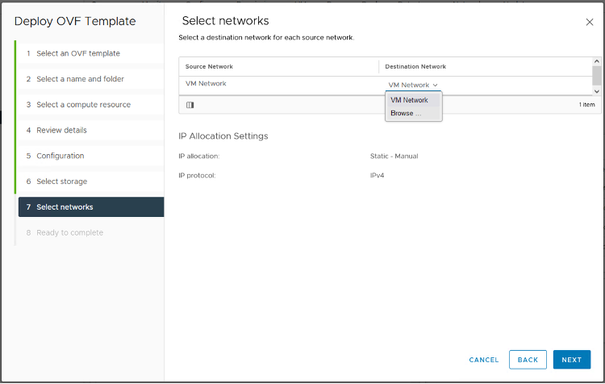

選取網路

選取網路 - 在Select networks中進行適當的選擇,然後按一下Next。

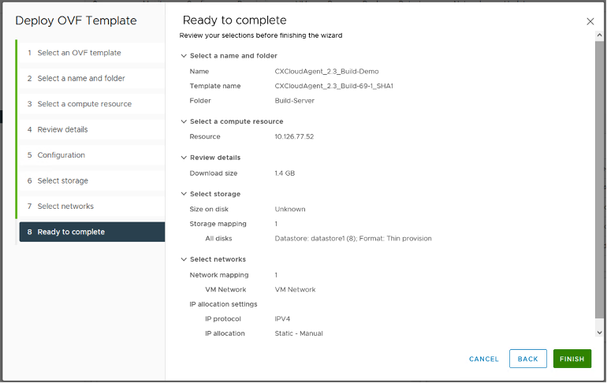

準備完成

準備完成 - 檢視所選內容,然後按一下完成。系統隨即會顯示Home頁面。

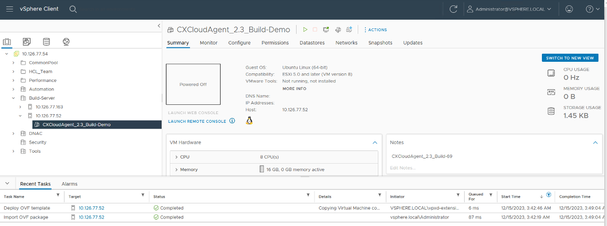

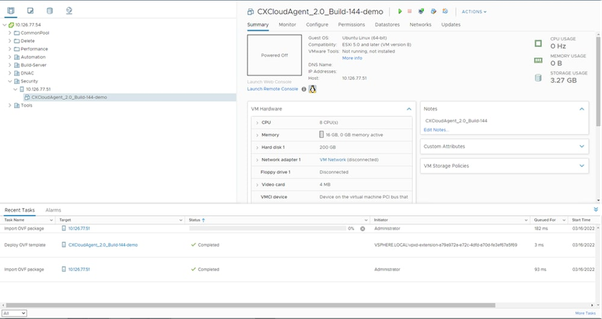

已新增VM

已新增VM - 按一下之後新增的VM以檢視狀態。

已新增VM

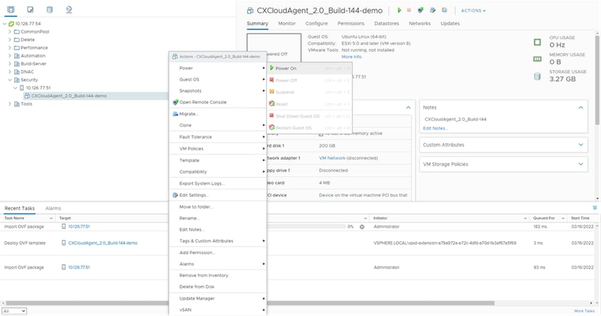

已新增VM - 安裝後,開啟VM的電源並開啟控制檯。

開啟主控台

開啟主控台 - 導覽至Network Configuration,繼續執行以下步驟。

Oracle Virtual Box 7.0.12 安裝

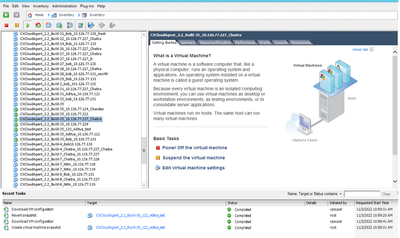

此客戶端通過Oracle虛擬盒部署CX代理OVA。

- 將CXCloudAgent_3.1 OVA下載到Windows框中,下載到任何資料夾。

- 使用命令列介面瀏覽到資料夾。

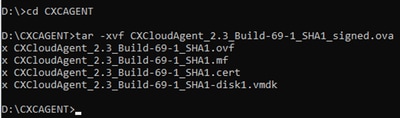

- 使用命令tar -xvf D:\CXCloudAgent_3.1_Build-xx.ova解壓縮OVA檔案。

解壓縮OVA檔案

解壓縮OVA檔案 - 開啟Oracle VM UI。

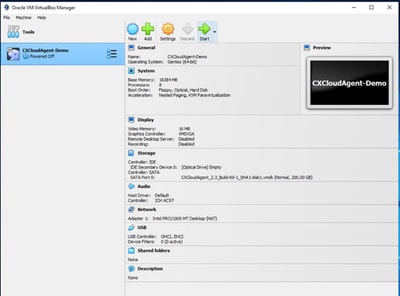

Oracle VM

Oracle VM - 從選單中選擇Machine>New。Create Virtual Machine視窗開啟。

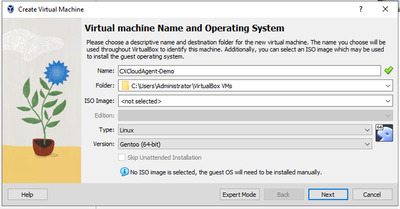

建立虛擬機器

建立虛擬機器 - 在Virtual Machine Name and Operating System視窗中輸入以下詳細資訊。

名稱:VM名稱

資料夾:要儲存VM資料的位置

ISO映像:none

Type:Linux

版本:元藤(64位) - 按「Next」(下一步)。Hardware視窗開啟。

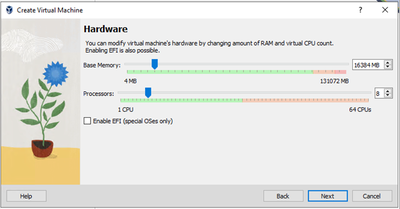

硬體

硬體 - 輸入Base Memory(16384 MB)和Processors(8 CPU),然後按一下Next。Virtual Hard Disk視窗開啟。

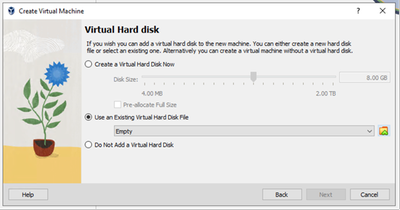

虛擬硬碟

虛擬硬碟 - 選擇使用現有虛擬硬碟檔案單選按鈕,然後選擇瀏覽圖示。Hard Disk Selector視窗開啟。

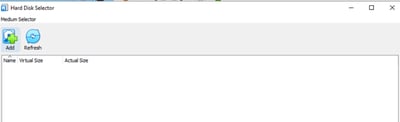

硬碟選擇器

硬碟選擇器 - 瀏覽到OVA資料夾並選擇VMDK檔案。

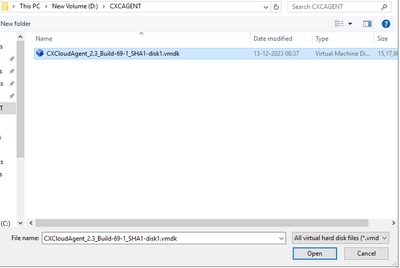

OVA資料夾

OVA資料夾 - 按一下「Open」。該檔案將顯示在Hardware Disk Selector窗口中。

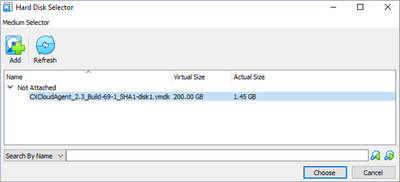

硬碟選擇器

硬碟選擇器 - 按一下「Choose」。Virtual Hard Disk視窗開啟。確認已選擇顯示的選項。

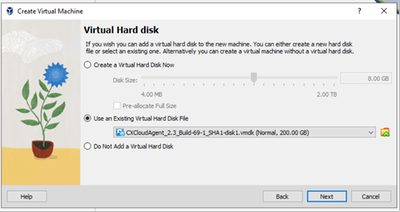

選取檔案

選取檔案 - 按「Next」(下一步)。將開啟Summary視窗。

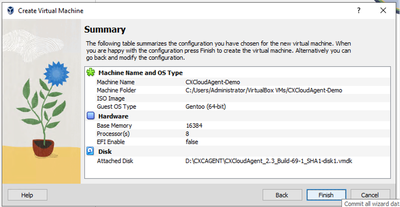

摘要

摘要 - 按一下「Finish」(結束)。

VM 主控台啟動

VM 主控台啟動 - 選擇已部署的VM並按一下Start。VM通電後,將顯示控制檯螢幕進行設定。

開啟主控台

開啟主控台 - 導覽至Network Configuration,繼續執行以下步驟。

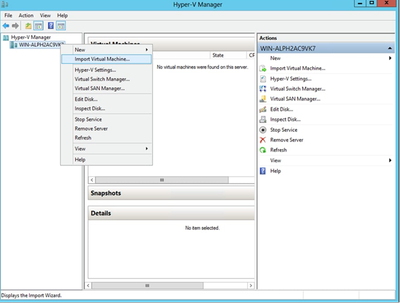

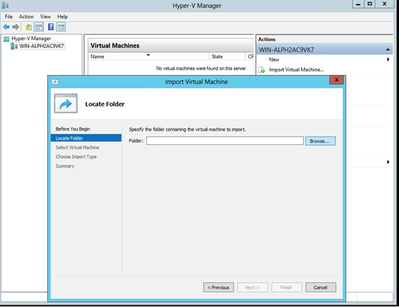

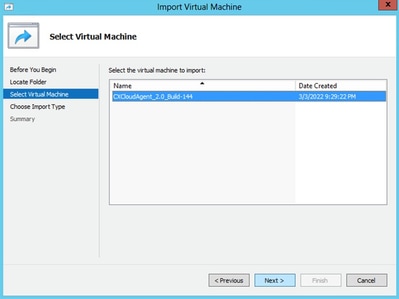

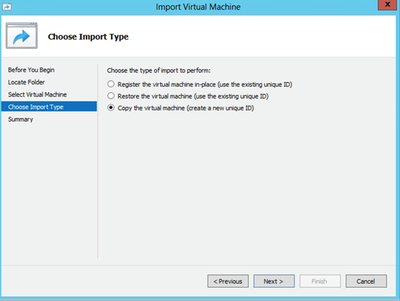

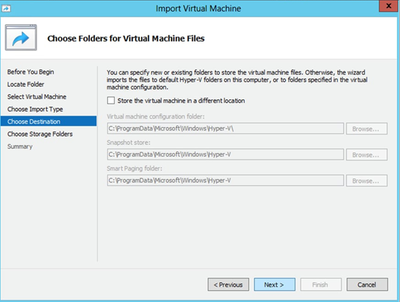

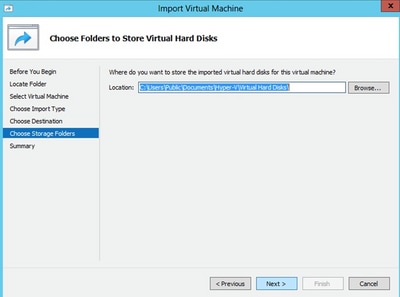

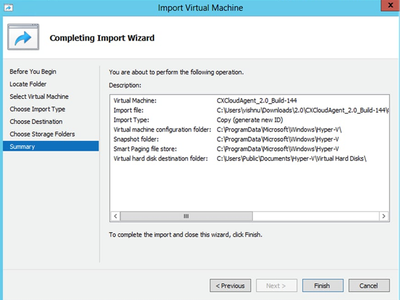

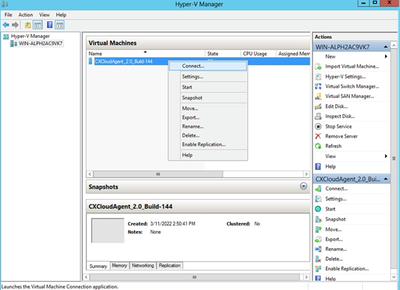

Microsoft Hyper-V 安裝

此客戶端通過Microsoft Hyper-V安裝來部署CX代理虛擬磁碟。

- 登入到Hyper-V管理器。

Hyper-V 管理員

Hyper-V 管理員 - 按一下右鍵目標VM以開啟選單。

- 選擇New > Virtual Machine。此時將顯示「New Virtual Machine Wizard - Before You Begin」頁。

新建虛擬機器嚮導

新建虛擬機器嚮導 - 按「Next」(下一步)。系統隨即會顯示「新建虛擬機器嚮導 — 指定名稱和位置」頁面。

名稱與位置

名稱與位置 - 輸入名稱和位置。

- 按「Next」(下一步)。系統隨即會顯示「新建虛擬機器嚮導 — 指定生成」頁面。

指定層代

指定層代 - 按一下Generation 1單選按鈕。

- 按「Next」(下一步)。顯示New Virtual Machine Wizard - Assign Memory頁面。

記憶體

記憶體 - 在Startup memory(啟動記憶體)欄位中輸入所需的RAM量。

- 16 GB用於小型部署

- 32GB用於中型部署

- 64 GB用於大型部署

附註:

— 對於CX代理,分配的最小記憶體必須至少為16 GB。

— 不應選中Use Dynamic Memory for this virtual machine覈取方塊。

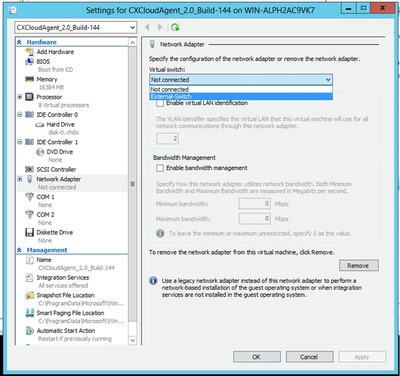

- 按「Next」(下一步)。系統隨即會顯示「New Virtual Machine Wizard - Configure Networking」頁面。

網路

網路 - 在「Connection」下拉選單中,選擇用於網路連線的虛擬交換機。

- 按「Next」(下一步)。顯示New Virtual Machine Wizard - Connect Virtual Hard Disk頁面。

注意:預設情況下會選擇「使用現有虛擬磁碟」。請勿進行任何更改。

連線虛擬硬碟

連線虛擬硬碟 - 檢視Summary,然後按一下Finish。

處理器設定

要驗證處理器設定,請執行以下操作:

- 按一下右鍵新建立的VM(如上面的部分所示)。 此時將顯示選單。

VM設定

VM設定 - 選擇設定。

- 在Hardware窗格中按一下Processor。

- 按如下所示更新「虛擬處理器數」(Number of virtual processors)欄位:

- 小型部署:8

- 中等部署:16

- 大型部署:最少32

- 按一下「Apply」。

- 按一下「OK」(確定)。

- 如果建立CX Agent的中或大型部署,請更新儲存設定。要更新,請執行以下操作:

- 按一下VM Settings(VM設定)。

SCSI控制器

SCSI控制器 - 按一下「SCSI Controller(SCSI控制器)」部分。

- 選擇Hard Drive 選項,然後按一下Add。

硬碟

硬碟 - 按一下「Media」中的「New」。將開啟一個新虛擬硬碟嚮導。

新建硬碟嚮導

新建硬碟嚮導 - 按「Next」(下一步)。系統隨即會顯示「選擇磁盤格式」頁面。

選擇磁碟格式

選擇磁碟格式 - 按一下VHDX單選按鈕選擇磁碟格式。

- 按「Next」(下一步)。將顯示選擇磁碟型別頁。

思 選擇磁碟型別

選擇磁碟型別 - 按一下動態展開單選按鈕。

- 按「Next」(下一步)。將顯示指定名稱和位置頁。

指定名稱和位置

指定名稱和位置 - 輸入磁碟名稱和位置。

- 按「Next」(下一步)。將顯示Configure Disk頁。

配置磁碟

配置磁碟 - 按以下建議輸入新磁碟的大小:

- 中等部署:400 GB

- 大型部署:1000 GB

- 按一下「Finish」(結束)。Hyper-V虛擬機器已準備好使用並且可以啟動。

- 按一下VM Settings(VM設定)。

- 請參閱網路配置以繼續執行後續步驟。

Microsoft Hyper-V映像簽名驗證

為了確保Microsoft Hyper-V映像的完整性和真實性,將執行簽名驗證作為安全流程的一部分。

必要條件

- 能夠通過命令列介面運行OpenSSL命令

- 能夠通過命令列介面運行grep命令

- 思科提供的用於簽名驗證的影象

- 思科簽名的x.509終端實體證書,其中包含用於簽名驗證的公鑰;此憑證由思科下屬CA核發,且受思科根CA信任

- 為影象生成的簽名

- 驗證三層的x.509證書鏈和簽名所需的簽名驗證程式;首先驗證證書鏈,包括終端實體證書和公知子CA和根CA證書,然後從指定的本地目錄讀取子CA和根CA或從PKI網站下載;經過身份驗證的最終實體證書用於驗證簽名

運行簽名驗證包

客戶可驗證下載的Cisco ZIP封存檔是否已使用Cisco版本憑證簽署。運行以下示例中的命令以驗證簽名。

附註:確保在下面的示例命令中引用正確的屬性。

命令1(sha512簽名、從PKI網站下載的Cisco rootCA和subCA示例):

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent__Build-348_SHA1.vhdx_RELEASE_signed.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip.signature -v dgst —algo sha512 —failExpiredCerts

命令輸出

<可能出現的錯誤消息,某些消息包含UNSAFE_LEGACY_RENEGOTIATION_DISABLED代碼字>

正在從https://www.cisco.com/security/pki/certs/csirca4096.cer檢索rootCA證書……

已成功檢索並驗證csirca4096.cer。

正在從https://www.cisco.com/security/pki/certs/cgsisca4096.cer檢索subCA證書……

已成功檢索並驗證cgsisca4096.cer。

已成功驗證根、子ca和終端實體證書鏈。

已成功從CX_COLLECTOR_HYPER_REL_CERT.pem提取公鑰。

已成功使用CX_COLLECTOR_HYPER_REL_CERT.pem驗證CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip的簽名

命令2(sha512簽名、從Cisco PKI網站檢索的Cisco Virtual UEFI rootCA和子CA示例):

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip.signature -v dgst —algo sha512 -failExpiredCerts

命令輸出

<可能出現的錯誤消息,某些消息包含UNSAFE_LEGACY_RENEGOTIATION_DISABLED代碼字>

正在從https://www.cisco.com/security/pki/certs/vuefirca.cer檢索CA證書……

已成功檢索並驗證vuefirca.cer。

正在從https://www.cisco.com/security/pki/certs/vuefiscav2.cer檢索SubCA證書……

已成功檢索並驗證vuefiscav2.cer。

已成功驗證根、子ca和終端實體證書鏈。

已成功從CX_COLLECTOR_HYPER_REL_CERT.pem提取公鑰。

已成功使用CX_COLLECTOR_HYPER_REL_CERT.pem驗證CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip的簽名

命令3(本地Cisco rootCA和subCA示例)

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip.signature -c /cert/store -v dgo sha512 -failExpiredCerts

命令輸出

使用本地提供的rootCA證書/cert/store/vuefirca.cer

使用本地提供的子CA證書/cert/store/vuefiscav2.cer

已成功驗證根、子ca和終端實體證書鏈。

已成功從CX_COLLECTOR_HYPER_REL_CERT.pem提取公鑰。

已成功使用CX_COLLECTOR_HYPER_REL_CERT.pem驗證CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip的簽名

網路設定

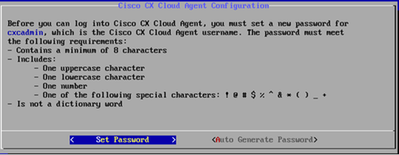

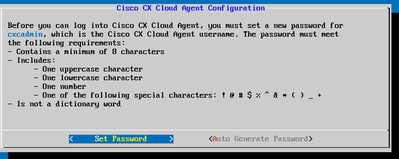

要設定cxcadmin使用者名稱的CX雲代理密碼:

設定密碼

設定密碼

- 按一下Set Password為cxcadmin新增新密碼,或按一下Auto Generate Password以獲取新密碼。

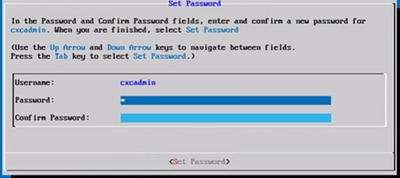

新密碼

新密碼 - 如果已選取「Set Password」(設定密碼),請輸入 cxcadmin 的密碼,並確認該密碼。按一下「Set Password」(設定密碼),並前往步驟 3。

或

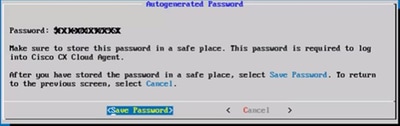

如果選擇Auto Generate Password,請複製生成的密碼並將其儲存起來供將來使用。按一下「Save Password」(儲存密碼),並前往步驟 4。

自動產生密碼

自動產生密碼 儲存密碼

儲存密碼 - 按一下「Save Password」(儲存密碼),以供驗證時使用。

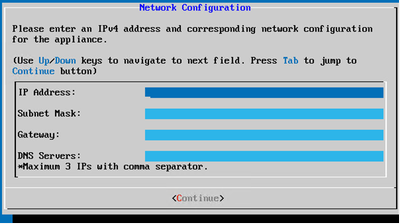

網路設定

網路設定 - 輸入IP Address、Subnet Mask、Gateway和DNS Server,然後按一下Continue。

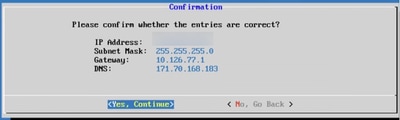

確認

確認 - 確認項目,並按一下「Yes, Continue」(是,繼續)。

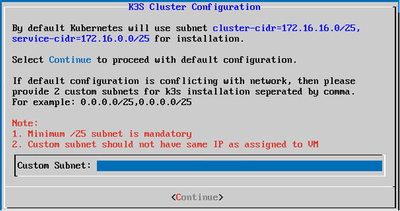

自定義子網

自定義子網 - 為K3S群集配置輸入自定義子網 IP(如果客戶的預設子網與其裝置網路衝突,請選擇另一個自定義子網)。

- 按一下「Continue」(繼續)。

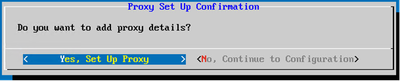

代理設定

代理設定 - 按一下Yes, Set Up Proxy以設定代理詳細資訊,或按一下No, Continue to Configuration以直接繼續執行步驟11。

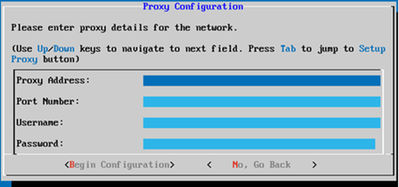

Proxy 組態

Proxy 組態 - 輸入 Proxy 位址、連接埠號碼、使用者名稱和密碼。

- 按一下「Begin Configuration」(開始設定)。

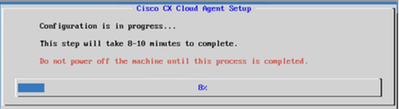

CX雲代理設定

CX雲代理設定 CX雲代理配置

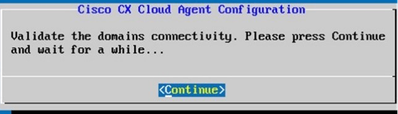

CX雲代理配置 - 按一下「Continue」(繼續)。

繼續配置

繼續配置 - 按一下Continue繼續配置以成功到達域。完成配置可能需要幾分鐘。

附註:如果無法成功訪問域,則客戶必須通過更改其防火牆來修復域可訪問性,以確保域可訪問。解決域可訪問性問題後,按一下Check Again。

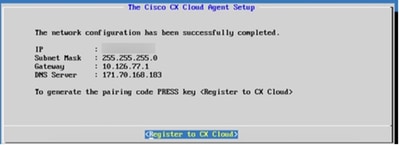

向 CX Cloud 註冊

向 CX Cloud 註冊 - 按一下Register to CX Cloud獲取配對代碼。

配對程式碼

配對程式碼 - 複製配對程式碼,並返回 CX Cloud 繼續設定。

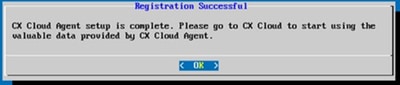

註冊成功

註冊成功

附註:如果配對代碼過期,請按一下Register to CX Cloud以生成新的配對代碼(步驟13)。

15.按一下OK。

使用CLI生成配對代碼的備用方法

使用者還可以使用CLI選項生成配對代碼。

使用CLI生成配對代碼:

- 使用cxcadmin使用者憑據通過SSH登入雲代理。

- 使用命令cxcli agent generatePairingCode生成配對代碼.

產生配對程式碼 CLI

產生配對程式碼 CLI - 複製配對程式碼,並返回 CX Cloud 繼續設定。

配置裝置以將系統日誌轉發到CX雲代理

必要條件

支援的Cisco Catalyst Center版本為2.1.2.0到2.2.3.5、2.3.3.4到2.3.3.6、2.3.5.0和Cisco Catalyst Center虛擬裝置

配置系統日誌轉發設定

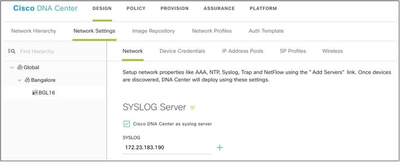

要在Cisco Catalyst Center中配置Syslog轉發到CX代理,請執行以下步驟:

- 啟動Cisco Catalyst Center。

- 前往「Design」(設計)>「Network Settings」(網路設定)>「Network」(網路)。

- 對於每個站點,新增CX代理IP作為系統日誌伺服器。

系統日誌伺服器

系統日誌伺服器

附註:配置完成後,與該站點關聯的所有裝置都將配置為向CX Agent傳送級別為「關鍵」的系統日誌。裝置必須關聯到站點,才能啟用從裝置到CX雲代理的系統日誌轉發。更新系統日誌伺服器設定後,與該站點關聯的所有裝置將自動設定為預設關鍵級別。

配置其他資產(直接裝置收集)以將系統日誌轉發到CX代理

必須將裝置配置為向CX代理傳送系統日誌消息,才能使用CX雲的故障管理功能。

附註:CX代理僅將園區成功跟蹤第2級資產中的系統日誌資訊報告給CX雲。阻止其他資產將其系統日誌配置到CX代理,並且不會在CX雲中報告其系統日誌資料。

具有轉發功能的現有系統日誌伺服器

執行syslog伺服器軟體的配置說明,並將CX代理IP地址新增為新目標。

附註:轉發系統日誌時,請確保保留原始系統日誌消息的源IP地址。

沒有轉發功能的現有系統日誌伺服器或沒有系統日誌伺服器

將每台裝置配置為將系統日誌直接傳送到CX代理IP地址。有關特定配置步驟,請參閱以下文檔。

為Cisco Catalyst Center啟用資訊級系統日誌設定

要使系統日誌資訊級別可見,請執行以下步驟:

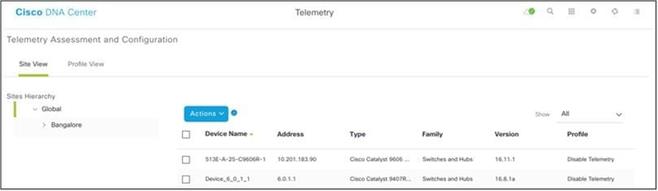

- 導覽至Tools>Telemetry。

工具選單

工具選單 - 選擇並展開「站點檢視」,然後從站點層次結構中選擇站點。

站台檢視

站台檢視 -

選擇所需站點,並選中Device name(裝置名稱)覈取方塊的所有裝置。

- 從Actions下拉選單中選擇Optimal Visibility。

動作

動作

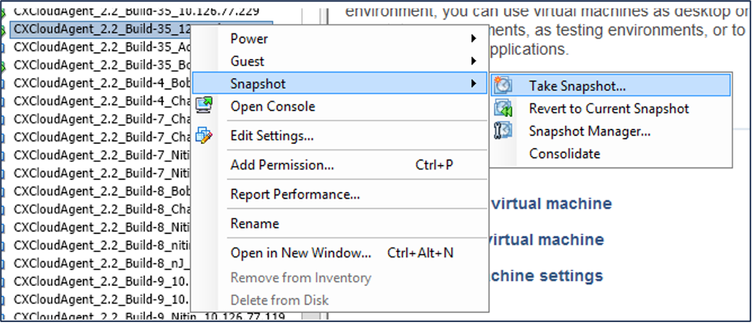

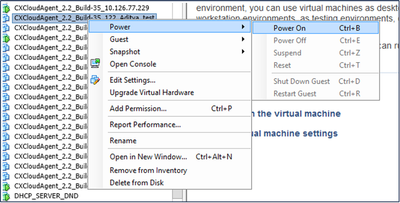

備份和恢復CX雲虛擬機器

建議使用快照功能在特定時間點保留CX代理VM的狀態和資料。此功能可推動CX雲虛擬機器恢復到拍攝快照的特定時間。

備份CX雲虛擬機器

要備份CX雲虛擬機器:

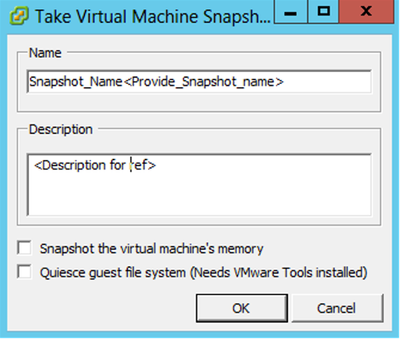

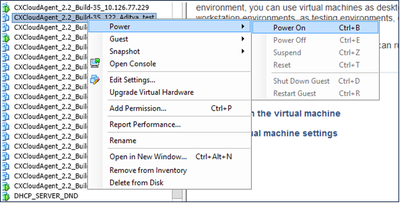

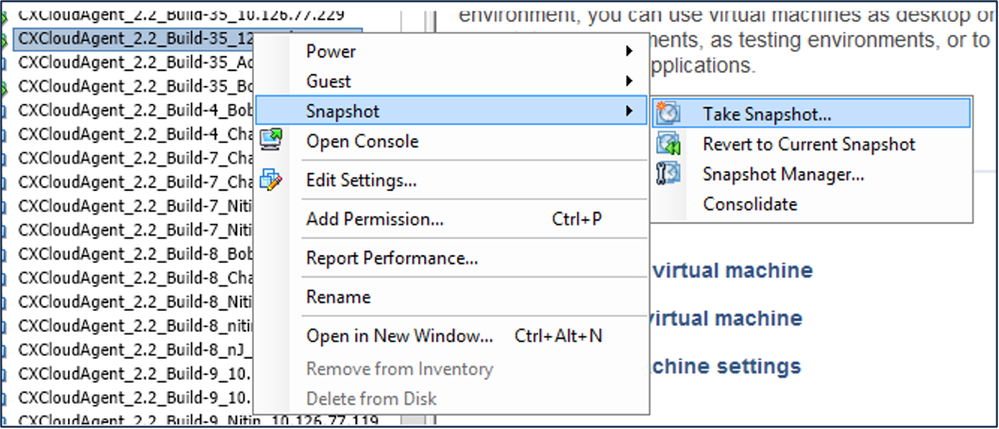

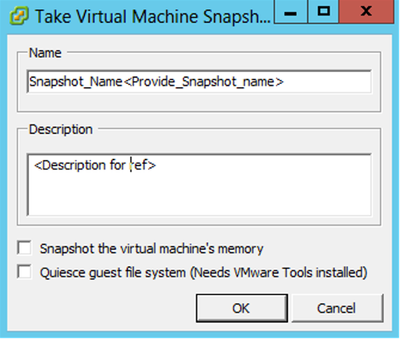

- 按一下右鍵VM,然後選擇Snapshot > Take Snapshot。將開啟Take Virtual Machine Snapshot視窗。

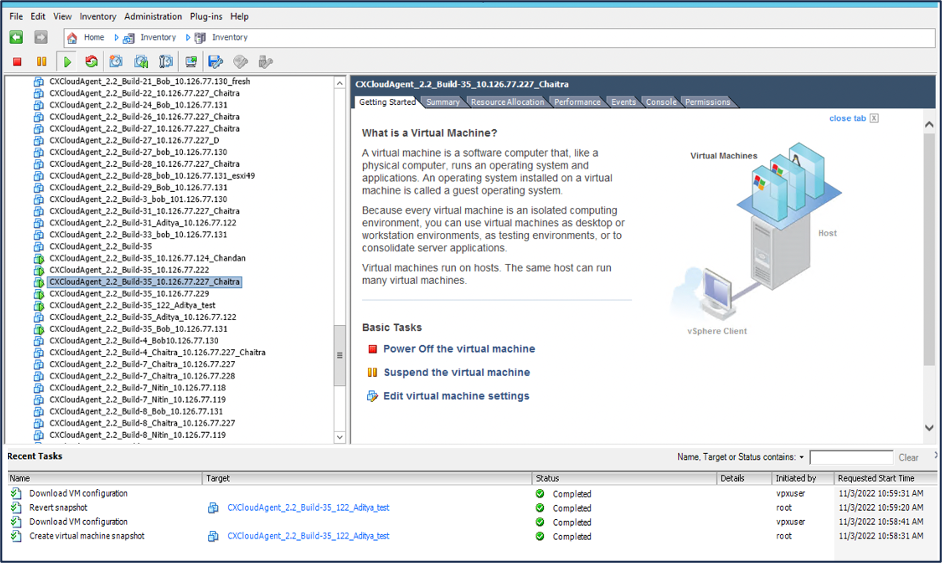

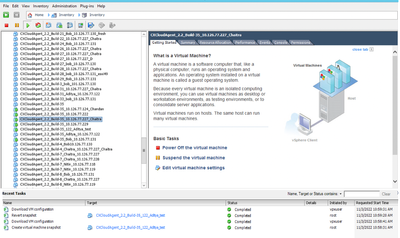

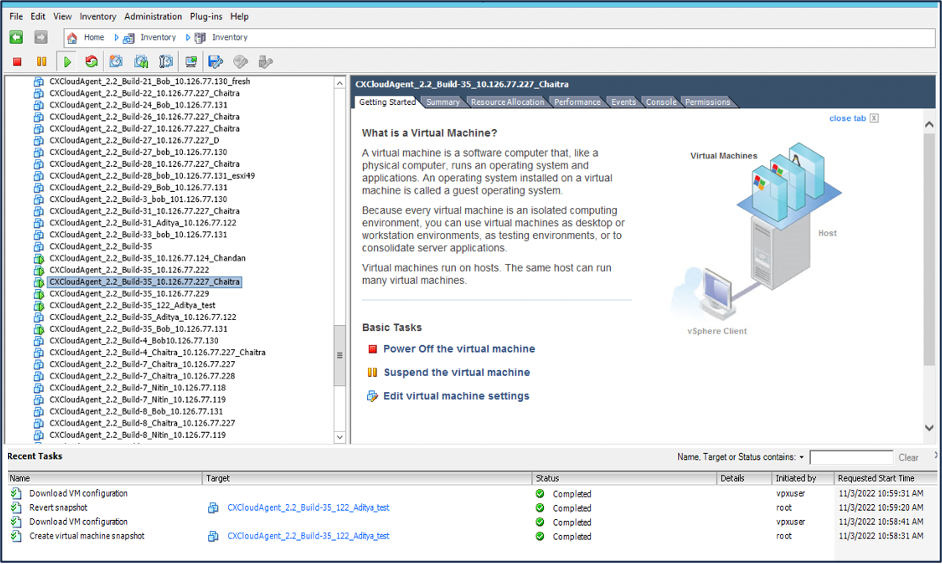

選取 VM

選取 VM 生成虛擬機器快照

生成虛擬機器快照 - 輸入名稱和說明。

附註:驗證是否已清除「Snapshot the virtual machine's memory(虛擬機器記憶體的快照)」覈取方塊。

3.按一下確定。建立虛擬機器快照狀態在「最近的任務」清單中顯示為已完成。

最近的任務

最近的任務

恢復CX雲虛擬機器

要恢復CX雲虛擬機器:

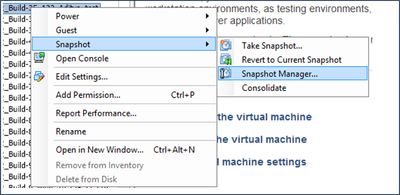

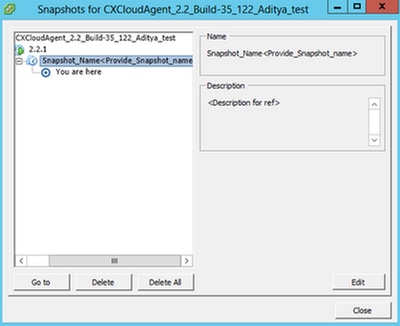

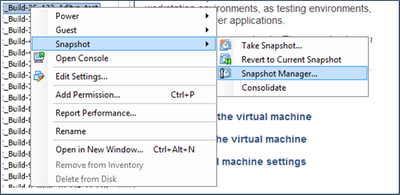

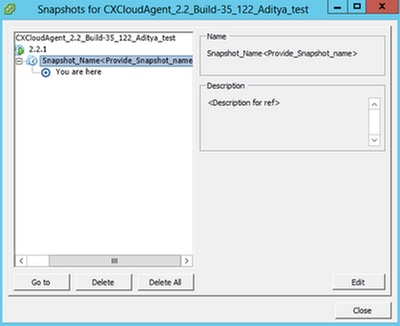

- 按一下右鍵VM,然後選擇Snapshot > Snapshot Manager。將打開VM的快照視窗。

選擇VM視窗

選擇VM視窗 「快照」視窗

「快照」視窗

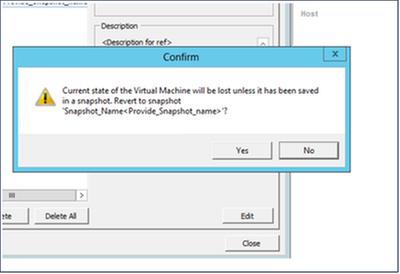

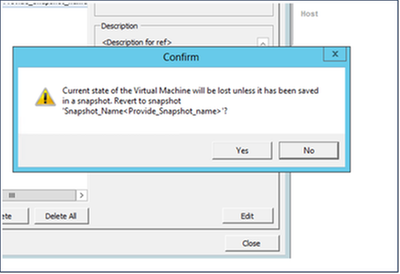

- 按一下Go to。Confirm視窗開啟。

確認視窗

確認視窗 - 按一下「Yes」。Revert snapshot狀態在「Recent Tasks」清單中顯示為「Completed」。

最近的任務

最近的任務 - 按一下右鍵VM,然後選擇Power > Power On以開啟VM。

安全性

CX Agent可確保客戶的端到端安全性。CX雲和CX代理之間的連線是TLS安全的。雲代理的預設SSH使用者只能執行基本操作。

實體安全

在安全的VMware伺服器公司中部署CX代理OVA映像。OVA 是透過思科軟體下載中心所安全分享。開機載入器(單一使用者模式)密碼是使用隨機的唯一密碼設定的。使用者必須參考此常見問題才能設定此引導載入程式(單使用者模式)密碼。

帳戶安全性

部署期間,將建立cxcadmin使用者帳戶。使用者在初始配置期間被迫設定密碼。cxcadmin使用者/憑據用於訪問CX代理API和通過SSH連線到裝置。

cxcadmin使用者具有許可權最少的受限訪問許可權。cxcadmin密碼遵循安全策略,為單向雜湊,有效期為90天。cxcadmin使用者可以使用名為remoteaccount的實用程式建立cxcroot使用者。cxcroot使用者可以獲得root許可權。

網路安全

可以使用SSH和cxcadmin使用者憑據訪問CX代理VM。傳入連接埠限制為 22 (ssh),514(Syslog)。

驗證

密碼驗證:裝置維護單個使用者(cxcadmin),使使用者能夠驗證並與CX代理通訊。

- 使用 ssh 在設備上進行根權限動作.

cxcadmin使用者可以使用名為remoteaccount的實用程式建立cxcroot使用者。此實用程式顯示RSA/ECB/PKCS1v1_5加密密碼,該密碼只能從SWIM門戶(DECRYPT請求表)中解密。 只有經過授權的人員才能存取此入口網站。cxcroot使用者可以使用此解密的密碼獲得root許可權。複雜密碼只在兩天內有效。cxcadmin使用者必須在密碼到期後重新建立帳戶並從SWIM門戶獲取密碼。

強化

CX代理裝置遵循Center of Internet Security強化標準。

資料安全

CX代理裝置不儲存任何客戶個人資訊。裝置憑據應用程式(作為一個pod運行)將加密的伺服器憑據儲存在安全資料庫中。所收集的資料不會以任何形式儲存在裝置內,除非在處理時暫時儲存。收集完成後,遙測資料會儘快上傳到CX雲,並在確認上傳成功後立即從本地儲存中刪除。

資料傳輸

註冊軟體包包含所需唯一的X.509設備證書和金鑰,用於建立與Iot Core的安全連線。使用該代理可通過傳輸層安全(TLS)v1.2使用消息隊列遙測傳輸(MQTT)建立安全連線

記錄與監視

日誌不包含任何形式的個人身份資訊(PII)資料。稽核日誌會捕獲在CX雲代理裝置上執行的所有對安全性敏感的操作。

思科遙測命令

CX雲使用Cisco遙測命令中列出的API和命令檢索資產遙測。本文檔根據命令對Cisco Catalyst中心庫存、診斷橋接器、Intersight、合規性見解、故障以及CX代理收集的所有其他遙測源的適用性對命令進行分類。

資產遙測中的敏感資訊在傳輸到雲之前會被掩蔽。CX代理遮蔽所有直接向CX代理傳送遙測資料的收集資產的敏感資料。這包括密碼、金鑰、社群字串、使用者名稱等。在將資訊傳輸到CX代理之前,控制器為所有控制器管理的資產提供資料掩碼。在一些情況下,控制器管理的資產遙測可以進一步匿名化。請參閱對應的產品支援檔案以瞭解更多有關遙測匿名化的資訊(例如,Cisco Catalyst Center管理員指南的匿名資料一節)。

雖然無法自定義遙測命令清單且無法修改資料掩碼規則,但客戶可以通過指定資料來源來控制哪些資產的遙測CX雲訪問,如本文件(針對CX代理收集的其他資產)的控制器管理裝置的產品支援文檔或連線資料來源部分中所述。

安全摘要

|

安全性功能 |

說明 |

|

開機載入器密碼 |

開機載入器(單一使用者模式)密碼是使用隨機的唯一密碼設定的。使用者必須參閱常見問題才能設定其引導載入程式(單使用者模式)密碼。 |

|

使用者存取 |

SSH: ·使用 cxcadmin 使用者存取設備需要安裝期間建立的認證。 ·使用cxcroot使用者訪問裝置需要授權人員使用SWIM門戶解密憑證。 |

|

使用者帳戶 |

·cxcadmin:已建立預設使用者帳戶;使用者可以使用cxcli執行CX代理應用程式命令,並且對該裝置的許可權最低;cxcroot 使用者及其加密密碼是使用 cxcadmin 使用者所產生. ·cxcroot:cxcadmin可以使用實用程式remoteaccount建立此使用者;使用者可獲得此帳戶的根權限。 |

|

cxcadmin 密碼原則 |

·密碼是使用 SHA-256 的單向雜湊,並安全地存放。 ·最少八(8)個字元,包含以下三個類別:大寫、小寫、數字和特殊字元。 |

|

cxcroot 密碼原則 |

· cxcroot密碼已加密RSA/ECB/PKCS1v1_5 ·產生的複雜密碼需要在 SWIM 入口網站中解密。 · cxcroot使用者和密碼有效期為兩天,可以使用cxcadmin使用者重新生成。 |

|

ssh 登入密碼原則 |

·最少八個字元,包含下列三個類別:大寫、小寫、數字和特殊字元。 ·五次登入嘗試失敗,鎖定該盒30分鐘;密碼將在90天後過期。 |

|

連接埠 |

開啟傳入連接埠 – 514(Syslog) 和 22 (ssh) |

|

資料安全 |

·未儲存任何客戶資訊。 ·未儲存任何裝置資料。 ·已加密並儲存在資料庫中的Cisco Catalyst Center伺服器憑證。 |

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

3.0 |

10-Dec-2025

|

— 文檔已更新到v3.1.5 - Microsoft Hyper V安裝部分已更新。 |

2.0 |

14-Nov-2025

|

已更新「Microsoft Hyper V安裝」部分。 |

1.0 |

04-Sep-2025

|

初始版本 |

意見

意見