关于 Snort 3 检测

Snort 入侵防御系统 (IPS) 实时分析网络流量以提供深度数据包检查。Snort 可以检测并阻止流量异常以及网络探测和攻击。Snort 3 是 Snort 的最新版本。有关详细信息,请参阅https://snort.org/snort3。

Snort 是为高性能和可扩展性而设计的。Snort 包含一组称为 检查器的可配置插件。Snort 检查器可以检测和分析特定类型网络协议或探测的流量,规范化消息以增强数据包分析,并检查消息中嵌入的特定类型的文件。您可以在网络分析策略 (NAP) 中配置 Snort 检查器,并在入侵策略中启用入侵规则。

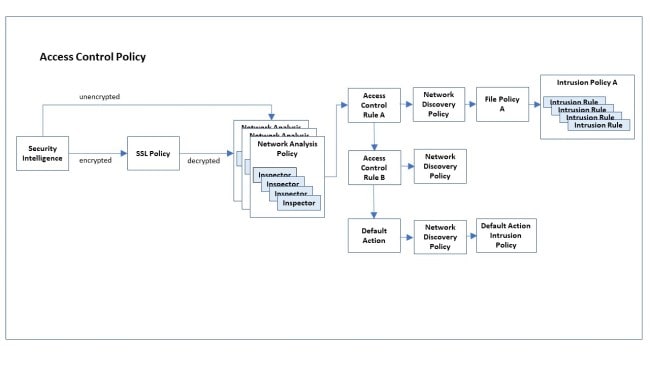

访问控制策略

访问控制策略在多个阶段处理流量。下图展示策略部署的示例。本文档中介绍的元素是入侵规则中使用的 Snort 3 检查器和规则选项(均以蓝色突出显示)。

通过网络分析策略,您可以配置 Snort 3 检查器,以确定流量协议并提取和规范化数据。可以配置多个网络分析策略,每个策略都使用唯一配置的一组 Snort 3 检查器对数据进行规范化。检查器在检测到数据流中的异常情况时可以发出警报,但其主要用途是为入侵规则准备数据。入侵策略应用其配置的入侵规则来检查数据中是否存在逃逸、入侵或攻击迹象。

在网络分析策略中,您可以通过设置处理协议的检查器特定的配置参数使用给定协议自定义该数据的检测行为。例如,要配置 POP 数据的检测行为,请为 POP 检查器设置配置参数。

也可以通过使用某些协议特定的规则选项编写自定义入侵规则来自定义某些协议的入侵策略。

如果使用多个网络分析策略和多个入侵策略建立复杂配置,系统会首先选择网络分析策略来处理数据。在网络分析策略应用相应的检查器来执行其分析后,数据不会自动传递到该协议的相应入侵策略。访问控制策略执行其他测试,以确定哪个入侵策略可获取数据。因此,在配置访问控制、网络分析和入侵策略时,请确保使用正确的网络分析和入侵策略对分析数据。有关详细信息,请参阅《Cisco Secure Firewall Management Center Snort 3 配置指南》。

入侵规则更新

思科定期以轻量级安全包 (LSP) 的形式发出入侵规则更新。这些更新可能会更改 Snort 3 检查器的配置参数和入侵规则选项的默认值。

检查器配置

您可以通过 Cisco Secure Firewall Management Center Web 界面启用和禁用 Snort 检查器,以及查看和更改其配置。 Cisco Secure Firewall Management Center Web 界面使用 JSON 格式描述检查器配置。有关详细信息,请参阅《Cisco Secure Firewall Management Center Snort 3 配置指南》。

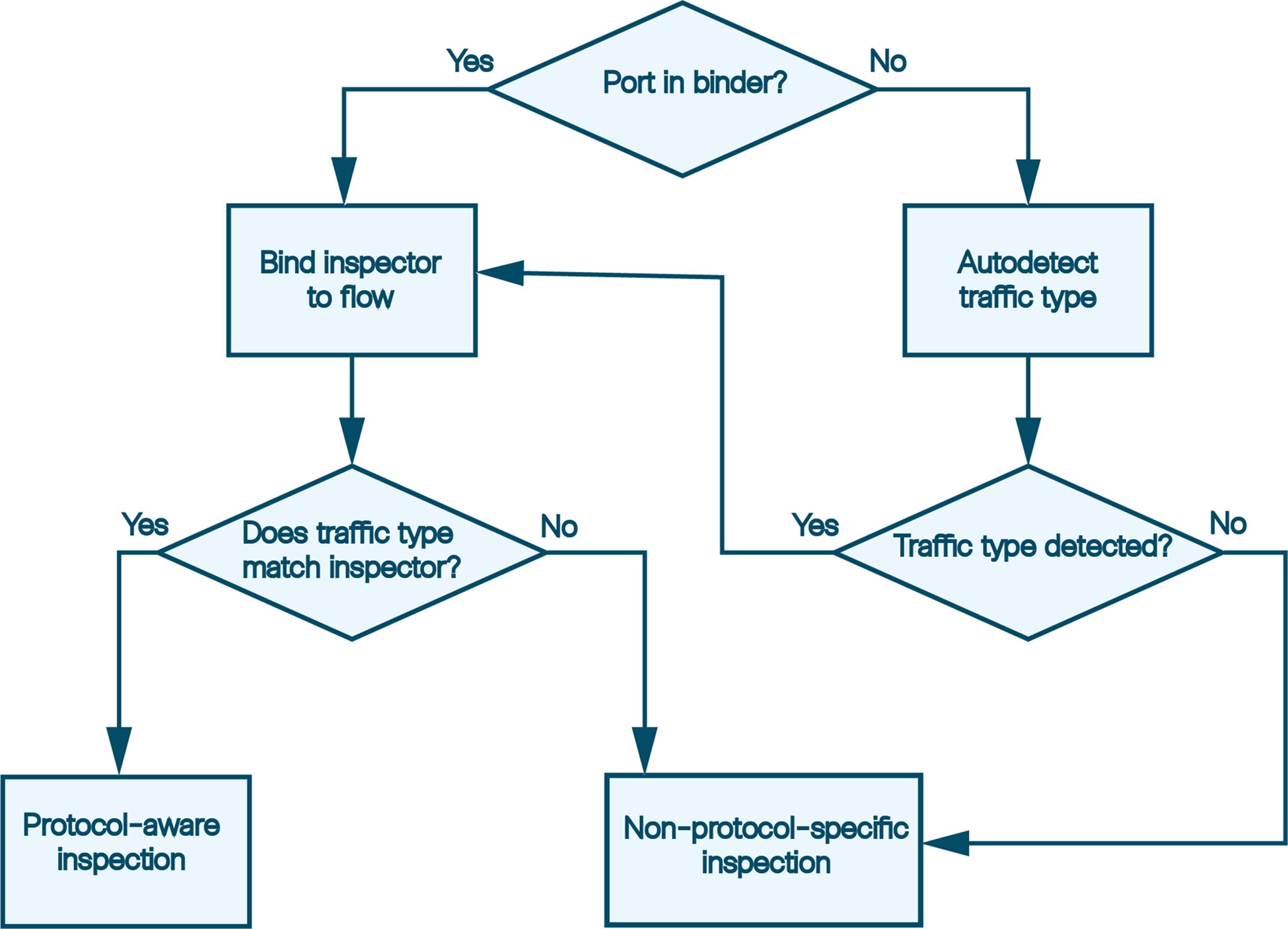

要使用检查器,您必须通过 管理中心 Web 界面启用它。此外,对于服务检查器,您必须在 绑定程序 检查器中为服务检查器配置一个条目。有关详细信息,请参阅绑定程序检查器概述。

Snort 3 检查器参考反映了 Snort 3 检查器参数和内置入侵规则选项的默认设置。您的系统可能使用不同的默认值,具体取决于 LSP 更新或系统随附的基本网络访问策略。要最准确地了解网络访问策略的检查器设置,请在 管理中心 Web 界面中查看设置。

反馈

反馈