关联策略和规则简介

您可以通过关联功能,使用关联策略实时应对网络威胁。

当网络活动触发某个活动的关联策略中的 关联规则 或 合规 allow 名单 时,会导致关联 策略违规 的发生。

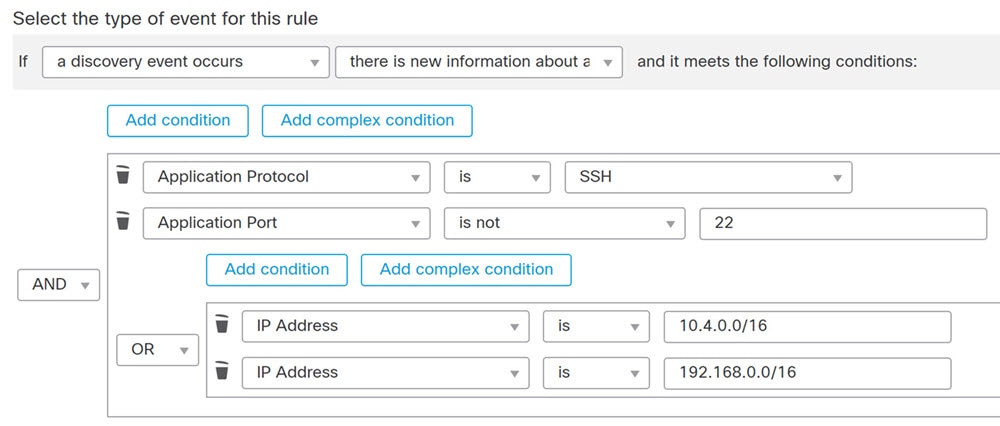

关联规则

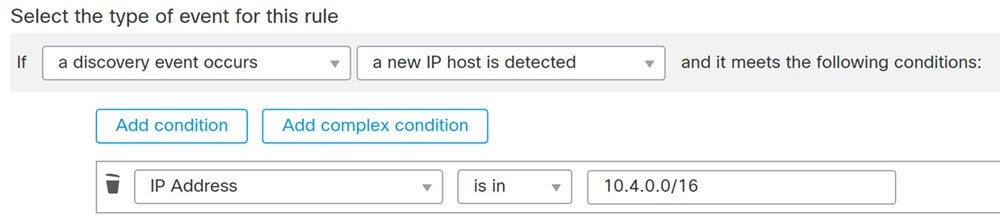

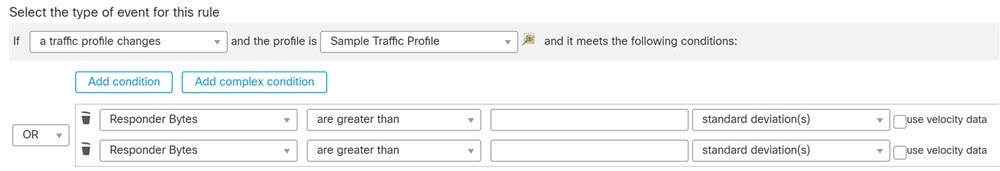

当活动的关联策略中的关联规则触发时,系统会生成关联事件。关联规则可在以下情况下触发:

-

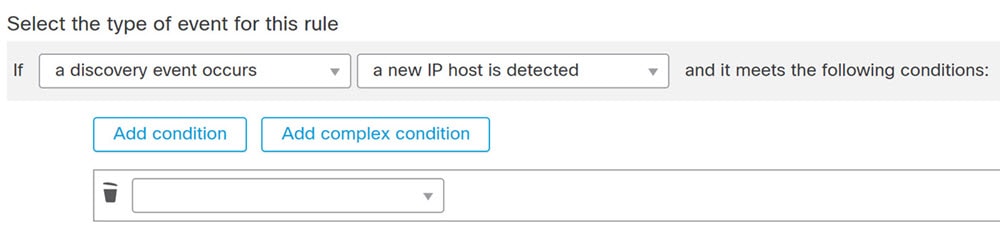

系统生成特定类型的事件(连接、入侵、恶意软件、发现、用户活动等)。

-

网络流量偏离其正常的量变曲线。

可以通过下列方式限制关联规则:

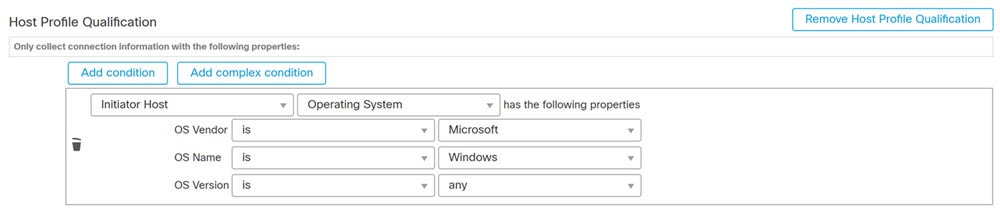

-

添加主机配置文件限定条件以使用涉及触发事件的主机的主机配置文件中的信息限制该规则。

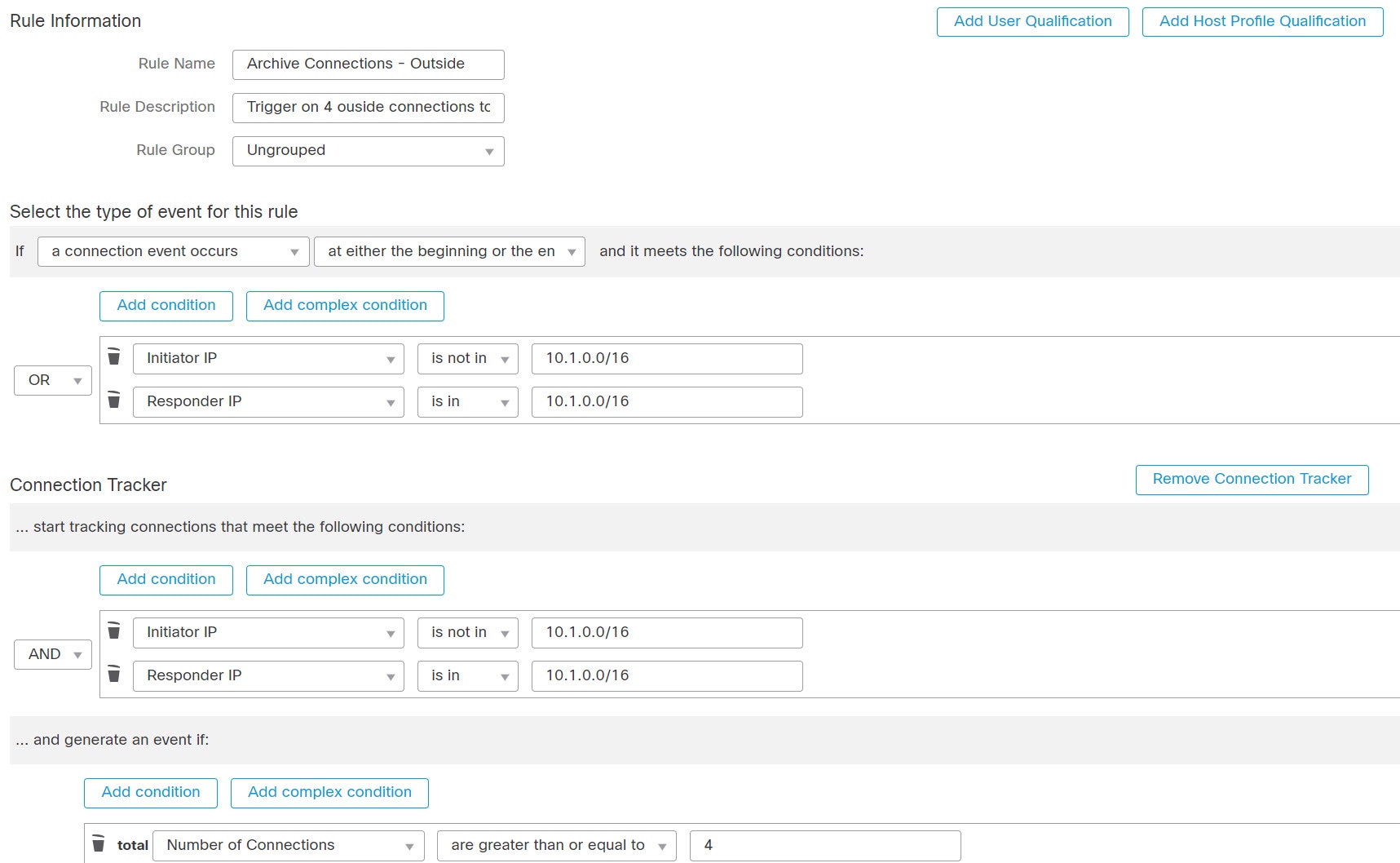

-

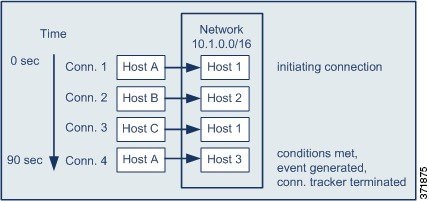

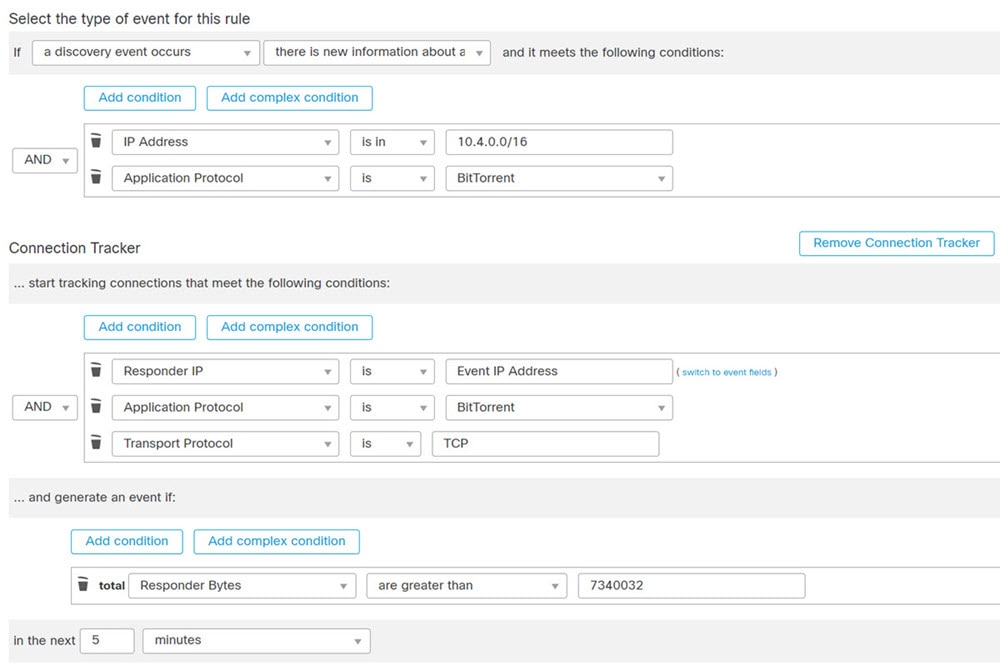

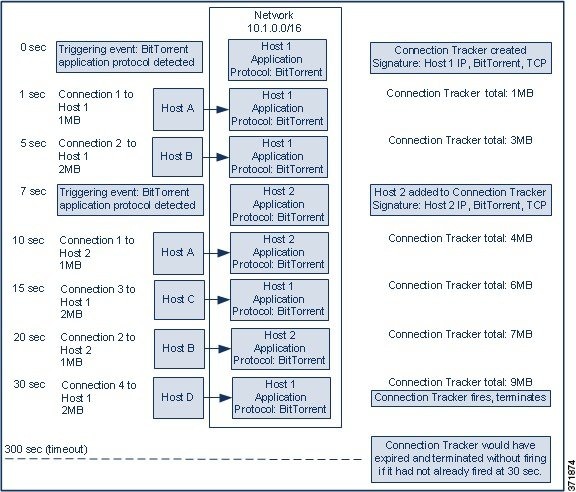

向关联规则中添加连接跟踪器,以便在满足规则的初始条件后,系统开始跟踪某些连接。然后,只有在跟踪的连接满足其他标准时,才可生成关联事件。

-

向关联规则中添加用户资格,以跟踪某些用户或用户群。例如,您可以限制关联规则,以便只有特定用户的流量或来自特定部门的流量才会触发该关联规则。

-

添加暂停周期。当关联规则触发后,暂停周期会导致该规则在指定时间间隔内不会再次触发。暂停周期过后,该规则可再次触发并开始新的暂停周期。

-

添加非活动周期在非活动周期,关联规则不会触发。

虽然您可以配置关联规则而不对您的部署授予许可,但使用未经许可组件的规则不会触发。

合规 允许 名单

合规 allow 名单指定允许在网络中的主机上运行的操作系统、应用(Web 和客户端)及协议。当主机违反用于活动关联策略使用的 an allow 名单时,系统生成 an allow 名单事件。

关联响应

对关联策略违规的响应包括简单的警报以及各种补救(例如扫描主机)。您可以将每个关联规则或allow名单与单个响应或一组响应相关联。

如果网络流量触发多个规则或allow名单,系统将发起与每个规则和allow名单相关的所有响应。

关联和多租户

在多域部署中,可以在任意域级别创建关联策略,只要使用的是该级别可用的规则、 allow 名单和响应。高层域管理员可以在域中或跨域执行关联:

-

按域限制关联规则将匹配该域的后代所报告的事件。

-

高层域管理员可以跨域创建评估主机的合规 allow 名单。您可以在同一个 allow 名单中以不同域中的不同子网作为目标。

注 |

系统会为每个分叶域构建单独的网络映射。使用文字配置(例如 IP 地址、VLAN 标记和用户名)限制跨域关联规则可能会出现意外结果。 |

)

) )

) )

) )

)

反馈

反馈