要求

以下列出了部署 Security Analytics and Logging (OnPrem) 以存储防火墙事件数据的设备要求。

防火墙设备

您必须部署以下防火墙设备:

|

解决方案组件 |

需要的版本 |

Security Analytics and Logging (OnPrem) 的许可 |

说明 |

|---|---|---|---|

|

Cisco Secure Firewall Management Center(硬件或虚拟) |

v7.2+ 有关运行较早版本的 管理中心,请参阅 https://cisco.com/go/sal-on-prem-docs。 |

无 |

|

|

Cisco Secure Firewall 托管设备 |

v7.0+,使用向导 威胁防御 v6.5 或更高版本,使用系统日志 NGIPS v6.5,使用系统日志 |

无 |

|

|

ASA 设备 |

v9.12+ |

none |

Cisco Secure Network Analytics 设备

您可以按如下方式部署 Cisco Secure Network Analytics:

-

Data Store - 部署流量收集器以注入事件,部署 Data Store 来存储事件,以及部署 管理器 来查看和查询事件

|

解决方案组件 |

需要的版本 |

Security Analytics and Logging (OnPrem) 的许可 |

说明 |

|---|---|---|---|

|

管理器 |

Cisco Secure Network Analytics v7.5.1 |

无 |

|

|

流量收集器 |

Cisco Secure Network Analytics v7.5.1 |

无 |

|

|

Data Store |

Cisco Secure Network Analytics v7.5.1 |

无 |

|

除了这些组件之外,您还必须确保所有设备都可以使用 NTP 来同步时间。

如果要远程访问 Cisco Secure Firewall 或 Cisco Secure Network Analytics 设备的控制台,您可以启用通过 SSH 访问。

Cisco Secure Network Analytics 许可

在评估模式下,Security Analytics and Logging (OnPrem) 可以在没有许可证的情况下使用 90 天。若要在 90 天后继续使用 Security Analytics and Logging (OnPrem) ,根据预期每天会从防火墙部署向 Cisco Secure Network Analytics 设备发送系统日志数据的 GB 数,您必须为智能许可获取日志记录和故障排除智能许可证。

注 |

出于许可证计算的目的,数据量会以最接近的整数 GB 来报告(往下舍入)。例如,如果一天会发送 4.9 GB,则报告为 4 GB。 |

有关许可 Cisco Secure Network Analytics 设备的详细信息,请参阅《Cisco Secure Network Analytics 智能软件许可指南》。

Cisco Secure Network Analytics 资源分配

为 Security Analytics and Logging (OnPrem) 部署时,Cisco Secure Network Analytics 提供以下注入速率:

-

包含 3 个数据节点的虚拟版 (VE) Data Store 部署平均可注入大约 5 万个 EPS,短时间内可迅速达到 17.5 万个 EPS

-

包含 3 个数据节点的硬件 Data Store 部署平均可以注入大约 15 万个 EPS 并开启 Security Analytics and Logging (OnPrem) 和

sal_to_flow_cache

根据分配的硬盘驱动器存储,您可以将数据存储数周或数月。这些估计值受各种因素影响,包括网络负载、流量峰值和每个事件传输的信息。

注 |

在较高的 EPS 注入速率下,Security Analytics and Logging (OnPrem) 可能会丢弃数据。此外,如果发送所有事件类型,而不是仅发送连接、入侵、文件和恶意软件事件,则Security Analytics and Logging (OnPrem)可能会随着您的整体 EPS 上升而丢弃数据。在这种情况下,查看日志文件。 |

Data Store 建议

为获得最佳性能,请在部署 管理器 VE、流量收集器 VE 和 Data Store VE 时分配以下资源:

注 |

如果您使用的是单节点 Data Store,或者已在 Cisco Secure Network Analytics 中启用多遥测,则您的资源分配和存储容量可能与以下建议不同。有关详细信息,请参阅《《Cisco Secure Network Analytics 设备安装指南(硬件或虚拟版)和系统配置指南 v7.5.1》。 |

|

Resource |

信息提示 |

|---|---|

|

CPU |

8 |

|

RAM |

64 GB |

|

硬盘驱动器存储 |

480 GB |

|

Resource |

信息提示 |

|---|---|

|

CPU |

8 |

|

RAM |

70 GB |

|

硬盘驱动器存储 |

480 GB |

|

Resource |

信息提示 |

|---|---|

|

CPU |

每个数据节点 12 个 |

|

RAM |

每个数据节点 32 GB |

|

硬盘驱动器存储 |

每个数据节点 VE 5 TB,或 3 个数据节点总共 15 TB |

硬件规格

有关硬件规格,请参阅设备规格表。

预计保留(3 个数据节点)

根据您为 Data Store VE 分配的存储空间,或者如果您有硬件部署,您可以在 Data Store 部署中大致按以下时间范围来存储数据:

|

平均 EPS |

平均每日事件数 |

虚拟 |

硬件 |

|---|---|---|---|

|

1,000 |

8650 万 |

1,500 天 |

3,000 天 |

|

5,000 |

4.3 亿 |

300 天 |

600 天 |

|

10,000 |

8.65 亿 |

150 天 |

300 天 |

|

2 万 |

17.3 亿 |

75 天 |

150 天 |

|

25,000 |

21.6 亿 |

60 天 |

120 天 |

|

50000 |

43.2 亿 |

30 天 |

60 天 |

|

75,000 |

64.8 亿 |

不支持 |

40 天 |

|

100,000 |

86.4 亿 |

不支持 |

30 天 |

当 Data Store 达到最大存储容量时,它会首先删除最早的数据,以便为传入数据腾出空间。要增加存储容量,请使用《Cisco Secure Network Analytics 系统配置指南》添加更多数据节点。

注 |

我们已在此估计的注入和存储期间使用这些资源配置对这些虚拟设备进行了测试。如果您没有为虚拟设备分配足够的 CPU 或 RAM,您可能会发现由于资源配置不足而导致的意外错误。如果将数据节点存储分配增加到 5 TB 以上,则可能会发现由于资源配置不足而导致的意外错误。 |

通信端口

下表列出了必须为 Security Analytics and Logging (OnPrem) 部署 的 Data Store 集成打开的通信端口。此外,请参阅《x2xx 系列硬件设备安装指南》或《虚拟版设备安装指南》,了解部署 Cisco Secure Network Analytics 必须打开的端口。

|

从(客户端) |

到(服务器) |

端口 |

协议或用途 |

|---|---|---|---|

|

管理中心、威胁防御 设备、管理器、流量收集器和 Data Store |

外部互联网(NTP 服务器) |

123/UDP |

NTP 时间同步,全部同步到同一台 NTP 服务器 |

|

用户工作站 |

管理中心 和 管理器 |

443/TCP |

使用 Web 浏览器通过 HTTPS 登录设备的 Web 界面 |

|

由 管理中心 管理的 威胁防御 设备 |

流量收集器 |

8514/UDP |

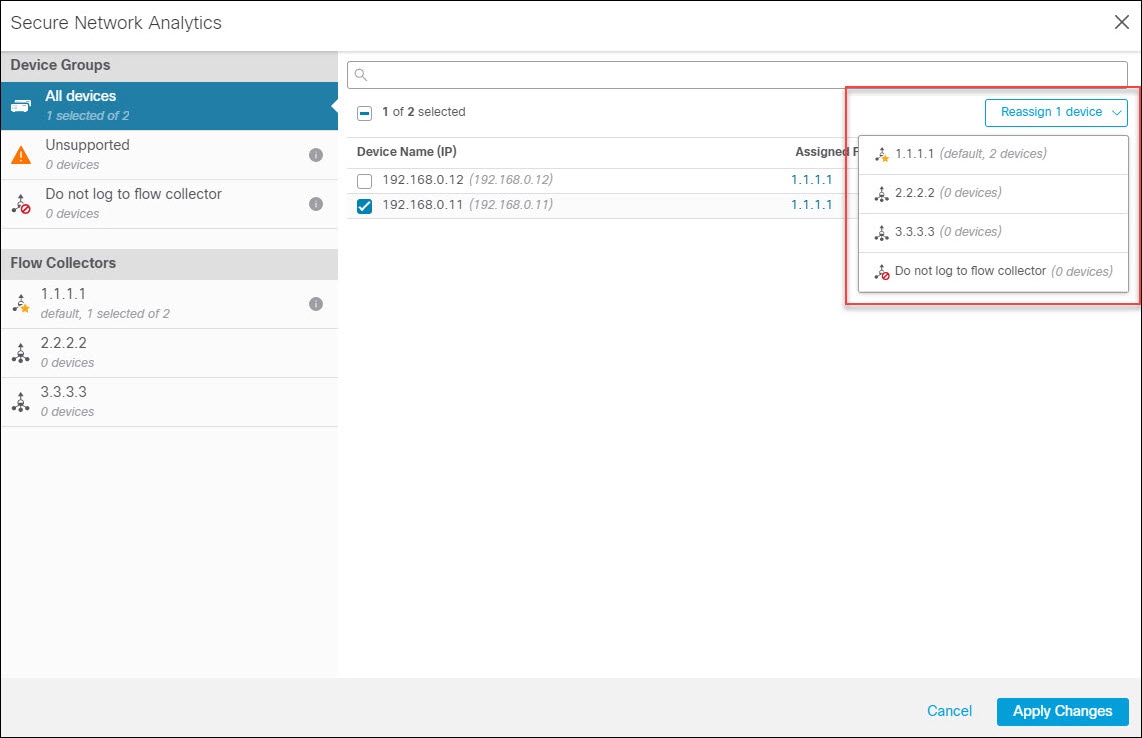

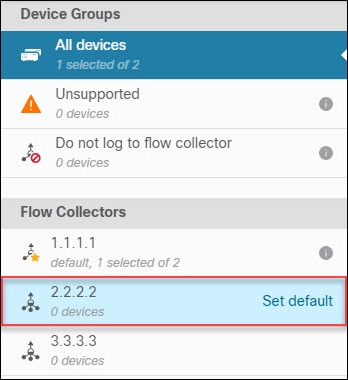

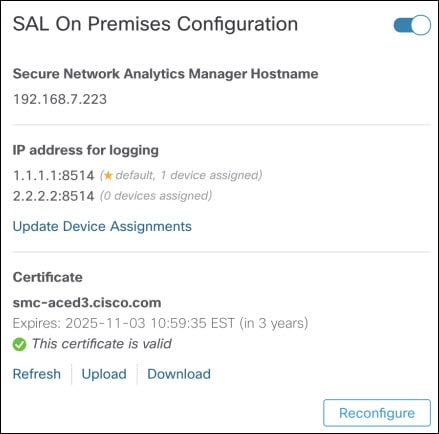

系统日志从 威胁防御 设备导出,注入到流量收集器 |

|

ASA 设备 |

流量收集器 |

8514/UDP |

系统日志从 ASA 设备导出,注入到流量收集器 |

| 管理中心 | 管理器 |

443/TCP |

从 管理中心 远程查询到管理器 |

反馈

反馈