思科 ISE-PIC 中的证书匹配

设置部署中的思科 ISE-PIC 节点后,这两个节点将互相通信。系统将检查每个 ISE-PIC 节点的 FQDN,以确保其匹配(例如 ise1.cisco.com 和 ise2.cisco.com,如果使用通配符证书,则为 *.cisco.com)。此外,当外部机器向 ISE-PIC 服务器提供证书时,将根据 ISE-PIC 服务器中的证书对提供用于身份验证的外部证书进行检查(或匹配)。如果两个证书匹配,则身份验证成功。

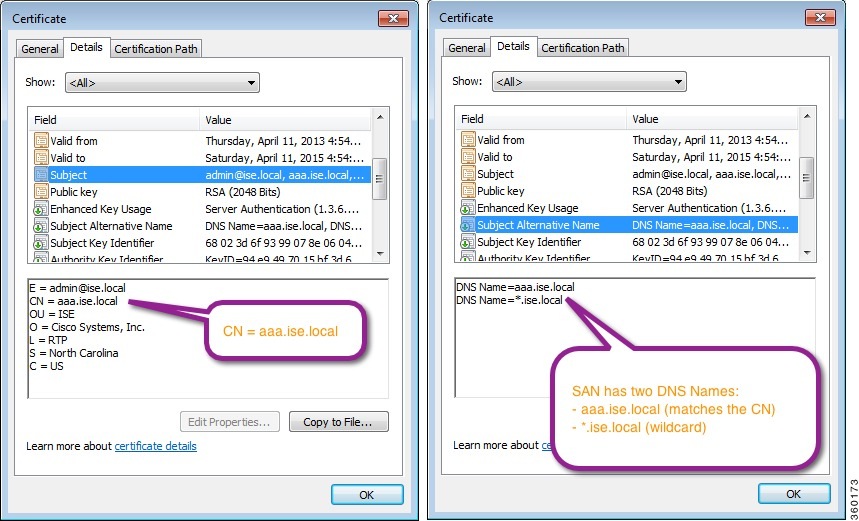

思科 ISE-PIC 按以下方式检查匹配的主题名称:

-

思科 ISE-PIC 查看证书的主题别名 (SAN) 扩展。如果 SAN 包含一个或多个 DNS 名称,则其中必须有一个 DNS 名称与思科 ISE 节点的 FQDN 相匹配。如果使用通配符证书,则通配符域名必须与思科 ISE 节点的 FQDN 中的域匹配。

-

如果 SAN 中不包含 DNS 名称、或 SAN 完全缺失,则证书主题字段中的通用名称或通配符域必须与节点的 FQDN 匹配。

-

如果未找到匹配项,则会拒绝该证书。

反馈

反馈