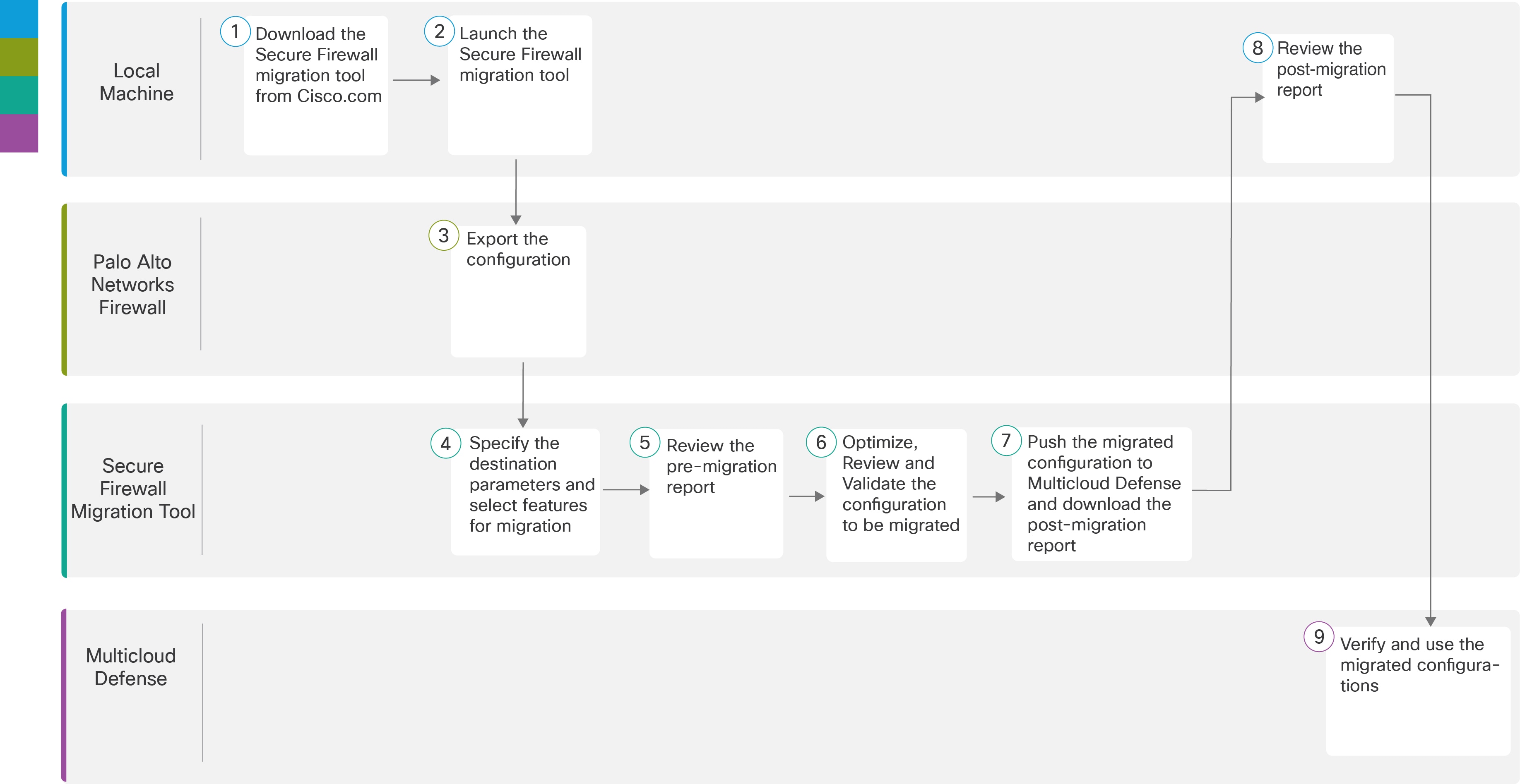

端到端程序

|

工作空间 |

步骤 |

|

|---|---|---|

|

|

本地计算机 |

从 Cisco.com 下载最新版本的 Cisco Secure Firewall 迁移工具。 有关详细步骤,请参阅从 Cisco.com 下载 Cisco Secure Firewall 迁移工具。 |

|

|

本地计算机 |

在本地计算机中,双击从 Cisco.com 下载的应用程序文件来启动 Cisco Secure Firewall 迁移工具。 |

|

|

Palo Alto Networks 防火墙 |

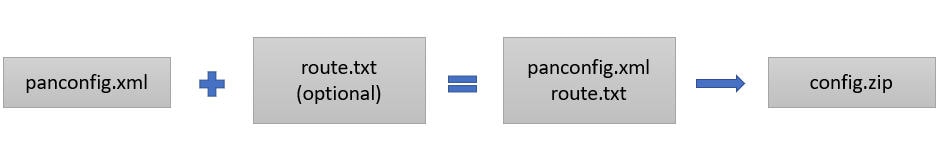

导出配置文件:要从 Palo Alto Networks 防火墙导出配置,请参阅从 Palo Alto Networks 防火墙导出配置。 |

|

|

Cisco Secure Firewall 迁移工具 |

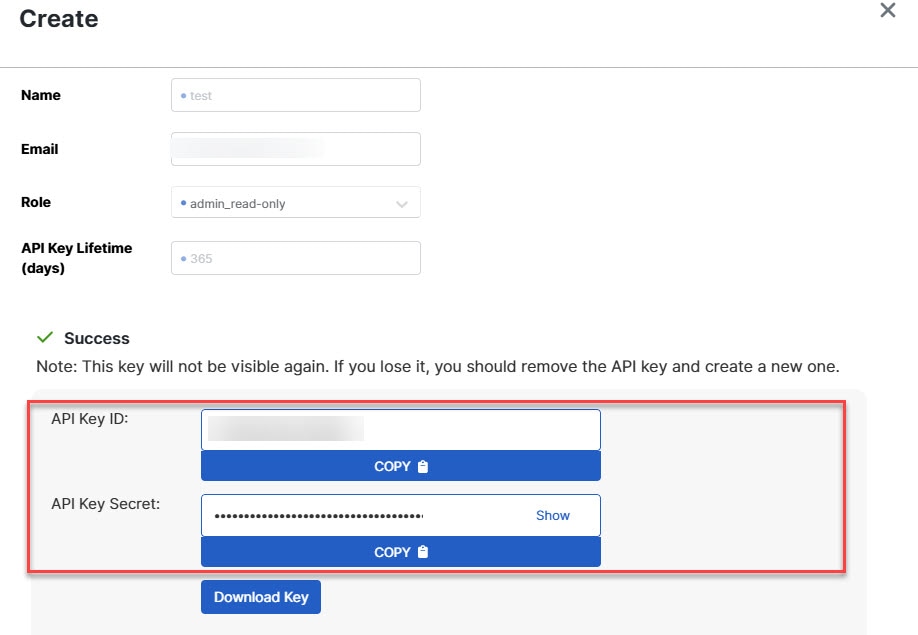

在此步骤中,您可以指定多云防御的目标参数。有关详细步骤,请参阅 为 多云防御指定目标参数。 |

|

|

Cisco Secure Firewall 迁移工具 |

导航到下载迁移前报告的位置并查看报告。有关详细步骤,请参阅 查看迁移前报告。 |

|

|

Cisco Secure Firewall 迁移工具 |

优化并仔细检查配置并验证其是否正确。有关详细步骤,请参阅 优化、检查和验证要迁移的配置。 |

|

|

Cisco Secure Firewall 迁移工具 |

迁移过程中的这一步骤会将迁移的配置发送到多云防御,并允许您下载迁移后报告。有关详细步骤,请参阅 推送配置到多云防御。 |

|

|

本地计算机 |

导航到下载迁移后报告的位置并查看报告。有关详细步骤,请参阅 查看迁移后报告并完成迁移。 |

|

|

多云防御 |

验证迁移的配置,并根据需要在配置网关时使用这些配置。 |

反馈

反馈