关于用户

您可以在托管设备上作为内部用户添加自定义用户账号,也可以作为 LDAP 或 RADIUS 服务器上的外部用户添加自定义用户账号。每个托管设备单独维护用户账号。例如,将某个用户添加到 管理中心时,该用户只能访问管理中心;您不能使用该用户名直接登录受管设备。您必须单独在受管设备上添加用户。

内部和外部用户

托管设备支持两种用户类型:

-

内部用户 - 设备在本地数据库中检查用户。

-

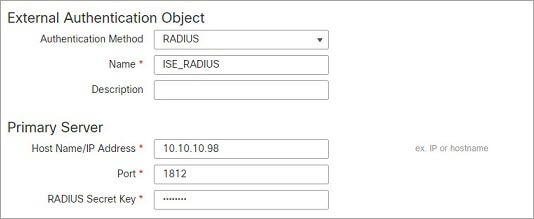

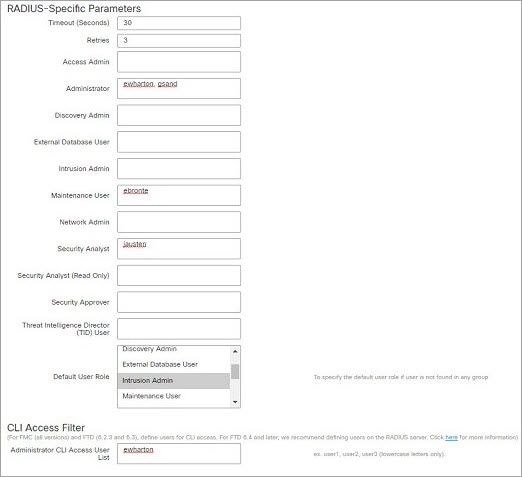

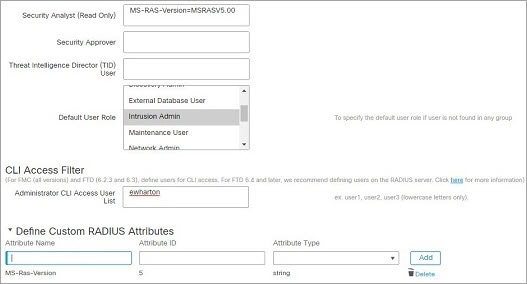

外部用户 - 如果本地数据库中没有用户,则系统会查询外部 LDAP 或 RADIUS 身份验证服务器。

用户角色

CLI 用户角色

管理中心 上的 CLI 外部用户没有用户角色;他们可以使用所有可用命令。

Web 界面用户角色

思科防御协调器 (CDO) 中有多种用户角色:只读、仅编辑、仅部署、管理员和超级管理员。为每个租户上的每个用户配置用户角色。如果 CDO 用户可以访问多个租户,则他们可能具有相同的用户 ID,但在不同的租户中具有不同的角色。用户可能在一个租户上具有只读角色,在另一个租户上具有超级管理员角色。当界面或文档提及只读用户、仅部署、仅编辑、管理员用户或超级管理员用户时,我们描述的是该用户对特定租户的权限级别。

- 只读

-

只读用户无法编辑策略和对象,也无法将更改部署到设备,只能查看它们。

- 仅部署

-

仅部署用户可以查看所有策略和对象。将暂存更改部署到一个或多个设备。

- 仅编辑

-

“仅编辑”用户可以修改并保存策略和对象,但不能将其部署到设备。

- 超级管理员和管理员

-

超级管理员和管理员用户可以访问产品中的所有内容。此用户可以创建、读取、修改和删除任何策略和对象,并将其部署到设备。

,将新用户添加到租户。

,将新用户添加到租户。

)

)

)

) 反馈

反馈