关于 L2TP over IPsec/IKEv1 VPN

第 2 层隧道协议 (L2TP) 是允许远程客户端使用公共 IP 网络安全地与企业专用网络服务器通信的 VPN 隧道协议。L2TP 使用 PPP over UDP(端口 1701)来通过隧道传送数据。

L2TP 协议基于客户端/服务器模式。此功能在 L2TP 网络服务器 (LNS) 和 L2TP 访问集中器 (LAC) 之间分配。LNS 通常在路由器等网络网关上运行,而 LAC 可以是拨号网络接入服务器 (NAS) 或有一个捆绑的 L2TP 客户端的终端设备(如 Microsoft Windows、Apple iPhone 或 Android)。

在远程访问场景中,使用 IPsec/IKEv1 配置 L2TP 的主要优势在于远程用户可以通过公共 IP 网络访问 VPN,而无需使用网关或专线,实际上就可以利用 POTS 从任何位置实现远程访问。另一个优势是无需思科 VPN 客户端软件等任何其他客户端软件。

注 |

L2TP over IPsec TP 仅支持 IKEv1。不支持 IKEv2。 |

使用 IPsec/IKEv1 的 L2TP 配置支持使用预共享密钥或 RSA 签名方法的证书,也支持使用动态(相对于静态)加密映射。此任务摘要假设已经完成 IKEv1 以及预共享密钥或 RSA 签名配置。有关配置预共享密钥、RSA 和动态加密映射的步骤,请参阅常规操作配置指南中的第 41 章“数字证书”。

注 |

在 ASA 上,使用 IPsec 的 L2TP 允许 LNS 与 Windows、Mac OS X、Android 和思科 IOS 等操作系统中集成的本地 VPN 客户端进行互操作。ASA 上仅支持使用 IPsec 的 L2TP,不支持单独使用本地 L2TP。Windows 客户端支持的最小 IPsec 安全关联生命周期是 300 秒。如果 ASA 上的生命周期设置低于 300 秒,Windows 客户端会忽略此设置并将其替换为 300 秒的生命周期。 |

IPsec 传输和隧道模式

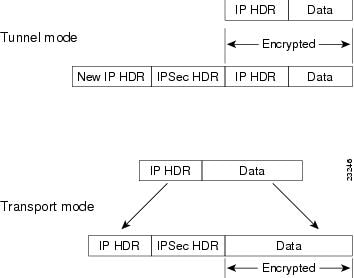

默认情况下,ASA 使用 IPsec 隧道模式 - 整个原始 IP 数据报都将加密并且将成为新 IP 数据包的负载。此模式允许路由器等网络设备用作 IPsec 代理。也就是说,路由器代表主机执行加密。源路由器加密数据包并将其沿 IPsec 隧道转发。目标路由器解密原始 IP 数据报并将其转发到目标系统。隧道模式的主要优势是不需要修改终端系统即可获得 IPsec 的优势。隧道模式还可以防止流量分析;利用隧道模式,攻击者只能确定隧道终端,而无法确定通过隧道传送的数据包的真正源和目标,即使其与隧道终点一样也无法确定。

但是,Windows L2TP/IPsec 客户端使用 IPsec 传输模式 - 只加密 IP 负载,而原始 IP 报头保留原封不动。此模式的优势是每个数据包只需增加几个字节并且允许公共网络上的设备查看数据包的最终源和目标。下图说明了 IPsec 隧道和传输模式之间的差异。

要使 Windows L2TP 和 IPsec 客户端连接到 ASA,必须使用 crypto ipsec transform-set trans_name mode transport 命令为转换集配置 IPsec 传输模式。此命令用于配置程序。.

注 |

ASA 在分割隧道访问列表中推送的 ACE 不能超过 28 个。 |

通过此传输功能,可以根据 IP 报头中的信息在中间网络上启用特殊处理(例如 QoS)。然而,第 4 层报头将被加密,这就限制了对数据包的检查。遗憾的是,如果 IP 报头以明文传输,传输模式就会允许攻击者执行某些流量分析。

反馈

反馈