简介

本文档介绍如何配置Wi-Fi 6E WLAN第2层安全性以及不同客户端的预期情况。

先决条件

要求

Cisco 建议您了解以下主题:

- 思科无线局域网控制器(WLC)9800

- 支持Wi-Fi 6E的思科接入点(AP)。

- IEEE标准802.11ax。

- 工具:Wireshark v4.0.6

使用的组件

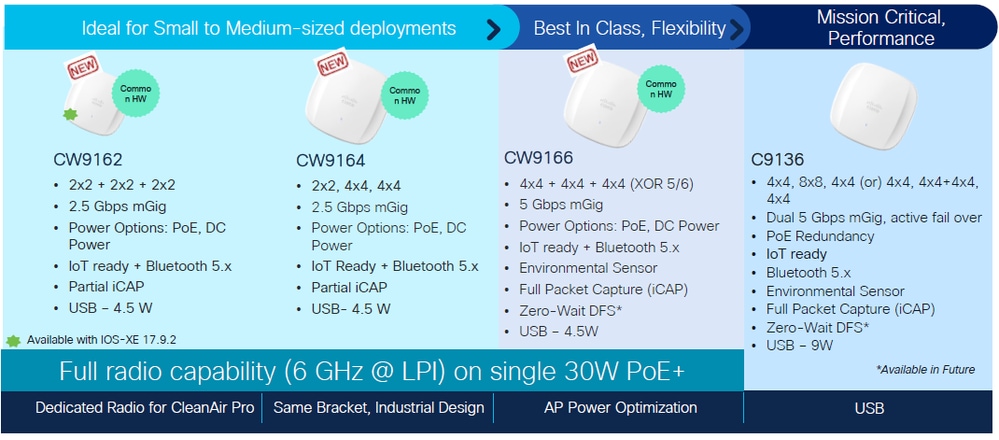

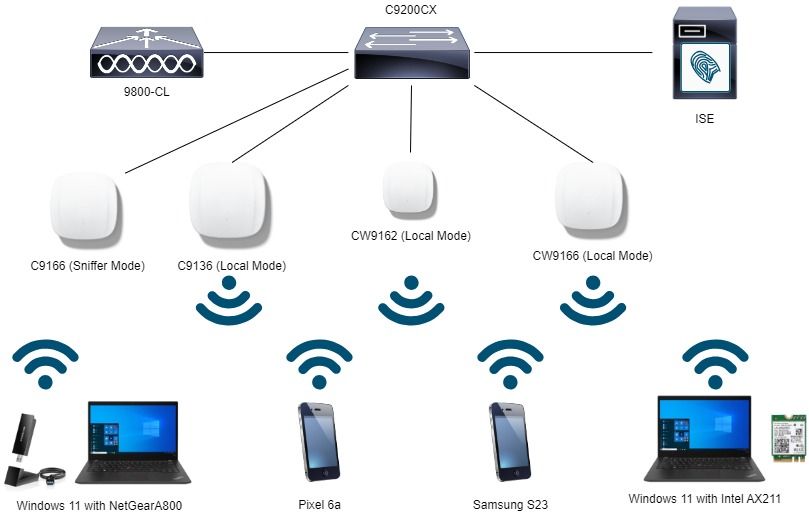

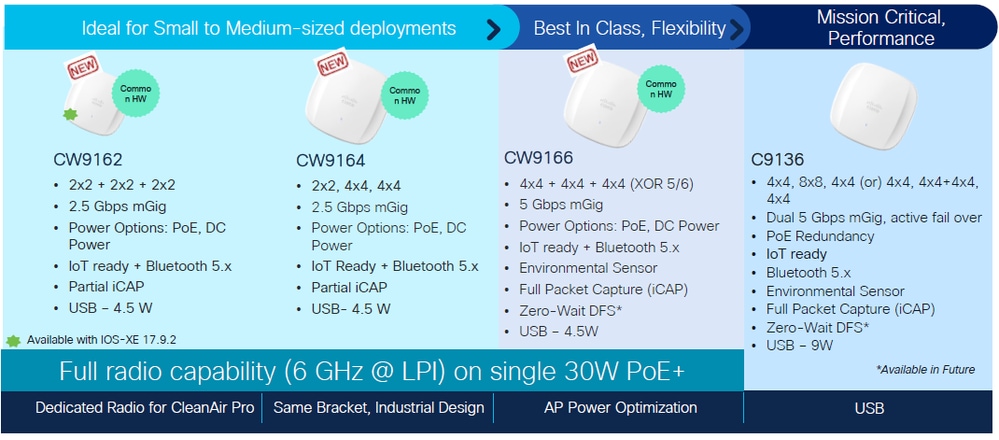

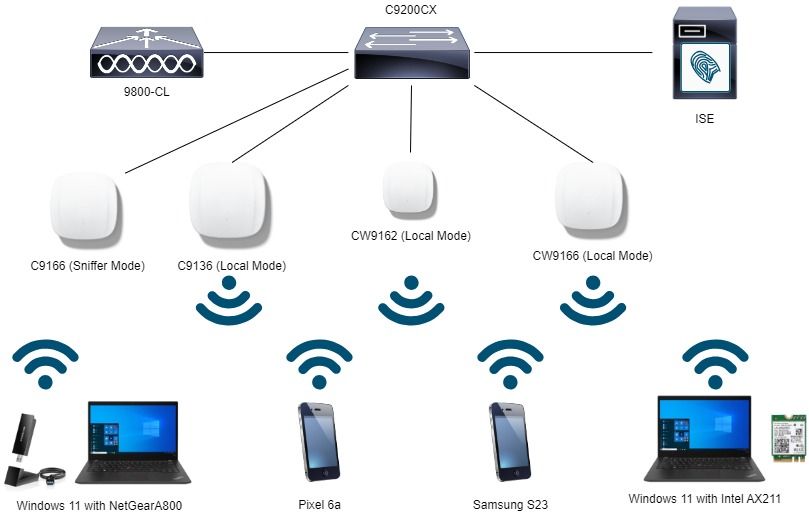

本文档中的信息基于以下软件和硬件版本:

- WLC 9800-CL,带IOS® XE 17.9.3。

- AP C9136、CW9162、CW9164和CW9166。

- Wi-Fi 6E客户端:

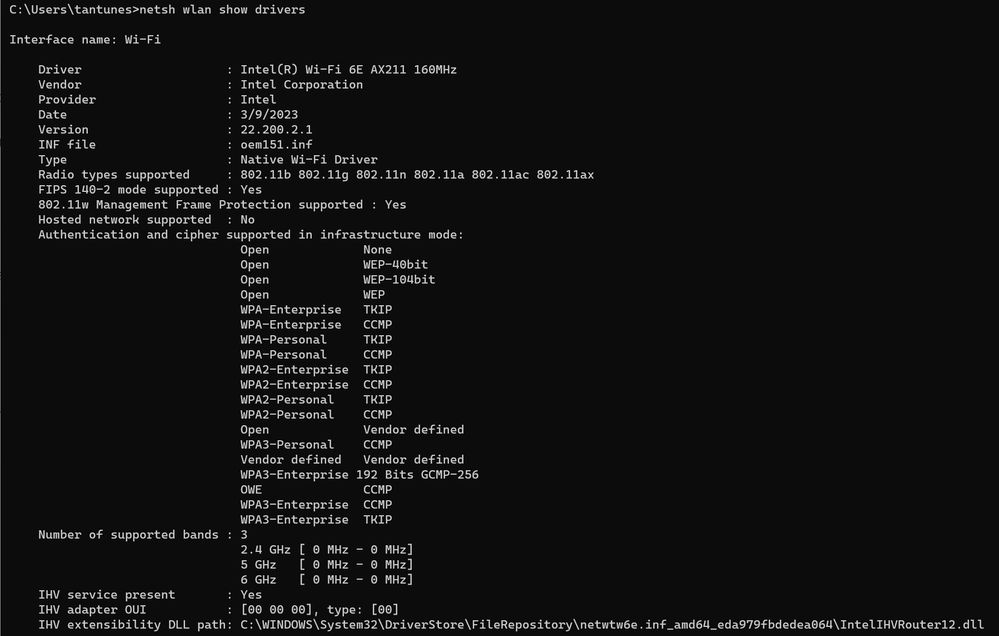

- Lenovo X1 Carbon Gen11,配备英特尔AX211 Wi-Fi 6和6E适配器,带驱动程序版本22.200.2(1)。

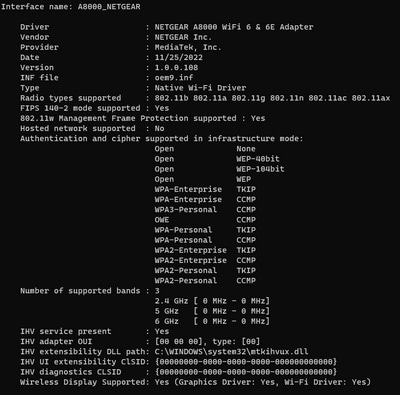

- 带驱动程序v1(0.0.108)的Netgear A8000 Wi-Fi 6和6E适配器;

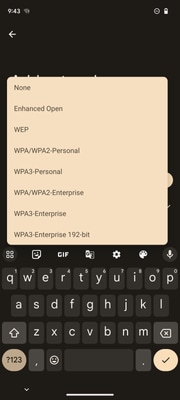

- 装有Android 13的手机Pixel 6a;

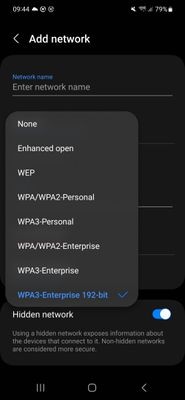

- 手机三星S23,安卓13。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

需要了解的关键是,Wi-Fi 6E并不是一个全新的标准,而是一个扩展。在其基础上,Wi-Fi 6E是Wi-Fi 6(802.11ax)无线标准到6-GHz射频频段的扩展。

Wi-Fi 6E构建于Wi-Fi 6(最新一代Wi-Fi标准)之上,但只有Wi-Fi 6E设备和应用能够在6-GHz频段中运行。

Wi-Fi 6E安全

Wi-Fi 6E通过Wi-Fi保护访问3(WPA3)和Opportitional Wireless Encryption(OWE)来增强安全性,并且不与开放和WPA2安全进行反向兼容。

WPA3和增强型开放安全现在是Wi-Fi 6E认证的必要条件,Wi-Fi 6E还需要AP和客户端中的保护管理帧(PMF)。

配置6GHz SSID时,必须满足某些安全要求:

- WPA3 L2安全,带OWE、SAE或802.1x-SHA256

- 已启用受保护的管理帧;

- 不允许使用任何其他L2安全方法,即不允许混合模式。

WPA3

WPA3旨在通过启用更好的身份验证来提高Wi-Fi安全性,从而增强加密强度,提高关键网络的恢复能力。

WPA3的主要功能包括:

- 受保护的管理帧(PMF)保护单播和广播管理帧并加密单播管理帧。这意味着无线入侵检测和无线入侵防御系统现在执行客户端策略的暴力方式更少。

- Simultaneous Authentication of Equals(SAE)启用基于密码的身份验证和密钥协商机制。这样可以防止暴力攻击。

- 转换模式是一种混合模式,它允许使用WPA2连接不支持WPA3的客户端。

WPA3涉及持续的安全开发、一致性以及互操作性。

没有指定WPA3的信息元素(与WPA2相同)。WPA3由AKM/密码套件/PMF组合定义。

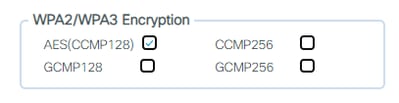

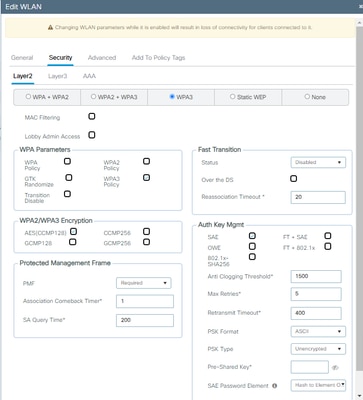

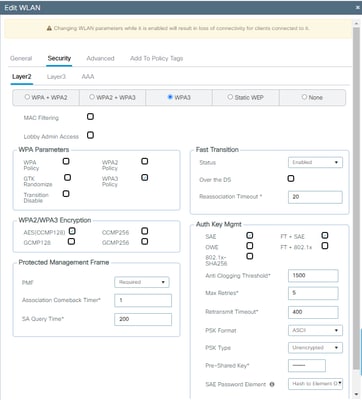

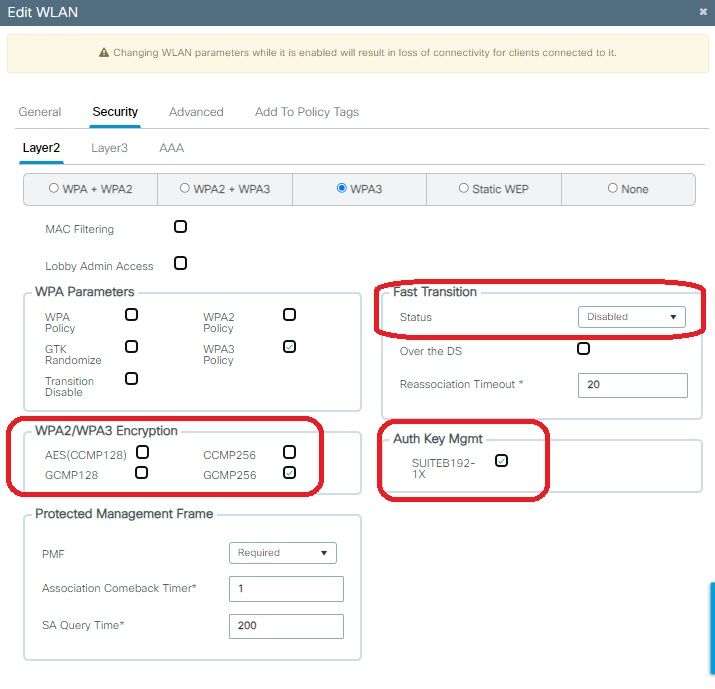

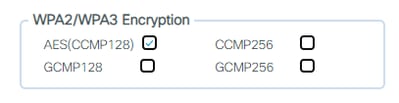

在9800 WLAN配置中,您有4种不同的WPA3加密算法可以使用。

它们基于Galois/Counter Mode Protocol(GCMP)和Counter Mode with Cipher Block Chaining Message Authentication Code Protocol(CCMP): AES(CCMP128)、CCMP256、GCMP128和GCMP256:

WPA2/3加密选项

WPA2/3加密选项

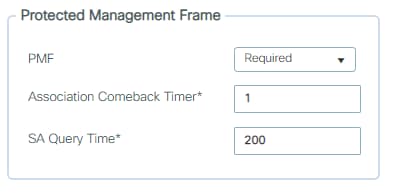

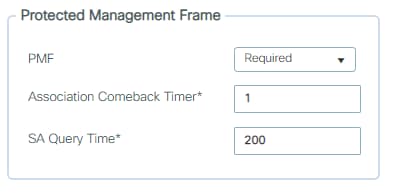

PMF

当您启用PMF时,PMF在WLAN上激活。

默认情况下,802.11管理帧未经身份验证,因此不能防止欺骗。基础设施管理保护帧(MFP)和802.11w保护管理帧(PMF)提供针对此类攻击的防护。

PMF选项

PMF选项

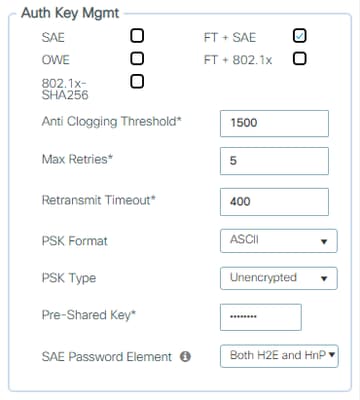

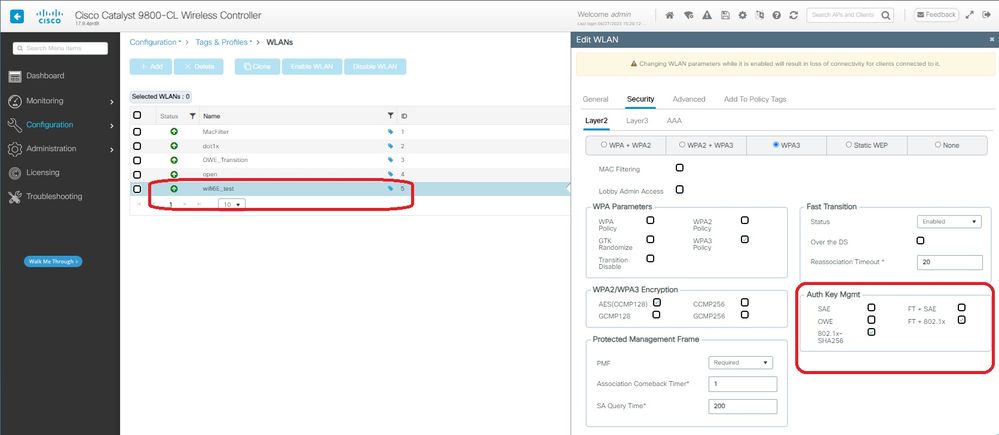

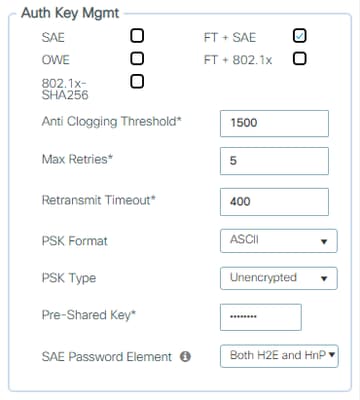

身份验证密钥管理

以下是17.9.x版本中可用的AKM选项:

AKM选项

AKM选项

请注意,GUI中没有“FT + 802.1x-SHA256”。这是因为:

- 802.1X是指AKM 1,是标准的802.1X - SHA1。GUI仅建议用于“WPA2”或“WPA2+3”策略。

- FT + 802.1x是AKM 3,实际上是FT超过802.1X-SHA256。此功能已经在WPA2中使用,但由于它已经使用SHA256,因此它符合WPA3标准。

- 802.1X - SHA256是AKM 5兼容WPA3。

注意:根据早期的规范,802.1X是WPA3合规性的一部分。目前,只有802.1X-FT和802.1X-SHA256被视为符合WPA3标准。此外,客户端不会在其帧中指定WPA版本,但会协商AKM(例如802.1X、802.1X-FT或802.1X-SHA256)。其结果是,如果客户端将802.1X协商为AKM,则实际上客户端配置为WPA3时,可能会显示为WPA2(反之亦然)。802.1X可以是WPA 2或WPA3,因此WLC或AP无法确定客户端在使用这些AKM时认为它使用哪个WPA版本。较强的AKM显然仅与WPA3关联。

如果您希望仅支持FT客户端,则可以拥有一个仅包含“FT+802.1x”的WPA3 SSID。如果您希望同时支持FT和非FT客户端,则可以使用WPA3 SSID与FT+802.1x和802.1x-SHA256。

总之,对于WPA3,802.1x上的FT没有不同的AKM,因为现有的AKM已经符合WPA3。

下表显示了IEEE Std 802.11™-2020文档中定义的不同AKM值。

请注意,AKM 8和9用于SAE,AKM 1、3、5、11仅用于WPA3 — 企业或WPA3 — 企业过渡,AKM 12、13用于使用192位的WPA3 — 企业,AKM 18用于增强型开放(OWE)。

|

OUI

|

套件类型

|

认证类型

|

描述

|

|

00-0F-AC

|

0

|

预留

|

预留

|

|

00-0F-AC

|

1

|

标准802.1x - SHA1

|

通过支持SHA1的IEEE标准802.1X协商的身份验证

|

|

00-0F-AC

|

2

|

PSK - SHA-1

|

支持SHA1的预共享密钥

|

|

00-0F-AC

|

3

|

FT over 802.1x - SHA256

|

通过支持SHA256的IEEE标准802.1X协商的快速过渡身份验证

|

|

00-0F-AC

|

4

|

FT over PSK - SHA256

|

使用支持SHA-256的PSK的快速过渡身份验证

|

|

00-0F-AC

|

5

|

标准802.1x - SHA256

|

通过IEEE标准802.1X协商的身份验证

|

|

00-0F-AC

|

6

|

PSK - SHA256

|

支持SHA256的预共享密钥

|

|

00-0F-AC

|

7

|

TDLS

|

支持SHA256的TPK握手

|

|

00-0F-AC

|

8

|

SAE - SHA256

|

使用SHA256进行等值的同时身份验证

|

|

00-0F-AC

|

9

|

FT over SAE - SHA256

|

使用SHA256实现等值的同时身份验证的快速过渡

|

|

00-0F-AC

|

10

|

APPeerKey身份验证 — SHA256

|

使用SHA-256的APPeerKey身份验证

|

|

00-0F-AC

|

11

|

标准802.1x SuiteB - SHA256

|

使用支持SHA-256的符合Suite B的EAP方法通过IEEE标准802.1X协商的身份验证

|

|

00-0F-AC

|

12

|

标准802.1x SuiteB - SHA384

|

使用支持SHA384的符合CNSA套件的EAP方法,通过IEEE标准802.1X协商身份验证

|

|

00-0F-AC

|

13

|

FT over 802.1x - SHA384

|

通过支持SHA384的IEEE标准802.1X协商的快速过渡身份验证

|

|

00-0F-AC

|

14

|

带SHA256和AES-SIV-256的文件

|

使用SHA-256和AES-SIV-256对FILS进行密钥管理,或通过IEEE标准802.1X协商身份验证

|

|

00-0F-AC

|

15

|

带SHA384和AES-SIV-512的文件

|

使用SHA-384和AES-SIV-512对FILS进行密钥管理,或通过IEEE标准802.1X协商身份验证

|

|

00-0F-AC

|

16

|

FT over FILS(SHA256)

|

使用SHA-256和AES-SIV-256在FILS上进行快速过渡身份验证,或通过IEEE标准802.1X进行身份验证

|

|

00-0F-AC

|

17

|

FT over FILS(SHA384)

|

使用SHA-384和AES-SIV-512通过FILS进行快速过渡身份验证,或通过IEEE标准802.1X进行协商的身份验证

|

|

00-0F-AC

|

18

|

预留

|

由WiFi联盟用于OWE

|

|

00-0F-AC

|

19

|

FT over PSK - SHA384

|

使用带SHA384的PSK的快速过渡身份验证

|

|

00-0F-AC

|

20

|

PSK-SHA384

|

支持SHA384的预共享密钥

|

|

00-0F-AC

|

21-255

|

预留

|

预留

|

|

00-0F-AC

|

any

|

供应商特定的

|

供应商特定的

|

注意一些AKM指的是“SuiteB”,这是一组由NSA(美国国家安全局)在2005年定义的加密算法(提供128位和192位安全强度)。2018年,NSA用CNSA(商业国家安全算法套件)取代了Suite B,以提供最低192位的安全性。WPA3-Enterprise 192位模式使用AES-256-GCMP加密并使用列出的CNSA认可的密码套件:

- AES-256-GCMP:经过身份验证的加密。

- HMAC-SHA-384用于密钥派生和密钥确认。

- ECDH和ECDSA使用384位椭圆曲线进行密钥建立和身份验证。

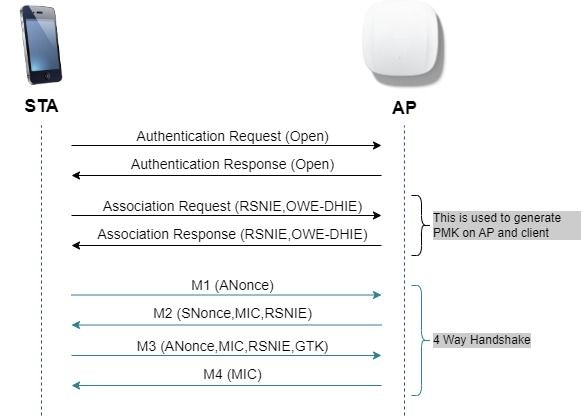

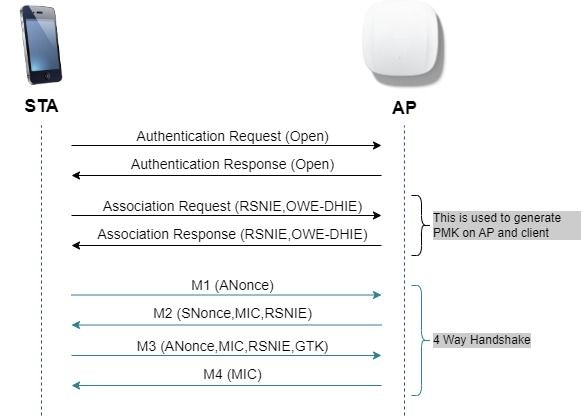

OWE

机会无线加密(OWE)是IEEE 802.11的扩展,提供无线介质加密(IETF RFC 8110)。 基于OWE的身份验证的目的是避免AP和客户端之间的开放式非安全无线连接。OWE使用基于Diffie-Hellman算法的加密来设置无线加密。使用OWE时,客户端和AP在访问过程中执行Diffie-Hellman密钥交换,并将生成的成对主密钥(PMK)密钥与4次握手配合使用。使用OWE可增强部署基于开放式或共享PSK的网络的无线网络安全性。

OWE帧交换

OWE帧交换

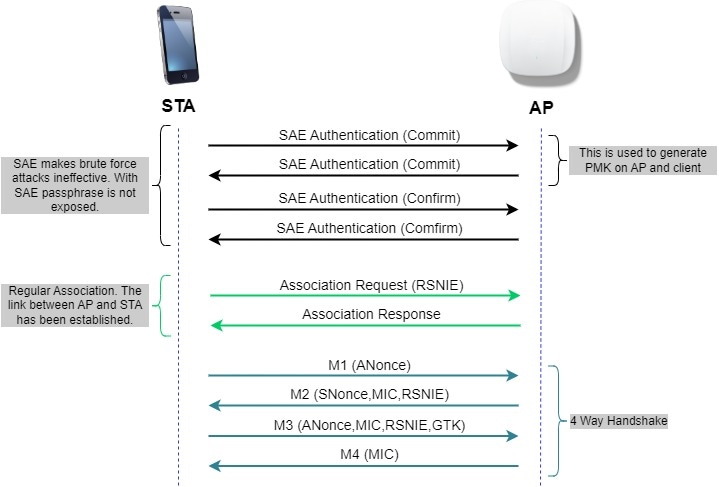

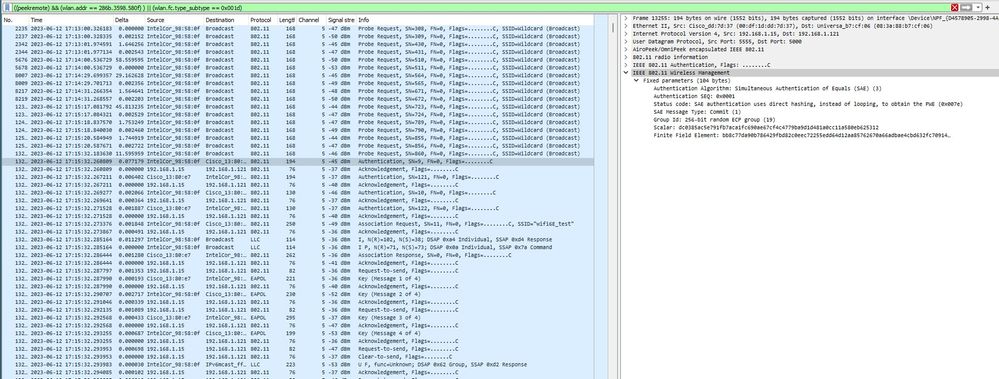

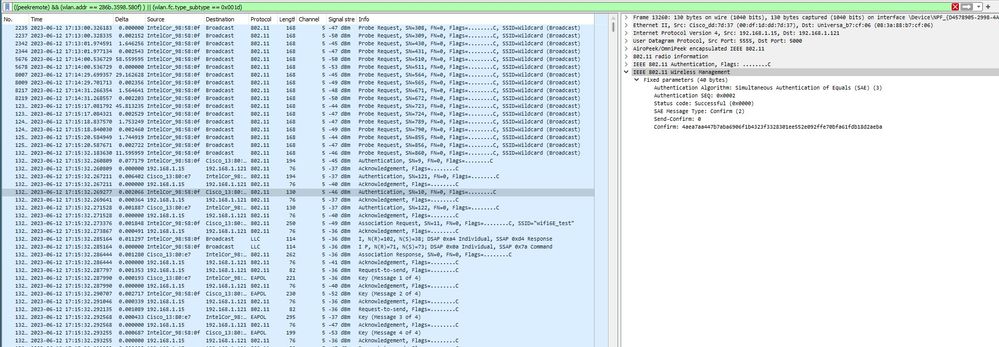

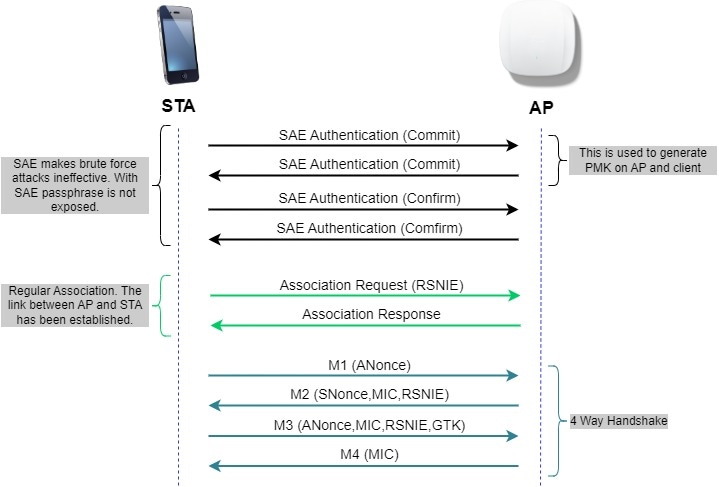

SAE

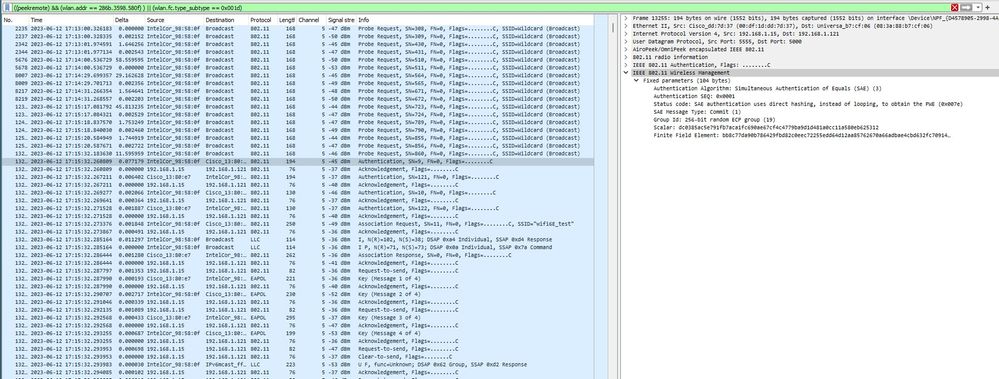

WPA3使用一种称为“对等同时身份验证”的新身份验证和密钥管理机制。通过使用SAE Hash-to-Element(H2E),此机制得到了进一步增强。

WPA3和Wi-Fi 6E必须使用H2E的SAE。

SAE采用离散对数密码执行高效交换,其方式是使用可能抵御离线字典攻击的密码执行相互身份验证。

离线字典攻击是指攻击者尝试通过尝试可能的密码来确定网络密码,而不进行进一步的网络交互。

当客户端连接到接入点时,它们执行SAE交换。如果成功,它们会为每个密钥创建一个密码强密钥,会话密钥由此衍生。基本上,客户端和接入点进入提交阶段,然后进行确认。

一旦有承诺,则客户端和接入点可以在每次有要生成的会话密钥时进入确认状态。该方法使用前向保密,即入侵者可以破解一个密钥,但无法破解所有其他密钥。

SAE帧交换

SAE帧交换

散列到元素(H2E)

Hash-to-Element(H2E)是一种新的SAE密码元素(PWE)方法。在此方法中,SAE协议中使用的加密PWE由密码生成。

当支持H2E的站点(STA)向AP发起SAE时,它会检查AP是否支持H2E。如果是,则AP使用H2E,通过在SAE Commit消息中使用新定义的状态代码值来导出PWE。

如果STA使用寻线并执行(HnP),整个SAE交换将保持不变。

当使用H2E时,PWE派生分为以下部分:

注意:6-GHz仅支持散列到元素SAE PWE方法。

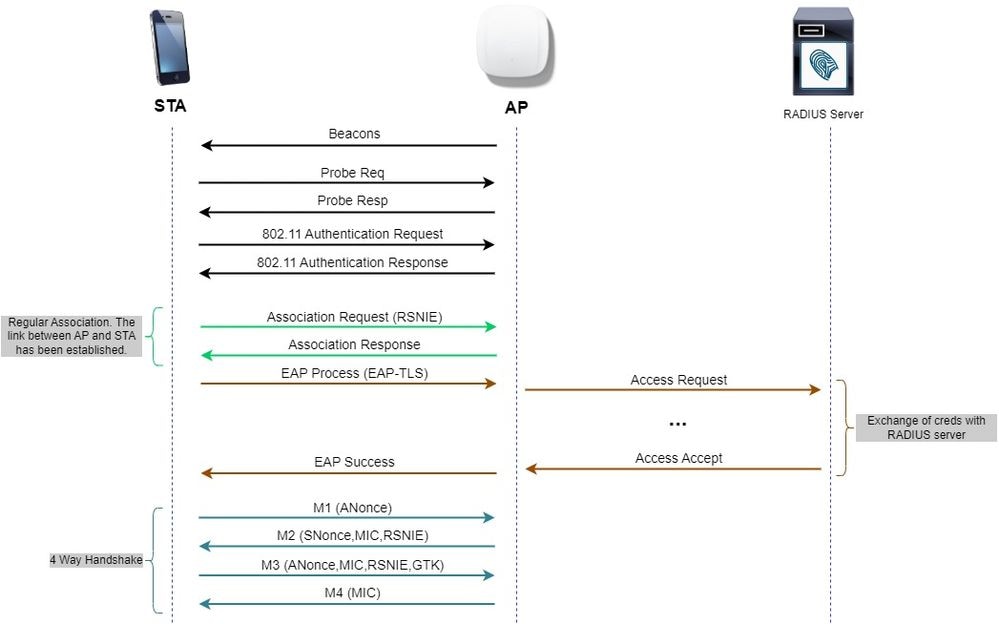

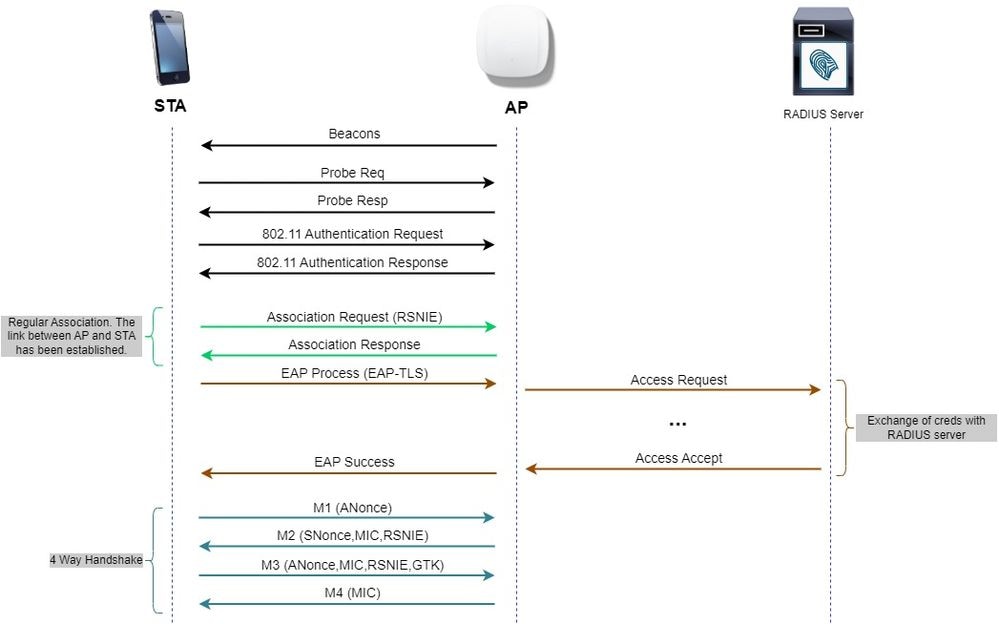

WPA-Enterprise(也称为802.1x)

WPA3-Enterprise是最安全的WPA3版本,它使用用户名加密码组合和802.1X进行用户身份验证和RADIUS服务器。默认情况下,WPA3使用128位加密,但它也引入了可选可配置的192位加密强度加密,为传输敏感数据的所有网络提供额外保护。

WPA3企业图流程

WPA3企业图流程

级别集:WPA3模式

- WPA3 — 个人

- WPA3 — 仅个人模式

- WPA3 — 个人过渡模式

- 配置规则:在AP上,无论何时启用WPA2 — 个人,除非管理员明确覆盖WPA3 — 个人转换模式才能在WPA2 — 个人专用模式下运行,否则默认情况下也必须启用WPA3 — 个人转换模式

- WPA3 — 企业

- 仅WPA3 — 企业模式

- WPA3 — 企业过渡模式

- WPA3连接应协商PMF

- PMF对于WPA2连接是可选的

- WPA3-Enterprise suite-B“192位”模式与商业国家安全算法(CNSA)一致

- 不仅仅是联邦政府

- 一致的加密密码套件,避免配置错误

- 为加密和更好的散列函数添加了GCMP和ECCP(SHA384)

- 需要PMF

-

WPA3 192位安全应专用于EAP-TLS,EAP-TLS需要请求方和RADIUS服务器上的证书。

-

要使用WPA3 192位企业版,RADIUS服务器必须使用允许的EAP密码之一:

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

要了解有关思科WLAN中WPA3实施的详细信息(包括客户端安全兼容性矩阵),请随时查看WPA3部署指南。

思科Catalyst Wi-Fi 6E AP

Wi-Fi 6E接入点

Wi-Fi 6E接入点

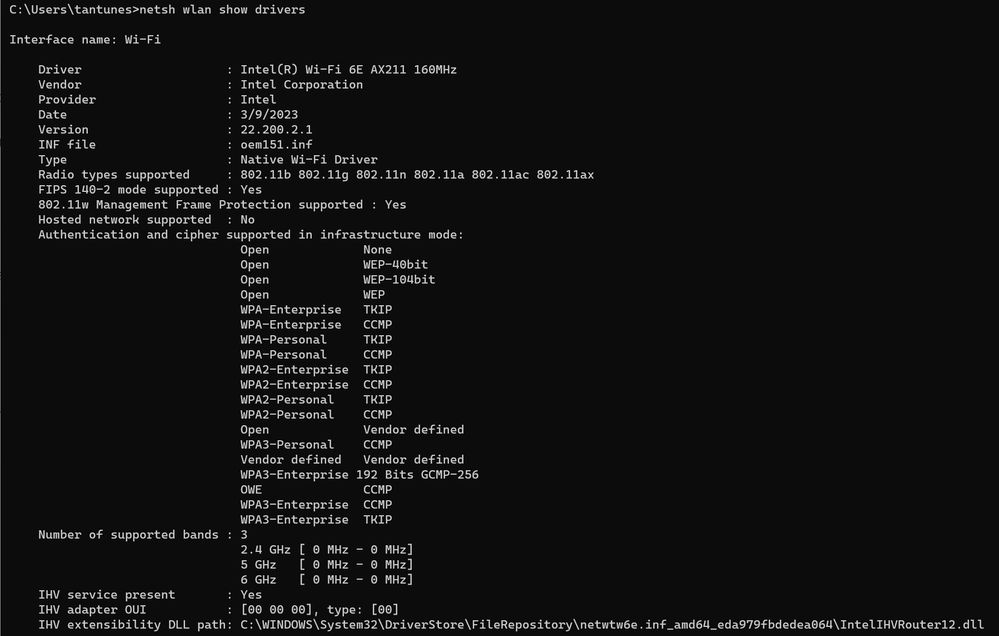

客户端支持的安全设置

您可以使用WiFi联盟网页产品查找工具查找支持WPA3-Enterprise的产品。

在Windows设备上,您可以使用命令“netsh wlan show drivers”验证适配器支持哪些安全设置。

在此您可以看到Intel AX211的输出:

客户端AX211的_netsh wlan show driver_的Windows输出

客户端AX211的_netsh wlan show driver_的Windows输出

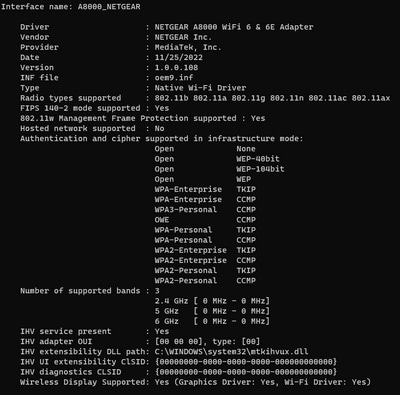

Netgear A8000:

客户端Netgear A8000的_netsh wlan show driver_的Windows输出

客户端Netgear A8000的_netsh wlan show driver_的Windows输出

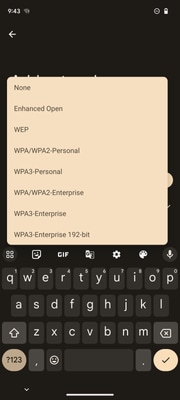

Android Pixel 6a:

Android Pixel6a上支持的安全设置

Android Pixel6a上支持的安全设置

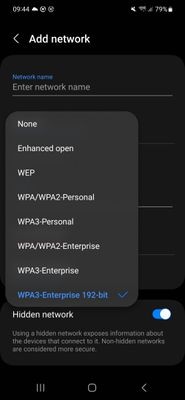

三星S23:

Android S23上支持的安全设置

Android S23上支持的安全设置

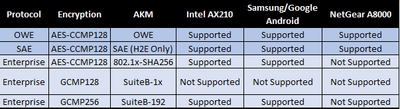

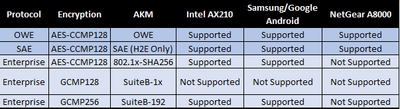

根据前面的输出,我们可以得出以下结论:

每个客户端支持的安全协议

每个客户端支持的安全协议

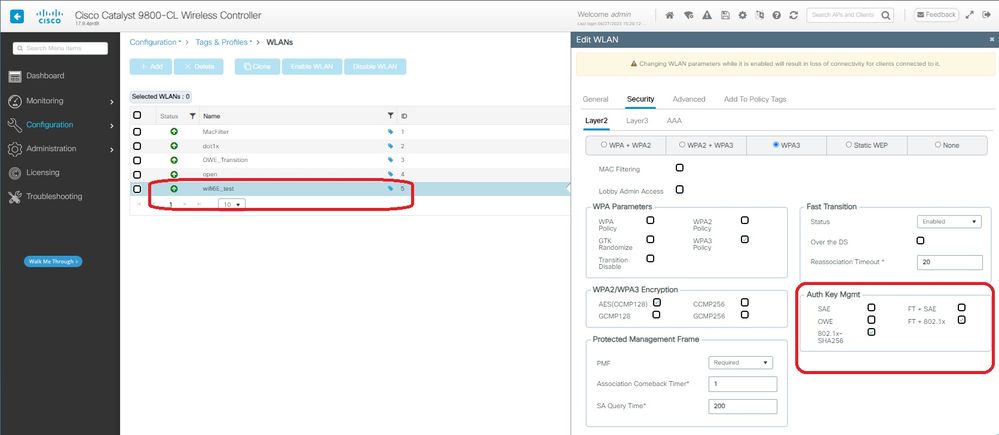

配置

在本节中,显示了基本WLAN配置。使用中央关联/身份验证/DHCP/交换时,使用的策略配置文件始终相同。

本文档稍后将介绍如何配置每个Wi-Fi 6E第2层安全组合以及如何验证配置和预期行为。

网络图

网络图

网络图

配置

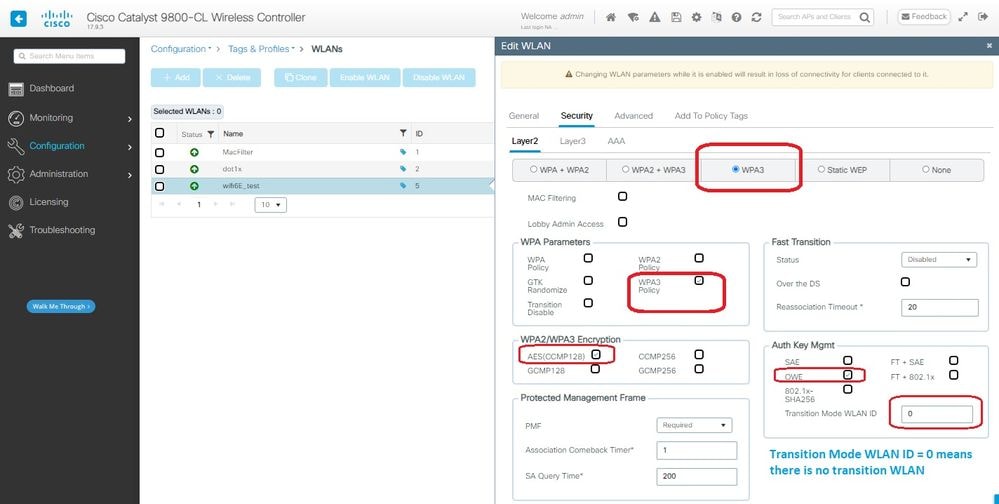

请记住,Wi-Fi 6E需要WPA3,以下是WLAN无线策略限制:

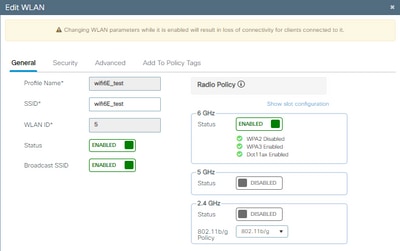

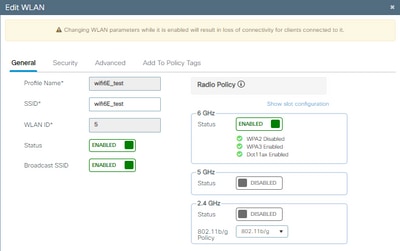

基本配置

为WLAN配置了仅6GHz无线电策略和UPR(广播探测响应)发现方法:

WLAN基本配置

WLAN基本配置

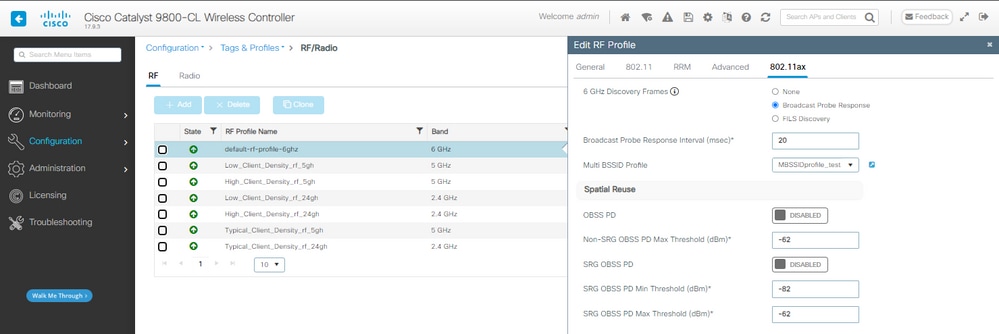

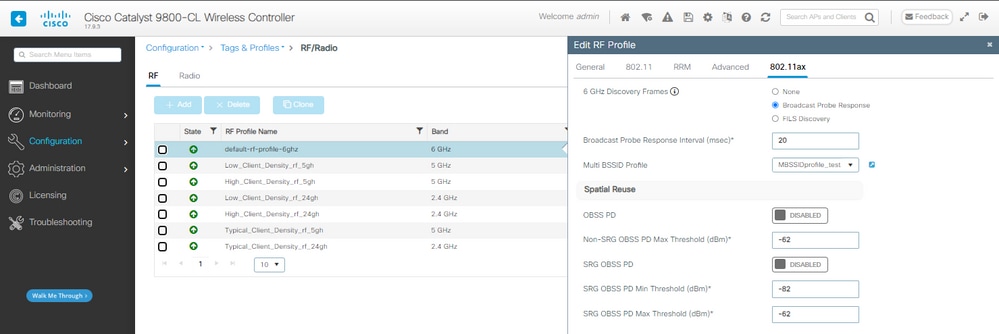

6GHz RF配置文件配置

6GHz RF配置文件配置

验证

安全验证

本节介绍使用以下WPA3协议组合的安全配置和客户端关联阶段:

- WPA3 — 企业

- AES(CCMP128)+ 802.1x-SHA256

- AES(CCMP128)+ 802.1x-SHA256 + FT

- GCMP128密码+ SUITEB-1X

- GCMP256密码+ SUITEB192-1X

注意:虽然截至撰写本文时还没有客户端支持GCMP128密码+ SUITEB-1X,但经过测试,可以观察其是否被广播,并检查信标中的RSN信息。

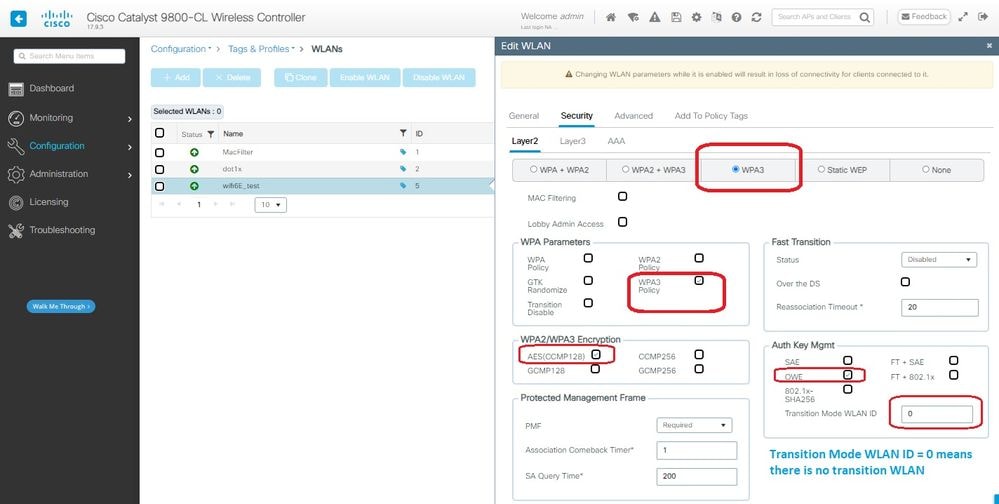

WPA3 - AES(CCPM128)+ OWE

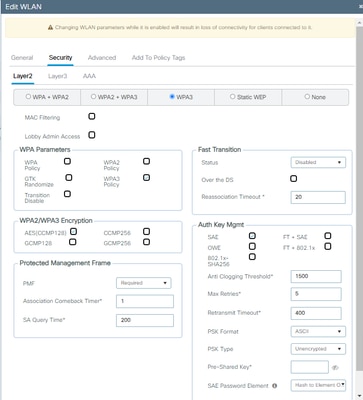

这是WLAN安全配置:

OWE安全设置

OWE安全设置

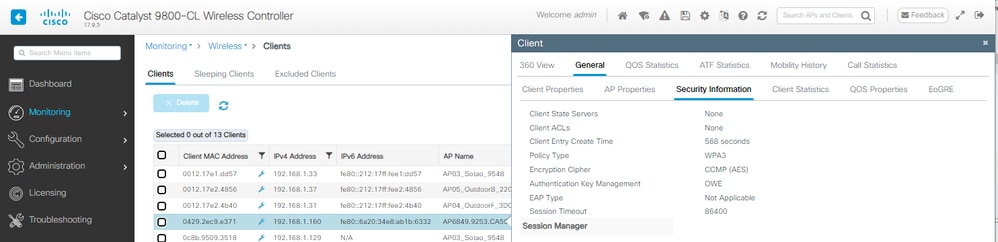

在WLC GUI上查看WLAN安全设置:

WLC GUI上的WLAN安全设置

WLC GUI上的WLAN安全设置

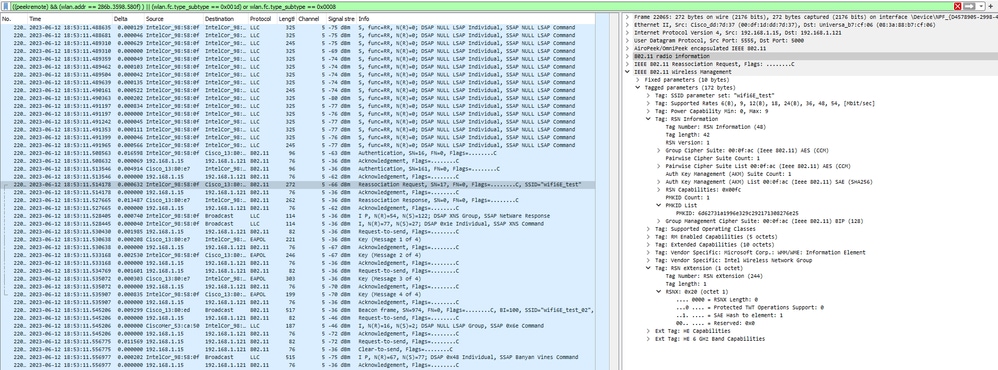

在这里我们可以观察Wi-Fi 6E客户端的连接过程:

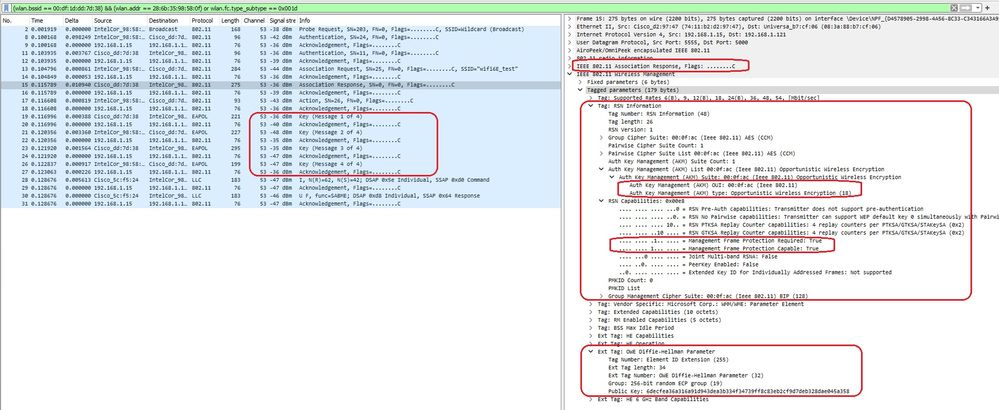

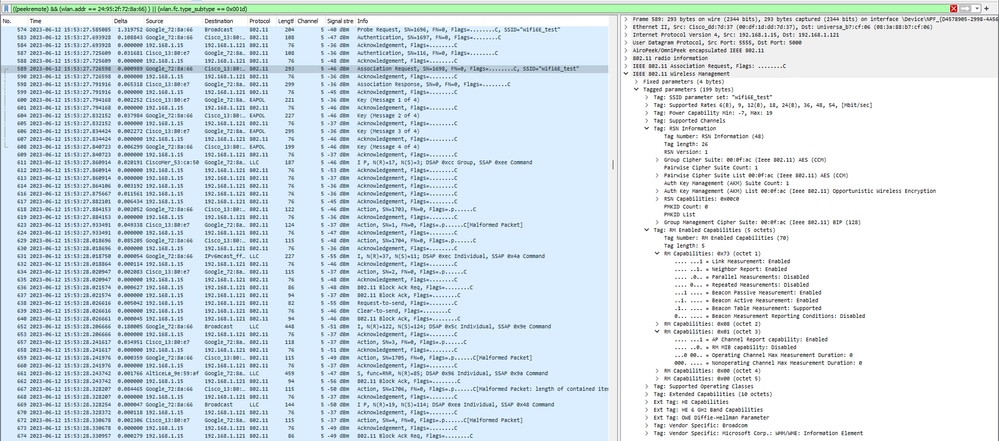

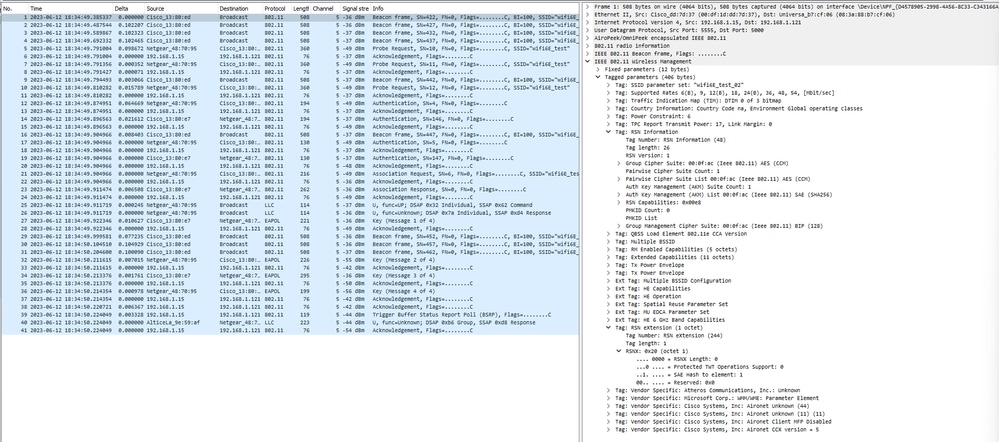

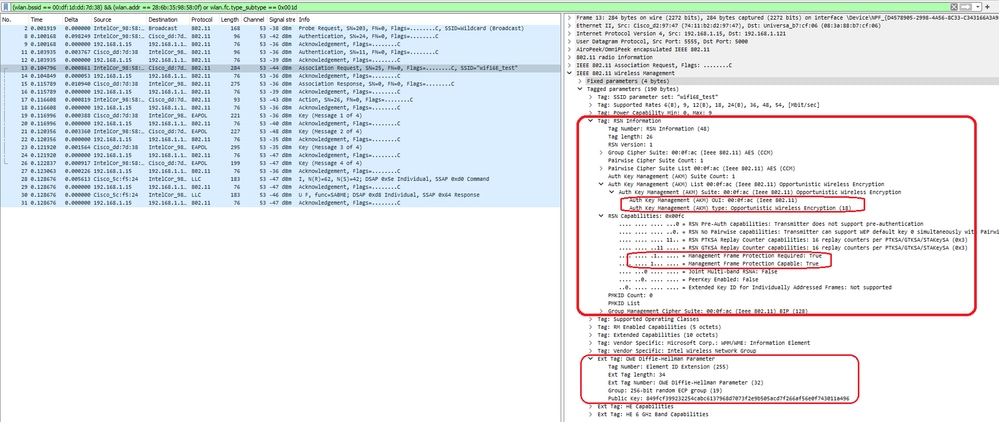

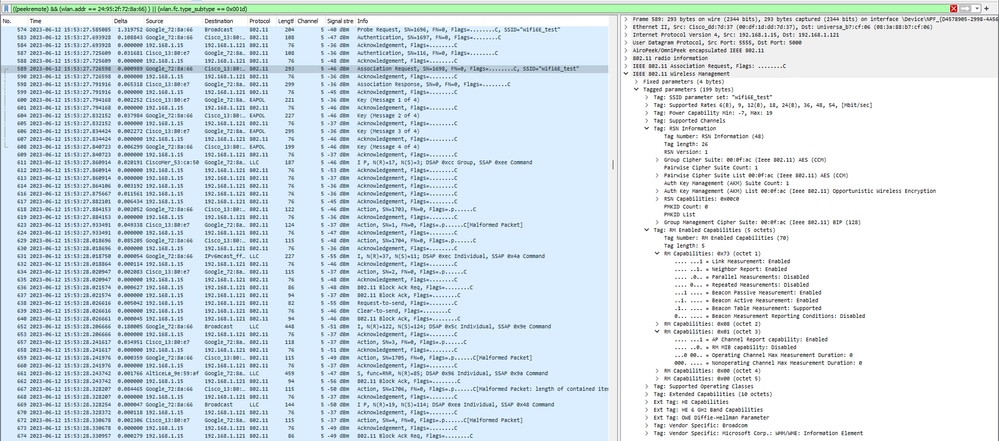

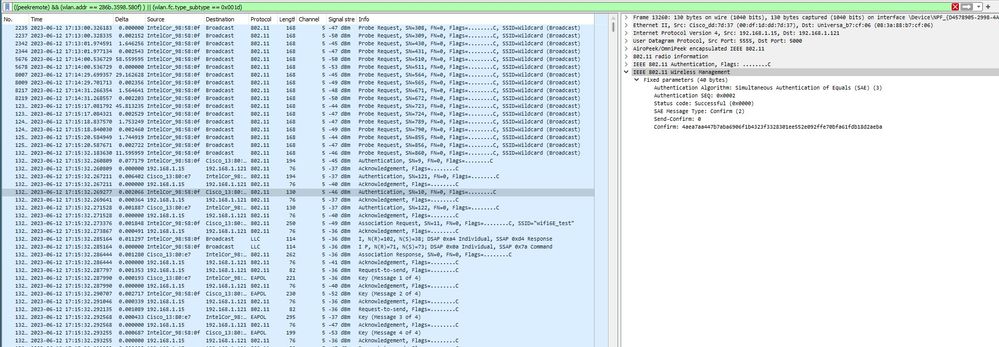

英特尔AX211

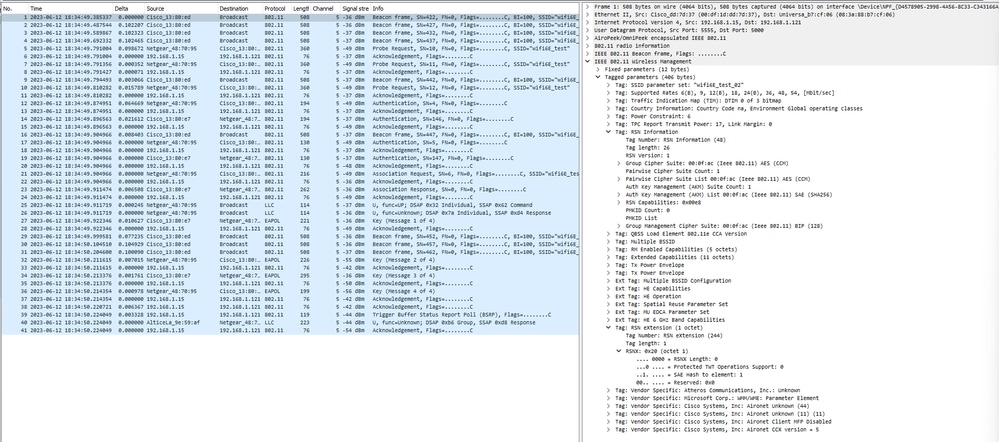

此处我们展示了客户端Intel AX211的完整连接过程。

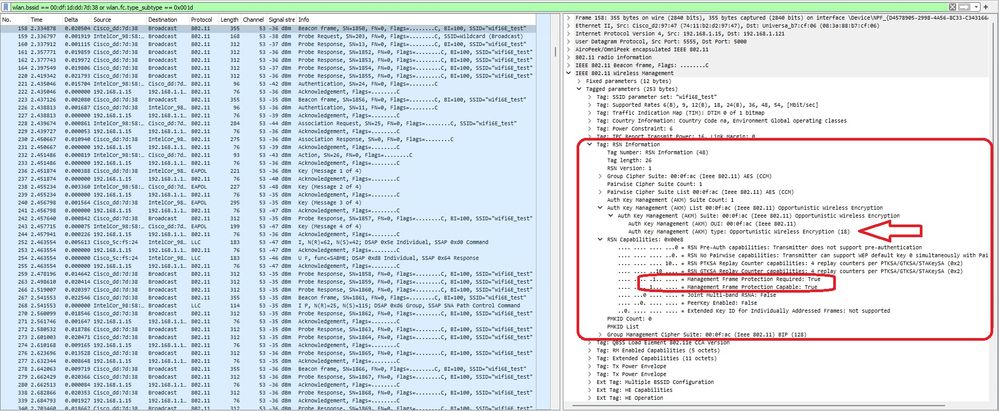

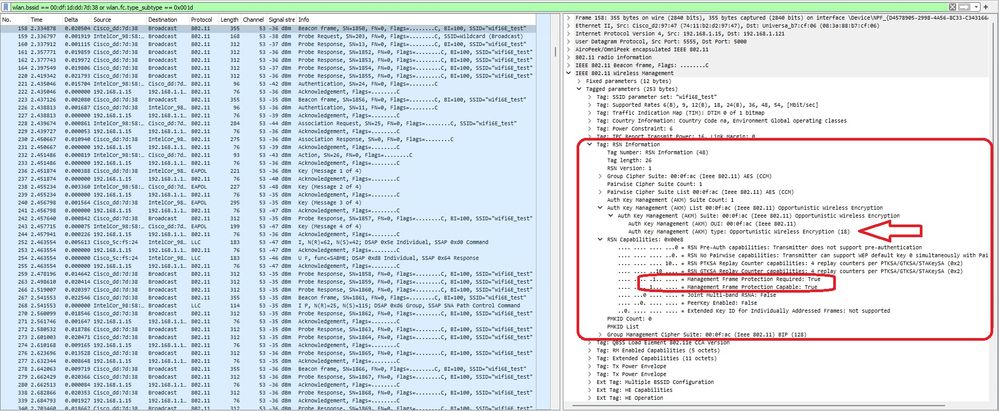

OWE发现

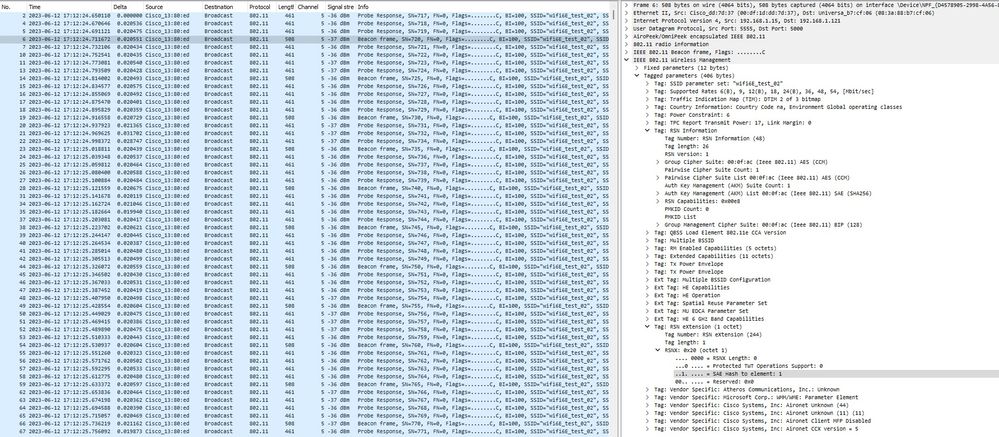

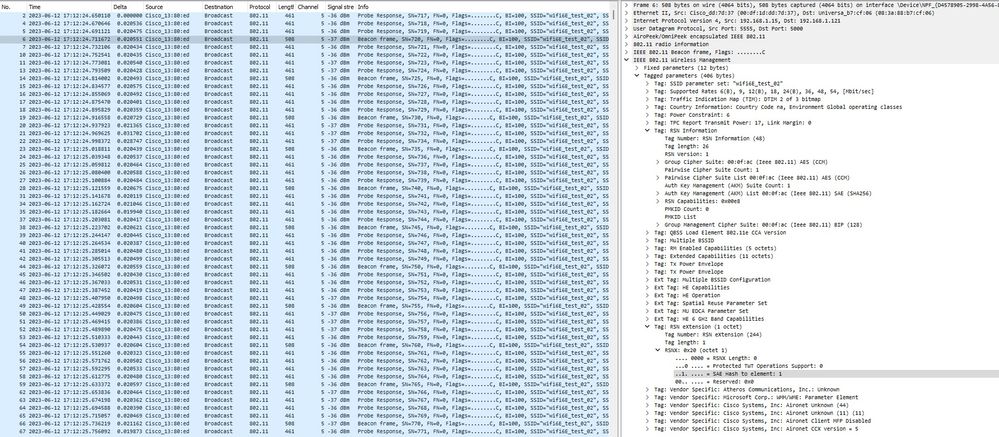

您可以在此处看到信标OTA。AP使用RSN信息元素下的OWE的AKM套件选择器通告OWE支持。

您可以看到表示OWE支持的AKM套件类型值18(00-0F-AC:18)。

OWE信标帧

OWE信标帧

如果查看RSN功能字段,可以看到AP正在通告管理帧保护(MFP)功能和MFP要求位设置为1。

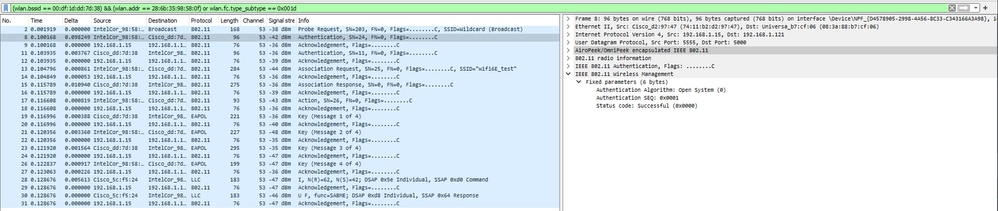

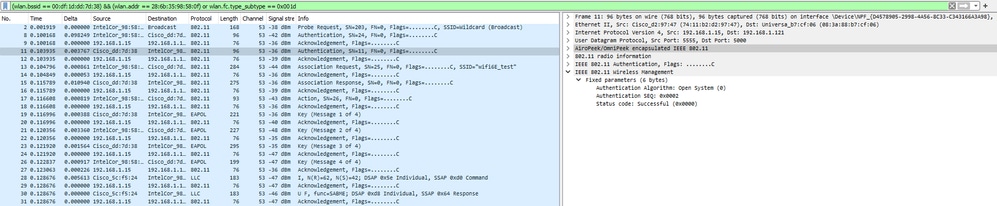

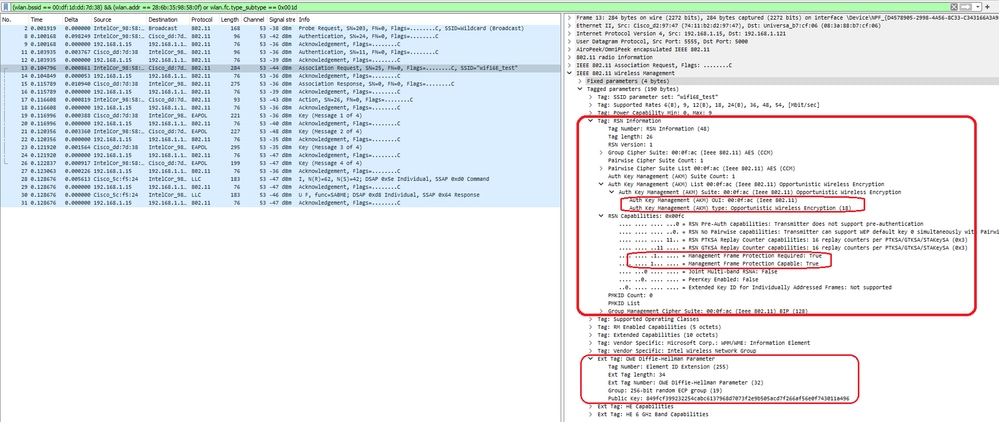

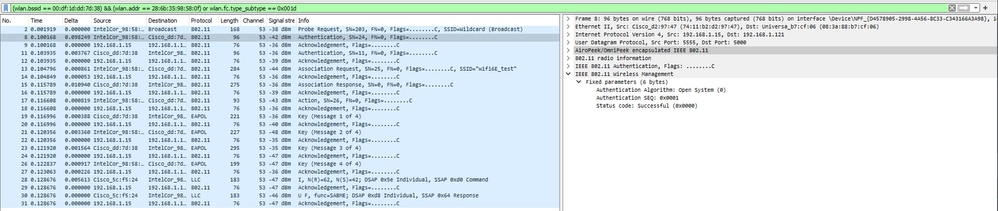

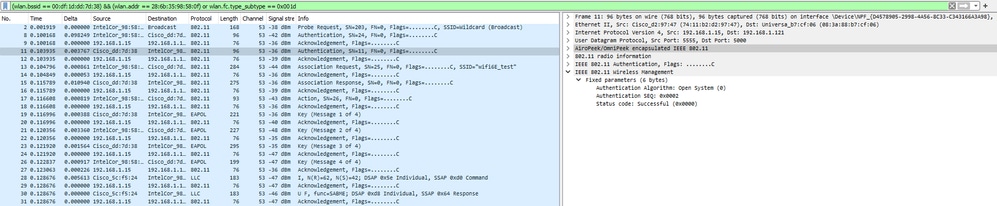

OWE关联

您可以看到以广播模式发送的UPR,然后是关联本身。

OWE以OPEN身份验证请求和响应开头:

然后,要进行OWE的客户端必须在关联请求帧的RSN IE中指示OWE AKM,并包含Diffie Helman(DH)参数元素:

OWE关联响应

OWE关联响应

在关联响应之后,我们可以看到四次握手和客户端变为连接状态。

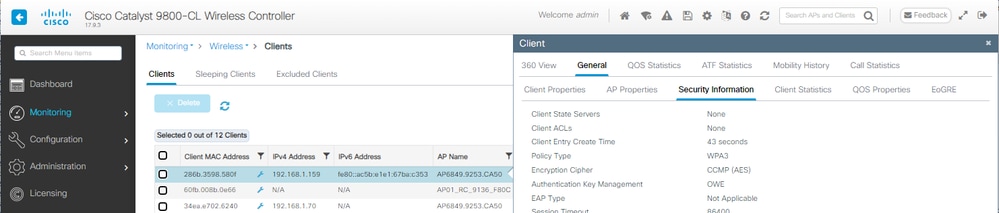

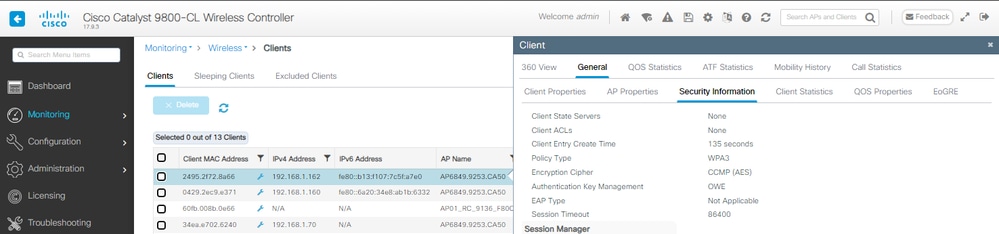

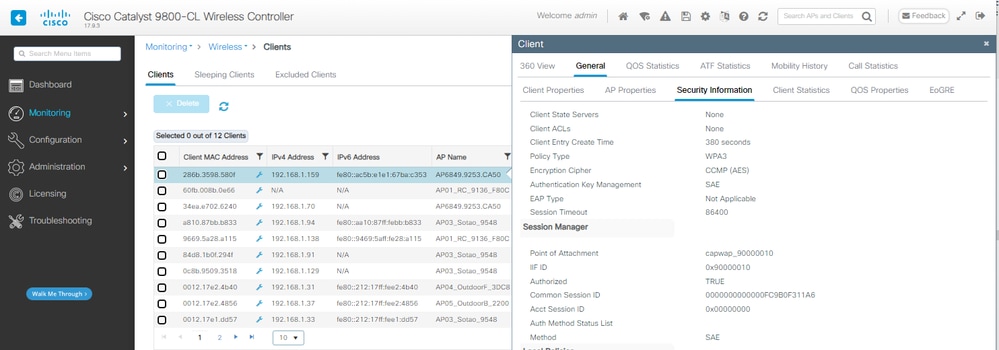

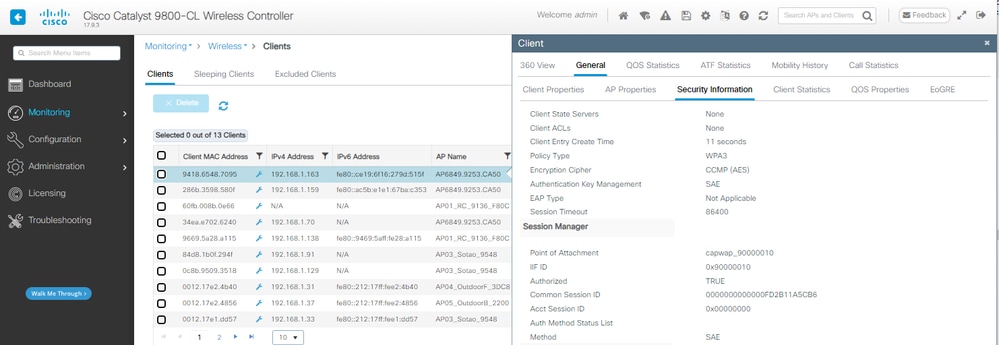

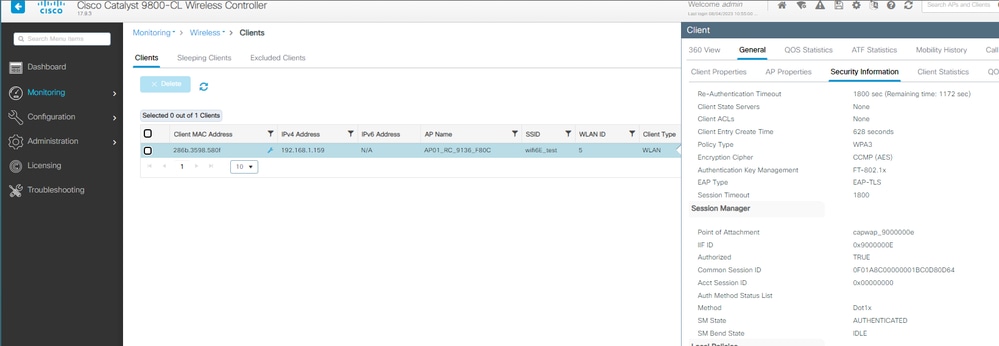

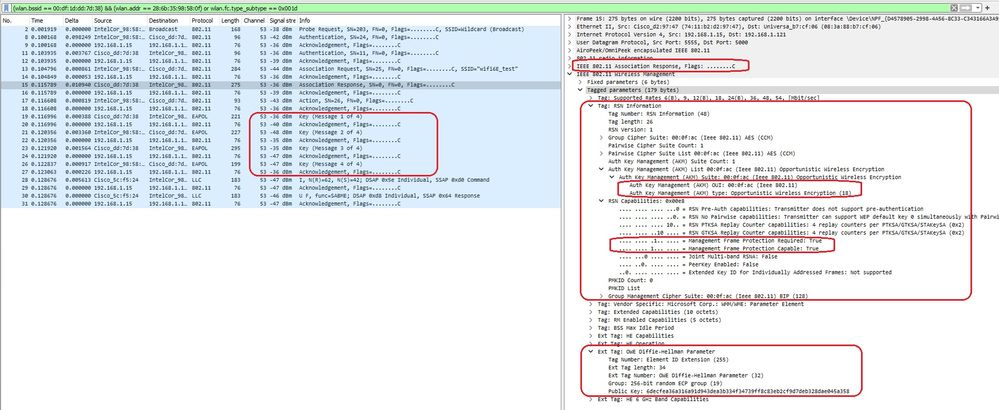

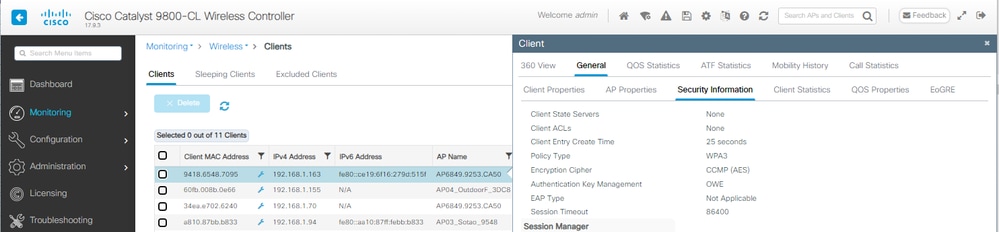

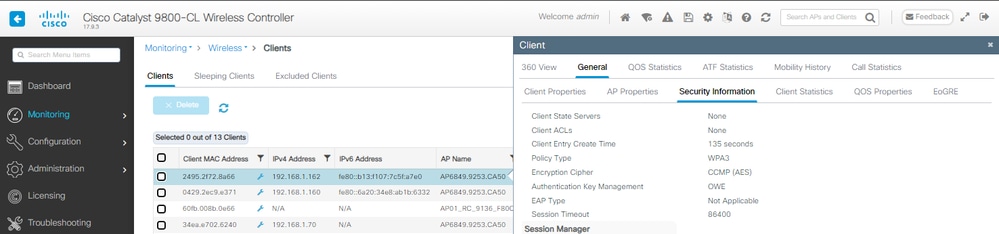

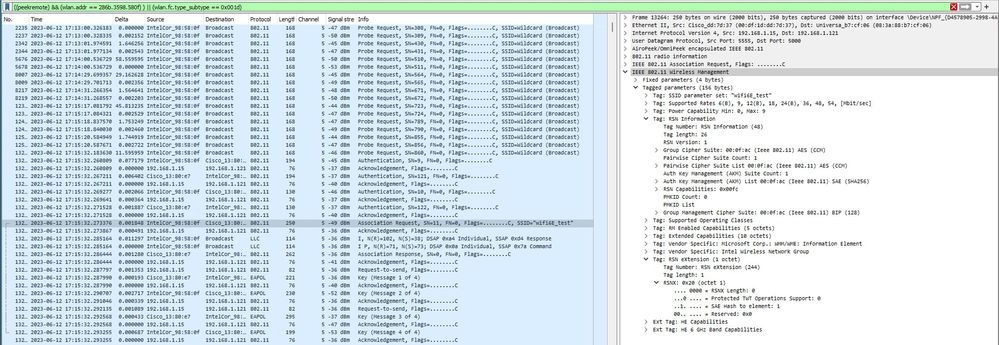

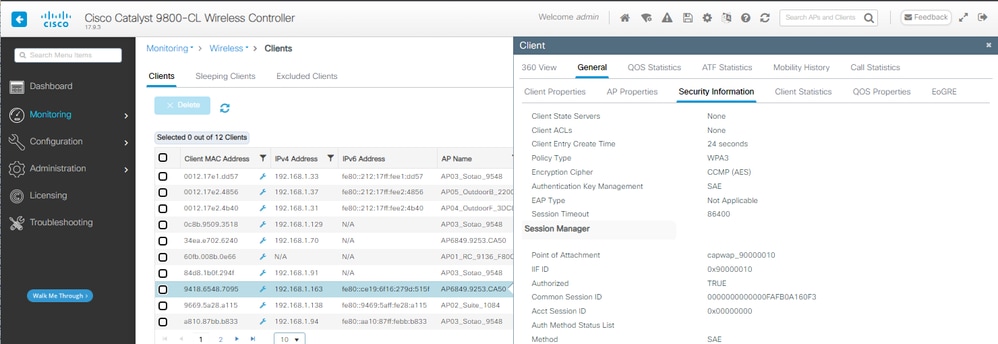

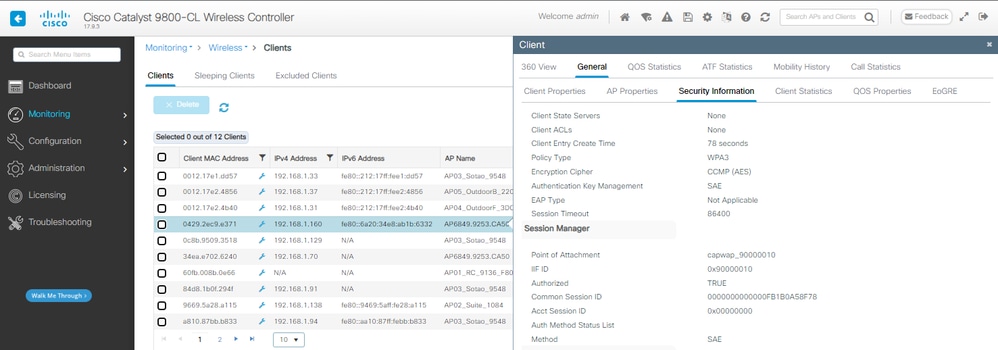

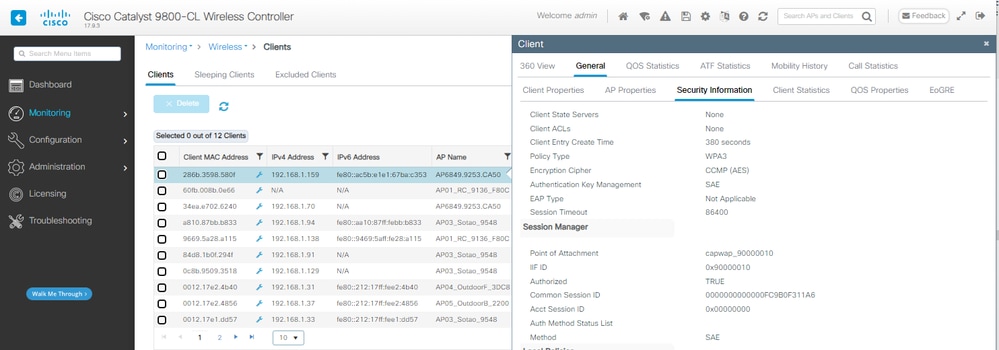

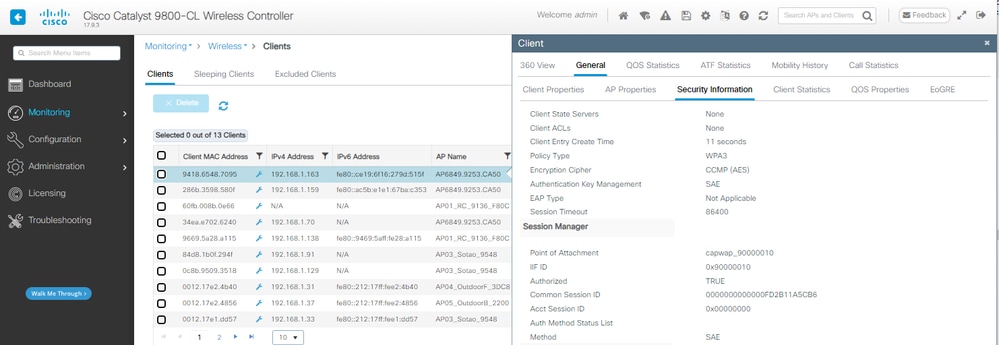

您可以在此处查看WLC GUI上的客户端详细信息:

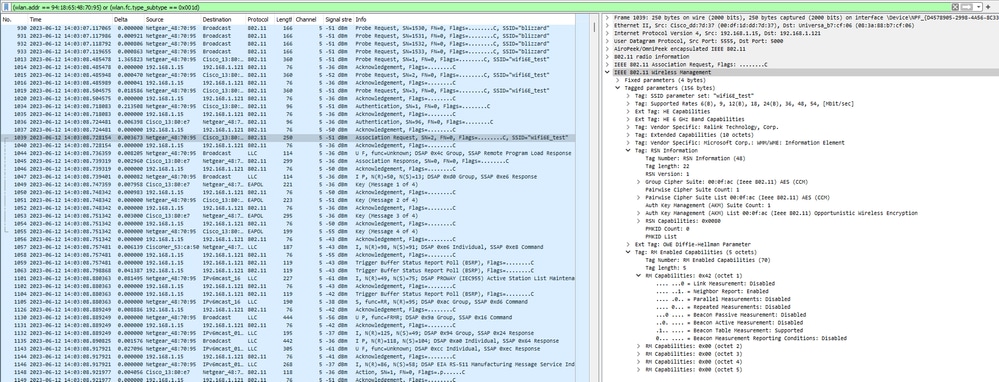

网络设备A8000

连接OTA,侧重于来自客户端的RSN信息:

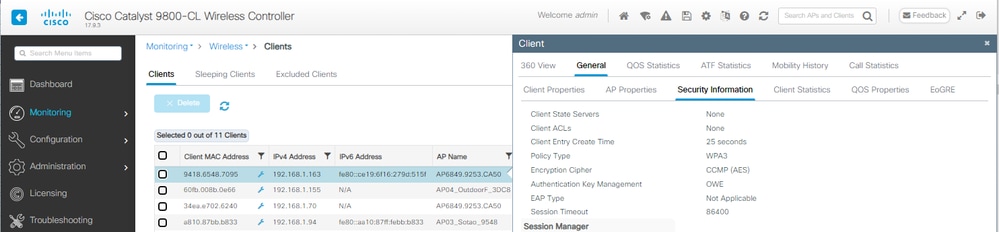

WLC中的客户端详细信息:

像素6a

连接OTA,侧重于来自客户端的RSN信息:

WLC中的客户端详细信息:

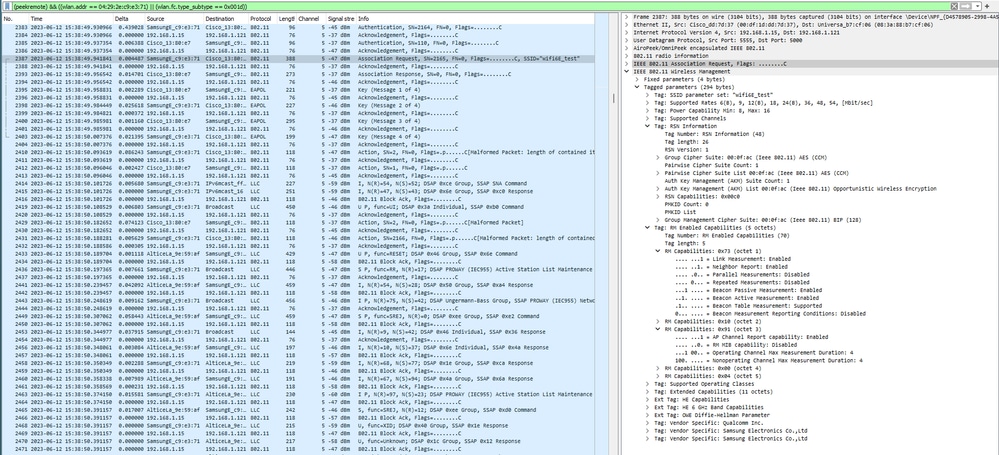

三星S23

连接OTA,侧重于来自客户端的RSN信息:

WLC中的客户端详细信息:

WPA3 - AES(CCPM128)+ OWE,带转换模式

OWE过渡模式的详细配置和故障排除在本文档中提供:使用过渡模式配置增强型开放式SSID - OWE。

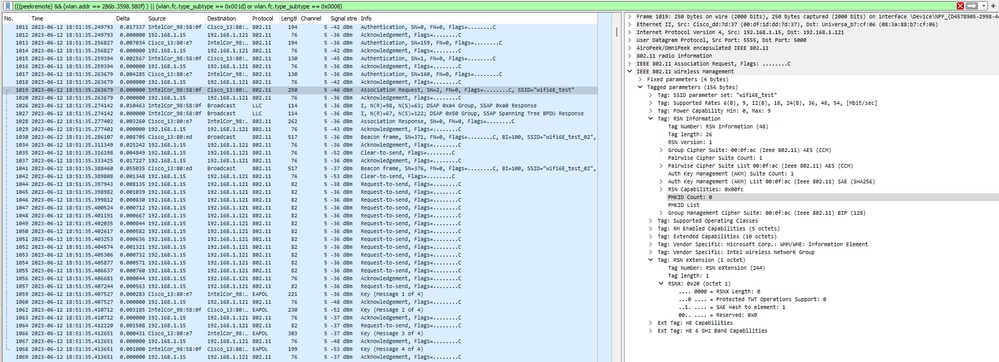

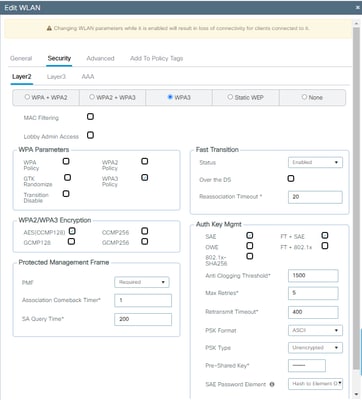

WPA3 — 个人 — AES(CCMP128)+ SAE

无线局域网安全配置:

WPA3 SAE配置

WPA3 SAE配置

注意:请记住,6 GHz无线电策略不允许使用寻线和寻道。当配置仅6GHz WLAN时,必须选择H2E SAE Password Element。

在WLC GUI上查看WLAN安全设置:

信标OTA验证:

WPA3 SAE信标

WPA3 SAE信标

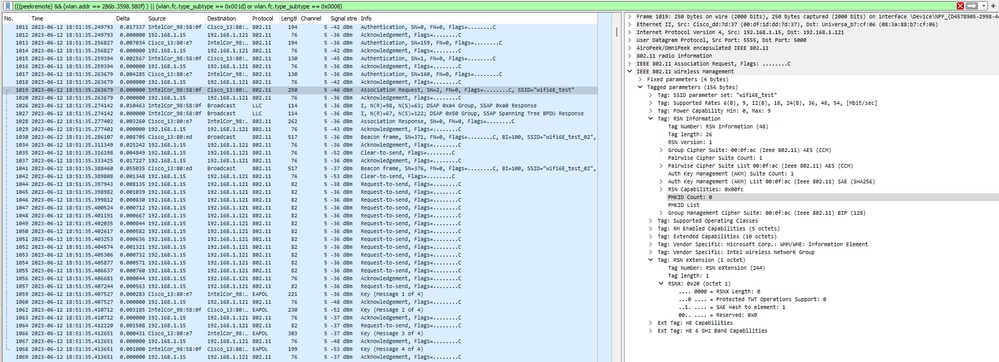

在这里,我们可以观察Wi-Fi 6E客户端的关联:

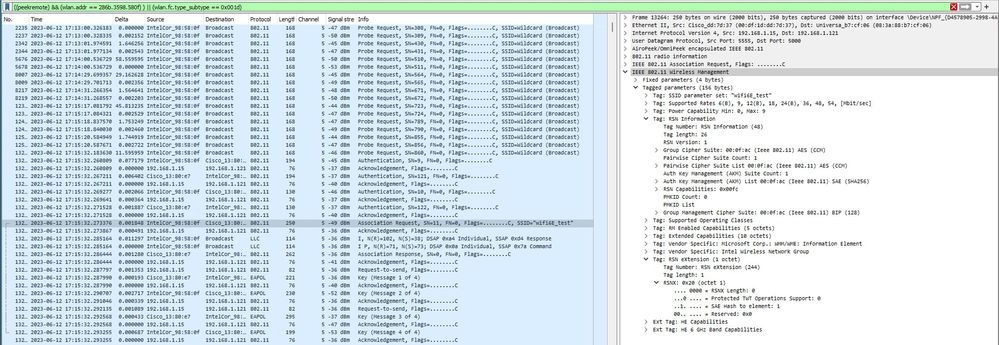

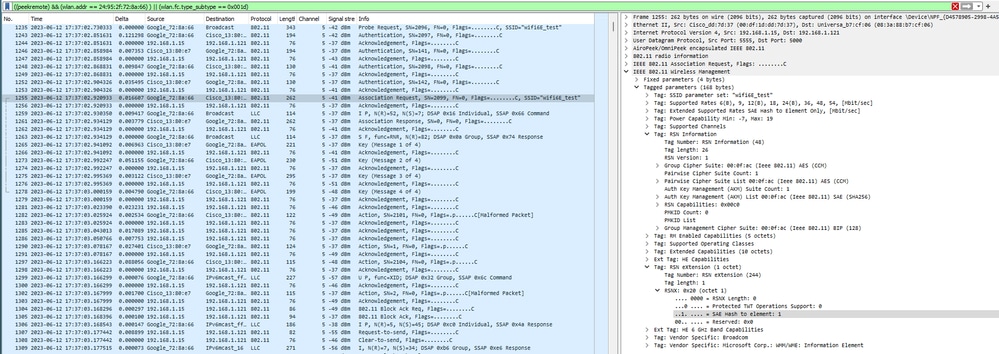

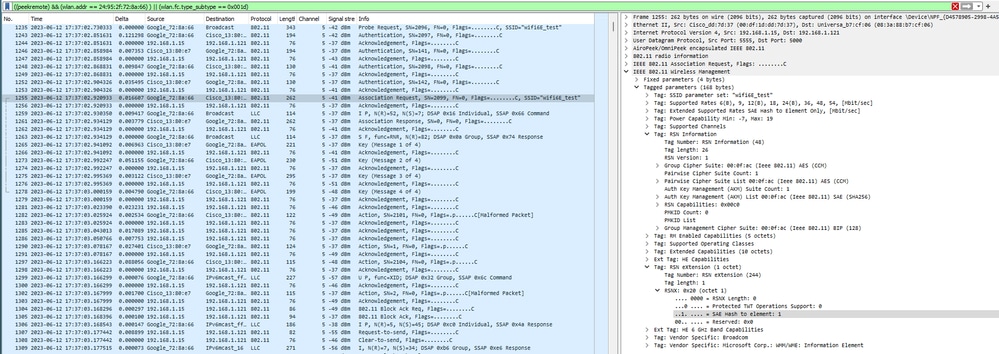

英特尔AX211

连接OTA,侧重于来自客户端的RSN信息:

WLC中的客户端详细信息:

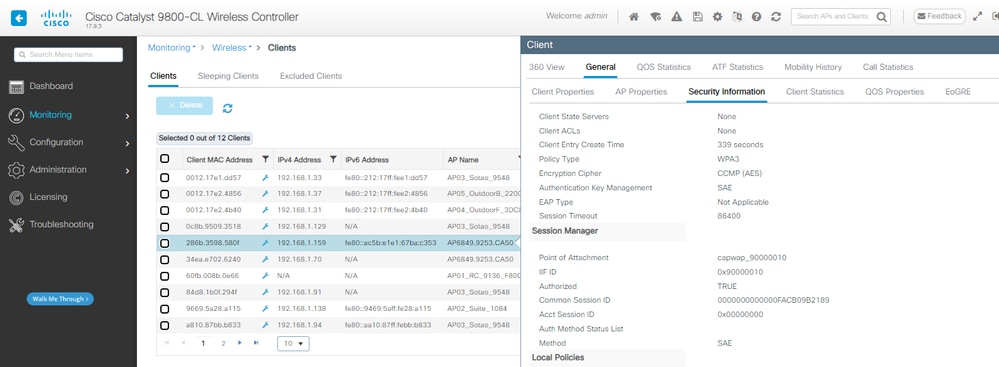

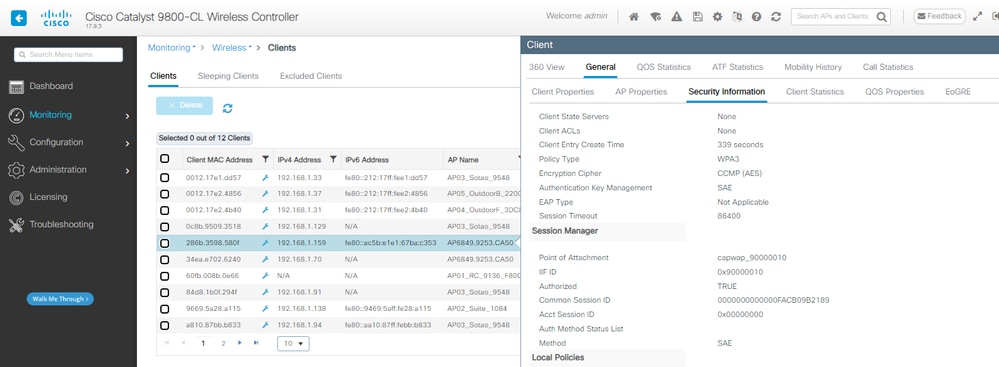

网络设备A8000

连接OTA,侧重于来自客户端的RSN信息:

WLC中的客户端详细信息:

像素6a

连接OTA,侧重于来自客户端的RSN信息:

WLC中的客户端详细信息:

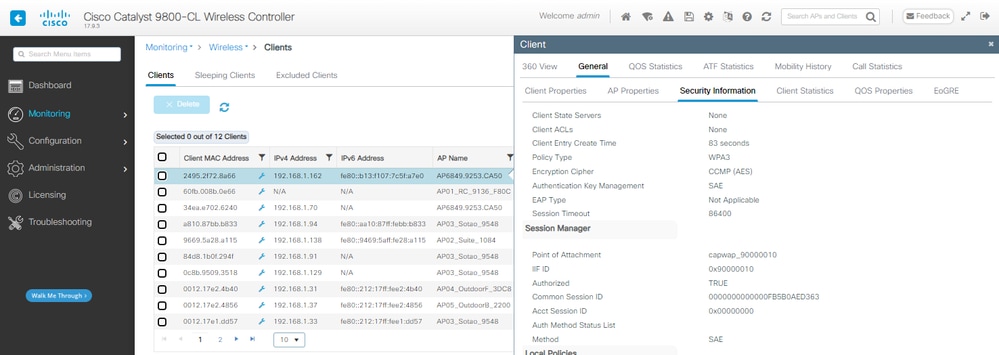

三星S23

连接OTA,侧重于来自客户端的RSN信息:

WLC中的客户端详细信息:

WPA3 — 个人 — AES(CCMP128)+ SAE + FT

无线局域网安全配置:

警告:在身份验证密钥管理中,WLC允许在未启用SAE的情况下选择FT+SAE,但是发现客户端无法连接。如果要将SAE与快速转换配合使用,请务必启用两个复选框SAE和FT+SAE。

在WLC GUI上查看WLAN安全设置:

信标OTA验证:

WPA3 SAE + FT信标

WPA3 SAE + FT信标

在这里,我们可以观察Wi-Fi 6E客户端的关联:

英特尔AX211

连接OTA,侧重于来自客户端的RSN信息:

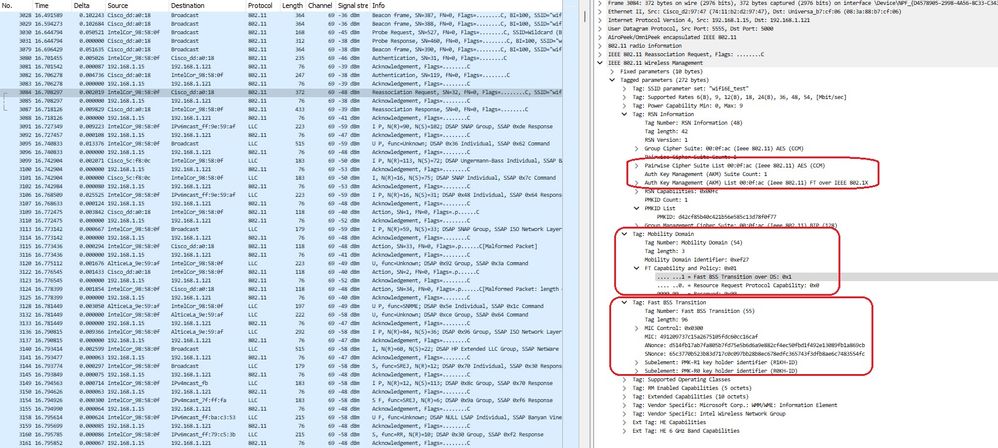

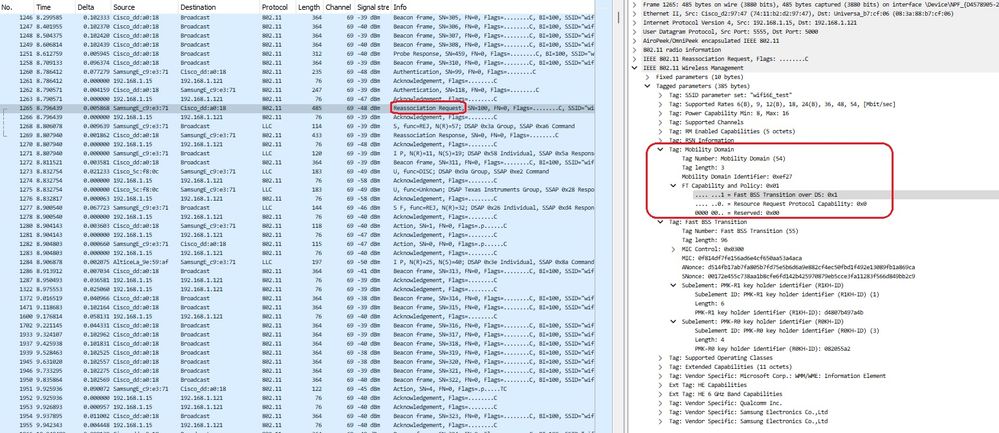

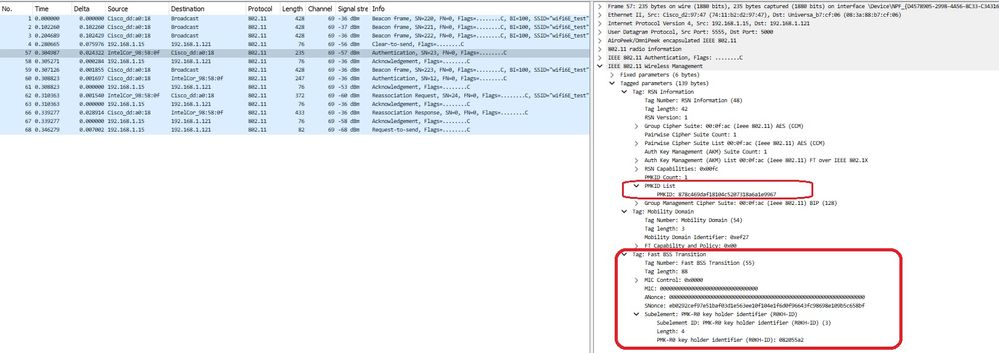

可以在其中看到PMKID的漫游事件:

WPA3 SAE + FT重新关联请求

WPA3 SAE + FT重新关联请求

WLC中的客户端详细信息:

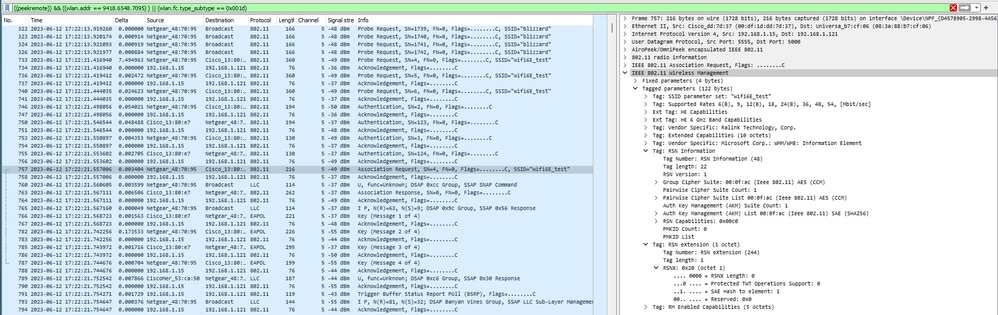

网络设备A8000

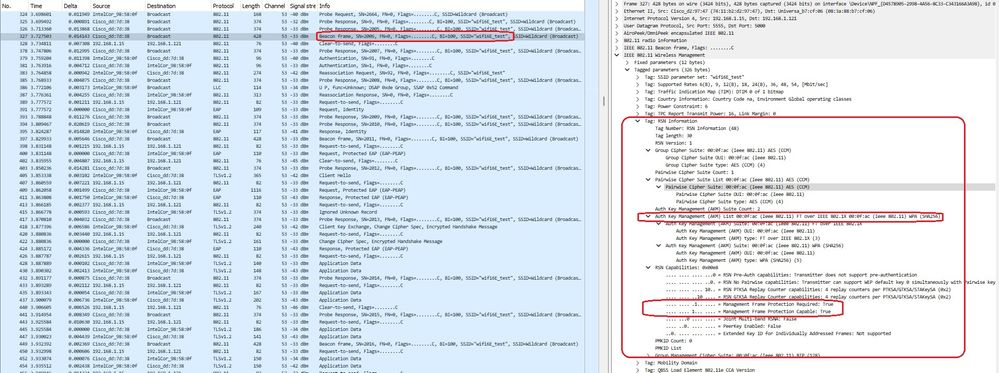

连接OTA,侧重于来自客户端的RSN信息。初始连接:

ssss

ssss

WLC中的客户端详细信息:

像素6a

启用FT时,设备无法漫游。

三星S23

启用FT时,设备无法漫游。

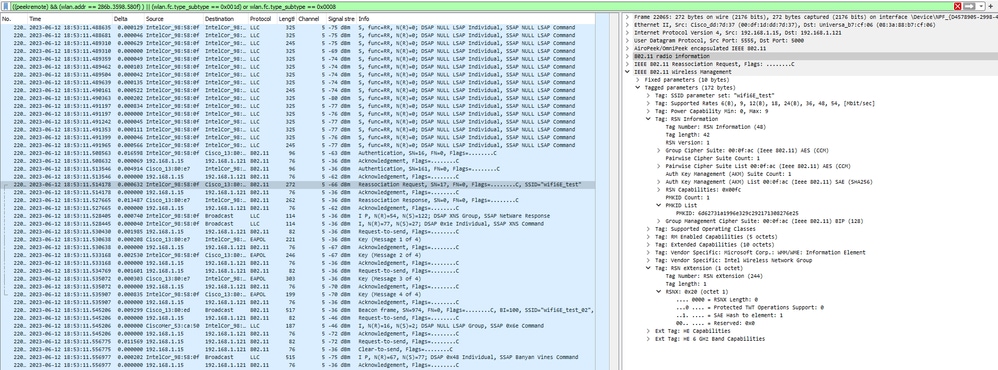

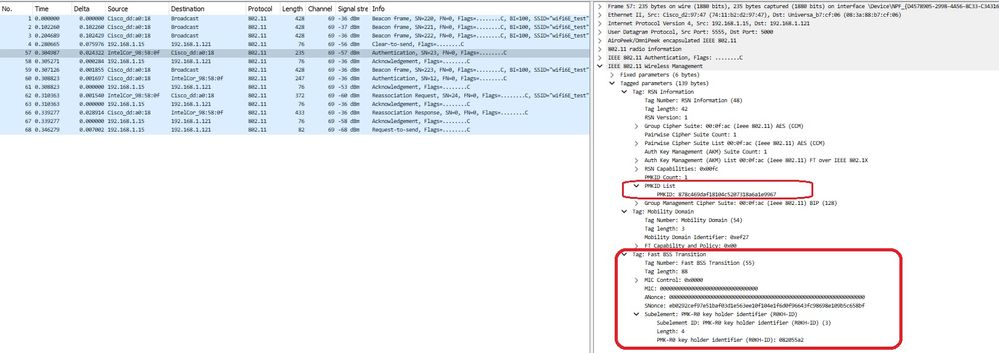

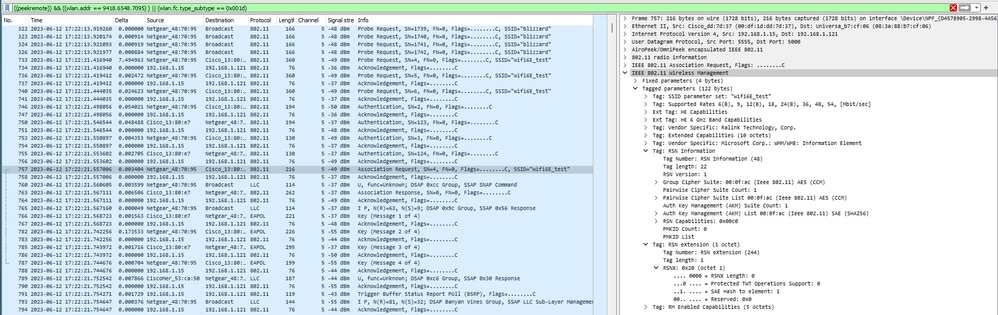

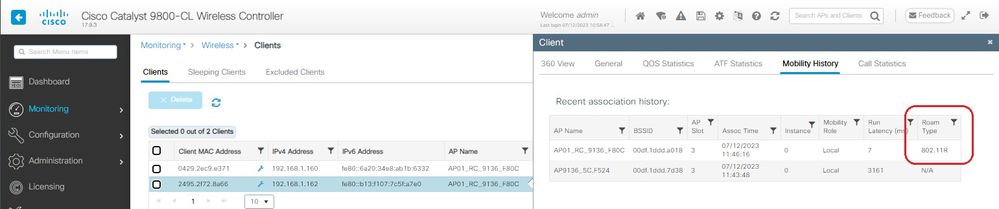

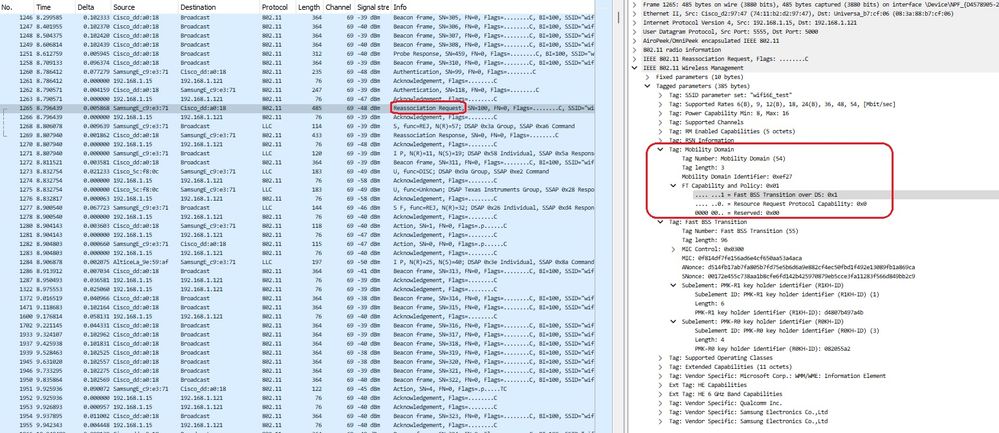

WPA3 — 企业+ AES(CCMP128)+ 802.1x-SHA256 + FT

无线局域网安全配置:

WPA3 Enterprise 802.1x-SHA256 + FTWLAN安全配置

WPA3 Enterprise 802.1x-SHA256 + FTWLAN安全配置

在WLC GUI上查看WLAN安全设置:

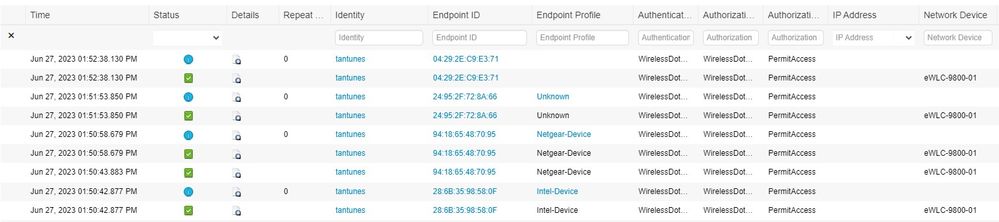

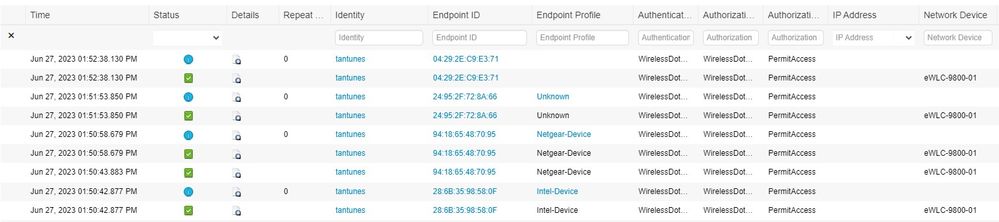

在此我们可以看到ISE Live日志显示来自每个设备的身份验证:

ISE 实时日志

ISE 实时日志

信标OTA如下所示:

WPA3企业版802.1x +FT信标

WPA3企业版802.1x +FT信标

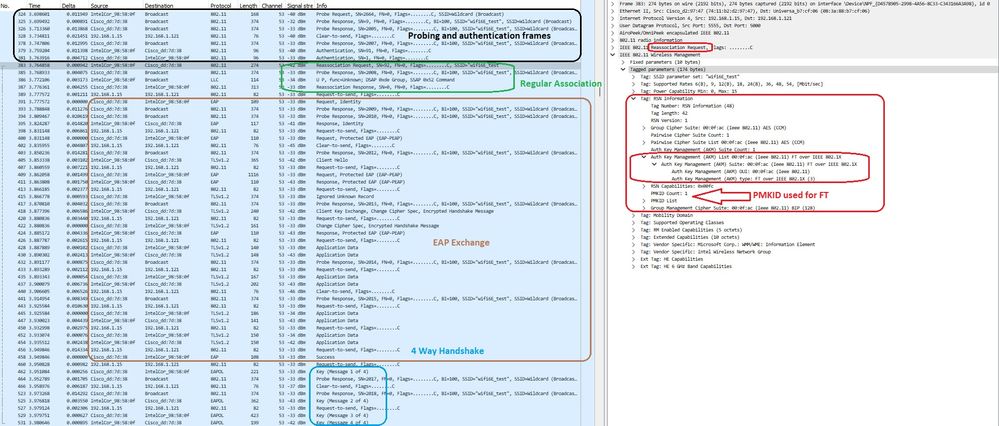

在这里,我们可以观察Wi-Fi 6E客户端的关联:

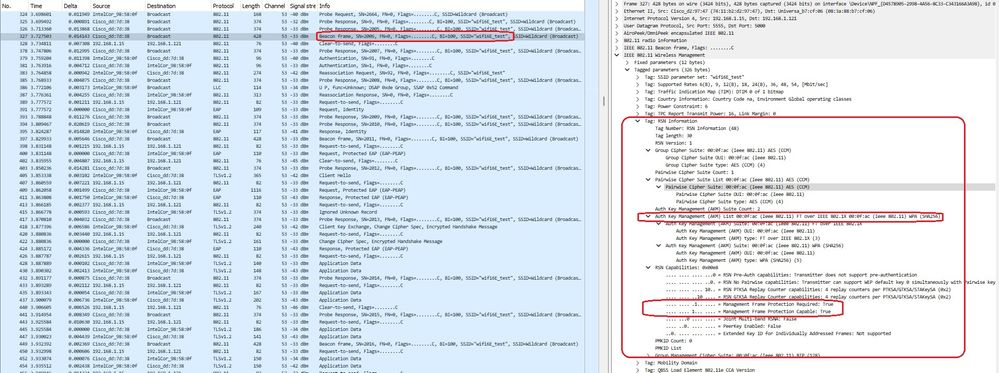

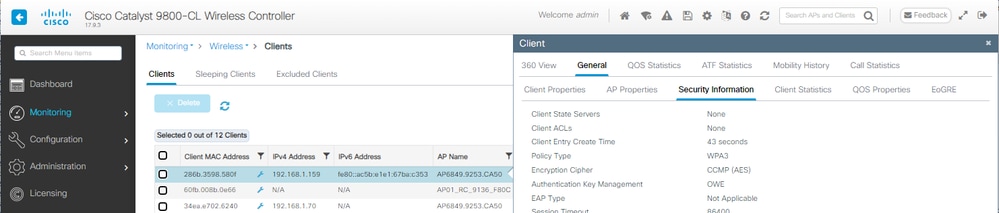

英特尔AX211

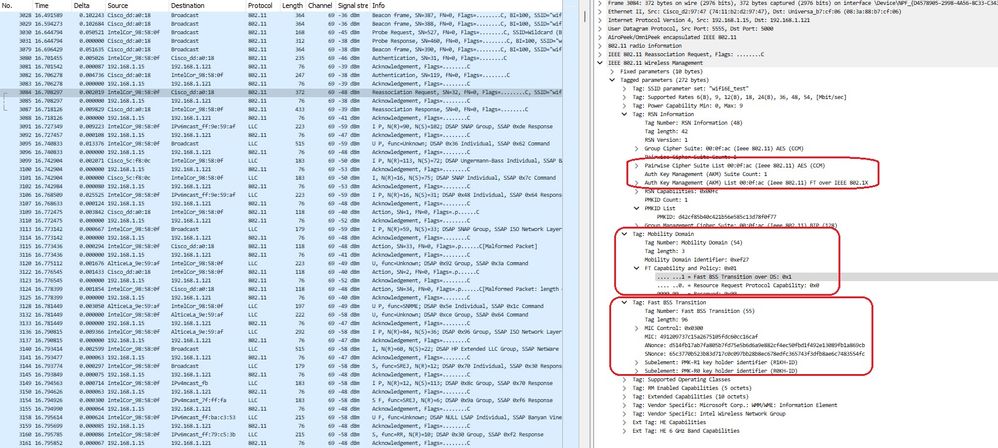

连接OTA,重点是在漫游事件中来自客户端的RSN信息:

WPA3企业版802.1x + FT漫游事件

WPA3企业版802.1x + FT漫游事件

如果您从WLAN(例如从WLC GUI)手动删除客户端,将会发生有趣的行为。 客户端收到取消关联帧,但尝试重新连接到同一个AP,并使用重新关联帧后跟完整的EAP交换,因为客户端详细信息已从AP/WLC中删除。

这基本上与新的关联过程中的帧交换相同。在这里您可以看到帧交换:

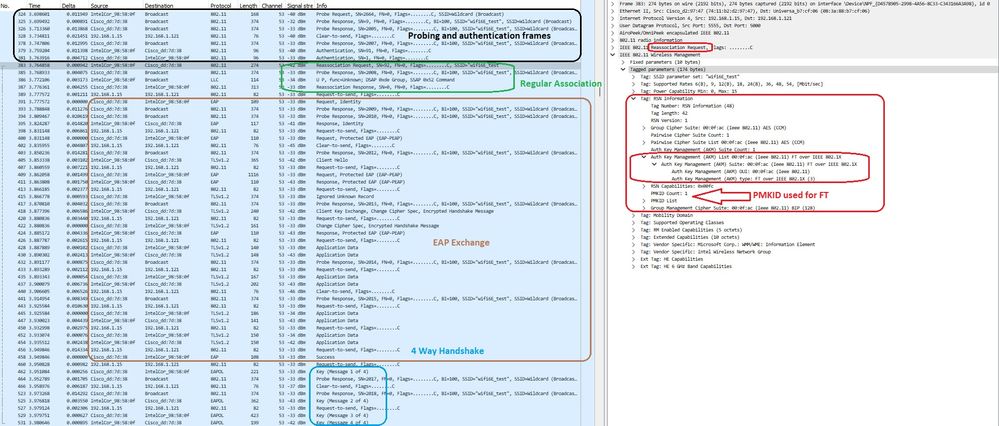

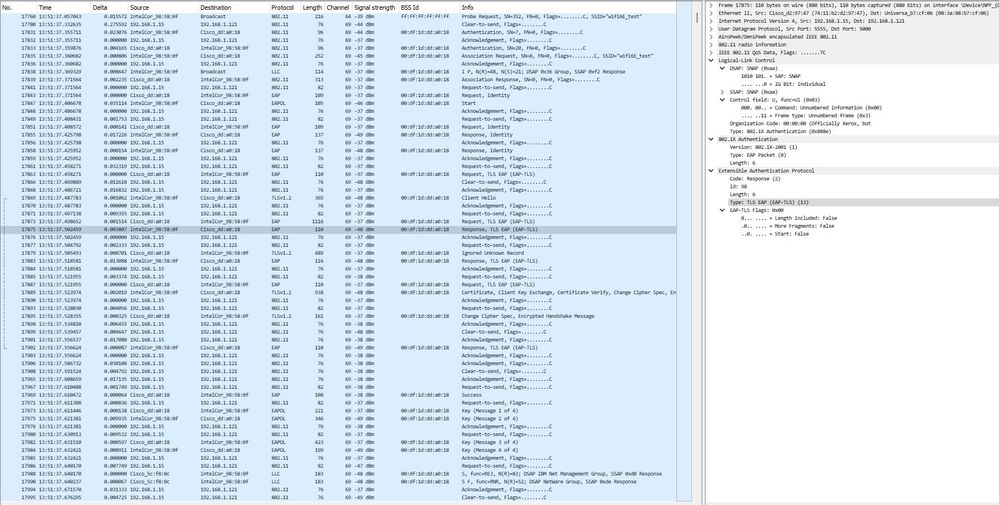

WPA3 Enterprise 802.1x + FT Ax211连接流

WPA3 Enterprise 802.1x + FT Ax211连接流

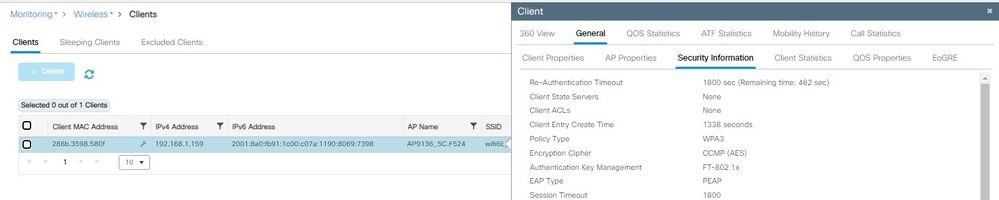

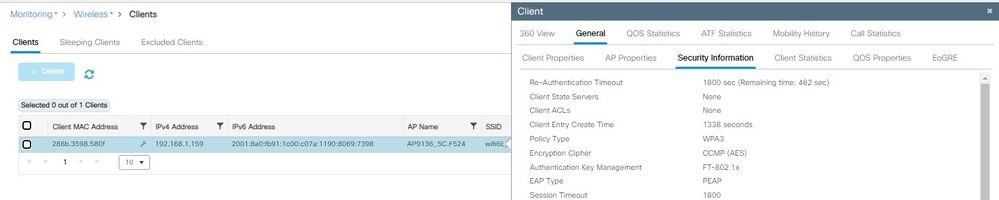

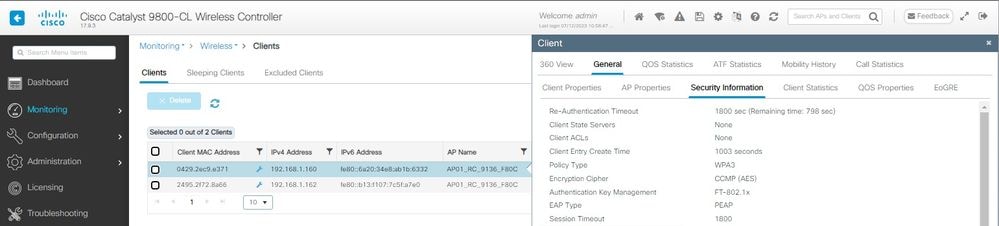

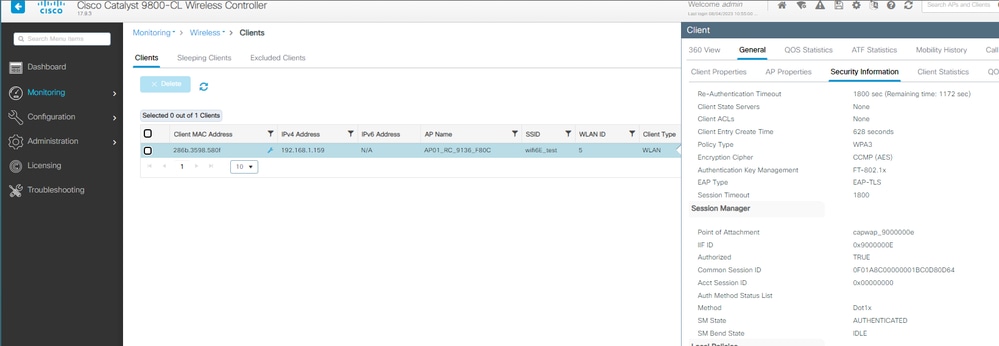

WLC中的客户端详细信息:

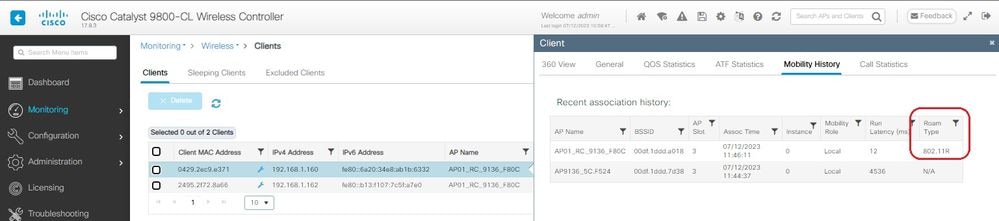

WPA3 Enterprise 802.1x + FT客户端详细信息

WPA3 Enterprise 802.1x + FT客户端详细信息

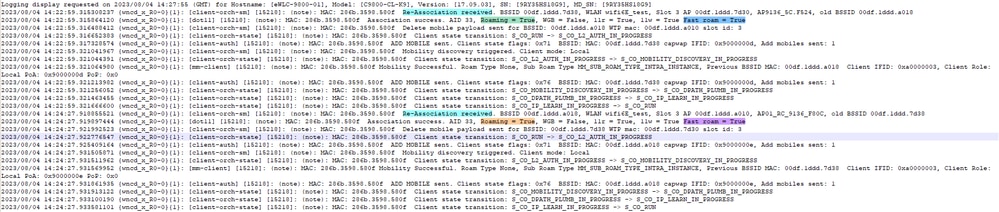

此客户端还使用FT在DS上进行了测试,能够使用802.11r漫游:

AX211漫游,带FT over DS

AX211漫游,带FT over DS

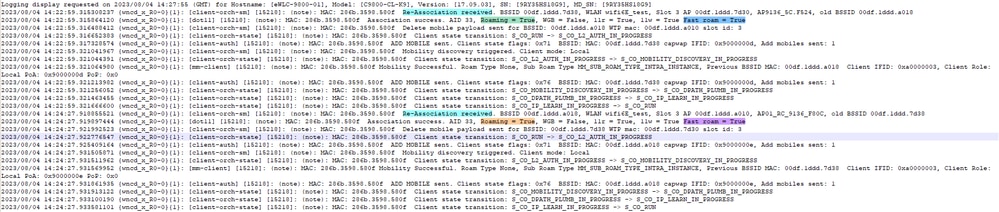

我们还可以看到FT漫游事件:

带FT的WPA3企业版

带FT的WPA3企业版

和来自wlc的客户端ra跟踪:

网络设备A8000

此客户端不支持WPA3-Enterprise。

像素6a

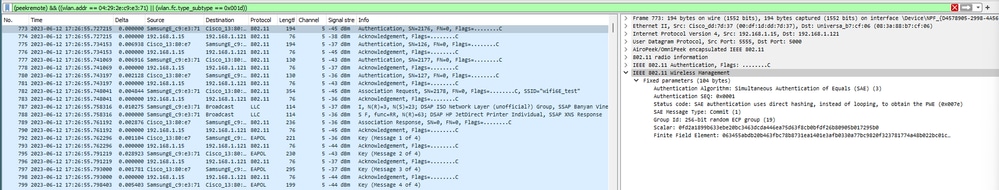

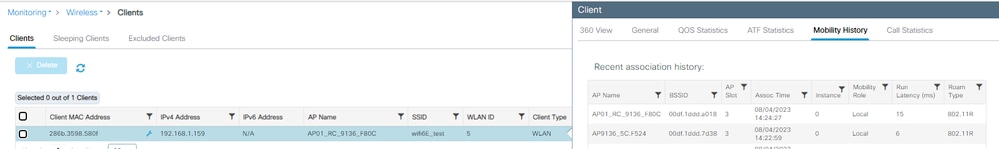

连接OTA,侧重于来自客户端的RSN信息:

WPA3企业802.1x + FT Pixel6a关联

WPA3企业802.1x + FT Pixel6a关联

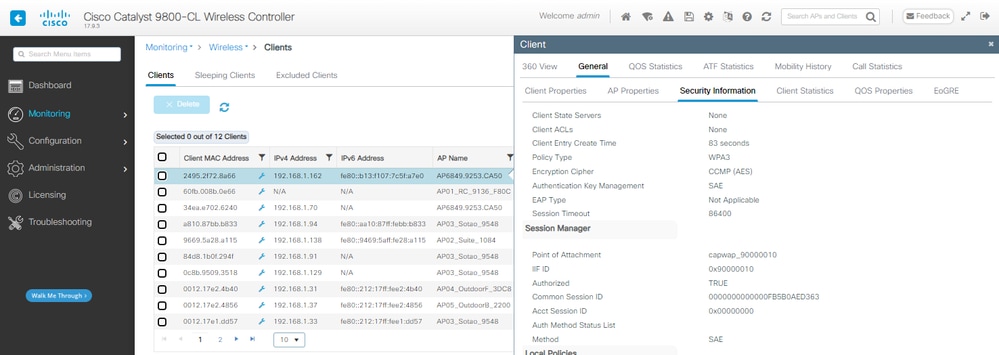

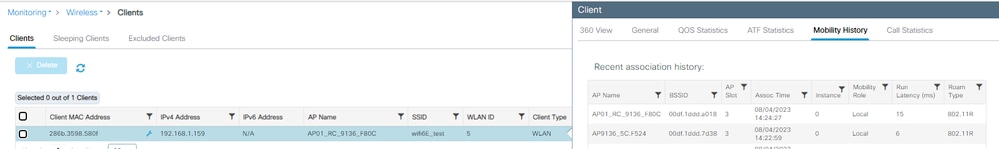

WLC中的客户端详细信息:

WPA3 Enterprise 802.1x + FT Pixel6a客户端详细信息

WPA3 Enterprise 802.1x + FT Pixel6a客户端详细信息

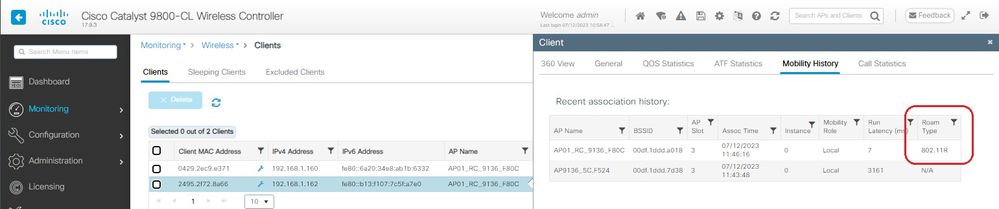

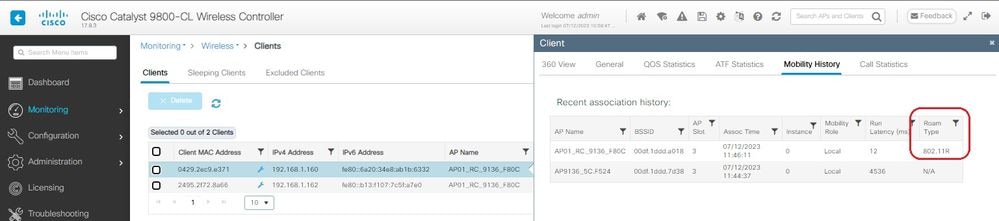

关注漫游类型Over the Air,在这里我们可以看到漫游类型802.11R:

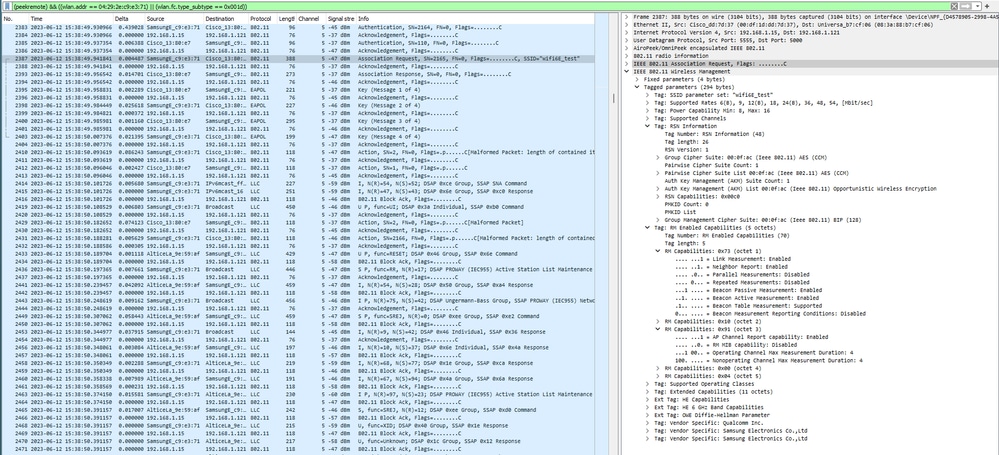

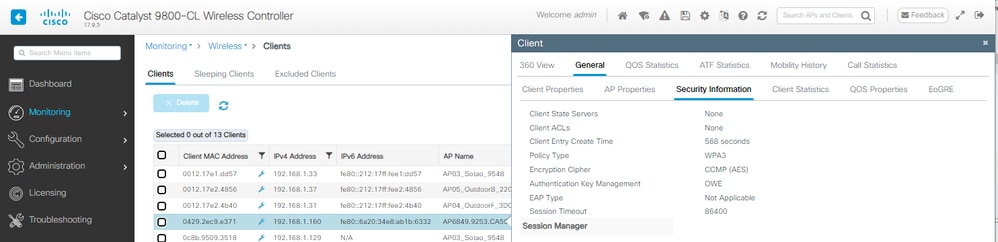

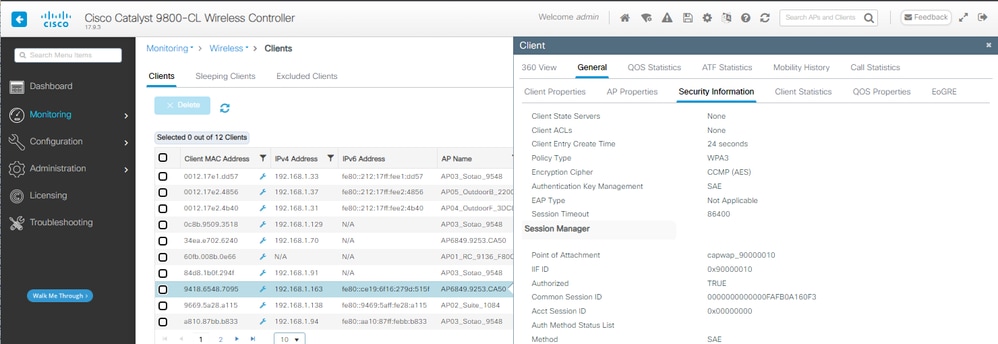

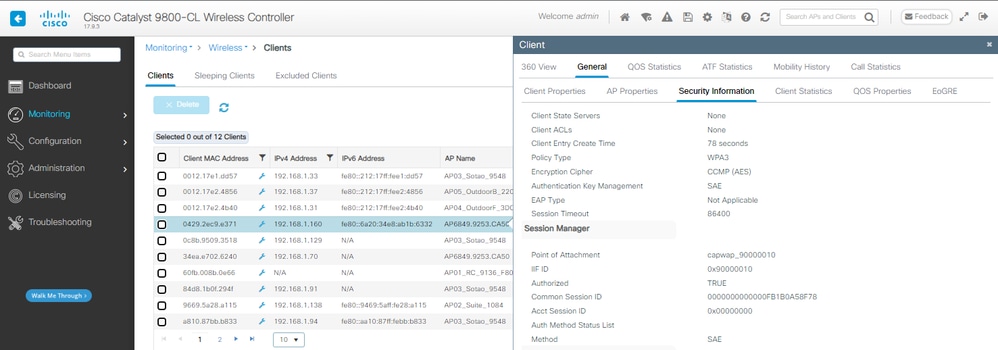

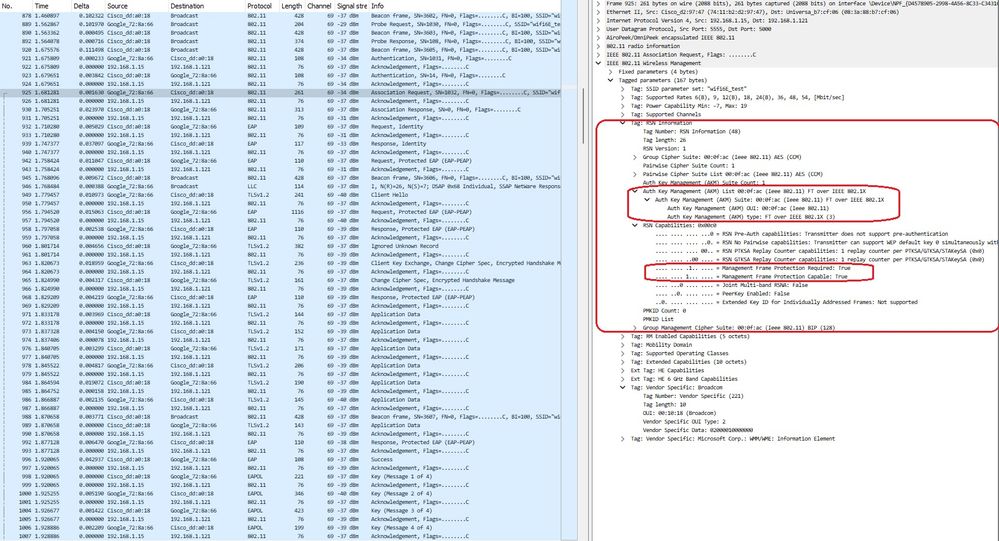

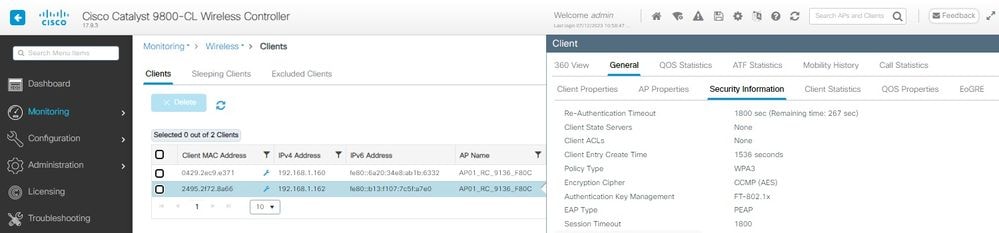

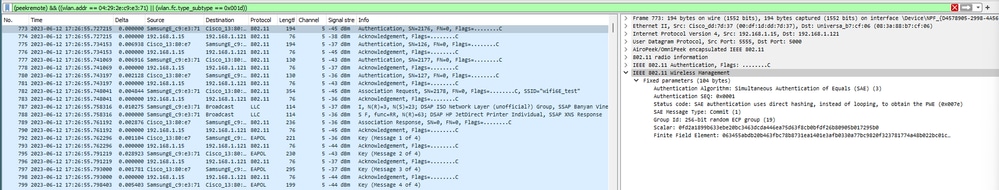

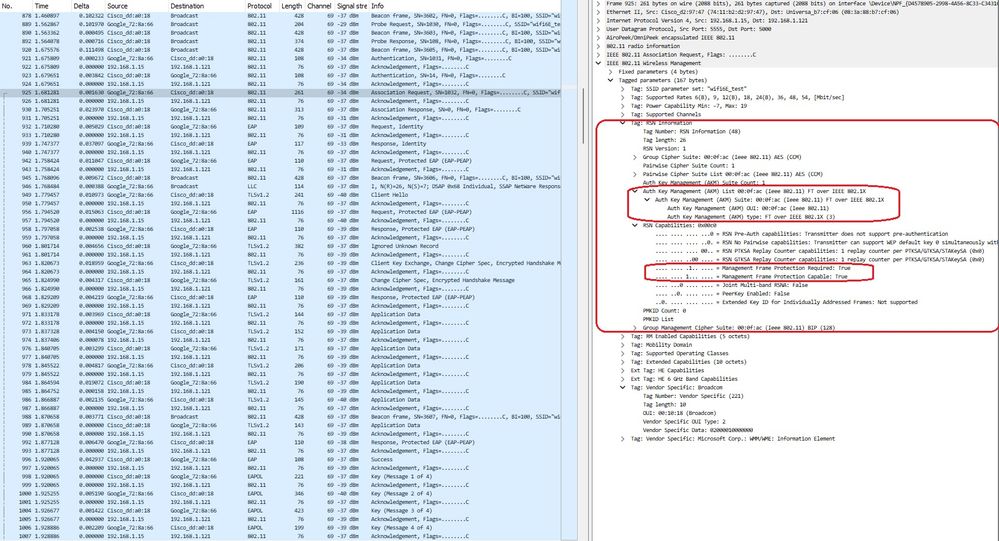

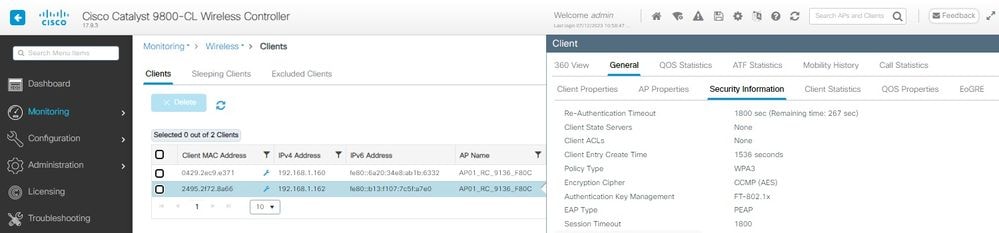

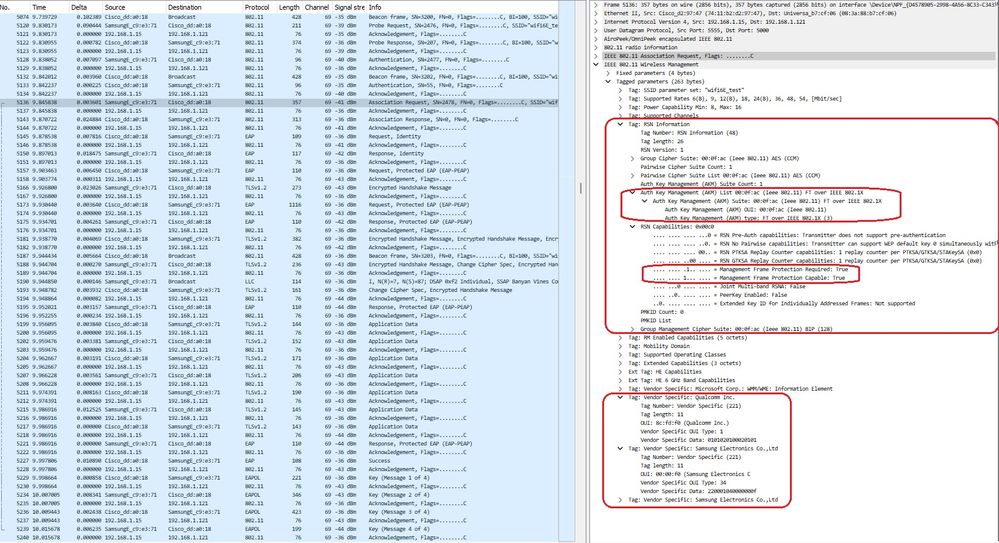

三星S23

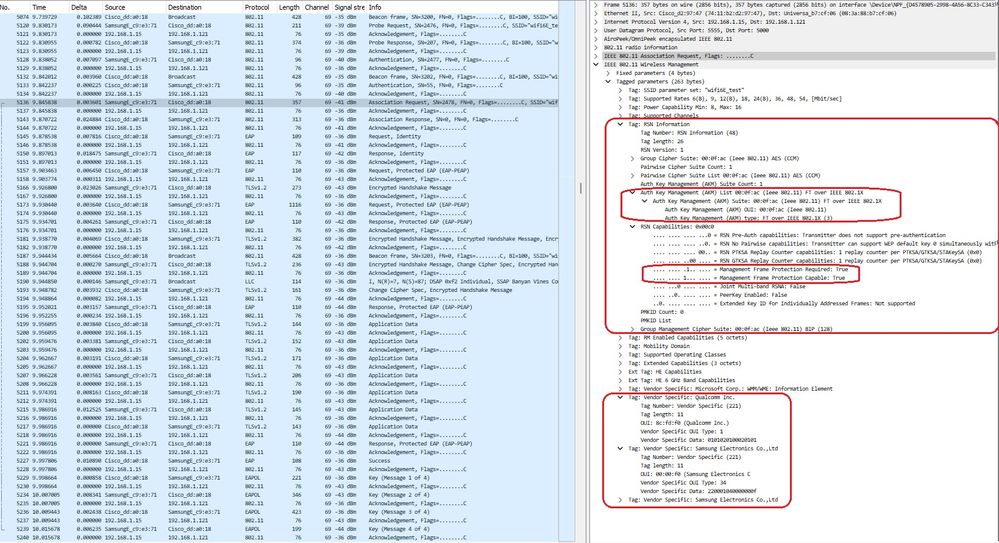

连接OTA,侧重于来自客户端的RSN信息:

S23 FToTA漫游事件

S23 FToTA漫游事件

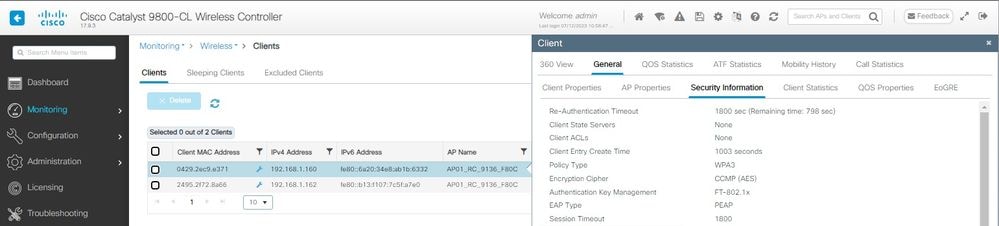

WLC中的客户端详细信息:

S23客户端属性

S23客户端属性

关注漫游类型Over the Air,在这里我们可以看到漫游类型802.11R:

S23漫游类型802.11R

S23漫游类型802.11R

此客户端还使用FT在DS上进行了测试,能够使用802.11r漫游:

S23漫游FToDS数据包

S23漫游FToDS数据包

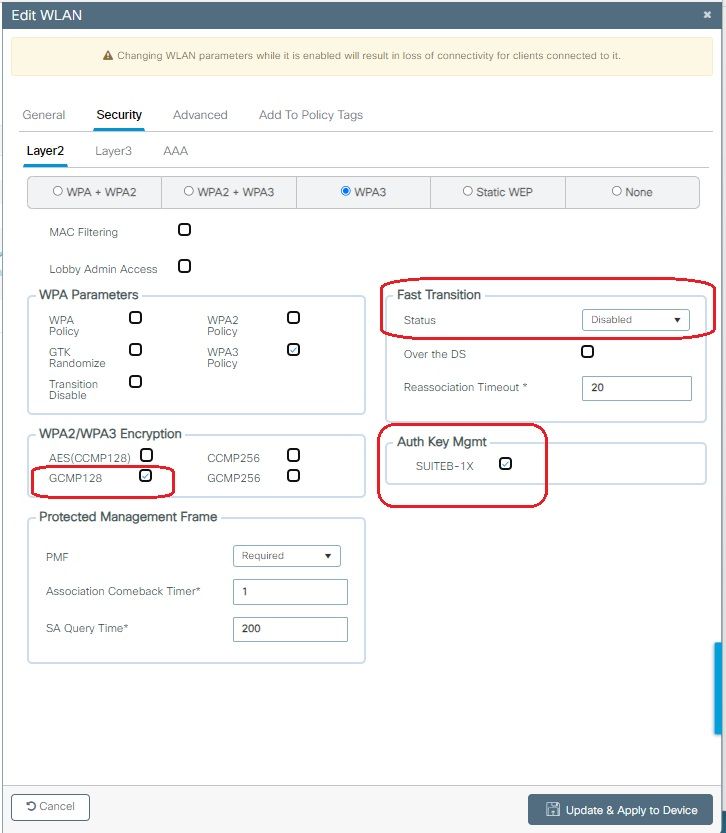

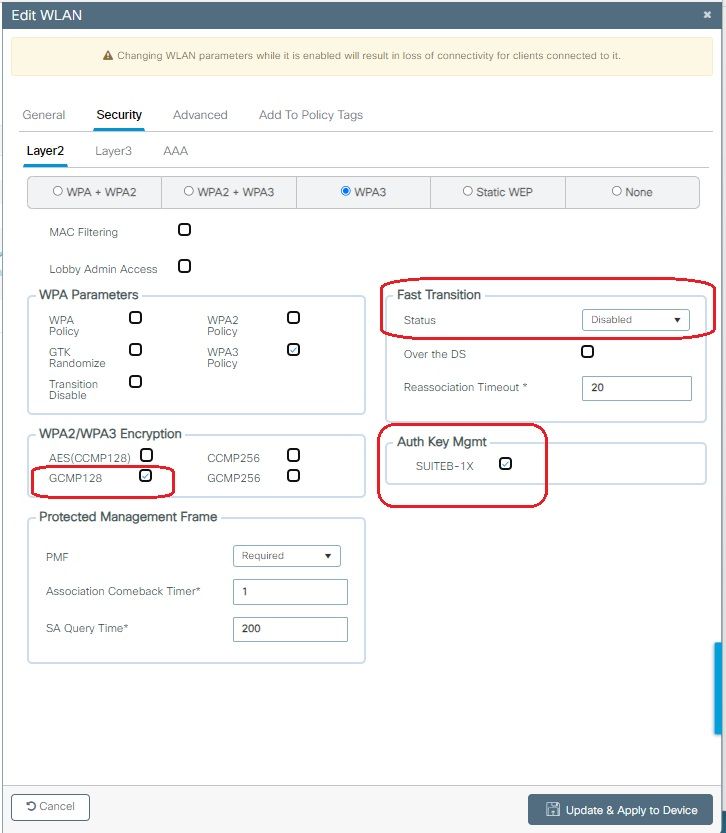

WPA3 — 企业+ GCMP128密码+ SUITEB-1X

无线局域网安全配置:

WPA3企业套件B-1X安全配置

WPA3企业套件B-1X安全配置

在WLC GUI上查看WLAN安全设置:

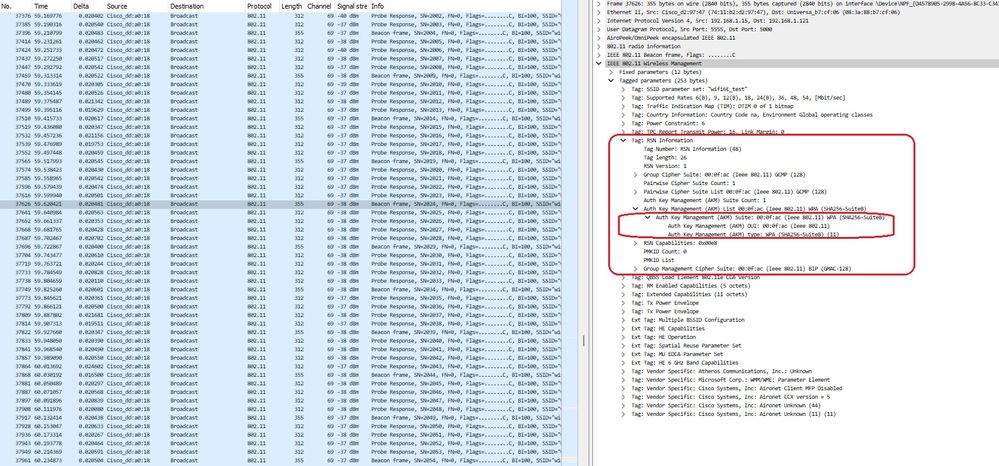

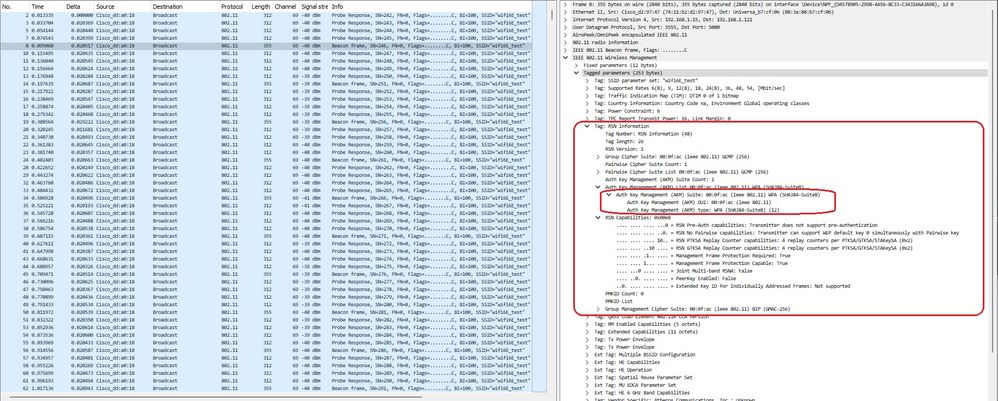

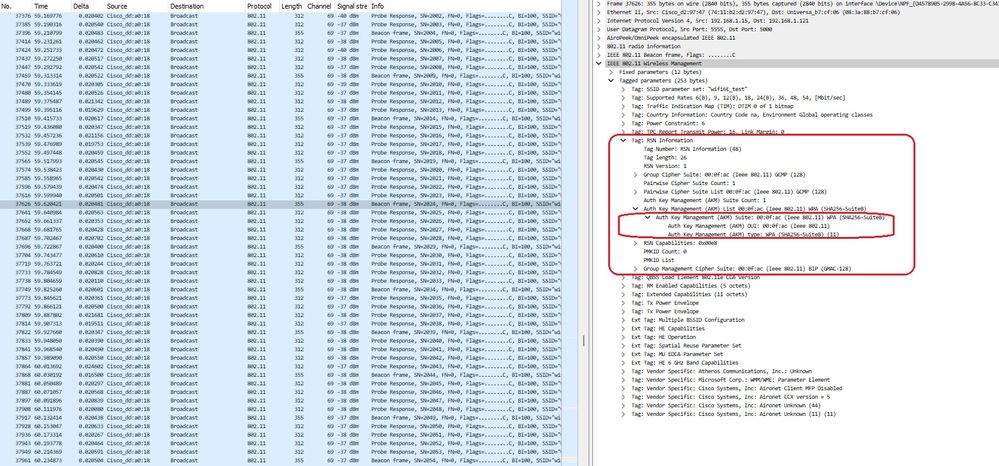

信标OTA验证:

WPA3企业套件B-1X信标

WPA3企业套件B-1X信标

所有经过测试的客户端都无法使用SuiteB-1X连接到WLAN,确认它们均不支持此安全方法。

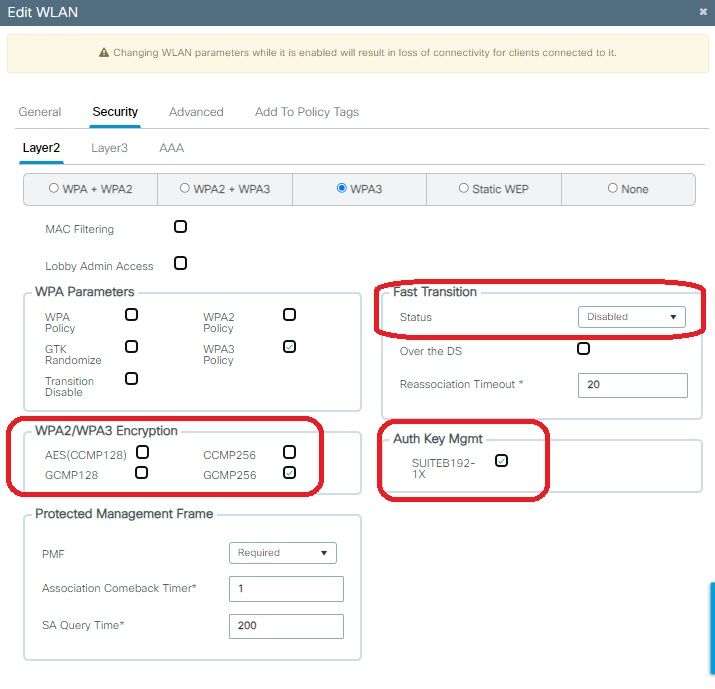

WPA3 — 企业+ GCMP256密码+ SUITEB192-1X

无线局域网安全配置:

WPA3 Enterprise SUITEB192-1x安全设置

WPA3 Enterprise SUITEB192-1x安全设置

注意:GCMP256+SUITEB192-1X不支持FT。

WLC GUI上的WLAN WLAN列表:

用于测试的WLAN

用于测试的WLAN

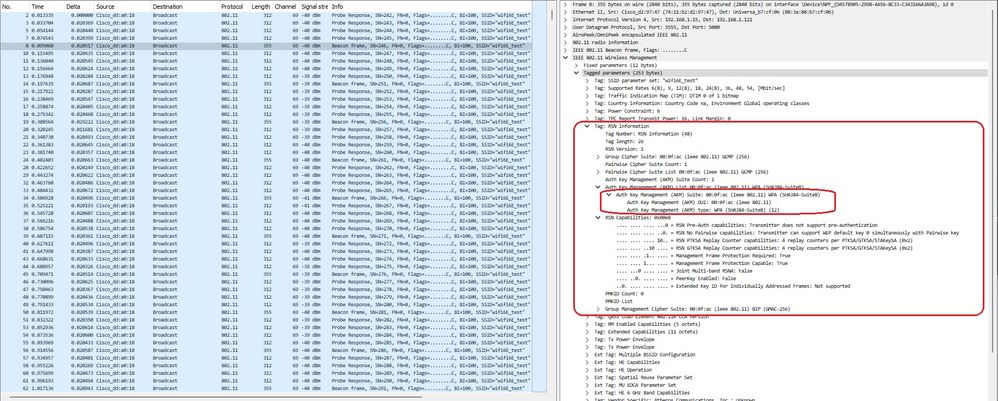

信标OTA验证:

WPA3企业版SUITEB192-1x信标

WPA3企业版SUITEB192-1x信标

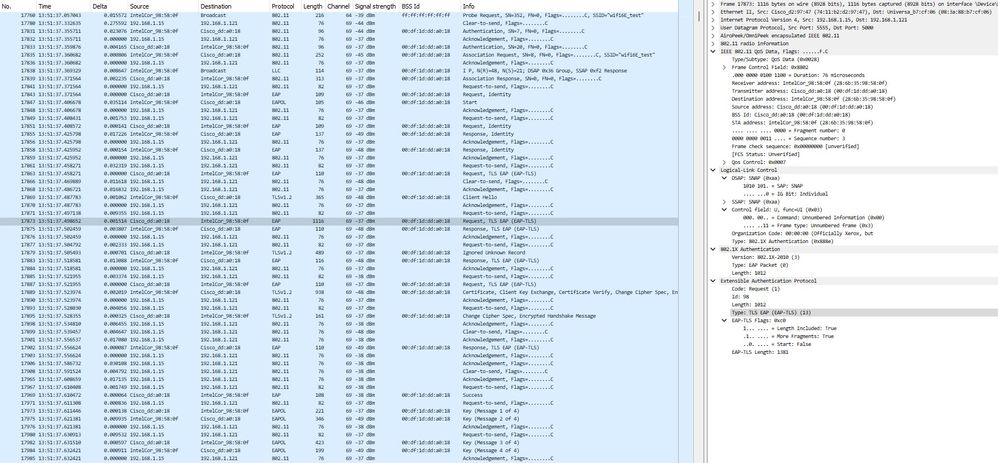

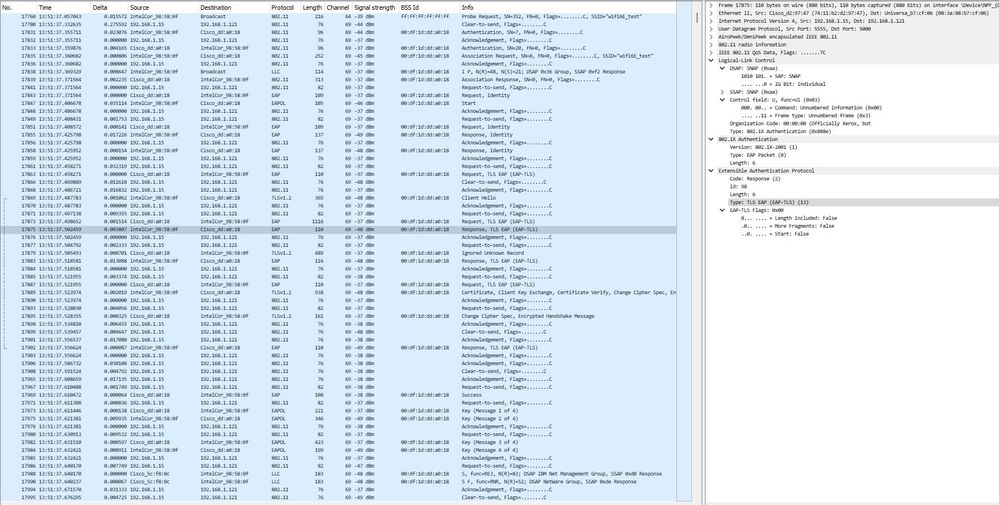

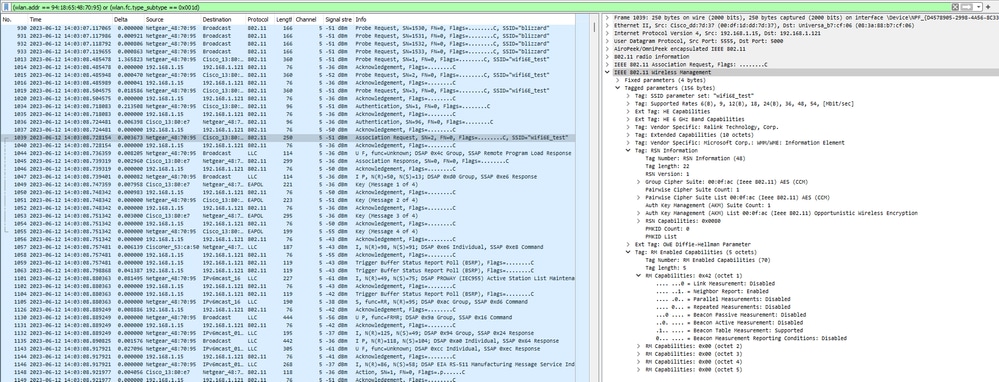

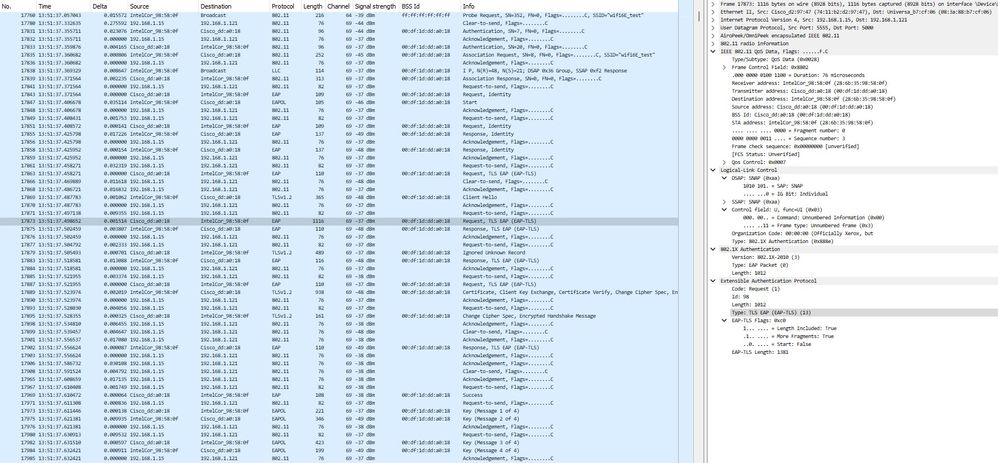

在这里,我们可以观察Wi-Fi 6E客户端的关联:

英特尔AX211

连接OTA,侧重于来自客户端的RSN信息:

采用EAP-TLS的WPA3企业版与英特尔AX211客户端和RSN信息关联

采用EAP-TLS的WPA3企业版与英特尔AX211客户端和RSN信息关联

以及EAP-TLS交换:

采用EAP-TLS的WPA3企业版与英特尔AX211客户端和EAP-TLS焦点关联

采用EAP-TLS的WPA3企业版与英特尔AX211客户端和EAP-TLS焦点关联

WLC中的客户端详细信息:

带EAP-TLS客户端详细信息的WPA3企业版

带EAP-TLS客户端详细信息的WPA3企业版

网络设备A8000

此客户端不支持WPA3-Enterprise。

像素6a

在撰写本文档时,此客户端无法使用EAP-TLS连接到WPA3企业版。

这是一个正在处理的客户端问题,一旦解决,将更新此文档。

三星S23

在撰写本文档时,此客户端无法使用EAP-TLS连接到WPA3企业版。

这是一个正在处理的客户端问题,一旦解决,将更新此文档。

安全结论

经过前面所有测试,得出以下结论:

|

协议

|

加密

|

AKM

|

AKM密码

|

EAP方法

|

FT-OverTA

|

FT-OverDS

|

英特尔AX211

|

三星/谷歌Android

|

网络设备A8000

|

|

OWE

|

AES-CCMP128

|

OWE

|

不适用.

|

不适用.

|

不适用

|

不适用

|

受支持

|

受支持

|

受支持

|

|

SAE

|

AES-CCMP128

|

SAE(仅限H2E)

|

SHA256

|

不适用.

|

受支持

|

受支持

|

受支持:仅H2E和FT-oTA

|

受支持:仅限H2E。

FT失败。FT-oDS失败。

|

受支持:

仅限以太网和FT-oTA。

FT-oDS失败。

|

|

企业

|

AES-CCMP128

|

802.1x-SHA256

|

SHA256

|

PEAP/FAST/TLS

|

受支持

|

受支持

|

受支持:SHA256和FT-oTA/oDS

不支持:EAP-FAST

|

受支持:SHA256和FT-oTA、FT-oDS(S23)

不支持:EAP-FAST、FT-oDS(Pixel6a)

|

受支持:SHA256和FT-oTA

不支持:EAP-FAST、FT-DS。

|

|

企业

|

GCMP128

|

SuiteB-1x

|

SHA256-SuiteB

|

PEAP/FAST/TLS

|

Not Supported

|

Not Supported

|

Not Supported

|

Not Supported

|

Not Supported

|

|

企业

|

GCMP256

|

SuiteB-192

|

SHA384-SuiteB

|

TLS

|

Not Supported

|

Not Supported

|

不适用/待定

|

不适用/待定

|

Not Supported

|

故障排除

本文档中使用的故障排除基于在线文档:

排除COS AP故障

故障排除的一般指南是使用客户端mac地址从WLC收集debug模式的RA跟踪,确保客户端使用设备mac而不是随机mac地址进行连接。

对于Over the Air故障排除,建议以嗅探器模式使用AP捕获客户端服务AP的信道上的流量。

相关信息

什么是Wi-Fi 6E?

什么是Wi-Fi 6与Wi-Fi 6E?

Wi-Fi 6E概览

Wi-Fi 6E:Wi-Fi白皮书中的下一个重要章节

Cisco Live — 使用Catalyst Wi-Fi 6E接入点构建下一代无线网络

Cisco Catalyst 9800系列无线控制器软件配置指南17.9.x

WPA3部署指南

反馈

反馈