简介

本文档介绍如何为Lobby Ambassador用户的RADIUS和TACACS+外部身份验证配置Catalyst 9800无线控制器。

先决条件

要求

Cisco 建议您了解以下主题:

- 9800无线LAN控制器大厅管理概念

- 身份验证、授权和记帐(AAA)RADIUS概念

- TACACS+概念

使用的组件

本文档中的信息基于以下软件和硬件版本:

- Catalyst 9800无线控制器系列(Catalyst 9800-CL)

- 思科IOS® XE直布罗陀16.12.1s

- 身份服务引擎(ISE)2.3.0

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

接待大使由网络管理员创建。Lobby Ambassador能够在无线局域网控制器(WLC)中创建访客用户条目,其中包括用户名、密码、说明和生存期。它还可以删除访客用户。接待大使可以通过图形用户界面(GUI)或命令行界面(CLI)创建访客用户。

配置

网络图

网络图

网络图

本文档中的配置基于两个接待大使,第一个接待大使为已命名的接待员,并根据RADIUS服务器进行身份验证,第二个接待大使为已命名的接待员lobbyTac,并根据TACACS+进行身份验证。两者都能够在WLC中配置访客用户。

前厅大使RADIUS身份验证

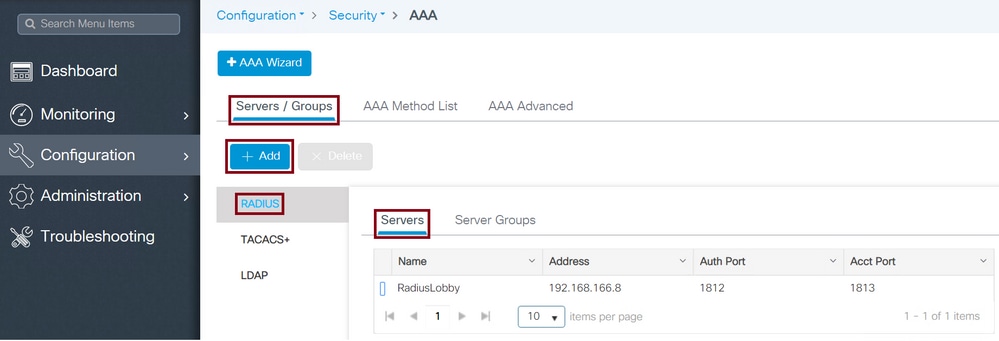

在无线局域网控制器上配置RADIUS服务器

WLC GUI

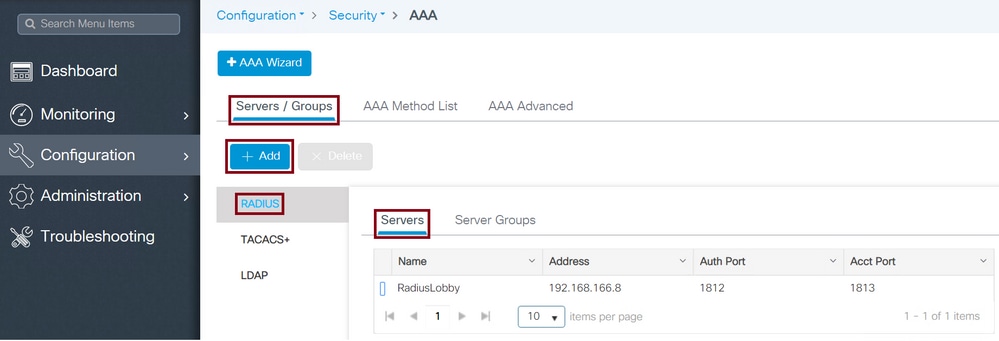

导航到Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Add,如图所示。

WLC上的RADIUS服务器

WLC上的RADIUS服务器

当配置窗口打开时,强制配置参数是RADIUS Server Name、RADIUS Server IP ADDRESS和Radius Server Shared Secret。任何其他参数都可以保留为默认值,也可以根据需要进行配置。

WLC CLI

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

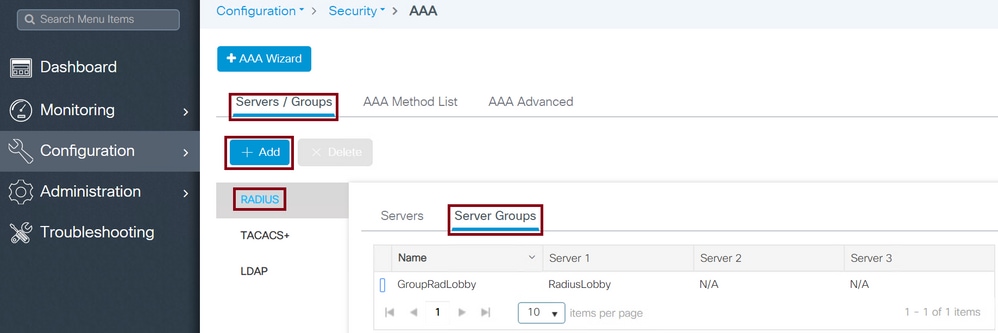

将RADIUS服务器添加到服务器组

WLC GUI

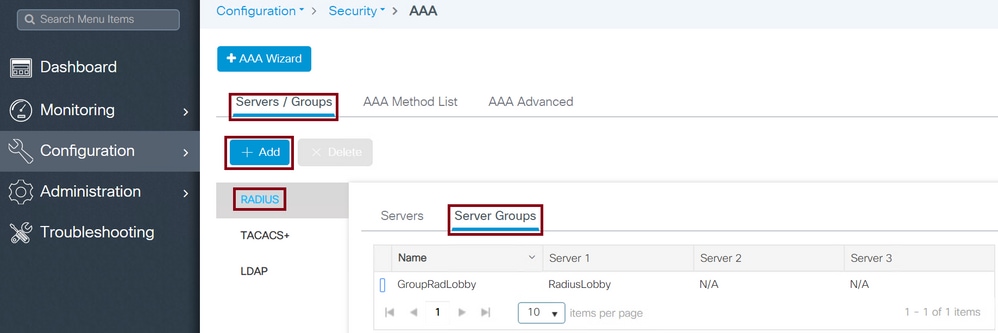

导航到Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add,如图所示。

服务器组上的RADIUS服务器

服务器组上的RADIUS服务器

当配置窗口打开时,为组配置Name,将已配置的RADIUS服务器从Available Servers列表移动到Assigned Servers列表。

WLC CLI

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

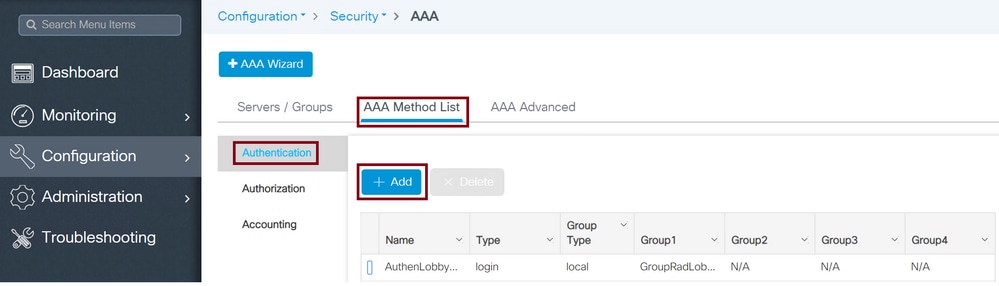

创建AAA身份验证方法列表

WLC GUI

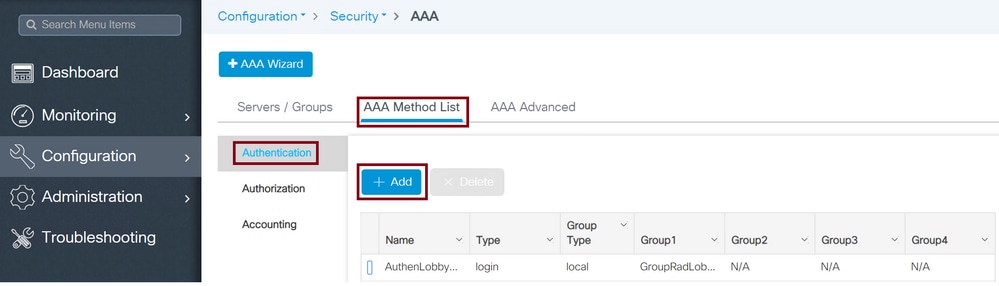

导航到Configuration > Security > AAA > AAA Method List > Authentication > + Add,如图所示。

身份验证方法列表

身份验证方法列表

打开配置窗口时,配置Name,选择Type选项作为Login,并分配先前创建的Server Group。Group Type可以选为Local或Group

AAA方法列表组类型本地优先

如果组类型为Local,则WLC首先检查用户是否存在于本地数据库中,然后仅当在本地数据库中未找到Lobby Ambassador用户时,才回退到服务器组。

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

注意:当使用AAA方法列表组类型Local First时,请注意思科漏洞ID CSCvs87163。

AAA方法列表组类型组

选中Group Type as Group和no fallback to local选项后,WLC会根据服务器组检查用户,而不签入其本地数据库。

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

AAA方法列表组类型组与回退

选中Group Type as Group和Fallback To Local选项,将使WLC根据服务器组检查用户并执行查询本地数据库,除非RADIUS服务器超时响应。如果Radius服务器做出响应(即使拒绝),则WLC不会触发本地身份验证。

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

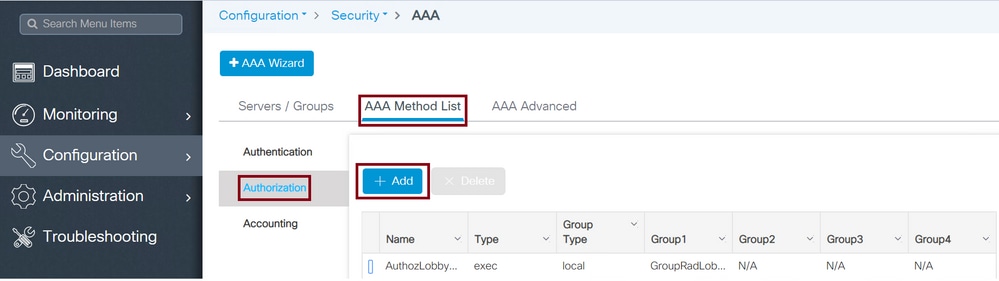

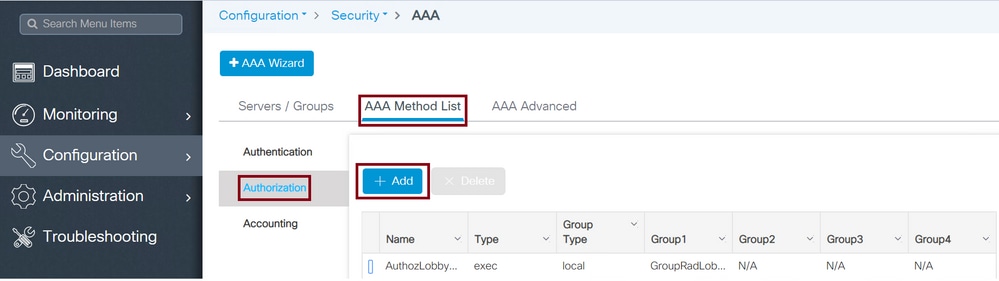

创建AAA授权方法列表

WLC GUI

导航至配置 > 安全 > AAA > AAA 方法列表 > 授权 > +添加,如图所示。

授权方法列表

授权方法列表

当打开配置窗口以提供Name时,选择type选项作为exec,并分配之前创建的Server Group。

组类型的应用方式与“创建AAA方法列表”一节中介绍的方法相同。

WLC CLI

AAA Method List Group Type Local First。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

AAA方法列表组类型组。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group with Fallback。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

AAA方法列出分配

将AAA Authentication和Authorization Method分配给WLC的超文本传输协议(HTTP)和虚拟TeleType(VTY)。

这些步骤无法通过GUI完成,因此需要通过CLI完成。

HTTP 配置.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

建议重新启动HTTP服务。

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY配置。

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

由于Cisco Bug ID CSCvu29748,运行17.3.3或17.14和17.15之前版本的WLC必须通过CLI配置如下所示的配置。如果WLC运行从17.3.4到17.3.8a的17.3系列代码版本,或者运行17.16.1及后续代码,则不需要此命令。

WLC CLI

Tim-eWLC1(config)#aaa remote username lobby

为Radius身份验证配置ISE

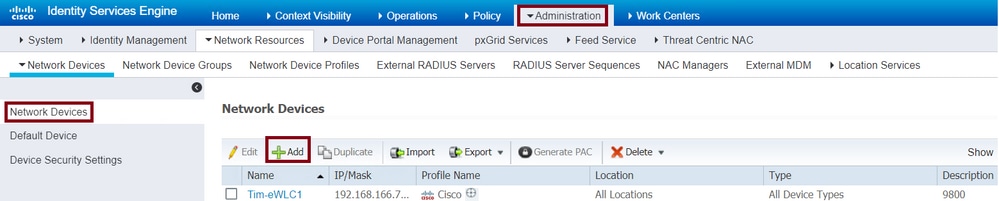

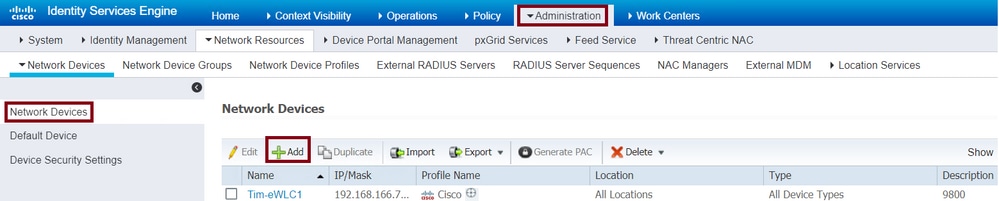

将WLC添加到ISE

导航到管理>网络资源>网络设备> +添加,如图所示。

将WLC添加到ISE

将WLC添加到ISE

当配置窗口打开时,配置名称、IP地址,启用RADIUS身份验证设置,并在Protocol Radius下输入Shared Secret。

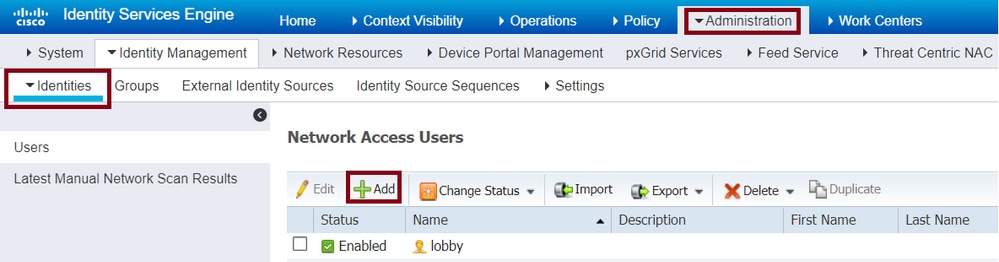

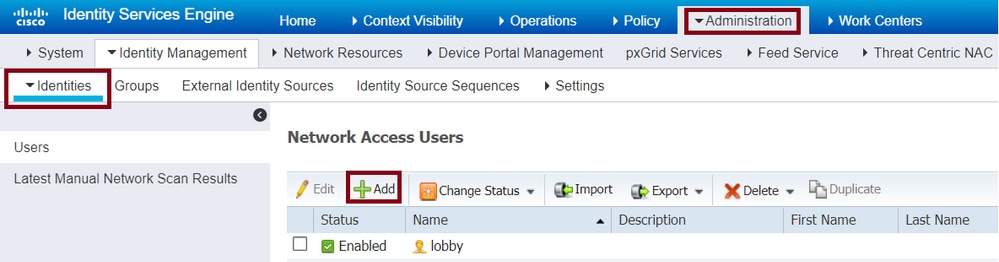

在ISE上创建接待大使用户

导航到管理>身份管理>身份>用户> +添加,如图所示。

ISE中的接待大使用户名和密码

ISE中的接待大使用户名和密码

打开配置窗口时,请为Lobby Ambassador用户提供Name和Password,同时确保Status显示为Enabled。

此用户名和密码配置分配给负责在WLC中创建访客用户的大厅大使,换句话说,这是网络管理员分配给大厅大使的用户名和密码。

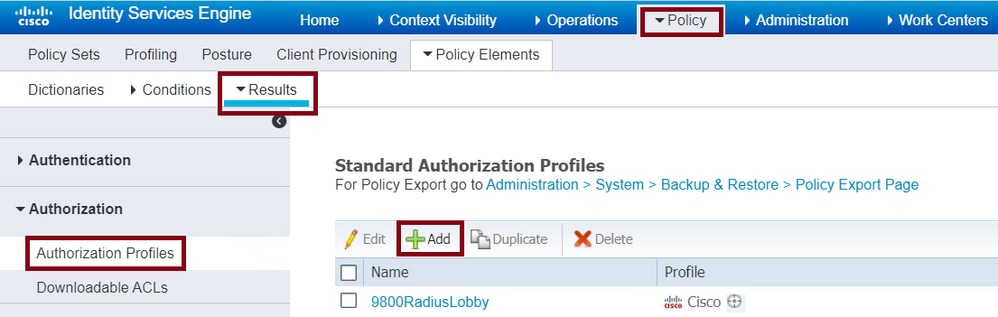

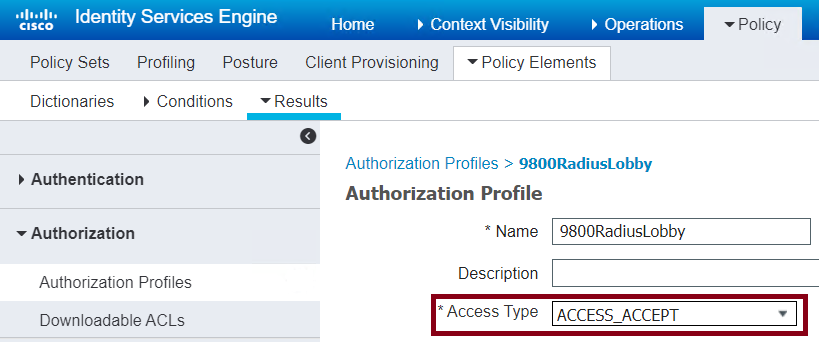

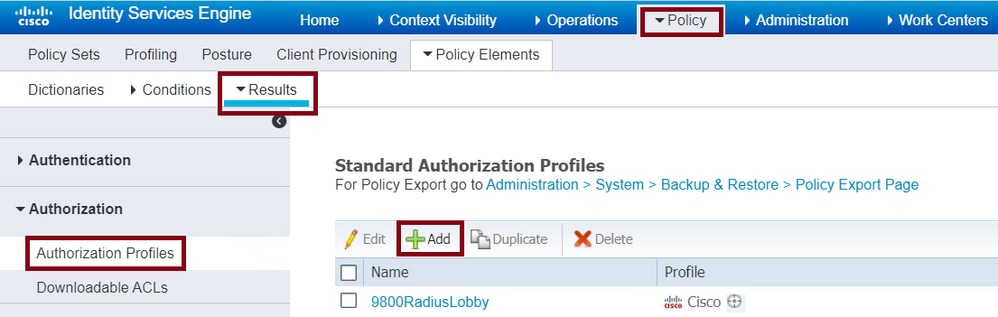

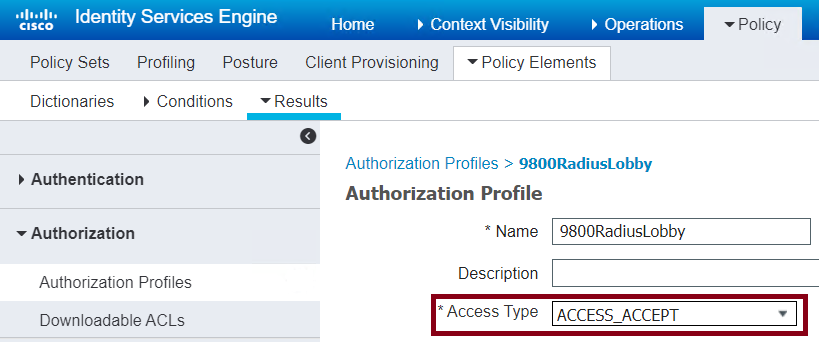

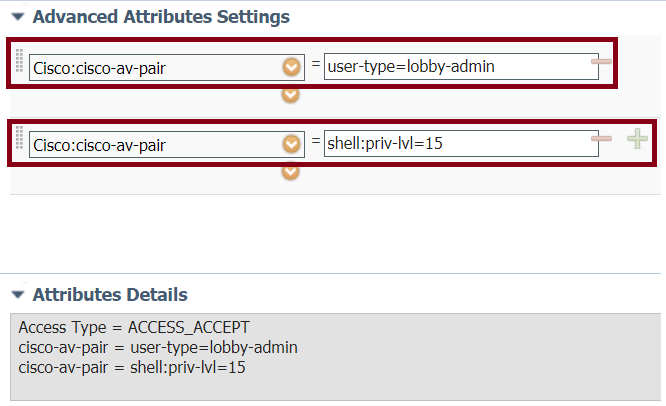

创建结果授权配置文件

导航到Policy > Policy Elements > Results > Authorization > Authorization Profiles > + Add,如图所示。

ISE中的授权配置文件

ISE中的授权配置文件

确保配置文件已配置为发送Access-Accept,如图所示。

访问类型Access-Accept

访问类型Access-Accept

在Advanced Attributes Settings下手动添加属性。将用户定义为Lobby Ambassador以及提供权限以允许Lobby Ambassador在WLC中进行所需的更改以添加访客用户。

ISE中的高级属性设置

ISE中的高级属性设置

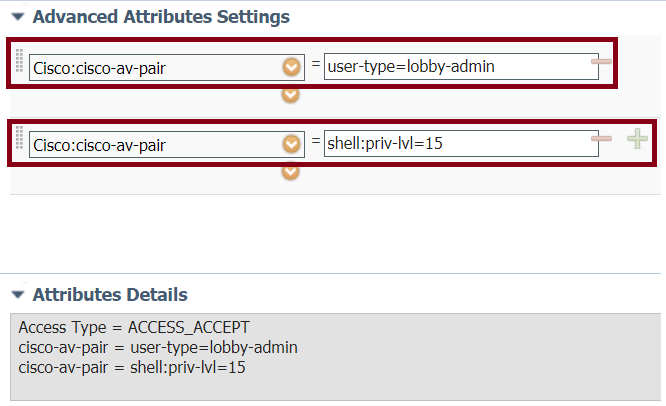

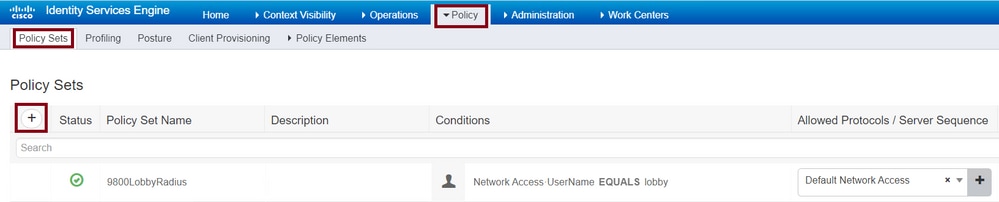

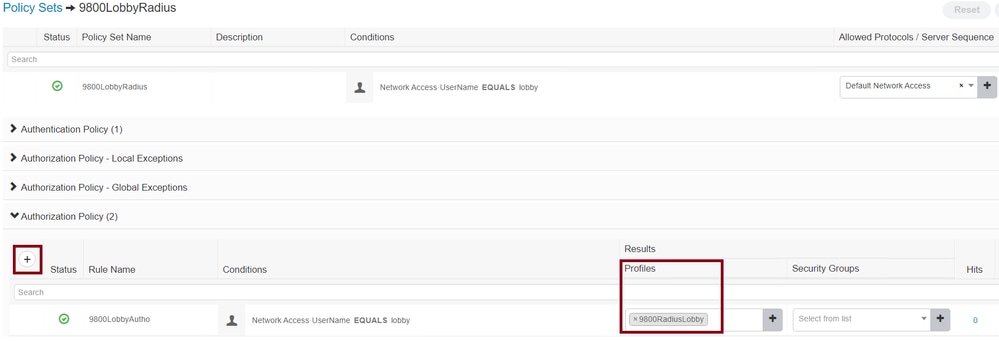

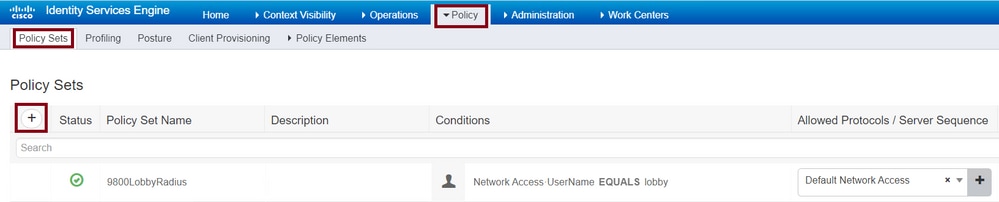

创建身份验证策略

导航到Policy > Policy Sets > Add,如图所示。

ISE中的身份验证策略

ISE中的身份验证策略

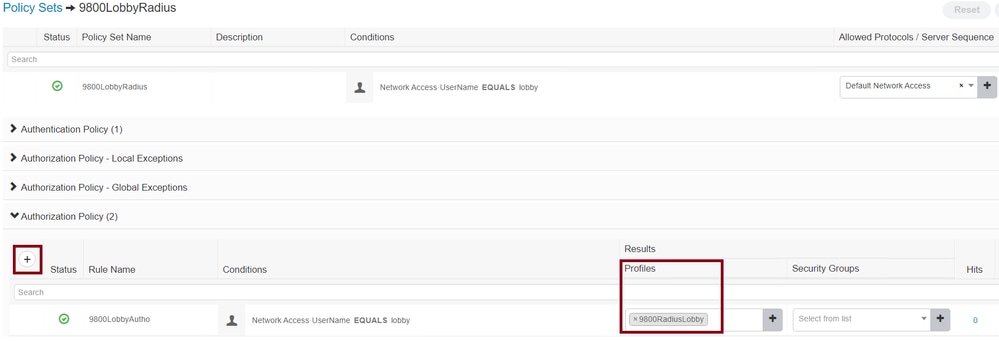

配置策略的条件取决于管理员的决定。本示例中使用的是Network Access-Username条件和默认网络访问协议。

必须确保在Authorization Policy下选择Results Authorization下配置的配置文件,这样会将正确的属性返回到WLC。

点击Authorization Policy,配置窗口打开,以使用正确的Result Profile配置授权策略。Authentication Policy可以保留为默认值。

授权策略配置

授权策略配置

前厅大使TACACS+身份验证

在无线局域网控制器上配置TACACS+服务器

WLC GUI

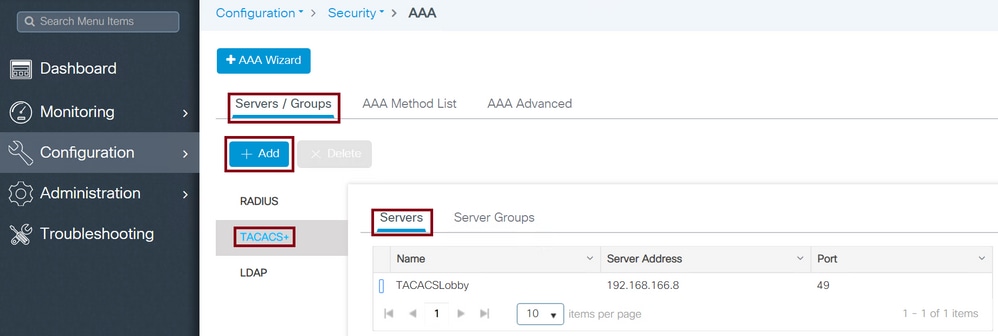

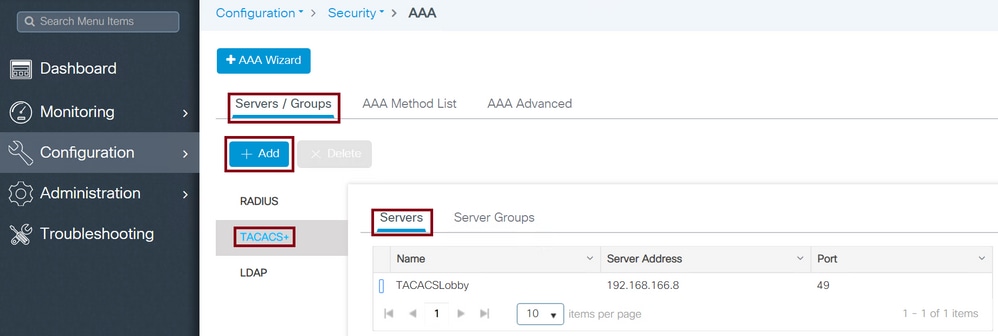

导航到Configuration > Security > AAA > Servers/Groups > TACACS+ > Servers > + Add,如图所示。

将TACACS添加到WLC

将TACACS添加到WLC

当配置窗口打开时,强制配置参数是TACACS+ Server Name、TACACS Server IP ADDRESS和Shared Secret。任何其他参数都可以保留为默认值,也可以根据需要进行配置。

WLC CLI

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

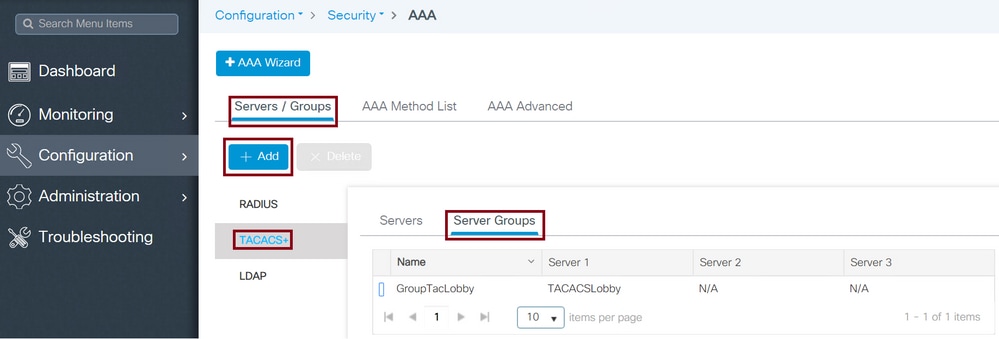

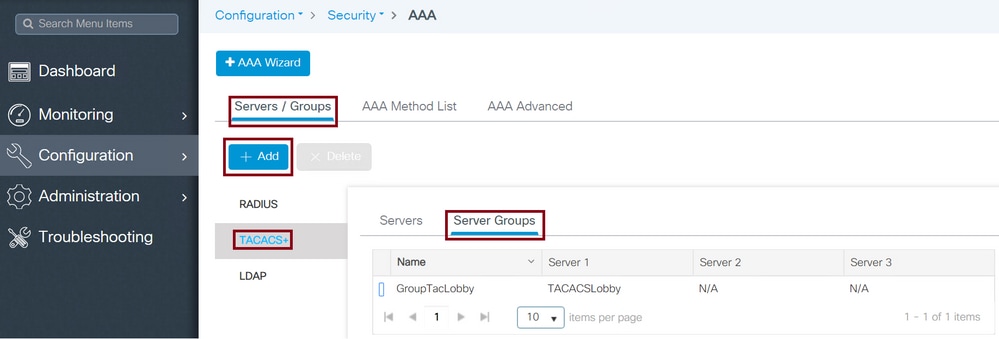

将TACACS+服务器添加到服务器组

WLC GUI

导航到Configuration > Security > AAA > Servers / Groups > TACACS > Server Groups > +Add,如图中所示。

TACACS服务器组

TACACS服务器组

当配置窗口打开时,为组配置Name,并将所需的TACACS+服务器从Available Servers列表移动到Assigned Servers列表。

WLC CLI

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

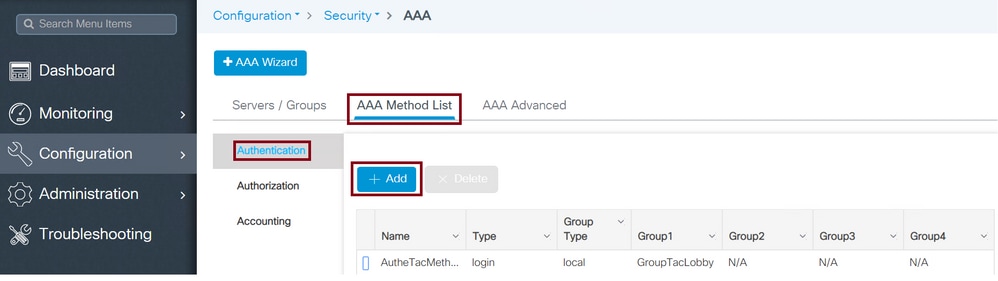

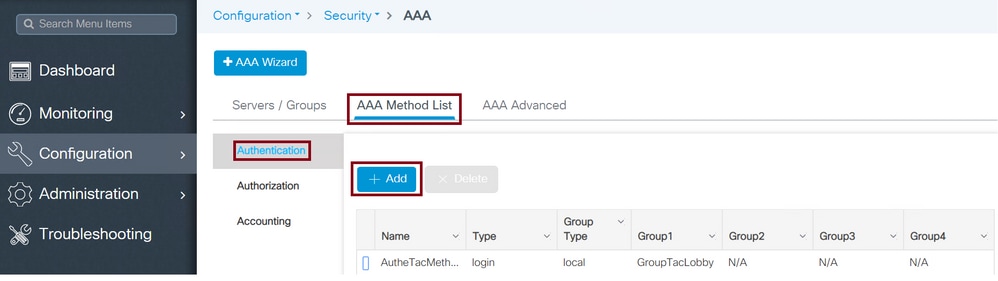

创建身份验证方法列表

WLC GUI

导航到Configuration > Security > AAA > AAA Method List > Authentication > +Add,如图所示。

TACACS AAA方法列表配置

TACACS AAA方法列表配置

当配置窗口打开时,配置Name,选择Login类型选项并分配之前创建的Server Group。

AAA方法列表组类型

TACACS+身份验证支持不同的方法列表类型,例如本地和组。请参阅名为“创建AAA身份验证方法列表”的文档的前一部分了解每种类型。

接下来,使用命令通过CLI配置TACACS+方法列表。

WLC CLI

AAA Method List Group Type Local First。

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

AAA方法列表组类型组。

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group with Fallback。

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

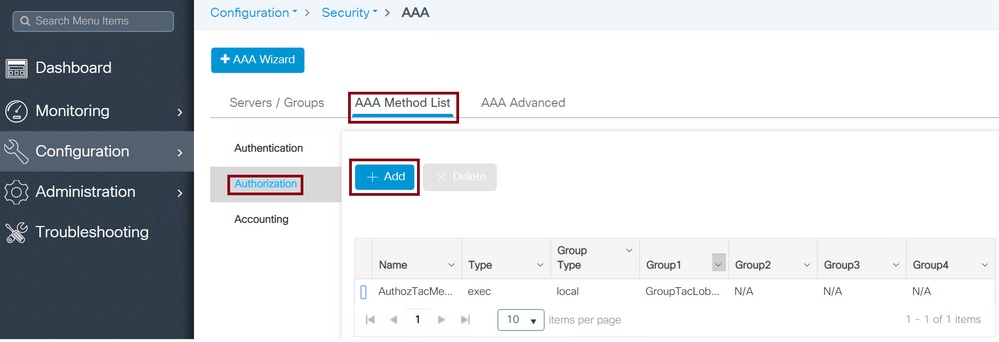

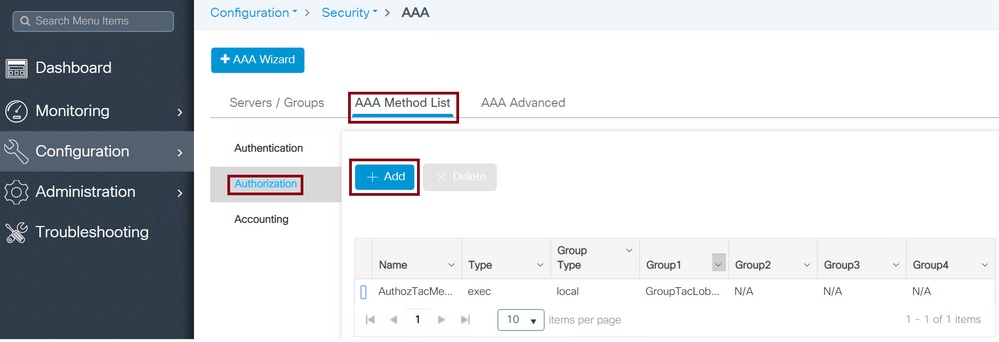

创建AAA授权方法列表

WLC GUI

导航至配置 > 安全 > AAA > AAA 方法列表 > 授权 > +添加,如图所示。

TACACS授权列表配置

TACACS授权列表配置

打开配置窗口时,配置Name,选择Type选项作为exec,并分配先前创建的Server Group。

组类型的应用方式与“创建AAA方法列表”一节中介绍的方法相同。

WLC CLI

AAA Method List Group Type Local First。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

AAA方法列表组类型组。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group with Fallback。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

AAA方法列出分配

将AAA Authentication和Authorization Method分配给WLC的HTTP和VTY。

这些步骤无法通过GUI完成,因此需要通过CLI完成。

HTTP 配置.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

建议重新启动HTTP服务。

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY配置。

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

由于Cisco Bug ID CSCvu29748,运行17.3.3或17.14和17.15之前版本的WLC必须配置下一个配置。如果WLC运行从17.3.4到17.3.8a的17.3系列代码版本,或者运行17.16.1及后续代码,则不需要此命令。

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

为TACACS+身份验证配置ISE

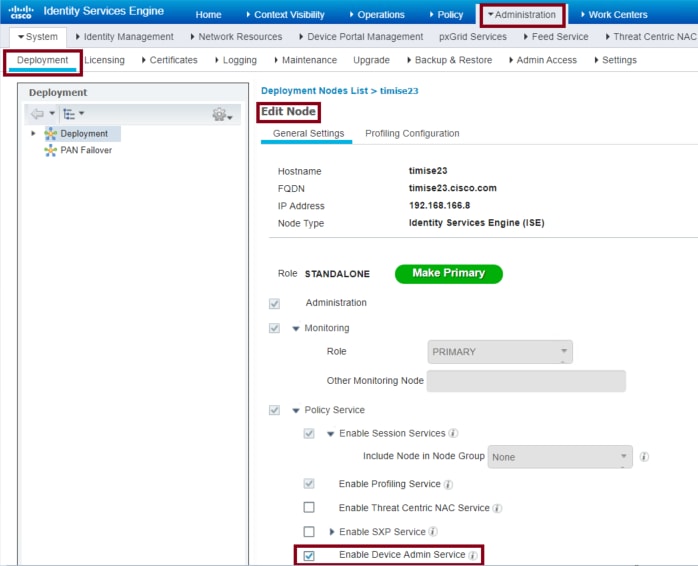

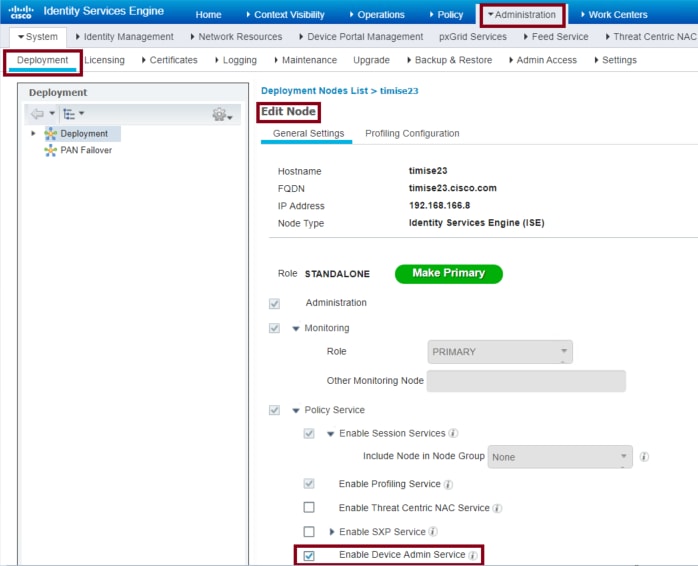

启用设备管理

导航到管理>系统>部署,如图所示。

用于TACACS的ISE中的设备管理

用于TACACS的ISE中的设备管理

选择Enable Device Admin Service,并确保它已启用。

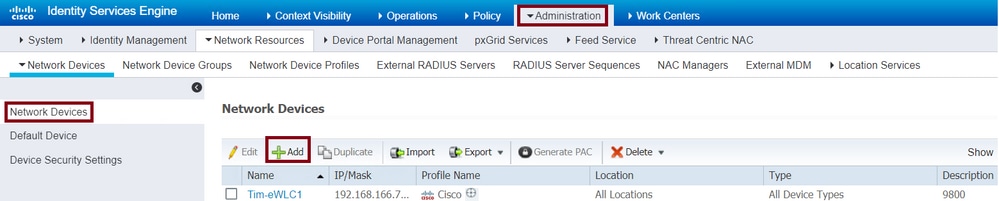

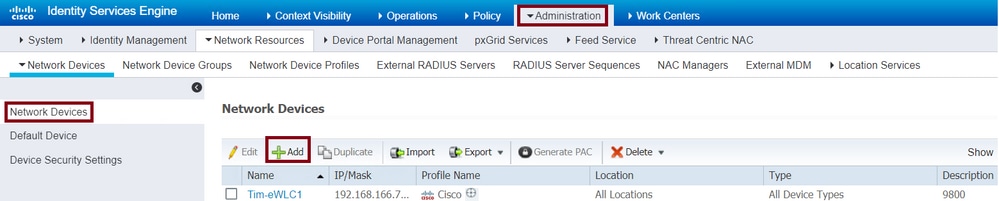

将WLC添加到ISE

导航到管理>网络资源>网络设备> +添加,如图所示。

将WLC添加到ISE

将WLC添加到ISE

当打开配置窗口以配置Name、IP ADDRESS时,启用TACACS+身份验证设置,并输入Shared Secret。

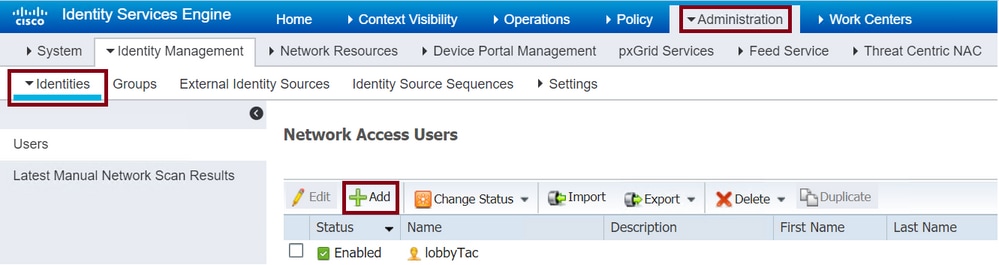

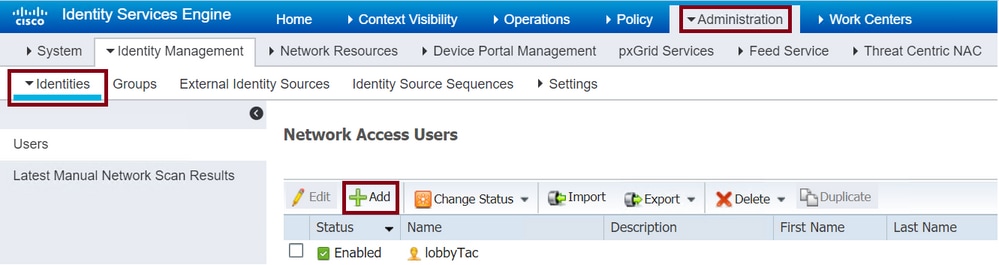

在ISE上创建接待大使用户

导航到管理>身份管理>身份>用户> +添加,如图所示。

ISE中的接待大使用户名和密码

ISE中的接待大使用户名和密码

打开配置窗口时,请为Lobby Ambassador用户提供Name和Password,同时确保Status显示为Enabled。

此用户名和密码配置分配给负责在WLC中创建访客用户的大厅大使。换句话说,这是网络管理员分配给接待大使的用户名和密码。

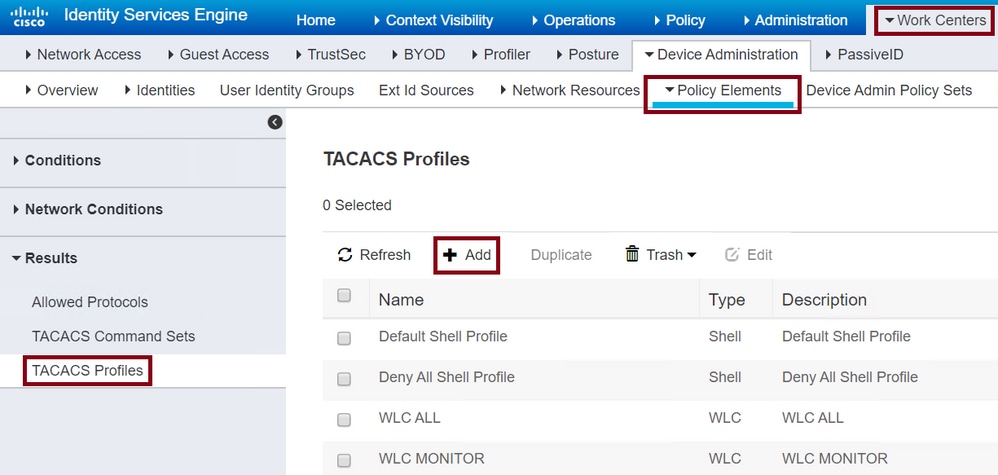

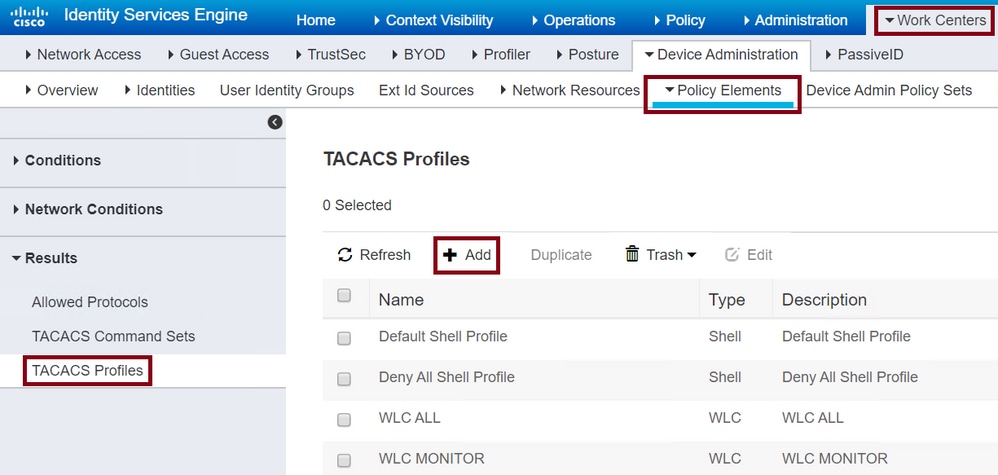

创建结果TACACS+配置文件

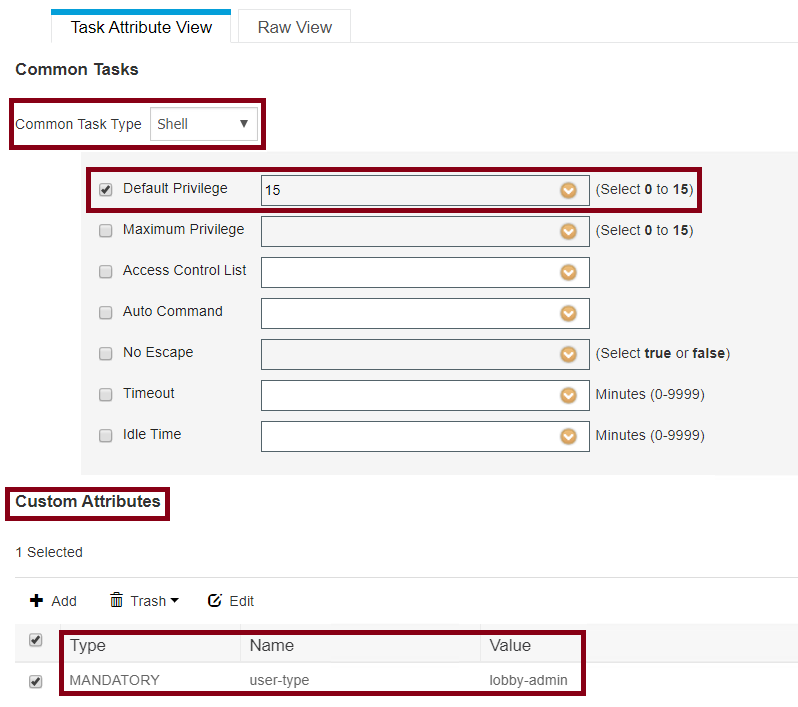

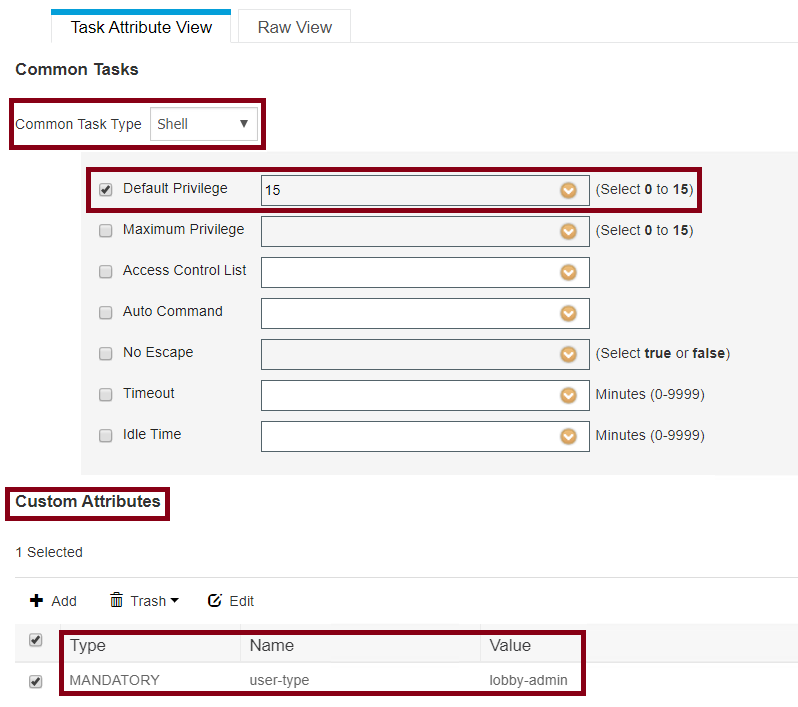

导航至工作中心(Work Centers)>设备管理(Device Administration)>策略元素(Policy Elements)>结果(Results)> TACACS配置文件(TACACS Profiles),如图所示。

TACACS配置文件

TACACS配置文件

单击+Add后,配置窗口将打开,如下图所示。请为配置文件配置名。

确保将Common Task Type选为Shell,将Default Privileged 15和Custom Attribute配置为Type Mandatory,将Name配置为user-type,将Value配置为lobby-admin。

TACACS配置文件外壳配置

TACACS配置文件外壳配置

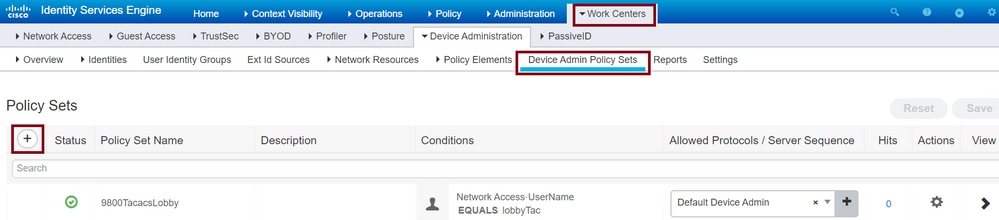

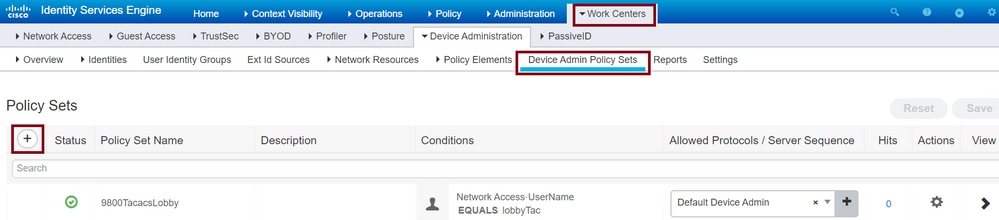

创建策略集

导航至工作中心(Work Centers)>设备管理(Device Administration)>设备管理策略设置(Device Admin Policy Sets),如图所示

TACACS策略集配置

TACACS策略集配置

配置策略的条件取决于管理员的决定。本文档使用Network Access-Username条件和默认设备管理协议。在授权策略下,必须确保结果授权下配置的配置文件处于选中状态,这样才能将正确的属性返回到WLC。

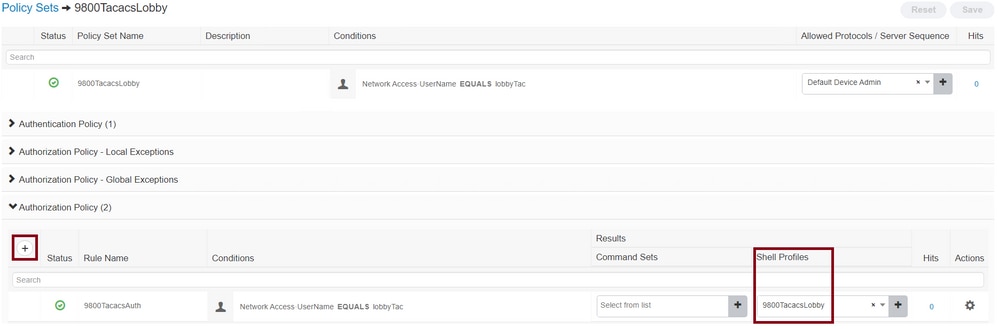

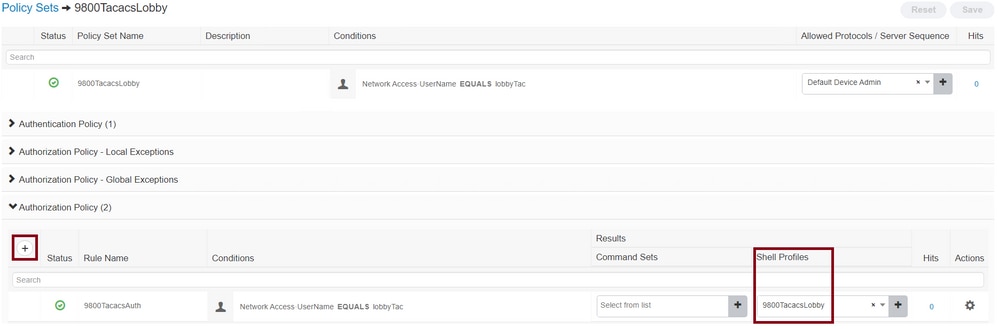

点击Policy configured(配置的策略),配置窗口打开。使用正确的Shell配置文件配置授权策略。身份验证策略可以保留为默认值,如图所示。

TACACS策略集授权配置

TACACS策略集授权配置

验证

使用此部分可确认您的配置是否正确。

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

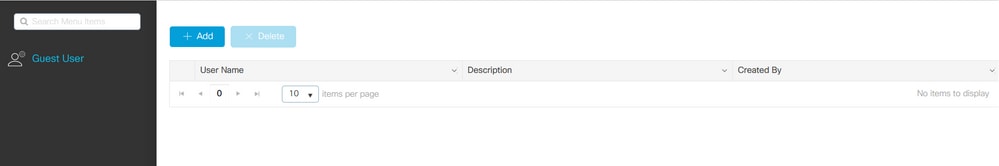

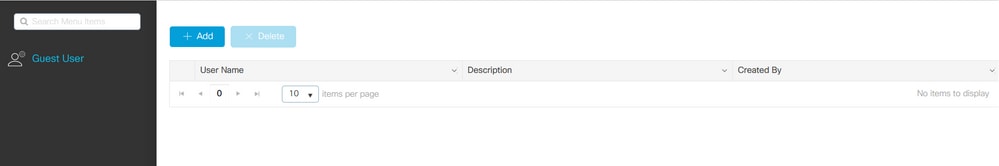

这是使用AAA Radius或TACACS+成功进行身份验证后,Lobby Ambassador图形用户界面(GUI)的显示方式。

WLC的大堂大使视图

WLC的大堂大使视图

故障排除

本部分提供的信息可用于对配置进行故障排除。

AAA Radius身份验证

对于RADIUS身份验证,可以使用以下调试:

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

确保从调试中选择正确的方法列表。此外,ISE服务器返回正确的属性,具有正确的用户名、用户类型和权限。

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

TACACS+ 身份验证

对于TACACS+身份验证,可以使用以下调试:

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

确保使用正确的用户名和ISE IP地址处理身份验证。此外,必须看到状态PASS。在同一调试中,身份验证阶段结束后立即显示授权过程。在此授权阶段,确保使用正确的用户名以及正确的ISE IP地址。调试中会看到ISE上配置的属性,以及拥有权限的大厅大使用户。

身份验证阶段示例:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

授权阶段示例:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

前面提到的RADIUS和TACACS+调试示例包含成功登录大厅管理员的关键步骤。

要禁用调试,可使用以下命令:

Tim-eWLC1#undebug all

反馈

反馈