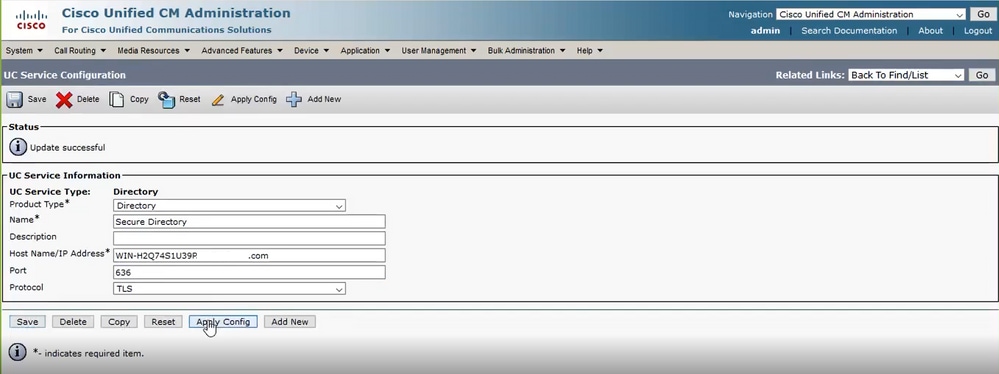

为安全LDAP(LDAP)配置CUCM

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

5.0 |

03-Jun-2025

|

重新认证 |

4.0 |

05-Jun-2024

|

更新的格式。 |

3.0 |

12-May-2023

|

已删除PII。添加了Alt文本。已针对样式要求、机器翻译和格式设置更新。 |

2.0 |

02-Feb-2023

|

已添加图像替换文本。已针对格式、样式要求和机器翻译进行更新。 |

1.0 |

23-Aug-2021

|

初始版本 |

反馈

反馈