简介

本文档介绍如何在C系列服务器上配置SecureLDAP。

先决条件

要求

Cisco 建议您了解以下主题:

使用的组件

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

本指南中的示例演示了UCS C系列服务器上的安全LDAP配置:

- 设置DNS服务器,允许对LDAP服务器使用域名而不是UCS服务器上的IP地址。确保已将适当的A记录配置为指向LDAP服务器和UCS C系列服务器IP地址。

- 在LDAP服务器上配置Windows证书服务,为安全LDAP通信启用证书生成。生成的证书(根证书和中间证书)将上传到UCS C系列服务器。

UCS C系列服务器端的配置

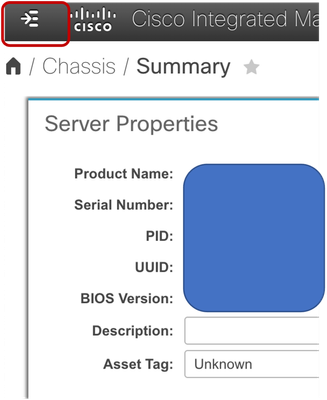

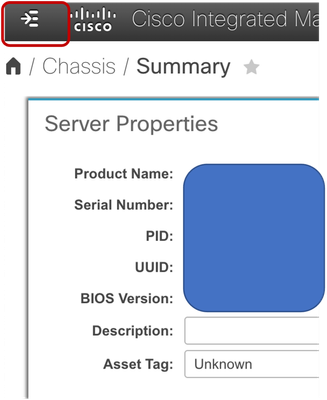

要配置UCS C系列服务器以与预配置的DNS服务器交互,请访问UCS服务器的CIMC接口,然后点击位于左上角的导航图标。

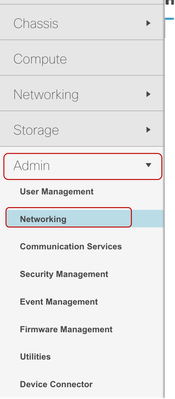

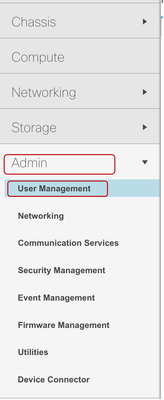

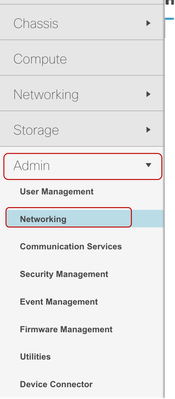

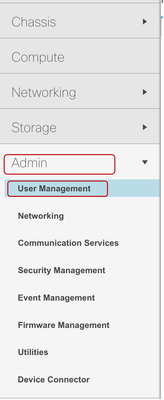

导航到Admin并选择Networking。

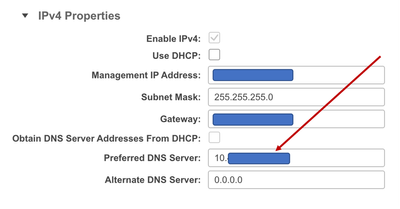

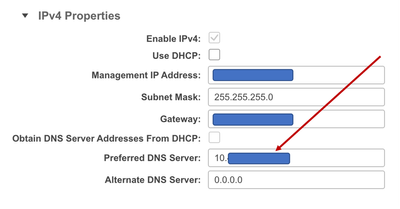

在IPV4属性部分下,在首选DNS服务器字段中输入之前配置的DNS Server FQDN或IP地址,然后单击右下角的保存更改。

然后,在Navigation窗格中,选择Admind,然后选择User Management。

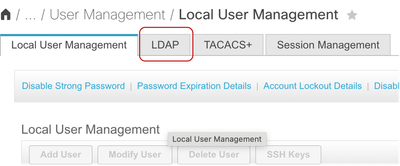

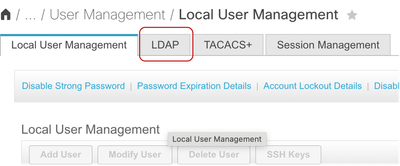

在User Management页上,选择LDAP。

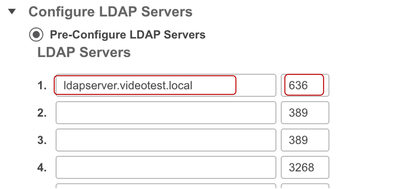

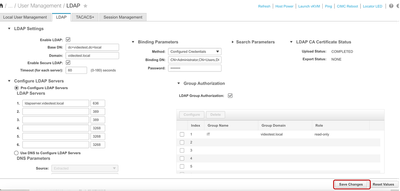

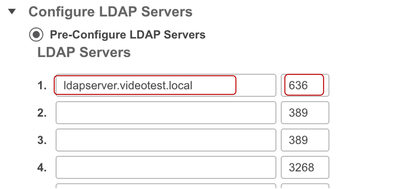

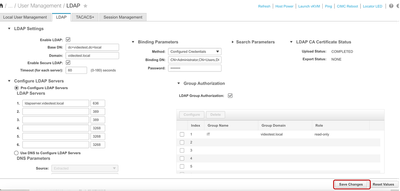

在配置LDAP服务器部分的预配置的LDAP服务器下,添加LDAP服务器的FQDN。此视频中使用的示例是ldapserver.videotest.local。

将端口号从389更改为636,这是安全LDAP的公认端口号。

确保您的防火墙允许访问此端口(636)。

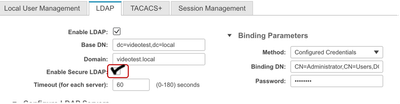

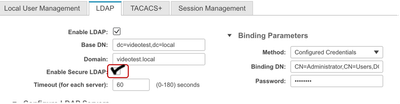

在LDAP Settings部分中,按照标准LDAP配置实践配置BaseDN、域、超时和绑定参数。

然后,选中Enable Secure LDAP复选框。

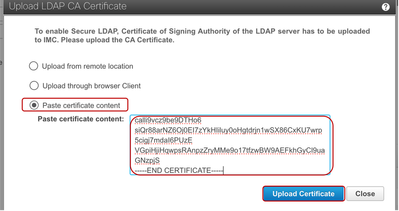

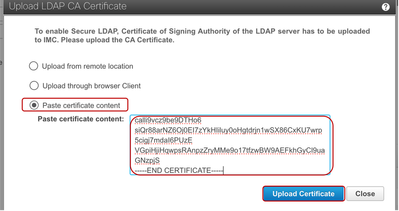

在弹出窗口中,选择Paste Certificate Content选项。

在本演示中,使用自签名证书,该证书从运行active directory的Windows Server实例生成,并保存在文本文件中。 此自签名证书还与来自同一服务器的根证书连接以形成证书链。

注意:请注意,如果使用了多个证书,则从-----BEGIN CERTIFICATE-----到-----END CERTIFICATE-----的Base64编码的X.509(CER)文件的全部内容需要复制,然后立即在下一行上必须是从-----BEGIN CERTIFICATE-----到-----END CERTIFICATE-----的下一个证书。

将复制的内容粘贴到粘贴证书内容字段中,然后单击上传证书。

安全LDAP中的所有其他设置与C系列服务器的标准LDAP配置保持相同,因此,请在整体LDAP配置页面上点击Save Changes。

现在,UCS C系列服务器上已成功配置安全LDAP。

确认

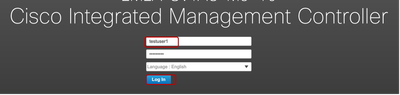

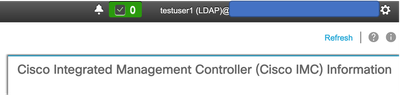

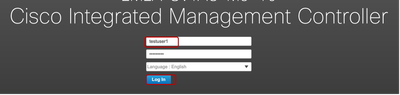

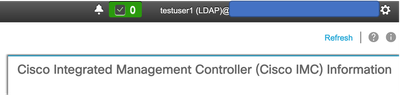

要验证这一点,请尝试使用Active Directory中配置的某个用户帐户登录UCS C系列服务器。选择您的域并继续登录。

通过安全LDAP测试用户1登录成功

反馈

反馈