Web声誉得分(WBRS)和Web分类引擎常见问题(FAQ)。

本文描述有关思科网络安全设备(WSA)的网络信誉得分(WBRS)和分类功能的最常见问题。

Web声誉得分的含义是什么?

Web信誉过滤器将基于Web的信誉得分(WBRS)分配给URL,以确定其包含基于URL的恶意软件的可能性。网络安全设备使用Web信誉得分来识别恶意软件攻击,并在攻击发生之前阻止它们。您可以将网络信誉过滤器与访问、解密和思科数据安全策略配合使用。

Web分类意味着什么?

Internet网站是根据这些网站的行为和用途进行分类,为了便于代理的管理员,我们将每个网站URL添加到一个预定义类别中,在该类别中,可以对其进行识别以用于安全和报告目的。不属于预定义类别的网站称为未分类网站,这可能是因为新建网站和缺乏足够的数据/流量,从而确定其类别。这种变化会随着时间的推移而变化。

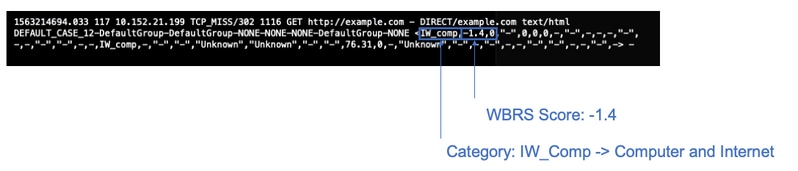

如何在访问日志中查找信誉得分?

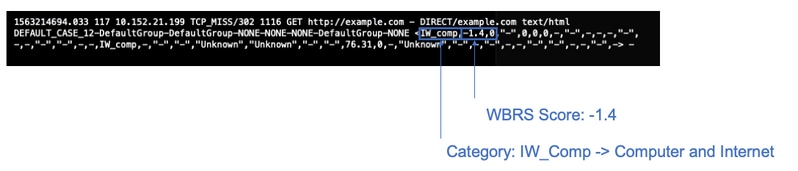

您通过思科网络安全设备(WSA)发出的每个请求都应附加基于Web的信誉得分(WBRS)得分和URL类别。查看该得分的方法之一是通过访问日志,示例如下:基于Web的信誉得分(WBRS)得分是(-1.4),URL类别是:计算机和互联网。

以上屏幕截图的文本参考。

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

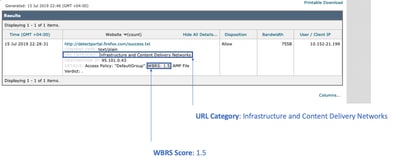

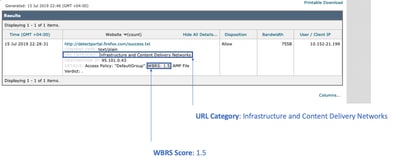

如何在我的报告中查找信誉得分?

- 导航到思科网络安全设备(WSA) GUI -> 报告 -> 网络跟踪。

- 搜索您要查找的域。

- 在结果页中,单击所需的链接,将显示以下详细信息。

您在哪里查看基于Web的信誉得分(WBRS)更新日志?

基于Web的信誉得分(WBRS)更新日志可以在updater_logs下找到,您可以通过文件传输协议(FTP)登录管理界面或通过命令行界面(CLI)下载这些日志。

要使用终端查看日志,请执行以下操作:

- 打开Terminal。

- 键入命令tail。

- 选择logs number(具体取决于配置的日志版本和数量)。

- 系统将显示日志。

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

如何验证您是否连接到基于Web的信誉得分(WBRS)更新服务器?

为了确保您的思科Web安全设备(WSA)能够获得新的更新。请验证您与以下传输控制协议(TCP)端口80和443上的思科更新服务器是否具有连接:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

注意:如果您有任何上游代理,请通过上游代理执行上述测试。

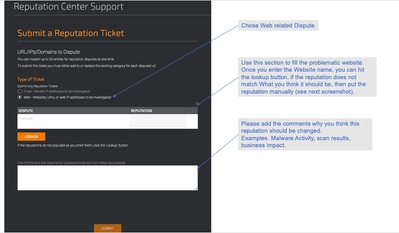

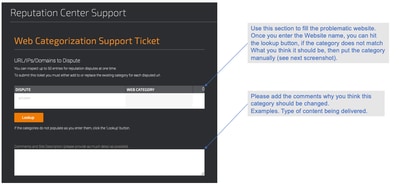

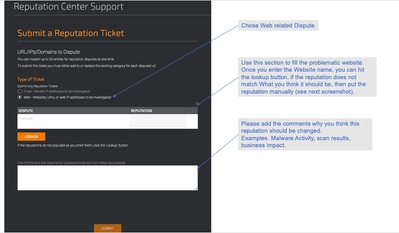

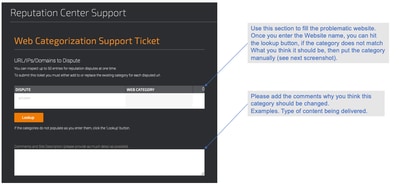

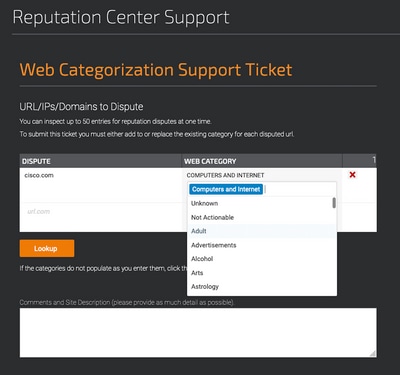

您如何提交网络分类争议?

确认思科网络安全设备(WSA)和思科TALOS具有相同的信誉得分,但您仍认为此结果无效,则需要通过提交与思科TALOS团队的争议来修复此问题。

这可以通过以下链接来实现:https://talosintelligence.com/reputation_center/support

为提交 争议,请遵循以下说明。

点击查找和手动更改分数的选项后的结果。

注意:Cisco TALOS提交可能需要一些时间才能在数据库中反映出来,如果问题非常紧急,您可以随时创建白名单或阻止列表,作为在Cisco后端解决该问题之前的一种解决方法。为此,您可以选中此部分(如何设置白名单或黑名单URL)。

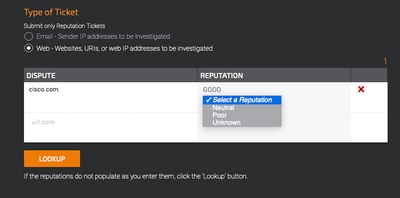

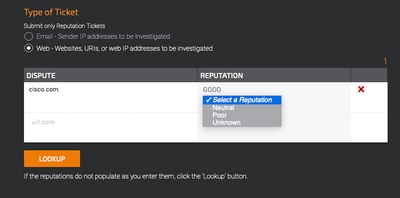

您如何提交网络信誉得分争议?

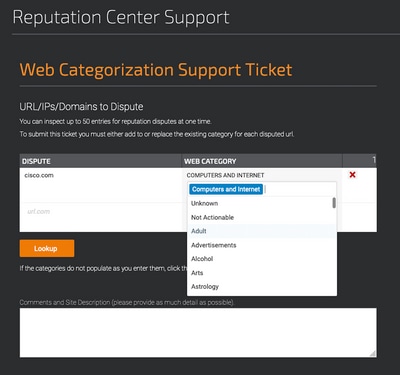

在确认思科网络安全设备(WSA)和思科TALOS具有相同的分类后,您仍然认为此结果无效,需要通过提交与思科TALOS团队的争议来修复此问题。

转至TALOS网站中的分类提交页面:https://talosintelligence.com/reputation_center/support#categorization

为提交 争议,请遵循以下说明。

要更新类别,请从下拉菜单中选择您认为更适合网站的内容,并确保您遵守注释指南。

已提交争议,但思科网络安全设备(WSA)或思科TALOS上的分数或类别未更新。

如果您已向思科TALOS提交案例且信誉/分数在3-4天内未更新。您可以检查更新设置并确保您可以访问思科更新的服务器。如果所有这些步骤都正常,则您可以继续操作,向思科TAC提交票证,思科工程师将帮助您与思科TALOS团队进行后续操作。

注意:您可以应用WHITELIST/BLOCKLIST解决方法应用所需的操作,直到类别/信誉从Cisco TALOS团队得到更新。

思科网络安全设备(WSA)显示的结果不同于思科TALOS,如何解决此问题?

数据库在思科网络安全设备(WSA)上可能由于多种原因而过期,主要与我们的更新服务器进行通信,请按照以下步骤验证您是否具有正确的更新服务器和连接。

1. 确认端口80和443上有Cisco Update服务器的连接:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. 如果您有任何上游代理,请确保上游代理确保您通过上游代理执行上述测试。

3. 如果连接良好但您仍然看到差异,则手动强制执行更新:从CLI或GUI->安全服务->恶意软件防护-> updatenow。

等待几分钟,如果此操作不起作用,请检查下一步。

4. 此时,您需要检查updater_logs:打开终端:CLI->tail->(选择updater_logs日志文件的数量。)这将使更新日志仅显示新行。

日志行应以下面的行开头“Received remote command to signal a manual update”:

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. 检查是否有“严重/警告”消息,更新日志都是很容易读取的错误,很有可能会引导您找到问题所在。

6. 如果没有答案,您可以继续操作,在思科的支持下使用上述步骤的结果打开一张故障单,他们将会很乐意提供帮助。

如何计算Web声誉得分?

为特定网站分配得分时考虑的一些参数:

- URL分类数据

- 存在可下载的代码

- 存在冗长、模糊的最终用户许可协议(EULA)

- 全局卷和卷更改

- 网络所有者信息

- URL历史记录

- URL的期限

- 存在于任何阻止列表中

- 出现在任何允许列表中

- 常用域的URL拼写错误

- 域注册器信息

- IP地址信息

每个信誉类别(良好、中立、差)的分数范围是多少?

Web声誉范围及其相关操作:

访问策略:

| 分数 |

操作 |

描述 |

示例 |

| -10 到 -6.0 (差) |

阻止 |

错误的站点。请求被阻止, 并且无需进一步进行恶意软件扫描 发生。 |

- URL下载信息,但不下载。

- 用户权限。

- URL量突然激增。

- URL是常用域的拼写错误。

|

| -5.9 到 5.9 (中立) |

扫描 |

不确定地点。请求是 传递给DVS引擎 进一步扫描恶意软件。此 DVS引擎扫描请求 和服务器响应内容。 |

- 最近创建的URL

- 动态IP地址并包含

- 可下载内容。

- 网络所有者IP地址具有

- 正的Web声誉得分。

|

| 6.0 到 10.0 (好) |

允许 |

好地点。允许请求。 无需进行恶意软件扫描。 |

- URL不包含可下载的内容。

- 历史悠久、信誉良好的大流量域。

- 域存在于多个允许列表中。

- 没有指向信誉不佳的URL的链接。

|

解密策略:

| 分数 |

操作 |

描述 |

| -10 到 -9.0 (差) |

丢弃 |

错误的站点。请求会被丢弃,并且不会向最终用户发送通知。使用 请谨慎使用此设置。 |

| -8.9 到 5.9 (中立) |

解密 |

不确定地点。允许请求,但连接已解密 和访问策略应用于已解密的流量。 |

| 6.0 到 10.0 (好) |

通过 |

好地点。请求通过而不进行检测或解密。 |

思科数据安全策略:

| 分数 |

操作 |

描述 |

| -10 到 -6.0 (差) |

阻止 |

错误的站点。事务被阻止,并且不会进行进一步扫描。 |

| -5.9 到 0.0 (中立) |

监控 |

不会基于Web信誉阻止事务,并将继续进行内容检查(文件类型和大小)。 注意监控没有分数的站点。 |

未分类网站意味着什么?

未分类的URL是指思科数据库没有足够信息来确认其类别的URL。通常为新创建的网站。

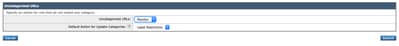

如何阻止未分类的URL?

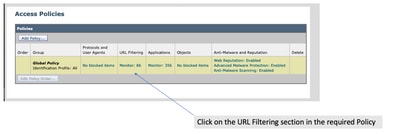

1. 转到所需的访问策略:网络安全管理器->访问策略。

2. 向下滚动到“未分类的URL”部分。

3. 选择所需操作之一,即Monitor、Block或Warn。

4.提交和提交更改。

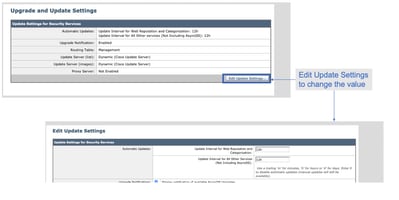

数据库更新的频率如何?

可以在CLI中使用以下命令更新更新更新检查频率:updateconfig

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

注:上述值显示检查更新的频率,但不显示发布信誉和其他服务的新更新的频率。可以在任何时间点进行更新。

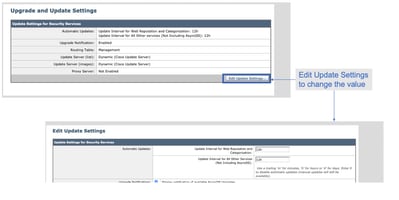

或者从GUI:System Administration -> Upgrade and updates settings。

如何将URL列入白名单/黑名单?

有时,由于缺少足够的信息,来自Cisco TALOS的URL更新需要时间。或者无法更改信誉,因为网站仍无法证明恶意行为发生了更改。此时,您可以将此URL添加到自定义的URL类别,该类别在您的访问策略上允许/阻止或解密策略上通过/丢弃,并且它将保证URL在未经思科网络安全设备(WSA)或阻止的扫描或URL过滤检查的情况下被传送。

要将URL列入白名单/黑名单,请执行以下步骤:

1. 在自定义URL类别中添加URL。

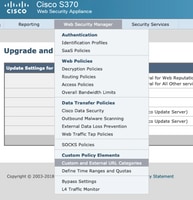

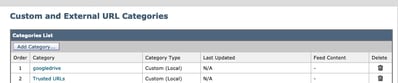

从GUI中,转到Web Security Manager -> Custom and External URL Category。

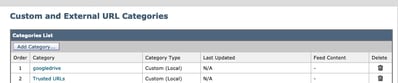

2. 单击Add Category:

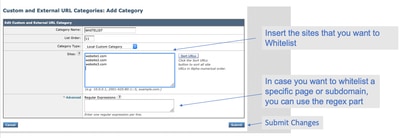

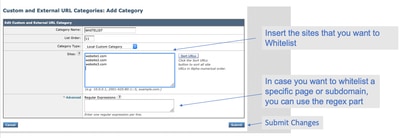

3. 添加与以下截图类似的网站:

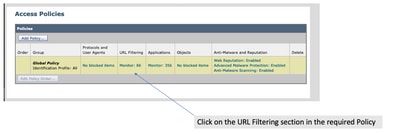

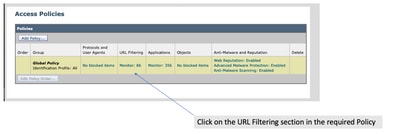

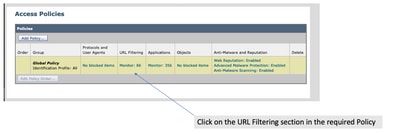

4. 转到所需访问策略中的URL过滤(网络安全管理器->访问策略-> URL过滤)。

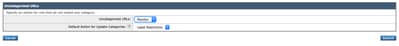

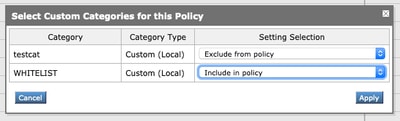

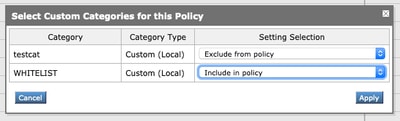

5. 选择我们刚刚创建的白名单或黑名单,并将其纳入策略中。

6. 在“策略URL过滤”设置中包含策略类别,如下所示。

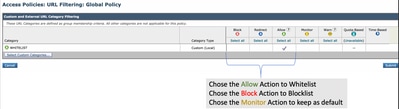

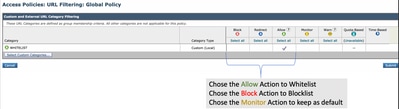

7. 定义操作“阻止至阻止列表”和“允许至白名单”。如果希望URL通过扫描引擎,请将“操作”保留为监视器。

8.提交和提交更改。

反馈

反馈