简介

本文档介绍在Cisco ASA上将云交付防火墙隧道的身份验证机制从RSA重新配置为PSK的步骤。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档中的信息基于Cisco Umbrella。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

步骤 1:使用RSA身份验证验证现有隧道

验证您有一个使用RSA身份验证的现有隧道,并且ASA中该隧道的状态显示已与此身份验证类型连接。

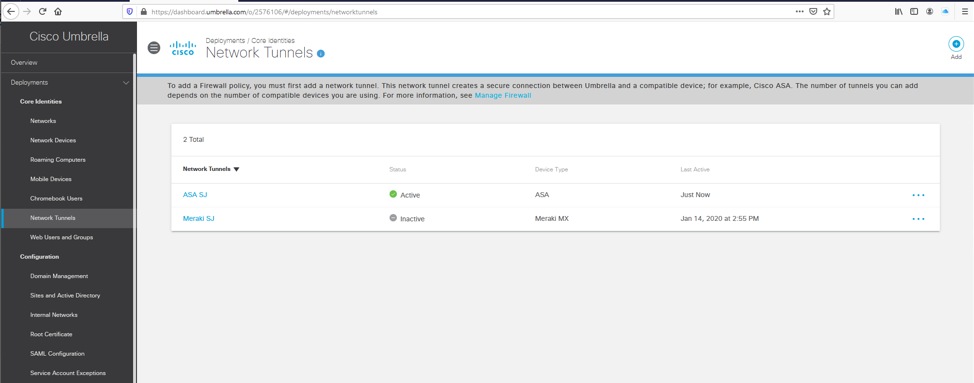

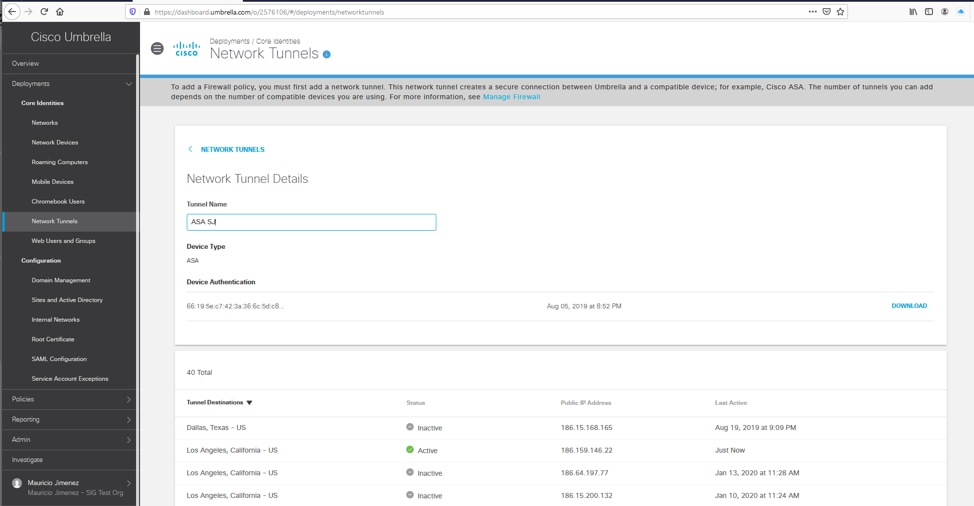

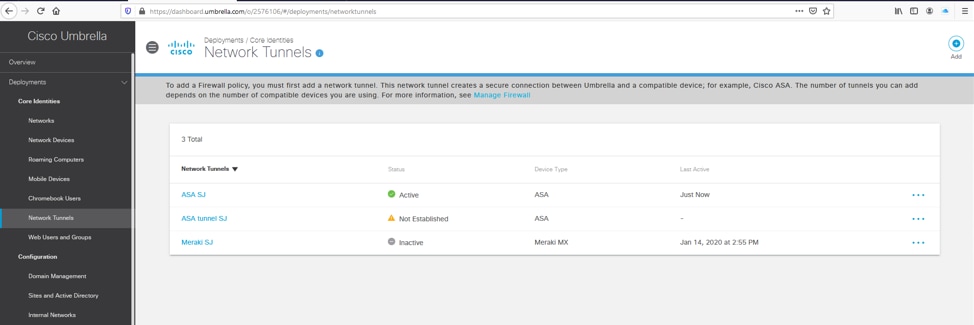

1.在Umbrella控制面板中,找到ASA显示设备身份验证指纹的网络隧道。

图片1.png

图片1.png

图片2.png

图片2.png

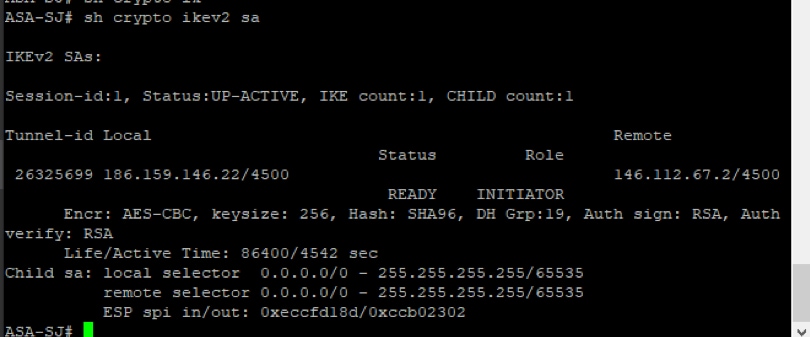

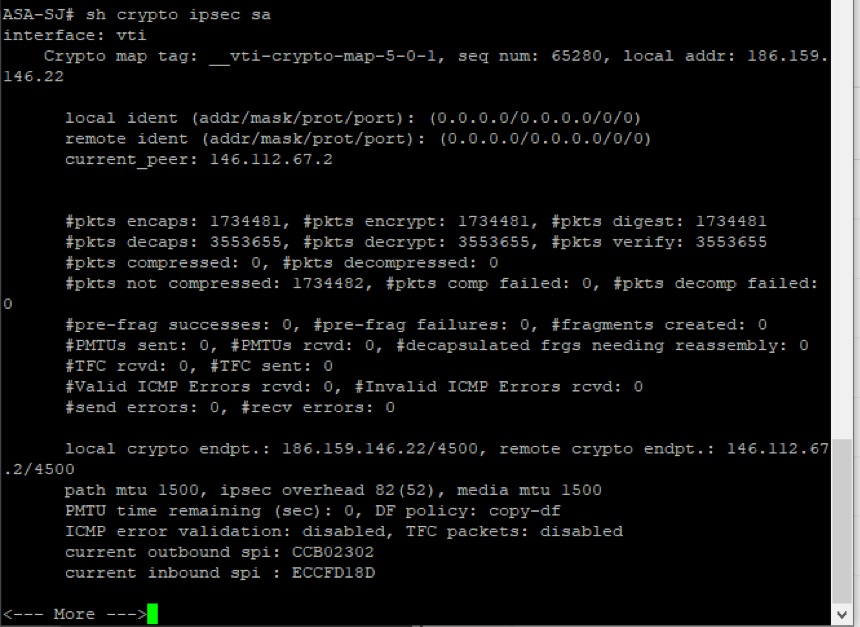

2.在Cisco ASA中,您可以运行这些命令来验证用于隧道的身份验证类型和前端IP。

show crypto ikev2 sa

和

show crypto ipsec sa

图片3.png

图片3.png

图片4.png

图片4.png

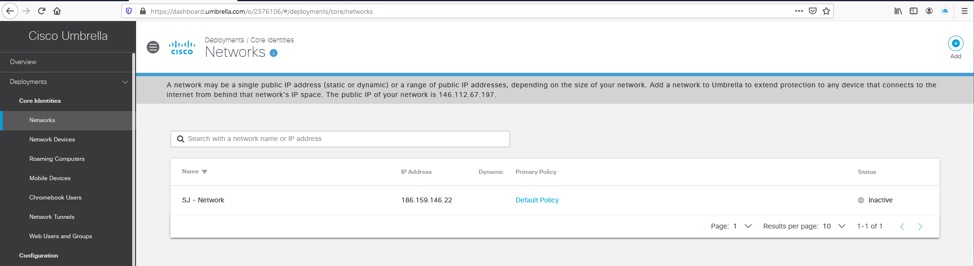

步骤 2:注册ASA的公共IP

1.确保您的公有IP已被ASA外部接口在Umbrella控制面板中注册为Network。

2.如果Network不存在,则继续添加它并确认ASA接口使用的公用IP。用于此隧道的Network对象必须使用/32子网掩码进行定义。

图片5.png

图片5.png

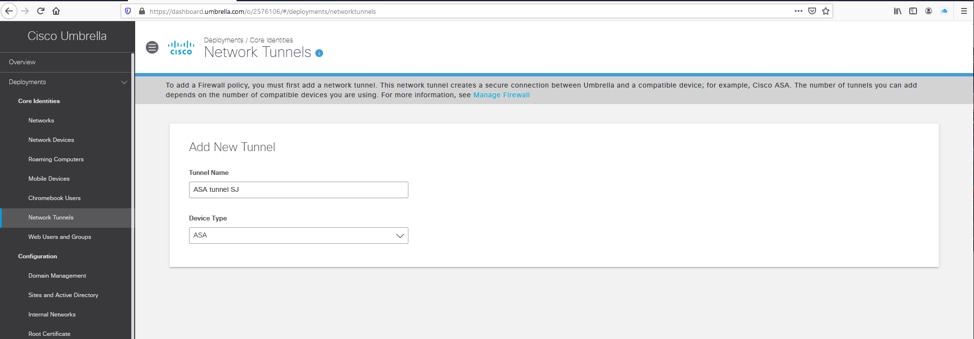

步骤 3:创建新的ASA隧道

1.在部署/网络隧道下的Umbrella控制面板中,通过选择添加选项创建新隧道。

图片6.png

图片6.png

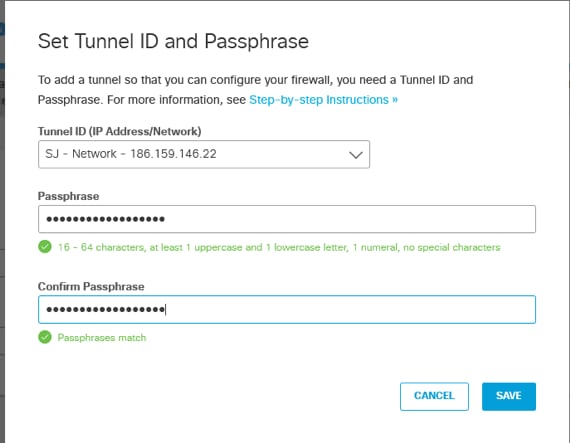

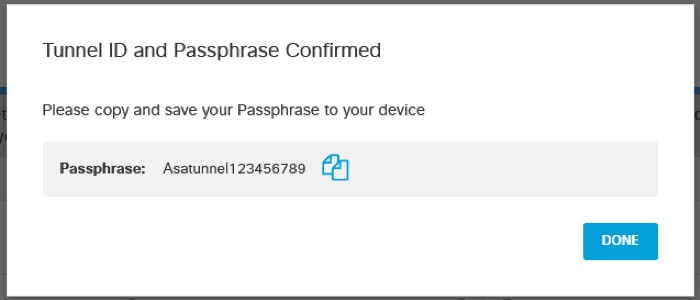

2.根据与ASA外部接口的公共IP匹配的网络,选择隧道ID,并为PSK身份验证设置口令。

图片7.png

图片7.png

图片8.png

图片8.png

图片9.png

图片9.png

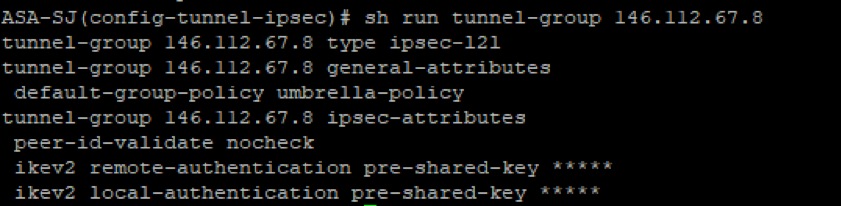

步骤 4:创建新隧道组

1.在ASA上,使用Umbrella的新前端IP创建新的隧道组,并指定Umbrella控制面板中为PSK身份验证定义的口令。

2. Umbrella文档中提供了更新的前端Umbrella数据中心和IP的列表。

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

图片10.png

图片10.png

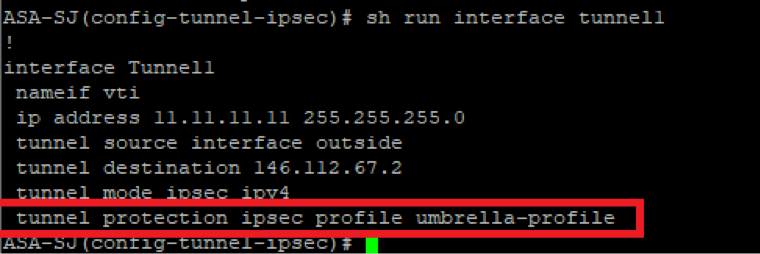

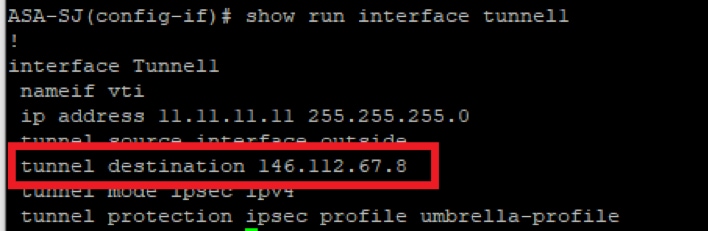

步骤 5:找到用于隧道接口的IPSec配置文件

1.搜索隧道接口中正在使用的“crypto ipsec profile”,以对Umbrella头端进行基于路由的配置(#替换为对Umbrella的隧道接口使用的ID):

show run interface tunnel#

图片11.png

图片11.png

2.如果您不确定隧道ID,则可以使用此命令验证现有隧道接口,并确定哪个接口用于基于Umbrella隧道的配置:

show run interface tunnel

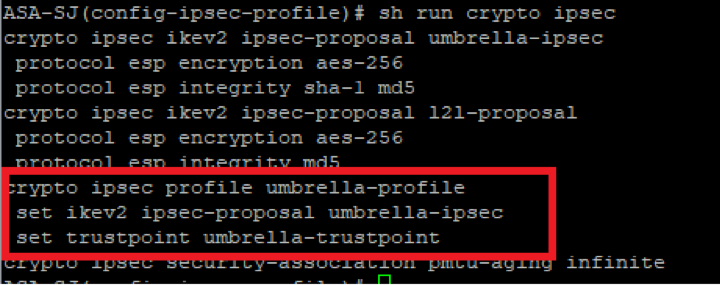

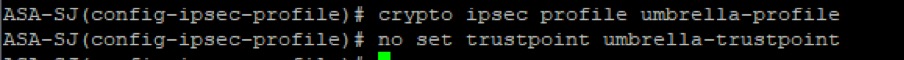

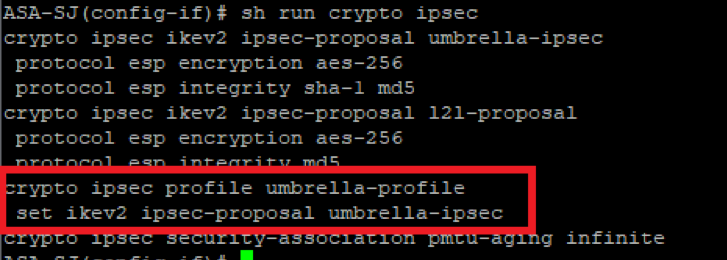

步骤 6:从IPSec简档中删除旧信任点

1.从引用隧道的RSA身份验证的IPSec配置文件中删除trustpoint。您可以使用以下命令验证配置:

show crypto ipsec

图片12.png

图片12.png

2.继续使用以下命令删除trustpoint:

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

图片13.png

图片13.png

3.确认信任点已从加密ipsec配置文件中删除:

图片14.png

图片14.png

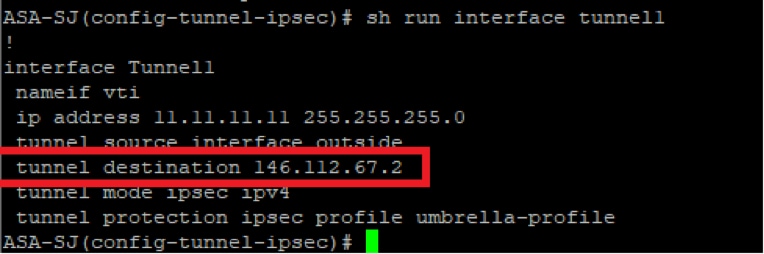

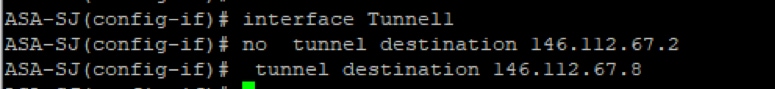

步骤 7:使用新的Umbrella前端IP更新隧道接口

1.将隧道接口的目标替换为.8中终止的新Umbrella前端IP地址。

show run interface tunnel

图片15.png

图片15.png

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

图片16.png

图片16.png

2.使用命令确认更改:

show run interface tunnel#

图片17.png

图片17.png

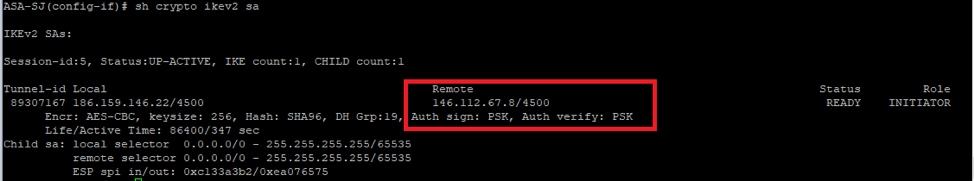

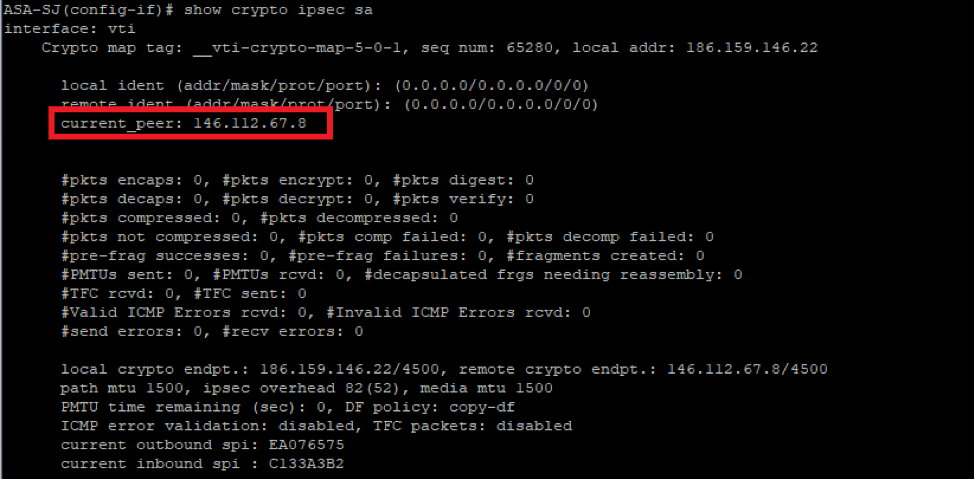

步骤 8::确认新隧道配置已成功建立

1.确认已使用更新的前端IP正确重新建立与Umbrella的隧道连接,并使用带有以下命令的PSK身份验证:

show crypto ikev2 sa

图片18.png

图片18.png

show crypto ipsec sa

图片19.png

图片19.png

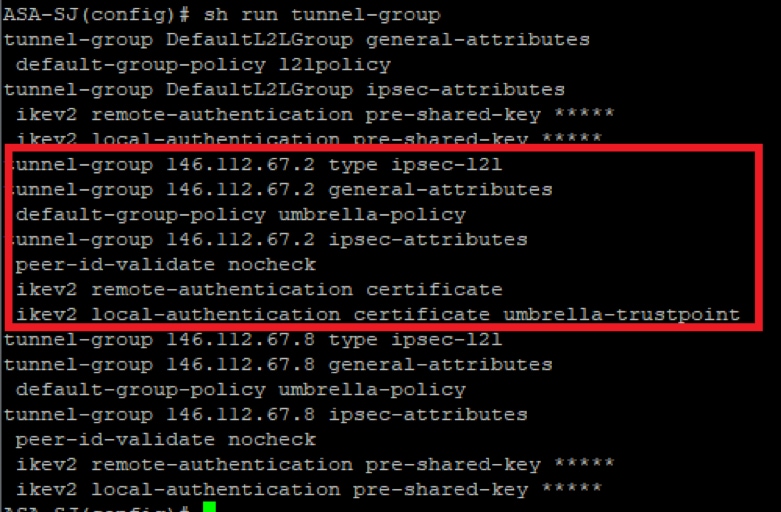

第9步(可选):删除旧隧道组

1.删除指向上一个Umbrella前端IP范围。2的旧隧道组。

在删除配置之前,可以使用此命令确定正确的隧道:

show run tunnel-group

图片20.png

图片20.png

2.使用以下命令删除旧隧道组的任何引用:

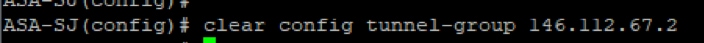

clear config tunnel-group <UMB DC IP address .2>

图片21.png

图片21.png

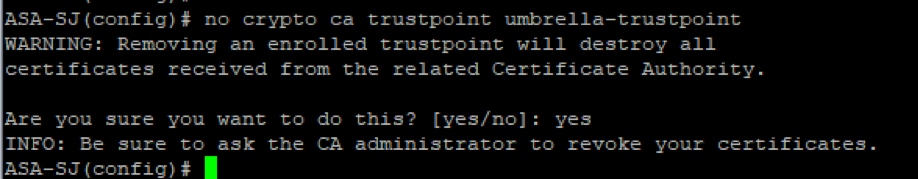

第10步(可选):删除旧信任点

1.使用以下命令,删除之前使用基于Umbrella隧道的配置使用的信任点的任何引用:

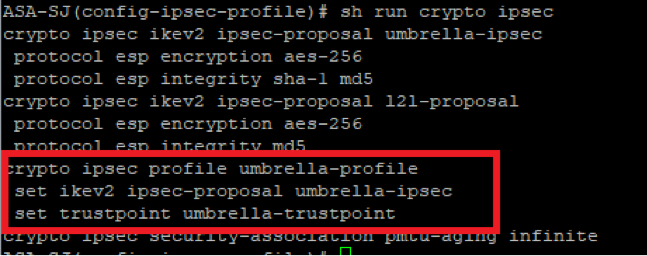

sh run crypto ipsec

当您查看“crypto ipsec profile”时,可以找到用于信任点的友好名称:

图片22.png

图片22.png

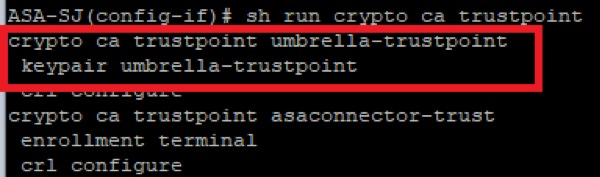

2.可以运行此命令来确认信任点配置。确保友好名称与crypto ipsec profile命令中使用的配置匹配:

sh run crypto ca trustpoint

图片23.png

图片23.png

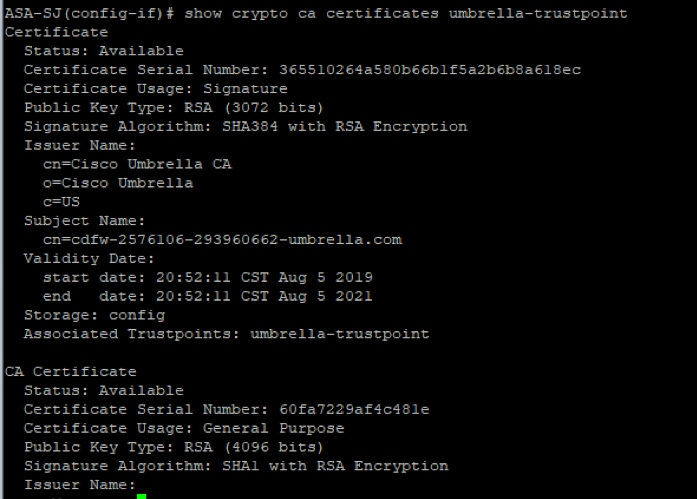

3.要获取有关证书的更多详细信息,请使用命令:

show crypto ca certificate <trustpoint-name>

图片24.png

图片24.png

4.使用以下命令删除trustpoint:

no crypto ca trustpoint <trustpoint-name>

图片25.png

图片25.png

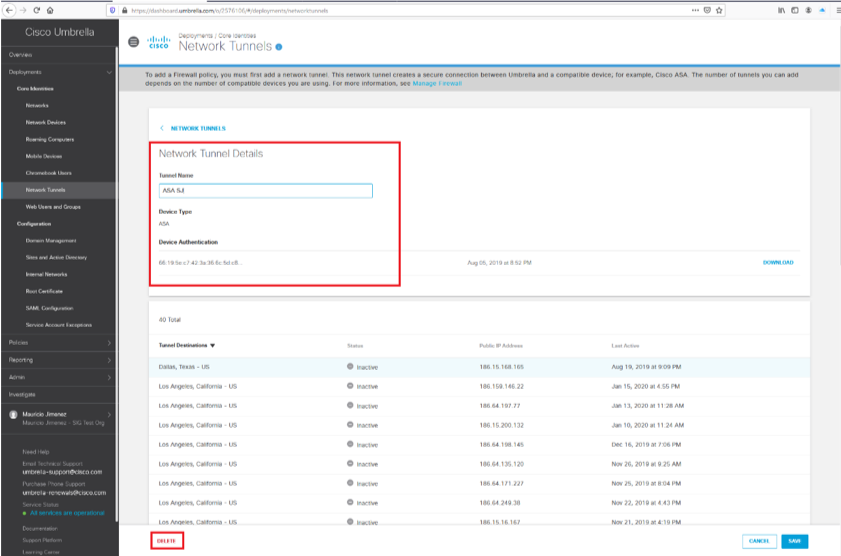

第11步(可选):删除旧网络隧道

1.导航到网络隧道详细信息并选择删除,从Umbrella控制面板中删除旧的网络隧道。

图片26.png

图片26.png

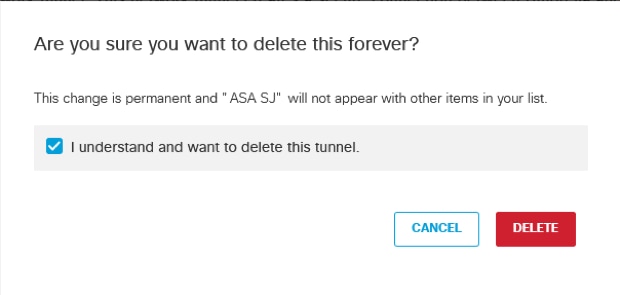

2.在弹出窗口中选择“我了解并希望删除此通道”选项,然后选择删除,以确认删除。

图片27.png

图片27.png

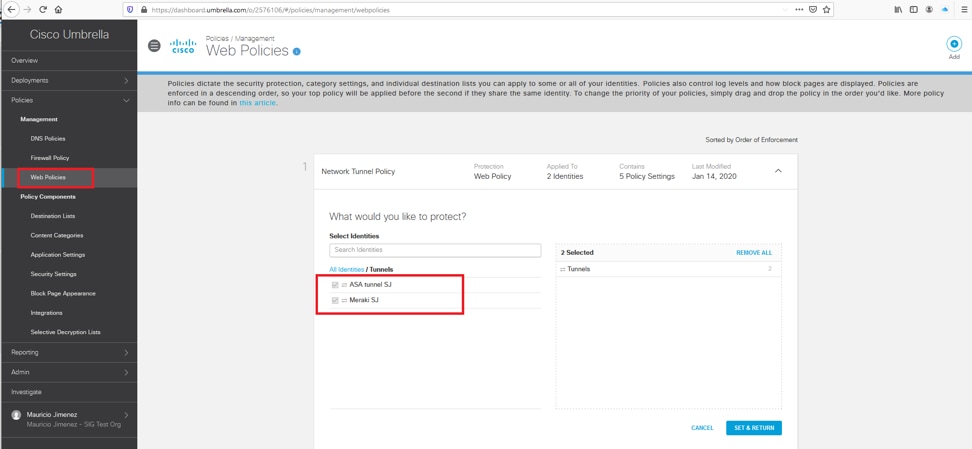

步骤 12:使用新隧道标识更新Web策略

确认您的Web策略具有使用新网络隧道的更新身份:

1.在Umbrella控制面板中,导航至策略>管理> Web策略。

2.检查隧道部分,并确认您的Web策略具有新网络隧道的更新标识。

图片28.png

图片28.png