简介

本文档介绍OpenDNS_Connector用户所需的权限。

注意:根据品牌重塑工作,假定AD用户名“OpenDNS_Connector”最近已更新为现在的“Cisco_Connector”。

概述

Windows Connector脚本通常为Cisco_Connector用户设置所需的权限。但是,在严格的AD环境中,某些管理员可能不允许在其域控制器上运行VB脚本,因此需要手动复制Windows配置脚本的操作。本文详细说明了在DC上需要设置哪些权限。

注意:为了本文的目的,假设Cisco_Connector是AD中您的连接器帐户的sAMAccountName。如果您使用的是自定义名称,请使用与连接器帐户的sAMAccountName相同的说明,而不是Cisco_Connector。

如果Cisco_Connector用户没有足够的操作权限,则AD连接器会在控制面板中显示警报或错误状态,当您将鼠标悬停在警报上方时,显示的消息是Access Denied,指向一个已注册的域控制器。

确保Cisco_Connector用户是AD组的成员:

- 企业只读域控制器

- 事件日志读取器(仅当部署包括虚拟设备时)

此外,Cisco_Connector用户必须属于“域用户”和“用户”组。您可以使用以下命令验证Cisco_Connector用户的组成员身份:

dsquery user -samid Cisco_Connector | dsget user -memberof -expand

Umbrella AD连接器执行需要这些权限的两个主要任务。首先,它从Active Directory提取LDAP信息,以便根据AD组创建策略,并能够在Umbrella控制面板中显示AD用户名和组名。Replicate Directory Changes权限允许此操作。

其次,它从域控制器收集登录事件,并将它们传递到虚拟设备。这允许虚拟设备创建其IP到用户的映射,从而识别用户。除Replicate Directory Changes权限外,所有权限均适用于此权限。仅当部署包括与域控制器位于同一Umbrella站点中的虚拟设备时,才需要这些权限。

注意:除了设置Cisco_Connector用户所需的权限外,域控制器配置脚本还通过向Umbrella发出API调用来注册域控制器。如果您手动修改权限而不是使用配置脚本,则还必须手动完成此注册。有关如何在Umbrella控制面板上手动添加域控制器的信息,请参阅Umbrella文档。

所需的权限

- 复制目录更改

- 事件日志读取器

- 远程管理员

- 审计策略

复制目录更改

此权限允许Cisco_Connector用户查询LDAP。这是通常随“企业只读域控制器”组提供的必需权限。这为Umbrella Dashboard提供显示AD对象名称和确定组成员身份所需的信息。连接器请求以下属性:

cn — 公用名。

dn — 可分辨名称。

dNSHostName — 在DNS中注册的设备名称。

mail — 与用户关联的邮件地址。

memberOf — 包含用户的组。

objectGUID — 对象的组ID。此属性作为哈希值被发送到Secure Access。

primaryGroupId — 可用于用户和组的主组ID。

primaryGroupToken — 仅对组可用的主组令牌。不检索密码或密码散列。安全访问使用

primaryGroupToken数据在访问策略以及配置和报告中。每个用户或每计算机过滤也需要此数据。

sAMAccountName — 用于登录到Cisco AD连接器的用户名。

userPrincipalName — 用户的主体名称。

从以下objectClasses:

(&(objectCategory=person)(objectClass=user))

(objectClass=organizationalunit)

(objectClass=computer)

(objectClass=group)

内置“企业只读域控制器”组必须提供此权限,因此Cisco_Connector用户必须是此组的成员。您可以验证组的权限或专门为Cisco_Connector用户指定权限(如果组不提供这些权限):

- 打开Active Directory用户和计算机管理单元

- 在“视图”菜单上,单击“高级功能”。

- 右键单击域对象,例如“company.com”,然后单击“Properties”。

- 在Security选项卡上,选择“Enterprise Read-only Domain Controllers”或“Cisco_Connector”用户。

- 如有必要,您可以通过点击“添加”来添加“Cisco_Connector”用户。

- 在“选择用户、计算机或组”对话框中,选择所需的用户帐户,然后单击“添加”。

- 单击“确定”返回到“属性”对话框。

- 单击以从列表中选择Replicating Directory Changes和Read复选框。

- 点击Apply,然后点击OK。

- 关闭管理单元。

注意:在父/子域方案中,“企业只读域控制器”仅存在于父域中。在这种情况下,必须手动为Cisco_Connector添加权限,如下所示。

事件日志读取器

仅当部署包括与域控制器位于同一Umbrella站点中的虚拟设备时,才需要进行此更改。此组中的成员身份允许Cisco_Connector用户从“事件日志”中读取登录事件。

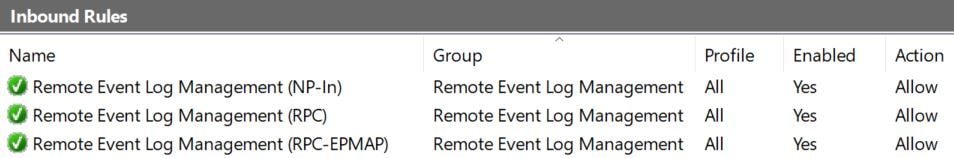

在域控制器计算机上,在Windows高级防火墙设置中,确保允许远程事件日志管理(NP-In、RPC和RPC-EPMAP)的入站规则。Umbrella AD连接器可能会记录错误提示“RPC服务器不可用”,并且如果不允许这些规则,则可能无法读取登录事件。

360090909832

360090909832

您还可以通过此命令启用这些规则:netsh advfirewall set rule group="Remote Event Log Management" new enable=yes

远程管理员

需要远程管理来允许连接器读取域控制器上的登录事件。仅当部署包括与域控制器位于同一Umbrella站点中的虚拟设备时,才需要此权限。

在命令提示符下,请运行以下命令:

netsh advfirewall firewall set rule group="remote administration" new enable=yes

netsh advfirewall set currentprofile settings remotemanagement enable

4413613529492

4413613529492

审计策略

仅当部署包括与域控制器位于同一Umbrella站点中的虚拟设备时,才需要进行此更改。审核策略定义在域控制器的事件日志中记录哪些事件。连接器需要记录成功的登录事件,以便用户能够映射到其IP地址。

在普通Windows Server 2008+环境中,必须配置旧的“审核登录事件”设置。 具体而言,“审核登录事件”策略必须设置为“成功”。 这可以通过在命令提示符下运行以下命令来验证:

GPRESULT /z

此策略被定义为组策略对象。要修改它,请编辑适用于您的DC的组策略(通常为“默认域控制器策略”),并将此策略设置为包括“成功”事件:

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy\Audit logon events

请确保在进行此更改后更新DC上的组策略。

但是,Windows Server 2008还引入了高级审核策略配置。虽然仍可以使用旧的Windows审核策略,但如果定义了任何高级审核策略,则会忽略这些策略。请参阅Microsoft文档,以了解两个审核策略如何交互。

对于连接器,如果定义了任何高级审计策略(包括与登录无关的高级审计策略),则必须使用高级审计策略。

必须使用组策略为所有DC设置高级审核策略。 编辑适用于您的DC的组策略(通常为“默认域控制器策略”),然后转至此部分:

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Logon/Logoff

在该部分中,设置这些策略以同时包括“成功”和“失败”事件:

Audit Logon

Audit Logoff

Audit Other Logon/Logoff Events

请确保在进行此更改后更新DC上的组策略。

注意:如果要通过虚拟设备部署AD连接器,必须在连接器通信的域中的所有域控制器上更改防火墙规则和审核策略设置。

如果在确认/更改上述设置后,您仍然可以在控制面板中看到“Access Denied”(访问被拒绝)消息,请发送Umbrella Support连接器日志,如本文所述:通过AD连接器日志提供支持

将此信息提供给支持人员时,请包含这两个命令的输出:

auditpol.exe /get /category:* > DCNAME_auditpol.txt

GPRESULT /H DC_NAME.htm