简介

本文档介绍如何生成要使用FMT迁移到FMC的安全防火墙设备管理器(FDM)的configuration file.zip。

先决条件

要求

Cisco 建议您了解以下主题:

- 思科防火墙威胁防御(FTD)

- 思科防火墙管理中心(FMC)

- 防火墙迁移工具(FMT)

- Postman API平台

使用的组件

本文档中的信息是基于这些软件版本的。

FTD 7.4.2

FMC 7.4.2

FMT 7.7.0.1

Postman 11.50.0

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

- FDM现在可以通过不同方式迁移到FMC。在本文档中,将要探索的场景是使用API请求生成配置.zip文件,然后将该文件上传到FMT以将配置迁移到FMC。

- 本文档中显示的步骤直接使用Postman,因此建议您已经安装Postman。要使用的PC或笔记本电脑必须能够访问FDM和FMC,还必须安装和运行FMT。

考虑事项

- 本文档重点介绍配置.zip文件的生成,而不是在FMT中使用。

- 使用配置.zip文件的FDM迁移用于非实时迁移,不需要立即使用目标FTD。

警告:选择此模式,仅允许迁移访问控制策略(ACP)、网络地址转换策略(NAT)和对象。对于要迁移的ACP规则或NAT中必须使用的对象,否则将忽略这些对象。

配置

API请求 — Postman

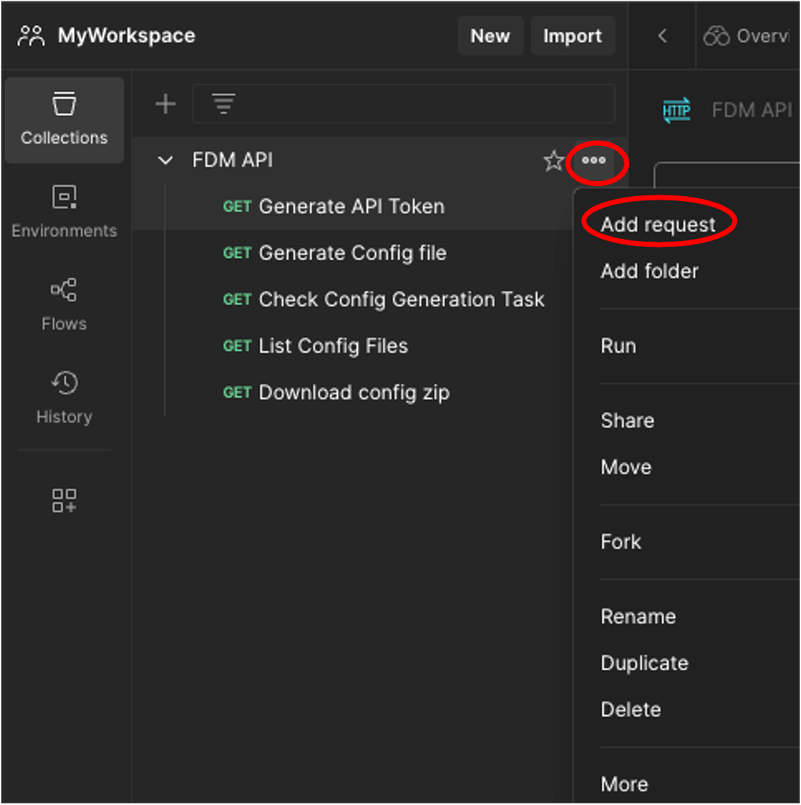

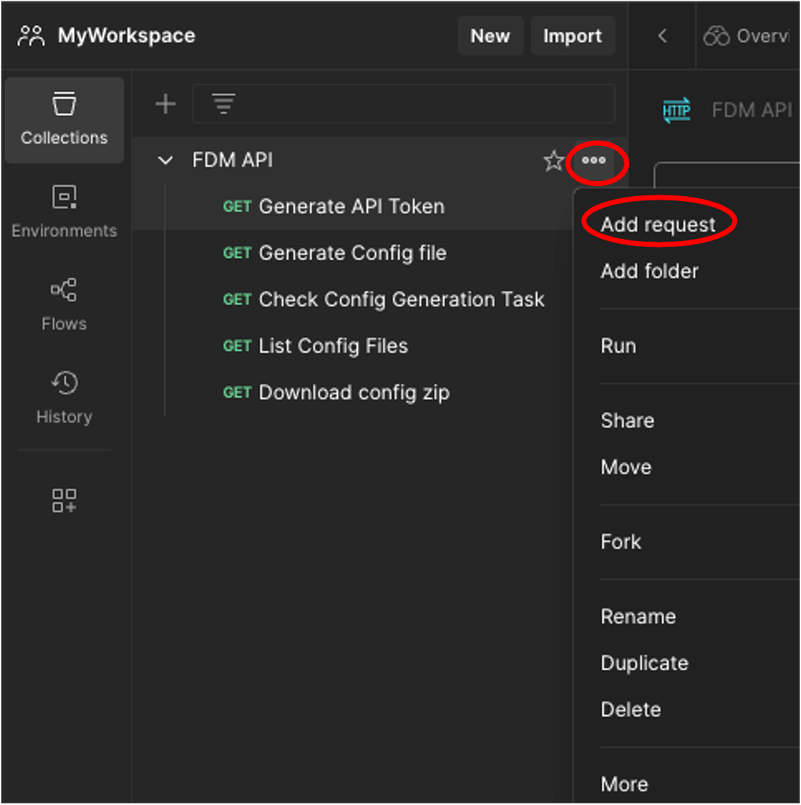

- 在Postman中,创建新的集合(在此场景中使用FDM API)。

- 单击3点,然后单击Add request。

Postman — 集合创建和请求添加

Postman — 集合创建和请求添加

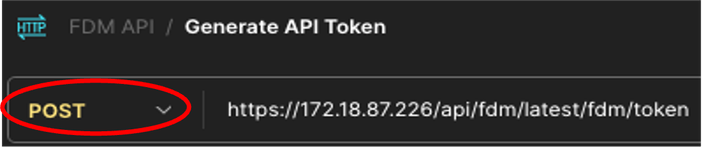

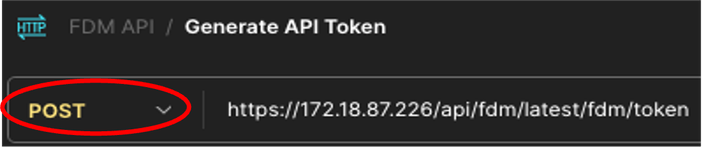

- 调用此新请求:生成API令牌。它将被创建为GET请求,但在执行此请求时,必须从下拉菜单中选择POST。在POST旁边的文本框中,引入下一行https://<FDM IP ADD>/api/fdm/latest/fdm/token

Postman — 令牌请求

Postman — 令牌请求

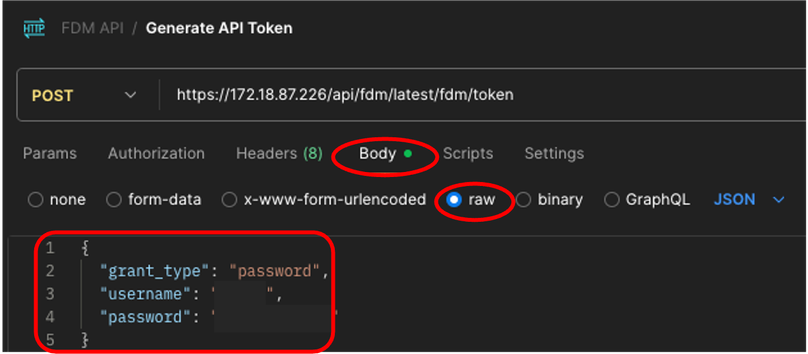

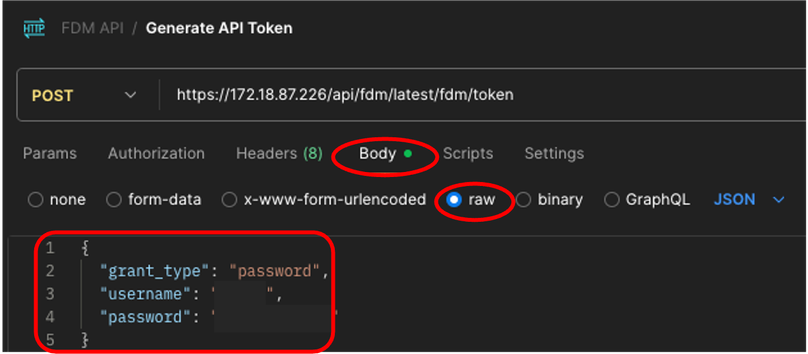

4.在正文选项卡中,选择原始选项,并引入使用此格式访问FTD(FDM)设备的身份证明。

{

"grant_type":"密码",

"用户名":”用户名",

"密码":”密码"

}

Postman — 令牌请求正文

Postman — 令牌请求正文

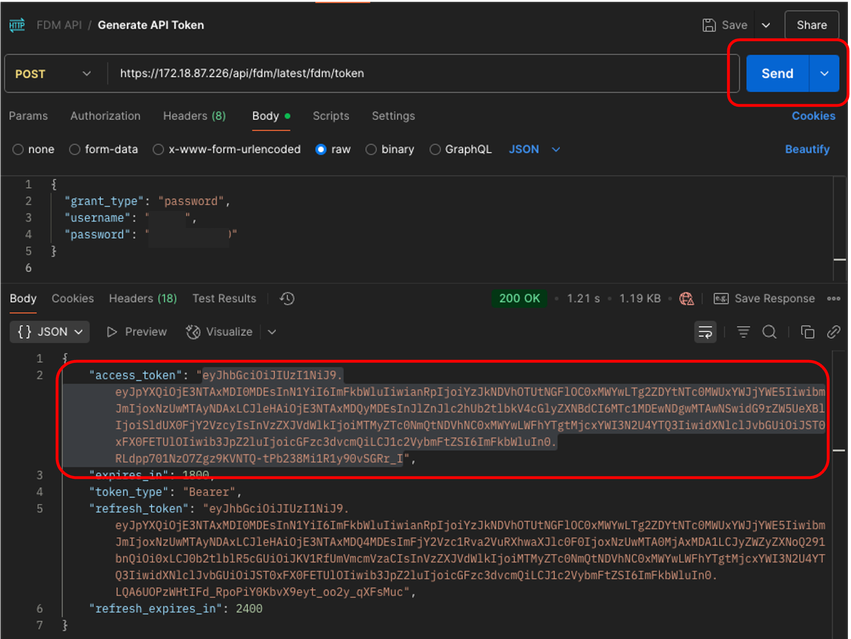

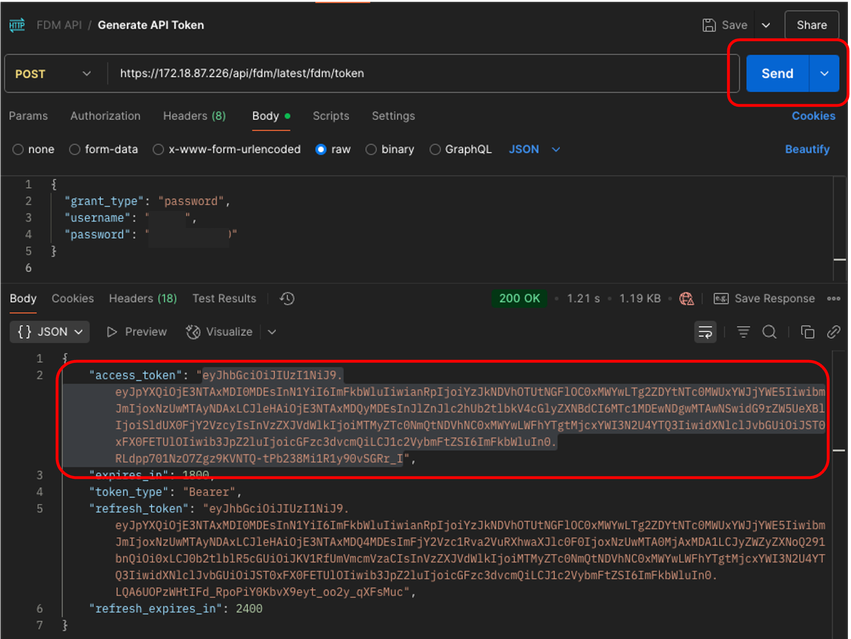

5.最后,单击Send获取访问令牌。如果一切正常,您会收到200 OK响应。复制整个令牌(在双引号内),因为它将在后续步骤中使用。

Postman — 已成功生成令牌

Postman — 已成功生成令牌

6.重复步骤2,以创建新的请求,POST将再次使用。

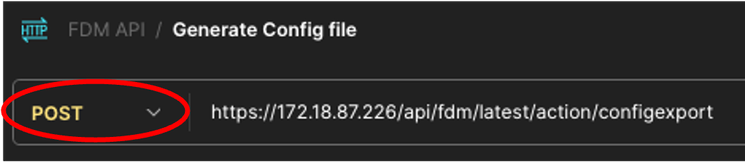

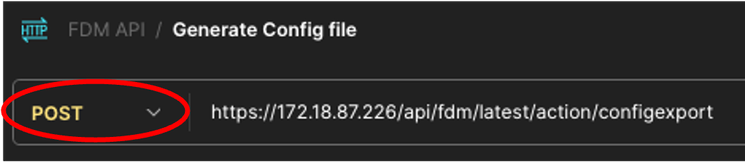

7.调用此新请求:生成配置文件。它将被创建为GET请求,但在执行此请求时,必须从下拉菜单中选择POST。在POST旁边的文本框中,引入下一行https://<FDM IP ADD>/api/fdm/latest/action/configexport

Postman — 生成配置文件请求

Postman — 生成配置文件请求

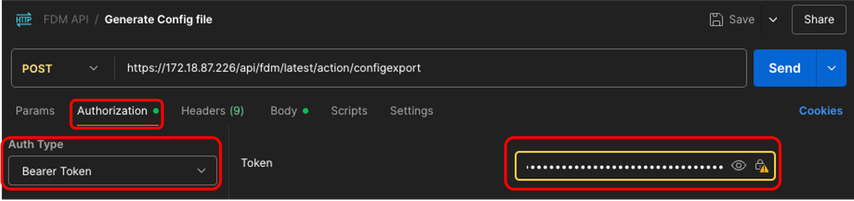

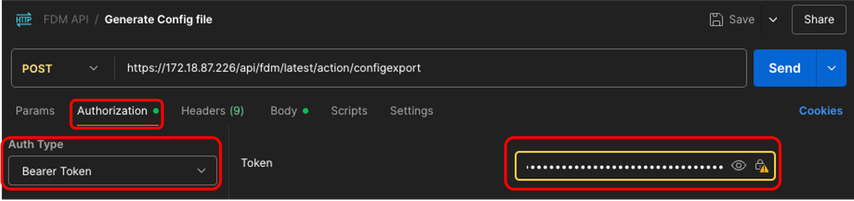

8.在Authorization选项卡中,在下拉菜单中选择Bearer Token作为Auth Type,并在Token旁边的文本框中粘贴步骤5中复制的令牌。

Postman — 生成配置文件请求 — 授权

Postman — 生成配置文件请求 — 授权

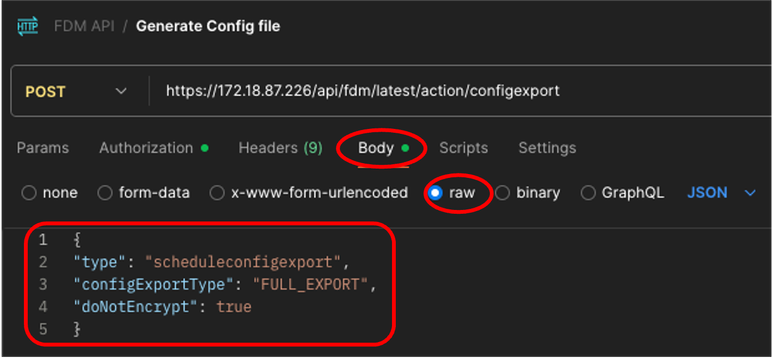

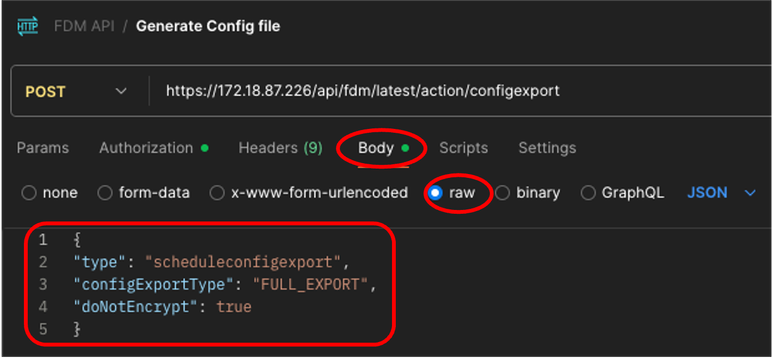

9.在正文选项卡中,选择原始选项并引入此信息。

{

"类型":"scheduleconfig导出",

"configExportType":"FULL_EXPORT",

"doNotEncrypt":true

}

Postman — 生成配置文件请求 — 正文

Postman — 生成配置文件请求 — 正文

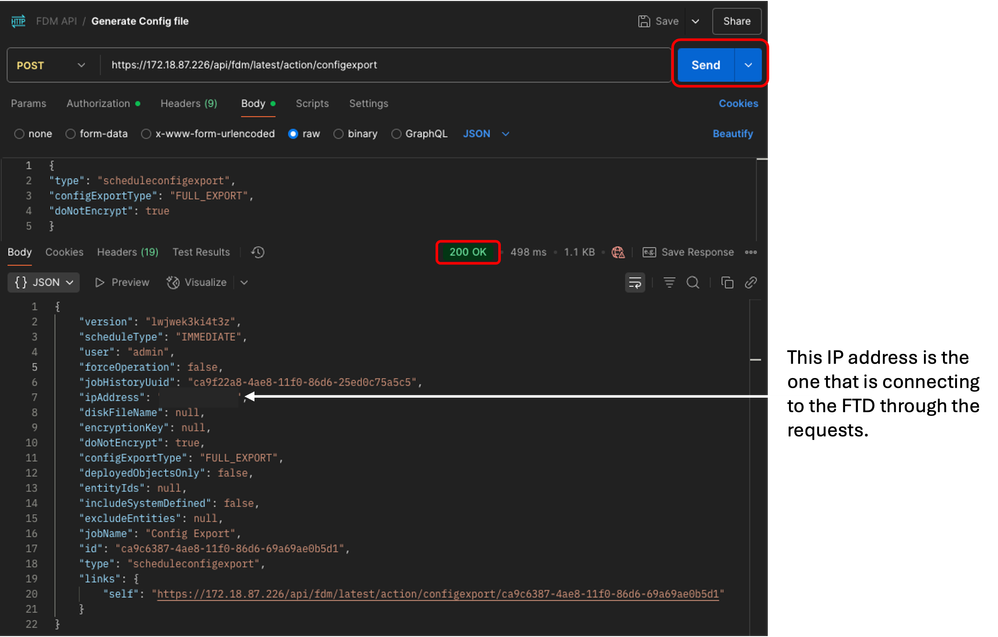

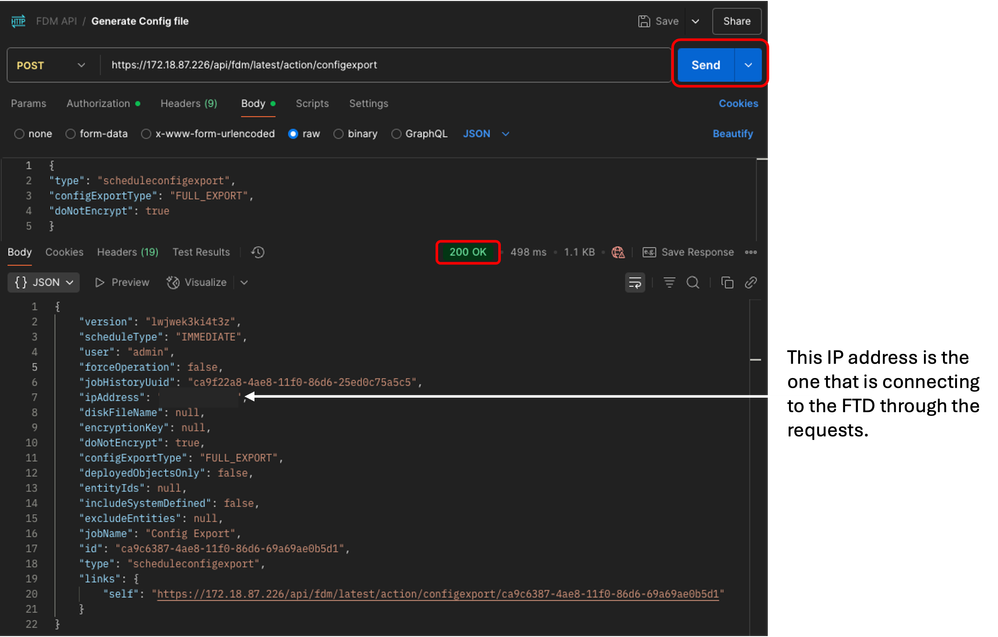

10.最后,单击Send。如果一切正常,您会收到200 OK响应。

Postman — 生成配置文件请求 — 输出

Postman — 生成配置文件请求 — 输出

11.重复步骤2,创建新的请求。这次将使用GET。

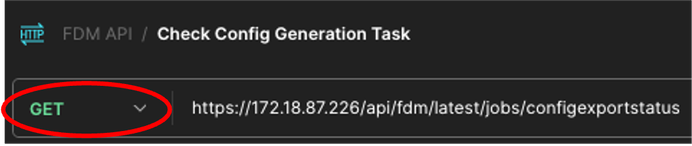

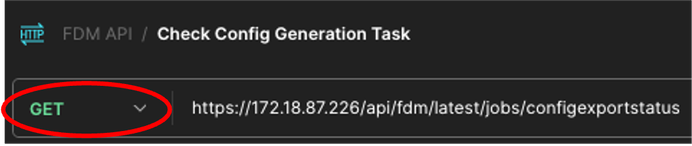

12.将这个新请求称为:选中Config Generation Task。它将作为GET请求创建。此外,执行此命令时,必须从下拉菜单中选择GET。在GET旁边的文本框中,引入下一行https://<FDM IP ADD>/api/fdm/latest/jobs/configexportstatus

Postman — 检查配置导出状态请求

Postman — 检查配置导出状态请求

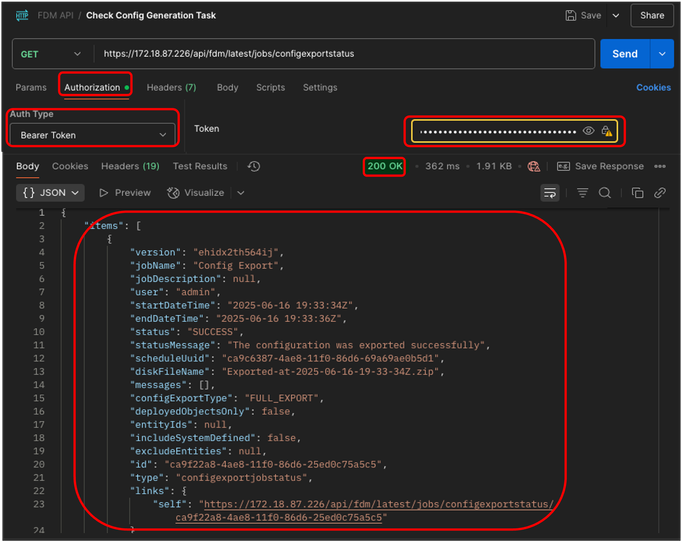

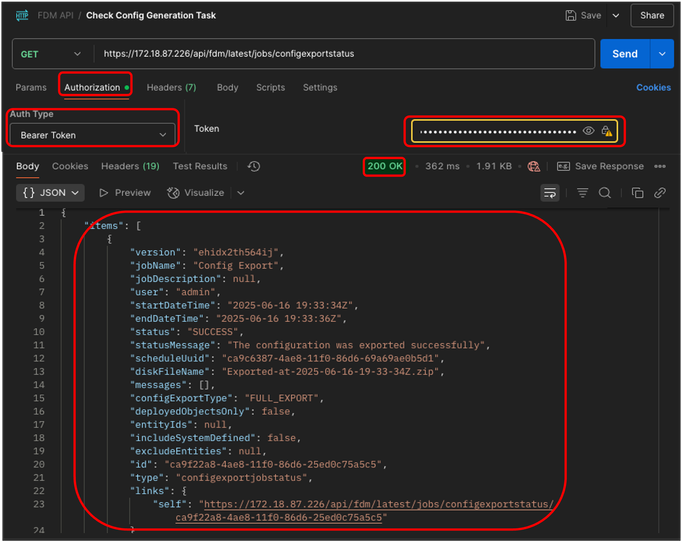

13.在授权选项卡中,在下拉菜单中选择承载令牌作为身份验证类型,然后在“令牌”旁边的文本框中粘贴步骤5中复制的令牌。最后,单击发送。如果一切正常,您会收到200 OK响应,在JSON字段中可以看到任务状态和其他详细信息。

Postman — 配置导出状态请求 — 授权和输出

Postman — 配置导出状态请求 — 授权和输出

14.重复第2步,要创建新的请求,这次将使用GET。

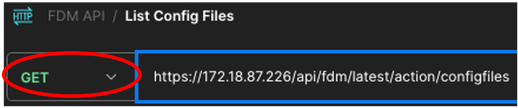

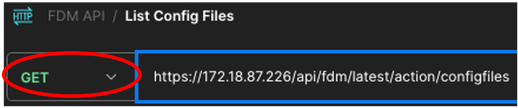

15.将这个新请求称为:列出配置文件。它将被创建为GET请求,并且当您执行此请求时,必须从下拉菜单中选择GET。在GET旁边的文本框中,引入下一行https://<FDM IP ADD>/api/fdm/latest/action/configfiles

Postman — 列出导出的配置文件请求

Postman — 列出导出的配置文件请求

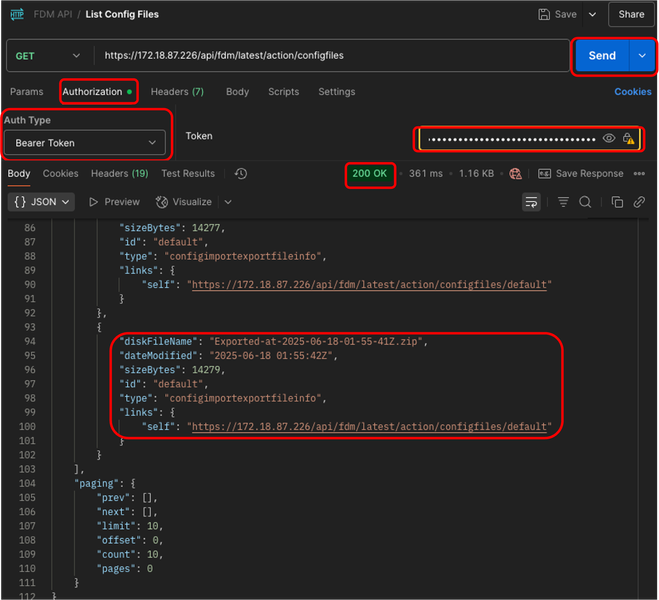

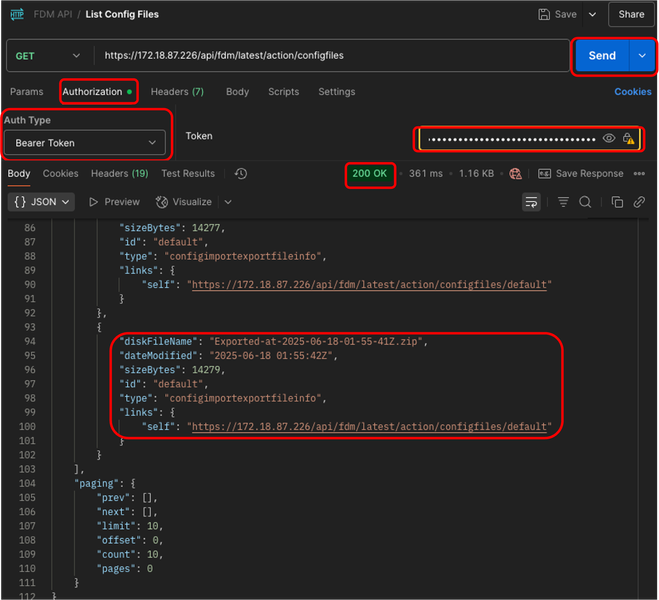

16.在授权选项卡中,从下拉菜单中选择承载令牌(Bearer Token)作为身份验证类型,然后在“令牌”(Token)旁边的文本框中粘贴步骤5中复制的令牌。最后,单击Send.如果一切正常,您将收到200 OK响应,并在JSON字段中显示导出文件的列表。最新的版本列在底部。复制最新文件名(文件名中的最近日期),因为该文件将在最后一步中使用。

Postman — 列出导出的配置文件请求 — 授权和输出

Postman — 列出导出的配置文件请求 — 授权和输出

17.重复第2步,要创建新的请求,这次将使用GET。

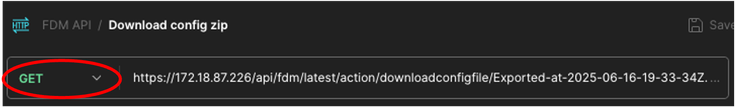

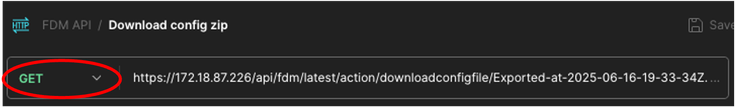

18.将这个新请求称为:下载配置zip。它将被创建为GET请求,并且当您执行此请求时,必须从下拉菜单中选择GET。在GET旁边的文本框中,引入下一行,在末尾粘贴您在第16步中复制的文件名。 https://<FDM IP ADD>/api/fdm/latest/action/downloadconfigfile/<Exported_File_name.zip >

Postman — 下载Config.zip文件请求

Postman — 下载Config.zip文件请求

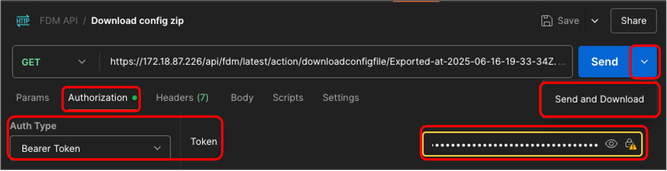

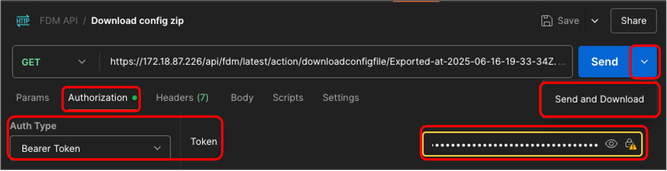

19.在“授权”选项卡中,从下拉菜单中选择承载令牌(Bearer Token)作为“身份验证类型”,然后在“令牌”(Token)旁边的文本框中粘贴步骤5中复制的令牌。最后,单击“发送”(Send)旁边的向下箭头,然后选择Send and Download。

Postman — 下载Config.zip文件请求 — 授权

Postman — 下载Config.zip文件请求 — 授权

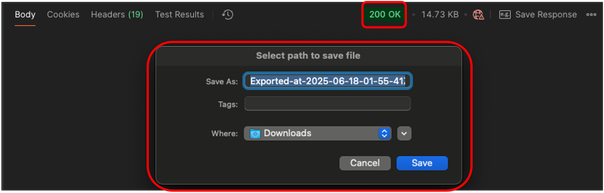

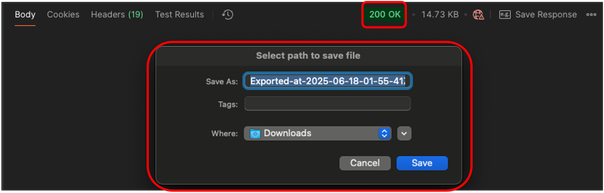

20.如果一切正常,您会收到200 OK响应,并显示一个弹出窗口,询问要将configuration.zip文件保存到的目标文件夹。现在可以将此.zip文件上传到防火墙迁移工具。

Postman — 下载Config.zip文件请求 — 保存

Postman — 下载Config.zip文件请求 — 保存

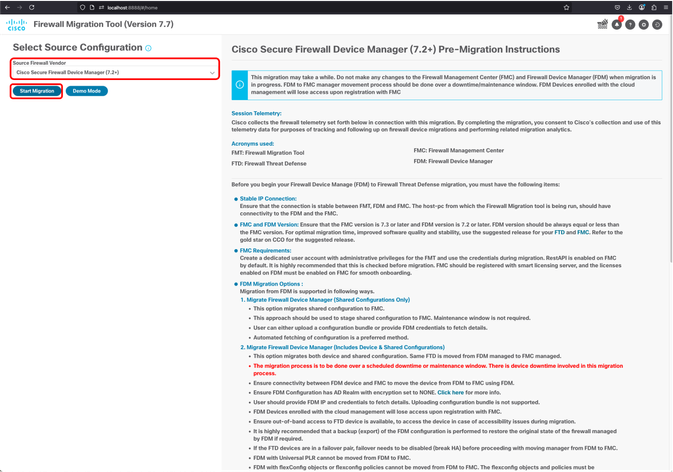

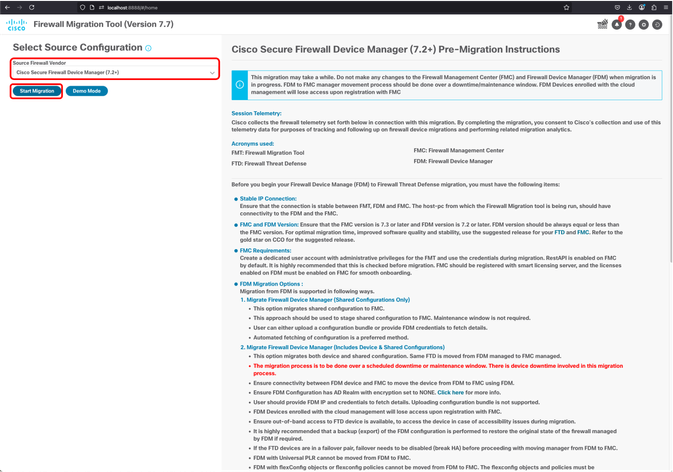

防火墙迁移工具

21.打开“防火墙迁移工具”,在“选择源配置”下拉菜单中,选择Cisco Secure Firewall Device Manager(7.2+),然后单击Start Migration。

FMT - FDM选择

FMT - FDM选择

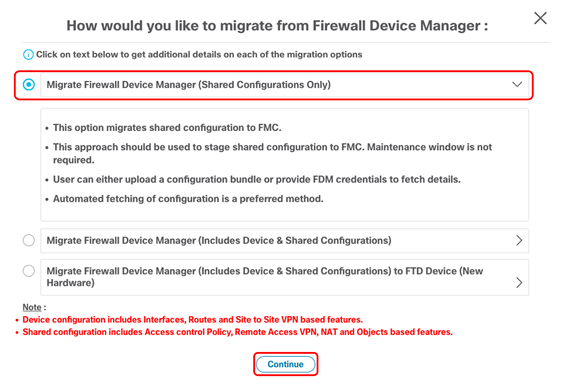

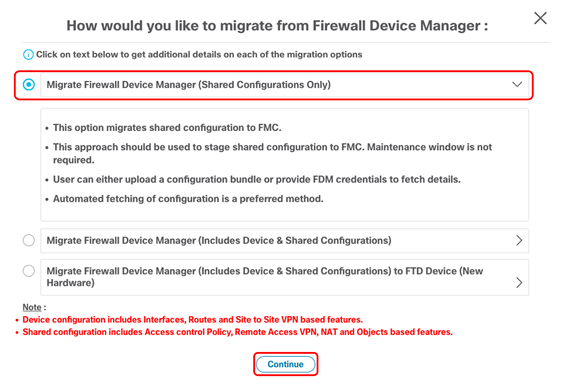

22.选中第一个单选按钮Migrate Firewall Device Manager(Shared Configurations Only),然后单击Continue。

FMT — 仅限FDM迁移共享配置

FMT — 仅限FDM迁移共享配置

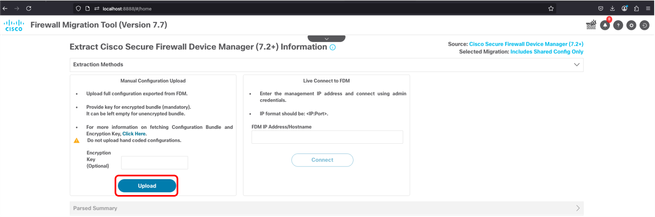

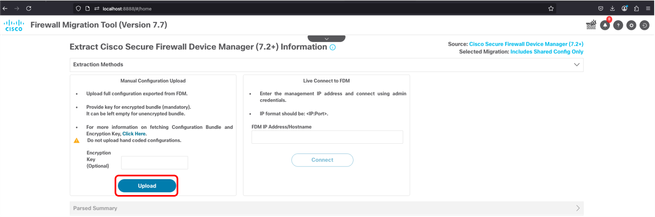

23.在左侧面板(手动配置上传)中,单击上传。

FMT — 上传Config.zip文件

FMT — 上传Config.zip文件

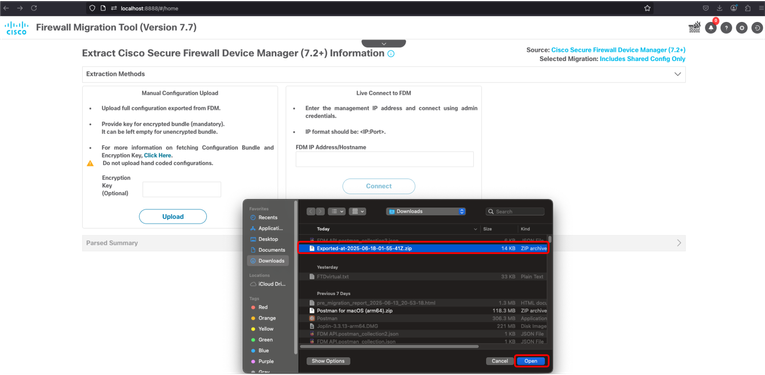

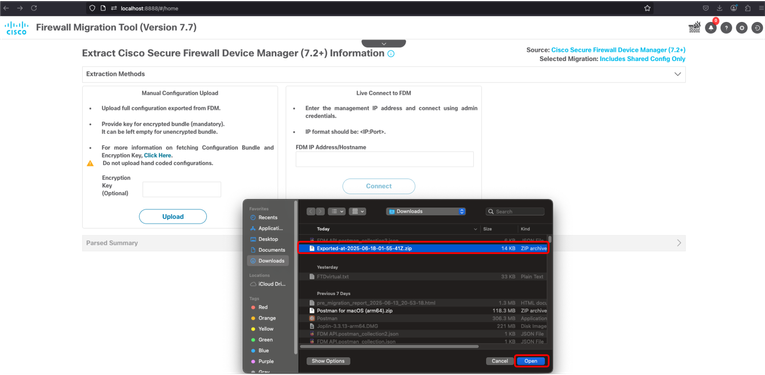

24.在先前保存的文件夹中选择导出的zip配置文件,然后单击打开。

FMT - Config.zip文件选择

FMT - Config.zip文件选择

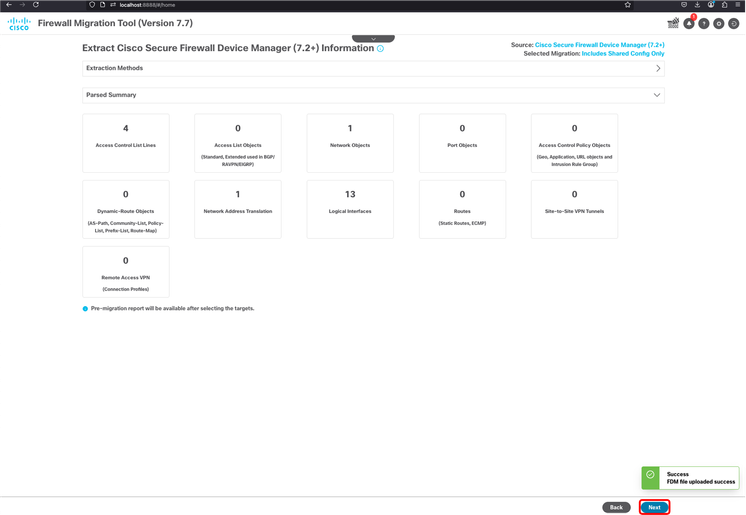

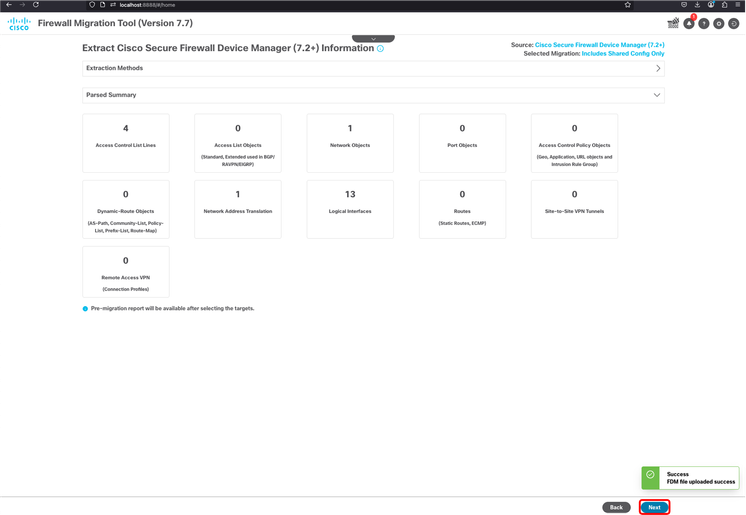

25.如果一切如期进行,则显示分析摘要。此外,在右下角可以看到一个弹出窗口,通知FDM文件已成功上传。单击 Next。

FMT — 分析摘要

FMT — 分析摘要

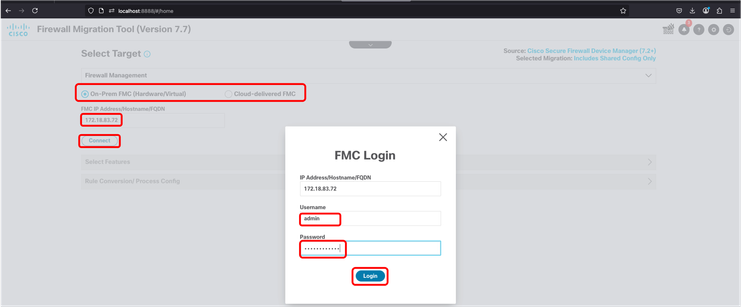

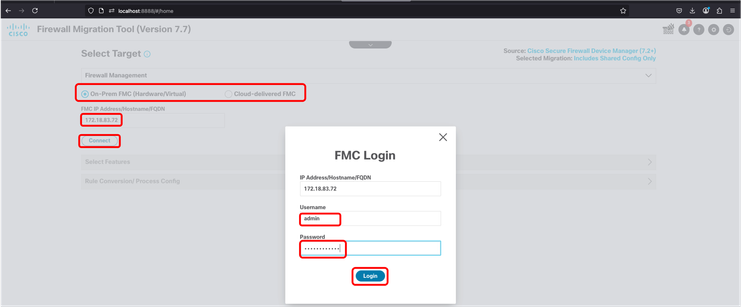

26.选择更适合您环境的选项(内部FMC或Cd-FMC)。 在此场景中,使用内部FMC。键入FMC IP地址,然后单击Connect。系统将显示新的弹出窗口,要求FMC凭证,在输入此信息后,单击Login。

FMT - FMC目标登录

FMT - FMC目标登录

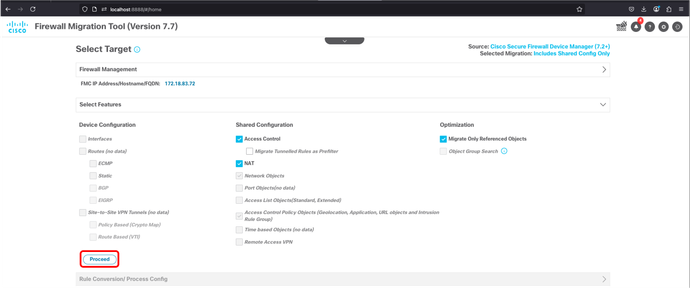

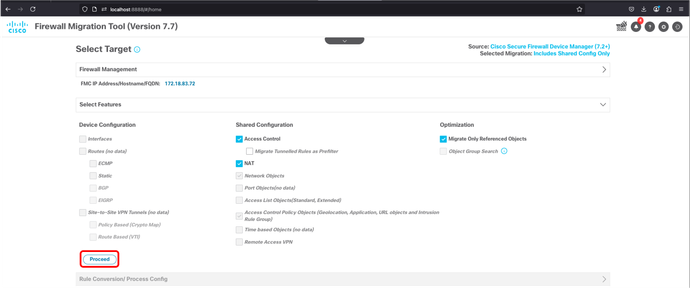

27.下一个屏幕显示目标FMC和要迁移的功能。单击Proceed。

FMT - FMC目标 — 功能选择

FMT - FMC目标 — 功能选择

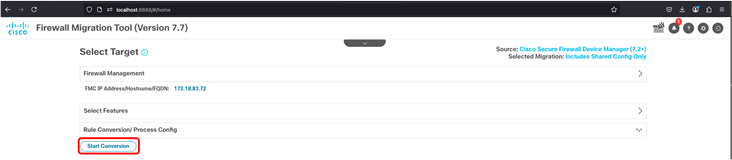

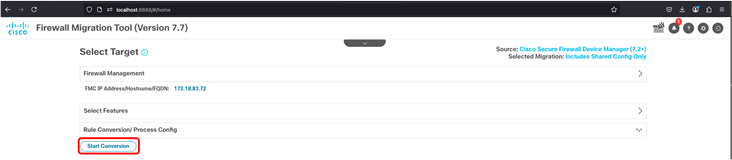

28.确认FMC目标后,单击Start Conversion按钮。

FMT — 开始配置转换

FMT — 开始配置转换

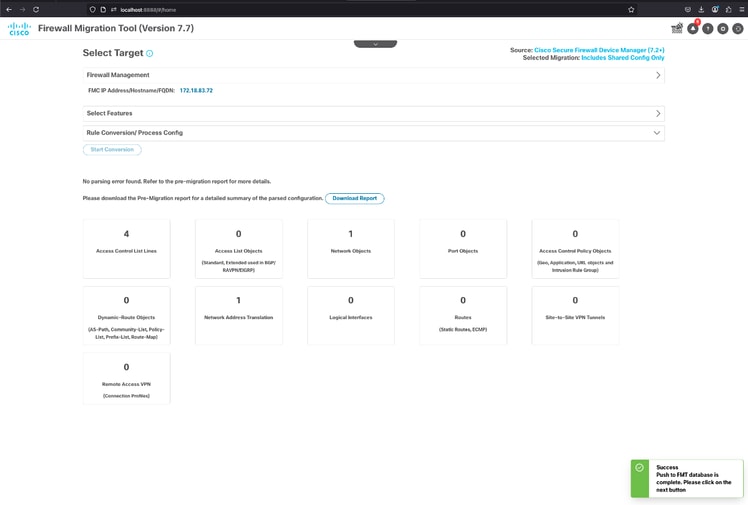

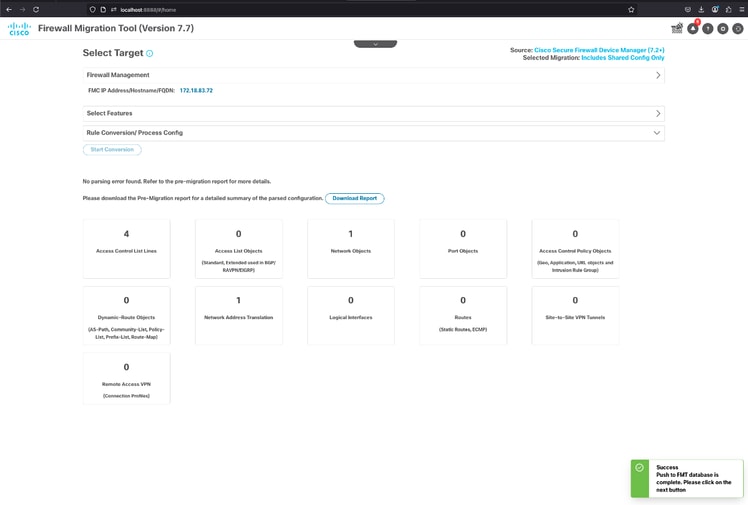

29.如果一切按预期进行,右下角将显示一个弹出窗口,通知向FMT数据库的推送已完成。单击 Next。

FMT — 数据库推送已成功完成

FMT — 数据库推送已成功完成

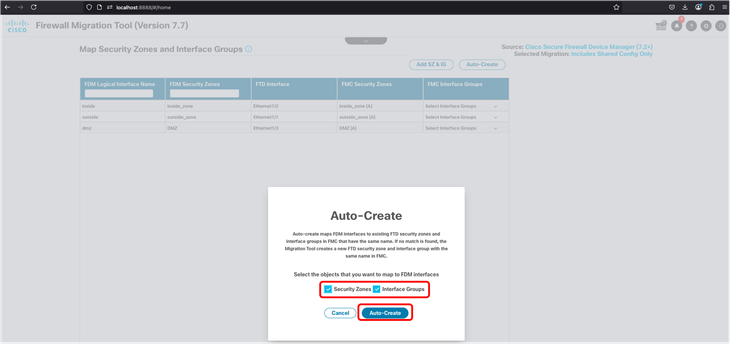

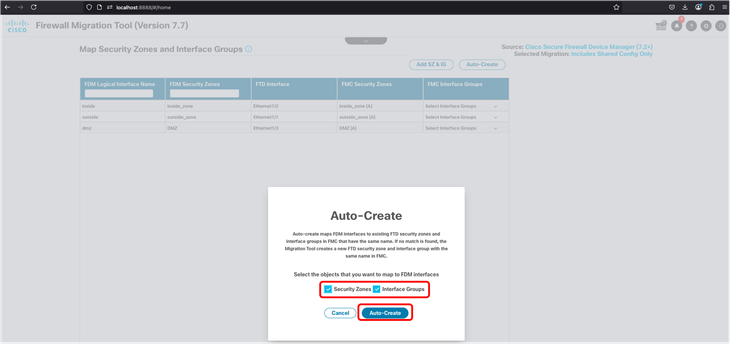

30.在下一个屏幕中,您必须手动创建,或选择自动创建安全区域和接口组。在此场景中,使用自动创建。

FMT — 自动创建安全区域和接口组

FMT — 自动创建安全区域和接口组

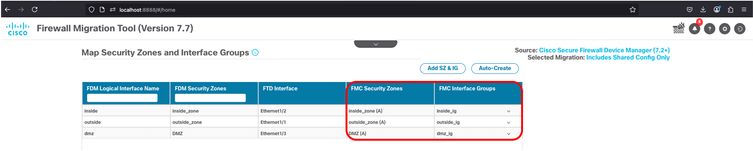

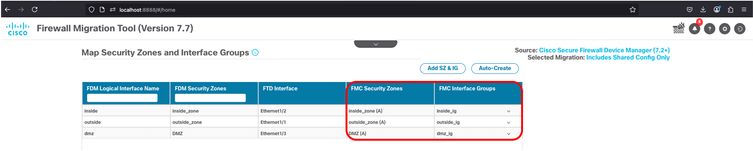

31.表格一经填写,分别在第4栏和第5栏,即安全区和接口组显示。

FMT — 安全区域和接口组已成功创建

FMT — 安全区域和接口组已成功创建

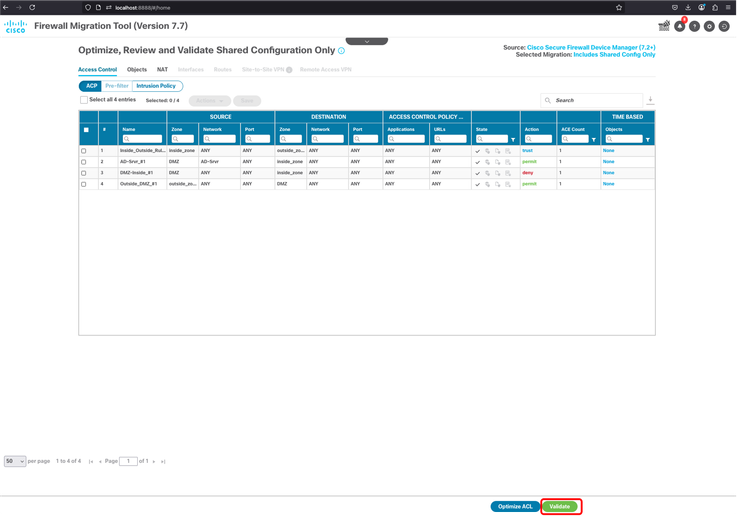

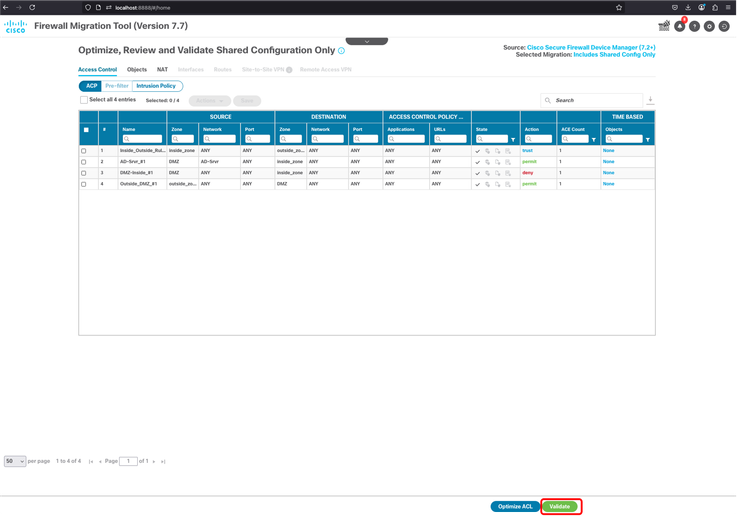

32.在下一个屏幕中,您可以优化ACL或仅验证ACP、对象和NAT。完成后,单击Validate按钮。

FMT — 优化ACL — 验证迁移

FMT — 优化ACL — 验证迁移

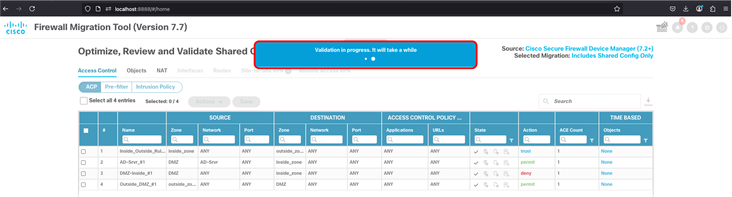

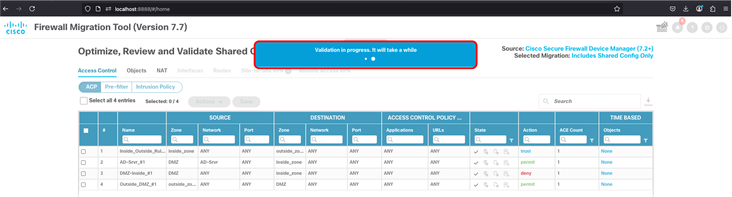

33.验证需要几分钟才能完成。

FMT — 正在进行验证

FMT — 正在进行验证

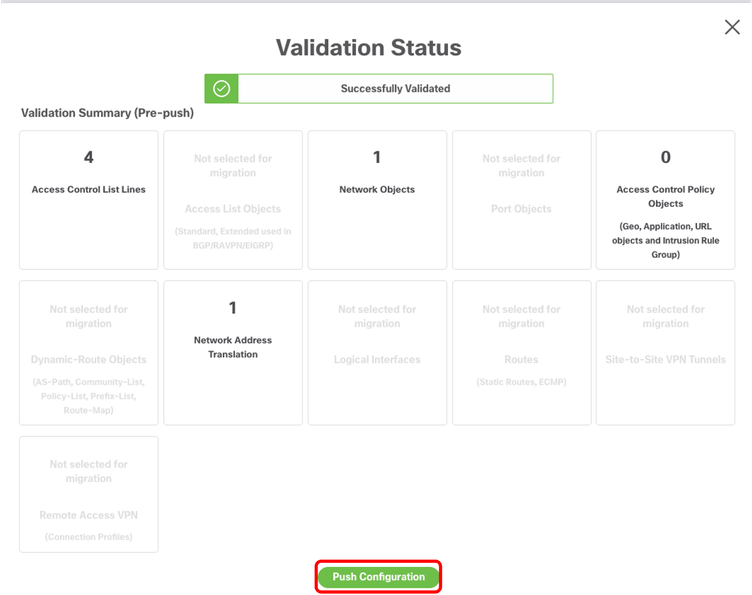

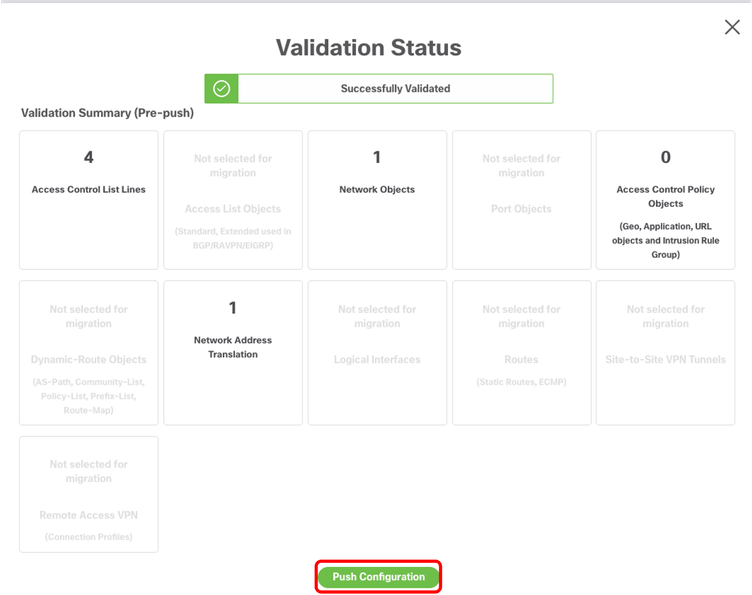

34.完成后,FMT让您知道配置已成功验证,下一步是单击Push Configuration按钮。

FMT — 验证成功 — 将配置推送到FMC

FMT — 验证成功 — 将配置推送到FMC

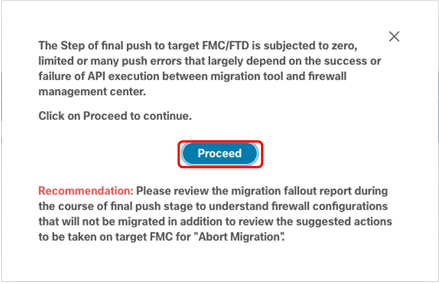

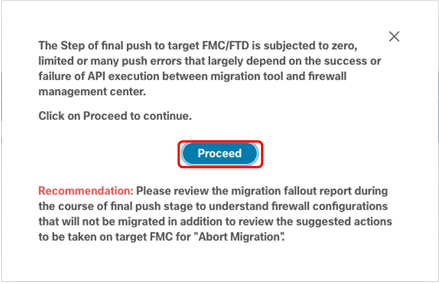

35.最后,单击Proceed按钮。

FMT — 继续配置推送

FMT — 继续配置推送

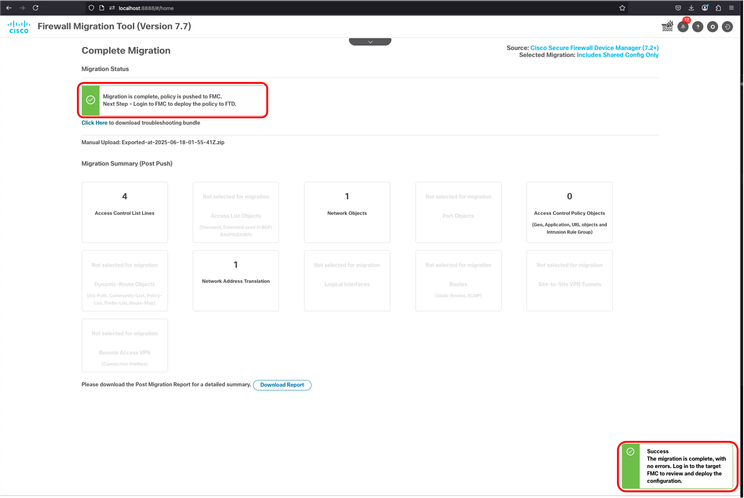

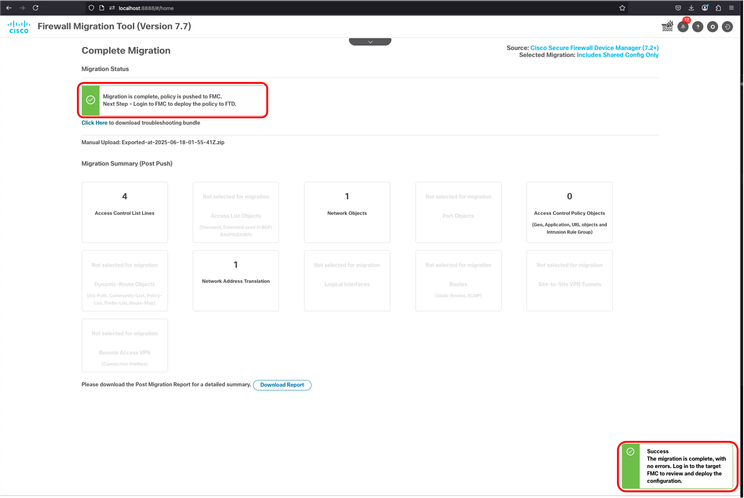

36.如果一切如期进行,将显示迁移成功通知。FMT要求您登录FMC并将迁移的策略部署到FTD。

FMT — 迁移成功通知

FMT — 迁移成功通知

FMC验证

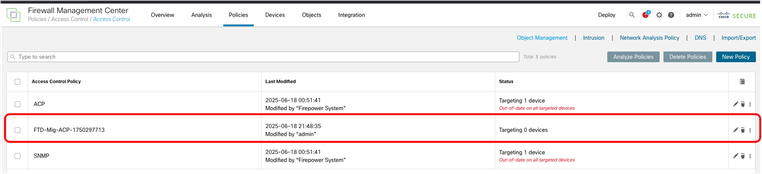

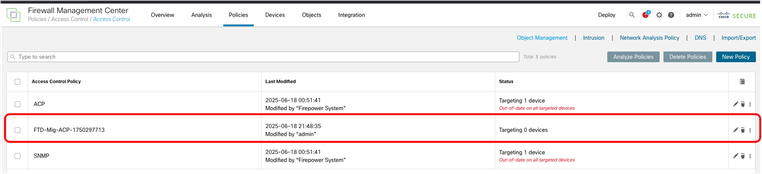

37.登录FMC后,ACP和NAT策略显示为FTD-Mig。现在,您可以继续部署到新的FTD。

FMC - ACP已迁移

FMC - ACP已迁移

FMC - NAT策略已迁移

FMC - NAT策略已迁移

相关信息

反馈

反馈