简介

本文档介绍如何使用Fortigate防火墙配置安全访问。

先决条件

要求

Cisco 建议您了解以下主题:

- Fortigate 7.4.x版本防火墙

- 安全访问

- 思科安全客户端 — VPN

- 思科安全客户端 — ZTNA

- 无客户端ZTNA

使用的组件

本文档中的信息基于:

- Fortigate 7.4.x版本防火墙

- 安全访问

- 思科安全客户端 — VPN

- 思科安全客户端 — ZTNA

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

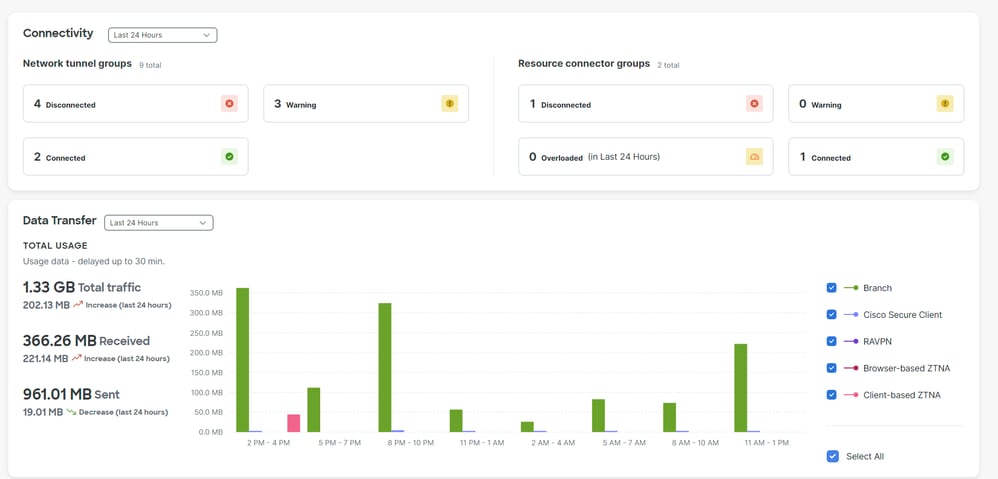

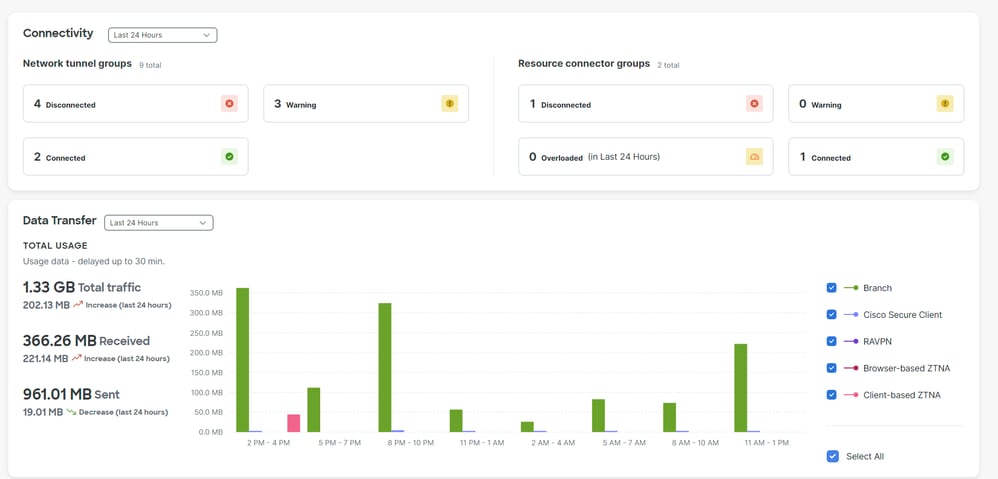

背景信息

思科设计了安全访问(Secure Access),用于保护和提供对内部和基于云的私有应用的访问。它还可以保护从网络到Internet的连接。这是通过实施多种安全方法和层来实现的,所有这些方法均旨在保护通过云访问信息时的安全。

配置

在安全访问中配置VPN

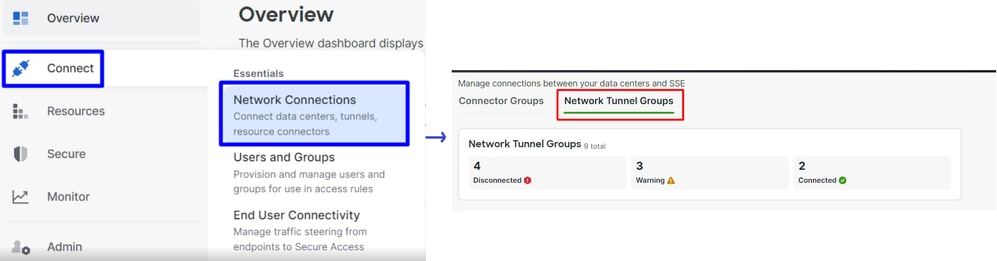

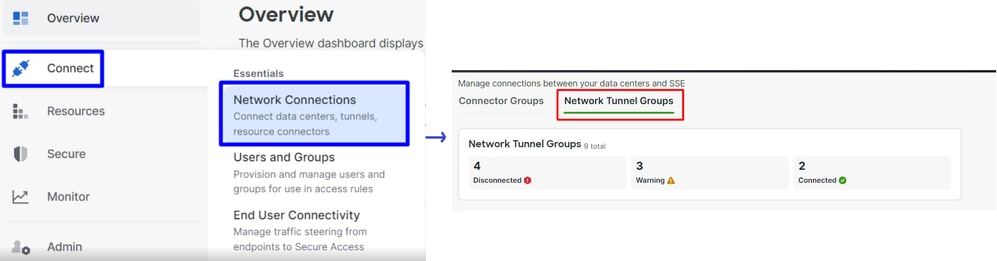

导航到Secure Access的管理面板。

- 点击

Connect > Network Connections > Network Tunnels Groups

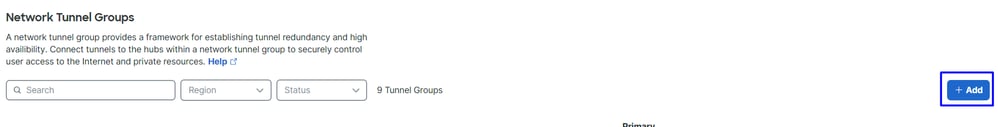

- 在

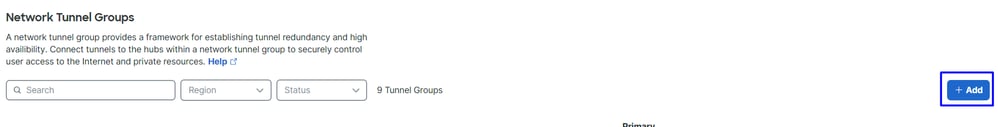

Network Tunnel Groups下,单击 + Add

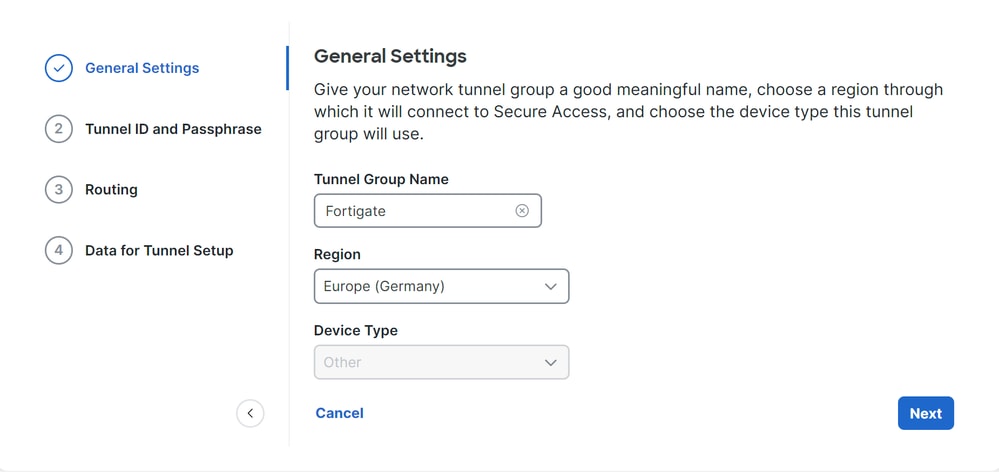

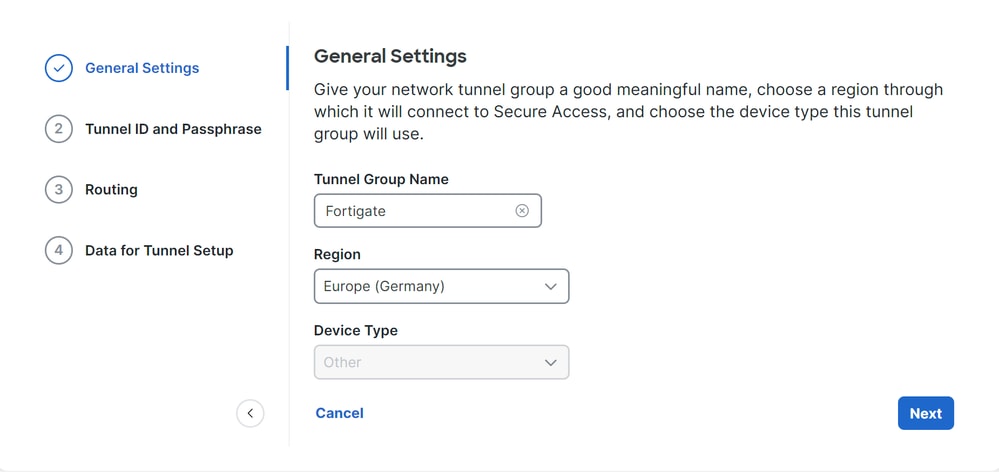

- 配置

Tunnel Group Name,Region和 Device Type

- 点击

Next

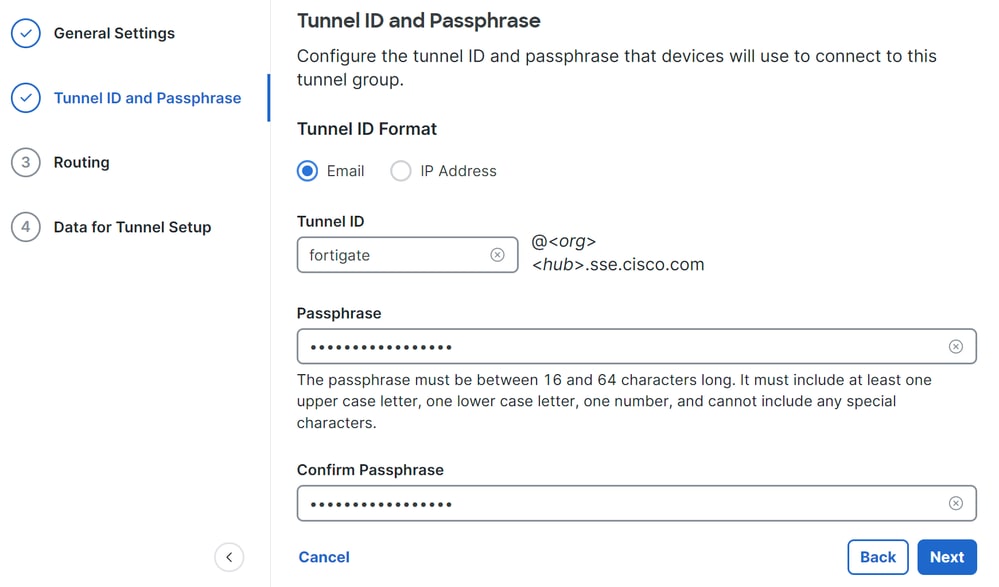

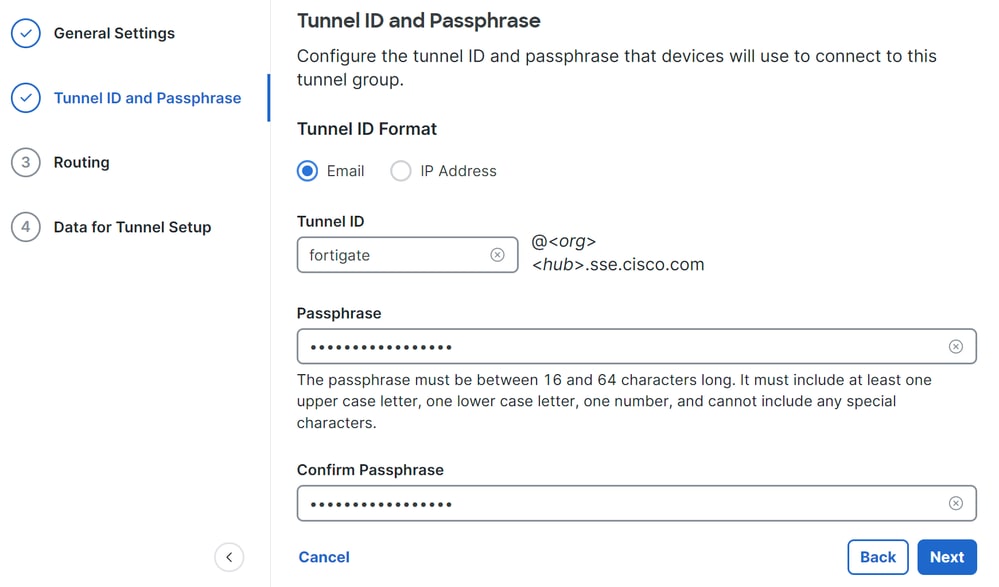

- 配置

Tunnel ID Format和 Passphrase

- 点击

Next

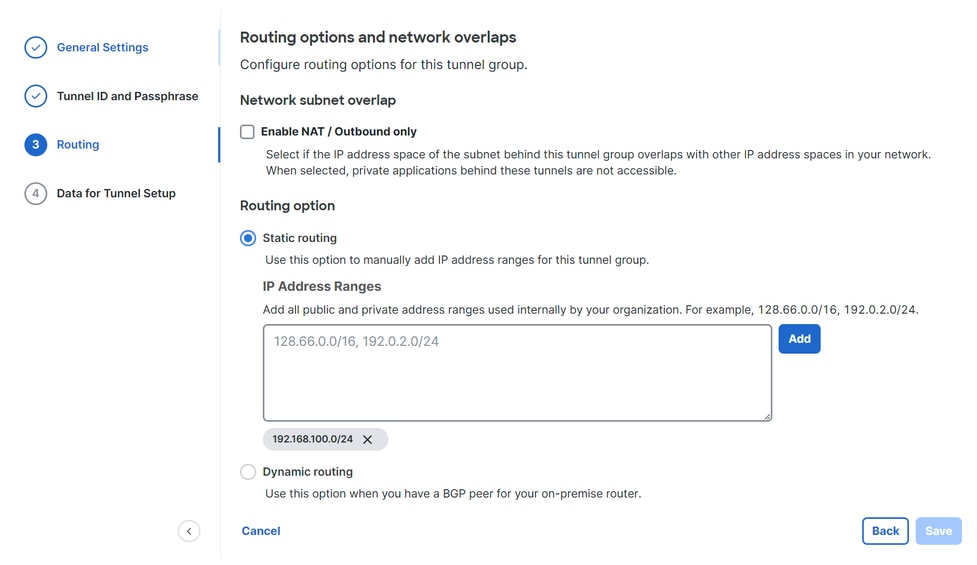

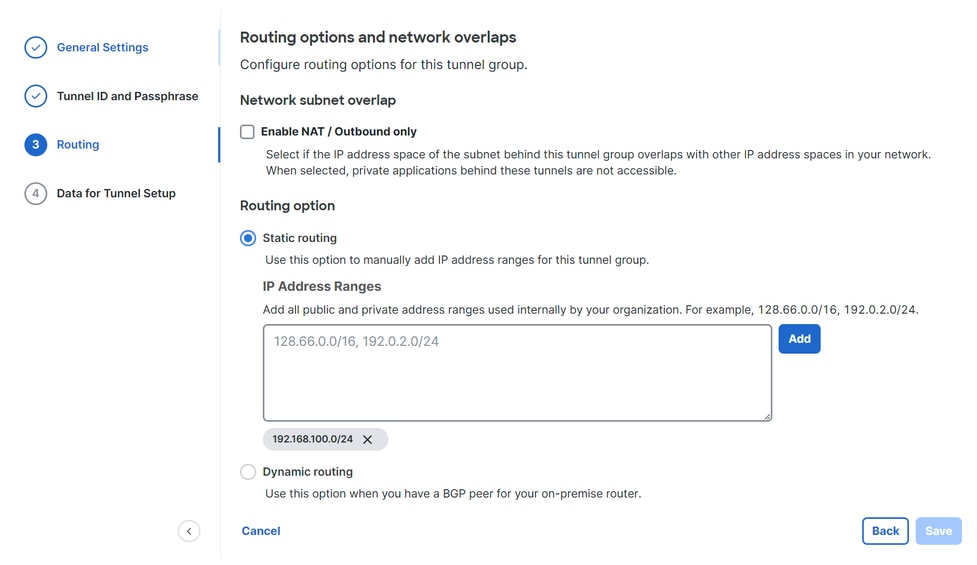

- 配置网络上已配置且希望通过安全访问传递流量的IP地址范围或主机

- 点击

Save

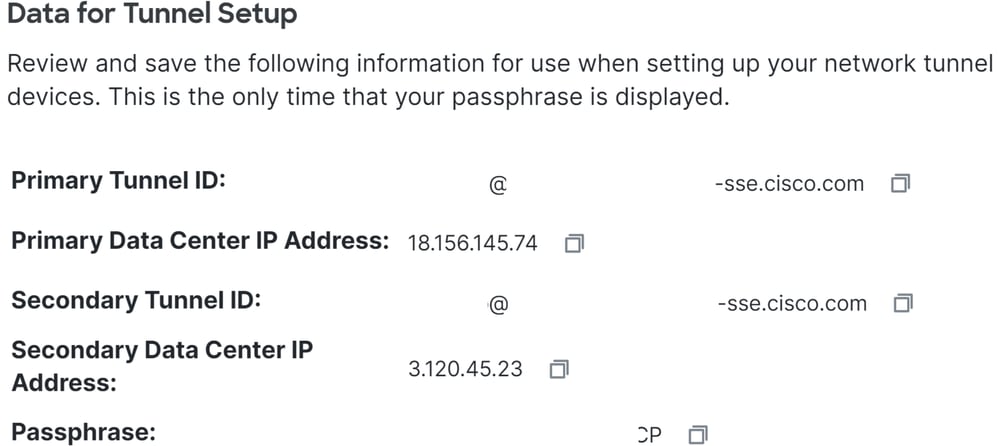

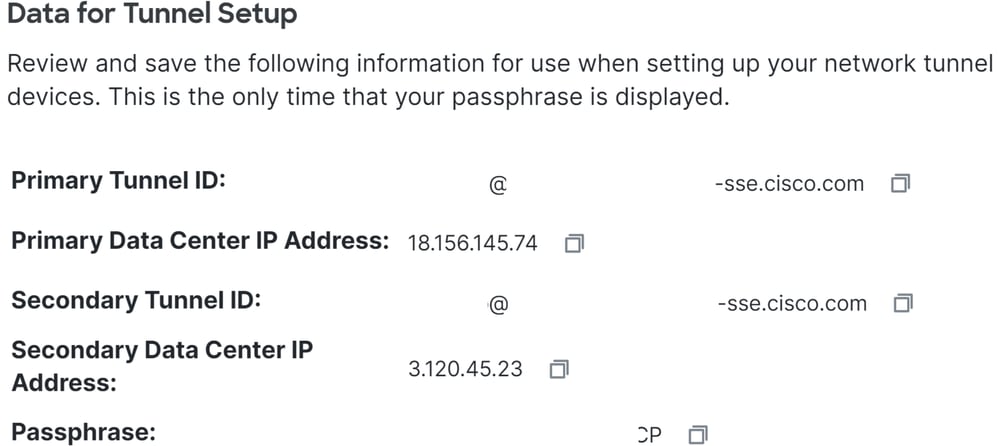

单击显示的Save隧道相关信息后,请保存该信息以供下一步操作。 Configure the VPN Site to Site on Fortigate.

隧道数据

配置VPN站点到防御工事上的站点

导航到防御工事控制面板。

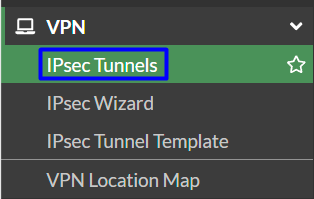

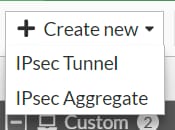

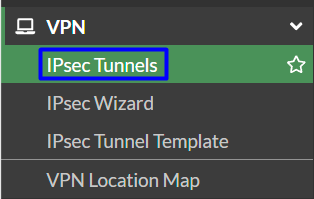

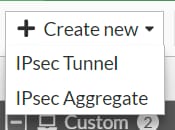

- 点击

Create New > IPsec Tunnels

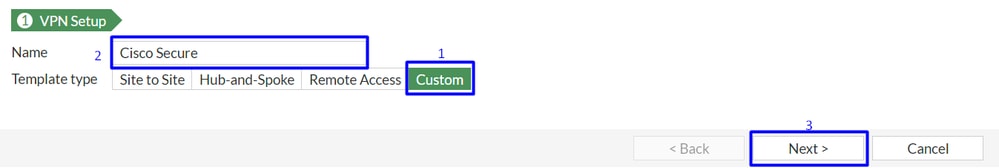

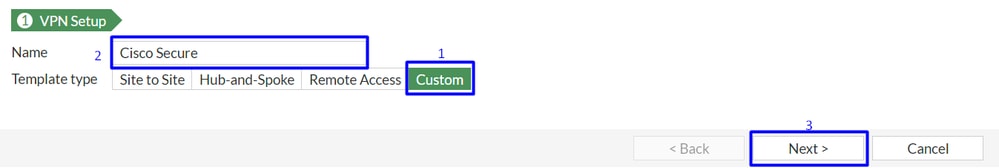

在下一个图像中,您将看到如何配置部件的设Network置。

网络

Network

IP Version :IPv4Remote Gateway :静态 IP 地址IP Address:使用步骤Primary IP Datacenter IP Address,Tunnel Data中给定的IPInterface :选择您计划用于建立隧道的WAN接口Local Gateway :默认情况下禁用Mode Config :默认情况下禁用NAT Traversal :enableKeepalive Frequency :10Dead Peer Detection :空闲时DPD retry count :3DPD retry interval :10Forward Error Correction :不要选中任何复选框。 Advanced...:将其配置为映像。

现在配置AuthenticationIKE。

身份验证

Authentication

Method :预共享密钥作为默认值Pre-shared Key :使用Tunnel DataPassphrase步骤中给定的参数

IKE

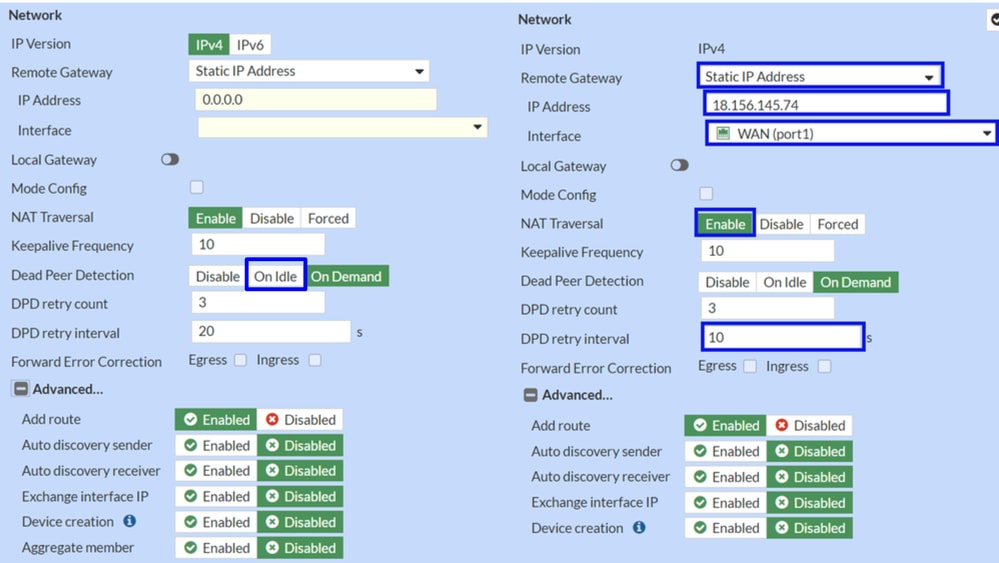

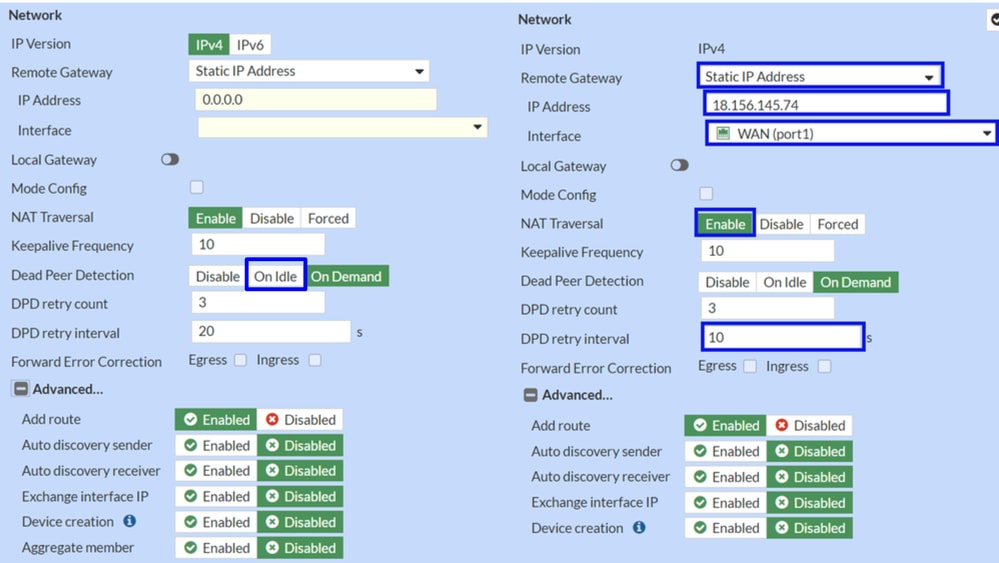

现在配置Phase 1 Proposal。

第1阶段建议

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups 20,如果选择多个选项,您以后可能会遇到问题Key Lifetime (seconds) Local ID Primary Tunnel ID

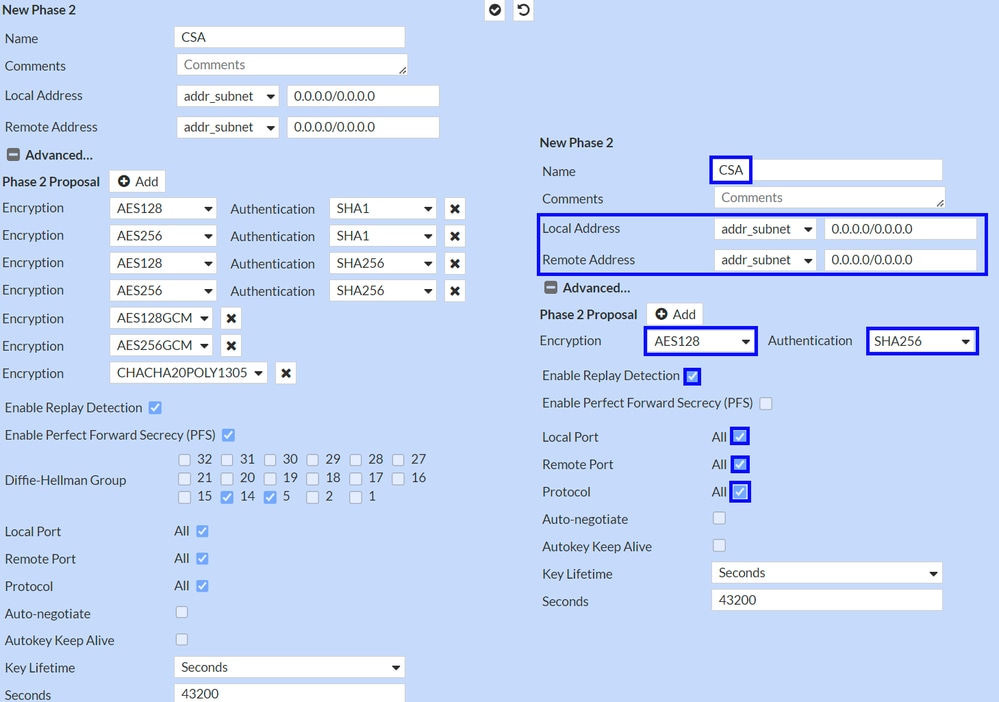

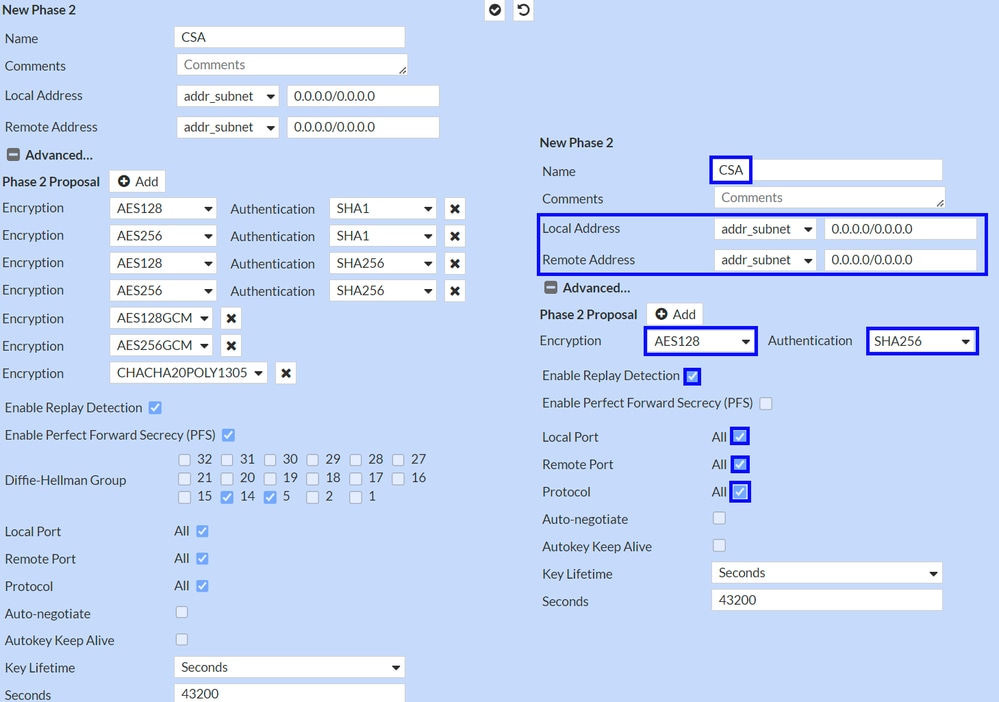

现在配置Phase 2 Proposal。

第2阶段建议

New Phase 2

Name :默认为Let(取自VPN的名称)Local Address :默认为(0.0.0.0/0.0.0.0)Remote Address :默认为(0.0.0.0/0.0.0.0)

Advanced

Encryption :选择AES128Authentication :选择SHA256Enable Replay Detection :默认为Let(启用)Enable Perfect Forward Secrecy (PFS) :取消选中复选框Local Port :设为默认值(启用)Remote Port:默认为Let(启用)Protocol :设为默认值(启用)Auto-negotiate :设为默认值(未标记)Autokey Keep Alive :设为默认值(未标记)Key Lifetime :设为默认值(秒)Seconds :设为默认值(43200)

然后,点击OK。几分钟后,您会看到VPN已通过Secure Access建立,您可以继续执行下一步, Configure the Tunnel Interface.

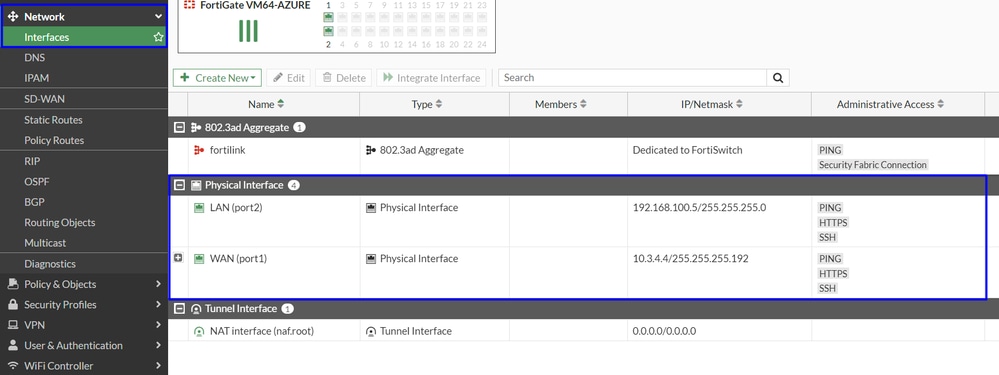

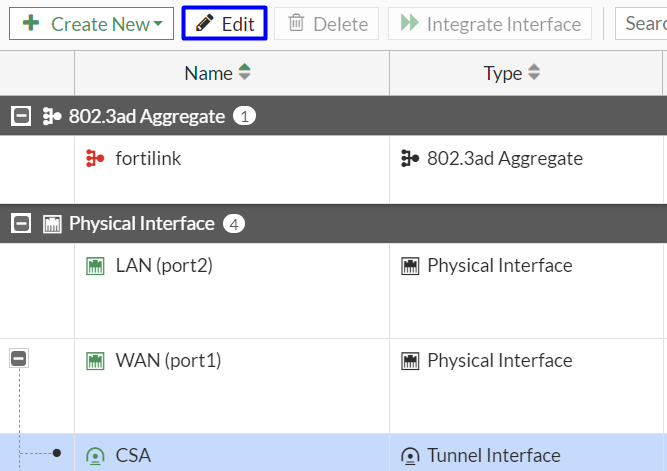

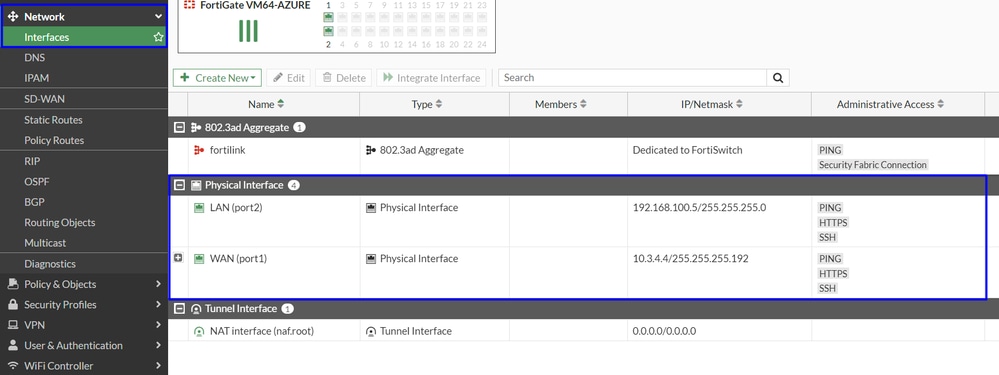

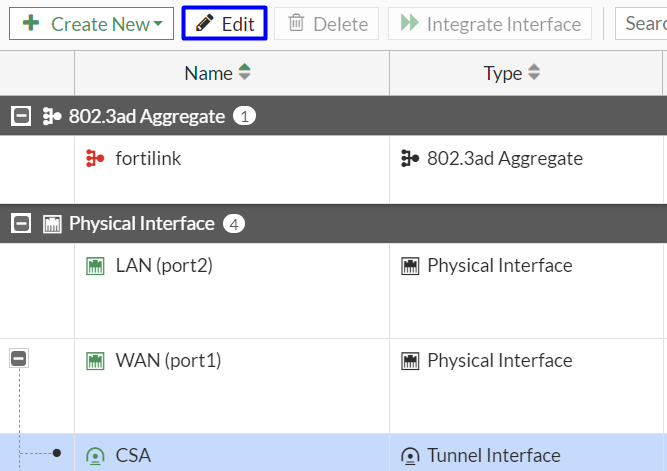

配置隧道接口

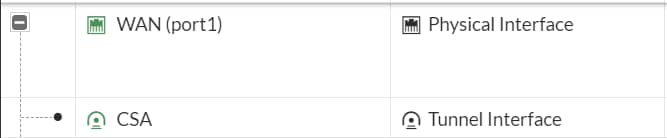

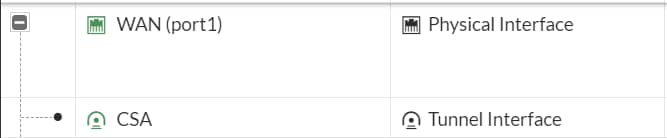

创建隧道后,您会注意到您正在用作WAN接口的端口后面有一个新接口,用于与Secure Access通信。

要检查该信息,请导航至Network > Interfaces中。

扩展您用于与安全访问通信的端口;在本例中是接WAN口。

- 点击并

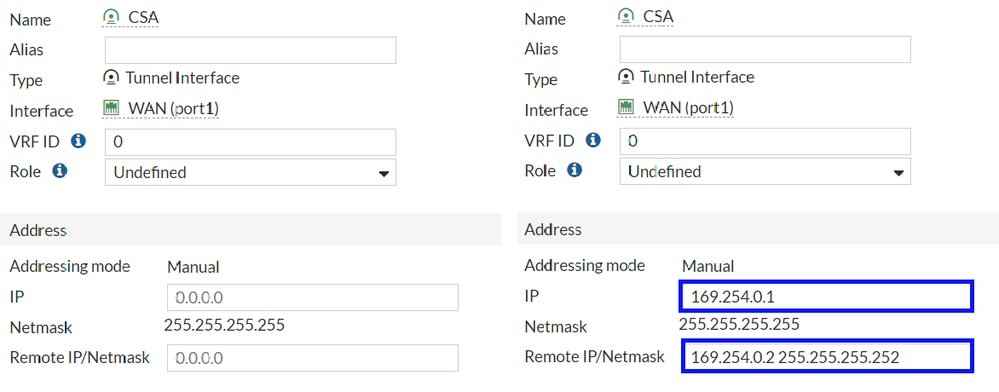

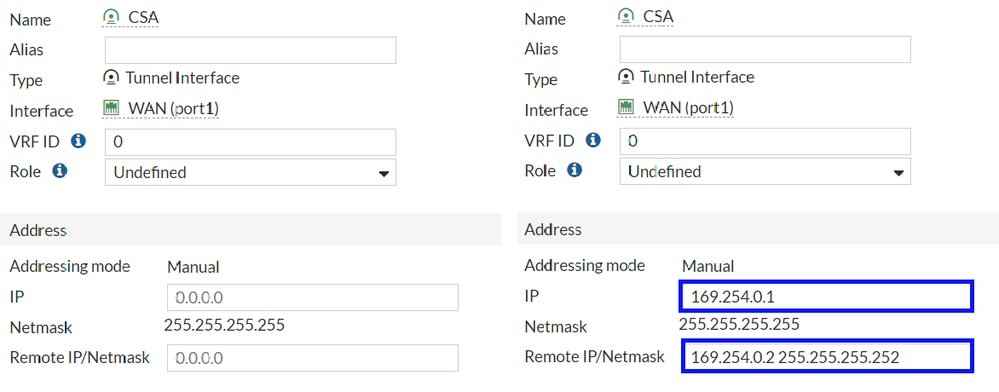

Tunnel Interface点击 Edit

Interface Configuration IPRemote IP/Netmask :将远程IP配置为接口IP的下一个IP,网络掩码为30(169.254.0.2 255.255.255.252)

然后,点击OK保存配置并继续执行下一步Configure Policy Route (基于原点的路由)。

警告:在此部分之后,必须在FortiGate上配置防火墙策略,以允许或允许从设备到安全访问以及从安全访问到要路由流量的网络的流量。

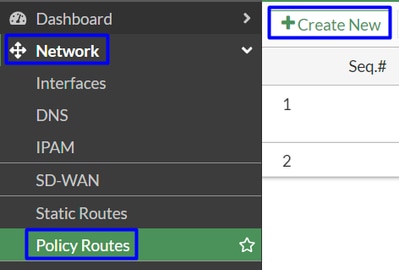

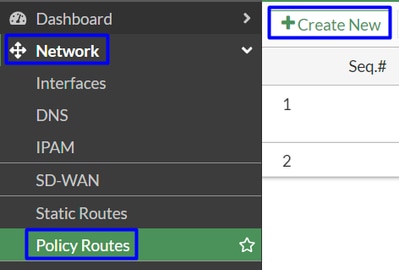

配置策略路由

此时,您已经将VPN配置并设置为安全访问;现在,您必须将流量重新路由到Secure Access,以保护您的流量或对FortiGate防火墙后的专用应用的访问。

- 导航至

Network > Policy Routes

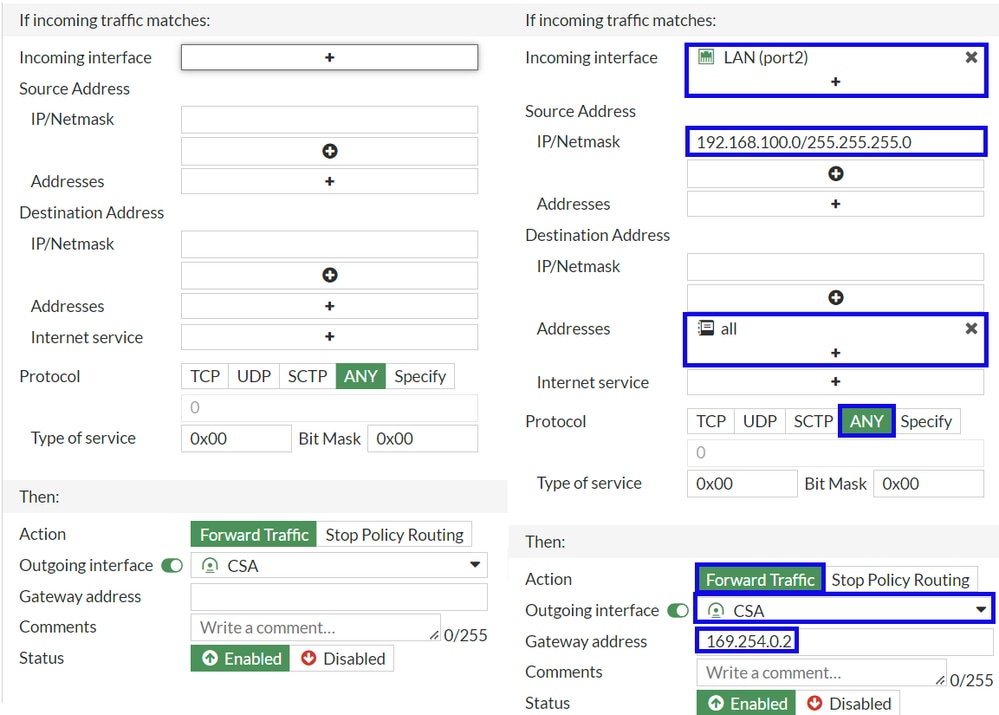

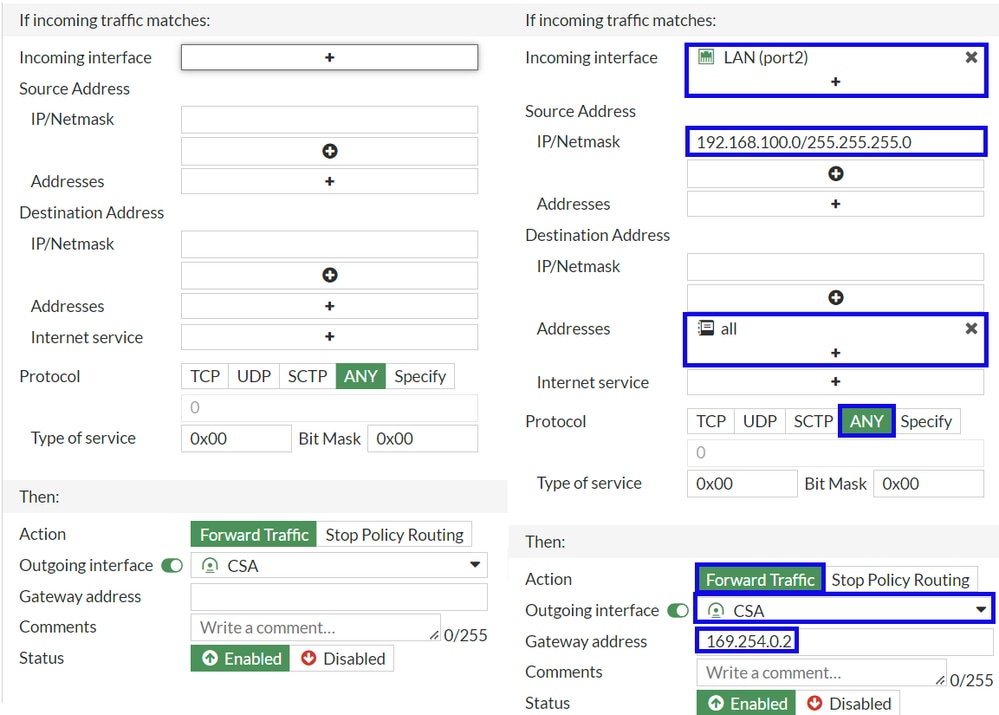

If Incoming traffic matches

Incoming Interface :选择要将流量从其中重新路由到安全访问(流量来源)的接口

Source Address

IP/Netmask :如果仅路由接口的子网,请使用此选项Addresses :如果创建了对象,并且流量的源来自多个接口和多个子网,请使用此选项

Destination Addresses

Addresses:选all择是否要保护互联网流量,如果仅需要私有访问,则必须添加VPN Profile IP Pool和CGNAT Range100.64.0.0/10Protocol:选择 ANY

Then

Action: Choose Forward Traffic

Outgoing Interface :选择在步骤Configure Tunnel Interface中修改的隧道接口Gateway Address:配置在步骤RemoteIPetmask上配置的远程IPStatus :选择Enabled

点击OK以保存配置,您现在可以验证您的设备流量是否已重新路由到安全访问。

验证

为了验证是否已将计算机的流量重新路由到安全访问,您有两个选项:您可以在internet上检查您的公有IP,也可以使用curl运行下一个命令:

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

您可以查看流量的公共范围是以下来源:

Min Host:151.186.176.1

Max Host :151.186.207.254

注意:这些IP可能发生变化,这意味着思科将来可能会扩展此范围。

如果您看到您的公共IP发生更改,这意味着您受到安全访问的保护,现在您可以在安全访问控制面板上配置您的专用应用,以从VPNaaS或ZTNA访问您的应用。

反馈

反馈