简介

本文档介绍如何配置设备传感器,以便其在ISE上用于分析目的。

先决条件

要求

Cisco 建议您了解以下主题:

- Radius协议

- 思科发现协议(CDP)和链路层发现协议(LLDP)

- 思科身份服务引擎(ISE)

- 思科Catalyst交换机9300

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科ISE版本3.4补丁3

- 思科Catalyst交换机9300-48P版本17.12.4

- 思科IP电话8811版本12.8.1

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

设备传感器是接入设备的一项功能,用于使用思科发现协议(CDP)、链路层发现协议(LLDP)和动态主机配置协议(DHCP)等协议从网络设备收集原始终端数据。 终端数据有助于完成网络接入设备的分析功能。收集信息后,可以将其封装在radius记账数据包中,并发送到分析服务器,在本文中,该服务器将是ISE。

注意:设备传感器仅分析距离NAD(网络接入设备)一跳的设备。

收集信息后,可以将其封装在radius记账中,并发送到分析服务器。在本文中,ISE用作分析服务器。

配置

步骤1.标准AAA配置

要配置身份验证、授权和记帐(AAA),请参阅以下步骤:

- 使用aaa new-model命令启用AAA,并在交换机上全局启用802.1X

- 配置Radius服务器并启用动态授权(授权更改 — CoA)

- 启用CDP和LLDP协议。添加交换机端口身份验证配置

-

添加交换机端口身份验证配置

!

aaa new-model

!

!

aaa group server radius ISE-GROUP

server name ise

!

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa accounting update newinfo

aaa accounting dot1x default start-stop group radius

!

!

aaa server radius dynamic-author

client server-key Krakow123

!

dot1x system-auth-control

!

lldp run

cdp run

!

interface GigabitEthernet1/0/1

description IP_Phone

switchport mode access

switchport voice vlan 101

authentication event fail action next-method

authentication host-mode multi-domain

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

dot1x timeout tx-period 2

spanning-tree portfast

!

radius server ise

address ipv4 auth-port 1812 acct-port 1813

key

!

注意:必须配置交换机以将思科供应商特定属性(VSA)发送到ISE。

可通过配置以下命令在记帐数据包内部发送这些属性:

radius-server vsa send accounting

步骤2.配置设备传感器

1.确定需要从CDP/LLDP获取哪些属性才能分析设备。对于Cisco IP电话8811,您可以使用以下命令:

- LLDP SystemDescription属性

- CDP CachePlatform属性

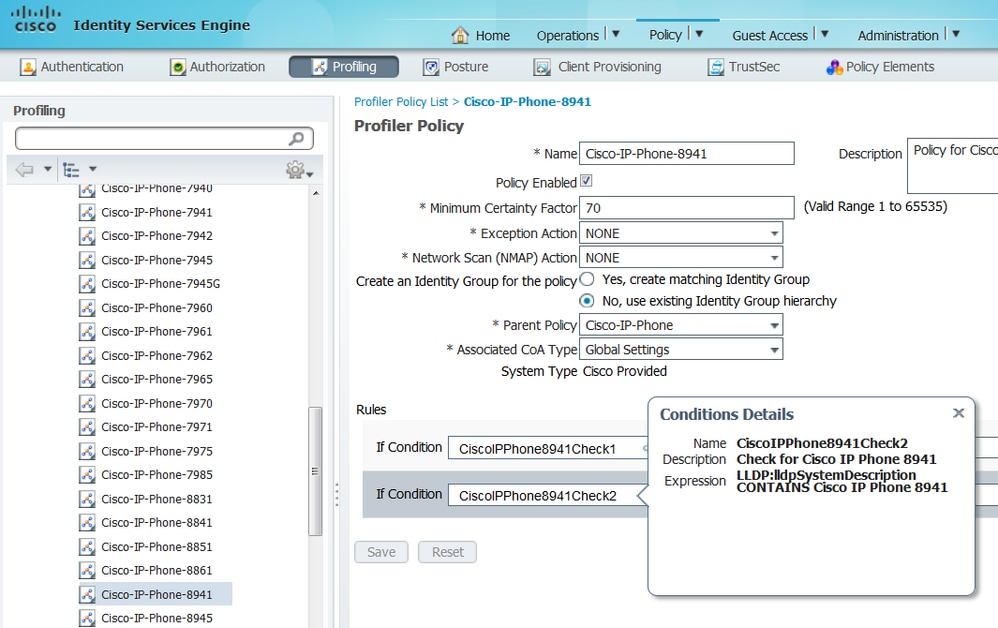

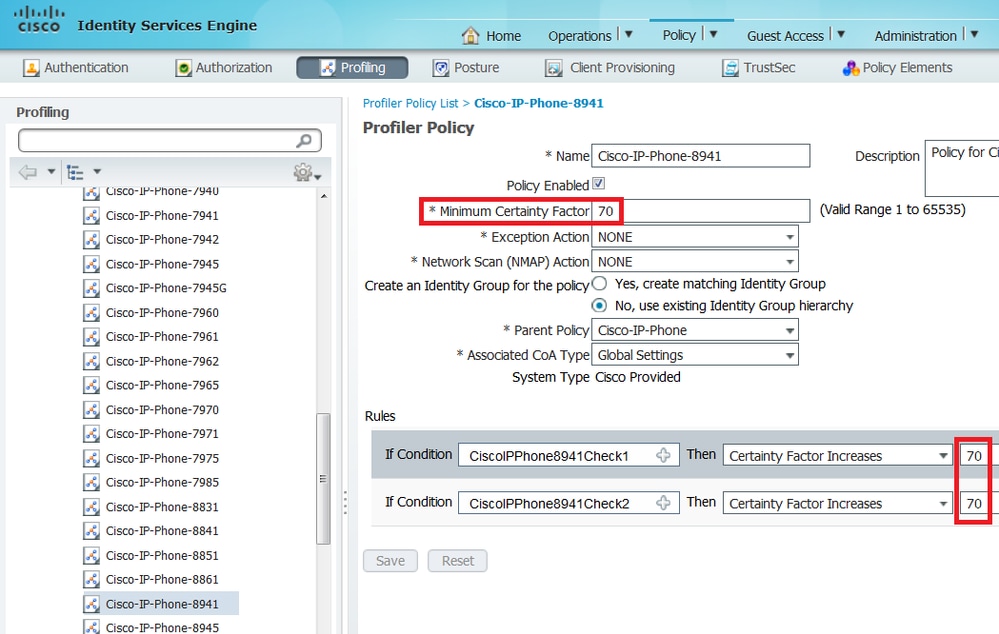

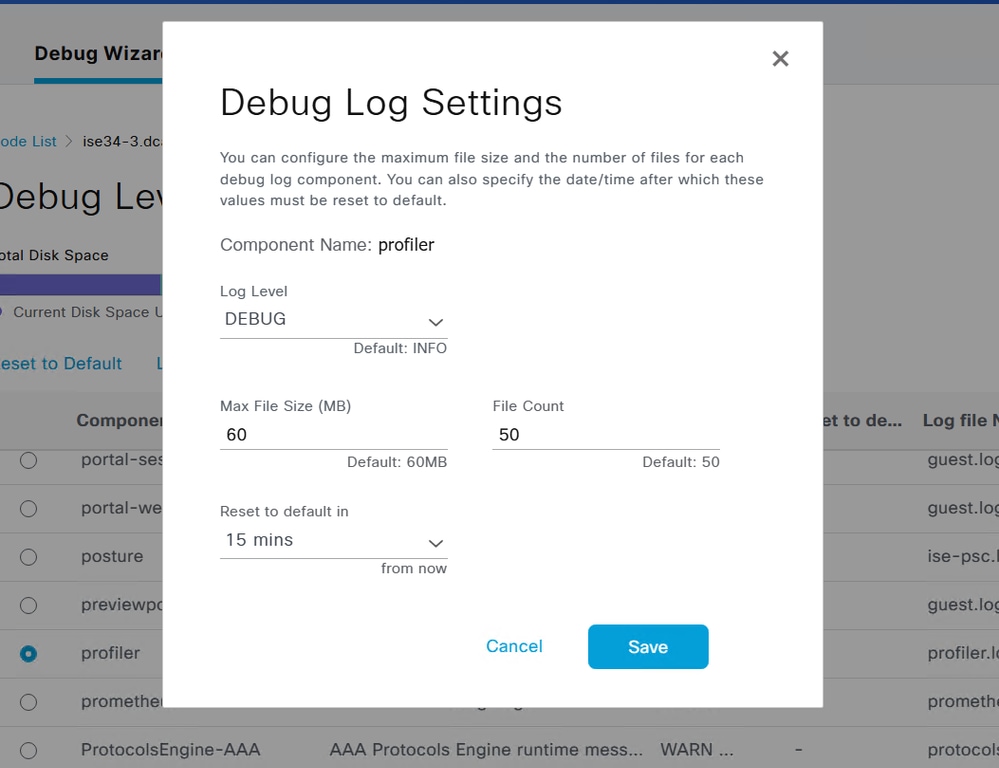

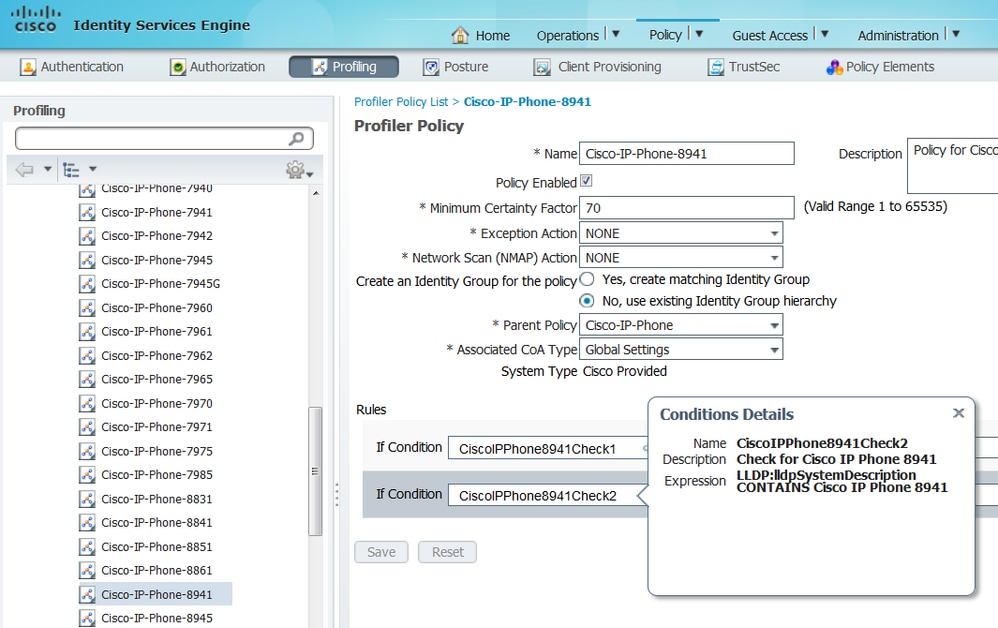

您可以通过检查分析器策略来验证用于分析设备的属性。为此,您可以导航到Work Centers > Profiler > Profiling Policies并选择要匹配的分析策略。

从下面的屏幕截图中,我们可以看到将终端分析为Cisco-IP-Phone-8811所需的最小确定性工厂为70。因此,由于这两个属性提供的确定性工厂增加70,因此仅获得其中一项就足够了:

注意:要分析为特定的Cisco IP电话,必须满足所有父配置文件的最低条件。这意味着分析器必须匹配思科设备(最小确定系数10)和思科IP电话(最小确定系数20)。 即使分析器匹配这两个配置文件,也必须将其分析为特定的Cisco IP电话,因为每个IP电话型号的最小可信度因子为70。设备将分配给具有最高可信度因子的配置文件。

2.配置两个过滤器列表:一个用于CDP,另一个用于LLDP。这些指示哪些属性必须包含在Radius记帐消息中。This step is optional.

3.为CDP和LLDP创建两个过滤规格。在filter-spec中,您可以指示必须包括在记帐消息中或排除的属性列表。在本例中,包括以下属性:

如果需要,您可以配置通过Radius传输到ISE的其他属性。此步骤也是可选的。

4.添加命令device-sensor notify all-changes,以便在当前会话添加、修改或删除TLV时触发更新。

5.要实际发送通过设备传感器功能收集的信息,您必须明确告知交换机使用命令device-sensor accounting完成此操作。

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!

步骤3.在ISE上配置分析

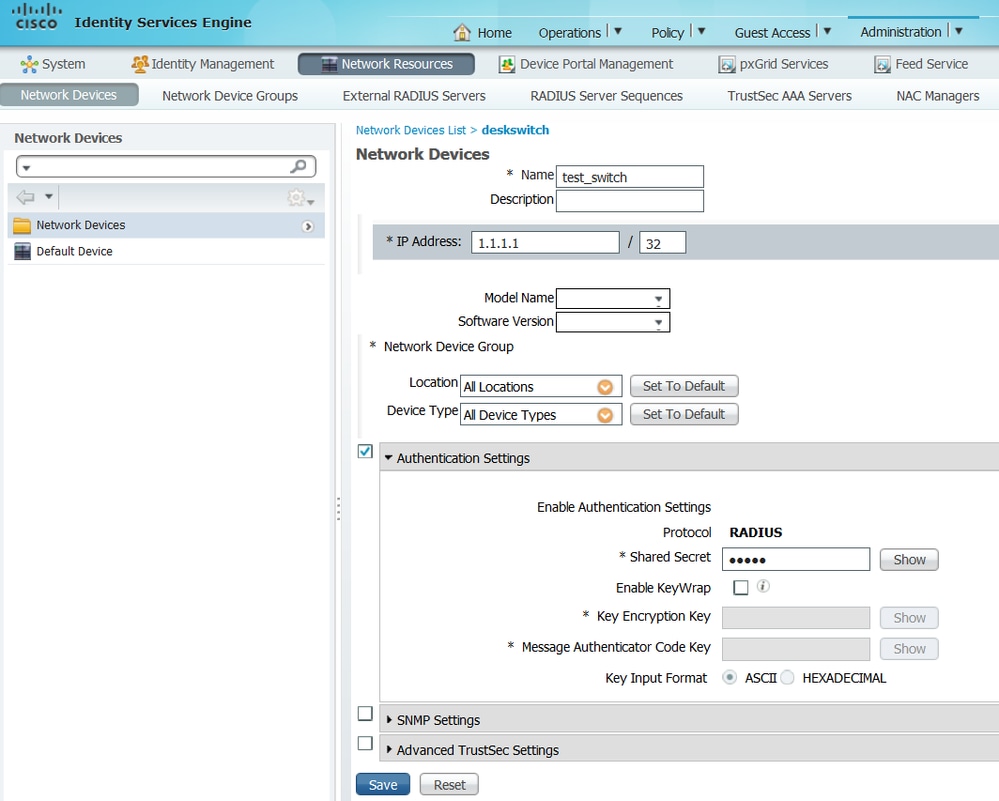

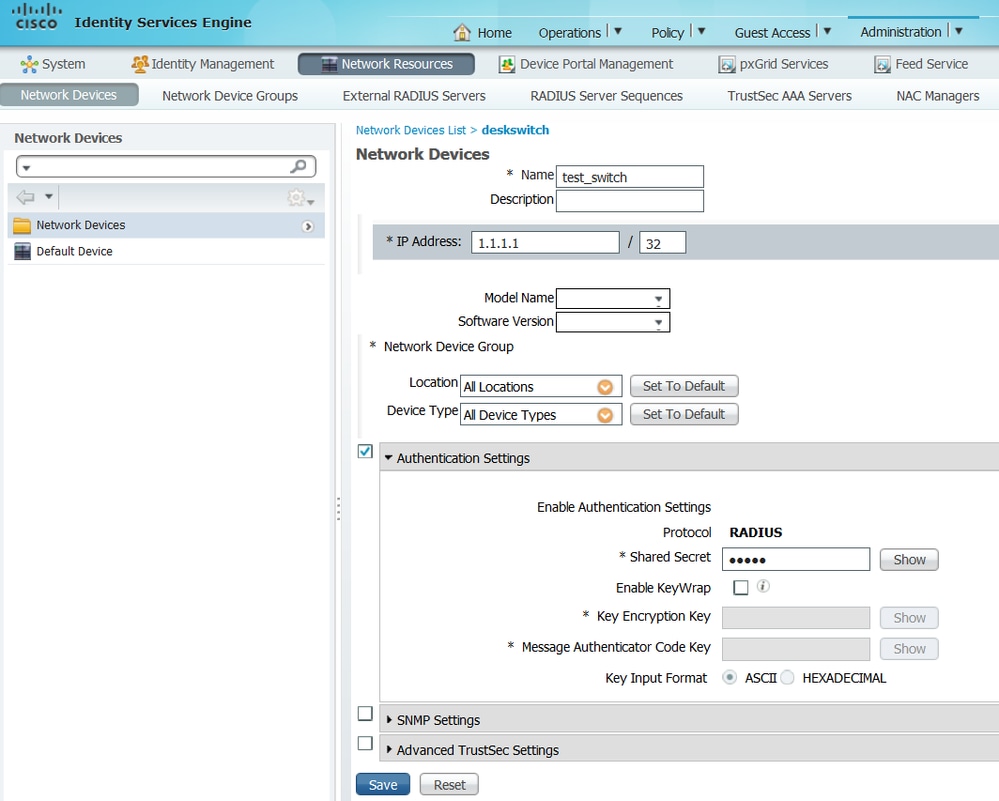

1.在Administration > Network Resources > Network Devices中将交换机添加为网络设备。在身份验证设置(Authentication Settings)中将交换机的radius服务器密钥用作共享密钥:

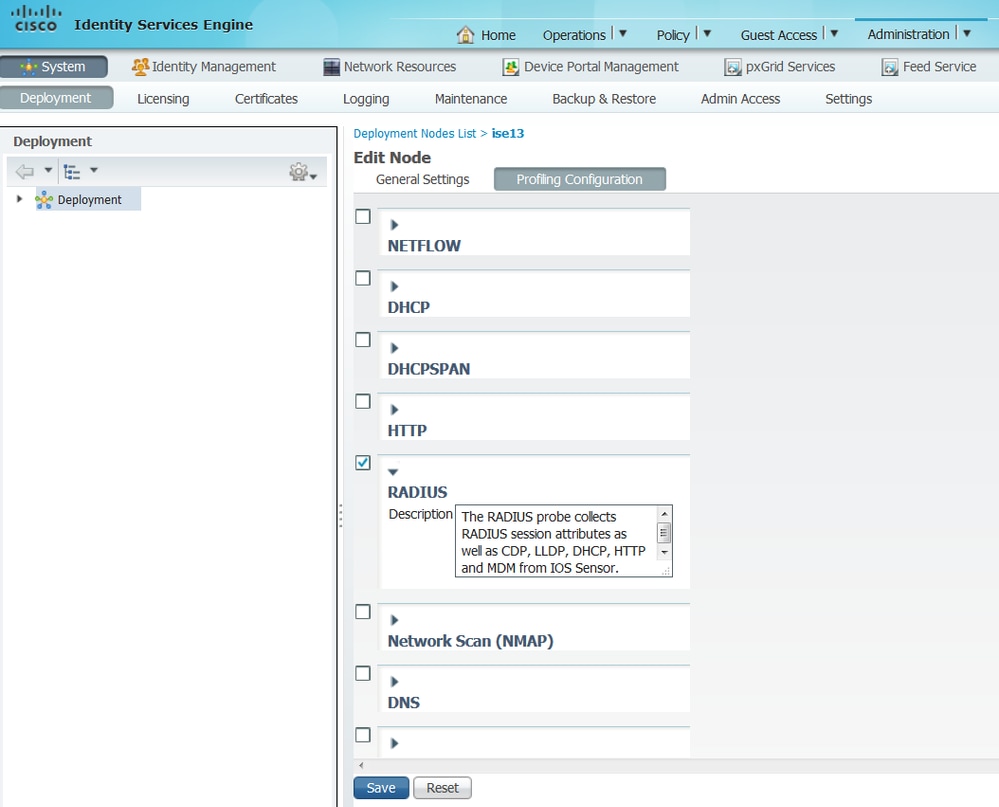

2.在ISE节点上启用分析服务。为此,请转到管理>系统>部署,选择ISE节点,然后在“策略服务”选项卡上启用分析服务选项。如果需要在多个PSN上进行分析,可以为其中的每个PSN启用此服务。但是,请记住,添加的探测功能越多,启用分析服务的节点越多,对性能的影响最大,因此请明智地启用它们。

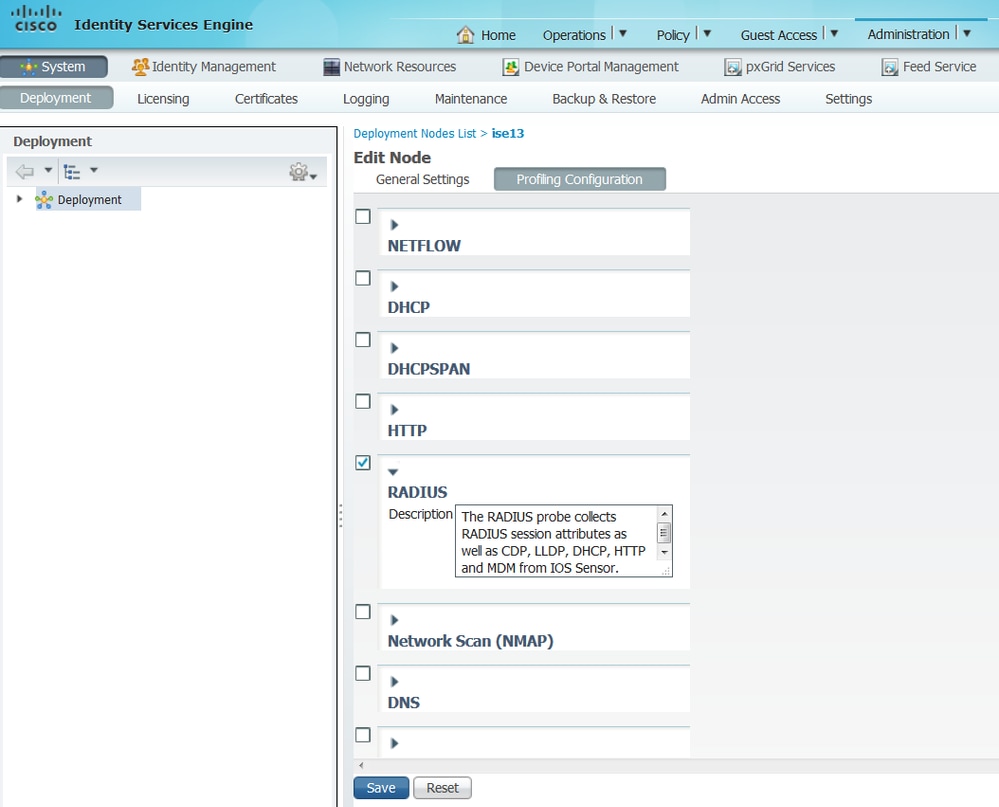

3.在分析节点上启用Radius探测。为此,请导航到Administration > System > Deployment,选择ISE节点,然后单击Profiling Configuration选项卡。

4.将CoA(授权更改)类型设置为Reauth,以在分析终端时实施终端重新身份验证。此外,请确保选中Endpoint Attribute Filter。为此,请导航到管理>系统>设置>分析。

注意:最佳实践是在生产部署中启用终端属性过滤器,以避免在收集了太多不需要的分析器数据时出现性能问题。要向当前不存在的许可列表添加属性,您可以创建使用该属性的新的分析器条件和策略。该属性将自动添加到已存储和已复制属性的白名单中。

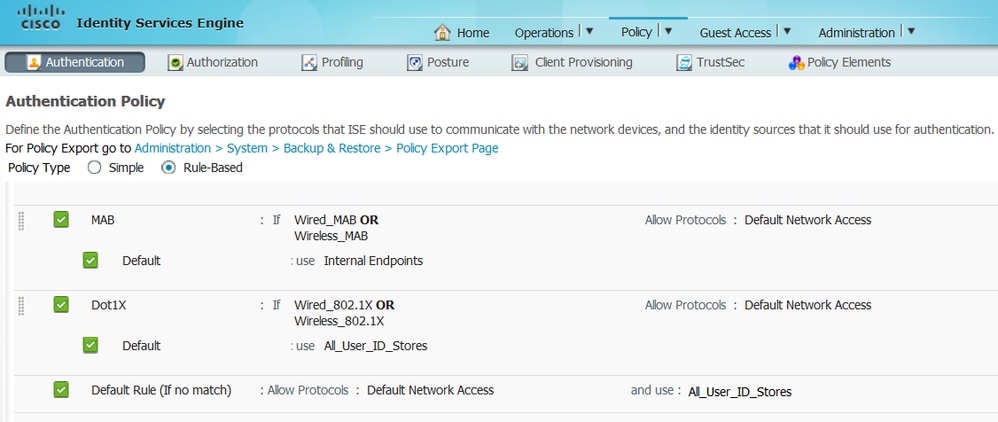

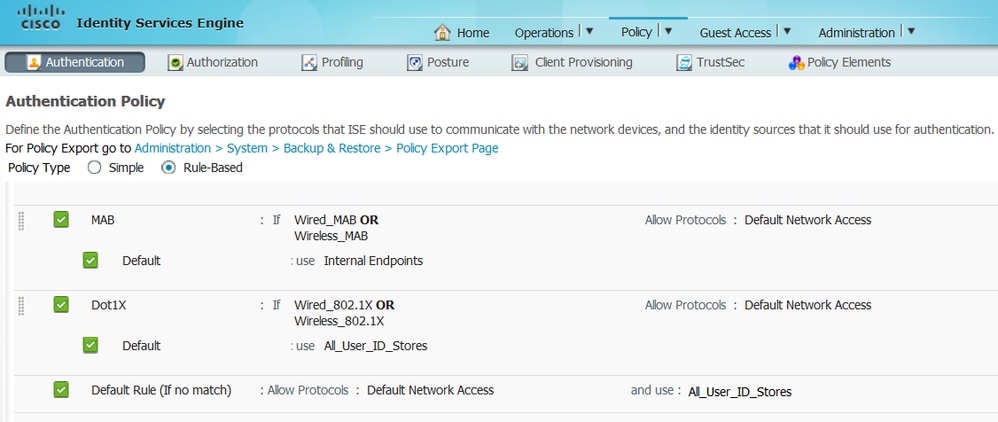

5.配置ISE身份验证规则:

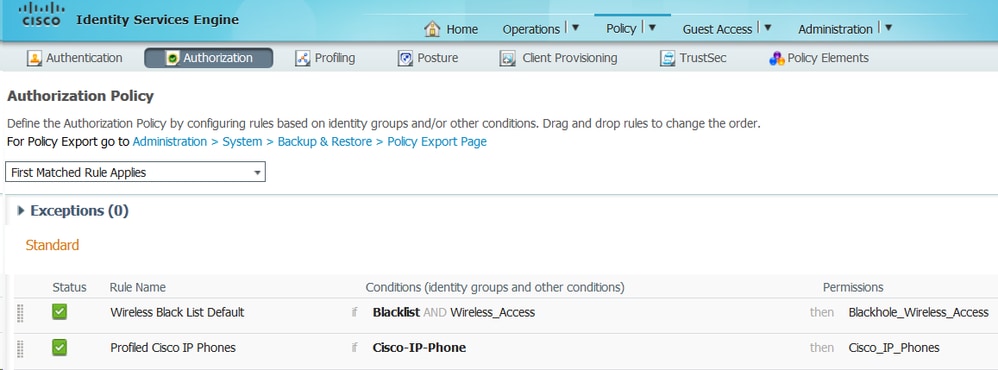

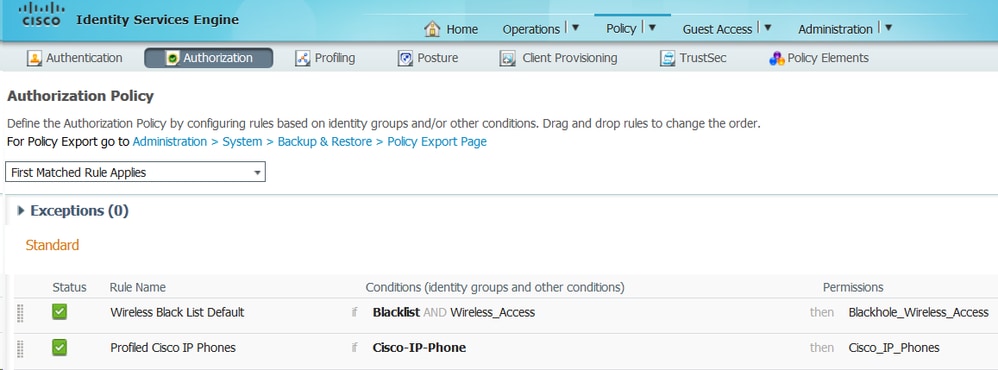

6.配置ISE授权规则。使用已分析的Cisco-IP-Phone规则,该规则在ISE上预配置:

您可以配置将充当catch策略的授权策略,这将允许终端获得网络授权(有限访问),以确保属性在记帐数据包中发送。此外,创建另一个策略,设备分析后将与其匹配,确保设备可以访问网络中的必要资源。

验证

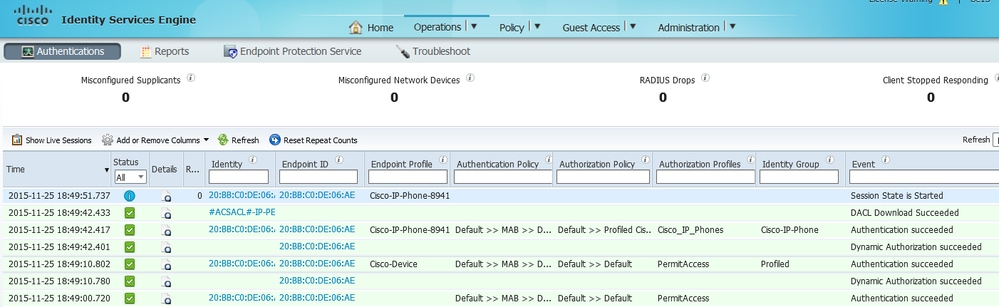

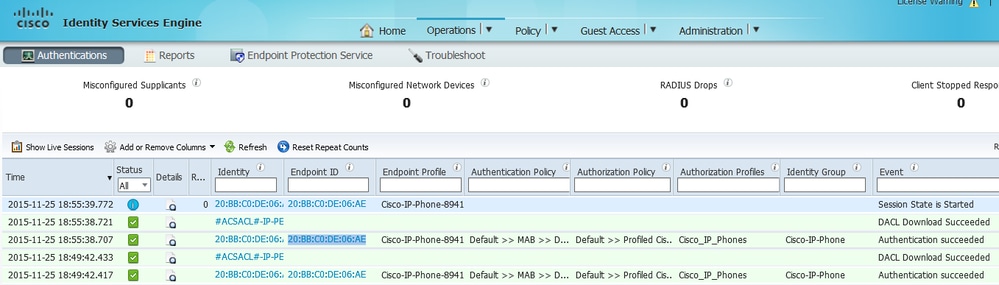

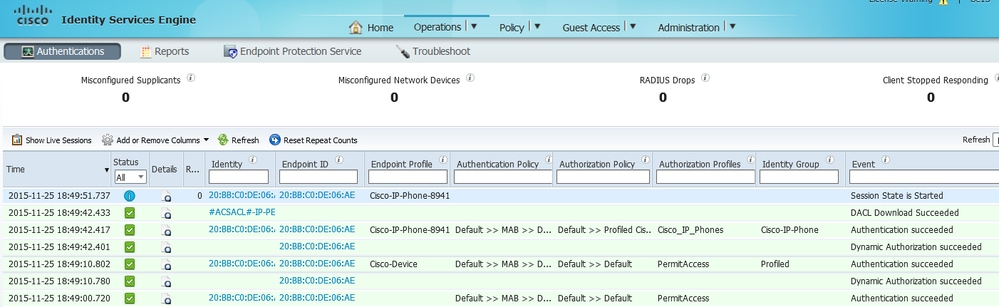

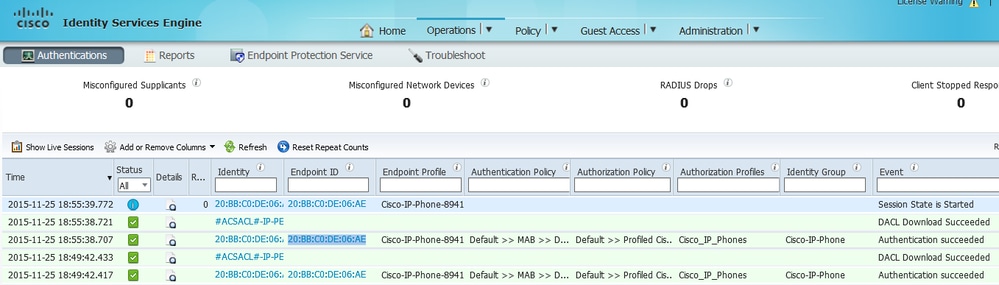

要验证分析是否正常工作,请参阅操作> Radius > Live Logs on ISE:

首先,身份验证预期会失败,因为我们在交换机上配置了身份验证方法顺序,即dot1x,后跟MAB。因此,在dot1x身份验证失败后,IP电话尝试使用MAB进行身份验证,并且身份验证在下午02:36:14成功。在此实时日志中,我们可以看到设备被分析为思科设备,因为OUI包含单词“Cisco”,与预定义的思科设备分析策略匹配。之后,由于设备可以访问网络,CDP和LLDP属性将通过Radius记帐数据包发送。因此,在02:36:15 pm,设备已分析并且ISE发送CoA以强制终端重新进行身份验证。成功执行CoA后,我们可以看到设备会进行网络身份验证,并达到正确的授权策略,该策略仅用于思科IP电话。

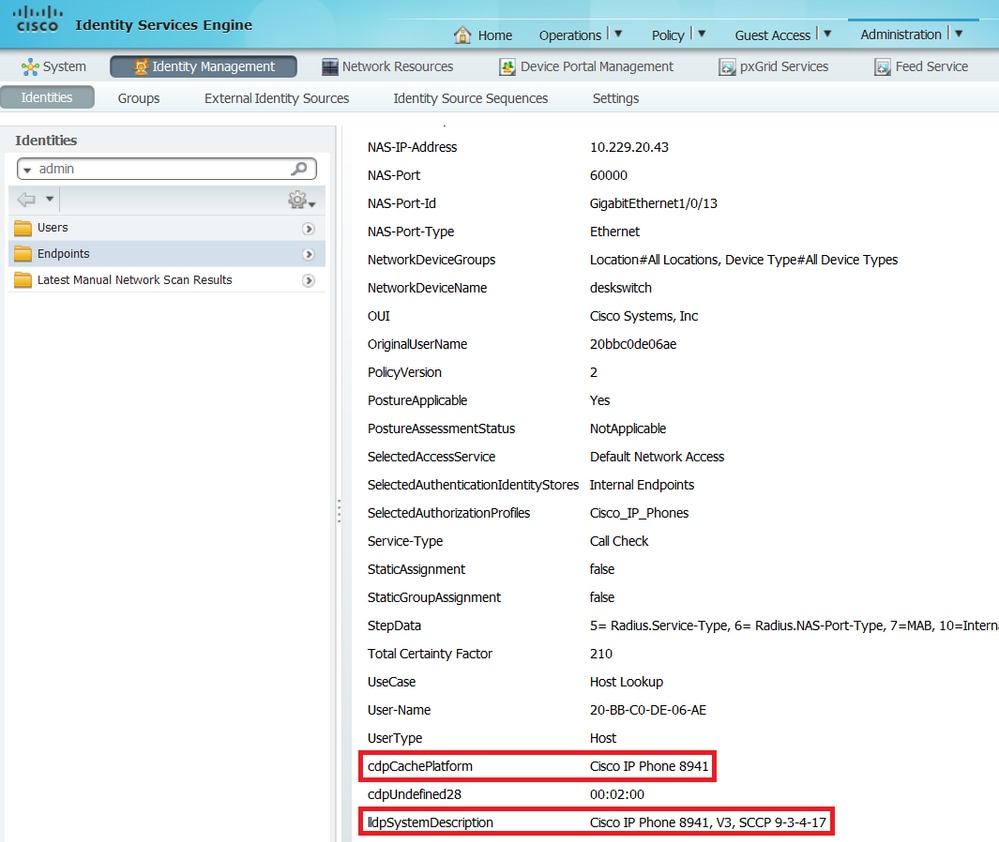

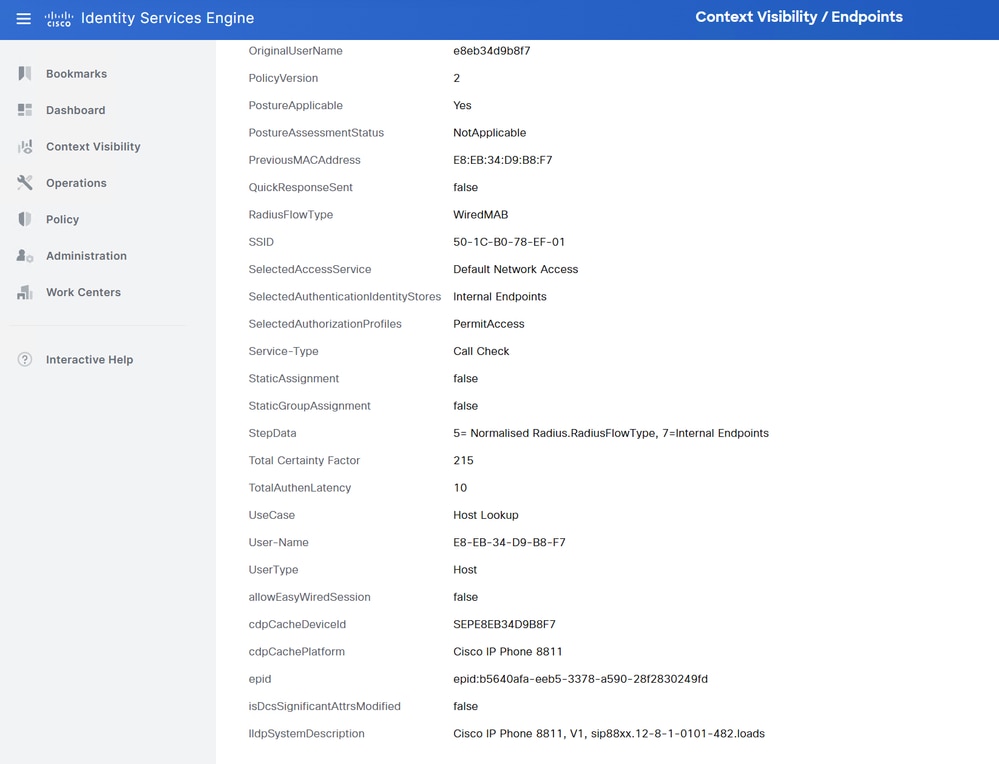

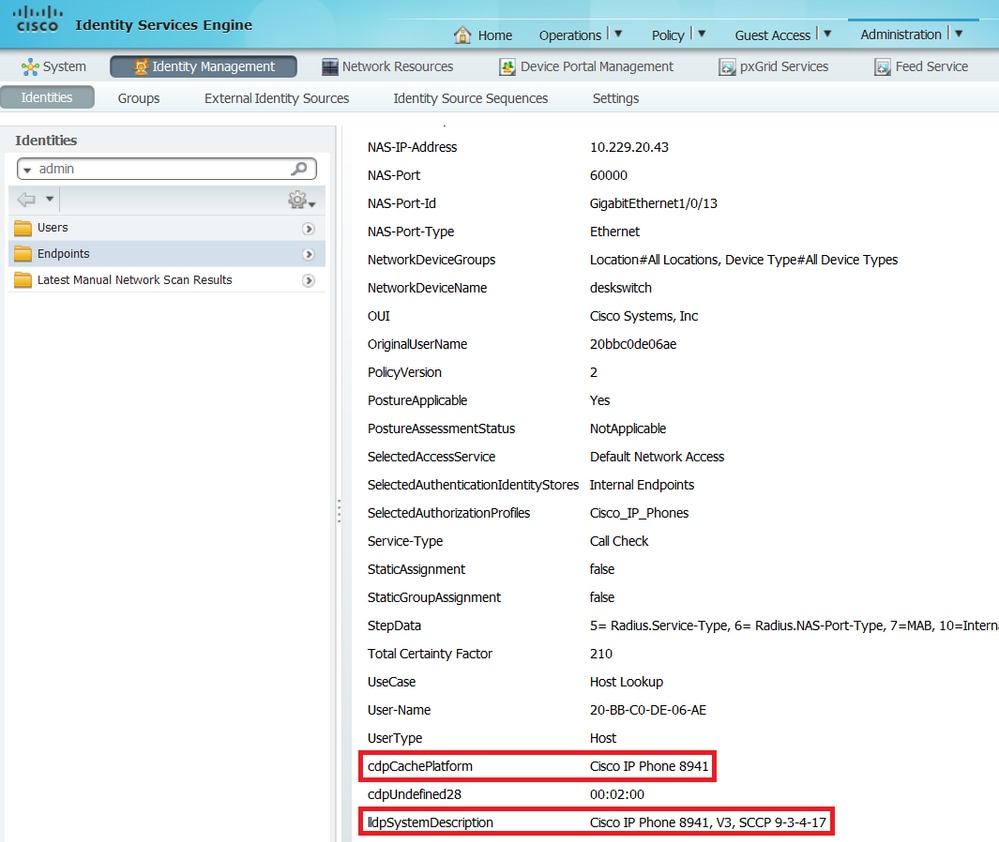

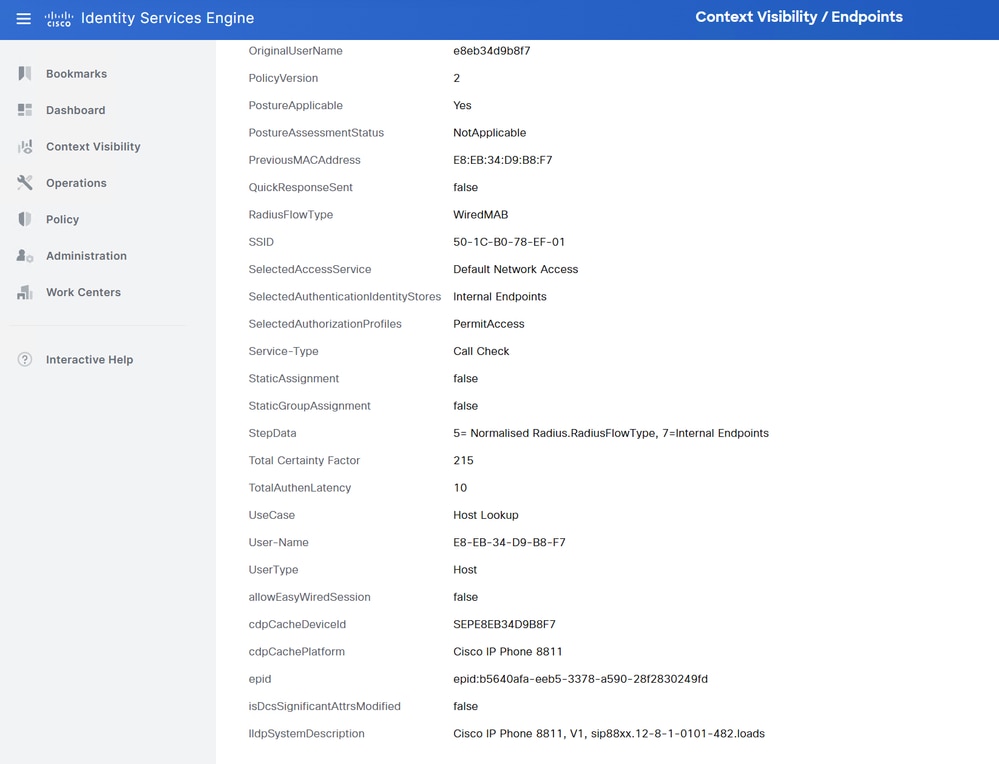

在Administration > Identity Management > Identities > Endpoints中,您可以按测试的终端MAC地址进行过滤,并且您可以看到Radius探测功能收集了哪种属性及其值:

如您所观察,在此场景中计算的总确定系数为215。这是因为终端还匹配了思科设备配置文件(总确定系数为30)和思科IP电话配置文件(总确定系数为45)。 此外,分析器还匹配配置文件Cisco-IP-Phone-8811中的两个条件,此配置文件的确定系数为140(根据分析策略,每个属性为70)。 综上所述:30+45+70+70 = 215.

故障排除

步骤1.检验CDP/LLDP收集的信息

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1

如果看不到收集的任何数据,请验证以下事项:

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success

- 检查是否启用了CDP和LLDP协议。检查是否存在任何有关CDP/LLDP的非默认命令,以及这些命令如何影响从终端检索属性。

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run

- 验证您的终端的配置指南中是否支持CDP/LLDP等。

步骤2.检查设备传感器缓存

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7

如果在此字段中看不到任何数据或信息不完整,请验证device-sensor命令;特别是过滤器列表和过滤器规格。

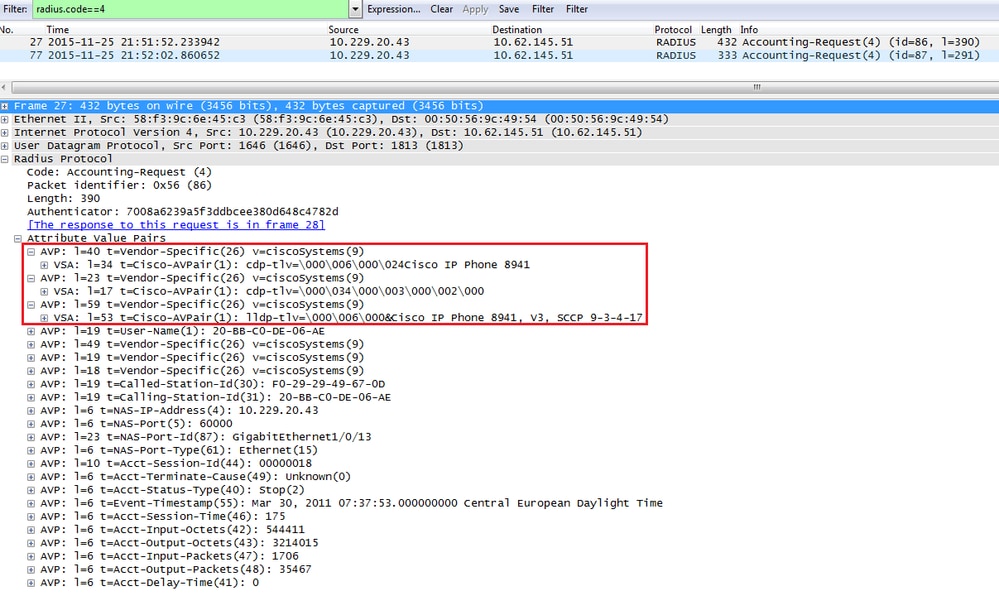

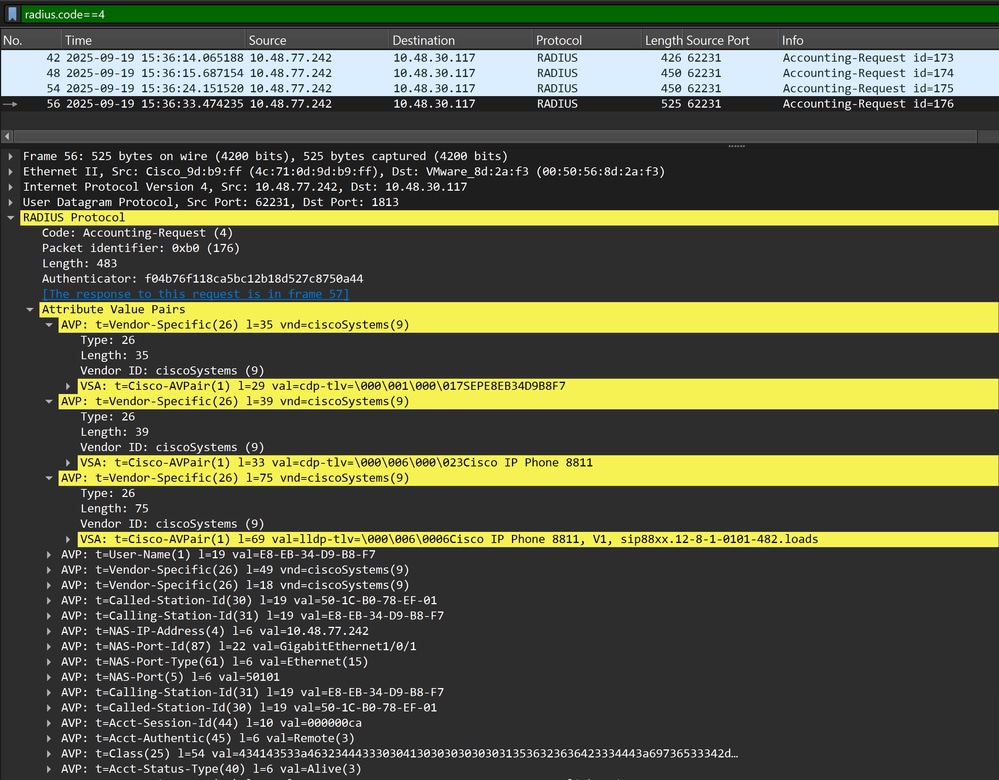

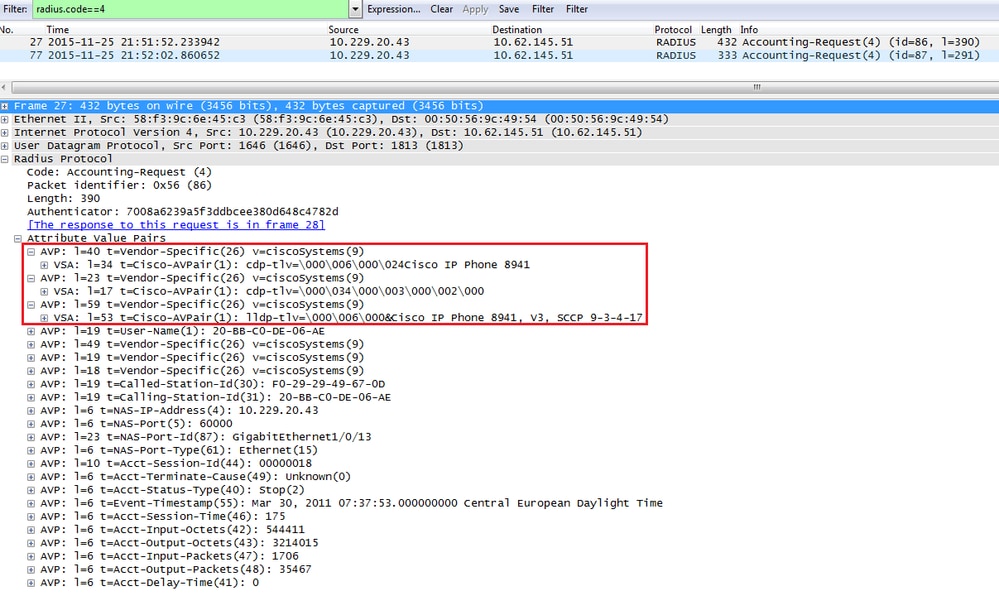

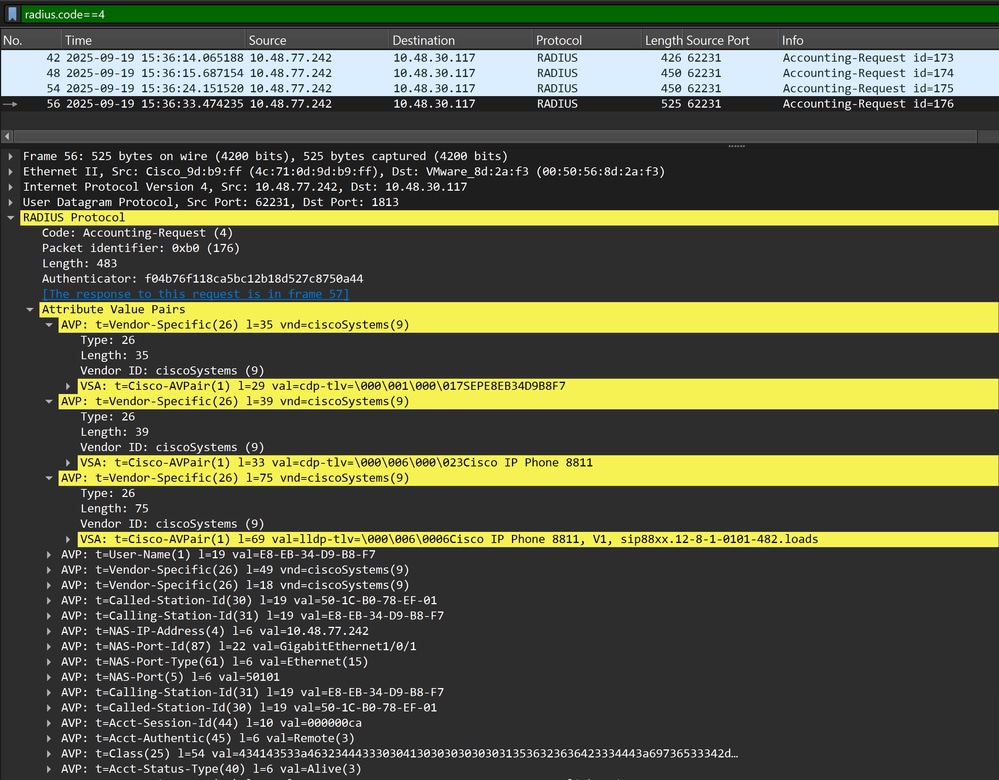

步骤3.检查Radius记账中是否存在属性

您可以在交换机上使用debug radius命令,或者在交换机和ISE之间执行数据包捕获。

Radius调试

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun Notice

Switch#set platform software trace all notice

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeout

数据包捕获

步骤4.检验ISE上的分析器调试

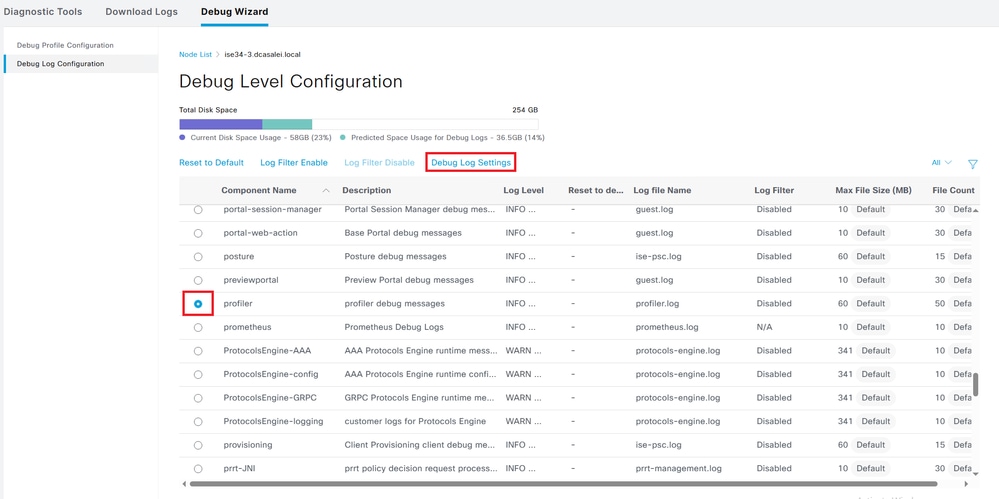

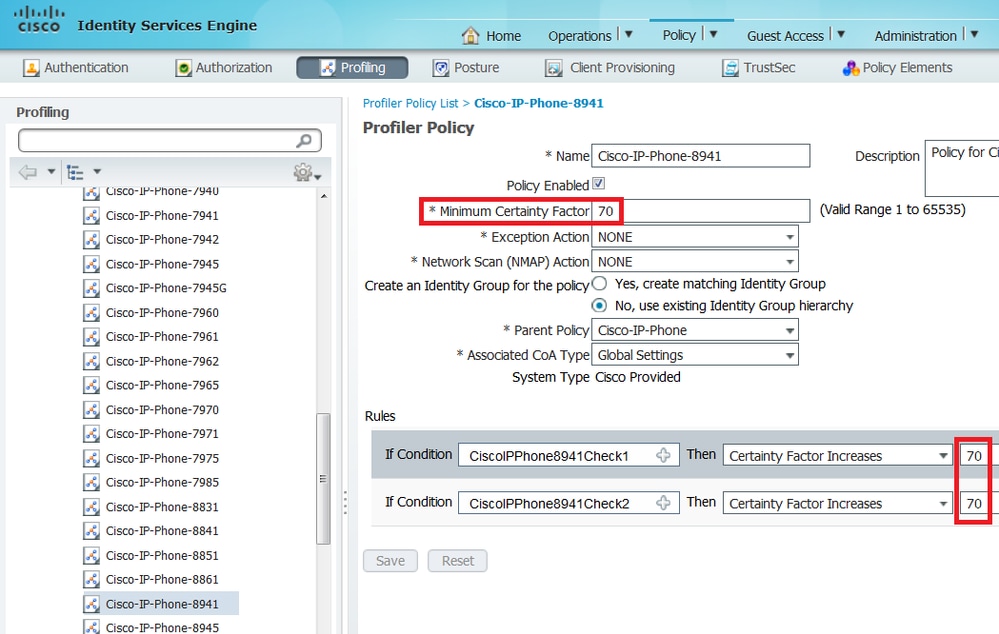

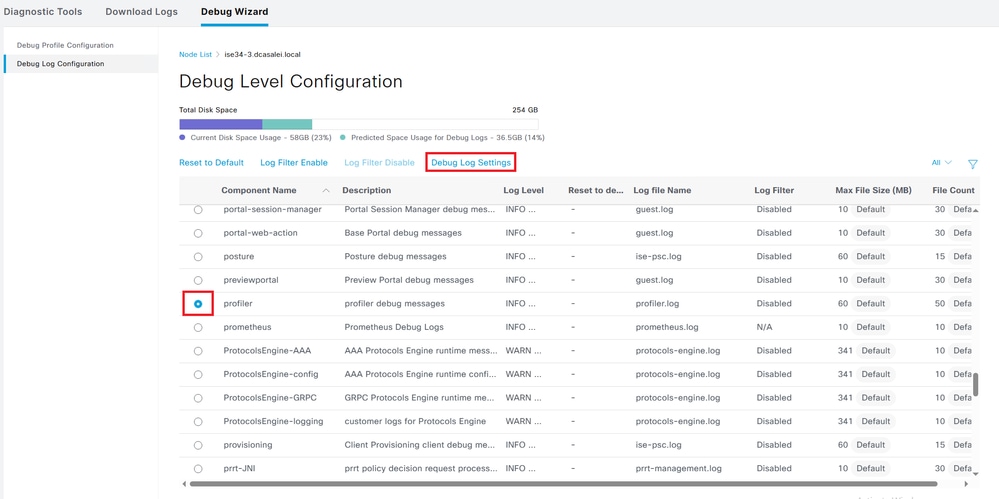

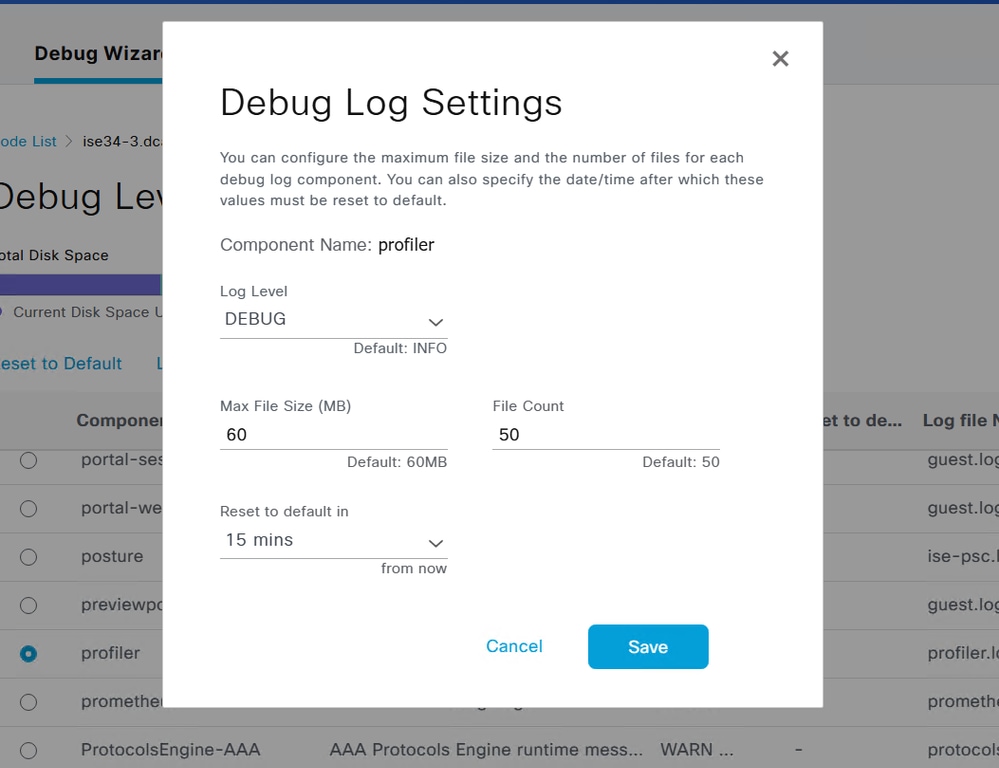

如果属性是从交换机发送的,则可以检查是否在ISE上收到它们。要检查此情况,请为正确的PSN节点(Administration > System > Logging > Debug Log Configuration > PSN > profiler > debug)启用分析器调试,并再次执行终端身份验证。

查找以下信息:

- 调试表明radius探测功能已接收属性:

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7]

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- 调试指示已成功分析属性:

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7]

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811]

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- 调试指示转发器处理属性:

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name=]

MAC: E8:EB:34:D9:B8:F7

Attribute:AAA-Server value:ise34-3

(... more attributes ...)

Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7

Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7

Attribute:cdpCachePlatform value:Cisco IP Phone 8811

Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Attribute:SkipProfiling value:false

注意:转发器将终端与其属性数据一起存储在Cisco ISE数据库中,然后通知分析器在网络上检测到的新终端。分析器将终端分类到终端身份组,并在数据库中存储具有匹配配置文件的终端。

步骤5.分析新属性和设备分配

通常,在将新属性添加到特定设备的现有集合后,会将此设备或终端添加到分析队列,以检查是否必须根据新属性为其分配不同的配置文件:

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:false

相关信息

反馈

反馈