区分ASA平台上的身份验证类型,以便在ISE上做出策略决策

简介

本文档介绍如何配置思科身份服务引擎(ISE)以利用客户端类型RADIUS供应商特定属性(VSA),以区分思科自适应安全设备(ASA)上使用的多种身份验证类型。 组织通常需要根据用户向ASA进行身份验证的方式做出策略决策。这还允许您将策略应用于ASA上接收的管理连接,这允许我们在审慎时使用RADIUS代替TACACS+。

先决条件

要求

Cisco 建议您了解以下主题:

-

ISE身份验证和授权。

-

ASA身份验证方法和RADIUS配置。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

思科自适应安全设备版本8.4.3。

-

思科身份服务引擎版本1.1。

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

RADIUS VSA 3076/150客户端类型属性

Client-Type属性已添加到ASA版本8.4.3中,允许ASA在Access-Request(和Accounting-Request)数据包中向ISE发送进行身份验证的客户端类型,并允许ISE根据该属性做出策略决策。此属性不需要在ASA上进行配置,并自动发送。

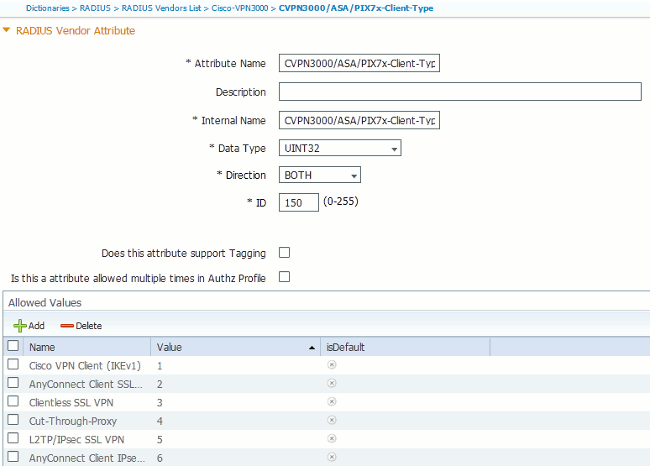

Client-Type属性当前使用以下整数值定义:

-

思科VPN客户端(互联网密钥交换版本(IKEv1))

-

AnyConnect客户端SSL VPN

-

无客户端SSL VPN

-

直通代理

-

L2TP/IPsec SSL VPN

-

AnyConnect客户端IPsec VPN(IKEv2)

配置

在本节中,您将获得配置ISE以使用本文档中描述的客户端类型属性所需的信息。

第 1 步

创建自定义属性

要将Client-Type属性值添加到ISE,请创建属性并将其值填充为自定义词典。

-

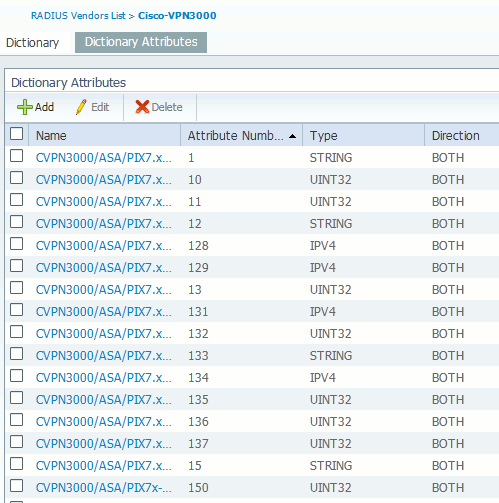

在ISE上,导航至策略 > 策略元素 > 字典 > 系统。

-

在系统词典中,导航到RADIUS > RADIUS Vendors > Cisco-VPN3000。

-

屏幕上的供应商ID应为3076。单击“字典属性”选项卡。

-

单击Add(请参阅图1)。

图 1:字典属性

-

填写自定义RADIUS供应商属性表单中的字段,如图2所示。

图 2:RADIUS供应商属性

-

单击屏幕底部的“保存”按钮。

-

步骤 2

添加客户端类型属性

要将新属性用于策略决策,请在条件部分将该属性添加到授权规则。

-

在ISE中,导航至策略>授权。

-

创建新规则或修改现有策略。

-

在规则的条件部分,展开条件窗格并选择创建新条件(对于新规则)或添加属性/值(对于现有规则)。

-

在选择属性字段中,导航到Cisco-VPN3000 > Cisco-VPN3000:CVPN3000/ASA/PIX7x-Client-Type。

-

为您的环境选择适当的运算符(等于或不等于)。

-

选择要匹配的身份验证类型。

-

分配适合您的策略的授权结果。

-

单击“完成”。

-

Click Save.

创建规则后,授权条件应类似于图3中的示例。

图 3:授权条件示例

验证

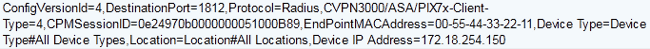

要验证Client-Type属性正在使用,请检查ISE中来自ASA的身份验证。

-

导航至“操作”>“身份验证”

-

单击Details按钮以从ASA进行身份验证。

-

向下滚动到Other Attributes并查找CVPN3000/ASA/PIX7x-Client-Type=(请参阅图4)

图 4:其他属性详细信息

-

“其他属性”字段应指示身份验证的接收值。该规则应与配置部分步骤2中定义的策略匹配。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

03-Mar-2013

|

初始版本 |

反馈

反馈