简介

本文档介绍如何使用Azure作为身份提供程序(idP)配置Firepower管理中心(FMC)单点登录(SSO)。

先决条件

要求

Cisco 建议您了解以下主题:

- 对Firepower管理中心的基本了解

- 对单点登录的基本了解

使用的组件

本文档中的信息基于以下软件版本:

- 思科Firepower管理中心(FMC)版本6.7.0

- Azure - IdP

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

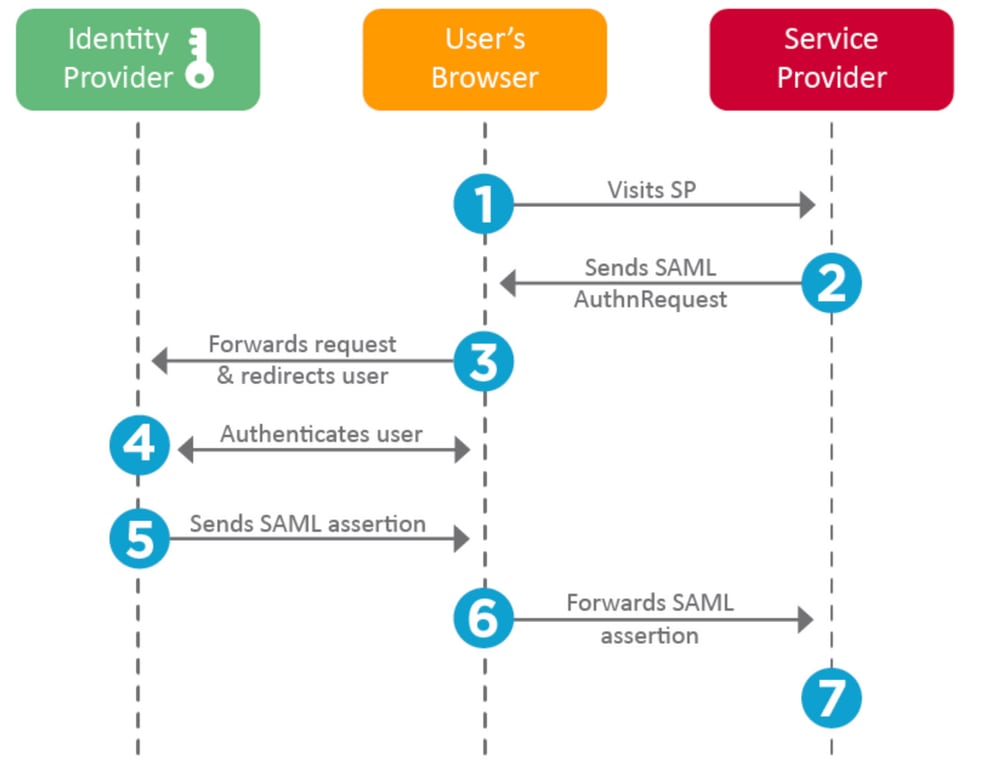

SAML术语

安全断言标记语言(SAML)是最常使SSO成为可能的基础协议。公司维护一个登录页面,在其后是一个身份库和各种身份验证规则。它可以轻松配置任何支持SAML的Web应用,从而允许您登录所有Web应用。它还有安全优势,既不强制用户为需要访问的每个Web应用保留(并可能重复使用)密码,也不向这些Web应用暴露密码。

SAML的配置必须在两个位置完成:在IdP和SP。需要配置IdP,使其知道当用户想要登录到特定SP时,向何处发送以及如何发送。需要配置SP,使其知道可以信任由IdP签名的SAML断言。

SAML核心的几个术语的定义:

-

身份提供者(IdP) — 执行身份验证的软件工具或服务(通常通过登录页和/或控制面板可视化);检查用户名和密码,验证帐户状态,调用双因素和其他身份验证。

-

服务提供商(SP) — 用户尝试获取访问权限的Web应用。

-

SAML断言 — 通过浏览器重定向通过HTTP发送的用于声明用户身份和通常其他属性的消息

IdP配置

SAML断言的规范、包含的内容以及格式化方式由SP提供,并在IdP处设置。

- EntityID - SP的全局唯一名称。格式各异,但看到此值格式化为URL的情况越来越常见。

示例: https://<FQDN-or-IPaddress>/saml/metadata

- 属性 — 属性的数量和格式可能大不相同。通常至少有一个属性,nameID,它通常是尝试登录的用户的用户名。

- SAML签名算法 — SHA-1或SHA-256。不太常用的SHA-384或SHA-512。此算法与X.509证书结合使用,此处已提及。

SP配置

与上面部分相反,本节介绍IdP提供并在SP设置的信息。

- 颁发者URL - IdP的唯一标识符。格式化为包含有关IdP信息的URL,以便SP可以验证它收到的SAML声明是从正确的IdP发出的。

FMC上的SAML

FMC中的SSO功能从6.7引入。新功能简化了FMC授权(RBAC),因为它将现有信息映射到FMC角色。它适用于所有FMC UI用户和FMC角色。目前,它支持SAML 2.0规范以及这些支持的IDP

-

OKTA

-

OneLogin

-

PingID

-

Azure AD

-

其他(符合SAML 2.0的任何IDP)

限制与问题说明

-

只能为全局域配置SSO。

-

HA对中的FMC需要单独配置。

-

只有本地/AD管理员可以配置单点登录。

- 不支持从Idp发起的SSO。

配置

身份提供程序上的配置

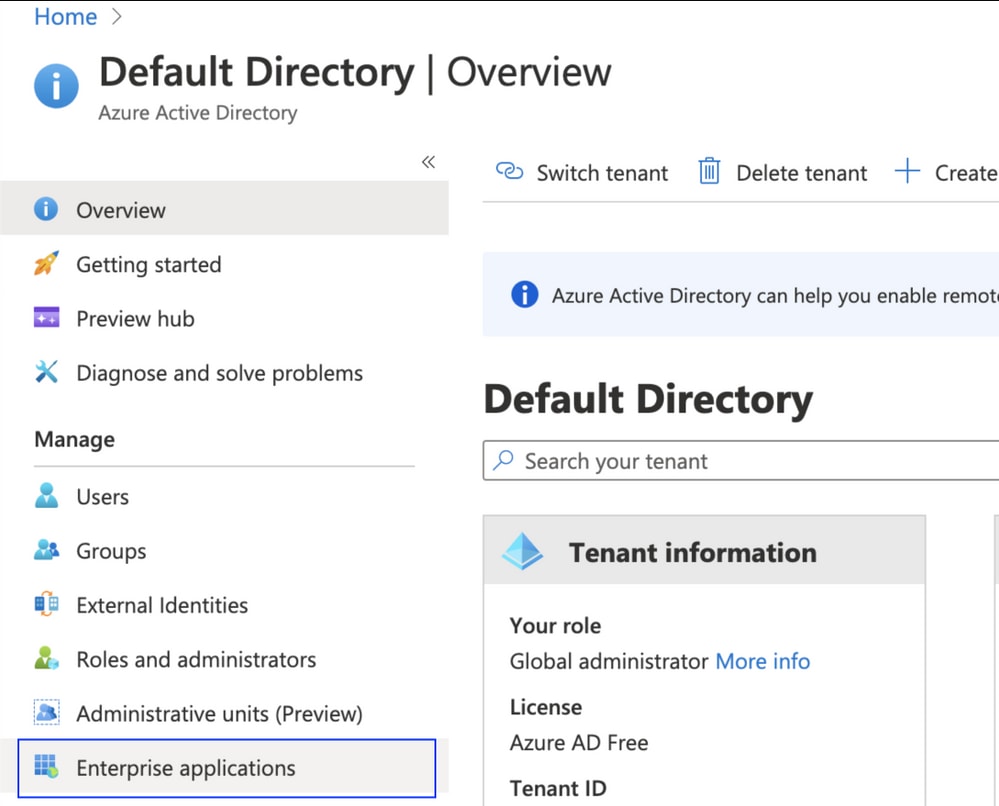

步骤1.登录到Microsoft Azure。导航到Azure Active Directory > Enterprise Application。

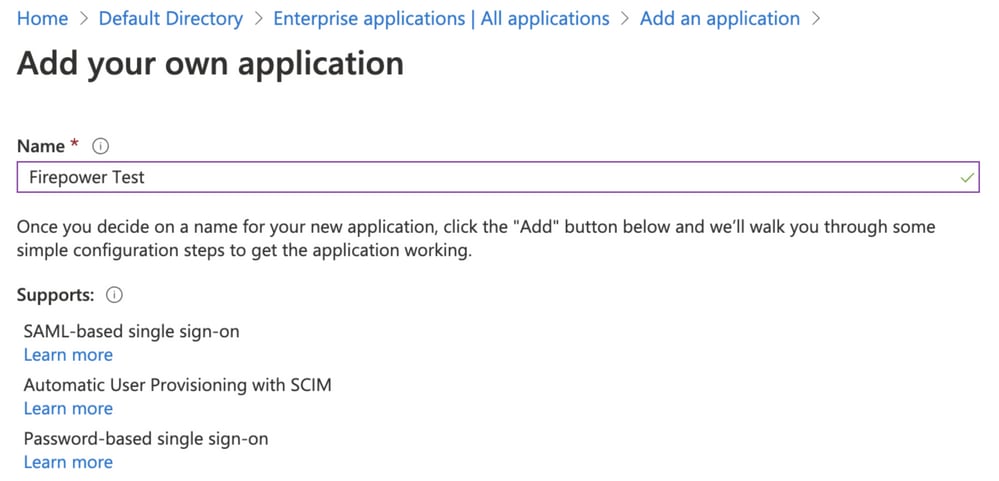

- 步骤2.在“非图库应用程序”下创建新应用程序,如下图所示:

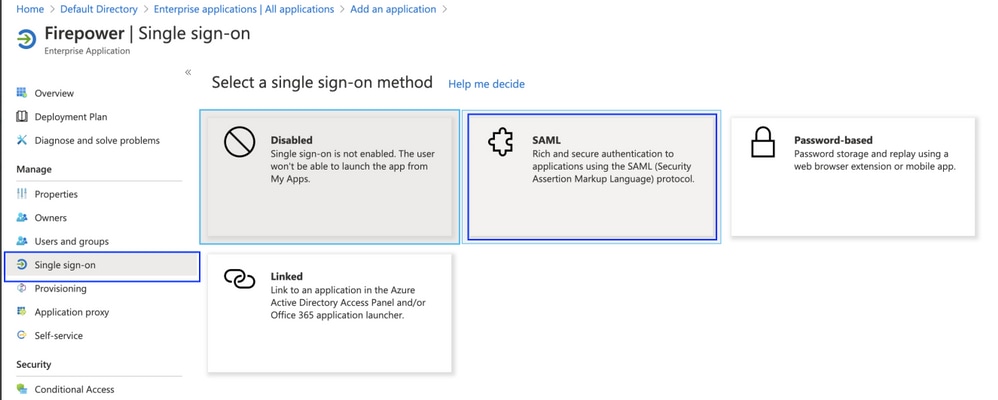

第3步:编辑已创建的应用程序,然后导航到设置单点登录> SAML,如下图所示。

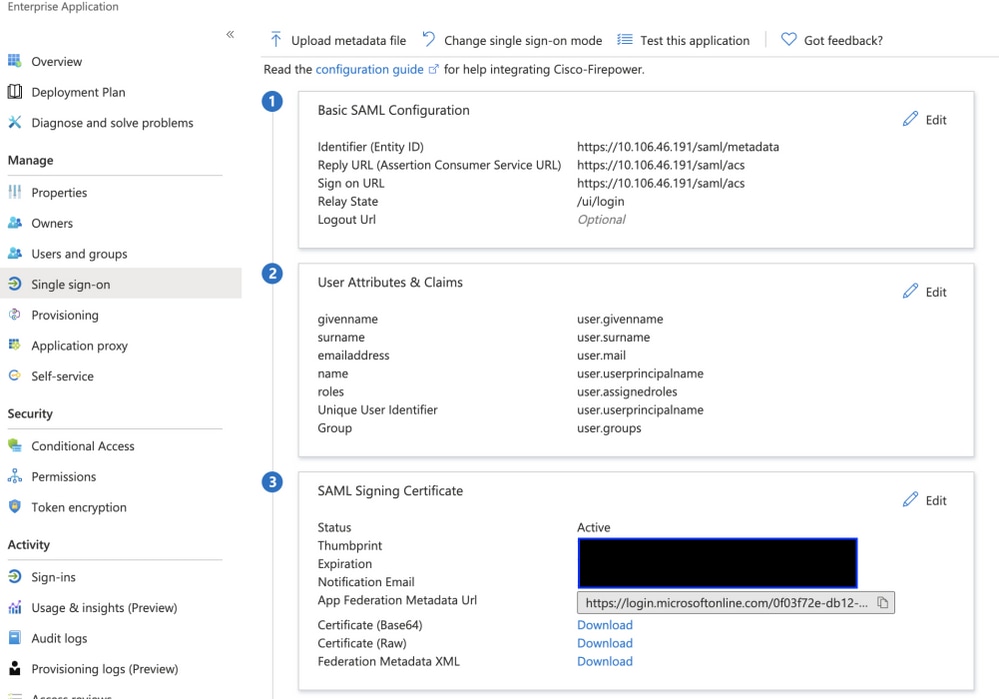

步骤4.编辑基本SAML配置并提供FMC详细信息:

- FMC URL: https://<FMC-FQDN-or-IPaddress>

- 标识符(实体ID): https://<FMC-FQDN-or-IPaddress>/saml/metadata

- 回复URL: https://<FMC-FQDN-or-IPaddress>/saml/acs

- 登录URL: https://<FMC-QDN-or-IPaddress>/saml/acs

- RelayState:/ui/login

将其余内容保留为默认值 — 对于基于角色的访问,将进一步讨论这一点。

这标志着身份提供程序配置的结束。下载用于FMC配置的联合元数据XML。

Firepower管理中心上的配置

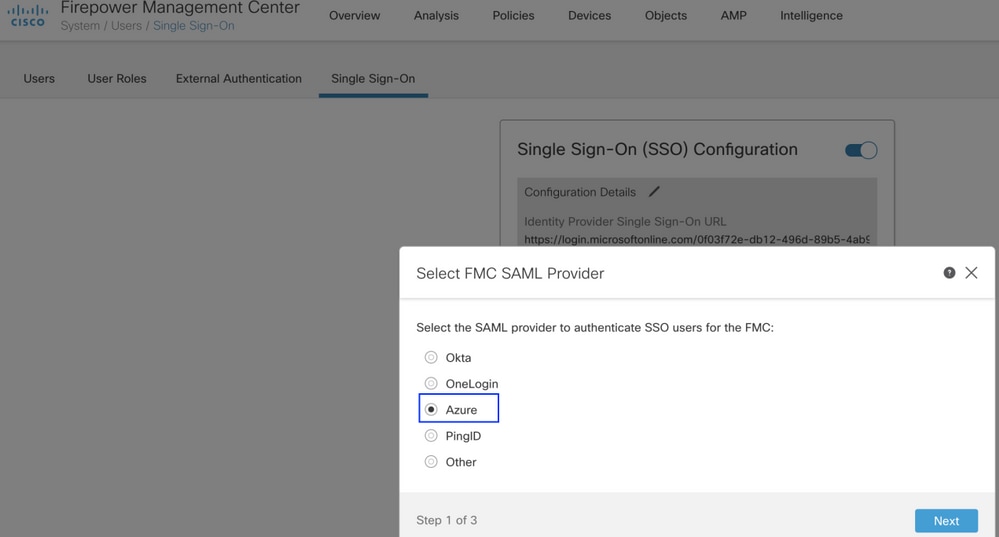

步骤1.登录到FMC,导航到设置>用户>单点登录并启用SSO。选择Azure作为提供程序。

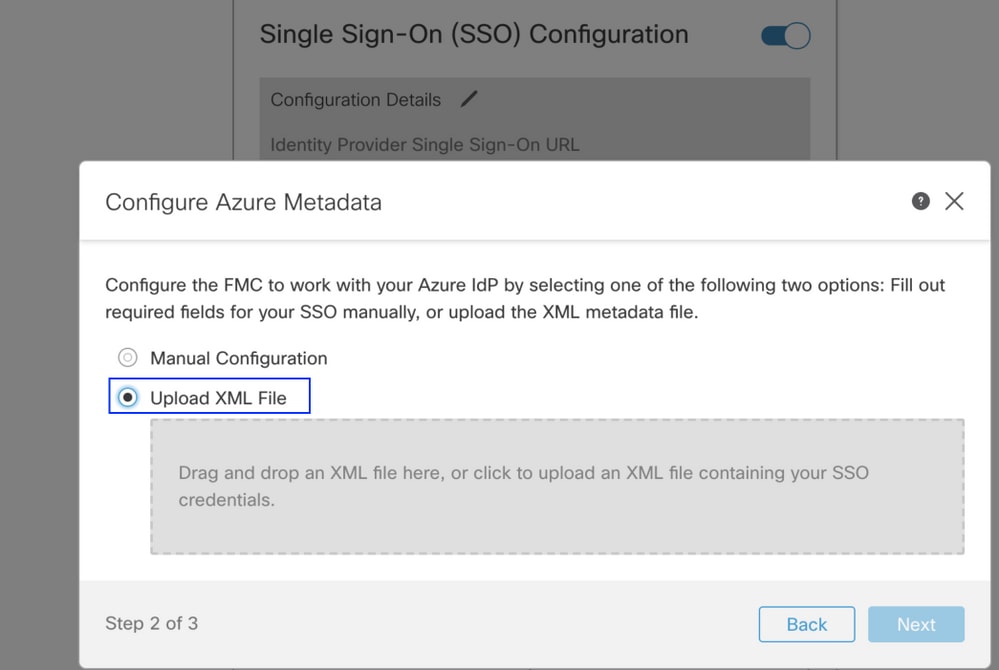

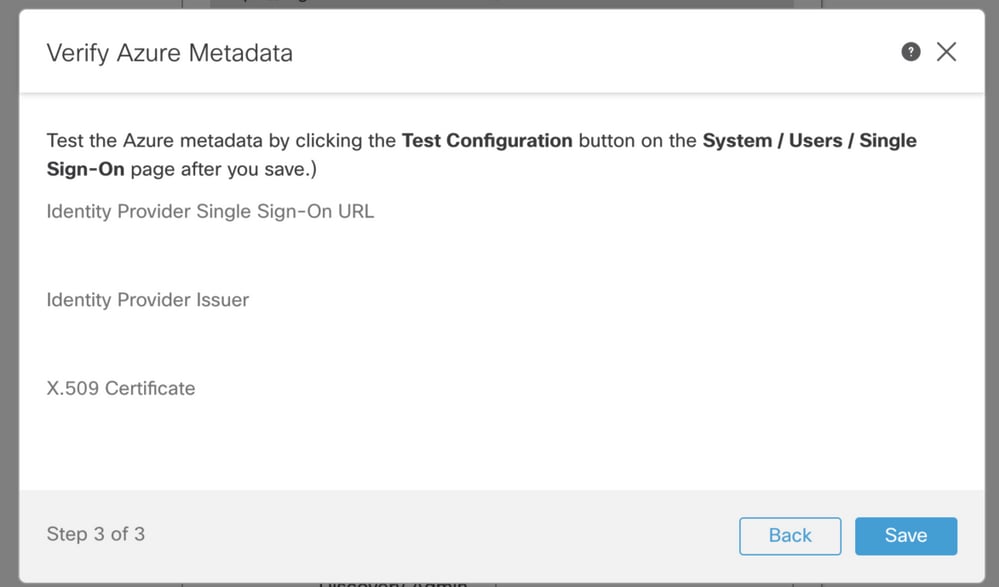

步骤2.在此处上传从Azure下载的XML文件。会自动填写所需的所有详细信息。

步骤3.检验配置并单击Save,如下图所示。

高级配置 — 使用Azure的RBAC

若要使用各种角色类型来映射到FMC的角色 — 你需要编辑Azure上的应用程序清单以将值分配给角色。默认情况下,这些角色的值为Null。

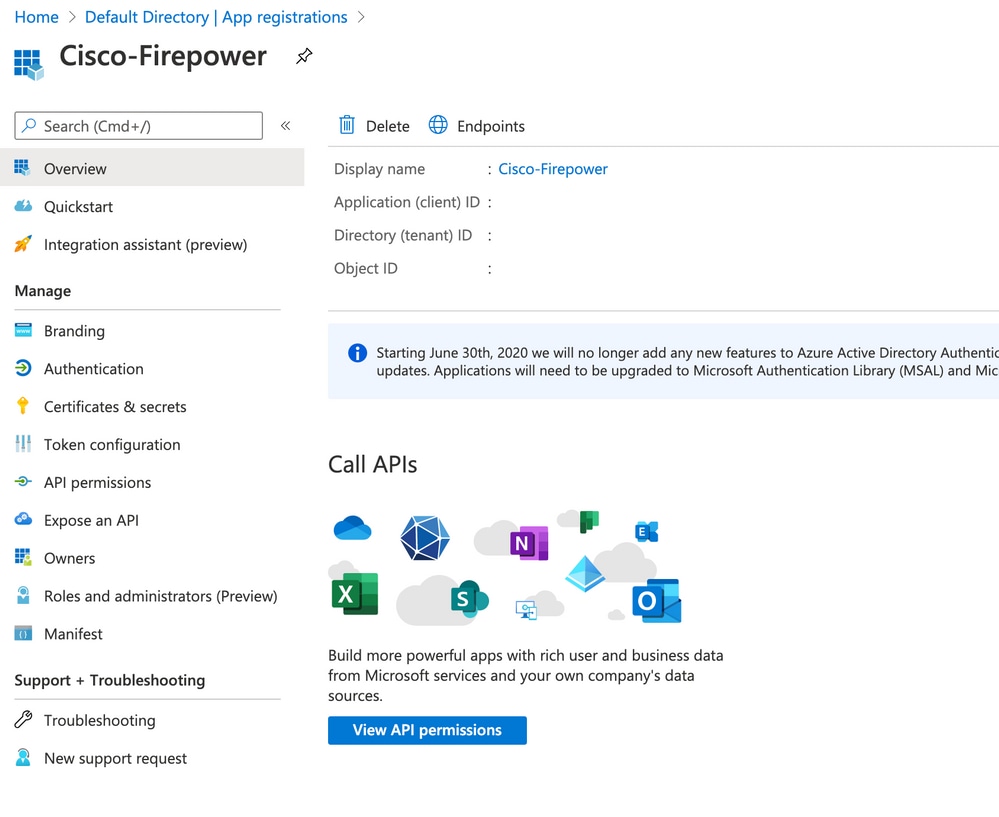

步骤1.导航到所创建的应用程序,然后单击单点登录。

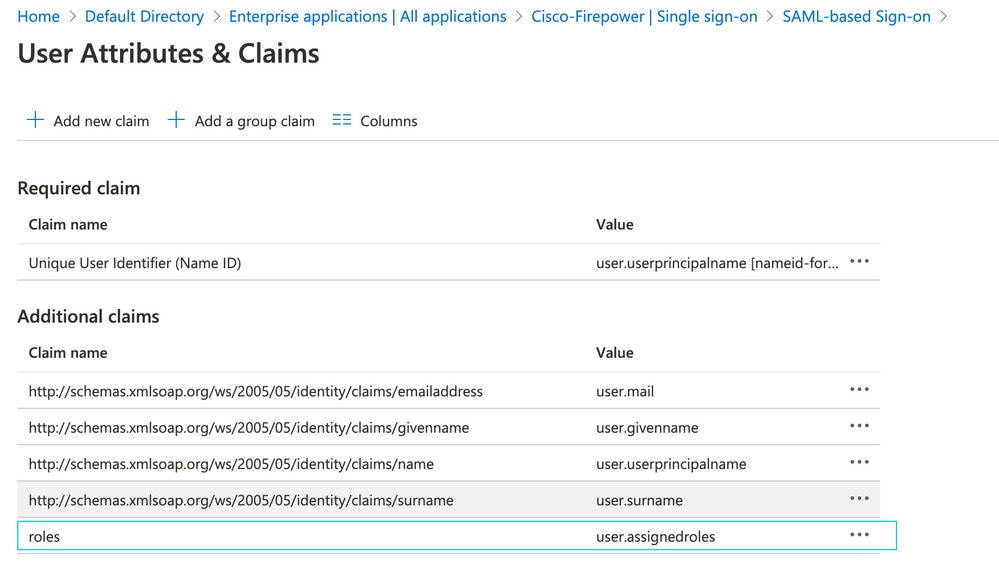

步骤2.编辑用户属性和声明。添加新的领款申请名称:角色,并以user.assignedroles的形式选择值。

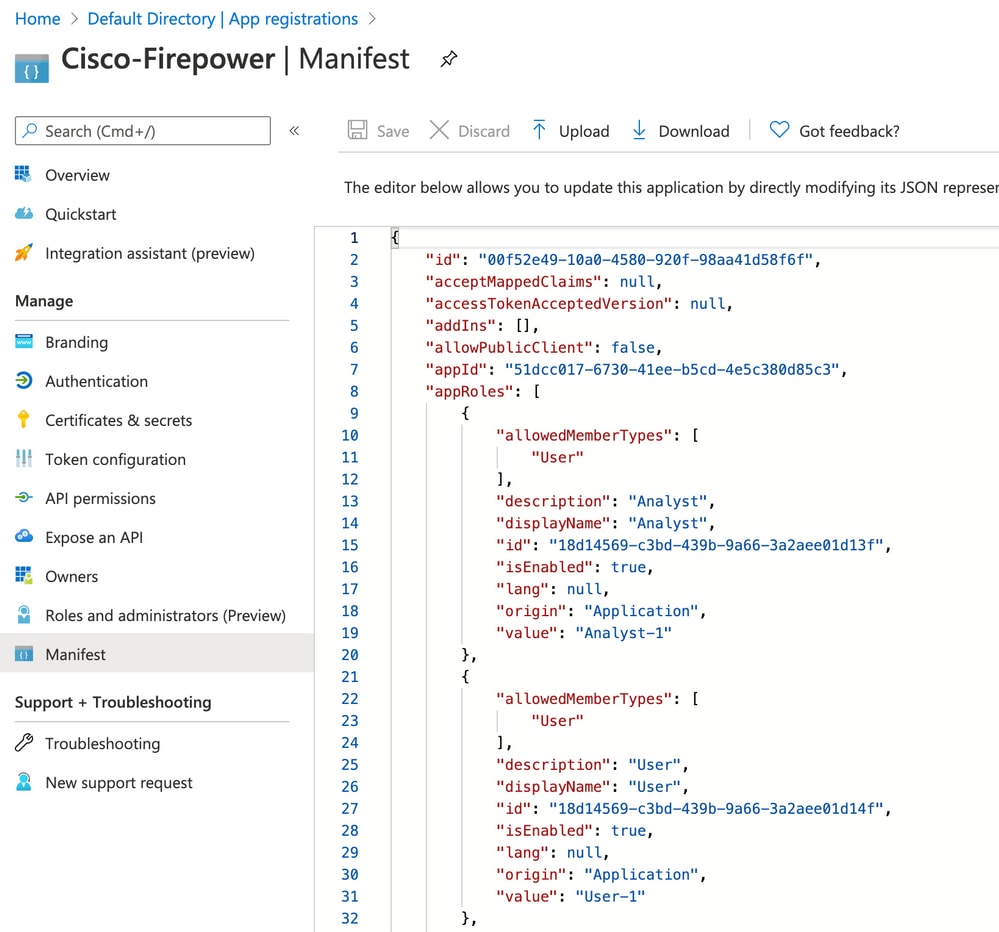

步骤3.导航到<Application-Name> > Manifest。编辑清单。文件采用JSON格式,并且默认用户可供复制。例如 — 此处创建了2个角色:用户和分析师。

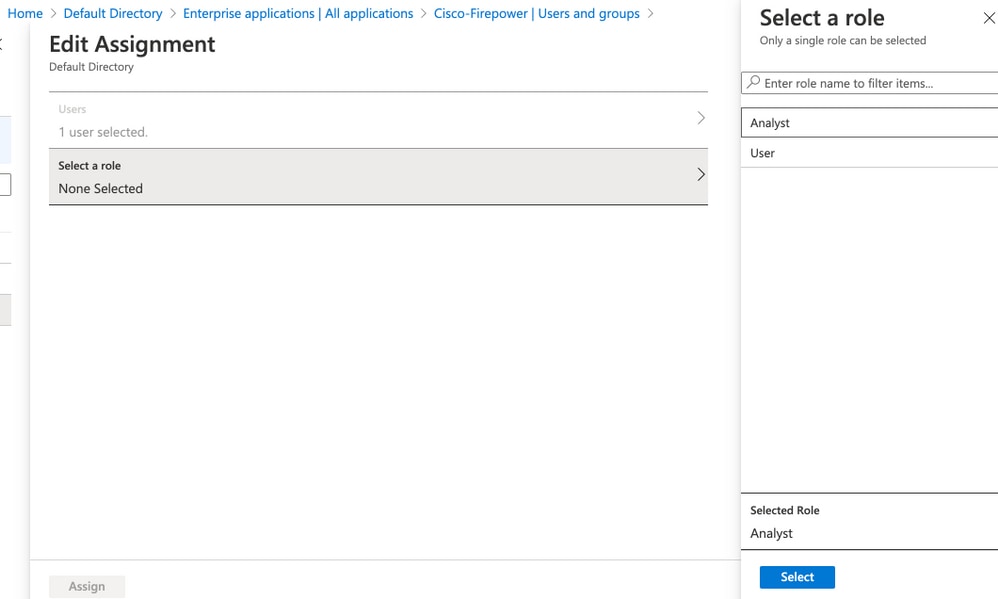

步骤4.导航到<Application-Name> > Users and Groups。编辑用户并分配新创建的角色,如下图所示。

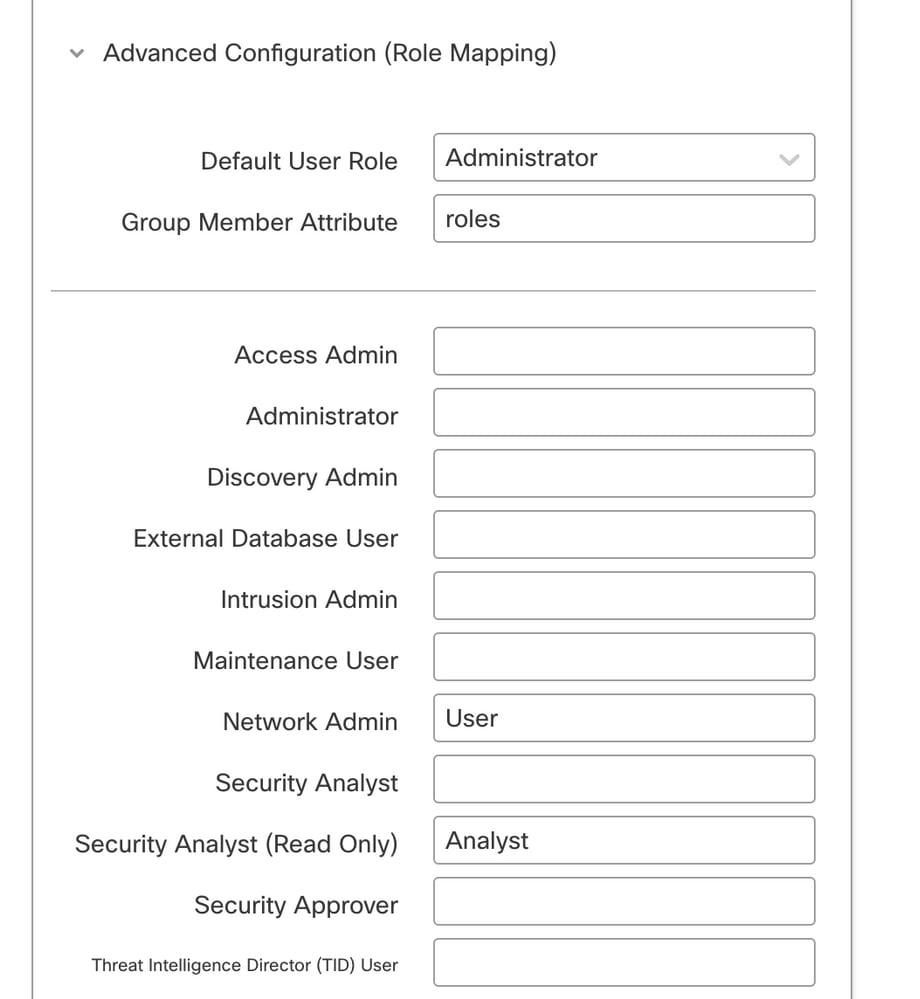

步骤4.登录到FMC并编辑SSO中的高级配置。对于,组成员属性:将您在Application Manifest中提供的Display name分配给角色。

完成后,您可以登录到他们的指定角色。

验证

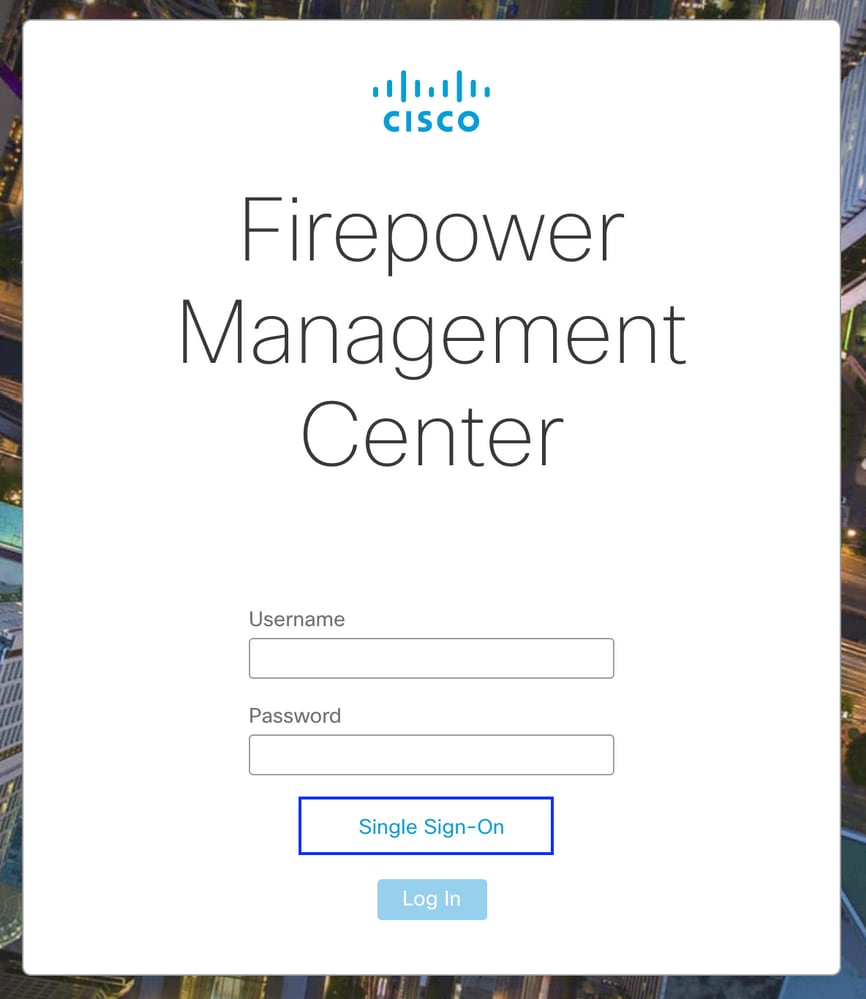

步骤1.从浏览器导航至FMC URL:https://<FMC URL>。单击Single Sign-On,如图所示。

然后,您将重定向到Microsoft登录页面,成功登录将返回FMC默认页面。

第2步:在FMC上,导航到System > Users以查看添加到数据库的SSO用户。

故障排除

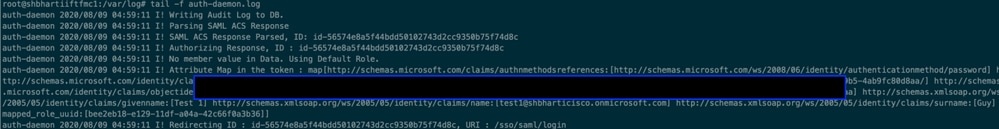

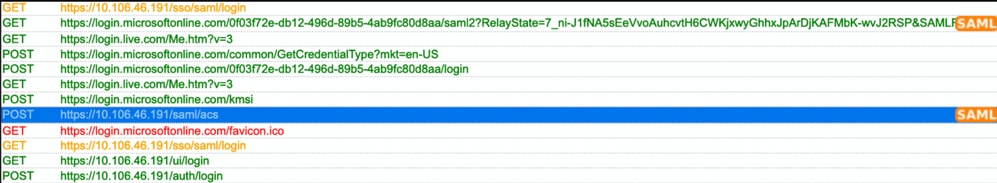

验证SAML身份验证,这是成功授权所实现的工作流程(此映像为实验室环境):

浏览器SAML日志

FMC SAML日志

验证FMC上的SAML日志,网址为/var/log/auth-daemon.log