简介

本文档介绍如何测试URL重写的爆发过滤器(OF)邮件修改选项。

背景信息

如果邮件威胁级别超过邮件修改阈值,爆发过滤器功能会重写邮件中的所有URL,以将用户重定向到思科网络安全代理启动页面(如果用户点击其中任何一个)。 AsyncOS重写邮件内的所有URL,指向绕行域的URL除外。

以下选项可用于URL重写:

- 仅对未签名的邮件启用。此选项允许AsyncOS重写未签名邮件中的URL,这些邮件符合或超过邮件修改阈值,但未签名邮件。思科建议对URL重写使用此设置。

注意:邮件安全设备可能重写DomainKeys/DKIM签名邮件中的URL,并且如果除邮件安全设备之外的网络上的服务器或设备负责验证DomainKeys/DKIM签名,则邮件签名将失效。如果邮件是使用S/MIME加密的,或者包含S/MIME签名,则设备会考虑签名的邮件。

-

邮件安全设备可能重写DomainKeys/DKIM签名邮件中的URL,并且如果除邮件安全设备之外的网络上的服务器或设备负责验证DomainKeys/DKIM签名,则邮件签名将失效。

如果邮件是使用S/MIME加密的,或者包含S/MIME签名,则设备会考虑签名的邮件。

- 为所有邮件启用。此选项允许AsyncOS重写符合或超过消息修改阈值(包括已签名的URL)的所有消息中的URL。如果AsyncOS修改签名邮件,签名将无效。

- 禁用.此选项禁用爆发过滤器的URL重写。

您可以修改策略,以将特定域的URL排除在修改范围之外。要绕过域,请在Bypass Domain Scanning字段中输入IPv4地址、IPv6地址、CIDR范围、主机名、部分主机名或域。使用逗号分隔多个条目。

旁路域扫描功能类似于URL过滤使用的全局允许列表,但与其无关。有关该允许列表的详细信息,请参阅《ESA用户指南》中的“为URL过滤创建白名单”。

测试爆发过滤器URL重写

在ESA上测试OF有两个选项。

第一部分的测试

在邮件正文中包含恶意URL。 可使用的安全测试URL:

http://malware.testing.google.test/testing/malware/

发送时,邮件日志示例应包含类似于以下内容:

Tue Jul 3 09:31:38 2018 Info: MID 185843 Outbreak Filters: verdict positive

Tue Jul 3 09:31:38 2018 Info: MID 185843 Threat Level=5 Category=Malware Type=Malware

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten to MID 185844 by url-threat-protection filter 'Threat Protection'

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185843 done

Tue Jul 3 09:31:38 2018 Info: MID 185844 Virus Threat Level=5

Tue Jul 3 09:31:38 2018 Warning: MID 185844 Failed to add disclaimer as header. Disclaimer has been added as attachment.

Tue Jul 3 09:31:38 2018 Info: MID 185844 rewritten to MID 185845 by add-heading filter 'Heading Stamping'

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185844 done

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185846 done

Tue Jul 3 09:31:38 2018 Info: MID 185845 enqueued for transfer to centralized quarantine "Outbreak" (Outbreak rule Malware: Malware)

Tue Jul 3 09:31:38 2018 Info: MID 185845 queued for delivery

请注意,邮件日志显示我们“重写的URL”,表示OF已通过思科网络安全代理重写此URL。 另请注意,邮件可能位于爆发隔离区中,如本例所示。

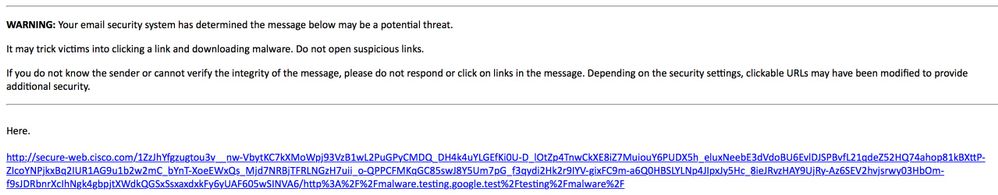

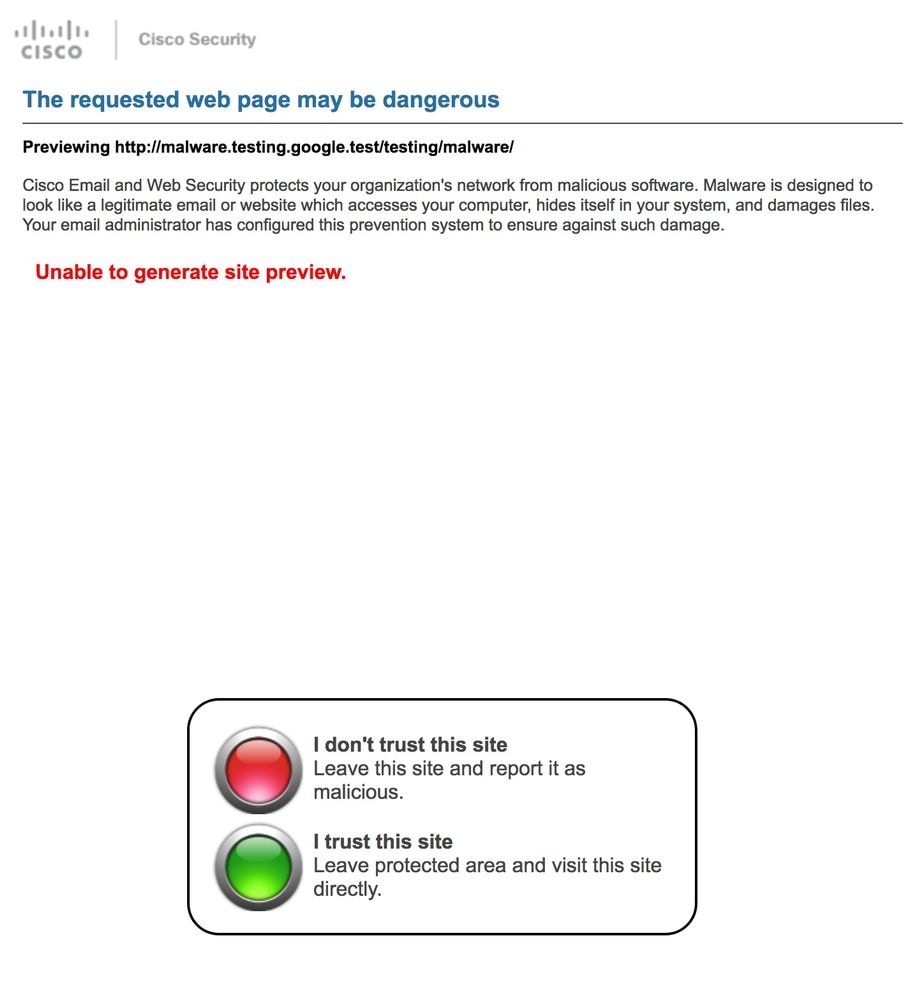

最终结果将显示已发送的邮件正文:

当最终用户现在收到邮件时,点击重写的URL,它们会重定向到思科网络安全代理,并参阅:

注意:将根据原始URL或网站的HTML/编码显示“无法生成站点预览”。 具有CSS、HTML窗格或复杂渲染的网站将无法生成站点预览。

第2部分的测试

第二个选项是在邮件正文或附件中包含数据,以便具有OF触发器。

要成功,有两个选项:

- 创建名为“hello.voftest”(大小介于25000和30000字节之间)的文件(简单文本文件将执行),然后将该文件附加到您的测试电子邮件中。这将触发病毒附件规则。

- 将以下GTUBE(“未经请求的批量邮件的通用测试”)72字节测试字符串放在邮件正文中:

XJS*C4JDBQADN1.NSBN3*2IDNEN*GTPHISH-STANDARD-ANTI-PHISH-TEST-EMAIL*C.34X

这将触发OF和网络钓鱼规则。 邮件日志示例应包含类似于以下内容:

Tue Jul 3 09:44:12 2018 Info: MID 185880 Outbreak Filters: verdict positive

Tue Jul 3 09:44:12 2018 Info: MID 185880 Threat Level=5 Category=Phish Type=Phish

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten to MID 185881 by url-threat-protection filter 'Threat Protection'

Tue Jul 3 09:44:12 2018 Info: Message finished MID 185880 done

Tue Jul 3 09:44:12 2018 Info: MID 185881 Virus Threat Level=5

Tue Jul 3 09:44:12 2018 Warning: MID 185881 Failed to add disclaimer as header. Disclaimer has been added as attachment.

Tue Jul 3 09:44:12 2018 Info: MID 185881 rewritten to MID 185882 by add-heading filter 'Heading Stamping'

Tue Jul 3 09:44:12 2018 Info: Message finished MID 185881 done

Tue Jul 3 09:44:13 2018 Info: MID 185882 enqueued for transfer to centralized quarantine "Outbreak" (Outbreak rule Phish: Phish)

Tue Jul 3 09:44:13 2018 Info: MID 185882 queued for delivery

请注意,邮件日志显示我们“重写的URL”,表示OF已通过思科网络安全代理重写此URL。 另请注意,邮件可能位于爆发隔离区中,如本例所示。

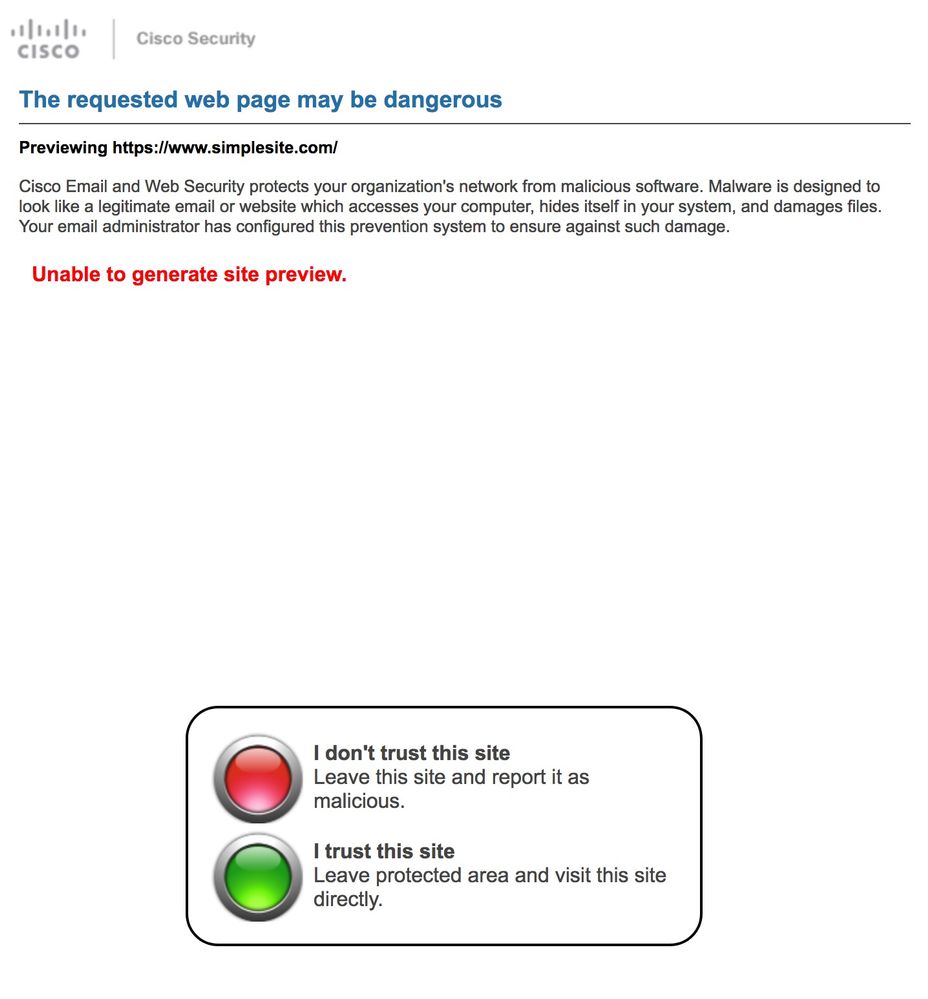

最终结果将显示已发送的邮件正文:

当最终用户现在收到邮件时,点击重写的URL,它们会重定向到思科网络安全代理,并参阅:

注意:将根据原始URL或网站的HTML/编码显示“无法生成站点预览”。 具有CSS、HTML窗格或复杂渲染的网站将无法生成站点预览。

相关信息