简介

本文档介绍Cisco AnyConnect移动客户端强制网络门户检测功能及其正常运行的要求。

先决条件

要求

Cisco建议您了解Cisco AnyConnect安全移动客户端。

使用的组件

本文档中的信息基于以下软件版本:

- AnyConnect 版本 4.7

- Cisco 自适应安全设备 (ASA) 版本 9.10

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

酒店、餐厅、机场和其他公共场所的许多无线热点使用强制网络门户来阻止用户访问Internet。它们将HTTP请求重定向到自己的网站,这些网站要求用户输入其凭证或确认热点主机的条款和条件。

概述

许多提供Wi-Fi和有线访问的设施(如机场、咖啡厅和酒店)要求用户在获取访问权限之前付款,同意遵守可接受的使用策略,或同时遵守两者。这些设施使用称为强制网络门户的技术,以阻止应用访问,直到用户打开浏览器并接受访问条件。

强制网络门户补救要求

支持强制网络门户检测和修复需要以下许可证之一:

- AnyConnect高级版(安全套接字层(SSL) VPN版)

- 思科 AnyConnect 安全移动

您可以使用Cisco AnyConnect安全移动许可证来支持强制网络门户检测和补救,同时结合使用AnyConnect Essentials许可证或AnyConnect Premium许可证。

注意:在使用的AnyConnect版本支持的Microsoft Windows和Macintosh OS X操作系统上支持强制网络门户检测和补救。

注意:永远在线VPN不支持通过代理连接

强制网络门户热点检测

如果无法连接,AnyConnect将在GUI上显示“无法联系VPN服务器”(Unable to contact VPN server)错误消息,无论原因如何。VPN服务器指定安全网关。如果启用永远在线(Always-on)且强制网络门户不存在,则客户端会继续尝试连接到VPN并相应地更新状态消息。

如果启用永远在线VPN,连接故障策略关闭,强制网络门户补救禁用,并且AnyConnect检测到强制网络门户的存在,则AnyConnect GUI会在每次连接时和每次重新连接时显示此消息:

The service provider in your current location is restricting access to the internet.

The AnyConnect protection settings must be lowered for you to log on with the service

provider. Your current enterprise security policy does not allow this.

如果AnyConnect检测到强制网络门户的存在,并且AnyConnect配置与之前描述的有所不同,则AnyConnect GUI会在每次连接时和每次重新连接时显示此消息:

The service provider in your current location is restricting access to the internet.

You need to log on with the service provider before you can establish a VPN session.

You can try this by visiting any website with your browser.

注意:强制网络门户检测默认启用且不可配置。 在强制网络门户检测期间,AnyConnect不会修改任何浏览器配置设置。

强制网络门户热点补救

强制网络门户修复是满足强制网络门户热点要求以获取网络访问权限的过程。

AnyConnect不会补救强制网络门户;它依靠最终用户执行补救。

为执行强制网络门户补救,最终用户满足热点提供商的要求。这些要求可能包括支付访问网络的费用、在可接受的使用策略上签字,或者提供商定义的其他一些要求。

如果已启用AnyConnect永远在线(AnyConnect Always-on)且连接故障策略设置为关闭(Closed),则必须在AnyConnect VPN客户端配置文件中明确允许强制网络门户补救。如果启用永远在线(Always-on)且连接失败策略设置为打开(Open),则无需在AnyConnect VPN客户端配置文件中明确允许强制网络门户补救,因为用户不受网络访问限制。

错误强制网络门户检测

在以下情况下,AnyConnect可能会错误地假设它处于强制网络门户中:

- 如果AnyConnect尝试使用包含不正确服务器名称(CN)的证书联系ASA,则AnyConnect客户端会将其视为强制网络门户环境。

为了防止此问题,请确保正确配置了ASA证书。证书中的CN值必须与VPN客户端配置文件中的ASA服务器名称匹配。

- 如果在用户尝试通过阻止对ASA的HTTPS访问来联系ASA时,ASA之前有另一台设备在网络中做出响应,则AnyConnect客户端会将其视为强制网络门户环境。当用户位于内部网络并通过防火墙连接以连接到ASA时,可能会出现这种情况。

如果必须从公司内部限制对ASA的访问,请配置防火墙,使到ASA地址的HTTP和HTTPS流量不会返回HTTP状态。允许或完全阻止对ASA的HTTP/HTTPS访问(也称为黑洞),以确保发送到ASA的HTTP/HTTPS请求不会返回意外响应。

AnyConnect行为

本节介绍AnyConnect的行为。

- AnyConnect尝试对XML配置文件中定义的完全限定域名(FQDN)进行HTTPS探测。

- 如果存在证书错误(不受信任/FQDN错误),则AnyConnect会尝试对XML配置文件中定义的FQDN执行HTTP探测。如果除HTTP 302之外还有其他响应,则其运行与在强制网络门户的后面。

使用IKEv2错误检测到强制网络门户

当您尝试在禁用SSL身份验证的情况下将互联网密钥交换版本2 (IKEv2)连接到ASA(在端口443上运行自适应安全设备管理器(ASDM)门户)时,为强制网络门户检测执行的HTTPS探测会导致重定向到ASDM门户(/admin/public/index.html)。由于这不是客户端预期的,因此它显示为强制网络门户重定向,并且连接尝试被阻止,因为强制网络门户补救似乎是必需的。

解决方法

如果您遇到此问题,以下是一些可能的解决方法:

- 移除该接口上的HTTP命令,以便ASA不侦听接口上的HTTP连接。

- 删除接口上的SSL信任点。

- 启用IKEV2客户端服务。

- 在接口上启用WebVPN。

注意:Cisco IOS®路由器也存在同样的问题。如果在Cisco IOS上启用了ip http server(如果使用与PKI服务器相同的复选框,则需要使用该服务器),则AnyConnect会错误检测强制网络门户。解决方法是使用ip http access-class停止对AnyConnect HTTP请求的响应,而不是停止对身份验证的请求。

禁用强制网络门户功能

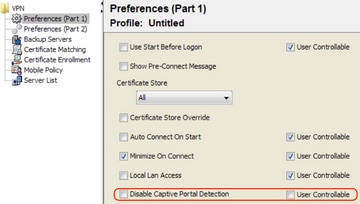

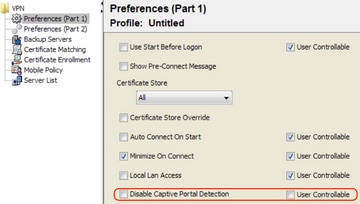

可以在AnyConnect客户端4.2.00096版及更高版本中禁用强制网络门户功能。管理员可以确定该选项是否可以由用户配置或禁用。此选项在配置文件编辑器的“首选项(第1部分)”(Preferences (Part 1))部分下可用。管理员可以选择Disable Captive Portal Detection或User Controllable,如以下配置文件编辑器屏幕截图所示:

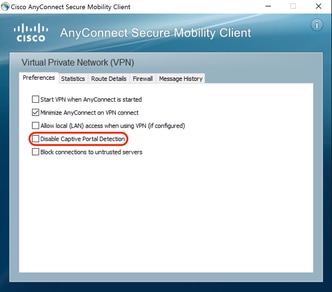

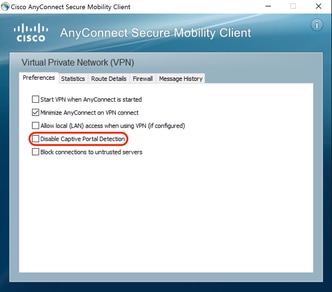

如果选中用户可控制(User controllable),复选框将显示在AnyConnect安全移动客户端UI的“首选项”(Preferences)选项卡上,如下所示:

反馈

反馈