简介 本文档介绍使用思科身份服务引擎(ISE)作为服务器,使用思科IOS® XE设备作为客户端的TLS上的TACACS+示例。

概述 增强型终端访问控制器访问控制系统(TACACS+)协议[RFC8907]通过一台或多台TACACS+服务器实现对路由器、网络访问服务器和其他联网设备的集中设备管理。它提供身份验证、授权和记帐(AAA)服务,专为设备管理使用案例量身定制。

使用本指南 本指南将活动分为两部分,使ISE能够管理基于Cisco IOS XE的网络设备的管理访问。

先决条件 要求 通过TLS配置TACACS+的要求:

证书颁发机构(CA),用于签署TLS上TACACS+用于签署ISE和网络设备证书的证书。

来自证书颁发机构(CA)的根证书。

网络设备和ISE具有DNS可达性并可解析主机名。

使用的组件 本文档中的信息基于以下软件和硬件版本:

ISE VMware虚拟设备,版本3.4补丁2

Cisco IOS XE软件,版本17.18.1+

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

许可

设备管理许可证允许您在策略服务节点上使用TACACS+服务。在高可用性(HA)独立部署中,设备管理许可证允许您在HA对中的单个策略服务节点上使用TACACS+服务。

第1部分 — 配置ISE进行设备管理 为TACACS+服务器身份验证生成证书签名请求 第1步:使用受支持的浏览器之一登录ISE管 理员Web门户。

默认情况下,ISE对所有服务使用自签名证书。第一步是生成证书签名请求(CSR),以便由我们的证书颁发机构(CA)签名。

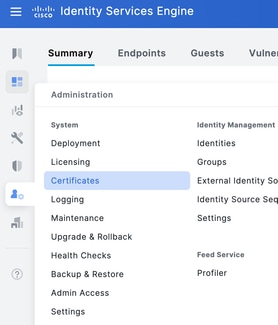

第2步:导航到Administration > System > Certificates 。

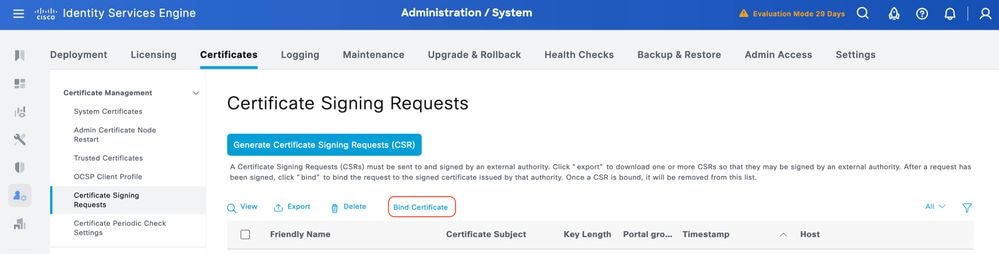

第 3 步: 在Certificate Signing Requests 下,单击Generate Certificate Signing Request 。

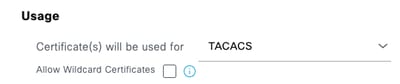

第4步:选择TACACS inUsage 。

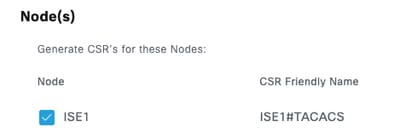

第5步:选择将启用TACACS+的PSN。

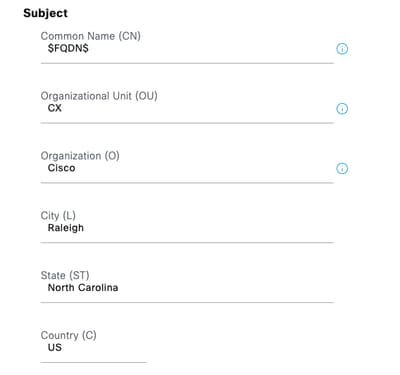

步骤6.使用适当的信息填充Subject 字段。

步骤7.在Subject Alternative Name(SAN) 下添加DNS Name 和IP Address 。

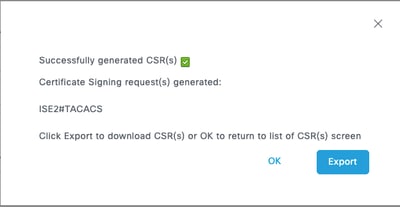

步骤8.单击Generate ,然后单击Export 。

现在,您可以让证书颁发机构(CA)签署证书(CRT)。

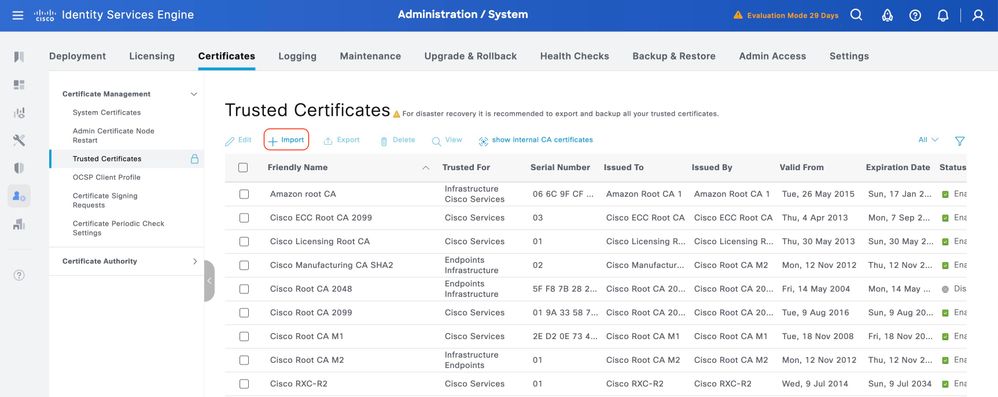

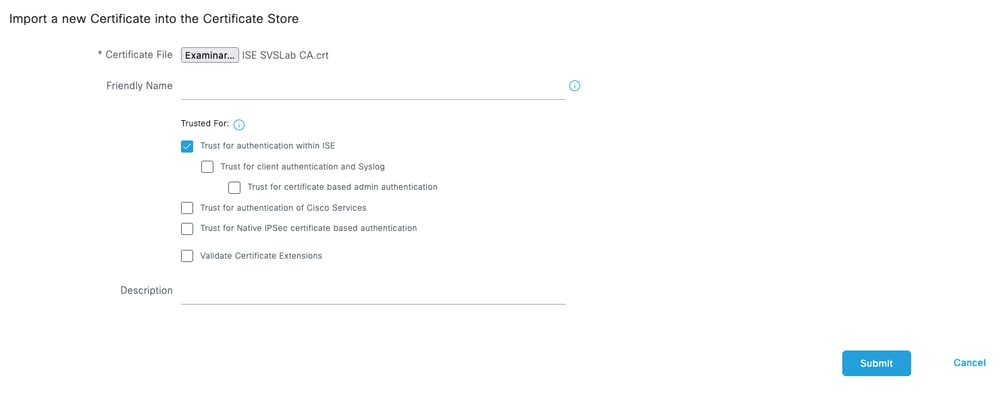

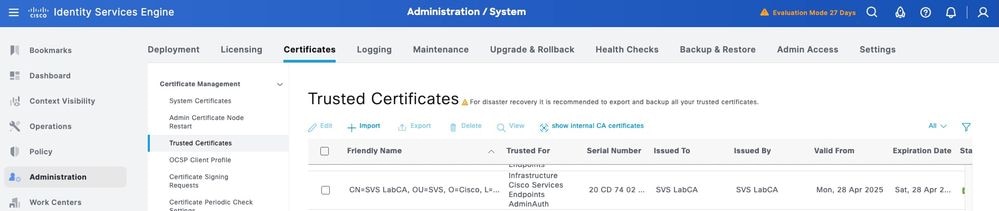

上传用于TACACS+服务器身份验证的根CA证书 步骤1.导航到管理>系统>证书 。在Trusted Certificates 下,单击Import 。

第2步:选择证书颁发机构(CA)颁发的证书,该证书颁发机构对您的TACACS证书签名请求(CSR)签名。 确保信任ISE内的身份验证 选项已启用。

步骤3.单击Submit 。证书现在必须出现在Trusted Certificates 下。

将签名证书签名请求(CSR)绑定到ISE 签名证书签名请求(CSR)后,您可以在ISE上安装已签名的证书。

第1步:导航到Administration > System > Certificates 。在Certificate Signing Requests 下,选择上一步中生成的TACACS CSR ,然后单击Bind Certificate 。

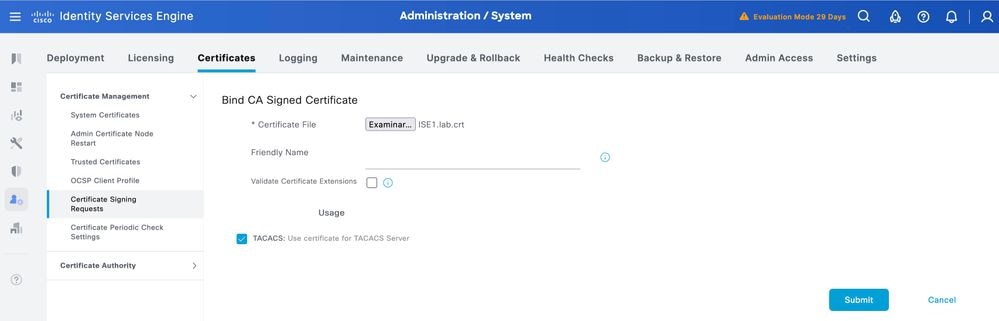

第2步:选择签名证书 ,并确保使用 下的TACACS 复选框保持选中。

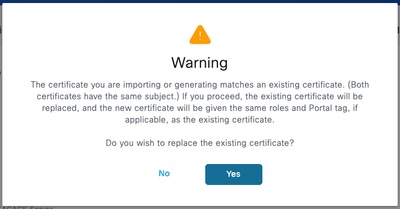

步骤3.单击Submit 。如果收到有关替换现有证书的警告,请单击Yes 继续。

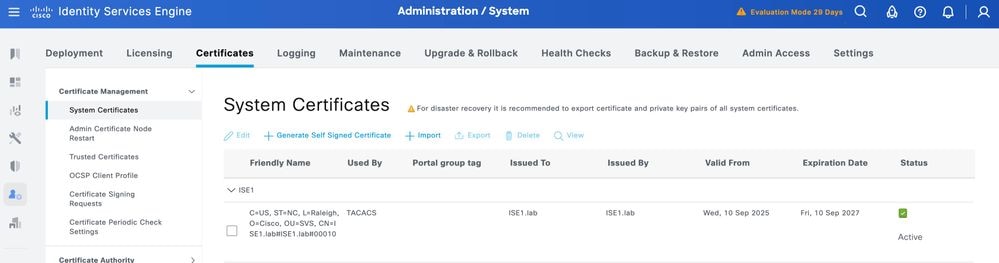

现在必须正确安装证书。您可以在System Certificates 下验证这一点。

启用TLS 1.3 默认情况下,TLS 1.3在ISE 3.4.x中未启用。必须手动启用它。

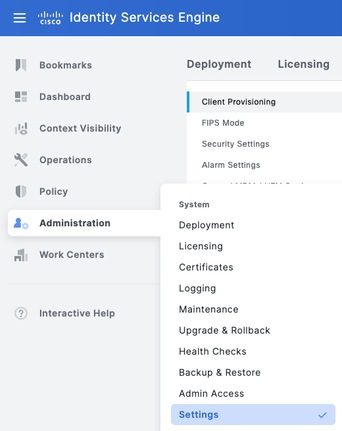

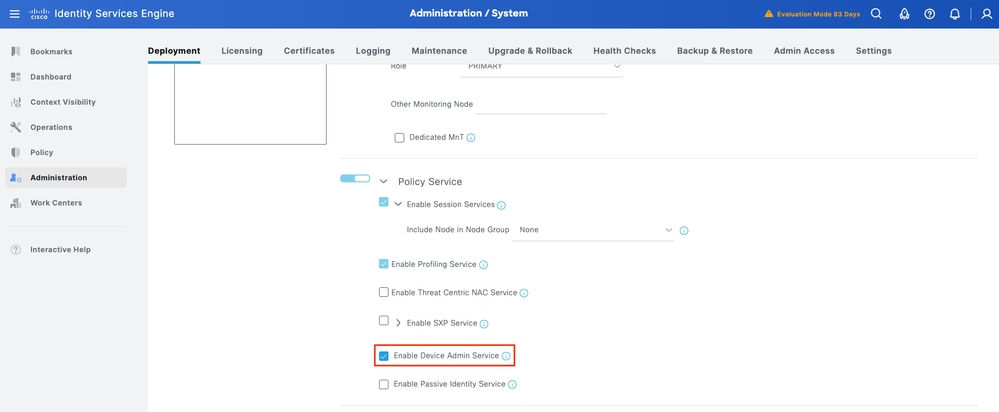

第1步:导航到Administration > System > Settings 。

第2步:单击Security Settings ,在TLS Version Settings下选中TLS1.3 旁的复选框,然后单击Save。

警告: 当您更改TLS版本时,思科ISE应用服务器在所有思科ISE部署计算机上重新启动。

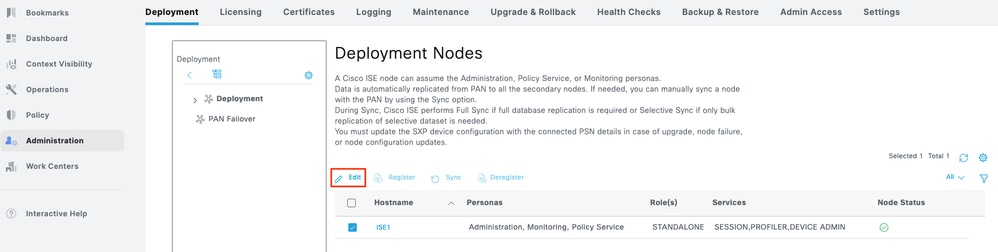

在ISE上启用设备管理 默认情况下,设备管理服务(TACACS+)未在ISE节点上启用。在PSN节点上启用TACACS+。

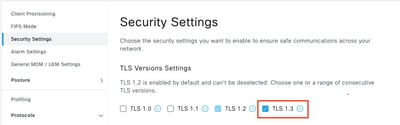

第1步:导航到Administration > System > Deployment 。选中ISE节点旁边的复选框,然后点击Edit 。

第2步:在GeneralSettings 下,向下滚动并选中Enable Device Admin Service 旁边的复选框。

步骤3.保 存配置。设备管理服务现在在ISE上启用。

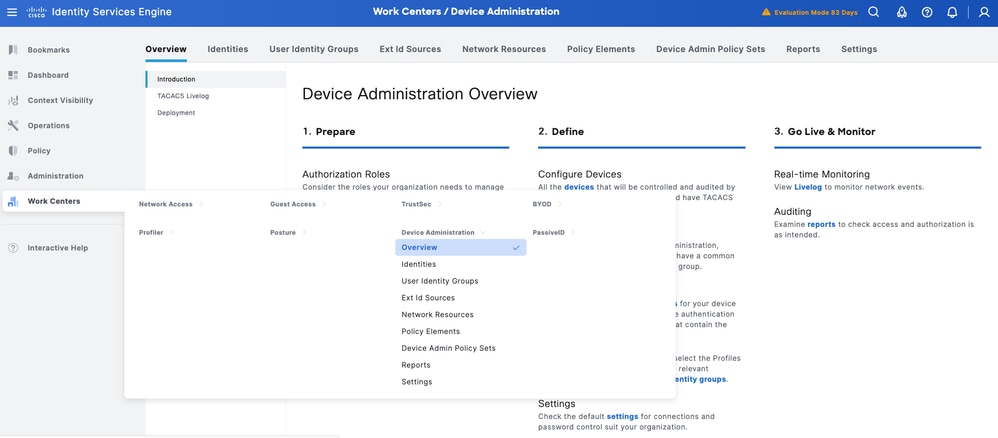

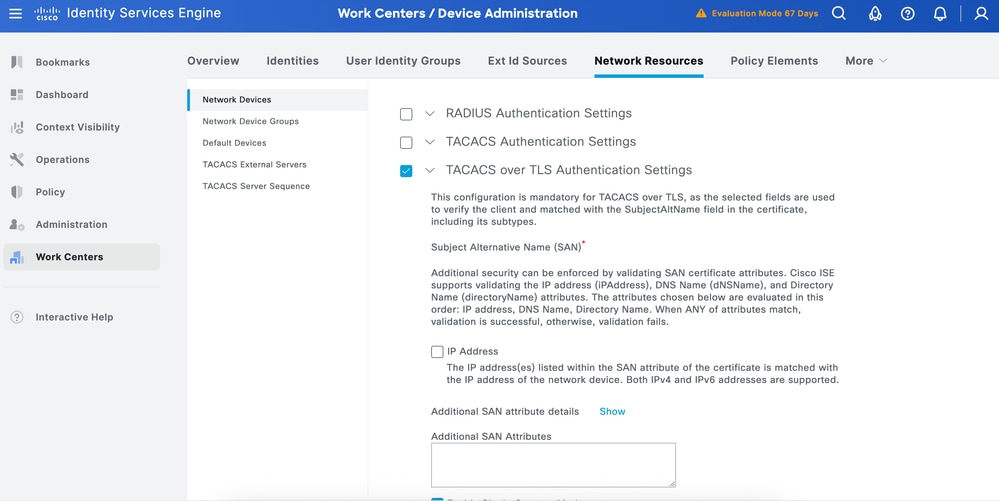

启用TLS上的TACACS 第1步:导航到工作中心(Work Centers)>设备管理(Device Administration)>概述(Overview )。

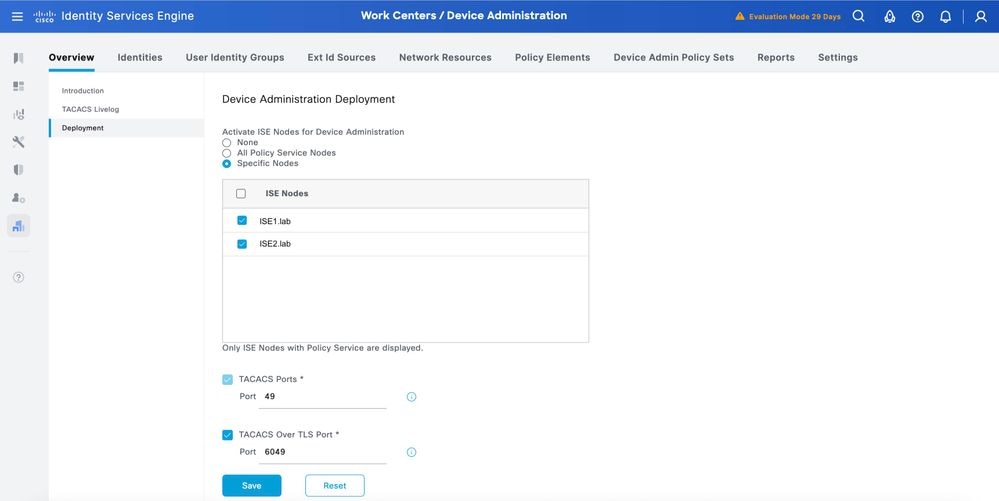

步骤2.单击Deployment 。选择要通过TLS启用TACACS的PSN 节点。

步骤3.保留默认端口6049 或为TLS上的TACACS指定不同的TCP端口,然后单击Save 。

创建网络设备和网络设备组 ISE提供具有多个设备组层次结构的强大设备分组。每个分层结构代表网络设备不同的独立分类。

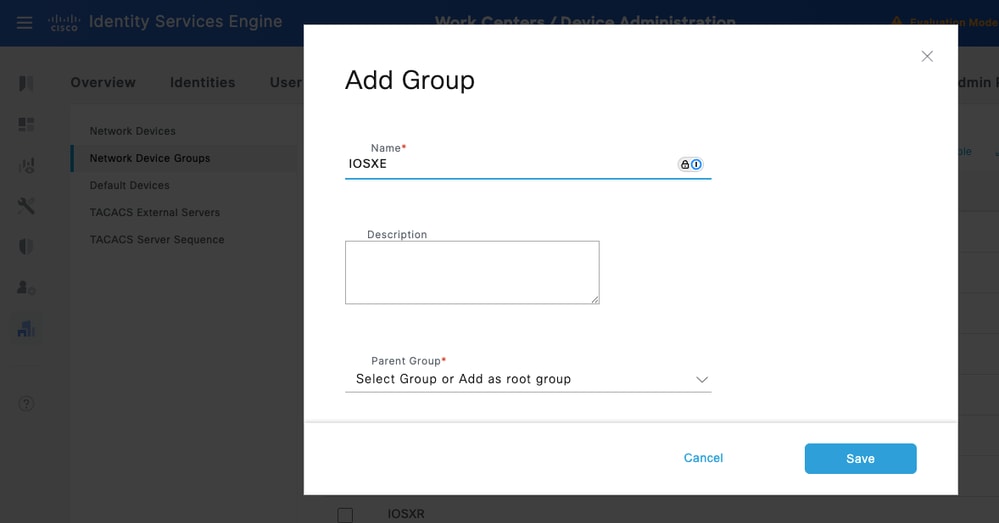

步骤1.导航到工作中心>设备管理>网络资源 。单击网络设备组 ,创建名称为IOS XE 的组。

提示: 所有设备类型和所有位置是ISE提供的默认层次结构。您可以添加自己的层次结构并定义识别网络设备中的各种组件,稍后可以在“策略条件”中使用

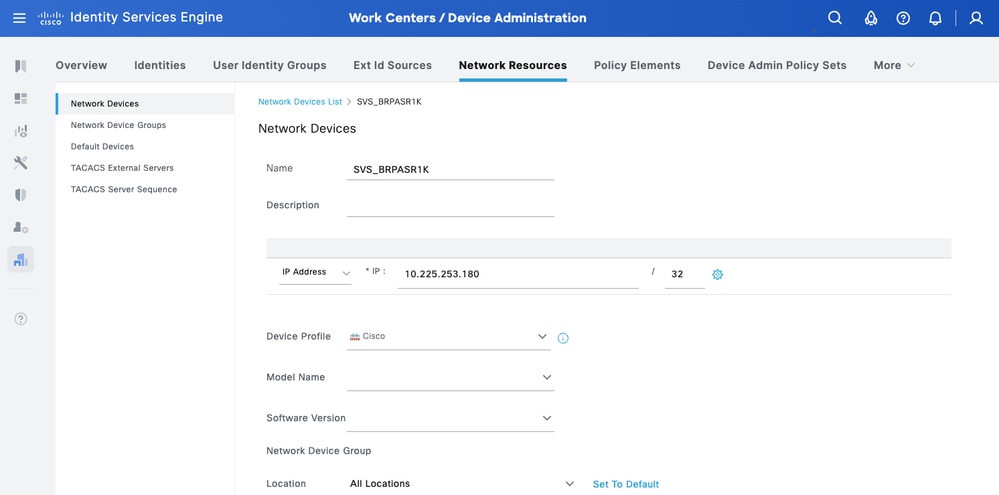

第2步:现在添加Cisco IOS XE设备作为网络设备。导航至工作中心(Work Centers)>设备管理(Device Administration)>网络资源(Network Resources)>网络设备(Network Devices )。单击Add 添加新的网络设备。对于此测试,它是SVS_BRPASR1K 。

第3步:输入设备的IP地址 ,并确保映射设备的位置 和设备类型 (IOS XE)。最后,启用基于TLS身份验证设置的TACACS+ 。

提示: 建议启用单一连接模式,以避免每次向设备发送命令时重新启动TCP会话。

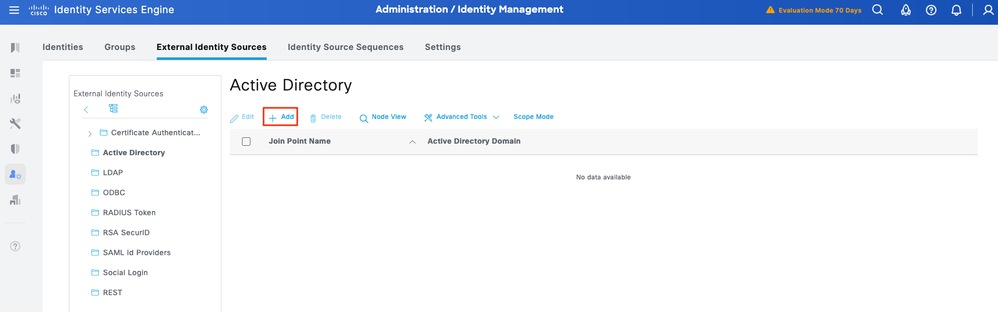

配置身份库 此部分定义设备管理员的身份库,可以是ISE内部用户和任何支持的外部身份源。此处使用外部身份源Active Directory(AD)。

步骤1.导航到管理>身份管理>外部身份库> Active Directory 。单击Add 以定义新的AD接点。

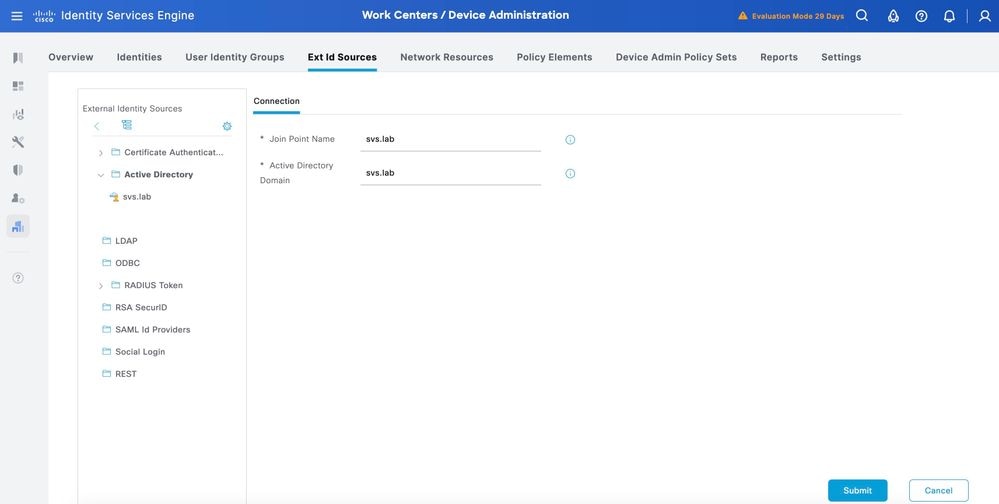

步骤2.指定加入点名称 和AD域名 ,然后单击提交 。

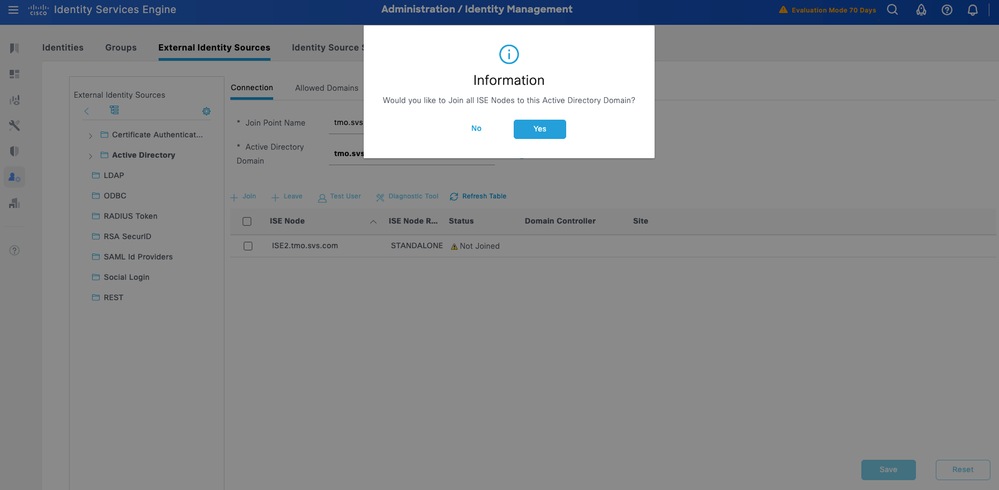

步骤3.出现提示时是否要将所有ISE节点加入此Active Directory域 时,单击Yes ?

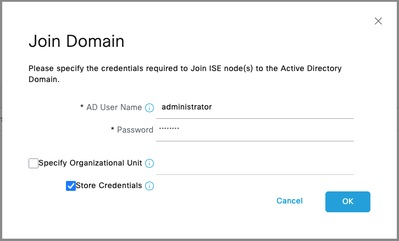

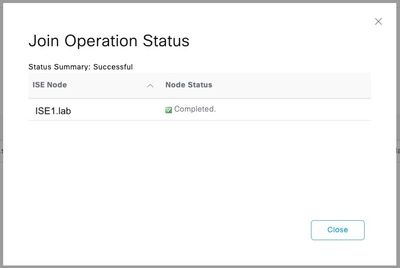

第4步:输入具有AD加入权限的凭证,并将ISE 加入AD。检查状态以验证其是否正常运行。

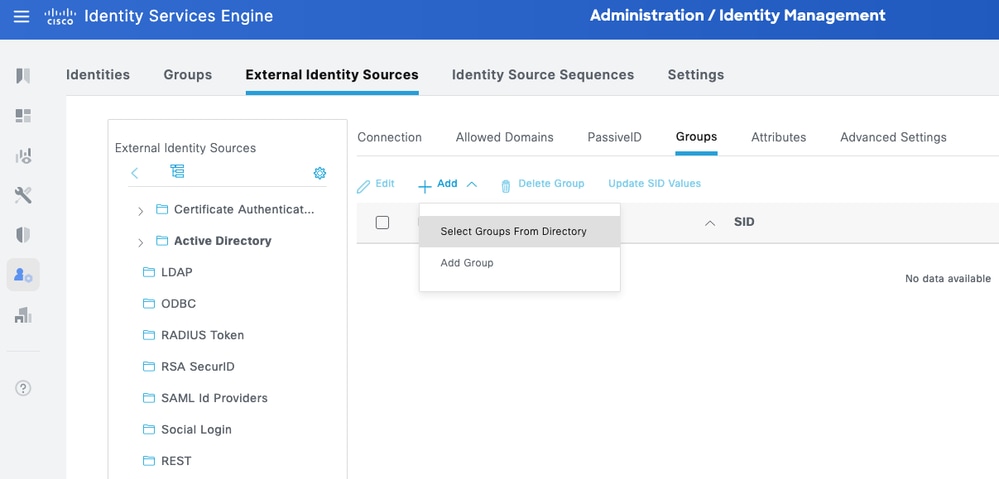

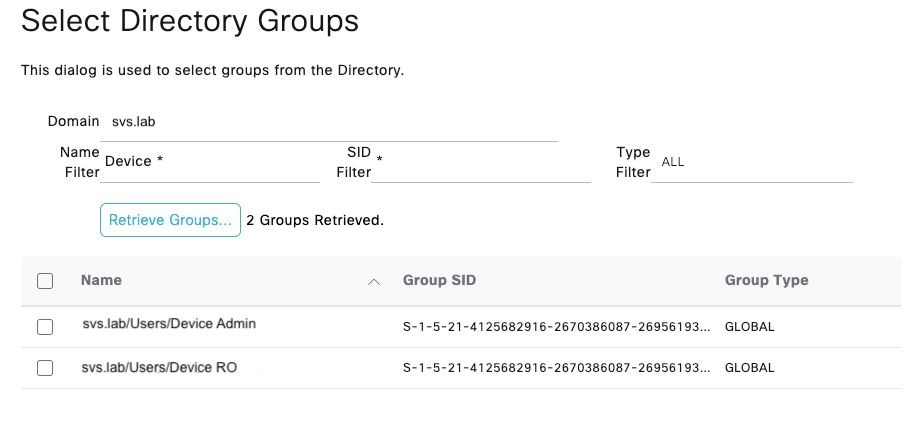

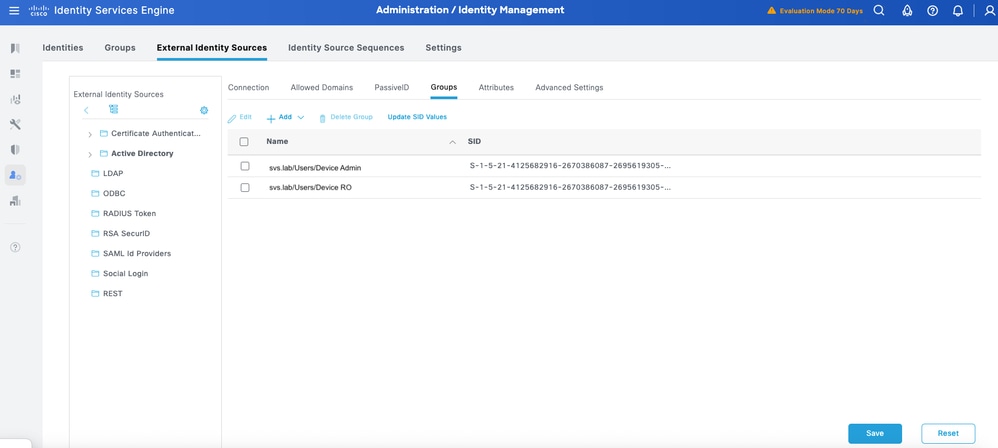

步骤5.导航到Groups 选项卡,然后单击Add 获取根据哪些用户有权访问设备而需要的所有组。本示例显示本指南的授权策略中使用的组

配置TACACS+配置文件 您将将TACACS+配置文件映射到Cisco IOS XE设备上的两个主要用户角色:

根系统管理员 — 这是设备中的最高特权角色。具有root系统管理员角色的用户对所有系统命令和配置功能具有完全管理访问权限。

操作员 — 此角色适用于出于监控和故障排除目的而需要对系统进行只读访问的用户。

这些配置文件定义为两个TACACS+配置文件:IOS XE_RW和IOSXR_RO。

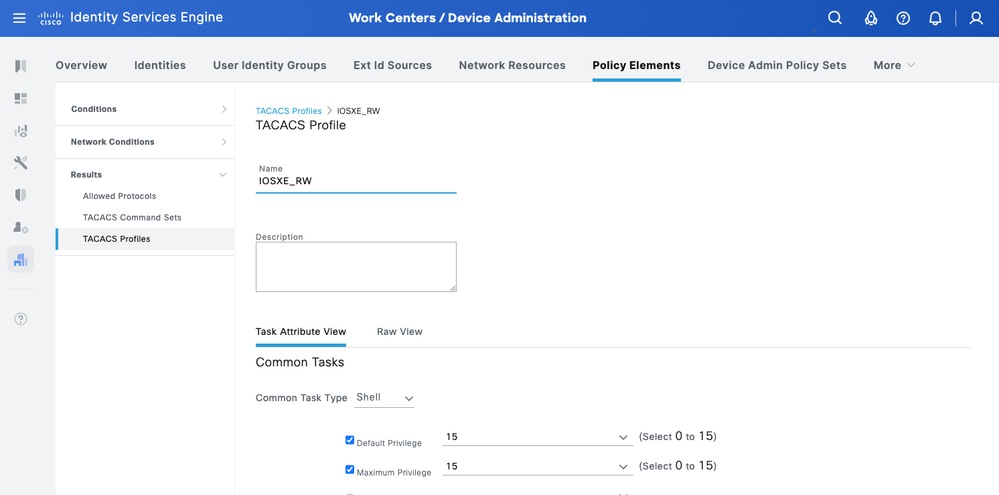

IOS XE_RW — 管理员配置文件 步骤1.导航到工作中心>设备管理>策略元素>结果> TACACS配置文件 。添加新的TACACS配置文件并将其命名为IOS XE_RW 。

步骤2.检查并将Default Privilege 和Maximum Privilege 设置为15 。

步骤3.确认配置并保存 。

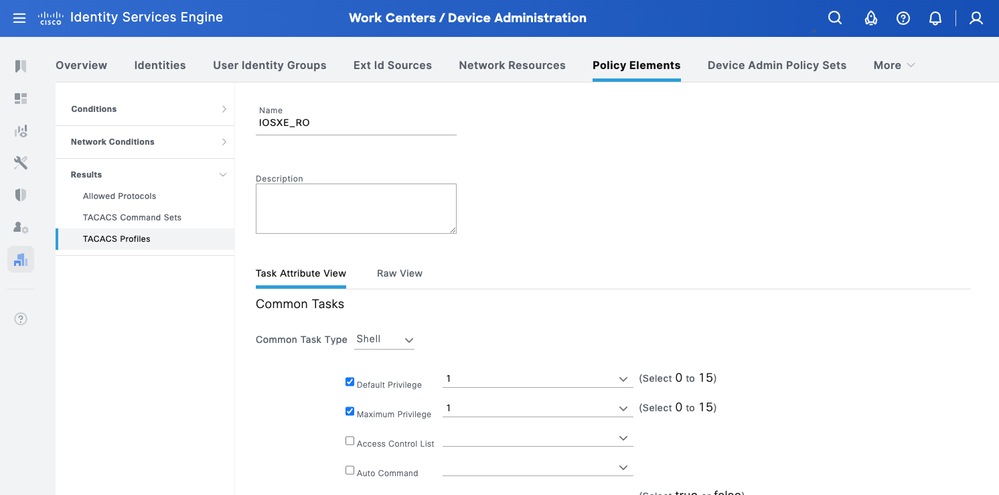

IOS XE_RO — 运营商配置文件 步骤1.导航到工作中心>设备管理>策略元素>结果> TACACS配置文件 。添加新的TACACS配置文件 ,并将其命名为IOS XE_RO 。

步骤2.检查并将Default Privilege 和Maximum Privilege 设置为1 。

步骤3.确认配置并保存 。

配置TACACS+命令集 以下命令集定义为两个TACACS+命令集:CISCO_IOS XE_RW 和CISCO_IOS XE_RO 。

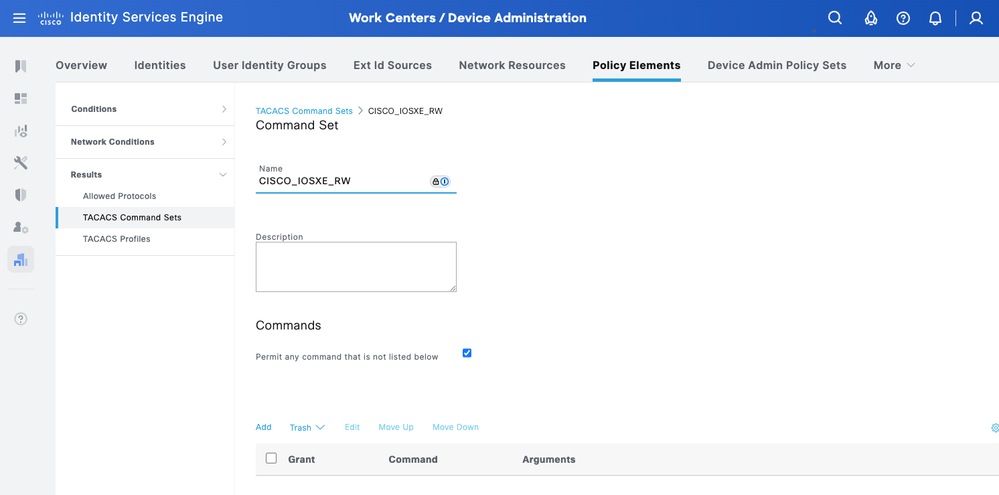

CISCO_IOS XE_RW — 管理员命令集 步骤1.导航到工作中心>设备管理>策略元素>结果> TACACS命令集 。添加新的TACACS命令集 并将其命名为CISCO_IOS XE_RW 。

步骤2.选中Permit any command that not listed below 复选框(这将允许管理员角色使用任何命令),然后单击Save 。

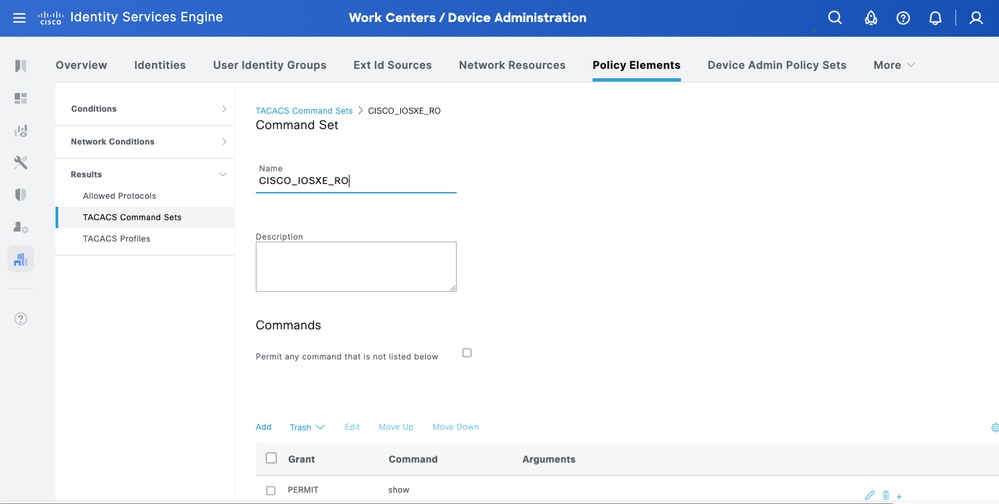

CISCO_IOS XE_RO — 运算符命令集 第1步:从ISE UI导航到工作中心>设备管理>策略元素>结果> TACACS命令集 。添加新的TACACS命令集 ,并将其命名为CISCO_IOS XE_RO 。

步骤2.在Commands 部分中,添加新的命令 。

步骤3.从Grant 列的下拉列表中选择Permit ,然后在Command 列中输入show ;并点击复选箭头 。

步骤4.确认数据并点击保存 。

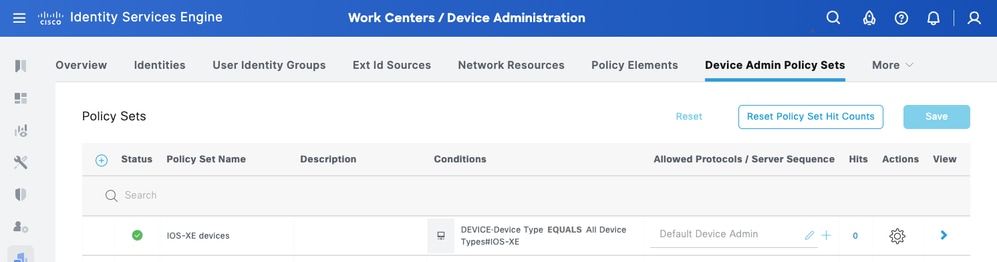

配置设备管理策略集 默认情况下,为设备管理启用策略集。策略集可以根据设备类型划分策略,以简化TACACS配置文件的应用。

第1步:导航到Work Centers > Device Administration > Device Admin Policy Sets 。添加新的策略集IOS XE 设备 。在条件下,指定DEVICE:Device Type EQUALS All Device Types#IOS XE 。在允许的协议 下,选择默认设备管理 。

步骤2.单击Save ,然后单击向右箭头 配置此策略集。

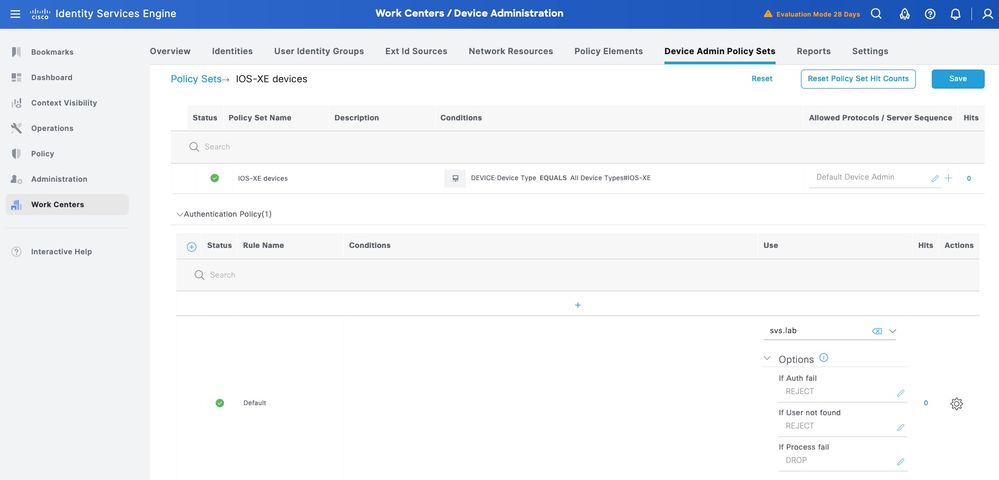

步骤3.创建身份验证策略 。对于身份验证,使用AD 作为ID存储 。保留If Auth fail 、If User not found 和If Process fail 下的默认选项。

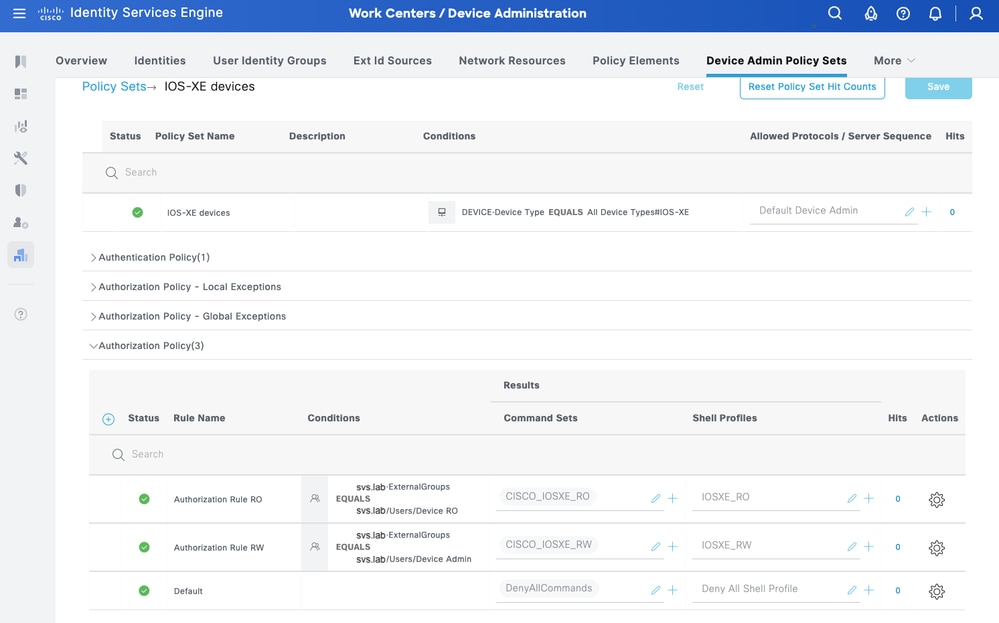

步骤4.定义授权策略。

根据Active Directory(AD)中的用户组创建授权策略。

例如:

· AD组设备RO 中的用户分配有CISCO_IOSXR_RO IOSXR_RO

· AD组Device Admin 中的用户分配有CISCO_IOSXR_RW 命令集和IOSXR_RW 外壳配置文件。

第2部分 — 为基于TLS 1.3的TACACS+配置Cisco IOS XE

提示: 建议配置临时用户,并更改AAA身份验证和授权方法,以便在更改配置时使用本地凭证而非TACACS,以免被设备锁定。

配置方法1 — 设备生成的密钥对 TACACS+服务器配置 步骤1.配置域名 并生成用于路由器信任点的密钥对。

ip domain name svs.lab 信任点配置 步骤1.创建路由器信任点 并关联密钥对。

crypto pki trustpoint svs_cat9k 步骤2.通过安装CA证书对信任点进行身份验证 。

cat9k(config)#crypto pki authenticate svs_cat9k yes 步骤3.生成证书签名请求(CSR) 。

cat9k(config)# crypto pki enroll svs_cat9k yes no 步骤4.导入CA签名证书 。

cat9k(config)#crypto pki import svs_cat9k certificate 采用TLS配置的TACACS和AAA 步骤1.创建TACACS服务器 和AAA组 ,关联客户端(路由器)信任点。

tacacs server svs_tacacs 步骤2.配置AAA方法。

aaa authentication login default group svs_tls local enable 配置方法2 - CA生成的密钥对 如果直接以PKCS#12格式而不是CSR方法导入密钥以及设备和CA证书,则可以使用此方法。

步骤1.创建客户端信任点 。

cat9k(config)#crypto pki trustpoint svs_cat9k_25jun17 步骤2.将PKCS#12文件 复制到bootflash中。

注意: 确保PKCS#12文件包含完整的证书链和作为加密文件的私钥。

警告: 导入的PKCS#12中的密钥必须是RSA(例如:RSA 2048)类型,而不是ECC。

cat9k# copy sftp bootflash: vrf Mgmt-vrf 步骤3.使用import命令导入PKCS#12 文件。

cat9k#crypto pki import svs_cat9k_25jun17 pkcs12 bootflash:cat9k-25jun17.pfx password C1sco.123show crypto pki certificates svs_cat9k_25jun17 采用TLS配置的TACACS和AAA 步骤1.创建TACACS服务器 和AAA组 ,关联客户端(路由器)信任点。

tacacs server svs_tacacs 步骤2.配置AAA方法。

aaa authentication login default group svs_tls local enable 确认 验证配置。

show tacacs 调试AAA和TACACS+。

debug aaa authentication

反馈

反馈