简介

本文档介绍在安全防火墙威胁防御上配置安全客户端(AnyConnect)远程访问VPN。

先决条件

要求

Cisco 建议您了解以下主题:

- 基本VPN、TLS和IKEv2知识

- 基本身份验证、授权和记帐(AAA)以及RADIUS知识

- 使用安全防火墙管理中心的经验

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 安全防火墙威胁防御(SFTD)7.2.5

- 安全防火墙管理中心(SFMC)7.2.9

- 安全客户端(AnyConnect)5.1.6

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

本文档提供了安全防火墙威胁防御(FTD)版本7.2.5及更高版本的配置示例,允许远程访问VPN使用传输层安全(TLS)和Internet密钥交换版本2(IKEv2)。 作为客户端,可以使用安全客户端(AnyConnect),这可在多个平台上受支持。

配置

1.先决条件

要通过Secure Firewall Management Center中的Remote Access(远程访问)向导,请执行以下操作:

- 创建用于服务器身份验证的证书。

- 配置RADIUS或LDAP服务器以进行用户身份验证。

- 为VPN用户创建地址池。

- 上传不同平台的AnyConnect映像。

a)导入SSL证书

配置安全客户端时,证书是必不可少的。证书必须具有DNS名称和/或IP地址的主题备用名称扩展名以避免在Web浏览器中出错。

注意:只有注册的思科用户才有权访问内部工具和漏洞信息。

手动证书注册存在限制:

— 在SFTD上,在生成CSR之前需要CA证书。

— 如果CSR是在外部生成的,则手动方法会失败,因此必须使用其他方法(PKCS12)。

在SFTD设备上获取证书有多种方法,但安全且简单的方法是创建证书签名请求(CSR),使用证书颁发机构(CA)对其进行签名,然后导入为CSR中的公钥颁发的证书。

下面是如何做到这一点的:

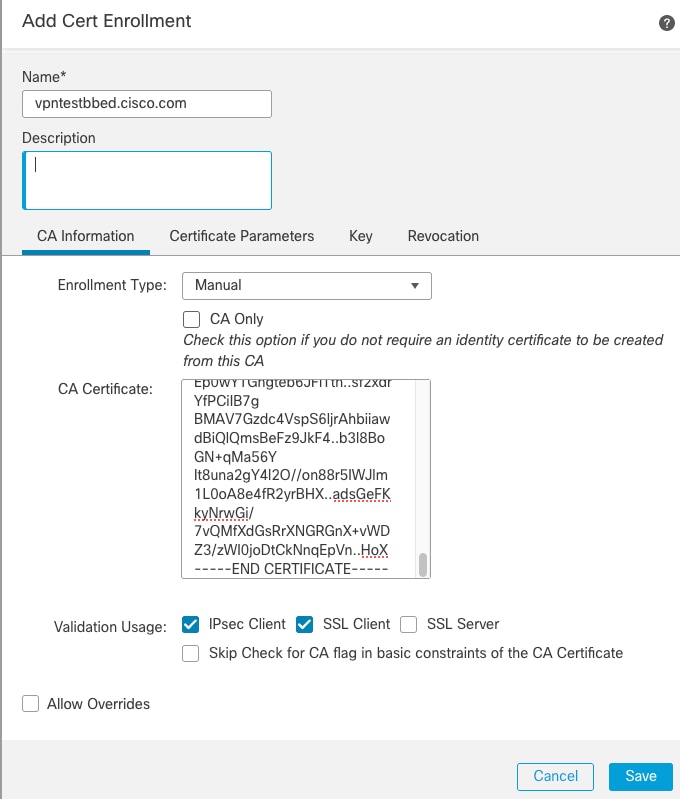

- 导航至

Objects > Object Management > PKI > Cert Enrollment,点击Add Cert Enrollment。

- 选择

Enrollment Type并粘贴证书颁发机构(CA)证书(用于签署CSR的证书)。

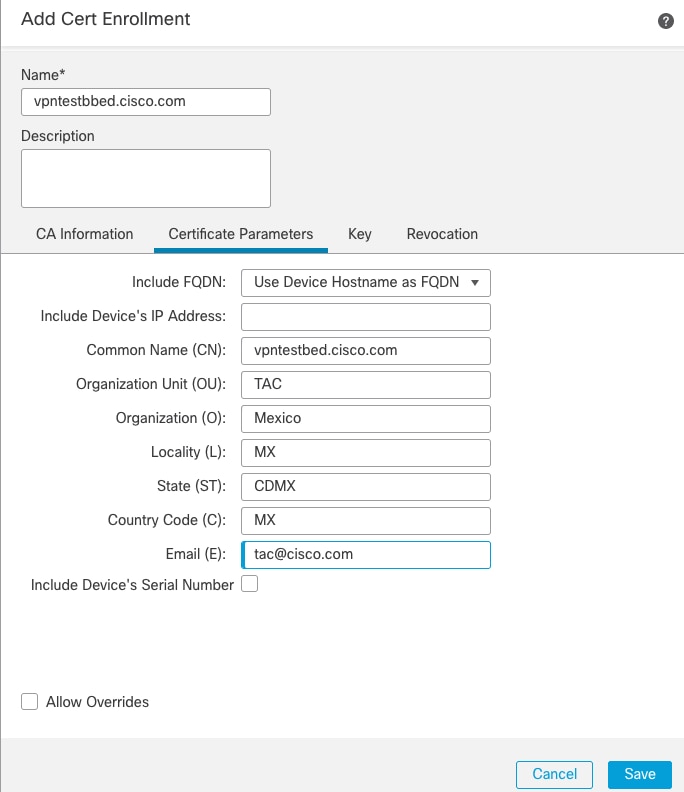

- 然后转至第二个选项卡

Custom FQDN,选择并填写所有必要字段,例如:

- 在第三个选项卡上,选择

Key Type,选择名称和大小。对于RSA,最少2048位。

- 点击

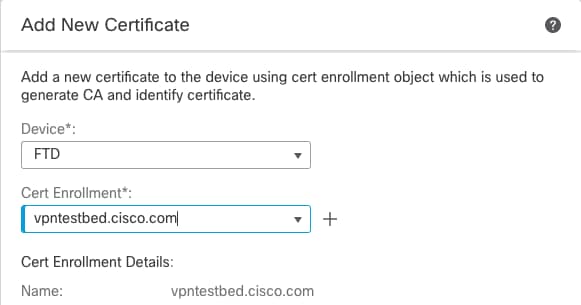

Save,导航至Devices > Certificates > Add。

- 然后选择

Device,在Cert Enrollment, 下选择您刚刚创建的信任点,然后单击Add:

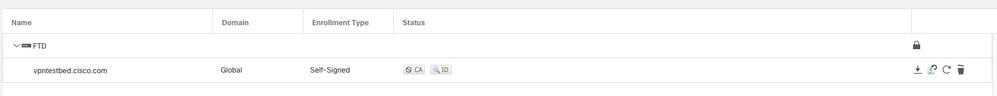

- 之后,点击信任点名称旁边的

图标,然后

图标,然后Yes,将CSR复制到CA并签名。证书的属性必须与普通HTTPS服务器相同。

- 从CA收到base64格式的证书后,选择

Browse Identity Certificate,从磁盘中选择该证书,然后单击Import。当此操作成功时,您会看到:

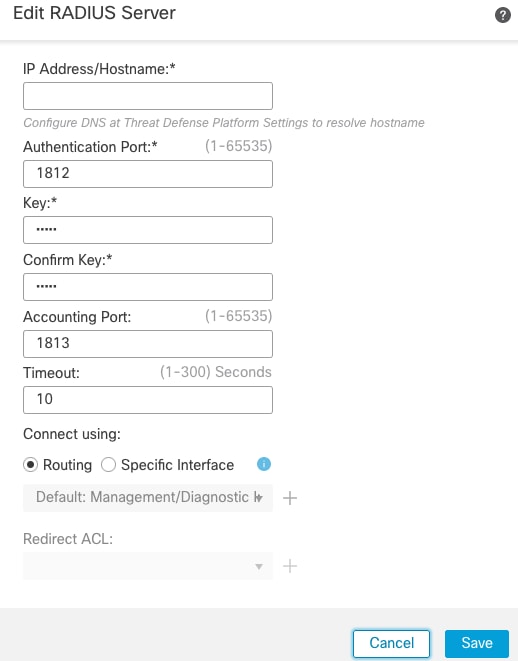

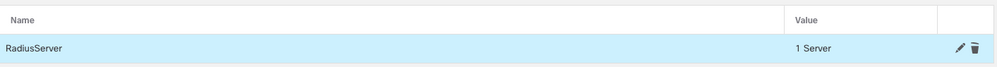

b)配置RADIUS服务器

- 导航至

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +中。

- 填写名称并添加IP地址和共享密钥,然后单击

Save:

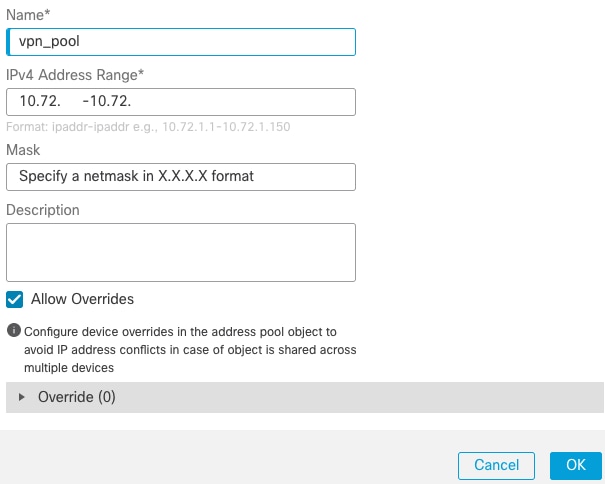

c)为VPN用户创建地址池

- 导航至

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- 输入name和range,不需要掩码:

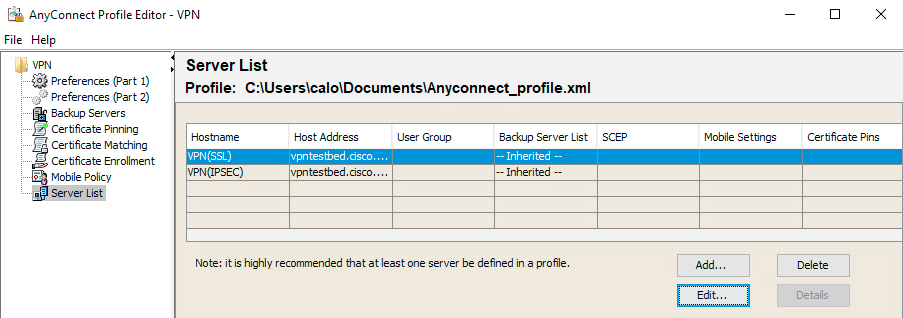

d)创建XML配置文件

- 从思科站点下载配置文件编辑器并打开它。

- 导航至

Server List > Add...

- 输入Display Name和FQDN。您会看到服务器列表中的条目:

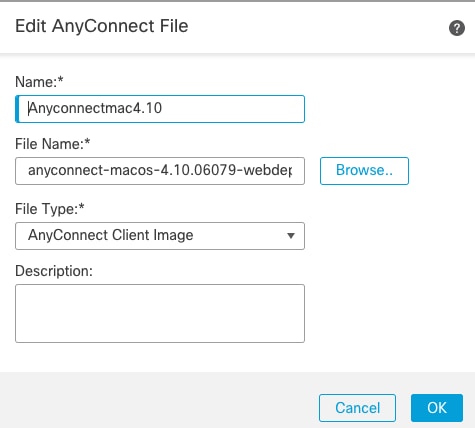

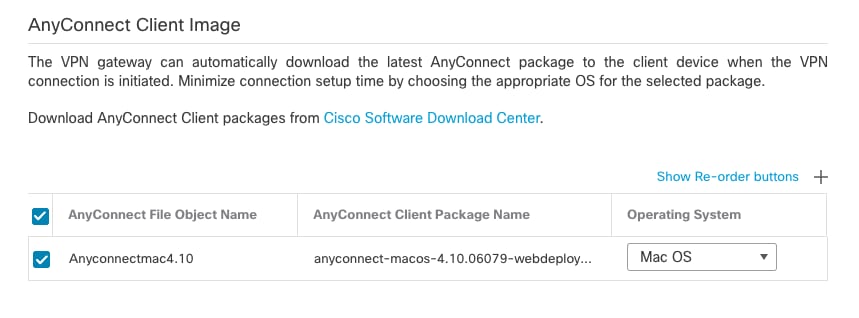

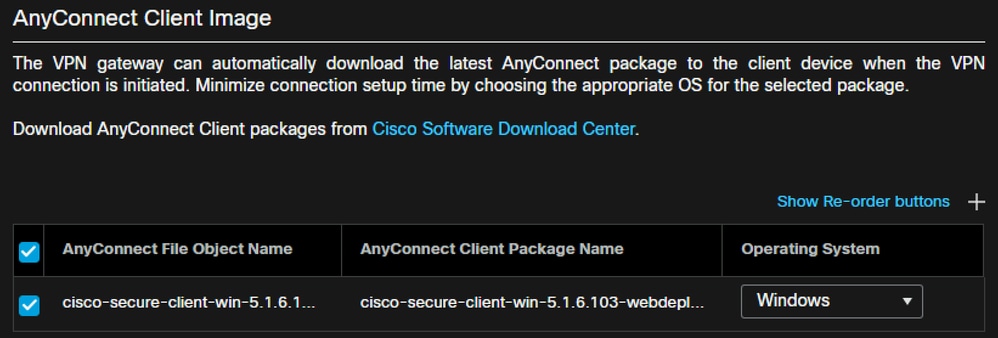

e)上传AnyConnect映像

- 从思科站点下载软件包映像。

- 导航至

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File。

- 键入name并从磁盘中选择PKG file,然后单击

Save:

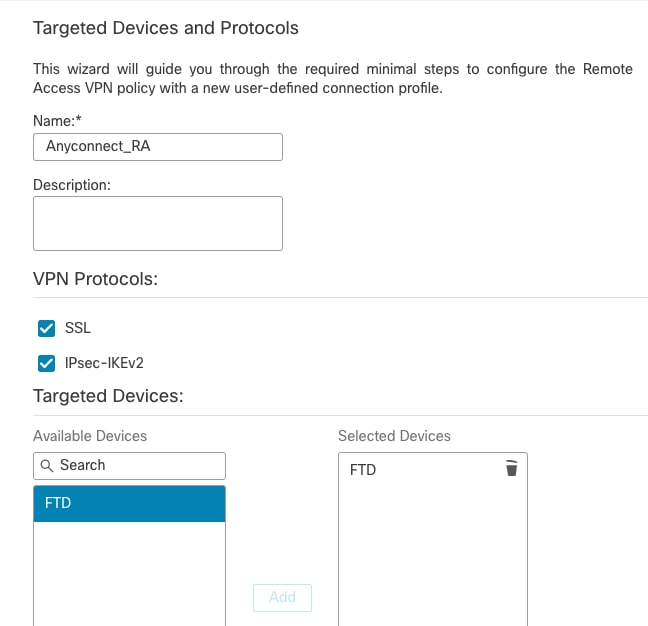

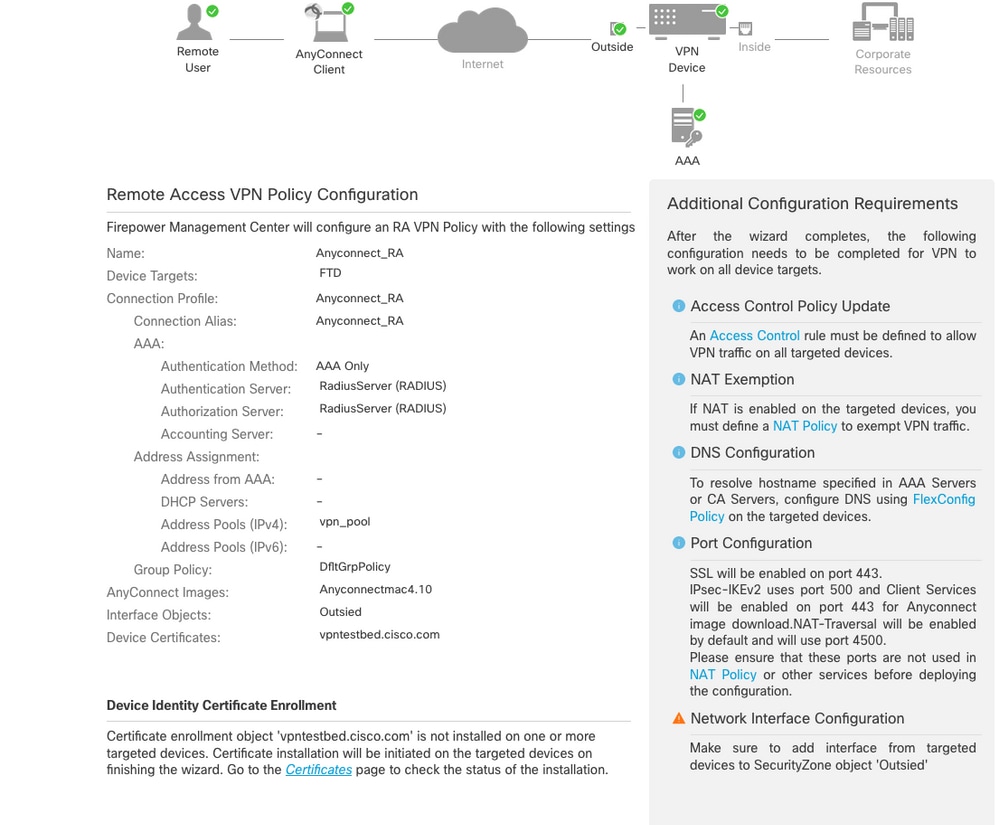

2.远程访问向导

- 导航至

Devices > VPN > Remote Access > Add a new configuration。

- 为配置文件命名并选择FTD设备:

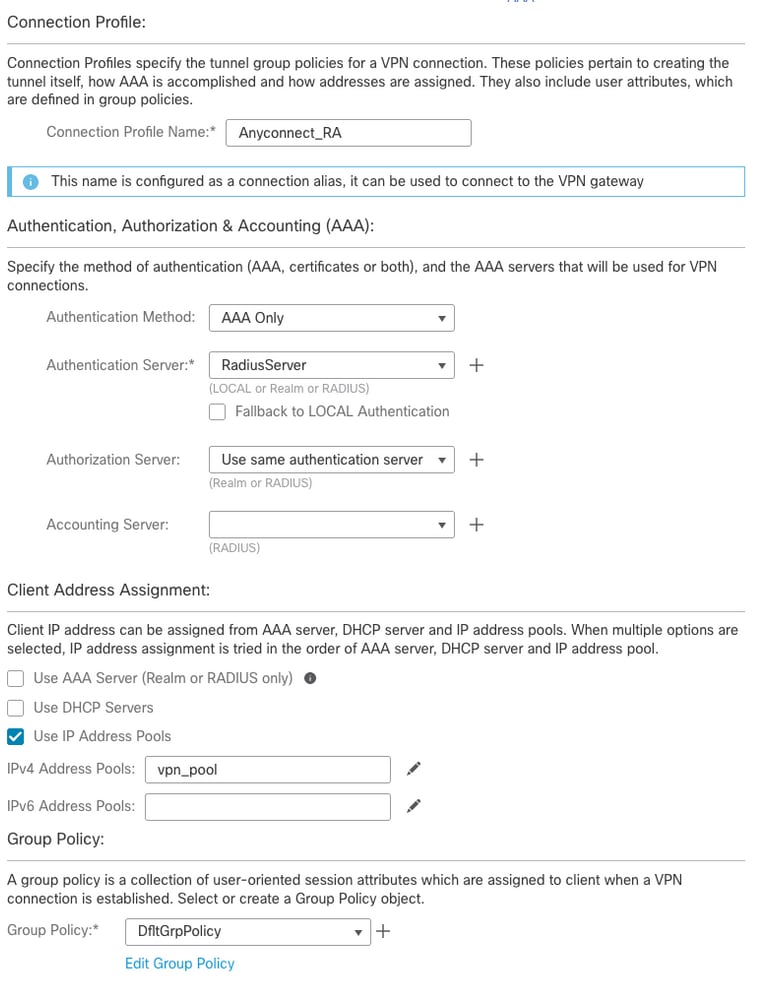

- 在Connection Profile步骤中,键入

Connection Profile Name,选择Authentication Server以Address Pools前创建的和:

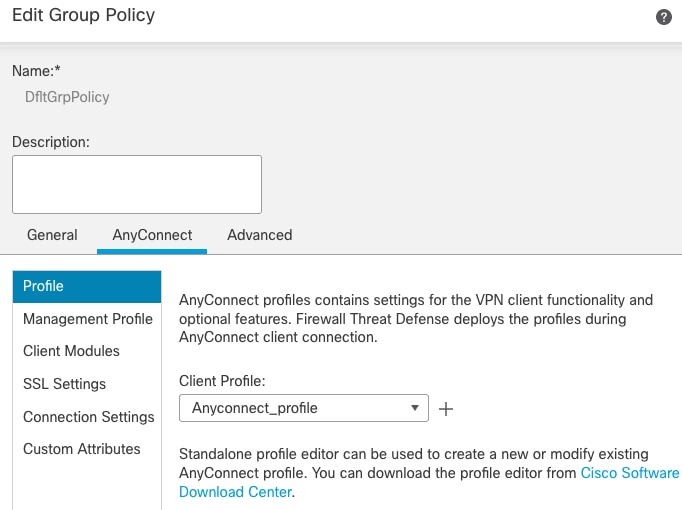

- 单击

Edit Group Policy AnyConnect选项卡AnyConnect,选择Client Profile,然后单击Save:

- 在下一页上,选择AnyConnect images,然后单击

Next。

- 在下一个屏幕上,选择

Network Interface and Device Certificates:

- 当所有配置都正确时,可以单击

Finish,然后Deploy:

- 这会将整个配置、证书和AnyConnect软件包复制到FTD设备。

连接

要连接到FTD,您需要打开浏览器,键入指向外部接口的DNS name或IP address。然后,您使用存储在RADIUS服务器中的凭据登录,并按照屏幕上的说明进行操作。安装AnyConnect后,您需要将同一地址放入AnyConnect窗口,然后单击Connect。

限制

目前,在FTD上不受支持,但在ASA上可用:

安全考虑

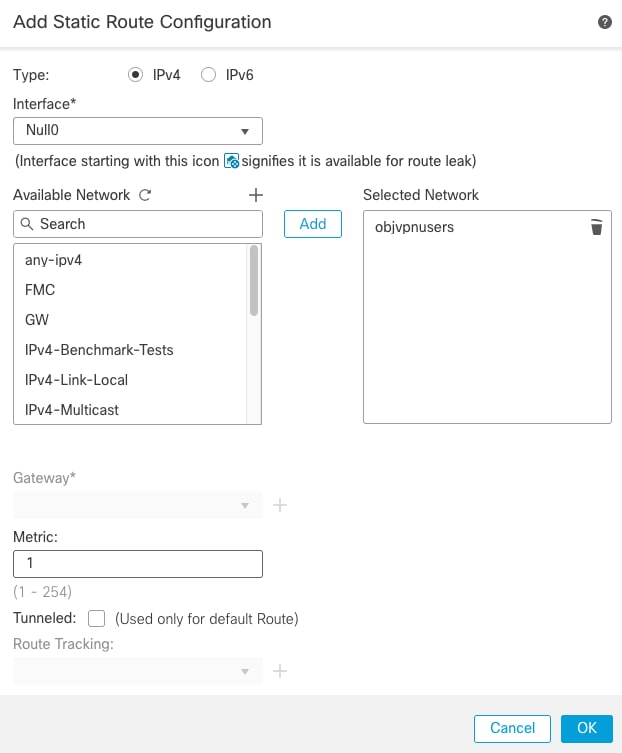

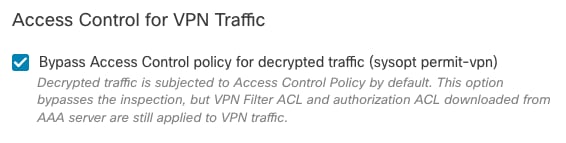

默认情况下, sysopt connection permit-vpn选项处于禁用状态。这意味着您需要允许来自外部接口上的地址池的流量通过访问控制策略。虽然添加预过滤器或访问控制规则以仅允许VPN流量,但如果明文流量与规则条件匹配,则会错误地允许该流量。

有两种方法可以解决此问题。首先,TAC推荐的选项是为外部接口启用反欺骗(在ASA上称为单播反向路径转发 — uRPF),其次,启用完全绕过Snort检 sysopt connection permit-vpn。第一个选项允许对进出VPN用户的流量进行正常检查。

a)启用uRPF

- 为用于远程访问用户的网络创建空路由(在C部分中定义)。导航到

Devices > Device Management > Edit > Routing > Static Route 并选择 Add route.

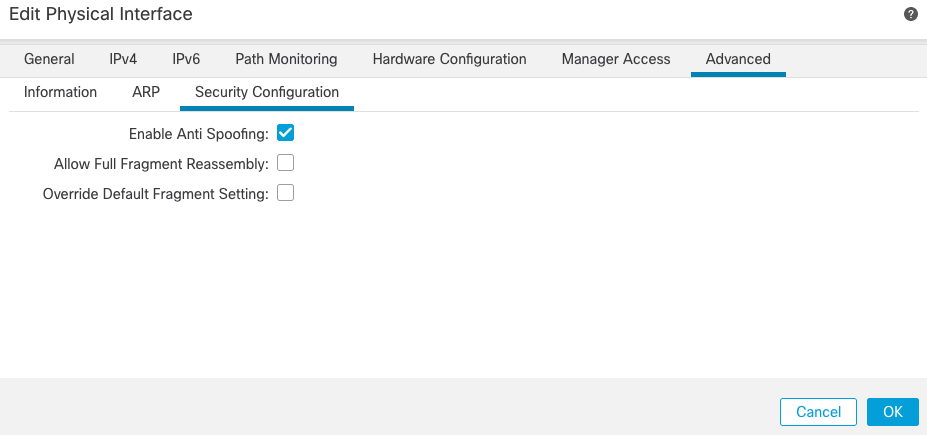

- 接下来,在VPN连接终止的接口上启用uRPF。要查找此内容,请导航至

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing此处。

当用户连接时,路由表中会为该用户安装32位路由。来自池中其他未使用IP地址的明文流量被uRFP丢弃。要查看的描述,请Anti-Spoofing参阅在防火墙威胁防御上设置安全配置参数。

b)启用选sysopt connection permit-vpn项

- 可以选择使用向导或下方

Devices > VPN > Remote Access > VPN Profile > Access Interfaces。

相关信息