简介

本文档介绍如何配置以应用为中心的基础设施(ACI)轻量级目录访问协议(LDAP)身份验证。

先决条件

要求

Cisco 建议您了解以下主题:

- ACI身份验证、授权和记帐(AAA)策略

- LDAP

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科应用策略基础设施控制器(APIC)版本5.2(7f)

- Ubuntu 20.04,带slapd和phpLDAPadmin

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

本节介绍如何配置APIC以与LDAP服务器集成并使用LDAP作为默认身份验证方法。

配置

步骤1.在Ubuntu phpLDAPadmin上创建组/用户

注意:要将Ubuntu配置为LDAP服务器,请参阅官方Ubuntu网站了解全面指南。如果存在现有的LDAP服务器,则从步骤2开始。

在本文档中,基本DN为dc=dclab,dc=com,且两个用户(User1和User2)属于组(DCGroup)。

步骤2.在APIC上配置LDAP提供程序

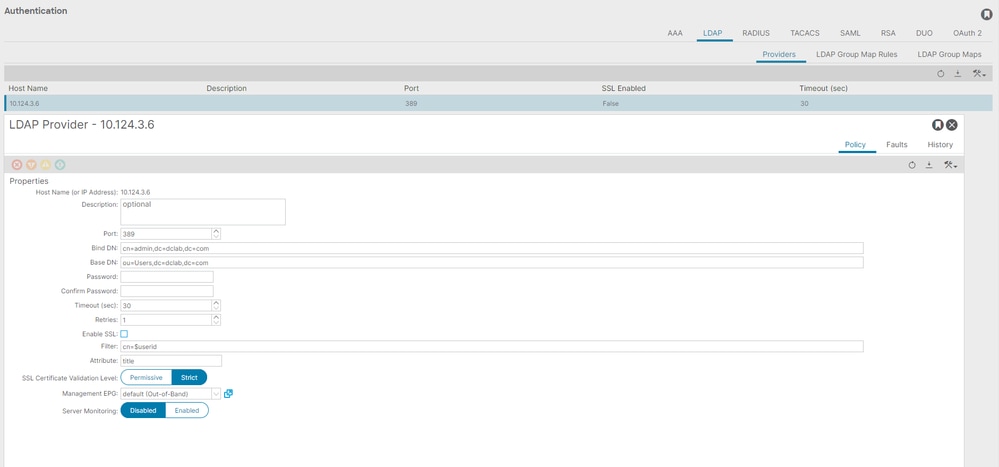

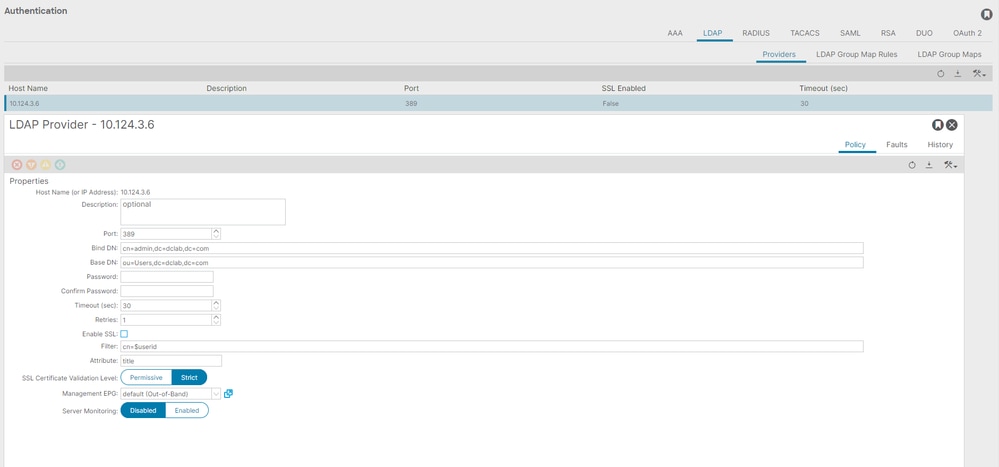

在APIC菜单栏上,导航至Admin > AAA > Authentication > LDAP > Providers,如图所示。

Bind DN:绑定DN是您用于对LDAP进行身份验证的凭证。APIC使用此帐户进行身份验证,以查询目录。

基准 DN:此字符串由APIC用作在目录内搜索和识别用户条目的参考点。

密码:这是访问LDAP服务器所需的绑定DN的必要密码,与LDAP服务器上建立的密码关联。

启用 SSL:如果使用内部CA或自签名证书,则必须选择Permissive。

过滤器:默认过滤器设置cn=$userid:将用户定义为具有公用名(CN)的对象时,过滤器用于查找Base DN中的对象。

属性:属性用于确定组成员资格和角色。ACI在此处提供了两个选项memberOf:和CiscoAVPair.memberOftitle 会改为使用。

管理终端组(EPG):根据所选的网络管理方法,通过带内或带外EPG实现与LDAP服务器的连接。

步骤3.配置LDAP组映射规则

在菜单栏中,导航至Admin > AAA > Authentication > LDAP > LDAP Group Map Rules如图所示。

DCGroup中的用户具有管理员权限。因此,组DN将cn=DCGroup, ou=Groups, dc=dclab, dc=com. A安全域分配给All,并分配的admin角write privilege。

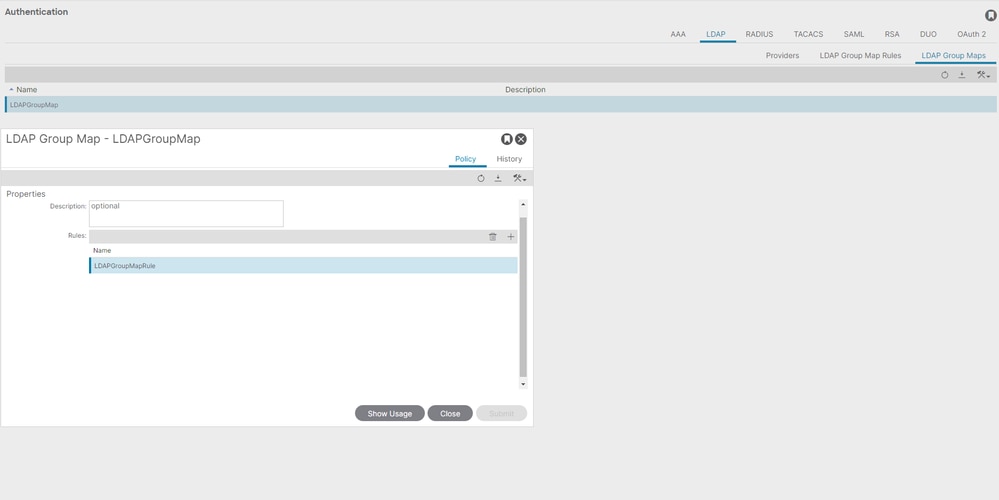

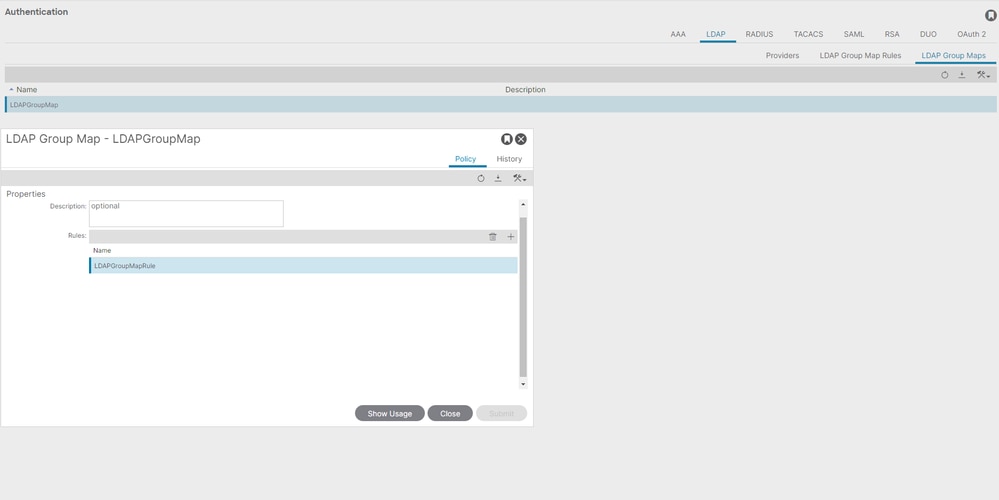

步骤4.配置LDAP组映射

在菜单栏中,导航至Admin > AAA > Authentication > LDAP > LDAP Group Maps如图所示。

创建包含步骤2中创建的LDAP组映射规则的LDAP组映射。

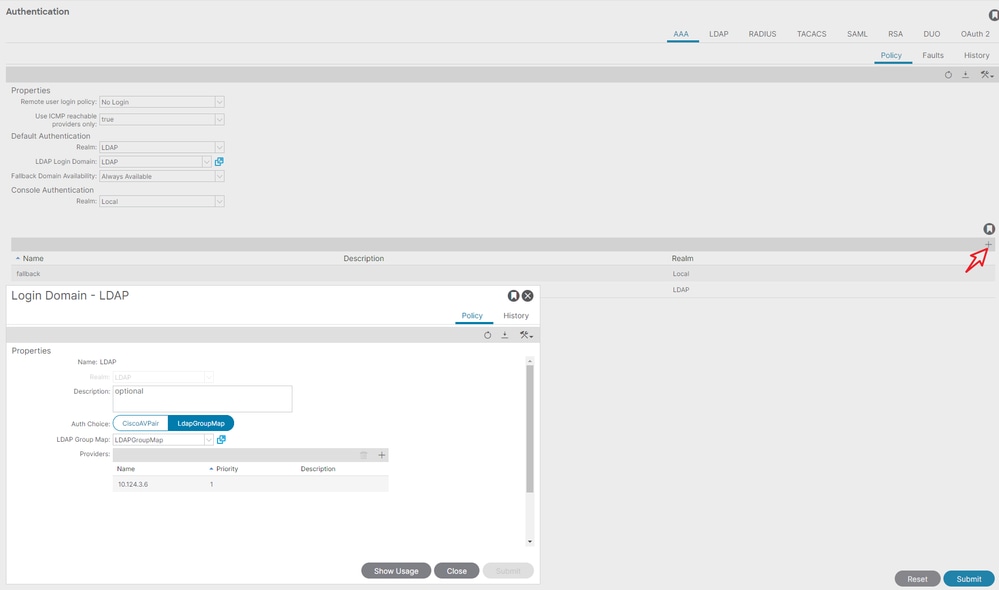

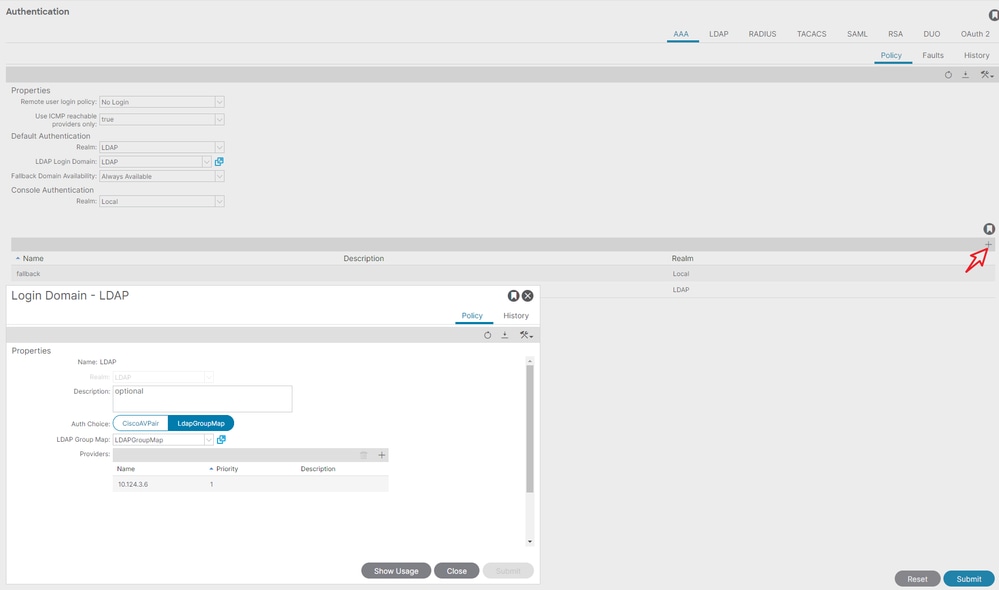

步骤5.配置AAA身份验证策略

在菜单栏中,导航至Admin > AAA > Authentication > AAA > Policy > Create a login domain如图所示。

在菜单栏中,导航至Admin > AAA > Authentication > AAA > Policy > Default Authentication如图所示。

将默认身份验证Realm(default authentication)更改为LDAP,然后选择已创LDAP Login Domain 建。

验证

使用本部分可确认配置能否正常运行。

验证LDAP用户是否使用User1“管理员”角色和“写入”权限成功登录APIC。

故障排除

本部分提供了可用于对配置进行故障排除的信息。

当LDAP数据库中不存在该用户时:

当密码不正确时:

当LDAP服务器不可达时:

故障排除命令:

apic1# moquery -c aaaLdapProvider

Total Objects shown: 1

# aaa.LdapProvider

name : 10.124.3.6

SSLValidationLevel : strict

annotation :

attribute : title

basedn : ou=Users,dc=dclab,dc=com

childAction :

descr :

dn : uni/userext/ldapext/ldapprovider-10.124.3.6

enableSSL : no

epgDn : uni/tn-mgmt/mgmtp-default/oob-default

extMngdBy :

filter : cn=$userid

key :

lcOwn : local

modTs : 2024-03-26T07:01:51.868+00:00

monPolDn : uni/fabric/monfab-default

monitorServer : disabled

monitoringPassword :

monitoringUser : default

nameAlias :

operState : unknown

ownerKey :

ownerTag :

port : 389

retries : 1

rn : ldapprovider-10.124.3.6

rootdn : cn=admin,dc=dclab,dc=com

snmpIndex : 1

status :

timeout : 30

uid : 15374

userdom : :all:

vrfName :

apic1# show aaa authentication

Default : ldap

Console : local

apic1# show aaa groups

Total number of Groups: 1

RadiusGroups :

RsaGroups :

TacacsGroups :

LdapGroups : LDAP

apic1# show aaa sessions

Username User Type Host Login Time

---------- ---------- --------------- ------------------------------

User1 remote 10.140.233.70 2024-04-08T07:51:09.004+00:00

User1 remote 10.140.233.70 2024-04-08T07:51:11.357+00:00

如需更多帮助,请联系Cisco TAC。

相关信息

反馈

反馈