简介

本文档介绍在Cisco Wide Area Application Services (WAAS)和Windows 2008 R2网络策略服务器(NPS)上配置远程身份验证拨入用户服务(RADIUS)的过程。

默认WAAS配置使用本地身份验证。Cisco WAAS还支持RADIUS和终端访问控制器访问控制系统(TACACS+),用于身份验证、授权和记帐(AAA)。本文档仅介绍一台设备的配置。但是,这也可以在device group下完成。所有配置必须通过WAAS CM GUI应用。

一般WAAS AAA配置在“配置管理登录身份验证、授权和记帐”一章的思科广域应用服务配置指南中提供。

作者:Hamilan Gnanabaskaran,思科TAC工程师。

由思科TAC工程师Sanaz Tayyar编辑。

先决条件

要求

Cisco 建议您了解以下主题:

- WAAS 5.x或6.x

- Windows NPS服务器

- AAA - RADIUS

使用的组件

本文档中的信息基于以下软件和硬件版本:

- Cisco WAAS -虚拟中央管理器(vCM)

- WAAS 6.2.3.b

- Windows 2008 NPS

本文档中的信息都是基于特定实验室环境中的设备编写的。用于本文的所有设备都始于默认配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

相关产品

本文档也适用于以下硬件和软件版本:

- vWAAS、ISR-WAAS和所有WAAS设备

- WAAS 5.x或WAAS 6.x

- WAAS作为中央管理器、应用程序加速器

注意:APPNAV-XE不支持此配置。路由器AAA将配置推送到APPNAV-XE。

配置步骤

需要应用以下配置:

1. WAAS中央管理器

1.1 AAA RADIUS配置

1.2 AAA身份验证配置

2. Windows 2008 R2 - NPS服务器配置

2.1 RADIUS客户端配置

2.2网络策略配置

3. RADIUS用户帐户的WAAS CM配置

1. WAAS中央管理器

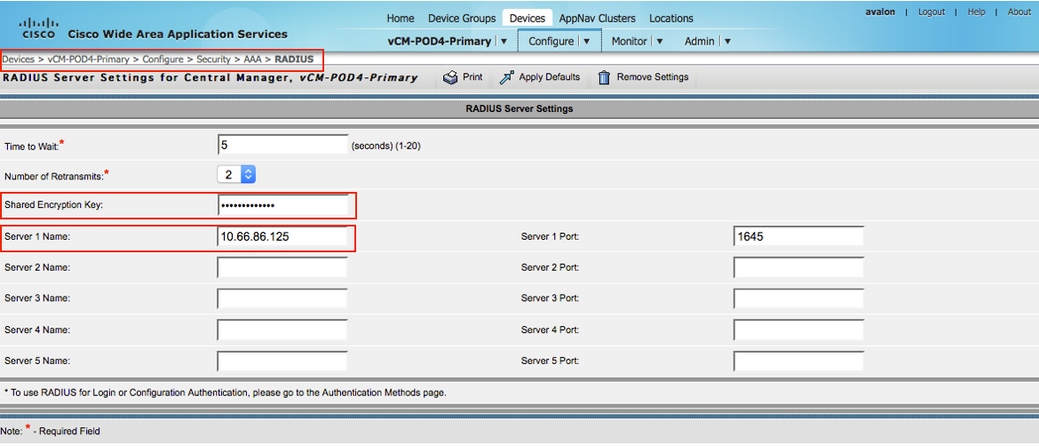

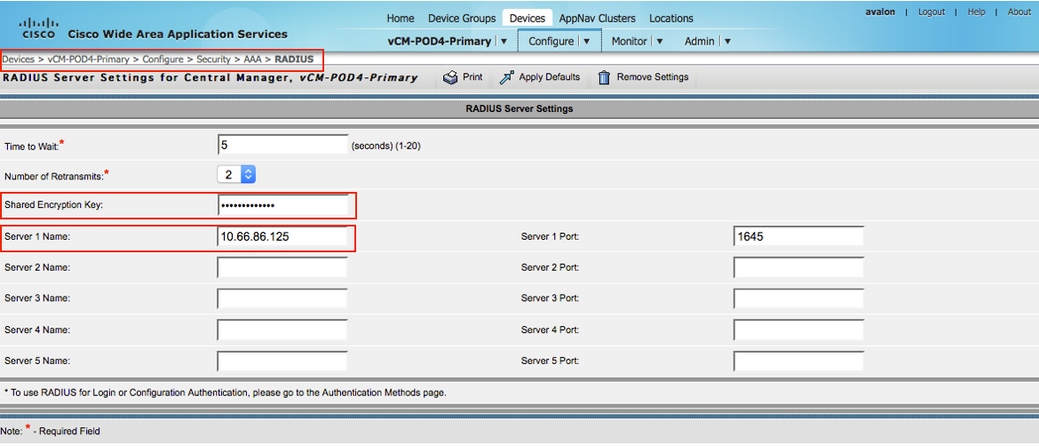

1.1在WAAS Central manager中的Configure>Security>AAA>RADIUS下创建RADIUS服务器。

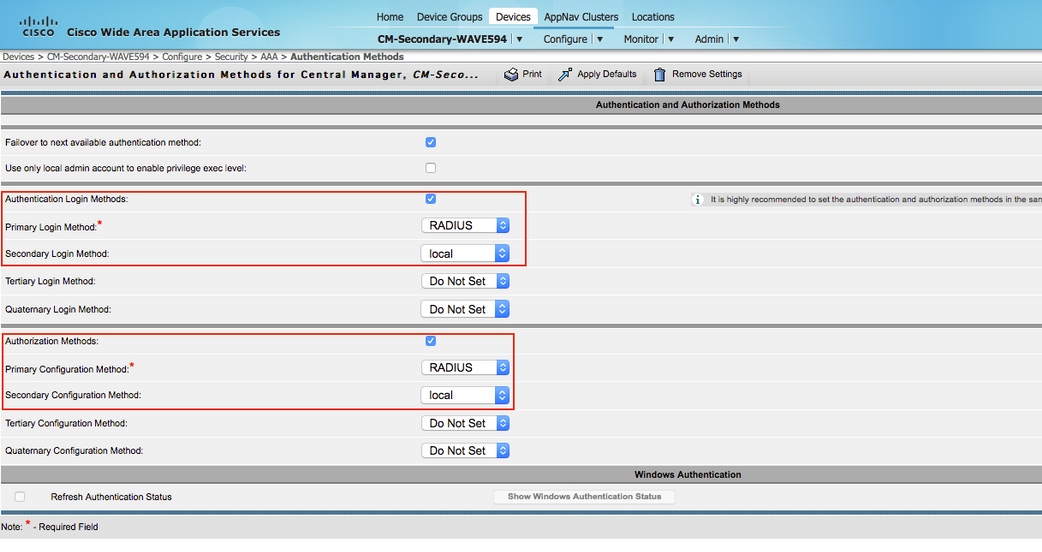

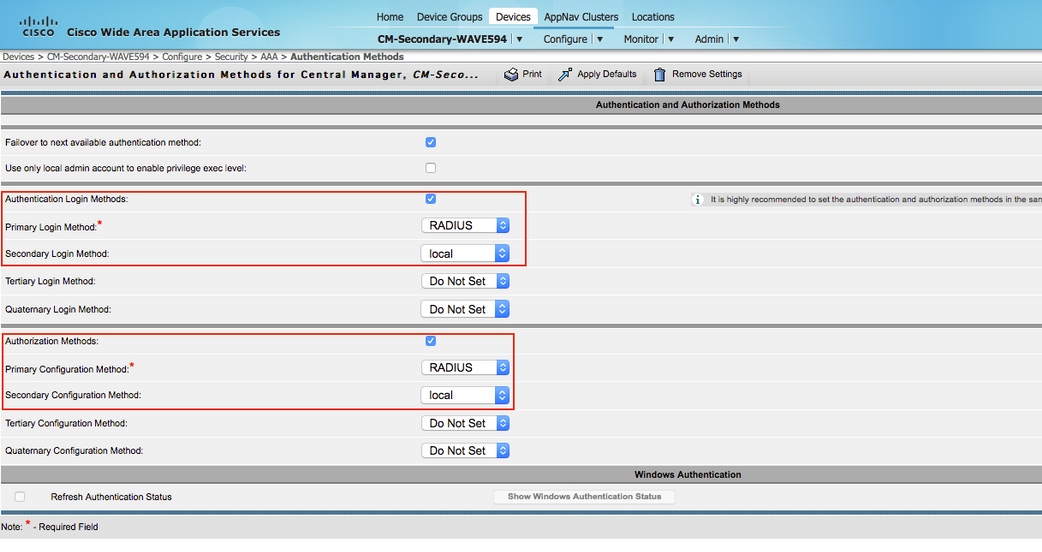

1.2在Configure>Security>AAA>Authentication Methods下配置身份验证方法以反映RADIUS。

主身份验证方法选择为RADIUS,辅助身份验证方法选择为本地。因此,在RADIUS发生故障时,客户可以通过本地帐户登录。

2. Windows 2008 R2 -NPS服务器配置

2.1在Windows 2008 R2 - NPS服务器中,创建WAAS设备IP作为RADIUS客户端。

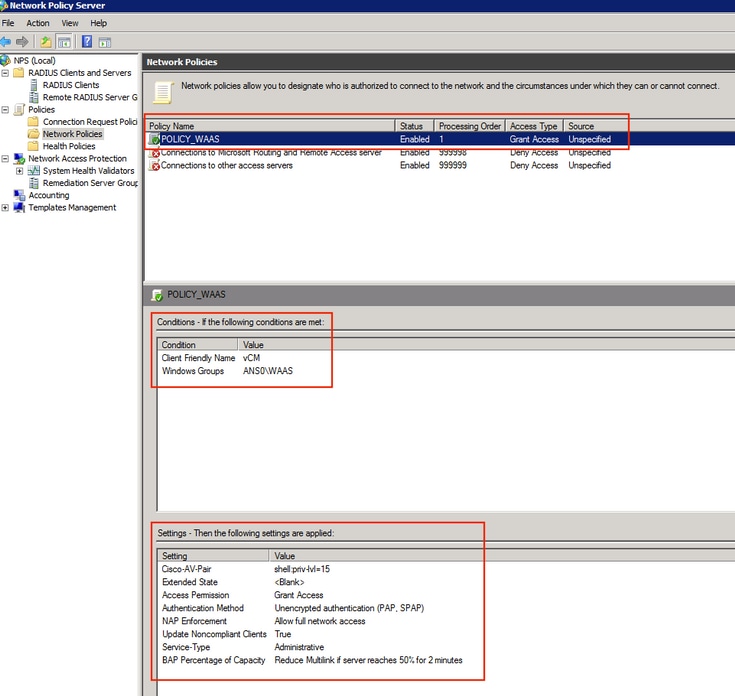

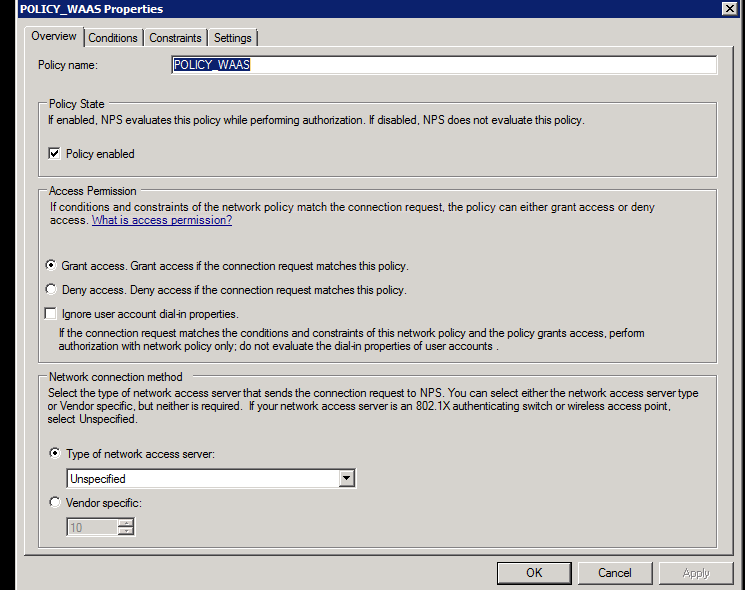

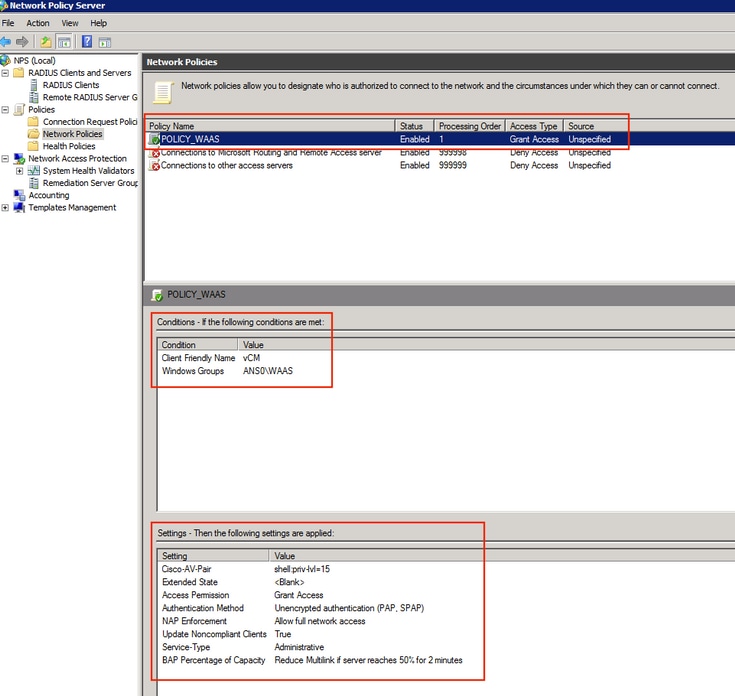

2.2在Windows 2008 R2 - NPS服务器中,创建与WAAS设备匹配的网络策略并允许身份验证。

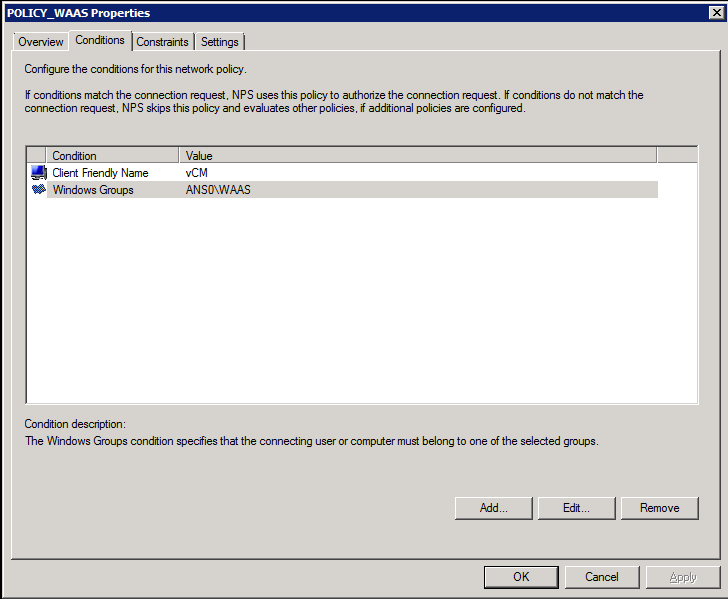

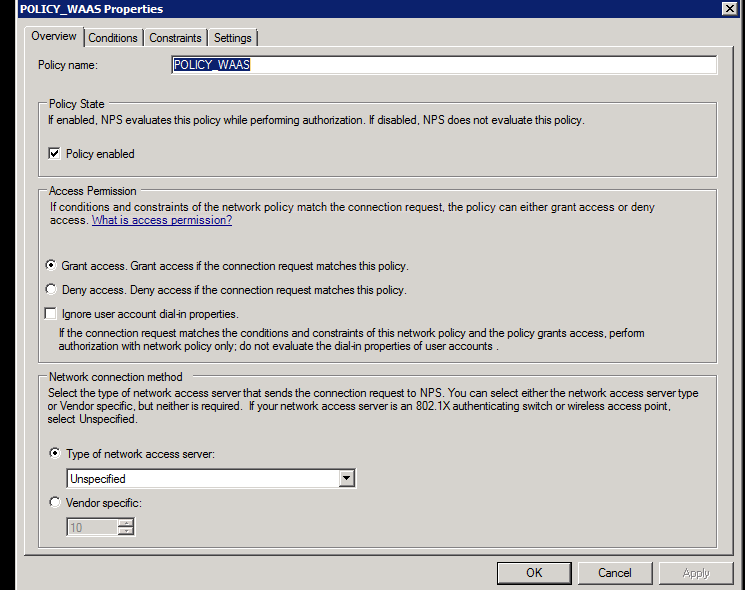

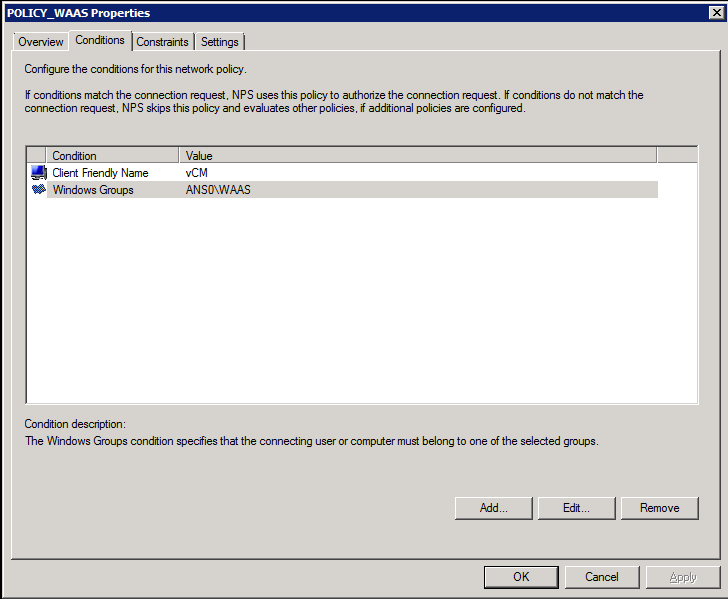

在实验中,必须在NPS >Policies>Network Policy下选择这些参数。

条件可以与RADIUS客户端友好名称匹配。也可以使用其它方法,例如IP地址。

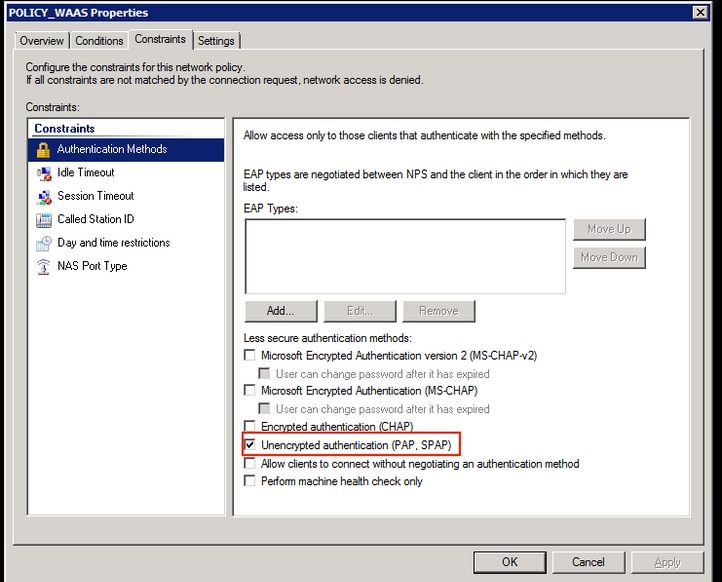

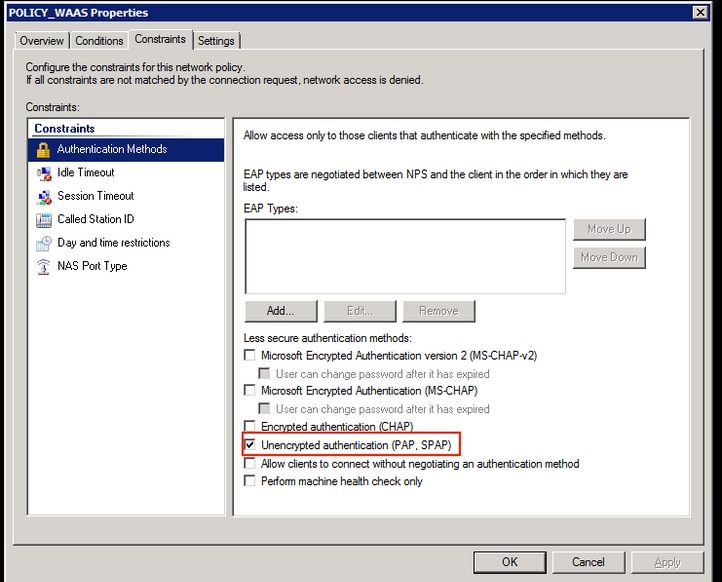

身份验证方法(Authentication Methods)作为未加密身份验证(PAP、SPAP)。

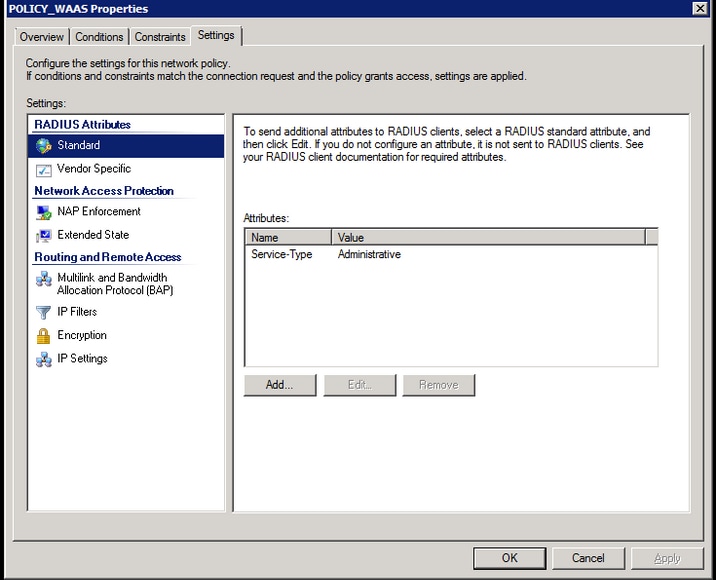

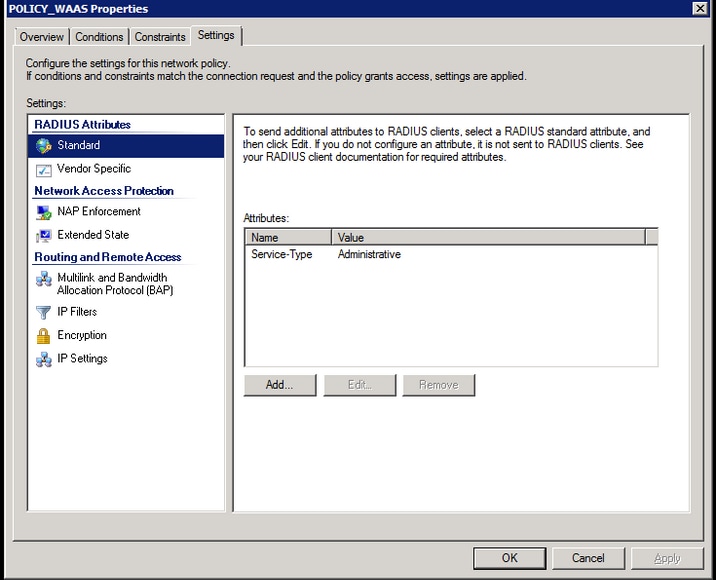

Service-Type为Administrative。

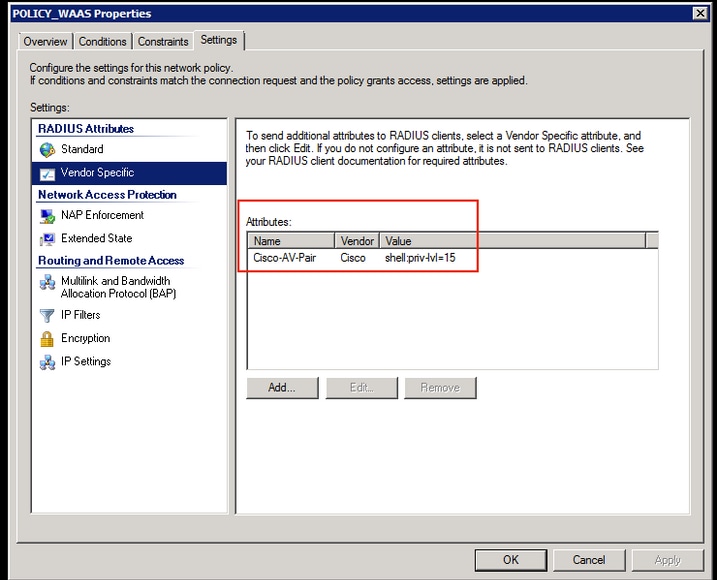

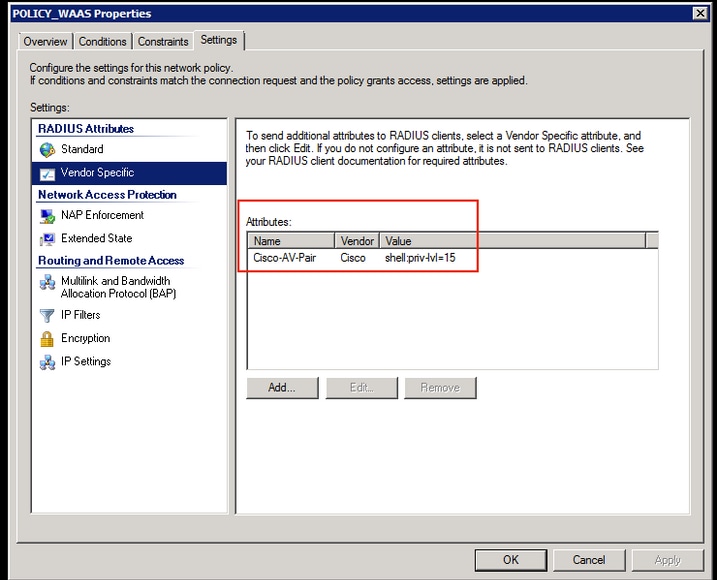

供应商特定属性(Cisco-AV-Pair) (Shell:priv-lvl=15)。

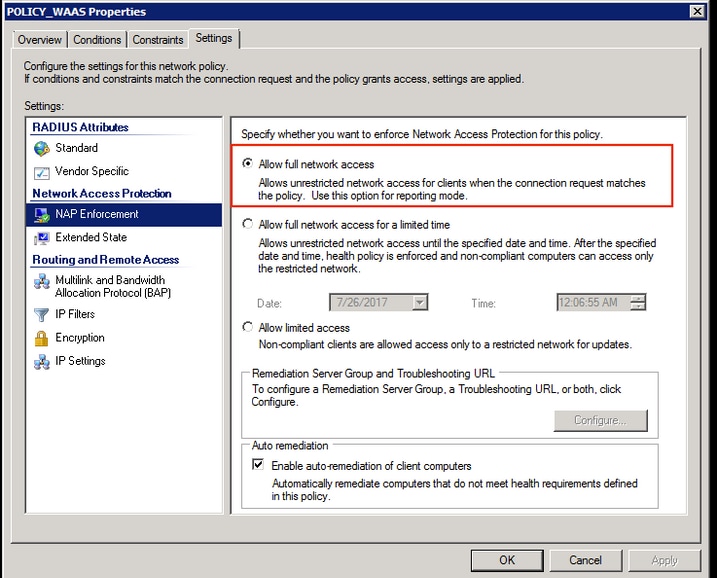

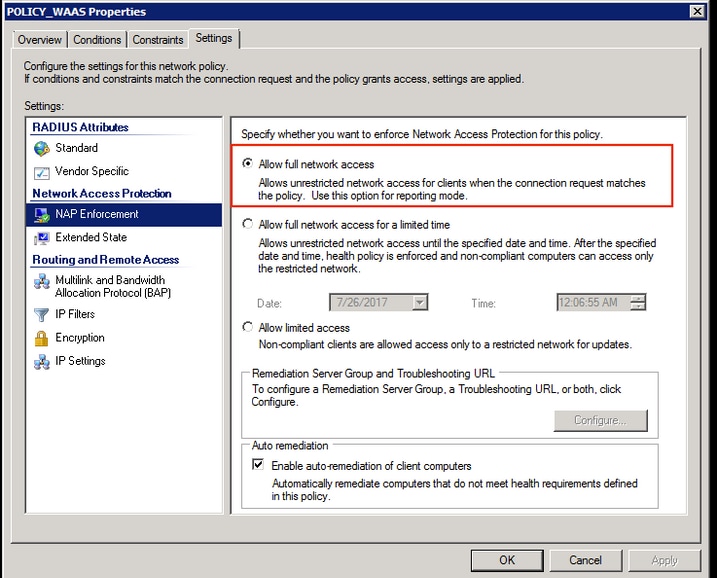

允许完全网络访问。

3. RADIUS用户帐户的WAAS CM配置

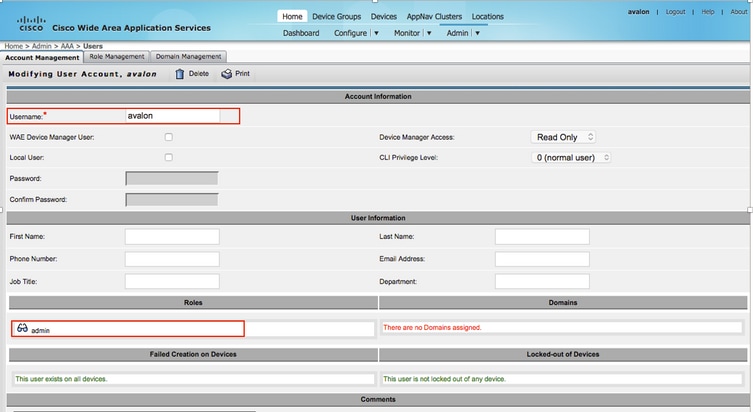

在RADIUS中配置权限级别为15或1的用户不提供对WAAS CM GUI的访问。CMS数据库维护独立于外部AAA服务器的用户、角色和域列表。

在正确配置外部AAA服务器以验证用户身份后,必须配置CM GUI以授予该用户在CM GUI中工作所需的角色和域。

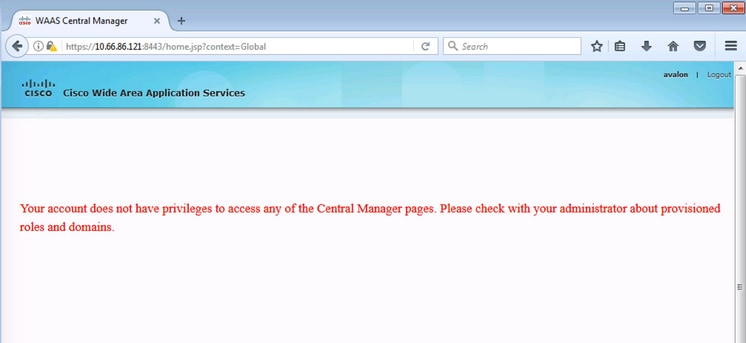

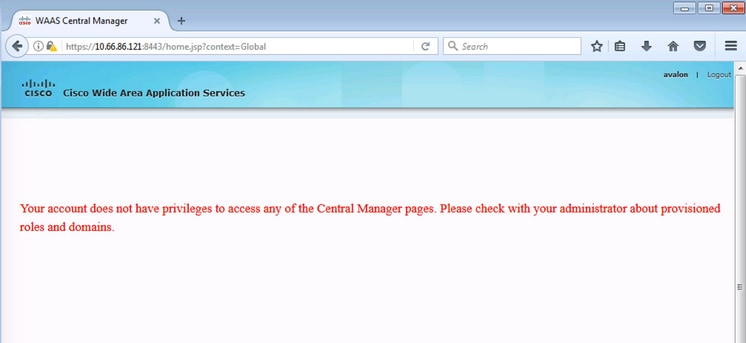

如果RADIUS用户不在user下的CM中,则使用该用户登录GUI时您的帐户没有访问任何Central Manager页面的权限。请向管理员咨询有关已设置的角色和域的信息。将显示此消息。

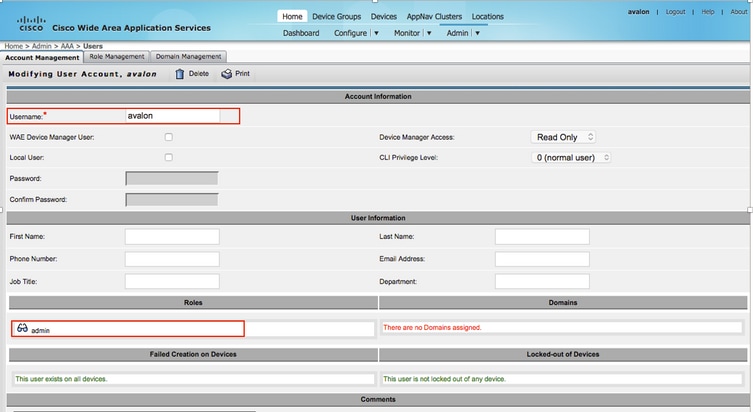

在无密码的WAAS CM下配置本地用户名。

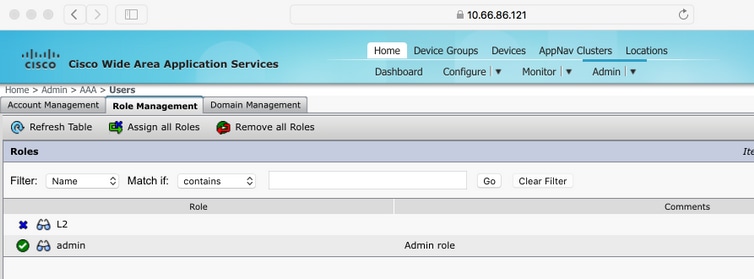

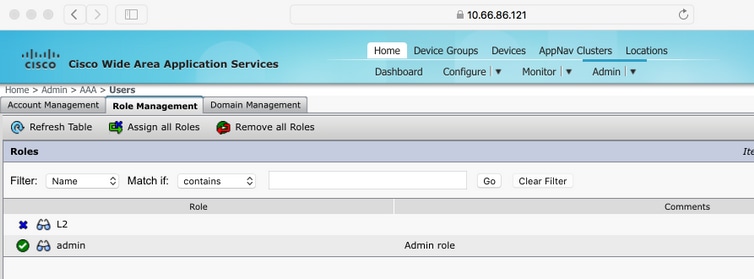

对于每个用户,用户名必须与角色管理下的正确角色绑定。

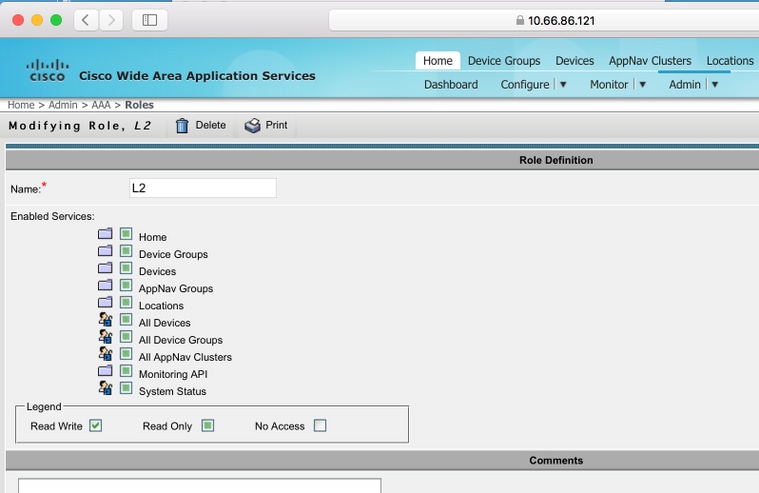

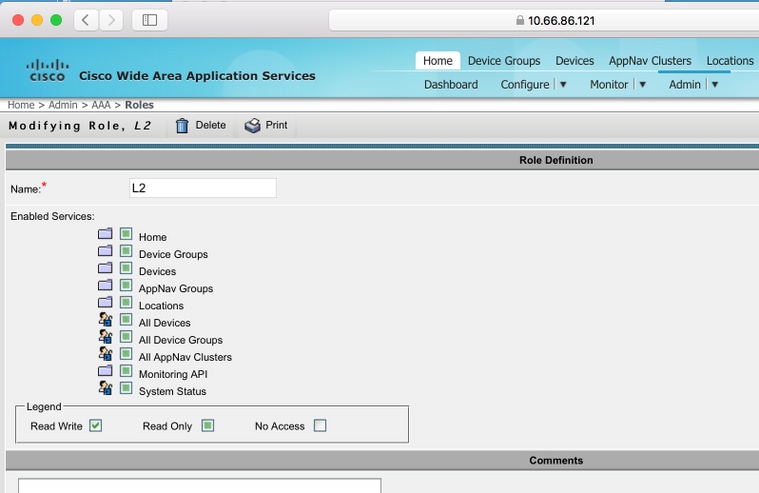

如果用户需要只读访问权限或有限访问权限,可以在角色下配置此权限。

确认

在WAAS设备中,此配置被推送。

radius-server key ****

radius-server host 10.66.86.125 auth-port 1645

!

authentication login local enable second

authentication login radius enable primary

authentication configuration local enable second

authentication configuration radius enable primary

authentication fail-over server-unreachable

思科 CLI 分析器(仅适用于注册客户)支持某些 show 命令。要查看对 show 命令输出的分析,请使用思科 CLI 分析器。

故障排除

本部分提供的信息可用于对配置进行故障排除。

- 检查Windows域日志

- 从WAAS CM CLI执行#debug aaa authorization

相关信息

反馈

反馈