Configurar a autenticação em controladores LAN sem fio AireOS

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar diferentes tipos de métodos de autenticação de camada em controladoras Wireless LAN (WLCs).

Pré-requisitos

Requisitos

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

-

Conhecimento da configuração de access points Lightweight (LAPs) e WLCs da Cisco

-

Conhecimento dos padrões de segurança 802.11i

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

WLC Cisco 4400 com firmware versão 6.0.182.0

-

Cisco 1000 Series LAPs

-

Adaptador de cliente wireless da Cisco 802.11a/b/g que executa firmware com release 2.6

-

Servidor Cisco Secure ACS versão 3.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Autenticação em WLCs

A solução de segurança Cisco Unified Wireless Network (UWN) reúne componentes de segurança de ponto de acesso (AP) 802.11 de Camada 1, Camada 2 e Camada 3 potencialmente complicados em um gerenciador de políticas simples que personaliza políticas de segurança em todo o sistema por LAN sem fio (WLAN). A solução de segurança Cisco UWN oferece ferramentas de gerenciamento de segurança simples, unificadas e sistemáticas.

Esses mecanismos de segurança podem ser implementados em WLCs.

Soluções de Camada 1

Restrinja o acesso do cliente com base no número de tentativas consecutivas com falha.

Soluções de Camada 2

Nenhuma autenticação — Quando esta opção é selecionada na lista suspensa Segurança da camada 2, nenhuma autenticação da camada 2 é executada na WLAN. Isso é o mesmo que a autenticação aberta do padrão 802.11.

WEP Estática — Com a Wired Equivalent Privacy (WEP) estática, todos os APs e as NICs de rádio clientes em uma WLAN devem usar a mesma chave de criptografia. Cada estação emissora criptografa o corpo de cada quadro com uma chave WEP antes da transmissão, e a estação receptora descriptografa-o usando uma chave idêntica na recepção.

802.1x — Configura a WLAN para usar a autenticação 802.1x. O uso do IEEE 802.1X oferece uma estrutura eficiente para autenticar e controlar o tráfego do usuário para uma rede protegida, bem como variar dinamicamente as chaves de criptografia. O 802.1X vincula um protocolo chamado EAP (Extensible Authentication Protocol) aos meios com fio e WLAN e suporta vários métodos de autenticação.

WEP Estática + 802.1x — Esta opção de segurança da camada 2 habilita a 802.1x e a WEP estática. Os clientes podem usar a autenticação WEP estática ou 802.1x para se conectarem à rede.

Wi-Fi Protected Access (WPA) — O WPA, ou WPA1, e o WPA2 são soluções de segurança baseadas em padrões da Wi-Fi Alliance que fornecem proteção de dados e controle de acesso para sistemas de WLAN. A WPA1 é compatível com o padrão IEEE 802.11i, mas foi implementada antes da ratificação do padrão. WPA2 é a implementação da Wi-Fi Alliance do padrão IEEE 802.11i ratificado.

Por padrão, a WPA1 usa o TKIP (Temporal Key Integrity Protocol) e a MIC (Message Integrity Check) para a proteção de dados. A WPA2 usa o algoritmo de criptografia Advanced Encryption Standard mais forte, usando o Counter Mode com o AES-CCMP (Cipher Block Chaining Message Authentication Code Protocol). A WPA1 e a WPA2 usam 802.1X como gerenciamento de chave autenticada por padrão. No entanto, estas opções também estão disponíveis: PSK, CCKM e CCKM+802.1x. Se você selecionar CCKM, a Cisco permitirá apenas clientes que suportam CCKM. Se você selecionar CCKM+802.1x, a Cisco também permitirá clientes que não sejam CCKM.

CKIP — O Cisco Key Integrity Protocol (CKIP) é um protocolo de segurança pertencente à Cisco para a criptografia de mídias 802.11. O CKIP melhora a segurança do 802.11 no modo de infraestrutura, usando a permutação de chave, o MIC e o número de sequência da mensagem. A versão 4.0 do software suporta CKIP com chave estática. Para que este recurso funcione corretamente, você deve habilitar os elementos de informação (IEs) Aironet para a WLAN. As configurações CKIP especificadas em uma WLAN são obrigatórias para qualquer cliente que tente se associar. Se a WLAN estiver configurada para permutação de chave CKIP e MMH MIC, o cliente deverá suportar ambos. Se a WLAN estiver configurada para apenas um desses recursos, o cliente deverá suportar apenas esse recurso CKIP. As WLC suportam apenas CKIP estático (como WEP estático). As WLCs não suportam CKIP com 802.1x (CKIP dinâmico).

Soluções de Camada 3

Nenhum — Quando esta opção é selecionada na lista suspensa de segurança da camada 3, nenhuma autenticação da camada 3 é executada na WLAN.

Nota:O exemplo de configuração de nenhuma autenticação da camada 2 e nenhuma autenticação da camada 3 é explicado na seção Nenhuma Autenticação.

Política da Web (Autenticação da Web e Web Passthrough) — A autenticação da Web é normalmente usada por clientes que desejam implementar uma rede com acesso de convidados. Em uma rede de acesso de convidado, há autenticação inicial de nome de usuário e senha, mas a segurança não é necessária para o tráfego subsequente. As implantações típicas podem incluir locais de "hot spot", como T-Mobile ou Starbucks.

A autenticação da Web para o Cisco WLC é feita localmente. Você cria uma interface e depois associa um WLAN/SSID (service set identifier) a essa interface.

A autenticação da Web fornece autenticação simples sem um solicitante ou cliente. Tenha em mente que a autenticação da Web não proporciona a criptografia de dados. A autenticação da Web é usada tipicamente como um acesso simples de convidado a um "hot spot" ou à atmosfera de campus, onde o único interesse é a conectividade.

A passagem da Web é uma solução através da qual os usuários sem fio são redirecionados para uma página de política de uso aceitável sem ter que se autenticar quando se conectam à Internet. Esse redirecionamento é cuidado pela própria WLC. O único requisito é configurar a WLC para a passagem da Web, que é basicamente a autenticação da Web sem precisar inserir nenhuma credencial.

VPN Passthrough — O VPN Passthrough é um recurso que permite que um cliente estabeleça um túnel somente com um servidor VPN específico. Portanto, se você precisar acessar com segurança o servidor VPN configurado, bem como outro servidor VPN ou a Internet, isso não será possível com a passagem de VPN habilitada no controlador.

Nas próximas seções, são fornecidos exemplos de configuração para cada mecanismo de autenticação.

Exemplos de configuração

Antes de configurar as WLANs e os tipos de autenticação, você deve configurar a WLC para a operação básica e registrar os LAPs na WLC. Este documento pressupõe que o WLC foi configurado para operação básica e que os LAPs foram registrados no WLC. Se você for um novo usuário tentando configurar a WLC para operação básica com LAPs, consulte Registro de LAP (Lightweight AP) em uma WLC (Wireless LAN Controller).

Soluções de segurança de camada 1

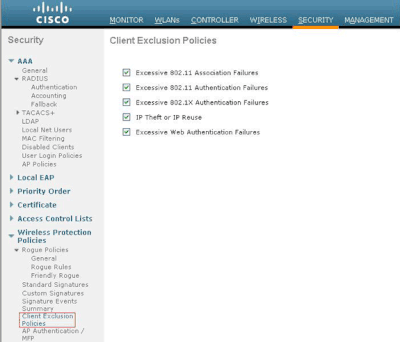

Os clientes sem fio podem ter acesso restrito com base no número de tentativas consecutivas com falha de acessar a rede WLAN. A exclusão de cliente ocorre nessas condições por padrão. Esses valores não podem ser alterados.

-

Falha de autenticação 802.11 consecutiva (5 vezes consecutivas, a 6ª tentativa é excluída)

-

Falhas de associação 802.11 consecutivas (5 vezes consecutivas, a 6ª tentativa é excluída)

-

Falhas de autenticação 802.1x consecutivas (3 vezes consecutivas, a 4ª tentativa é excluída)

-

Falha do Servidor de Política Externa

-

Tentativa de usar um endereço IP já atribuído a outro dispositivo (roubo de IP ou reutilização de IP)

-

Autenticação da Web consecutiva (3 vezes consecutivas, a 4ª tentativa é excluída)

Para localizar as Client Exclusion Policies, clique em Security no menu superior e escolha Wireless Protection Policies > Client Exclusion Policies na navegação no lado esquerdo da página.

O temporizador de exclusão pode ser configurado. As opções de exclusão podem ser ativadas ou desativadas por controlador. O temporizador de exclusão pode ser ativado ou desativado por WLAN.

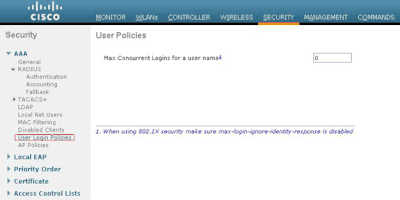

O Número Máximo de Logins Simultâneos para um único nome de usuário é 0 por padrão. Você pode digitar qualquer valor entre 0 e 8. Esse parâmetro pode ser definido em SECURITY > AAA > User Login Policies e permite especificar o número máximo de logins simultâneos para um único nome de cliente, entre um e oito, ou 0 = ilimitado. Aqui está um exemplo:

Soluções de segurança de camada 2

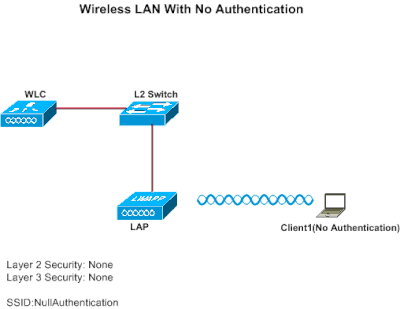

Nenhuma Autenticação

Este exemplo mostra uma WLAN configurada sem autenticação.

Nota:Este exemplo também funciona para nenhuma autenticação na camada 3.

Configurar WLC para Sem Autenticação

Conclua estes passos para configurar a WLC para esta configuração:

-

Clique em WLANs na GUI do controlador para criar uma WLAN.

A janela WLANs será exibida. Essa janela lista as WLANs configuradas no controlador.

-

Clique em Go para configurar uma nova WLAN.

-

Digite os parâmetros para a WLAN. Este exemplo mostra a configuração para esta WLAN.

-

Clique em Apply.

-

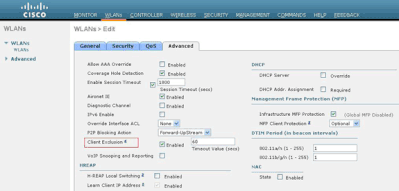

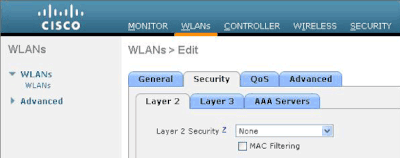

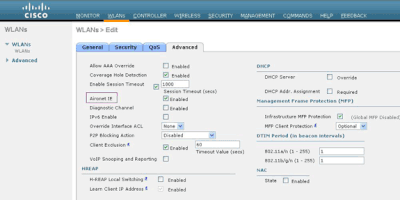

Na janela WLAN > Editar, defina os parâmetros específicos para a WLAN.

-

Clique na guia Security e escolha None para a segurança das camadas 2 e 3.

Observação: para que uma WLAN se torne ativa, o status deve ser habilitado. Para ativá-la, marque a caixa de seleção Status na guia Geral.

Isso habilita Sem autenticação para esta WLAN.

-

Escolha outros parâmetros com base nos seus requisitos de projeto. Este exemplo usa os valores padrão.

-

Clique em Apply.

Configurar o cliente sem fio para nenhuma autenticação

Conclua estes passos para configurar o cliente de LAN Wireless para esta configuração:

Observação: este documento usa um adaptador cliente Aironet 802.11a/b/g que executa o firmware 3.5 e explica a configuração do adaptador cliente com ADU versão 3.5.

-

Para criar um novo perfil, clique na guia Gerenciamento de perfil no ADU.

-

Clique em New.

-

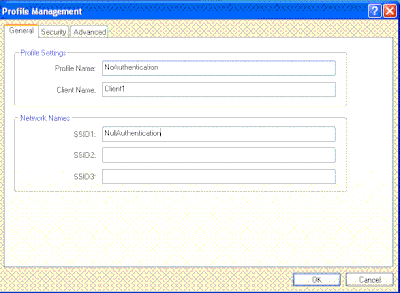

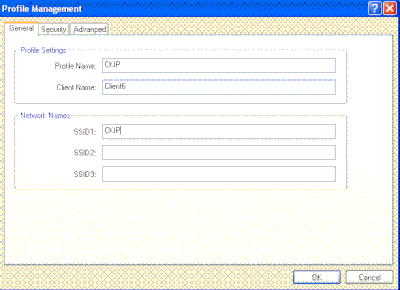

Quando a janela Gerenciamento de perfil (Geral) for exibida, siga estas etapas para definir o nome do perfil, o nome do cliente e o SSID:

-

Insira o nome do perfil no campo Nome do perfil.

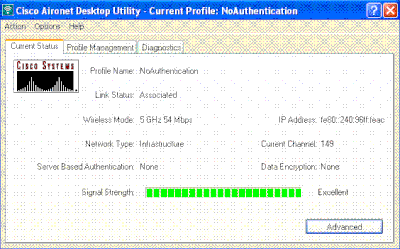

Este exemplo usa NoAuthentication como o nome do perfil.

-

Insira o nome do cliente no campo Nome do cliente.

O nome do cliente é usado para identificar o cliente sem fio na rede WLAN. Esta configuração usa o Cliente 1 para o nome do cliente.

-

Em nomes de rede, insira o SSID que deve ser usado para este perfil.

O SSID é o mesmo que o SSID que você configurou no WLC. O SSID neste exemplo é NullAuthentication .

-

-

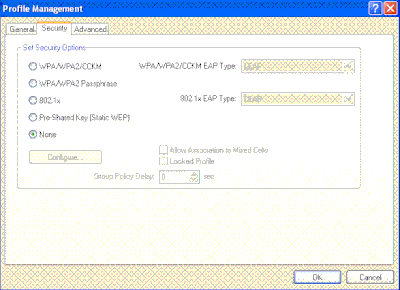

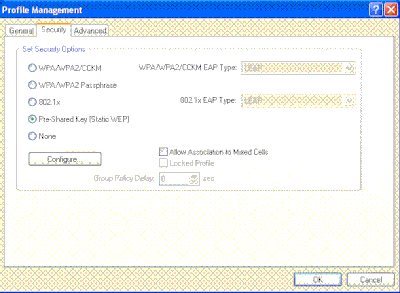

Clique na guia Security.

-

Clique no botão de opção Nenhum em Definir opções de segurança e clique em OK .

Quando o SSID é ativado, o cliente sem fio se conecta à WLAN sem qualquer autenticação.

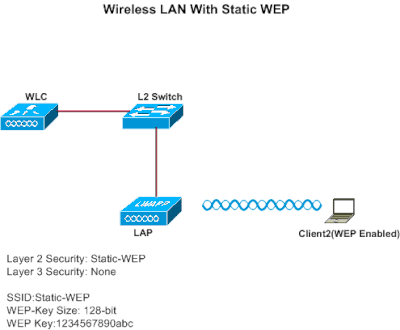

WEP estático

Este exemplo mostra uma WLAN configurada com WEP estático.

Configurar a WLC para WEP estática

Conclua estes passos para configurar a WLC para esta configuração:

-

Clique em WLANs na GUI do controlador para criar uma WLAN.

A janela WLANs será exibida. Essa janela lista as WLANs configuradas no controlador.

-

Clique em Novo para configurar uma nova WLAN.

-

Insira o ID da WLAN e o SSID da WLAN.

Neste exemplo, a WLAN é chamada de StaticWEP e a ID da WLAN é 2.

-

Clique em Apply.

-

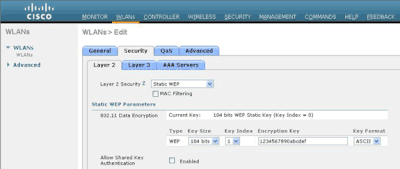

Na janela WLAN > Editar, defina os parâmetros específicos para a WLAN.

-

Na lista suspensa Layer 2, selecione Static WEP.

Isso habilita a WEP estática para essa WLAN.

-

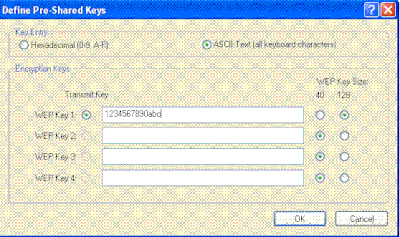

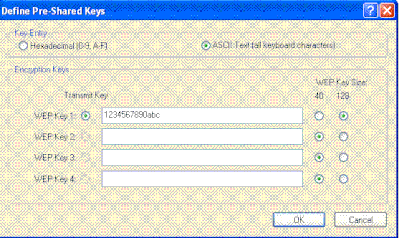

Em Static WEP parameters, escolha o tamanho da chave WEP e o índice de chave, e insira a chave de criptografia WEP estática.

O tamanho da chave pode ser 40 bits ou 104 bits. O índice de chave pode estar entre 1 e 4. Um índice de chave WEP exclusivo pode ser aplicado a cada WLAN. Como existem apenas quatro índices de chave WEP, somente quatro WLANs podem ser configuradas para a criptografia estática WEP da camada 2. Neste exemplo, a WEP de 104 bits é usada e a chave WEP usada é 1234567890abcdef.

-

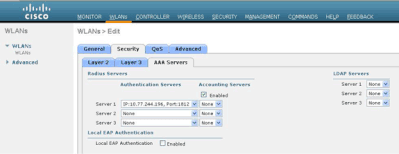

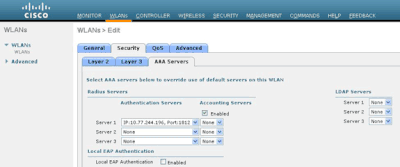

Verifique se o servidor Radius está configurado para autenticação. O servidor Radius pode ser configurado na guia Security localizada em AAA > Radius > Authentication. Depois de configurado, o servidor Radius deve ser atribuído à WLAN para autenticação. Vá para WLANs > Security > AAA Servers para atribuir o servidor Radius à WLAN para autenticação.

Neste exemplo, 10.77.244.196 é o servidor Radius.

-

-

Escolha outros parâmetros com base nos seus requisitos de projeto.

Este exemplo usa os valores padrão.

-

Clique em Apply.

Observação: a WEP é sempre representada em hexadecimal (hex). Quando uma chave WEP é inserida em ASCII, a string WEP em ASCII é convertida para hexadecimal e usada para criptografar o pacote. Não há método padrão que os fornecedores executem para converter hexadecimal em ASCII, pois alguns podem fazer preenchimento, enquanto outros não. Portanto, para máxima compatibilidade entre fornecedores, use hexadecimal para suas chaves WEP.

Nota:Para habilitar a autenticação de chave compartilhada para a WLAN, marque a caixa de seleção Allow Shared-Key Authentication em Static WEP Parameters. Dessa forma, se o cliente também estiver configurado para a autenticação de chave compartilhada, a autenticação de chave compartilhada seguida pela criptografia WEP dos pacotes poderá ocorrer na WLAN.

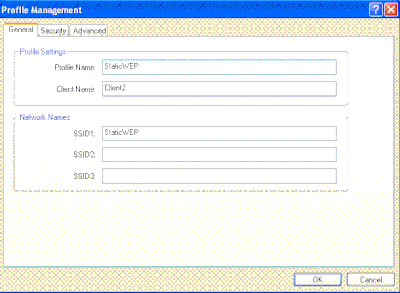

Configurar o cliente sem fio para WEP estático

Conclua estas etapas para configurar o cliente de LAN sem fio para esta configuração:

-

Para criar um novo perfil, clique na guia Gerenciamento de perfil no ADU.

-

Clique em New.

-

Quando a janela Gerenciamento de perfil (Geral) for exibida, siga estas etapas para definir o nome do perfil, o nome do cliente e o SSID:

-

Insira o nome do perfil no campo Nome do perfil.

Este exemplo usa StaticWEP como o nome do perfil.

-

Insira o nome do cliente no campo Nome do cliente.

O nome do cliente é usado para identificar o cliente sem fio na rede WLAN. Esta configuração usa o Cliente 2 para o nome do cliente.

-

Em nomes de rede, insira o SSID que deve ser usado para este perfil.

O SSID é o mesmo que o SSID que você configurou no WLC. O SSID neste exemplo é StaticWEP.

-

-

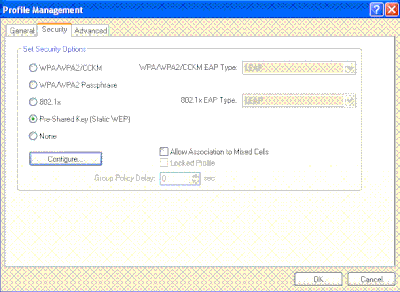

Clique na guia Security.

-

Escolha Pre-Shared Key (Static WEP) em Set Security Options.

-

Clique em Configurar e defina o tamanho da chave WEP e a chave WEP.

Isso deve corresponder à chave WEP configurada na WLC para essa WLAN.

-

Clique em Aplicar.

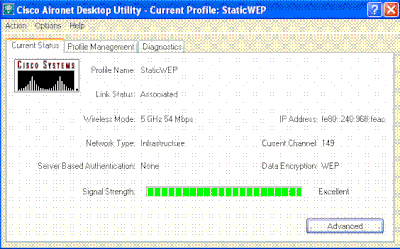

Quando o SSID é ativado, o cliente sem fio se conecta à WLAN e os pacotes são criptografados usando a chave WEP estática.

Autenticação 802.1x

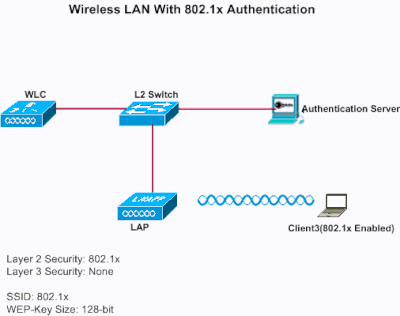

Este exemplo mostra uma WLAN configurada com autenticação 802.1x.

Configurar a WLC para a autenticação 802.1x

Conclua estes passos para configurar a WLC para esta configuração:

-

Clique em WLANs na GUI do controlador para criar uma WLAN.

A janela WLANs será exibida. Essa janela lista as WLANs configuradas no controlador.

-

Clique em Novo para configurar uma nova WLAN.

Neste exemplo, a WLAN é chamada de 802.1x , e a ID da WLAN é 3. Um nome de perfil também deve ser adicionado.

-

Clique em Apply.

-

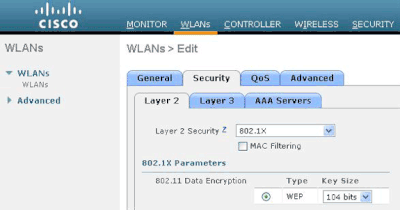

Na janela WLAN > Editar, defina os parâmetros específicos para a WLAN.

-

Na lista suspensa Camada 2, escolha 802.1x .

Observação: somente a criptografia WEP está disponível com 802.1x. Escolha 40 bits ou 104 bits para a criptografia e certifique-se de que a segurança da Camada 3 esteja definida como Nenhuma.

Isso habilita a autenticação 802.1x para esta WLAN.

-

Em Parâmetros do servidor RADIUS, selecione o servidor RADIUS que pode ser usado para autenticar as credenciais do cliente.

-

Escolha outros parâmetros com base nos seus requisitos de projeto.

Este exemplo usa os valores padrão.

-

-

Clique em Apply.

Notas

-

Se você escolher 802.1x para a segurança da Camada 2, o CCKM não poderá ser usado.

-

Se você escolher WPA 1 ou WPA 2 para a segurança da camada 2, estas opções aparecerão em Auth Key Management:

-

802.1x+CCKM — Se você escolher esta opção, os clientes CCKM ou não CCKM serão suportados (CCKM opcional).

-

802.1x — Se você escolher esta opção, somente os clientes 802.1x serão suportados.

-

CCKM — Se você escolher esta opção, somente os clientes CCKM serão suportados, onde os clientes são direcionados a um servidor externo para autenticação.

-

PSK — Se você escolher essa opção, uma chave pré-compartilhada será usada para a WLC e o cliente. Além disso, todos os padrões são definidos para serem usados antes dos pré-padrões; por exemplo, o WPA/WPA2 tem precedência sobre o CCKM quando usado simultaneamente.

-

O tipo de autenticação EAP usado para validar os clientes depende do tipo de EAP configurado no servidor RADIUS e nos clientes sem fio. Uma vez que 802.1x é habilitado na WLC, a WLC permite que todos os tipos de pacotes EAP fluam entre o LAP, o cliente sem fio e o servidor RADIUS.

Estes documentos fornecem exemplos de configuração em alguns dos tipos de autenticação EAP:

-

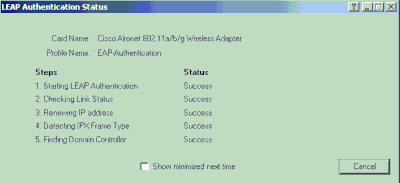

Configurar o cliente sem fio para a autenticação 802.1x

Conclua estas etapas para configurar o cliente de LAN sem fio para esta configuração:

-

Para criar um novo perfil, clique na guia Gerenciamento de perfil no ADU.

-

Clique em New.

-

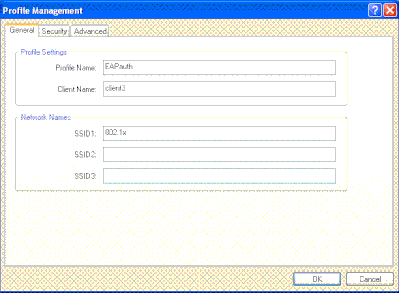

Quando a janela Gerenciamento de perfil (Geral) for exibida, siga estas etapas para definir o nome do perfil, o nome do cliente e o SSID:

-

Insira o nome do perfil no campo Nome do perfil.

Este exemplo usa EAPAuth como o nome do perfil.

-

Insira o nome do cliente no campo Nome do cliente.

O nome do cliente é usado para identificar o cliente sem fio na rede WLAN. Esta configuração usa o Cliente 3 para o nome do cliente.

-

Em nomes de rede, insira o SSID que deve ser usado para este perfil.

O SSID é o mesmo que o SSID que você configurou no WLC. O SSID neste exemplo é 802.1x .

-

-

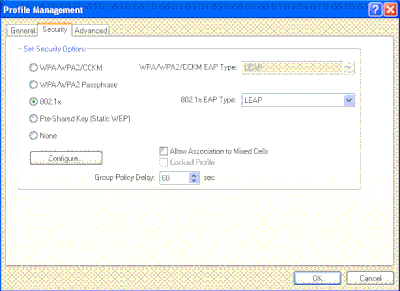

Clique na guia Segurança< /strong>.

-

Clique no botão de opção 802.1x.

-

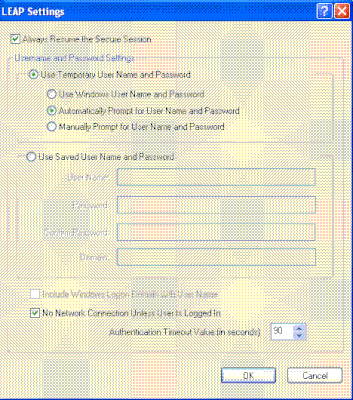

Na lista suspensa 802.1x EAP Type, escolha o tipo de EAP usado.

-

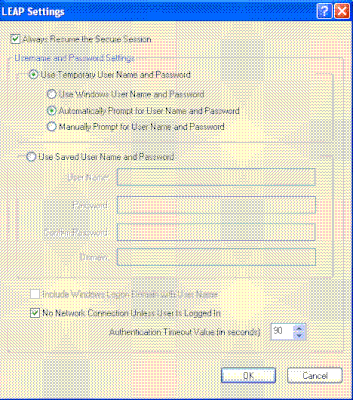

Clique em Configurar para configurar parâmetros específicos ao tipo de EAP selecionado.

-

Clique em Apply.

Quando o SSID é ativado, o cliente sem fio se conecta à WLAN usando a autenticação 802.1x. As chaves WEP dinâmicas são usadas para as sessões.

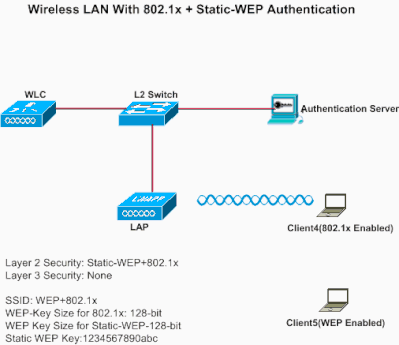

WEP estático + autenticação 802.1x

Este exemplo mostra uma WLAN configurada com WEP estática + autenticação 802.1x.

Conclua estes passos para configurar a WLC para esta configuração:

-

Clique em WLANs na GUI do controlador para criar uma WLAN.

A janela WLANs será exibida. Essa janela lista as WLANs configuradas no controlador.

-

Clique em Novo para configurar uma nova WLAN.

-

Insira o ID da WLAN e o SSID da WLAN.

Neste exemplo, a WLAN é chamada de WEP+802.1x , e a ID da WLAN é 4 .

-

Clique em Apply.

-

Na janela WLAN > Editar, defina os parâmetros específicos para a WLAN.

-

Na lista suspensa Camada 2, escolha Static-WEP+802.1x.

Isso ativa a autenticação WEP estática e 802.1x para esta WLAN.

-

Em Parâmetros do servidor RADIUS, selecione o servidor RADIUS que pode ser usado para autenticar as credenciais do cliente usando 802.1x e configure o servidor RADIUS como mostrado no exemplo anterior.

-

Em Static WEP parameters, selecione o tamanho da chave WEP e o índice de chave, e insira a chave de criptografia WEP estática, como mostrado na imagem anterior.

-

Escolha outros parâmetros com base nos seus requisitos de projeto.

Este exemplo usa os valores padrão.

-

Configurar o cliente sem fio para WEP estático e 802.1x

Consulte as seções Configure Wireless Client for 802.1x Authentication e Configure Wireless Client for Static WEP para obter informações sobre como configurar o cliente sem fio.

Depois que os perfis de cliente são criados, os clientes configurados para WEP estático se associam ao LAP. Use o SSID WEP+802.1x para se conectar à rede.

Da mesma forma, os clientes sem fio configurados para usar a autenticação 802.1x são autenticados usando EAP e acessam a rede com o mesmo SSID WEP+802.1x.

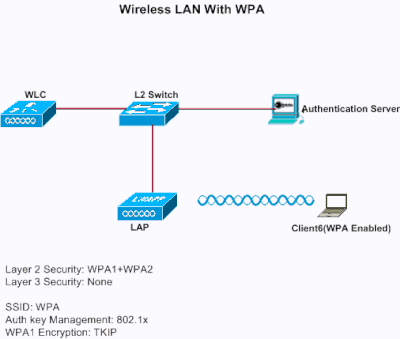

Acesso Protegido Wi-Fi

Este exemplo mostra uma WLAN configurada com WPA com 802.1x.

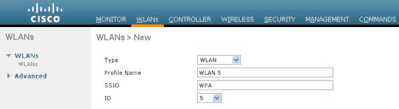

Configurar a WLC para WP

Conclua estes passos para configurar a WLC para esta configuração:

-

Clique em WLANs na GUI do controlador para criar uma WLAN.

A janela WLANs será exibida. Essa janela lista as WLANs configuradas no controlador.

-

Clique em Go para configurar uma nova WLAN.

Escolha o tipo e o nome do perfil. Neste exemplo, a WLAN é chamada de WPA , e o ID da WLAN é 5 .

-

Clique em Apply.

-

Na janela WLAN > Editar, defina os parâmetros específicos para a WLAN.

-

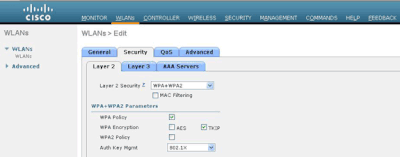

Clique na guia Security, clique na guia Layer 2 e escolha WPA1+WPA2 na lista suspensa Layer 2 Security.

-

Em WPA1+WPA2 Parameters, marque a caixa de seleção WPA1 Policy para habilitar a WPA1, marque a caixa de seleção WPA2 Policy para habilitar a WPA2 ou marque as duas caixas de seleção para habilitar a WPA1 e a WPA2.

O valor padrão é desabilitado para WPA1 e WPA2. Se você deixar a WPA1 e a WPA2 desativadas, os access points anunciarão em seus beacons e nos elementos de informação de resposta da sonda apenas o método de gerenciamento de chave de autenticação escolhido.

-

Marque a caixa de seleção AES para habilitar a criptografia de dados AES ou a caixa de seleção TKIP para habilitar a criptografia de dados TKIP para WPA1, WPA2 ou ambas.

Os valores padrão são TKIP para WPA1 e AES para WPA2.

-

Escolha um destes métodos de gerenciamento de chave na lista suspensa Gerenciamento de chave de autenticação:

-

802.1X — Se você escolher esta opção, somente os clientes 802.1x serão suportados.

-

CCKM — Se você escolher esta opção, somente os clientes CCKM serão suportados, onde os clientes são direcionados a um servidor externo para autenticação.

-

PSK — Se você escolher essa opção, uma chave pré-compartilhada será usada para a WLC e o cliente. Além disso, todos os padrões são definidos para serem usados antes dos pré-padrões; por exemplo, o WPA/WPA2 tem precedência sobre o CCKM quando usado simultaneamente.

-

802.1X+CCKM — Se você escolher esta opção, os clientes CCKM ou não CCKM serão suportados (CCKM opcional).

Este exemplo usa 802.1x.

Observação: se você escolher PSK, escolha ascii ou hex na lista suspensa PSK Format e insira uma chave pré-compartilhada no campo em branco. As chaves pré-compartilhadas WPA devem conter de 8 a 63 caracteres de texto ASCII ou 64 caracteres hexadecimais.

-

-

-

Clique em Aplicar para aplicar suas alterações.

Configurar o cliente sem fio para WPA

Conclua estes passos para configurar o cliente de LAN Wireless para esta configuração:

-

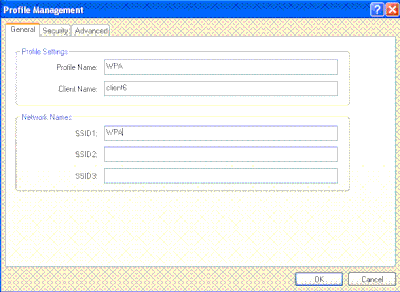

Na janela Gerenciamento de perfil na ADU, clique em Novo para criar um novo perfil.

-

Clique na guia Geral e insira o nome do perfil e o SSID que o adaptador cliente pode usar.

Neste exemplo, o nome do perfil e o SSID são WPA. O SSID deve corresponder ao SSID que você configurou na WLC para WPA.

-

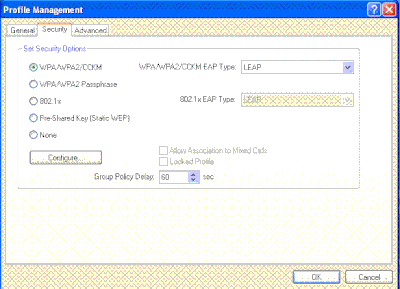

Na guia Security, clique no botão de opção WPA/WPA2/CCKM e escolha o tipo de EAP apropriado na lista suspensa WPA/WPA2/CCKM EAP Type. Esta etapa habilita a WPA.

-

Clique em Configurar para definir as configurações de EAP específicas ao tipo de EAP selecionado.

-

Clique em OK.

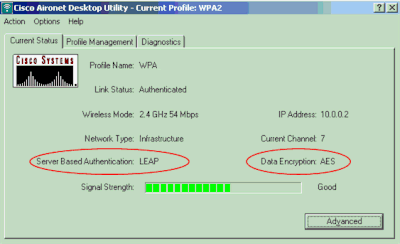

Observação: quando este perfil é ativado, o cliente é autenticado usando 802.1x e quando a autenticação é bem-sucedida, o cliente se conecta à WLAN. Verifique o Status Atual do ADU para verificar se o cliente usa a criptografia TKIP (criptografia padrão usada pelo WPA1) e a autenticação EAP.

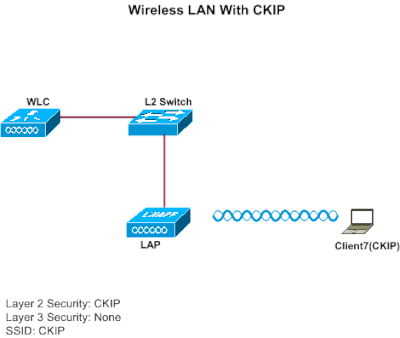

CKIP

Este exemplo mostra uma WLAN configurada com CKIP.

Configurar a WLC para o CKIP

Conclua estes passos para configurar a WLC para esta configuração:

-

Clique em WLANs na GUI do controlador para criar uma WLAN.

A janela WLANs será exibida. Essa janela lista as WLANs configuradas no controlador.

-

Clique em Novo para configurar uma nova WLAN.

Escolha o tipo e o nome do perfil. Neste exemplo, a WLAN é chamada de CKIP e a ID da WLAN é 6 .

-

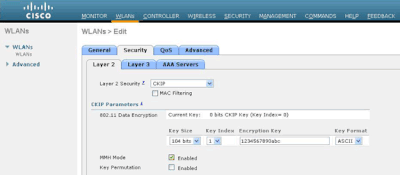

Na janela WLAN > Editar, defina os parâmetros específicos para a WLAN.

-

Na lista suspensa Camada 2, escolha CKIP.

Esta etapa habilita o CKIP para esta WLAN.

-

Nos parâmetros CKIP, selecione o tamanho da chave e o índice da chave e insira a chave de criptografia estática.

O tamanho da chave pode ser 40 bits, 104 bits ou 128 bits. O índice de chave pode estar entre 1 e 4. Um índice de chave WEP exclusivo pode ser aplicado a cada WLAN. Como existem apenas quatro índices de chave WEP, somente quatro WLANs podem ser configuradas para a criptografia WEP estática da camada 2.

-

Para CKIP, escolha a opção MMH Mode, a opção Key Permutation ou ambas.

Observação: um desses parâmetros ou ambos devem ser selecionados para que o CKIP funcione como esperado. Se esses parâmetros não forem selecionados, a WLAN permanecerá no estado desabilitado.

Neste exemplo, uma chave de 104 bits é usada, e a chave é 1234567890abc.

-

-

Escolha outros parâmetros com base nos seus requisitos de projeto.

Este exemplo usa os valores padrão.

-

Clique em Aplicar.

Observação: o CKIP funciona nos APs 1100, 1130 e 1200, mas não no AP 1000. O Aironet IE precisa ser habilitado para que esse recurso funcione. O CKIP expande as chaves de criptografia para 16 bytes.

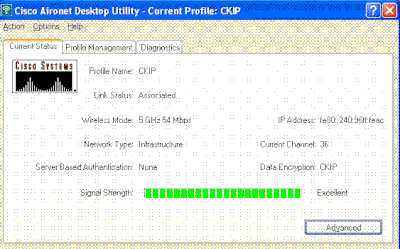

Configurar o cliente sem fio para CKIP

Conclua estas etapas para configurar o cliente de LAN sem fio para esta configuração:

-

Para criar um novo perfil, clique na guia Gerenciamento de perfil no ADU e, em seguida, clique em Novo.

-

Quando a janela Gerenciamento de perfil (Geral) for exibida, siga estas etapas para definir o nome do perfil, o nome do cliente e o SSID:

-

Insira o nome do perfil no campo Nome do perfil.

Este exemplo usa CKIP como o nome do perfil.

-

Insira o nome do cliente no campo Nome do cliente.

O nome do cliente é usado para identificar o cliente sem fio na rede WLAN. Esta configuração usa Client6 para o nome do cliente.

-

Em nomes de rede, insira o SSID que deve ser usado para este perfil.

O SSID é o mesmo que o SSID que você configurou no WLC. O SSID neste exemplo é CKIP.

-

-

Clique na guia Security.

-

Escolha Pre-Shared Key (Static WEP) em Set Security Options, clique em Configure e defina o tamanho da chave WEP e a chave WEP.

Esses valores devem corresponder à chave WEP configurada na WLC para esta WLAN.

-

Click OK.

Quando o SSID é ativado, o cliente sem fio negocia com o LAP e a WLC para usar o CKIP para criptografar os pacotes.

Soluções de segurança de camada 3

Política da Web (Autenticação da Web e Web Passthrough)

Consulte Exemplo de Configuração de Autenticação da Web em um Wireless LAN Controller para obter informações de como habilitar a autenticação da Web em uma rede WLAN.

Consulte Exemplo de Configuração de Autenticação da Web Externa com Wireless LAN Controllers para obter informações de como configurar a autenticação da Web externa e a autenticação Web Passthrough em uma WLAN.

Consulte Exemplo de Configuração de Web Passthrough de Controladora Wireless LAN para obter mais informações sobre como habilitar a Web Passthrough em uma rede WLAN.

O mecanismo Splash Page é um mecanismo de segurança de Camada 3 introduzido na versão 5.0 da WLC usado para autenticação de cliente. Consulte Exemplo de Configuração de Redirecionamento de Página de Abertura da Controladora Wireless LAN para obter mais informações.

Passagem de VPN

Consulte Exemplo de Configuração de VPN Cliente via LAN Wireless com WLC para obter informações de como configurar o VPN em uma WLAN.

Troubleshooting

Comandos para Troubleshooting

Você pode usar esses comandos debug para solucionar problemas de configuração.

Depurações para autenticação da Web:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx> — Configura a depuração de endereços MAC para o cliente.

-

debug aaa all enable — Configura a depuração de todas as mensagens AAA.

-

debug pem state enable — Configura a depuração da máquina de estado do gerenciador de políticas

-

debug pem events enable — Configura a depuração de eventos do gerenciador de políticas.

-

debug dhcp message enable — Use este comando para exibir informações de depuração sobre as atividades do cliente DHCP (Dynamic Host Configuration Protocol) e para monitorar o status dos pacotes DHCP.

-

debug dhcp packet enable — Use este comando para exibir informações de nível de pacote DHCP.

-

debug pm ssh-appgw enable — Configura a depuração dos gateways de aplicativos.

-

debug pm ssh-tcp enable — Configura a depuração da manipulação de tcp do gerenciador de políticas

Depurações para WEP : nenhuma depuração para WEP porque ela é executada no AP, ative ondebug dot11 all enable.

Depurações para cache 802.1X/WPA/RSN/PMK:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx> — Configura a depuração de endereços MAC para o cliente.

-

debug dot1x all enable — Use este comando para exibir informações de depuração 802.1X.

-

debug dot11 all enable — Use este comando para habilitar a depuração de funções de rádio.

-

debug pem events enable — Configura a depuração de eventos do gerenciador de políticas.

-

debug pem state enable — Configura a depuração da máquina de estado do gerenciador de políticas.

-

debug dhcp message enable — Use este comando para exibir informações de depuração sobre as atividades do cliente DHCP (Dynamic Host Configuration Protocol) e para monitorar o status dos pacotes DHCP.

-

debug dhcp packet enable — Use este comando para exibir informações de nível de pacote DHCP.

-

debug mobility handoff enable (para roaming dentro do switch) — Configura a depuração de pacotes Mobility.

-

show client detail <mac> — Exibe informações detalhadas para um cliente por endereço MAC. Verifique a configuração de tempo limite da sessão de WLAN e RADIUS.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

22-Sep-2023 |

Recertificação |

1.0 |

09-Jul-2010 |

Versão inicial |

Colaborado por engenheiros da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback