Introdução

Este documento descreve as etapas para reconfigurar o mecanismo de autenticação do túnel de firewall fornecido pela nuvem da RSA para a PSK no Cisco ASA.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas no Cisco Umbrella.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Passo 1: Verificar um túnel existente usando a autenticação RSA

Verifique se você tem um túnel existente usando a autenticação RSA e se o status do túnel no ASA está mostrando conectado com esse tipo de autenticação.

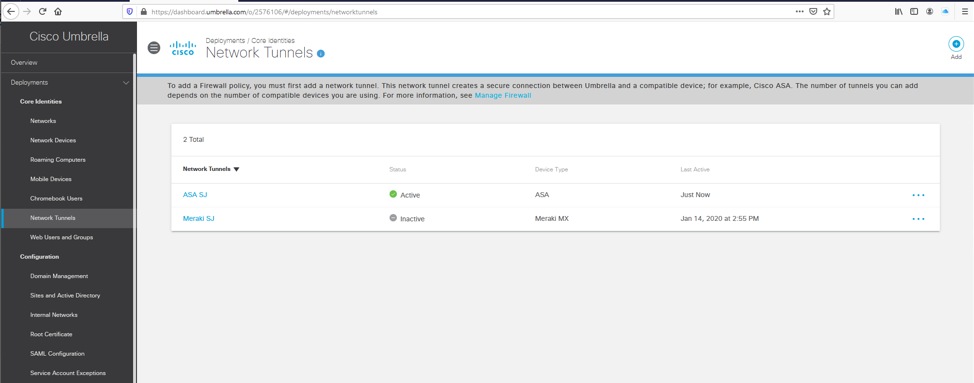

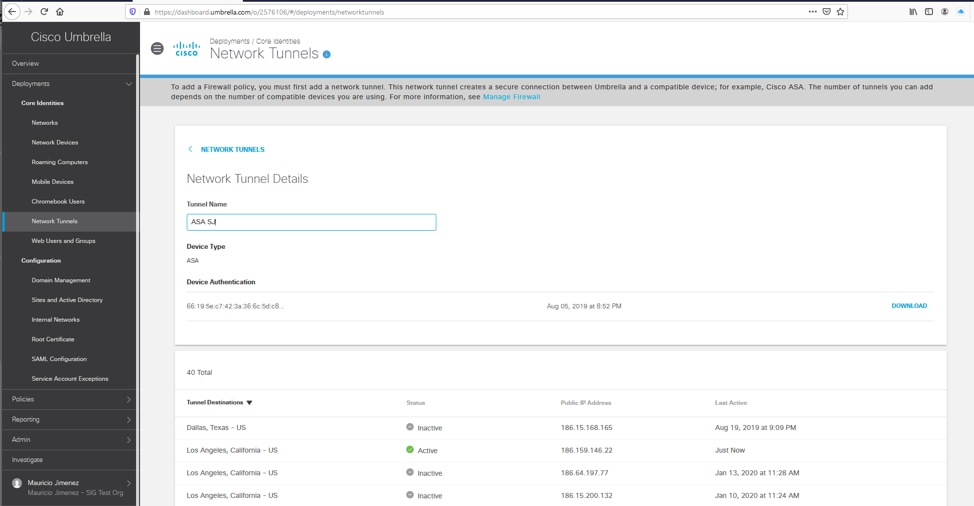

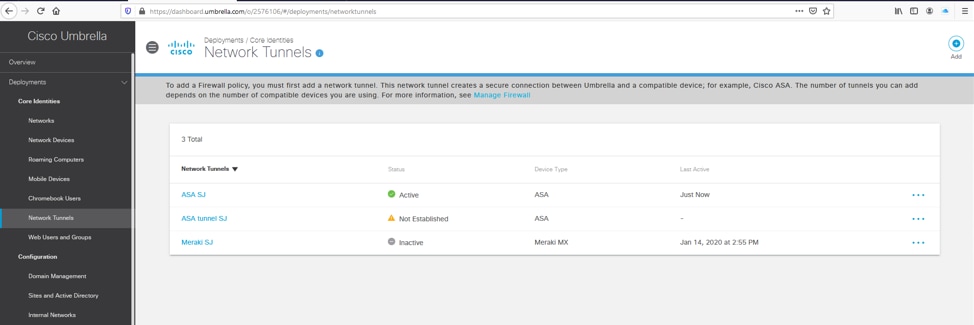

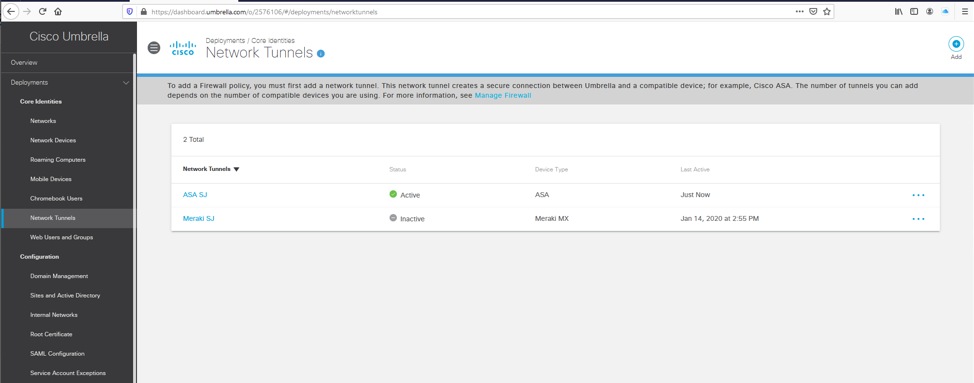

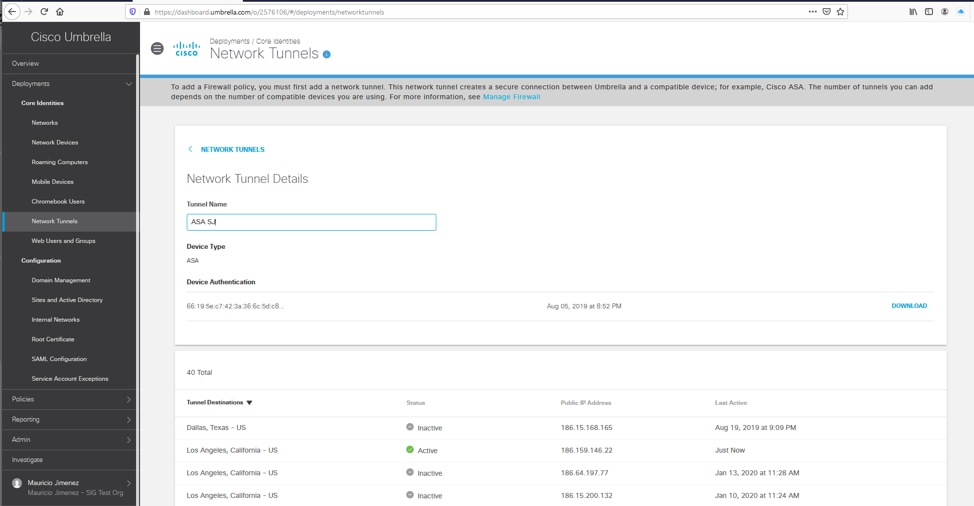

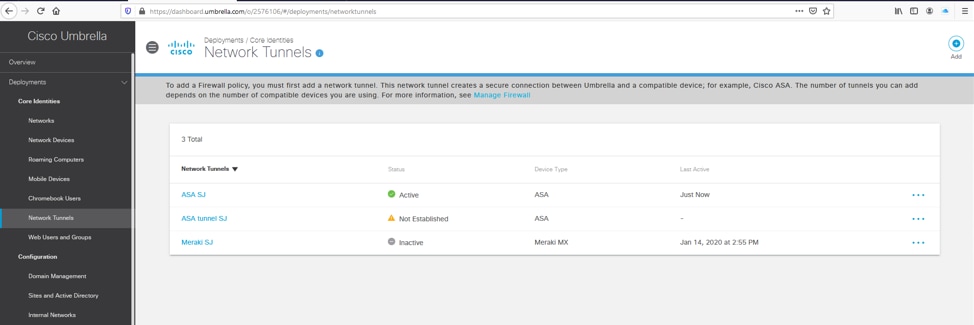

1. No painel Umbrella, localize o túnel de rede com o ASA mostrando uma impressão digital de autenticação de dispositivo.

Imagem1.png

Imagem1.png

Imagem2.png

Imagem2.png

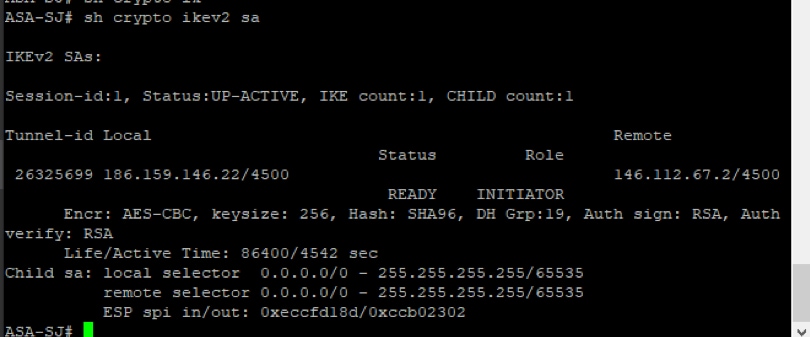

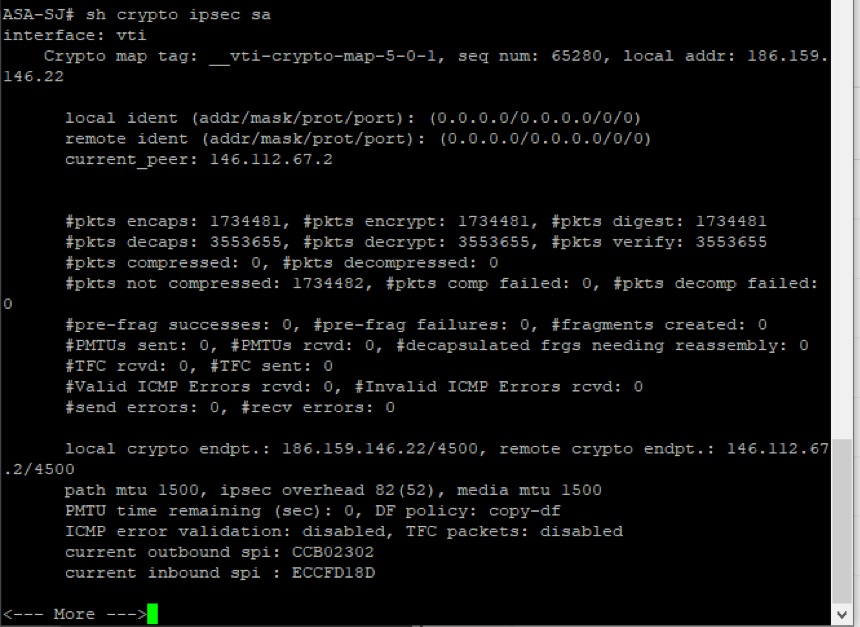

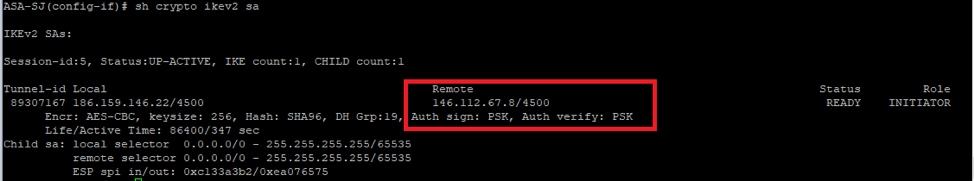

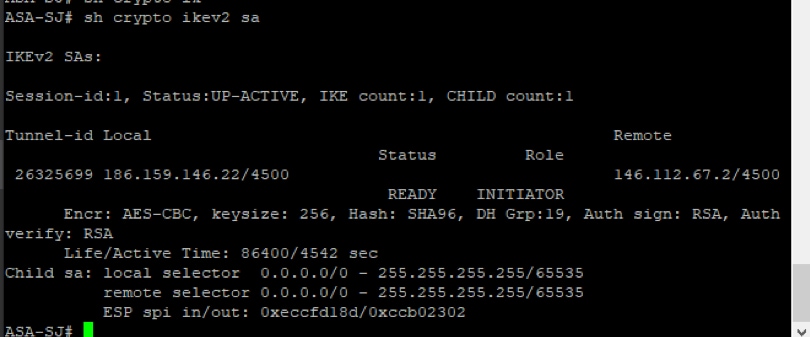

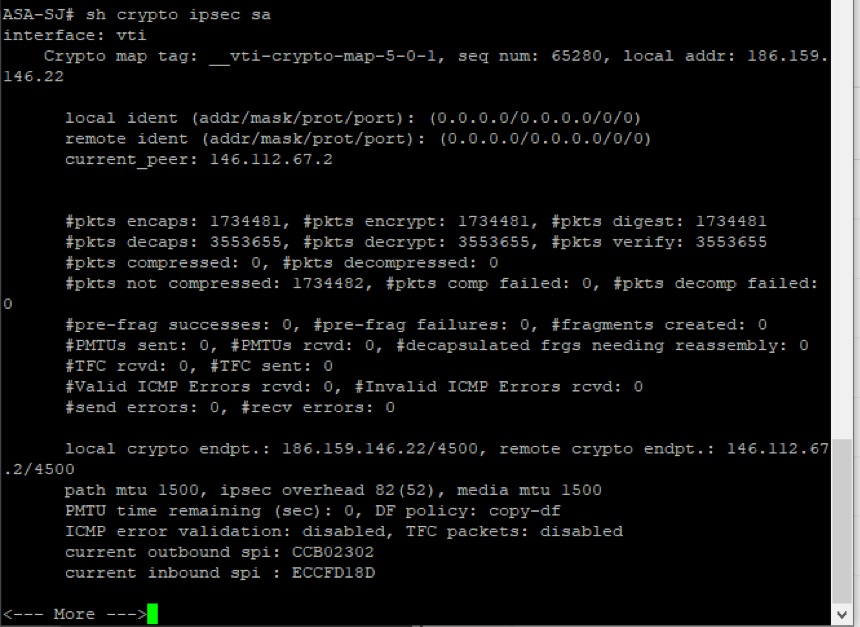

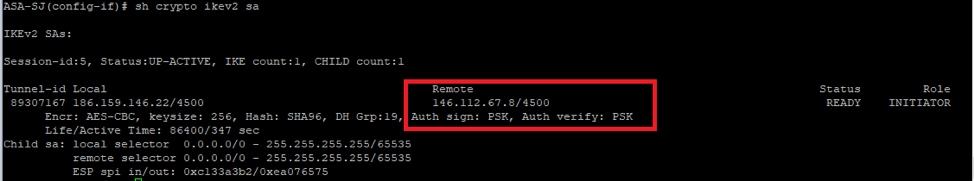

2. No Cisco ASA, você pode executar esses comandos para verificar o tipo de autenticação e o IP do ponto inicial que está sendo usado para o túnel.

show crypto ikev2 sa

e

show crypto ipsec sa

Imagem3.png

Imagem3.png

Imagem4.png

Imagem4.png

Passo 2: Registrar o IP público do ASA

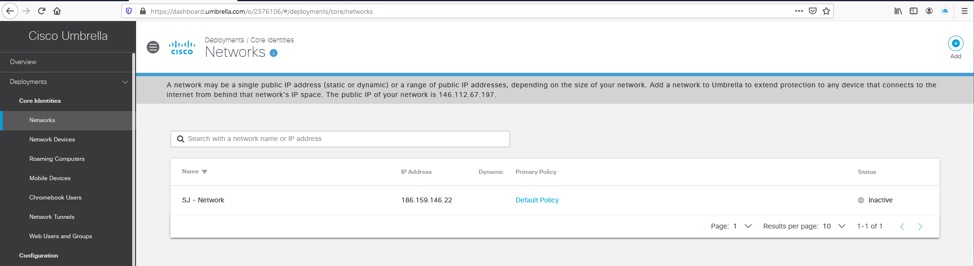

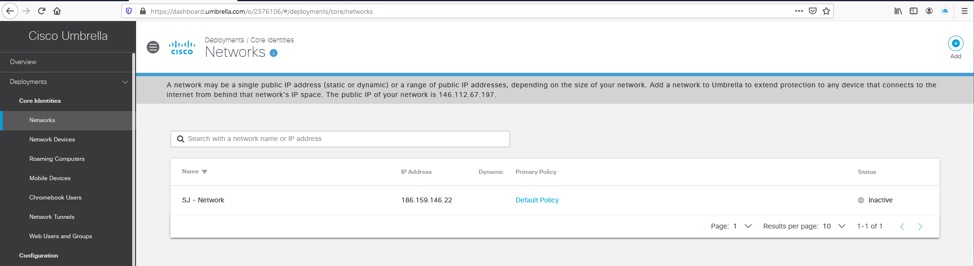

1. Certifique-se de que seu IP público usado pela interface externa do ASA esteja registrado como uma rede no painel Umbrella.

2. Se a Rede não existir, continue a adicioná-la e confirme o IP público usado pela interface ASA. O objeto Network usado para esse túnel deve ser definido com uma máscara de sub-rede /32.

Imagem5.png

Imagem5.png

Passo 3: Criar novo túnel ASA

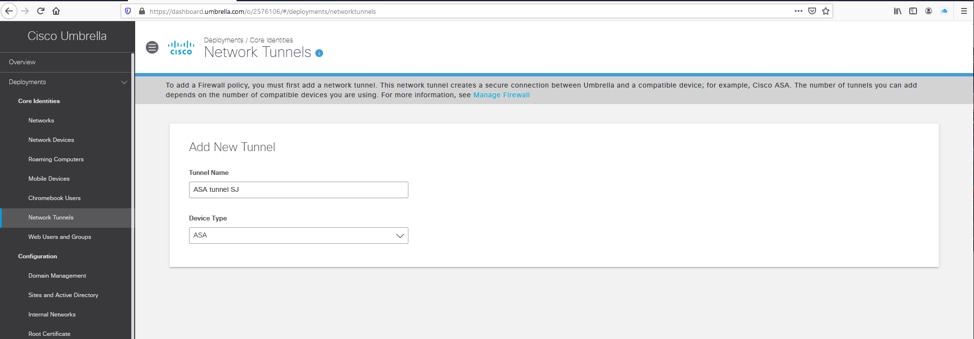

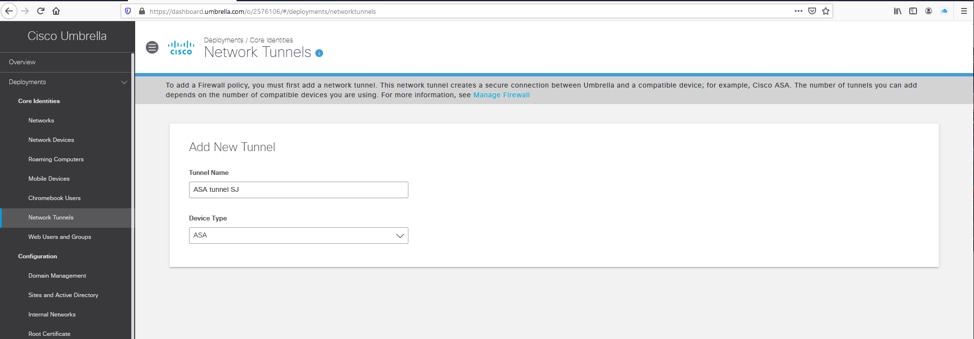

1. No painel Umbrella em Deployments/Network Tunnels, crie um novo túnel selecionando a opção Add.

Imagem6.png

Imagem6.png

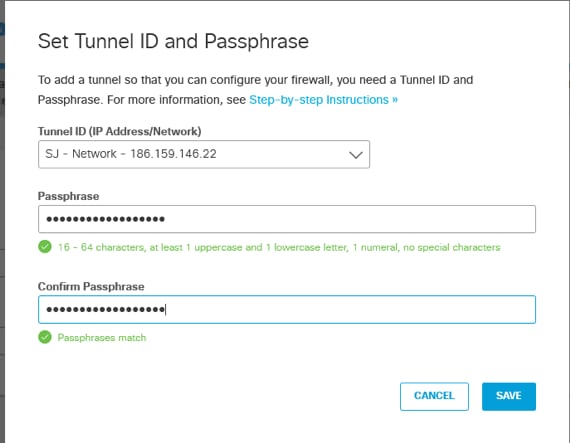

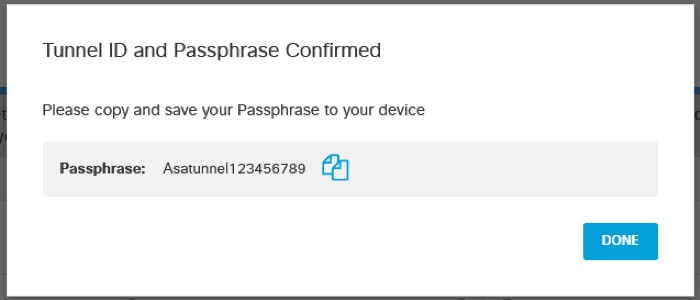

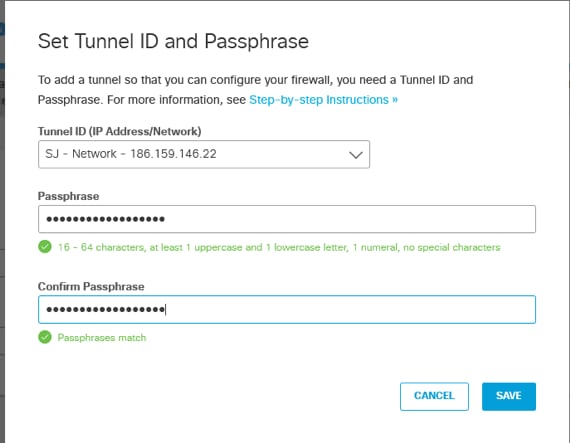

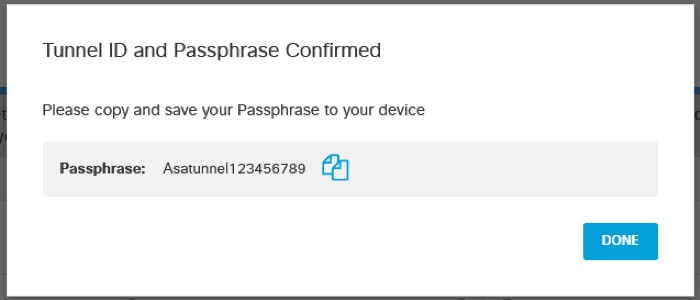

2. Selecione a ID do túnel com base na rede que corresponde ao IP público da interface externa do ASA e configure uma senha para a autenticação PSK.

Imagem7.png

Imagem7.png

Imagem8.png

Imagem8.png

Imagem9.png

Imagem9.png

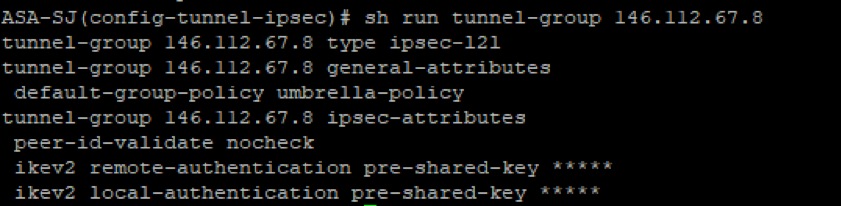

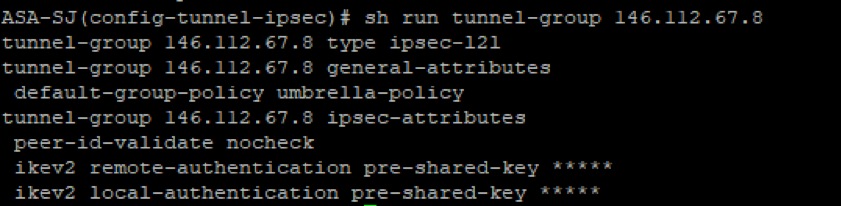

Passo 4: Criar novo grupo de túneis

1. No ASA, crie um novo grupo de túneis usando o novo IP de headend para Umbrella e especifique a senha definida no painel Umbrella para a autenticação PSK.

2. A lista atualizada de data centers e IPs Umbrella para os headends pode ser encontrada na documentação Umbrella.

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

Imagem10.png

Imagem10.png

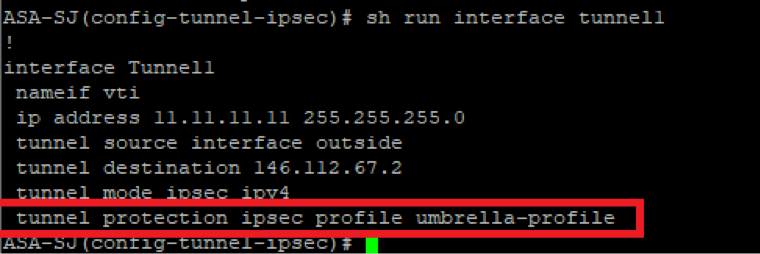

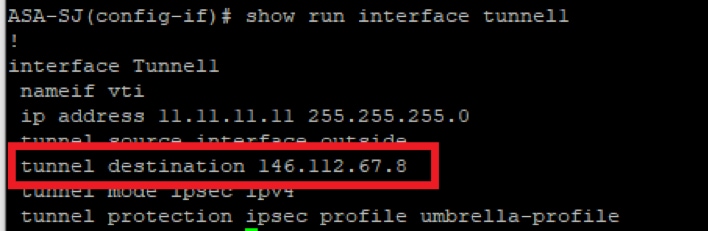

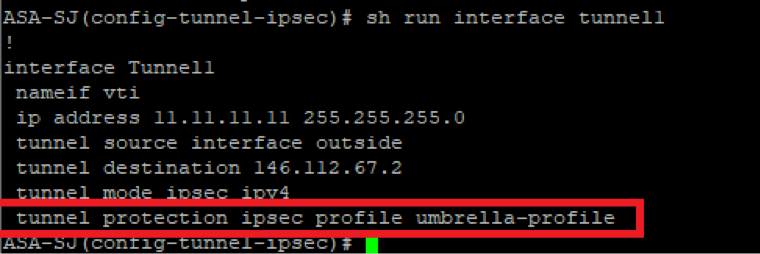

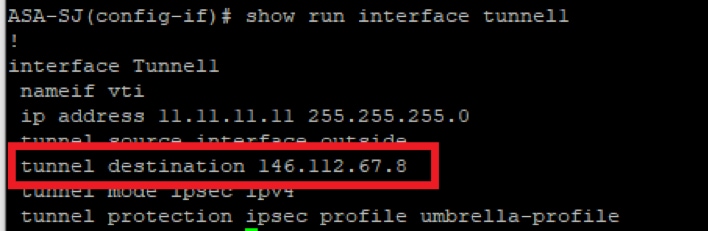

Passo 5: Localize o perfil IPSec usado para a interface de túnel

1. Procure o "crypto ipsec profile" que está sendo usado na interface do túnel para a configuração baseada em rota para o headend do Umbrella (o # é substituído pelo ID usado para a interface do túnel para o Umbrella):

show run interface tunnel#

Imagem11.png

Imagem11.png

2. Se você não tiver certeza sobre o ID do túnel, poderá usar este comando para verificar as interfaces de túnel existentes e determinar qual é o usado para a configuração baseada no túnel Umbrella:

show run interface tunnel

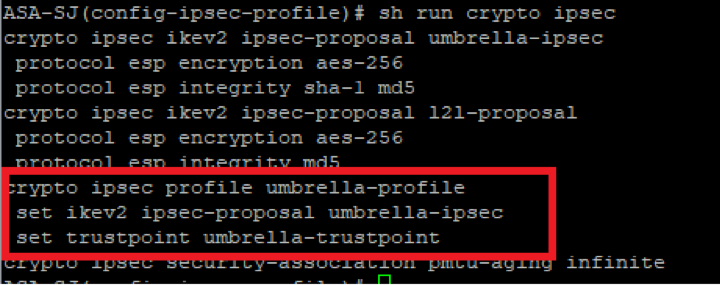

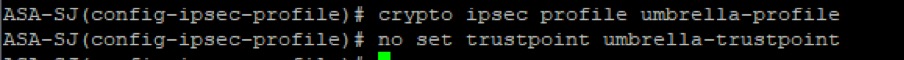

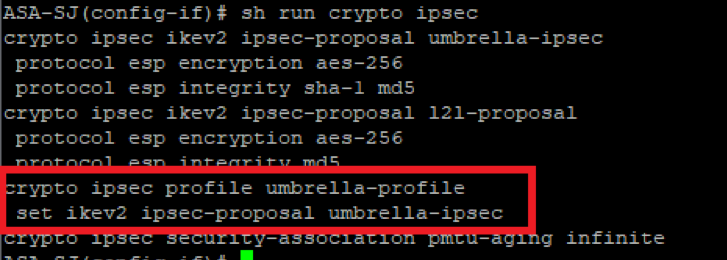

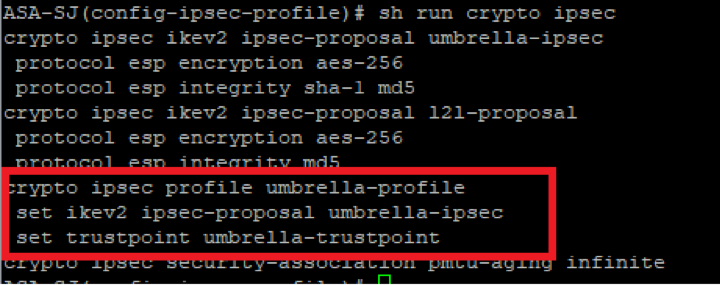

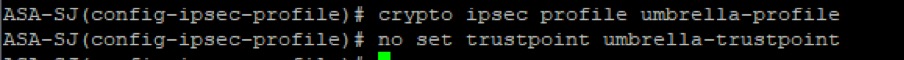

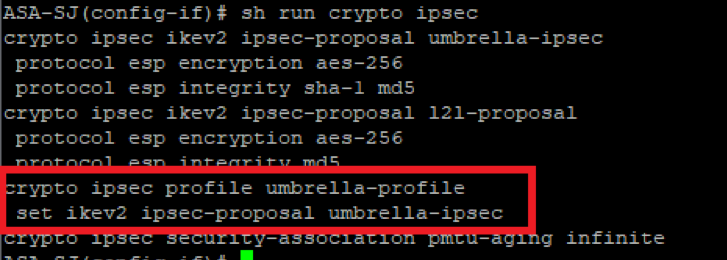

Passo 6: Remover Ponto de Confiança Antigo do Perfil IPSec

1. Remova o ponto confiável de seu perfil IPSec que faz referência à autenticação RSA para o túnel. Você pode verificar a configuração usando este comando:

show crypto ipsec

Imagem12.png

Imagem12.png

2. Continue a remover o ponto confiável com estes comandos:

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

Imagem13.png

Imagem13.png

3. Confirme se o ponto confiável foi removido do perfil crypto ipsec:

Imagem14.png

Imagem14.png

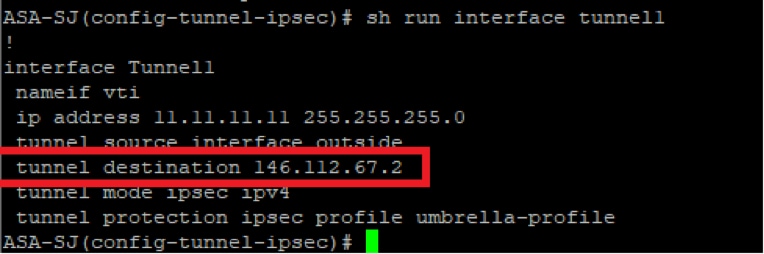

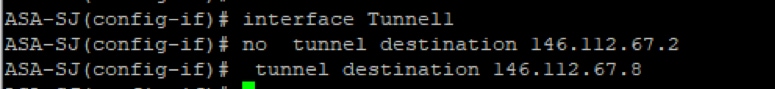

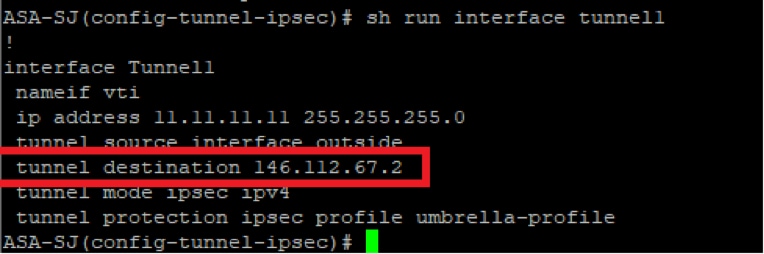

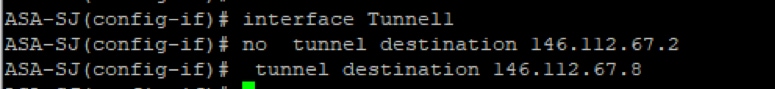

Passo 7: Atualizar interface de túnel com o novo Umbrella Headend IP

1. Substitua o destino da interface de túnel para o novo endereço IP do ponto inicial do Umbrella que termina em .8.

- Você pode usar esse comando para verificar o destino atual para que ele seja substituído pelo IP dos novos intervalos de endereço IP do data center, que podem ser encontrados na documentação do Umbrella:

show run interface tunnel

Imagem15.png

Imagem15.png

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

Imagem16.png

Imagem16.png

2. Confirme a alteração com o comando:

show run interface tunnel#

Imagem17.png

Imagem17.png

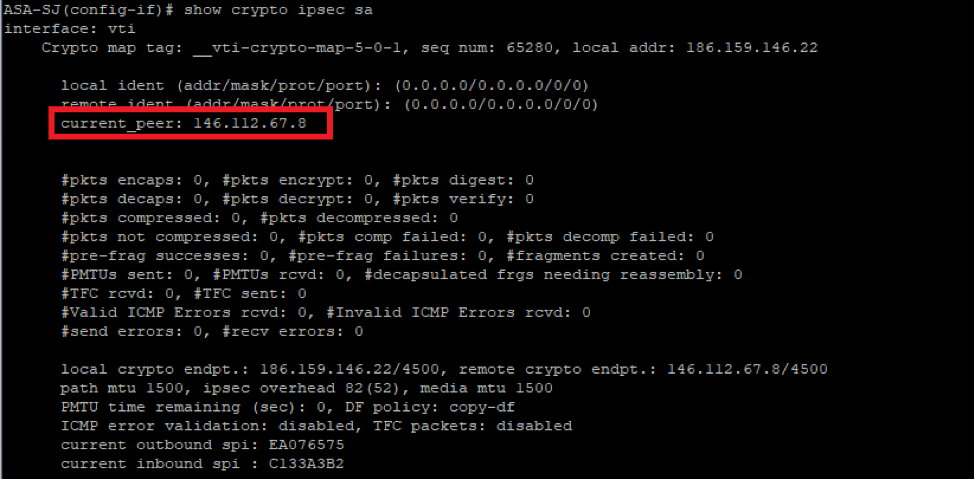

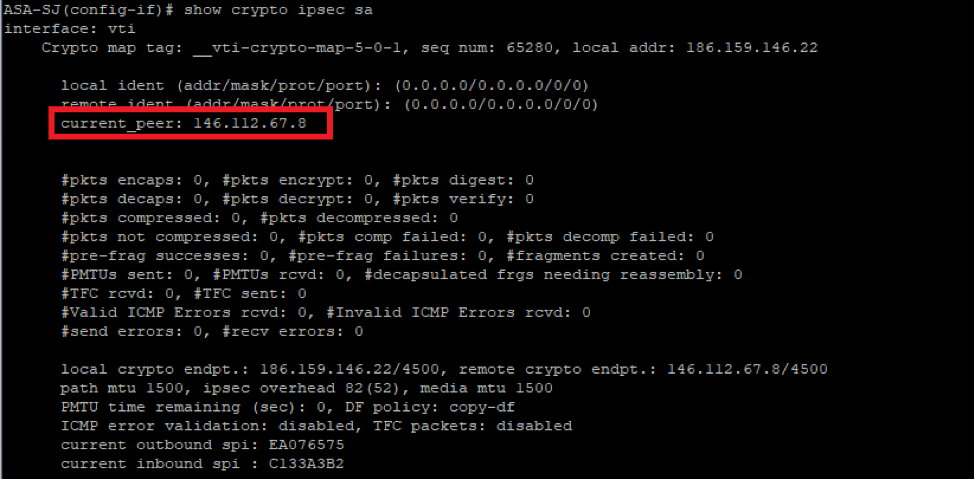

Passo 8: A Configuração De Confirmação Do Novo Túnel Estabelece Com Sucesso

1. Confirme se a conexão do túnel com o Umbrella foi restabelecida corretamente com o IP do ponto inicial atualizado e usando a autenticação PSK com este comando:

show crypto ikev2 sa

Imagem18.png

Imagem18.png

show crypto ipsec sa

Imagem19.png

Imagem19.png

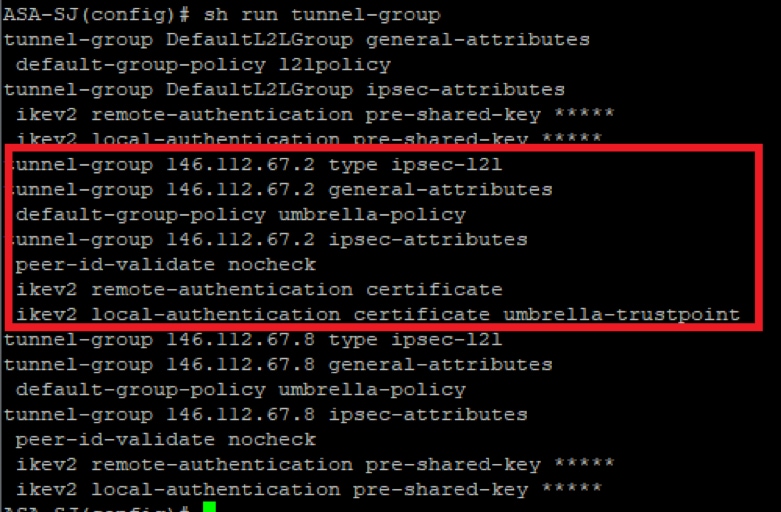

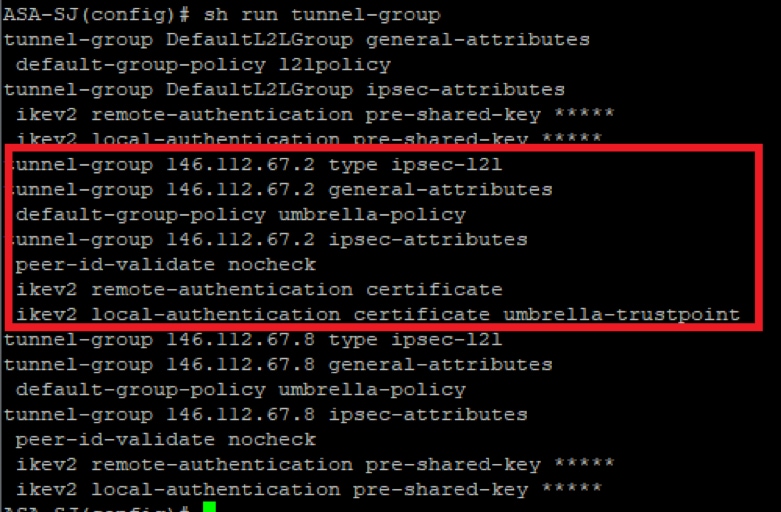

Etapa 9 (opcional): Remova o grupo de túnel antigo

1. Remova o grupo de túneis antigo que apontava para o intervalo IP do headend anterior do Umbrella .2.

Você pode usar este comando para identificar o túnel correto antes de remover a configuração:

show run tunnel-group

Imagem20.png

Imagem20.png

2. Remova qualquer referência do antigo grupo de túneis usando este comando:

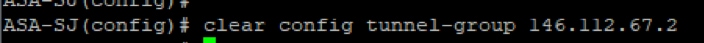

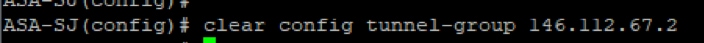

clear config tunnel-group <UMB DC IP address .2>

Imagem21.png

Imagem21.png

Etapa 10 (opcional): Remover Ponto de Confiança Antigo

1. Remova qualquer referência do ponto confiável usado anteriormente com a configuração baseada em túnel Umbrella com este comando:

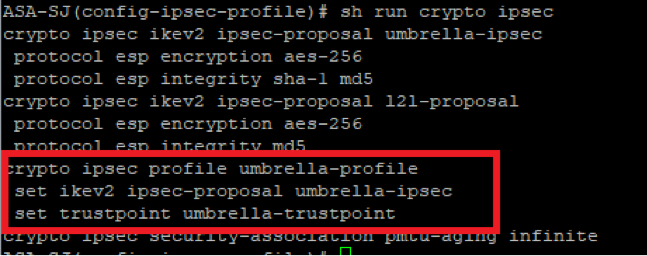

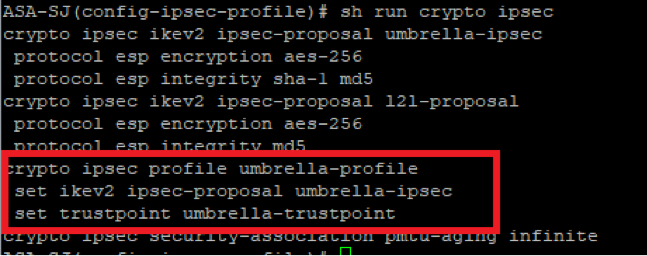

sh run crypto ipsec

O nome amigável usado para o ponto de confiança pode ser encontrado quando você revisa o "perfil ipsec de criptografia":

Imagem22.png

Imagem22.png

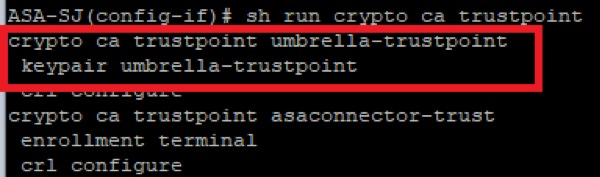

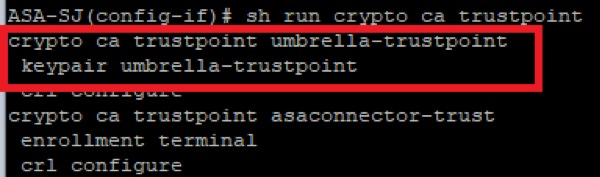

2. Você pode executar este comando para confirmar a configuração do ponto confiável. Verifique se o nome amigável corresponde à configuração usada no comando crypto ipsec profile:

sh run crypto ca trustpoint

Imagem23.png

Imagem23.png

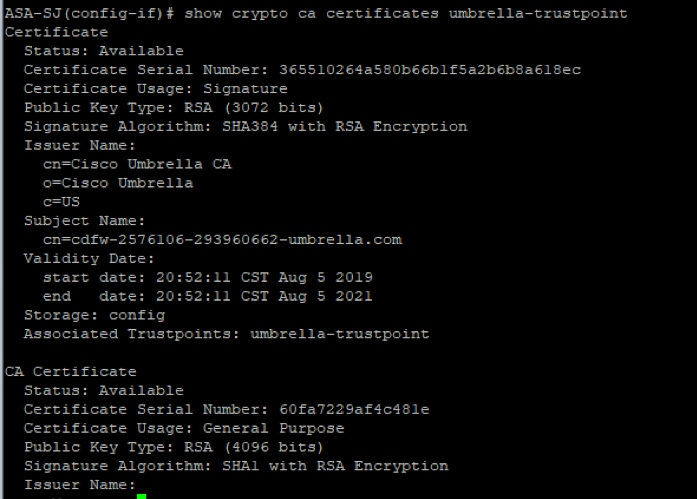

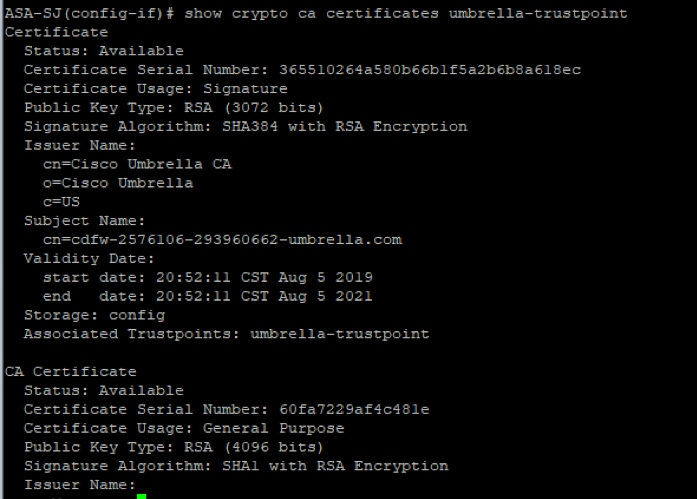

3. Para obter mais detalhes sobre o certificado, use o comando:

show crypto ca certificate <trustpoint-name>

Imagem24.png

Imagem24.png

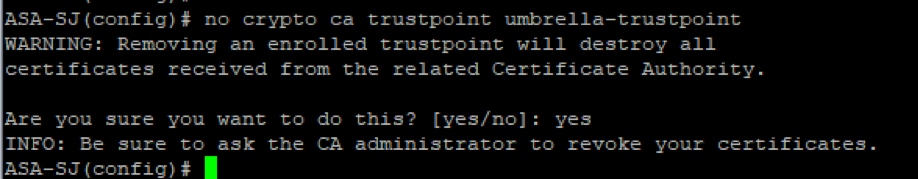

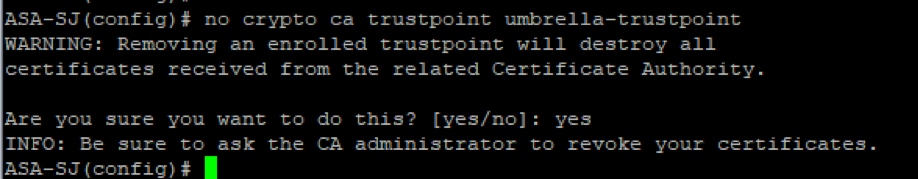

4. Remova o ponto confiável com o comando:

no crypto ca trustpoint <trustpoint-name>

Imagem25.png

Imagem25.png

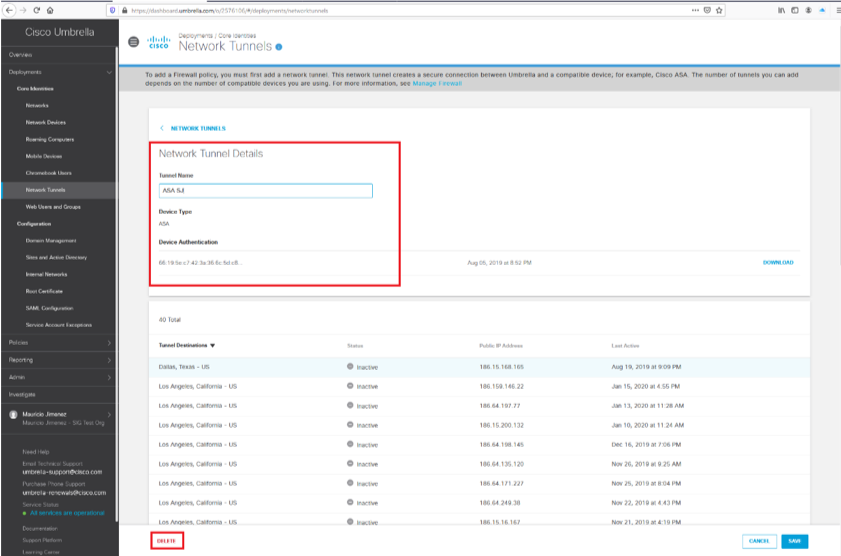

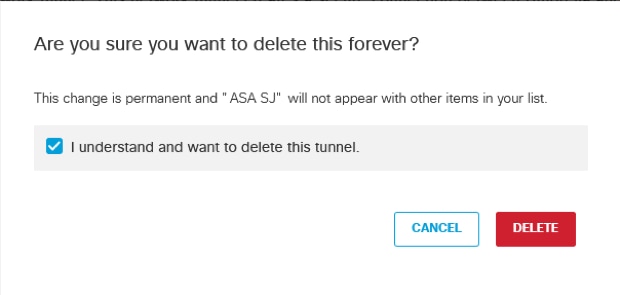

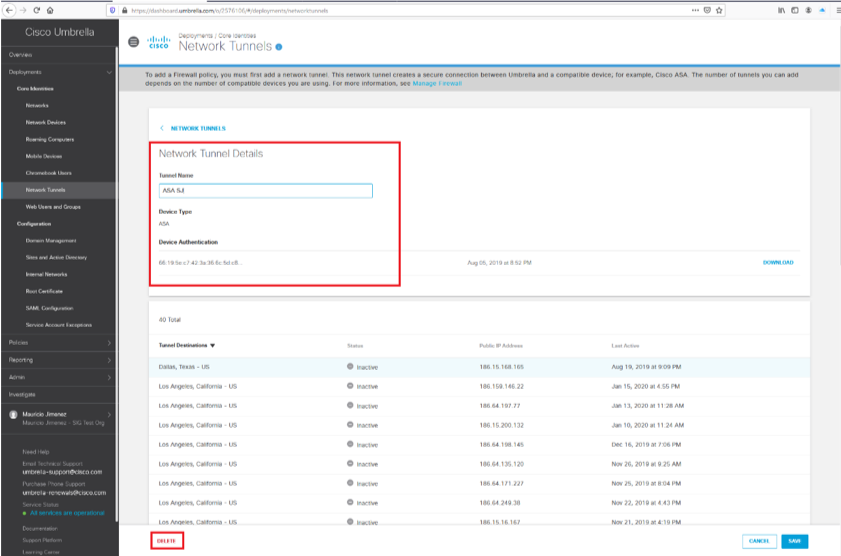

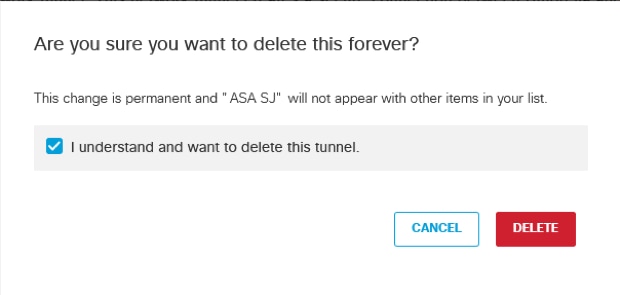

Etapa 11 (opcional): Excluir túnel de rede antigo

1. Exclua o túnel de rede antigo do painel do Umbrella navegando até Network Tunnel Details e selecionando Delete.

Imagem26.png

Imagem26.png

2. Confirme a deleção selecionando a opção Eu entendo e quero deletar este túnel no pop-up e, em seguida, selecione Deletar.

Imagem27.png

Imagem27.png

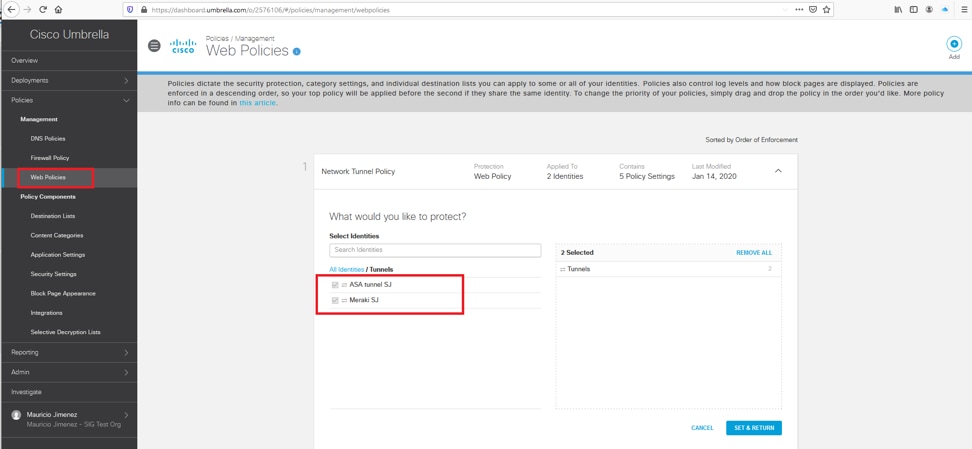

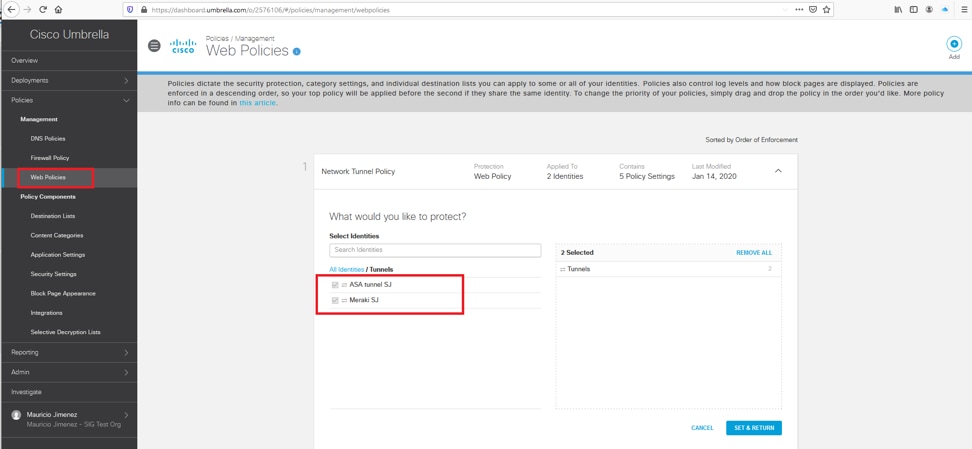

Etapa 12: Atualizar políticas da Web com a nova identidade de túnel

Confirme se suas políticas da Web têm a identidade atualizada com o novo túnel de rede:

1. No painel Umbrella, navegue para Policies > Management > Web Policies.

2. Revise a seção Túneis e confirme se suas políticas da Web têm a identidade atualizada com o novo túnel de rede.

Imagem28.png

Imagem28.png

Feedback

Feedback