Introdução

Este documento descreve como implantar o Conector de Segurança usando o Intune.

Overview

Este é um guia passo a passo sobre como obter o gerenciamento MDM do dispositivo iOS/iPadOS via Intune e enviar o perfil via Apple Configurator

Você também pode consultar nossa documentação de Registro do Intune e o guia em PDF aqui

Note: este método mostra como MDM seus dispositivos via Intune e Apple Configurator

Notas Importantes:

Se você estiver fazendo o MDM de seus dispositivos supervisionados por meio do aplicativo Portal da empresa, poderá começar na Etapa 14.

Este artigo é fornecido como está a partir de 12/04/2023, o suporte Umbrella não garante que essas instruções permanecerão válidas após esta data e está sujeito a alterações com base em atualizações do Microsoft Intune e Apple iOS.

Procedimento

- Faça login no Portal do Azure e procure por "Intune". Como alternativa, acesse https://intune.microsoft.com/Error/UE_404?aspxerrorpath=/ e faça login

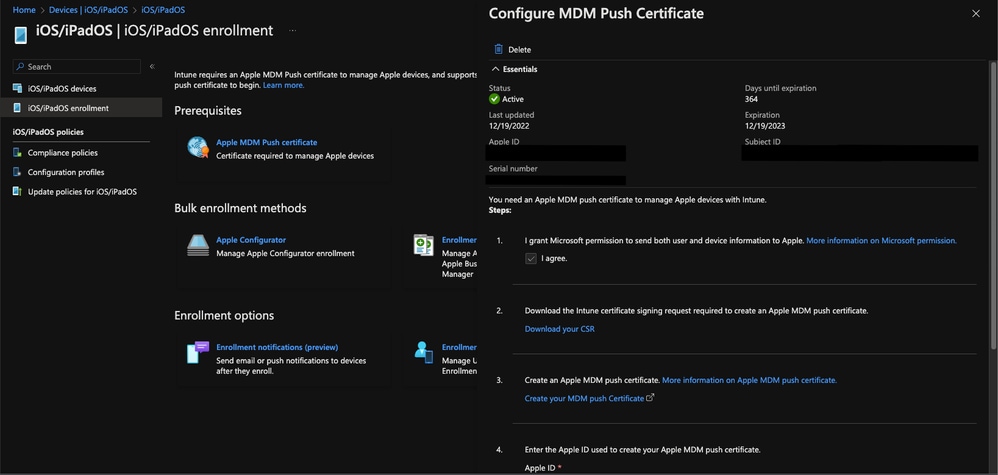

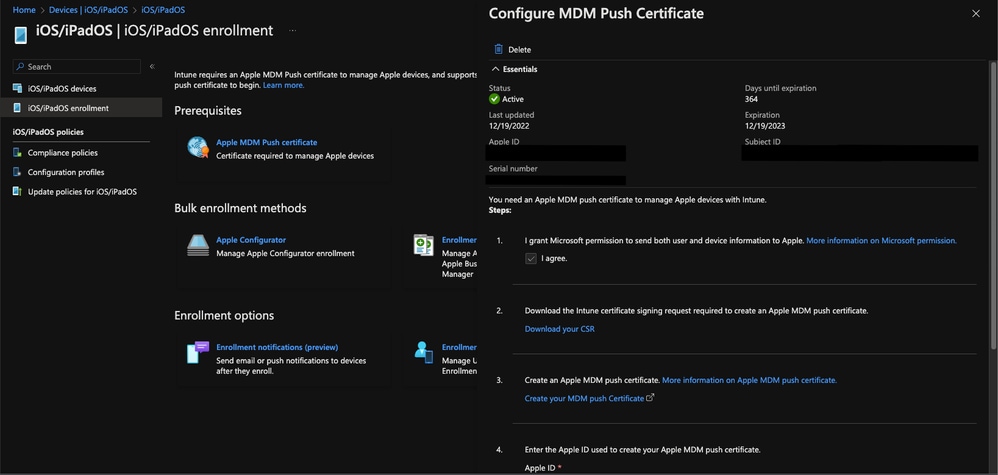

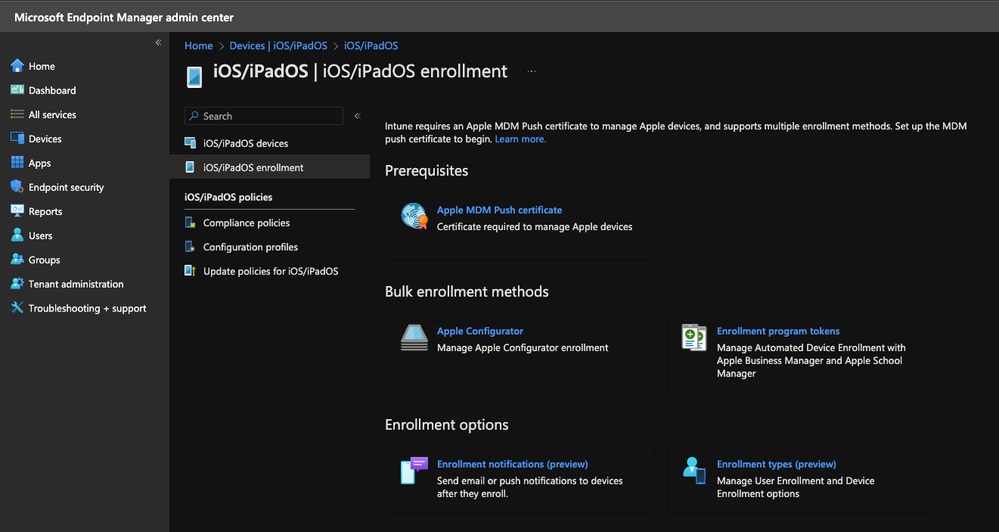

- Quando estiver na página inicial do Intune, vá para Dispositivos —> iOS/iPadOS —> inscrição no iOS/iPadOS —> Certificado Apple MDM Push e clique em "Baixar seu CSR"

11752925317012

11752925317012

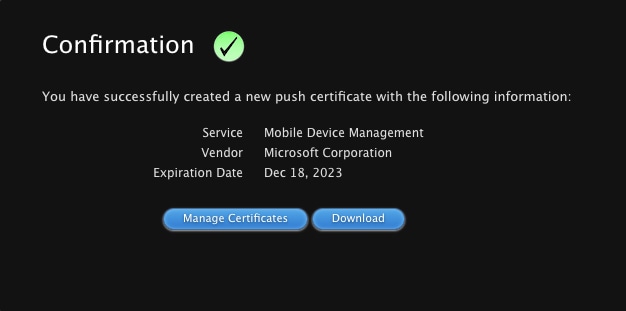

- Em seguida, clique em "Create your MDM push Certificate" (Criar seu certificado MDM push), que o redireciona para https://identity.apple.com/pushcert/

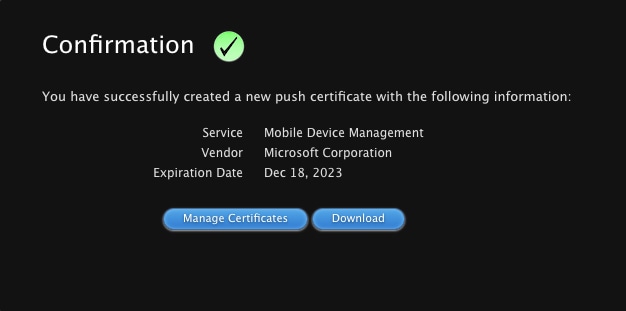

- No Portal de Certificados por Push da Apple, vá para "Criar um Certificado" e carregue o arquivo IntuneCSR.csr que você acabou de baixar. Depois que o arquivo CSR tiver sido carregado com êxito, clique em "Download" para baixar o Privacy Enhanced Mail (.pem file) e vá para a próxima etapa

11752968667924

11752968667924

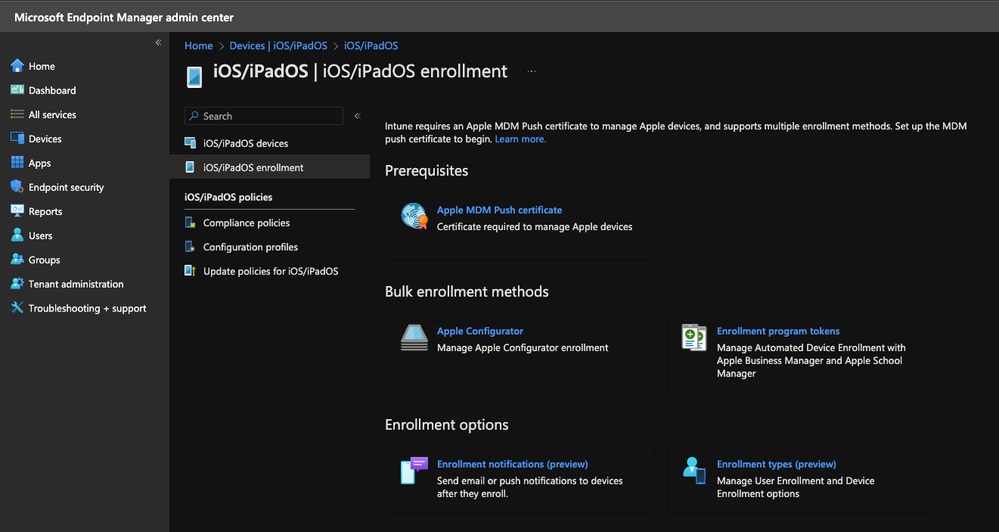

- Insira o endereço de e-mail da sua conta Apple ID que você usou para entrar no Apple Push Certificates Portal e carregar o arquivo .pem em "Apple MDM push certificate" e pressione "Upload". Se o carregamento for bem-sucedido, você verá as outras opções para o desbloqueio "Métodos de registro em massa".

11752971407380

11752971407380

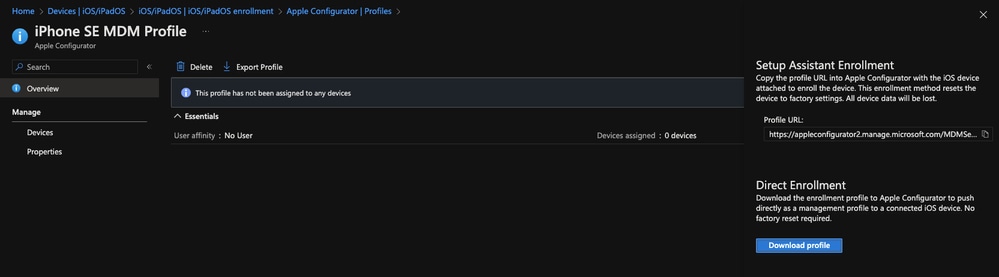

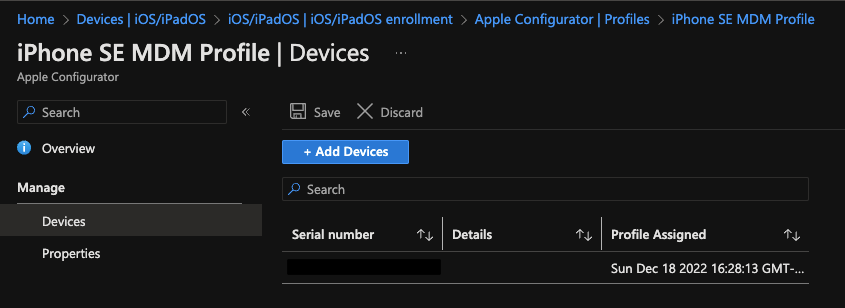

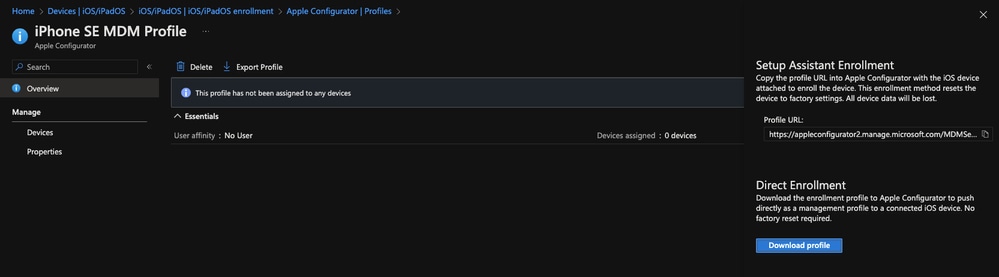

- Vá para Apple Configurator —> Profiles —> Create e crie um novo perfil. Dê a ele um nome significativo e, para Afinidade do usuário, selecione "Inscrever-se sem afinidade do usuário". Depois de criar o perfil, clique no perfil recém-criado e selecione "Export Profile" (Exportar perfil) e "Download Profile" (Baixar perfil) no lado direito

11753020728596

11753020728596

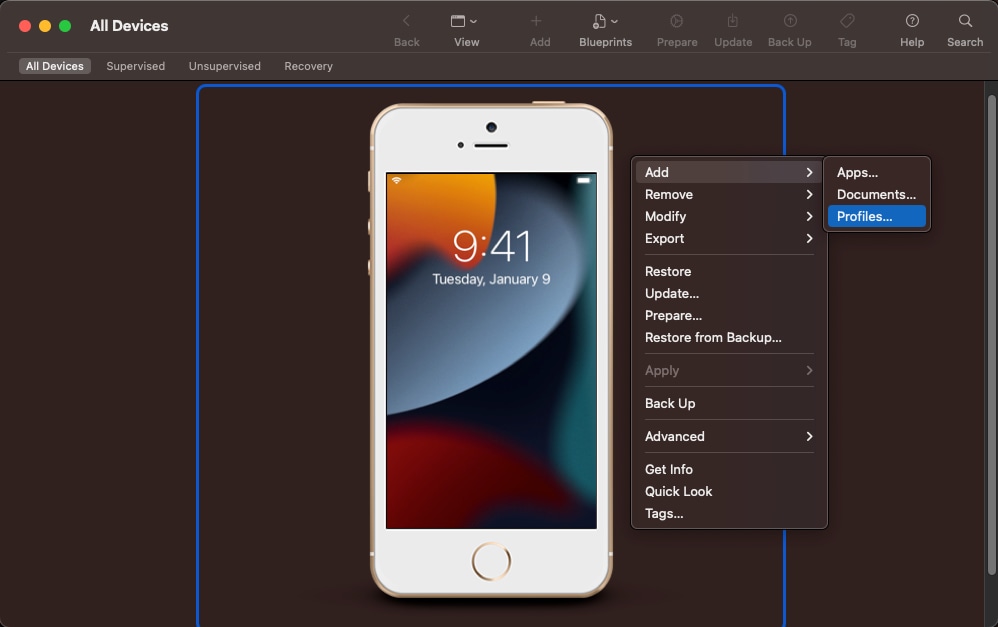

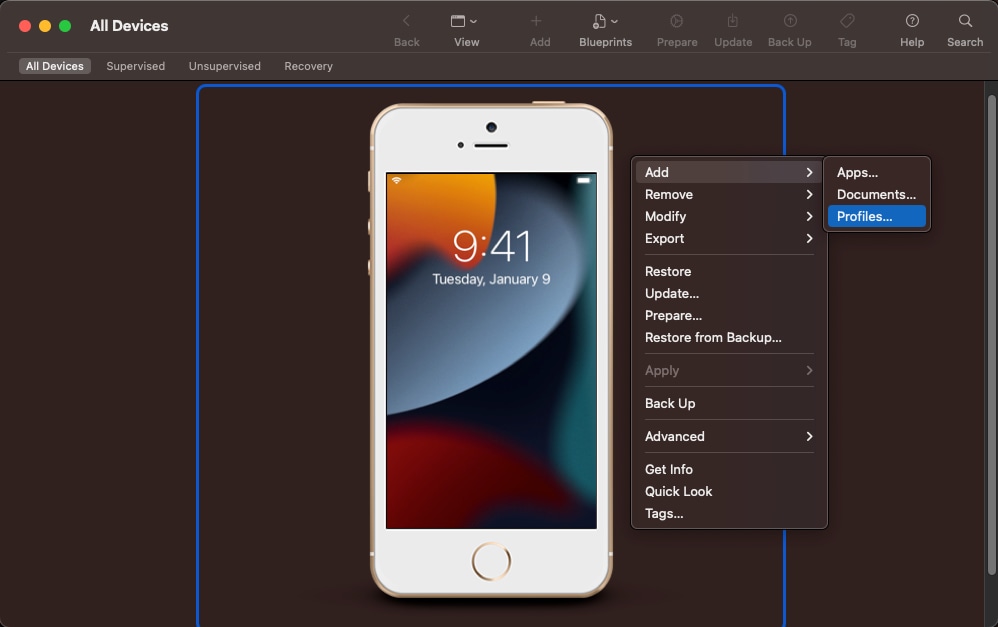

- Faça o download e inicie o "Apple Configurator" no seu MacOS a partir da App Store e conecte o seu telefone através do Lightning Cable. Clique com o botão direito do mouse em seu dispositivo no Apple Configurator selecione Add —> Profiles e selecione o arquivo profile.mobileconfig que você acabou de baixar

11753024446100

11753024446100

Alternativa do Windows: Utilitário de configuração do iPhone

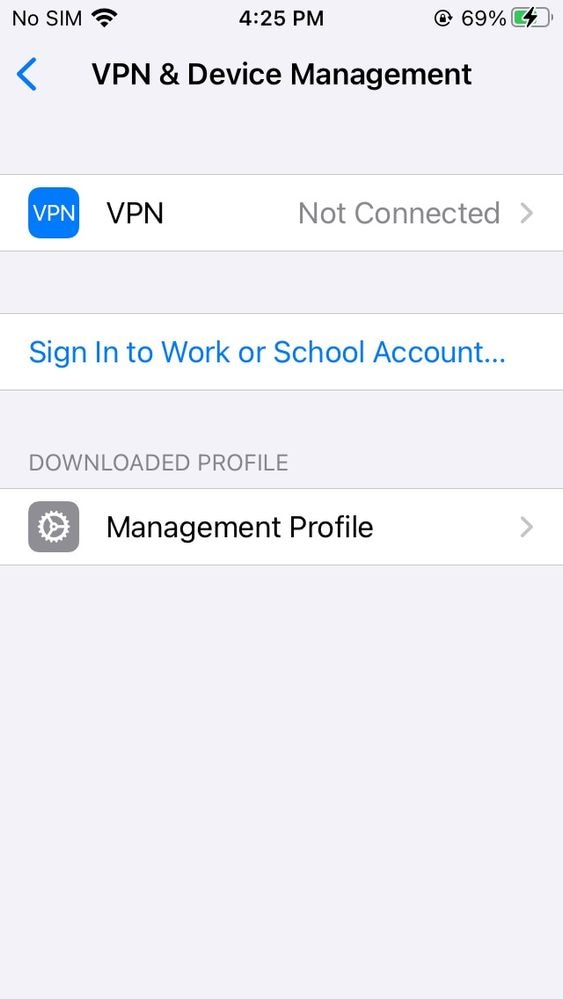

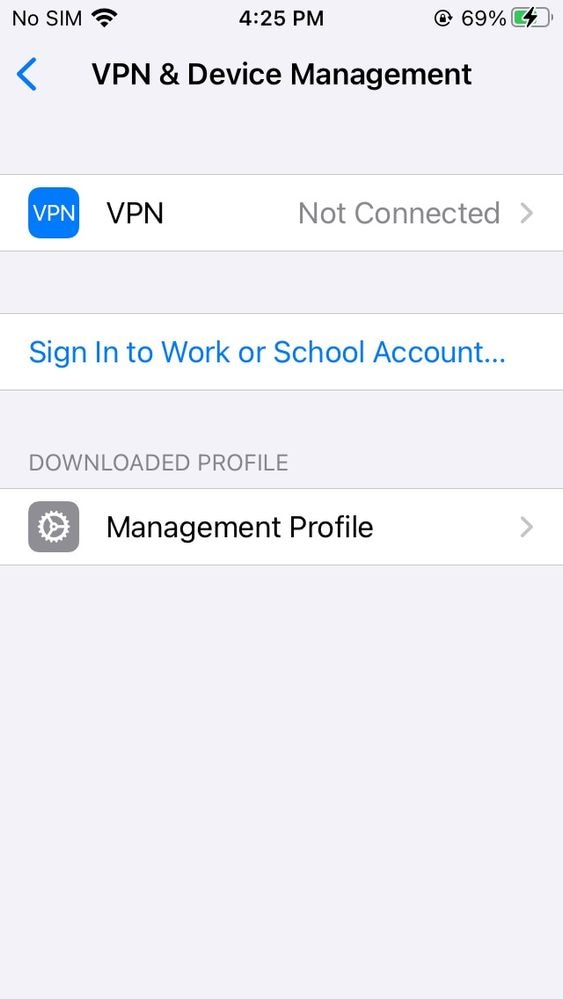

- Quando a sincronização terminar, no dispositivo iOS/iPadOS, vá para o aplicativo Configurações e vá para Geral —> VPN e Gerenciamento de Dispositivos —> Perfil de gerenciamento

11753486730900

11753486730900

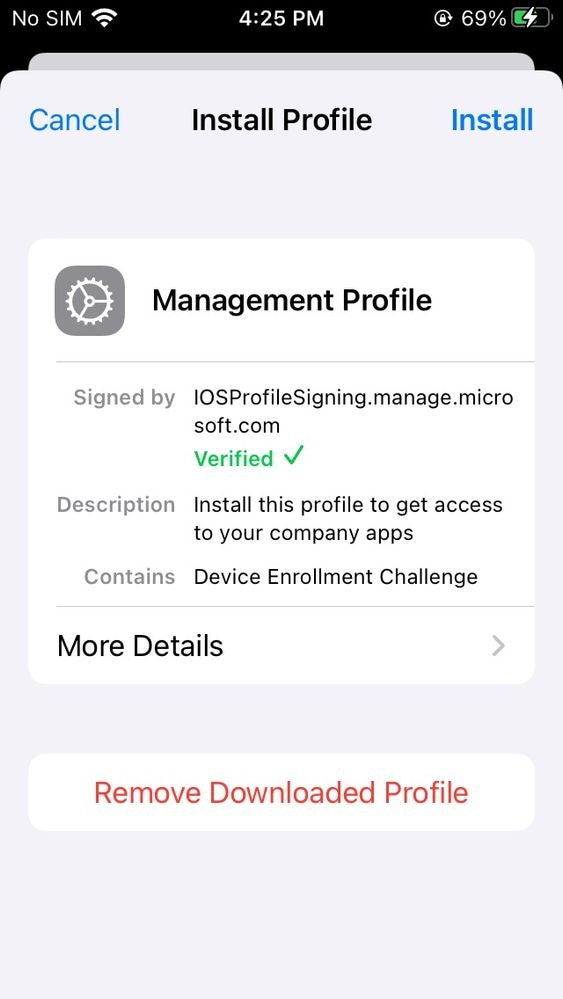

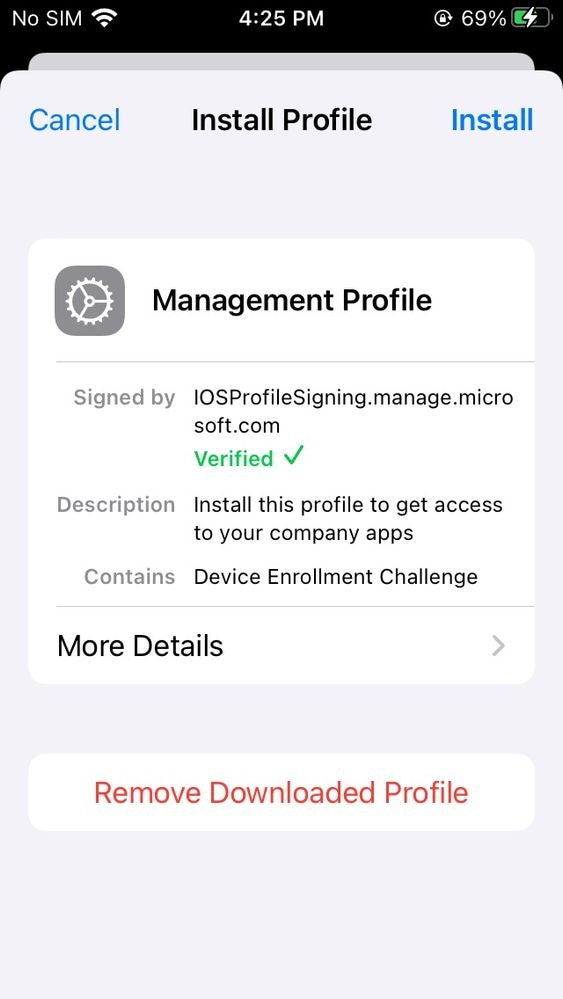

- No canto superior direito, clique em Instalar

11753538844948

11753538844948

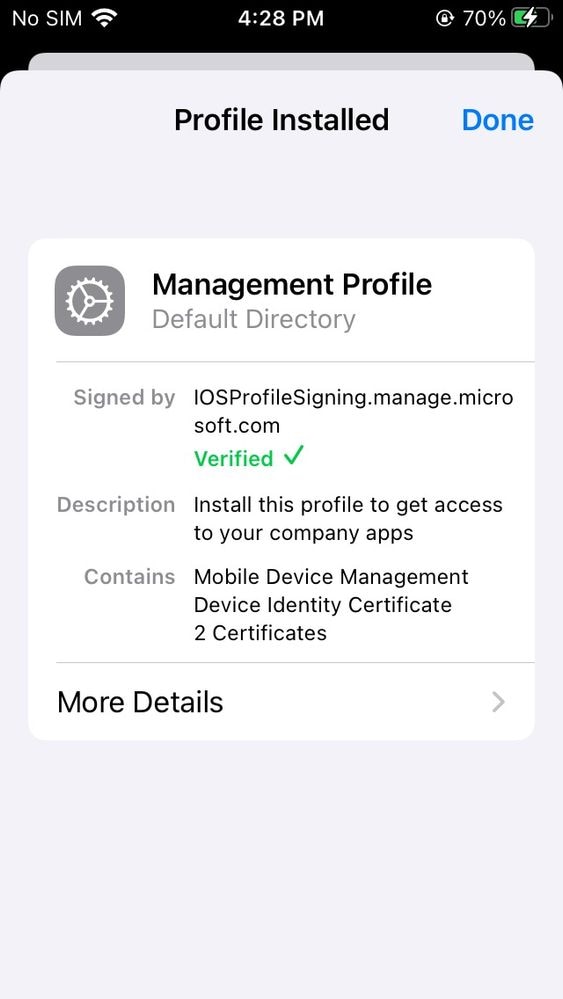

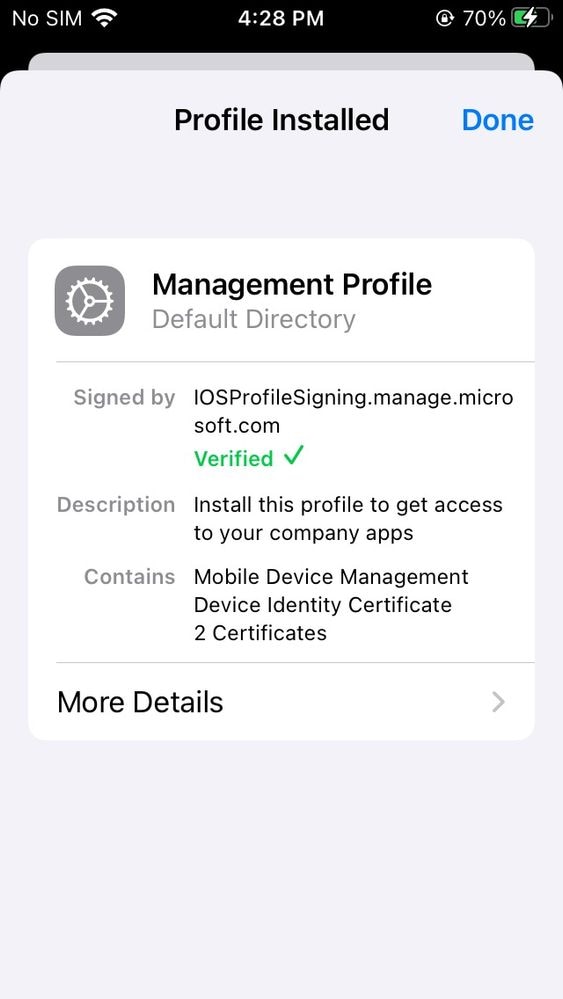

- Se você receber um prompt do Remote Management, aperte Trust e deixe o perfil terminar de instalar

11753535457044

11753535457044

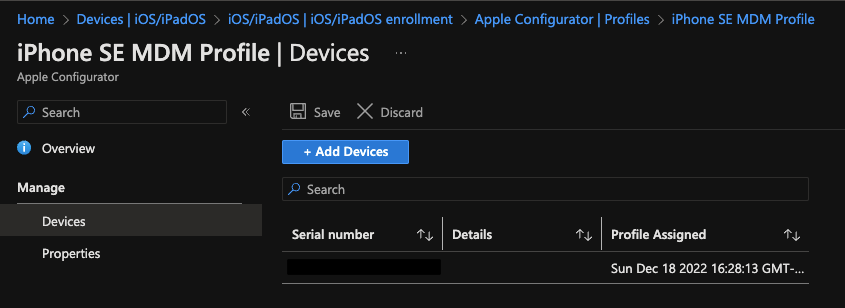

- Para confirmar se o perfil foi exportado e instalado com êxito em seu dispositivo iOS, volte para o Intune e em "Dispositivos" você verá seu novo dispositivo iOS adicionado

11753595983892

11753595983892

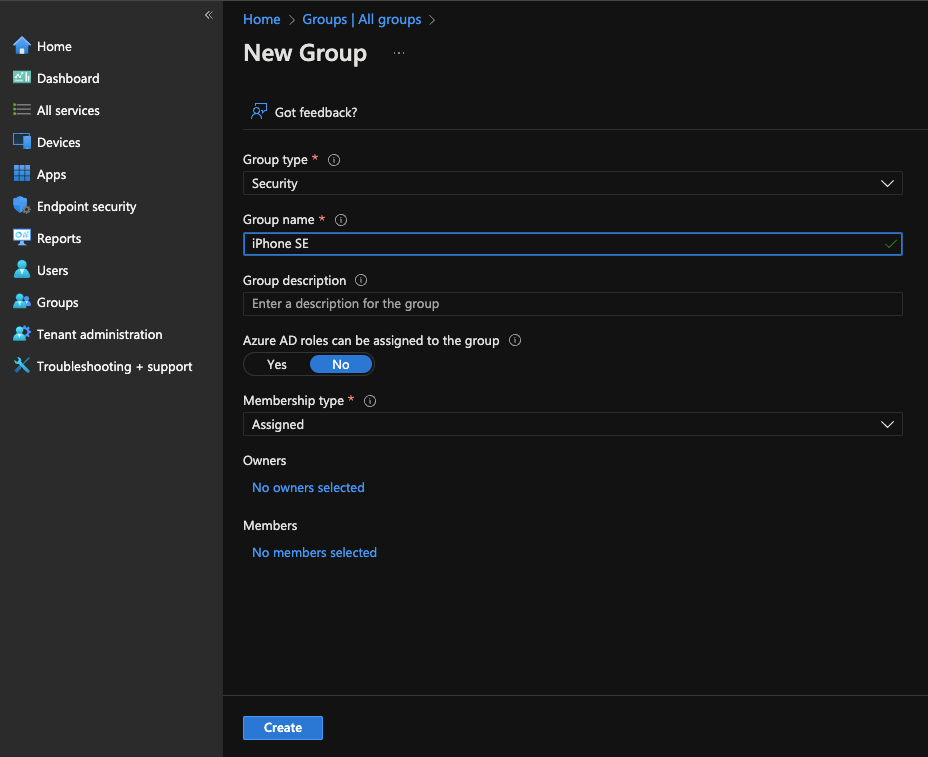

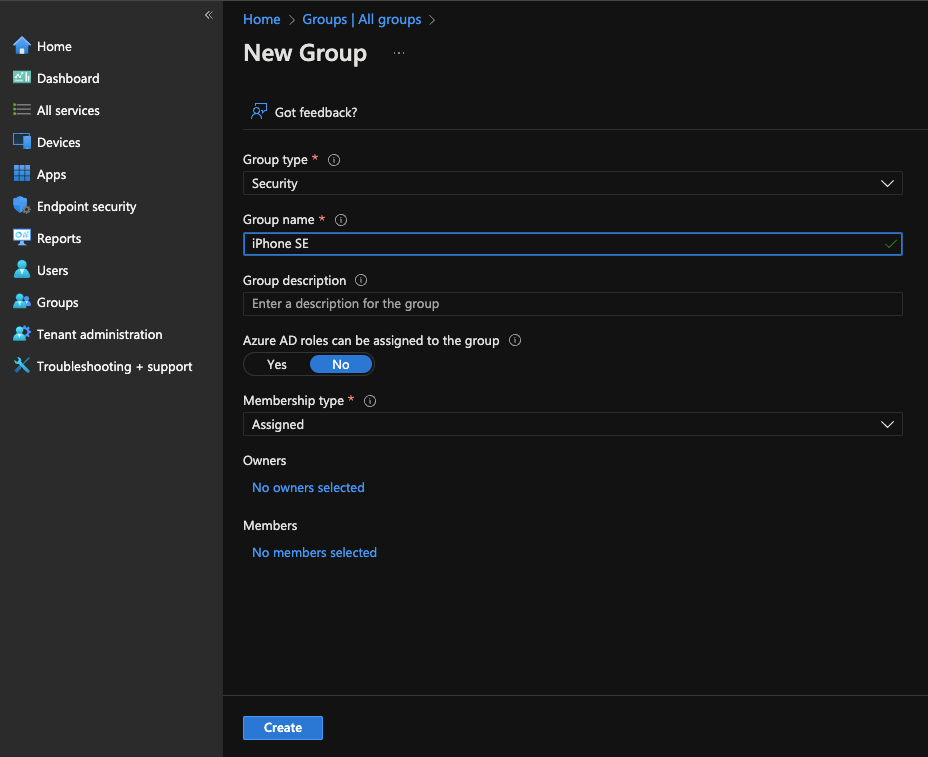

- Agora que seu dispositivo está registrado no MDM, vá para Groups —> All Groups —> New Group e crie um novo grupo e atribua seu dispositivo. Verifique se o tipo de grupo é "Segurança" e não Microsoft 365

11753690347284

11753690347284

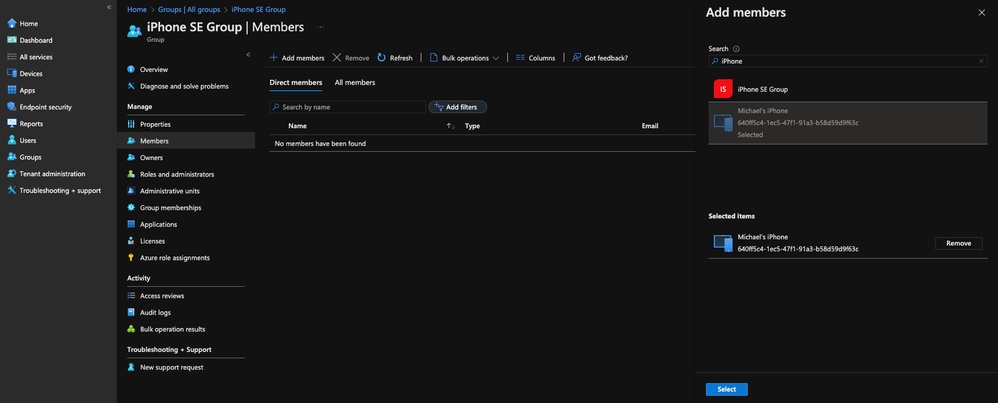

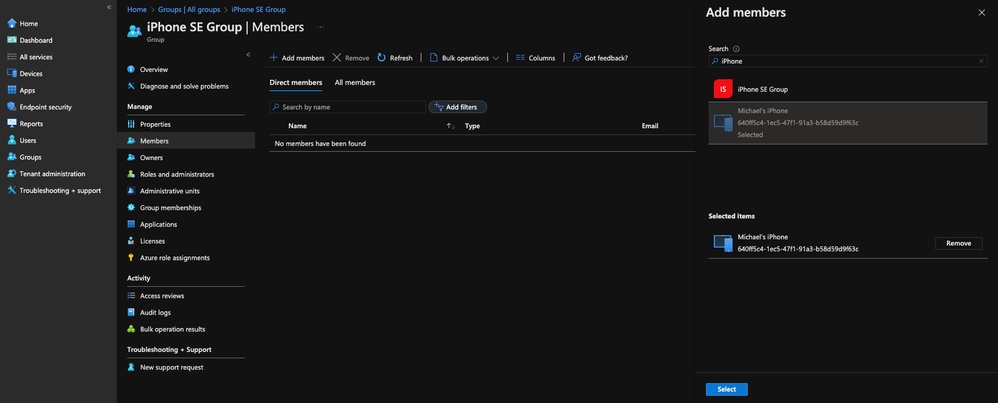

- Clique no grupo que você acabou de criar e vá para Members —> Add Members. Encontre o dispositivo MDM no qual você deseja instalar o aplicativo Cisco Security Connector na lista e adicione-o ao grupo que acabou de criar

11753692550036

11753692550036

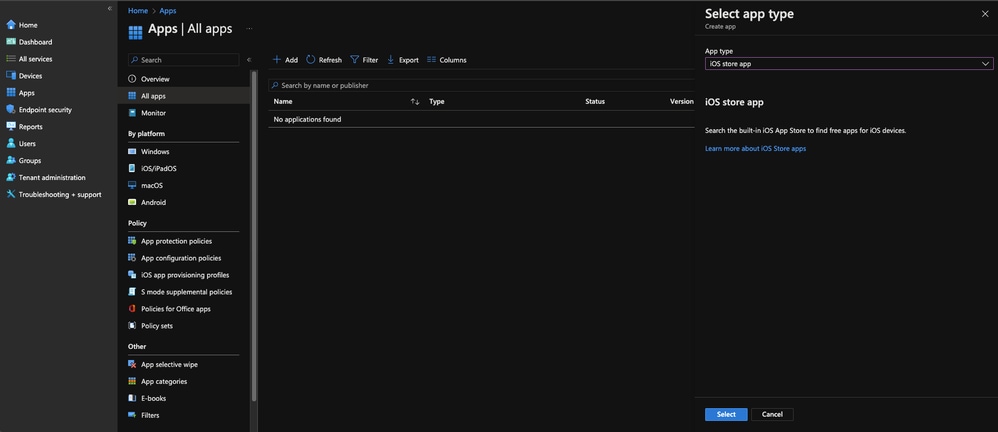

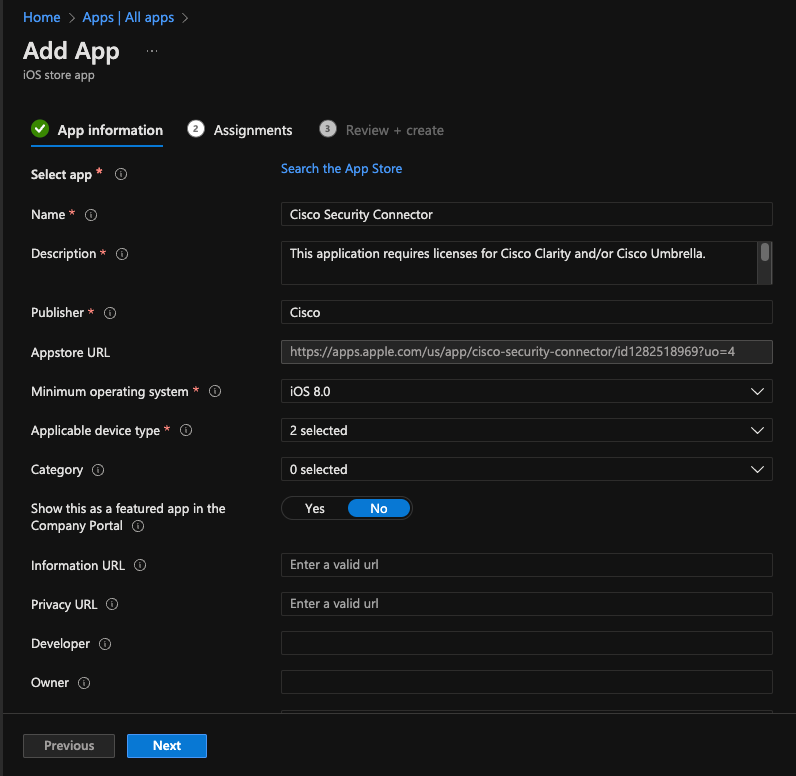

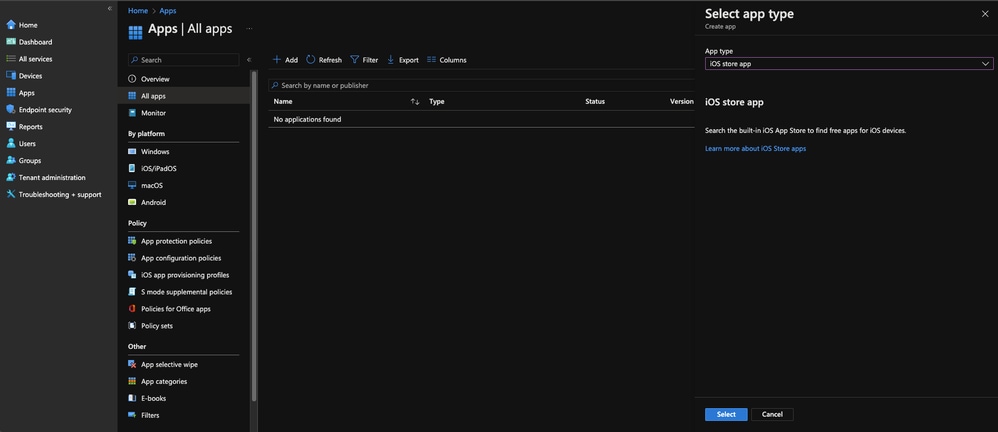

- Vá para Apps —> All apps —> Add. Em seguida, para Tipo de aplicativo, selecione "iOS store app" e confirme clicando em "Selecionar"

11753797372436

11753797372436

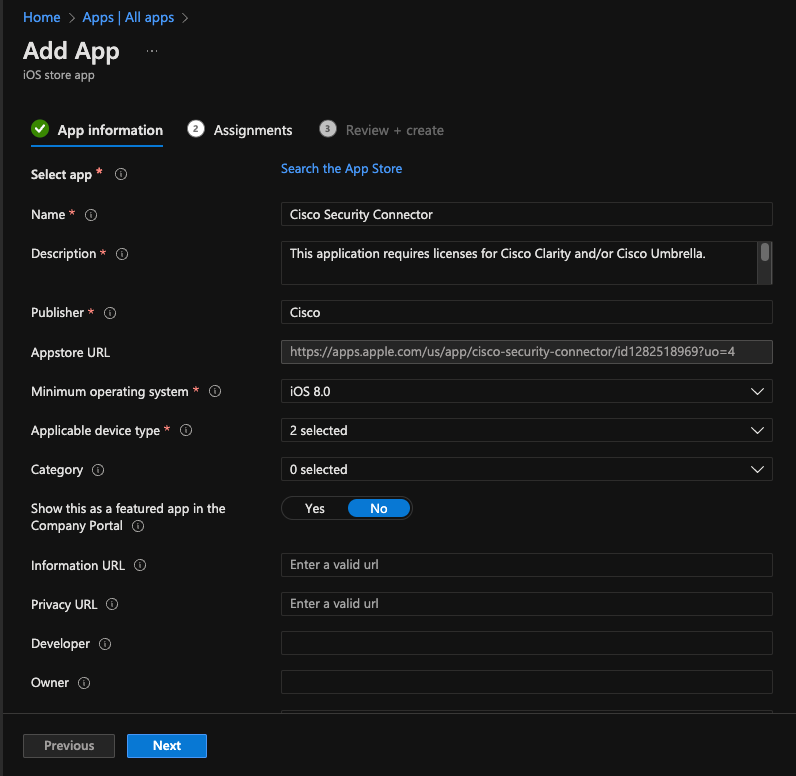

- Selecione "Search for App Store" e insira "Cisco Security Connector" na barra de pesquisa e selecione o aplicativo "Cisco Security Connector" clicando em "Select"

11753844054420

11753844054420

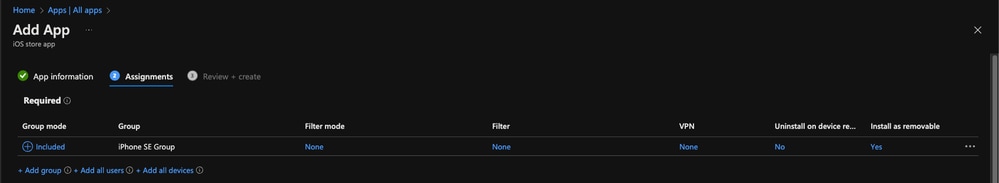

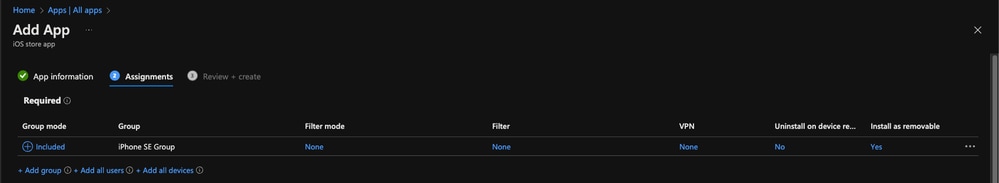

- Em Assignments, adicione o grupo que você criou nas etapas anteriores que contêm seu dispositivo MDM, em seguida, continue com Revisar e criar

11753839516692

11753839516692

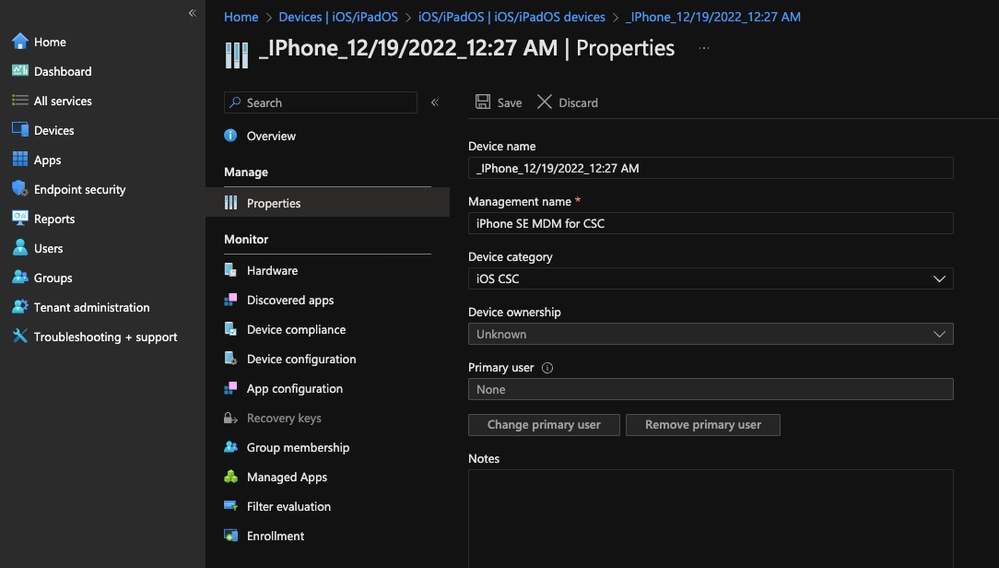

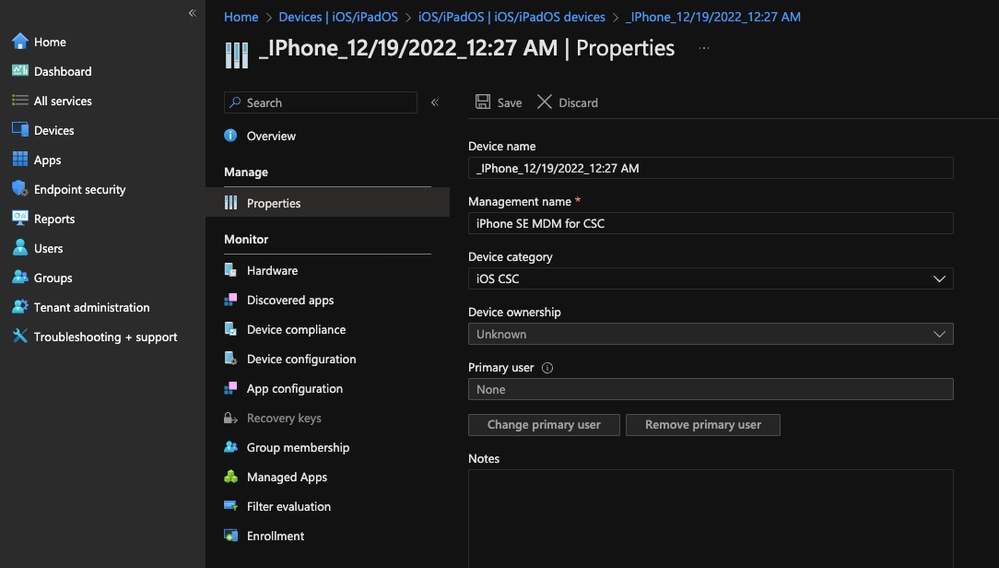

- [Etapa opcional] Vá para Devices —> iOS/iPadOS —> iOS/iPadOS devices —> Properties —> Device Category, crie um perfil e atribua-o ao dispositivo

11753916236820

11753916236820

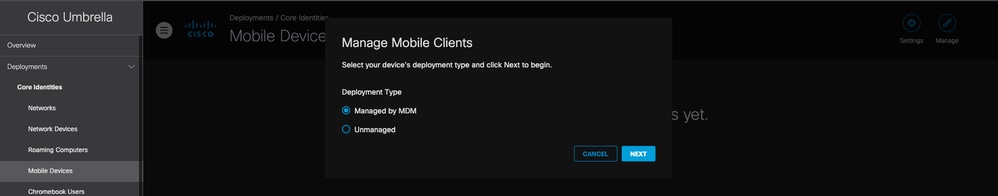

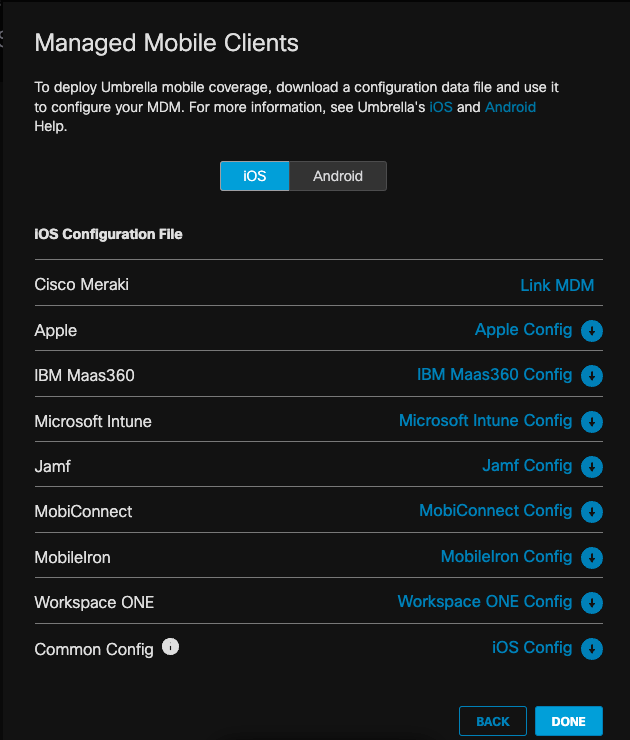

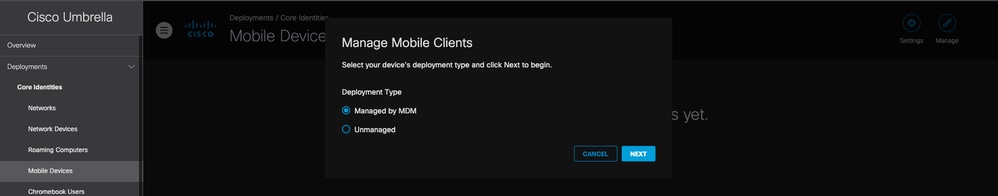

- Faça login no painel do Cisco Umbrella, em Deployments —> Core Identities —> Mobile Devices —> no canto superior direito: Gerenciar —> Gerenciado por MDM

11753923081492

11753923081492

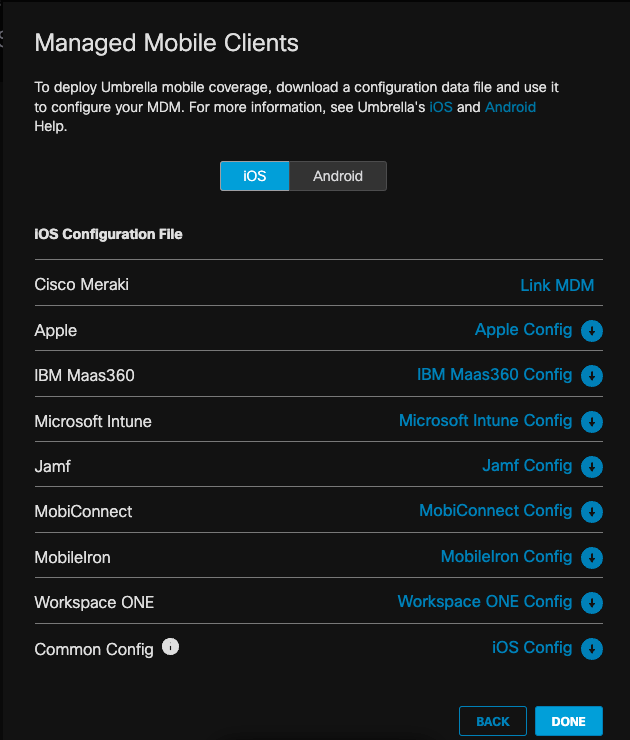

- Em seguida, vá para iOS —> Download da Configuração do Microsoft Intune. Insira seu endereço de e-mail para o qual você deseja que os e-mails vão quando os usuários selecionarem "Relatar um problema" no aplicativo Cisco Security Connector

11753924523540

11753924523540

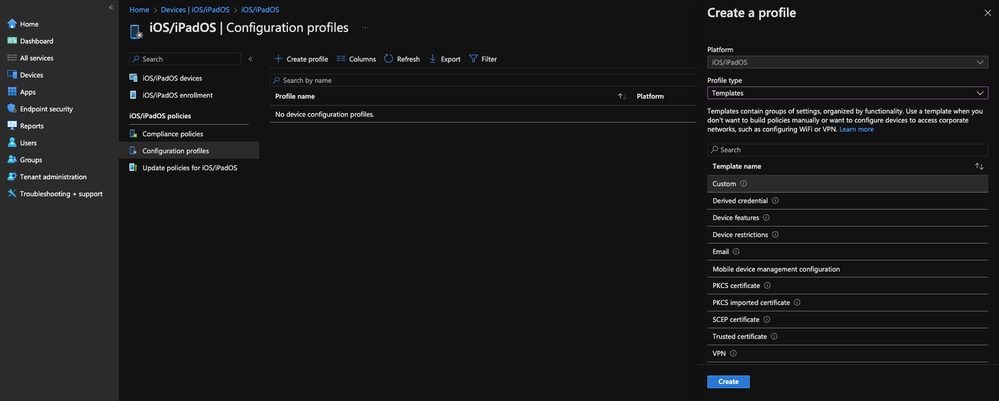

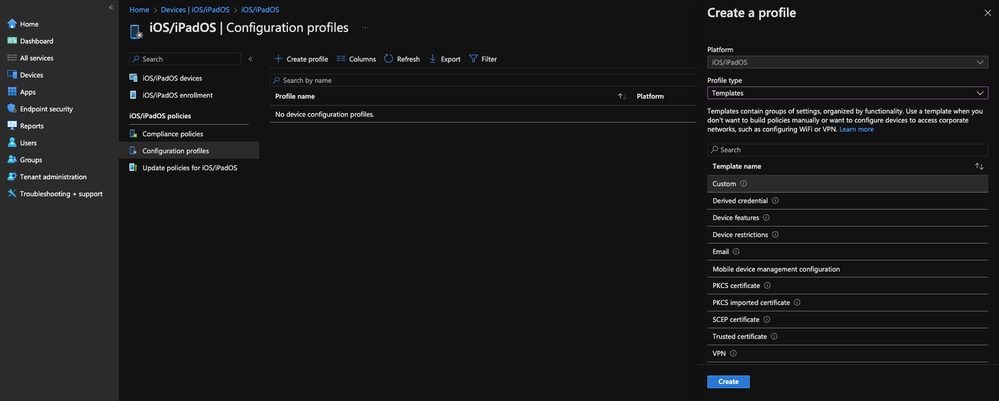

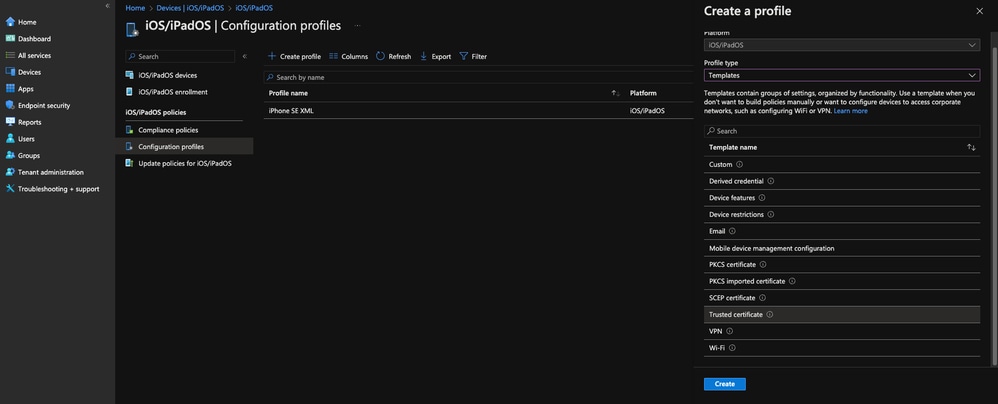

- Volte para o portal do Intune, em Dispositivos —> iOS/iPadOS —> Perfis de Configuração —> Criar Perfil —> Modelos —> Personalizado

11753988354964

11753988354964

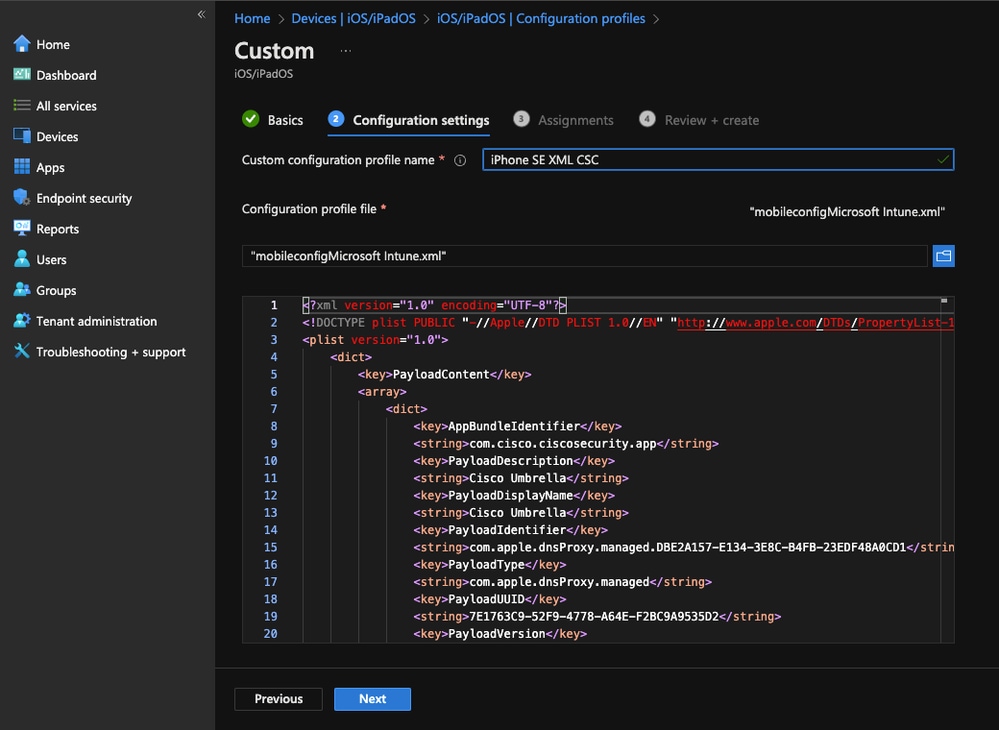

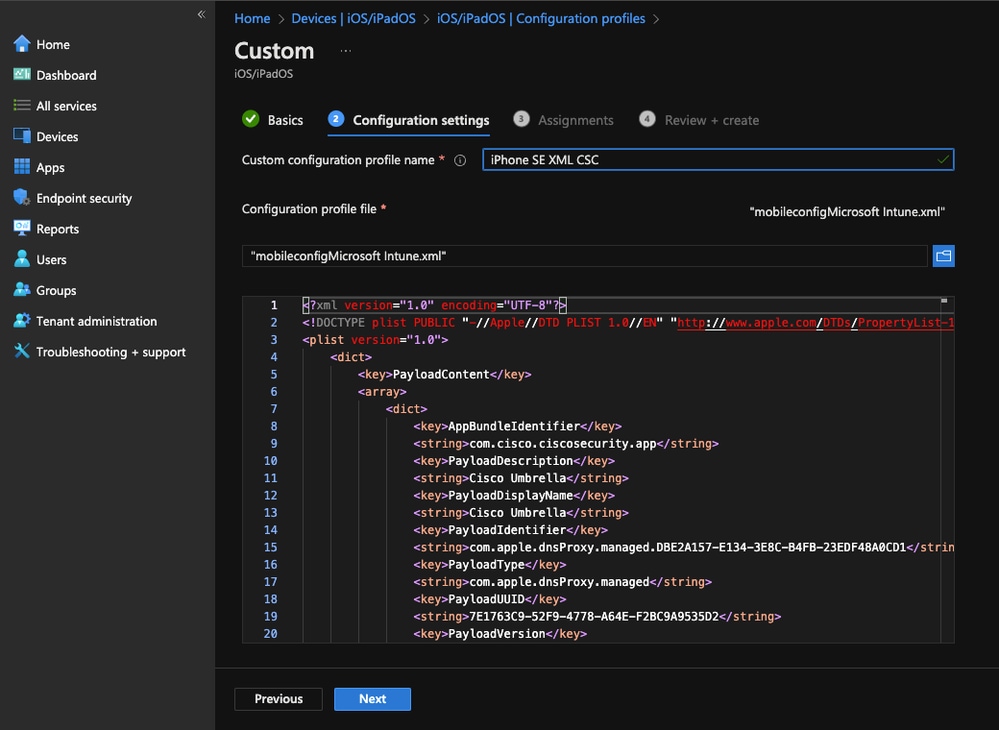

- Dê um nome significativo ao seu perfil de configuração. Na Etapa 2 - Definições de configuração, carregue o arquivo XML que acabou de baixar do painel do Cisco Umbrella

11754000962196

11754000962196

- Em Assignments, atribua o grupo que você criou anteriormente e que contém seu dispositivo MDM e selecione "Review and Create"

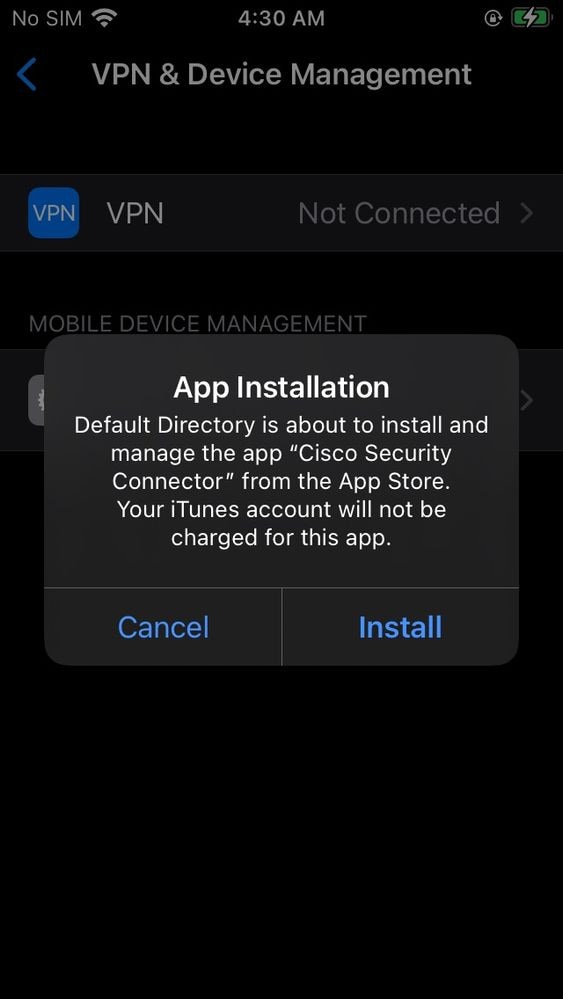

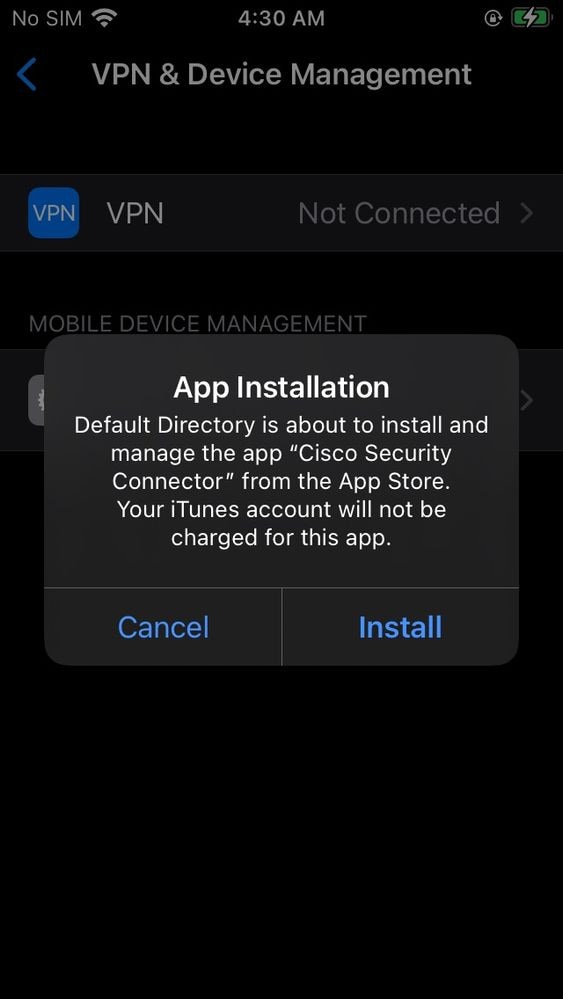

- Volte para os dispositivos iOS/iPadOS e selecione seu dispositivo MDM, pressione sincronizar na parte superior e você obterá um pop-up em seu dispositivo MDM iOS/iPadOS para instalar o aplicativo Cisco Security Connector

11754070231572

11754070231572

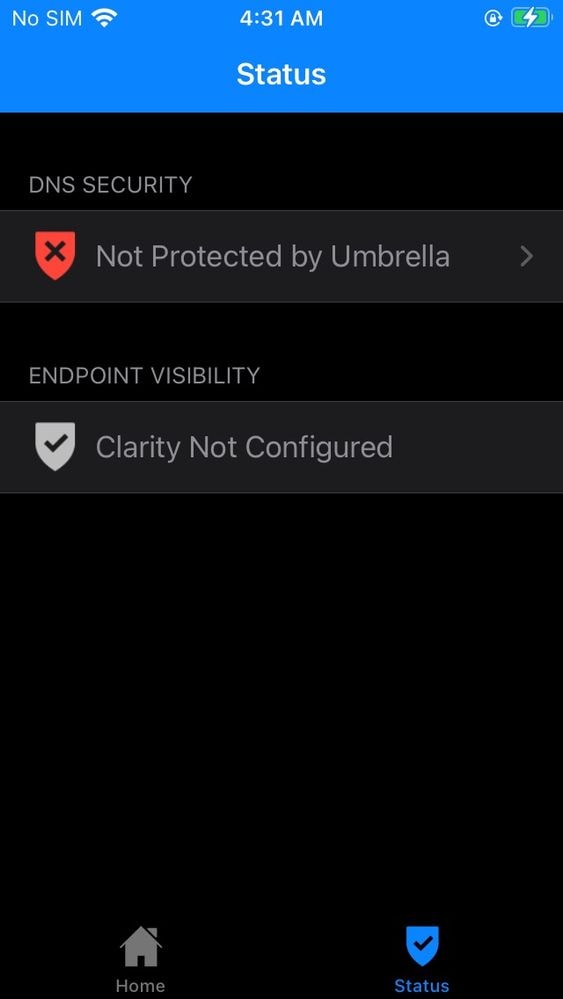

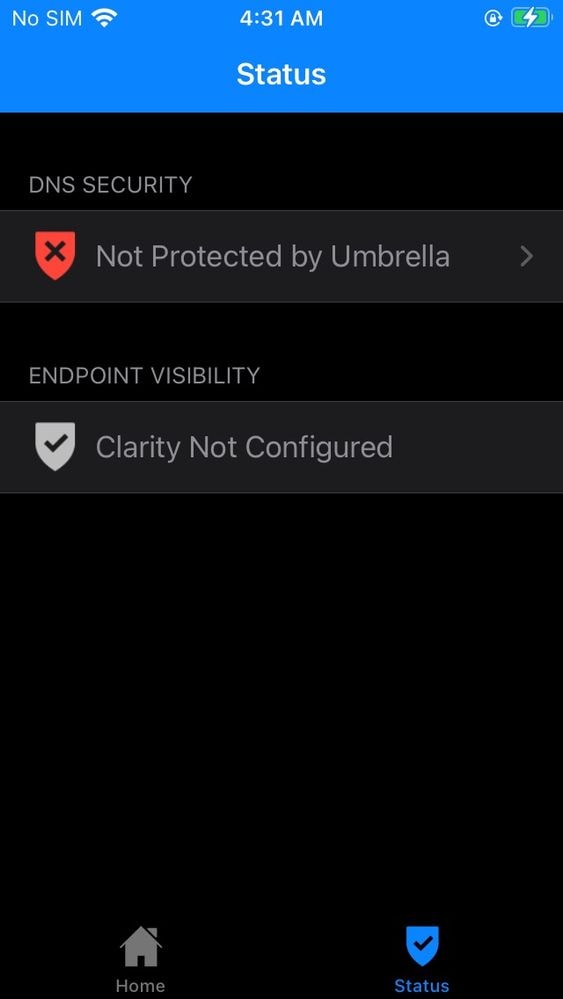

- Inicie o aplicativo Cisco Security Connector em seu dispositivo iOS/iPadOS. Você pode ver a mensagem "Não protegido pelo Umbrella"

11754074006164

11754074006164

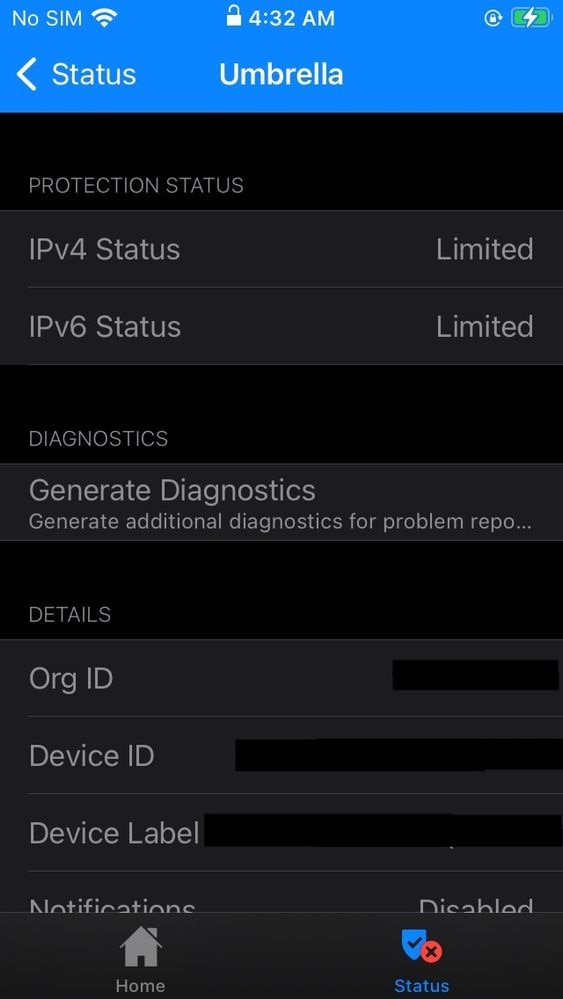

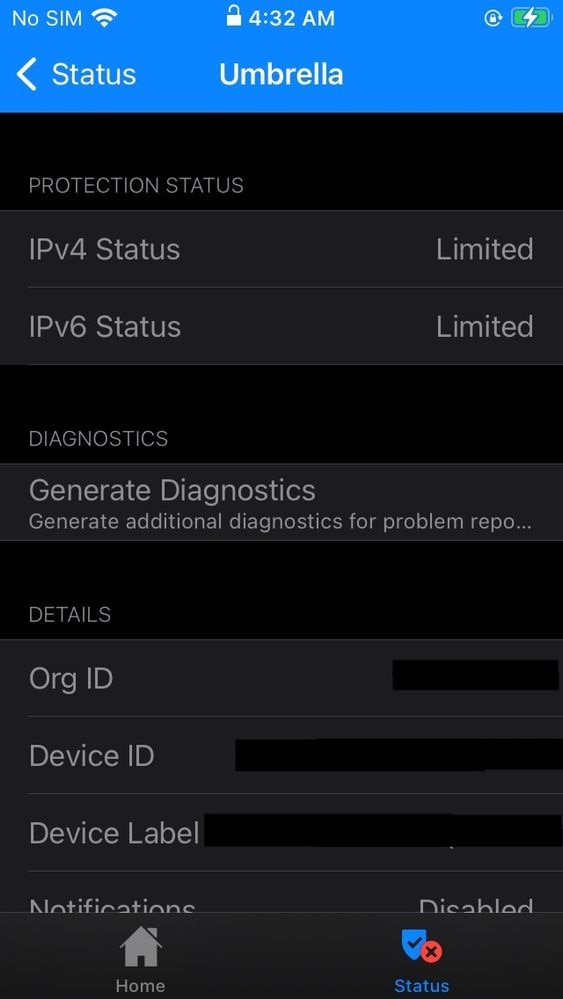

- Ao clicar nele, o Status do IPv4 e o Status do IPv6 podem mostrar "Limitado". Você precisa ligar/desligar sua rede de celular WiFi ou LTE para ver uma mudança de status. As próximas etapas envolvem a implantação do Certificado Raiz de Guarda-Chuva da Cisco - ele é necessário para que as páginas de bloqueio sejam exibidas corretamente.

11754133161492

11754133161492

- Vá para o painel do seu Umbrella, em Implantações —> Certificado raiz, baixe o Certificado raiz do Umbrella (arquivo .cer)

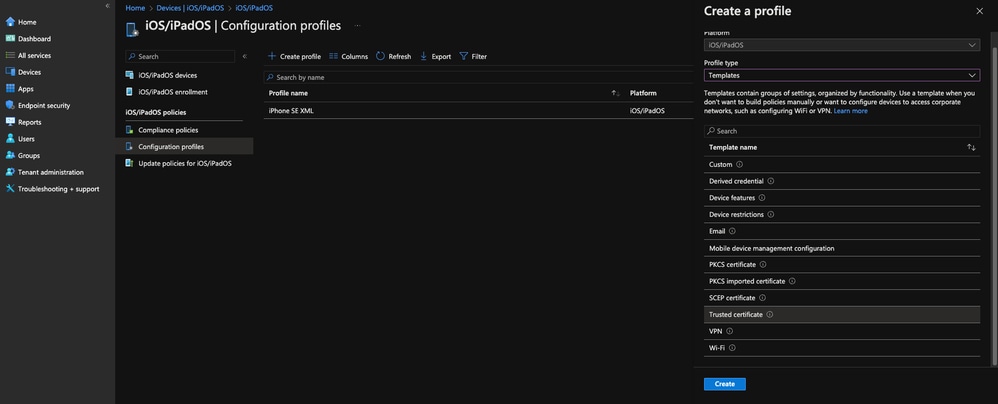

- Volte para o portal do Intune, em Devices —> iOS/iPadOS —> Configuration Profiles, crie um novo perfil (como na Etapa 21) para o Umbrella Root Certificate

- Para "Tipo de perfil", selecione Modelos —> Certificado confiável

11754159037460

11754159037460

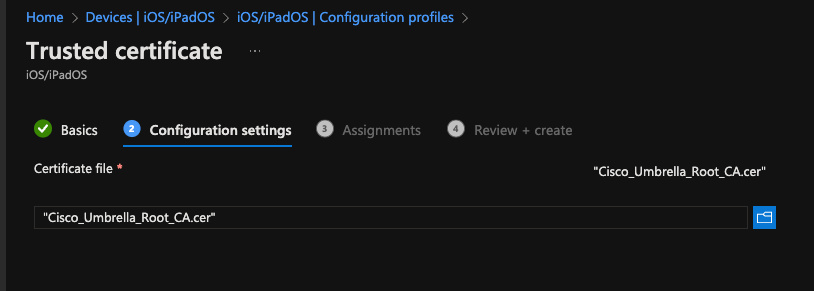

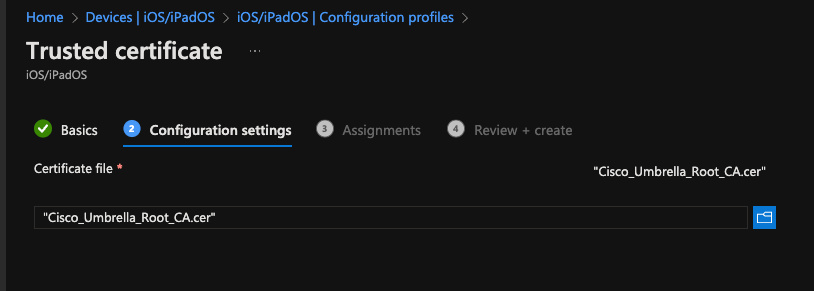

- Na Etapa 2 - Definições de configuração, carregue o certificado raiz do guarda-chuva que você acabou de baixar da Etapa 27

11754204605460

11754204605460

- Para a Etapa 3 - Atribuições, selecione o grupo que contém seu dispositivo MDM iOS/iPadOS e clique em "Avançar" e "Criar"

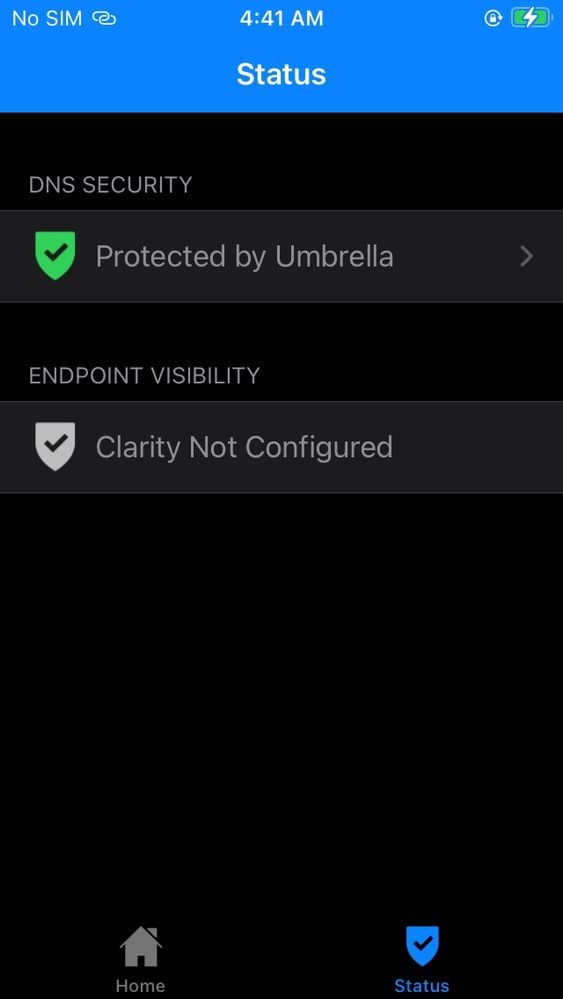

- Volte para os dispositivos iOS/iPadOS, selecione seu dispositivo MDM e pressione sincronizar na parte superior novamente (como na etapa 24)

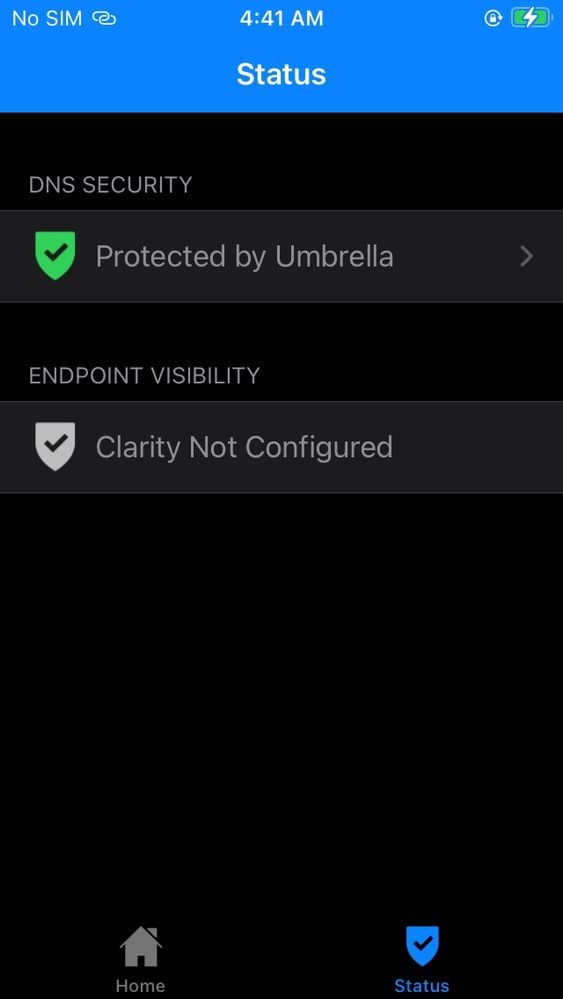

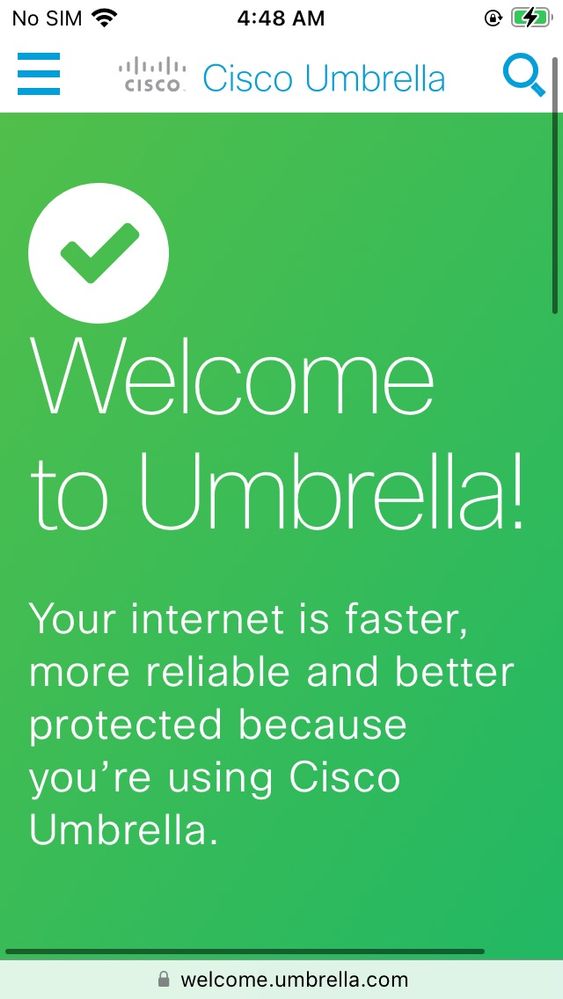

- Feche e reinicie o aplicativo Cisco Security Connector novamente. Agora você vê o status como "Protegido pelo Umbrella"

11754354334868

11754354334868

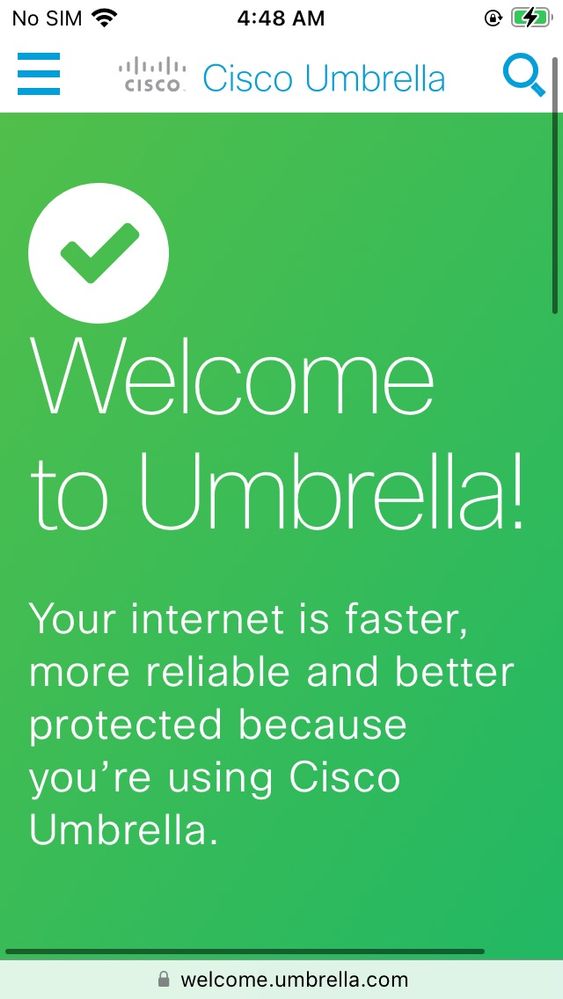

- Você pode verificar se está sendo protegido pelo Cisco Umbrella acessando welcome.umbrella.com no Safari

11754461786132

11754461786132

NOTE: talvez seja necessário desconectar e reconectar o WiFI para ver a mudança de status. Se preferir, conecte-se ao seu hotspot móvel e/ou a uma rede WiFi diferente e, em seguida, volte para a mesma rede para ver uma mudança de status

Limitações

- Se você tiver removido o dispositivo iOS/iPadOS do Intune MDM nas últimas 24 horas e tentar adicioná-lo novamente, ele não será preenchido em "Membros" quando você estiver tentando localizar o dispositivo para seus "Grupos" na Etapa 14.

- Você não pode ter nenhuma configuração "Aplicativos Restritos" que restrinja o aplicativo Umbrella e/ou qualquer configuração "Mostrar ou Ocultar" para ocultar o aplicativo Umbrella aplicado ao seu perfil de configuração de dispositivo.(Em seu centro de administração do Intune > Dispositivos > iOS/iPadOS > Configuração)

Troubleshooting

- Como coletar logs de diagnóstico do Cisco Security Connector

- Erro "No Admin Email" na função "Report A Problem" do registro do CSC

- CSC: Status de "desprotegido" em redes móveis

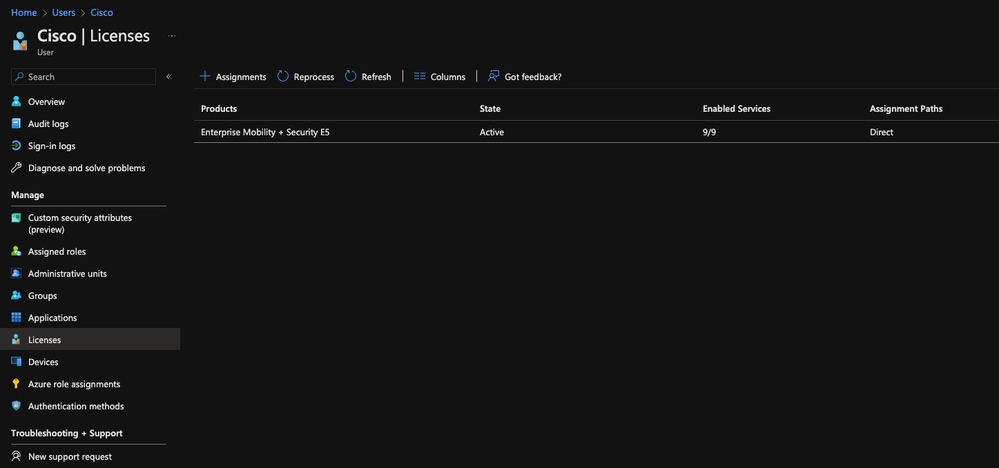

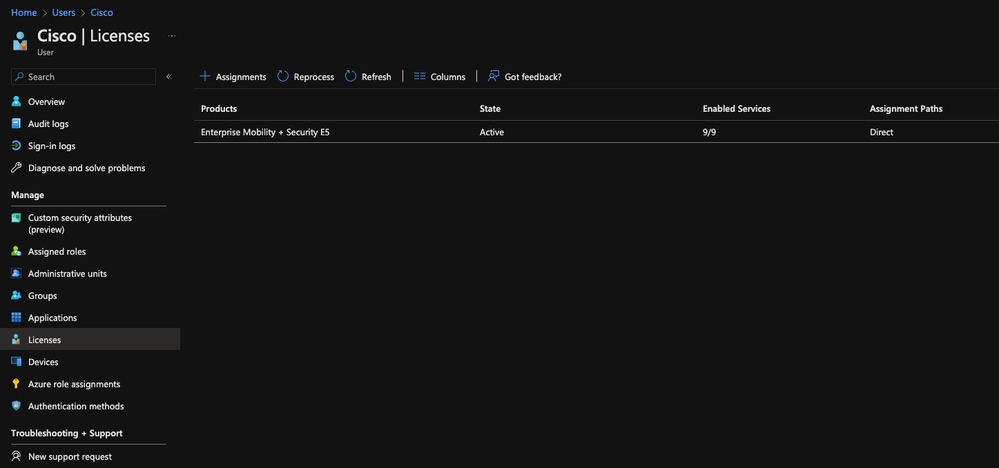

Se você receber uma mensagem de erro: "Nome de usuário não reconhecido. Este usuário não está autorizado a usar o Microsoft Intune", vá para o Portal do Azure, em "Usuários", selecione o nome de usuário ou a conta que você está usando para configurar o Intune, vá para "Licenças" e verifique se você tem uma Licença do Intune ativa atribuída ao usuário

11754557401748

11754557401748

Logs

Por padrão, a senha dos logs é bypass_email_filters . Também pode ser encontrado no UmbrellaProblemReport.txt

Feedback

Feedback