Introdução

Este documento descreve as etapas de configuração e Troubleshooting para WCCP no FTD.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Protocolo de Comunicação de Cache de Web (WCCP - Web Cache Communications Protocol) versão 2 (v2)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Centro de gerenciamento seguro de firewall (FMCv) v7.4.2

- Defesa contra ameaças de firewall seguroVirtual(FTDv) v7.4.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

O Protocolo de Comunicação de Cache de Web (WCCP - Web Cache Communication Protocol) é usado para redirecionar o tráfego da Web para um servidor de cache. Geralmente, é implementado em dispositivos de rede, como roteadores e firewalls da Cisco, para redirecionar HTTP, HTTS e FTD sobre solicitações HTTP para um servidor proxy.

O WCCP está disponível em diferentes versões, incluindo WCCP v1, v2 e v3, com cada versão oferecendo recursos e escalabilidade avançados.

Como funciona

- O computador do usuário Win10-0 faz uma solicitação HTTPS.

- Aqui, o Firewall FTD é o gateway para o PC do usuário. Ele recebe a solicitação HTTP/HTTPS.

- O FTD entende que a porta de destino é 443 e redireciona o tráfego para DMZ

- O DMZ encapsula o pacote com GRE e encaminha a solicitação ao servidor Proxy.

- O servidor proxy examina o cache ou inicia uma nova conexão com o servidor original e responde diretamente à máquina do usuário.

Diagrama de Rede

Topologia de rede

Topologia de rede

Configurações

Estas etapas demonstram a configuração do WCCP no FMC. O tráfego com as portas 80 e 443 deve ser redirecionado da zona Inside para a zona DMZ.

Note: O documento descreve as etapas para service-id dinâmico. As informações de porta foram obtidas do cliente WCCP.

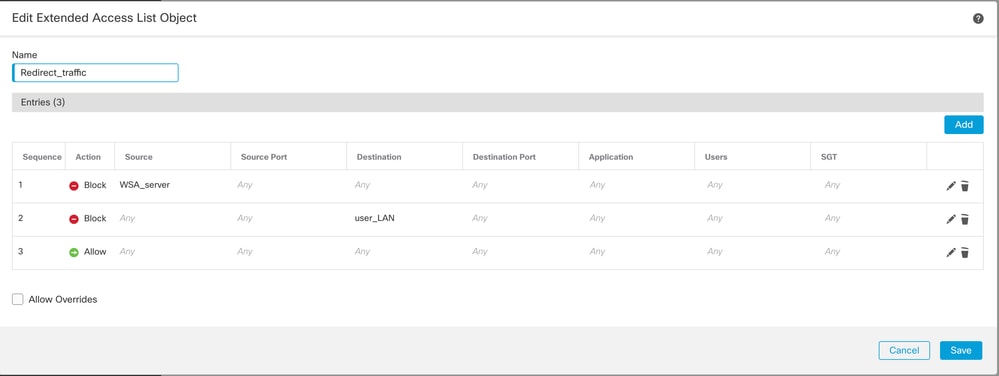

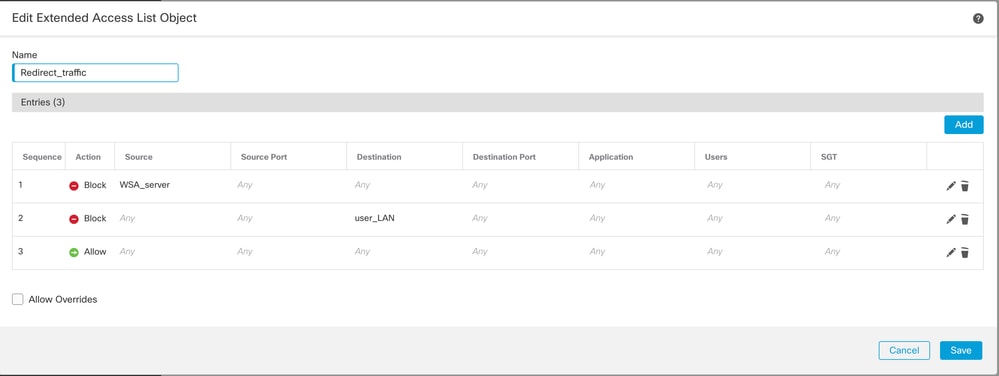

Passo 1: Faça login na GUI do FMC e navegue para Object > Object Management > Access List > Extended >Add Extended Access List.

Crie duas listas de acesso estendidas.

1) Crie uma lista de acesso para redirecionar o tráfego do usuário e clique em Salvar.

Redirecionar tráfego do usuário

Redirecionar tráfego do usuário

Note: Esta lista de acesso garante que você tenha Bloqueio de ação para o tráfego que vem do cliente WCCP em direção ao FTD para evitar o loop na rede.

Além disso, você pode criar outra instrução com Action Block para garantir que a comunicação entre hosts internos não seja enviada ao servidor proxy.

A instrução final deve permitir todos os outros tráfegos qualificados para redirecionamento para o proxy.

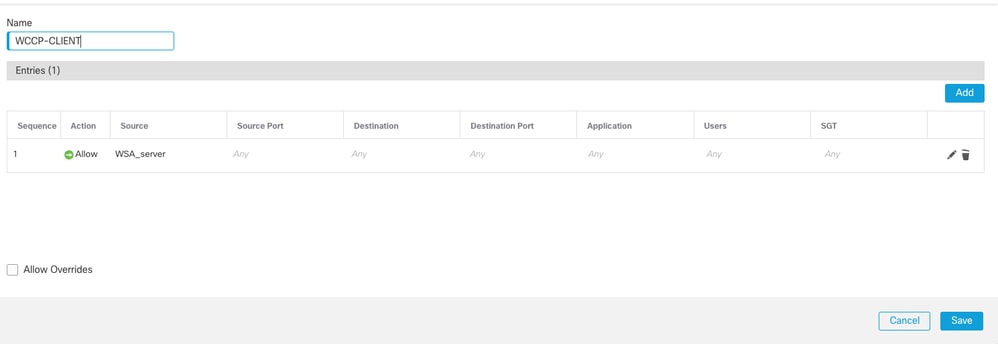

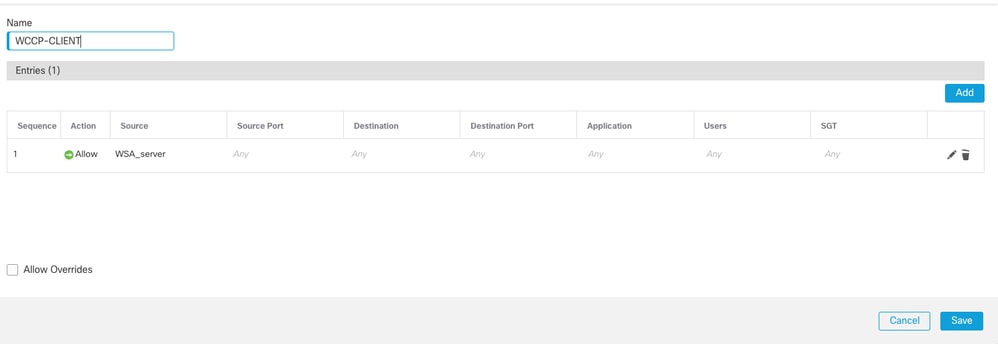

2) Crie uma lista de acesso para identificar o cliente WCCP e clique em Save.

Lista de acesso para identificar o cliente WCCP

Lista de acesso para identificar o cliente WCCP

Note: Configuração de uma lista de acesso estendida para incluir os endereços IP do servidor WCCP.

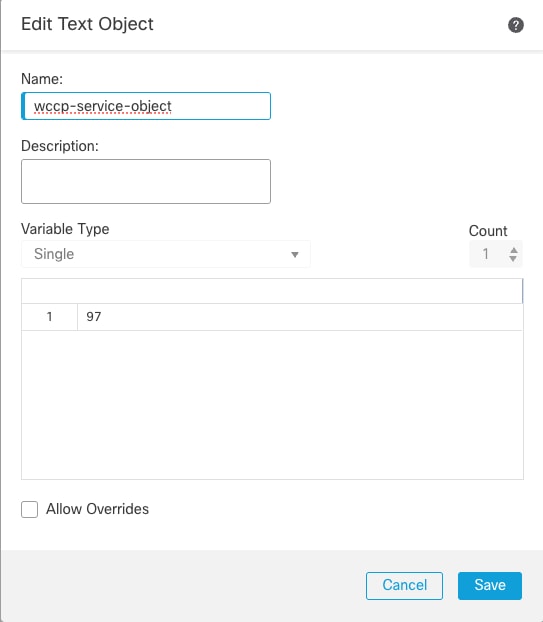

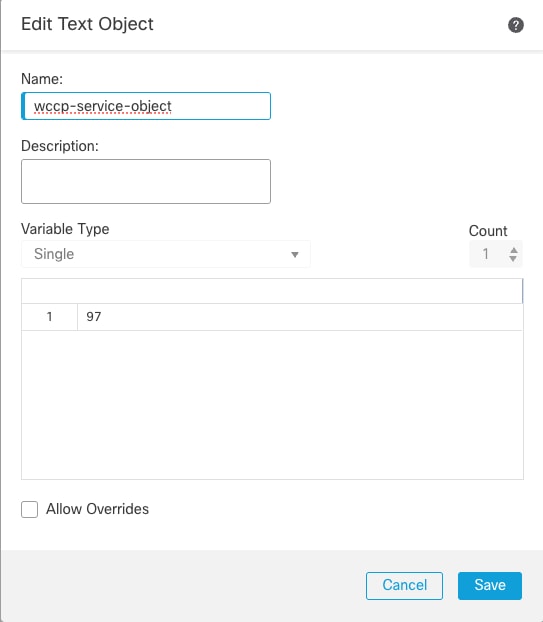

Etapa 2: Navegue até Object > Object Management > FlexConfig > Text Object > Add Text Object para adicionar o serviço WCCP e Save.

Criando objeto de serviço wccp

Criando objeto de serviço wccp

Note: Neste exemplo, o ID de serviço é 97. É aconselhável selecionar um ID de serviço entre 90 e 97, já que estes são IDs de serviço personalizados que normalmente não entram em conflito com outros IDs de serviço atribuídos a protocolos específicos.

Para obter mais detalhes, consulte WCCP no ASA: Conceitos, limitações e configuração

Passo 3:

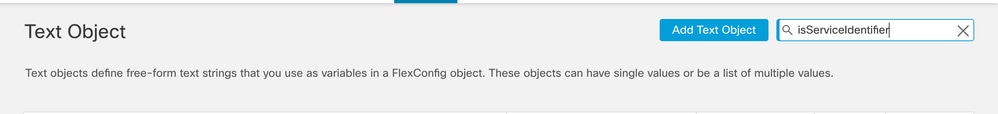

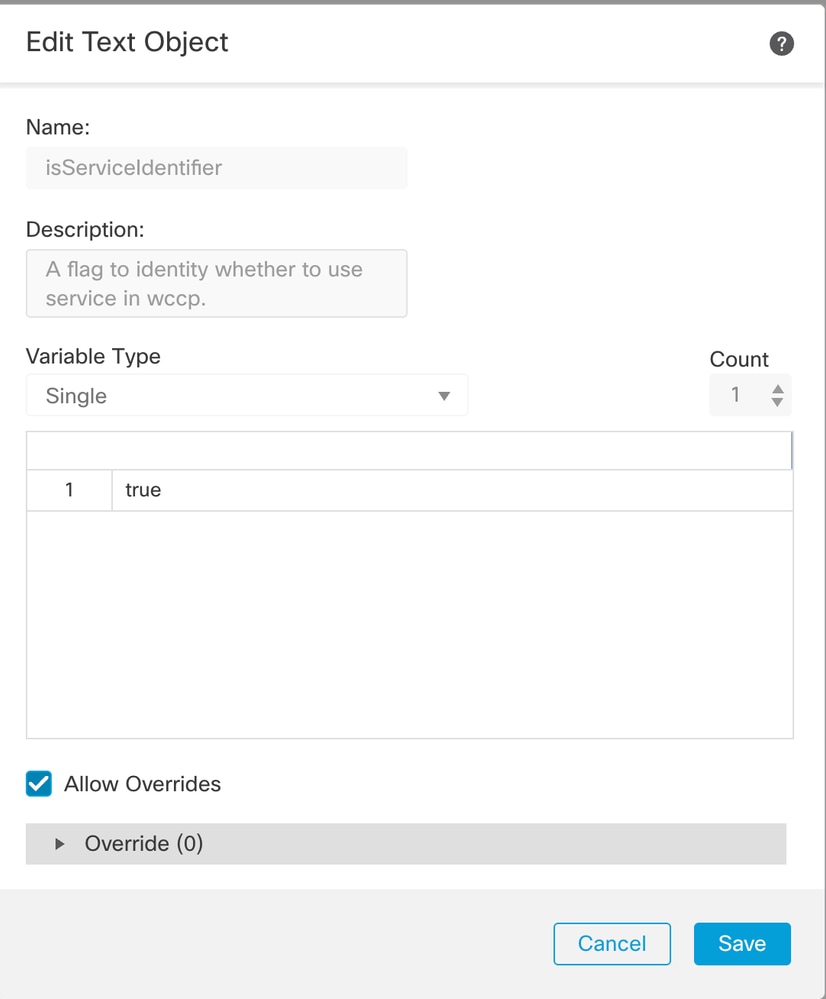

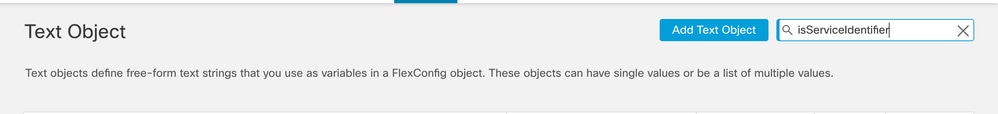

- Navegue até Object > Object Management > FlexConfig > Text Object e Search para isServiceIdentifer.

Procurar isServiceIdentifer

Procurar isServiceIdentifer

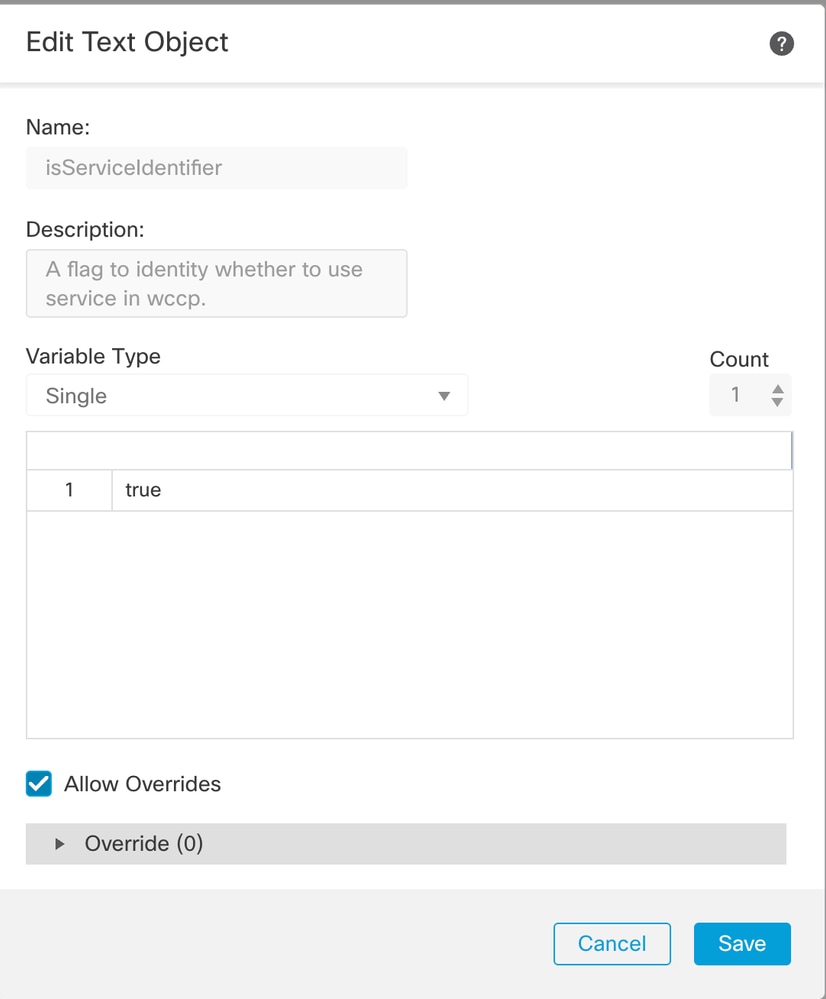

Modificar o valor de falso para verdadeiro

Modificar o valor de falso para verdadeiro

Note: Além disso, você pode criar um Objeto de Texto definido pelo usuário mostrado na Etapa 2.

Passo 4:

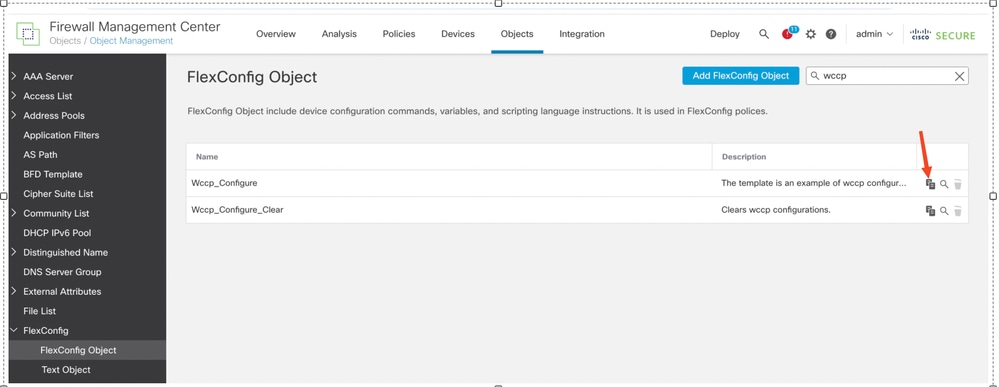

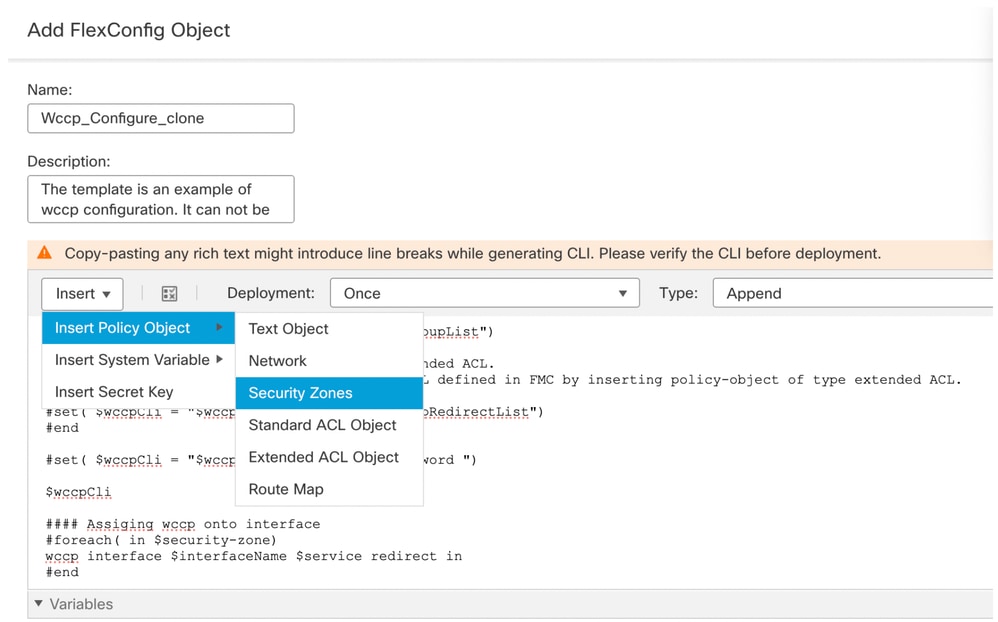

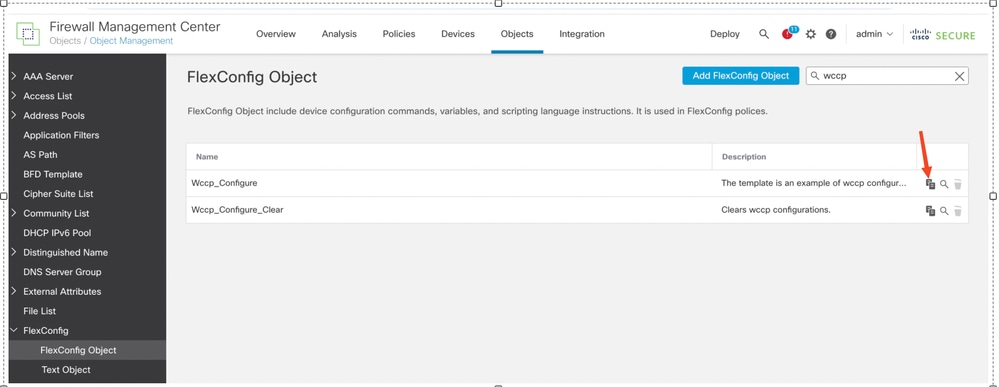

- Navegue até Object > Object Management > Flex Config > FlexConfig Object.

- Procure a palavra-chave wccp.

- Clique na opção Clone para o modelo Wccp_Configure.

Clonar o modelo wccp_configure

Clonar o modelo wccp_configure

Note: O objeto FlexConfig tem um modelo predefinido: Wccp_Configure. O modelo não pode ser anexado ao dispositivo. Você deve cloná-lo.

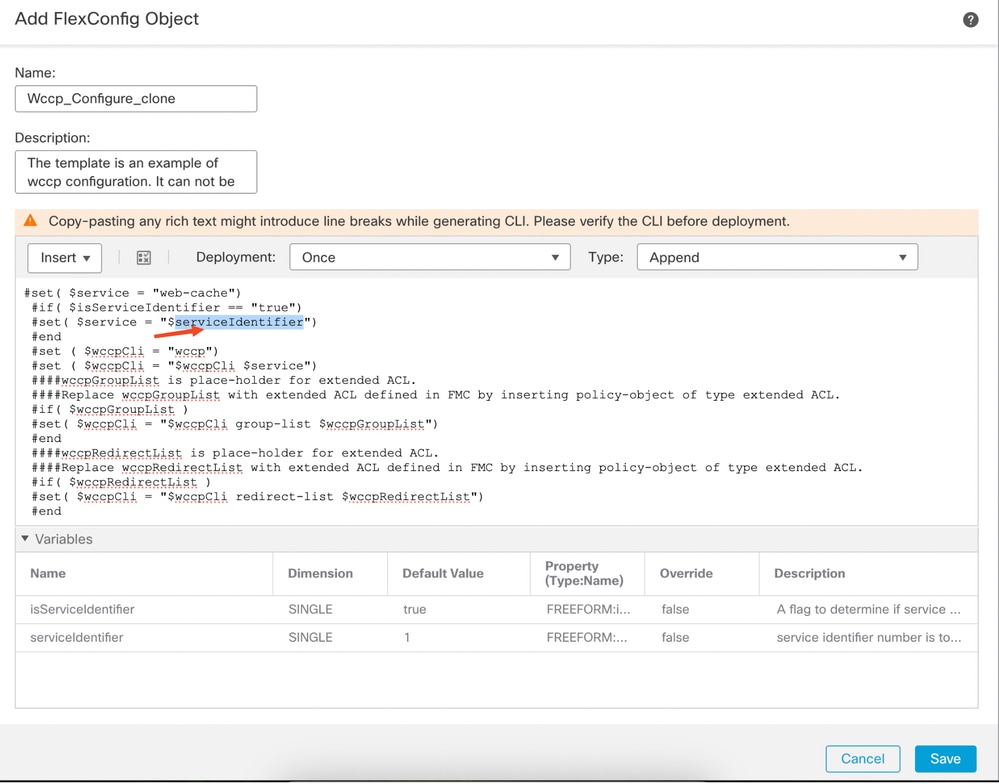

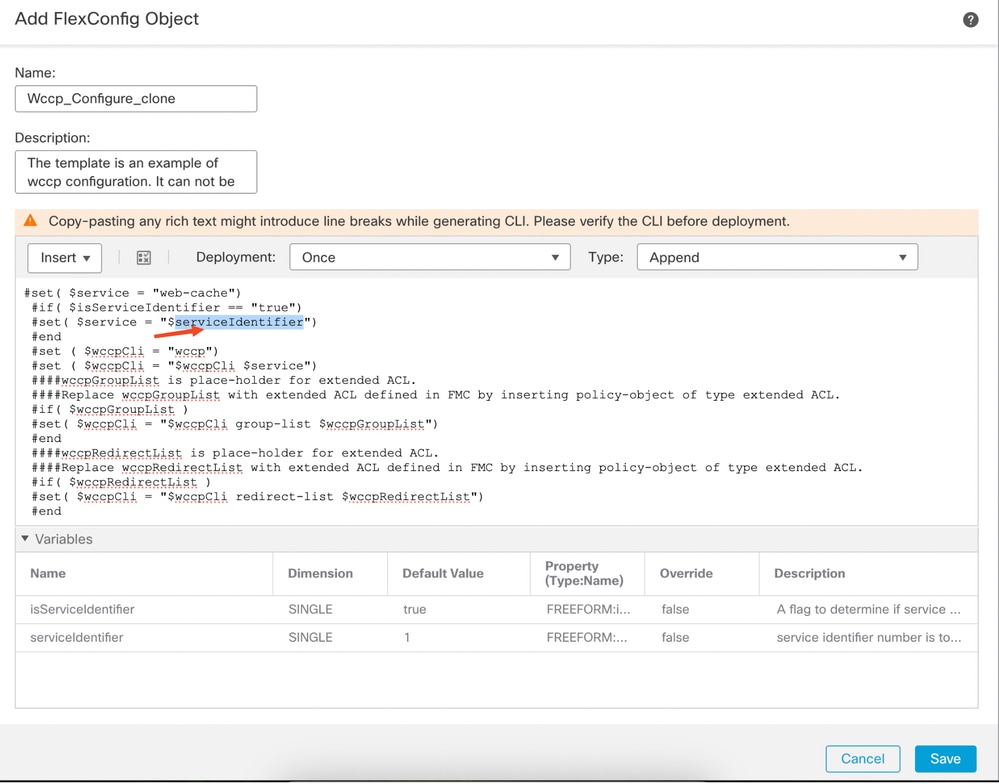

Passo 5:

- Remova as variáveis $serviceIdentifier da terceira linha e forneça sua própria variável.

Remover o identificador de serviço

Remover o identificador de serviço

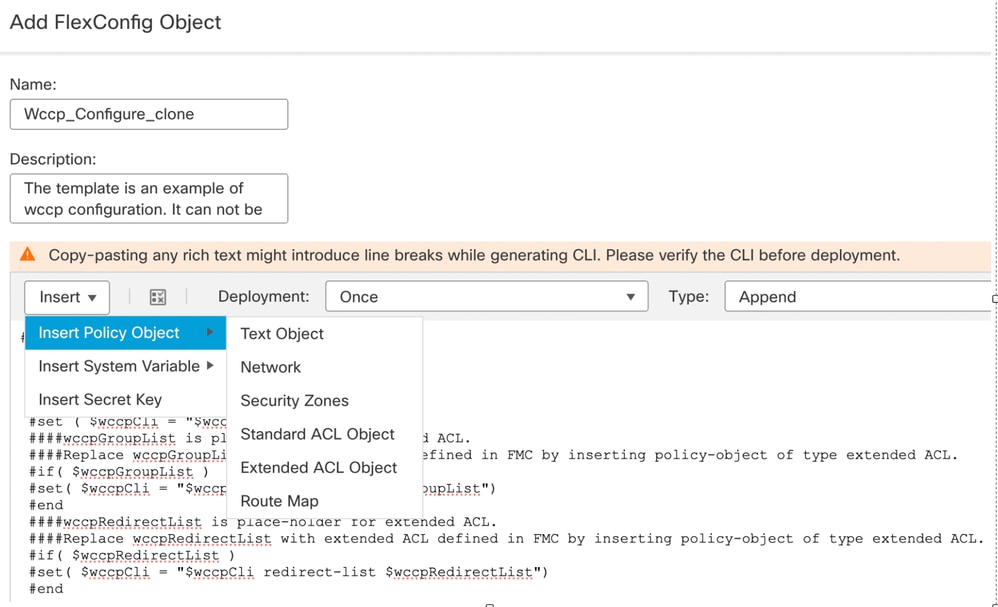

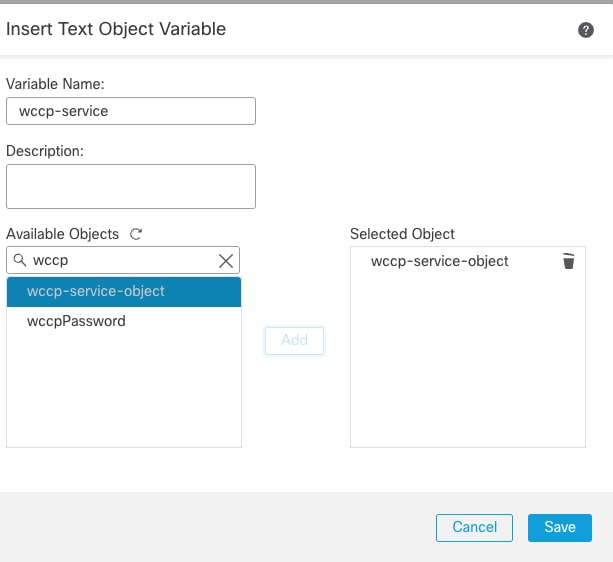

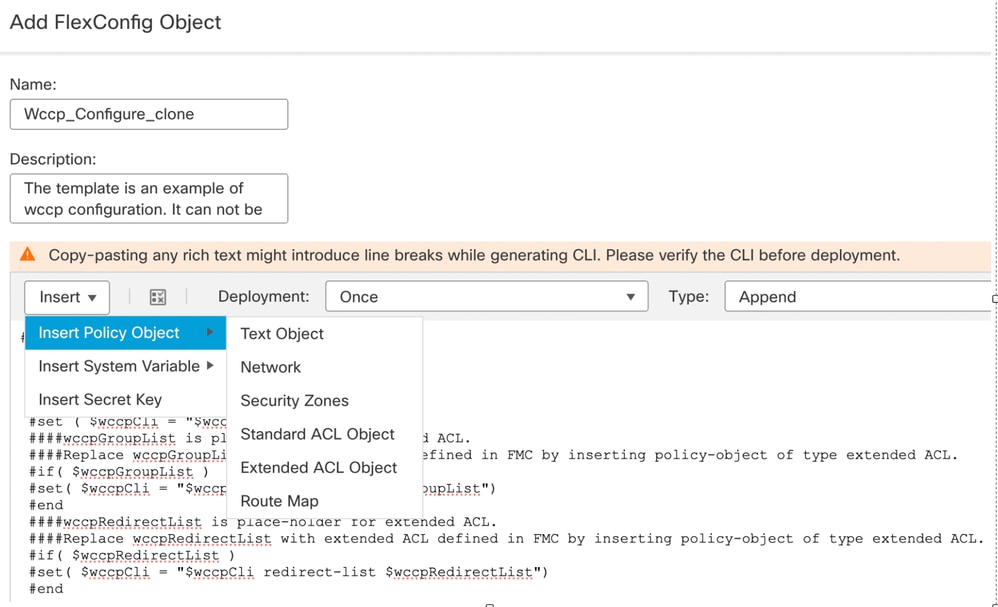

- Insira o Text Object ccp-service como a variável criada na etapa 2.

- No menu suspenso, selecione Inserir > Inserir objeto de política > Objeto de texto

Inserir o objeto wccp-service como variável

Inserir o objeto wccp-service como variável

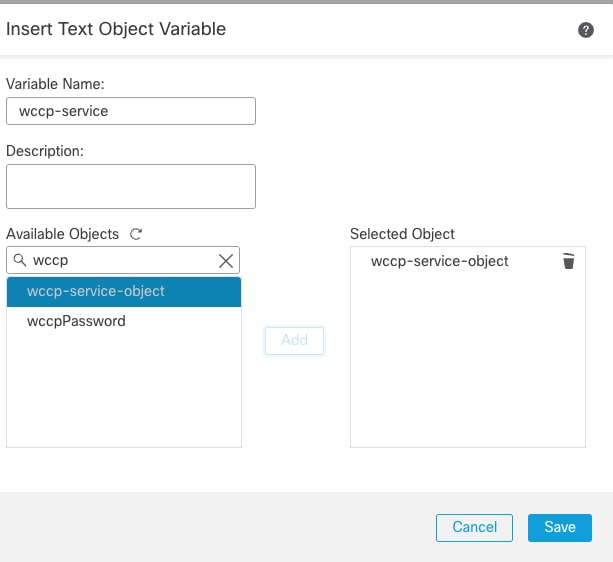

- Forneça um Variable Namewccp-service.

- Procure wccp-service-object em Available Object.

- Adicione o objeto e salve-o.

Adicionar objeto de serviço wccp

Adicionar objeto de serviço wccp

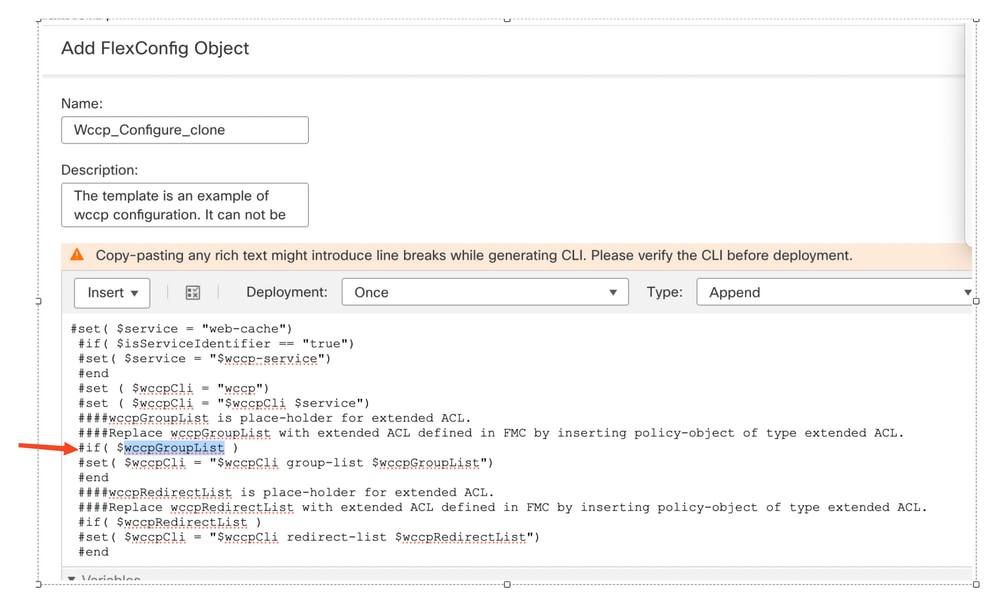

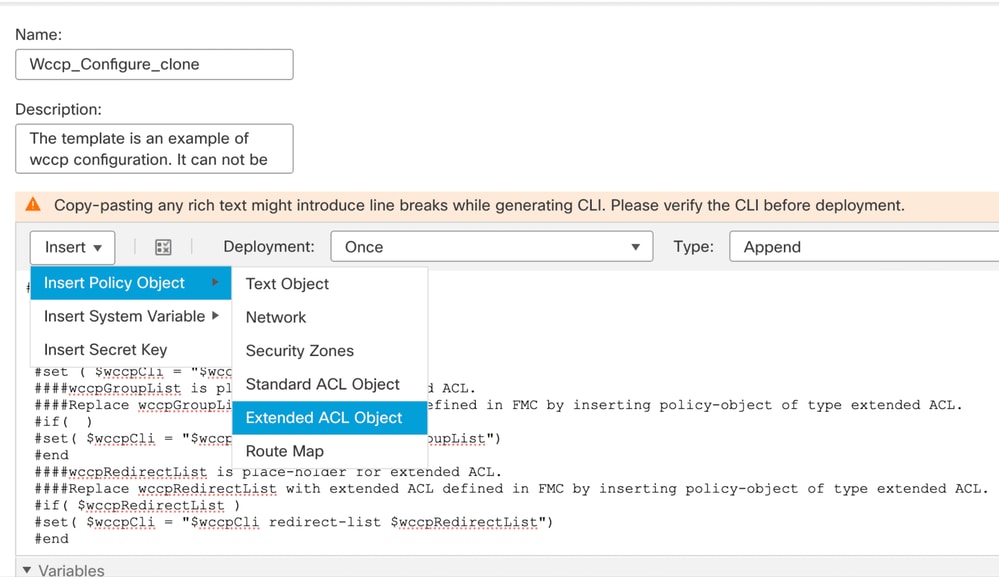

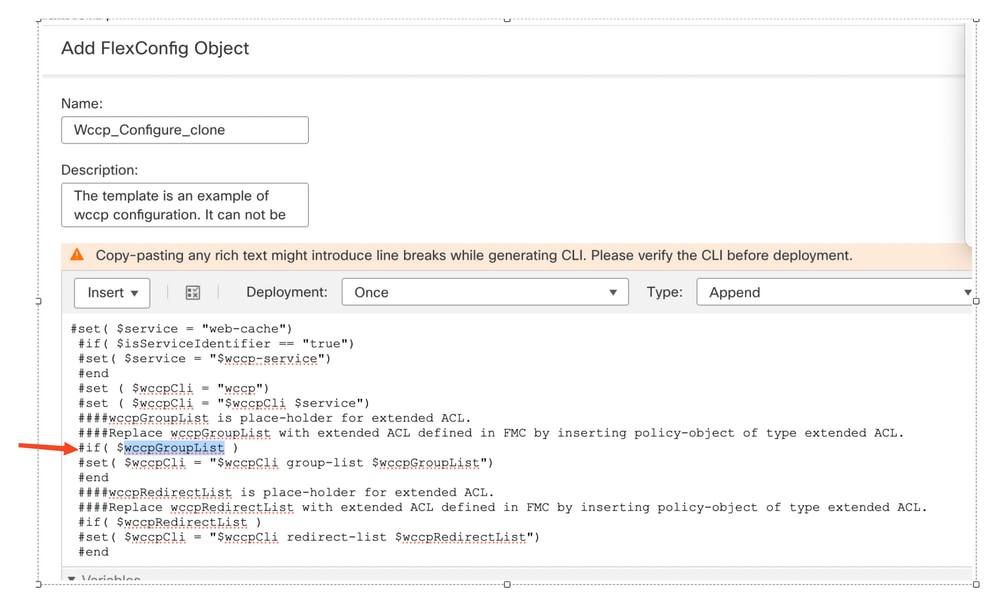

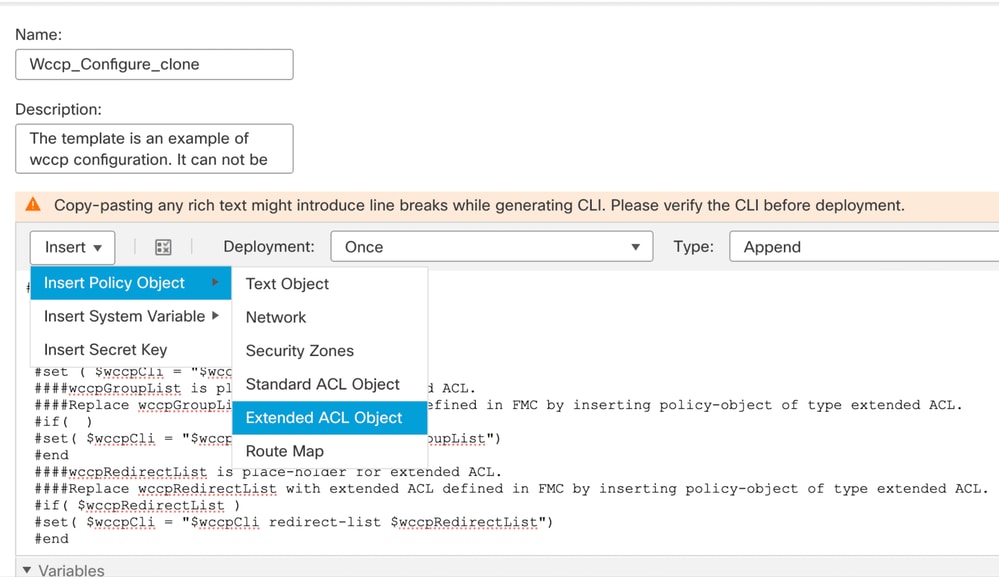

Passo 6:

- Copie o nome da variável wccpGroupList e forneça sua própria variável.

Remover variável wccpGroupList predefinida

Remover variável wccpGroupList predefinida

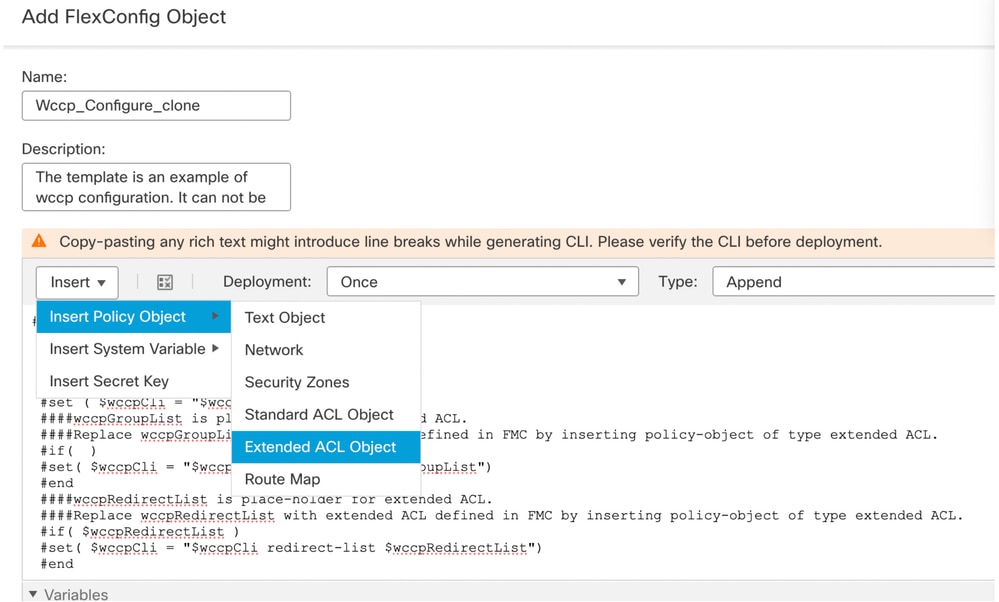

- No menu suspenso Inserir > Inserir objeto de política > Objeto de ACL estendida.

Adicionando ACL estendida wccpGrouplist

Adicionando ACL estendida wccpGrouplist

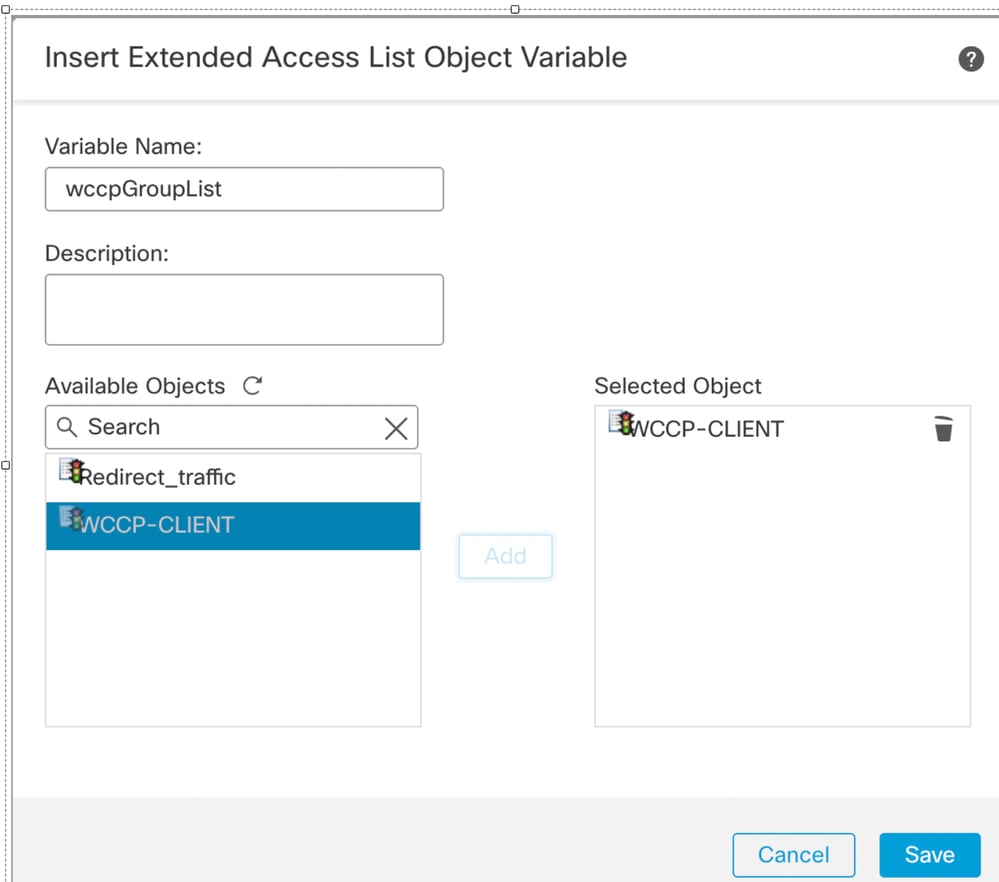

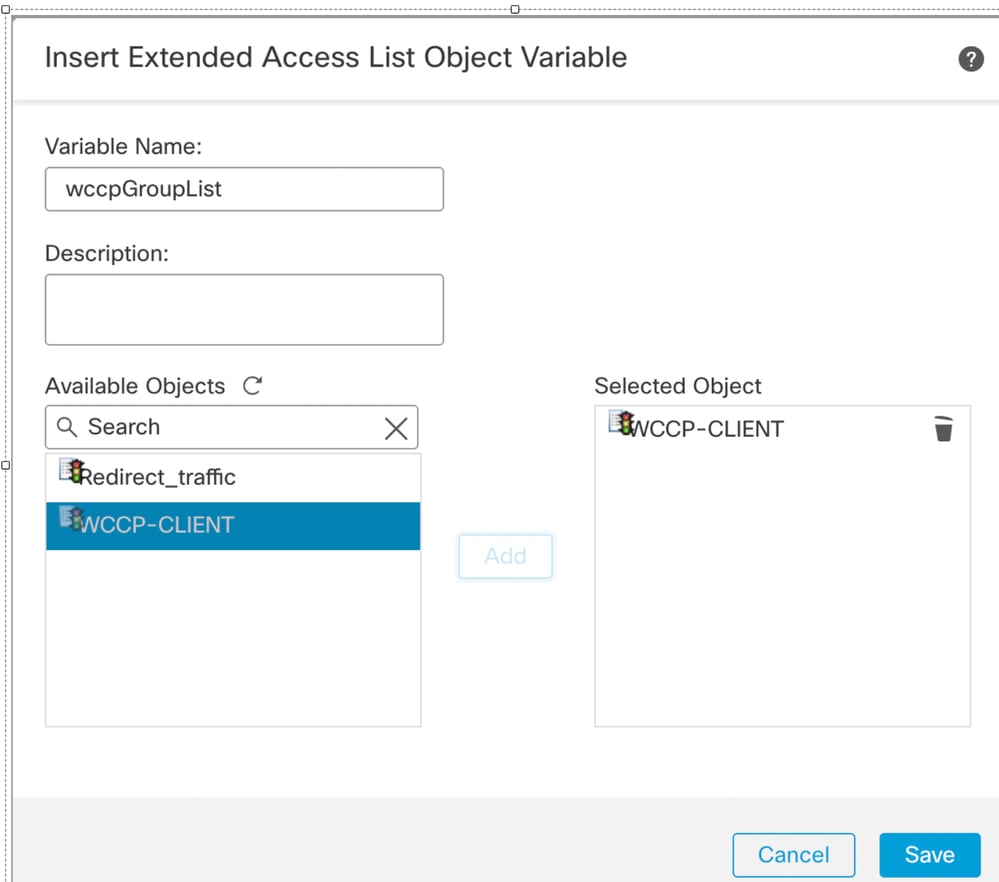

- Cole o nome wccpGroupList que você copiou na etapa anterior da seção Nome da variável.

- Procure WCCP-CLIENT em Available Objects criados na etapa 1.

- Adicione e salve-o.

Adicionar lista estendida de WCCP-CLIENT

Adicionar lista estendida de WCCP-CLIENT

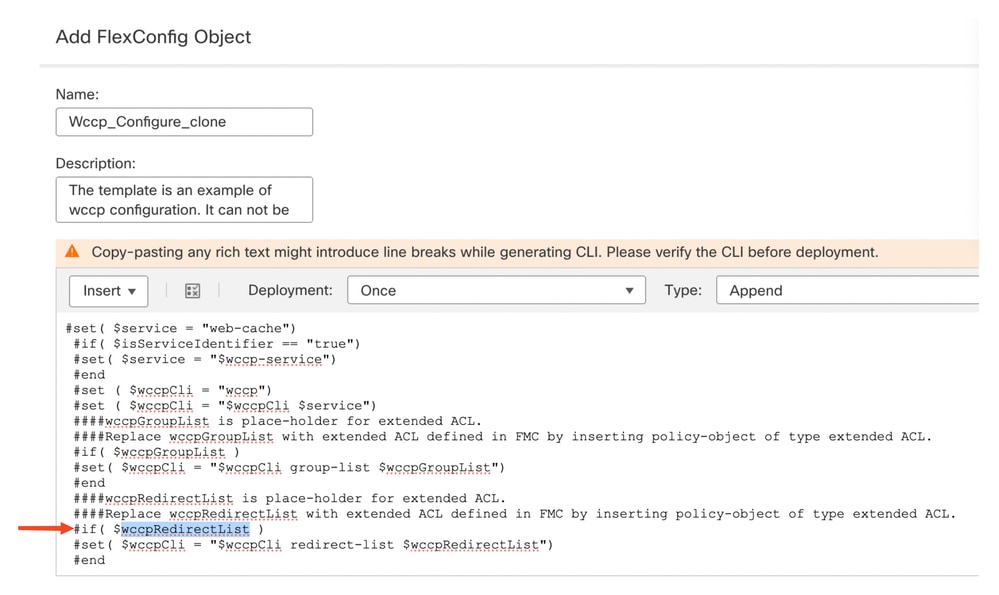

Passo 7:

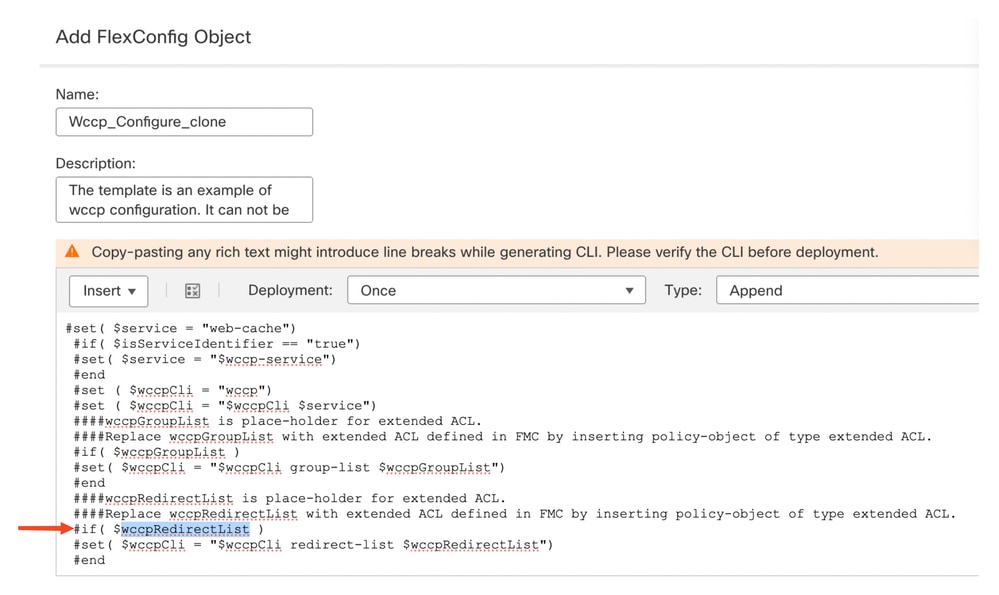

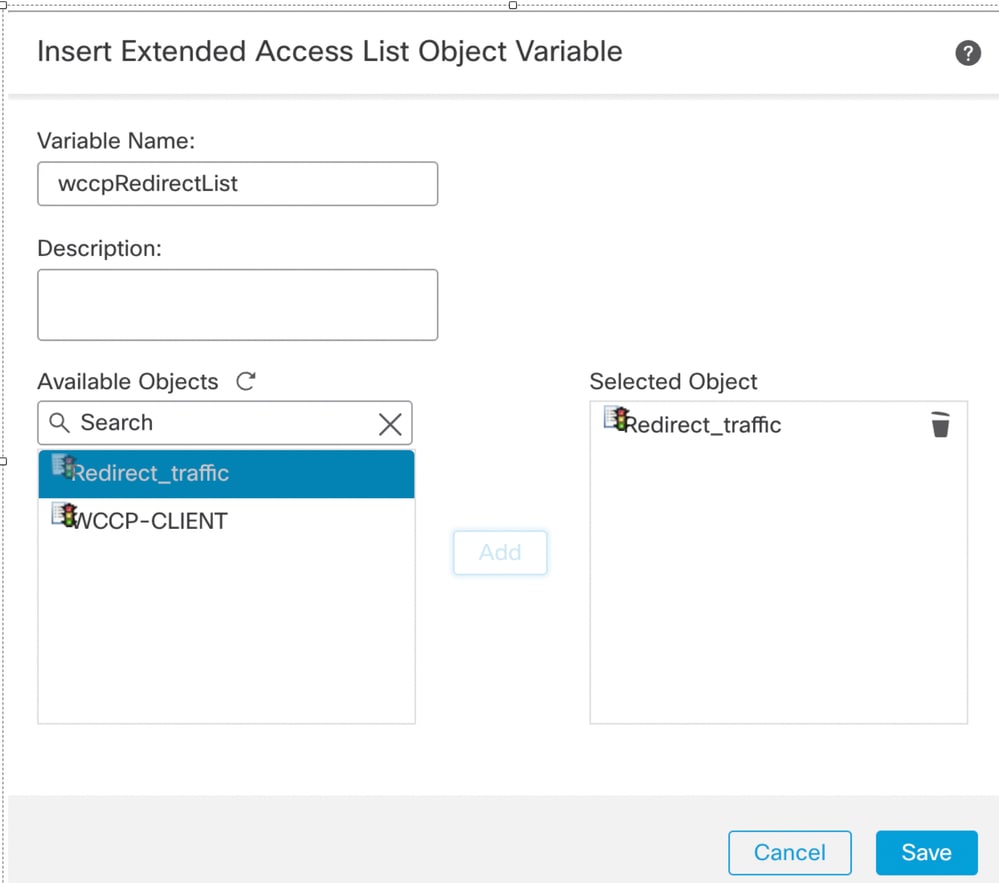

- Selecione wccpRedirectList para copiar e fornecer sua própria variável.

Remover wccpRedirectList

Remover wccpRedirectList

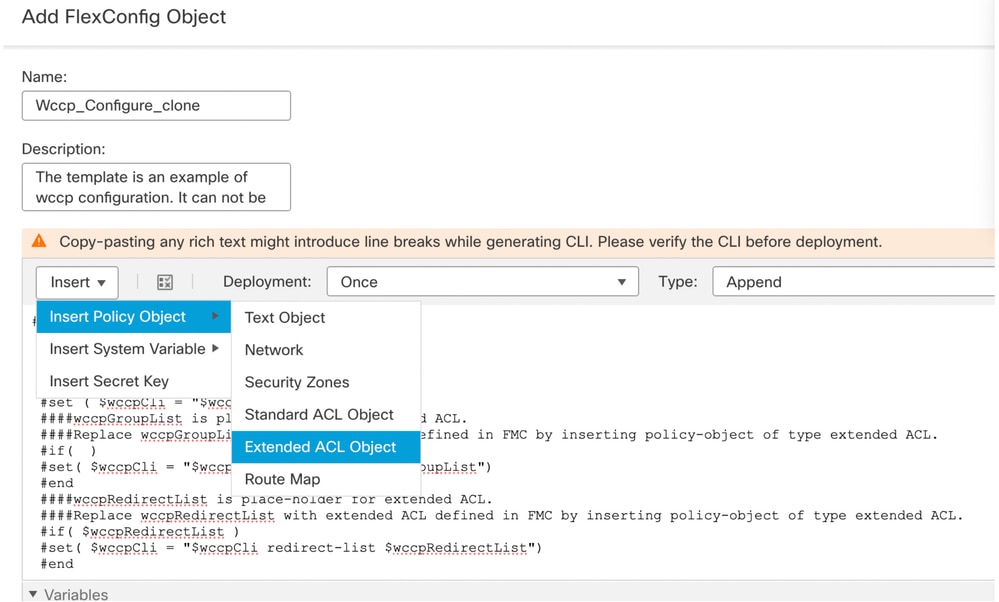

- No menu suspenso, selecione Insert > Insert Policy Object > Extended ACL Object .

Selecionar objeto de ACL estendida para wccpRedirectList

Selecionar objeto de ACL estendida para wccpRedirectList

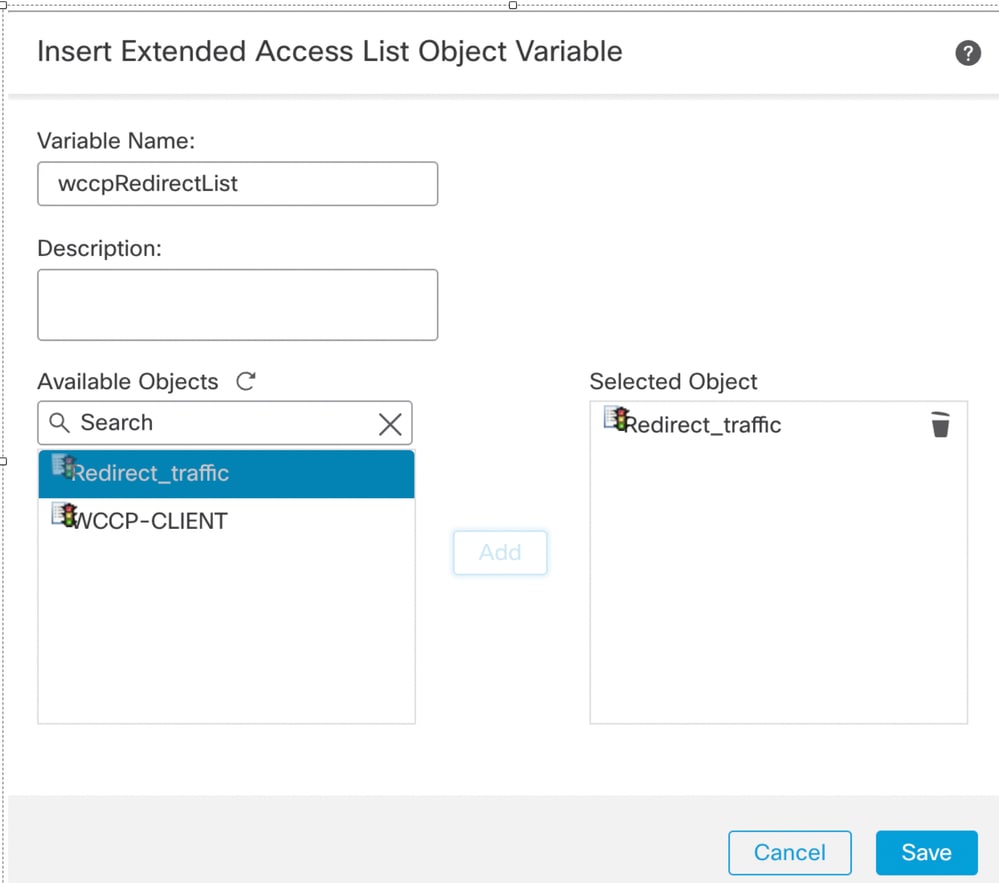

- Cole wccpRedirectList em Nome da Variável.

- Procure Redirect_traffic em Available Object.

- Selecione Add e Save.

Adicionar ACL Redirect_traffic

Adicionar ACL Redirect_traffic

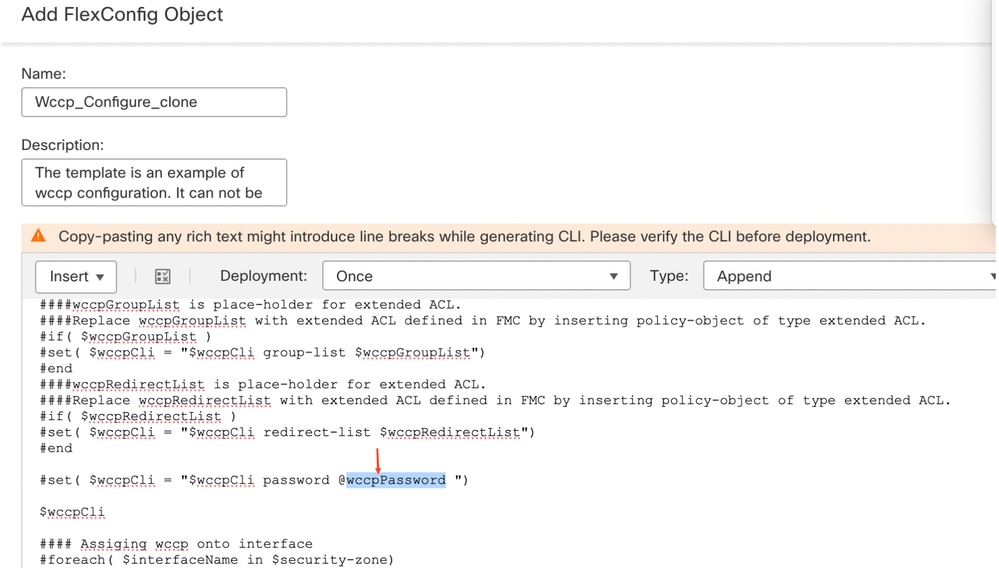

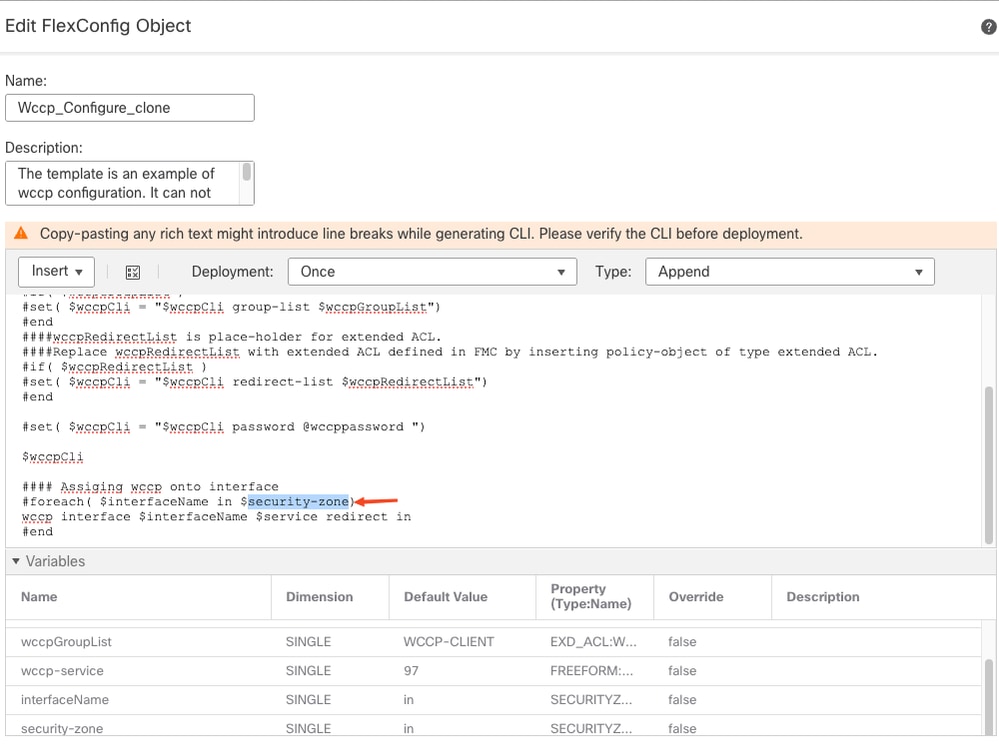

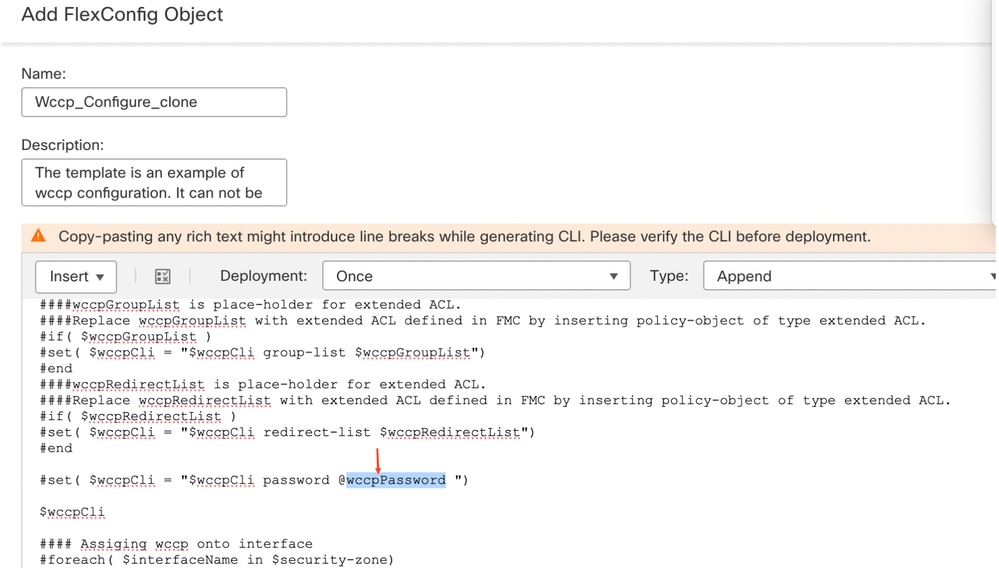

Passo 8:

Removida a senha wccp predefinida

Removida a senha wccp predefinida

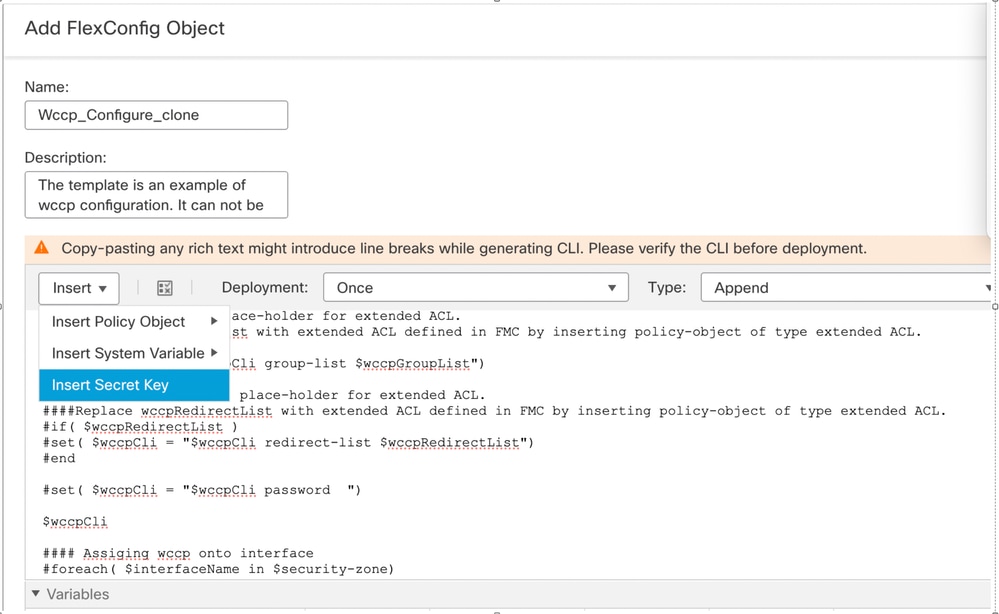

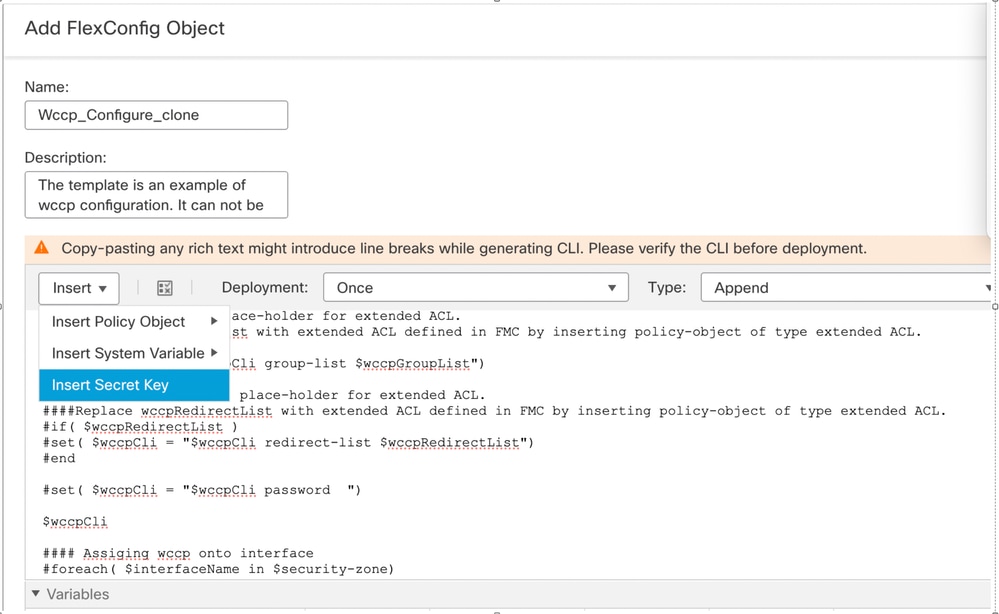

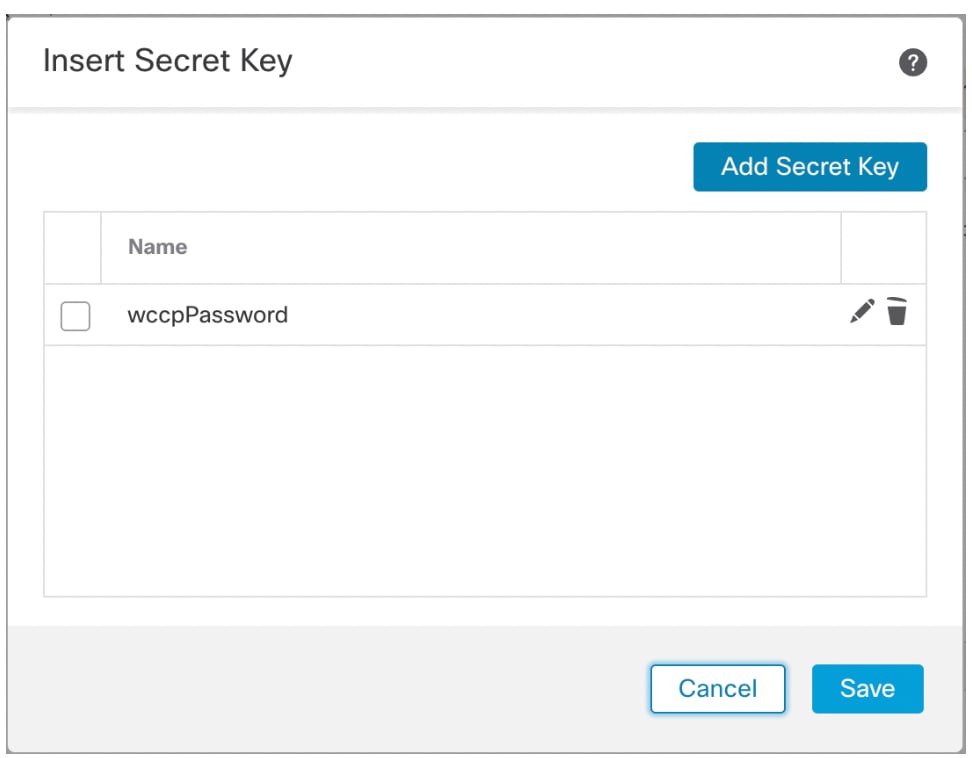

- Selecione a chave no menu suspenso Insert > Insert Secret Key.

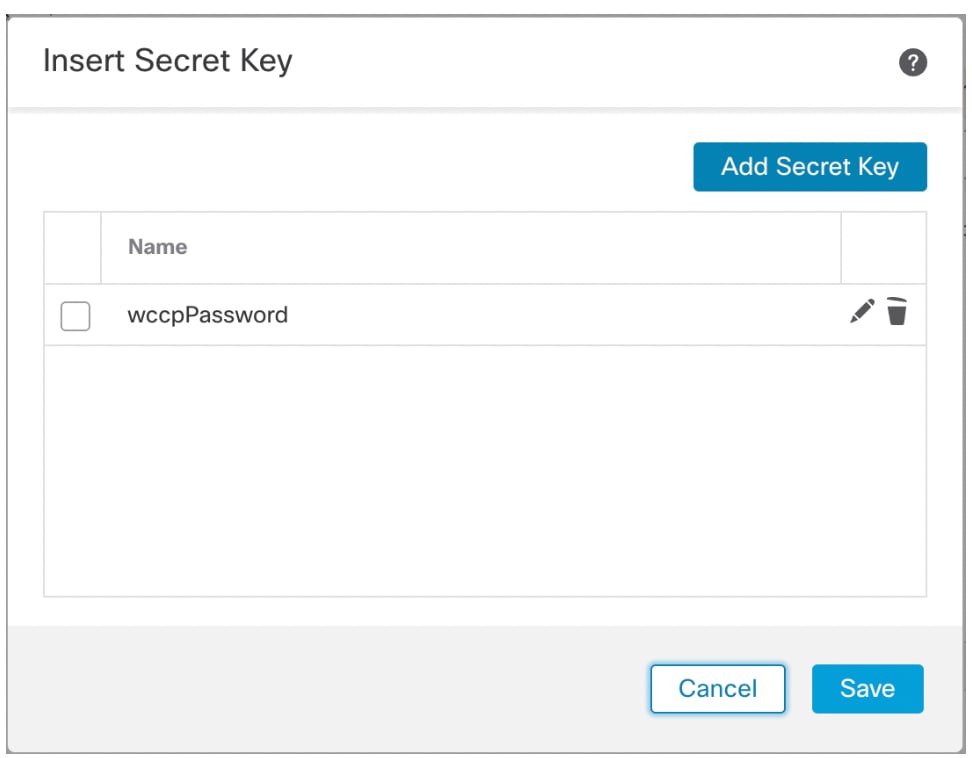

Selecionar chave secreta

Selecionar chave secreta

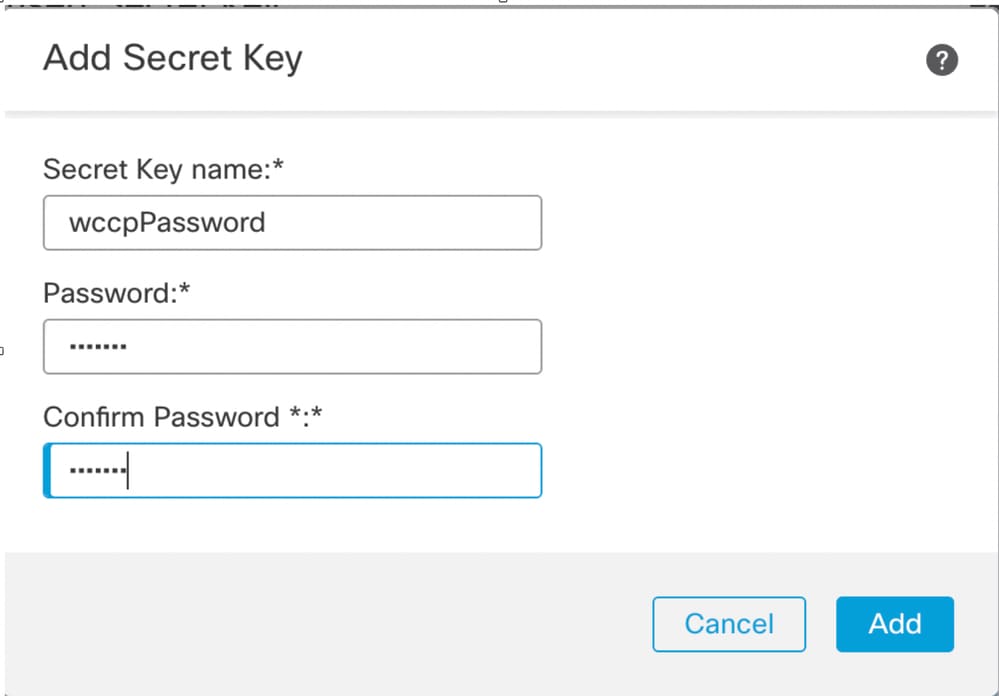

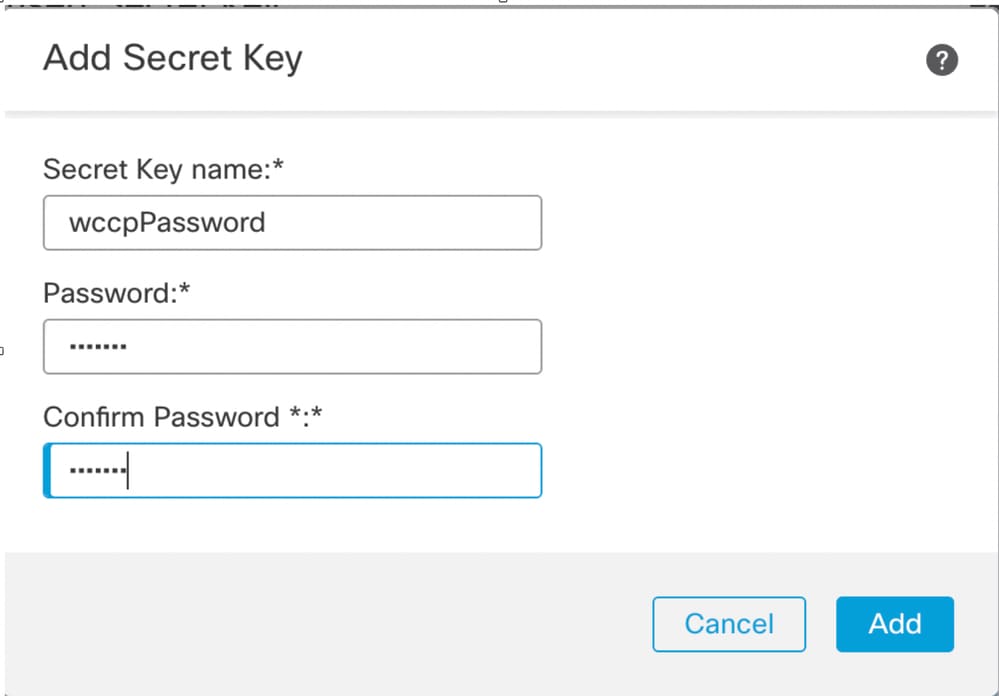

- Clique em Add Secret Key.

Adicionar chave secreta

Adicionar chave secreta

- Insira um nome em Nome da chave secreta.

- Digite a senha.

- Insira a mesma senha em Confirmar senha e clique em Adicionar.

Adicionar chave secreta definida pelo usuário

Adicionar chave secreta definida pelo usuário

Note: Neste exemplo, a interface interna pertence a Security Zone in.

Etapa 9:

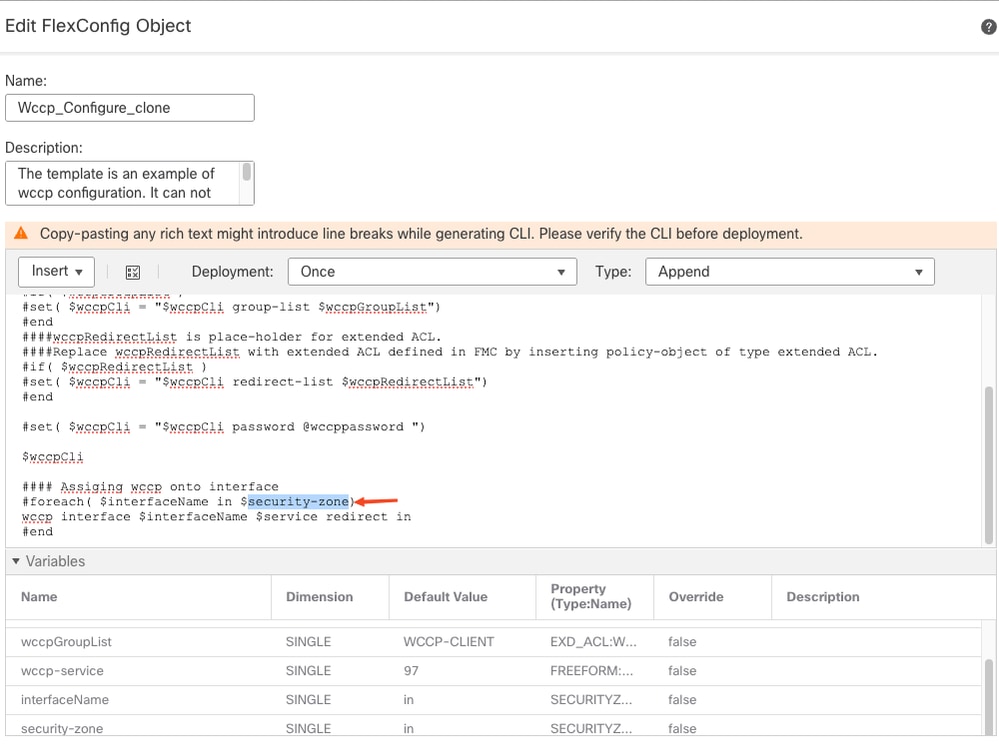

- Copie a zona de segurança predefinida e substitua $ zona de segurança por sua própria variável.

Copie o nome security-zone

Copie o nome security-zone

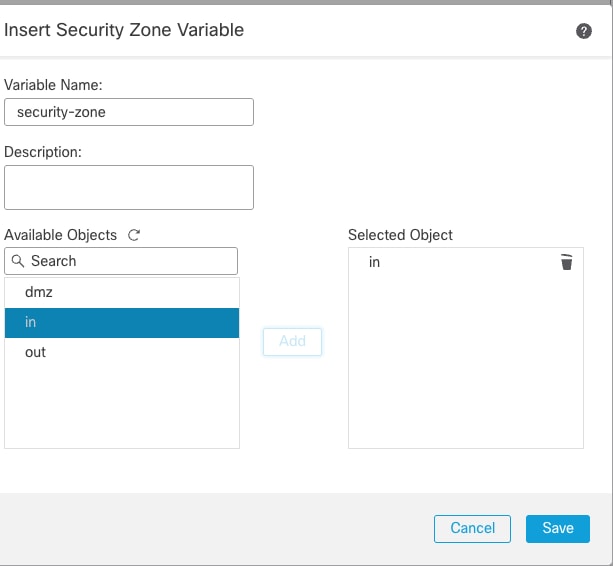

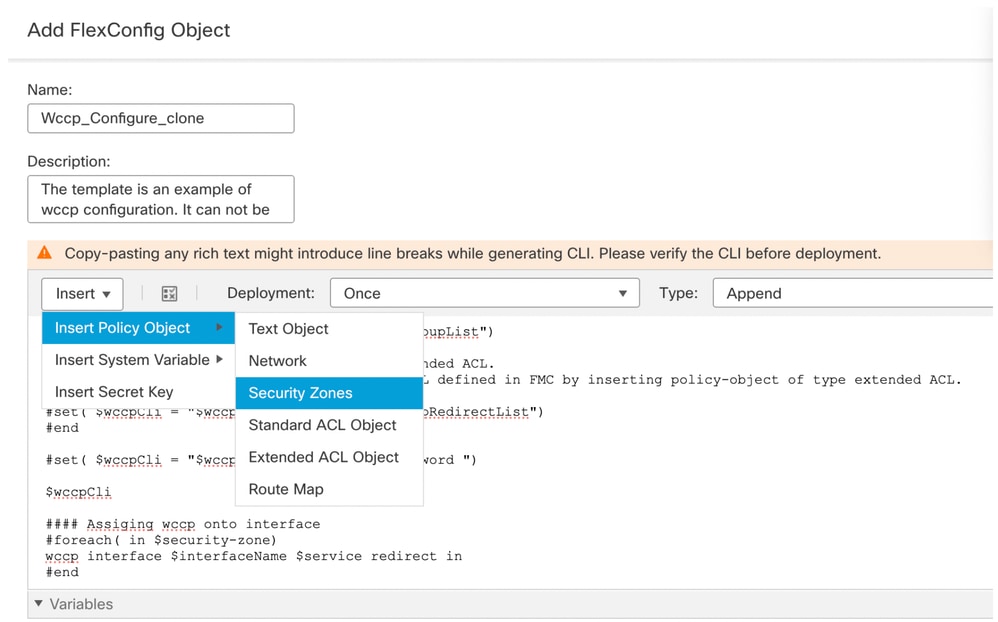

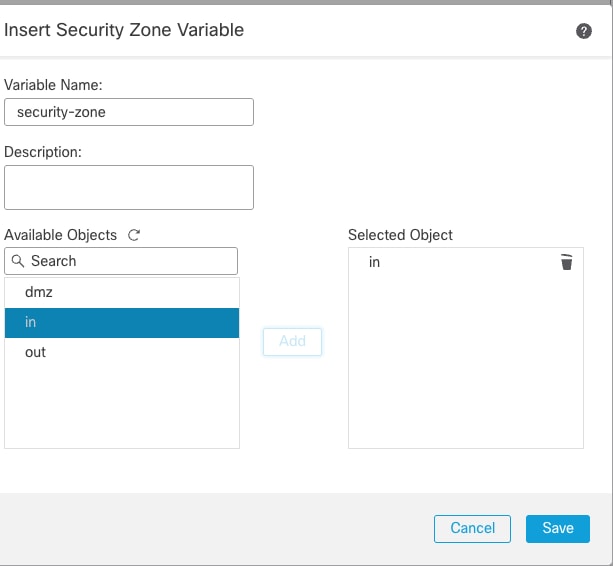

- Selecione Security Zones no menu suspenso e Insert > Insert Policy Object.

Selecionar a zona de segurança

Selecionar a zona de segurança

- Cole o nome da variável como security-zone

- Em Objetos Disponíveis, selecione a interface a Adicionar.

- Click Save.

Adicionando zona de segurança

Adicionando zona de segurança

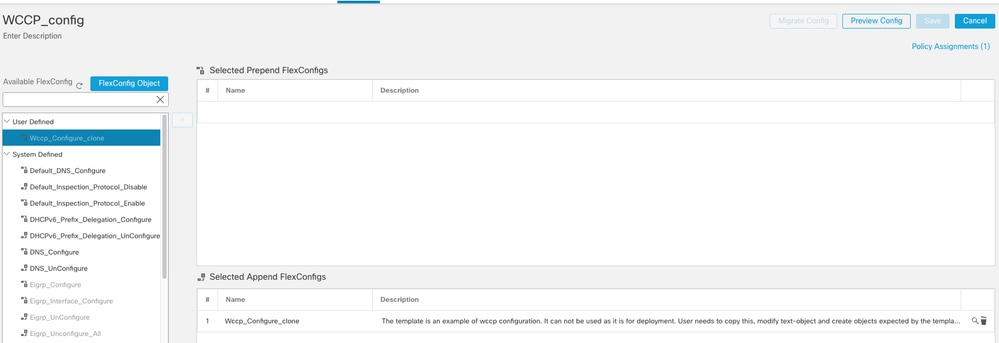

Etapa 10:

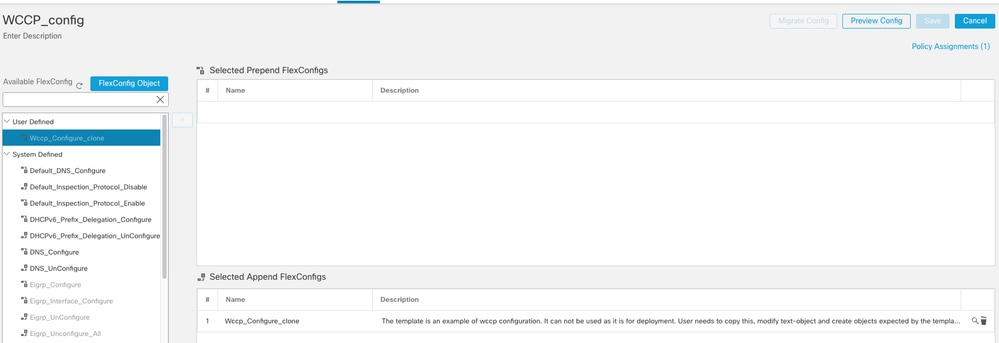

- Navegue até Devices > FlexConfig, clique em New Policy ou Edit uma política existente.

- Selecione o objeto Wccp_configure_clone configurado e clique em > para atribuí-lo.

- Click Save.

Note: Para uma nova política, assegure-se de atribuir a política ao dispositivo FTD. Para uma política existente, a política já deve ter sido atribuída.

Atribuir o FlexConfig configurado ao dispositivo

Atribuir o FlexConfig configurado ao dispositivo

Etapa 11: Navegue até Implantar > Selecionar o dispositivo FTD > clique em Implantar.

Verificar

Passo 1: Verifique a configuração atual.

Inicie a sessão no FTD CLI e execute o comandoshow running-config wccp.

Exemplo de configuração:

wccp 97 redirect-list Redirect_traffic group-list WCCP-CLIENT password *****

wccp interface inside 97 redirect in

Para garantir que a configuração tenha a senha correta, execute os comandos.

1) system support diagnostic-cli

2) enable

3) Pressione Enter sem senha

4) more system:running-config | include wccp

Passo 2: Verifique o status do WCCP

Executar o comando show wccp

Global WCCP information:

Router information:

Router Identifier: -not yet determined-

Protocol Version: 2.0

Service Identifier: 97

Number of Cache Engines: 1

Number of routers: 2

Total Packets Redirected: 0

Redirect access-list: Redirect_traffic

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: WCCP-CLIENT

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

Executar o comando show wccp 97 service

WCCP service information definition:

Type: Dynamic

Id: 97

Priority: 240

Protocol: 6

Options: 0x00000012

--------

Hash: DstIP

Alt Hash: -none-

Ports: Destination:: 80 443 0 0 0 0 0 0

Note: Aqui 97 é o service-id. Certifique-se de que você pode ver o número de porta aprendido do cliente WCCP em Portas: seção.

3) Run the command show wccp 97 view

Troubleshooting

Passo 1: Verifique se o FTD tem a rota da mesma interface que recebeu a solicitação do WCCP do servidor Proxy.

Neste exemplo, o tráfego é redirecionado para a interface dmz.

>show route

S 10.xx.xx.xx 255.yyy.yyy.yyy [1/0] via 10.zz.zz.z, dmz

Note: Aqui 10.xx.xx.xx é o IP do servidor proxy, 255.yyy.yyy.yyy é a máscara de rede, 10.zz.zz.z é o gateway do próximo salto.

Passo 2: Realize as capturas na interface interna e dmz para garantir que o tráfego seja redirecionado.

Captura na interface interna para a porta 443

capture capinside interface inside trace detail match tcp any any eq 443

Capturar na interface dmz:

capture capdmz interface dmz trace detail match gre any any

Note: Na interface dmz, você deve filtrar com o protocolo GRE. O pacote de redirecionamento é encapsulado em um pacote GRE para o cliente wccp.

Passo 3: Depuração para wccp

Execute os comandos:

debug wccp event

debu wccp packet

O bug da Cisco IDCSCvn90518 foi levantado para aprimoramento para ter o suporte do FDM e do modo nativo do FMC para a configuração do WCCP.

Feedback

Feedback