Introdução

Este documento descreve as etapas de configuração necessárias para integrar o Cisco Secure Email (CES) à quarentena do Microsoft 365.

Informações de Apoio

Em infraestruturas de e-mail modernas, várias camadas de segurança são normalmente implantadas, o que pode resultar na quarentena de mensagens por sistemas diferentes. Para aprimorar a experiência do usuário e manter fluxos de trabalho de notificação consistentes, é recomendável centralizar o gerenciamento de quarentena em uma única plataforma.

Este guia descreve o processo para redirecionar mensagens indesejadas, como spam e mensagens em cinza, detectadas pelo Cisco CES para a quarentena de usuário do Microsoft 365.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Um locatário ativo no Gateway CES

- Um locatário ativo no Microsoft Exchange online

- Acesso aos serviços do Microsoft 365 (O365)

- Uma licença do Microsoft 365 Defender (necessária para configurar políticas e notificações de quarentena)

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar o Microsoft 365 (O365)

Comece configurando o Microsoft 365 para receber e gerenciar mensagens em quarentena.

Habilitar notificações de quarentena no Microsoft Exchange Online

Há várias opções de configuração para controlar como as mensagens são direcionadas para a quarentena do Microsoft 365.

Se o objetivo for impedir que os usuários finais acessem mensagens em quarentena ou recebam notificações de quarentena, isso pode ser obtido com a implementação de uma regra de fluxo de e-mail (transporte) que redireciona as mensagens diretamente para a quarentena.

Por outro lado, se o requisito for que os usuários finais recebam notificações de quarentena e possam liberar mensagens, a configuração da regra deverá ser ajustada de acordo. Neste cenário, o valor de SCL (Nível de Confiança de Spam) deve ser definido como 9, o que designa a mensagem como spam de alta confiança e permite notificações do usuário e funcionalidade de liberação.

Essas configurações são detalhadas na documentação oficial da Microsoft; Configuração de Notificação de Quarentena da Microsoft.

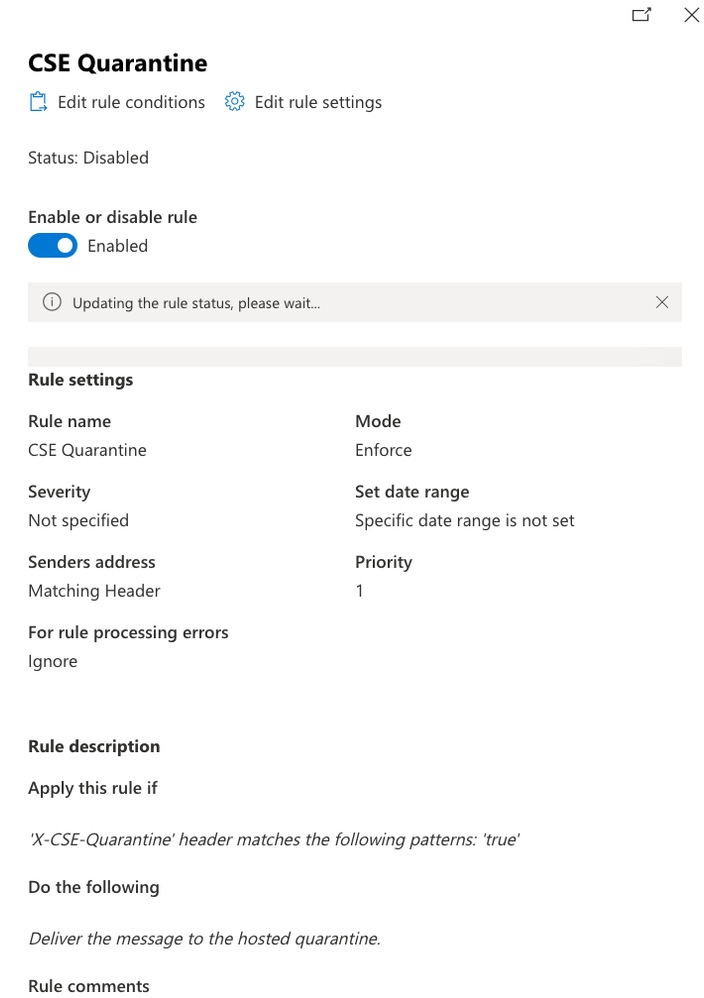

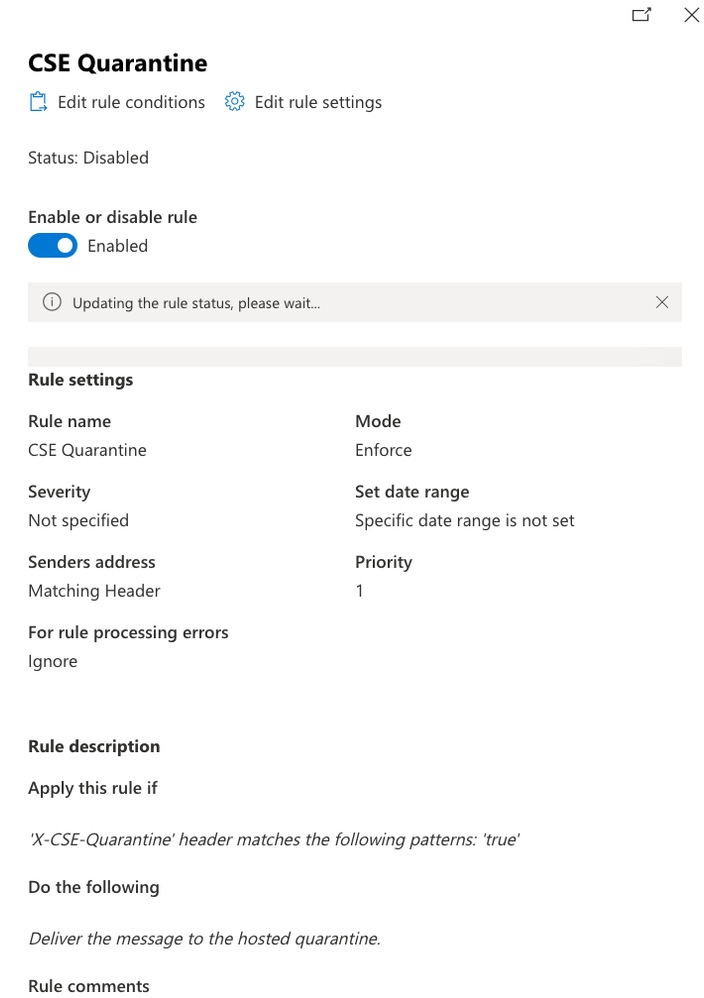

O exemplo ilustra a configuração que permite aos usuários finais receberem notificações de quarentena e liberarem mensagens.

Criar uma regra de fluxo de e-mails

Quando as notificações estiverem ativas, configure uma regra que redirecione as mensagens marcadas pelo Gateway CES para a quarentena hospedada pela Microsoft.

- Abra o Centro de Administração do Microsoft Exchange.

- No menu à esquerda, navegue até Fluxo de e-mail > Regras.

- Clique em Adicionar uma regra e escolha Criar uma nova regra.

- Defina o nome da regra como Regra de quarentena CSE.

- Em Aplicar esta regra se, escolha O cabeçalho da mensagem e, em seguida, escolha corresponde aos padrões de texto.

- No nome do cabeçalho, insira X-CSE-Quarantine e defina o valor para corresponder a true.

- Em Faça o seguinte, escolha Modificar as propriedades da mensagem, Definir o nível de confiança do spam e, em seguida, 9.

- Salve a configuração.

- Depois de salvar, verifique se a regra está ativada.

Na figura, você pode ver como a regra se parece.

Regra da Microsoft

Regra da Microsoft

Configurar o Cisco Secure Email

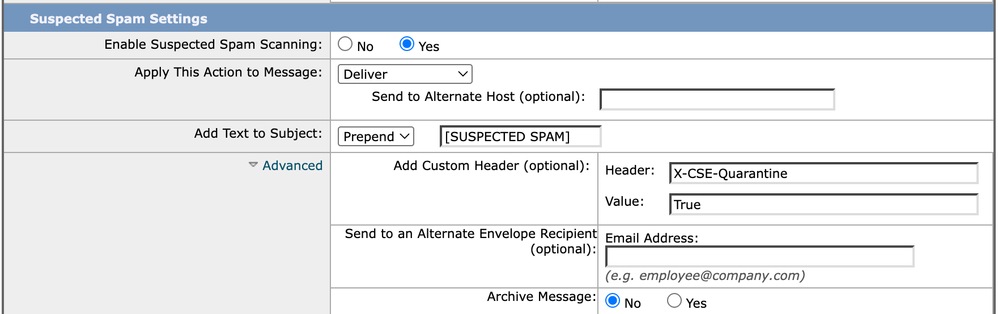

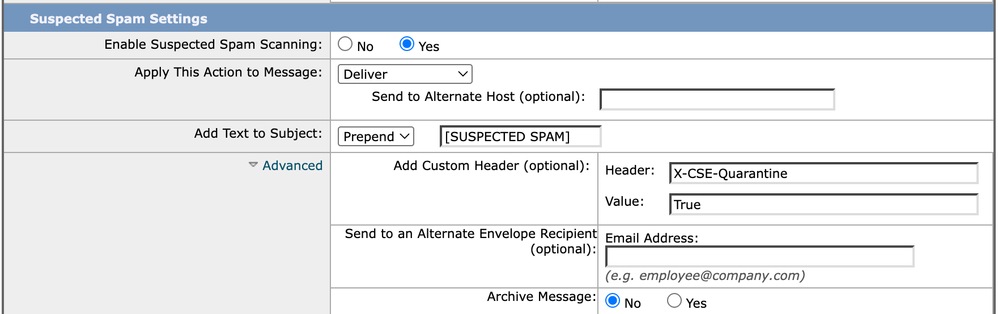

No Cisco CES, um cabeçalho personalizado (X-CSE-Quarantine: true) pode ser adicionado a qualquer mensagem que deve ser redirecionada para a quarentena da Microsoft. Essas mensagens podem ser sinalizadas por qualquer filtro de conteúdo ou mecanismo no CES. Neste exemplo, ele é configurado para mensagens de spam suspeitas.

- Abra o Cisco Secure Email Management Console.

- Navegue até Políticas de e-mail > Políticas de recebimento de e-mail.

- Edite as diretivas que deseja modificar (por exemplo, escolha a Diretiva Padrão).

- Clique nas configurações de spam da política escolhida.

- Em Spam suspeito, altere a ação de Quarentena para Entrega.

- Clique em Avançado e adicione um cabeçalho personalizado:

- Nome do cabeçalho: X-CSE-Quarantine

- Valor: verdadeiro (mesmo valor usado na regra da Microsoft)

- Clique em Submit e em Commit Changes para aplicar a configuração.

Na figura, você pode ver a aparência da configuração.

configuração de CES

configuração de CES

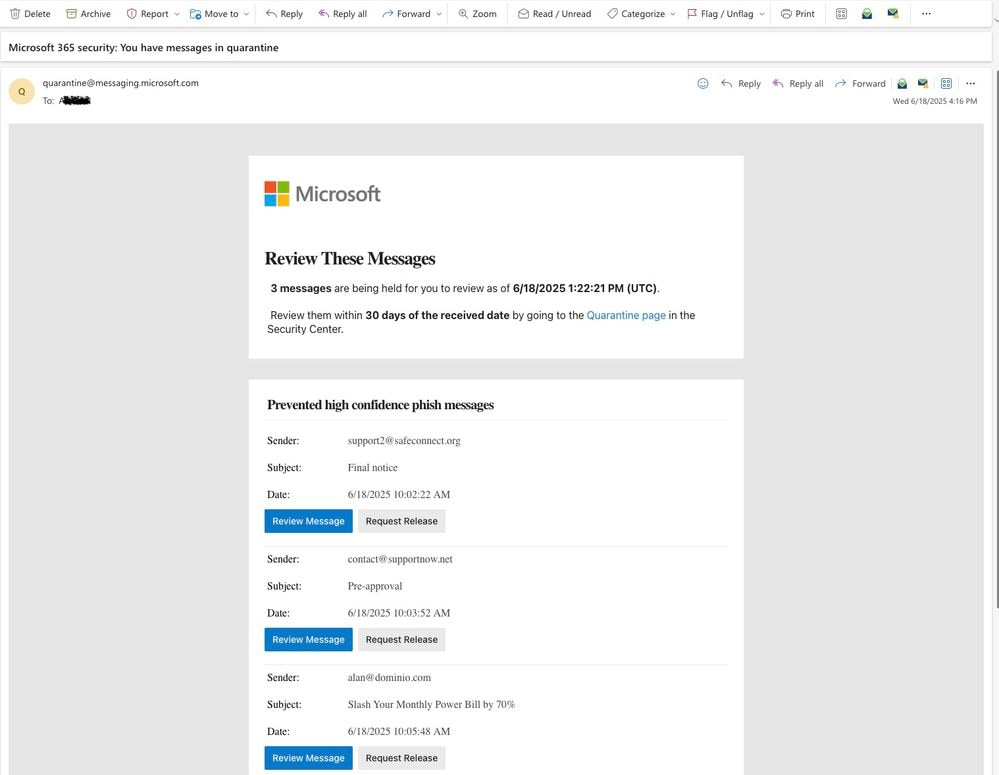

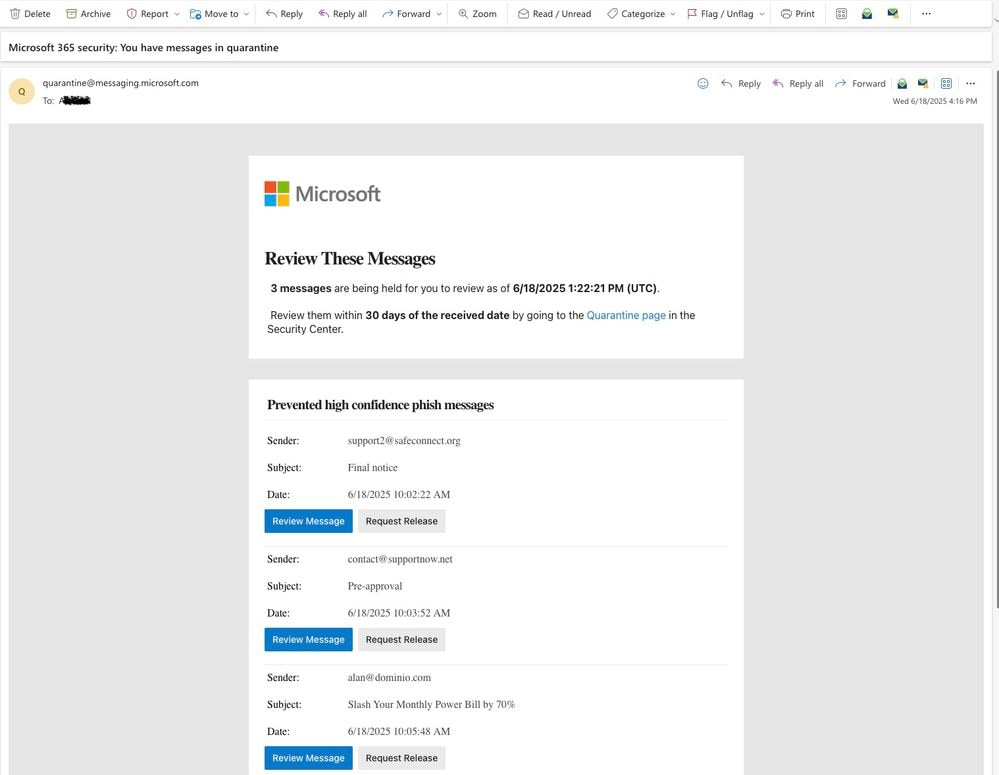

Verificar

A partir desse ponto, os e-mails identificados pelo Cisco CES como spam em potencial serão marcados com o cabeçalho personalizado. O Microsoft 365 detecta essa marca e redireciona a mensagem para a quarentena da Microsoft.

Os usuários receberão notificações de quarentena de acordo com a configuração do Microsoft 365.

Troubleshooting

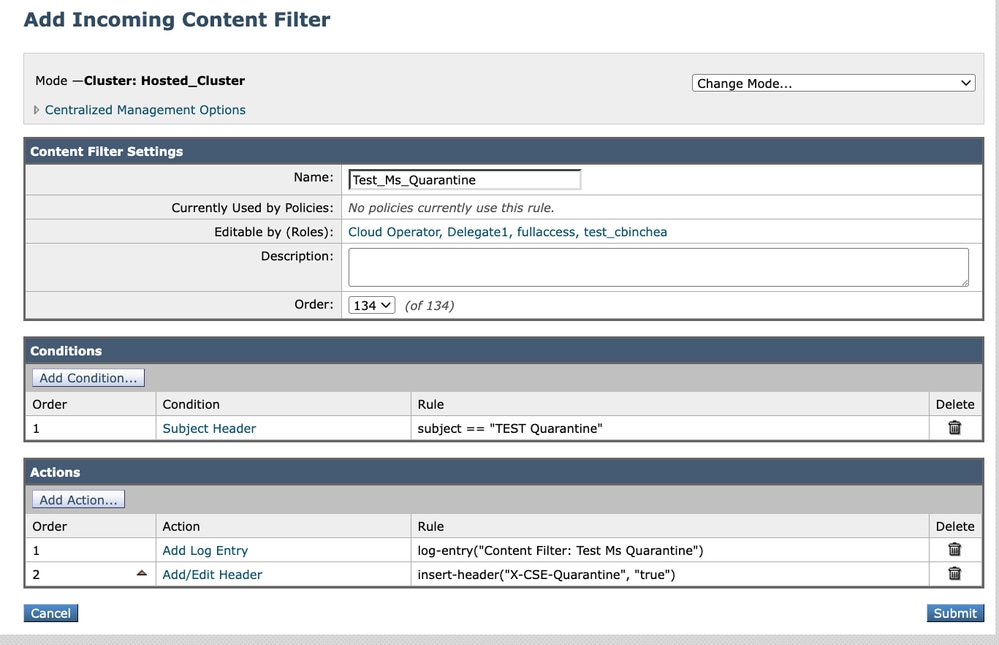

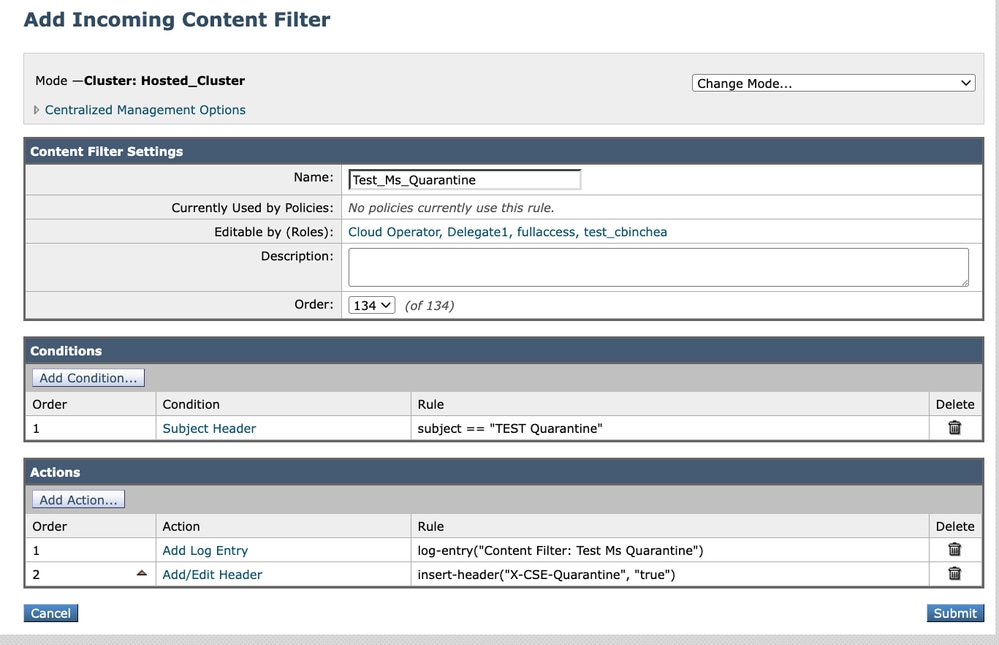

Para validar a eficácia da configuração e confirmar se a Microsoft roteia a mensagem para a quarentena desejada, um Filtro de conteúdo de entrada pode ser criado para inserir o mesmo cabeçalho quando o assunto da mensagem corresponder a uma palavra-chave ou padrão específico.

Ao implementar esse filtro, o Secure Email Gateway (SEG) anexa o cabeçalho designado, permitindo que o Microsoft 365 processe a mensagem de acordo com sua lógica antisspam padrão — replicando efetivamente o comportamento que pode ocorrer se o cabeçalho for injetado pelo mecanismo de filtragem de spam nativo.

Aqui está um exemplo de um filtro de conteúdo:

Teste de filtro de conteúdo

Teste de filtro de conteúdo

Feedback

Feedback