Introdução

Este documento descreve a Autenticação SAML com o provedor de identidade do Azure para vários perfis de conexão no Cisco FTD gerenciado pelo FMC.

Pré-requisitos

Requisitos

A Cisco recomenda o conhecimento destes tópicos:

- Configuração segura do cliente no firewall de próxima geração (NGFW) gerenciado pelo Firepower Management Center (FMC)

- Valores SAML e metatada.xml

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Firepower Threat Defense (FTD) versão 7.4.0

- FMC versão 7.4.0

- ID do Azure Microsoft Entra com SAML 2.0

- Cisco Secure Client 5.1.7.80

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Esta configuração permite que o FTD autentique usuários de cliente seguro usando dois aplicativos SAML diferentes no idp do Azure com um único objeto SAML configurado no FMC.

Em um ambiente do Microsoft Azure, vários aplicativos podem compartilhar a mesma ID de entidade. Cada aplicativo, normalmente mapeado para um grupo de túneis diferente, necessita de um certificado exclusivo, exigindo a configuração de vários certificados dentro da configuração IdP do lado do FTD em um único objeto IdP SAML. No entanto, o Cisco FTD não suporta a configuração de vários certificados em um objeto SAML IdP, conforme detalhado no bug da Cisco ID CSCvi29084.

Para superar essa limitação, a Cisco introduziu o recurso de substituição de certificado IdP, disponível no FTD versão 7.1.0 e no ASA versão 9.17.1. Esse aprimoramento oferece uma solução permanente para o problema e complementa as soluções alternativas existentes descritas no relatório de erros.

Configurações

Esta seção descreve o processo para configurar a autenticação SAML com o Azure como o provedor de identidade (IdP) para vários perfis de conexão no Cisco Firepower Threat Defense (FTD) gerenciado pelo Firepower Management Center (FMC). O recurso de substituição de certificado IdP é utilizado para configurar isso de forma eficaz.

Visão geral sobre a configuração:

Dois perfis de conexão devem ser configurados no Cisco FTD:

Neste exemplo de configuração, o URL do gateway de VPN (FQDN do Cisco Secure Client) está definido como nigarapa2.cisco.com

Configurar

Configuração no IdP do Azure

Para configurar seus aplicativos empresariais SAML para o Cisco Secure Client de forma eficaz, certifique-se de que todos os parâmetros estejam definidos corretamente para cada grupo de túneis, concluindo estas etapas:

Acessar SAML Enterprise Applications:

Navegue até o console administrativo do provedor SAML onde os aplicativos empresariais estão listados.

Selecione o aplicativo SAML apropriado:

Identifique e selecione as aplicações SAML correspondentes aos grupos de túneis do Cisco Secure Client que você pretende configurar.

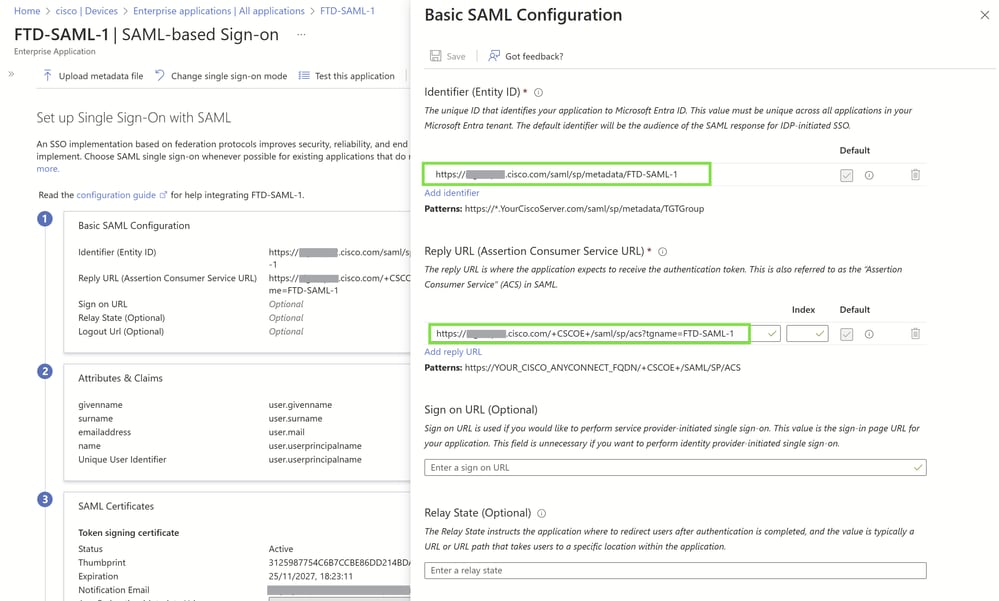

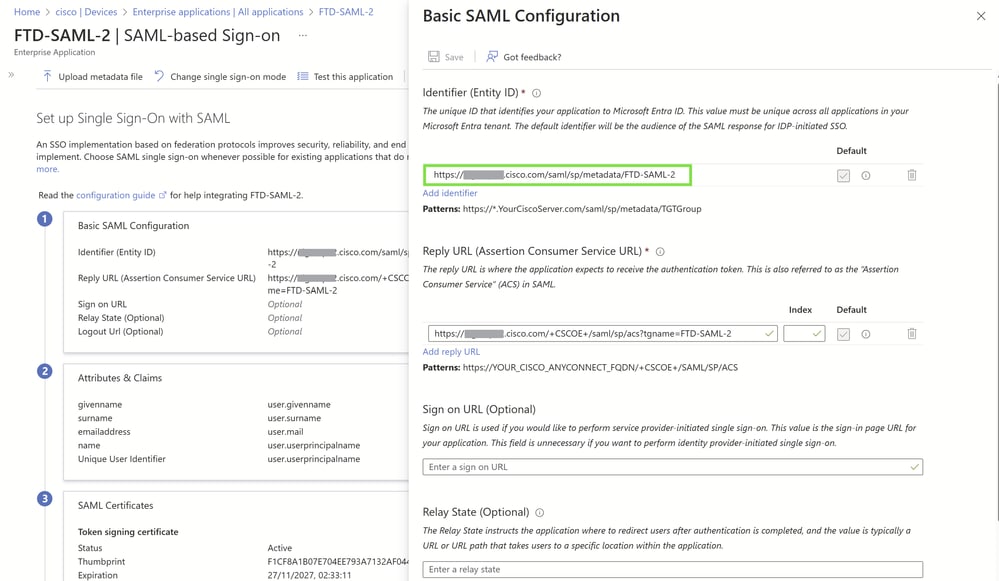

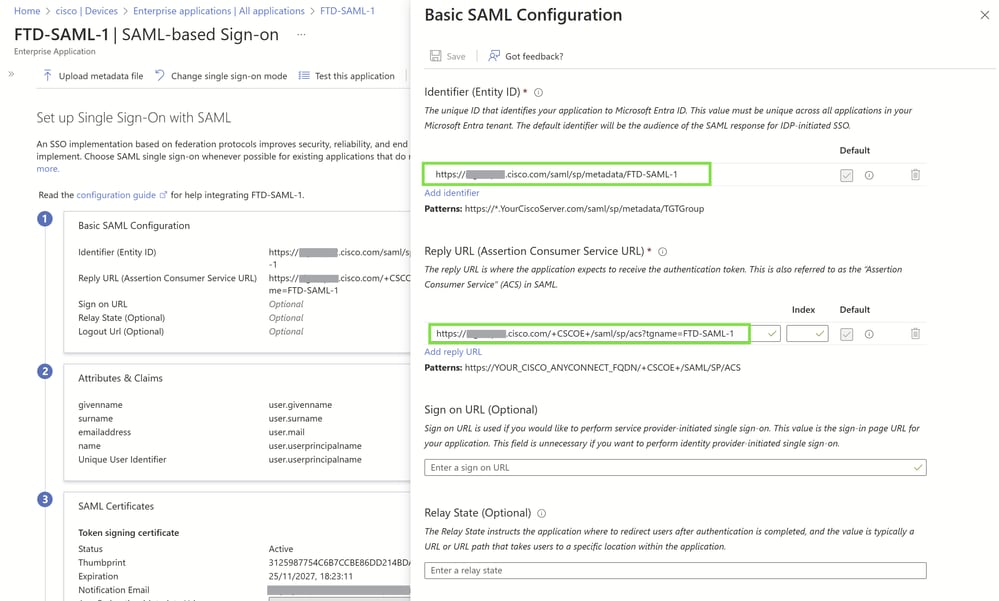

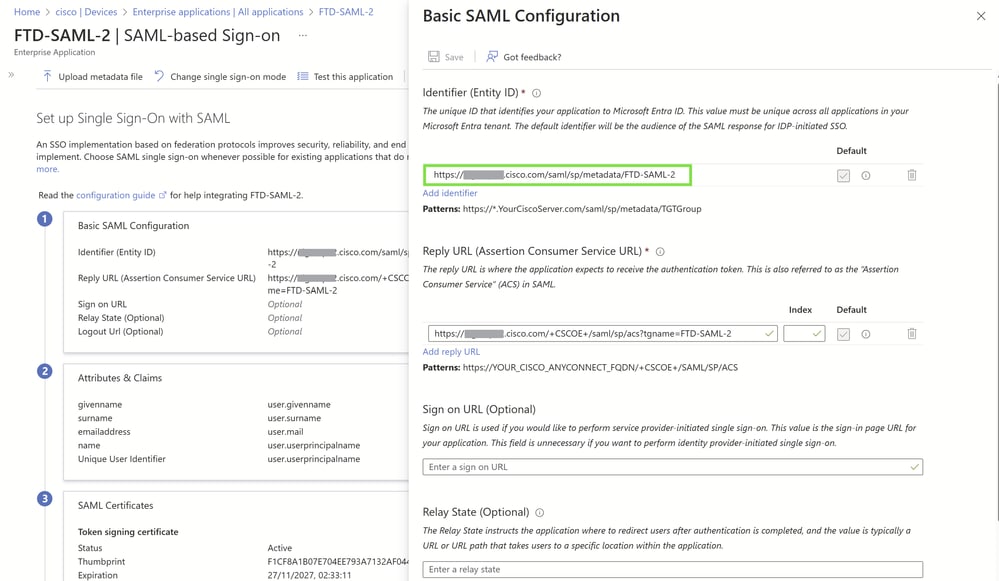

Configure o Identificador (ID da Entidade):

Defina o Identificador (ID da Entidade) para cada aplicativo. Este deve ser o URL base, que é o seu FQDN (Fully Qualified Domain Name, Nome de domínio totalmente qualificado) do Cisco Secure Client.

Defina a URL de Resposta (URL do Serviço do Consumidor de Asserção):

Configure a URL de Resposta (URL de Serviço do Consumidor de Asserção) usando a URL Base correta. Certifique-se de que ele esteja alinhado com o FQDN do Cisco Secure Client.

Anexe o perfil de conexão ou o nome do grupo de túneis à URL base para garantir a especificidade.

Verificar configuração:

Verifique se todos os URLs e parâmetros foram inseridos corretamente e correspondem aos respectivos grupos de túneis.

Salve as alterações e, se possível, execute uma autenticação de teste para garantir que a configuração esteja funcionando conforme esperado.

Para obter orientação mais detalhada, consulte "Add Cisco Secure Client from the Microsoft App Gallery" na documentação da Cisco: Configurar o ASA Secure Client VPN com o Microsoft Azure MFA por meio de SAML

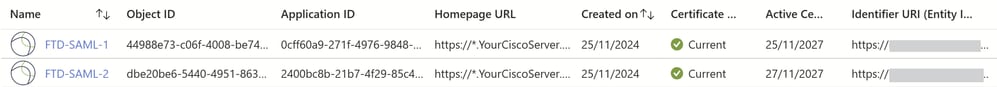

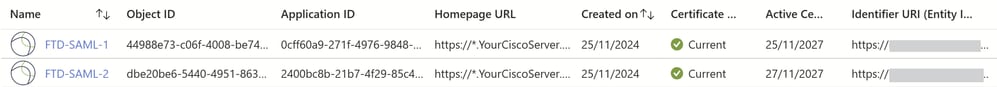

FTD-SAML-1

FTD-SAML-2

Agora, certifique-se de que você tenha as informações e os arquivos necessários para configurar a autenticação SAML com o Microsoft Entra como seu provedor de identidade:

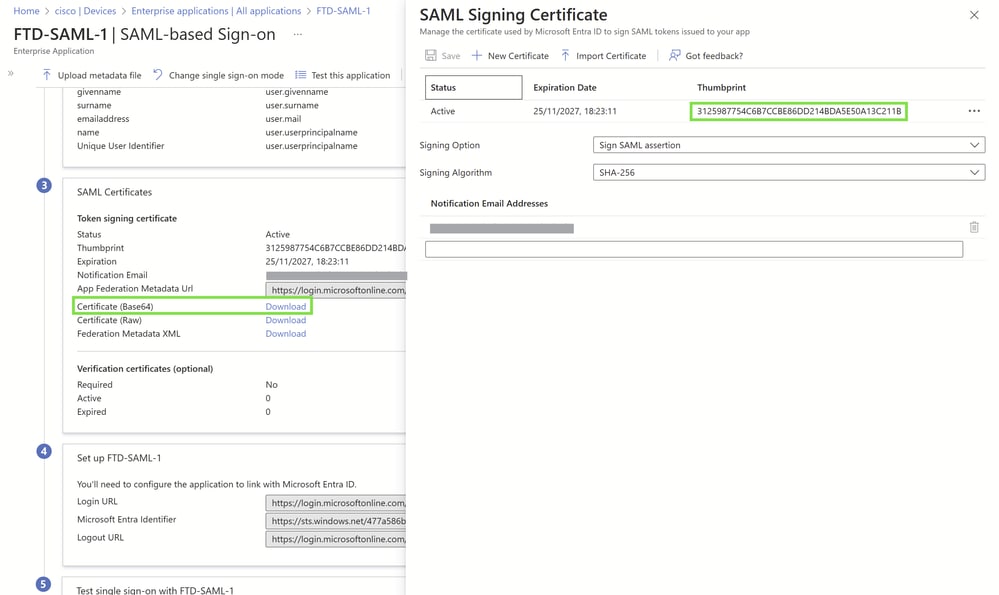

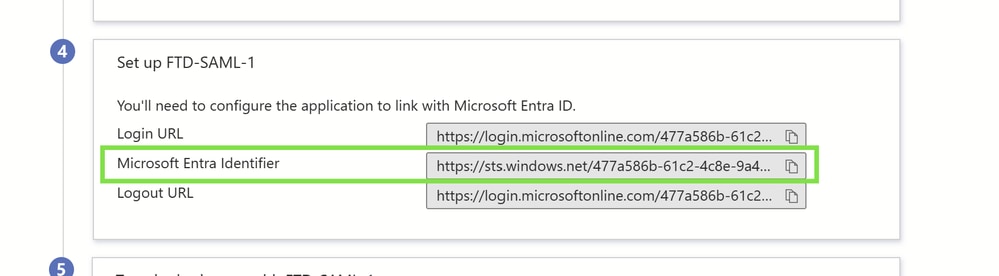

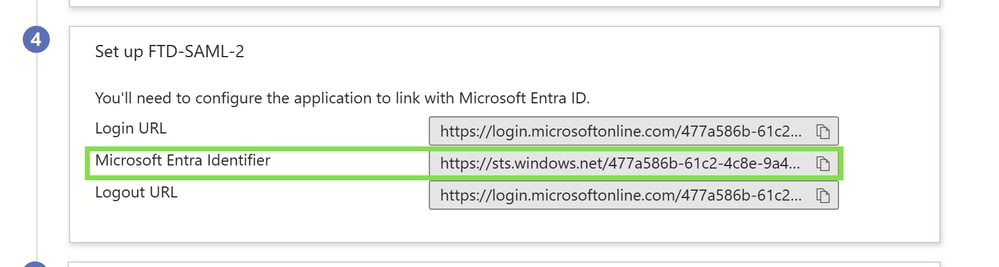

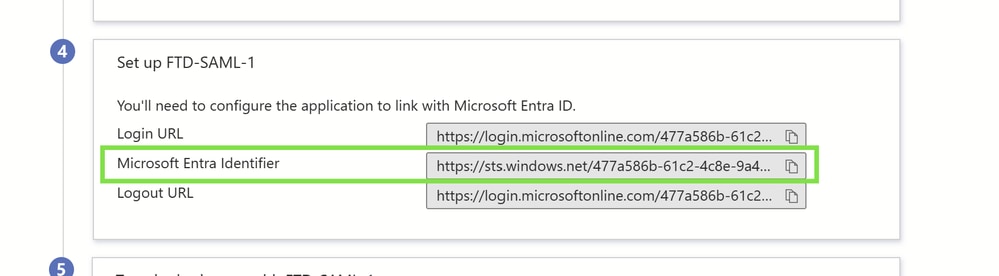

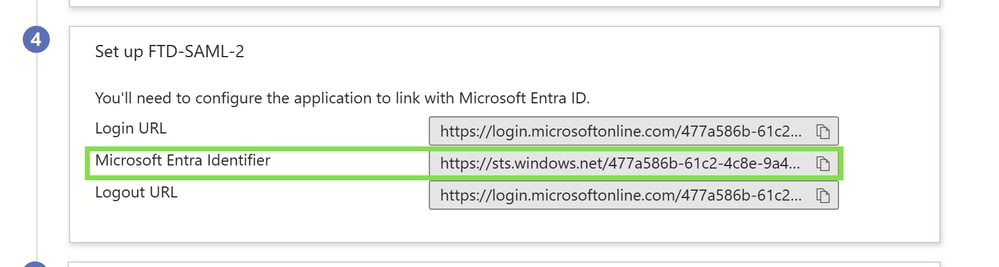

Localize o Identificador do Microsoft Entra:

Acesse as configurações para ambos os aplicativos corporativos SAML no portal do Microsoft Entra.

Observe o Microsoft Entra Identifier, que permanece consistente em ambos os aplicativos e é crucial para a sua configuração SAML.

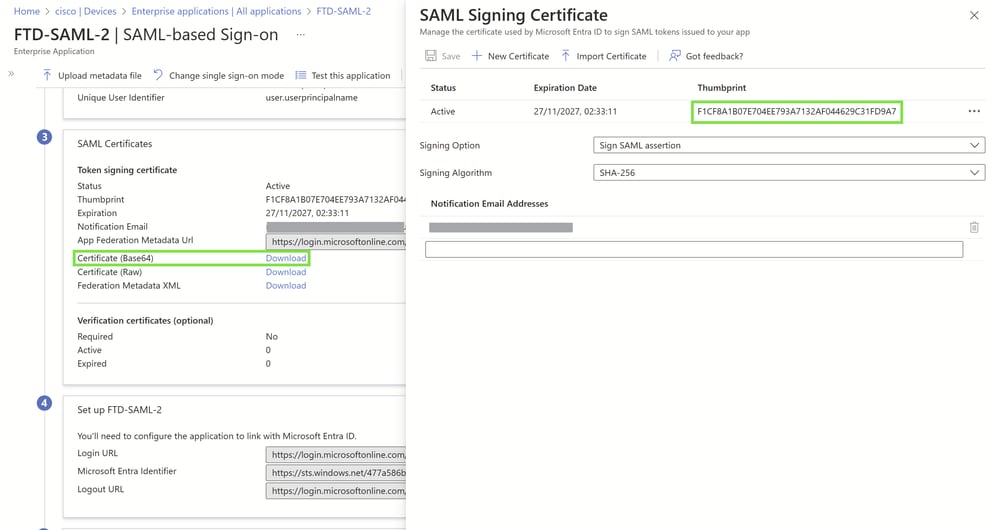

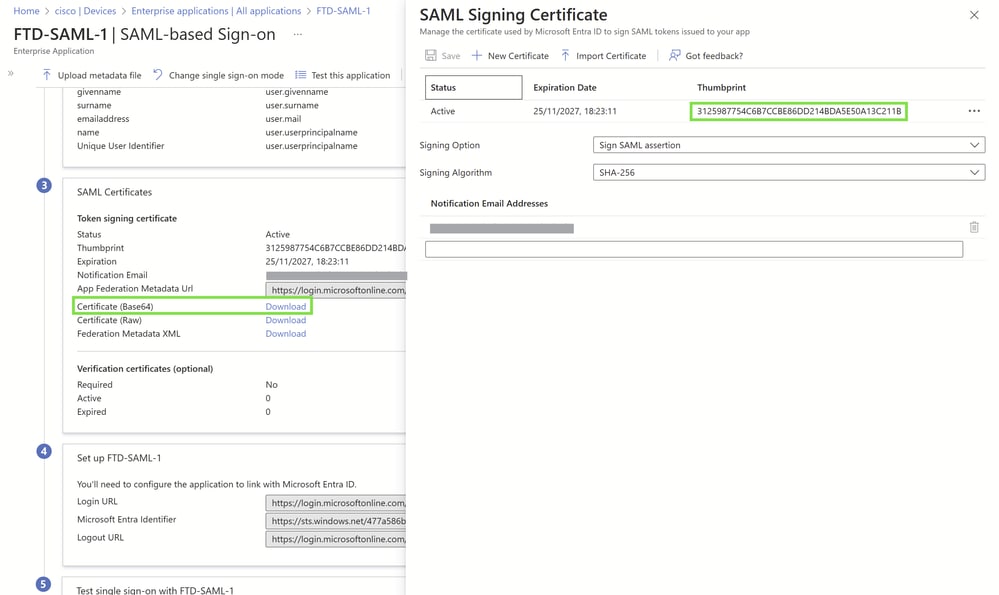

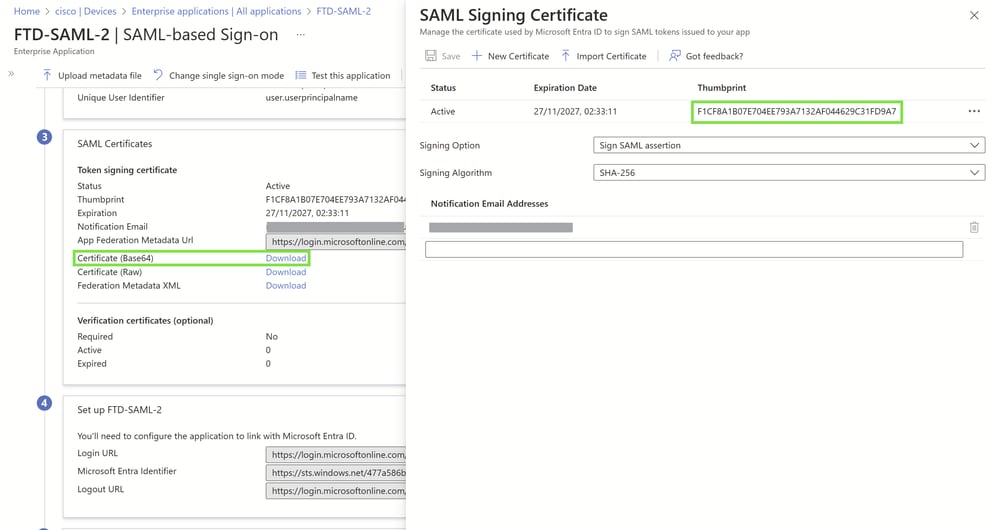

Fazer download de certificados IdP Base64:

Navegue até cada aplicativo corporativo SAML configurado.

Baixe os respectivos certificados IdP codificados na Base64. Esses certificados são essenciais para estabelecer a confiança entre o provedor de identidade e a configuração da VPN Cisco.

Note: Todas essas configurações SAML necessárias para os perfis de conexão FTD também podem ser originadas dos arquivos metadata.xml fornecidos pelo seu IdP para as respectivas aplicações.

Note: Para usar um certificado IdP personalizado, você precisa carregar o certificado IdP gerado de forma personalizada para o IdP e o FMC. Para o Azure IdP, verifique se o certificado está no formato PKCS#12. No FMC, carregue somente o certificado de identidade do IdP, não o arquivo PKCS#12. Para obter instruções detalhadas, consulte a seção "Carregar o arquivo PKCS#12 no Azure e no FDM" na documentação da Cisco: Configurar Vários Perfis RAVPN com Autenticação SAML no FDM

Configuração no FTD via FMC

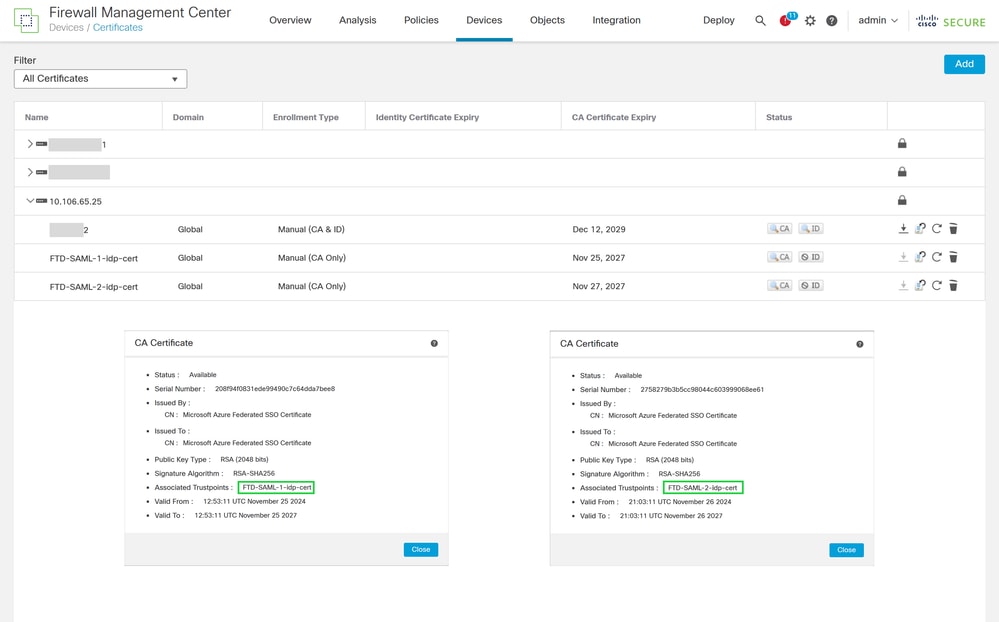

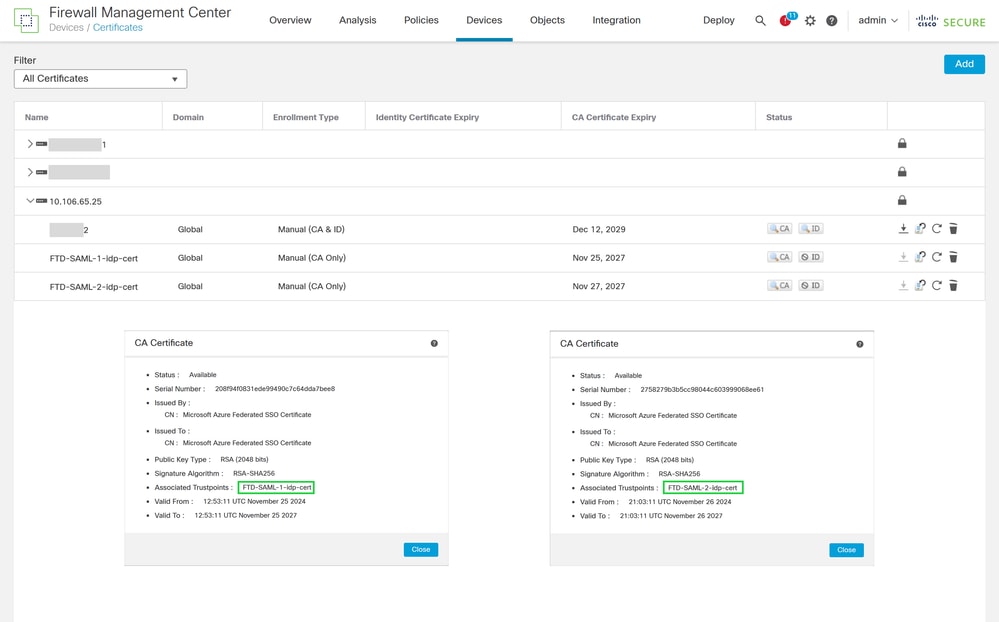

Registrar certificados IdP:

Navegue para a seção de gerenciamento de certificados no FMC e registre os certificados IdP codificados na Base64 baixados para ambos os aplicativos SAML. Esses certificados são vitais para estabelecer confiança e habilitar a autenticação SAML.

Para obter orientação detalhada, consulte as duas primeiras etapas em "Configuração no FTD via FMC" na documentação da Cisco disponível em: Configure o cliente seguro com autenticação SAML no FTD gerenciado via FMC.

Note: A imagem foi editada para exibir os dois certificados simultaneamente para melhor visualização. Não é possível abrir os dois certificados ao mesmo tempo no CVP.

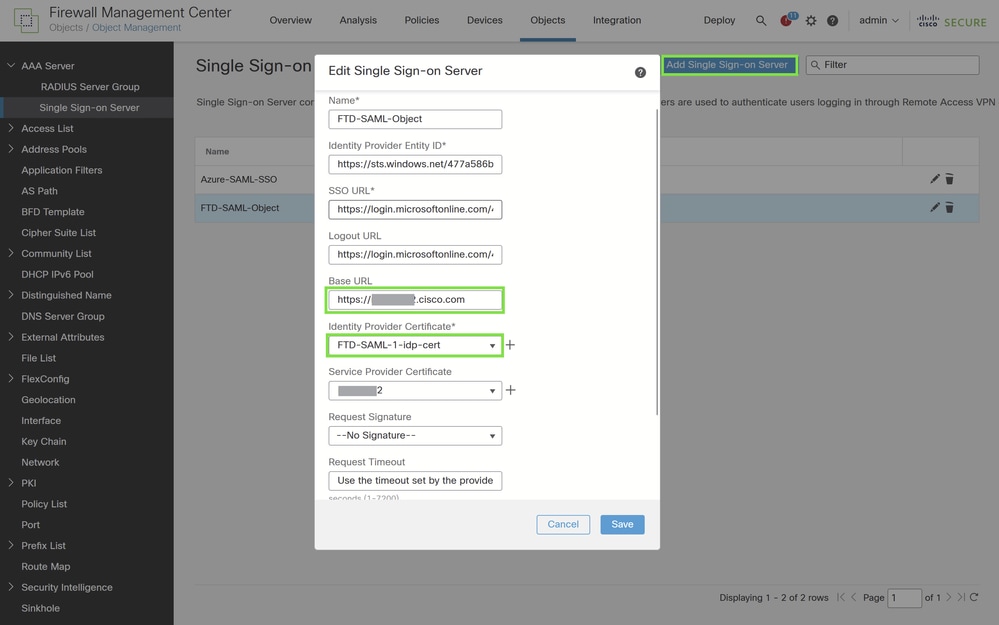

Definindo as configurações do servidor SAML no Cisco FTD via FMC

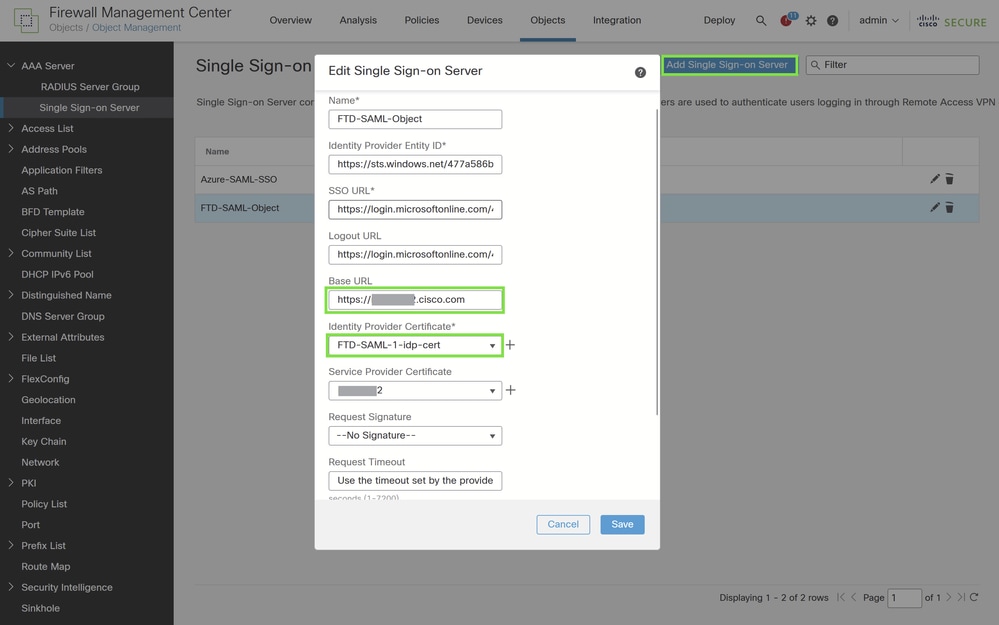

Para definir as configurações do servidor SAML no Cisco Firepower Threat Defense (FTD) usando o Firepower Management Center (FMC), execute estas etapas:

- Navegue até Configuração do Servidor de Signon Único:

- Navegue até Objects > Object Management > AAA Servers > Single Sign-on Server.

- Clique em Adicionar Servidor de Signon Único para começar a configurar um novo servidor.

- Definir configurações do servidor SAML:

- Usando os parâmetros coletados dos seus aplicativos empresariais SAML ou do arquivo metadata.xml baixado do seu Provedor de Identidade (IdP), preencha os valores SAML necessários no formulário Novo Servidor de Signon Único.

- Os principais parâmetros a serem configurados incluem:

- ID da entidade do provedor SAML: entityID de metadata.xml

- URL SSO: SingleSignOnService a partir de metadata.xml.

- URL de logoff: SingleLogoutService de metadata.xml.

- URL BASE: FQDN do seu Certificado de ID SSL do FTD.

- Certificado do provedor de identidade: Certificado de assinatura IdP.

- Na seção Identity Provider Certificate, anexe um dos certificados IdP registrados

- Para este caso de uso, estamos usando o certificado IdP do aplicativo FTD-SAML-1.

- Certificado do provedor de serviços: Certificado de Autenticação FTD.

Note: Na configuração atual, somente o certificado do Provedor de Identidade pode ser substituído do objeto SAML nas configurações do perfil de conexão. Infelizmente, recursos como "Solicitar reautenticação do IdP no login" e "Ativar IdP acessível apenas na rede interna" não podem ser individualmente habilitados ou desabilitados para cada perfil de conexão.

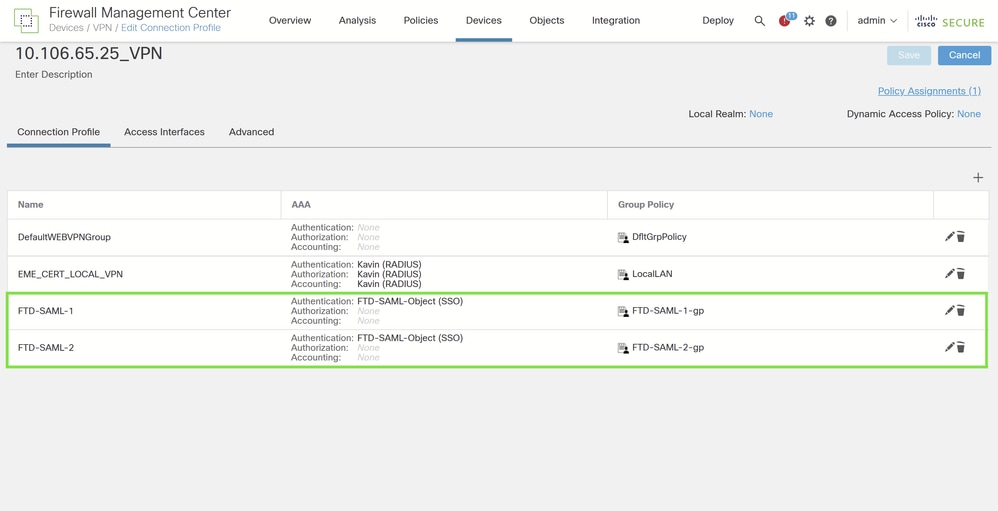

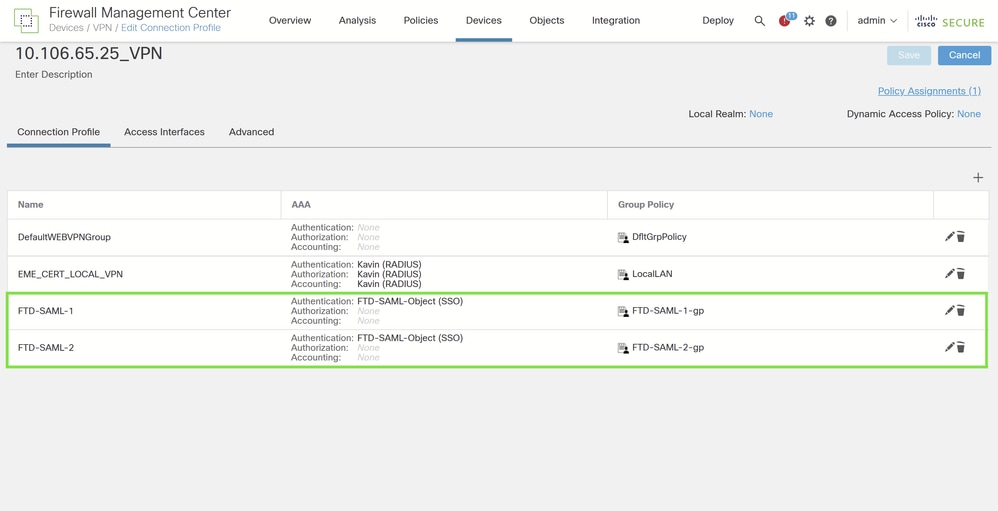

Configuração de perfis de conexão no Cisco FTD via FMC

Para finalizar a configuração da autenticação SAML, você precisa configurar os perfis de conexão com os parâmetros apropriados e definir a autenticação AAA como SAML usando o servidor SAML configurado anteriormente.

Para obter orientação mais detalhada, consulte a quinta etapa em "Configuração no FTD via FMC" na documentação da Cisco: Configure o cliente seguro com autenticação SAML no FTD gerenciado via FMC.

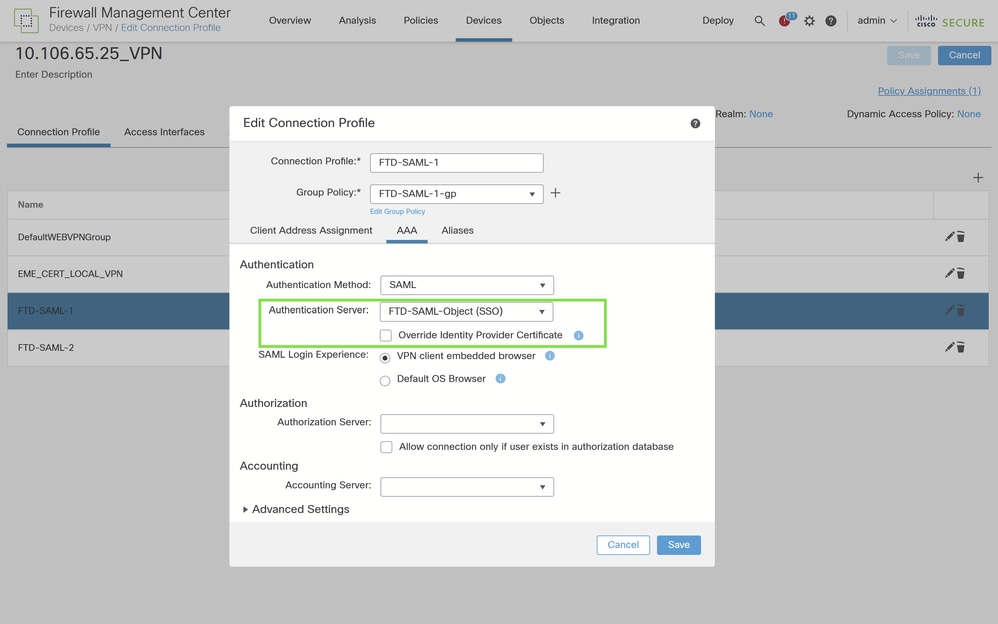

Extrato de configuração AAA para o primeiro perfil de conexão

Esta é uma visão geral das definições de configuração de AAA para o primeiro perfil de conexão:

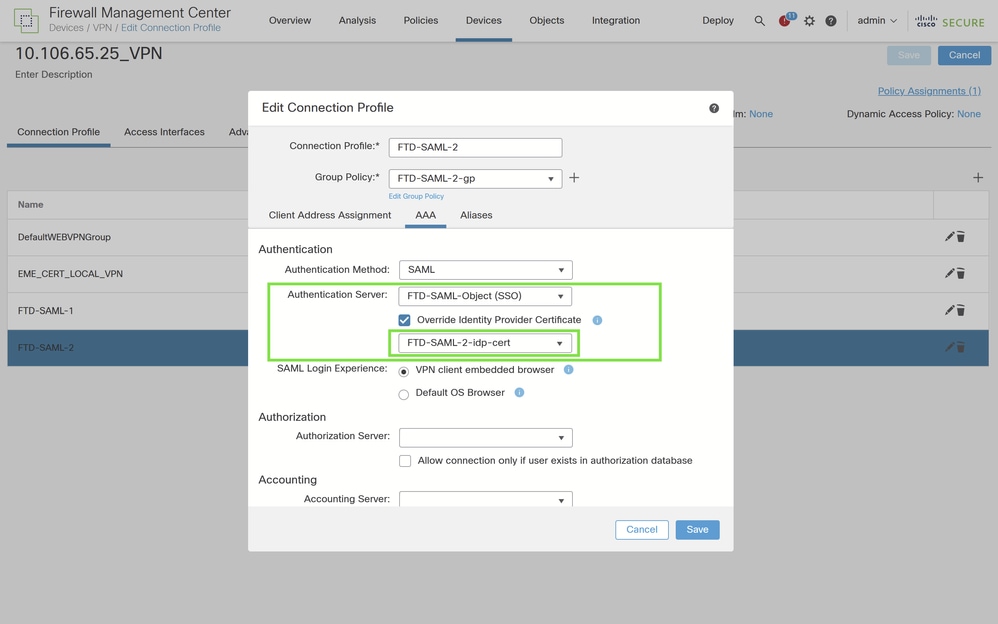

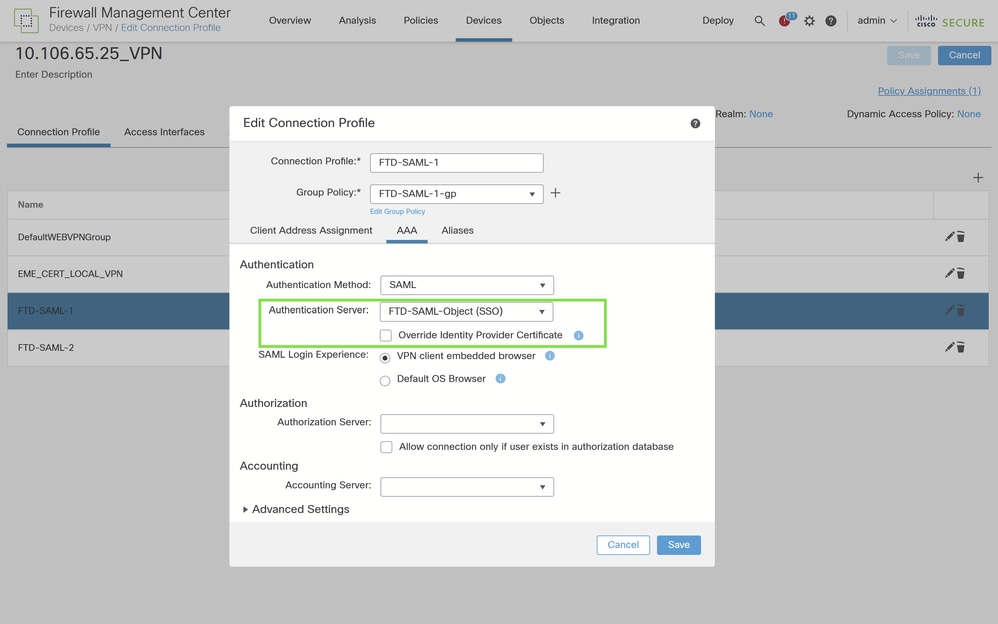

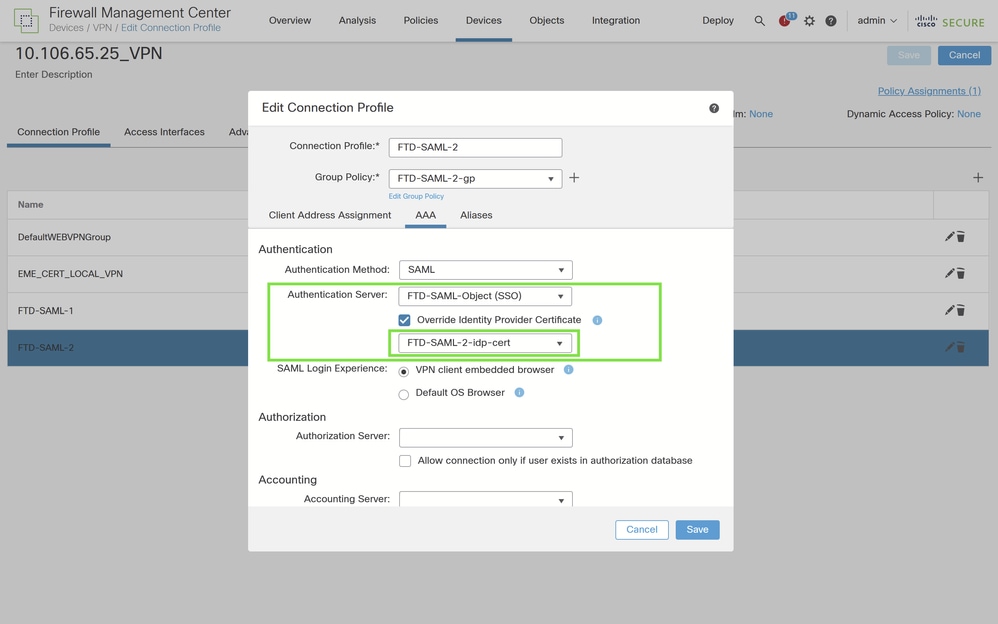

Configurando a substituição de certificado IdP para o segundo perfil de conexão no Cisco FTD

Para garantir que o certificado correto do Provedor de Identidade (IdP) seja usado para o segundo perfil de conexão, habilite a substituição do certificado IdP seguindo estas etapas:

Nas definições do perfil de conexão, localize e ative a opção "Sobrepor Certificado do Provedor de Identidade" para permitir o uso de um certificado IdP diferente daquele configurado para o servidor SAML.

Na lista de certificados IdP registrados, selecione o certificado especificamente registrado para o aplicativo FTD-SAML-2. Essa seleção garante que, quando uma solicitação de autenticação for feita para esse perfil de conexão, o certificado IdP correto seja usado.

Implantação da configuração

NavegueDeploy > Deploymentpara e selecione o FTD apropriado para aplicar as alterações de VPN de Autenticação SAML.

Verificar

Configuração na linha de comando do FTD

firepower# sh run webvpn

webvpn

enable outside

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

Secure Client image disk0:/csm/Secure Client-win-4.10.08025-webdeploy.pkg 1 regex "Windows"

Secure Client enable

saml idp https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

url sign-in https://login.microsoftonline.com/477a586b-61c2-4c8e-9a41-1634016aa513/saml2

url sign-out https://login.microsoftonline.com/477a586b-61c2-4c8e-9a41-1634016aa513/saml2

base-url https://nigarapa2.cisco.com

trustpoint idp FTD-SAML-1-idp-cert

trustpoint sp nigarapa2

no signature

force re-authentication

tunnel-group-list enable

cache

disable

error-recovery disable

firepower#

firepower# sh run tunnel-group FTD-SAML-1

tunnel-group FTD-SAML-1 type remote-access

tunnel-group FTD-SAML-1 general-attributes

address-pool secure-client-pool

default-group-policy FTD-SAML-1-gp

tunnel-group FTD-SAML-1 webvpn-attributes

authentication saml

group-alias FTD-SAML-1 enable

saml identity-provider https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

firepower#

firepower# sh run tunnel-group FTD-SAML-2

tunnel-group FTD-SAML-2 type remote-access

tunnel-group FTD-SAML-2 general-attributes

address-pool secure-client-pool

default-group-policy FTD-SAML-2-gp

tunnel-group FTD-SAML-2 webvpn-attributes

authentication saml

group-alias FTD-SAML-2 enable

saml identity-provider https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

saml idp-trustpoint FTD-SAML-2-idp-cert

firepower#

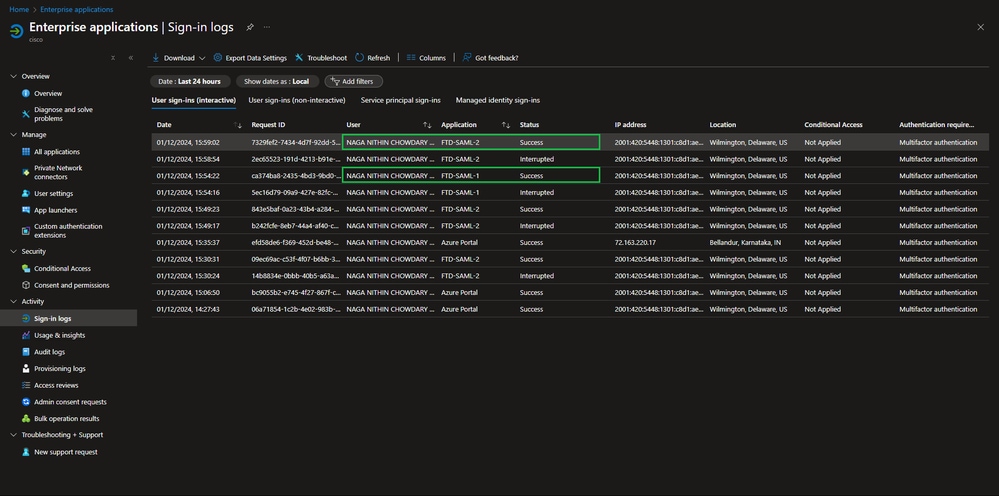

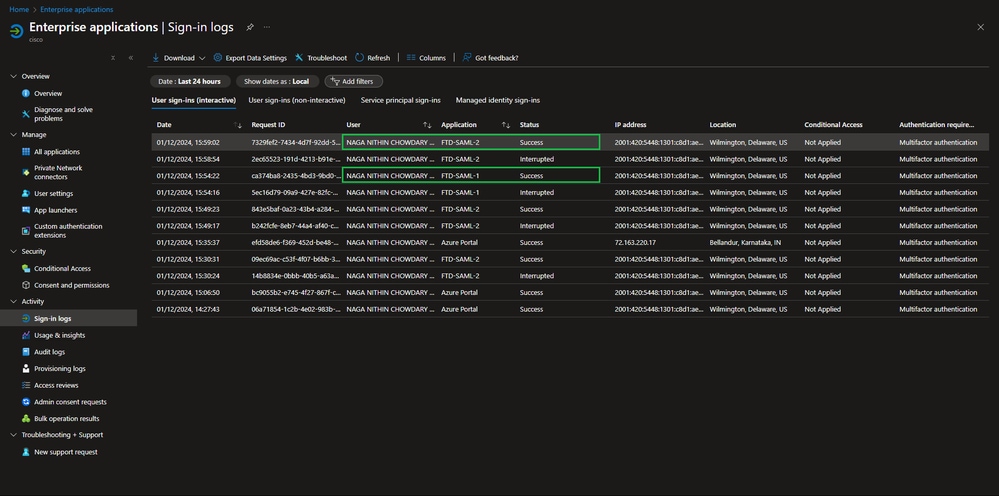

Logs de entrada do identificador de entrada do Azure

Acesse a seção Logs de início de sessão em aplicativo empresarial. Procure solicitações de autenticação relacionadas aos perfis de conexão específicos, como FTD-SAML-1 e FTD-SAML-2. Verifique se os usuários estão se autenticando com êxito por meio das aplicações SAML associadas a cada perfil de conexão.

Logs de Entrada no Azure IdP

Logs de Entrada no Azure IdP

Troubleshooting

- Você pode solucionar problemas usando o DART no PC do usuário do Secure Client.

- Para solucionar um problema de autenticação SAML, utilize este comando debug:

firepower# debug webvpn saml 255

- Verifique a configuração do Secure Client conforme explicado acima; esse comando pode ser usado para verificar o certificado.

firepower# show crypto ca certificate

Feedback

Feedback