Introdução

Este documento descreve como coletar logs detalhados de solução de problemas de ZTA, quando ativar e passo a passo.

Informações de Apoio

À medida que as organizações adotam cada vez mais a Zero Trust Architecture (ZTA) para proteger usuários, dispositivos e aplicativos, a solução de problemas de conectividade e aplicação de políticas se tornou mais complexa. Ao contrário dos modelos tradicionais baseados em perímetro, a ZTA conta com várias decisões em tempo real em identidade, postura de dispositivo, contexto de rede e mecanismos de política baseados em nuvem. Quando surgem problemas, os registros de alto nível geralmente são insuficientes para identificar a causa raiz.

A coleta de rastreamento detalhado do nível ZTA desempenha um papel fundamental na obtenção de visibilidade profunda do comportamento do cliente, avaliação de políticas, interceptação de tráfego e interações de serviços em nuvem. Esses rastreamentos permitem que os engenheiros vão além da solução de problemas baseada em sintomas e analisem a sequência exata de eventos que levam a falhas de acesso, degradação de desempenho ou resultados inesperados de políticas.

Coletando logs

Pré-verificações antes da abertura de um caso de TAC

Essas pré-verificações ajudarão a equipe do TAC a identificar o problema com mais eficiência. O fornecimento dessas informações aos engenheiros os ajudará a resolver o problema o mais rápido possível:

-

Qual é o problema e quantos usuários são afetados?

-

Quais sistemas operacionais e versões são afetados?

-

O problema é consistente ou intermitente? Em caso de intermitência, é específico do usuário ou está difundido?

-

O problema começou após uma alteração ou está presente desde a implantação?

-

Há algum gatilho conhecido?

-

Há uma solução alternativa disponível?

Registros a serem coletados

-

pacote DART

- Logs do modo de rastreamento de depuração ZTNA

-

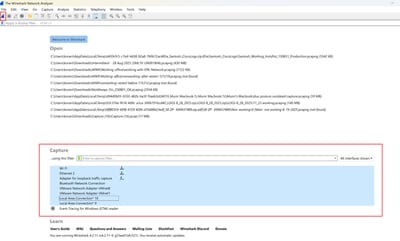

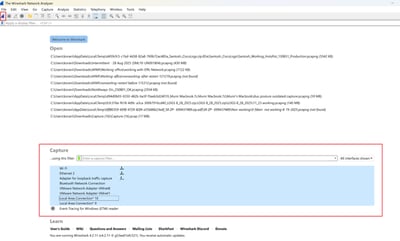

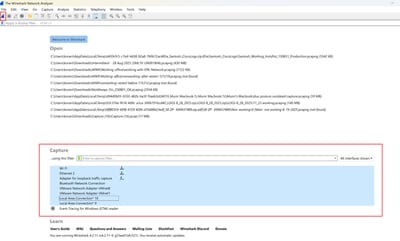

Captura Wireshark (todas as interfaces, incluindo loopback)

-

Mensagens de erro observadas

-

Carimbos de data/hora da emissão

-

Captura de tela de status do módulo ZTA do CSC

-

Nome do usuário afetado

As próximas seções explicam como ativar e coletar cada um desses logs em detalhes.

Habilitar Modo de Rastreamento de Depuração ZTNA

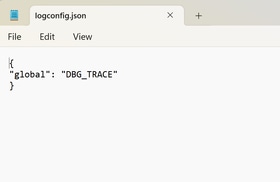

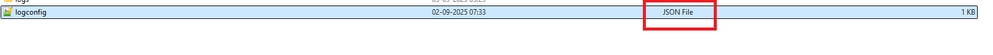

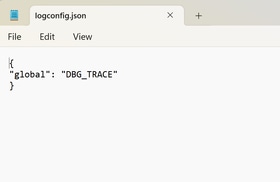

Crie um arquivo chamado logconfig.json com os detalhes abaixo:

{ "global": "DBG_TRACE" }

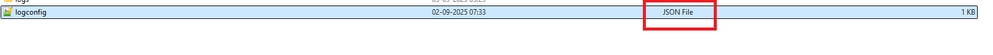

aviso: Certifique-se de que o arquivo esteja salvo com o nome logconfig.json.

Depois de criar o arquivo, coloque-o no local apropriado com base no sistema operacional:

Note: Depois de criar o arquivo especificado, você deve reiniciar o serviço Zero Trust Access Agent (verifique a etapa Reiniciando o serviço ZTA ). Se não for possível reiniciar o serviço, reinicie o computador.

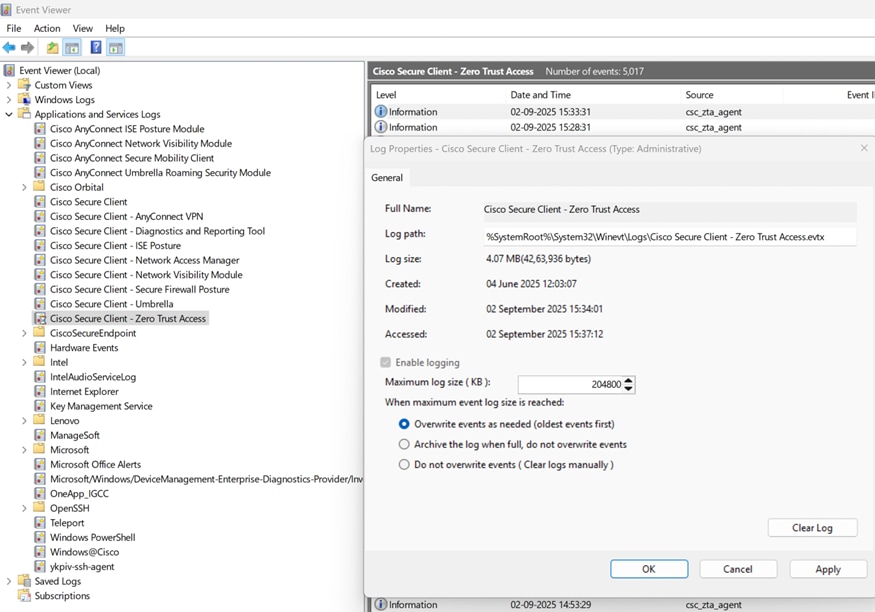

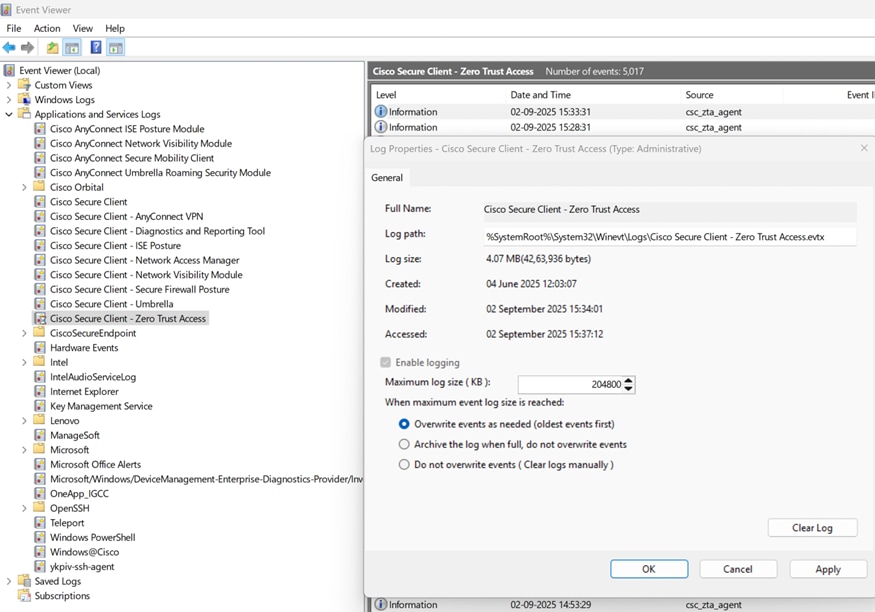

Aumentar o tamanho do log ZTA no Visualizador de Eventos

Em PCs com Windows, depois de habilitar o registro em nível de rastreamento, você deve aumentar manualmente o tamanho do arquivo de registro ZTA.

- Abrir.

Event Viewer

- No painel esquerdo, expanda

Applications and Services Logs.

- Clique com o botão direito do mouse

Cisco Secure Client – Zero Trust Access e selecione Properties.

- Em

Maximum log size (KB), defina o valor como 204800 (equivalente a 200 MB).

Para finalizar, clique em Apply e em OK.

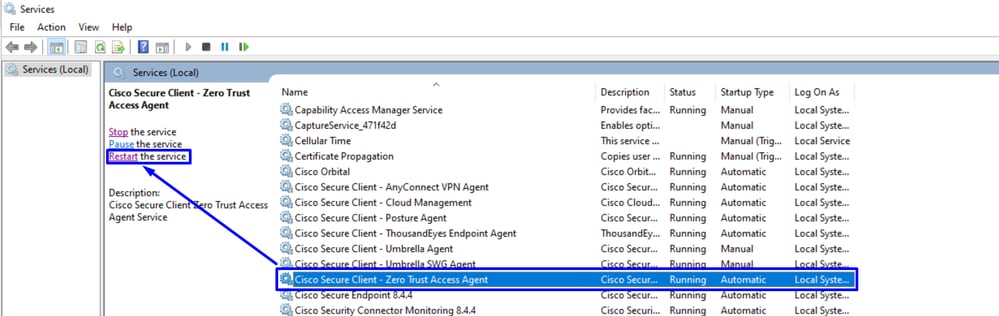

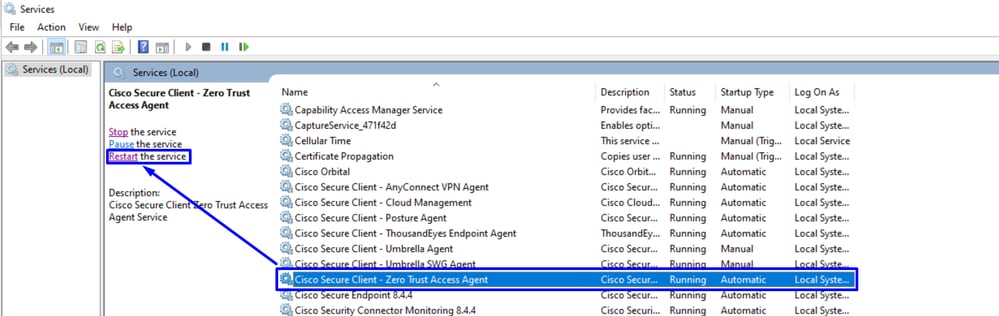

Reiniciando o serviço ZTA

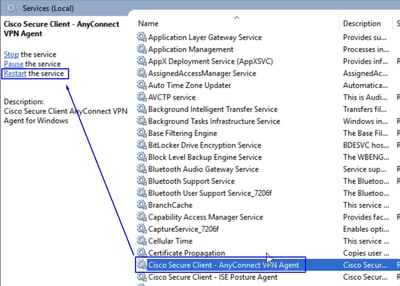

Windows

- Use

Windows + Rpara abrir a Run Search gravação services.msc e pressione Enter

- Localize o serviço

Cisco Secure Client - Zero trust Access Agent e clique em Restart. Depois de concluir , verifique o status do módulo ZTA do CSC para confirmar se ele está ativo

Note: Se o serviço ZTA não puder ser reiniciado devido à falta de acesso administrativo, uma reinicialização completa do sistema será sua próxima opção.

MacOS

Stop Service

sudo "/opt/cisco/secureclient/zta/bin/Cisco Secure Client - Zero Trust Access.app/Contents/MacOS/Cisco Secure Client - Zero Trust Access" uninstall

Start Service

open -a "/opt/cisco/secureclient/zta/bin/Cisco Secure Client - Zero Trust Access.app"

Note: Se os comandos não puderem ser executados ou o serviço ZTA não puder ser reiniciado devido à falta de acesso administrativo, uma reinicialização completa do sistema será sua próxima opção.

Habilitar log KDF, captura de pacotes, modo de depuração Duo e pacote Dart

Windows

Abra um CMD com privilégios de administrador e execute o próximo comando:

"%ProgramFiles(x86)%\Cisco\Cisco Secure Client\acsocktool.exe" -sdf 0x400080152

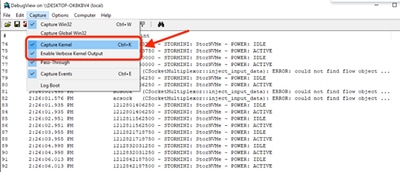

- Baixe DebugView de SysInternal para capturar o log KDF

- Execute

DebugViewcomo administratore ative as próximas opções de menu:

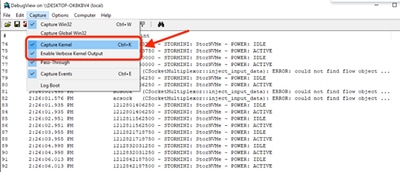

- Clique em Capture

- Marca de seleção

Capture Kernel

- Marca de seleção

Enable Verbose Kernel Output

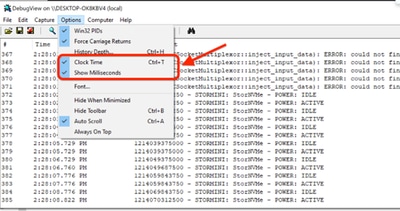

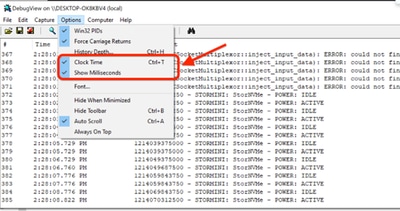

- Opções

- Marca de seleção

Clock Time

- Marca de seleção

Show Milliseconds

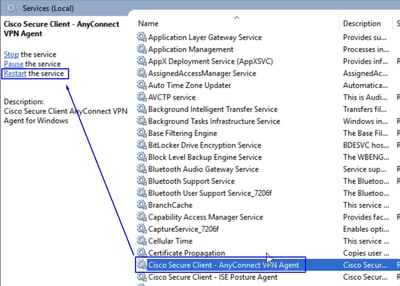

net stop csc_vpnagent && net start csc_vpnagent

- Se

net stop csc_vpnagent && net start csc_vpnagentnão funcionar, reinicie o Cisco Secure Clientserviço do services.msc

- Reproduza o problema, salve

KDF LogseWireshark Capturee siga as etapas para capturar DART Bundle

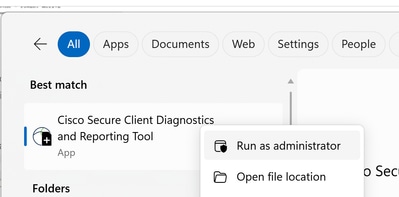

- Abra o

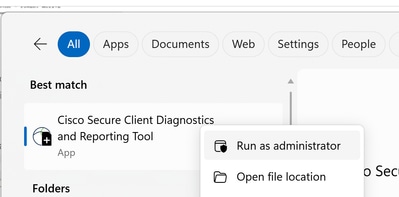

Cisco Secure Client Diagnostics & Reporting Tool (DART)com privilégios de administrador

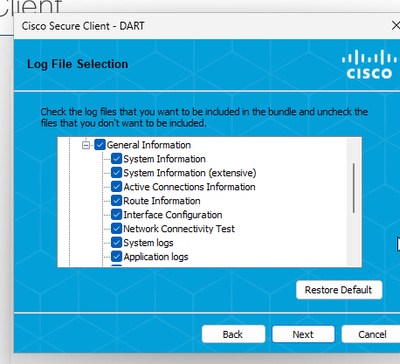

- Clique em

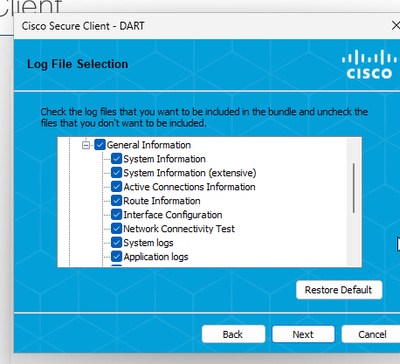

Custom

- Incluir

System Information Extensivee Network Connectivity Test

- Para parar o registro KDF no Windows, use o próximo comando:

"%ProgramFiles(x86)%\Cisco\Cisco Secure Client\acsocktool.exe" -cdf

Note: Colete todos os registros, registros KDF, captura do Wireshark e pacote DART no caso TAC.

MacOS

Abra o terminal e siga a próxima cadeia de comandos para ativar o registro KDF no MacOS:

sudo "/opt/cisco/secureclient/bin/Cisco Secure Client - AnyConnect VPN Service.app/Contents/MacOS/Cisco Secure Client - AnyConnect VPN Service" uninstall

echo debug=0x400080152 | sudo tee /opt/cisco/secureclient/kdf/acsock.cfg

open -a "/opt/cisco/secureclient/bin/Cisco Secure Client - AnyConnect VPN Service.app"

- Reproduza o problema, salve

KDF LogseWireshark Capturee siga as etapas para capturar DART Bundle

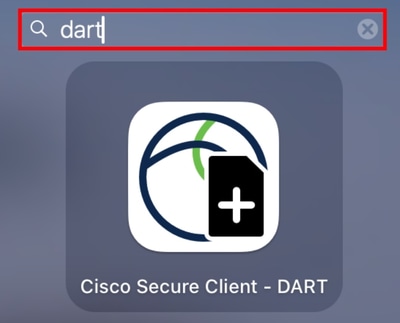

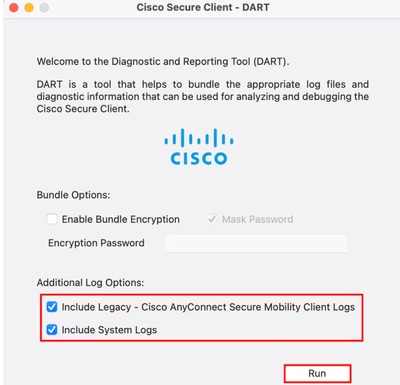

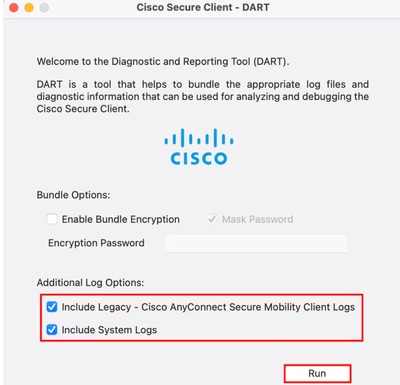

- Abra o

Cisco Secure Client - DART

- Marque as próximas opções:

Include Legacy - Cisco AnyConnect Secure Mobility Client LogsInclude System Logs

- Clique em

Run

Note: Colete todos os registros, registros KDF, captura do Wireshark e pacote DART no caso TAC.

Informações Relacionadas

Feedback

Feedback