Configurar acesso seguro para avaliação de postura de RA-VPNaaS com ISE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar a Avaliação de postura para usuários de VPN de acesso remoto com o Identity Service Engine (ISE) e o Secure Access.

Pré-requisitos

- Configurar Provisionamento de Usuário

- Cisco ISE conectado ao acesso seguro através do túnel

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Identity Service Engine

- Acesso seguro

- Cisco Secure Client

- Postura do ISE

- Autenticação, autorização e contabilidade

Componentes Utilizados

As informações neste documento são baseadas em:

- Patch 1 do Identity Service Engine (ISE) versão 3.3

- Acesso seguro

- Cisco Secure Client - Anyconnect VPN versão 5.1.2.42

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

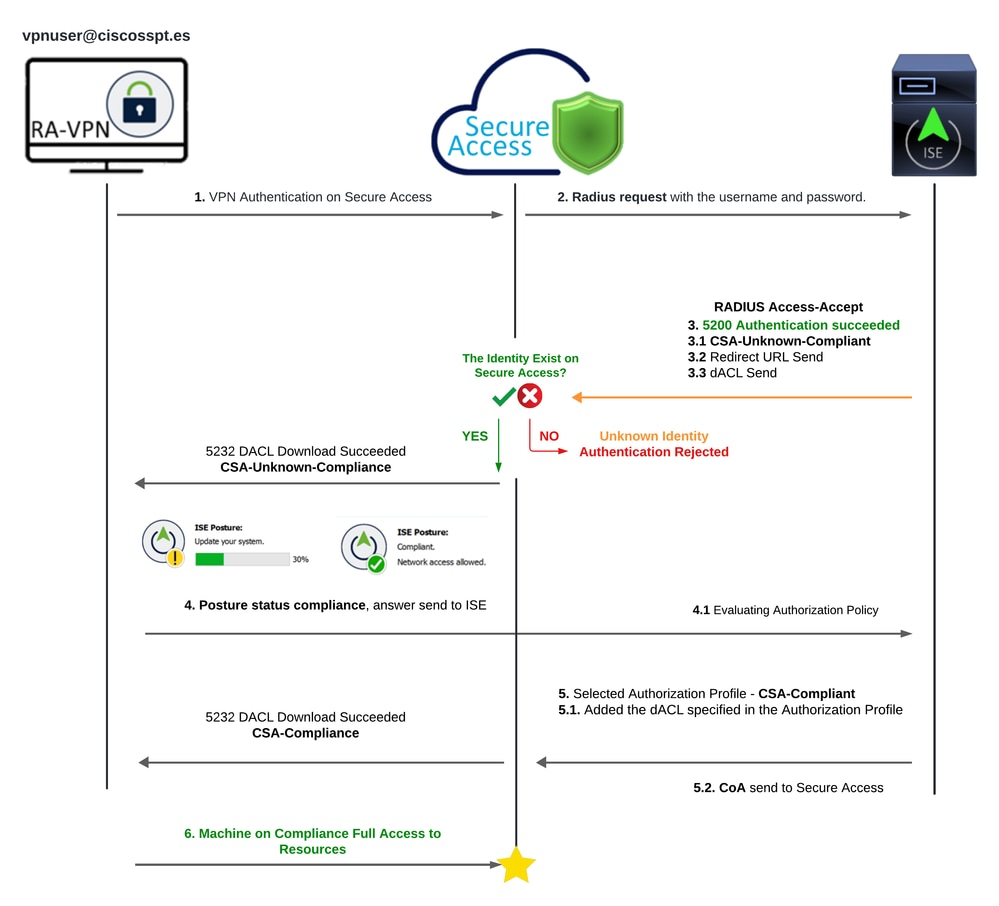

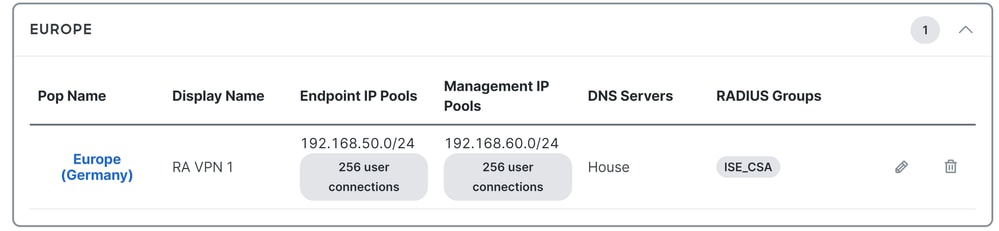

Acesso seguro - ISE - Diagrama

Acesso seguro - ISE - Diagrama

A integração do Cisco Secure Access com o Identity Services Engine (ISE) oferece uma abordagem de segurança abrangente, aproveitando diferentes protocolos de autenticação, incluindo MS-CHAPv2, para proteger as conexões. O Cisco Secure Access, com sua solução Security Service Edge (SSE) avançada, aprimora a conectividade segura em ambientes hiperdistribuídos, oferecendo recursos como VPN as a Service (VPNaaS), que podem ser protegidos usando os recursos do ISE.

Essa integração permite uma experiência de acesso transparente e segura, permitindo que os usuários se conectem a qualquer aplicativo, em qualquer lugar, com desempenho e segurança otimizados. A utilização dos recursos avançados do Cisco ISE, como a Avaliação de postura, reforça ainda mais esse modelo de segurança ao avaliar a conformidade dos PCs com as políticas internas do usuário antes de permitir o acesso. Isso garante que somente os dispositivos que atendem aos requisitos de segurança da organização possam acessar os recursos da rede, reduzindo o risco de vulnerabilidades.

Note: Para configurar a integração do RADIUS, você precisa certificar-se de que haja comunicação entre ambas as plataformas.

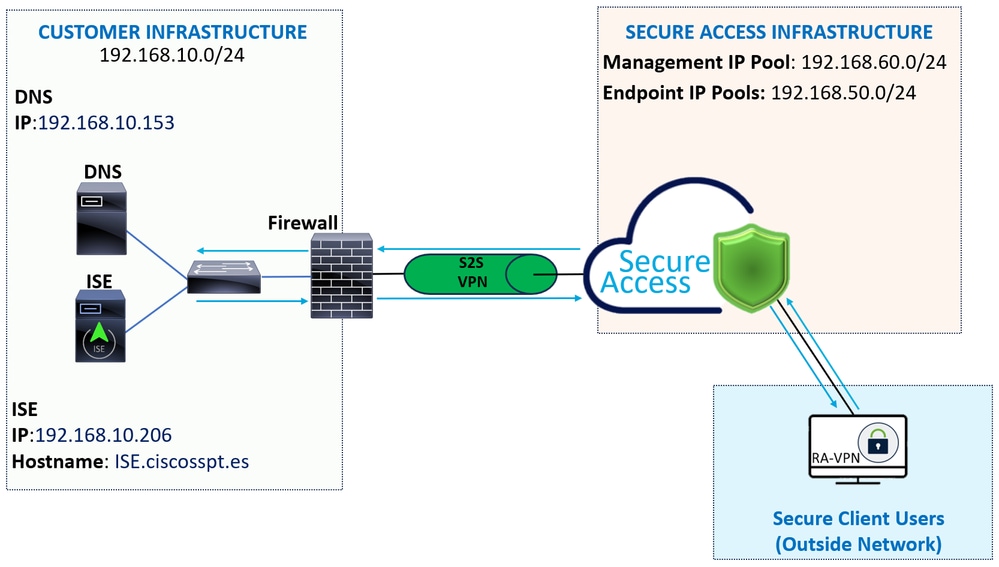

Diagrama de Rede

Configurar

Observação: antes de iniciar o processo de configuração, você deve concluir as primeiras etapas com acesso seguro e integração do ISE.

Configuração de acesso seguro

Configurar o grupo Radius nos pools IP

Para configurar o perfil de VPN usando Radius, continue com as próximas etapas:

Navegue até o Painel do Secure Access.

- Clique em

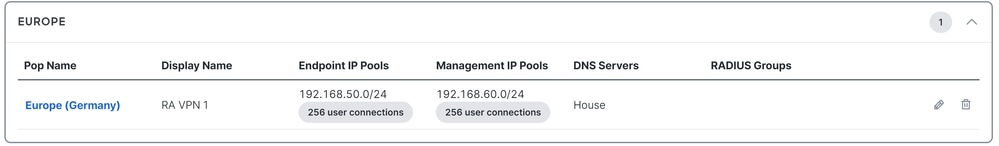

Connect > Enduser Connectivity > Virtual Private Network - Em sua Configuração de Pool (

Manage IP Pools), clique emManage

- Clique no lápis para editar

- Agora, na lista suspensa de configuração da seção IP Pool, em

Radius Group (Optional) - Clique em

Add RADIUS Group

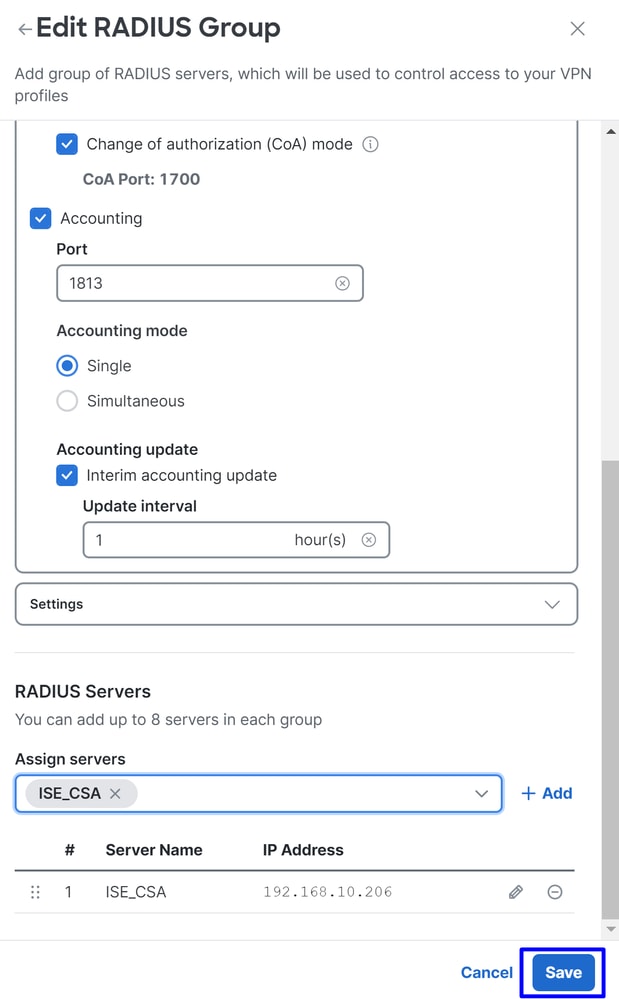

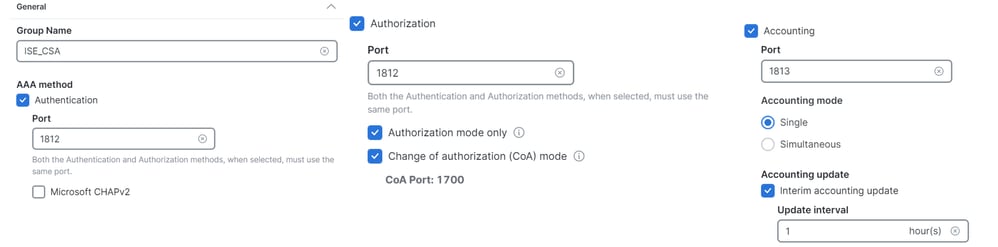

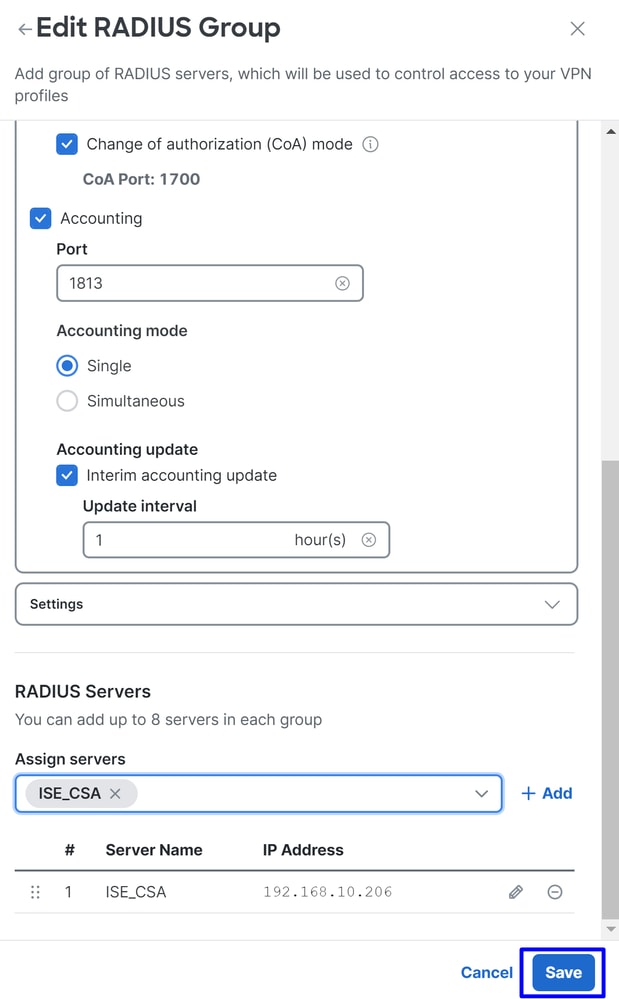

- Em Geral, configure as próximas opções:

Group Name: Configure um nome para sua integração do ISE no Secure AccessAAA method

Authentication: Marque a caixa de seleção paraAuthenticatione selecione a porta, por padrão, é 1812- Caso sua autenticação exija

Microsoft Challenge Handshake Authentication Protocol Version 2 (MCHAPv2), marque a caixa de seleção

- Caso sua autenticação exija

Authorization: Marque a caixa de seleção paraAuthorizatione selecione a porta, por padrão, é 1812- Marque a caixa de seleção para

Authorization mode Onlye paraChange of Authorization (CoA) modepermitir a postura e as alterações do ISE

- Marque a caixa de seleção para

Accounting: Marque a caixa de seleção para Autorização e selecione a porta, por padrão, é 1813- Escolha

Single or Simultaneous(em modo único, os dados de contabilização são enviados para apenas um servidor. No modo simultâneo, contabilizar dados para todos os servidores do grupo) - Marque a caixa de seleção para

Accounting updatehabilitar a geração periódica de mensagens de atualização de contabilidade provisória RADIUS.

- Escolha

Caution: Ambos osAuthenticationmétodos e Authorization , quando selecionados, devem usar a mesma porta.

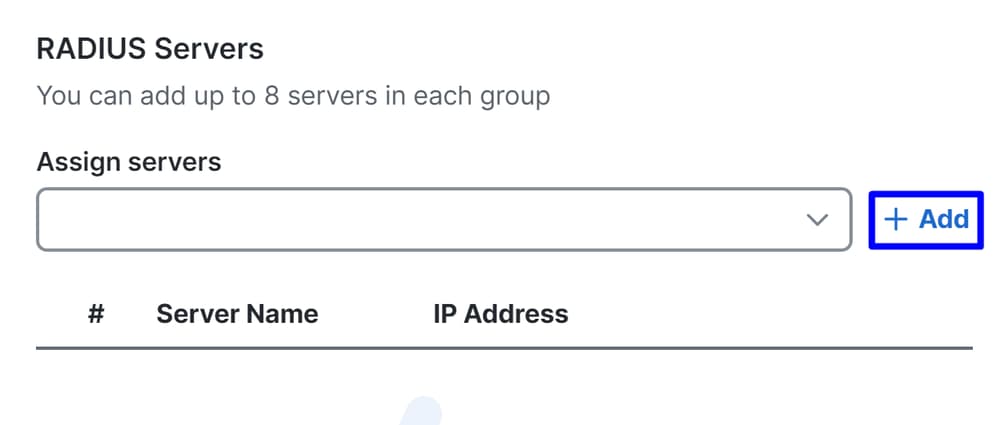

- Depois disso, você precisa configurar o

RADIUS Servers(ISE) que é usado para autenticar via AAA na seçãoRADIUS Servers: - Clique em

+ Add

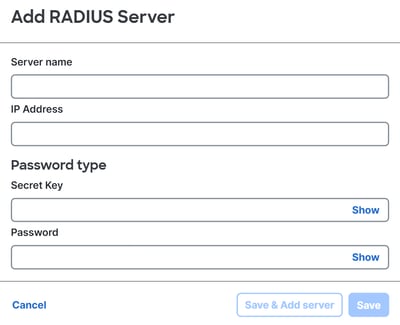

- Em seguida, configure as próximas opções:

Server Name: Configure um nome para identificar seu servidor ISE.IP Address: Configure o IP do dispositivo Cisco ISE que pode ser acessado por meio do acesso seguroSecret Key: Configurar sua chave secreta RADIUSPassword: Configure sua senha do Radius

- Clique

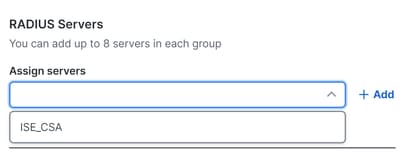

Savee atribua o servidor Radius sob aAssign Serveropção e selecione o servidor ISE:

- Clique

Savenovamente para salvar todas as configurações feitas

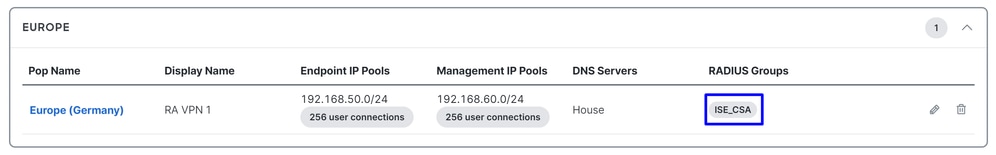

Agora que você configurou o servidor ISE no pool de IPs, é necessário configurá-lo no VPN Profiles.

Configure seu perfil VPN para usar o ISE

Para configurar o Perfil VPN, navegue até o Painel de Acesso Seguro.

- Clique em

Connect > Enduser Connectivity > Virtual Private Network - Sob

VPN Profilesclique em+ Add - Em seguida, configure as próximas opções:

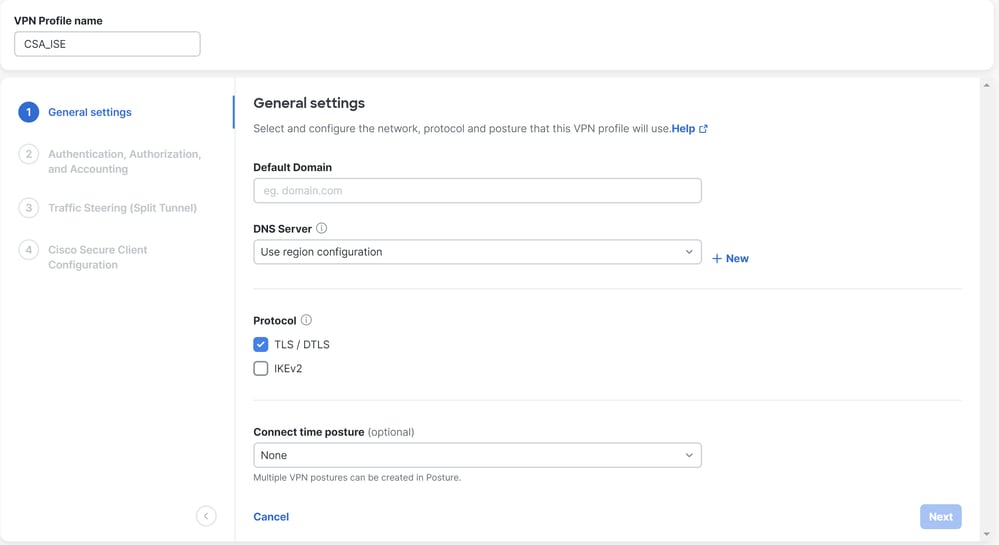

Configurações gerais

VPN Profile name: Configure um nome para o seu perfilDefault Domain: Configure seu domínio.DNS Server: Escolha o Servidor de Nomes de Domínio (DNS) configurado por vocêProtocol: Configure os protocolos que você precisa permitir na VPNConnect Time posture: Escolha uma postura ou deixe-a como Nenhuma

- Depois disso, clique em

Next

Autenticação, autorização e contabilidade

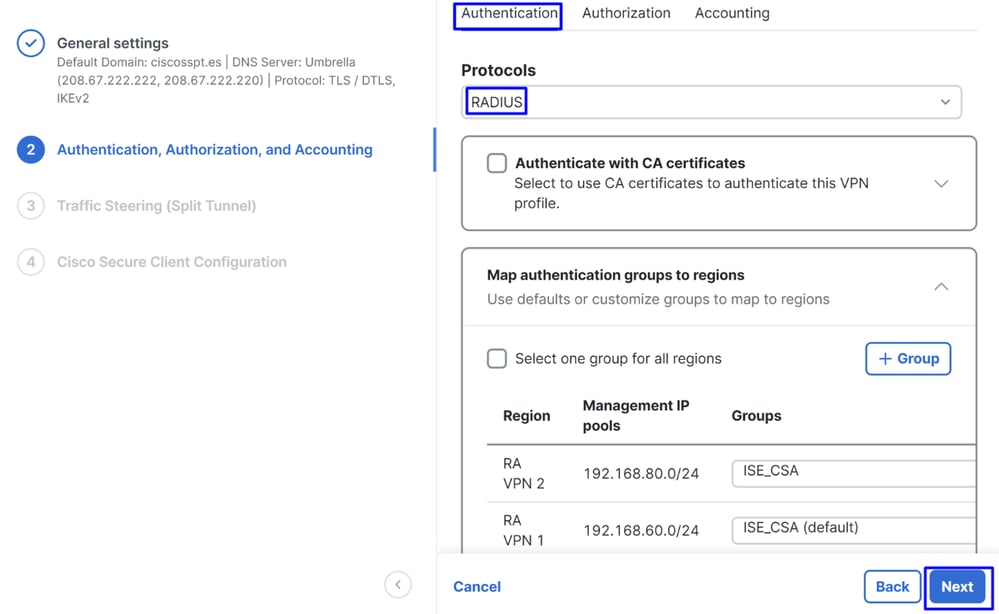

Autenticação

Authentication

Protocols: EscolhaRadiusMap authentication groups to regions: Escolha as regiões e escolha seuRadius Groups

- Clique em

Next

Note: Você deve marcar todas as regiões e selecionar os grupos de raios se tiver várias regiões. Se você não fizer isso, o botão Next ficará esmaecido.

Depois de configurar todas as partes de autenticação, prossiga com a Autorização.

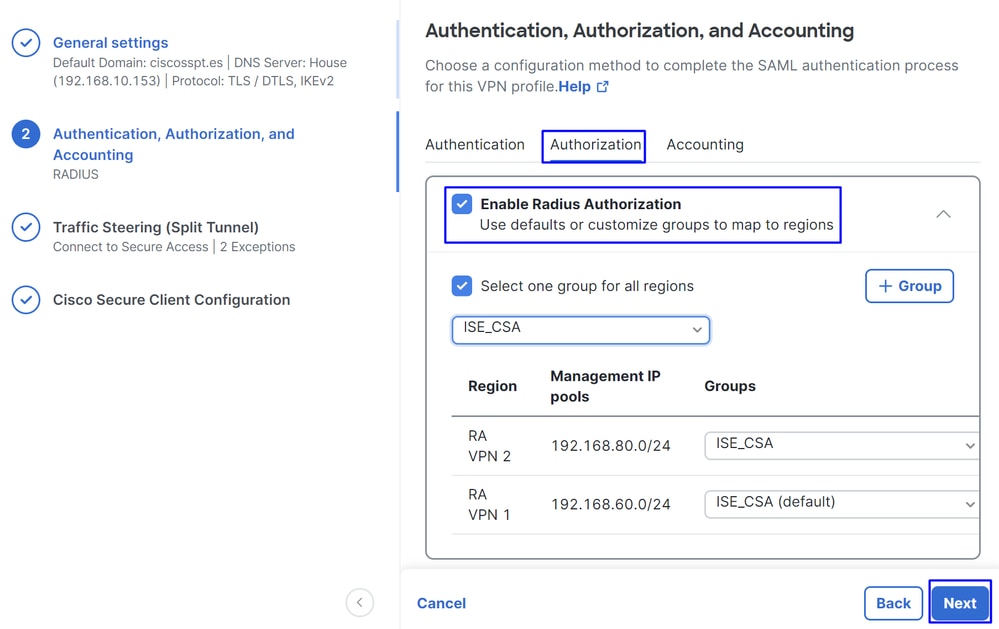

Autorização

AuthorizationEnable Radius Authorization: Marque a caixa de seleção para ativar a Autorização radius- Selecione um grupo para todas as regiões: Marque a caixa de seleção para usar um servidor radius específico para todos os pools de acesso remoto - rede virtual privada (RA-VPN) ou defina-o para cada pool separadamente

- Clique em

Next

Depois de configurar toda a Authorization peça, prossiga com o Accounting.

Note: Se você não habilitar Radio Authorization, a postura não funcionará.

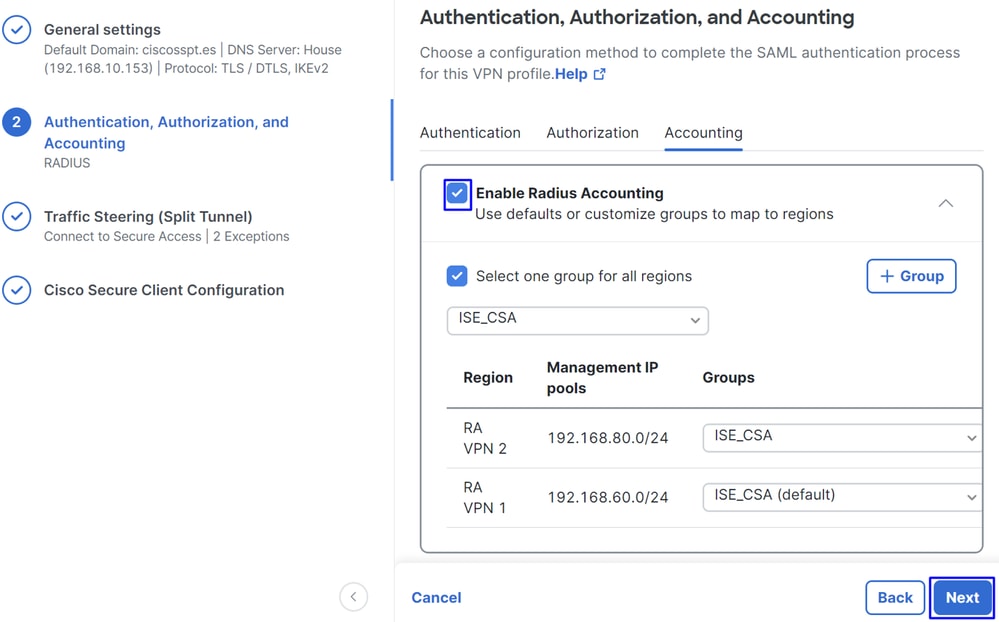

Relatório

AccountingMap Authorization groups to regions: Escolha as regiões e escolha seuRadius Groups

- Clique em

Next

After you have done configured the Authentication, Authorization and Accounting please continue withTraffic Steering.

Direção de tráfego

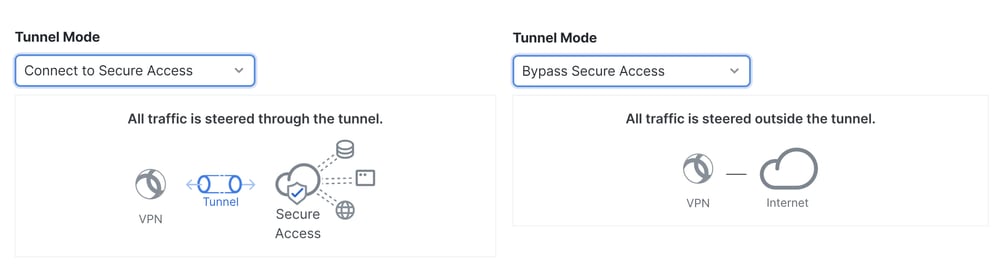

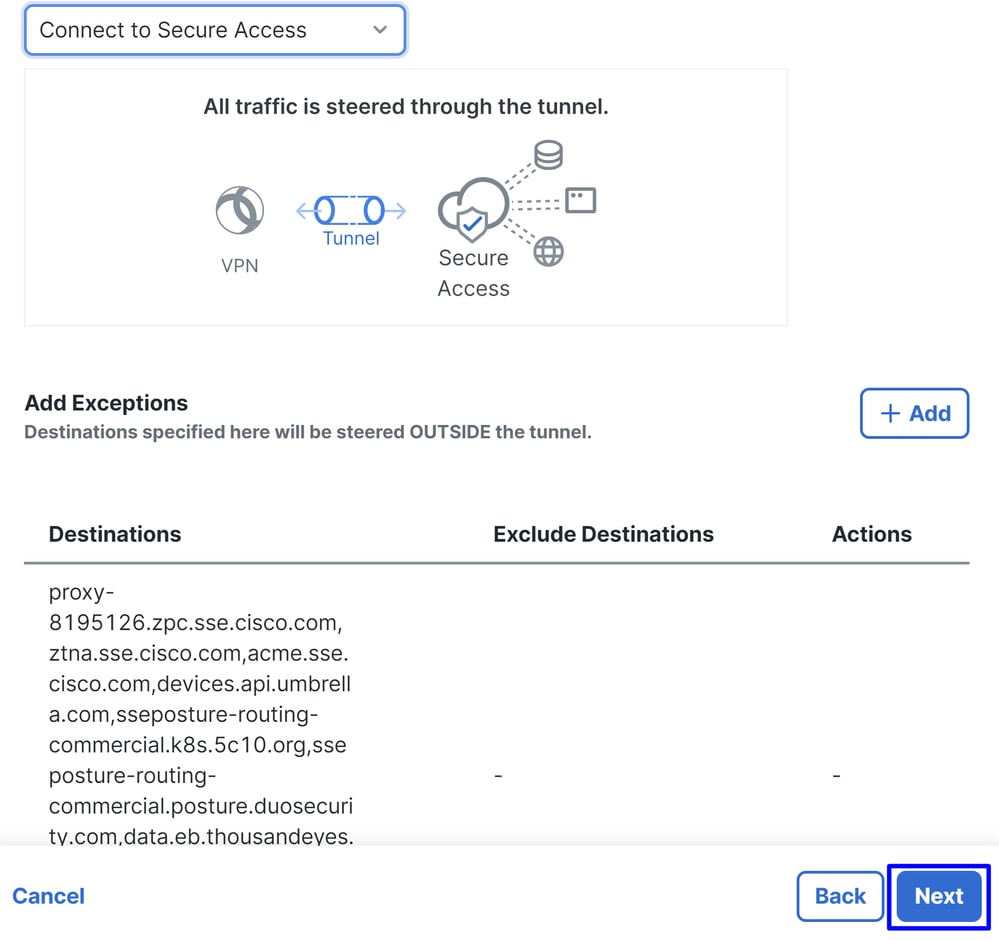

Sob o controle de tráfego, você precisa configurar o tipo de comunicação por meio do Secure Access.

- Se você escolher, todo o tráfego da Internet

Connect to Secure Accessserá encaminhado porSecure Access

Se você quiser adicionar exclusões para domínios de Internet ou IPs, clique no + Add botão e, em seguida, clique em Next.

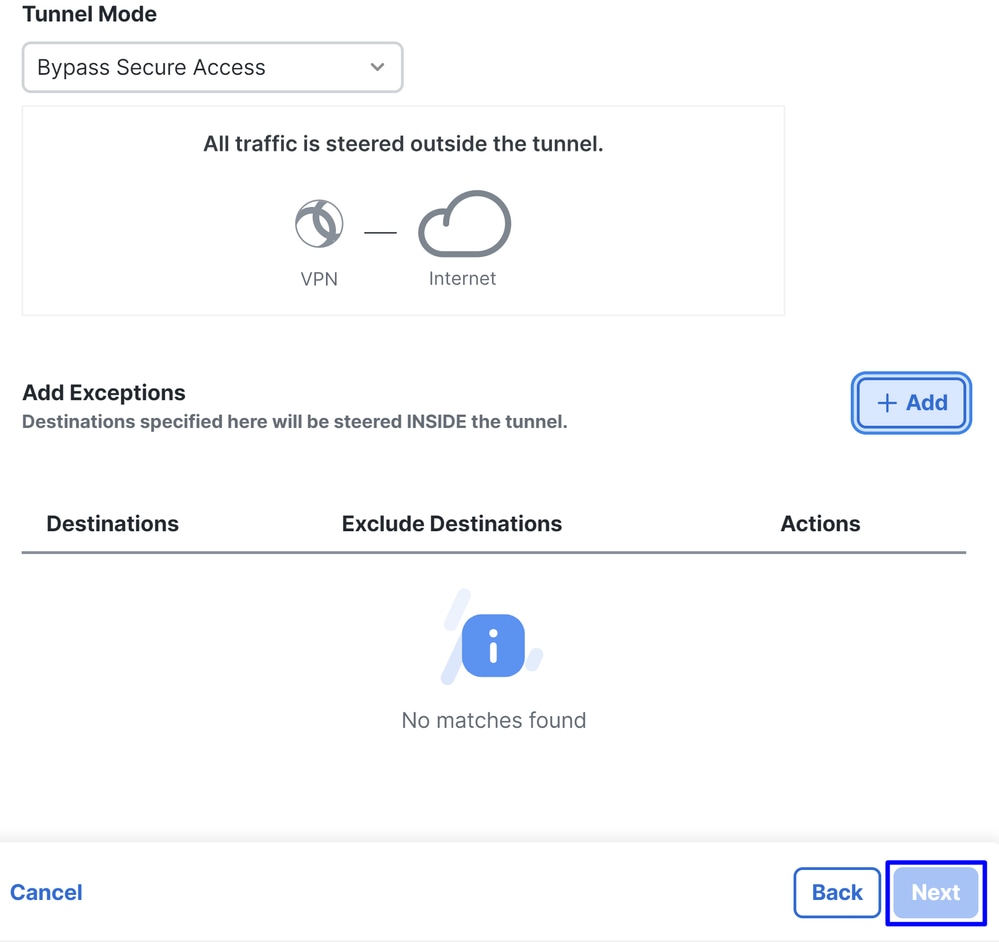

- Se você decidir

Bypass Secure Accessfazer isso, todo o tráfego da Internet passará pelo seu provedor de Internet, não peloSecure Access(Sem proteção da Internet)

Note: Adicione enroll.cisco.com para postura de ISE ao escolher Bypass Secure Access.

Nesta etapa, você seleciona todos os recursos de rede privada que deseja acessar por meio da VPN. Para fazer isso, clique em + Adde, em seguida, clique em Next quando tiver adicionado todos os recursos.

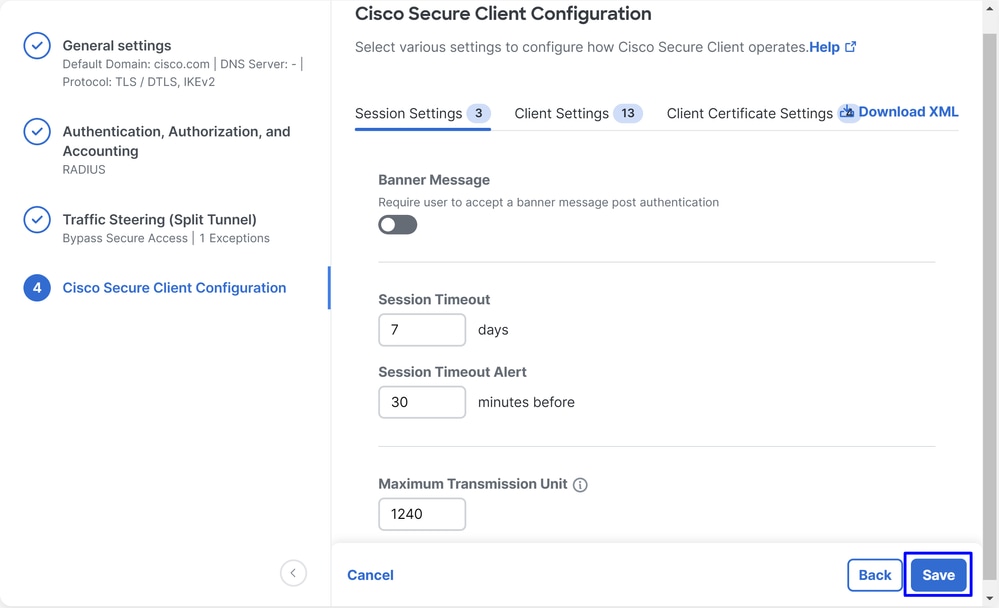

Configuração do Cisco Secure Client

Nesta etapa, você pode manter tudo como padrão e clicar em Save, mas se quiser personalizar mais sua configuração, consulte o Guia do Administrador do Cisco Secure Client.

Configurações do ISE

Configurar lista de dispositivos de rede

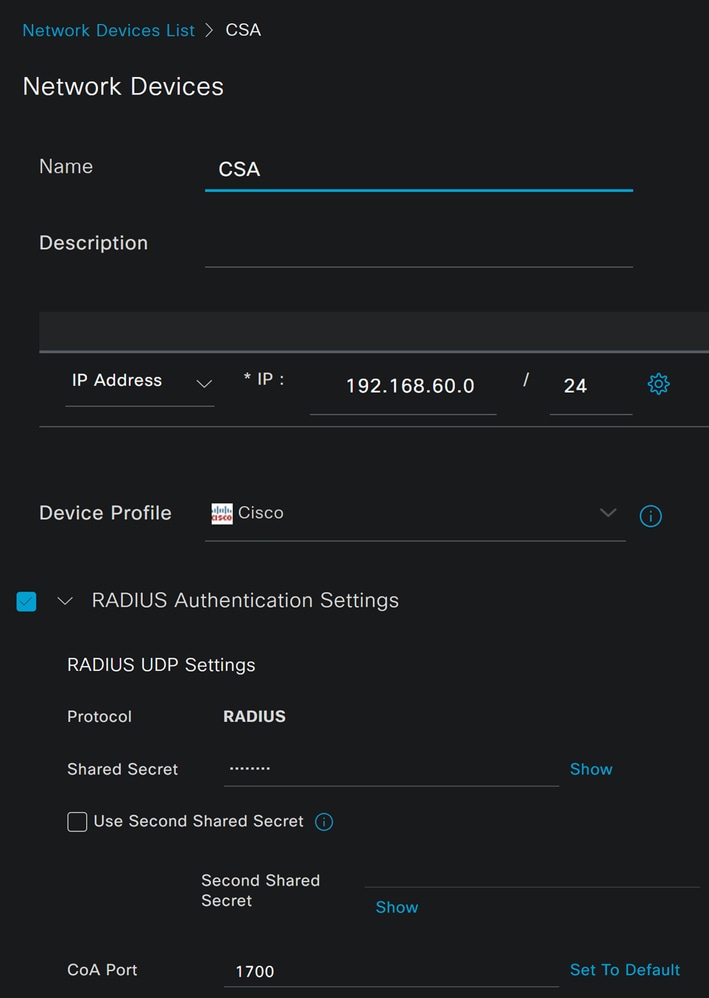

Para configurar a autenticação por meio do Cisco ISE, você precisa configurar os dispositivos permitidos que podem fazer consultas ao Cisco ISE:

- Navegue até

Administration > Network Devices - Clique em

+ Add

Name: Use um nome para identificar o acesso seguroIP Address: Configure oManagement Interfaceda etapa, Região do pool de IPDevice Profile: Escolha a CiscoRadius Authentication Settings

Shared Secret: Configure o mesmo segredo compartilhado configurado na etapa, Chave secretaCoA Port: Deixar como padrão; O 1700 também é usado em acesso seguro

Após clicar em Save, para verificar se a integração funciona corretamente, continue para criar um usuário local para verificação da integração.

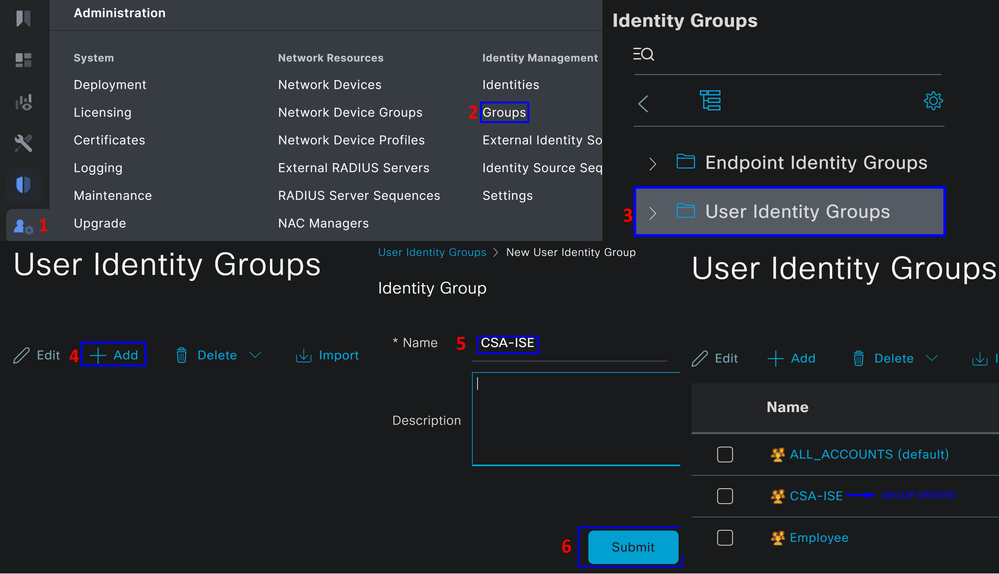

Configurar um grupo

Para configurar um grupo para uso com usuários locais, siga estas etapas:

- Clique em

Administration > Groups - Clique em

User Identity Groups - Clique em

+ Add - Crie um

Namepara o grupo e clique emSubmit

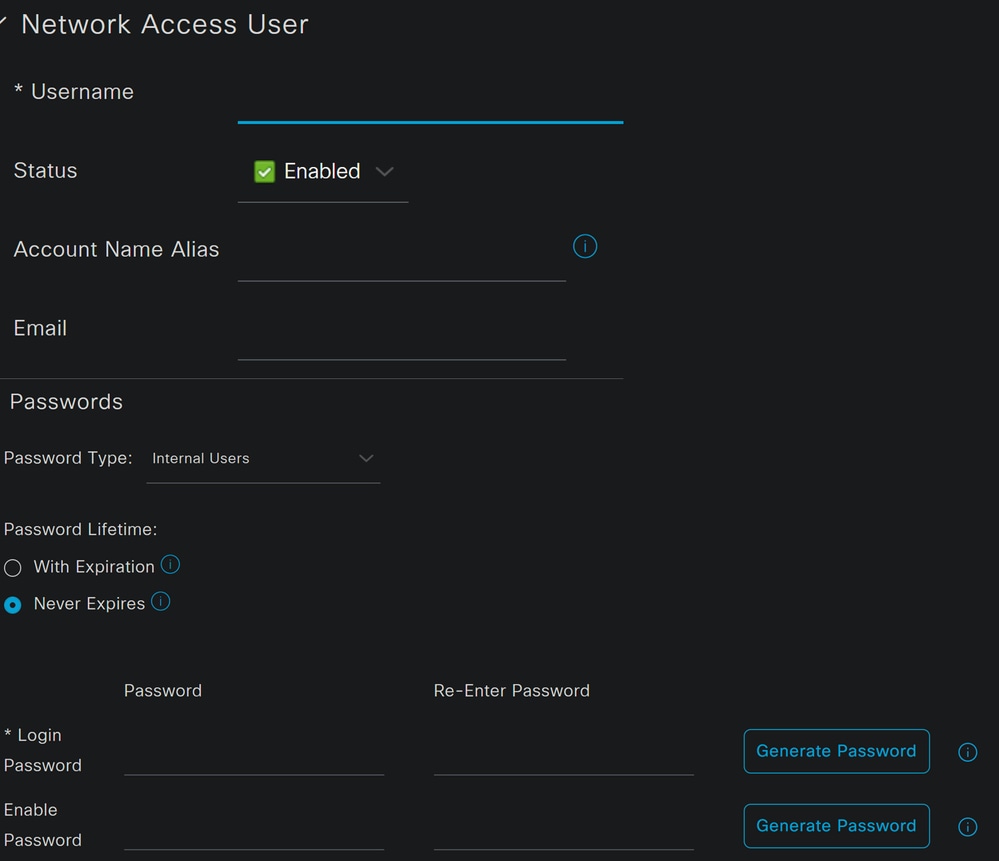

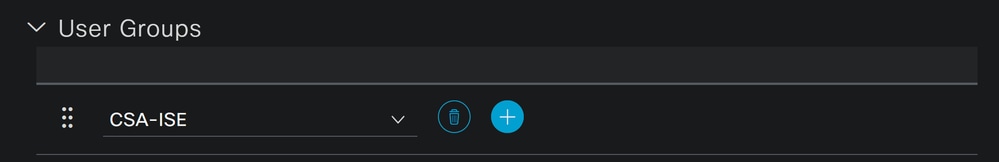

Configurar Usuário Local

Para configurar um usuário local para verificar sua integração:

- Navegue até

Administration > Identities - Clique em

Add +

Username: Configurar o nome de usuário com um provisionamento UPN conhecido no Secure Access; isso é baseado na etapa Pré-requisitosStatus: AtivoPassword Lifetime: Você pode configurá-loWith ExpirationouNever Expires, dependendo de vocêLogin Password: Criar uma senha para o usuárioUser Groups: Escolha o grupo criado na etapa, Configurar um grupo

Note: A autenticação baseada em UPN está definida para alteração nas versões futuras do Secure Access.

Depois disso, você poderá Save fazer a configuração e continuar com a etapa, Configure Policy Set.

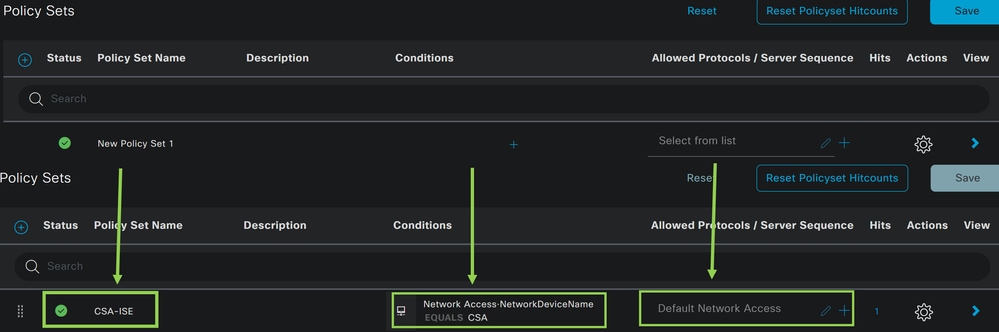

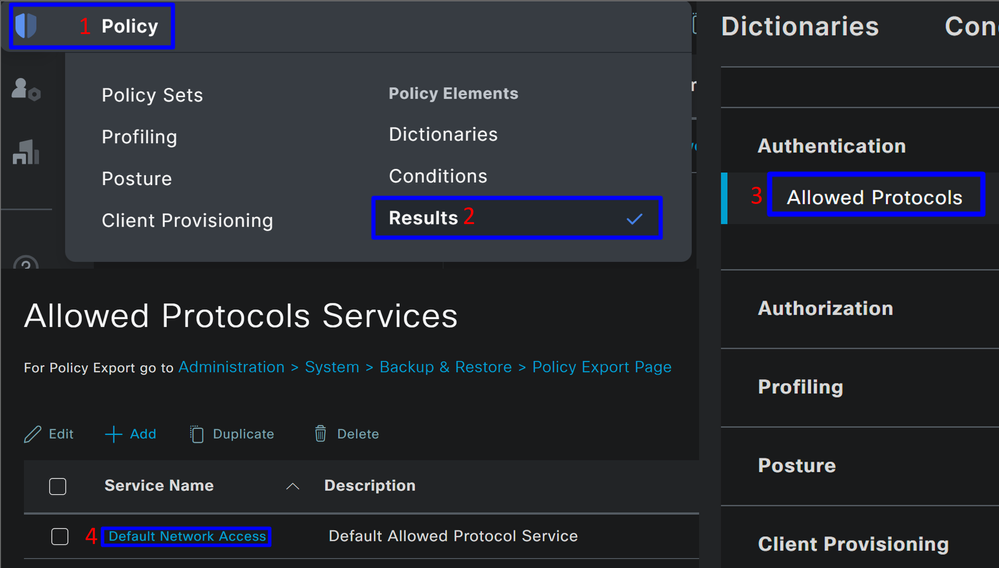

Configurar Conjunto de Políticas

No conjunto de políticas, configure a ação que o ISE executa durante a autenticação e a autorização. Este cenário demonstra o caso de uso para configurar uma política simples para fornecer acesso ao usuário. Primeiro, o ISE verifica a origem das autenticações RADIUS e se as identidades existem no banco de dados de usuários do ISE para fornecer acesso

Para configurar essa política, navegue até o painel do Cisco ISE:

- Clique em

Policy > Policy Sets - Clique em

+para adicionar um novo conjunto de políticas

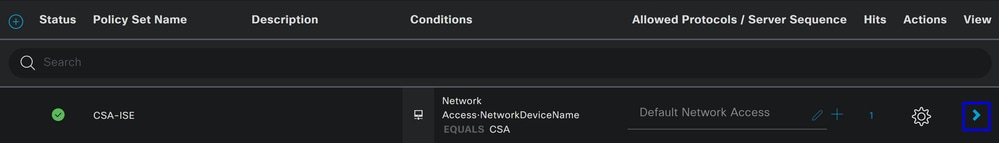

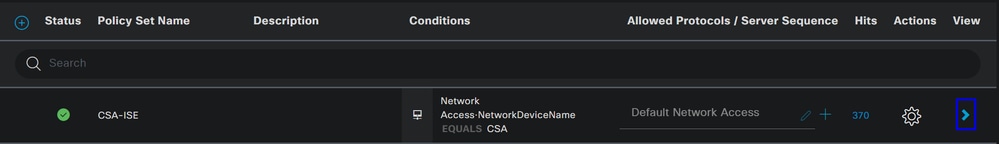

Nesse caso, crie um novo conjunto de políticas em vez de trabalhar com o padrão. Em seguida, configure a Autenticação e Autorização com base nesse conjunto de políticas. A política configurada permite o acesso ao dispositivo de rede definido na etapa Configurar lista de dispositivos de rede para verificar se essas autenticações vêmCSA Network Device Liste, em seguida, entrar na política como Conditions. E, finalmente, os protocolos permitidos, como Default Network Access.

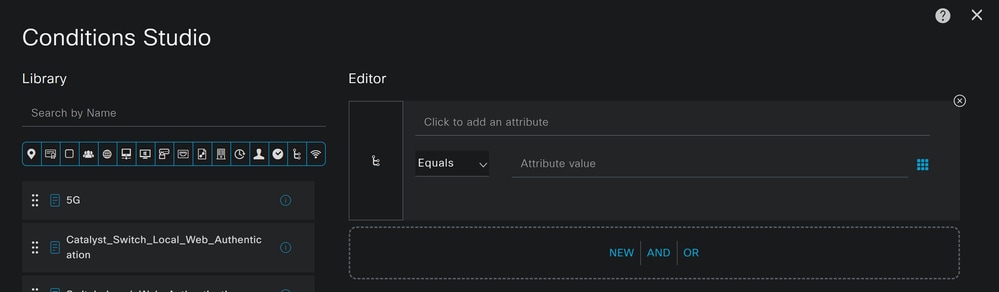

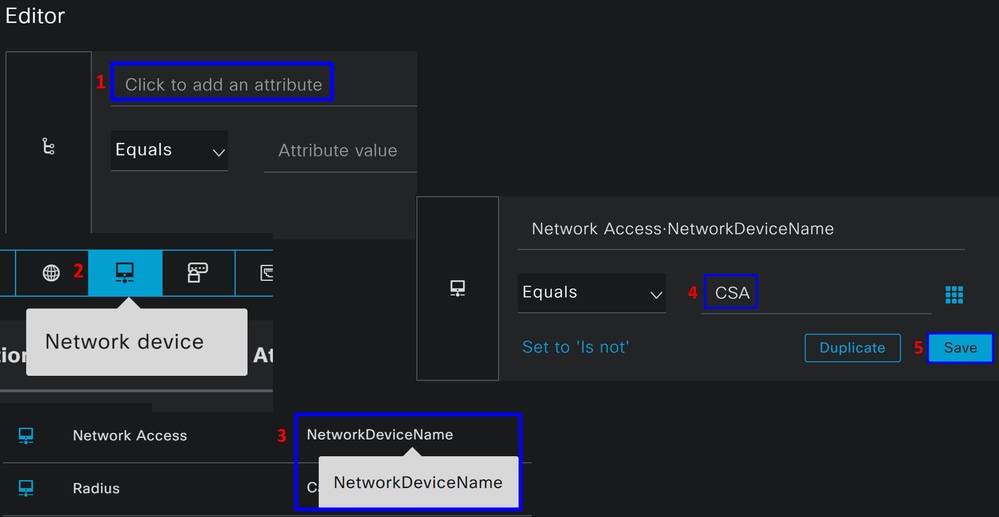

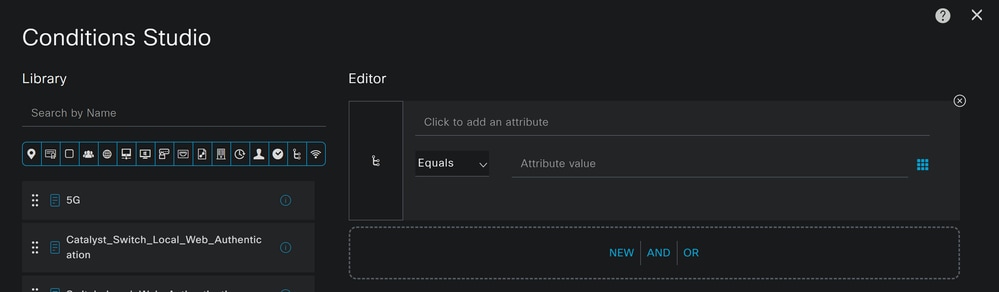

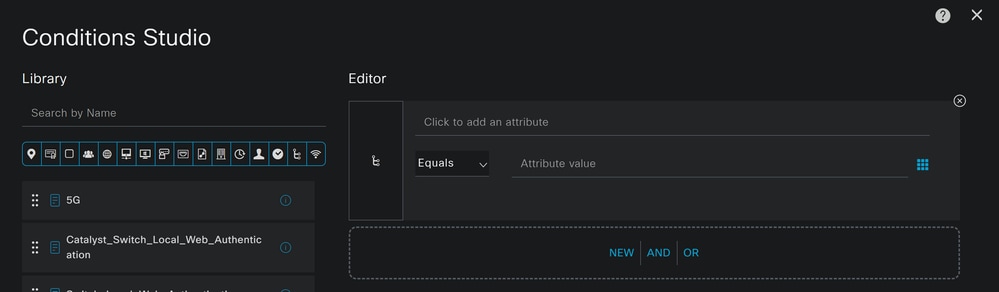

Para criar o condition que corresponde ao conjunto de políticas, continue com as próximas instruções:

- Clique em

+ - Na seção

Condition Studio, as informações disponíveis incluem:

- Para criar as Condições, clique em

Click to add an attribute - Clique no

Network Devicebotão - Nas opções atrás, clique em

Network Access-Network Device Nameoption - Na opção Equals (Iguais), escreva o nome do

Network Devicena etapa Configure Network Devices List (Configurar lista de dispositivos de rede) - Clique em

Save

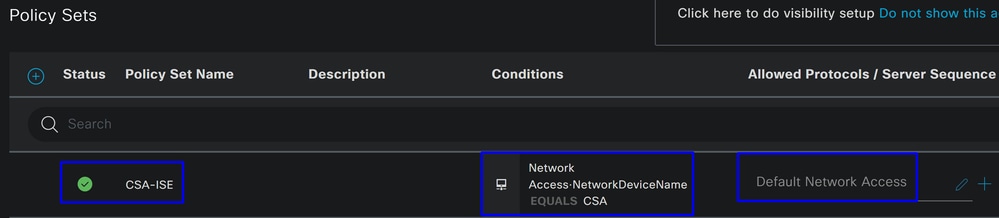

Essa política apenas aprova a solicitação da origemCSApara continuar a configuração Authentication e Authorization no conjunto de políticas CSA-ISE, e também verifica os protocolos permitidos com base nos Default Network Access protocolos permitidos.

O resultado da política definida deve ser:

- Para verificar o

Default Network Access Protocolspermitido, continue com as próximas instruções:- Clique em

Policy > Results - Clique em

Allowed Protocols - Clique em

Default Network Access

- Clique em

- Em seguida, você verá todos os protocolos permitidos em

Default Network Access

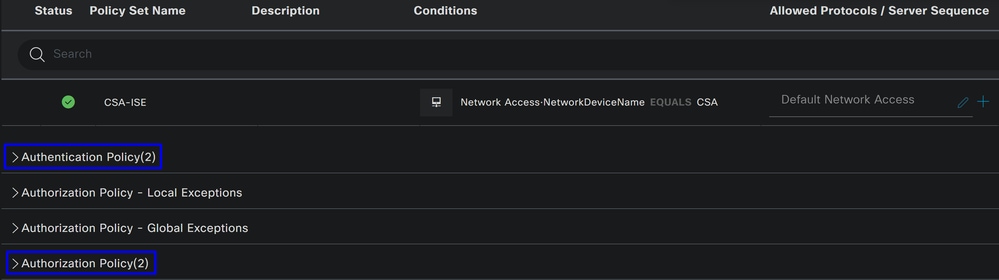

Configurar Autenticação e Autorização do Conjunto de Políticas

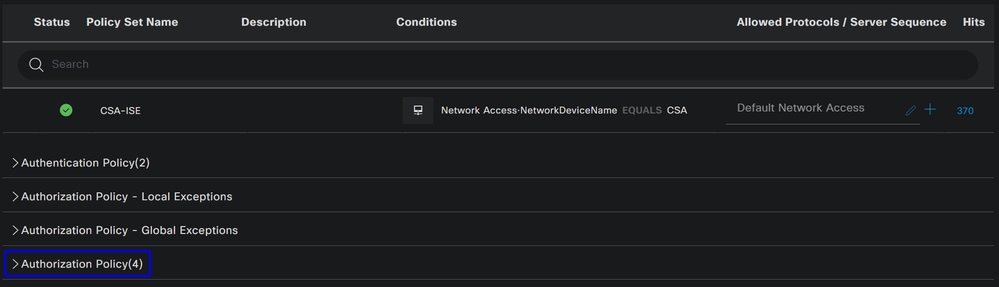

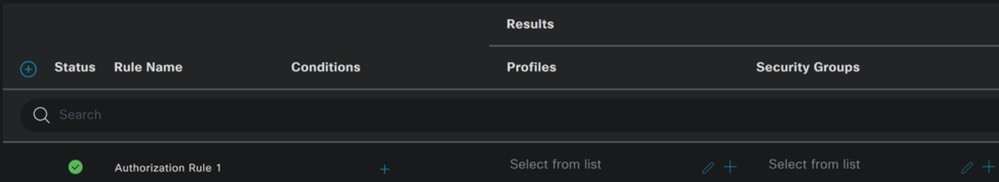

Para criar oAuthenticatione Authorization a política sob o Policy Set, prossiga com as próximas etapas:

- Clique em

>

- Depois disso, você verá as

Authenticationpolíticas eAuthorizationexibidas:

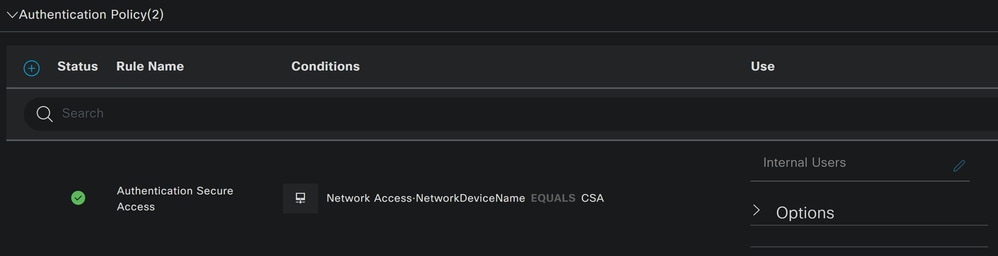

Política de autenticação

Para a política de autenticação, você pode configurar de várias maneiras. Nesse caso, você verá uma política para o dispositivo definido na etapa Configure Network Devices List e verificará a autenticação com base em critérios específicos:

- Os usuários autenticados por meio do

Network Device CSAtêm uma autenticação bem-sucedida ou rejeitada.

A política é a mesma definida na etapa Configure Policy Set.

Política de Autorização

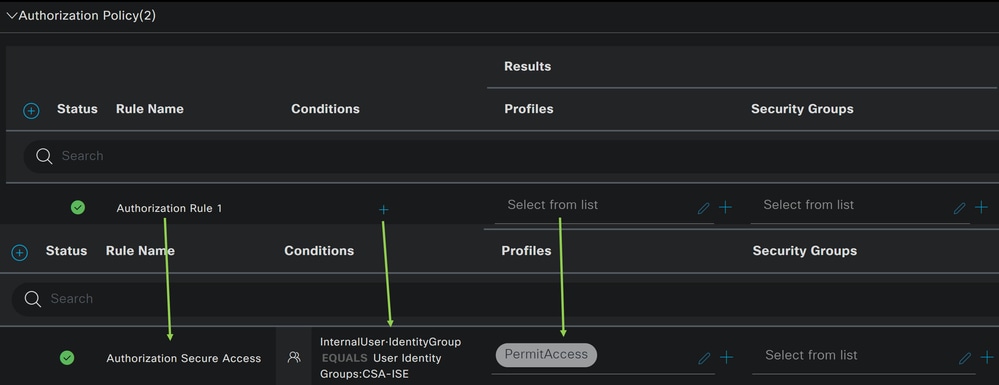

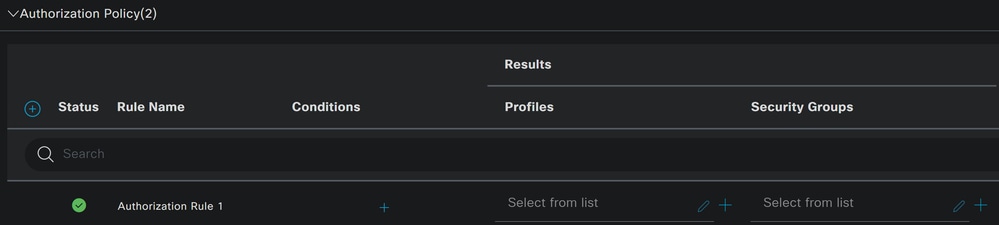

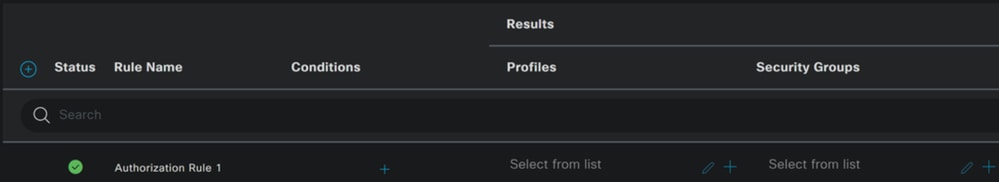

Você pode configurar a política de autorização de várias maneiras. Nesse caso, autorize apenas os usuários no grupo definido na etapa Configurar um Grupo.Consulte o próximo exemplo para configurar sua política de autorização:

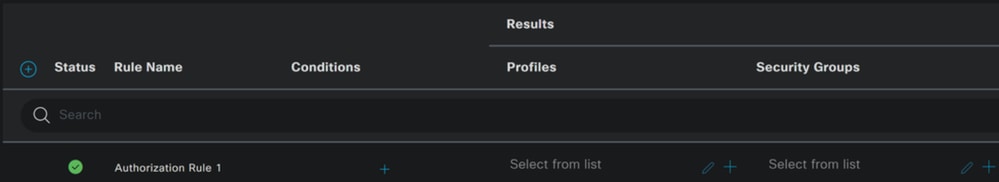

- Clique em

Authorization Policy - Clique em

+para definir a política de autorização como esta:

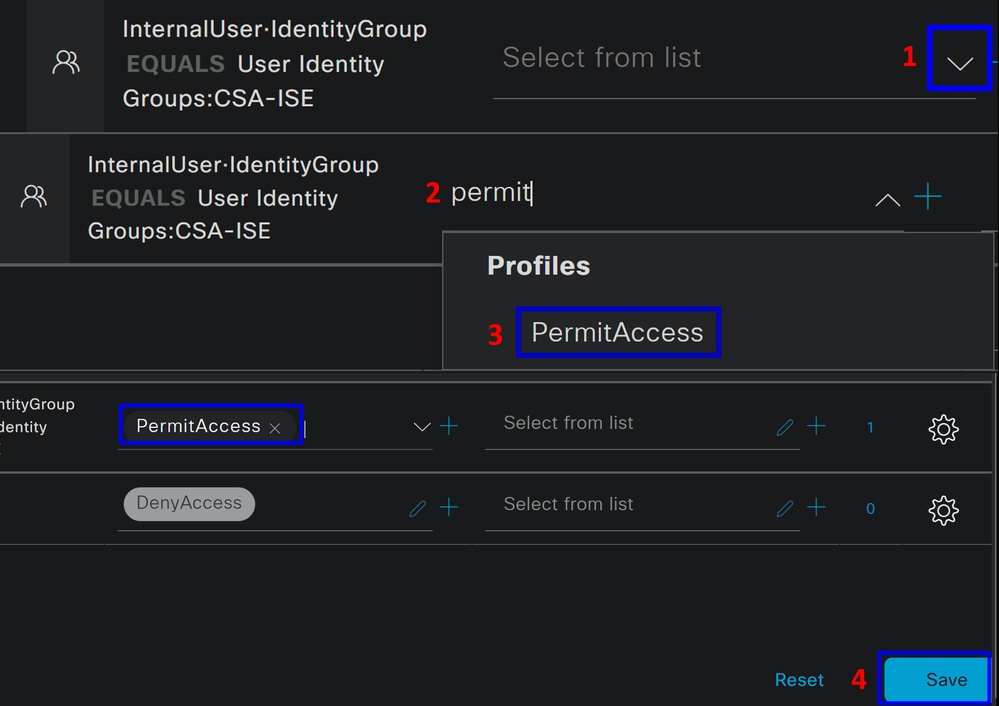

- Para a próxima etapa, altere o

Rule NameConditionseProfiles - Ao configurar o

Nameconfigure um nome para identificar facilmente a política de autorização - Para configurar o

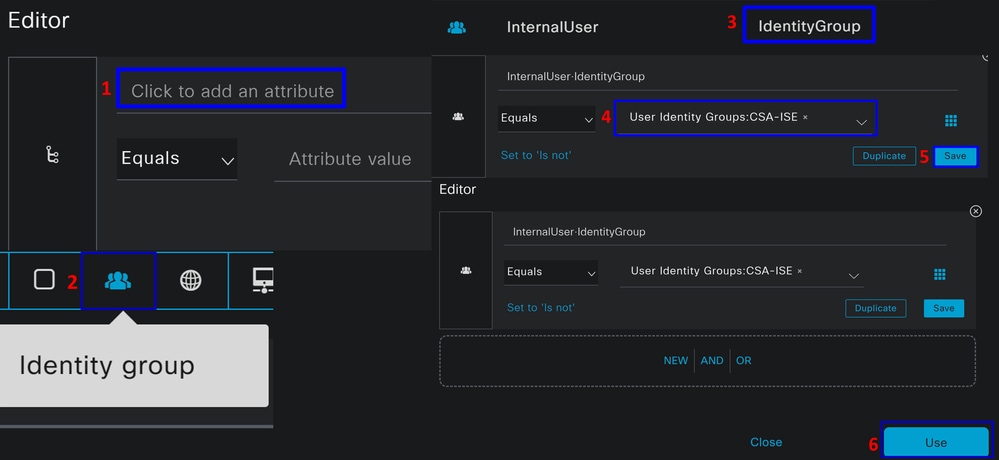

Condition, clique no botão+ - Em

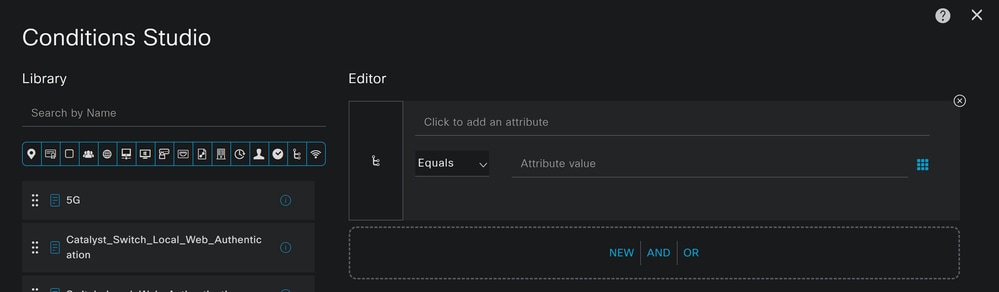

Condition Studio, você encontrará as informações:

- Para criar as Condições, clique em

Click to add an attribute - Clique no

Identity Groupbotão - Nas opções atrás, clique em Internal User -

IdentityGroupopção - Na opção

Equals, use o menu suspenso para localizar oGroupaprovado para autenticação na etapa, Configurar um grupo - Clique em

Save - Clique em

Use

Depois disso, você precisa definir o Profiles, which help approve user access under the authorization policy once the user authentication matches the group selected on the policy.

- Na

Authorization Policy, clique no botão suspenso emProfiles - Procurar permissão

- Selecionar

PermitAccess - Clique em

Save

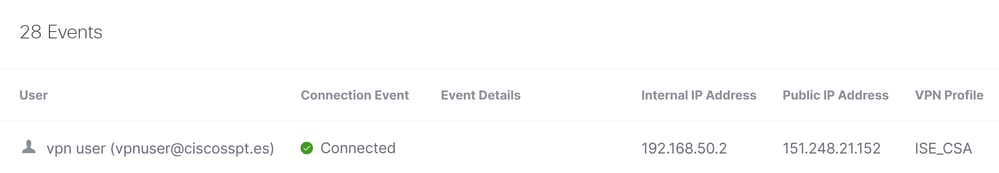

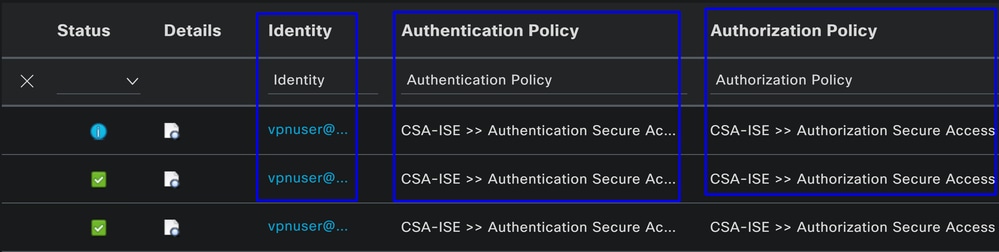

Depois disso, você definiu sua política Authentication e Authorization. Autentique para verificar se o usuário se conecta sem problemas e se você pode ver os logs no Secure Access e no ISE.

Para se conectar à VPN, você pode usar o perfil criado no Secure Access e conectar-se através do Secure Client com o perfil do ISE.

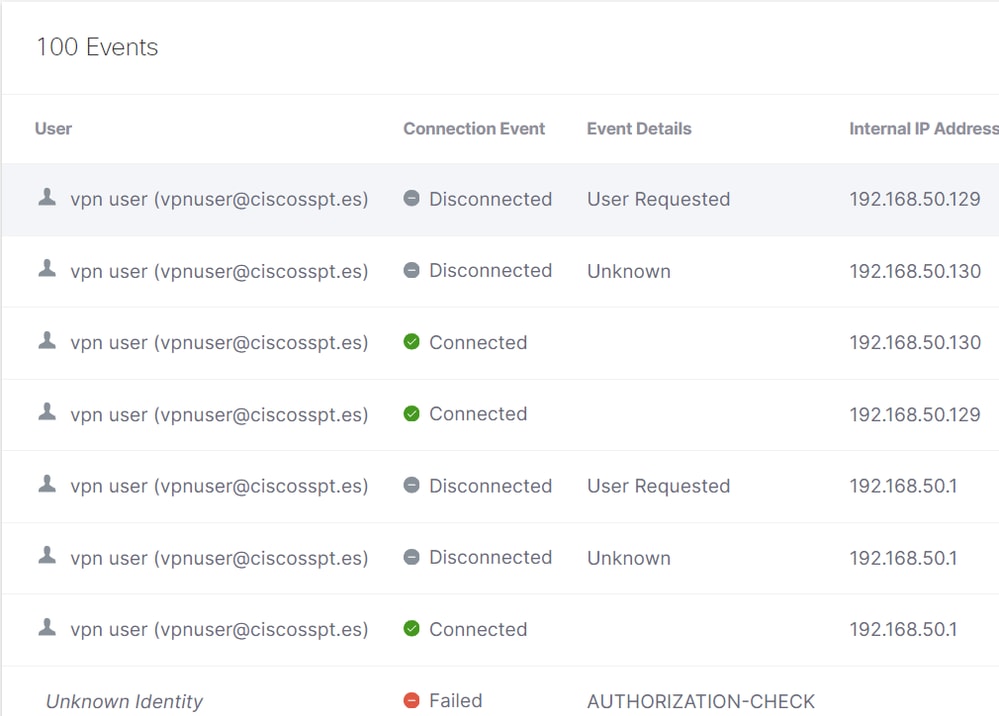

- Como o registro é exibido no Secure Access quando a autenticação é aprovada?

- Navegue até o Painel do Secure Access

- Clique em

Monitor > Remote Access Log

- Como o registro é exibido no ISE quando a autenticação é aprovada?

- Navegue até a página

Cisco ISE Dashboard - Clique em

Operations > Live Logs

- Navegue até a página

Configurar usuários locais ou do Ative Diretory do Radius

Configurar a postura do ISE

Neste cenário, crie a configuração para verificar a conformidade do endpoint antes de conceder ou negar acesso a recursos internos.

Para configurá-lo, siga para as próximas etapas:

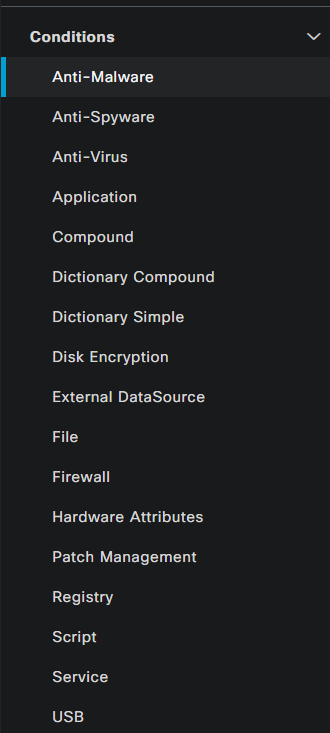

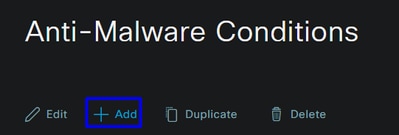

Configurar Condições de Postura

- Navegue até o painel do ISE

- Clique em

Work Center > Policy Elements > Conditions - Clique em

Anti-Malware

Note: Lá, você encontra muitas opções para verificar a postura de seus dispositivos e fazer a avaliação correta com base em suas políticas internas.

- Em

Anti-Malware Conditions, clique em+ Add

- Você configura o

Anti-Malware Conditionpara detectar a instalação do antivírus no sistema; você também pode escolher a versão do sistema operacional, se necessário.

Name: Usar um nome para reconhecer a condição antimalwareOperating System: Escolha o sistema operacional que você deseja colocar sob a condiçãoVendor: Escolha um fornecedor ou QUALQUER UMCheck Type: Você pode verificar se o agente está instalado ou a versão de definição para essa opção.

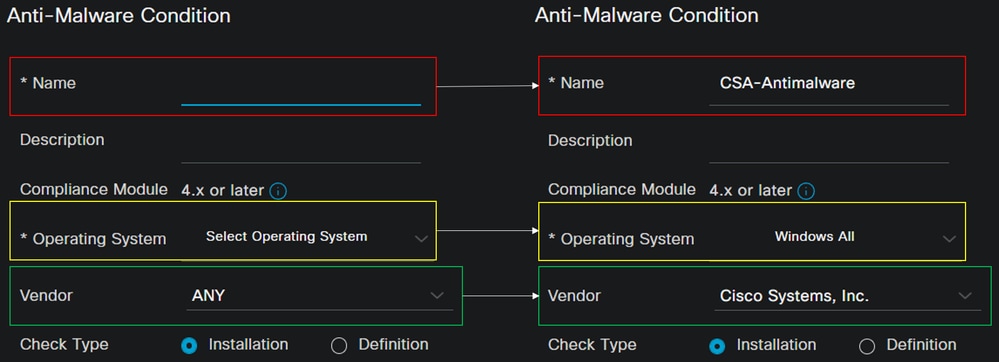

- Por

Products for Selected Vendorexemplo, você configura o que deseja verificar sobre o antimalware no dispositivo.

- Marque a caixa de seleção das condições que você deseja avaliar

- Configurar a versão mínima a ser verificada

- Clique em Salvar para continuar com a próxima etapa

Depois de configurá-lo, você pode prosseguir com a etapa, Configure Posture Requirements.

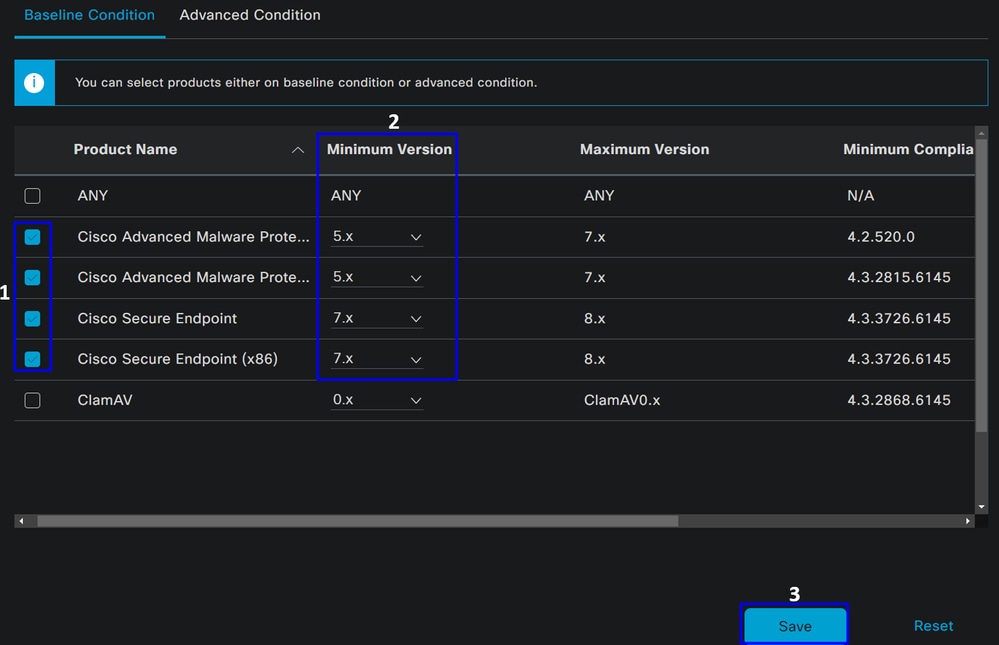

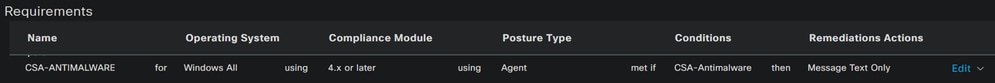

Configurar Requisitos de Postura

- Navegue até o painel do ISE

- Clique em

Work Center > Policy Elements > Requeriments - Clique em qualquer um

Editdos requisitos e clique emInsert new Requirement

- Sob o novo requisito, configure os próximos parâmetros:

Name: Configurar um nome para reconhecer o requisito antimalwareOperating System: Escolha o sistema operacional escolhido na etapa de condição Sistema OperacionalCompliance Module: Você precisa certificar-se de selecionar o mesmo módulo de conformidade que você tem sob a etapa de condição, Condição Anti-MalwarePosture Type: Escolher AgenteConditions: Escolha a condição ou condições que você criou na etapa, Configurar Condições de PosturaRemediations Actions: EscolhaMessage Text Onlypara este exemplo ou, se tiver outra ação de correção, use-a- Clique em

Save

Depois de configurá-lo, você pode prosseguir com a etapa, Configure Posture Policy

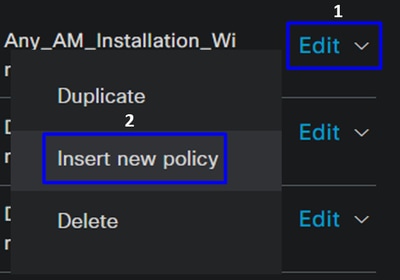

Configurar política de postura

- Navegue até o painel do ISE

- Clique em

Work Center > Posture Policy - Clique em qualquer uma

Editdas políticas e clique emInsert new Policy

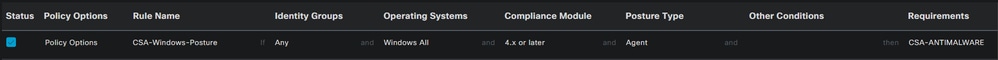

- Na nova política, configure os próximos parâmetros:

Status: Marque a caixa de seleção em habilitar a diretivaRule Name: Configure um nome para reconhecer a política configuradaIdentity Groups: Escolha as identidades que deseja avaliarOperating Systems: Escolha o sistema operacional com base na condição e no requisito configurado antesCompliance Module: Escolha o módulo de conformidade com base na condição e no requisito configurado antesPosture Type: Escolher AgenteRequeriments: Escolha os requisitos configurados na etapa, Configurar requisitos de postura- Clique em

Save

Configurar Provisionamento de Cliente

Para fornecer aos usuários o módulo ISE, configure o provisionamento do cliente para equipar as máquinas com o módulo de postura ISE. Isso permite verificar a postura do computador depois que o agente é instalado. Para continuar com esse processo, estas são as próximas etapas:

Navegue até o painel do ISE.

- Clique em

Work Center > Client Provisioning - Escolha

Resources

Há três coisas que você precisa configurar no provisionamento de clientes:

|

Recursos a serem configurados |

Descrição |

|

1. |

Pacote de Provisionamento da Web para Cliente Seguro. |

|

2. |

Módulo de conformidade Cisco ISE |

|

3. |

Controle do perfil de provisionamento. |

|

3. |

Defina quais módulos são provisionados configurando o portal de provisionamento, utilizando o Perfil do agente e os Recursos do agente. |

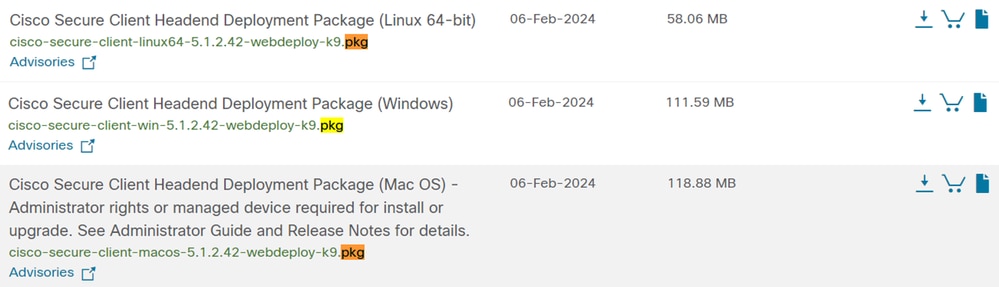

Step 1 Fazer download e upload de recursos do agente

- Para adicionar um novo recurso de agente, navegue até o portal de download da Cisco e faça o download do pacote de implantação na Web; o arquivo web deploy deve estar no formato .pkg.

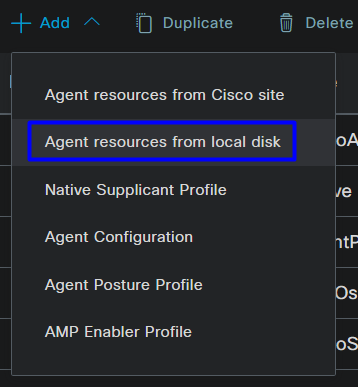

- Clique

+ Add > Agent resources from local diske carregue os pacotes

Step 2Faça o download do módulo de conformidade

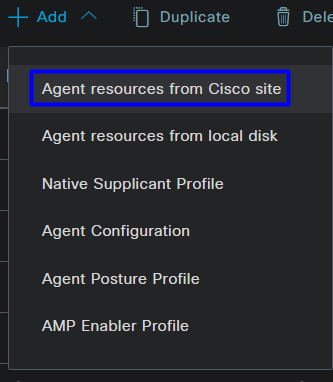

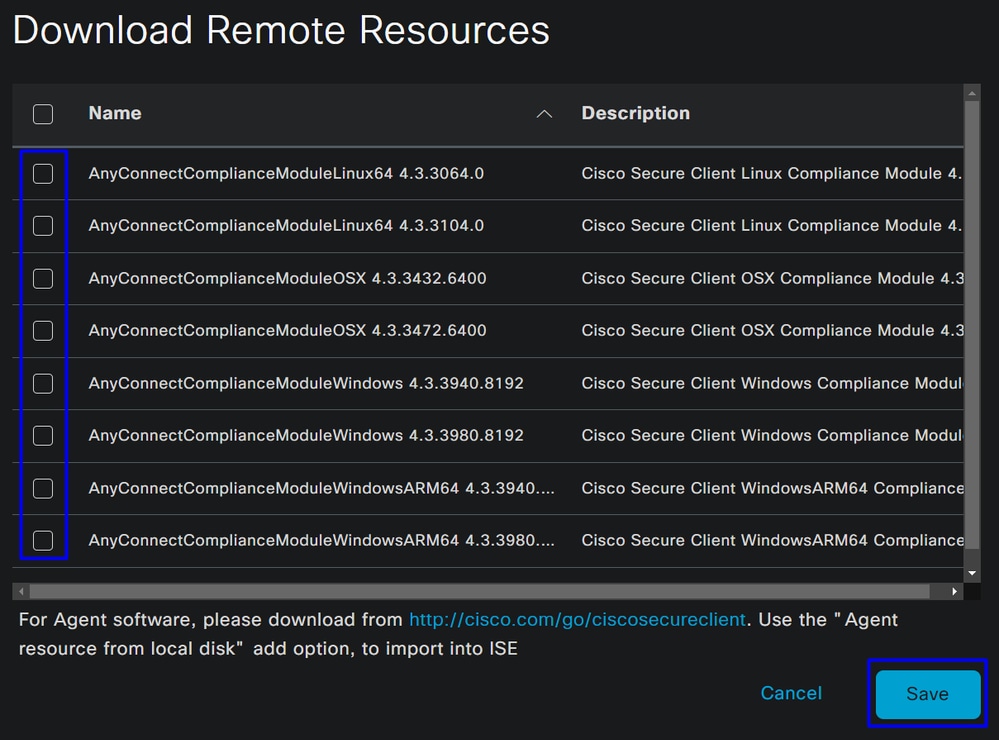

- Clique em

+ Add > Agent resources from Cisco Site

- Marque a caixa de seleção para cada módulo de conformidade necessário e clique em

Save

Step 3

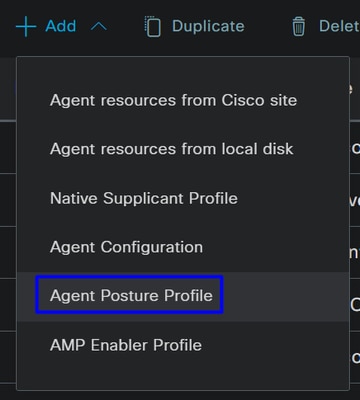

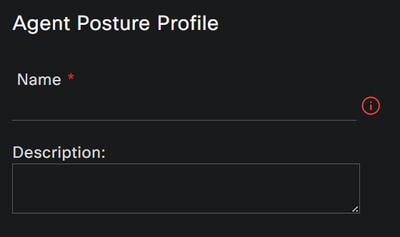

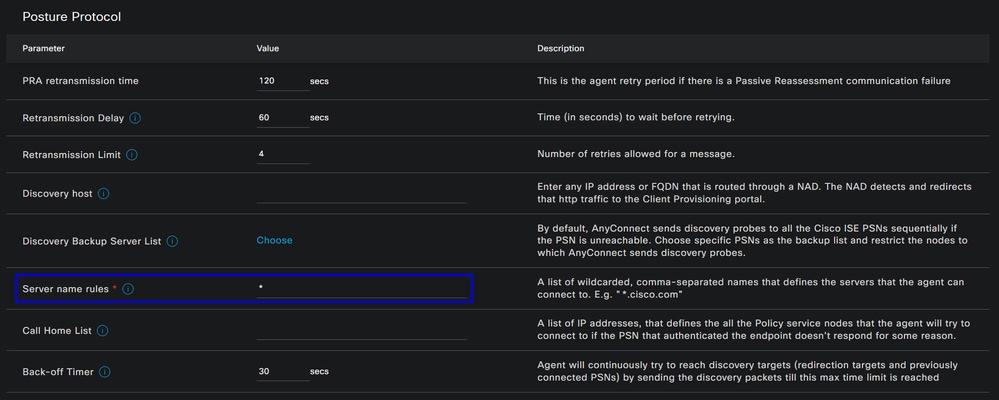

- Clique em

+ Add > Agent Posture Profile

- Crie um

Namepara oPosture Profile

- Em Regras de nome do servidor, coloque um

*e cliqueSavedepois disso

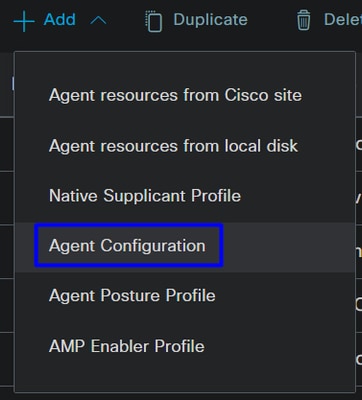

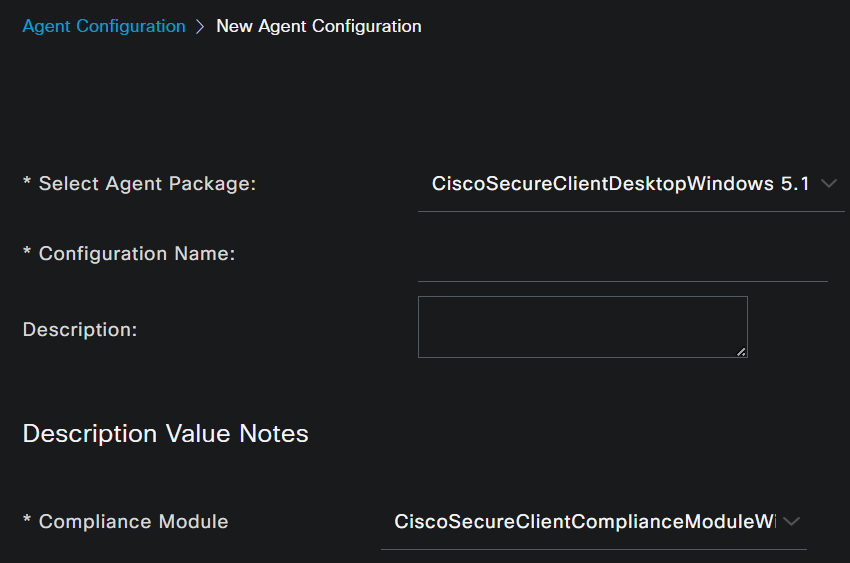

Step 4 Configurar a configuração do agente

- Clique em

+ Add > Agent Configuration

- Depois disso, configure os próximos parâmetros:

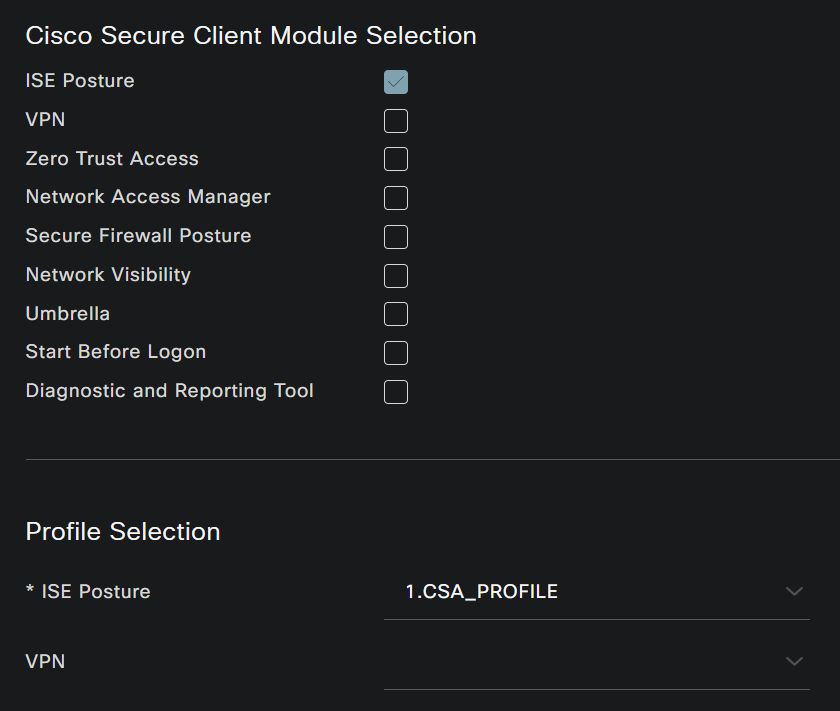

Select Agent Package: Escolha o pacote carregado na Etapa 1 Fazer download e carregar recursos do agenteConfiguration Name: Escolha um nome para reconhecer oAgent ConfigurationCompliance Module: Escolha o módulo de conformidade baixado na Etapa 2 Faça o download do módulo de conformidadeCisco Secure Client Module Selection

ISE Posture: Marcar a caixa de seleção

Profile Selection

ISE Posture: Escolha o perfil do ISE configurado na Etapa 3 Configurar o perfil do agente

- Clique em

Save

Note: Recomenda-se que cada sistema operacional, Windows, Mac OS ou Linux, tenha uma configuração de cliente independente.

Configurar Política de Provisionamento de Cliente

Para habilitar o provisionamento da postura do ISE e dos módulos configurados na última etapa, você precisa configurar uma política para fazer o provisionamento.

- Navegue até o painel do ISE

- Clique em

Work Center > Client Provisioning

Note: Recomenda-se que cada sistema operacional, Windows, Mac OS ou Linux, tenha uma Política de Configuração de Cliente.

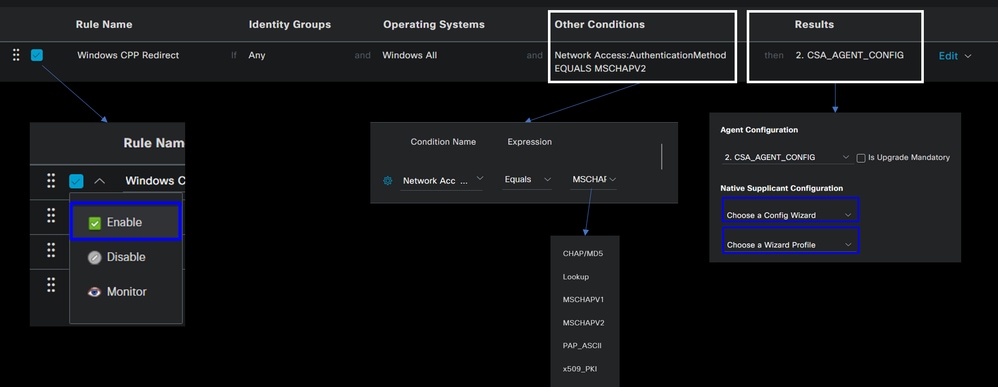

Rule Name: Configure o nome da política com base no tipo de dispositivo e na seleção do grupo de identidade para ter uma maneira fácil de identificar cada políticaIdentity Groups: Escolha as identidades que deseja avaliar na políticaOperating Systems: Escolha o sistema operacional com base no pacote de agentes selecionado na etapa, Selecionar pacote de agentesOther Condition: EscolhaNetwork Accesscom base noAuthentication MethodEQUALSpara o método configurado na etapa, Add RADIUS Group ou deixe em brancoResult: Escolha a Configuração do agente configurada na Etapa 4 Configurar a configuração do agenteNative Supplicant Configuration: EscolhaConfig WizardeWizard Profile

- Marque a política como habilitada se ela não estiver listada como habilitada na caixa de seleção.

Criar os perfis de autorização

O perfil de autorização limita o acesso aos recursos, dependendo da postura dos usuários após a aprovação da autenticação. A autorização deve ser verificada para determinar quais recursos o usuário pode acessar com base na postura.

|

Perfil de Autorização |

Descrição |

|

Compatível com Usuário - Agente Instalado - Postura Verificada |

|

|

Compatível com Usuário Desconhecido - Redirecionar para instalar o agente - Postura Pendente a ser verificada |

|

|

Usuário Não Compatível - Negar Acesso |

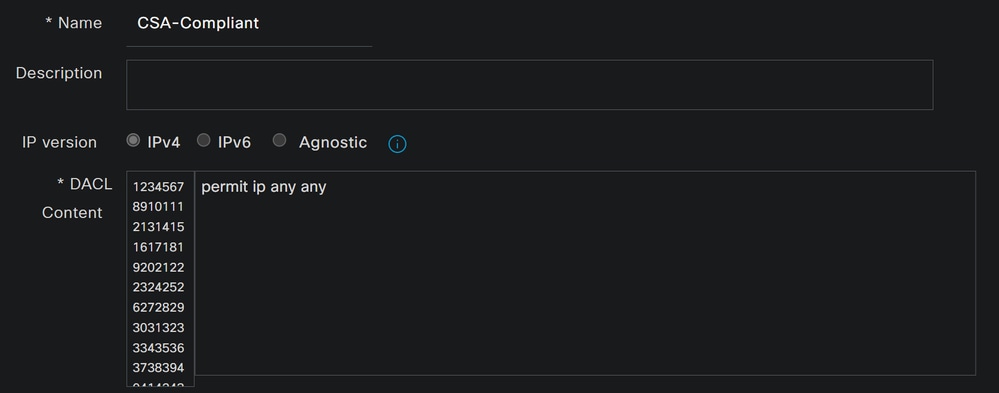

Para configurar o DACL, navegue até o painel do ISE:

Name: Adicione um nome que faça referência ao DACL-CompliantIP version: EscolhaIPv4DACL Content:

permit ip any anyClique Save e crie a DACL de conformidade desconhecida

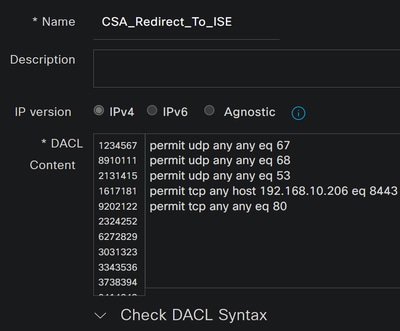

- Clique em

Work Centers > Policy Elements > Downloadable ACLs - Clique em

+Add - Crie o

Unknown Compliant DACL

Name: Adicione um nome que faça referência ao DACL-Unknown-CompliantIP version: EscolhaIPv4DACL Content:Crie um DACL que forneça acesso limitado à rede, DHCP, DNS, HTTP e ao portal de provisionamento pela porta 8443

permit udp any any eq 67

permit udp any any eq 68

permit udp any any eq 53

permit tcp any any eq 80

permit tcp any host 192.168.10.206 eq 8443

Note: Neste cenário, o endereço IP 192.168.10.206 corresponde ao servidor do Cisco Identity Services Engine (ISE) e a porta 8443 é designada para o portal de provisionamento. Isso significa que o tráfego TCP para o endereço IP 192.168.10.206 através da porta 8443 é permitido, facilitando o acesso ao portal de provisionamento.

Neste ponto, você tem a DACL necessária para criar os perfis de autorização.

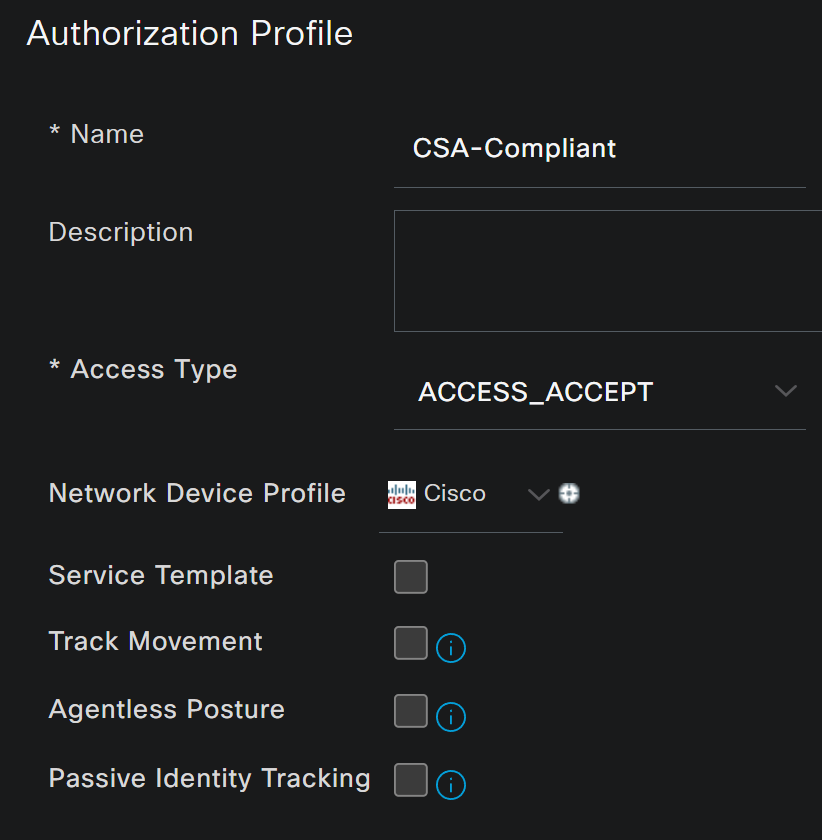

Para configurar os perfis de autorização, navegue até o Painel do ISE:

- Clique em

Work Centers > Policy Elements > Authorization Profiles - Clique em

+Add - Crie o

Compliant Authorization Profile

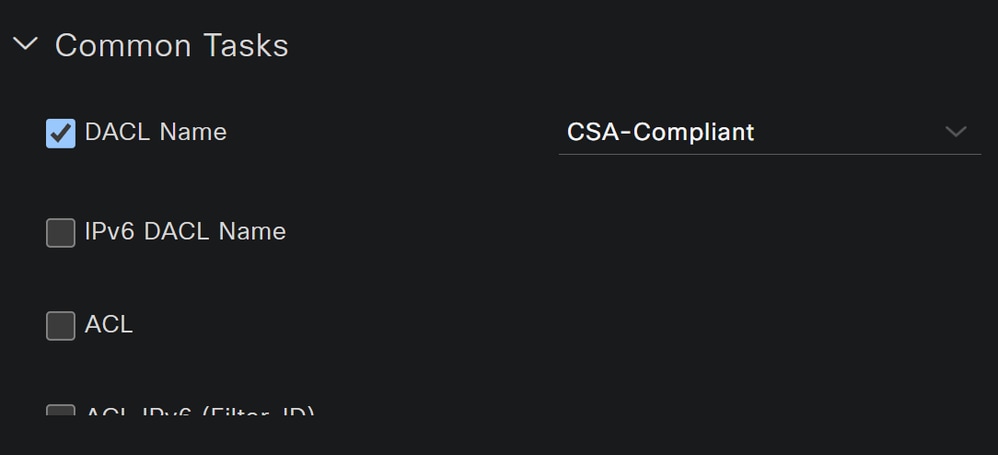

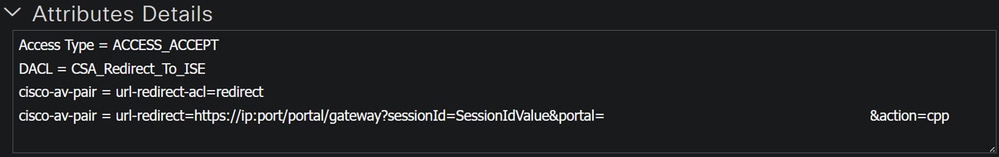

Name: Criar um nome que faça referência ao perfil de autorização compatívelAccess Type: EscolhaACCESS_ACCEPT

Common TasksDACL NAME: Escolha a DACL configurada na etapa Compliant DACL

Clique Save em e crie o Unknown Authorization Profile

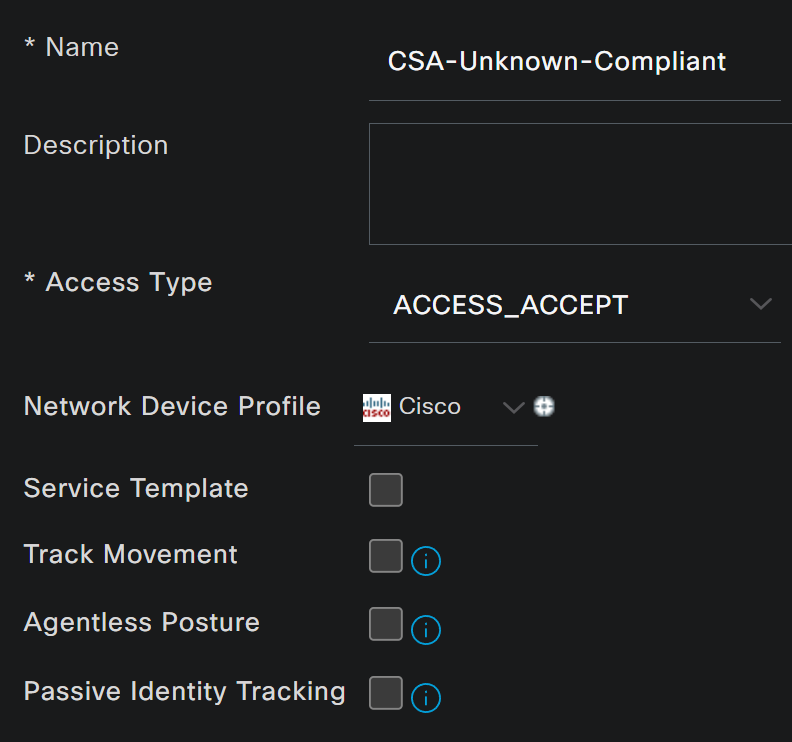

- Clique em

Work Centers > Policy Elements > Authorization Profiles - Clique em

+Add - Crie o

Uknown Compliant Authorization Profile

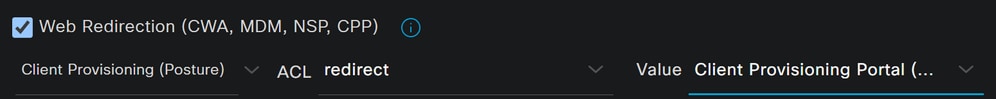

Name: Criar um nome que faça referência ao perfil de autorização em conformidade desconhecidoAccess Type: EscolhaACCESS_ACCEPT

Common TasksDACL NAME: Escolha a DACL configurada na etapa DACL em conformidade desconhecidaWeb Redirection (CWA,MDM,NSP,CPP)- Escolha

Client Provisioning (Posture) ACL: Deve serredirectValue: Escolha o portal de provisionamento padrão ou, se você definiu outro, escolha-o

- Escolha

Note: O nome da ACL de redirecionamento no Secure Access para todas as implantações é redirect.

Depois de definir todos esses valores, você deve ter algo semelhante emAttributes Details.

Clique em Save para encerrar a configuração e continue com a próxima etapa.

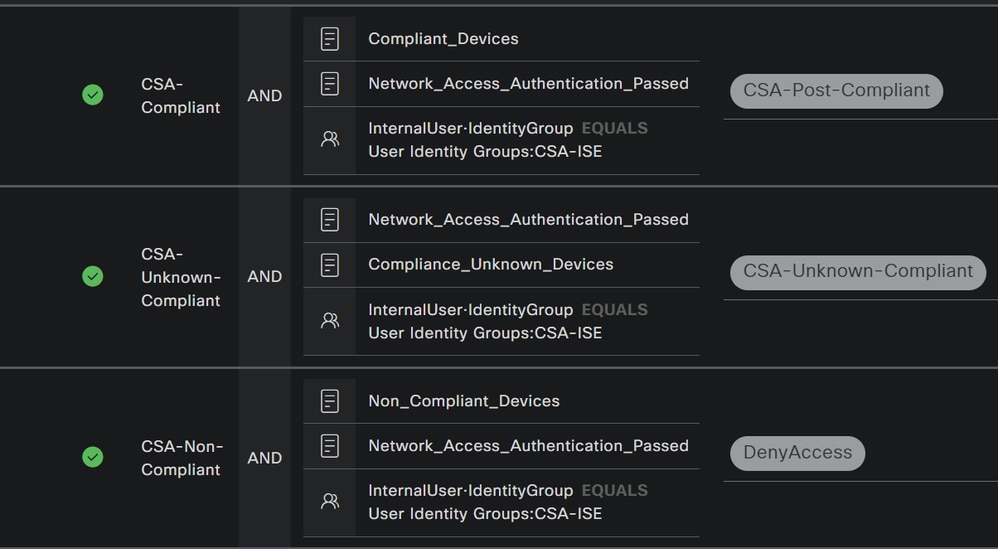

Configurar Conjunto de Políticas de Postura

Essas três políticas que você cria são baseadas nos perfis de autorização que você configurou; por DenyAccess, não é necessário criar outro.

|

Conjunto de políticas - Autorização |

Perfil de Autorização |

|

Compatível |

|

|

Compatível Desconhecido |

|

|

Não compatível |

Navegue até o painel do ISE

- Clique em

Work Center > Policy Sets - Clique em para

>acessar a política criada

- Clique no botão

Authorization Policy

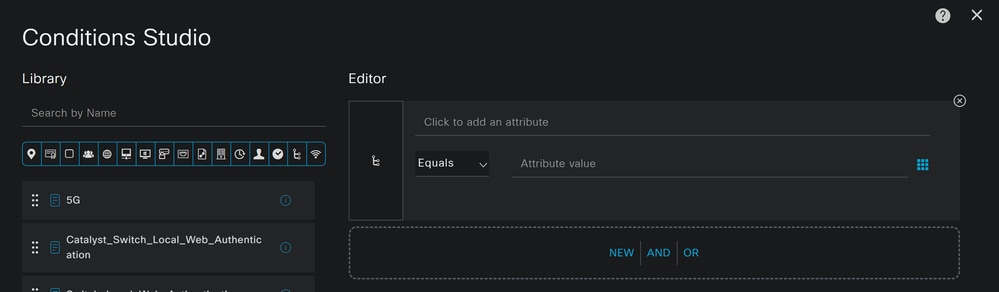

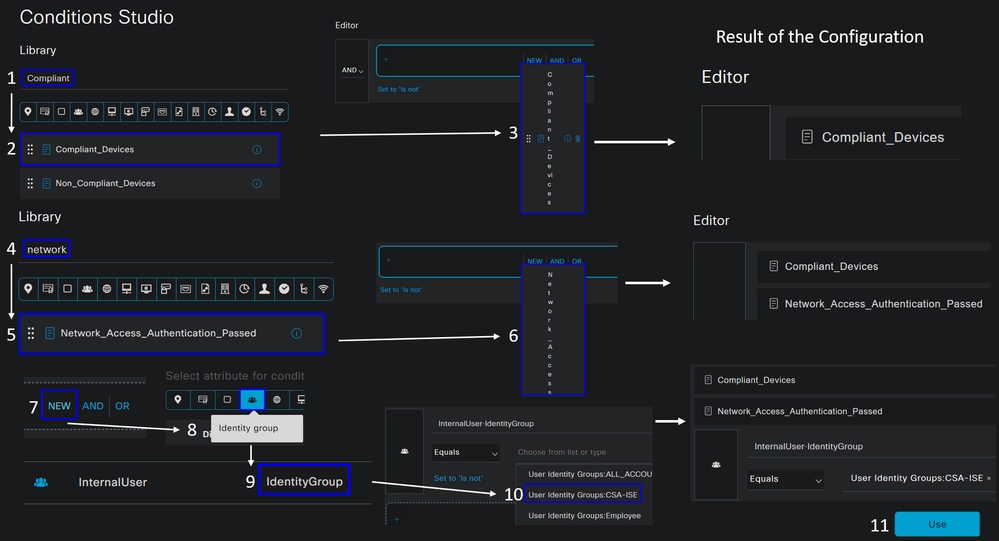

- Crie as três políticas a seguir na próxima ordem:

- Clique em

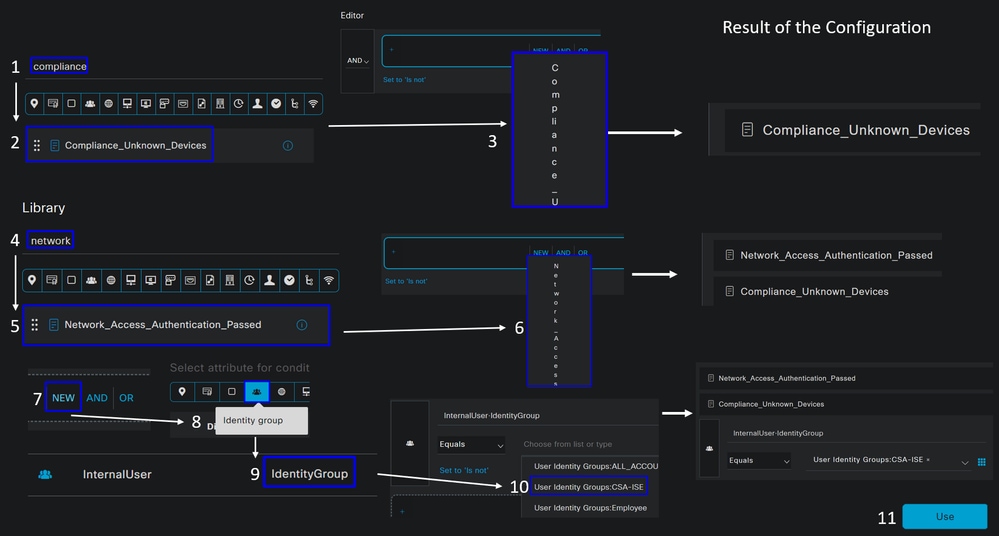

+para definir aCSA-Compliancepolítica:

- Para a próxima etapa, altere o

Rule NameConditionseProfiles - Ao configurar o

Nameconfigure um nome paraCSA-Compliance - Para configurar o

Condition, clique no botão+ - Em

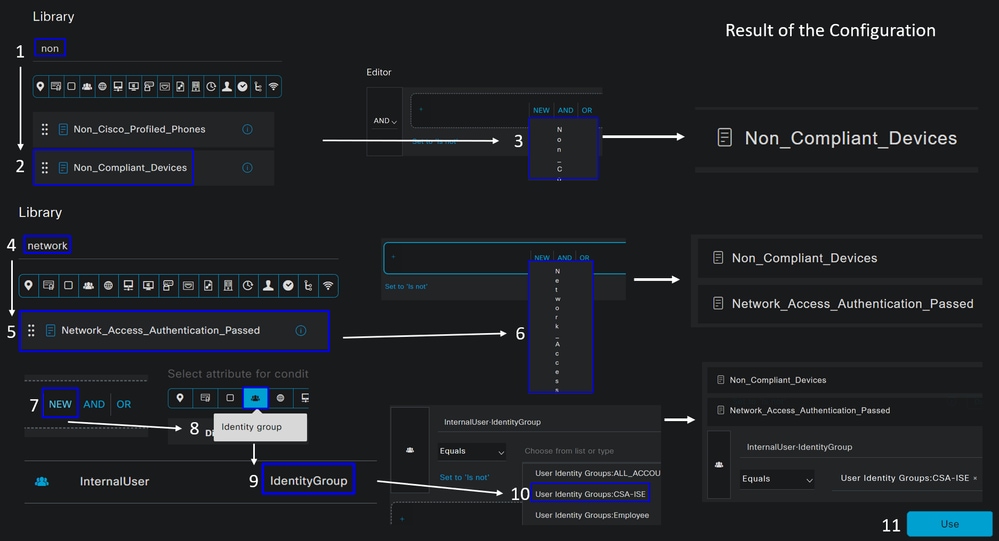

Condition Studio, você encontrará as informações:

- Para criar a condição, procure

compliant - Você deve ter exibido

Compliant_Devices - Arraste e solte sob a

Editor - Para criar a segunda condição, procure

network - Você deve ter exibido

Network_Access_Authentication_Passed - Arraste e solte sob a

Editor - Clique sob o

EditoremNew - Clique no

Identity Groupícone - Escolha

Internal User Identity Group - Em

Equals, escolha oUser Identity Groupque deseja corresponder - Clique em

Use

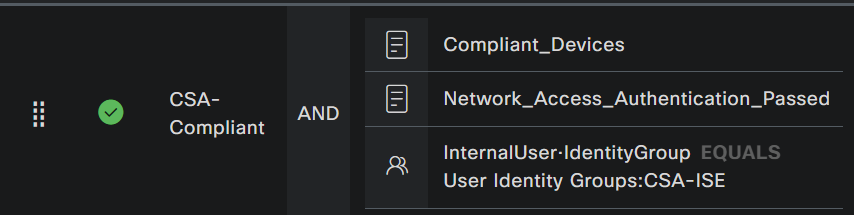

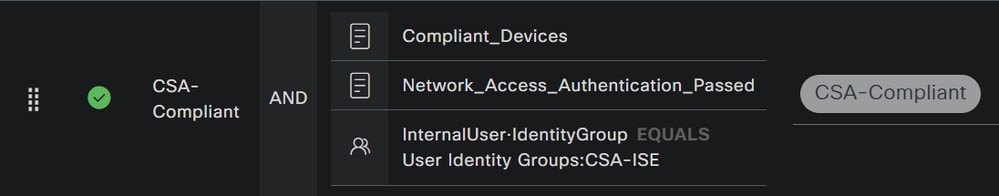

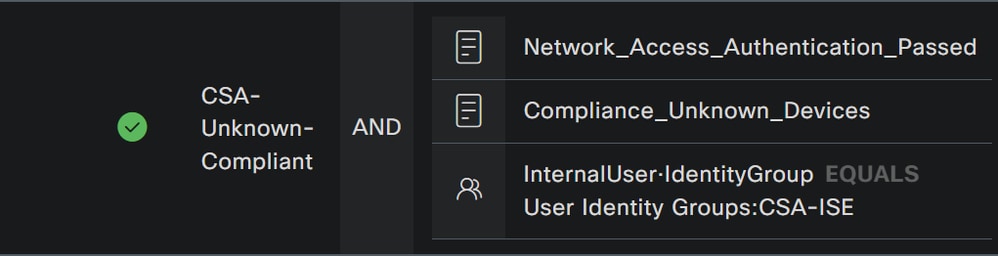

- Como resultado, você terá a próxima imagem

- Em

Profileclique sob o botão suspenso e escolha o perfil de autorização de reclamação configurado na etapa, Perfil de autorização de conformidade

Agora você configurou o Compliance Policy Set.

- Para a próxima etapa, altere o

Rule NameConditionseProfiles - Ao configurar o

Nameconfigure um nome paraCSA-Unknown-Compliance - Para configurar o

Condition, clique no botão+ - Em

Condition Studio, você encontrará as informações:

- Para criar a condição, procure

compliance - Você deve ter exibido

Compliant_Unknown_Devices - Arraste e solte sob a

Editor - Para criar a segunda condição, procure

network - Você deve ter exibido

Network_Access_Authentication_Passed - Arraste e solte sob a

Editor - Clique sob o

EditoremNew - Clique no

Identity Groupícone - Escolha

Internal User Identity Group - Em

Equals, escolha oUser Identity Groupque deseja corresponder - Clique em

Use

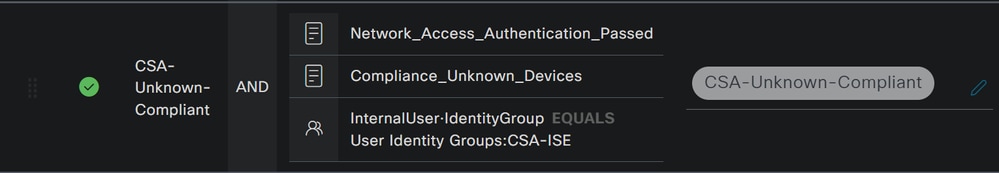

- Como resultado, você terá a próxima imagem

- Em

Profileclique sob o botão suspenso e escolha o perfil de autorização de reclamação configurado na etapa, Perfil de autorização de conformidade desconhecido

Agora você configurou o Unknown Compliance Policy Set.

- Clique em

+para definir aCSA- Non-Compliantpolítica:

- Para a próxima etapa, altere o

Rule NameConditionseProfiles - Ao configurar o

Nameconfigure um nome paraCSA-Non-Compliance - Para configurar o

Condition, clique no botão+ - Em

Condition Studio, você encontrará as informações:

- Para criar a condição, procure

non - Você deve ter exibido

Non_Compliant_Devices - Arraste e solte sob a

Editor - Para criar a segunda condição, procure

network - Você deve ter exibido

Network_Access_Authentication_Passed - Arraste e solte sob a

Editor - Clique sob o

EditoremNew - Clique no

Identity Groupícone - Escolha

Internal User Identity Group - Em

Equals, escolha oUser Identity Groupque deseja corresponder - Clique em

Use

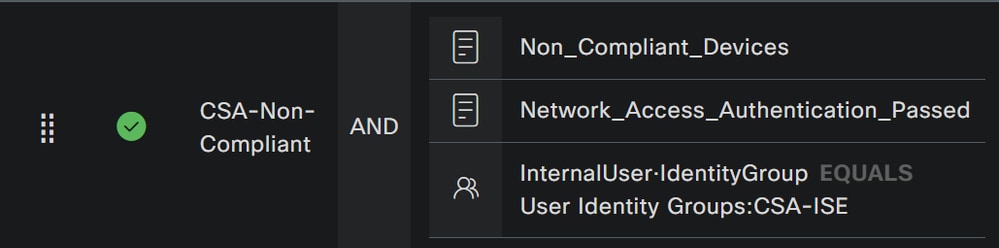

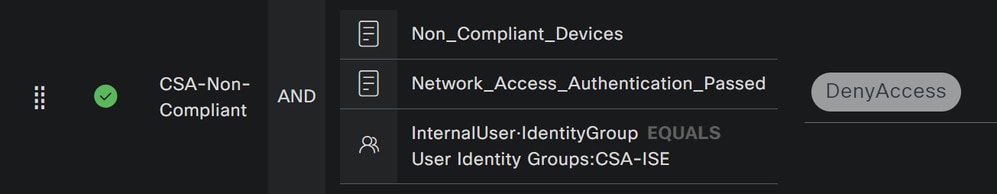

- Como resultado, você terá a próxima imagem

- Em

Profileclique no botão suspenso e escolha o perfil de autorização de reclamaçãoDenyAccess

Quando terminar a configuração dos três perfis, você estará pronto para testar sua integração com a postura.

Verificar

Validação de postura

Conexão na máquina

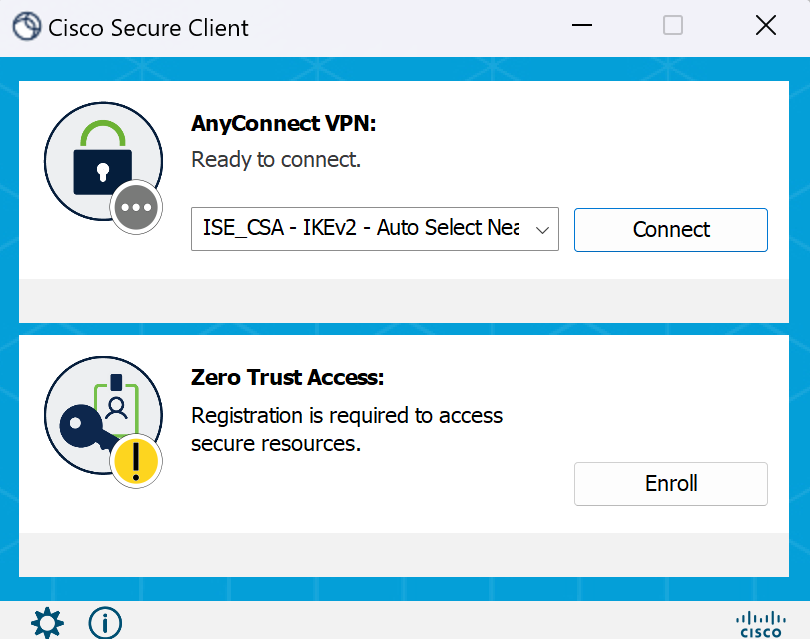

Conecte-se ao domínio FQDN RA-VPN fornecido no Secure Access via Secure Client.

Note: Nenhum módulo ISE deve ser instalado para esta etapa.

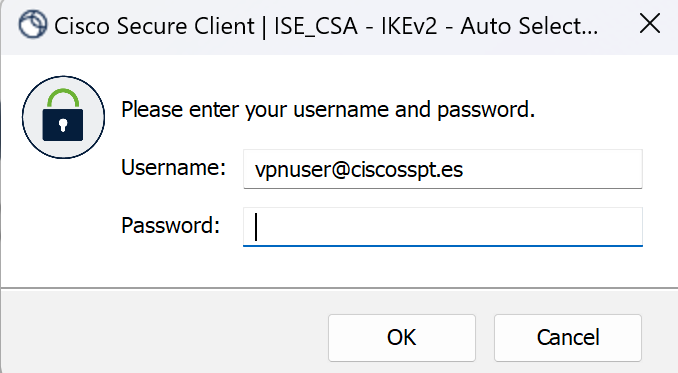

1. Conecte-se usando o Secure Client.

2. Forneça as credenciais para autenticação.

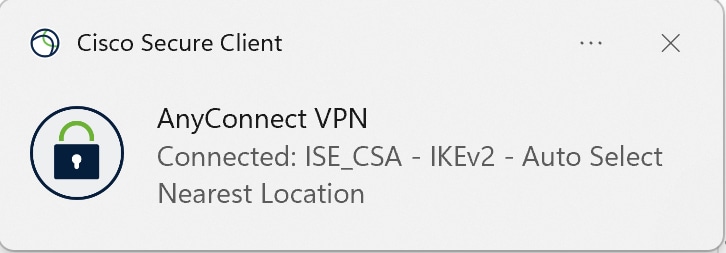

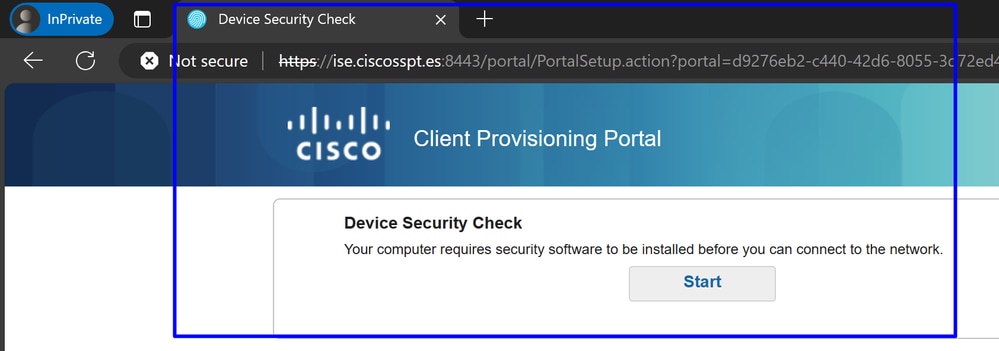

3. Neste ponto, você se conecta à VPN e, provavelmente, será redirecionado para o ISE; caso contrário, você pode tentar navegar para o http:1.1.1.1.

Note: Neste momento, você está sob autorização - a política define CSA-Unknown-Compliance porque você não tem o ISE Posture Agent instalado na máquina e é redirecionado para o ISE Provisioning Portal para instalar o agente.

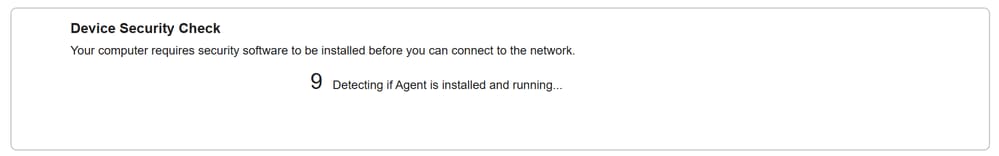

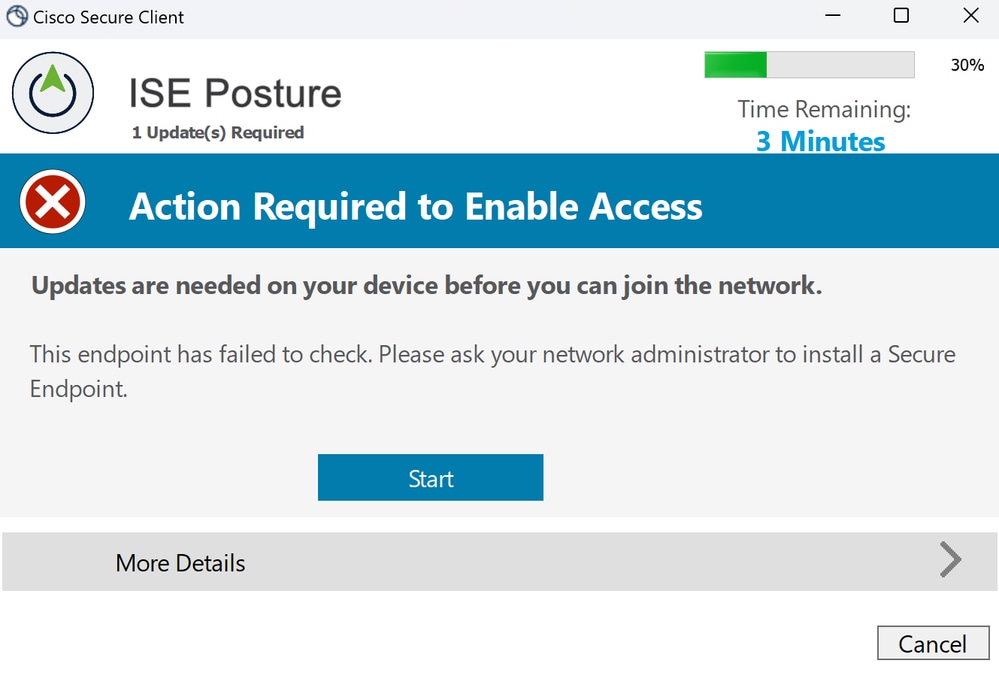

4. Clique em Iniciar para continuar com o provisionamento do agente.

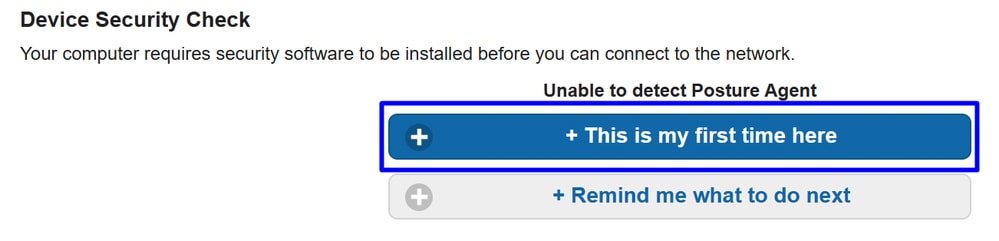

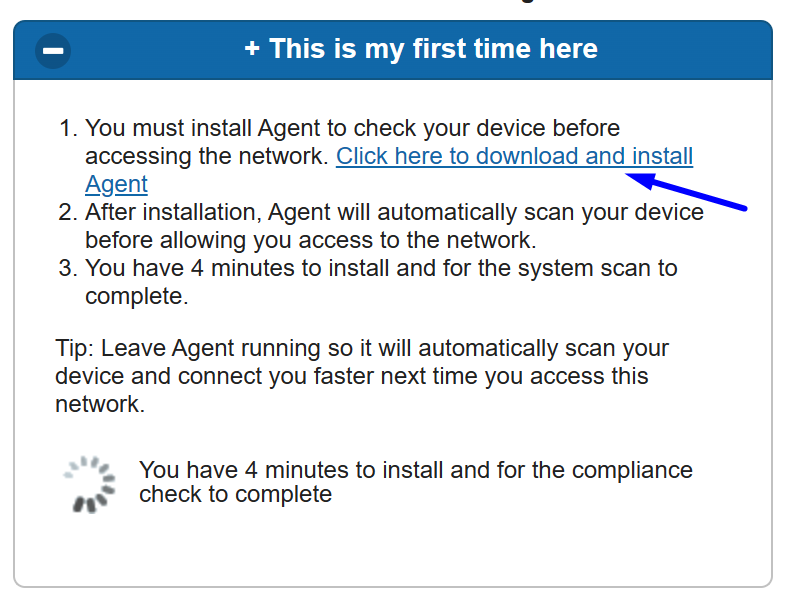

5. Clique em + This is my first time here.

6. Clique em Click here to download and install agent

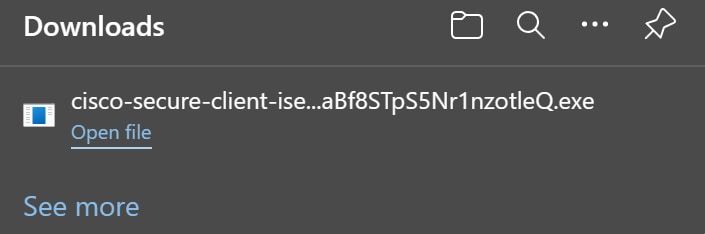

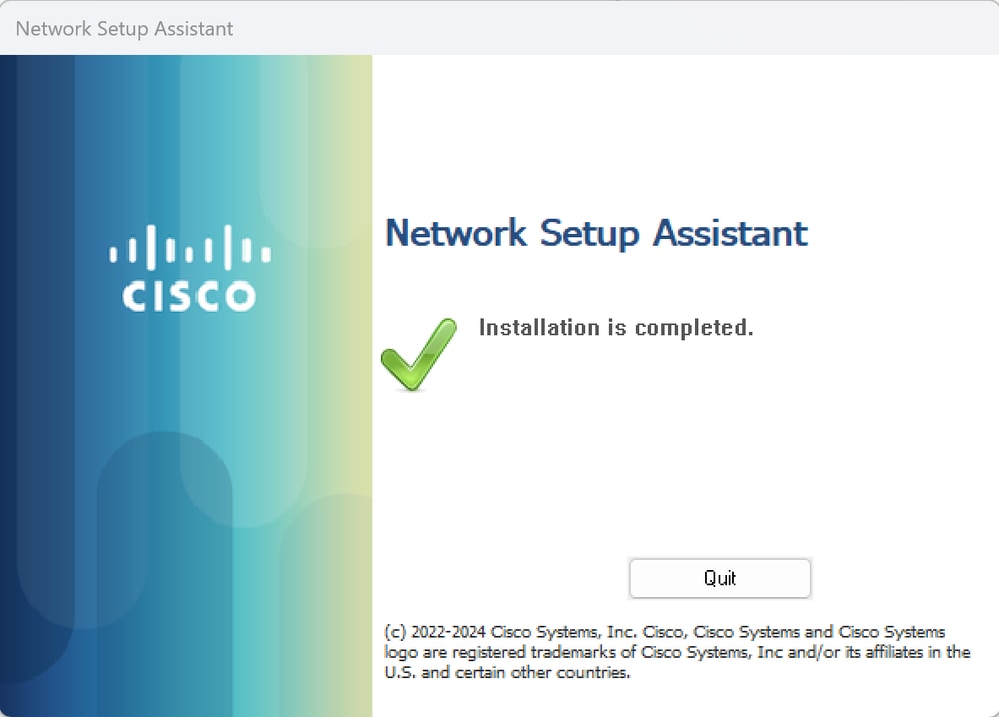

7. Instalar o agente

8. Após a instalação do agente, a Postura do ISE começa a verificar a postura atual das máquinas. Se os requisitos da política não forem atendidos, uma janela pop-up será exibida para orientá-lo em relação à conformidade.

Note: Se vocêCancelou o tempo restante terminar, você se tornará automaticamente não compatível, se enquadra no conjunto de políticas de autorização CSA-Não-Conformidade e será imediatamente desconectado da VPN.

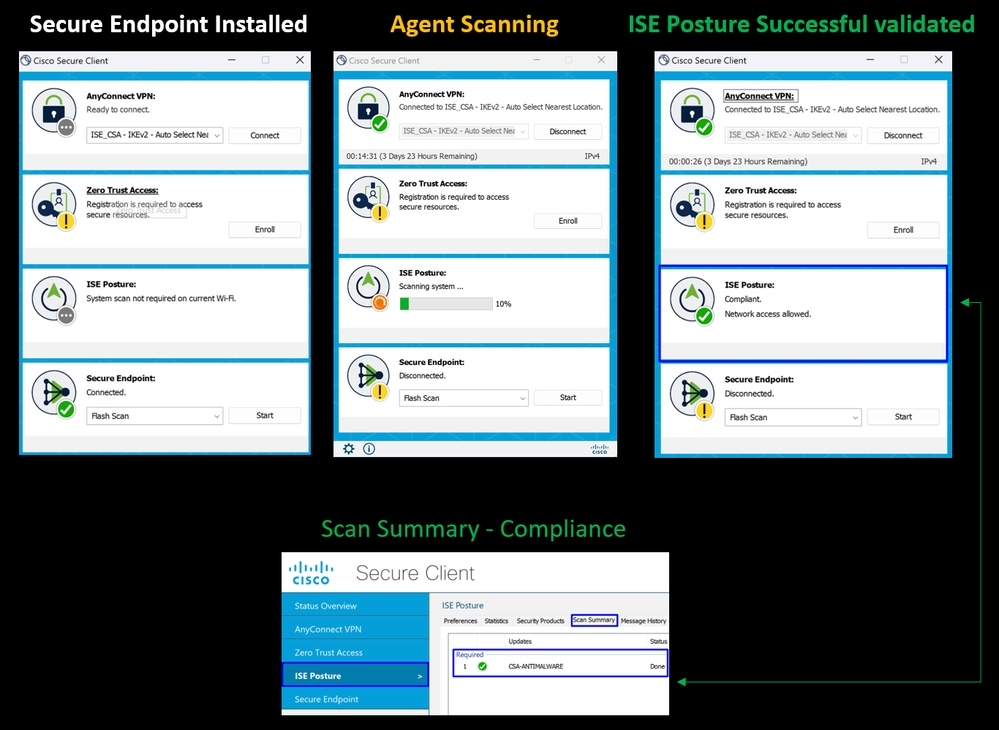

9. Instale o Secure Endpoint Agent e conecte novamente à VPN.

10. Depois que o agente verifica se a máquina está em conformidade, sua postura muda para não receber reclamações e dar acesso a todos os recursos da rede.

Note: Depois de estar em conformidade, você se enquadra no conjunto de políticas de autorização CSA-Compliance e tem acesso imediato a todos os seus recursos de rede.

Como coletar registros no ISE

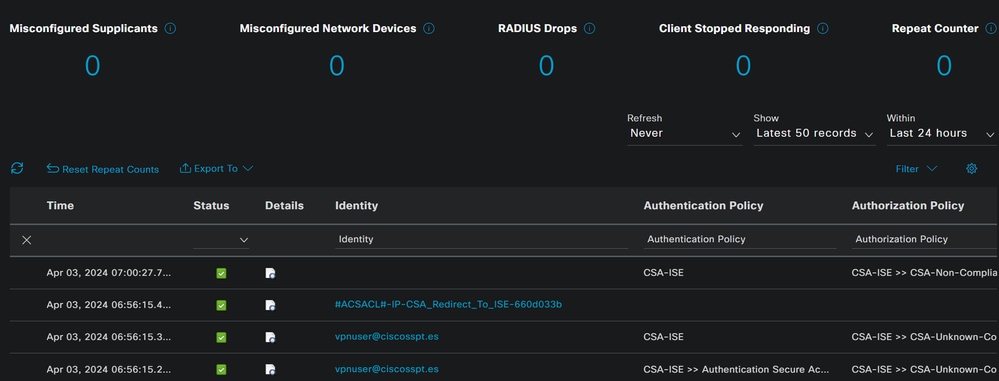

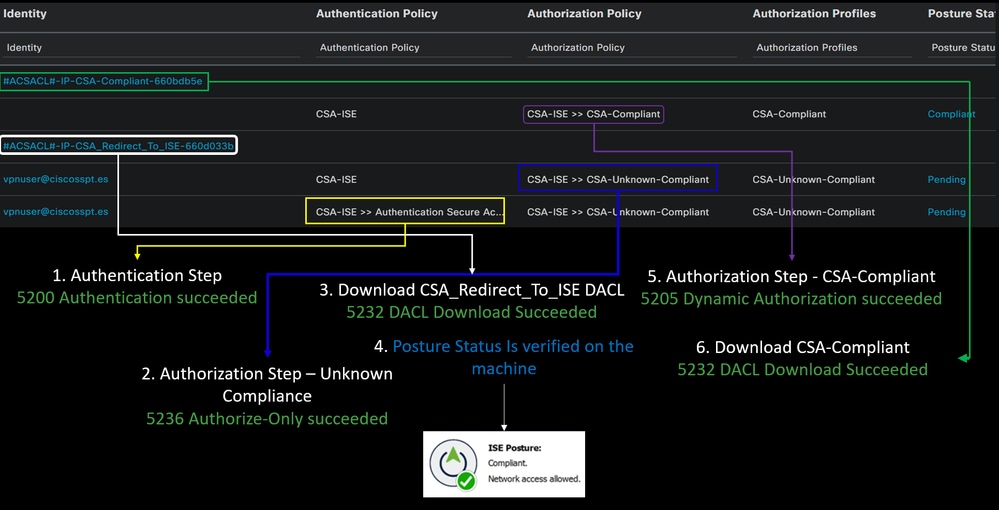

Para verificar o resultado da autenticação para um usuário, você tem dois exemplos de conformidade e não conformidade. Para revisá-lo no ISE, siga estas instruções:

- Navegue até o painel do ISE

- Clique em

Operations > Live Logs

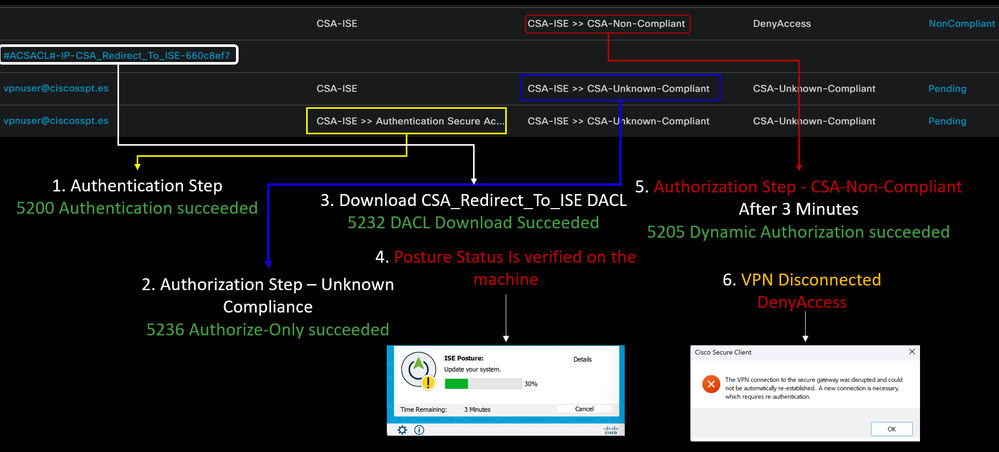

O próximo cenário demonstra como os eventos de conformidade e não-conformidade bem-sucedidos são exibidos em Live Logs:

Conformidade

Não-conformidade

Primeiras etapas com acesso seguro e integração do ISE

No próximo exemplo, o Cisco ISE está na rede 192.168.10.0/24, e a configuração das redes alcançáveis através do túnel precisa ser adicionada na configuração do túnel.

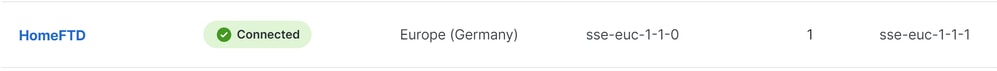

Step 1: Verifique a configuração do túnel:

Para verificar isso, navegue até o Painel de acesso seguro.

- Clique em

Connect > Network Connections - Clique em

Network Tunnel Groups> Seu túnel

- Em resumo, verifique se o túnel configurou o espaço de endereço onde o Cisco ISE está:

Step 2: Permita o tráfego no seu firewall.

Para permitir o acesso seguro para usar seu dispositivo ISE para autenticação Radius, você precisa ter configurado uma regra de acesso seguro à sua rede com as portas Radius necessárias:

|

Regra |

Fonte |

Destino |

Porta de Destino |

|

ISE para acesso seguro Pool de Gerenciamento |

Servidor_ISE |

Pool de IPs de Gerenciamento (RA-VPN) |

COA UDP 1700 (porta padrão) |

|

Pool IP de gerenciamento de acesso seguro para ISE |

Pool de IPs de Gerenciamento |

Servidor_ISE |

Autenticação, autorização UDP 1812 (Porta padrão) Relatório UDP 1813 (Porta padrão) |

|

Pool de IPs de Ponto de Extremidade de Acesso Seguro para ISE |

Pool de IPs de Ponto de Extremidade |

Servidor_ISE |

Portal de provisionamento TCP 8443 (Porta Padrão) |

|

Pool IP de Ponto de Extremidade de Acesso Seguro para SERVIDOR DNS |

Pool de IPs de Ponto de Extremidade |

Servidor DNS |

DNS UDP e TCP 53 |

Note: Se quiser saber mais sobre portas relacionadas ao ISE, consulte Guia do usuário - Referência de porta.

Note: Uma regra DNS é necessária se você tiver configurado o ISE para ser descoberto através de um nome, como ise.ciscosspt.es

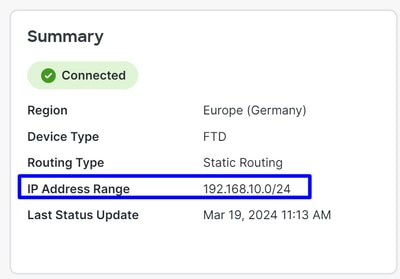

Pool de gerenciamento e pools de endpoints IP

Para verificar o pool de IPs de gerenciamento e endpoint, navegue até o painel de controle de acesso seguro:

- Clique em

Connect > End User Connectivity - Clique em

Virtual Private Network - Sob

Manage IP Pools Clique emManage

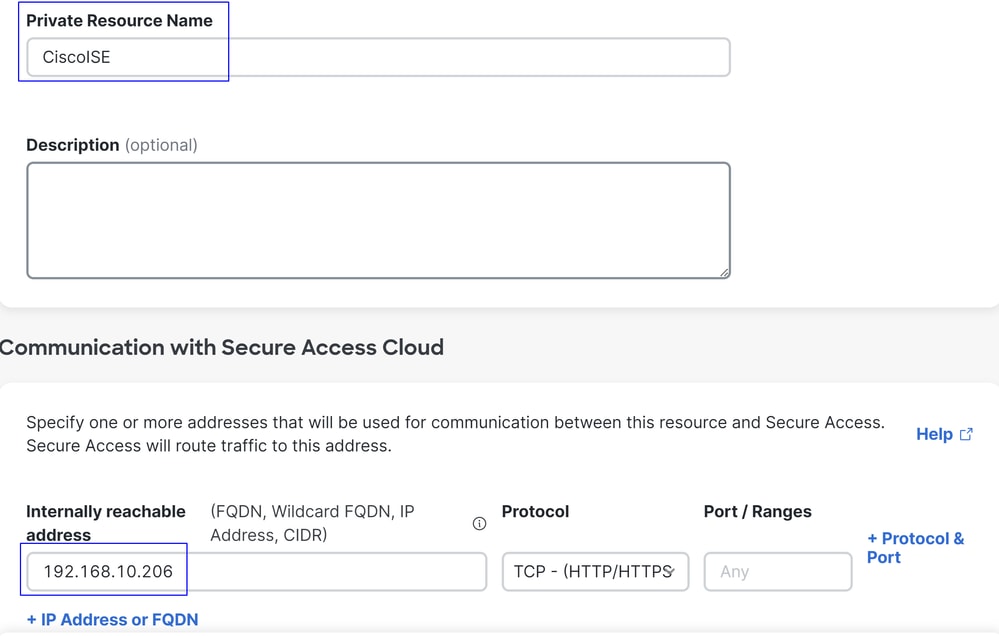

Etapa 3: Verifique se o ISE está configurado em Recursos privados

Para permitir que os usuários conectados por meio da VPN naveguem para o ISE Provisioning Portal, você precisa ter certeza de que configurou seu dispositivo como um recurso privado para fornecer acesso, que é usado para permitir o provisionamento automático doISE Posture Modulepor meio da VPN.

Para verificar se você tem o ISE configurado corretamente, navegue até o Painel de acesso seguro:

- Clique em

Resources > Private Resources - Clique no ícone ISE Resource

Se necessário, você pode restringir a regra à porta do portal de provisionamento (8443).

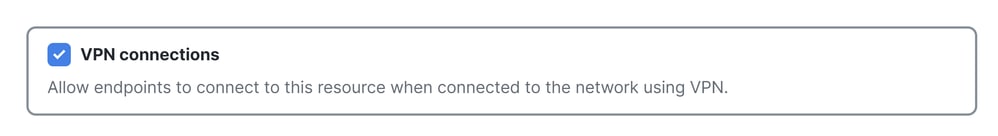

Note: Certifique-se de ter marcado a caixa de seleção para conexões VPN.

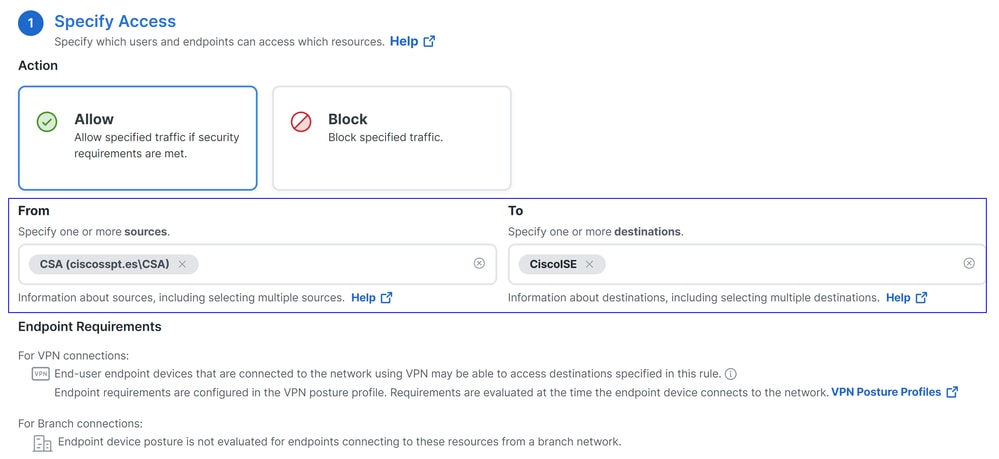

Etapa 4: Permitir acesso ao ISE sob a política de acesso

Para permitir que os usuários conectados por meio da VPN naveguem para o ISE Provisioning Portal, você precisa ter certeza de que configurou um Access Policy para permitir que os usuários configurados sob essa regra acessem o recurso privado configurado noStep3.

Para verificar se você tem o ISE configurado corretamente, navegue até o Painel de acesso seguro:

- Clique em

Secure > Access Policy - Clique na regra configurada para permitir o acesso aos usuários VPN ao ISE

Troubleshooting

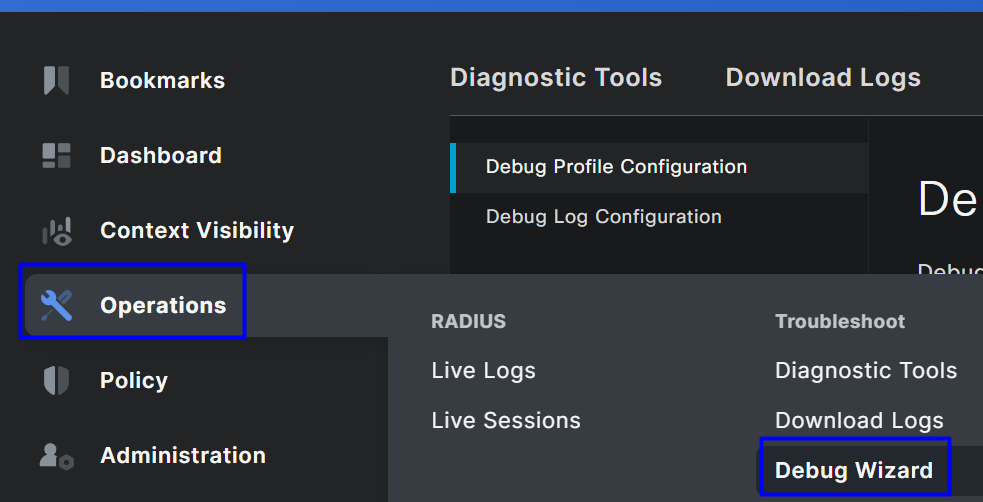

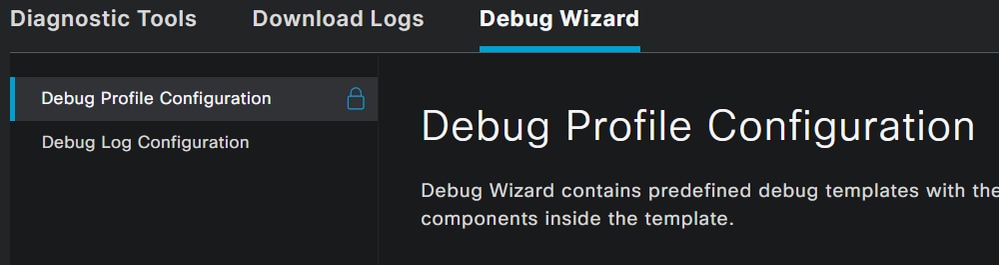

Como baixar logs de depuração de postura do ISE

Para fazer o download dos logs do ISE para verificar um problema relacionado à postura, siga as próximas etapas:

- Navegue até o painel do ISE

- Clique em

Operations > Troubleshoot > Debug Wizard

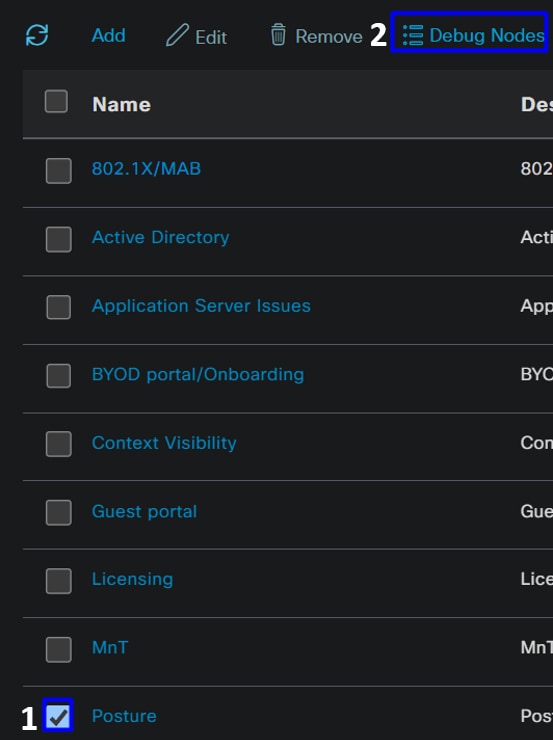

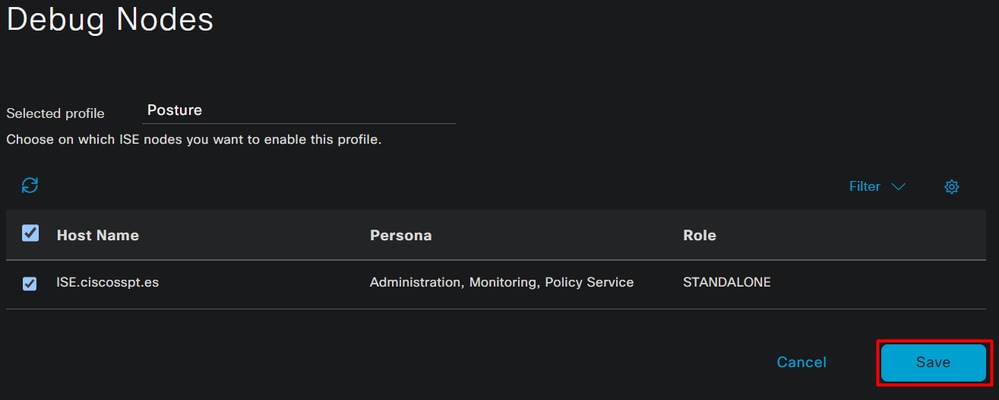

- Marcar a caixa de seleção para

Posture > Debug Nodes

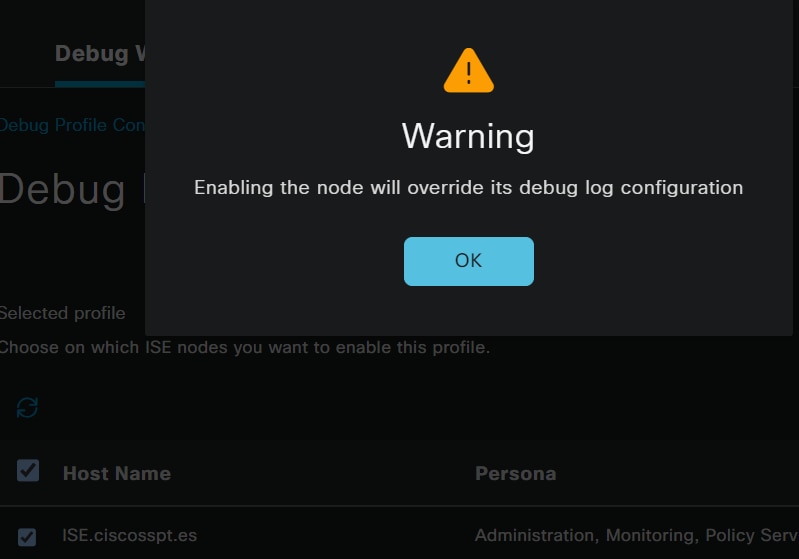

- Marque a caixa de seleção dos nós do ISE nos quais você está habilitando o modo de depuração para solucionar o problema

- Clique em

Save

Caution: Depois desse ponto, você deve começar a reproduzir o problema; the debug logs can affect the performance of your device.

Depois que o problema for reproduzido, continue com as próximas etapas:

- Clique em

Operations > Download Logs - Escolha o nó de onde deseja obter os logs

- Em

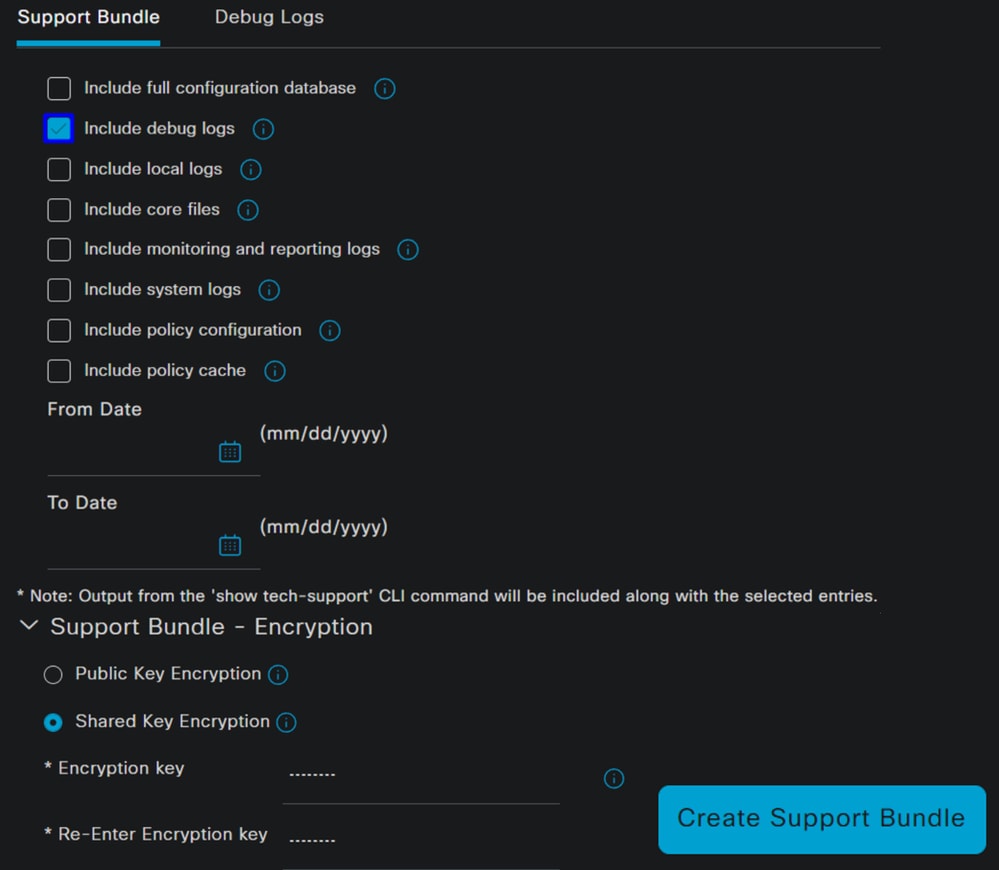

Support Bundle, escolha as próximas opções:

Include debug logs- Sob

Support Bundle EncryptionShared Key Encryption- Preenchimento

Encryption keyeRe-Enter Encryption key

- Preenchimento

- Clique em

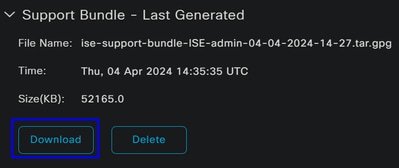

Create Support Bundle - Clique em

Download

aviso: Desative o modo de depuração ativado na etapa Debug Profile Configuration

Como verificar os registros de acesso remoto seguro

Navegue até o Painel do Secure Access:

- Clique em

Monitor > Remote Access Logs

Gerar pacote DART no cliente seguro

Para gerar um pacote DART em sua máquina, verifique o próximo artigo:

Ferramenta de Diagnóstico e Relatórios do Cisco Secure Client (DART)

Note: Depois de coletar os registros indicados na seção de solução de problemas, abra um caso com o TAC para prosseguir com a análise das informações.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

12-Apr-2024

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Jairo MorenoEngenheiro de consultoria técnica

- Emmanuel Cano GutierrezServiços profissionais

- Amit AroraEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback