Integrar o ISE 3.3 com o WSA usando CA externa

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve os procedimentos para integrar o ISE 3.3 com o Cisco Secure Web Appliance (WSA) usando conexões pxGrid.

Pré-requisitos

Requisitos

A Cisco recomenda conhecimento sobre estes tópicos:

- Identity Services Engine

- Cisco Secure Web Appliance (WSA)

- Platform Exchange Grid (pxGrid)

- Certificados TLS/SSL.

- PKI no Windows Server 2016

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Patch 4 do Identity Services Engine (ISE) versão 3.3

- Cisco Secure Web Appliance versão 15.2.0-16

- O Windows Server 2016 como um servidor de Autoridade de Certificação Externa.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Seção A: Configuração do certificado do Cisco Identity Services Engine 3.3

Passo 1: Gerar um certificado pxGrid do ISEServer

Gere um CSR para um certificado pxGrid de servidor ISE:

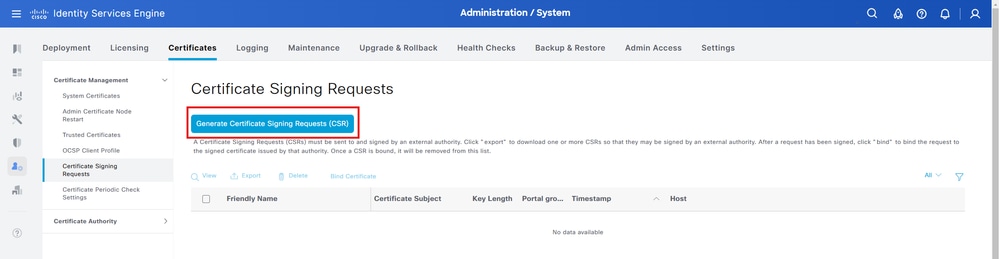

1.Faça login na GUI do Cisco Identity Services Engine (ISE).

2.Navegue até Administração > Sistema > Certificados > Gerenciamento de Certificado >Solicitações de Assinatura de Certificado.

3. Selecione Gerar CSR (Certificate Signing Request, Solicitação de assinatura de certificado).

4. Selecione pxGridin campo Certificado(s) é usado.

5. Nó SelectISE para o qual o certificado é gerado.

6.Preencha outros detalhes de certificados conforme necessário.

7. Clique em Gerar.

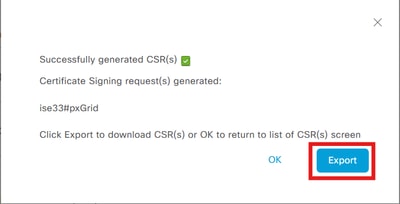

8. Clique em Exportar eSalve o arquivo localmente.

Passo 2: Criar um certificado pxGrid do ISE Server usando uma CA externa

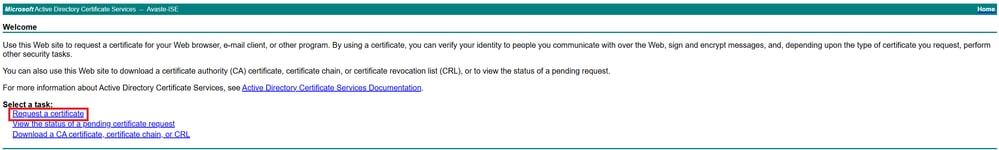

1.Navegue até o MS Ative Diretory Certificate Service,https://server/certsrv/, onde o servidor é IP ou DNS do seu MS Server.

2. Clique emSolicitar um certificado.

3. Opte por submeter uma solicitação avançada de certificado.

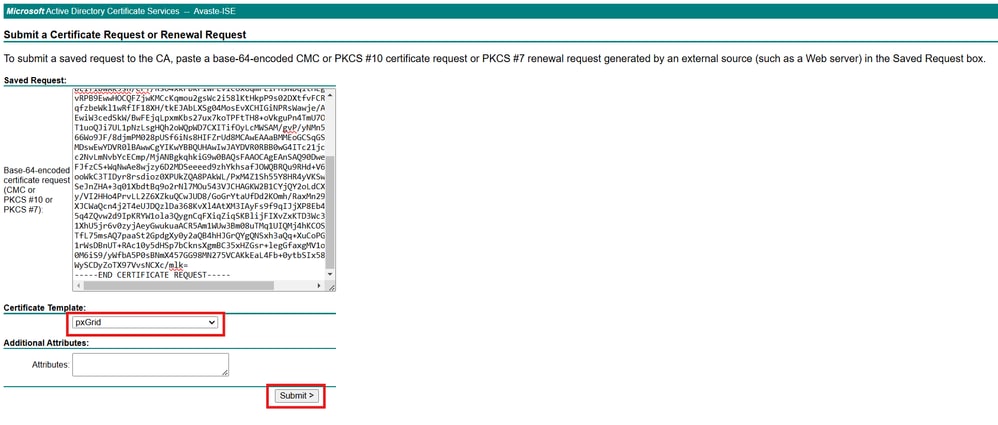

4.Copie o conteúdo do CSR gerado na seção anterior para o campo Solicitação salva.

5. Selecione pxGridas noModelo de Certificado e, em seguida, clique emEnviar.

Note: O Modelo de Certificado pxGrid usado precisa da autenticação do Cliente e da autenticação do servidor no campo Uso Avançado de Chave.

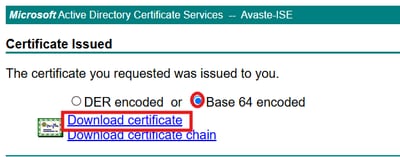

6.Baixe o certificado gerado no formatoBase-64 eSalve-o como ISE_pxGrid.cer.

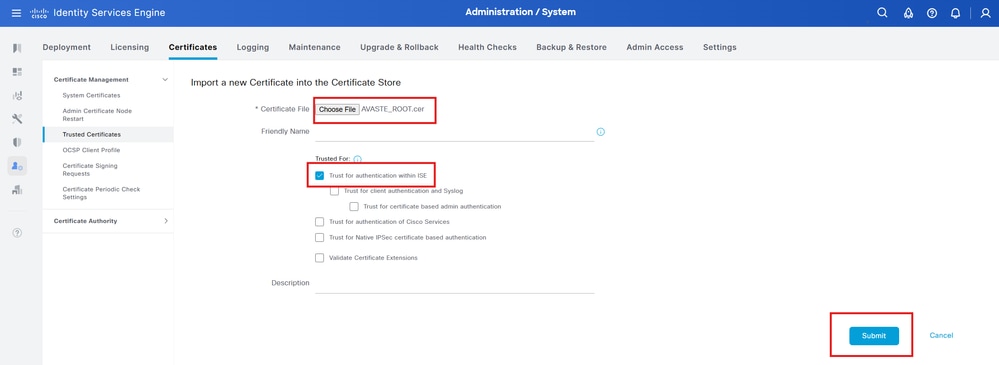

Passo 3: Importar o certificado raiz da autoridade de certificação para o armazenamento confiável do ISE

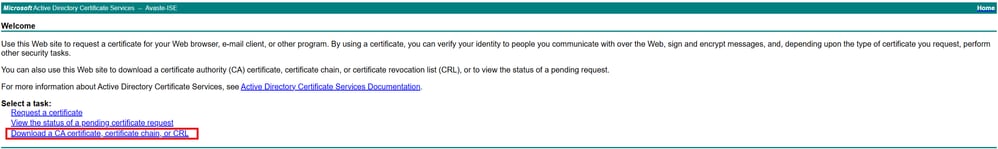

1.Navegue até a home page do Serviço de Certificados do MS Ative Diretory e selecioneBaixar um certificado de autoridade de certificação, cadeia de certificados ou CRL.

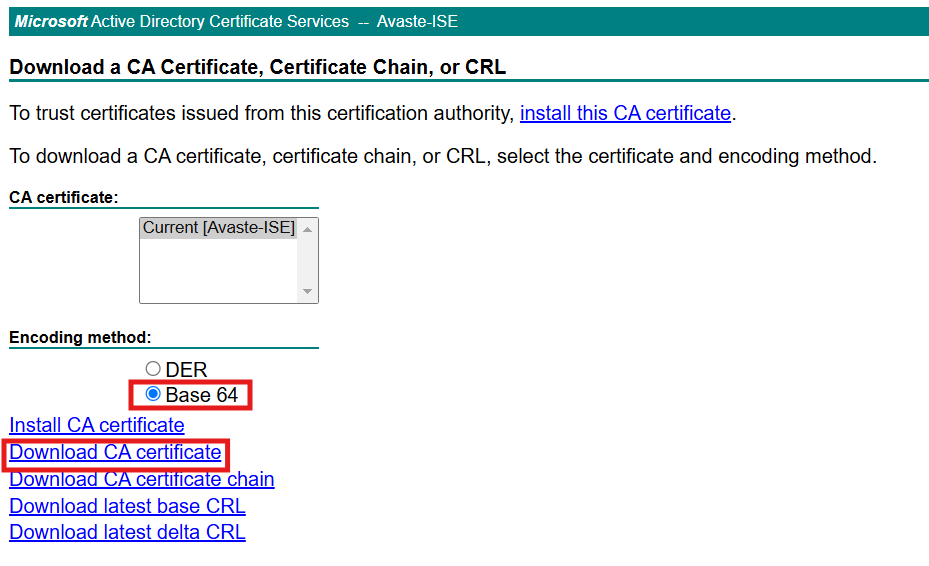

2. Formato SelectBase-64 e, em seguida, clique emDownloadCA certificate.

3.Salve o certificado como CA_Root.cer.

4.Faça login na GUI do Cisco Identity Services Engine (ISE).

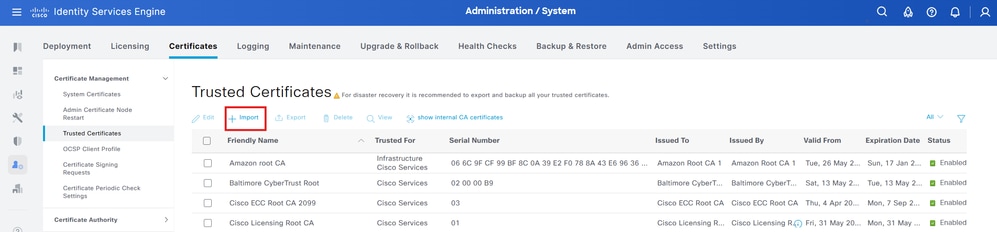

5. Selecione Administração > Sistema > Certificados > Gerenciamento de Certificados > Certificados de Confiabilidade.

6. SelecioneImport > Certificate e importe o certificado raiz.

7. Verifique se a caixa de seleção Confiar para autenticação no ISE está marcada.

8. Clique em Enviar.

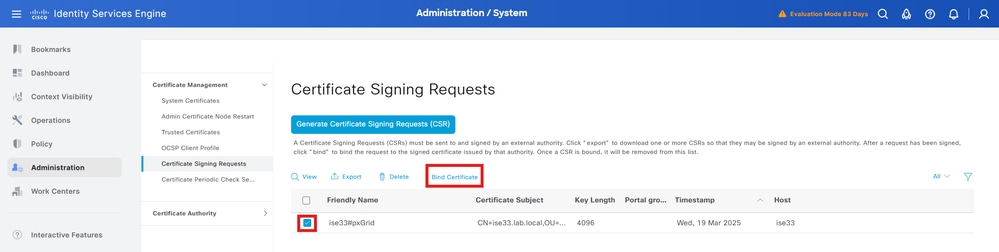

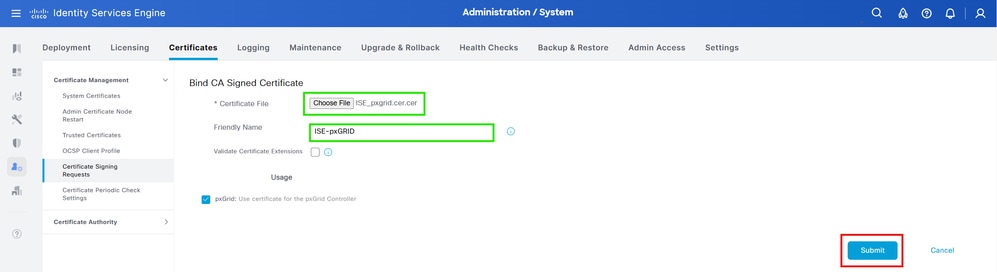

Passo 4: Vinculando o certificado ISE à CSR (Certificate Signing Request, Solicitação de assinatura de certificado).

1.Faça login na GUI do Cisco Identity Services Engine (ISE).

2. Selecione Administração > Sistema > Certificados > Gerenciamento de Certificados > Solicitações de Assinatura de Certificado.

3. Selecione o CSR gerado na seção anterior e, em seguida, clique emVincular Certificado.

4. No formulário Vincular certificado assinado pela CA, escolha o certificado ISE_pxGrid.cer gerado anteriormente.

5. Dê um nome amigável ao certificado e, em seguida, clique emEnviar.

7. Clique em Sim se o sistema solicitar a substituição do certificado.

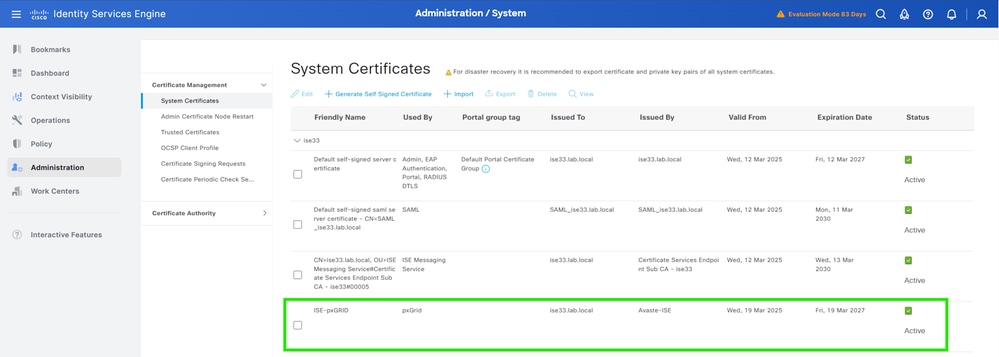

8. Selecione Administração > Sistema > Certificados > Certificados do Sistema.

9. Você pode ver na lista o certificado pxGrid assinado pela CA externa.

Seção B: Adicionando certificado raiz de autoridade de certificação ao armazenamento confiável de certificados WSA

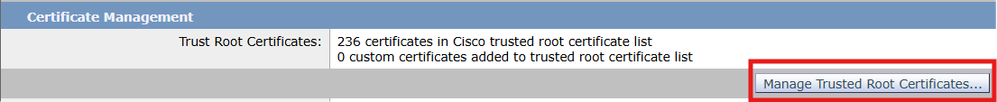

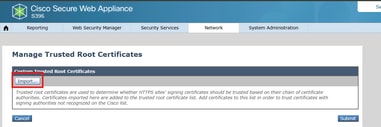

Adicionar Certificado Raiz de CA ao Repositório Confiável do WSA:

1.Faça login na GUI do Web Security Appliance (WSA).

2. Navegue até Rede > Gerenciamento de Certificados > Gerenciar Certificados Raiz Confiáveis.

3. Importe e carregue o certificado raiz da CA e clique em Enviar.

4. Clique em Confirmar Alterações para Aplicar as alterações.

Os certificados foram implantados. Prossiga para a integração.

Integração

Antes de prosseguir com a integração, verifique se:

Para o Cisco ISE em Administration > pxGrid Services > Settings andCheck Aprove automaticamente novas contas baseadas em certificado para solicitação do cliente para aprovação automática eSalvar.

Seção A: Habilite o WSA para integração com ISE e gere CSR para o certificado de cliente WSA.

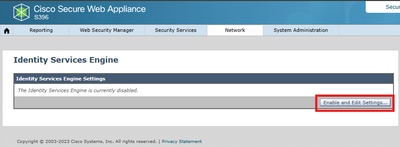

1.Faça login na GUI do Web Security Appliance (WSA).

2. Navegue até Rede > Serviços de identificação >Mecanismo de serviço de identificação.

3.Clique em Enable and Edit Settings.

4.Insira o endereço IP do nó pxGrid principal do ISE ou FQDN.

5.Carregue o certificado raiz de CA para o nó pxGrid primário.

6.Insira o endereço IP do nó pxGrid secundário do ISE ou FQDN.(Opcional)

7.Carregue o certificado raiz de CA para o nó pxGrid secundário. (Opcional)

Note: Pode haver apenas dois nós pxGrid por implantação do ISE. Serve como uma configuração ativa-em espera do pxGrid; somente um nó ISE+pxGrid pode estar ativo por vez. Em uma configuração Ative-Standby do pxGrid, todas as informações são transmitidas pelo PPAN, onde o segundo nó ISE+pxGrid permanece inativo.

8. Role até a seção Certificado de cliente do equipamento da Web e clique em Gerar novo certificado e chave.

9. Preencha os detalhes do certificado conforme necessário e clique em Gerar.

Note: A duração do certificado deve ser um inteiro entre 24 e 60 meses e o país deve ser um código de país ISO de dois caracteres (somente letras maiúsculas).

10. Clique em Baixar solicitação de assinatura de certificado.

11. Clique em Enviar.

12. Clique em Confirmar Alterações para Aplicar as alterações.

aviso: Se você não enviar e confirmar as alterações mencionadas, carregar diretamente o certificado assinado e executar a confirmação, poderá ter problemas durante a integração.

Seção B: Assinar um CSR de cliente WSA usando uma CA externa

1.Navegue para MS Ative Diretory Certificate Service,https://server/certsrv/, onde o servidor é IP ou DNS do seu MS Server.

2. Clique emSolicitar um certificado.

3. Escolha submeter uma solicitação avançada de certificado.

4.Copie o conteúdo do CSR gerado na seção anterior para o campo Solicitação salva.

5. Selecione pxGridas noModelo de Certificado e, em seguida, clique emEnviar.

Note: Note: O Modelo de Certificado pxGrid usado precisa da autenticação do Cliente e da autenticação do servidor no campo Uso Avançado de Chave.

6.Baixe o certificado gerado no formatoBase-64 eSalve-o como WSA-Client.cer.

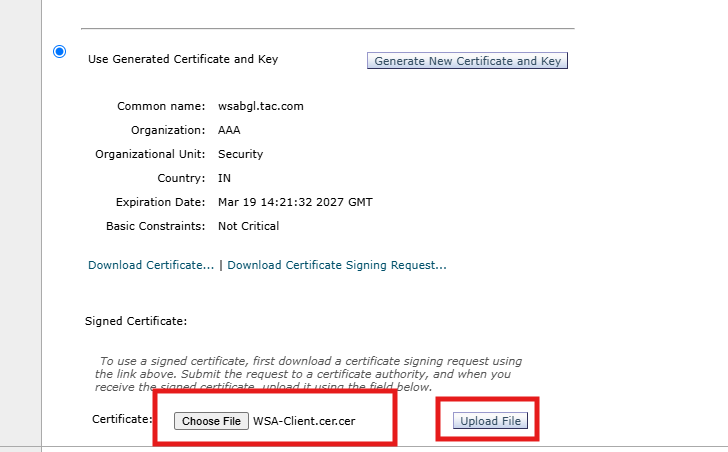

Seção C: Vinculando o certificado do cliente WSA à CSR (Certificate Signing Request, Solicitação de assinatura de certificado) e integrando.

1.Navegue até a GUI do WSA (Web Security Appliance).

2. Navegue até Rede > Serviços de identificação >Mecanismo de serviço de identificação.

3.Clique em Edit Settings.

4.Navegue para a seção Certificado de cliente de equipamento da Web.

5. Na seção signed certificate, Upload do certificado assinado WSA-Client.cer

6.Clique em Enviar.

7.Clique em Commit Changes para aplicar as alterações.

8.Clique em Editar configurações.

9.Role para Test Communication with ISE Nodes e clique em Start Test, o que pode resultar da seguinte forma:

- Testar a comunicação com os nós do ISE

- Testar a comunicação com os nós do ISE

Checking DNS resolution of ISE pxGrid Node hostname(s) ...

Success: Resolved '10.127.197.128' address: 10.127.197.128

Validating WSA client certificate ...

Success: Certificate validation successful

Validating ISE pxGrid Node certificate(s) ...

Success: Certificate validation successful

Checking connection to ISE pxGrid Node(s) ...

Trying primary PxGrid server...

SXP not enabled.

ERS not enabled.

Preparing TLS connection...

Completed TLS handshake with PxGrid successfully.

Trying download user-session from (https://ise33.lab.local:8910)...

Failure: Failed to download user-sessions.

Trying download SGT from (https://ise33.lab.local:8910)...

Able to Download 17 SGTs.

Skipping all SXP related service requests as SXP is not configured.

Success: Connection to ISE pxGrid Node was successful.

Test completed successfully.

Verificar

No Cisco ISE, navegue até Administração >serviços pxGrid > Gerenciamento de cliente > Clientes.

Isso gera o WSA como um cliente pxgrid com o statusEnabled.

Para verificar a inscrição de tópico no Cisco ISE, navegue para Administração >serviços pxGrid > Diagnósticos > Websocket > Clientes:

Cisco ISE Pxgrid-server.log TRACE level.reference

{"timestamp":1742395398803,"level":"INFO","type":"WS_SERVER_CONNECTED","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"WebSocket connected. session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-8][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Drop. exclude=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authenticating null

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Certs up to date. user=~ise-pubsub-ise33

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- preAuthenticatedPrincipal = ~ise-pubsub-ise33, trying to authenticate

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- X.509 client authentication certificate subject:CN=ise33.lab.local, OU=AAA, O=Cisco, L=Bangalore, ST=KA, C=IN, issuer:CN=Avaste-ISE, DC=avaste, DC=local

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authentication success: PreAuthenticatedAuthenticationToken [Principal=org.springframework.security.core.userdetails.User [Username=~ise-pubsub-ise33, Password=[PROTECTED], Enabled=true, AccountNonExpired=true, credentialsNonExpired=true, AccountNonLocked=true, Granted Authorities=[ROLE_USER]], Credentials=[PROTECTED], Authenticated=true, Details=WebAuthenticationDetails [RemoteIpAddress=10.127.197.128, SessionId=null], Granted Authorities=[ROLE_USER]]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.data.AuthzDaoImpl -::::::- requestNodeName=wsabgl.lab.local_ised serviceName=com.cisco.ise.pubsub operation=subscribe /topic/com.cisco.ise.session

DEBUG [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Adding subscription=[id=my-id,topic=/topic/com.cisco.ise.session]

INFO [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Pubsub subscribe. subscription=[id=my-id,topic=/topic/com.cisco.ise.session] session=[id=4,client=wsabgl.lab.local_ised,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395] content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395], content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

TRACE [sub-sender-0][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log] from=null to=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570] content=MESSAGE

TRACE [Grizzly(1)][[]] cpm.pxgridwebapp.ws.distributed.FanoutDistributor -::::::- DownstreamHandler sent frame for upstream. frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570]

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570], content=MESSAGE

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/distributedTroubleshooting

Problema

Problema de CA desconhecido. No WSA, o teste de conexão do ISE falha com erro. Falha: A conexão com o servidor ISE PxGrid atingiu o tempo limite.

Cisco ISE Pxgrid-server.log TRACE level.reference

ERROR [Thread-8][[]] cisco.cpm.pxgrid.cert.LoggingTrustManagerWrapper -::::::- checkClientTrusted exception.message=PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle=CN=wsabgl.lab.local, OU=Security, O=AAA, C=IN

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338] content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338], content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37180],content-len=338]

DEBUG [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=513, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=513] content=MESSAGE

O motivo da falha pode ser visto com capturas de pacotes,

Solução

1. Verifique se o certificado assinado do equipamento para Web está associado com êxito ao WSA e se as alterações foram confirmadas.

2. Verifique se o emissor ou o certificado de CA raiz do certificado do cliente WSA faz parte do Repositório Confiável no Cisco ISE.

Defeitos conhecidos

| ID de bug da Cisco | Descrição |

| ID de bug da Cisco 23986 | A solicitação da API getUserGroups do Pxgrid retornou uma resposta vazia. |

| ID de bug da Cisco 77321 | O WSA recebe SIDs em vez de grupos do AD do ISE. |

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

26-Mar-2025

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Anurag VasteEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback