Solucionar problemas de reinicialização inesperada do Firewall/Firepower seguros

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve as etapas de solução de problemas para recarregamentos inesperados de firewalls/firewalls de segurança.

Pré-requisitos

Requisitos

Conhecimento básico do produto.

Componentes Utilizados

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

As informações neste documento são baseadas nestas versões de software e hardware:

- Firewall seguro 1200, 3100, 4200

- Firepower 1000, 4100, 9300

- Cisco Secure eXtensible Operating System (FXOS) 2.16(0.136)

- Cisco Secure Firewall Threat Defense (FTD) 7.6.1.291

- Cisco Secure Firewall Management Center (FMC) 7.6.1.291

- Dispositivo de segurança adaptável (ASA) 9.22.2.9

Informações de Apoio

Neste documento, "reboot", "reload" e "restart" são usados de forma intercambiável. Do ponto de vista do usuário, uma reinicialização inesperada pode ser definida de forma aproximada como qualquer reinicialização, exceto para os casos bem conhecidos, documentados ou esperados:

- Reinicialização devido à instalação ou atualizações de software.

- Reinicialização devido a ações acionadas pelo usuário, como, por exemplo, reinicialização a partir da interface de linha de comando (CLI) ou da interface gráfica do usuário (UI), ou ações manuais de desligar/ligar.

Dependendo do disparador, uma reinicialização pode ser gratuita ou não:

- A reinicialização normal geralmente se refere ao reinício de um sistema, dispositivo ou serviço de forma a permitir que todos os processos atuais sejam concluídos corretamente e que todos os arquivos ou dados sejam salvos antes que a reinicialização ocorra. Isso ajuda a evitar perda ou corrupção de dados. Exemplos de reinicialização normal:

- Reinicialização devido à instalação ou atualizações de software.

- Reinicializa devido a ações acionadas pelo usuário, como, por exemplo, reinicializar a partir da interface de linha de comando (CLI) ou da interface gráfica do usuário (UI).

- Em alguns casos, o rastreamento de software.

- Uma reinicialização ingrata é o oposto de uma reinicialização normal, quando o sistema reinicializa incondicionalmente, isto é, sem a interrupção gratuita dos processos. Reinicializações inadequadas podem resultar em perda ou corrupção de dados. Exemplos de disparadores incluem:

- Desligue e ligue acidentalmente, desconectando todos os cabos de alimentação ou alternando o botão liga/desliga.

- Faltas na fonte de alimentação, problemas nas unidades de fonte de alimentação do chassi.

- Vários problemas no hardware, FPGA, ambiente e assim por diante, que causam reinicialização abrupta.

Causas comuns de reinicializações:

- Ações por usuários da CLI ou da interface do usuário de gerenciamento.

- Atualizações ou downgrades de software.

- Rastreamento de software.

- Dispara por processos críticos do sistema/SO por razões diferentes do rastreamento no software.

- Problemas de hardware como SSD danificado, erros de memória, exceções na CPU, FPGA interno e assim por diante.

- Problemas ambientais, como perda de energia, superaquecimento etc.

- Defeitos de software ou outros problemas em componentes de terceiros.

- Alto uso de espaço em disco.

Em plataformas baseadas em chassis, é importante considerar o escopo da reinicialização, especificamente, o que exatamente reinicializou:

- a aplicação ASA/FTD,

- o módulo de segurança (Firepower 4100/9300)

- o chassi.

O comportamento padrão inclui:

- Se uma reinicialização no FTD em execução no modo nativo, no ASA no Firepower 1000/2100 ou no Secure Firewall 3100/4200 for acionada, o chassi também será reinicializado.

- Se uma reinicialização no FTD executado no modo nativo ou no ASA nos módulos de segurança Firepower 4100/9300 for acionada, o módulo de segurança também será reinicializado. O chassi não é afetado.

- Se uma reinicialização no modo de várias instâncias do FTD nos módulos de segurança do Firepower 4100/9300 for acionada, somente essa instância será reiniciada, o módulo de segurança e o chassi não serão afetados.

- Se uma reinicialização no modo de várias instâncias de FTD no Secure Firewall 3100 e 4200 for acionada, somente essa instância será reiniciada, o chassi não será afetado.

- Uma reinicialização nos módulos de segurança do Firepower 4100/9300 também reinicializa todos os aplicativos em execução nos módulos afetados, independentemente do modo nativo ou de várias instâncias.

- Uma reinicialização no chassi também reinicializa todos os módulos de segurança e todos os aplicativos.

O término de determinados processos críticos, sejam eles normais ou não, pode causar reinicializações. Por exemplo:

- Se o processo de plano de dados, também conhecido como lina, terminar devido ao traceback, o firewall será reinicializado. A exceção é a versão do software com o recurso "Recarga rápida do plano de dados" introduzido no ASA 9.20(x) e FTD 7.4.1 para plataformas específicas.

- Se o gerenciador de processos pm for encerrado, o firewall será reinicializado.

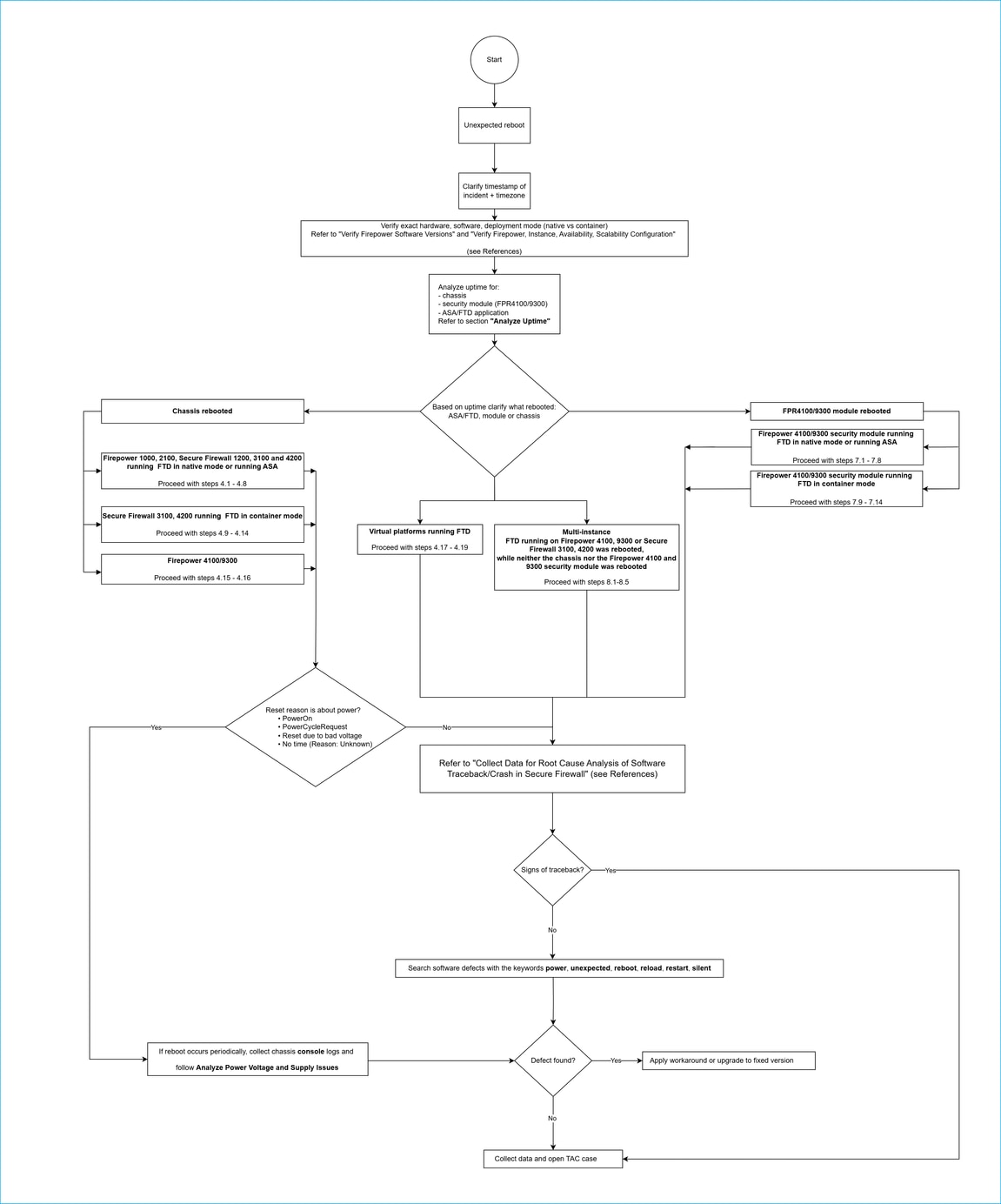

Troubleshooting de Fluxo de Trabalho

Percorra o fluxo de trabalho de solução de problemas que se refere às etapas de solução de problemas:

Passos de Troubleshooting

- Anote o timestamp do evento da forma mais precisa possível, garantindo que você considere o fuso horário.

- Verifique o hardware exato, o tipo de software de firewall seguro (ASA ou FTD), a versão do software e o modo de implantação (modo nativo ou de várias instâncias). Consulte Verificação das versões do software Firepower e Verificação do Firepower, Instância, Disponibilidade, Configuração de escalabilidade para obter etapas de verificação detalhadas.

- Consulte a seção Analisar o tempo de atividade para correlacionar o tempo de atividade do aplicativo ASA/FTD, o módulo de segurança (somente Firepower 4100/9300) e o chassi. O objetivo é esclarecer o escopo de reinicialização: o aplicativo, módulo de segurança ou chassi.

- Se o chassi foi reinicializado, continue com estas etapas:

Firepower 1000, 2100, Secure Firewall 1200, 3100 e 4200 executando FTD no modo nativo ou executando ASA

4.1. Marque a seção Analisar arquivos de mensagens FTD (somente FTD).

4.2. Marque a seção Analisar arquivos ssp-pm.log.

4.3. Verifique a seção Analisar arquivos ssp-shutdown.log.

4.4. Marque a seção Analisar logs do Console do ASA/FTD.

4.5. Continue com as etapas em Coletar Dados para Análise da Causa de Problemas do Software Traceback/Crash no Firewall Seguro para verificar os sintomas de rastreamento de software e coleta de dados.

4.6. Marque a seção Analisar motivos de redefinição do chassi.

4.7. Verifique a seção Analisar erros ou exceções de hardware.

4.8. Verifique a seção Analisar arquivos de log da plataforma.

Secure Firewall 3100, 4200 executando FTD no modo de contêiner

4.9. Marque a seção Analisar arquivos ssp-pm.log.

4.10. Verifique a seção Analisar arquivos ssp-shutdown.log.

4.11. Continue com as etapas em Coletar Dados para Análise da Causa de Problemas do Software Traceback/Crash no Secure Firewall para verificar os sintomas de rastreamento de software e coleta de dados.

4.12. Verifique a seção Analisar as razões de reinicialização do chassi.

4.13. Verifique a seção Analisar erros ou exceções de hardware.

4.14. Verifique a seção Analisar arquivos de log da plataforma.

Firepower 4100/9300

4.15. Verifique a seção Analisar as razões de reinicialização do chassi.

4.16. Prossiga com as etapas em Coletar Dados para Análise da Causa de Problemas do Software Traceback/Crash no Secure Firewall para a verificação dos sintomas do software traceback e coleta de dados.

Plataformas virtuais que executam FTD

4.17. Marque a seção Analisar arquivos de mensagens FTD.

4.18. Verifique a seção Analisar logs do console ASA/FTD.

4.19. Continue com as etapas em Coletar Dados para Análise da Causa de Problemas do Software Traceback/Crash no Firewall Seguro para verificar os sintomas do rastreamento de software e para a coleta de dados.

- Se forem encontrados motivos de redefinição como esses na seção Analisar motivos de redefinição do chassi, consulte a seção Analisar problemas de tensão de alimentação e fornecimento:

- Ligar

- SolicitaçãoDeCicloDeEnergia

- Reinicialização devido a tensão ruim

- Sem horário (Motivo: Desconhecido)

- Se a reinicialização do chassi for recorrente, colete os registros do console.

- Siga estas etapas para o Firepower 4100/9300 se o módulo de segurança tiver sido reinicializado:

Módulo de segurança Firepower 4100/9300 executando o FTD no modo nativo ou executando o ASA

7.1. Marque a seção Analisar arquivos de mensagens FTD (somente FTD).

7.2. Marque a seção Analisar arquivos ssp-pm.log.

7.3. Verifique a seção Analisar arquivos ssp-shutdown.log.

7.4. Marque a seção Analisar logs do Console do ASA/FTD.

7.5. Continue com as etapas em Coletar Dados para Análise da Causa de Problemas do Software Traceback/Crash no Secure Firewall para verificar os sintomas do software traceback e para a coleta de dados.

7.6. Verifique a seção Analisar erros ou exceções de hardware.

7.7. Marque a seção Analisar arquivos SEL/OBFL.

7.8. Verifique a seção Analisar arquivos de log da plataforma.

Módulo de segurança Firepower 4100/9300 executando o FTD no modo de contêiner

7.9. Verifique a seção Analisar arquivos ssp-pm.log.

7.10. Verifique a seção Analisar arquivos ssp-shutdown.log.

7.11. Continue com as etapas em Coletar Dados para Análise da Causa de Problemas do Software Traceback/Crash no Firewall Seguro para verificar os sintomas do rastreamento de software e para a coleta de dados.

7.12. Verifique a seção Analisar erros ou exceções de hardware.

7.13. Verifique a seção Analisar arquivos SEL/OBFL.

7.14. Verifique a seção Analisar arquivos de log da plataforma.

- Continue com estas etapas se um FTD de várias instâncias em execução no Firepower 4100, 9300 ou no Secure Firewall 3100, 4200 tiver sido reinicializado, mas nem o chassi nem o módulo de segurança do Firepower 4100 e 9300 tiverem sido reinicializados:

8.1. Marque a seção Analisar arquivos de mensagens FTD.

8.2. Marque a seção Analisar arquivos ssp-pm.log.

8.3. Marque a seção Analisar arquivos ssp-shutdown.log.

8.4. Marque a seção Analisar logs do Console do ASA/FTD.

8.5. Continue com as etapas em Coletar Dados para Análise da Causa de Problemas do Software Traceback/Crash no Secure Firewall para verificar os sintomas do software traceback e para a coleta de dados.

9. Se houver sinais de reinicialização devido ao rastreamento de software, abra um caso no TAC e forneça os dados coletados.

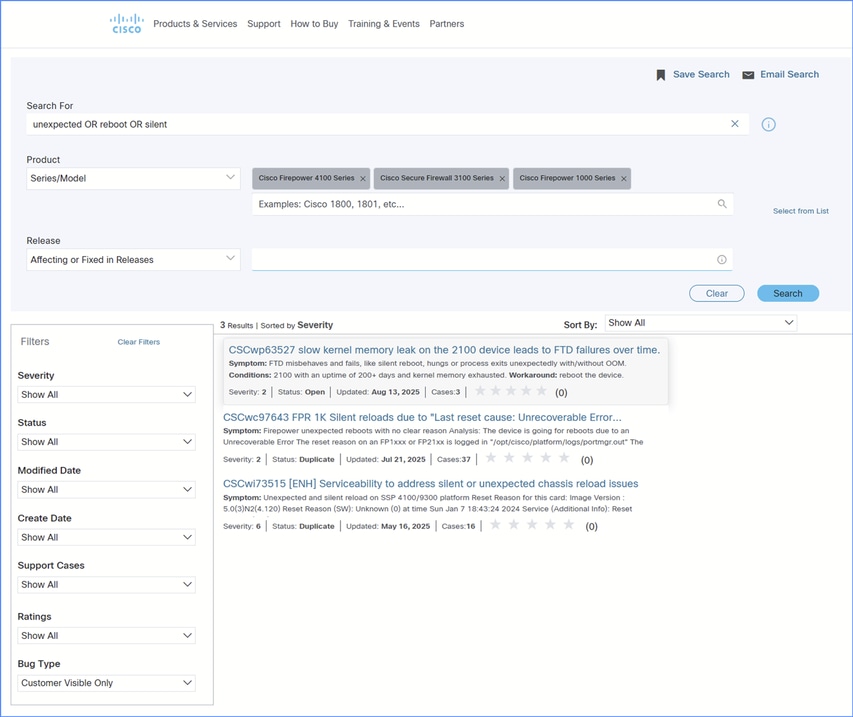

10. Pesquise defeitos de software com as palavras-chave inesperado, reinicializar, ligar, recarregar, reiniciar, silencioso:

Se um defeito correspondente for encontrado:

- Certifique-se de que os sintomas e as condições correspondam aos descritos no defeito.

- Aplique a solução alternativa, se houver.

- Atualize para a versão fixa, se houver.

11. Vá até a seção Coleta de dados e abra um caso no TAC.

Analisar tempo de atividade

O objetivo desta seção é verificar o tempo de atividade do aplicativo ASA/FTD, o módulo de segurança (somente Firepower 4100/9300) e o chassi.

- Verifique o tempo de atividade do mecanismo de firewall usando o comando show version no ASA e o comando show version system no FTD:

> show version system

---------------[ firewall-FTD ]---------------

Model : Cisco Firepower 4112 Threat Defense (76) Version 7.6.1 (Build 291)

UUID : e9460e12-674c-11f0-97e5-d5ad3617d287

LSP version : lsp-rel-20241211-1948

VDB version : 408

---------------------------------------------------

Cisco Adaptive Security Appliance Software Version 9.22(1)21

SSP Operating System Version 2.16(0.3007)

Compiled on Thu 29-May-25 01:38 GMT by fpbesprd

System image file is "disk0:/fxos-lfbff-k8.2.16.0.136.SPA"

Config file at boot was "startup-config"

firewall-FTD up 5 days 0 hours

No arquivo de solução de problemas do FTD, verifique o arquivo command-outputs/'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output':

/command-outputs$ less 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

…

firewall-FTD up 5 days 0 hours

…

Para o ASA, verifique o tempo de atividade no arquivo show-tech.

- SeOu FTDs executados no modo nativo em plataformas virtuais, Firepower 1000, 2100, Secure Firewall 1200, 3100 e 4200, verifique o tempo de atividade do sistema operacional (dias, horas e minutos) no modo especialista. Nesse caso, o tempo de atividade do chassi é aproximadamente o mesmo que o tempo de atividade do sistema operacional:

> expert

admin@firepower:/ngfw/Volume/home/admin$ uptime

06:30:40 up 6 days, 8:01, 1 user, load average: 5.14, 5.45, 5.48

No arquivo de solução de problemas do FTD, verifique o arquivo dir-archives/var-log/top.log:

dir-archives/var-log$ less top.log

===================================================================================================

Tue Jul 22 04:02:11 UTC 2025

top - 04:02:11 up 6 days, 13:57, 4 users, load average: 2.23, 2.42, 2.59

Tasks: 167 total, 2 running, 165 sleeping, 0 stopped, 0 zombie

%Cpu(s): 26.6 us, 7.8 sy, 1.6 ni, 64.1 id, 0.0 wa, 0.0 hi, 0.0 si, 0.0 st

MiB Mem : 7629.8 total, 2438.4 free, 4559.6 used, 631.8 buff/cache

MiB Swap: 5369.2 total, 3713.7 free, 1655.5 used. 2849.9 avail Mem

- Para FTD no modo de várias instâncias no Secure Firewall 3100 ou 4200 e ASA executado no Firepower 1000, 2100, Secure Firewall 1200, 3100 e 4200, não há nenhum comando disponível para verificar o tempo de atividade do chassi.

Você pode verificar o tempo de atividade do blade:

> connect fxos

…

firewall# scope ssa

firewall /ssa # show slot detail expand

Slot:

Slot ID: 1

…

Blade Uptime: up 16 hours, 2 min

No arquivo de solução de problemas de chassi, verifique o tempo de atividade no arquivo opt/cisco/platform/logs/sysmgr/sam_logs/topout.log:

opt/cisco/platform/logs/sysmgr/sam_logs/topout.log $ less topout.log

[Jul 23 13:15:22]

top - 13:15:22 up 16:02, 1 user, load average: 12.24, 11.85, 11.75

- No caso do Firepower 4100/9300, verifique o tempo de atividade do chassi e do módulo de segurança na CLI do FXOS.

Tempo de atividade do chassi:

firewall /ssa # connect fxos

firewall(fxos)# show system uptime

System start time: Tue Jul 22 21:57:44 2025

System uptime: 6 days, 9 hours, 49 minutes, 50 seconds

Kernel uptime: 6 days, 9 hours, 45 minutes, 58 seconds

Active supervisor uptime: 6 days, 9 hours, 49 minutes, 50 seconds

Tempo de atividade do módulo de segurança:

firewall# scope ssa

firewall /ssa # show slot detail expand

Slot:

Slot ID: 1

…

Blade Uptime: up 5 days, 37 min

No arquivo de solução de problemas de chassi, verifique as saídas do comando show system uptime no arquivo *_BC1_all/FPRM_A_TechSupport/sw_techsupportinfo e do comando show slot expand detail expand no arquivo *_BC1_all/FPRM_A_TechSupport/sam_techsupportinfo onde * é a parte do nome do arquivo de solução de problemas, por exemplo, 20250311123356_ FWw_BC1_all.

Analisar arquivos de mensagens FTD

Esta seção aborda a análise do arquivo de mensagens FTD que contém logs relacionados ao desligamento, reinicialização e possíveis disparadores.

FTD executado em todas as plataformas

O arquivo contém logs relacionados ao desligamento, reinicialização e seus possíveis acionadores no FTD em execução em:

- Plataformas virtuais, Firepower 1000, 2100 e chassi Secure Firewall 1200, 3100 e 4200.

- Módulos de segurança Firepower 4100 e 9300.

O arquivo pode ser acessado em:

- CLISH FTD no modo especialista: /ngfw/var/log/messages

- Arquivo de solução de problemas do FTD: dir-archives/var-log/messages

Para localizar o disparador de desligamentos ou reinicializações, verifique as mensagens que contêm Defense no arquivo de mensagens dentro dos arquivos de solução de problemas do FTD. Certifique-se de verificar todos os arquivos de mensagens, incluindo messages.1, messages.2 e assim por diante. Essas mensagens indicam claramente um desligamento da energia - normal:

- Parando o Cisco Secure Firewall...ou Parando o Cisco Firepower...

- ...A Threat Defense está sendo desligada

root@CSF1220-2:/ngfw/var/log# grep -a Defense /ngfw/var/log/messages

messages:Jul 22 21:07:10 firepower-1220 SF-IMS[36894]: [36894] S11audit-startup-shutdown:start [INFO] Cisco Secure Firewall 1220CX Threat Defense has started

messages:Jul 22 21:12:37 firepower-1220 SF-IMS[62594]: [62594] sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 22 21:13:03 firepower-1220 SF-IMS[65410]: [65410] S99sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 23 12:56:43 CSF1220-2 SF-IMS[61878]: [61878] K01sensor:CLI Stop [INFO] Stopping Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 23 12:57:03 CSF1220-2 SF-IMS[62749]: [62749] K69audit-startup-shutdown:stop [INFO] Cisco Secure Firewall 1220CX Threat Defense is shutting down

messages:Jul 23 13:00:21 CSF1220-2 SF-IMS[10866]: [10866] S11audit-startup-shutdown:start [INFO] Cisco Secure Firewall 1220CX Threat Defense has started

messages:Jul 23 13:00:36 CSF1220-2 SF-IMS[13443]: [13443] S99sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

root@1140-2:/ngfw/var/log# grep -a Defense /ngfw/var/log/messages

messages:Jul 22 09:20:42 FPR1140-2 SF-IMS[6012]: [6012] S11audit-startup-shutdown:start [INFO] Cisco Firepower 1140 Threat Defense has started

messages:Jul 22 09:21:35 FPR1140-2 SF-IMS[9050]: [9050] S99sensor:CLI Start [INFO] Starting Cisco Firepower 1140 Threat Defense

messages:Jul 22 11:32:37 FPR1140-2 SF-IMS[15129]: [15129] K01sensor:CLI Stop [INFO] Stopping Cisco Firepower 1140 Threat Defense

messages:Jul 22 11:32:55 FPR1140-2 SF-IMS[15940]: [15940] K69audit-startup-shutdown:stop [INFO] Cisco Firepower 1140 Threat Defense is shutting down

messages:Jul 22 11:36:38 FPR1140-2 SF-IMS[5980]: [5980] S11audit-startup-shutdown:start [INFO] Cisco Firepower 1140 Threat Defense has started

messages:Jul 22 11:36:53 FPR1140-2 SF-IMS[7594]: [7594] S99sensor:CLI Start [INFO] Starting Cisco Firepower 1140 Threat Defense

Analisar arquivos de mensagens do módulo de segurança ou do chassi

Esta seção aborda a análise do módulo de segurança ou do arquivo de mensagens do chassi que contém logs relacionados ao kernel do SO.

O arquivo contém logs relacionados ao desligamento, reinicialização e seus possíveis acionadores no FTD em execução em:

- Chassi Firepower 1000, 2100 e Secure Firewall 1200, 3100 e 4200.

- Módulos de segurança Firepower 4100 e 9300.

O arquivo pode ser acessado em:

- FTD baseado em hardware sendo executado no modo nativo: /opt/cisco/platform/log/messages.

- solucionar problemas de arquivo de FTD baseado em hardware executado no modo nativo: dir-archives/opt-cisco-platform-logs/messages.

- Arquivo de solução de problemas de chassi do Firepower 1000, 2100 e Secure Firewall 1200, 3100 e 4200: /opt/cisco/platform/log/messages.

- Arquivo show-tech do módulo de segurança Firepower 4100/9300: /opt/cisco/platform/log/messages.

Estes são os pontos principais sobre os logs neste arquivo:

- Certifique-se de verificar todos os arquivos de mensagens, incluindo messages.1, messages.2 e assim por diante.

- Quando o kernel do SO é inicializado, os logs do kernel são gravados nesse arquivo. Em plataformas de hardware e módulos de segurança, os logs são inicialmente gravados no fuso horário UTC até que o fuso horário personalizado seja aplicado durante o tempo de inicialização.

Por esse motivo, diferentes logs no mesmo arquivo podem ter diferentes carimbos de data/hora com fusos horários diferentes.

Considere este exemplo de um módulo de segurança Firepower 4100 com o fuso horário UTC+2:

2025-08-18T14:54:16+02:00 Firepower-module1/2 root: FXOS shutdown log started: pid = 52994 cmdline = /bin/sh/sbin/fxos_log_shutdown ####

2025-08-18T14:54:16+02:00 Firepower-module1/2 root: FXOS shutdown log completed: pid = 52994

2025-08-18T14:54:17+02:00 Firepower-module1/2 syslog-ng[1230]: syslog-ng shutting down; version='3.36.1' <--- syslog-ng shutting down indicates graceful shutdown

2025-08-18T12:57:11+00:00 intel-x86-64/1 syslog-ng[1237]: syslog-ng starting up; version='3.36.1' <--- syslog-ng start timestamp with UTC timezone

2025-08-18T12:57:11+00:00 intel-x86-64/1 kernel: [ 0.000000] Linux version 5.10.200-yocto-standard (oe-user@oe-host) (x86_64-wrs-linux-gcc (GCC) 10.3.0, GNU ld (GNU Binutils) 2.36.1.20210703) #1 SMP Fri Feb 7 01:00:00 UTC 2025

2025-08-18T12:57:11+00:00 intel-x86-64/1 kernel: [ 0.000000] Command line: rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs pci=realloc processor.max_cstate=1 iommu=pt nousb platform=sspxru boot_img=disk0:/fxos-lfbff-k8.2.16.0.136.SPA ciscodmasz=1048576 cisconrsvsz=1572864 hugepagesz=1g hugepages=12 pti=off rom_ver=1.3.1.44 ssp_mode=0

…

2025-08-18T12:58:34+00:00 intel-x86-64/1 csp-console: Adi not started yet, trying to bring up

2025-08-18T12:58:34+00:00 intel-x86-64/1 ssp_tz[12159]: INFO: Lina is started

2025-08-18T12:58:34+00:00 intel-x86-64/1 SMA: INFO ExecProcessorMain [140588852127296]: finished processing of sma_slot1.deletePlatformLicense, removed it from queue

2025-08-18T12:58:34+00:00 intel-x86-64/1 ssp_tz[12167]: INFO: notify TZ to ASA LINA <---- Time zone change was propagated to the firewall

2025-08-18T14:58:35+02:00 intel-x86-64/1 ssp_tz[12192]: INFO: successfully notified TZ to ASA LINA, wait <---- Logs with the UTC+2 timestamp

2025-08-18T14:58:36+02:00 intel-x86-64/1 csp-console: Adi not started yet, trying to bring up

2025-08-18T14:58:39+02:00 intel-x86-64/1 csp-console[1237]: Last message 'Adi not started yet,' repeated 1 times, suppressed by syslog-ng on intel-x86-64

Analisar arquivos ssp-pm.log

Esta seção abrange a análise dos arquivos /opt/cisco/platform/logs/ssp-pm.log que contêm registros relacionados ao desligamento ou reinicialização do aplicativo ASA/FTD.

O arquivo contém logs de desligamento ou reinicialização para aplicativos ASA/FTD em execução em:

- Chassi Firepower 1000, 2100 e Secure Firewall 1200, 3100 e 4200

- Módulos de segurança Firepower 4100 e 9300 (não o chassi)

O arquivo só pode ser acessado em:

- CLISH no modo nativo de FTD (não em várias instâncias) no modo especialista: opt/cisco/platform/logs/ssp-pm.log

- Arquivo de solução de problemas do modo nativo do FTD: dir-archives/opt-cisco-platform-logs/ssp-pm.log.

- arquivo de solução de problemas de chassi no Firepower 1000, 2100 e Secure Firewall 1200, 3100, 4200: /opt/cisco/platform/logs/ssp-pm.log

Para identificar desligamentos ou reinicializações sem problemas, procure linhas como AVISO DE DESLIGAMENTO que correspondam ao carimbo de data/hora de reinicialização/desligamento. Certifique-se de verificar todos os arquivos ssp-pm.log, incluindo ssp-pm.log.1, ssp-pm.log.2 e assim por diante. Essas mensagens indicam claramente um desligamento da energia - normal:

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Beginning System Shutdown request for CSP Apps

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-GetShutdownMaxForceQuitTimer: acquiring max force_quit_timeout from all heimdall confs

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Upgrade process ready for reboot

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-GetShutdownMaxForceQuitTimer: No force_quit_timeout found among conf files. Sendsigs_Sleep = 1

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Continue System Shutdown request for CSP Apps

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: corresponding heimdall conf file folder:

cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.conf

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: corresponding cspCfgXML file folder:

...cspCfg_cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.xml.allocated_cpu_core

…

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: stopping all CSPs according to existing heimdall/etc/confs

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: Stopping App for CONF:cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.conf

Analisar arquivos ssp-shutdown.log

Esta seção abrange a análise dos arquivos /opt/cisco/platform/logs/ssp-shutdown.log , que contêm logs gerados quando o módulo de chassi/segurança é desligado ou reinicializado.

O arquivo contém logs de desligamento ou reinicialização para:

- Chassi Firepower 1000, 2100 e Secure Firewall 1200, 3100 e 4200.

- Módulos de segurança Firepower 4100 e 9300 (não o chassi).

O arquivo só pode ser acessado em:

- CLISH no modo nativo de FTD (não em várias instâncias) no modo especialista: opt/cisco/platform/logs/ssp-shutdown.log.

- Arquivo de solução de problemas do modo nativo do FTD: dir-archives/opt-cisco-platform-logs/ssp-shutdown.log.

- arquivo de solução de problemas de chassi do Firepower 1000, 2100 e do Secure Firewall 1200, 3100, 4200: /opt/cisco/platform/logs/ssp-shutdown.log.

- Arquivo de solução de problemas do módulo de segurança do Firepower 4100/9300: opt/cisco/platform/logs/ssp-shutdown.log.

Consulte https://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html para saber como gerar o FTD, o chassi e os arquivos de solução de problemas do módulo de segurança.

Para encontrar o acionador de encerramentos ou reinicializações sem problemas, siga estas etapas:

- Verifique as linhas como desligamento FXOS iniciado que correspondem ao carimbo de data/hora de reinicialização/desligamento. Certifique-se de verificar todos os arquivos ssp-shutdown.log, incluindo ssp-shutdown.log.1, ssp-shutdown.log.2 e assim por diante.

#### Wed Jul 23 12:56:42 UTC 2025: FXOS shutdown started: pid = 61677 cmdline = /bin/sh/sbin/fxos_log_shutdown

- Procure linhas na árvore de processos que contenham fxos_log_shutdown ou shutdown ou reboot.sh.

Exemplo 1 - a solicitação para uma reinicialização veio de um peer com UUID 068f09e6-3825-11ee-a72c-e78d34d303cc e endereço IP 192.0.2.100, que é o FMC:

root 61074 4593 2 12:56 ? 00:00:00 | \_ /usr/bin/perl /ngfw/usr/local/sf/bin/exec_perl.pl 068f09e6-3825-11ee-a72c-e78d34d303cc 192.0.2.100 068f09e6-3825-11ee-a72c-e78d34d303cc SF::System::

Privileged::RebootSystem

root 61097 61074 0 12:56 ? 00:00:00 | \_ /bin/sh /ngfw/usr/local/sf/bin/reboot.sh

root 61670 61097 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 61671 61670 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 61676 61671 0 12:56 ? 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 61677 61676 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 61685 61677 0 12:56 ? 00:00:00 | \_ /bin/ps -ef –forest

> show managers

Type : Manager

Host : 192.0.2.100

Display name : 192.0.2.100

Version : 7.6.1 (Build 291)

Identifier : 068f09e6-3825-11ee-a72c-e78d34d303cc

Registration : Completed

Management type : Configuration and analytics

Exemplo 2 - reinicialização devido a atualização de software:

root 2432 1 0 03:59 ? 00:00:00 /bin/bash /isan/bin/kp_reboot.sh Reboot requested for Software Upgrade

root 2694 2432 0 03:59 ? 00:00:00 \_ /bin/sh /isan/bin/sam_reboot.sh Reboot requested for Software Upgrade

root 3774 2694 0 04:00 ? 00:00:00 \_ /usr/bin/sudo /sbin/shutdown -r now Reboot requested for Software Upgrade

root 3777 3774 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/shutdown -r now Reboot requested for Software Upgrade

root 3778 3777 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 3783 3778 0 04:00 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 3784 3783 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 3790 3784 0 04:00 ? 00:00:00 \_ /bin/ps -ef –forest

Exemplo 3 - a reinicialização foi solicitada pelo usuário admin executando o comando CLISH reboot:

root 22189 1 0 Jul23 ? 00:00:01 sshd: /usr/sbin/sshd [listener] 0 of 10-100 startups

root 20963 22189 0 06:55 ? 00:00:00 \_ sshd: admin [priv]

admin 20970 20963 0 06:55 ? 00:00:00 | \_ sshd: admin@pts/0

admin 20975 20970 0 06:55 pts/0 00:00:00 | \_ /isan/bin/ucssh --ucs-mgmt -p admin -c connect ftd -z /home/admin

admin 21077 20975 0 06:55 pts/0 00:00:00 | \_ /ngfw/usr/bin/clish

admin 36022 21077 0 07:23 pts/0 00:00:00 | \_ /ngfw/usr/bin/clish

admin 36023 21077 0 07:23 pts/0 00:00:00 | \_ /bin/sh /tmp/klish.fifo.21077.1Hwyq1

admin 36024 36023 8 07:23 pts/0 00:00:01 | \_ /usr/bin/perl /usr/local/sf/bin/sfcli.pl reboot system

root 36083 36024 0 07:23 pts/0 00:00:00 | \_ /usr/bin/sudo /ngfw/usr/local/sf/bin/reboot.sh

root 36088 36083 0 07:23 pts/0 00:00:00 | \_ /bin/sh /usr/local/sf/bin/reboot.sh

root 36433 36088 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 36434 36433 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 36439 36434 0 07:23 pts/0 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 36440 36439 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 36448 36440 0 07:23 pts/0 00:00:00 | \_ /bin/ps -ef --forest

Exemplo 4 - o desligamento foi acionado clicando no botão liga/desliga. O PBTN representa um pressionamento físico do botão liga/desliga. Pressionar o botão liga/desliga em uma máquina aciona esse evento. O script usa esse evento para iniciar um processo de desligamento, normalmente porque um usuário pretende desativar o firewall com segurança:

root 1310 1 0 00:14 ? 00:00:00 /usr/sbin/acpid -c /etc/acpi/events

root 50700 1310 0 00:32 ? 00:00:00 \_ /bin/sh /etc/acpi/acpi_handler.sh button/power PBTN 00000080 00000000

root 50701 50700 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/shutdown -h now

root 50702 50701 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 50707 50702 0 00:32 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 50708 50707 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 50715 50708 0 00:32 ? 00:00:00 \_ /bin/ps -ef –forest

Exemplo 5 - a reinicialização foi solicitada pelo processo npu_accel_mgr interno:

root 12649 5280 0 13:59 ? 00:01:06 \_ npu_accel_mgr

root 19030 12649 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 19031 19030 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 19036 19031 0 18:22 ? 00:00:00 | \_ /usr/bin/ timeout 15 /sbin/fxos_log_shutdown

root 19037 19036 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 19043 19037 0 18:22 ? 00:00:00 | \_ /bin/ps -ef –forest

Exemplo 6 - o desligamento foi solicitado pelo processo poshd interno:

root 643 1 0 13:00 ? 00:00:00 /usr/bin/poshd

root 13207 643 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/shutdown -h -P now

root 13208 13207 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 13213 13208 0 13:43 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 13214 13213 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 13221 13214 0 13:43 ? 00:00:00 \_ /bin/ps -ef –forest

o poshd é responsável pelo desligamento da energia - normal - do dispositivo em caso de problemas de energia (através do botão liga/desliga ou do fator de energia externo).

Exemplo 7 - a reinicialização foi acionada pelas alterações de estado do mecanismo de firewall Lina, como:

- executando o comando reload na CLI do ASA ou na CLI de diagnóstico do FTD

- o tracerback do mecanismo Lina (exceto as versões com o recurso "Data plane quick reload" introduzido no ASA 9.20(x) e no FTD 7.4.1.)

- sincronização incompleta/parcial da unidade ativa para a unidade em espera

root 56833 56198 0 00:48 ? 00:00:00 | \_ /ngfw/usr/local/sf/bin/consoled /ngfw/var/run/lina.pid -coredump_filter=0x67 /ngfw/usr/local/asa/bin/lina_monitor -l

root 57003 56833 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 59448 57003 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 59453 59448 0 00:48 ? 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 59454 59453 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 59461 59454 0 00:48 ? 00:00:00 | \_ /bin/ps -ef –forest

Analisar os motivos de redefinição do chassi

Esta seção abrange a análise dos motivos de redefinição do chassi. No chassi do Firepower 4100/9300, o motivo de redefinição é acessível apenas em:

- CLI FXOS:

# connect fxos

(fxos)# show system reset-reason

- Na saída do comando show system reset-reason nos arquivos de solução de problemas de chassi *_BC1_all/FPRM_A_TechSupport/sw_techsupportinfo, onde * é a parte do nome do arquivo de solução de problemas, por exemplo, 20250311123356_ FW_BC1_all

No Firepower 1000, 2100, Secure Firewall 1200, 3100, 4200, o motivo da redefinição só pode ser acessado em:

- CLISH no modo nativo de FTD (não em várias instâncias) no modo especialista: opt/cisco/platform/logs/portmgr.out

- Arquivo de solução de problemas do modo nativo do FTD: dir-archives/opt-cisco-platform-logs/portmgr.out

- arquivo de solução de problemas de chassi no Firepower 1000, 2100 e Secure Firewall 1200, 3100, 4200: /opt/cisco/platform/logs/portmgr.out

Consulte https://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html para saber como gerar o FTD, o chassi e os arquivos de solução de problemas do módulo de segurança.

Para encontrar o motivo da redefinição para plataformas de hardware diferentes do Firepower 4100/9300, siga estas etapas:

- Em /opt/cisco/platform/logs/portmgr.out, procure linhas como Causa da última reinicialização que correspondam ao carimbo de data/hora de reinicialização/desligamento. Certifique-se de verificar todos os arquivos portmgr.out, incluindo portmgr.out.1, portmgr.out.2 e assim por diante.

- Consulte esta tabela para obter a explicação dos motivos comuns de redefinição:

|

Motivo da redefinição |

Explicação |

|

Ligar |

A última reinicialização foi causada por um evento de inicialização, (ciclo de alimentação CA) |

|

LocalSoft |

A última redefinição foi causada por uma redefinição de software local (redefinição de software para a CPU) |

|

Falha do ventilador |

A detecção de ausência ou falha no ventilador da bandeja faz com que o sistema seja desligado e ligado novamente |

|

Reinicialização de RP |

Esse bit indica que um ciclo de energia foi solicitado pelo software |

|

BootRomUpgrade |

A última redefinição foi causada por uma redefinição na flash de atualização de imagem |

|

FalhaDeAtualizaçãoDeRomDeInicialização |

Falha no processo de atualização |

|

Watchdog/PCH |

A última reinicialização foi causada por um tempo limite do temporizador watchdog no FPGA |

|

Manual |

A última reinicialização foi causada por uma reinicialização manual por meio de botões |

|

Desligar |

A última reinicialização foi causada por um desligamento manual do botão liga/desliga |

|

Erro irrecuperável |

Causado pelo sinal de erro catastrófico da CPU |

|

ResetRequest |

A última reinicialização foi causada pela CPU afirmando o sinal de reinicialização Isso também pode ser causado por uma pane no kernel Esse motivo também é mostrado quando a reinicialização do FTD é acionada manualmente a partir do CLISH, Lina ou FMC |

|

SolicitaçãoDeCicloDeEnergia |

A última reinicialização/ciclo de energia foi causada pela afirmação da CPU de qualquer um dos sinais de suspensão |

Para localizar o motivo da redefinição do Firepower 4100/9300, siga estas etapas:

- Na CLI FXOS, execute o comando show system reset-reason no shell de comando fxos.

FPR4115-2 # connect fxos

…

FPR4115-2(fxos)# show system reset-reason

----- reset reason for Supervisor-module 1 (from Supervisor in slot 1) ---

1) At 612806449 usecs after Tue Jul 22 23:50:33 2025

Reason: Reset Requested by CLI command reload

Service:

Version: 5.0(3)N2(4.141)

2) No time

Reason: Unknown

Service:

Version: 5.0(3)N2(4.141)

3) No time

Reason: Unknown

Service:

Version: 5.0(3)N2(4.141)

4) At 723697 usecs after Thu Oct 3 17:56:08 2024

Reason: Reset Requested by CLI command reload

Service:

Version: 5.0(3)N2(4.120)

A saída desse comando também está disponível no arquivo de solução de problemas de chassi *_BC1_all/FPRM_A_TechSupport/sw_techsupportinfo, onde * é a parte do nome do arquivo de solução de problemas, por exemplo, 20250311123356_ FW_BC1_all

# pwd

20250521112103_FPR9300_BC1_all/FPRM_A_TechSupport

# less sam_techsupportinfo

Razões mais comuns:

|

Reinicialização solicitada por recarregamento de comando CLI |

|

A última reinicialização foi causada pelo tempo limite do watchdog |

|

Redefinição solicitada devido a erro fatal do sistema |

|

Redefinição solicitada devido a erro fatal do módulo |

|

Desligamento devido ao disparador de política do sensor de temperatura |

|

Reinicialização devido a tensão ruim |

|

Redefinição solicitada devido a erro fatal do sistema |

|

Reinicialização causada por vários erros de memória ASIC não corrigíveis. |

|

Redefinir devido a pane do kernel |

|

Redefinição acionada devido à política de HA de switchover |

|

Solicitação de reinicialização de kernel |

|

Redefinir devido a um motivo desconhecido |

2. O motivo Desconhecido sem tempo na etapa 1 geralmente indica perda abrupta de energia ou problemas com a unidade de fonte de alimentação (PSU). A recomendação é verificar incidentes de perda de energia externa ou problemas de distribuição de energia (PDU).

3. Além disso, verifique a saída do comando show logging onboard internal reset-reason comando | no-more. A saída desse comando também está disponível no arquivo de solução de problemas de chassi *_BC1_all/FPRM_A_TechSupport/sw_kernel_trace_log, onde * é a parte do nome do arquivo de solução de problemas, por exemplo, 20250311123356_ FW_BC1_all:

FPR4115-2 # connect fxos

…

KSEC-FPR4115-2(fxos)# show logging onboard internal reset-reason | no-more

----------------------------

OBFL Data for

Module: 1

----------------------------

Reset Reason for this card:

Image Version : 5.0(3)N2(4.141)

Reset Reason (SW): Unknown (0) at time Fri Jul 4 23:57:21 2025

Service (Additional Info):

Reset Reason (HW): FPGA reset code: 0x0001

FPGA Power-ON Reset at time Fri Jul 4 23:57:21 2025

Analisar erros ou exceções de hardware

Esta seção aborda a análise dos arquivos que contêm erros ou exceções de hardware.

Módulos de segurança Firepower 1000, 2100, Secure Firewall 1200, 3100, 4200 e Firepower 4100/9300

Os arquivos relevantes são:

- /opt/cisco/platform/logs/mce.log (logs de exceção de verificação de computador)

- /ngfw/var/log/dmesg.log (somente FTD)

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

Esses arquivos podem conter erros de hardware ou logs de exceções para:

- Chassi Firepower 1000, 2100 e Secure Firewall 1200, 3100 e 4200

- Módulos de segurança Firepower 4100 e 9300 (não o chassi)

Os arquivos só podem ser acessados em:

- CLISH no modo nativo de FTD (não em várias instâncias) no modo especialista:

- /opt/cisco/platform/logs/mce.log

- /ngfw/var/log/dmesg.log (somente FTD)

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

- Arquivo de solução de problemas do modo nativo do FTD:

- dir-archives/var-common-platform_ts/opt/cisco/platform/logs/mce.log

- dir-archives/var-common-platform_ts/opt/cisco/platform/logs/messages

- dir-archives/var-common-platform_ts/opt/cisco/config/var/logs/dmesg.log

- dir-archives/var-log/dmesg.log

- arquivo de solução de problemas de chassi no Firepower 1000, 2100 e Secure Firewall 1200, 3100, 4200:

- /opt/cisco/platform/logs/mce.log

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

- arquivo show-tech do módulo de segurança no Firepower 4100/9300:

- /opt/cisco/platform/logs/mce.log

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

Exemplos de erros relacionados ao hardware:

opt/cisco/config/var/logs/ $ less dmesg.log

[Sun Apr 27 05:17:10 2025] mce: [Hardware Error]: Machine check events logged

[Sun Apr 27 05:17:10 2025] mce: [Hardware Error]: Machine check events logged

/opt/cisco/platform/logs $ less messages

Jul 9 17:39:38 fw2 kernel: [ 628.949572] [Hardware Error]: Corrected error, no action required.

Jul 9 17:39:38 fw2 kernel: [ 629.023798] [Hardware Error]: CPU:2 (19:1:1) MC18_STATUS[Over|CE|MiscV|AddrV|-|-|SyndV|CECC|-|-|-]: 0xdc2040000000011b

Jul 9 17:39:38 fw2 kernel: [ 629.152245] [Hardware Error]: Error Addr: 0x0000000068d06d40

Jul 9 17:39:38 fw2 kernel: [ 629.152248] [Hardware Error]: PPIN: 0x02b0bc114ba60075

Jul 9 17:39:38 fw2 kernel: [ 629.281830] [Hardware Error]: IPID: 0x0000009600550f00, Syndrome: 0x000400040a801200

Jul 9 17:39:38 fw2 kernel: [ 629.374797] [Hardware Error]: Unified Memory Controller Ext. Error Code: 0, DRAM ECC error.

Jul 9 17:39:38 fw2 kernel: [ 629.475078] [Hardware Error]: cache level: L3/GEN, tx: GEN, mem-tx: RD

Jul 9 17:44:40 fw2 kernel: [ 930.967028] [Hardware Error]: Corrected error, no action required.

Jul 9 17:44:40 fw2 kernel: [ 931.041247] [Hardware Error]: CPU:2 (19:1:1) MC18_STATUS[Over|CE|MiscV|AddrV|-|-|SyndV|CECC|-|-|-]: 0xdc2040000000011b

Jul 9 17:44:40 fw2 kernel: [ 931.169689] [Hardware Error]: Error Addr: 0x000000007191d0c0

Jul 9 17:44:40 fw2 kernel: [ 931.237616] [Hardware Error]: PPIN: 0x02b0bc114ba60075

Jul 9 17:44:40 fw2 kernel: [ 931.299275] [Hardware Error]: IPID: 0x0000009600550f00, Syndrome: 0x000040000a801100

/opt/cisco/platform/logs $ less mce.log

Hardware event. This is not a software error.

MCE 0

CPU 0 BANK 7 TSC 7b29f624ae62e

MISC 140129286 ADDR 3402b9a00

TIME 1745747035 Sun Apr 27 09:43:55 2025

MCG status:

MCi status:

Corrected error

MCi_MISC register valid

MCi_ADDR register valid

MCA: MEMORY CONTROLLER RD_CHANNEL0_ERR

Transaction: Memory read error

STATUS 8c00004000010090 MCGSTATUS 0

MCGCAP 1000c16 APICID 0 SOCKETID 0

PPIN afeebaf20487b95

MICROCODE 700000d

CPUID Vendor Intel Family 6 Model 86 Step 3

mcelog: failed to prefill DIMM database from DMI data

Erros catastróficos (CATERR) nos módulos de segurança Firepower 4100/9300

Uma CATERR é uma exceção declarada pelo processador. Uma CATERR pode indicar um travamento de CPU ou problemas de baixo nível que tornam o blade inacessível. O supervisor do chassi reinicializa o módulo de segurança que passou pela CATERR. Os registros da CATERR estão localizados dentro do arquivo de solução de problemas do Firepower 4100/9300, em CIMC<X>_TechSupport/obfl/ e CIMC<X>_TechSupport/var/log/sel, onde <X> representa o número do módulo.

Um exemplo de um arquivo de solução de problemas de chassi de exemplo *_BC1_all/CIMC<X>_TechSupport.tar.gz/CIMC<X>_TechSupport.tar/obfl/obfl-log, onde * é a parte do nome do arquivo de solução de problemas, por exemplo, 20250311123356_ FW_BC1_all e <X > é a ID do módulo de segurança:

2022 Mar 25 22:33:13 CET:4.1(30b):selparser:1950: selparser.c:727: # BF 06 00 00 01 02 00 00 19 35 3E 62 20 00 04 07 81 00 00 00 04 01 FF FF # 6bf | 03/25/2022 22:33:13 CET | CIMC | Processor CATERR_N #0x81 | Predictive Failure asserted | Asserted

Os logs atuais do DME (Data Management Engine) em *_BC1_all/FPRM_A_TechSupport.tar.gz\FPRM_A_TechSupport.tar\var\sysmgr\sam_logs\svc_sam_dme.log* ou os logs antes da reinicialização em *_BC1_all/FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar/opt/sam_logs.tgz/sam_logs.tar/sam_logs/svc_sam_dme.log* contêm as linhas com a lâmina de ciclo de energia X devido a CATERR, onde X é a ID do blade.

No caso da CATERR, um despejo de memória pode ser gerado. O dump de travamento está em *_BC1_all/CIMC<X>_TechSupport.tar.gz/CIMC<X>_TechSupport.tar/techsupport_pidxxxx/nv/etc/log/eng-repo/caterrlog.first.

Exemplo de conteúdo:

CRASH DUMP START TIME = Mon Dec 19 00:42:40 2022

SERVER: presidio

GetCpuID: CPUID = 0x00050654

PresidioCatErrHandler: CPU TYPE : Skylake

handleCaterr_Purley: ---

PECI BUS : LOCKED

CPU Socket 1 : Populated

CPU Socket 2 : Populated

Stage1Dump: ---

MC0: IFU - Instruction Fetch Unit and Instruction Cache

CPU1 (0x30): ThreadID 0 : IA32_MC0_CTL (0x400) : 0x0000000000000fff

CPU1 (0x30): ThreadID 0 : IA32_MC0_STATUS (0x401) : 0x0000000000000000

CPU1 (0x30): ThreadID 0 : IA32_MC0_ADDR (0x402) : 0x0000000000000000

Analisar outros arquivos de log da plataforma

Esta seção aborda a análise dos arquivos que contêm registros da plataforma. Dependendo do hardware, alguns desses arquivos podem conter logs relacionados à reinicialização acionada por componentes específicos.

Módulos de segurança Firepower 1000, 2100, Secure Firewall 1200, 3100, 4200 e Firepower 4100/9300

Os arquivos contêm logs de chassi para:

- Chassi Firepower 1000, 2100 e Secure Firewall 1200, 3100 e 4200

- Módulos de segurança Firepower 4100 e 9300 (não o chassi)

Os arquivos só podem ser acessados em:

- CLISH no modo nativo de FTD (não em várias instâncias) no modo especialista em /opt/cisco/platform/logs/

- Solução de problemas do modo nativo do FTD dir-archives/var-common-platform_ts/opt/cisco/platform/logs/

- arquivo de solução de problemas de chassi no Firepower 1000, 2100 e Secure Firewall 1200, 3100, 4200 em /opt/cisco/platform/logs/

- arquivo show-tech do módulo de segurança no Firepower 4100/9300 em /opt/cisco/platform/logs/

Para encontrar logs em potencial relacionados à reinicialização, procure linhas que contenham palavras-chave como reinicialização, reinicialização, potência, desligamento, recarregamento. Observe que essa é uma abordagem de melhor esforço, já que o resultado da pesquisa pode retornar um grande número de linhas correspondentes. O usuário deve analisar as linhas correspondentes.

Exemplo 1:

admin@firewall:/opt/cisco/platform/logs$ grep -Ei "power|reboot|reload|restart|shut" *

...

npu_accel_fatal_err_stats.log:nic_top_inb_q_restart_drop_cnt = 0

npu_accel_fatal_err_stats.log:nic_top_norm_q_restart_drop_cnt = 0

npu_accel_fatal_err_stats.log:nic_top_inb_q_restart_drop_cnt = 0

npu_accel_mgr.log:2025 Oct 03 14:29:16 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 09 18:13:09 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 17:11:23 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 17:31:55 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 19:29:29 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

ntp.log:27 Sep 02:21:16 ntpd[1580]: 0.0.0.0 c016 06 restart

ntp.log:27 Sep 02:23:27 ntpd[10193]: 0.0.0.0 c016 06 restart

...

Nesse caso, a reinicialização foi acionada devido à falha do Acelerador de NPU (Network Processing Unit, Unidade de processamento de rede) do Secure Firewall 4200.

Analisar arquivos SEL/OBFL

Esta seção aborda a análise dos arquivos com os registros de eventos de segurança (SEL) e os registros de falhas integrados (OBFL) nos módulos de segurança Firepower 4100/9300.

Esses arquivos contêm os eventos de hardware do módulo e as alterações de status de energia e estão localizados no arquivo de solução de problemas do Firepower 4100/9300, em CIMC<X>_TechSupport/obfl/ e CIMC<X>_TechSupport/var/log/sel, onde <X> representa o número do módulo.

Procure linhas com interrupção, desligamento, desligamento, reinicialização, crítico, que não diferenciam maiúsculas de minúsculas.

Exemplo 1:

2023 Sep 21 13:53:13:4.1(30b):cipmi:1088: [[xxxCVxxx]]:oem_command.c:457:IPMI Request Message --> Chan:15, Netfn:0x04, Cmd:0x02, Data: 0x41 0x03 0x20 0x46 0x6f 0xa1 0x61 0x74, CC:0x00

2023 Sep 21 13:53:13:4.1(30b):selparser:1203: [[xxxCVxxx]]:selparser.c:727: # A9 04 00 00 01 02 00 00 49 DA 0B 65 41 F0 04 20 46 00 00 00 6F A1 61 74 # 4a9 | 09/21/2023 13:53:13 AWST | System Mgmt Software | OS stop/shutdown #0x46 | Run-time critical stop | | Asserted

2023 Sep 21 13:53:14:4.1(30b):cipmi:1088: peci.c:278:Error: Failed to read local PCI config after 3 retries! Completion Code error [PECI Dev=0x30,Resp=0x00,CC=0x80] Request Details: [pci_bus=0x02,pci_dev=0x0a,pci_fxn=0x03,pci_reg=0x104,length=0x04]

2023 Sep 21 13:53:15:4.1(30b):kernel:-:<5>[platform_reset_cb_handler]:75:Platform Reset ISR -> ResetState: 1

2023 Sep 21 13:53:15:4.1(30b):cipmi:1088: ocmds_intel_me.c:251:Intel ME Operating State:[M0 without UMA](5)

2023 Sep 21 13:53:15:4.1(30b):cipmi:1088: ocmds_intel_me.c:261:Intel ME is initializing.

Exemplo 2 - Desligamento de nível de SO:

2025 Jul 30 23:31:02 UTC:4.1(30b):cipmi:1052: [[xxxCVxxx]]:oem_command.c:457:IPMI Request Message --> Chan:15, Netfn:0x04, Cmd:0x02, Data: 0x41 0x03 0x20 0x46 0x6f 0xa1 0x61 0x74, CC:0x00

2025 Jul 30 23:31:02 UTC:4.1(30b):selparser:1169: [[xxxCVxxx]]:selparser.c:727: # 48 03 00 00 01 02 00 00 36 AB 8A 68 41 F0 04 20 46 00 00 00 6F A1 61 74 # 348 | 07/30/2025 23:31:02 UTC | System Mgmt Software | OS stop/shutdown #0x46 | Run-time critical stop | | Asserted

2025 Jul 30 23:31:04 UTC:4.1(30b):kernel:-:<5>[platform_reset_cb_handler]:75:Platform Reset ISR -> ResetState: 1

2025 Jul 30 23:31:05 UTC:4.1(30b):kernel:-:<4>[peci_ioctl]:293:non-responsive controller, resetting peci. process = qpi_logger.

2025 Jul 30 23:31:05 UTC:4.1(30b):cipmi:1052: ocmds_intel_me.c:251:Intel ME Operating State:[M0 without UMA](5)

2025 Jul 30 23:31:05 UTC:4.1(30b):cipmi:1052: ocmds_intel_me.c:261:Intel ME is initializing.

2025 Jul 30 23:31:05 UTC:4.1(30b):information_logger:589: uptime.c:1219:Host Transition Ocurred. Event Count: 146. New state is "Power Off".

Exemplo 3 - o controlador de gerenciamento da placa-base é redefinido devido ao watchdog:

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:487:BMC Watchdog resetted BMC.

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:489:BMC Watchdog System Bus Debug Status Registers: 0x0 and0x0

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:523:BMC Watchdog resetted BMC due to OOM.

Analisar os logs do console ASA/FTD

Esta seção abrange a análise dos arquivos ASAConsole.log que contêm logs do mecanismo Lina e podem ser verificados quanto a sinais de retorno de rastreamento de software ou reinicializações.

O arquivo contém logs de desligamento ou reinicialização do ASA/FTD executados em plataformas virtuais, Firepower 1000, 2100 e Secure Firewall 1200, 3100, 4200 e módulos de segurança Firepower 4100 e 9300 (não o chassi)

O arquivo só pode ser acessado em:

- CLISH FTD no modo especialista: /ngfw/var/log/ASAConsole.log

- Arquivo de solução de problemas do FTD: dir-archives/opt-cisco-platform-logs/ASAConsole.log.

- arquivo de solução de problemas do módulo de segurança no Firepower 4100/9300: /opt/platform/logs/ASAConsole.log

- Os chassis Firepower 1000, 2100 e Secure Firewall 1200, 3100 e 4200 mostram o arquivo técnico: /opt/platform/logs/ASAConsole.log

Sintomas de traceback e geração do arquivo central:

root@KSEC-CSF1210-6:/ngfw/var/log# less ASAconsole.log

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:35 !! !! First Crash in tid: 14834 signo: 11

2025-08-09 01:06:35

2025-08-09 01:06:35 Writing live core file to flash. Please do not reload.

2025-08-09 01:06:35

2025-08-09 01:06:35 Coredump starting....

2025-08-09 01:06:35 Corehelper: /opt/cisco/csp/cores/core.lina.11.14550.1754701595

2025-08-09 01:06:35 Waiting for Corehelper to finish....

2025-08-09 01:06:35 Livecore: generating coredump of 14550

2025-08-09 01:06:35 [New LWP 14795]

2025-08-09 01:06:35 [New LWP 14796]

2025-08-09 01:06:35 [New LWP 14834]

2025-08-09 01:06:35 [New LWP 14835]

2025-08-09 01:06:35 [New LWP 14836]

2025-08-09 01:06:35 [New LWP 14869]

2025-08-09 01:06:35 [New LWP 14934]

2025-08-09 01:06:35 [New LWP 14939]

2025-08-09 01:06:35 [New LWP 14940]

2025-08-09 01:06:35 [New LWP 14941]

2025-08-09 01:06:35 [New LWP 14942]

2025-08-09 01:06:35 [New LWP 14943]

2025-08-09 01:06:35 [New LWP 14945]

2025-08-09 01:06:35 [New LWP 14947]

2025-08-09 01:06:35 [New LWP 14948]

Sintomas de inicialização do motor Lina, observe a lacuna nos carimbos de data/hora de log:

root@KSEC-CSF1210-6:/ngfw/var/log# less ASAconsole.log

2024-11-13 22:43:09 INFO: SW-DRBG health test passed.

2024-11-13 22:43:09 M_MMAP_THRESHOLD 65536, M_MMAP_MAX 82155

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 User enable_1 logged in to firepower

2024-11-13 22:43:10 Logins over the last 1 days: 1.

2024-11-13 22:43:10 Failed logins since the last login: 0.

2024-11-13 22:43:10 Type help or '?' for a list of available commands.

2024-11-13 22:43:10 ^Mfirepower>

2025-04-04 09:11:46 System Cores 8 Nodes 1 Max Cores 24

2025-04-04 09:11:46 Number of Cores 3

2025-04-04 09:11:46 IO Memory Nodes: 1

2025-04-04 09:11:46 IO Memory Per Node: 1073741824 bytes num_pages = 262144 page_size = 4096

2025-04-04 09:11:46

2025-04-04 09:11:46 Global Reserve Memory Per Node: 2147483648 bytes Nodes=1

2025-04-04 09:11:46

2025-04-04 09:11:46 LCMB: got DMA 1073741824 bytes on numa-id=0, phys=0x00000001c0000000, virt=0x0000400040000000

2025-04-04 09:11:46 LCMB: HEAP-CACHE POOL got 2147483648 bytes on numa-id=0, virt=0x0000400080000000

2025-04-04 09:11:46

2025-04-04 09:11:46 total_reserved_mem = 1073741824

2025-04-04 09:11:46

2025-04-04 09:11:46 total_heapcache_mem = 2147483648

2025-04-04 09:11:46 total mem 5384115842 system 16318316544 kernel 21847377 image 85732792

2025-04-04 09:11:46 new 5384115842 old 1159474616 reserve 3221225472 priv new 2184737747 priv old 0

2025-04-04 09:11:46 Processor memory: 5384115842

2025-04-04 09:11:46 POST started...

2025-04-04 09:11:46 POST finished, result is 0 (hint: 1 means it failed)

2025-04-04 09:11:46

2025-04-04 09:11:46 Cisco Adaptive Security Appliance Software Version 9.22(1)1

Analisar problemas de voltagem de energia e fonte de alimentação

Prossiga com esta seção se, como parte da seção Analisar motivos de redefinição do chassi, forem encontrados motivos de redefinição como estes:

- Ligar

- SolicitaçãoDeCicloDeEnergia

- Reinicialização devido a tensão ruim

- Motivo desconhecido:

No time

Reason: Unknown

Service:

Version:

Esses motivos podem indicar possíveis problemas com um ou mais destes:

- Faltas na fonte de alimentação

- Problemas com as unidades de fonte de alimentação (PSU)

- Problemas com os cabos de alimentação

- Problemas com as unidades de distribuição de energia (PDU) no rack

- Problemas com a fonte de alimentação

Continue com estas etapas:

- Para restringir o escopo do problema, responda estas perguntas:

- A perda de energia foi um problema único ou recorrente?

- O firewall tem PSUs redundantes?

- As PSUs estão conectadas a diferentes fontes de alimentação e/ou PDUs?

- Há outros dispositivos conectados à mesma fonte de alimentação e/ou PSU?

- Outros dispositivos conectados à mesma fonte de alimentação e/ou PSU também apresentaram perda de energia?

- Se, com base nas perguntas da primeira etapa, apenas o firewall for afetado, verifique se:

- Os cabos de alimentação estão firmemente conectados à fonte de alimentação e ao chassi.

- Os cabos de alimentação não estão danificados. Tente substituir os cabos de alimentação para excluir possíveis problemas com os cabos.

- Se o chassi continuar a ser reinicializado inesperadamente, colete a saída desses comandos no FXOS algumas vezes:

scope chassis 1

show psu detail expand

scope psu 1

show stats history psu-stats detail expand

show stats psu-stats detail expand

exit

scope psu 2

show stats history psu-stats detail expand

show stats psu-stats detail expand

- Colete o arquivo de solução de problemas de chassi.

Referências

- Verificar versões do software Firepower

- Verificar a configuração do Firepower, da instância, da disponibilidade e da escalabilidade

- Coletar dados para análise da causa raiz do rastreamento/travamento do software no firewall seguro

- Solucionar problemas de procedimentos de geração de arquivos do Firepower

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

5.0 |

25-Nov-2025

|

Uma caixa interna foi removida novamente. |

4.0 |

25-Nov-2025

|

Caixa interna removida. |

3.0 |

12-Nov-2025

|

Etapas adicionais para solucionar problemas de reinicialização inesperada. |

2.0 |

24-May-2024

|

Seção de introdução atualizada para atender aos requisitos de comprimento do guia de estilo da Cisco. Palavras desnecessárias sem negrito. |

1.0 |

31-Jan-2022

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Ilkin GasimovEngenheiro do Cisco TAC

- Nawab WajidEngenheiro do Cisco TAC

- Mikis ZafeiroudisEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback