Introdução

Este documento descreve o processo de configuração da detecção de ameaças para serviços de VPN de Acesso Remoto no Cisco Secure Firewall Device Manager (FDM).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Defesa contra ameaças (FTD) do Cisco Secure Firewall

- FDM seguro

- VPN de acesso remoto (RAVPN) em FTD

Esses recursos de detecção de ameaças são compatíveis com as versões do FTD seguro listadas a seguir:

- versão de treinamento 7.0 - suportada a partir de 7.0.6.3 e versões mais recentes dentro deste trem específico.

- versão de treinamento 7.2- compatível com a versão 7.2.9 e versões mais recentes neste trem específico.

- versão de treinamento 7.4- suportada a partir da versão 7.4.2.1 e versões mais recentes dentro deste trem específico.

- Trilha da versão 7.6 - suportada a partir da versão 7.6.0 e qualquer versão mais recente.

Note: No momento, esses recursos não são suportados nas versões 7.1 ou 7.3.

Componentes Utilizados

As informações descritas neste documento são baseadas no Cisco Secure FTD Virtual versão 7.4.2.1.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Os recursos de detecção de ameaças para serviços VPN de acesso remoto ajudam a evitar ataques de negação de serviço (DoS) de endereços IPv4 bloqueando automaticamente o host (endereço IP) que excede os limites configurados para impedir novas tentativas até que você remova manualmente o shun do endereço IP. Há serviços separados disponíveis para os próximos tipos de ataque:

- Tentativas repetidas de autenticação com falha: Tentativas repetidas de autenticação com falha para acesso remoto aos serviços VPN (ataques de verificação de nome de usuário/senha de força bruta).

- Ataques de iniciação do cliente: onde o invasor inicia, mas não conclui, as tentativas de conexão com um ponto inicial de VPN de acesso remoto várias vezes a partir de um único host.

- Tentativas de conexão com serviços VPN de acesso remoto inválidos: Quando os invasores tentam se conectar a grupos de túneis internos específicos destinados exclusivamente ao funcionamento interno do dispositivo. Endpoints legítimos não tentam se conectar a esses grupos de túnel.

Esses ataques, mesmo quando mal sucedidos em sua tentativa de obter acesso, podem consumir recursos computacionais e impedir que usuários válidos se conectem aos serviços VPN de acesso remoto. Quando você habilita esses serviços, o firewall automaticamente ignora o host (endereço IP) que excede os limites configurados. Isso evita outras tentativas até que você remova manualmente o shun do endereço IP.

Note: Por padrão, todos os serviços de detecção de ameaças para VPN de acesso remoto são desativados.

Configurar

Note: A configuração desses recursos no Secure FTD atualmente é suportada somente via FlexConfig.

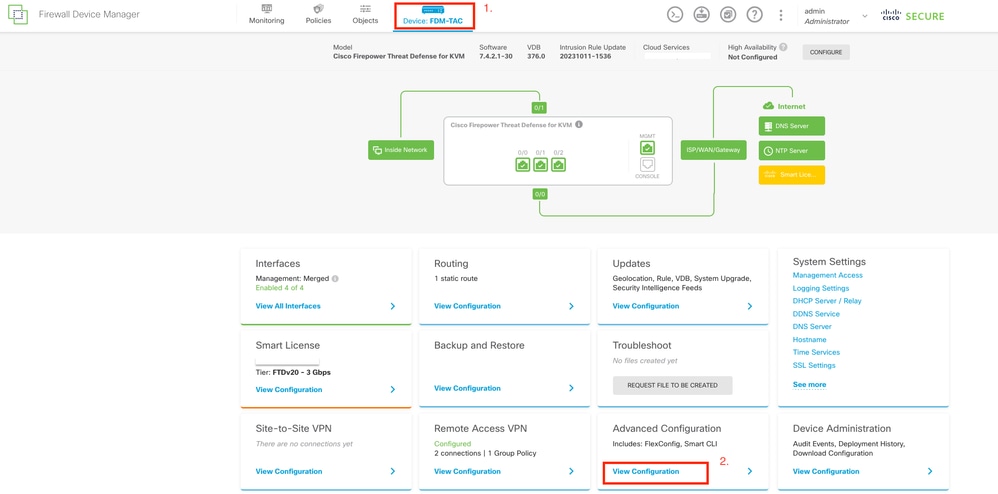

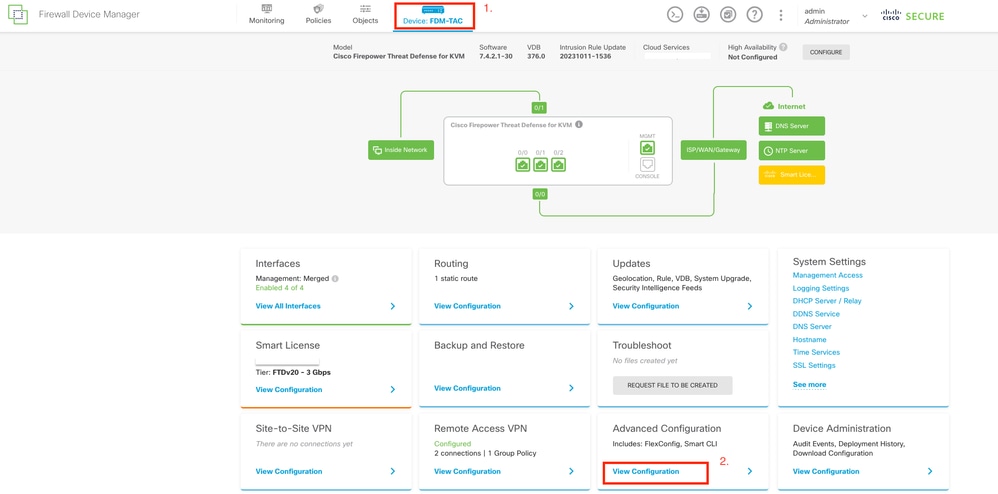

1. Faça logon no FDM Seguro.

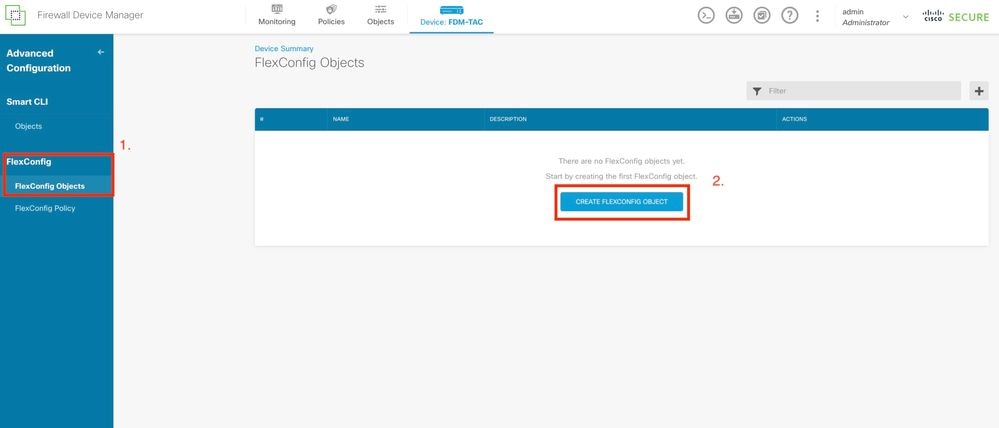

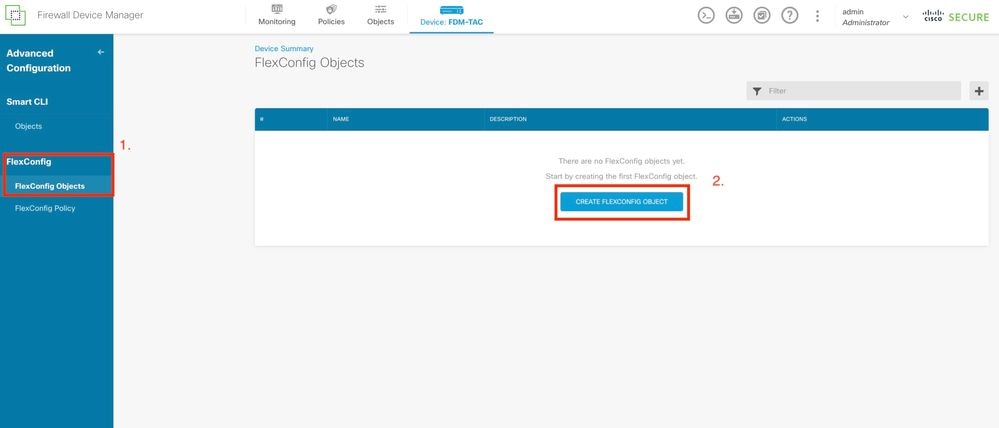

2. Para configurar o objeto FlexConfig, navegue até Device > Advanced Configuration > FlexConfig > FlexConfig Objects e clique em Create FlexConfig object.

Edite a 'Configuração Avançada' na home page do FDM.

Edite a 'Configuração Avançada' na home page do FDM.

Crie um objeto FlexConfig.

Crie um objeto FlexConfig.

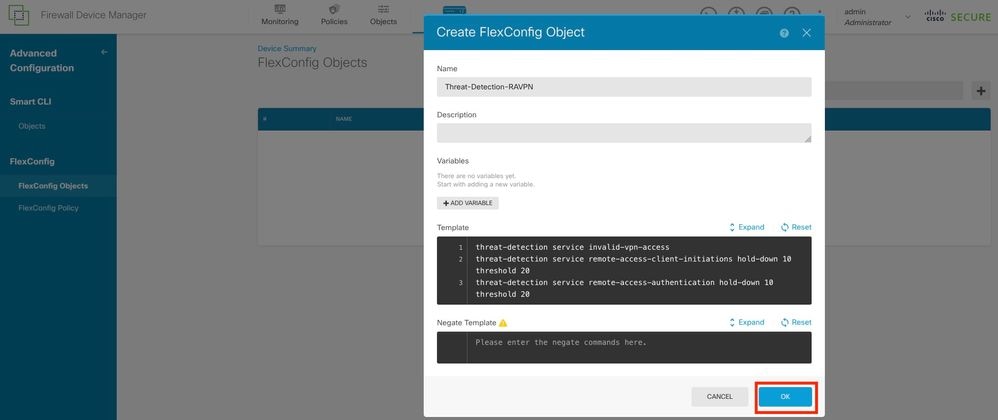

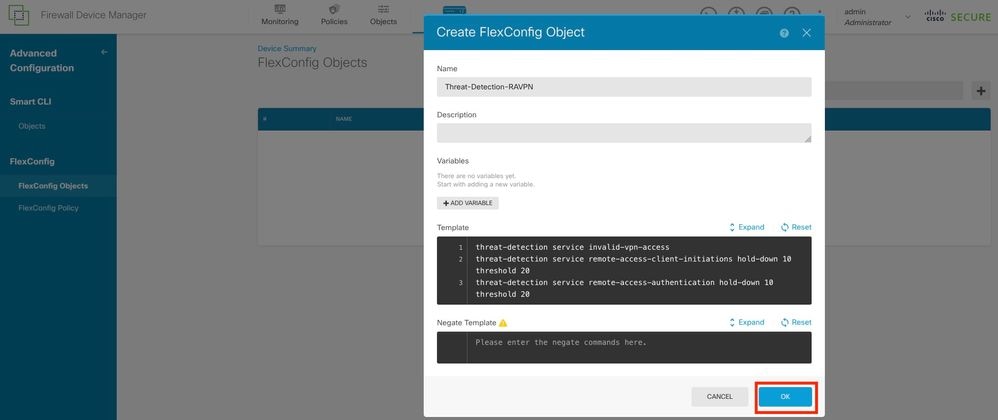

3. Depois que a janela do objeto FlexConfig for aberta, adicione a configuração necessária para ativar os recursos de detecção de ameaças para a VPN de acesso remoto:

Recurso 1. Detecção de Ameaças para Tentativas de Conexão com Serviços VPN Somente Internos (Inválidos)

Para habilitar esse serviço, adicione o comando threat-detection service invalid-vpn-access na caixa de texto do objeto FlexConfig.

Recurso 2. Detecção de Ameaças para Ataques de Iniciação de Cliente VPN de Acesso Remoto

Para habilitar este serviço, adicione o comando threat-detection service remote-access-client-initiations hold-down <minutes> threshold <count> na caixa de texto do objeto FlexConfig, onde:

- hold-down <minutes> define o período após a última tentativa de início durante o qual as tentativas consecutivas de conexão são contadas. Se o número de tentativas de conexão consecutivas atingir o limite configurado dentro desse período, o endereço IPv4 do invasor será ignorado. Você pode definir esse período entre 1 e 1440 minutos.

- threshold <count> é o número de tentativas de conexão necessárias dentro do período de retenção para disparar um shun. Você pode definir o limite entre 5 e 100.

Por exemplo, se o período de retenção for de 10 minutos e o limite for 20, o endereço IPv4 será automaticamente ignorado se houver 20 tentativas de conexão consecutivas em 10 minutos.

Note: Ao definir os valores de hold-down e de limite, considere o uso do NAT. Se você usar PAT, que permite muitas solicitações do mesmo endereço IP, considere valores mais altos. Isso garante que usuários válidos tenham tempo suficiente para se conectar. Por exemplo, em um hotel, vários usuários podem tentar se conectar em um curto período.

Recurso 3. Detecção de Ameaças para Falhas de Autenticação de VPN de Acesso Remoto

Para habilitar este serviço, adicione o comando threat-detection service remote-access-authentication hold-down<minutes> threshold <count> na caixa de texto do objeto FlexConfig, onde:

- hold-down <minutes> define o período após a última tentativa com falha durante o qual as falhas consecutivas são contadas. Se o número de falhas consecutivas de autenticação atingir o limite configurado dentro desse período, o endereço IPv4 do invasor será ignorado. Você pode definir esse período entre 1 e 1440 minutos.

- threshold <count> é o número de tentativas de autenticação com falha necessárias dentro do período de retenção para disparar um shun. Você pode definir o limite entre 1 e 100.

Por exemplo, se o período de retenção for de 10 minutos e o limite for 20, o endereço IPv4 será automaticamente ignorado se houver 20 falhas de autenticação consecutivas em 10 minutos.

Note: Ao definir os valores de hold-down e de limite, considere o uso do NAT. Se você usar PAT, que permite muitas solicitações do mesmo endereço IP, considere valores mais altos. Isso garante que usuários válidos tenham tempo suficiente para se conectar. Por exemplo, em um hotel, vários usuários podem tentar se conectar em um curto período.

Note: Falhas de autenticação via SAML ainda não são suportadas.

Esta configuração de exemplo ativa os três serviços de detecção de ameaças disponíveis para VPN de acesso remoto com um período de retenção de 10 minutos e um limite de 20 para iniciação do cliente e tentativas de autenticação com falha. Configure os valores hold-down e threshold de acordo com os requisitos do seu ambiente.

Este exemplo usa um único objeto FlexConfig para habilitar os três recursos disponíveis.

threat-detection service invalid-vpn-access

threat-detection service remote-access-client-initiations hold-down 10 threshold 20

threat-detection service remote-access-authentication hold-down 10 threshold 20

Defina os critérios do objeto FlexConfig.

Defina os critérios do objeto FlexConfig.

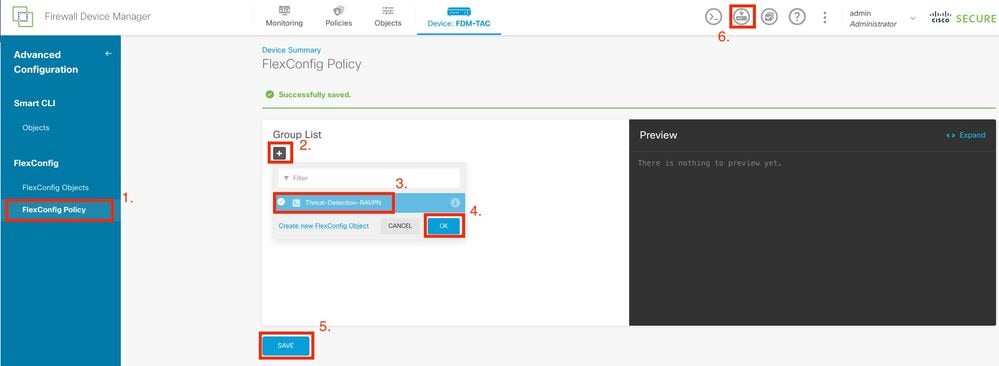

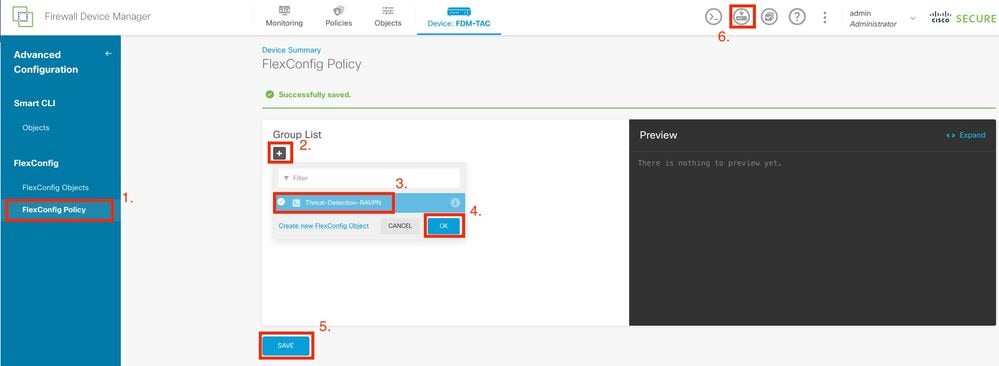

4. Depois que o objeto FlexConfig for criado, navegue até FlexConfig > Política FlexConfig e localize o sinal de mais abaixo da Lista de grupos. Escolha o objeto FlexConfig criado para a detecção de ameaças de RAVPN e clique em OK para adicionar o objeto à lista de grupos. Isso preenche uma visualização CLI dos comandos, revise essa visualização para garantir a precisão. Escolha SAVE e implante as alterações no FTD.

Edite a política FlexConfig e atribua o objeto FlexConfig.

Edite a política FlexConfig e atribua o objeto FlexConfig.

Verificar

Para exibir estatísticas dos serviços RAVPN de detecção de ameaças, faça login na CLI do FTD e execute o comando show threat-detection service [service] [entries|details]. Onde o serviço pode ser remote-access-authentication, remote-access-client-initiations ou invalid-vpn-access.

Você pode limitar ainda mais a view adicionando estes parâmetros:

- entries — Exibe somente as entradas que estão sendo rastreadas pelo serviço de detecção de ameaças. Por exemplo, os endereços IP que tiveram tentativas de autenticação com falha.

- detalhes — Exibe os detalhes e as entradas de serviço.

Execute o comando show threat-detection service para exibir estatísticas de todos os serviços de detecção de ameaças habilitados.

FDM-TAC# show threat-detection service

Service: invalid-vpn-access State : Enabled Hold-down : 1 minutes

Threshold : 1

Stats:

failed : 0

blocking : 0

recording : 0

unsupported : 0

disabled : 0

Total entries: 0

Service: remote-access-authentication State : Enabled Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 1

recording : 4

unsupported : 0

disabled : 0

Total entries: 2

Name: remote-access-client-initiations State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 0

recording : 0

unsupported : 0

disabled : 0

Total entries: 0

Para exibir mais detalhes de possíveis invasores que estão sendo rastreados para o serviço de autenticação de acesso remoto, execute o comando show threat-detection service <service> entries.

FDM-TAC# show threat-detection service remote-access-authentication entries

Service: remote-access-authentication

Total entries: 2

Idx Source Interface Count Age Hold-down

--- ------------------- -------------------- -------------- ---------- ---------

1 192.168.100.101/ 32 outside 1 721 0

2 192.168.100.102/ 32 outside 2 486 114

Total number of IPv4 entries: 2

NOTE: Age is in seconds since last reported. Hold-down is in seconds remaining.

Para exibir as estatísticas gerais e os detalhes de um serviço VPN de acesso remoto de detecção de ameaças específico, execute o comando show threat-detection service <service> details.

FDM-TAC# show threat-detection service remote-access-authentication details

Service: remote-access-authentication

State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 1

recording : 4

unsupported : 0

disabled : 0

Total entries: 2

Idx Source Interface Count Age Hold-down

--- ------------------- -------------------- -------------- ---------- ---------

1 192.168.100.101/ 32 outside 1 721 0

2 192.168.100.102/ 32 outside 2 486 114

Total number of IPv4 entries: 2

NOTE: Age is in seconds since last reported. Hold-down is in seconds remaining.

Note: As entradas exibem apenas os endereços IP que estão sendo rastreados pelo serviço de detecção de ameaças. Se um endereço IP atender às condições para ser rejeitado, a contagem de bloqueios aumenta e o endereço IP não é mais exibido como uma entrada.

Além disso, você pode monitorar shuns aplicados pelos serviços VPN e remover shuns para um único endereço IP ou todos os endereços IP com os próximos comandos:

- show shun [ip_address] - Mostra os hosts evitados, incluindo aqueles evitados automaticamente pela detecção de ameaças para serviços VPN, ou manualmente usando o comando shun. Como opção, você pode limitar a exibição a um endereço IP especificado.

- no shun ip_address [interface if_name] - Remove um shun aplicado ao endereço IP especificado. Se um endereço IP for evitado em várias interfaces e nenhuma interface específica for mencionada, o comando removerá o shun de apenas uma interface. A seleção dessa interface baseia-se em uma pesquisa de rota para o endereço IP rejeitado. Para remover o shun de interfaces adicionais, você deve especificar explicitamente a interface."

- clear shun - Remove o shun de todos os endereços IP e de todas as interfaces.

Note: Os endereços IP evitados pela detecção de ameaças para serviços VPN não aparecem no comando show threat-detection shun, que se aplica apenas à verificação da detecção de ameaças.

Para ler todos os detalhes de cada saída de comando e mensagens de syslog disponíveis relacionadas aos serviços de detecção de ameaças para VPN de acesso remoto, consulte o documento Referência de Comandos.

Informações Relacionadas

Feedback

Feedback