Configurar VPN SSL sem cliente (WebVPN) no ASA

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve a configuração do Cisco ASA 5500 Series para permitir o acesso VPN SSL sem cliente aos recursos de rede internos.

Pré-requisitos

Requisitos

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

- Navegador habilitado para SSL

- ASA com versão 7.1 ou superior

- Certificado X.509 emitido para o nome de domínio ASA

- Porta TCP 443, que não deve ser bloqueada ao longo do caminho do cliente para o ASA

A lista completa de requisitos pode ser encontrada em Plataformas VPN Suportadas, Cisco ASA 5500 Series.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- ASA versão 9.4(1)

- Adaptive Security Device Manager (ASDM) versão 7.4(2)

- ASA 5515-X

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento descreve a configuração do Cisco Adaptive Security Appliance (ASA) 5500 Series para permitir o acesso VPN Secure Sockets Layer (SSL) sem cliente aos recursos da rede interna.

A Rede Virtual Privada (WebVPN - Virtual Private Network) SSL sem cliente permite acesso limitado, mas valioso e seguro à rede corporativa a partir de qualquer local.

Os usuários podem obter acesso seguro baseado em navegador aos recursos corporativos a qualquer momento.

Nenhum cliente adicional é necessário para obter acesso a recursos internos.

O acesso é fornecido através de uma conexão de protocolo HTTP sobre SSL.

A VPN SSL sem cliente fornece acesso seguro e fácil a uma ampla variedade de recursos da Web e aplicativos habilitados para a Web e herdados de praticamente qualquer computador que possa acessar sites HTTP.

Isso inclui:

- Sites internos

- Microsoft SharePoint 2003, 2007 e 2010

- Microsoft Outlook Web Access 2003, 2007 e 2013

- Microsoft Outlook Web App 2010

- Domino Web Access (DWA) 8.5 e 8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp Versão 5 a 6.5

- Citrix XenDesktop versões 5 a 5.6 e 7.5

- VMware View 4

Uma lista de softwares suportados pode ser encontrada em Plataformas VPN Suportadas, Cisco ASA 5500 Series.

Matriz de Suporte de VPN Sem Cliente

| Windows |

Windows/Mac |

Mac |

||||

| Recursos/Tecnologia/Aplicativos |

MS Edge |

IE |

Firefox |

Cromo |

Safari |

Comentários |

| plug-in RDP |

N |

Y |

N |

N |

N |

|

| plug-in do POST |

N |

Y |

Y |

Y |

Y |

Fim do suporte para Java 8 |

| plug-in ICA |

N |

Y |

N |

N |

N |

Fim do suporte para Java 8 |

| Plug-in VNC |

N |

Y |

N |

N |

N |

Fim do suporte para Java 8 |

| Plug-in SSH/TELNET |

N |

Y |

N |

N |

N |

Fim do suporte para Java 8 |

| Plug-in FTP/CIFS |

N |

Y |

Y |

Y |

Y |

Fim do suporte para Java 8 |

| Pasta da Web Java |

N |

Y |

N |

N |

N |

Fim do suporte para Java 8 |

| Túnel inteligente |

N |

Y |

N* |

N |

N |

* Sem suporte no Mac 10.14+ |

| Encaminhamento de portas |

N |

Y |

N* |

N |

N |

* Sem suporte no Mac 10.14+ |

| AnyConnect WebLaunch |

N |

Y |

N |

N |

N |

|

| Suporte a funcionários de serviço |

N |

N |

N |

N |

N |

|

| GBP (rewriter do lado do cliente) |

N |

N |

Y |

Y |

N* |

Recurso introduzido do ASA 9.9.2+ ; *Suporta somente o Safari 11.1+ |

| OWA |

N |

N* |

N* |

N* |

N* |

* Somente 2013 suportado EOS de abril de 2023. |

| SharePoint |

N |

N* |

N* |

N* |

N* |

* Somente 2013 é suportado. EOS de abril de 2023. |

| Office365 |

N |

N |

N |

N |

N |

|

| Citrix XenApp e XenDesktop 7.6 |

N |

Y |

N* |

Y |

N |

* Receptor HTML5 suportado |

| Citrix XenApp e XenDesktop 7.15 |

N |

Y |

Y |

Y |

N |

|

| Receptor Citrix HTML5 |

N |

N* |

N* |

N* |

N |

* Funciona somente com o HTML5 Receiver Versão 1.7 com StoreFront 3.0 |

| Gateway e balanceador de carga Citrix NetScaler |

N |

N |

N |

N |

N |

|

| Política de segurança de conteúdo |

N |

N |

N |

N |

N |

|

| Compartilhamento de recursos entre origens |

N |

N |

N |

N |

N |

Sem suporte, pois não há possibilidade de processá-lo corretamente |

| API Blob |

N |

N |

N |

N |

N |

|

| API de busca |

N |

N |

N |

N |

N |

|

| Espaços entre o tamanho da parte |

N |

N |

N |

N |

N |

O ASA não espera espaços em tamanho de bloco e não consegue juntar blocos |

| SVG <use> |

N |

N |

N |

N |

N |

|

| Limitação do tamanho da pilha (ASA < 9.9.2) |

N |

N |

N |

N |

N |

O mecanismo de regravação no servidor tem uma quantidade limitada de memória de pilha para regravação de arquivo. Se um arquivo for muito grande ou complicado, ele estará corrompido. Maioria dos aplicações recentes têm essas limitações |

| Limitação do tamanho da pilha (ASA > 9.9.2) |

N |

N |

Y |

Y |

N |

|

| Aplicação com o Oracle Forms |

N |

N |

N |

N |

N |

|

| Aplicativos com estrutura angular |

N |

N |

N |

N |

N |

A maioria dos aplicativos com esses recursos angulares não é suportada: |

| Conteúdo Flash com ActionScript2 e ActionScript3 |

N |

N |

N |

N |

N |

|

Configurar

Este artigo descreve o processo de configuração do ASDM e da CLI. Use qualquer uma das ferramentas para configurar o WebVPN, mas algumas das etapas de configuração só podem ser realizadas com o ASDM.

Nota: Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

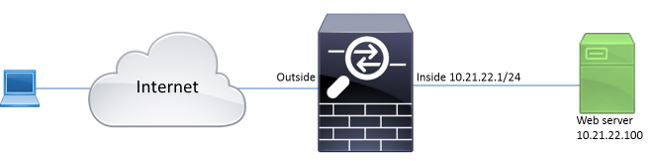

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Informações de Apoio

O WebVPN usa o protocolo SSL para proteger os dados transferidos entre o cliente e o servidor.

Quando o navegador inicia uma conexão com o ASA, o ASA apresenta seu certificado para se autenticar no navegador.

Para garantir que a conexão entre o cliente e o ASA seja segura, forneça ao ASA o certificado assinado pela Autoridade de Certificação em que o cliente já confia.

Caso contrário, o cliente não terá os meios para verificar a autenticidade do ASA, o que resulta na possibilidade de ataque de intermediários e experiência de usuário ruim, porque o navegador produz um aviso de que a conexão não é confiável.

Observação: por padrão, o ASA gera um certificado X.509 autoassinado na inicialização. Este certificado é usado para servir conexões de clientes por padrão. Não é recomendável usar este certificado porque sua autenticidade não pode ser verificada pelo navegador. Além disso, esse certificado é gerado novamente em cada reinicialização, portanto, ele é alterado após cada reinicialização.

A instalação do certificado está fora do escopo deste documento.

Configuração

Configure a WebVPN no ASA com cinco etapas principais:

- Configure o certificado usado pelo ASA.

- Ative a WebVPN em uma interface ASA.

- Crie uma lista de servidores e/ou URL (Uniform Resource Locator) para acesso ao WebVPN.

- Crie uma política de grupo para usuários do WebVPN.

- Aplique a nova política de grupo a um grupo de túnel.

Observação: nas versões do ASA posteriores à Versão 9.4, o algoritmo usado para escolher cifras SSL foi alterado (consulte Release Notes para o Cisco ASA Series, 9.4(x)).Se apenas clientes com capacidade de curva elíptica forem usados, é seguro usar a chave privada da curva elíptica para o certificado. Caso contrário, o conjunto de cifras personalizado deve ser usado para evitar que um ASA apresente um certificado temporário autoassinado. Você pode configurar o ASA para usar apenas cifras baseadas em RSA com o comando ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5".

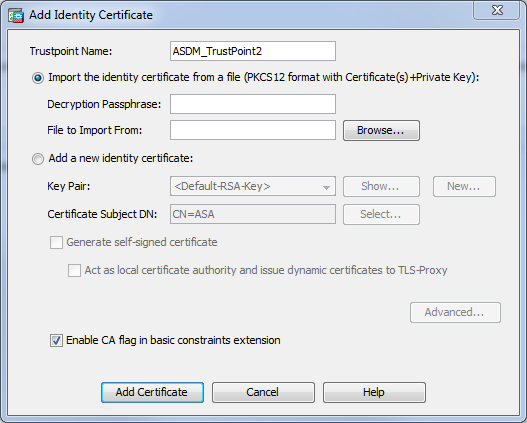

- Opção 1 - Importe o certificado com o arquivo pkcs12.

Escolha Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add. Você pode instalá-lo com o arquivo pkcs12 ou colar o conteúdo no formato Privacy Enhanced Mail (PEM).

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

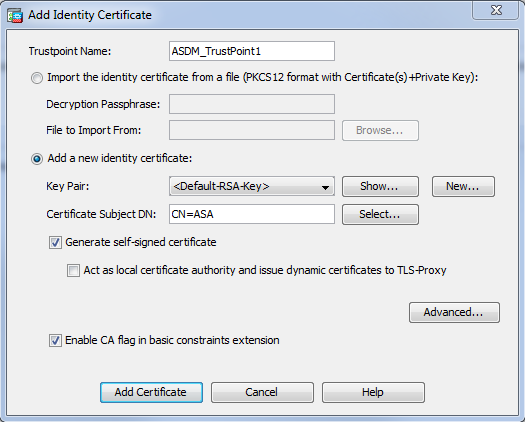

INFO: Import PKCS12 operation completed successfullyOpção 2 - Criar um certificado autoassinado.

Escolha Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add.

Clique no botão de rádio Add a new identity certificate (Adicionar um novo certificado de identidade). Marque a caixa de seleção Gerar certificado autoassinado. Escolha um Nome comum (CN) que corresponda ao nome de domínio do ASA.

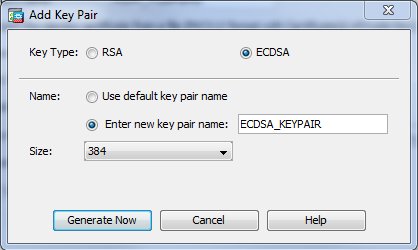

Clique em New para criar o par de chaves para o certificado. Escolha o Tipo de chave, Nome e Tamanho.

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - Escolha o certificado a ser usado para servir conexões WebVPN.

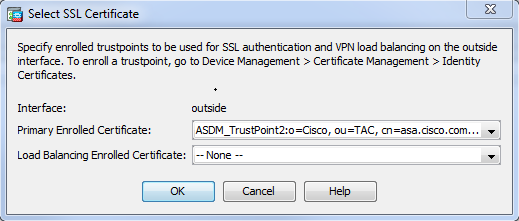

Escolha Configuration > Remote Access VPN > Advanced > SSL Settings. No menu Certificados, escolha o ponto confiável associado ao certificado desejado para a interface externa. Clique em Apply.

Configuração via CLI Equivalente:

ASA(config)# ssl trust-pointoutside - (Opcional) Habilite as pesquisas do Servidor de Nomes de Domínio (DNS).

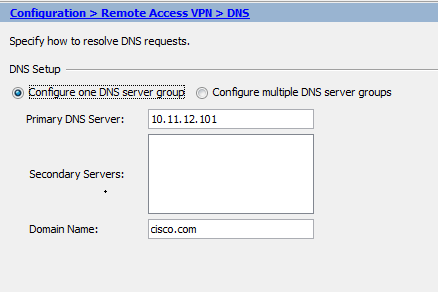

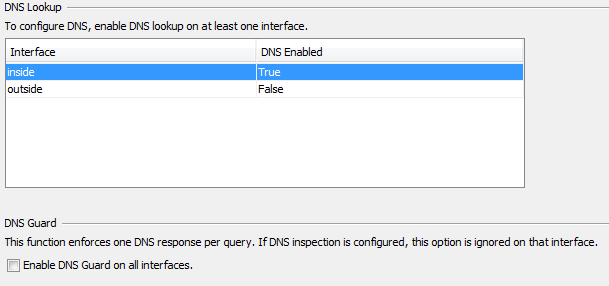

O servidor WebVPN atua como um proxy para conexões de clientes. Isso significa que o ASA cria conexões com os recursos em nome do cliente. Se os clientes precisarem de conexões com os recursos que usam nomes de domínio, o ASA precisará executar a pesquisa de DNS.

Selecione Configuration > Remote Access VPN > DNS.

Configure pelo menos um servidor DNS e habilite pesquisas DNS na interface que está de frente para o servidor DNS.

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

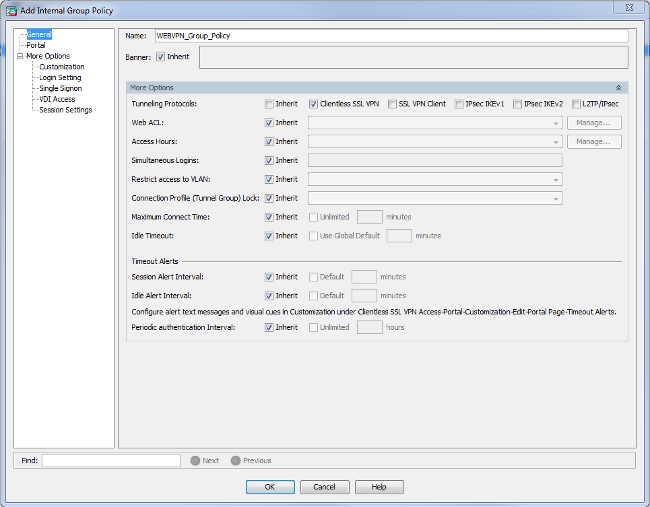

ASA(config-dns-server-group)# name-server 10.11.12.101 - (Opcional) Crie uma Política de Grupo para conexões WEBVPN.

Escolha Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Add Internal Group Policy.

Em General Options (Opções gerais), altere o valor Tunelling Protocols para "Clientless SSL VPN".

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

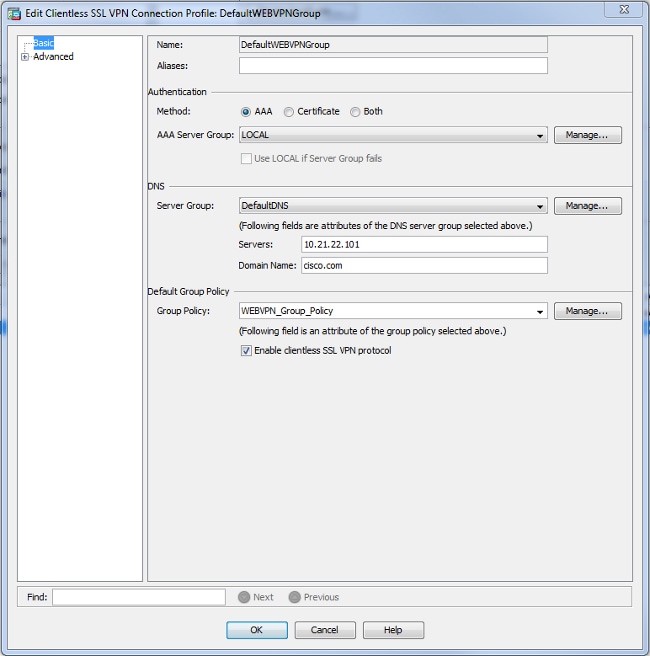

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - Configure o Perfil de Conexão.

No ASDM, escolha Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles.

Por padrão, as conexões WebVPN usam o perfil DefaultWEBVPNGroup. Você pode criar perfis adicionais.

Observação: há várias maneiras de atribuir usuários a outros perfis.

- Os usuários podem selecionar manualmente o perfil de conexão na lista suspensa ou com uma URL específica. Consulte ASA 8.x: Permitir que os usuários selecionem um grupo no login do WebVPN através do método Group-Alias e Group-URL.

- Ao usar um servidor LDAP, você pode atribuir o perfil de usuário com base nos atributos recebidos do servidor LDAP, consulte Exemplo de Configuração de Uso de Mapas de Atributos LDAP do ASA.Edite o perfil DefaultWEBVPNGroup e escolha WEBVPN_Group_Policy em Default Group Policy.

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

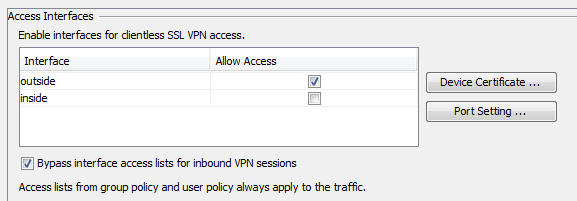

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - Para habilitar a WebVPN na interface externa, escolha Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles.

Marque a caixa de seleção Allow Access ao lado da interface externa.

CLI:

ASA(config)# webvpn

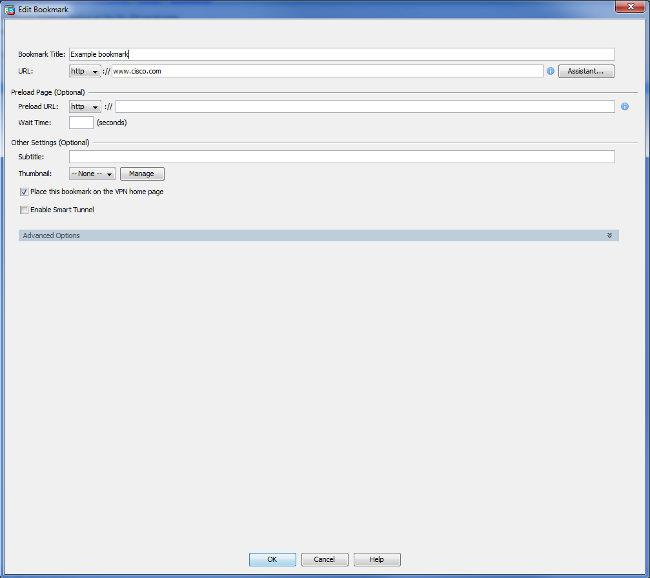

ASA(config-webvpn)# enable outside - (Opcional) Crie indicadores para o conteúdo.

Os marcadores permitem que o usuário navegue pelos URLs de recursos internos.

Para criar um marcador, escolha Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Bookmarks > Add.

Escolha Add para adicionar um marcador específico.

CLI:

É impossível criar marcadores através da CLI porque eles são criados como arquivos XML.

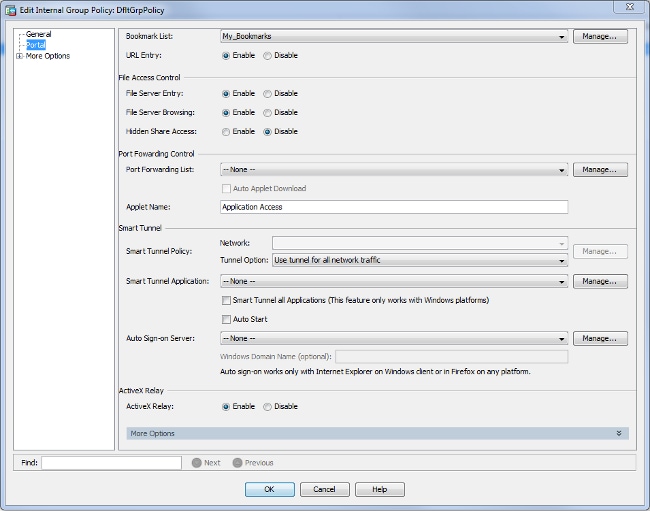

- (Opcional) Atribua indicadores a uma política de grupo específica.

Escolha Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Edit > Portal > Bookmark List.

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

Verificar

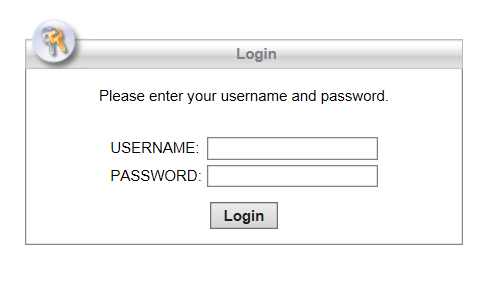

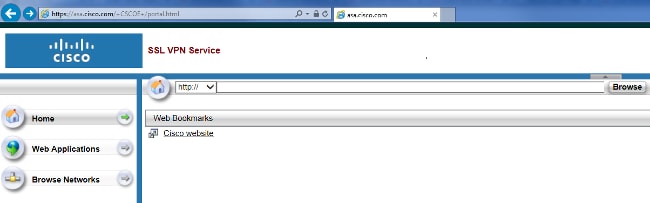

Depois que o WebVPN tiver sido configurado, use o endereço https://<FQDN do ASA> no navegador.

Após o login, você poderá ver a barra de endereços usada para navegar para sites e os marcadores.

Troubleshooting

Procedimentos usados para solucionar problemas

Para solucionar problemas de configuração:

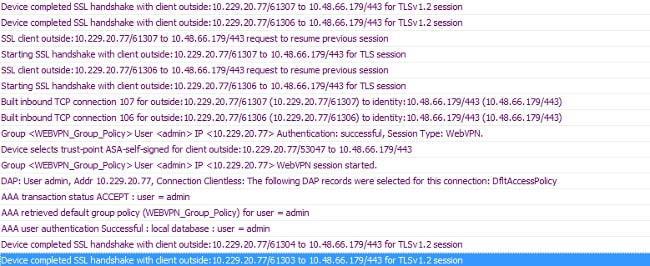

No ASDM, escolha Monitoring > Logging > Real-time Log Viewer > View. Quando um cliente se conecta ao ASA, observe o estabelecimento da sessão TLS, a seleção da política de grupo e a autenticação bem-sucedida do usuário.

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

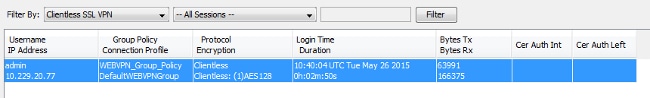

No ASDM, escolha Monitoring > VPN > VPN Statistics > Sessions > Filter by: Clientless SSL VPN. Procure a nova sessão WebVPN. Certifique-se de escolher o filtro WebVPN e clique em Filter. Se ocorrer um problema, ignore temporariamente o dispositivo ASA para garantir que os clientes possam acessar os recursos de rede desejados. Revise as etapas de configuração listadas neste documento.

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

Comandos usados para solucionar problemas

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

show webvpn - Há muitos comandos show associados ao WebVPN. Para ver o uso dos comandos show em detalhes, consulte a seção referência de comandos do Cisco Security Appliance.

-

debug webvpn - O uso de comandos debug pode afetar adversamente o ASA. Para ver o uso dos comandos debug em mais detalhes, consulte a seção referência de comandos do Cisco Security Appliance.

Problemas comuns

O usuário não pode fazer login

Problema

A mensagem "Acesso VPN SSL sem cliente (navegador) não é permitido" é exibida no navegador após uma tentativa de login malsucedida. A licença AnyConnect Premium não está instalada no ASA ou não está em uso, como mostrado por "A licença Premium AnyConnect não está habilitada no ASA".

Solução

Ative a licença Premium do AnyConnect com estes comandos:

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

Problema

A mensagem "Falha de login" aparece no navegador após uma tentativa de login malsucedida. O limite da licença do AnyConnect foi excedido.

Solução

Procure esta mensagem nos logs:

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

Além disso, verifique seu limite de licença:

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

Problema

A mensagem "O AnyConnect não está habilitado no servidor VPN" aparece no navegador após uma tentativa de login malsucedida. O protocolo VPN sem cliente não está habilitado na política de grupo.

Solução

Procure esta mensagem nos logs:

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

Certifique-se de que o protocolo VPN sem cliente esteja habilitado para a política de grupo desejada:

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

Não é possível conectar mais de três usuários do WebVPN ao ASA

Problema

Apenas três clientes WebVPN podem se conectar ao ASA. A conexão para o quarto cliente falha.

Solução

Na maioria dos casos, esse problema está relacionado a um parâmetro de login simultâneo na política de grupo. Use esta ilustração para configurar o número desejado de logins simultâneos. Neste exemplo, o valor desejado é 20.

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

Os clientes WebVPN não conseguem atingir indicadores e estão acinzentados

Problema

Se esses marcadores foram configurados para que os usuários entrem na VPN sem cliente, mas na tela inicial em "Aplicativos da Web" eles aparecem esmaecidos, como posso ativar esses links HTTP para que os usuários possam clicar neles e ir para a URL específica?

Solução

Verifique se o ASA pode resolver os sites através do DNS. Tente fazer ping nos sites pelo nome. Se o ASA não puder resolver o nome, o link ficará esmaecido. Se os servidores DNS forem internos da rede, configure a interface privada de pesquisa de domínio DNS.

Conexão Citrix através de WebVPN

Problema

A mensagem de erro "o cliente ica recebeu um arquivo ica corrompido." ocorre para Citrix sobre WebVPN.

Solução

Se você usar o modo gateway seguro para conexão Citrix através da WebVPN, o arquivo ICA pode ser corrompido. Como o ASA não é compatível com esse modo de operação, crie um novo arquivo ICA no modo direto (modo não seguro).

Como evitar a necessidade de uma segunda autenticação para os usuários

Problema

Quando você acessa links CIFS no portal WebVPN sem clientes, são solicitadas as credenciais após clicar no marcador. O Lightweight Diretory Access Protocol (LDAP) é usado para autenticar os recursos e os usuários que já inseriram credenciais LDAP para fazer logon na sessão VPN.

Solução

Nesse caso, você pode usar o recurso de assinatura automática. Sob a política de grupo específica usada e sob seus atributos WebVPN, configure isto:

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

onde X.X.X.X=IP do servidor CIFS e *=resto do caminho para acessar o arquivo/pasta de compartilhamento em questão.

Um exemplo de snippet de configuração é mostrado aqui:

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

Para obter mais informações sobre isso, consulte Configurar SSO com HTTP Básico ou Autenticação NTLM.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

05-Jan-2016 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Jan KrupaEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback