Introdução

Este documento descreve as etapas de configuração sobre como fazer o upload do certificado assinado pela Autoridade de Certificação (CA) de terceiros em qualquer servidor de colaboração baseado no Cisco Voice Operating System (VOS) usando a interface de linha de comando (CLI).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico da Public Key Infrastructure (PKI) e sua implementação em servidores Cisco VOS e Microsoft CA

- A infraestrutura DNS está pré-configurada

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Servidor VOS: Cisco Unified Communications Manager (CUCM) versão 9.1.2

- CA: Windows Server 2012

- Navegador do cliente: Mozilla Firefox versão 47.0.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

Em todos os produtos Cisco Unified Communications VOS, há pelo menos dois tipos de credenciais: aplicativo como (ccmadmin, ccmservice, cuadmin, cfadmin, cuic) e plataforma VOS (cmplatform, drf, cli).

Em alguns cenários específicos, é muito conveniente gerenciar aplicativos por meio da página da Web e executar atividades relacionadas à plataforma por meio da linha de comando. Abaixo, você pode encontrar um procedimento sobre como importar o certificado assinado de terceiros somente via CLI. Neste exemplo, o certificado Tomcat é carregado. Para o CallManager ou qualquer outro aplicativo, a aparência é a mesma.

Gerar Certificado Assinado pela CA

Resumo dos comandos

Uma lista dos comandos usados no artigo.

show cert list own

show cert own tomcat

set csr gen CallManager

show csr list own

show csr own CallManager

show cert list trust

set cert import trust CallManager

set cert import own CallManager CallManager-trust/allevich-DC12-CA.pem

Verifique as informações corretas do certificado

Listar todos os certificados de confiabilidade carregados.

admin:show cert list own

tomcat/tomcat.pem: Self-signed certificate generated by system

ipsec/ipsec.pem: Self-signed certificate generated by system

CallManager/CallManager.pem: Certificate Signed by allevich-DC12-CA

CAPF/CAPF.pem: Self-signed certificate generated by system

TVS/TVS.pem: Self-signed certificate generated by system

Verifique quem emitiu o certificado para o serviço Tomcat.

admin:show cert own tomcat

[

Version: V3

Serial Number: 85997832470554521102366324519859436690

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Validity From: Sun Jul 31 11:37:17 CEST 2016

To: Fri Jul 30 11:37:16 CEST 2021

Subject Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a0282010100a2

<output omited>

Este é um certificado autoassinado, pois o emissor corresponde ao assunto.

Gerar CSR (Solicitação de Assinatura de Certificado)

Gerar CSR.

admin:set csr gen tomcat

Successfully Generated CSR for tomcat

Verifique se a solicitação de assinatura de certificado foi gerada com êxito.

admin:show csr list own

tomcat/tomcat.csr

Abra-o e copie o conteúdo para o arquivo de texto. Salve-o como o arquivo tac_tomcat.csr.

admin:show csr own tomcat

-----BEGIN CERTIFICATE REQUEST-----

MIIDSjCCAjICAQAwgb0xCzAJBgNVBAYTAlBMMRQwEgYDVQQIEwtNYWxvcG9sc2tp

ZTEPMA0GA1UEBxMGS3Jha293MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDVEFD

MR4wHAYDVQQDExV1Y20xLTEuYWxsZXZpY2gubG9jYWwxSTBHBgNVBAUTQDlhMWJk

NDA5M2VjOGYxNjljODhmNGUyZTYwZTYzM2RjNjlhZmFkNDY1YTgzMDhkNjRhNGU1

MzExOGQ0YjZkZjcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCVo5jh

lMqTUnYbHQUnYPt00PTflWbj7hi6PSYI7pVCbGUZBpIZ5PKwTD56OZ8SgpjYX5Pf

l9D09H2gtQJTMVv1Gm1eGdlJsbuABRKn6lWkO6b706MiGSgqel+41vnItjn3Y3kU

7h51nruJye3HpPQzvXXpOKJ/JeJc8InEvQcC/UQmFMKn0ulO0veFBHnG7TLDwDaQ

W1Al1rwrezN9Lwn2a/XZQR1P65sjmnkFFF2/FON4BmooeiiNJD0G+F4bKig1ymlR

84faF27plwHjcw8WAn2HwJT6O7TaE6EOJd0sgLU+HFAI3txKycS0NvLuMZYQH81s

/C74CIRWibEWT2qLAgMBAAGgRzBFBgkqhkiG9w0BCQ4xODA2MCcGA1UdJQQgMB4G

CCsGAQUFBwMBBggrBgEFBQcDAgYIKwYBBQUHAwUwCwYDVR0PBAQDAgO4MA0GCSqG

SIb3DQEBBQUAA4IBAQBUu1FhKuyQ1X58A6+7KPkYsWtioS0PoycltuQsVo0aav82

PiJkCvzWTeEo6v9qG0nnaI53e15+RPpWxpEgAIPPhtt6asDuW30SqSx4eClfgmKH

ak/tTuWmZbfyk2iqNFy0YgYTeBkG3AqPwWUCNoduPZ0/fo41QoJPwjE184U64WXB

gCzhIHfsV5DzYp3IR5C13hEa5fDgpD2ubQWja2LId85NGHEiqyiWqwmt07pTkBc+

7ZKa6fKnpACehrtVqEn02jOi+sanfQKGQqH8VYMFsW2uYFj9pf/Wn4aDGuJoqdOH

StV2Eh0afxPEq/1rQP3/rzq4NMYlJ7glyNFGPUVP

-----END CERTIFICATE REQUEST-----

Gerar certificado do servidor Tomcat

Gere um certificado para o serviço Tomcat na autoridade de certificação.

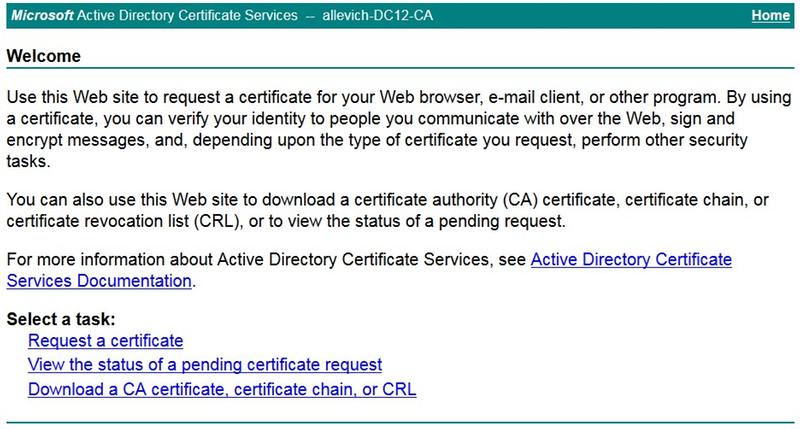

Abra a página da Web da Autoridade de certificação em um navegador. Coloque as credenciais corretas no prompt de autenticação.

http://dc12.allevich.local/certsrv/

Baixe o certificado raiz da autoridade de certificação. Selecione Download a CA certificate, certificate chain, or CRL menu. No próximo menu, escolha a CA apropriada na lista. O método de codificação deve ser Base 64. Baixe o certificado CA e salve-o no sistema operacional com o nome ca.cer.

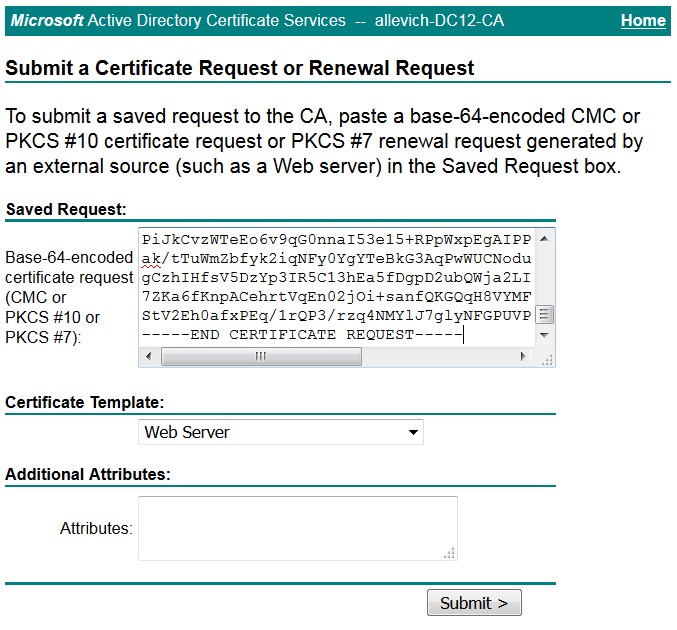

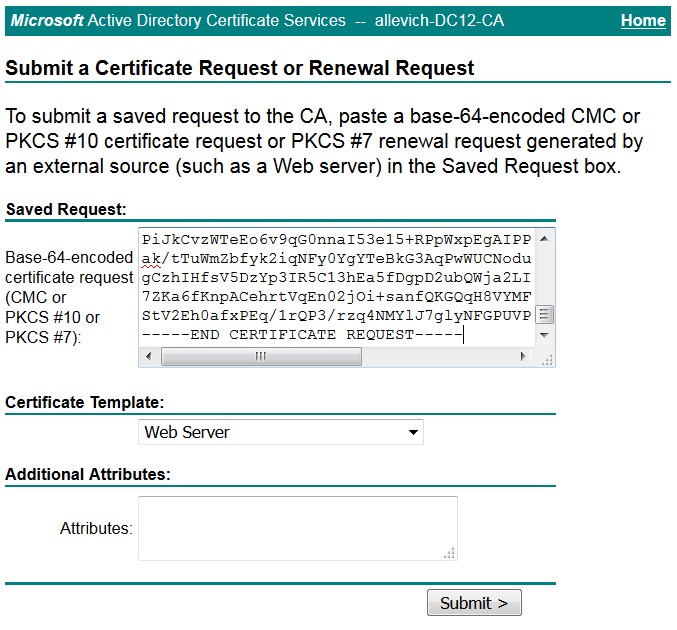

Pressione Solicitar um Certificado e, em seguida, Solicitação Avançada de Certificado. Defina Modelo de certificado para o servidor Web e cole o conteúdo CSR do arquivo de texto tac_tomcat.csr como mostrado.

Tip: Se a operação for realizada no laboratório (ou no servidor Cisco VOS e o CA estiver no mesmo domínio administrativo) para economizar tempo, copie e cole o CSR do buffer de memória.

Pressione Enviar. Selecione a opção Base 64 encoded e baixe o certificado para o serviço Tomcat.

Note: Se a geração do certificado for executada em massa, certifique-se de alterar um nome do certificado para significativo.

Importar certificado Tomcat para o servidor Cisco VOS

Importar Certificado de CA

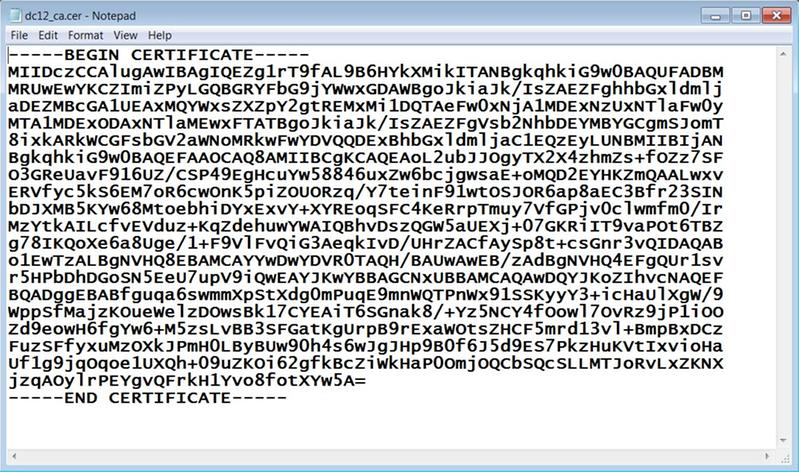

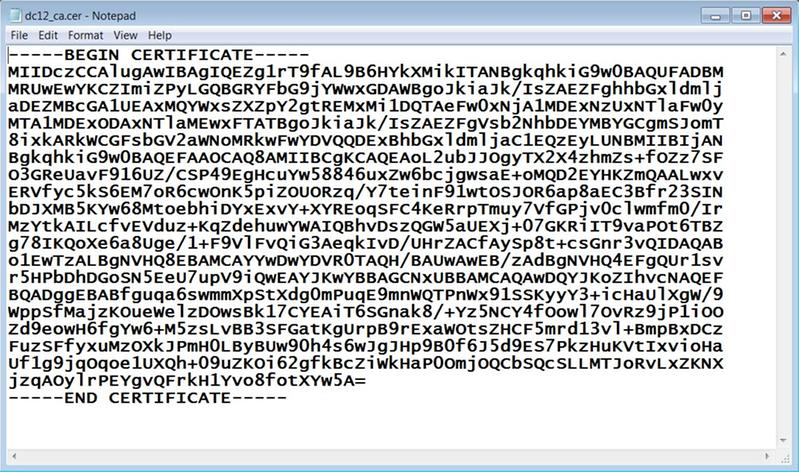

Abra o certificado CA que foi armazenado com um nome ca.cer. Ele deve ser importado primeiro.

Copie seu conteúdo para o buffer e digite o seguinte comando na CLI do CUCM:

admin:set cert import trust tomcat

Paste the Certificate and Hit Enter

Avisar para colar o certificado CA será exibido. Cole-o como mostrado abaixo.

-----BEGIN CERTIFICATE-----

MIIDczCCAlugAwIBAgIQEZg1rT9fAL9B6HYkXMikITANBgkqhkiG9w0BAQUFADBM

MRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxGDAWBgoJkiaJk/IsZAEZFghhbGxldmlj

aDEZMBcGA1UEAxMQYWxsZXZpY2gtREMxMi1DQTAeFw0xNjA1MDExNzUxNTlaFw0y

MTA1MDExODAxNTlaMEwxFTATBgoJkiaJk/IsZAEZFgVsb2NhbDEYMBYGCgmSJomT

8ixkARkWCGFsbGV2aWNoMRkwFwYDVQQDExBhbGxldmljaC1EQzEyLUNBMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAoL2ubJJOgyTX2X4zhmZs+fOZz7SF

O3GReUavF916UZ/CSP49EgHcuYw58846uxZw6bcjgwsaE+oMQD2EYHKZmQAALwxv

ERVfyc5kS6EM7oR6cwOnK5piZOUORzq/Y7teinF91wtOSJOR6ap8aEC3Bfr23SIN

bDJXMB5KYw68MtoebhiDYxExvY+XYREoqSFC4KeRrpTmuy7VfGPjv0clwmfm0/Ir

MzYtkAILcfvEVduz+KqZdehuwYWAIQBhvDszQGW5aUEXj+07GKRiIT9vaPOt6TBZ

g78IKQoXe6a8Uge/1+F9VlFvQiG3AeqkIvD/UHrZACfAySp8t+csGnr3vQIDAQAB

o1EwTzALBgNVHQ8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUr1sv

r5HPbDhDGoSN5EeU7upV9iQwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEF

BQADggEBABfguqa6swmmXpStXdg0mPuqE9mnWQTPnWx91SSKyyY3+icHaUlXgW/9

WppSfMajzKOueWelzDOwsBk17CYEAiT6SGnak8/+Yz5NCY4fOowl7OvRz9jP1iOO

Zd9eowH6fgYw6+M5zsLvBB3SFGatKgUrpB9rExaWOtsZHCF5mrd13vl+BmpBxDCz

FuzSFfyxuMzOXkJPmH0LByBUw90h4s6wJgJHp9B0f6J5d9ES7PkzHuKVtIxvioHa

Uf1g9jqOqoe1UXQh+09uZKOi62gfkBcZiWkHaP0OmjOQCbSQcSLLMTJoRvLxZKNX

jzqAOylrPEYgvQFrkH1Yvo8fotXYw5A=

-----END CERTIFICATE-----

Caso um carregamento de certificado confiável seja bem-sucedido, esta saída será exibida.

Import of trust certificate is successful

Verifique se o certificado CA foi importado com êxito como Tomcat-trust um.

admin:show cert list trust

tomcat-trust/ucm1-1.pem: Trust Certificate

tomcat-trust/allevich-win-CA.pem: w2008r2 139

<output omited for brevity>

Importar certificado do Tomcat

A próxima etapa é importar o certificado assinado da CA do Tomcat. A operação parece a mesma que com o certificado tomcat-trust, apenas o comando é diferente.

set cert import own tomcat tomcat-trust/allevich-DC12-CA.pem

Reinicie o serviço

E, finalmente, reinicie o serviço Tomcat.

utils service restart Cisco Tomcat

Caution: Tenha em mente que isso interrompe a operação de serviços dependentes do servidor web, como a Mobilidade de Ramal, Chamadas Perdidas, Diretório Corporativo e outros.

Verificar

Verifique o certificado que foi gerado.

admin:show cert own tomcat

[

Version: V3

Serial Number: 2765292404730765620225406600715421425487314965

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: CN=allevich-DC12-CA, DC=allevich, DC=local

Validity From: Sun Jul 31 12:17:46 CEST 2016

To: Tue Jul 31 12:17:46 CEST 2018

Subject Name: CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, L=Krakow, ST=Malopolskie, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a028201010095a

Verifique se o nome do emissor pertence à autoridade de certificação que construiu esse certificado.

Faça login na página da Web digitando FQDN do servidor em um navegador e nenhum aviso de certificado será exibido.

Troubleshooting

O objetivo deste artigo é fornecer um procedimento com sintaxe de comando sobre como fazer upload do certificado via CLI, não para destacar a lógica da infraestrutura de chave pública (PKI). Ele não cobre certificado SAN, CA subordinada, comprimento de chave de certificado 4096 e muitos outros cenários.

Em alguns casos raros, ao carregar um certificado de servidor Web via CLI, a operação falha com uma mensagem de erro "Não é possível ler o certificado CA". Uma solução alternativa para isso é instalar o certificado usando a página da Web.

Uma configuração de Autoridade de certificação não padrão pode levar ao problema com a instalação do certificado. Tente gerar e instalar o certificado de outra autoridade de certificação com uma configuração padrão básica.

Plano de recuo

Caso haja necessidade de gerar um certificado autoassinado, isso também pode ser feito na CLI.

Digite o comando abaixo e o certificado Tomcat será gerado novamente para o certificado autoassinado.

admin:set cert regen tomcat

WARNING: This operation will overwrite any CA signed certificate previously imported for tomcat

Proceed with regeneration (yes|no)? yes

Successfully Regenerated Certificate for tomcat.

You must restart services related to tomcat for the regenerated certificates to become active.

Para aplicar um novo certificado, o serviço Tomcat deve ser reiniciado.

admin:utils service restart Cisco Tomcat

Don't press Ctrl-c while the service is getting RESTARTED.If Service has not Restarted Properly, execute the same Command Again

Service Manager is running

Cisco Tomcat[STOPPING]

Cisco Tomcat[STOPPING]

Commanded Out of Service

Cisco Tomcat[NOTRUNNING]

Service Manager is running

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTED]

Artigos relacionados

Carregar certificado via página da Web

Procedimento para obter e carregar o Windows Server Self-Signed ou Certificate Authority (CA) ...

Feedback

Feedback