Configurar SD-WAN para VPN site a site sobre firewall seguro

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve cenários de implantação de VPN baseada em rota com roteamento de sobreposição de BGP usando o recurso SD-WAN no Firewall Seguro.

Pré-requisitos

Todos os hubs e spokes estão executando o software FTD 7.6 ou posterior e são gerenciados pelo mesmo FMC, que também está executando o software 7.6 ou posterior.

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- IKEv2

- VPN de rota

- Interfaces de túnel virtual (VTI)

- IPsec

- BGP

Componentes Utilizados

As informações neste documento são baseadas em:

- Cisco Secure Firewall Threat Defense 7.7.10

- Cisco Secure Firewall Management Center 7.7.10

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de recurso

O Management Center simplifica a configuração de túneis VPN e o roteamento entre centrais (hubs) e filiais remotas (spokes) usando o novo assistente SD-WAN.

· Automatiza a configuração de VPN aproveitando DVTI (Dynamic Virtual Tunnel Interface) em hubs e SVTI (Static Virtual Tunnel Interface) em spokes, com roteamento de sobreposição habilitado através do BGP.

· Atribui automaticamente endereços IP SVTI para spokes e envia por push a configuração VTI completa, incluindo parâmetros de criptografia.

· Fornece configuração de roteamento fácil e em uma etapa dentro do mesmo assistente para ativar o BGP para roteamento de sobreposição.

· Permite o roteamento escalável e ideal, aproveitando o atributo de refletor de rota para BGP.

· Permite que vários spokes sejam adicionados simultaneamente com intervenção mínima do usuário.

Topologias cobertas

Neste artigo, várias topologias são cobertas para garantir que os usuários estejam cientes de vários cenários de implantação.

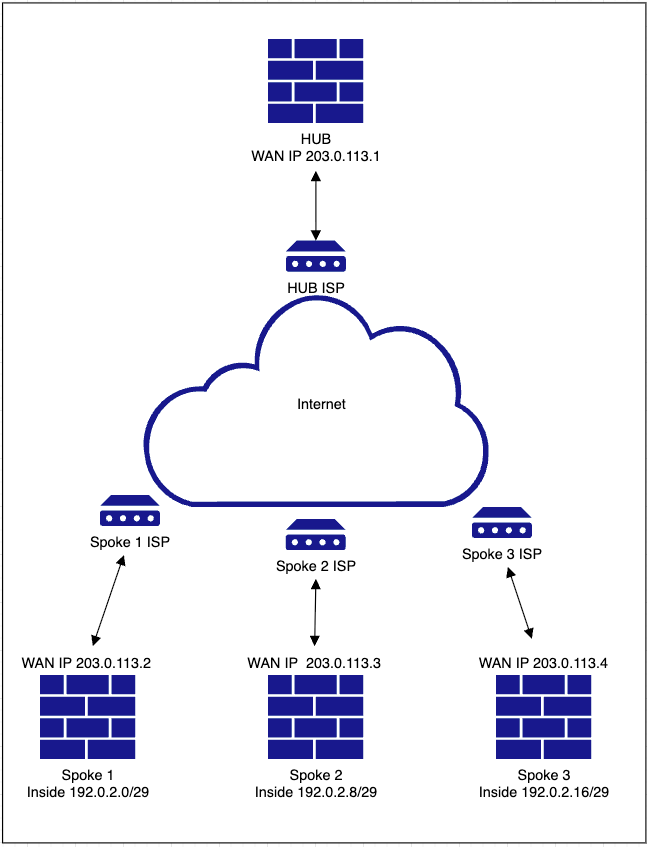

HUB & Spoke (ISP único)

Diagrama de Rede

Configurações

-

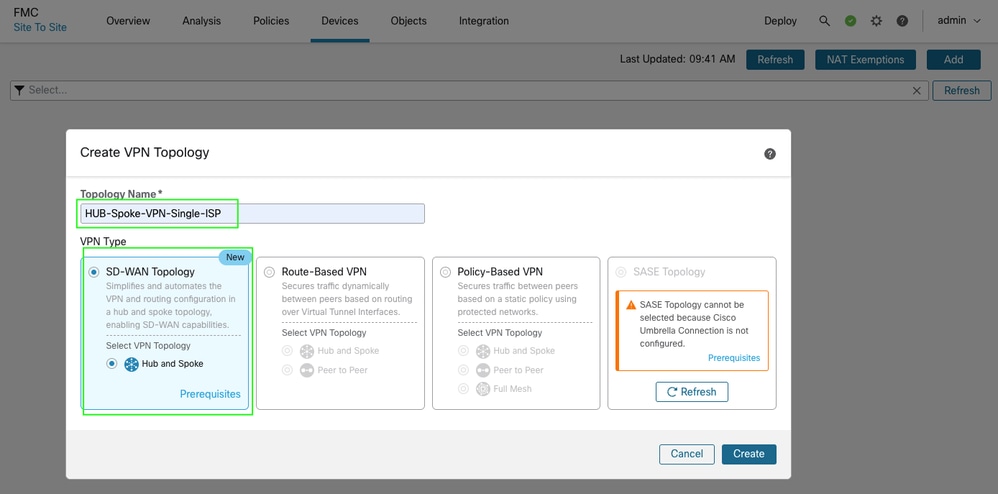

Navegue até Devices > VPN > Site to Site > Add > SD-WAN Topology > > Create.

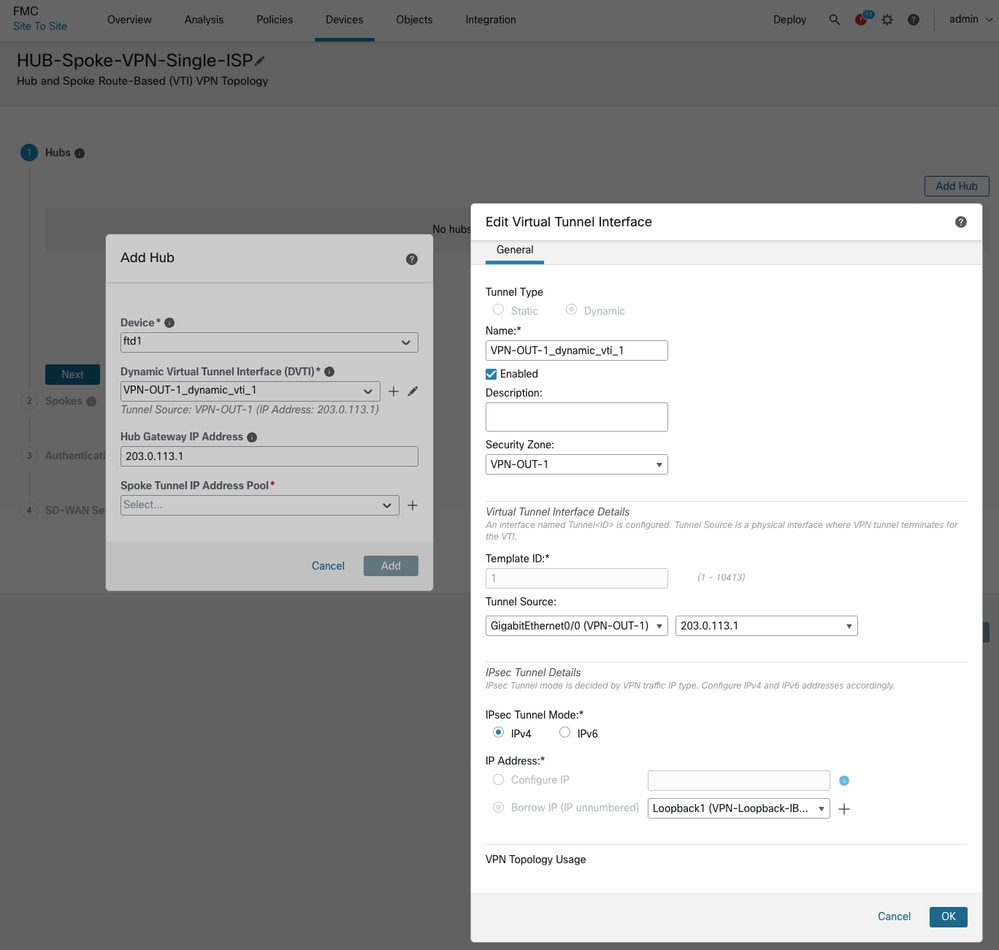

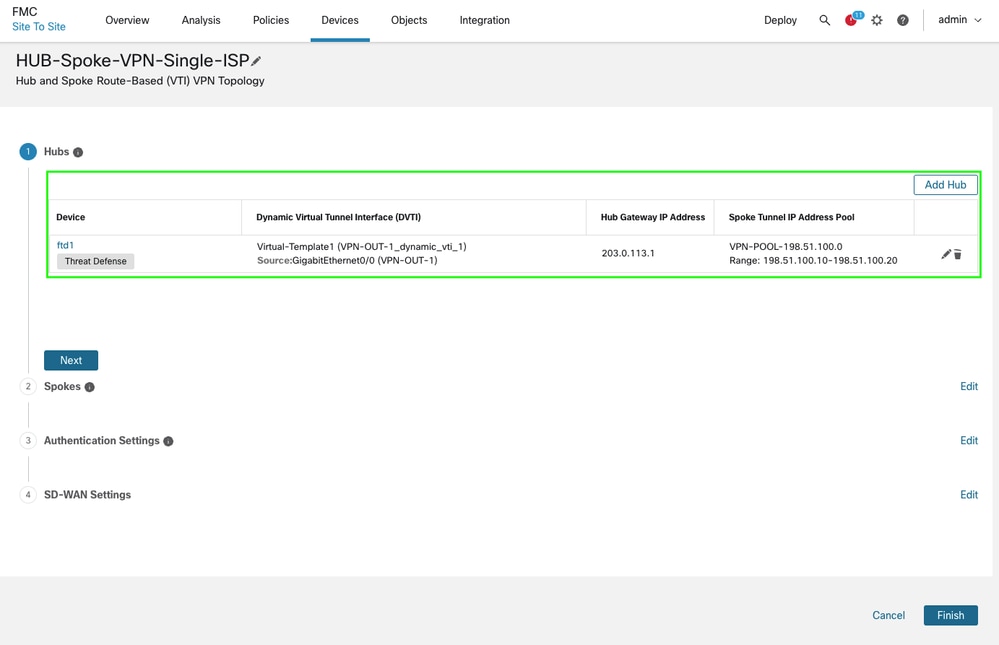

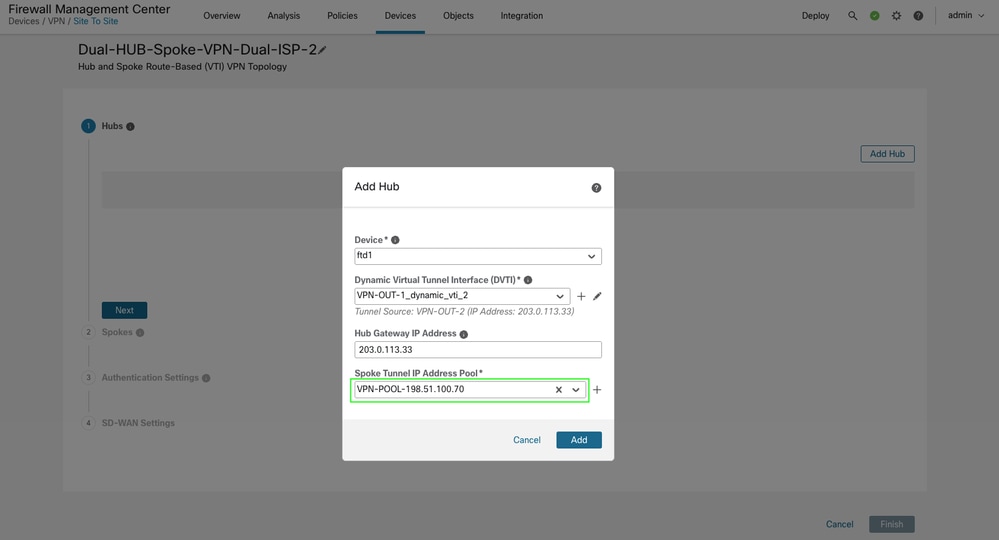

· Adicione um hub e crie um DVTI na extremidade do hub. Como parte da configuração do DVTI, certifique-se de selecionar a interface de origem do túnel correta de acordo com a topologia.

-

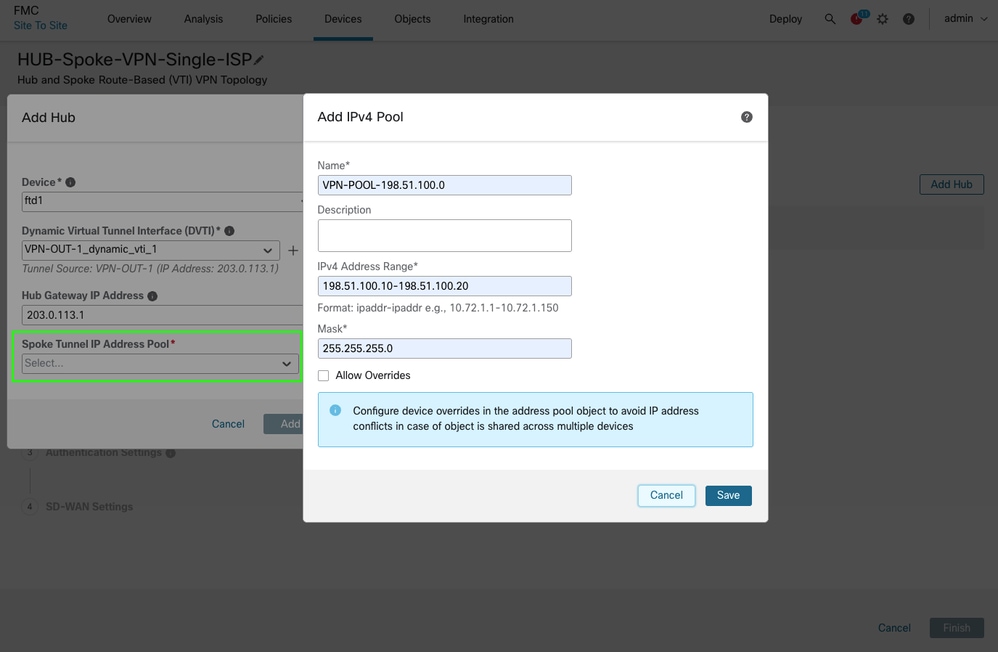

Crie um pool de endereços IP do Spoke Tunnel, clique em Salvar e em Adicionar. O pool de endereços IP é usado para atribuir endereços IP de túnel VTI aos spokes.

-

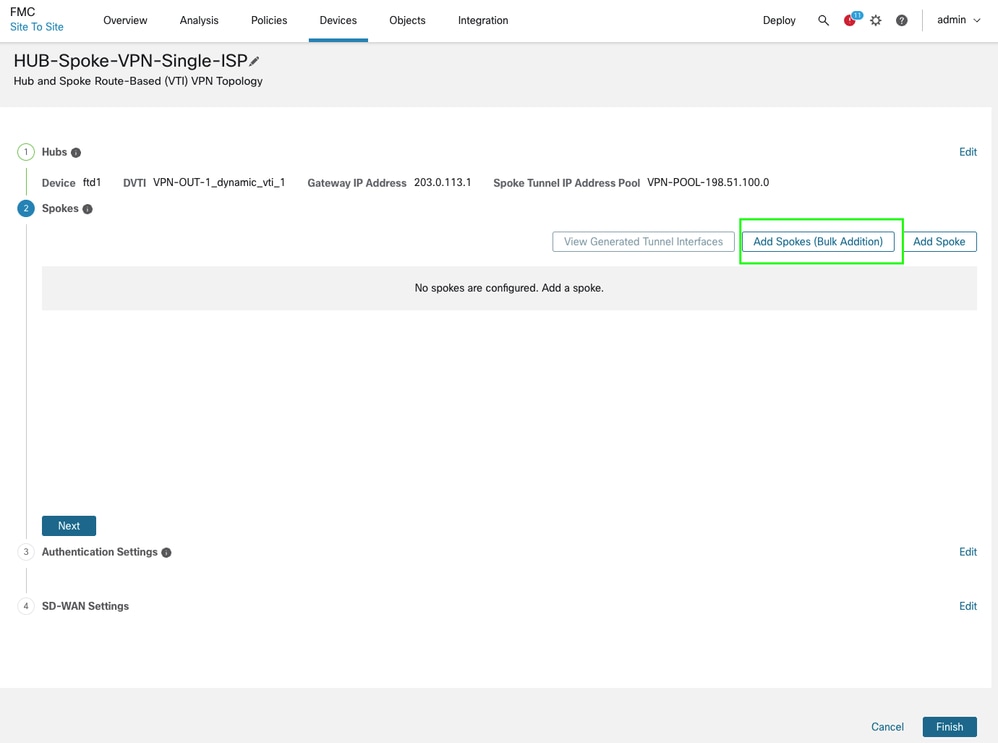

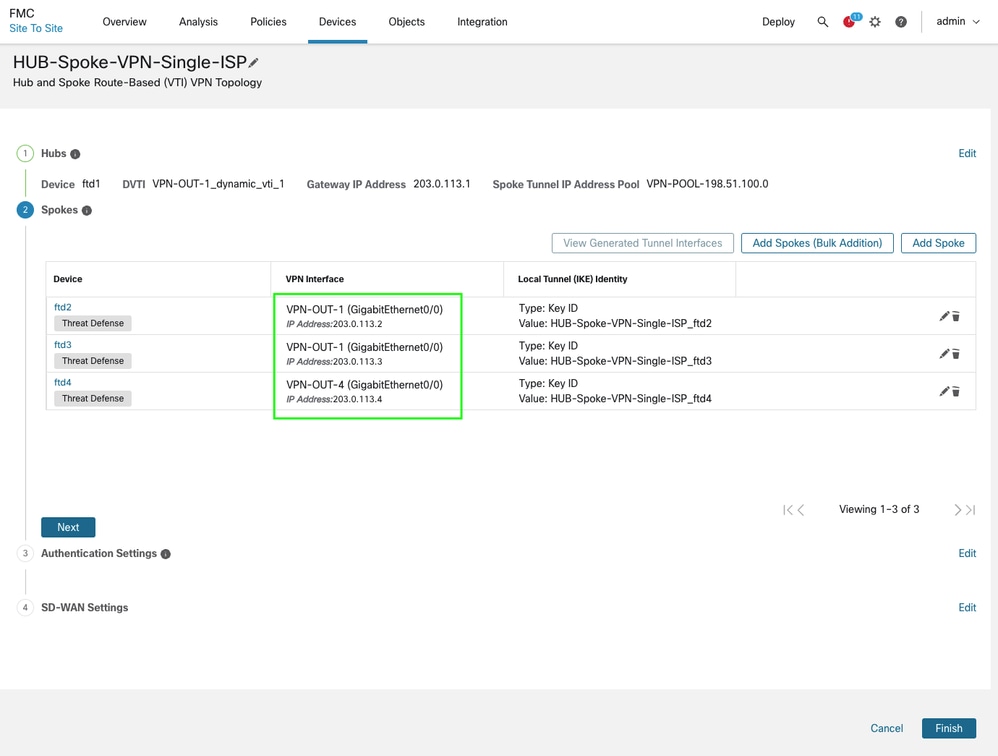

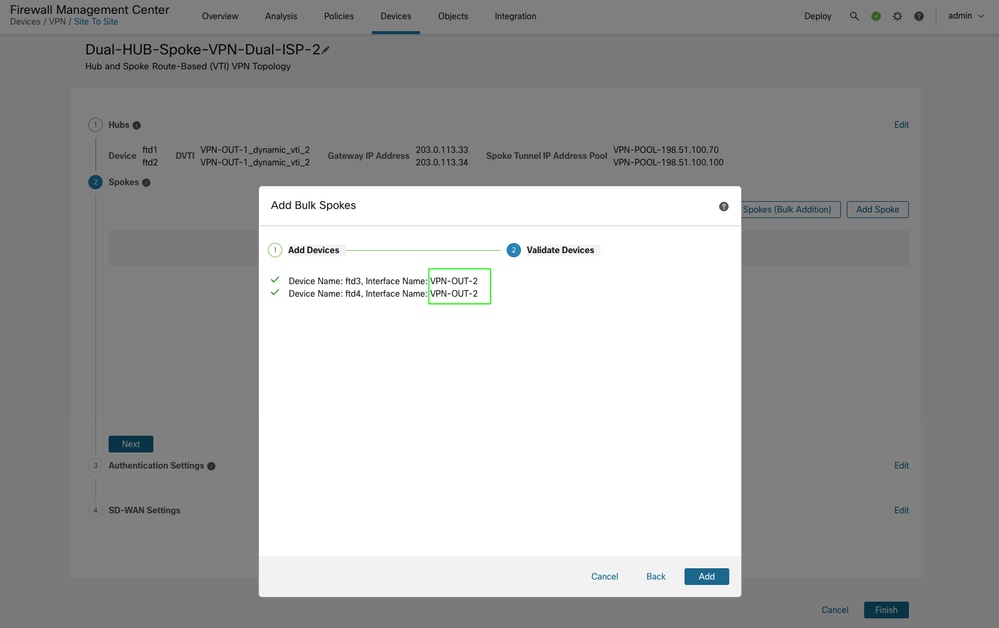

Clique em Avançar para continuar e adicionar os spokes. Você pode aproveitar qualquer opção de adição em massa se tiver nomes de interface/zona comuns ou adicionar spokes individualmente.

-

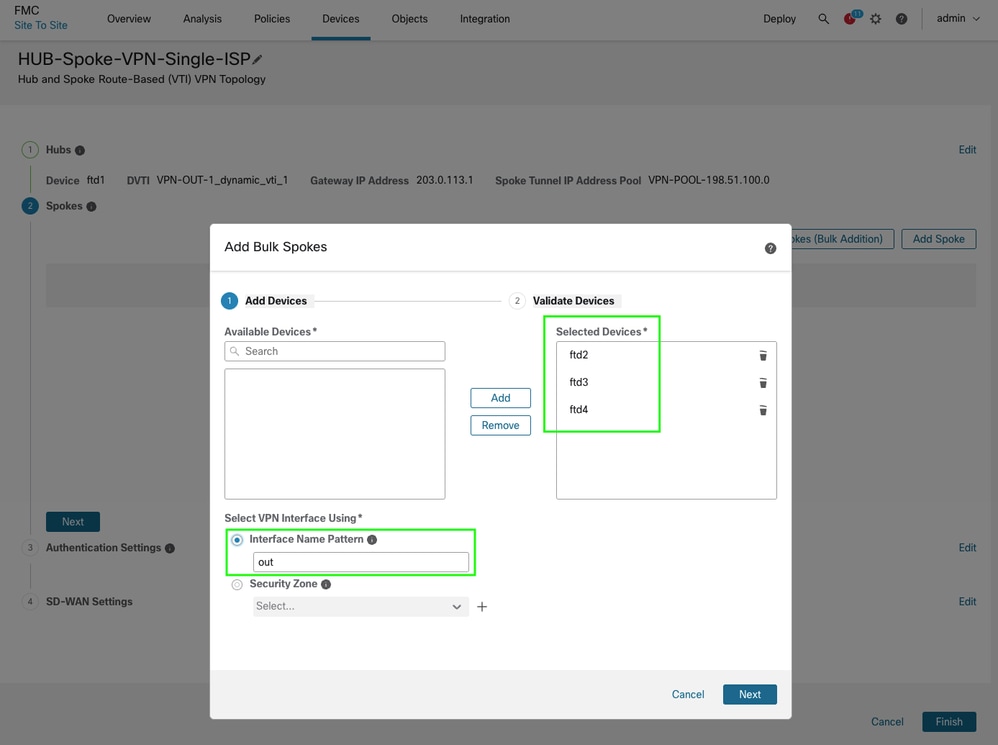

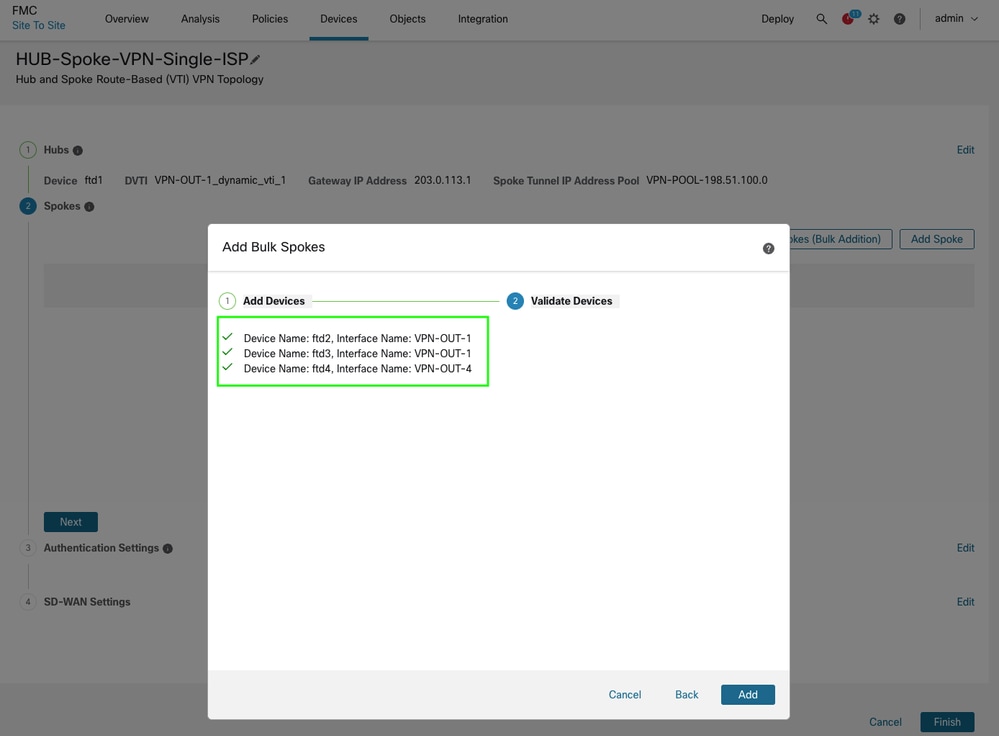

Selecione os dispositivos e especifique um padrão de nomenclatura para a interface WAN/externa. Se os dispositivos compartilharem o mesmo nome de interface, o uso de iniciais será suficiente. Clique em Avançar e, se a validação for bem-sucedida, clique em Adicionar. Para adições em massa, você também pode usar o nome da região da mesma forma.

-

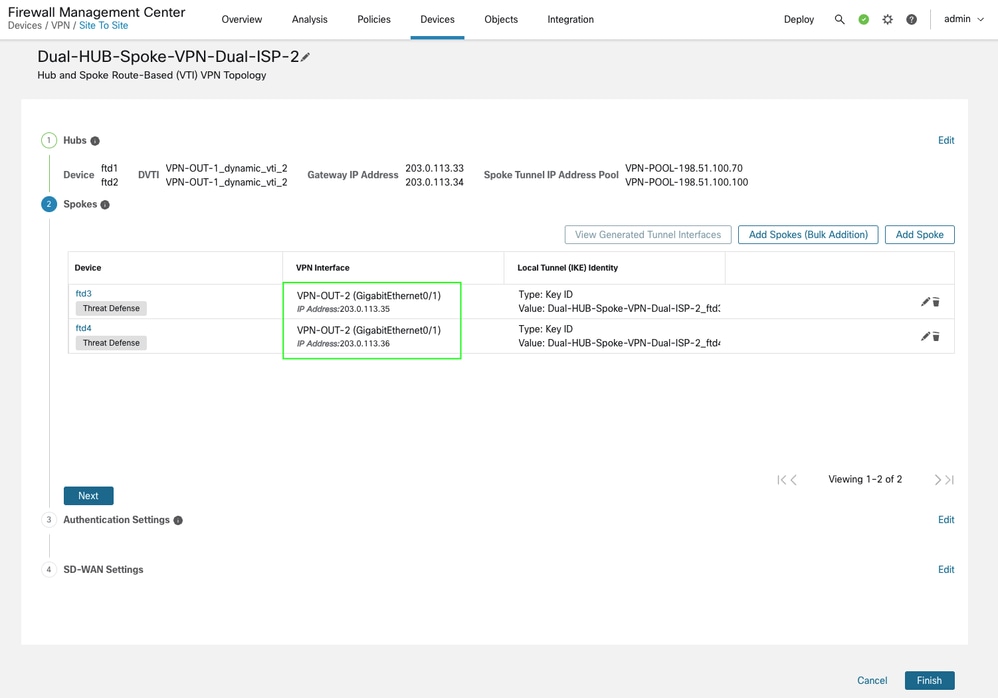

Verifique os spokes e os detalhes da interface de sobreposição para garantir que as interfaces corretas estejam selecionadas e clique em Avançar.

-

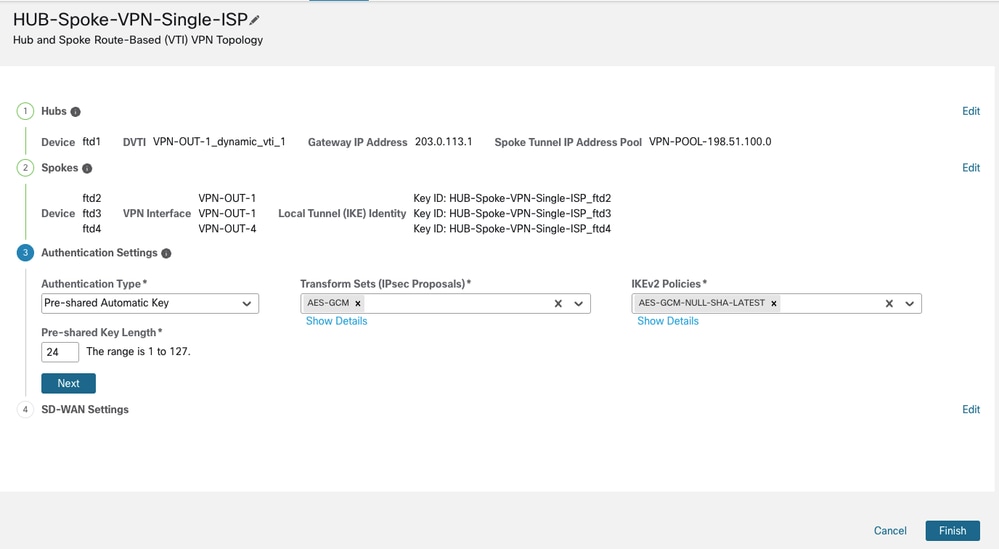

Você pode reter os parâmetros padrão para a configuração IPsec ou especificar cifras personalizadas conforme necessário. Clique em Avançar para continuar. Neste documento, você está usando os parâmetros padrão.

-

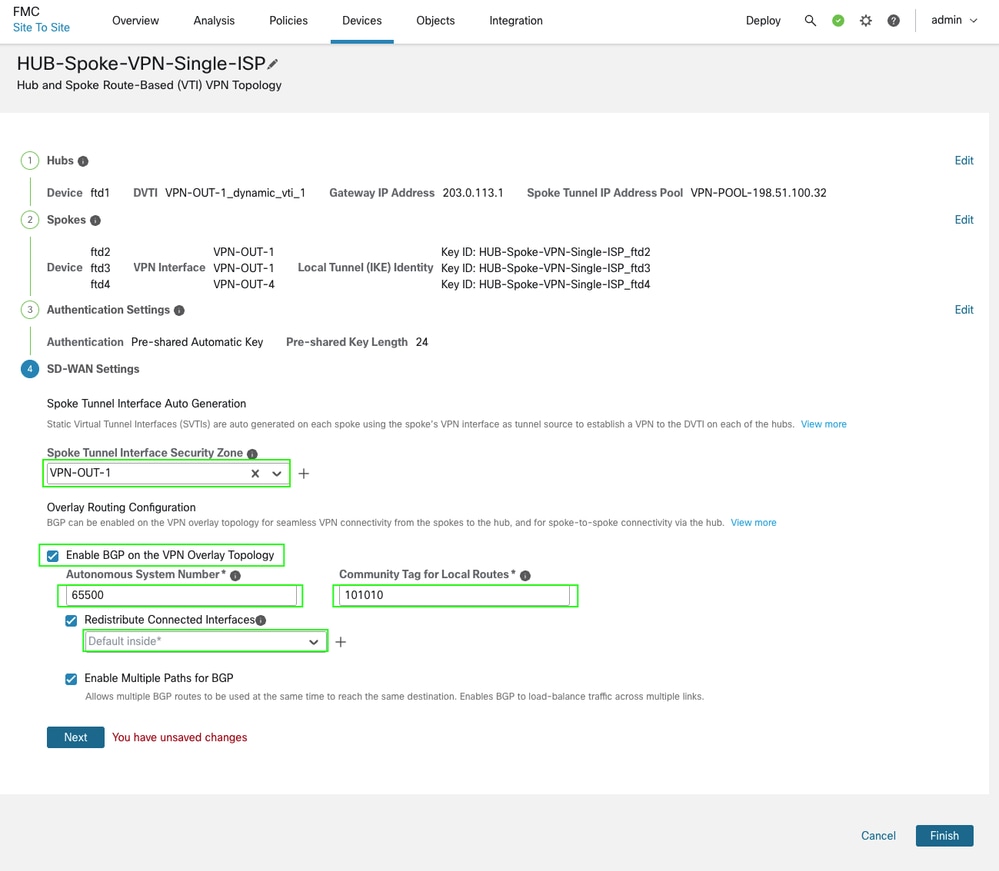

Finalmente, você pode configurar o roteamento de sobreposição dentro do mesmo assistente para essa topologia especificando os parâmetros BGP apropriados, como o número AS, o anúncio de interface interna e as tags de comunidade para filtragem de prefixo. A zona de segurança pode ajudar na filtragem de tráfego por meio de políticas de controle de acesso, enquanto você também pode criar um objeto para interfaces e usá-las na redistribuição de interfaces conectadas se o nome for diferente do nome interno ou não for simétrico entre os dispositivos na topologia.

-

Clique em Avançar, em Concluir e, finalmente, em Implantar para concluir o processo.

Verificação

-

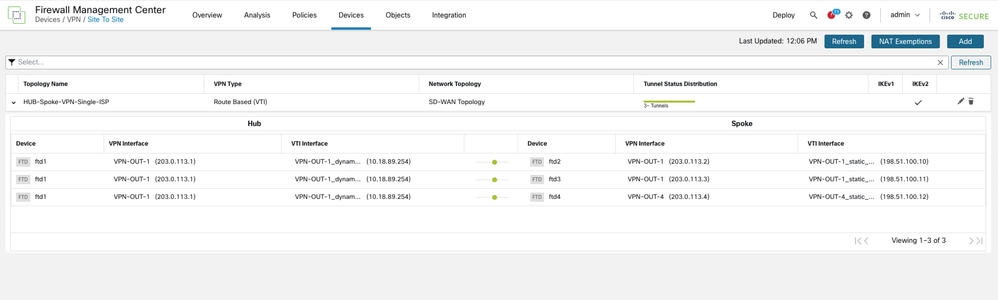

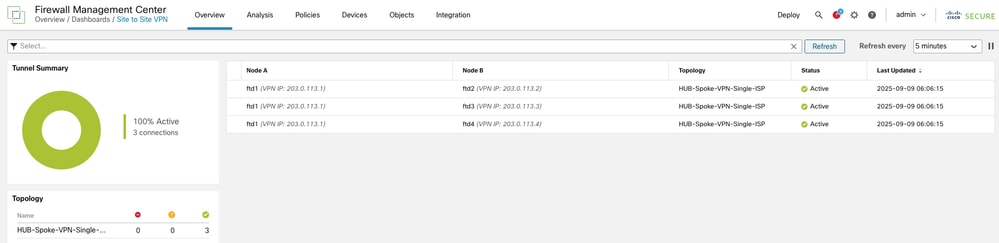

Você pode verificar o status do túnel navegando para Devices > VPN > Site to Site.

-

Detalhes adicionais podem ser verificados navegando até Overview > Dashboards > Site to Site VPN.

-

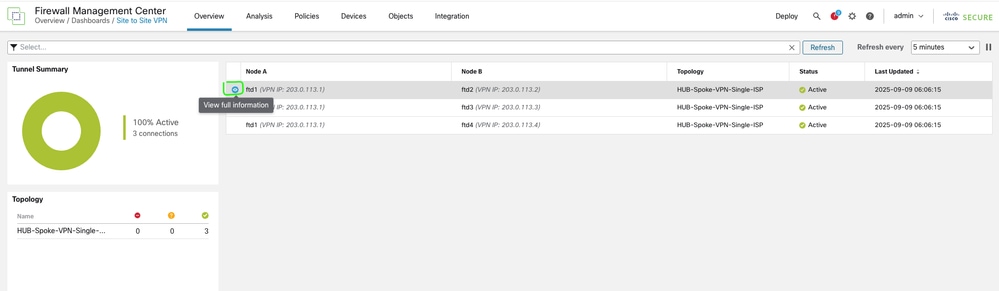

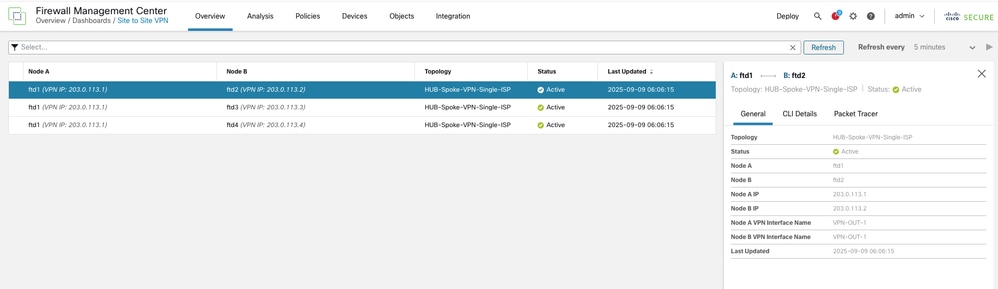

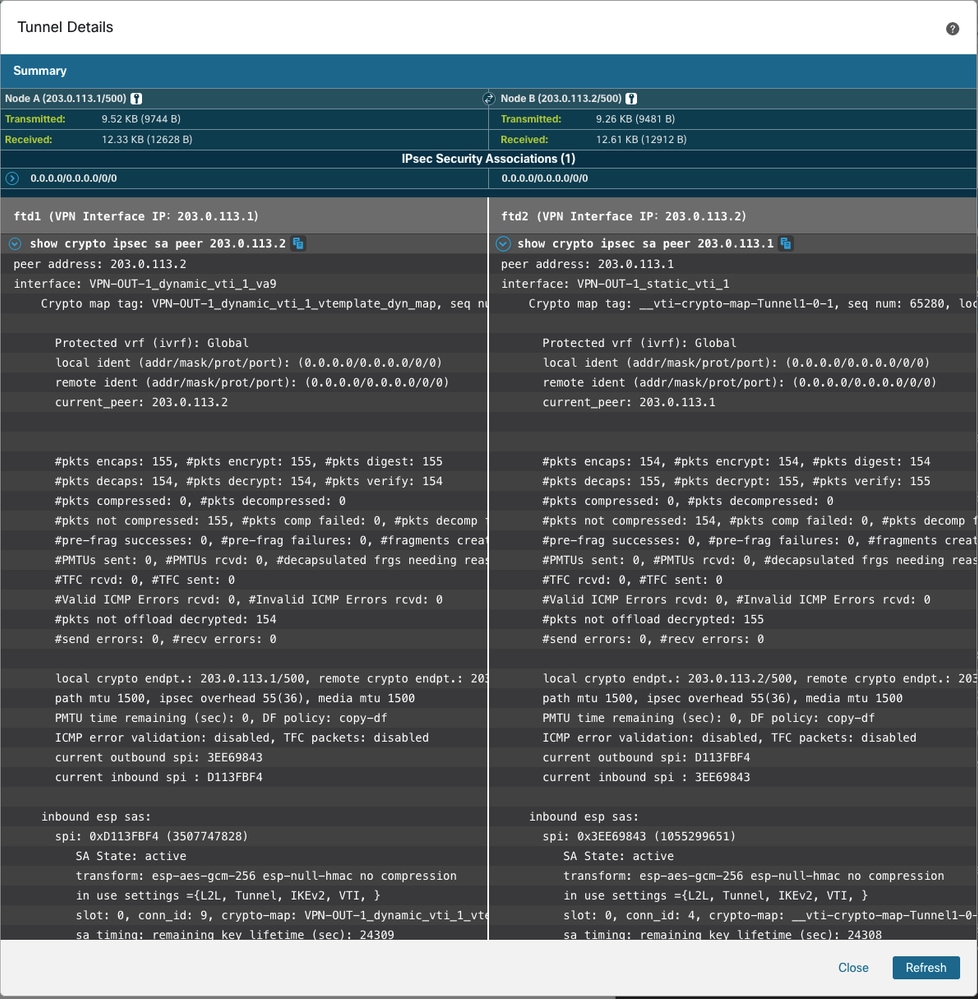

Para obter mais informações, selecione o túnel e clique em View Full Information.

-

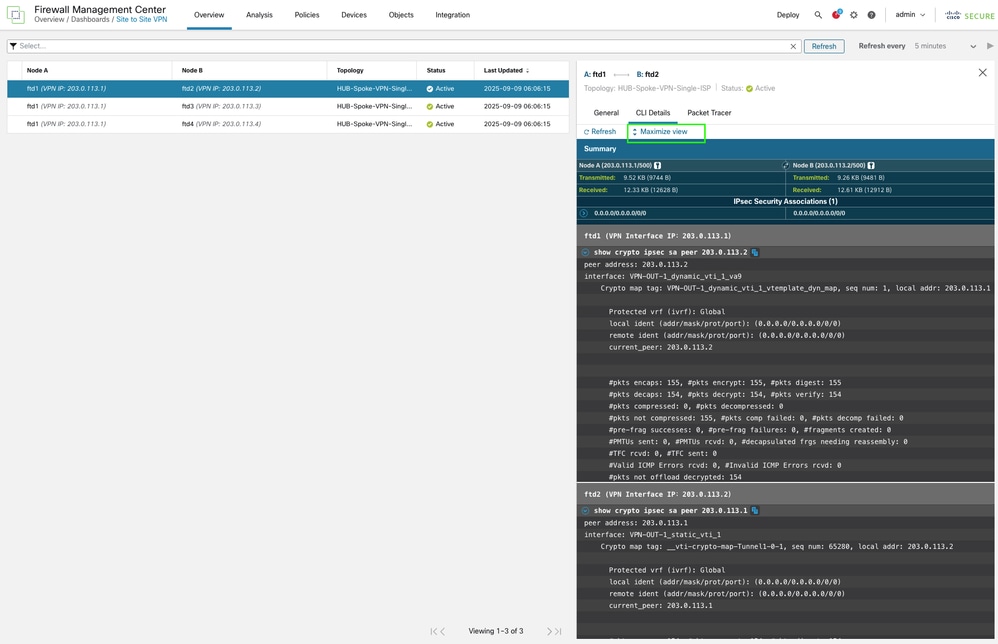

A saída é mostrada diretamente da CLI do FTD e pode ser atualizada para exibir contadores atualizados e informações importantes, como detalhes do Índice de Parâmetros de Segurança (SPI).

-

A CLI do FTD também pode ser usada para verificar informações de roteamento e o status de peering do BGP.

No HUB

HUB1# show bgp summary BGP router identifier 198.51.100.3, local AS number 65500 BGP table version is 7, main routing table version 7 2 network entries using 400 bytes of memory 2 path entries using 160 bytes of memory 1/1 BGP path/bestpath attribute entries using 208 bytes of memory 1 BGP community entries using 24 bytes of memory 1 BGP route-map cache entries using 64 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 856 total bytes of memory BGP activity 2/0 prefixes, 4/2 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.10 4 65500 4 6 7 0 0 00:00:45 0 <<<<< spoke 1 bgp peering 198.51.100.11 4 65500 5 5 7 0 0 00:00:44 1 <<<<< spoke 2 bgp peering 198.51.100.12 4 65500 5 5 7 0 0 00:00:52 1 <<<<< spoke 3 bgp peering

HUB1# show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.0 255.255.255.248 [200/1] via 198.51.100.10, 00:00:18 <<<<<<<< spoke 1 inside network

B 192.0.2.8 255.255.255.248 [200/1] via 198.51.100.11, 00:08:08 <<<<<<<< spoke 2 inside network

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.12, 00:08:16 <<<<<<<< spoke 3 inside networkHUB1#show bgp ipv4 unicast neighbors 198.51.100.10 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.0/29 198.51.100.10 1 100 0 ? <<<<<<<<<< routes received from spoke 1

Total number of prefixes 1HUB1#show bgp ipv4 unicast neighbors 198.51.100.11 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path *>i192.0.2.8/29 198.51.100.11 1 100 0 ? <<<<<<<<<< routes received from spoke 2 Total number of prefixes 1

HUB1#show bgp ipv4 unicast neighbors 198.51.100.12 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path *>i192.0.2.16/29 198.51.100.12 1 100 0 ? <<<<<<<<<< routes received from spoke 3 Total number of prefixes 1

No lado do raio

A mesma verificação também pode ser executada nos dispositivos spoke. Aqui está um exemplo de um dos spokes.

Spoke1# show bgp summary BGP router identifier 198.51.100.4, local AS number 65500 BGP table version is 12, main routing table version 12 3 network entries using 600 bytes of memory 3 path entries using 240 bytes of memory 2/2 BGP path/bestpath attribute entries using 416 bytes of memory 2 BGP rrinfo entries using 80 bytes of memory 1 BGP community entries using 24 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 1360 total bytes of memory BGP activity 5/2 prefixes, 7/4 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.1 4 65500 12 11 12 0 0 00:07:11 2 <<<<<<<<< BGP peering with HUB

Spoke1# show bgp ipv4 unicast neighbors 198.51.100.1 routes

BGP table version is 12, local router ID is 198.51.100.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.8/29 198.51.100.1 1 100 0 ? <<<<<<< route received from HUB for spoke 2

*>i192.0.2.16/29 198.51.100.1 1 100 0 ? <<<<<<< route received from HUB for spoke 3

Total number of prefixes 2 Spoke1# show bgp ipv4 unicast neighbors 198.51.100.1 advertised-routes

BGP table version is 12, local router ID is 198.51.100.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*> 192.0.2.0/29 0.0.0.0 0 32768 ? <<<<<<<< route advertised by this spoke into BGP

Total number of prefixes 1 Spoke1# show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.8 255.255.255.248 [200/1] via 198.51.100.1, 00:13:42 <<<<<< spoke 2 inside network

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.1, 00:13:42 <<<<<< spoke 3 inside networkHUB duplo e spoke (ISP único para HUB redundante via EBGP entre HUB secundário e spokes)

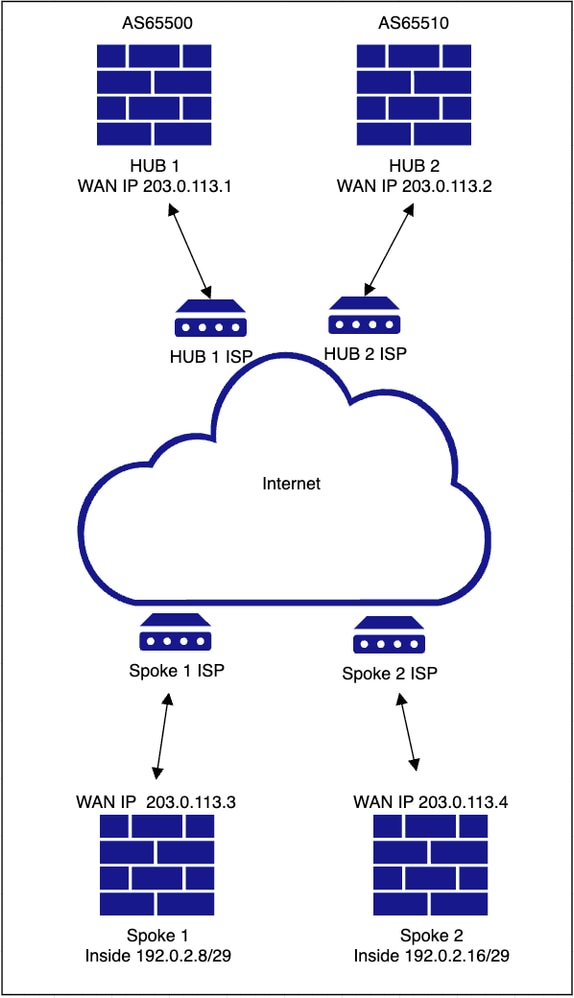

Diagrama de Rede

Configurações

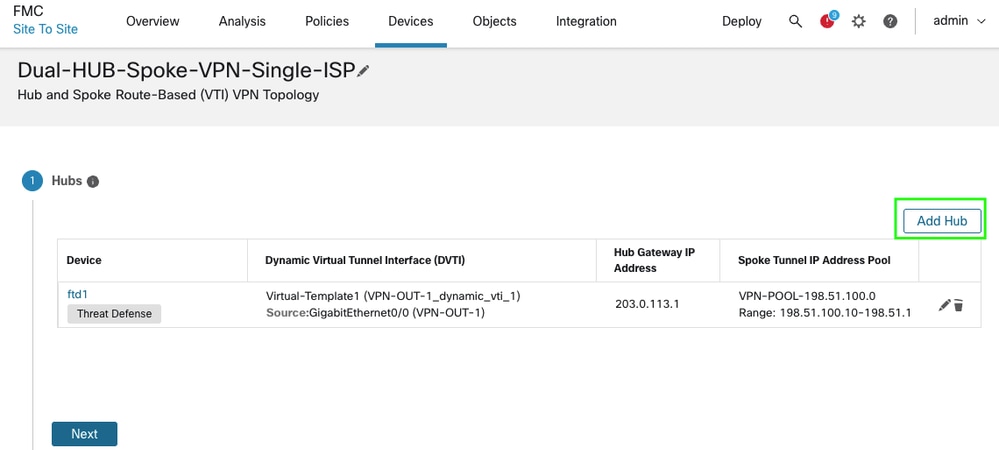

O mesmo assistente é necessário, com pequenas modificações na janela de adição de HUB. Você pode acelerar o processo concentrando-se apenas nas alterações necessárias.

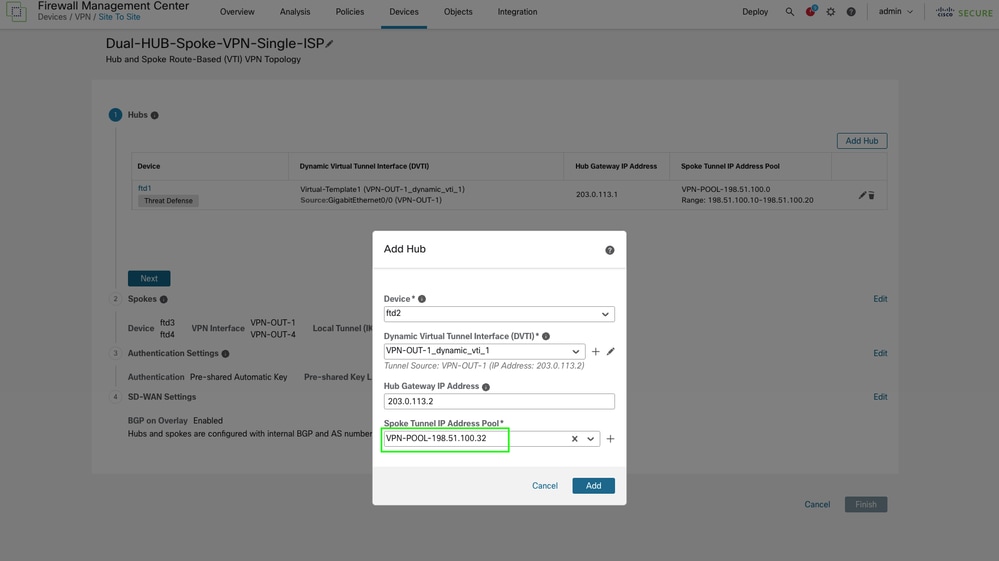

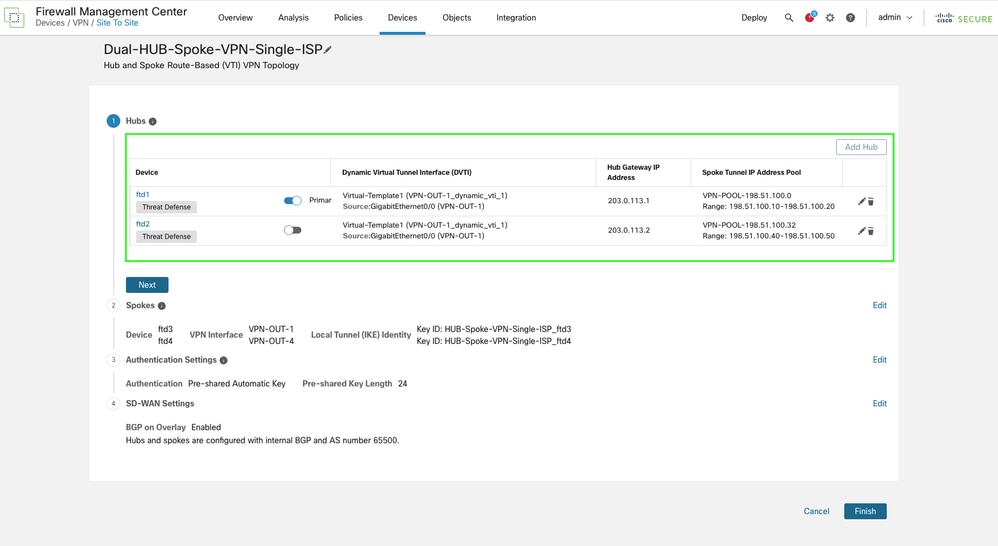

· Após adicionar o primeiro HUB, continue adicionando o segundo HUB usando as mesmas etapas anteriormente usadas para o HUB1.

-

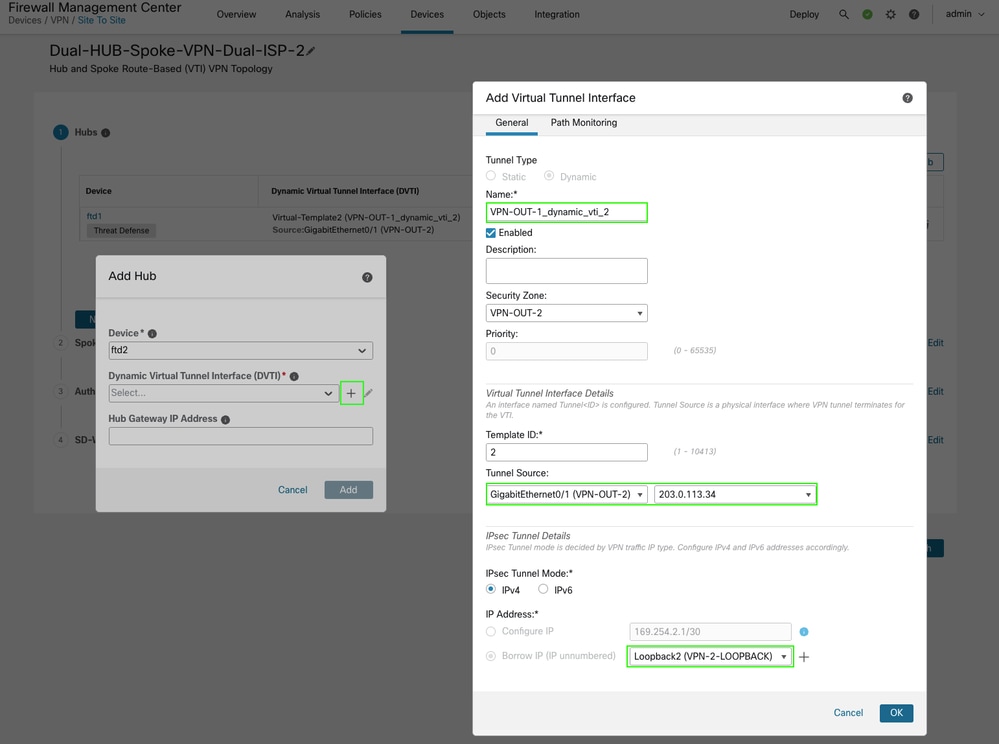

Continue para criar a Dynamic Virtual Tunnel Interface (DVTI).

-

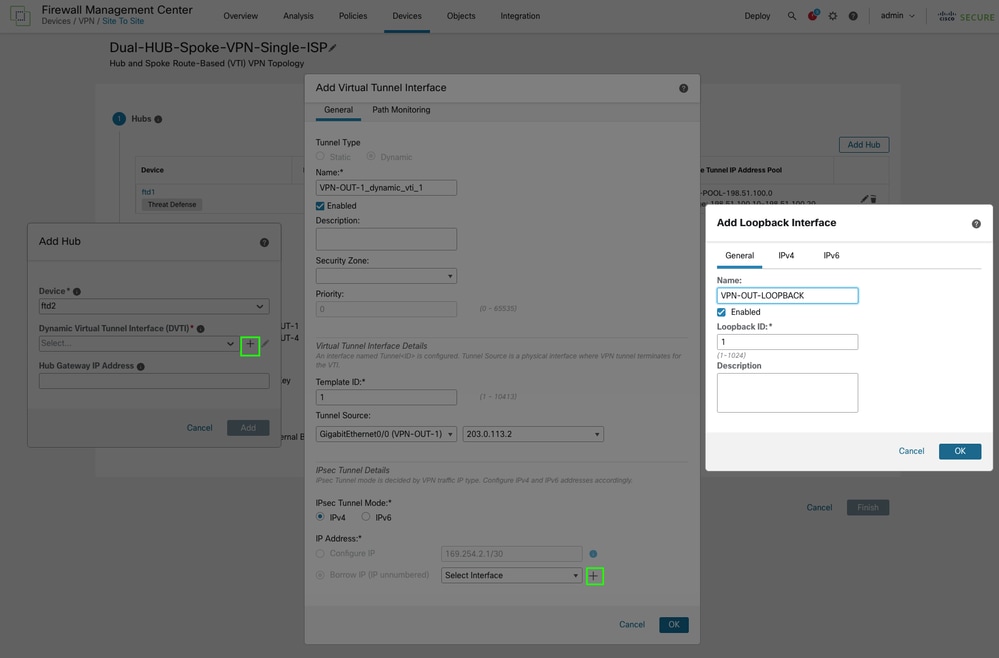

Um novo pool de endereços IP é necessário para túneis VTI do HUB 2 no lado do spoke. Crie e configure o novo pool e salve as alterações.

-

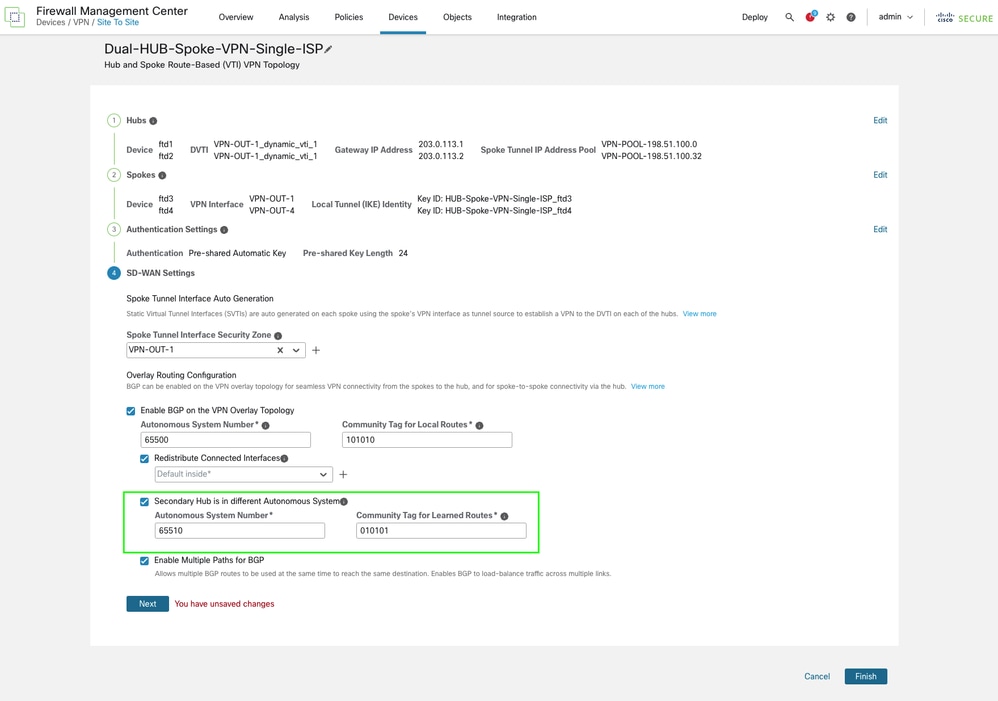

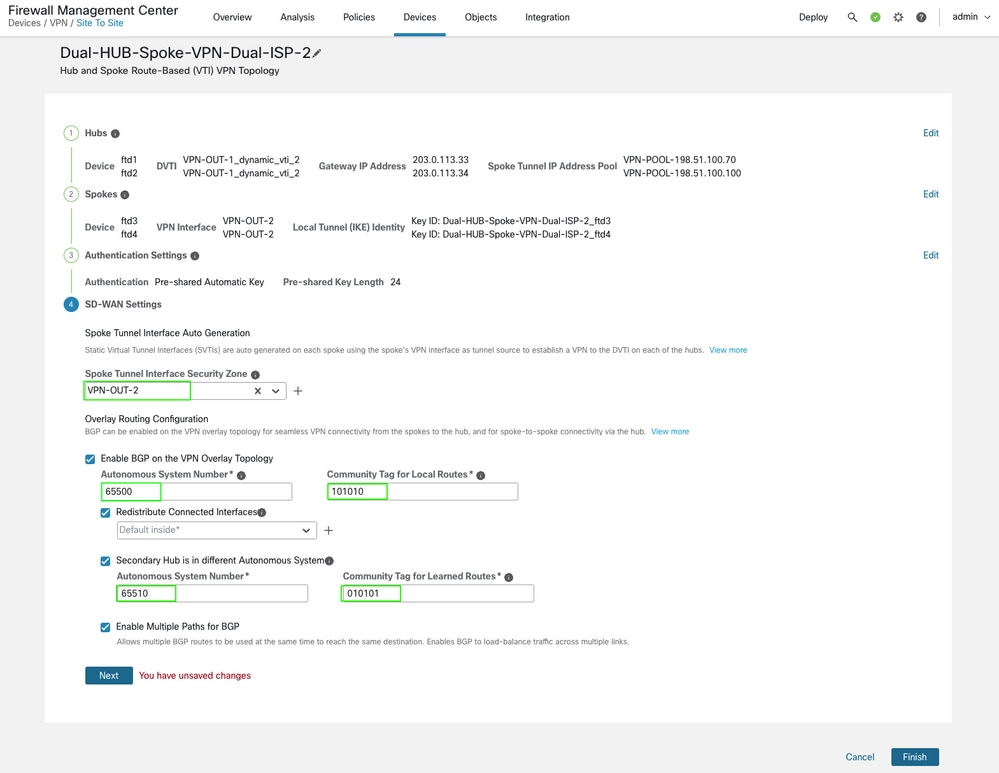

Para configurar o peering eBGP entre o segundo HUB e os spokes, modifique as configurações de SD-WAN na etapa final. Habilite a opção O HUB secundário está em um sistema autônomo diferente e especifique o número do sistema autônomo (AS) para o HUB secundário. O IBGP também pode ser usado se não houver limitação de usar um número AS diferente em seu ambiente, deixando a opção O HUB secundário está em um sistema autônomo diferente desmarcada. Isso envia a mesma marca de comunidade e número AS para o HUB secundário também. O artigo concentra-se no eBGP para a configuração atual.

Certifique-se de que o número do sistema autônomo (AS) e a marca de comunidade sejam exclusivos nesta configuração.

Verificação

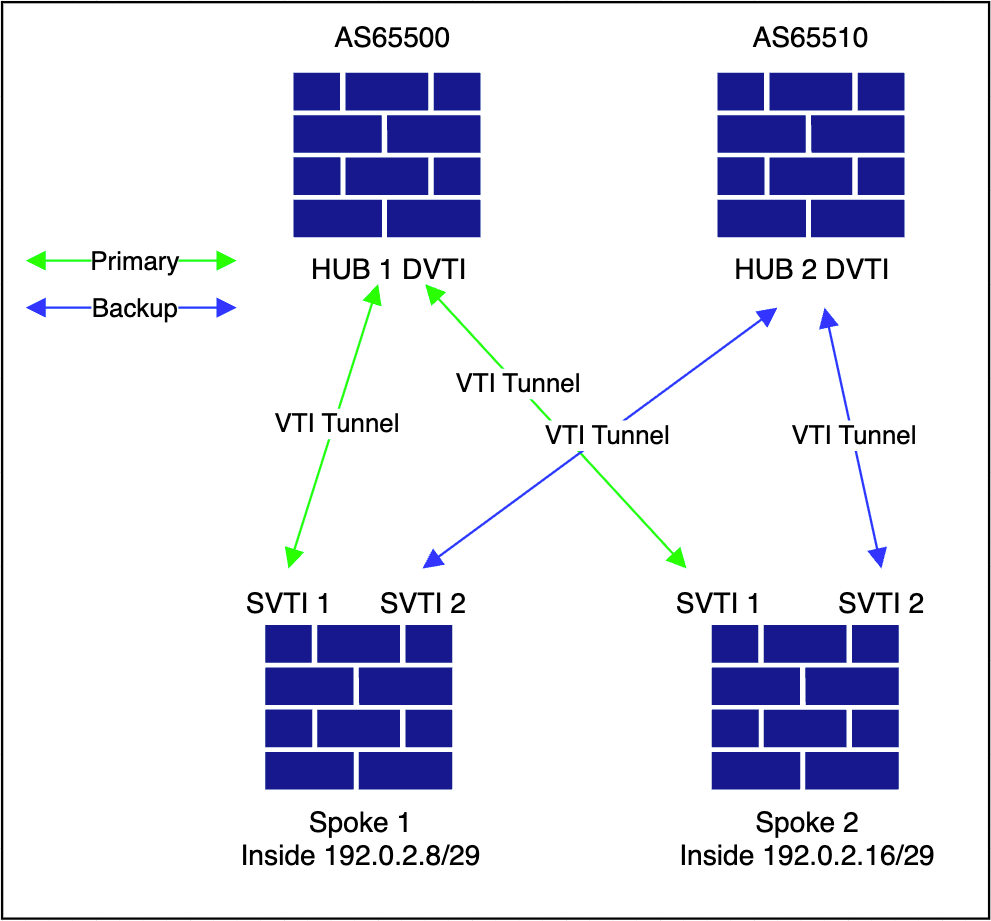

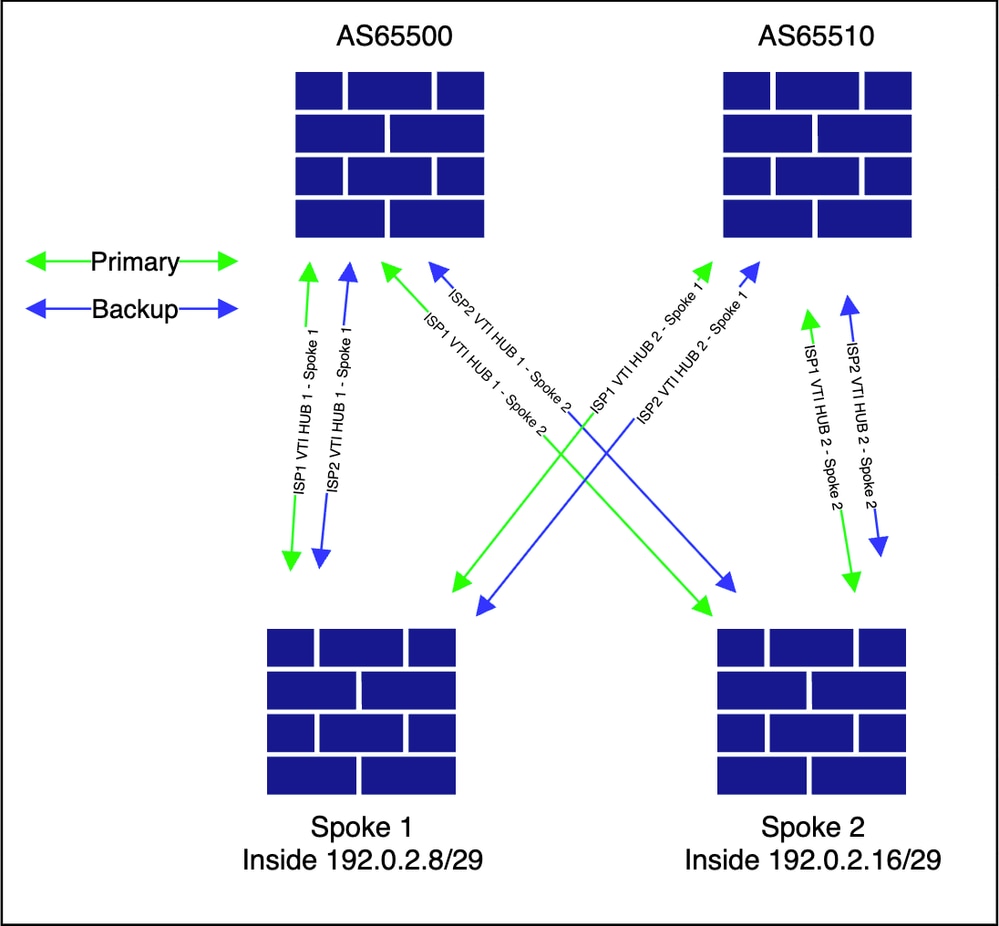

Este diagrama ilustra a topologia de sobreposição.

-

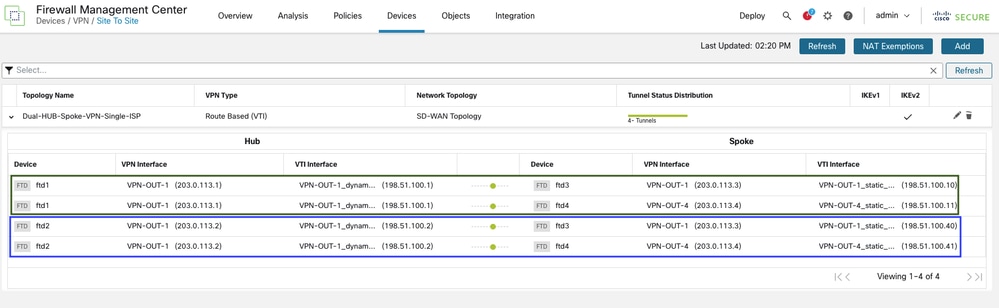

No FMC, navegue até Devices > VPN > Site to Site.

-

Todas as outras etapas permanecem inalteradas.

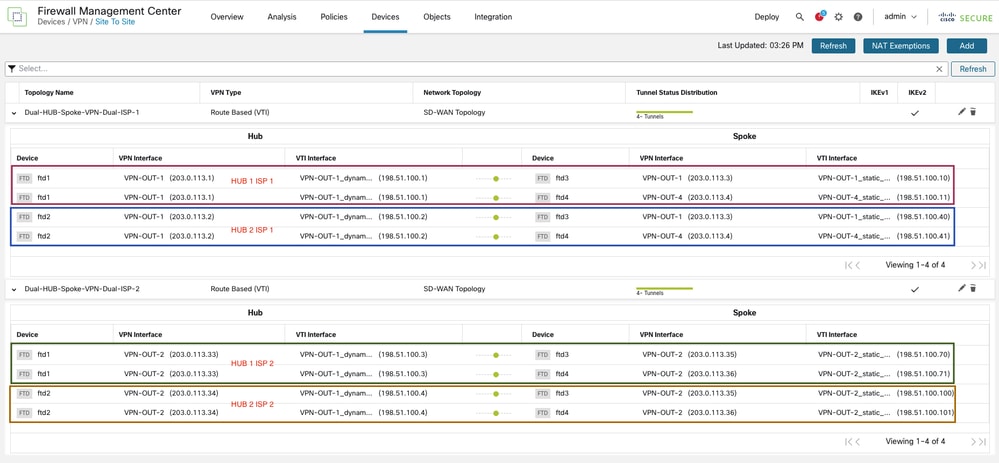

HUB e spoke duplos (ISP duplo para HUB e ISP redundantes via EBGP entre HUB e spokes secundários)

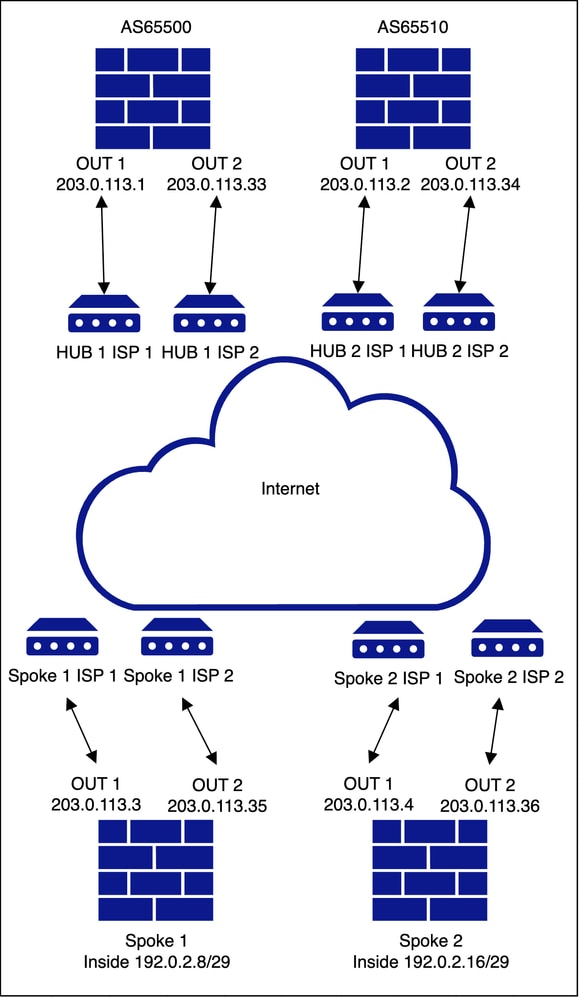

Diagrama de Rede

Configuração

A única diferença nesse cenário é que duas topologias SD-WAN separadas são configuradas, cada uma utilizando sua respectiva interface ISP como a base.

· A implantação para esta topologia é ignorada usando o primeiro ISP, pois isso é abordado na topologia anterior.

-

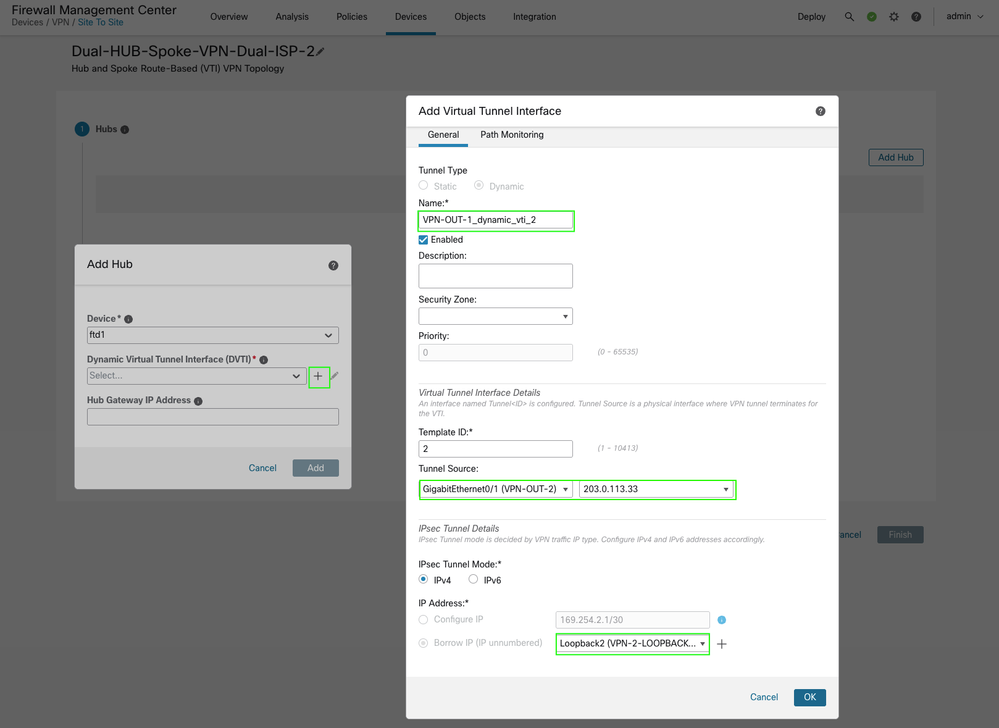

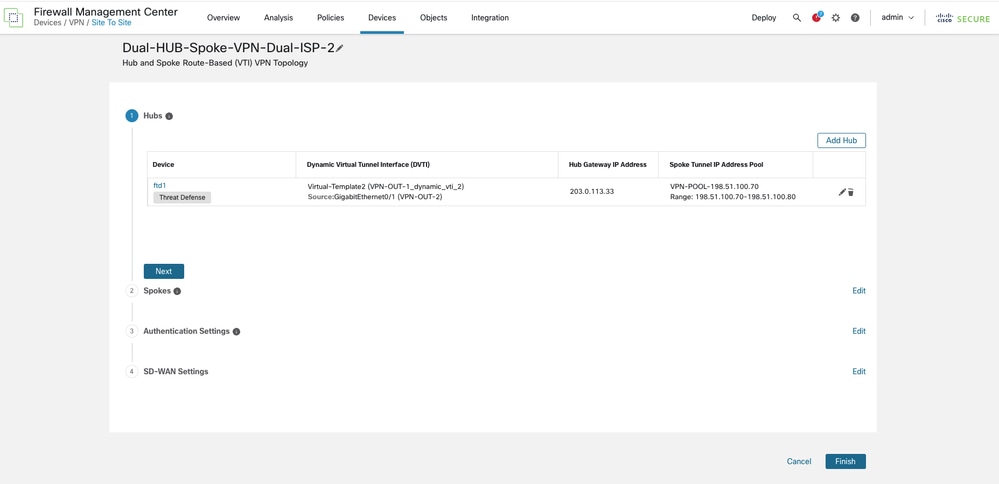

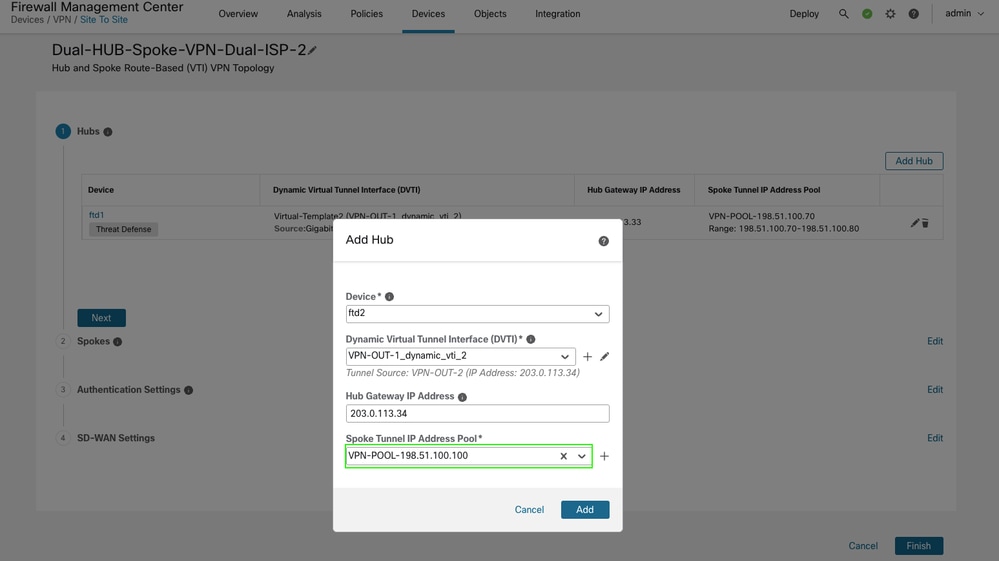

Em seguida, prossiga para adicionar a segunda topologia criando duas interfaces DVTI adicionais por HUB, cada uma utilizando a interface subjacente para ISP 2 (VPN-OUT-2).

-

Um pool adicional de endereços IP da VPN é provisionado especificamente para endereços da Interface de Túnel Virtual (VTI - Virtual Tunnel Interface) spoke.

-

Para adicionar um hub secundário, repita o processo criando o DVTI 2 usando a interface ISP secundária (VPN-OUT-2) e configure um pool IP adicional para endereços VTI de extremidade de spoke.

-

Ao adicionar um spoke, certifique-se de que a interface de WAN/base correta esteja especificada para os túneis VTI. Essa topologia está usando a interface secundária do ISP VPN-OUT-2.

-

Ao configurar o roteamento, certifique-se de que as tags de comunidade e os números de AS para ambos os HUBs nessa topologia sejam consistentes com aqueles usados na topologia anterior do ISP1. A topologia está usando diferentes zonas de segurança, mas as configurações restantes, como números de AS para HUBs primários e secundários, juntamente com marcas de comunidade, são as mesmas. Isso é obrigatório para que a interface do usuário conclua a validação da topologia.

-

Todas as outras configurações permanecem inalteradas. Conclua o assistente e continue com a implantação.

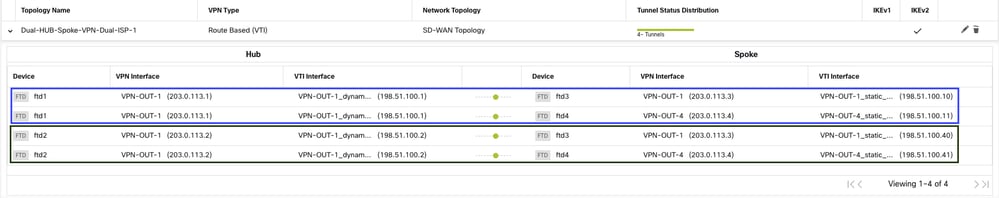

Verificação

-

A topologia é exibida conforme mostrado.

-

Navegue até Devices > VPN > Site to Site para visualizar a topologia.

Essa configuração resulta em quatro peerings BGP por dispositivo e cada spoke tem as rotas apropriadas para acessar outros spokes. Como exemplo, você pode recuperar a saída de um dos spokes.

Para Spoke 1

Spoke1#show bgp summary BGP router identifier 203.0.113.35, local AS number 65500 BGP table version is 4, main routing table version 4 2 network entries using 400 bytes of memory 7 path entries using 560 bytes of memory 1 multipath network entries and 2 multipath paths 3/2 BGP path/bestpath attribute entries using 624 bytes of memory 1 BGP rrinfo entries using 40 bytes of memory 1 BGP AS-PATH entries using 40 bytes of memory 2 BGP community entries using 48 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 1712 total bytes of memory BGP activity 2/0 prefixes, 7/0 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.1 4 65500 229 226 4 0 0 04:07:22 1 <<<<<<<<<< HUB 1 ISP 1 VTI 198.51.100.2 4 65510 226 230 4 0 0 04:06:36 2 <<<<<<<<<< HUB 2 ISP 1 VTI 198.51.100.3 4 65500 182 183 4 0 0 03:16:45 1 <<<<<<<<<< HUB 1 ISP 2 VTI 198.51.100.4 4 65510 183 183 4 0 0 03:16:30 2 <<<<<<<<<< HUB 2 ISP 2 VTI

Spoke1#show bgp ipv4 unicast neighbors 198.51.100.1 routes <<<< check for specific prefixes received via HUB1 ISP1

BGP table version is 4, local router ID is 203.0.113.35

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.16/29 198.51.100.1 1 100 0 ? <<<<<<<< spoke 2 network received via HUB 1 ISP 1 tunnel

Total number of prefixes 1 Spoke1#show bgp ipv4 unicast neighbors 198.51.100.3 routes <<<< check for specific prefixes received via HUB1 ISP2

BGP table version is 4, local router ID is 203.0.113.35

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*mi192.0.2.16/29 198.51.100.3 1 100 0 ? <<<<<<<< spoke 2 network received via HUB 1 ISP 2 tunnel

Total number of prefixes 1 Spoke1# show bgp ipv4 unicast neighbors 198.51.100.2 routes <<<< check for specific prefixes received via HUB2 ISP1

BGP table version is 4, local router ID is 203.0.113.35 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path * 192.0.2.8/29 198.51.100.2 100 0 65510 65510 ? <<<<<<< inside network receieved cause we advertised it to HUB 1 from ISP 2 topology * 192.0.2.16/29 198.51.100.2 100 0 65510 65510 ? <<<<<<<< spoke 2 network received via HUB 2 ISP 1 tunnel but not preferred Total number of prefixes 2

Spoke1# show bgp ipv4 unicast neighbors 198.51.100.4 routes <<<< check for specific prefixes received via HUB2 ISP1

BGP table version is 4, local router ID is 203.0.113.35 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path * 192.0.2.8/29 198.51.100.4 100 0 65510 65510 ? <<<<<<< inside network receieved cause we advertised it to HUB 2 from ISP 1 topology * 192.0.2.16/29 198.51.100.4 100 0 65510 65510 ? <<<<<<<< spoke 2 network received via HUB 2 ISP 2 tunnel but not preferred Total number of prefixes 2

A tabela de roteamento é exibida como mostrado, confirmando que o tráfego tem balanceamento de carga entre os dois links no lado do spoke.

Spoke1#show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.3, 03:23:53 <<<<< multipath for spoke 2 inside network

[200/1] via 198.51.100.1, 03:23:53 <<<<< multipath for spoke 2 inside networkSpoke1#show bgp 192.0.2.16

BGP routing table entry for 192.0.2.16/29, version 4

Paths: (4 available, best #4, table default)

Multipath: eBGP iBGP

Advertised to update-groups:

2 4

65510 65510

198.51.100.4 from 198.51.100.4 (198.51.100.4) <<<< HUB2 ISP2 next-hop

Origin incomplete, metric 100, localpref 100, valid, external

Community: 10101

Local

198.51.100.3 from 198.51.100.3 (198.51.100.3) <<<< HUB1 ISP2 next-hop

Origin incomplete, metric 1, localpref 100, valid, internal, multipath

Community: 10101

Originator: 203.0.113.36, Cluster list: 198.51.100.3

65510 65510

198.51.100.2 from 198.51.100.2 (198.51.100.4) <<<< HUB2 ISP1 next-hop

Origin incomplete, metric 100, localpref 100, valid, external

Community: 10101

Local

198.51.100.1 from 198.51.100.1 (198.51.100.3) <<<< HUB1 ISP1 next-hop

Origin incomplete, metric 1, localpref 100, valid, internal, multipath, best

Community: 10101

Originator: 203.0.113.36, Cluster list: 198.51.100.3Conclusão

A finalidade deste artigo é explicar vários cenários de implantação que podem ser facilmente implementados usando um único assistente de configuração.

Informações Relacionadas

- Para obter assistência adicional, entre em contato com o TAC. É necessário um contrato de suporte válido:Cisco Worldwide Support Contacts.

- Você também pode visitar a Cisco VPN Community aqui.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

01-Oct-2025

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Daniyal AkhtarEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback